تعزيز أمان الاستضافة لمواقع WordPress تلقائيًا باستخدام أداة Block XML-RPC الجديدة

نشرت: 2024-02-13إذا كان تقديم أمان استضافة منيع لعملائك لمواقع WordPress الخاصة بهم دون رفع إصبعك أمرًا رائعًا، فسوف تحب Block XML-RPC ... أحدث سلاح لدينا ضد هجمات XML-RPC!

منذ بدايته، سمح WordPress للمستخدمين بالتفاعل عن بعد مع مواقعهم باستخدام ميزة مدمجة تسمى XML-RPC. وهذا ليس رائعًا فقط لمستخدمي الهواتف الذكية الذين يرغبون في التدوين أثناء التنقل ... ولكن أيضًا للمتسللين!

في هذه المقالة، سنغطي كل ما تحتاج لمعرفته حول XML-RPC ونوضح لك كيفية حماية مواقع WordPress المستضافة بواسطة WPMU DEV بسهولة وتلقائية من المتسللين الذين يستغلون ثغرات XML-RPC باستخدام أحدث أدوات أمان الاستضافة لدينا.

سنوضح لك أيضًا كيفية حماية مواقع WordPress المستضافة في مكان آخر.

تابع القراءة أو انقر فوق الرابط أدناه لتخطي الأساسيات والوصول إلى الأشياء الجيدة:

أساسيات:

- ما هو XML-RPC؟

- ما هو استخدام XML-RPC؟

- XML-RPC وأمن WordPress

الشيئ الجيد:

- قم بأتمتة أمان الاستضافة لديك باستخدام أداة Block XML-RPC الخاصة بـ WPMU DEV

- غير مستضاف مع WPMU DEV؟ لقد حصلت على تغطيتها

دعنا نقفز مباشرة …

ما هو XML-RPC؟

XML-RPC هو بروتوكول استدعاء إجراء عن بعد (RPC) يستخدم XML لتشفير مكالماته وHTTP كآلية نقل.

بعبارات بسيطة وعملية، يتم استخدام XML-RPC لتمكين التطبيقات الخارجية من التفاعل مع موقع WordPress الخاص بك. يتضمن ذلك إجراءات مثل نشر المحتوى، وجلب المنشورات، وإدارة التعليقات عن بعد، دون استخدام واجهة الويب الخاصة بـ WordPress.

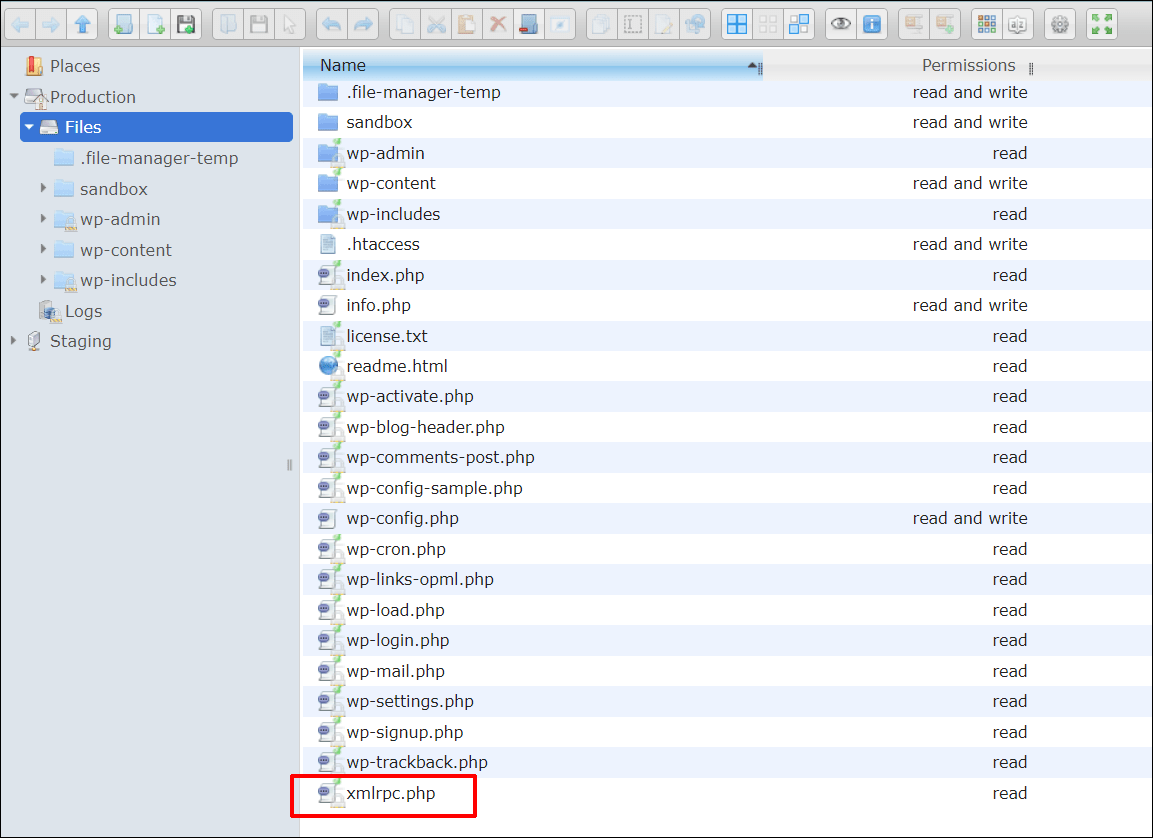

يدعم WordPress XML-RPC من خلال ملف يسمى xmlrpc.php ، والذي يمكن العثور عليه في الدليل الجذر لكل تثبيت WordPress. في الواقع، كان دعم WordPress لـ XML-RPC جزءًا من WordPress حتى قبل أن يصبح WordPress رسميًا WordPress.

يمكنك معرفة المزيد حول XML-RPC وWordPress في هذا المنشور: XML-RPC ولماذا حان الوقت لإزالته من أجل أمان WordPress.

ما هو استخدام XML-RPC؟

إذا كنت بحاجة إلى الوصول إلى موقع WordPress الخاص بك، ولكنك لست قريبًا من جهاز الكمبيوتر الخاص بك، فإن XML-RPC يسهل إدارة المحتوى عن بعد والتكامل مع تطبيقات الطرف الثالث ويبسط عملية إدارة مواقع WordPress دون الوصول المباشر إلى لوحة تحكم المسؤول.

يمكن لمستخدمي WordPress الاستفادة من استخدام XML-RPC في مجالات مثل:

- التدوين عبر الهاتف المحمول : نشر المنشورات وتحرير الصفحات وتحميل ملفات الوسائط عن بعد باستخدام تطبيق WordPress للجوال أو تطبيقات الهاتف المحمول الأخرى.

- التكامل مع عملاء المدونات المكتبية : تسمح تطبيقات مثل Windows Live Writer أو MarsEdit للمستخدمين بكتابة المحتوى ونشره من أجهزة سطح المكتب الخاصة بهم.

- التكامل مع الخدمات: قم بإجراء اتصالات بخدمات مثل IFTTT

- أدوات الإدارة عن بعد : تمكين إدارة مواقع WordPress المتعددة من لوحة تحكم واحدة.

- Trackbacks وPingbacks التي تستخدمها المواقع الأخرى للإشارة إلى موقعك.

على الرغم من فقدان شعبيتها لصالح واجهات برمجة التطبيقات الأحدث والأكثر كفاءة والأكثر أمانًا المبنية على معايير مثل REST أو GraphQL ولم تعد مدعومة بواسطة PHP بدءًا من الإصدار 8.0 وما بعده، إلا أن XML-RPC لا يزال يستخدم على نطاق واسع في WordPress لأنه مدمج في العديد من الأنظمة الحالية .

XML-RPC وأمن WordPress

إذا كنت تستخدم تطبيق WordPress للجوال، أو تريد إجراء اتصالات بخدمات مثل IFTTT، أو ترغب في الوصول إلى مدونتك والنشر فيها عن بُعد، فأنت بحاجة إلى تمكين XML-RPC. وإلا فهي مجرد بوابة أخرى يستهدفها المتسللون ويستغلونها.

إيجابيات وسلبيات استخدام XML-RPC

تتمثل إيجابيات استخدام XML-RPC في الغالب في الراحة والكفاءة.

على الرغم من أن معظم التطبيقات يمكنها استخدام WordPress API بدلاً من XML-RPC، إلا أن بعضها قد لا يزال يتطلب الوصول إلى xmlrpc.php واستخدامه لضمان التوافق مع الإصدارات القديمة المثبتة بشكل نشط.

ومع ذلك، من المهم معرفة سلبيات استخدام XML-RPC.

في الأساس، يعد XML-RPC بروتوكولًا قديمًا به عيوب أمنية متأصلة.

وتشمل هذه:

- المخاطر الأمنية : يمكن استغلال XML-RPC لهجمات القوة الغاشمة واسعة النطاق، لأنها تسمح بمحاولات تسجيل دخول غير محدودة. استخدم المهاجمون وظيفة XML-RPC لتنفيذ هجمات القوة الغاشمة واسعة النطاق ضد مواقع WordPress. من خلال الاستفادة من أسلوب system.multicall، يمكن للمهاجمين اختبار الآلاف من مجموعات كلمات المرور بطلب واحد.

- الأداء : يمكن أن يكون XML-RPC بمثابة ناقل لهجمات DDoS من خلال ميزة pingback، مما يحول مواقع WordPress المطمئنة إلى برامج روبوت ضد النطاقات المستهدفة، ويحتمل أن يؤدي إلى إبطاء الموقع أو تعطله.

كيفية التحقق من تمكين/تعطيل XML-RPC على مواقع WordPress

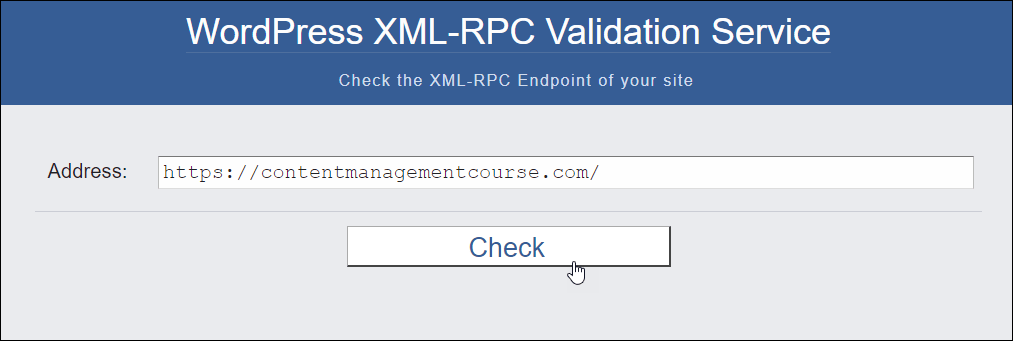

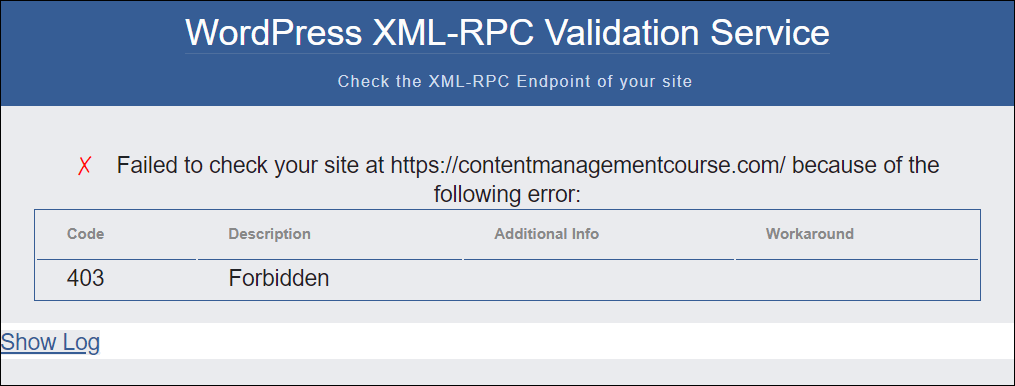

يمكنك استخدام أداة التحقق من صحة XML-RPC للتحقق مما إذا كان موقع WordPress الخاص بك ممكّنًا أو معطلاً لـ XML-RPC.

أدخل عنوان URL الخاص بك في حقل العنوان وانقر فوق الزر "تحقق".

كتاب إلكتروني مجاني

خريطة الطريق الخاصة بك خطوة بخطوة نحو عمل مربح لتطوير الويب. من الحصول على المزيد من العملاء إلى التوسع بجنون.

كتاب إلكتروني مجاني

قم بتخطيط وبناء وإطلاق موقع WP التالي الخاص بك دون أي عوائق. قائمة المراجعة الخاصة بنا تجعل العملية سهلة وقابلة للتكرار.

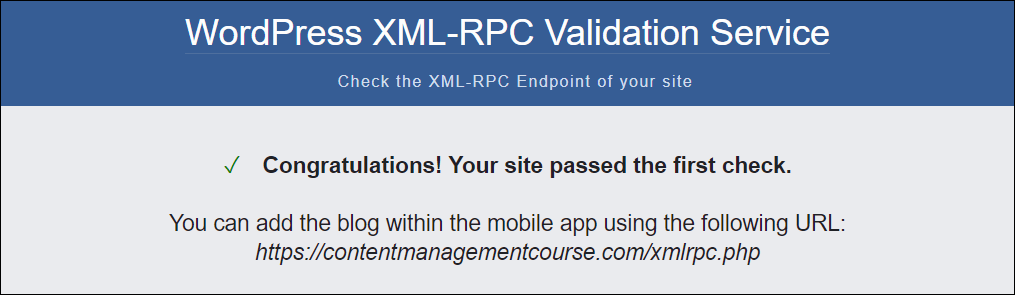

إذا تم تمكين XML-RPC، فسترى رسالة مثل تلك الموضحة أدناه.

كما هو موضح أعلاه، يمكن لـ XML-RPC أن يجعل مواقع WordPress عرضة للبريد العشوائي والهجمات الإلكترونية.

هذا هو السبب وراء حظر أفضل شركات الاستضافة لـ XML-RPC افتراضيًا ولماذا نوصيك بتعطيل XML-RPC على موقع (مواقع) WordPress الخاص بك، إلا إذا كان لديك تطبيقات مثبتة تتطلب تمكينه.

دعنا نلقي نظرة إذن على بعض الخيارات التي يمكنك استخدامها لتعطيل XML-RPC تلقائيًا على موقعك (راجع هذا المنشور للتعرف على الطريقة اليدوية التي تتضمن إضافة تعليمات برمجية إلى ملف htaccess الخاص بك).

قم بأتمتة أمان الاستضافة لديك باستخدام أداة Block XML-RPC الخاصة بـ WPMU DEV

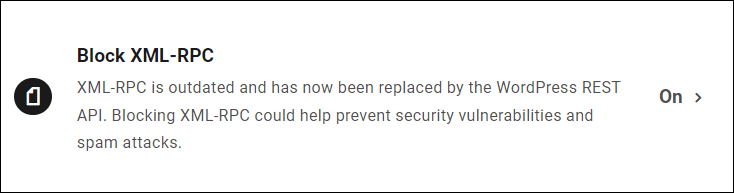

لقد قمنا مؤخرًا بإطلاق أداة استضافة تسمى Block XML-RPC والتي تقوم تلقائيًا بحظر الطلبات الواردة على /xmlrpc.php عند تمكينها.

إذا تم تعطيل الأداة، فسيسمح موقع WordPress الخاص بك للتطبيقات بالوصول إلى الملف /xmlrpc.php .

ملاحظة: يتم إنشاء المواقع الجديدة المستضافة على WPMU DEV باستخدام أداة Block XML-RPC افتراضيًا.

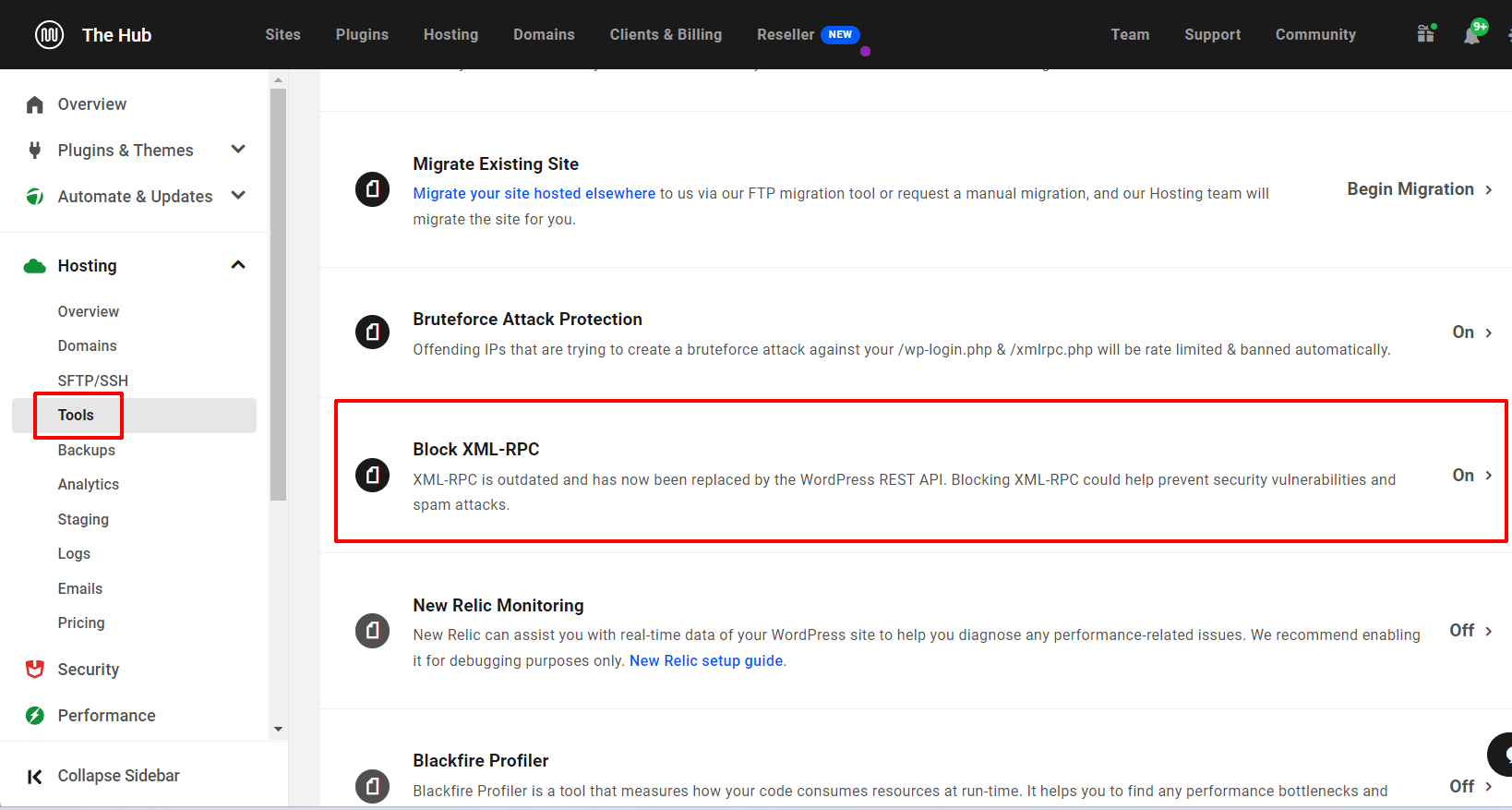

للوصول إلى الأداة وتمكين حظر XML-RPC على المواقع الحالية، انتقل إلى The Hub وحدد علامة التبويب "الاستضافة" > "الأدوات" .

انقر فوق تشغيل/إيقاف لتبديل الميزة وحفظ إعداداتك عند الانتهاء.

هذا كل شيء! موقعك الآن محمي من عمليات استغلال XML-RPC والهجمات على مستوى الخادم.

غير مستضاف مع WPMU DEV؟ لقد حصلت على تغطيتها

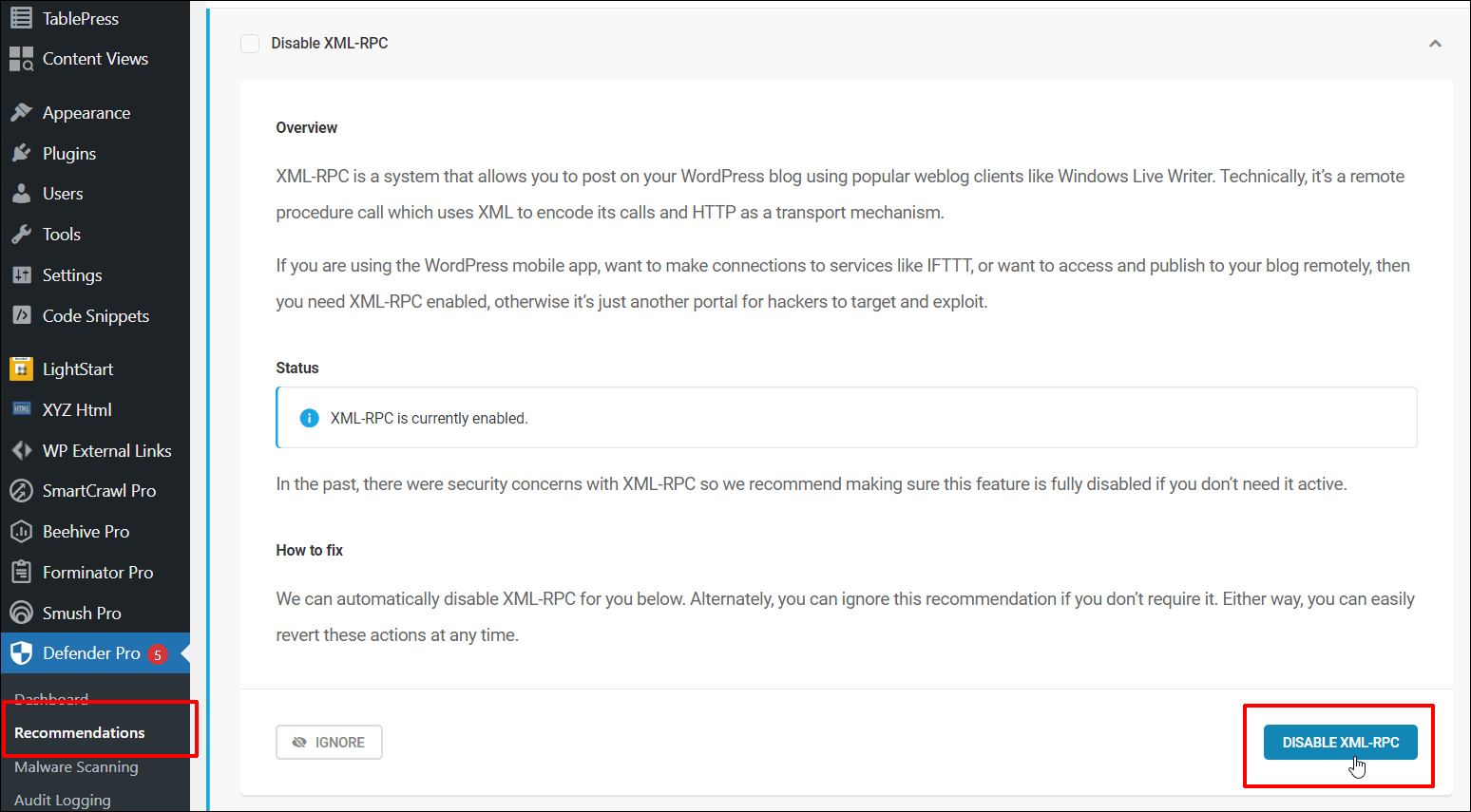

إذا لم يكن موقعك مستضافًا لدى WPMU DEV (tsk, tsk...) ، فيمكنك استخدام المكون الإضافي للأمان Defender المجاني لتعطيل XML-RPC.

توجد ميزة تعطيل XML-RPC في قسم توصيات المكون الإضافي.

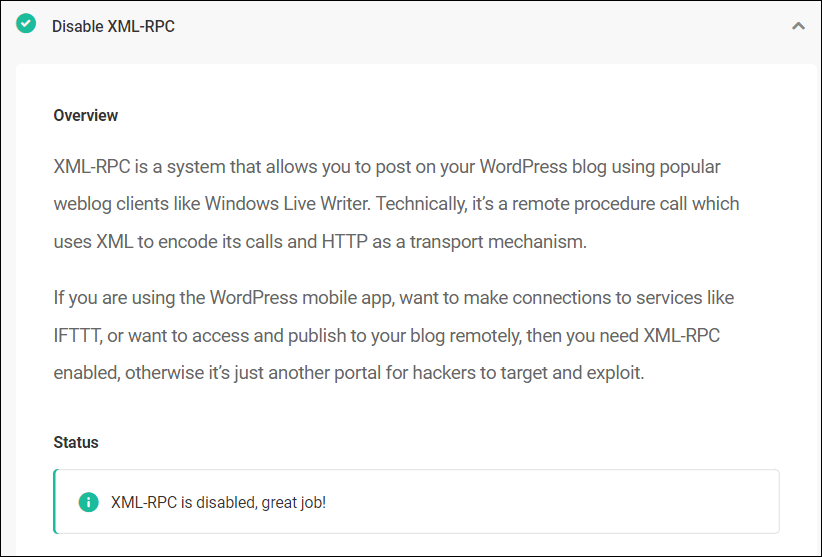

يمكنك التحقق من تعطيل XML-RPC في قسم الحالة .

للحصول على طرق إضافية لحماية موقعك من هجمات DDoS، راجع هذا البرنامج التعليمي: كيفية حماية موقعك من هجمات DDoS.

ملحوظة: تعمل مكونات WordPress الإضافية على حظر XML-RPC فقط على مستوى WordPress PHP، لذلك في حالة حدوث هجوم، سيظل الطلب يصل إلى WordPress PHP، مما يؤدي بالتالي إلى زيادة تحميل الخادم.

في المقابل، عند تمكين Block XML-RPC على مستوى الخادم، لن تصل الطلبات أبدًا إلى موقعك وستُرجع رسالة خطأ "403 محظور" إلى المهاجمين.

لمزيد من المعلومات والبرامج التعليمية التفصيلية حول ما ورد أعلاه، راجع أقسام المستند هذه: أداة حظر XML-RPC (الاستضافة) وتعطيل XML RPC (المكون الإضافي Defender).

احترام XML-RPC

نظرًا للمخاطر الأمنية المحتملة، يجب على مالكي مواقع WordPress التفكير بعناية فيما إذا كانت الراحة التي يوفرها XML-RPC تفوق نقاط الضعف الخاصة به.

بالنسبة لمواقع WordPress التي تستفيد من XML-RPC، نوصي باستخدام كلمات مرور قوية، والحد من محاولات تسجيل الدخول، واستخدام مكون إضافي للأمان مثل Defender للمساعدة في تخفيف المخاطر.

ومع ذلك، إذا لم تكن الوظيفة مطلوبة وكانت مواقعك تعمل على أي من خطط الاستضافة الخاصة بنا، فإننا نوصي بشدة بتعطيل XML-RPC على مستوى الخادم باستخدام أداة XML-RPC لتقليل احتمالية هجمات DDoS والقوة الغاشمة بشكل أكبر.