كلمات المرور المعرضة للخطر: سبب حدوثها وكيفية تجنبها

نشرت: 2024-01-24يعتمد أمان المعلومات الشخصية والتنظيمية على قوة كلمات المرور وسلامتها. غالبًا ما تكون كلمات المرور هي خط الدفاع الأول في الأمن السيبراني، ويمكن أن تكون عرضة لتهديدات مختلفة، مما يؤدي إلى الوصول غير المصرح به، واختراق البيانات، وسلسلة من المشكلات الأمنية الأخرى. يعد فهم سبب اختراق كلمات المرور وتعلم كيفية منع هذا النوع من المشكلات أمرًا ضروريًا لحماية الهويات والأصول الرقمية.

ستتناول هذه النظرة الشاملة لكلمات المرور المخترقة التقنيات المستخدمة لاختراقها والمخاطر التي يشكلها الاختراق. والأهم من ذلك، أنها ستقدم استراتيجيات قابلة للتنفيذ للحماية من هذه الثغرات الأمنية، بما في ذلك استخدام حلول أمنية متخصصة مثل Jetpack Security لمواقع WordPress.

بينما نعمل على فهم الفروق الدقيقة في أمان كلمات المرور، تذكر أن الأدوات والمعرفة الصحيحة هي أفضل حلفاءك في هذه المعركة المستمرة ضد التهديدات السيبرانية.

ما هي كلمة المرور المخترقة؟

كلمة المرور المخترقة هي تلك التي تم الكشف عنها، عن قصد أو عن غير قصد، لأفراد غير مصرح لهم. يؤدي هذا التعرض إلى تعريض الحساب أو البيانات التي يحميها للخطر من أصحاب النوايا السيئة. تمثل كلمات المرور المعرضة للخطر مصدر قلق كبير في مجال الأمن السيبراني لأنها يمكن أن تؤدي إلى مجموعة من الخروقات الأمنية، بدءًا من سرقة البيانات الشخصية وحتى اختراق الشركات على نطاق واسع.

المفهوم واضح ومباشر، ولكن الآثار يمكن أن تكون خطيرة للغاية. عندما تقع كلمة المرور في الأيدي الخطأ، يمكن أن يؤدي ذلك إلى أضرار جسيمة قد لا يتم اكتشافها إلا بعد فوات الأوان. وهذا يجعل فهم تشريح اختراقات كلمات المرور أمرًا بالغ الأهمية للأفراد والمؤسسات على حدٍ سواء.

لا يقتصر الأمر على سرقة كلمة المرور فحسب، بل يتعلق بالعواقب المحتملة لسرقة كلمة المرور.

الأسباب الشائعة لكلمات المرور المخترقة

هناك العشرات، إن لم يكن المئات، من الأسباب المحتملة وراء كلمات المرور المسربة. في بعض الأحيان تكون نتيجة لخطأ بسيط. وفي أحيان أخرى تكون نتيجة لمخطط معقد. سننظر في بعض الأسباب الأكثر شيوعًا أدناه.

كلمات المرور الضعيفة وإعادة استخدام كلمة المرور

أحد الأسباب الأكثر شيوعًا لاختراق كلمات المرور هو استخدام كلمات مرور ضعيفة أو يمكن تخمينها بسهولة. كلمات المرور البسيطة، مثل "123456" أو "password"، يسهل على المهاجمين اختراقها.

بالإضافة إلى ذلك، فإن إعادة استخدام كلمات المرور عبر حسابات متعددة يزيد من المخاطر بشكل كبير. إذا تم اختراق حساب واحد، فمن المحتمل أن يتم اختراق جميع الحسابات التي تستخدم نفس كلمة المرور.

أساليب التصيد والهندسة الاجتماعية

التصيد الاحتيالي هو أحد أشكال الهندسة الاجتماعية، ويتضمن خداع الأفراد للكشف عن كلمات المرور الخاصة بهم. يحدث هذا الخداع غالبًا من خلال رسائل البريد الإلكتروني أو الرسائل التي تحاكي المصادر المشروعة، وتقنع المستخدمين بإدخال بيانات الاعتماد الخاصة بهم على مواقع الويب المزيفة. وقد يؤدي تعقيد هذه التكتيكات إلى صعوبة اكتشافها، مما يؤدي إلى الكشف عن كلمة المرور بشكل غير مقصود.

خروقات البيانات ونقاط الضعف لدى الطرف الثالث

يمكن أن تؤدي خروقات البيانات في المؤسسات الكبيرة إلى كشف ملايين كلمات المرور. غالبًا ما تحدث هذه الخروقات بسبب وجود ثغرات في الأنظمة الأمنية للشركة أو محاولات اختراق ناجحة. عندما تتعرض خدمات الجهات الخارجية للخطر، يصبح جميع المستخدمين الذين يعتمدون على هذه الأنظمة الأساسية عرضة للخطر.

اختراقات البرامج الضارة وكلوغر

تشكل البرامج الضارة، وخاصة برامج تسجيل المفاتيح، تهديدًا كبيرًا. تقوم هذه البرامج الضارة بتثبيت نفسها سرًا على جهاز المستخدم وتسجيل ضغطات المفاتيح، بما في ذلك إدخالات كلمة المرور. ثم يتم نقل هذه المعلومات إلى المهاجم.

كيف يتم اختراق كلمات المرور

يعد فهم الآليات والتقنيات الكامنة وراء اختراقات كلمات المرور أمرًا ضروريًا للحماية الفعالة. إن تعقيد وتنوع هذه الانتهاكات يسلط الضوء على الحاجة إلى تدابير أمنية قوية وممارسات مستخدم مستنيرة. ومن خلال التعرف على المخاطر، يمكن للأفراد والمنظمات على حد سواء توقع المخاطر والتخفيف من حدتها بشكل أفضل.

تكسير كلمة المرور

اختراق كلمات المرور هي طريقة يستخدمها مجرمو الإنترنت للوصول غير المصرح به إلى الحسابات عن طريق "تخمين" كلمات المرور بشكل أساسي.

هجمات القوة الغاشمة

تتضمن هجمات القوة الغاشمة التحقق بشكل منهجي من جميع مجموعات كلمات المرور الممكنة حتى يتم العثور على المجموعة الصحيحة. هذه الطريقة بسيطة، ولكنها يمكن أن تكون فعالة ضد كلمات المرور الضعيفة. يعتمد الوقت المستغرق لاختراق كلمة المرور باستخدام القوة الغاشمة على مدى تعقيدها وطولها.

هجمات القاموس

تستخدم هجمات القاموس قائمة من الكلمات والعبارات الشائعة لتخمين كلمات المرور. على عكس هجمات القوة الغاشمة التي تحاول كل مجموعة، تعتمد هجمات القاموس على احتمالية استخدام شخص ما لكلمات شائعة أو أشكال مختلفة بسيطة منها ككلمة مرور خاصة به.

طاولات قوس قزح

جداول قوس قزح هي جداول محسوبة مسبقًا تُستخدم لعكس وظائف التجزئة المشفرة، وذلك بشكل أساسي لتكسير تجزئات كلمة المرور. باستخدام جداول قوس قزح، يمكن للمهاجمين العثور بسرعة على كلمة المرور إذا كانت قيمتها المجزأة معروفة، مما يتحايل على الحاجة إلى تجربة كل مجموعة كلمات مرور ممكنة.

تسلط هذه التقنيات الضوء على أهمية كلمات المرور القوية والمعقدة والتدابير الأمنية المتقدمة للحماية من مثل هذه الهجمات.

هندسة اجتماعية

الهندسة الاجتماعية هي تكتيك يستخدمه مجرمو الإنترنت للتلاعب بالأفراد لإفشاء معلومات سرية، مثل كلمات المرور. تعتمد هذه الطريقة على علم النفس البشري أكثر من اعتمادها على تقنيات القرصنة التقنية.

التصيد

يتضمن التصيد الاحتيالي إرسال اتصالات احتيالية يبدو أنها واردة من مصدر حسن السمعة، وعادة ما يكون ذلك عبر البريد الإلكتروني. غالبًا ما تحث رسائل البريد الإلكتروني هذه المستلم على إدخال معلوماته على موقع ويب مزيف يبدو مشابهًا بشكل لافت للنظر للموقع الشرعي.

التصيد بالرمح

يعد التصيد الاحتيالي شكلاً أكثر استهدافًا للتصيد الاحتيالي. يقوم المهاجمون بتخصيص أسلوبهم ليناسب ضحيتهم المحددة، وغالبًا ما يستخدمون المعلومات الشخصية لجعل الهجوم أكثر إقناعًا. قد يتضمن ذلك التظاهر كزميل أو منظمة موثوقة وإرسال رسائل شخصية إلى الضحية.

التمثيل

يتضمن انتحال الشخصية في العالم الرقمي التظاهر بأنك شخص آخر لكسب الثقة والوصول إلى المعلومات الحساسة. ويمكن تحقيق ذلك من خلال ملفات تعريف مزيفة على وسائل التواصل الاجتماعي، أو حسابات بريد إلكتروني مسروقة، أو وسائل أخرى. وبمجرد أن يصبح المهاجم موثوقًا به، يمكنه الحصول على كلمات المرور والبيانات السرية الأخرى.

يعد الوعي والتعليم أمرًا بالغ الأهمية في الدفاع ضد هجمات الهندسة الاجتماعية. ومن خلال فهم هذه التكتيكات، يمكن للأفراد والمنظمات تحديد الممارسات الخادعة وتجنبها بشكل أكثر فعالية.

خروقات البيانات وتسريباتها

تمثل خروقات البيانات وتسريباتها تهديدًا كبيرًا لأمن كلمات المرور. في الواقع، غالبًا ما تكون هذه هي الهدف الأساسي للعديد من خروقات البيانات. يحدث الانتهاك في أي وقت يتم فيه الوصول إلى البيانات الحساسة أو المحمية أو السرية أو الكشف عنها بطريقة غير مصرح بها. يتضمن هذا غالبًا معلومات شخصية مثل كلمات المرور والتفاصيل المالية والسجلات الصحية.

يمكن أن تحدث خروقات البيانات من خلال وسائل مختلفة. سنوضح بعضًا من أكثرها انتشارًا أدناه.

هجوم المقهى

يمكن للمتسللين استغلال نقاط الضعف في النظام للوصول غير المصرح به إلى البيانات.

التهديدات الداخلية

في بعض الأحيان، تحدث الانتهاكات بسبب أفراد داخل المؤسسة يسيئون استخدام وصولهم إلى المعلومات الحساسة.

التعرض العرضي

في بعض الحالات، يمكن أن يحدث تسرب للبيانات من خلال التعرض العرضي، مثل قيام الموظف بإرسال بيانات حساسة عن طريق الخطأ إلى الشخص الخطأ أو تركها دون حماية.

تدابير أمنية غير كافية

تحدث الانتهاكات غالبًا بسبب عدم كفاية الإجراءات الأمنية، حيث تفتقر الأنظمة إلى الدفاعات اللازمة للحماية من محاولات الاختراق.

إن عواقب خروقات البيانات بعيدة المدى. فهي لا تؤدي فقط إلى المخاطر المباشرة المتمثلة في اختراق كلمات المرور والحسابات، ولكنها تؤدي أيضًا إلى الإضرار بالثقة والسمعة والتأثير على الشؤون المالية.

تتضمن الحماية من خروقات البيانات تنفيذ ممارسات قوية للأمن السيبراني، ومراقبة الأنظمة بانتظام، وتثقيف الموظفين حول أهمية أمن البيانات.

بالنسبة للأفراد، يعد البقاء على اطلاع بأحدث الخروقات الأمنية وتغيير كلمات المرور بانتظام خطوات أساسية في حماية المعلومات.

المخاطر المتعددة الأوجه لكلمات المرور المخترقة

تشكل كلمات المرور المخترقة مخاطر تتجاوز بكثير الوصول غير المصرح به إلى حساب واحد. غالبًا ما تؤثر هذه المخاطر على الأفراد والمنظمات بعشرات الطرق. سنراجع أدناه التأثيرات المباشرة والثانوية لكلمات المرور المخترقة، مع تسليط الضوء على الطبيعة الشاملة لهذه المخاطر.

العواقب المباشرة

دخول غير مرخص

النتيجة الأكثر إلحاحا لكلمة المرور المخترقة هي الوصول غير المصرح به. ومن خلال هذا الوصول، يمكن للمتسللين إساءة استخدام الحسابات الشخصية أو أنظمة الشركة أو قواعد البيانات الحساسة للقيام بأنشطة ضارة.

سرقة البيانات وانتهاكات الخصوصية

غالبًا ما تؤدي كلمات المرور المخترقة إلى سرقة البيانات العامة، بما في ذلك المعلومات الشخصية وبيانات العمل السرية والملكية الفكرية. يمكن أن يكون لذلك آثار خطيرة على الخصوصية للأفراد وعيوب تنافسية للشركات.

خسارة مالية

تمثل الخسارة المالية خطرًا كبيرًا مرتبطًا بكلمات المرور المخترقة. يمكن أن تتراوح هذه من عمليات الشراء والمعاملات غير المصرح بها إلى عمليات الاحتيال المالي الأكثر شمولاً، والتي تؤثر على كل من الأفراد والمؤسسات.

سرقة الهوية والاحتيال

يمكن أن تؤدي كلمات المرور المخترقة إلى سرقة الهوية، حيث يستخدم المهاجم المعلومات الشخصية المسروقة لانتحال شخصية الضحية. وباستخدام هذه الهوية الجديدة، يمكن للمجرمين ارتكاب أنشطة احتيالية مثل فتح حسابات جديدة أو الحصول على قروض باسم الضحية.

نحن نحرس موقعك. أنت تدير عملك.

يوفر Jetpack Security أمانًا شاملاً وسهل الاستخدام لموقع WordPress، بما في ذلك النسخ الاحتياطية في الوقت الفعلي وجدار حماية تطبيقات الويب وفحص البرامج الضارة والحماية من البريد العشوائي.

تأمين موقعكالتأثير على السمعة الشخصية والتنظيمية

يمكن أن تؤدي تداعيات خرق كلمة المرور إلى الإضرار بشدة بسمعة الأفراد والمنظمات. يمكن أن يؤدي النقص الملحوظ في الأمن إلى تآكل الثقة مع العملاء والشركاء والجمهور، مما يؤدي إلى الإضرار بالسمعة على المدى الطويل.

توضح هذه العواقب المباشرة الأهمية الحاسمة للحفاظ على أمان قوي لكلمة المرور والحاجة إلى اتخاذ تدابير فعالة لمنع اختراق كلمة المرور.

التأثيرات الثانوية

تأثير الدومينو على الأنظمة المتصلة

في هذه الأيام، أصبحت الأنظمة الرقمية مترابطة للغاية لدرجة أن الوصول إلى حساب واحد يمكن أن يوفر بوابة للعديد من الحسابات والأنظمة الأخرى. وينطبق هذا بشكل خاص عندما تكون إعادة استخدام كلمة المرور شائعة جدًا. يمكن أن يؤدي تأثير الدومينو الناتج إلى تضخيم تأثير كلمة مرور واحدة مخترقة.

الإجراءات القانونية والالتزامات

غالبًا ما تواجه المنظمات التي تعاني من انتهاكات كلمات المرور عواقب قانونية. وقد يتحملون مسؤولية الفشل في حماية بيانات العملاء، مما يؤدي إلى دعاوى قضائية وغرامات وإجراءات تنظيمية. وقد تكون هذه التحديات القانونية مكلفة وتضر بمصداقية المنظمة.

الإمتثال لقوانين حماية البيانات

يمكن أن تؤدي انتهاكات البيانات الناتجة عن كلمات المرور المخترقة إلى عدم الامتثال لقوانين حماية البيانات مثل القانون العام لحماية البيانات (GDPR) وقانون خصوصية المستهلك في كاليفورنيا (CCPA). وقد يؤدي ذلك إلى فرض غرامات باهظة ويتطلب اتخاذ تدابير واسعة النطاق لاستعادة الامتثال، مما يزيد من العبء المالي والتشغيلي.

إن فهم هذه التأثيرات الثانوية يؤكد على أهمية ممارسات أمان كلمات المرور القوية، ليس فقط لمنع الأضرار المباشرة ولكن أيضًا للتخفيف من المخاطر الأوسع التي يمكن أن يكون لها آثار دائمة على الأفراد والمؤسسات.

كيفية تجنب تعرض كلمات المرور الخاصة بك للخطر

إنشاء كلمات مرور قوية

يعد إنشاء كلمات مرور قوية وفريدة الخطوة الأولى في حماية حساباتك. يجب أن تتكون كلمة المرور القوية من مجموعة معقدة من الحروف والأرقام والأحرف الخاصة. تجنب استخدام المعلومات التي يمكن تخمينها بسهولة مثل أعياد الميلاد أو الكلمات الشائعة.

طول كلمة المرور وتعقيدها

يعد طول كلمة المرور وتعقيدها أمرًا محوريًا في تحديد مدى قوتها. تعد كلمات المرور الأطول أكثر أمانًا بطبيعتها نظرًا للعدد المتزايد من المجموعات المحتملة التي يجب على الروبوت تجربتها في هجوم القوة الغاشمة. يوصى باستخدام ما لا يقل عن 12 إلى 15 حرفًا.

التعقيد لا يقل أهمية. كلمة المرور المعقدة عبارة عن مزيج من الأحرف الكبيرة والصغيرة والأرقام والرموز. هذا التعقيد يجعل من الصعب للغاية على أدوات اختراق كلمة المرور فك كلمة المرور، حيث أن كل نوع أحرف إضافي يزيد من عدد المجموعات المحتملة.

استخدم الأحرف الخاصة والأرقام والحالات المختلطة

يعد دمج مزيج من أنواع الأحرف في كلمات المرور الخاصة بك أمرًا ضروريًا. تضيف الأحرف الخاصة (مثل! و@ و#) والأرقام طبقات من الصعوبة. تتمثل الإستراتيجية الفعالة في استبدال الحروف بأرقام أو رموز متشابهة (على سبيل المثال، استبدال "o" بـ "0" أو "E" بـ "3").

يمكن لهذا الأسلوب، المعروف باسم "leet" talk، أن يعزز قوة كلمة المرور مع إبقائها قابلة للتذكر. لسوء الحظ، أصبح المتسللون ماهرين بشكل متزايد في اختراق هذه الأنواع من الحيل، لذا لا يجب الاعتماد عليهم وحدهم.

تجنب الكلمات والأنماط الشائعة

كلمات المرور التي تحتوي على كلمات أو عبارات أو أنماط متسلسلة شائعة (مثل "qwerty" أو "12345") معرضة بشكل خاص لهجمات القاموس. غالبًا ما تستخدم الهجمات قوائم مجمعة مسبقًا لكلمات المرور الشائعة والاختلافات، لذا، لتعزيز الأمان، تجنب استخدام هذه العناصر التي يمكن التنبؤ بها. بدلاً من ذلك، اختر مجموعات عشوائية من الأحرف أو استخدم عبارة مرور - سلسلة من الكلمات التي تنشئ كلمة مرور أطول (على سبيل المثال، "Blue#Coffee7!Rainbow").

تجنب إعادة استخدام كلمات المرور

تعد إعادة استخدام كلمات المرور عبر حسابات متعددة مأزقًا شائعًا. إذا تم اختراق حساب واحد، فإن جميع الحسابات الأخرى التي لها نفس كلمة المرور معرضة للخطر. للحفاظ على الأمان عبر جميع الأنظمة الأساسية، استخدم كلمة مرور فريدة لكل حساب. تضمن هذه الممارسة أن الاختراق في أحد المواقع لا يؤدي إلى تأثير الدومينو المتمثل في التنازلات على المواقع الأخرى.

استخدم مديري كلمات المرور

يعد مديرو كلمات المرور أدوات لا تقدر بثمن في الحفاظ على كلمات مرور قوية وفريدة لكل حساب. فهي تقوم بإنشاء كلمات مرور معقدة واستردادها وتخزينها، لذلك لا يتعين عليك تذكر كل كلمة منها.

يقدم مديرو كلمات المرور أيضًا عادةً تخزينًا مشفرًا، مما يضمن أمان كلمات المرور الخاصة بك. يمكن للكثيرين ملء بيانات الاعتماد الخاصة بك تلقائيًا على مواقع الويب، مما يقلل من خطر الوقوع في فخ مواقع التصيد الاحتيالي، نظرًا لأنهم يقومون بالملء التلقائي فقط على موقع الويب الشرعي.

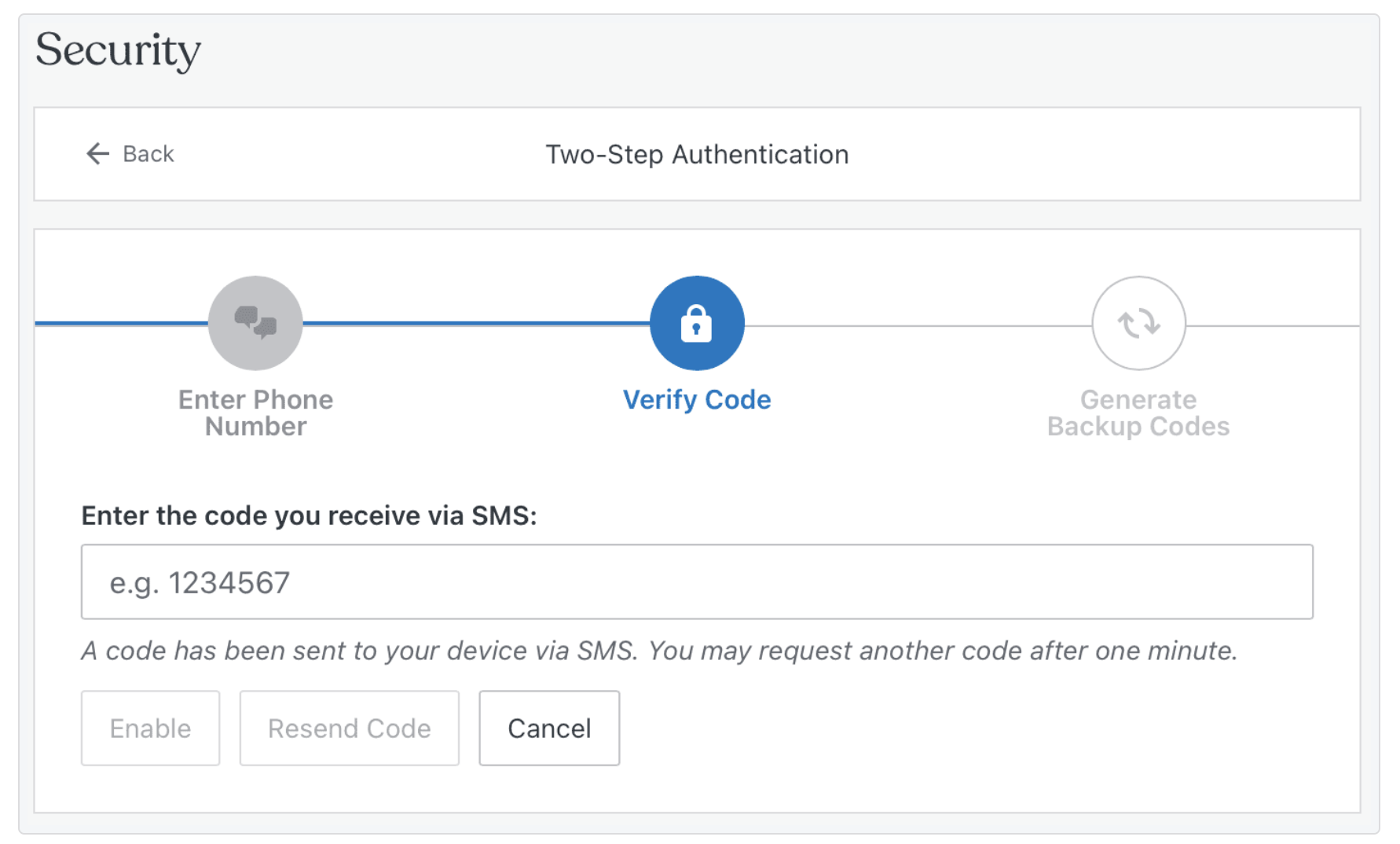

تنفيذ المصادقة متعددة العوامل (MFA)

تضيف المصادقة متعددة العوامل (MFA) طبقة مهمة من الأمان تتجاوز كلمة المرور. فهو يتطلب عملية تحقق إضافية واحدة أو أكثر، مما يقلل بشكل كبير من احتمالية الوصول غير المصرح به. يتطلب هذا النظام شيئًا تعرفه (كلمة المرور) وشيئًا تمتلكه (هاتف ذكي أو رمز أمان). حتى لو تم اختراق كلمة المرور، يمكن لـ MFA في كثير من الأحيان منع المهاجم من الوصول.

تحديث كلمات المرور بانتظام

يعد تحديث كلمات المرور بانتظام ممارسة أساسية في مجال الأمن الرقمي. من الأفضل تغيير كلمات المرور كل ثلاثة إلى ستة أشهر، خاصة بالنسبة للحسابات الحساسة. وهذا يحد من نافذة التعرض في حالة اختراق كلمة المرور. عند تحديث كلمات المرور، تأكد من أن كلمة المرور الجديدة تختلف بشكل كبير عن السابقة لتحقيق أقصى قدر من الفائدة الأمنية.

مراقبة نشاط الحساب لانتهاكات البيانات

تعد مراقبة نشاط الحساب أمرًا بالغ الأهمية للكشف المبكر عن الوصول غير المصرح به. تقدم العديد من الخدمات الآن تنبيهات لعمليات تسجيل الدخول الجديدة أو الأنشطة غير العادية. بالإضافة إلى ذلك، فإن استخدام خدمات مثل "Have I Been Pwned" يمكن أن يخبرك إذا كانت تفاصيل حسابك جزءًا من عملية خرق للبيانات. يتيح لك البقاء يقظًا والاستجابة لهذه التنبيهات اتخاذ إجراءات فورية، مثل تغيير كلمة المرور الخاصة بك، لتأمين حسابك.

فرض سياسات كلمة المرور في المؤسسات

يجب على المؤسسات فرض سياسات قوية لحماية البيانات الحساسة. يتضمن ذلك إرشادات للتعقيد، وقواعد ضد مشاركة كلمة المرور، ومتطلبات التغييرات المنتظمة لكلمة المرور. بالإضافة إلى ذلك، يجب على المؤسسات التفكير في استخدام أدوات إدارة كلمات المرور على مستوى المؤسسات لمساعدة الموظفين في الحفاظ على كلمات مرور آمنة دون التعرض لخطر نسيانها.

تثقيف الموظفين والمستخدمين حول نظافة كلمات المرور

يعد التعليم عنصرًا حاسمًا في الأمن السيبراني. يمكن أن تساعد الدورات التدريبية المنتظمة والتذكيرات والمواد التعليمية أعضاء الفريق على فهم أهمية كلمات المرور القوية وكيفية إنشائها.

يجب أن يتضمن هذا التعليم المخاطر المرتبطة بكلمات المرور الضعيفة، والأساليب التي يستخدمها المتسللون لاختراق كلمات المرور، وأفضل الممارسات لإنشاء كلمات المرور وإدارتها.

استخدم حل أمان موقع الويب إذا كنت تقوم بتشغيل موقع ويب

بالنسبة لمديري مواقع WordPress، يعد تنفيذ حل أمان موقع ويب قوي أمرًا حيويًا. يوفر Jetpack Security for WordPress حماية شاملة. يتضمن ميزات مثل الحماية من هجمات القوة الغاشمة، وتسجيل الدخول الآمن (2FA)، ومراقبة وقت التوقف عن العمل.

من خلال دمج Jetpack Security في إدارة موقع الويب الخاص بهم، يمكن لمسؤولي WordPress تحسين دفاعات موقعهم بشكل كبير ضد الهجمات المرتبطة بكلمة المرور، مما يضمن أمان وسلامة بيانات الزائر ووظائف موقع الويب.

لا يوفر Jetpack Security طبقة إضافية من الحماية فحسب، بل يوفر أيضًا راحة البال، مع العلم أن موقع الويب محمي ضد أكثر أنواع التهديدات السيبرانية انتشارًا وضررًا.

تعرف على المزيد حول أمان Jetpack.

أسئلة مكررة

ما هي الأخطاء الأكثر شيوعًا التي يرتكبها الأشخاص والتي تؤدي إلى اختراق كلمات المرور؟

غالبًا ما تبدأ الرحلة إلى كلمات المرور المخترقة بأخطاء شائعة يتم التغاضي عنها. وأكثرها شيوعا ما يلي:

- استخدام كلمات مرور بسيطة ويمكن التنبؤ بها . غالبًا ما يعني اختيار كلمات المرور التي يسهل تذكرها أنه من السهل تخمينها. يتضمن ذلك استخدام المعلومات الشخصية مثل الأسماء أو أعياد الميلاد أو التسلسلات البسيطة (على سبيل المثال، "123456").

- إعادة استخدام كلمات المرور عبر حسابات متعددة . يستخدم العديد من الأفراد نفس كلمة المرور لحسابات متعددة. إذا تم اختراق حساب واحد، فإن جميع الحسابات الأخرى معرضة للخطر بنفس القدر.

- تجاهل تحديثات البرامج . يمكن أن يؤدي الفشل في تحديث البرنامج إلى ترك الثغرات الأمنية دون تصحيح، مما يسهل على المتسللين استغلال نقاط الضعف.

- النقر على روابط التصيد . يمكن لمحاولات التصيد الاحتيالي، التي غالبًا ما تبدو مشروعة بشكل خادع، خداع المستخدمين ودفعهم إلى التخلي عن كلمات المرور الخاصة بهم طوعًا.

- عدم استخدام المصادقة متعددة العوامل (MFA) . إن تخطي هذه الطبقة الإضافية من الأمان يجعل الحسابات أكثر عرضة للانتهاكات.

كيف يمكنني تحديد ما إذا كانت كلمة المرور الخاصة بي قد تم اختراقها؟

غالبًا ما يتضمن اكتشاف كلمة المرور المخترقة ملاحظة نشاط غير عادي مثل:

- إشعارات الحساب غير المتوقعة . تلقي رسائل بريد إلكتروني أو رسائل نصية حول محاولات تسجيل الدخول أو التغييرات في تفاصيل الحساب التي لم تقم أنت بإجرائها.

- نشاط غريب في الحساب . ملاحظة إجراءات غير مألوفة في حسابك، مثل الرسائل المرسلة التي لم تكتبها أو المعاملات غير المعروفة.

- تنبيهات أمنية . تُعلم العديد من الخدمات عبر الإنترنت المستخدمين بوجود أنشطة مشبوهة، مثل عمليات تسجيل الدخول من مواقع غير معتادة.

- أخبار خرق البيانات . إن اتخاذ إجراءات استباقية بشأن مراقبة الأخبار المتعلقة بانتهاكات البيانات المتعلقة بالخدمات التي تستخدمها يمكن أن يوفر تنبيهًا بشأن اختراقات كلمة المرور المحتملة.

ما هي الخطوات الأولى التي يجب اتخاذها عندما أشك في أن كلمة المرور الخاصة بي قد تم اختراقها؟

إذا كنت تشك في أن كلمة المرور الخاصة بك قد تم اختراقها، فإن اتخاذ إجراء فوري أمر بالغ الأهمية. يمكنك البدء بهذه الخطوات:

- غير كلمة المرور الخاصة بك . قم بذلك بالنسبة للحساب المتأثر وأي حسابات أخرى استخدمت فيها نفس كلمة المرور.

- التحقق من وجود الشذوذ . قم بمراجعة نشاط الحساب الأخير بحثًا عن أي إجراءات غير مصرح بها.

- تمكين أو تحديث MFA . إذا لم تكن قد قمت بذلك بالفعل، فقم بإعداد المصادقة متعددة العوامل. إذا تم إعداده بالفعل، فتأكد من أنه يعمل بشكل صحيح وقم بتحديث رموز الاسترداد إذا لزم الأمر.

- إخطار الجهات ذات العلاقة . اتصل بمزود الخدمة للحساب المخترق، وإذا لزم الأمر، قم بتنبيه المؤسسات المالية أو السلطات القانونية الخاصة بك.

- قم بإجراء فحص أمني . استخدم أداة أمان موثوقة لفحص أجهزتك بحثًا عن البرامج الضارة.

كيف يستخدم مجرمو الإنترنت كلمات المرور المسربة لمزيد من الهجمات؟

يستغل مجرمو الإنترنت كلمات المرور المسربة بعدة طرق:

- حشو أوراق الاعتماد . استخدام الأدوات الآلية لاختبار كلمات المرور المسربة على مواقع الويب المختلفة، واستغلال إعادة استخدام كلمة المرور.

- الهجمات المستهدفة . استخدام المعلومات الشخصية المستمدة من حساب واحد لتصميم هجمات التصيد الاحتيالي أو محاولات الاحتيال على منصات أخرى.

- سرقة الهوية . استخدام المعلومات الشخصية المرتبطة بكلمات المرور المخترقة لانتحال شخصية الضحية للقيام بأنشطة احتيالية.

بالنسبة لمديري ومالكي مواقع الويب، ما هي أفضل الطرق لتجنب اختراق كلمة المرور؟

بالنسبة لمديري ومالكي مواقع الويب، يتضمن التخفيف من مخاطر اختراق كلمة المرور عدة خطوات:

- تنفيذ سياسات كلمة المرور القوية . فرض إنشاء كلمات مرور معقدة وتحديثات منتظمة لجميع المستخدمين.

- استخدم المكونات الإضافية الأمنية . يمكن أن يؤدي استخدام أدوات مثل Jetpack Security إلى تعزيز دفاعات موقعك بشكل كبير. يوفر Jetpack Security ميزات مثل الحماية من هجمات القوة الغاشمة، مما يجعل من الصعب على المهاجمين الوصول غير المصرح به.

- تحديث وتصحيح الأنظمة بانتظام . يعد تحديث برامج موقع الويب الخاص بك أمرًا ضروريًا للحماية من نقاط الضعف المعروفة.

- تثقيف فريقك . تأكد من أن جميع المشاركين في إدارة الموقع على دراية بأفضل الممارسات المتعلقة بأمان كلمة المرور ويفهمون كيفية التعرف على محاولات التصيد الاحتيالي.

كيف يمكنني تأمين موقع الويب الخاص بي من تقنيات كسر كلمة المرور مثل هجمات القوة الغاشمة؟

يتضمن تأمين موقع الويب الخاص بك من تقنيات اختراق كلمة المرور مجموعة من الممارسات الجيدة والحلول الأمنية القوية:

- الحد من محاولات تسجيل الدخول . تنفيذ الميزات التي تحظر المستخدمين بعد عدد معين من محاولات كلمة المرور غير الصحيحة.

- استخدم كلمات مرور قوية وMFA . تشجيع أو فرض استخدام كلمات المرور المعقدة والمصادقة متعددة العوامل لجميع الحسابات.

- مراقبة النشاط المشبوه . راقب أنماط تسجيل الدخول واحترس من أي نشاط غير عادي.

- تنفيذ أدوات الأمان مثل Jetpack Security . بالنسبة لأصحاب مواقع WordPress، يوفر Jetpack Security حلاً أمنيًا شاملاً. إنه يحمي من هجمات القوة الغاشمة، ويراقب الأنشطة المشبوهة، ويضمن تسجيلات دخول آمنة. يعد هذا النهج المتكامل أمرًا بالغ الأهمية في حماية موقعك من تقنيات الهجوم على كلمات المرور الأكثر شيوعًا والأكثر ضررًا.

Jetpack Security: حماية موقع WordPress الخاص بك من هجمات كلمة المرور

يمثل Jetpack Security حارسًا قويًا لمواقع WordPress، حيث يلبي الحاجة الماسة إلى أمان قوي لكلمة المرور والحماية ضد الهجمات المختلفة. تم تصميم مجموعتها الشاملة من ميزات الأمان لمكافحة التهديدات المعقدة التي يواجهها مالكو ومديرو مواقع الويب اليوم.

الملامح الرئيسية لأمن Jetpack:

حماية هجوم القوة الغاشمة . يعمل Jetpack Security على إحباط هجمات القوة الغاشمة بشكل فعال من خلال مراقبة محاولات تسجيل الدخول المشبوهة وحظرها. تعتبر هذه الميزة حاسمة في منع المهاجمين من تخمين كلمات المرور.

المسح المنتظم للبرامج الضارة . يقوم Jetpack Security بالفحص بحثًا عن البرامج الضارة ونقاط الضعف، مما يضمن تحديد التهديدات المحتملة ومعالجتها على الفور. ويمكن لمالكي المواقع إصلاح غالبية المشكلات بنقرة واحدة فقط.

مراقبة وقت التوقف عن العمل . تراقب الأداة وقت تشغيل موقع الويب الخاص بك، وتنبهك على الفور في حالة تعطل موقعك - وهو مؤشر محتمل على وجود خرق أمني.

النسخ الاحتياطية في الوقت الحقيقي. يقوم Jetpack بتخزين بيانات موقعك بشكل آمن في السحابة ويتم تحديثها في كل مرة تقوم فيها بإجراء تغيير. يتم قفل كل تعليق أو تعديل أو شراء أو إرسال نموذج في حالة احتياجك إلى الاسترداد.

سجل النشاط . تسجل هذه الميزة جميع الإجراءات المهمة على الموقع، مما يسمح لمديري الموقع بمراقبة أي تغييرات أو عمليات تسجيل دخول غير مصرح بها. ويساعد هذا أيضًا في استكشاف المشكلات وإصلاحها وتحديد النقطة الدقيقة التي يجب استعادة الموقع إليها.

لا يعمل Jetpack Security كأداة دفاعية فحسب، بل كإجراء استباقي للحفاظ على سلامة وموثوقية مواقع WordPress. من خلال دمج Jetpack في إستراتيجيتهم الأمنية، يمكن لمالكي ومديري مواقع WordPress تعزيز دفاعهم بشكل كبير ضد المشهد المتطور باستمرار لهجمات كلمات المرور، مما يضمن بقاء أصولهم الرقمية آمنة وموثوقة.

تعرف على المزيد حول أمان Jetpack.