هل تتوافق رسائل البريد الإلكتروني الخاصة بك مع متطلبات Google وYahoo الجديدة لإرسال البريد الإلكتروني؟

نشرت: 2024-05-28في فبراير 2024، بدأ Gmail وYahoo Mail في فرض قواعد جديدة لحماية مستلمي البريد الإلكتروني والمساعدة في الحفاظ على صناديق البريد الوارد الخاصة بهم أكثر أمانًا وأقل بريدًا عشوائيًا.

تتطلب هذه القواعد من جميع مرسلي البريد الإلكتروني الالتزام بإرشادات محددة لضمان إمكانية تسليم البريد الإلكتروني.

يشرح هذا الدليل الشامل ماهية هذه المتطلبات الجديدة وكيف تؤثر على عملك.

سنغطي:

- متطلبات Google وYahoo الجديدة لإرسال البريد الإلكتروني

- فهم SPF وDKIM وDMARC

- عامل حماية من الشمس (SPF).

- دكيم

- DMARC

- أمثلة التحقق من البريد الإلكتروني

- رسائل البريد الإلكتروني لا تصل إلى المستلمين

- البريد الإلكتروني المتوافق

- استخدام أدوات التحقق

- تحقق من SPF وDKIM وDMARC

- تحقق من PTR

- أفضل الممارسات لمرسلي البريد الإلكتروني

- نقاط إضافية ومعلومات مفيدة

- نصائح لإرسال البريد الإلكتروني بالجملة

- المفاهيم الخاطئة حول SPF

- المفاهيم الخاطئة حول DKIM

متطلبات Google وYahoo الجديدة لإرسال البريد الإلكتروني

في أكتوبر 2023، أعلن نيل كوماران، مدير منتجات مجموعة الأمان والثقة في Gmail، على مدونة Google أنه اعتبارًا من فبراير 2024، سيحتاج مرسلي البريد الإلكتروني إلى مصادقة رسائل البريد الإلكتروني الخاصة بهم، والسماح بإلغاء الاشتراك بسهولة (المرسلون المجمعون)، والبقاء تحت حد البريد العشوائي المُبلغ عنه حتى يتمكنوا من الوصول إلى بريدهم الإلكتروني. رسائل البريد الإلكتروني التي سيتم تسليمها إلى عناوين Gmail.

وبما أن هذه المتطلبات أصبحت الآن سارية المفعول، فإن تجاهلها سيؤدي إلى رفض بريدك تلقائيًا أو إرساله إلى مجلد البريد العشوائي الخاص بالمستلم.

وفقًا لنيل، على الرغم من أن أدوات الكشف في Gmail تمنع 99.9% من البريد العشوائي والتصيد والبرامج الضارة من الوصول إلى صناديق البريد الوارد وتحظر ما يقرب من 15 مليار بريد إلكتروني غير مرغوب فيه يوميًا، إلا أن الخدمة تواجه الآن تهديدات أكثر تعقيدًا مما كانت عليه منذ إطلاق الخدمة في أبريل 2004. .

كما ذكر نيل على مدونة جوجل...

"على الرغم من أن الأمر يبدو أساسيًا، إلا أنه لا يزال من المستحيل في بعض الأحيان التحقق من مصدر البريد الإلكتروني نظرًا لشبكة الأنظمة القديمة وغير المتسقة على الإنترنت."

تم تصميم متطلبات إرسال البريد الإلكتروني الجديدة لمساعدة المستخدمين في الحفاظ على صندوق الوارد الخاص بهم أكثر أمانًا وخاليًا من البريد العشوائي.

ومع ذلك، فإن هذه المبادرة لمكافحة البريد الإلكتروني الاحتيالي أو غير المرغوب فيه من خلال فرض متطلبات أكثر صرامة على مرسلي البريد الإلكتروني لا تأتي من Google فقط. وقد انضم شركاء الصناعة مثل Yahoo أيضًا للعمل جنبًا إلى جنب مع Google وبقية مجتمع البريد الإلكتروني لجعل هذه المتطلبات الجديدة معيارًا صناعيًا وممارسة أساسية لصحة البريد الإلكتروني.

تحتوي أفضل ممارسات مرسل البريد الإلكتروني من Yahoo على توصيات مشابهة لتلك التي تقدمها Google وتتضمن رابطًا إلى دليل شامل حول أفضل الممارسات الشائعة للمرسلين من مجموعة عمل مكافحة إساءة استخدام الرسائل والبرامج الضارة والهواتف المحمولة (M3AAWG)، وهي منظمة ملتزمة بمساعدة الصناعات على مكافحة إساءة الاستخدام عبر الإنترنت ومنعها .

تستهدف هذه الوثيقة أي شخص مشارك في تقديم الاتصالات الإلكترونية والامتثال لها، بما في ذلك موظفي التسويق والإدارة. إنه يستحق التنزيل ويغطي أحدث الممارسات الموصى بها وأكثرها فعالية لإرسال الرسائل الإلكترونية التجارية.

إذًا، ما هي هذه المتطلبات الجديدة وكيف تؤثر على عملك؟

وبشكل أساسي، يمكن تلخيص المتطلبات الرئيسية على النحو التالي:

- يجب أن يكون معدل الشكاوى من البريد العشوائي أقل من 0.3%.

- المصادقة باستخدام SPF وDKIM وDMARC (مرسلي البريد الإلكتروني المجمع) مطلوبة الآن.

- يجب أن يكون لديك خيار إلغاء الاشتراك بنقرة واحدة وإزالة الأشخاص الذين يطلبون إلغاء الاشتراك من قائمتك خلال يوم أو يومين (مرسلي البريد الإلكتروني المجمعين).

تتضمن المتطلبات الإضافية لجميع مرسلي البريد الإلكتروني ما يلي:

- التأكد من أن نطاقات الإرسال أو عناوين IP لها سجلات DNS صالحة للأمام والعكس، والتي يشار إليها أيضًا باسم سجلات PTR.

- استخدم اتصال TLS لإرسال البريد الإلكتروني.

- قم بتنسيق الرسائل وفقًا لمعيار تنسيق رسائل الإنترنت، RFC 5322

هناك متطلبات إضافية لمرسلي البريد الإلكتروني المجمعين.

يمكنك قراءة مشاركة نيل كوماران هنا والاطلاع على إرشادات مرسل البريد الإلكتروني من Google وأفضل ممارسات مرسل البريد الإلكتروني من Yahoo لمعرفة كيفية إرسال رسائل البريد الإلكتروني بنجاح إلى حسابات Gmail وYahooMail الشخصية.

فهم SPF وDKIM وDMARC

يؤدي تنفيذ بروتوكولات SPF وDKIM وDMARC إلى تحسين إمكانية تسليم البريد الإلكتروني وحماية سمعة المرسل وضمان وصول رسائل البريد الإلكتروني إلى صناديق البريد الوارد للمستلمين بشكل آمن.

إذا لم تكن على دراية بـ SPF وDKIM وDMARC، فإليك نظرة عامة:

عامل حماية من الشمس (SPF).

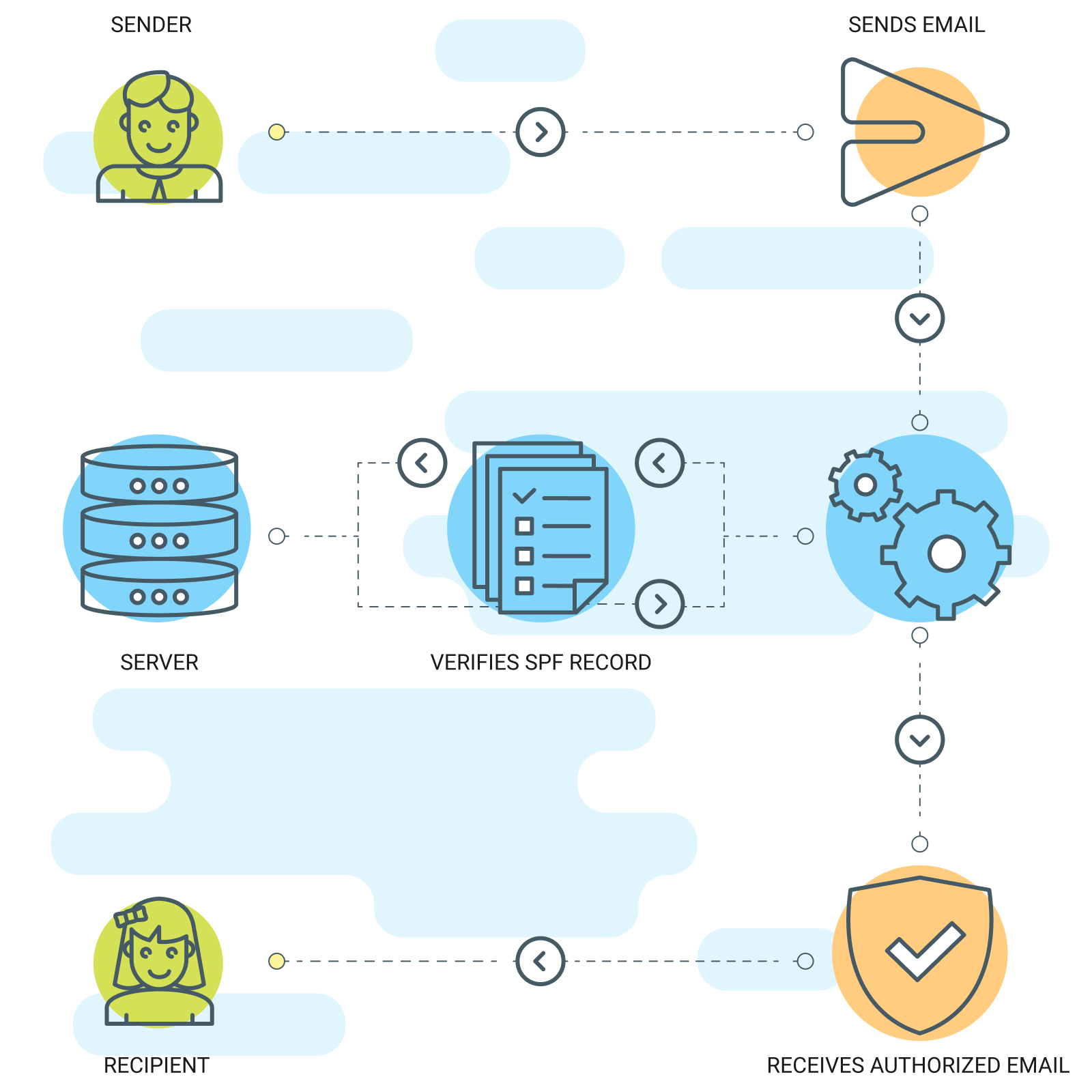

SPF (إطار سياسة المرسل) هو بروتوكول يتحقق من صحة المرسل عن طريق التحقق مما إذا كان البريد الإلكتروني قد نشأ من خادم معتمد.

فهو يضمن شرعية مرسلي البريد الإلكتروني من خلال التحقق من هوية المرسل من خلال الإسناد الترافقي لعنوان IP الخاص بخادم البريد المرسل مع قائمة محددة مسبقًا لعناوين IP للإرسال المعتمدة والمضمنة في سجل DNS.

تعمل سجلات DNS بشكل أساسي كدليل يقوم بتعيين أسماء النطاقات لعناوين IP الخاصة بها ويمكن أن تتضمن تعليمات حول التعامل مع الطلبات الموجهة نحو هذا المجال.

من خلال التحقق من صحة هوية المرسل مقابل عناوين IP للإرسال المعتمدة والمدرجة في سجل DNS لمجال ما، يساعد نظام التعرف على هوية المرسل (SPF) على منع انتحال البريد الإلكتروني وتعزيز إمكانية التسليم عن طريق تقليل احتمالية إدراج رسائل البريد الإلكتروني في القائمة السوداء أو وضع علامة عليها كرسائل غير مرغوب فيها.

فيما يلي الخطوات المتبعة في إنشاء سجل SPF لمصادقة البريد الإلكتروني:

1. جمع المعلومات : اجمع عناوين IP لجميع الخوادم المصرح لها بإرسال رسائل البريد الإلكتروني نيابة عن المجال الخاص بك. يتضمن ذلك خوادم البريد الخاصة بك، ومقدمي خدمات البريد الإلكتروني التابعين لجهات خارجية، وأي خوادم أخرى تستخدم لإرسال رسائل البريد الإلكتروني.

2. تحديد مجالات الإرسال : قم بعمل قائمة بجميع المجالات المستخدمة لإرسال رسائل البريد الإلكتروني، حتى لو لم تكن نشطة حاليًا. وهذا يمنع محاولات انتحال المجال.

3. إنشاء بناء جملة سجل SPF :

- ابدأ بعلامة الإصدار:

v=spf1 - أضف عناوين IP المعتمدة: على سبيل المثال

ip4:192.0.2.0 - تضمين مرسلين من جهات خارجية:

include:thirdparty.com - حدد سياسة نظام التعرف على هوية المرسل (SPF):

-all(فشل فادح) أو~all(فشل بسيط).

- ابدأ بعلامة الإصدار:

بعد اتباع الخطوات المذكورة أعلاه، يجب أن يبدو سجل SPF الخاص بك كما هو موضح أدناه:

v=spf1 ip4:192.0.2.0 include:thirdparty.com -all

ملاحظة: يجب أن تكون سجلات نظام التعرف على هوية المرسل (SPF) أقل من 255 حرفًا وأن تقتصر على ما لا يزيد عن عشرة عبارات تضمين .

4. نشر سجل SPF إلى DNS : قم بالوصول إلى وحدة تحكم إدارة DNS الخاصة بك التي يوفرها مسجل النطاق أو موفر الاستضافة، وأضف سجل TXT جديد مع اسم مضيف المجال الخاص بك وبناء جملة سجل SPF، واحفظ التغييرات.

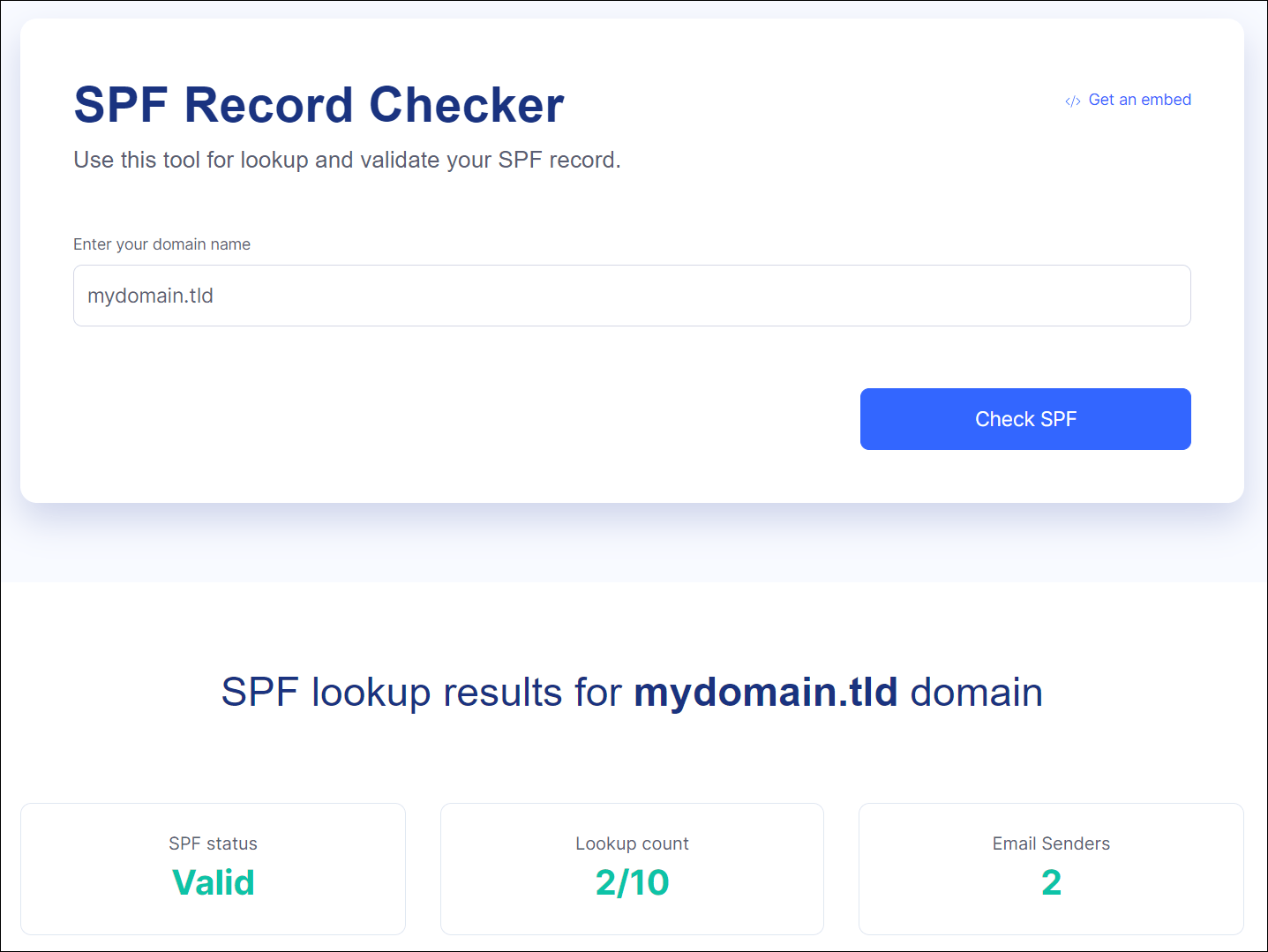

5. اختبار سجل SPF : استخدم أدوات التحقق من SPF (مثل مدقق سجل SPF الخاص بـ EasyDMARC) للتحقق مما إذا كان سجل SPF موجودًا أم لا والتأكد من إدراج جميع عناوين IP المرسلة الشرعية وتنسيقها بشكل صحيح.

دكيم

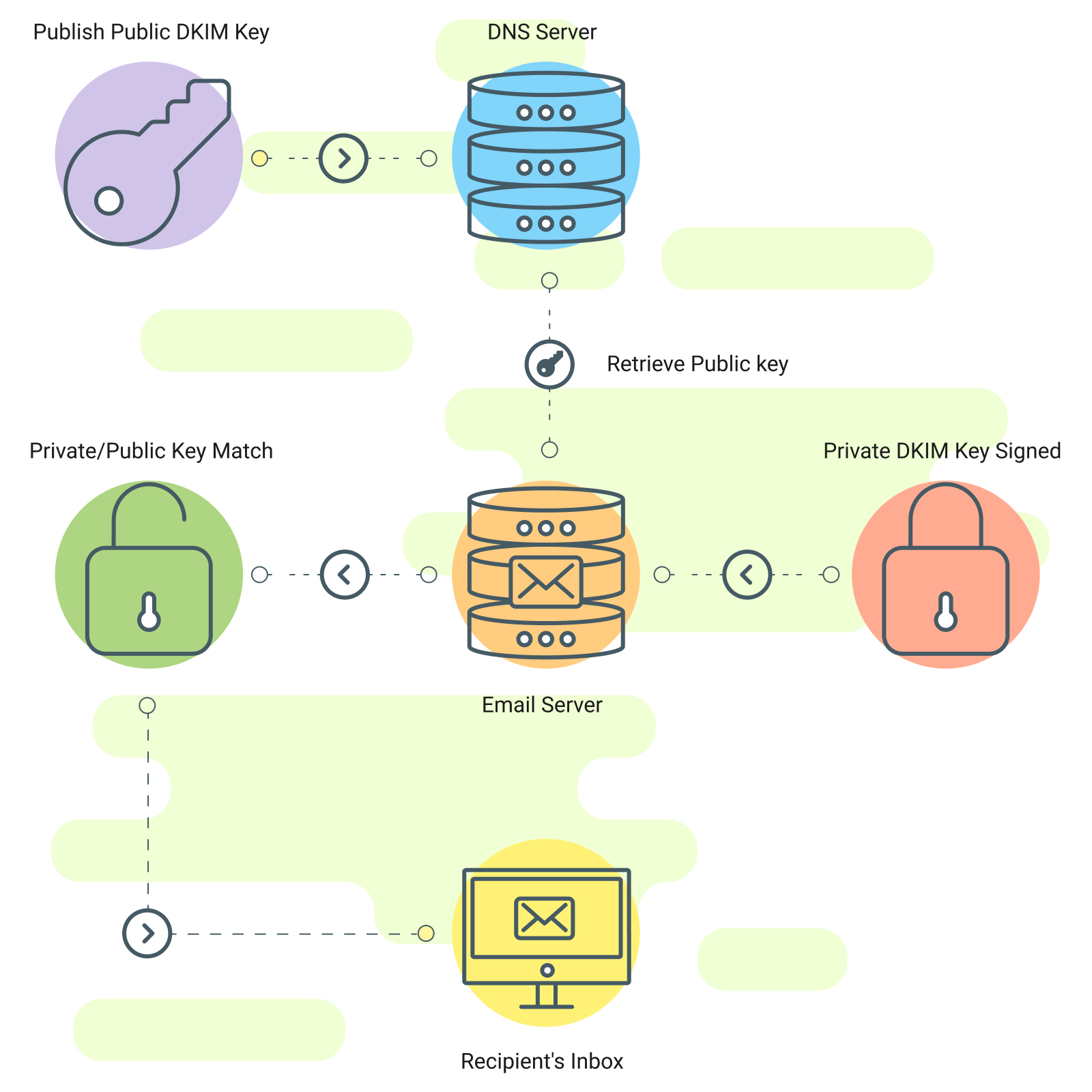

DKIM (البريد المحدد بمفاتيح المجال) هو طريقة مصادقة للبريد الإلكتروني تضيف توقيعًا رقميًا إلى رسائل البريد الإلكتروني الصادرة.

ويتم التحقق من صحة هذا التوقيع بواسطة خادم بريد المستلم، مما يضمن سلامة البريد الإلكتروني وصحته. يمنع DKIM التلاعب بالبريد الإلكتروني ويعزز إمكانية تسليم البريد الإلكتروني عن طريق تقليل فرصة وضع علامة على رسائل البريد الإلكتروني كرسائل غير مرغوب فيها أو تصيد احتيالي.

يشبه DKIM التوقيع الرقمي لرسائل البريد الإلكتروني، وهو وسيلة للمرسل (أنت) لإثبات أنه أرسل البريد الإلكتروني بالفعل وأنه لم يتم تغييره بواسطة أي شخص بينهما.

يتضمن رأس توقيع DKIM عادةً عدة عناصر ممثلة بأزواج العلامة=القيمة .

فيما يلي مثال يوضح المكونات الأساسية اللازمة لمصادقة البريد الإلكتروني من خلال DKIM:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=example.com; s=dkim1; h=From:To:Subject:Date; bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

شرح كل عنصر:

-

v=1: إصدار مواصفات DKIM المستخدم. -

a=rsa-sha256: خوارزمية التشفير المستخدمة لإنشاء التوقيع. -

c=relaxed/relaxed: طرق التحديد الأساسي المستخدمة لرأس ونص البريد الإلكتروني. -

d=example.com: المجال الذي يمتلك زوج مفاتيح DKIM. -

s=dkim1: محدد DKIM، الذي يشير إلى المفتاح المحدد المستخدم للتوقيع. -

h=From:To:Subject:Date: قائمة حقول الرأس المضمنة في التوقيع. -

bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX: تجزئة نص البريد الإلكتروني. -

b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY: التوقيع الرقمي الفعلي الذي تم إنشاؤه باستخدام المفتاح الخاص المرتبط بالمحدد.

فيما يلي الخطوات المتبعة لإنشاء سجل DKIM:

1. إنشاء مفاتيح DKIM : استخدم أداة إنشاء مفاتيح DKIM التي يوفرها مزود خدمة البريد الإلكتروني الخاص بك أو خدمة خارجية (انظر القائمة أدناه). يؤدي هذا إلى إنشاء زوج مفاتيح عام وخاص.

2. نشر المفتاح العام لنظام DNS :

- قم بتسجيل الدخول إلى وحدة تحكم إدارة DNS الخاصة بك والتي يوفرها مسجل النطاق الخاص بك أو موفر الاستضافة.

- انتقل إلى إعدادات DNS الخاصة بنطاقك.

- أضف سجل TXT جديد باستخدام محدد DKIM كاسم المجال الفرعي والمفتاح العام كقيمة السجل. عادةً ما يتم توفير المحدد بواسطة مزود خدمة البريد الإلكتروني الخاص بك وهو خاص بتكوين DKIM الخاص بك.

مثال لسجل DKIM:

selector._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC2h9gFo3... (long string)"

3. التحقق من سجل DKIM: بعد إضافة سجل DKIM، تحقق من صحته باستخدام أدوات بحث DNS وتأكد من أن سجل TXT يحتوي على محدد DKIM الصحيح والمفتاح العام.

4. اختبار DKIM: أرسل رسائل بريد إلكتروني اختبارية من نطاقك وتأكد من اجتيازها فحوصات مصادقة DKIM باستخدام أدوات اختبار مصادقة البريد الإلكتروني.

فيما يلي بعض الأدوات التي يمكنك استخدامها لإنشاء مفاتيح DKIM:

- DKIMCORE.org

- مولد سجل DKIM بواسطة EasyDMARC

- معالج مولد DKIM من شركةocketLabs

DMARC

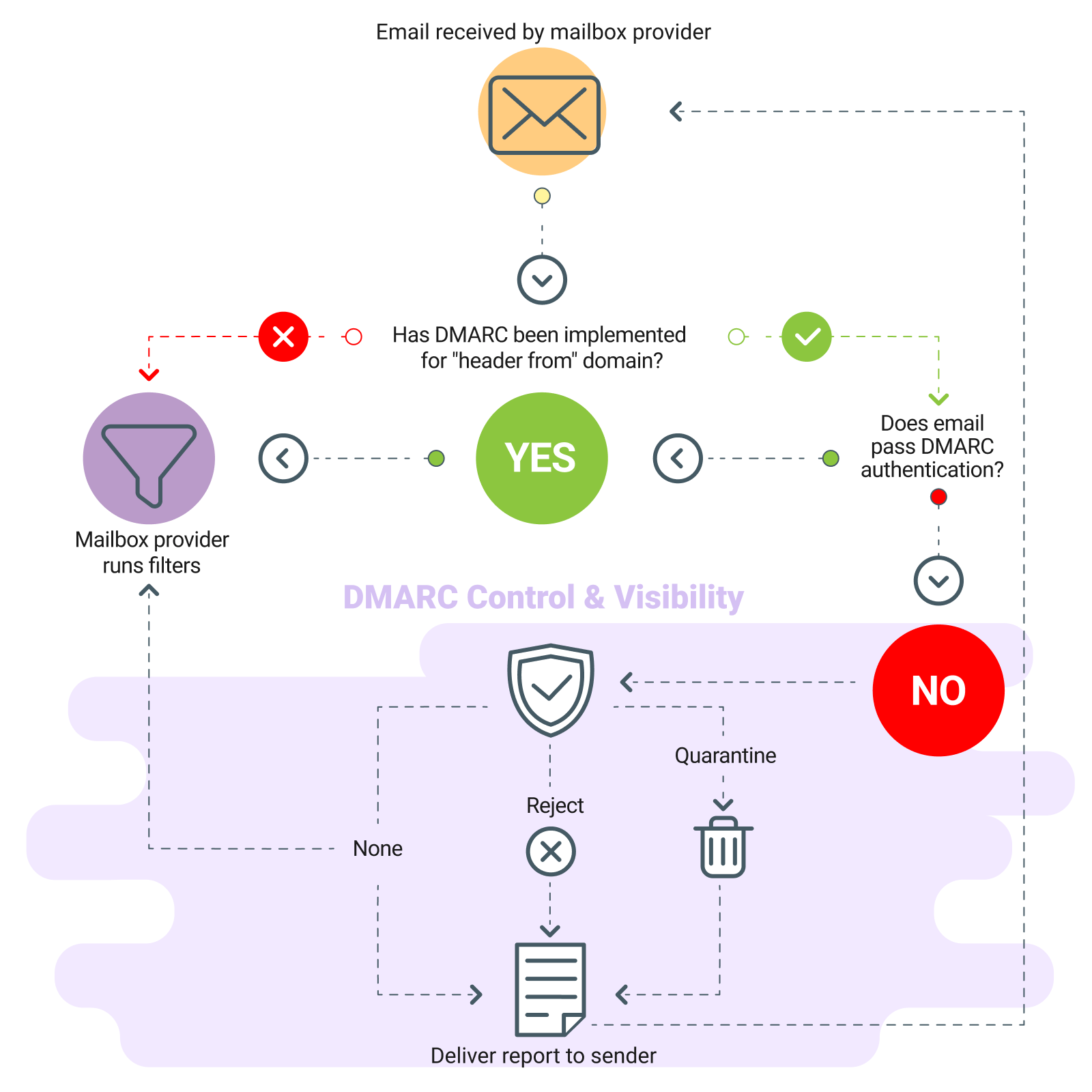

DMARC (مصادقة الرسائل وإعداد التقارير والمطابقة المستندة إلى المجال) هو بروتوكول يساعد على حماية نطاقات البريد الإلكتروني من استخدامها للتصيد الاحتيالي والانتحال والأنشطة الضارة الأخرى، ويعتمد على SPF وDKIM لتوفير إمكانات إضافية لمصادقة البريد الإلكتروني وإعداد التقارير.

يساعد DMARC على التأكد من أن رسائل البريد الإلكتروني التي ترسلها هي بالفعل منك. إذا حاول شخص ما تزييف عنوان بريدك الإلكتروني، فإن DMARC يساعد في منع هذه الرسائل الزائفة من الوصول إلى الآخرين، مما يحافظ على سمعة بريدك الإلكتروني آمنة وسليمة.

دمارك:

- يعمل على تحسين إمكانية تسليم البريد الإلكتروني من خلال السماح للمرسلين بمراقبة وتنفيذ سياسات مصادقة البريد الإلكتروني.

- يسمح لمالكي النطاق بتحديد سياسة التعامل مع رسائل البريد الإلكتروني التي تفشل في التحقق من نظام التعرف على هوية المرسل (SPF) وDKIM، مما يعزز الشفافية والأمان ويقلل محاولات الانتحال والتصيد الاحتيالي.

- يسمح لمالكي النطاق بتلقي تنبيهات عندما تسيء جهات غير مصرح لها استخدام النطاق لانتحال البريد الإلكتروني، مما يحمي سمعة علامتهم التجارية.

لتمرير معايير DMARC، يجب تهيئة نظام التعرف على هوية المرسل (SPF) وDKIM بشكل صحيح لنطاق البريد الإلكتروني من . يجب أن يتطابق المجال "من" بعد ذلك مع المجال الذي تمت مصادقته بواسطة نظام التعرف على هوية المرسل (SPF) أو DKIM.

كيفية تنفيذ DMARC

1. تحديد سياسة DMARC : حدد سياسة DMARC التي تريد فرضها. يقدم DMARC ثلاثة خيارات للسياسة:

- لا شيء : وضع المراقبة فقط، لا يتم اتخاذ أي إجراءات إذا فشل البريد الإلكتروني في DMARC.

- العزل : يتم إرسال رسائل البريد الإلكتروني المشبوهة إلى مجلد البريد العشوائي/البريد العشوائي.

- الرفض : يتم رفض رسائل البريد الإلكتروني المشبوهة تمامًا.

2. إنشاء سجل DMARC : أنشئ سجل DMARC TXT بالسياسة التي اخترتها. استخدم بناء الجملة التالي:

_dmarc.example.com. IN TXT "v=DMARC1; p=none; rua=mailto:[email protected]; ruf=mailto:[email protected]"

- استبدل

example.comبالنطاق الخاص بك. -

v=DMARC1: يشير إلى إصدار DMARC. -

p=none/quarantine/reject: يحدد السياسة. -

rua: يحدد عنوان البريد الإلكتروني لتلقي التقارير المجمعة. -

ruf: يحدد عنوان البريد الإلكتروني لتلقي تقارير الطب الشرعي.

- استبدل

3. نشر سجل DMARC على DNS: قم بتسجيل الدخول إلى لوحة معلومات موفر DNS الخاص بك.

- انتقل إلى قسم إدارة DNS الخاص بنطاقك.

- أضف سجل TXT جديد مع

host _dmarcوالقيمة كسجل DMARC الذي قمت بإنشائه.

4. التحقق من سجل DMARC : استخدم أدوات بحث DNS للتأكد من نشر سجل DMARC ونشره بشكل صحيح.

5. مراقبة التقارير : تحقق بانتظام من التقارير المجمعة والتقارير الجنائية المرسلة إلى عناوين البريد الإلكتروني المحددة في سجل DMARC. توفر هذه التقارير رؤى حول حالات فشل مصادقة البريد الإلكتروني وتساعد في ضبط سياسة DMARC الخاصة بك.

ملحوظات:

- كن حذرًا للغاية عند إنشاء سجل DMARC، حيث إن أي تكوين خاطئ سيؤثر سلبًا على تسليم بريدك الإلكتروني. نوصي باتباع هذه الإرشادات من Google عند البدء باستخدام DMARC.

- تأكد من قيام نظام التعرف على هوية المرسل (SPF) وDKIM بمصادقة رسائل البريد الإلكتروني لمدة 48 ساعة على الأقل قبل تمكين DMARC.

فيما يلي بعض الأدوات المجانية التي يمكنك استخدامها لإنشاء سجلات DMARC والتحقق منها والتحقق من صحتها:

- أدوات DMARC من dmarcian.

- البحث عن سجل DMARC ومدققه بواسطة EasyDMARC

- ملخصات DMARC – إذا قمت بإعداد عنوان تقارير DMARC، فلا يوصى باستخدام عنوانك الشخصي أو عنوان عملك، حيث سيتم غمر صندوق الوارد الخاص بك برسائل البريد الإلكتروني غير المفهومة. بدلاً من ذلك، فكر في الاشتراك في أداة تقارير DMARC للتأكد من أنك قمت بالمصادقة بشكل صحيح على جميع الأدوات التي تستخدمها لإرسال البريد الإلكتروني.

أمثلة التحقق من البريد الإلكتروني

الآن بعد أن حددنا ما يعنيه SPF وDKIM وDMARC، دعنا نلقي نظرة على بعض الأمثلة الفعلية لهذه البروتوكولات قيد التنفيذ، حتى تتمكن من فهم سبب وصول رسائل البريد الإلكتروني الخاصة بك إلى المستلمين المقصودين أو عدم وصولها بشكل أفضل.

رسائل البريد الإلكتروني لا تصل إلى المستلمين

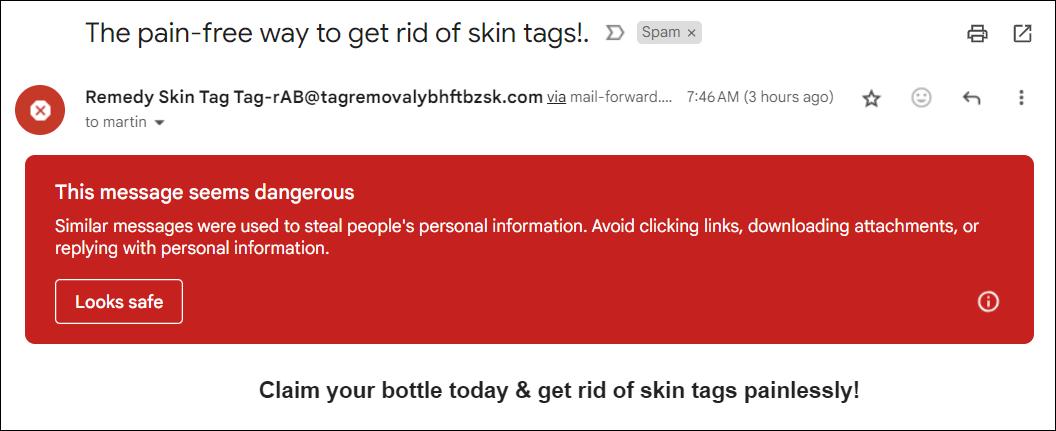

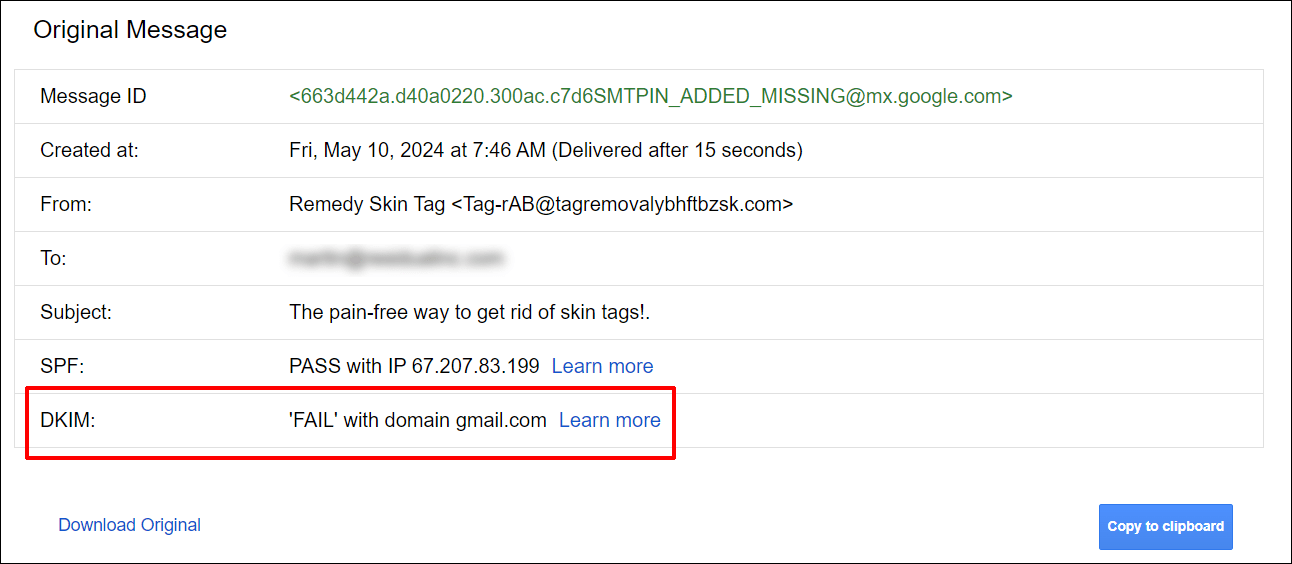

أولاً، دعونا نلقي نظرة على رسالة بريد إلكتروني غير مرغوب فيها تم إرسالها إلى عنوان Gmail. سيساعدنا هذا على فهم كيفية قيام Gmail وموفري البريد الإلكتروني الآخرين بتصفية البريد الإلكتروني غير الهام تلقائيًا.

إليك رسالة بريد إلكتروني تم إرسالها إلى عنوان Gmail الشخصي الخاص بي ولم تصل إلى صندوق الوارد الخاص بي مطلقًا. قام Gmail بتصفيته وأرسله مباشرة إلى مجلد الرسائل غير المرغوب فيها (SPAM) الخاص بي.

دعونا نتجاهل حقيقة أن هذه رسالة بريد إلكتروني غير مرغوب فيها بشكل واضح وننظر إلى رأس البريد الإلكتروني لمعرفة سبب اكتشاف أدوات Gmail التلقائية ووضع علامة عليها كرسالة غير مرغوب فيها.

كتاب إلكتروني مجاني

خريطة الطريق الخاصة بك خطوة بخطوة نحو عمل مربح لتطوير الويب. من جذب المزيد من العملاء إلى التوسع بجنون.

كتاب إلكتروني مجاني

قم بتخطيط وبناء وإطلاق موقع WP التالي الخاص بك دون أي عوائق. قائمة المراجعة الخاصة بنا تجعل العملية سهلة وقابلة للتكرار.

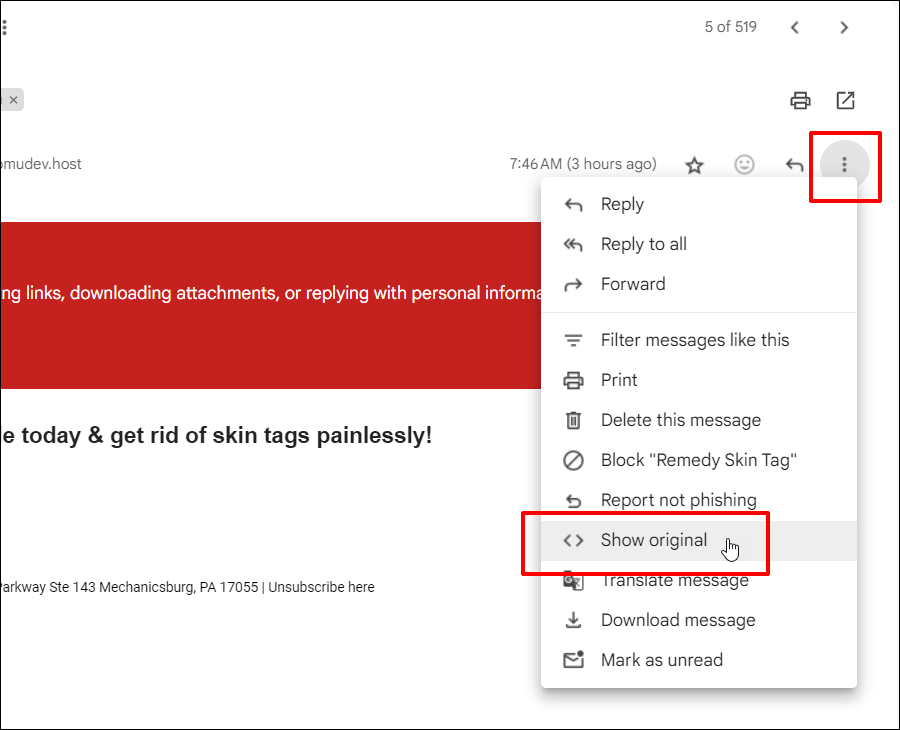

للقيام بذلك، قم بعرض البريد الإلكتروني في حساب Gmail الخاص بك (لا تنقر فوق أي روابط في البريد الإلكتروني، بالطبع!)، وانقر على أيقونة علامة الحذف العمودية، وحدد إظهار الأصل من خيارات القائمة...

كما ترى، لم تستوفِ رسالة البريد الإلكتروني هذه متطلبات سياسة DKIM الخاصة بـ Gmail.

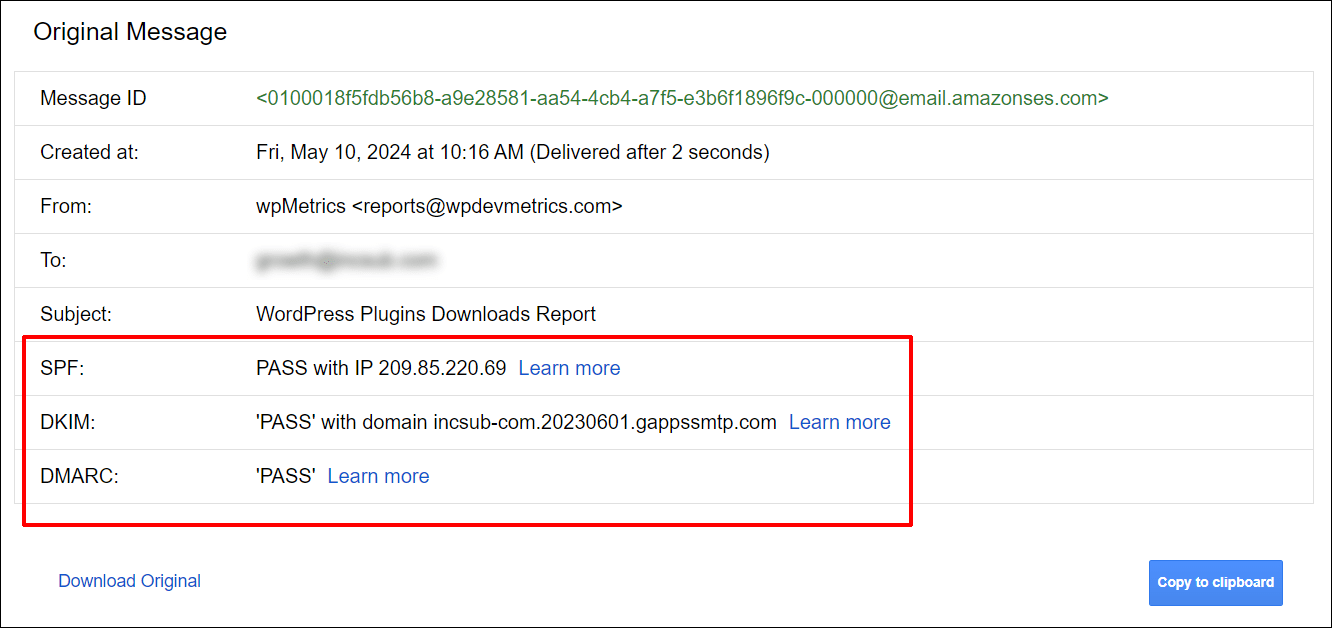

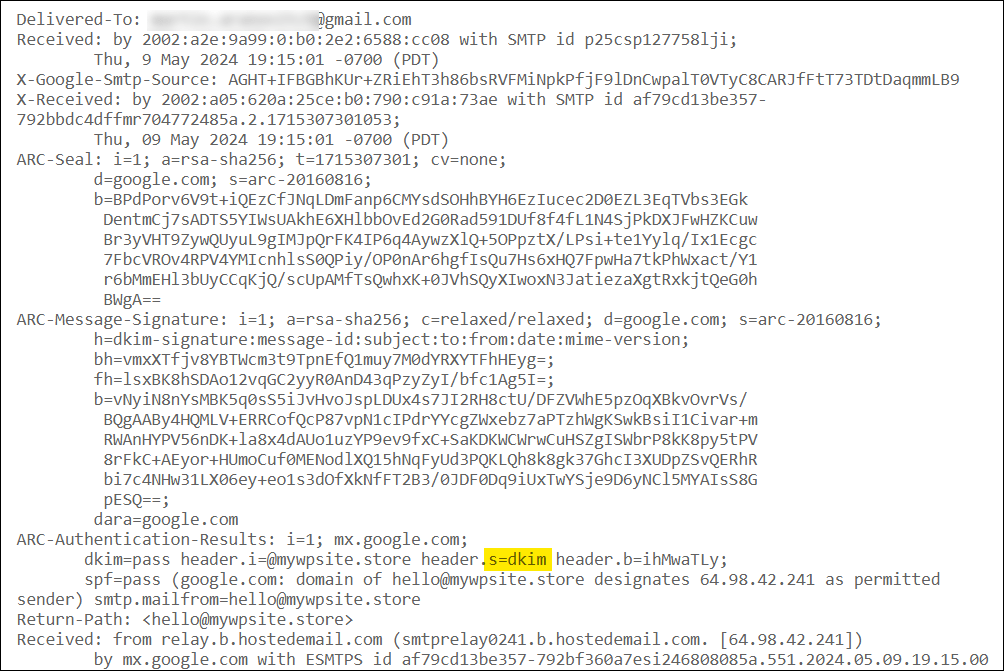

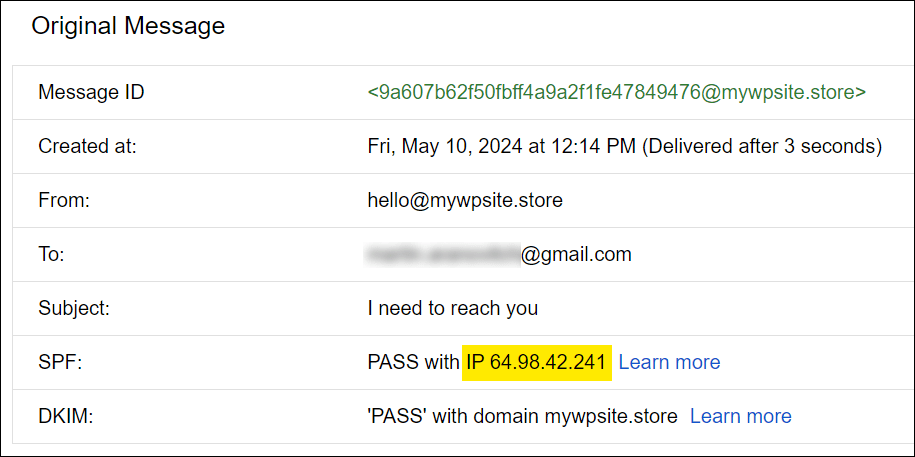

رسائل البريد الإلكتروني المتوافقة

للمقارنة، إليك رأس رسالة البريد الإلكتروني التي تم إرسالها إلى عنوان Gmail الخاص بنشاطي التجاري بواسطة مرسل متوافق. وكما ترون، فقد استوفت هذه الشركة جميع متطلبات Gmail لتسليم البريد الإلكتروني بشكل آمن.

استخدام أدوات التحقق

كما ذكرنا سابقًا، هناك عدد من الأدوات الرائعة التي يمكنك استخدامها للتحقق و/أو استكشاف الأخطاء وإصلاحها فيما إذا كان مجال البريد الإلكتروني الخاص بك (أو مجال البريد الإلكتروني الخاص بالعميل أو خدمة الطرف الثالث) يلبي امتثال البروتوكولات المطلوبة لإرشادات مرسل البريد الإلكتروني.

تحقق من SPF وDKIM وDMARC

بالنسبة للأمثلة الواردة في هذا القسم، سنستخدم الأدوات المجانية من dmarcian.com.

انتقل إلى قسم الأدوات المجانية في dmarcian، وانقر على أداة Domain Checker...

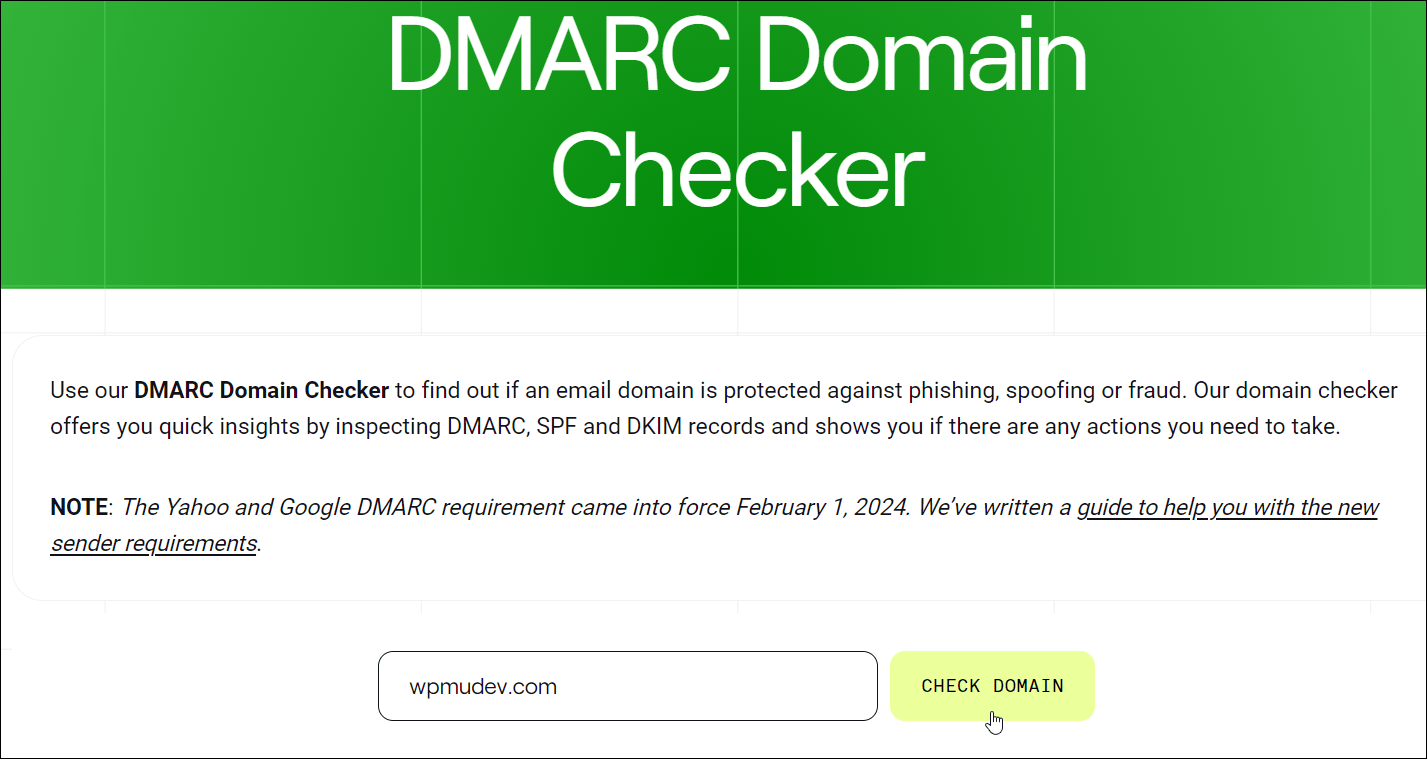

أدخل اسم مجال البريد الإلكتروني في الحقل (المجال فقط، بدون عنوان@ ) ثم انقر فوق التحقق من المجال ...

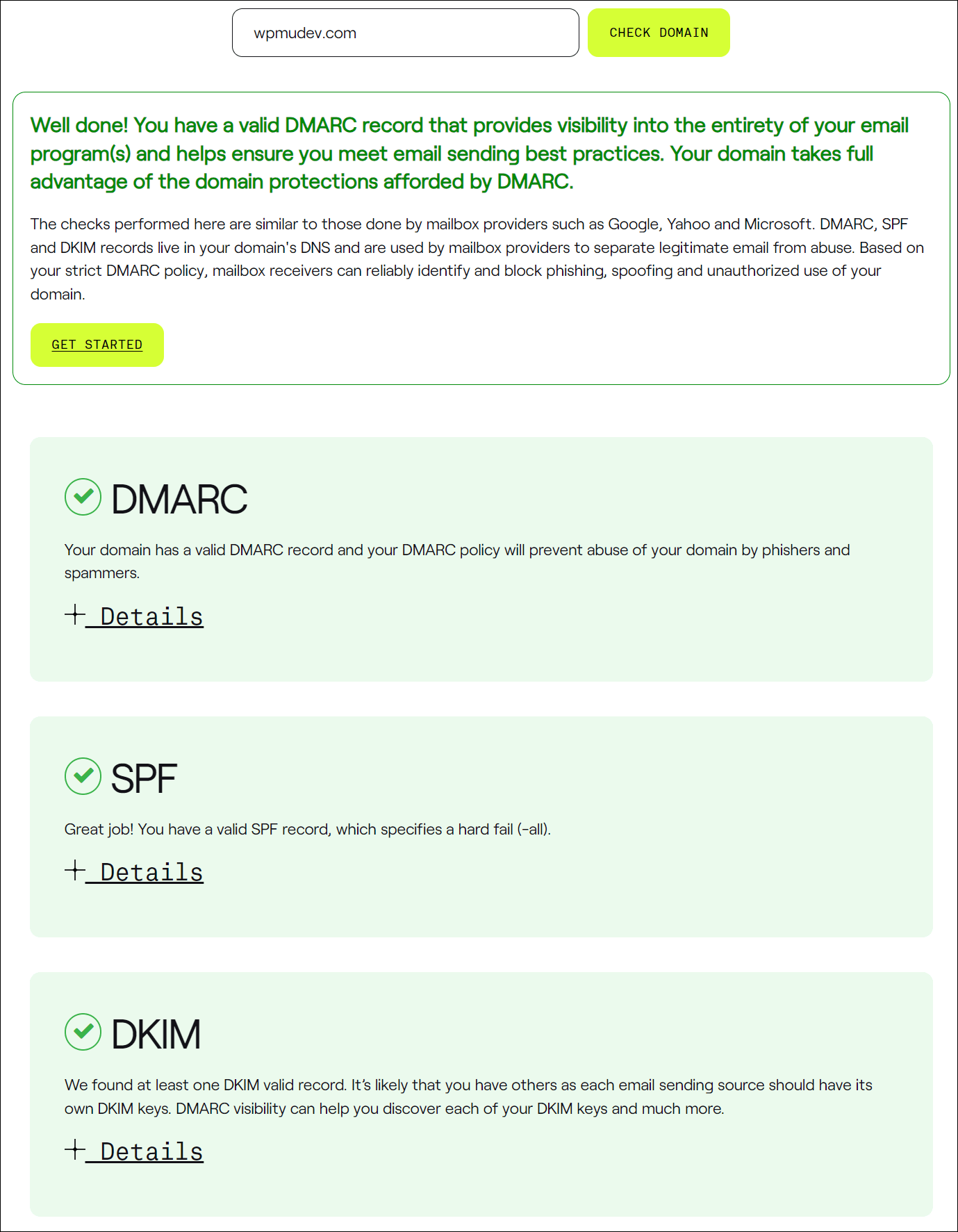

تقوم الأداة بإجراء عمليات فحص مشابهة لتلك التي يتم إجراؤها بواسطة موفري صناديق البريد مثل Google وYahoo وMicrosoft وتعرض النتائج التي توضح ما إذا كانت سجلات مجال البريد الإلكتروني تلبي متطلبات SPF وDKIM وDMARC أم لا.

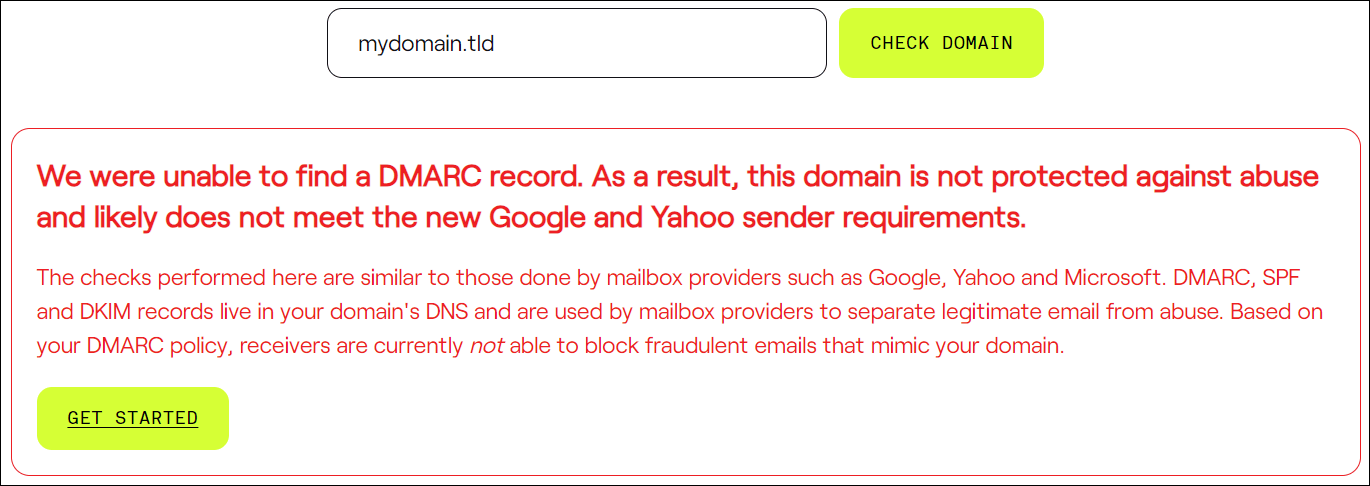

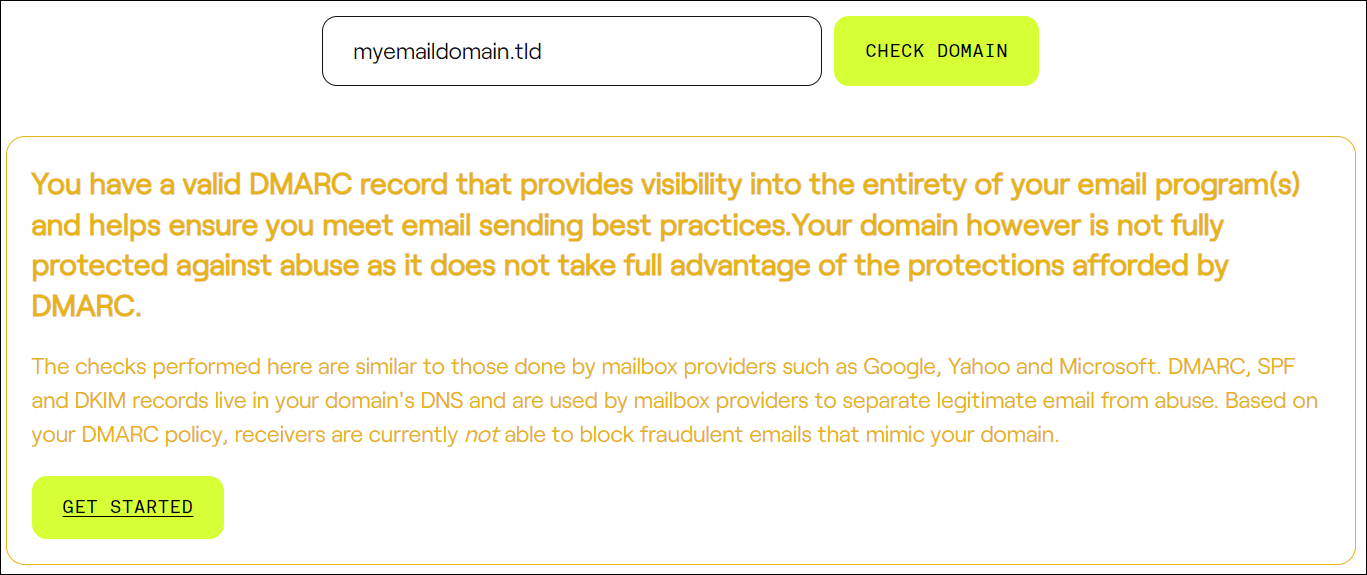

إذا فشل مجال البريد الإلكتروني في تلبية عمليات التحقق، فسترى نتيجة مشابهة لتلك الموضحة أدناه.

في بعض الأحيان، قد تتلقى رسالة مشابهة لتلك الموضحة أدناه. تشير الرسالة أدناه إلى أن رسائل البريد الإلكتروني الخاصة بك تفي بالفحص وسيتم تسليمها، ولكن قد ترغب في استخدام خدمات الشركة لضمان الامتثال الكامل.

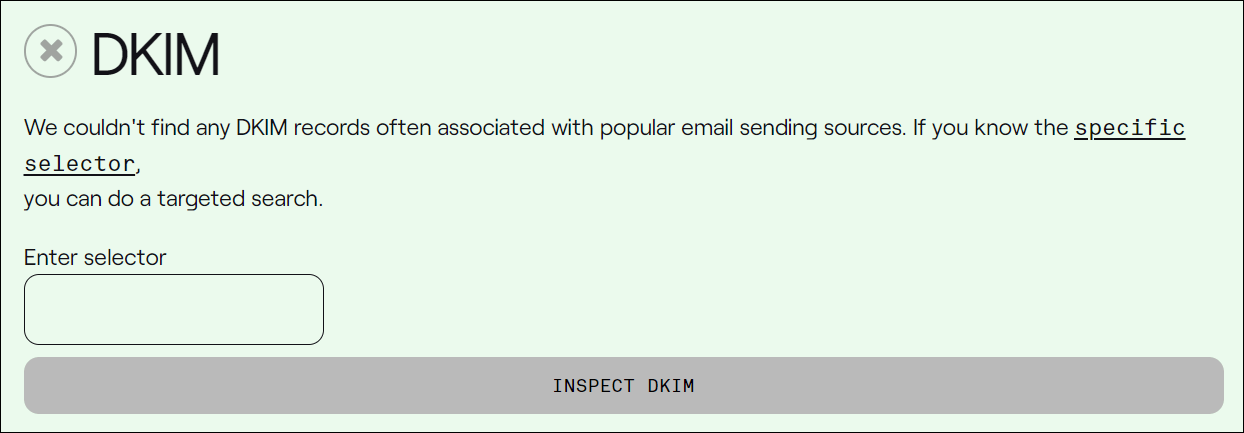

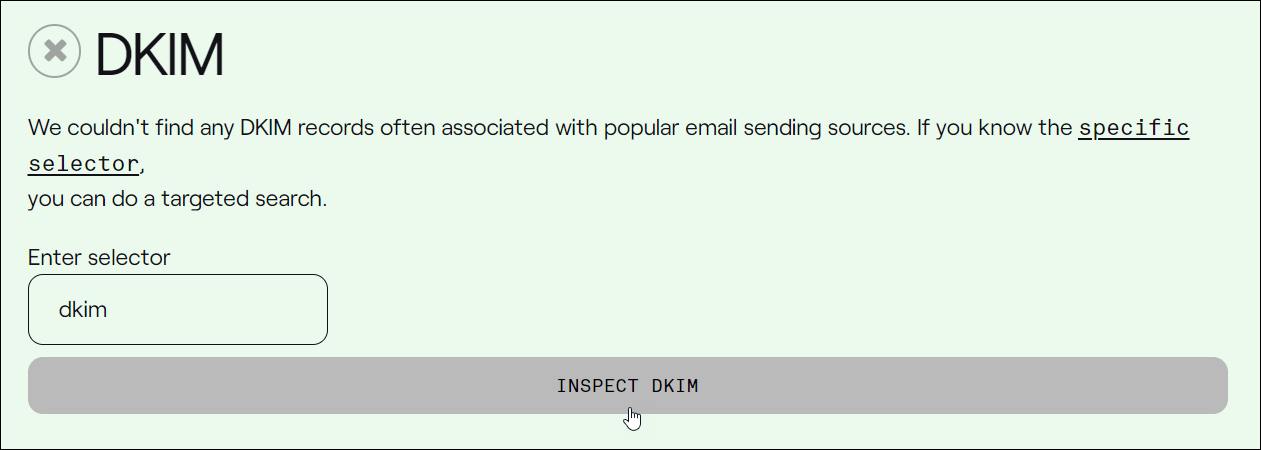

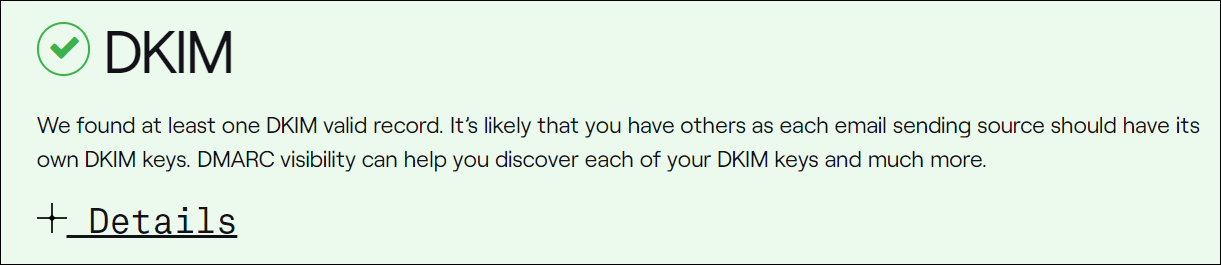

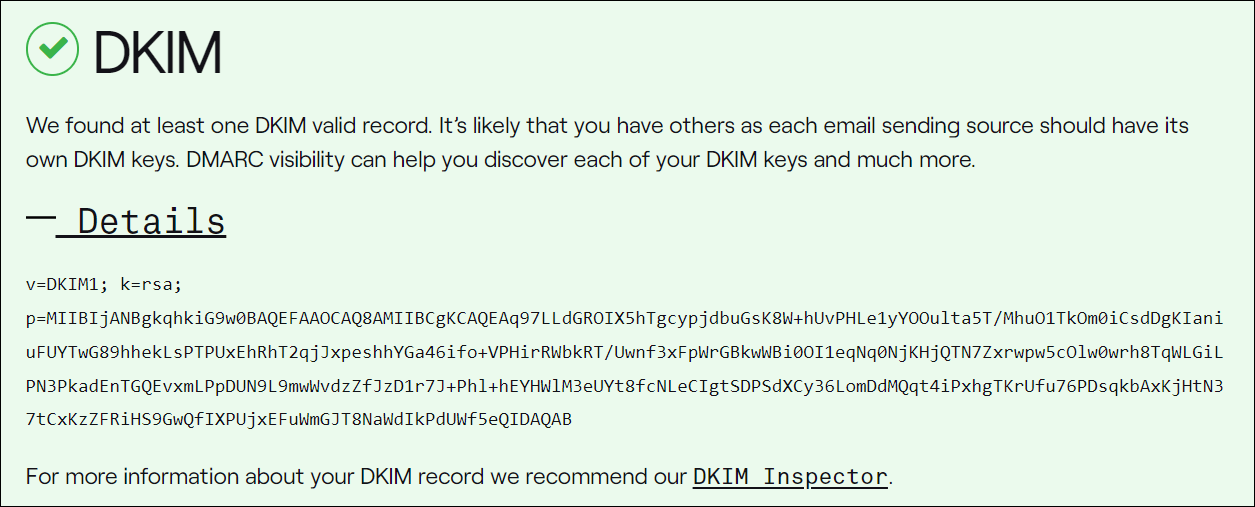

إليك نصيحة أخرى مفيدة يجب وضعها في الاعتبار إذا قمت بإجراء اختبار على نطاقات بريدك الإلكتروني وحصلت على نتيجة فحص DKIM كما هو موضح في لقطة الشاشة أدناه...

في الفحص أعلاه، لم تتمكن الأداة من العثور على سجلات DKIM لمجال البريد الإلكتروني نظرًا لوجود محدد مفقود. عادةً ما يتم تضمين المحدد في سجل DKIM عند إرسال بريد إلكتروني متوافق.

للعثور على محدد لإكمال هذا الفحص، قم بما يلي:

- قم بتشغيل حساب بريدك الإلكتروني وابحث عن رسالة بريد إلكتروني مرسلة بواسطة النطاق الذي تتحقق منه. في هذا المثال، سنستخدم Gmail.

- انقر على أيقونة علامة الحذف العمودية، ثم حدد إظهار الأصل من خيارات القائمة

- قم بالتمرير لأسفل بعد قسم رؤوس الإنترنت حتى تصل إلى خليط التعليمات البرمجية.

- ابحث عن الجزء

s=من رأس توقيع DKIM. هذا هو محددك

انسخ جزء المحدد والصقه في أداة فحص DKIM، ثم انقر فوق الزر Inspect DKIM.

من المفترض أن يؤدي ذلك إلى إصلاح المشكلة والحصول على بريدك الإلكتروني لاجتياز فحص DKIM.

انقر فوق رابط التفاصيل لعرض المزيد من التفاصيل حول النتائج.

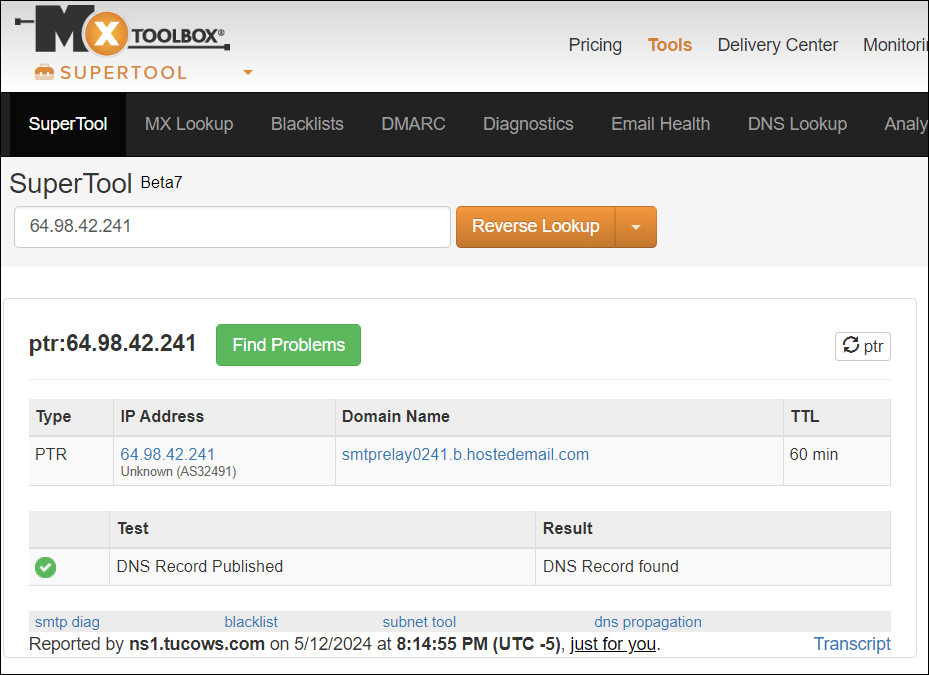

تحقق من PTR

يعمل سجل مؤشر DNS، والمختصر بـ PTR، على ربط عنوان IP باسم المجال المقابل له. على عكس السجل "A"، الذي يقوم بتعيين أسماء النطاقات إلى عناوين IP، يؤدي سجل PTR الوظيفة العكسية عن طريق ربط عناوين IP بأسماء النطاقات.

للتحقق من أن نطاقات الإرسال أو عناوين IP لديها سجلات DNS صالحة للأمام والعكس كما هو مطلوب، حدد أولاً موقع عنوان IP الخاص بمجال البريد الإلكتروني المرسل وانسخه في رأس البريد الإلكتروني...

ثم قم بلصقه في أداة البحث العكسي عن DNS، مثل MXToolbox.com للتحقق مما إذا كان PTR صالحًا أم لا...

على الرغم من أن عمليات التحقق المذكورة أعلاه ستمنحك المعلومات الصحيحة، إلا أننا نوصي أيضًا باختبار بريدك الإلكتروني بحثًا عن الرسائل غير المرغوب فيها. سيساعد هذا على ضمان إمكانية التسليم الأمثل لرسائل البريد الإلكتروني الخاصة بك.

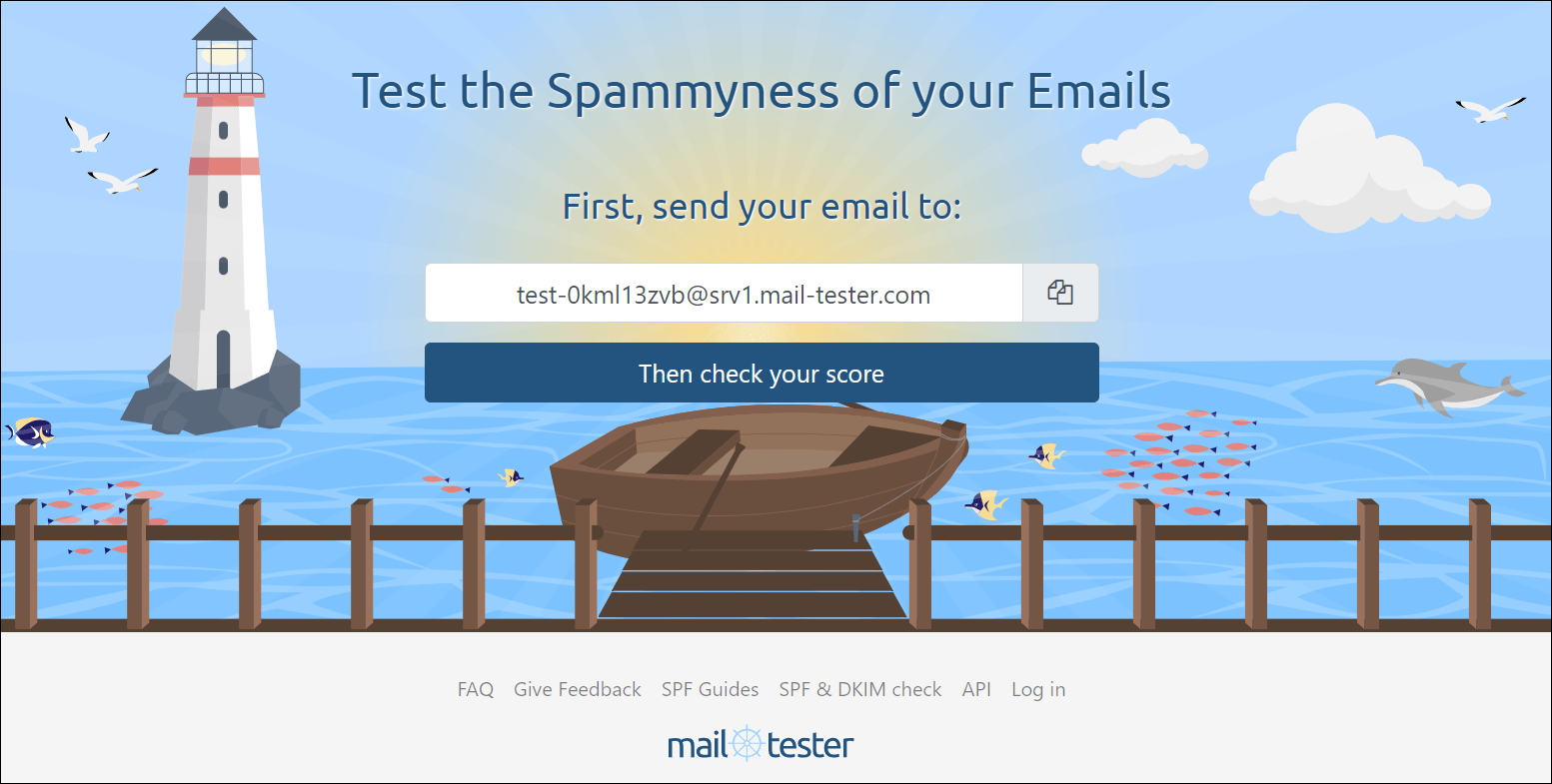

نوصي باستخدام خدمة مثل Mail Tester (لديهم أيضًا أداة فحص SPF وDKIM).

نأمل أن يكون هذا الدليل قد أعطاك فهمًا أساسيًا لما يعنيه SPF وDKIM وDMARC وكيفية استخدام الأدوات للتحقق من صحة نطاقات البريد الإلكتروني واستكشاف المشكلات المحتملة وإصلاحها.

إذا كنت تستخدم (أو تخطط لاستخدام) بريد الويب أو خدمات استضافة البريد الإلكتروني الخاصة بـ WPMU DEV، فاطلع على دليلنا حول كيفية تحسين إمكانية تسليم البريد الإلكتروني باستخدام خدمات البريد الإلكتروني الخاصة بـ WPMU DEV.

أفضل ممارسات إرسال البريد الإلكتروني

إذا كنت تخطط للقيام بأي نوع من أنواع البريد المجمع، فإليك نظرة عامة على ممارسات إرسال البريد الإلكتروني الرئيسية التي يجب اتباعها للبقاء متوافقًا مع الإرشادات الجديدة:

- الاشتراكات : أرسل رسائل البريد الإلكتروني فقط إلى أولئك الذين اختاروا الاشتراك. إذا كنت مرسلًا مؤهلاً للبريد الإلكتروني المجمع، فيمكنك استخدام أداة مجانية مثل أدوات Postmaster من Google لتجنب علامات البريد العشوائي والوصول بانتظام إلى البيانات والتشخيصات حول أخطاء تسليم Gmail وتقارير البريد العشوائي والتعليقات حلقة، والمزيد لضمان بقاء معدلات الشكاوى أقل من 0.3%.

- إدارة الاشتراك : تمكين إلغاء الاشتراك بنقرة واحدة لإلغاء الاشتراك بكفاءة. السماح للمستلمين بمراجعة قوائم بريدية محددة وإلغاء الاشتراك فيها.

- تنسيق الرسائل : تنسيق رسائل البريد الإلكتروني وفقًا لمعايير RFC 5322 وHTML. تجنب إخفاء المحتوى وتأكد من وضوح معلومات المرسل.

- إرشادات الإرسال : مصادقة رسائل البريد الإلكتروني باستخدام SPF وDKIM. الحفاظ على عناوين IP للإرسال المتسقة وتصنيف الرسائل. استخدم اتصال TLS لإرسال البريد الإلكتروني.

- تجنب ممارسات الإرسال : لا تخلط بين أنواع المحتوى أو تنتحل شخصية الآخرين أو تشتري قوائم البريد الإلكتروني.

- زيادة حجم الإرسال ببطء : قم بزيادة حجم الإرسال تدريجيًا ومراقبة مقاييس التسليم.

- اعتبارات خاصة : ضمان الامتثال للإرشادات، خاصة لمقدمي الخدمات الخارجيين.

- تمارين التسويق والتصيد التابعة للشركات التابعة : مراقبة الشركات التابعة بانتظام وتجنب إرسال رسائل البريد الإلكتروني التصيدية الاختبارية.

للحصول على إرشادات أكثر تفصيلاً لمرسل البريد الإلكتروني، راجع: مساعدة Google: إرشادات مرسل البريد الإلكتروني

نقاط إضافية ومعلومات مفيدة

إن تغطية كل ما يمكن معرفته حول إمكانية تسليم البريد الإلكتروني هو خارج نطاق هذه المقالة. ومع ذلك، نعتقد أننا سنقوم بتضمين بعض المعلومات الإضافية المفيدة هنا لتوفير ساعات من البحث.

البريد الإلكتروني بالجملة

فيما يلي بعض الأشياء التي يجب وضعها في الاعتبار عند التخطيط لإرسال أي رسائل بريد إلكتروني جماعية:

- يتم احتساب رسائل البريد الإلكتروني المخادعة ضمن الحد الأقصى لعدد المرسلين وهو 5000 . وفقًا لشركة Yahoo، "سيتم احتساب رسائل البريد الإلكتروني المخادعة ضمن البريد الذي ننظر إليه من أجل التنفيذ. إذا كانت لديك مشكلة انتحال، فيجب عليك تنفيذ سياسة تنفيذ DMARC (p=quarantine أو p=reject) بغض النظر."

- النطاقات الفرعية تخضع أيضًا للمتطلبات . ستتأثر رسائل البريد الإلكتروني غير المتوافقة المرسلة من النطاق الفرعي لنطاق المستوى التنظيمي الذي يخضع للتحقق من DMARC.

المفاهيم الخاطئة حول SPF (إطار سياسة المرسل)

يعد فهم دور نظام التعرف على هوية المرسل (SPF) في مصادقة البريد الإلكتروني أمرًا مهمًا، ولكن البروتوكول له أيضًا قيود. فيما يلي بعض المفاهيم الخاطئة الشائعة حول عامل الحماية من الشمس (SPF):

- سيحمي نظام التعرف على هوية المرسل (SPF) نطاقي بشكل كامل من الانتحال : لا يحمي نظام التعرف على هوية المرسل (SPF) عنوان المرسل المرئي للمستخدم بالكامل. إنه يتحقق من ترخيص المجال ولكنه لا يؤمن عنوان المرسل. استخدم DMARC لحماية أسماء النطاقات المرئية من الانتحال.

- يعد تطبيق نظام التعرف على هوية المرسل (SPF) كافيًا لمنع جميع محاولات الانتحال والتصيد الاحتيالي : على الرغم من أن نظام التعرف على هوية المرسل (SPF) يعد إجراءً بالغ الأهمية، إلا أنه ليس حلاً كاملاً ضد الانتحال والتصيد الاحتيالي. تعد طرق مصادقة البريد الإلكتروني الأخرى (مثل DMARC) ضرورية لتوفير الحماية الشاملة.

- يضمن تضمين سجل نظام التعرف على هوية المرسل (SPF) الخاص بالشركة في رسائل البريد الإلكتروني المصادقة الصحيحة : أحيانًا تقوم الشركات عن طريق الخطأ بتوجيه العملاء إلى تضمين سجل نظام التعرف على هوية المرسل (SPF) الخاص بهم. ومع ذلك، قد لا يقوم هذا بالمصادقة على رسائل البريد الإلكتروني بشكل فعال ويمكن أن يؤدي إلى تكوينات خاطئة.

المفاهيم الخاطئة حول DKIM (البريد المحدد بمفاتيح المجال)

كما هو الحال مع نظام التعرف على هوية المرسل (SPF)، من المهم أيضًا فهم الدور الذي يلعبه DKIM في إرسال رسائل البريد الإلكتروني وتسليمها، ولكن هناك بعض المفاهيم الخاطئة التي يجب الانتباه إليها:

- سوء فهم التشفير : خلافًا للاعتقاد الشائع، لا يقوم DKIM بتشفير رسائل البريد الإلكتروني. وبدلاً من ذلك، فهو يركز على التحقق من سلامة الرسالة من خلال التجزئة ضمن علامتي "bh" و"b"، مما يوفر الحماية ضد هجمات التعديل وإعادة التشغيل، وإن كان ذلك يوفر حماية جزئية فقط ضد سرقة الهوية والتزوير. يشير التحقق الناجح من DKIM إلى ترخيص المرسل ويضمن سلامة محتوى الرسالة أثناء النقل.

- مغالطة التزوير : هناك اعتقاد خاطئ بأن توقيعات DKIM يمكن تزويرها نظرًا لأن تفاصيلها متاحة للجمهور في سجلات DNS. ومع ذلك، يعتمد DKIM على البنية التحتية للمفتاح العام (PKI) مع زوج من المفاتيح - العامة والخاصة. في حين يمكن الوصول إلى المفتاح العام في سجلات DNS، فإن المفتاح الخاص يتواجد بشكل آمن على خادم مزود خدمة البريد الإلكتروني، مما يضمن صحة الرسالة. لذلك، لا يمكن تزوير توقيعات DKIM حيث يتم الاحتفاظ بالمفتاح الخاص سريًا ويستخدم فقط لتوقيع الرسائل.

- وهم حل البريد العشوائي : على الرغم من أن DKIM يساعد في التحقق من ترخيص المرسل وسلامة الرسالة، إلا أنه لا يوفر حلاً نهائيًا للبريد العشوائي. على الرغم من أنه يقلل من احتمالية استخدام مرسلي البريد العشوائي لعناوين بريد إلكتروني مزورة أو مسروقة، إلا أنه لا يمنعهم من شراء النطاقات وإعداد سجلات DKIM لمواصلة أنشطتهم. وبالتالي، قد يؤدي هذا عن غير قصد إلى إضفاء الشرعية على البريد العشوائي إلى حد ما. ومع ذلك، فإن الاستخدام الحقيقي للنطاق يمكن أن يخفف من هجمات التصيد الاحتيالي، ويعزز أمان البريد الإلكتروني ضد المحاولات الضارة، مثل رسائل البريد الإلكتروني الاحتيالية التي يُزعم أنها من شركات شرعية.

للحصول على آخر التحديثات حول إرشادات Google لإرسال رسائل البريد الإلكتروني إلى حسابات Gmail الشخصية ومتطلبات البريد الإلكتروني المجمع، راجع الأسئلة الشائعة حول إرشادات مرسل البريد الإلكتروني من Google

هل وصلتك الرسالة بعد؟

مع استمرار تصاعد المعركة المعقدة والمستمرة ضد البريد الإلكتروني العشوائي والتصيد الاحتيالي من جهات فاعلة ضارة متطورة، بدأ مقدمو الخدمات الرئيسيون مثل Google وYahoo وMicrosoft وغيرهم في فرض متطلبات صارمة لإرسال البريد الإلكتروني لجميع المستخدمين لضمان التسليم الآمن لرسائل البريد الإلكتروني إلى الوجهة المقصودة. المستلمين.

نأمل أن تكون هذه المقالة قد أعطتك جميع المعلومات التي تحتاجها لفهم جميع الإرشادات والمتطلبات والامتثال لها لإرسال رسائل البريد الإلكتروني التي ستصل إلى صناديق البريد الوارد للمستلمين.

ارجع إلى دليلنا حول كيفية تحسين إمكانية تسليم البريد الإلكتروني باستخدام خدمات البريد الإلكتروني الخاصة بـ WPMU DEV لمعرفة كيف يمكن لشركتك الالتزام بسهولة بقواعد إرسال البريد الإلكتروني الجديدة هذه.