ضعف تحميل الملفات - كيفية منع المتسللين من استغلالها

نشرت: 2023-04-19هل تشك في أن موقع الويب الخاص بك به ثغرة أمنية في تحميل الملفات؟ هل أنت قلق من أن يستغلها المتسللون لاختراق موقعك؟

نتمنى أن نخبرك أنه لا يوجد ما يدعو للقلق ولكن الحقيقة هي أن الثغرة الأمنية في تحميل الملف تمثل مشكلة خطيرة.

إذا وجد المتسلل هذه الثغرة الأمنية على موقعك ، فيمكنه الاستيلاء على موقعك والتحكم الكامل فيه. يمكن أن تسبب أضرارًا جسيمة لموقعك عن طريق تشويه صفحاتك وحذف الملفات وسرقة البيانات وحتى إرسال رسائل بريد إلكتروني غير مرغوب فيها إلى عملائك. يمكنك التحقق من أهم نقاط الضعف في WordPress هنا.

علاوة على ذلك ، يمكن للأشياء أن تتحول إلى قضايا أمنية أكبر بكثير. عندما تكتشف Google الاختراق ، فإنها ستدرج موقع الويب الخاص بك في القائمة السوداء على الفور لمنع مستخدمي Google من الوصول إليه. علاوة على ذلك ، سيقوم مزود خوادم الويب الخاص بك بتعليق حسابك.

لكن لا تقلق ، يمكنك منع حدوث كل هذا من خلال اتخاذ الخطوات الصحيحة لإصلاح ومنع الثغرات الأمنية في تحميل الملفات على موقعك.

في هذه المقالة ، سنشرح ماهية الثغرة الأمنية في تحميل الملفات وسنعرض لك أكثر الطرق فعالية لحماية موقعك من هذه الثغرات. يمكنك أيضًا معرفة كيفية اختراق المتسللين لـ WordPress.

[lwptoc skipHeadingLevel = "h1، h3، h4، h5، h6 ″ skipHeadingText =" الأفكار النهائية "]

ما هي الثغرة الأمنية لتحميل الملفات؟

تمنح العديد من مواقع WordPress للزائرين خيار تحميل الملفات لأغراض مختلفة. على سبيل المثال ، تسمح بوابة الوظائف للمستخدم بتحميل السيرة الذاتية والشهادات. سيسمح لك موقع الويب المصرفي بتحميل المستندات الداعمة مثل الهوية والعنوان وإثبات الدخل. عندما يتم تحميل ملف على موقعك ، يقوم WordPress بفحص الملف وتخزينه في مجلد محدد يسمى دليل التحميلات.

بشكل عام ، تكون المستندات أو بعض الملفات التي يتم تحميلها بواسطة رافعي الملفات بتنسيق لا يمكنه تنفيذ أي أوامر دون إظهار أي رسائل خطأ.

بالنسبة للصور ، تتضمن التنسيقات المقبولة png و jpeg. بالنسبة للمستندات ، تتضمن التنسيقات PDF و Docx. وبالنسبة لمقاطع الفيديو ، فهو يتضمن امتداد ملفات mp3 و mp4. تسمح لك التنسيقات أو أنواع الملفات بعرض هذه الملفات فقط.

كما قلنا ، هذه التنسيقات غير قابلة للتنفيذ مما يعني أنه حتى إذا كانت هناك تعليمات برمجية ضارة بها ، فلا يمكن للكود تنفيذ أي أمر على موقعك.

بشكل عام ، تقبل حقول التحميل على موقع الويب الملفات غير القابلة للتنفيذ فقط. ولكن إذا تعطلت ، فيمكنها البدء في قبول تحميلات الملفات غير المقيدة.

يمكن للقراصنة الاستفادة من هذا وتحميل أكواد قابلة للتنفيذ بتنسيقات ملفات مثل ملف PHP و JavaScript و exe. يمكن لهذه الملفات تشغيل أوامر تعيث فسادًا على موقع الويب الخاص بك. يمكنك التحقق من كيفية منع هجمات حقن SQL.

هذا هو ما يُعرف بالثغرة الأمنية لتحميل الملفات.

في الأقسام أدناه ، ستتعرف على كيفية حماية موقع الويب الخاص بك من هذه الثغرة الأمنية.

لحسن الحظ ، هناك تدابير يمكنك اتخاذها لحماية موقع الويب الخاص بك من مثل هذه الثغرة الأمنية. ومع ذلك ، من المهم فهم كيفية عمل هذه الثغرة الأمنية. لذا قبل أن نناقش التدابير الوقائية ، سنلقي نظرة أعمق على الثغرة الأساسية لتحميل الملفات في القسم التالي.

ما هي الأنواع المختلفة من الثغرات الأمنية لتحميل الملفات؟

شرحنا سابقًا كيف تعمل الثغرة الأمنية في تحميل الملفات. قلنا أنه في موقع WordPress ، توجد حقول لتحميل الملفات. يمكنك فقط تحميل أنواع معينة من الملفات غير القابلة للتنفيذ. ولكن في حالة تعطل حقل التحميل (بسبب ثغرة أمنية) ، يمكن للقراصنة تحميل ملفات ضارة قابلة للتنفيذ.

الآن هناك طريقتان يقبل بهما حقل التحميل الضعيف الملف.

1. يمكنه قبول ملف مباشرة في الموقع. في هذه الحالة ، يمكن للقراصنة تحميل الملفات الضارة مباشرة. وهذا ما يسمى مشكلة عدم حصانة تحميل الملفات المحلية .

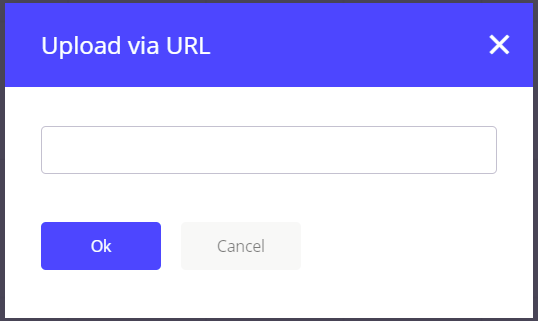

2. بعض حقول التحميل لا تسمح بالتحميل المباشر. يطلبون منك تحميل ملفاتك على موقع ويب مختلف على الخدمات السحابية مثل GDrive و Dropbox.

بعد ذلك ، تحتاج إلى مشاركة الموقع في شكل عنوان URL. سيقوم الموقع بجلب الملف من الموقع. إنها طريقة غير مباشرة لتحميل الملفات التي تسمح للمهاجمين بتحميل ملفات ضارة على موقع ويب. هذا يسمى ثغرة التحميل عن بعد .

تعد ثغرة التحميل المحلية والثغرة الأمنية في التحميل عن بُعد نوعين مختلفين من ثغرات تحميل الملفات.

أحد الأمثلة على ثغرة التحميل عن بعد التي تتبادر إلى الذهن على الفور هي ثغرة TimThumb. لقد كان مكونًا إضافيًا شائعًا لتغيير حجم الصورة وأثرت الثغرة الأمنية على عدد كبير من مواقع WordPress على الويب. سمح للمستخدمين باستيراد الصور من مواقع استضافة الصور (مثل imgur.com و flickr.com). ومع ذلك ، نظرًا لغياب الإجراءات الأمنية ، تمكن المتسللون أيضًا من تحميل ملفات ضارة بدلاً من الصور. يمكن أن يكون لهذه الملفات اسم ملف مختلف أو أحجام ملفات مختلفة. لكن محتوى الملف يمكن أن يكون خطيرًا جدًا.

كيف يستغل المخترقون ضعف تحميل الملفات؟

عملية اختراق موقع الويب معقدة وتقنية. لقد قمنا بتبسيطها قدر الإمكان ووضعنا الخطوات بطريقة يسهل على أي شخص فهمها.

→ يبحث المتسللون دائمًا عن نقاط الضعف التي يمكنهم من خلالها الوصول إلى مواقع الويب.

→ في موقع WordPress على الويب ، من الشائع العثور على نقاط ضعف في المكونات الإضافية والسمات . عندما يتعرف مطورو المكونات الإضافية والسمات على مثل هذه الثغرات الأمنية ، فإنهم يصدرون تحديثًا سريعًا.

→ تحتوي التحديثات على تفاصيل الإصلاح وهو كيف يتعلم المتسللون أن مكونًا إضافيًا أو سمة معينة بها ثغرة أمنية يمكن استغلالها.

تعرف على المزيد حول تقنيات اختراق مواقع الويب الشائعة.

ماذا يحدث عندما لا تقوم بتحديث موقعك؟

→ نادرًا ما يستهدف المتسللون موقعًا واحدًا. إنهم يبحثون في الإنترنت للعثور على آلاف مواقع الويب التي تستخدم المكون الإضافي الضعيف. يميل العديد من مالكي مواقع الويب إلى تأجيل التحديثات لأنهم غير مدركين لأهمية تحديثات WordPress. يستمرون في العمل على الإصدارات القديمة من البرنامج المساعد المعرضة للخطر.

→ لنفترض أنك تستخدم مكونًا إضافيًا لتمكين قسم التعليقات في مدونتك. اكتشف مطورو هذا المكون الإضافي مؤخرًا ثغرة أمنية في تحميل الملفات. لإصلاحها ، أصدروا تصحيحًا من خلال تحديث. لسبب ما ، لم تتمكن من تحديث المكون الإضافي. تظل الثغرة الأمنية في البرنامج المساعد. يكتشف المخترقون أن موقعك يستخدم الإصدار القديم من المكوِّن الإضافي للتعليقات. يقومون بتحميل ملفات ضارة إلى موقع الويب الخاص بك عن طريق استغلال ضعف تحميل الملفات (اختبار الاختراق). يحتوي الملف على برامج نصية يمكنهم من خلالها البدء في تنفيذ أنشطة ضارة.

→ بمجرد أن تكون الملفات المصابة داخل موقع الويب الخاص بك ، يقوم المتسللون بتنفيذ الأوامر التي تمكنهم من سرقة البيانات الحساسة مثل بيانات اعتماد تسجيل الدخول إلى قاعدة بيانات موقع الويب الخاص بك. يمكنهم تصعيد الاختراق بشكل أكبر باستخدام البيانات لتسجيل الدخول إلى موقع الويب الخاص بك والتحكم الكامل في موقعك.

كيف تحمي موقع الويب الخاص بك من ضعف تحميل الملفات؟

كما ذكرنا سابقًا ، يمكن أن يكون لثغرة تحميل ملف آثار تقنية مدمرة على موقع الويب الخاص بك. ومع ذلك ، إذا قمت بتنفيذ الخطوات التالية ، يمكنك إصلاح الثغرة الأمنية وحماية موقعك من المتسللين.

فيما يلي 6 إجراءات أمان مهمة لموقع الويب نوصي باتخاذها على الفور:

1. قم بتثبيت ملحق أمان WordPress

من الجيد أن يكون لديك مكون إضافي للأمان في WordPress مثبت على موقعك. كما ذكرنا سابقًا ، لا بد أن تظهر الثغرات الأمنية ولسبب ما ، إذا لم تتمكن من تحديث المكون الإضافي ، فسيستفيد المتسللون من ذلك واختراق موقعك.

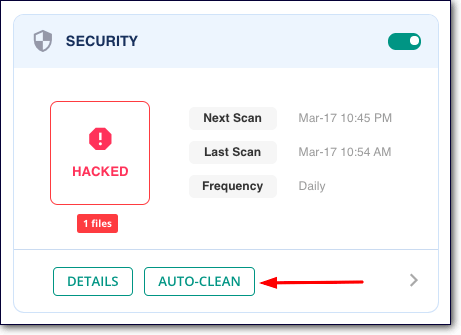

نوصي باستخدام المكون الإضافي للأمان - MalCare. يأتي مع ماسح ضوئي ومنظف ، من بين أشياء أخرى. يستخدم الماسح تقنيات الكشف المتقدمة للعثور على البرامج الضارة المخفية. والمنظف آلي مما يسمح لك بتنظيف موقع الويب الخاص بك ببضع نقرات.

سيفحص برنامج فحص الثغرات الأمنية في المكون الإضافي موقع الويب الخاص بك كل يوم وينبهك بشأن الاختراق على الفور. سيساعدك أيضًا في تنظيف موقع الويب الخاص بك في أقل من دقيقة قبل أن يتمكن المتسللون من إتلاف موقعك.

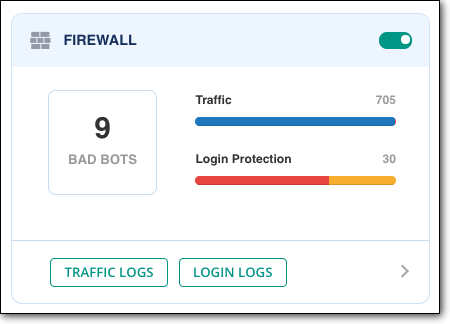

علاوة على ذلك ، تحمي المكونات الإضافية للأمان موقع الويب الخاص بك من خلال جدار حماية WordPress.

يعمل جدار حماية WordPress مثل بطلك الخارق لأمان الويب الذي يمنع حركة المرور الضارة من الوصول إلى موقع الويب الخاص بك. يتحقق من كل حركة المرور الواردة لموقعك على الويب. إنه يسمح لحركة المرور الجيدة بالوصول إلى موقعك ويتم حظر حركة المرور السيئة على الفور.

هذا يعني أنه حتى إذا كان موقع الويب الخاص بك يحتوي على ثغرات أمنية ، فلا يمكن للمتسللين استغلالها لأن جدار الحماية يمنعهم من الوصول إلى موقع الويب.

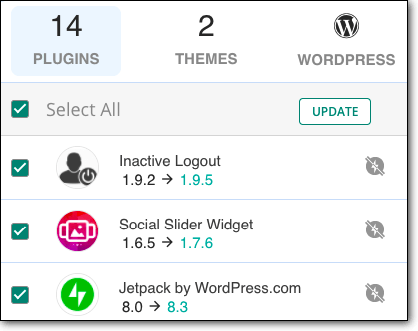

2. حافظ على تحديث موقع الويب الخاص بك

ناقشنا سابقًا أنه عندما يكتشف المطورون ثغرة أمنية في تحميل ملف في المكون الإضافي أو السمة الخاصة بهم ، فإنهم يصلحونها ويصدرون إصدارًا محدثًا. سيحتوي الإصدار الجديد على تصحيح أمان تطبيق الويب. بمجرد التحديث إلى هذا الإصدار ، سيتم إصلاح ثغرة تحميل الملفات على موقعك.

ومع ذلك ، يمكن أن تكون التحديثات في بعض الأحيان مشكلة. إنها متوفرة بشكل متكرر ويمكن أن تتسبب في بعض الأحيان في تعطل موقعك أو تعطله. نوصي بتخصيص وقت كل أسبوع لتحديث موقع الويب الخاص بك بأمان باستخدام موقع التدريج.

يمكنك استخدام المكون الإضافي الخاص بنا ، MalCare لإعداد موقع مرحلي واختبار التحديثات قبل تثبيتها على موقعك المباشر. إذا كنت تقوم بتشغيل مواقع ويب متعددة ، فإن المكون الإضافي يمكّنك من إدارتها وتحديثها جميعًا من لوحة معلومات مركزية. هذا يجعل التحديثات أسهل وأسرع وخالية من المتاعب.

3. شراء المكونات الإضافية والسمات من الأسواق المشهورة

تتطور الثغرات بشكل متكرر في السمات والمكونات الإضافية ذات الجودة الرديئة. هذا هو السبب في أننا نقترح استخدام السمات والإضافات عالية الجودة فقط. هناك طريقة جيدة لتحديد جودة البرنامج وهي شرائها من الأسواق المشهورة مثل Themeforest و CodeCanyon و Evanto و Mojo Marketplace ، إلخ.

تتمتع الأسواق المشهورة بسياسات وبروتوكولات أمان صارمة ليتبعها المطورون. لذلك يتم إنشاء المنتجات المتوفرة على هذه المنصات بعناية وصيانتها جيدًا.

4. سحب وظيفة تحميل الملفات (إذا كان ذلك ممكنًا)

إذا كنت تشعر أن وظيفة تحميل الملفات على موقع الويب الخاص بك ليست مهمة ، فيمكنك التفكير في تعطيل الميزة.

بالنسبة لبعض مواقع الويب مثل مواقع التوظيف ، قد لا يكون هذا خيارًا. ومع ذلك ، إذا لم تكن وظيفة تحميل الملفات مطلوبة على موقع الويب الخاص بك ، فنحن نقترح عليك إيقافها.

إذا كنت تستخدم مكونًا إضافيًا لتشغيل ميزة تحميل الملفات ، فنحن نقترح إلغاء تنشيط المكون الإضافي وحذفه. سيؤدي ذلك إلى إزالة احتمال وجود ثغرة أمنية في تحميل الملفات تمامًا.

5. تغيير موقع تخزين الملفات التي تم تحميلها (محفوف بالمخاطر)

يتم تخزين كل شيء يتم تحميله على موقع WordPress الخاص بك في مجلد التحميلات. يوجد المجلد داخل دليل public_html الذي يخزن جميع الملفات الهامة لموقع WordPress الخاص بك.

عندما يقوم المتسللون بتحميل ملف ضار في مجلد التحميل ، فإنه يمكنهم من الوصول إلى دليل public_html ، أي موقع الويب الخاص بك بالكامل.

إذا قمت بنقل مجلد التحميل خارج هذا الدليل ، فسيؤدي ذلك إلى زيادة صعوبة التحكم في موقع الويب الخاص بك.

تحذير: يتطلب نقل مجلد التحميل خبرة ، لذا إذا لم تكن معتادًا على الأعمال الداخلية لـ WordPress ، فنحن نقترح عليك تخطي هذه الخطوة. حتى إذا كان لديك معرفة بـ WordPress ، فإننا نوصي بشدة بأخذ نسخ احتياطية كاملة للموقع قبل إجراء أي تغييرات. أدنى خطأ يمكن أن يتسبب في تعطل موقع الويب الخاص بك.

هذه هي إجراءات منع الثغرات الأمنية لتحميل الملفات الستة. من خلال اتخاذ هذه الإجراءات ، سيتم حماية موقعك من الثغرات الأمنية في تحميل الملفات. هذا يقودنا إلى نهاية منع ثغرات تحميل الملفات على موقع WordPress الخاص بك.

ختاماً

تعد حماية موقع WordPress الخاص بك من نقاط الضعف في تحميل الملفات خطوة نحو ضمان أن موقع الويب الخاص بك آمن ومأمون من هجمات الاختراق.

ومع ذلك ، فإن المتسللين لديهم العديد من الطرق الأخرى لمحاولة اقتحام موقعك. لمنع أي نوع من محاولات الاختراق على موقع الويب الخاص بك ، نوصي بما يلي -

1. قم دائمًا بتثبيت مكون إضافي للأمان مثل MalCare على موقعك. يأتي المكون الإضافي مع ماسح ضوئي للأمان يقوم بفحص موقعك ومراقبته يوميًا. سيمنع جدار الحماية الخاص به أيضًا المتسللين من الوصول إلى موقعك.

2. تحديث موقع WordPress الخاص بك بانتظام. تأكد من أنك تستخدم أحدث إصدار من نواة WordPress وجميع المكونات الإضافية والسمات المثبتة على موقع الويب الخاص بك.

3. وأخيرًا ، قم بتقوية موقع WordPress الخاص بك. ستضمن إجراءات تقوية الموقع صعوبة اختراق موقعك على المتسللين.

اتخذ هذه الإجراءات حتى تشعر براحة البال وأنت تعلم أن موقعك آمن.

جرب البرنامج المساعد MalCare Security الآن!