كيفية تأمين مسؤول WordPress الخاص بك (Wp-Admin)

نشرت: 2022-08-27يعد أمان WordPress أمرًا حيويًا للغاية في نظام WordPress البيئي. أحد أساليب الأمان التي يجب اتباعها هو تأمين Wp-admin الخاص بك. هذا لأنه من المحتمل أن يكون Wp-admin هو النقطة الأولى التي سيستخدمها المهاجمون لمحاولة الوصول إلى موقعك.

يتم تخزين ملفات إدارة WordPress بشكل افتراضي داخل مجلد Wp-admin. على الرغم من وجود العديد من الإجراءات الأمنية في WordPress لحماية المجلد ، فإن حقيقة أن مسؤول WordPress الافتراضي معروف على نطاق واسع ، مما يجعله هدفًا سهلاً للمتسللين. من المهم بالتالي تقليل مخاطر هجمات الويب التي يتم تشغيلها من مسؤول WordPress.

في هذه المقالة ، سننظر في بعض الأساليب التي يمكنك استخدامها لتأمين مسؤول WordPress الخاص بك.

جدول المحتويات

نهج لتأمين Wp-admin الخاص بك

- تجنب استخدام اسم المستخدم الافتراضي "المسؤول"

- إنشاء كلمات مرور قوية

- حماية كلمة المرور لمنطقة إدارة Wp

- قم بإنشاء عنوان URL مخصص لتسجيل الدخول

- دمج المصادقة / التحقق من عاملين

- تفعيل تسجيل الخروج التلقائي

- الحد من عدد محاولات تسجيل الدخول

- تطبيق قيود IP

- قم بتعطيل الأخطاء في صفحة تسجيل الدخول

- استخدام البرنامج المساعد للأمان

- قم بتحديث WordPress إلى أحدث إصدار

استنتاج

نهج لتأمين Wp-admin الخاص بك

هناك العديد من الطرق التي يمكنك استخدامها لتأمين منطقة إدارة WordPress. فيما يلي قائمة سريعة بممارسات الأمان هذه.

1. تجنب استخدام اسم المستخدم الافتراضي "admin"

عند تثبيت WordPress حديثًا ، يكون الحساب الأول الذي تم إنشاؤه هو حساب المسؤول. يتم تعيين "admin" كاسم المستخدم الافتراضي في مثل هذا التثبيت. هذا هو في الواقع معرفة عامة.

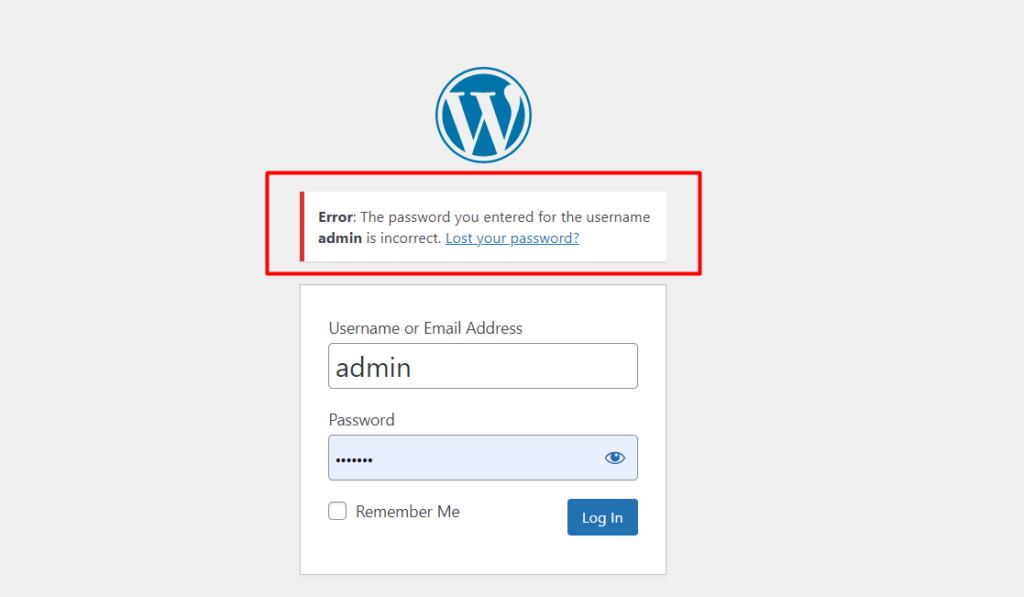

إحدى الطرق التي يمكن للمخترق من خلالها معرفة ما إذا كان "admin" هو اسم المستخدم الخاص بك ببساطة عن طريق الوصول إلى عنوان URL لتسجيل الدخول إلى موقعك وتجربة اسم المستخدم "admin". إذا كان "admin" في الواقع اسم مستخدم داخل الموقع ، فستظهر رسالة الخطأ هذه داخل شاشة تسجيل الدخول ؛ “ خطأ: كلمة المرور التي أدخلتها لاسم المستخدم admin غير صحيحة. فقدت كلمة المرور الخاصة بك ؟ "

قد تكون رسالة الخطأ هذه بمثابة تأكيد للمتسلل بوجود اسم مستخدم "admin" داخل الموقع.

في هذه المرحلة ، يمتلك المخترق بالفعل جزأين من المعلومات فيما يتعلق بموقعك. هذا هو اسم المستخدم وعنوان URL لتسجيل الدخول. كل ما يحتاجه المخترق هو كلمة المرور الخاصة بالموقع.

سيحاول المخترق في هذه المرحلة الآن تنفيذ هجمات عن طريق تشغيل كلمات مرور ضد اسم المستخدم هذا من أجل الوصول إلى الموقع. يمكن القيام بذلك يدويًا أو حتى عبر برامج الروبوت.

هناك طريقة أخرى يمكن أن يستخدمها المخترق وهي ببساطة إلحاق الاستعلام "؟ author = 1 /" بعنوان URL بحيث يقرأ كـ yourdomain /؟ author = 1 /. إذا كان لديك اسم مستخدم مع مسؤول المستخدم ، فسيعرض عنوان URL المنشورات من المستخدم أو لا شيء إذا لم تكن هناك مشاركات مرتبطة به. يوجد أدناه مثال توضيحي:

في أي من الحالتين ، طالما لم يتم إرجاع خطأ 404 ، فسيكون هذا بمثابة تأكيد على وجود اسم مستخدم يحمل اسم المستخدم "المسؤول".

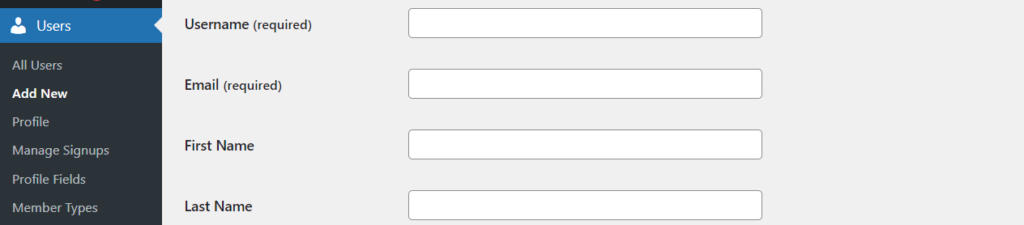

بناءً على السيناريوهات المذكورة أعلاه ، إذا كان لديك اسم المستخدم الافتراضي "admin" في مكانه ، فمن الضروري أن تقوم بإنشاء حساب مسؤول جديد من قسم المستخدمين> إضافة جديد داخل لوحة تحكم WordPress الخاصة بك.

بمجرد القيام بذلك ، تأكد من حذف حساب "المسؤول" السابق.

2. إنشاء كلمات مرور قوية

تعد كلمات المرور القوية ضرورية لأي موقع WordPress موجود. من ناحية أخرى ، تجعل كلمات المرور الضعيفة من السهل على المتسللين الوصول إلى موقع WordPress الخاص بك.

تتضمن بعض إجراءات أمان كلمة المرور التي يمكنك تضمينها ما يلي:

- تأكد من أن كلمة المرور طويلة بما يكفي (بحد أدنى 10 أحرف)

- يجب أن تحتوي كلمة المرور على الأقل على أحرف أبجدية رقمية ومسافات وأحرف خاصة

- تأكد من تغيير كلمات المرور أو تحديثها بانتظام

- تأكد من عدم إعادة استخدام كلمات المرور

- يجب ألا تكون كلمات المرور كلمات قاموس

- قم بتخزين كلمات المرور باستخدام مدير كلمات المرور

- تأكد من قيام المستخدمين الذين يقومون بالتسجيل في الموقع بتعبئة كلمات مرور قوية

يجب أيضًا ألا تكون كلمات المرور قابلة للتخمين لأن هذا قد يمثل تهديدًا أمنيًا مرة أخرى.

3. حماية كلمة المرور لمنطقة Wp-admin

يوفر WordPress مستوى أمان لـ Wp-admin من خلال السماح للمستخدمين بملء اسم المستخدم وكلمة المرور الخاصة بهم من أجل تسجيل الدخول. ومع ذلك ، قد لا يكون هذا كافيًا لأن المتسللين يمكنهم بالفعل تنفيذ هجمات على الويب عند الوصول إلى Wp-admin. ومن ثم يوصى بإضافة طبقة أمان إضافية إلى Wp-admin. يمكن القيام بذلك إما عن طريق:

ط) cPanel

ب) .htaccess

عبر cPanel

من أجل حماية Wp-admin عبر cPanel ، ستحتاج إلى تنفيذ ما يلي:

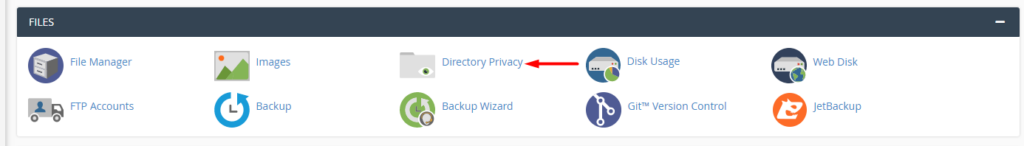

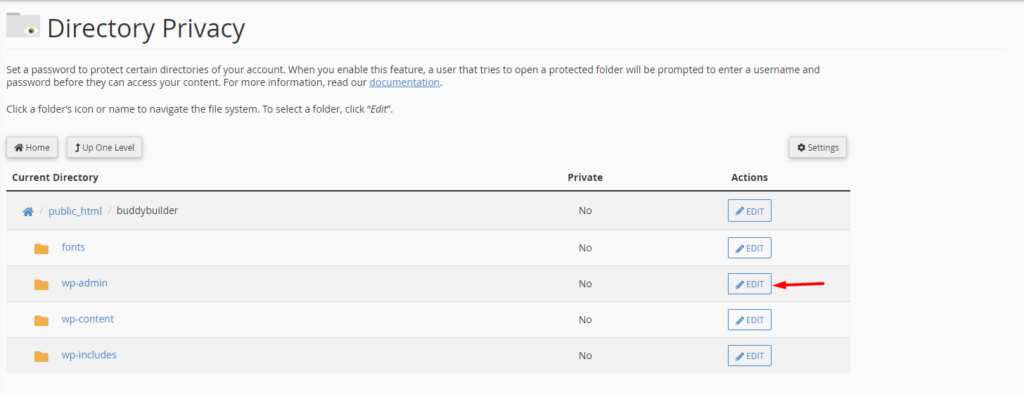

قم أولاً بالوصول إلى لوحة معلومات cPanel وانقر فوق "خصوصية الدليل".

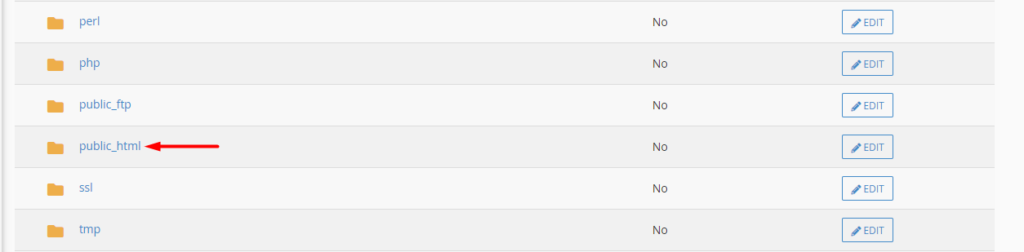

بعد ذلك ، قم بالوصول إلى المجلد public_html.

بداخله ، انقر فوق الزر "تعديل" داخل دليل wp-admin.

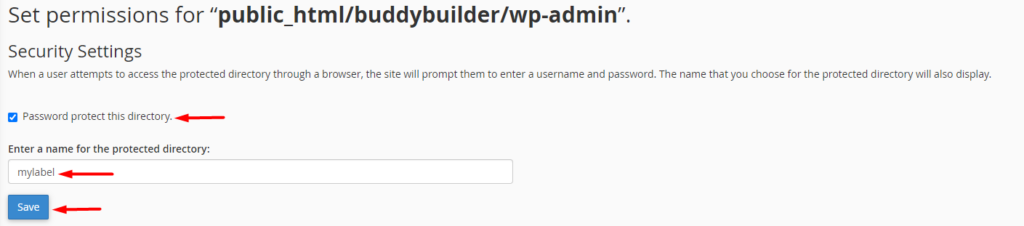

في الشاشة التالية ، قم بتمكين الخيار "حماية هذا الدليل بكلمة مرور" وداخل حقل "أدخل اسمًا للدليل المحمي" ، قم بملء اسم تفضيلك وحفظ التغييرات.

بمجرد الانتهاء من ذلك ، تراجع خطوة وأنشئ مستخدمًا جديدًا بالتفاصيل التي تريدها (اسم المستخدم وكلمة المرور).

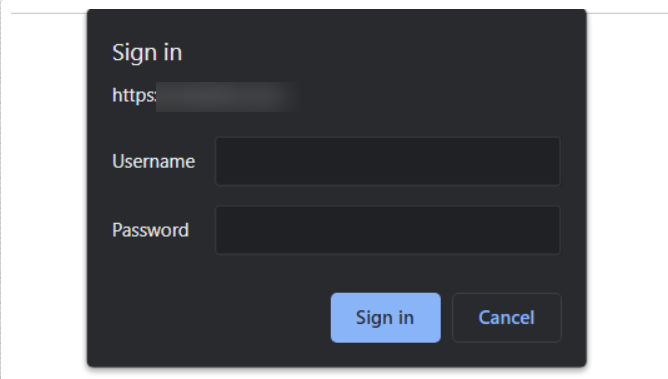

مع تنفيذ ما سبق ، إذا حاول المستخدم الوصول إلى مجلد wp-admin ، فسيُطلب منه ملء اسم المستخدم وكلمة المرور اللذين تم إنشاؤهما حديثًا قبل إعادة توجيهه إلى الشاشة حيث سيحتاج إلى ملء مسؤول WordPress الخاص به. أوراق اعتماد.

عبر htaccess

htaccess هو ملف تكوين يستخدمه Apache يعمل على إجراء تغييرات على الدلائل. يمكنك معرفة المزيد حول الملف في هذه المقالة.

في هذا القسم ، سننظر في كيفية استخدام ملف .htaccess لتقييد مجلد wp-admin. للقيام بذلك ، سنحتاج إلى إنشاء ملفين (.htaccess و .htpasswd) من خلال تنفيذ ما يلي:

ط) قم بإنشاء ملف htaccess

باستخدام محرر نصوص تفضله ، قم بإنشاء ملف جديد باسم .htaccess .

أضف المحتويات التالية إلى الملف:

AuthType basic AuthName "Protected directory" AuthUserFile /home/user/public_html/mydomain.com/wp-admin/.htpasswd AuthGroupFile /dev/null require user usernamedetailفي الكود أعلاه ، ستحتاج إلى تغيير مسار "AuthUserFile" المحدد (/home/user/public_html/mydomain.com/wp-admin/) بمسار دليل wp-admin الخاص بك حيث ستحمل ملف .htpasswd . بالإضافة إلى ذلك ، ستحتاج أيضًا إلى تغيير "usernamedetail" داخل السطر "مطلوب مستخدم" ، مع اسم المستخدم الذي تريده.

ب) قم بإنشاء ملف .htpasswd

لا تزال تستخدم محرر نصوص تفضله ، أنشئ ملفًا جديدًا باسم .htpasswd.

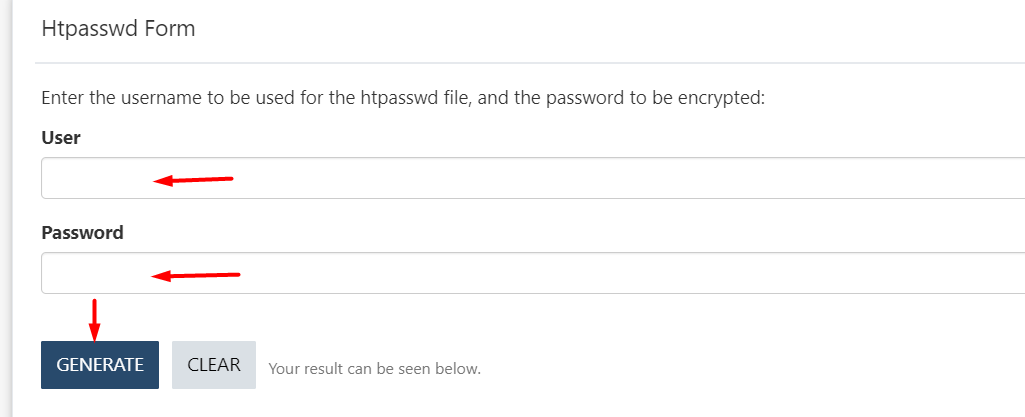

قم بالوصول إلى مولد wtools.io.

املأ اسم المستخدم وكلمة المرور في الحقول المخصصة داخل نموذج Htpasswd وانقر على الزر "إنشاء".

بمجرد الانتهاء من ذلك ، انسخ النتيجة إلى ملف htpasswd الخاص بك واحفظ التغييرات.

ج) تحميل الملفات عبر FTP

لتحميل الملفات عبر FTP ، ستحتاج إلى استخدام أداة مثل Filezilla.

لتبدأ ، ستحتاج إلى تحميل ملف .htaccess الخاص بك إلى دليل wp-admin لموقعك متبوعًا بملف .htpasswd.

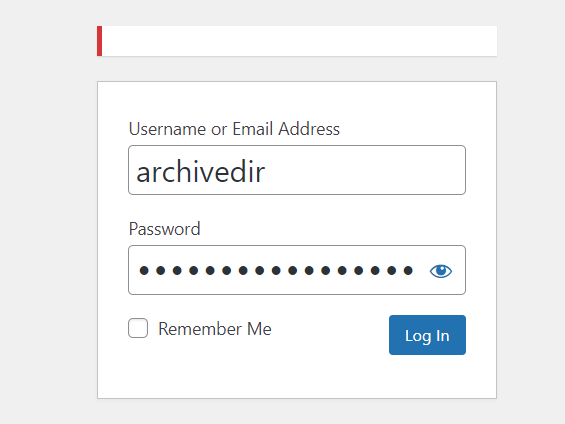

بمجرد أن يحاول المستخدم الآن الوصول إلى / wp-admin ، سيتم تقديم شاشة تسجيل دخول له مشابهة لما هو موضح أدناه:

4. قم بإنشاء عنوان URL مخصص لتسجيل الدخول

يتم الوصول إلى عناوين URL لتسجيل الدخول إلى WordPress إما بإلحاق wp-admin أو wp-login.php؟ إلى المجال الخاص بك. حقيقة أن هذه هي نقاط النهاية الافتراضية لتسجيل الدخول إلى WordPress مما يعني أنه طالما أن المخترق لديه حق الوصول إلى المجال ، يمكنه الوصول بسهولة إلى عنوان URL لتسجيل الدخول الخاص بك.

إذا كنت تستخدم اسم مستخدم "المسؤول" الافتراضي ، فهذا يعني مرة أخرى أن المخترق سيحتاج فقط إلى معرفة معلومة واحدة ، وهي "كلمة المرور".

ومن ثم فمن المهم أن يكون لديك عنوان URL مخصص لتسجيل الدخول لموقعك. تتمثل إحدى طرق تحقيق ذلك في أنك ستحتاج إلى تثبيت المكون الإضافي WPS Hide Login.

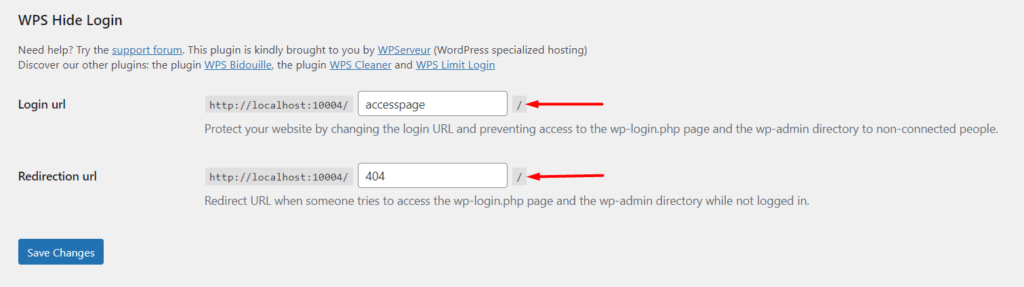

عند تثبيت المكون الإضافي ، انتقل إلى قسم الإعدادات> WPS Hide Login وحدد عنوان URL المطلوب لتسجيل الدخول وعنوان URL لإعادة التوجيه الذي سيتم الوصول إليه عندما يحاول مستخدم غير مسجل الدخول الوصول إلى Wp-login.php أو Wp-admin.

بمجرد الانتهاء من ذلك ، احفظ تغييراتك.

سيجعل هذا الأمر صعبًا على أي شخص يحاول الوصول إلى تسجيل الدخول إلى موقع الويب الخاص بك ، وبالتالي تقليل المهام المحتملة.

5. دمج المصادقة الثنائية / التحقق

المصادقة الثنائية هي آلية أمان يتم من خلالها توفير طبقة أمان إضافية عن طريق إضافة متطلبات مصادقة إضافية.

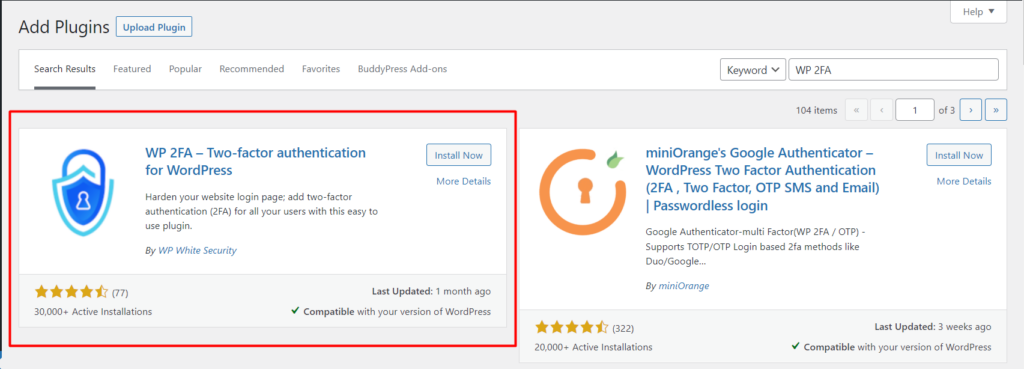

من أجل تطبيق Two Factor Authentication داخل موقع WordPress الخاص بك ، يمكنك استخدام مكون إضافي تابع لجهة خارجية حسب تفضيلاتك. في هذا الدليل ، نقترح استخدام WP 2FA - المصادقة الثنائية لمكوِّن WordPress الإضافي نظرًا لسهولة استخدامه.

لاستخدام المكون الإضافي ، انتقل إلى الإضافات> قسم إضافة جديد داخل لوحة معلومات WordPress وابحث عن WP 2FA.

قم بتثبيت البرنامج المساعد وتنشيطه.

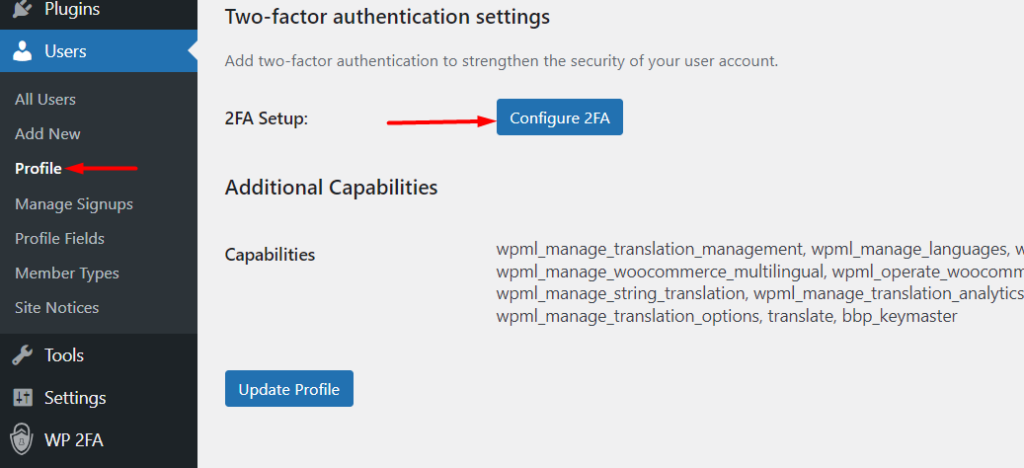

بمجرد الانتهاء من ذلك ، انتقل إلى قسم المستخدمين> الملف الشخصي وانقر على زر "تكوين 2FA".

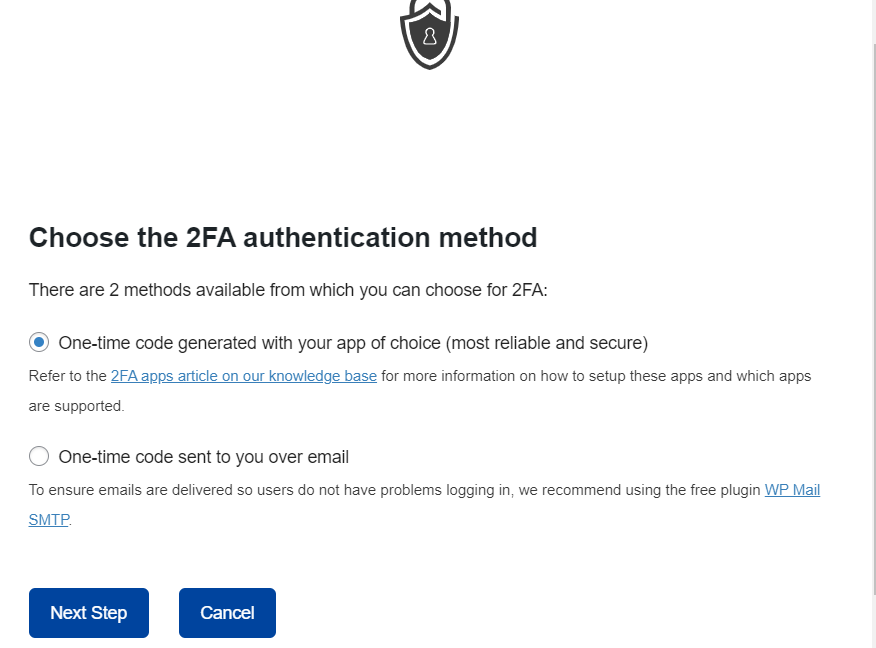

في الشاشة التالية ، حدد طريقة المصادقة الثنائية التي تريدها. في حالتنا هنا ، سنحدد الخيار "رمز لمرة واحدة يتم إنشاؤه باستخدام التطبيق الذي تختاره".

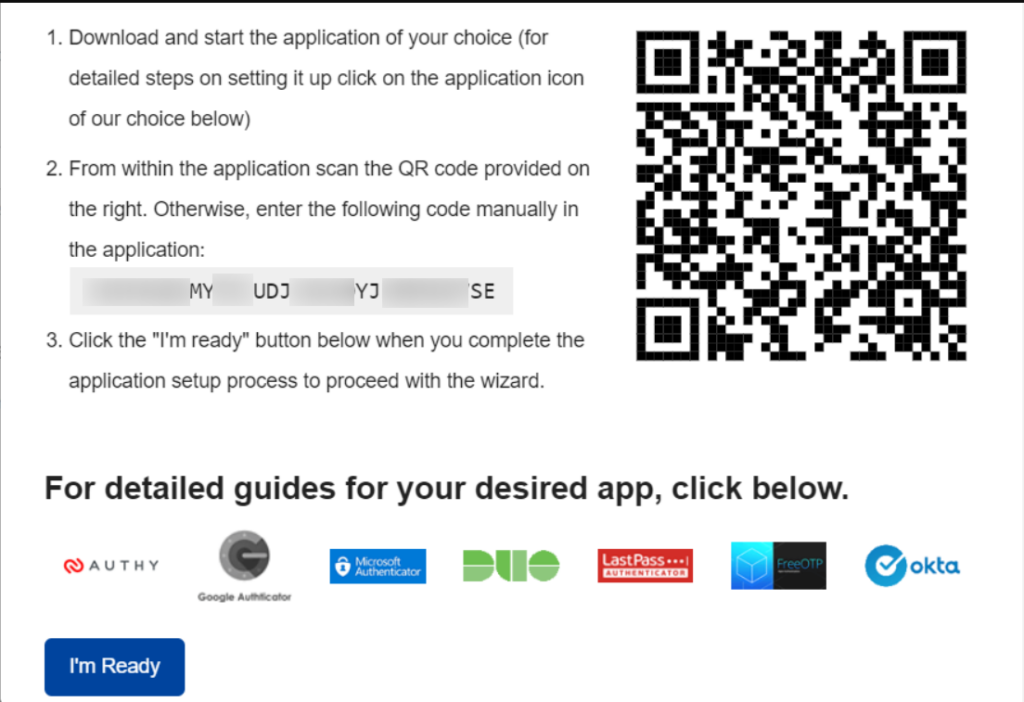

عند التحديد ، انتقل إلى الخطوة التالية. هنا ، حدد التطبيق الذي تريده للمصادقة من قائمة الرموز المتوفرة. سيؤدي النقر فوق رمز إلى إعادة التوجيه إلى الدليل الخاص بكيفية إعداد التطبيق.

في حالتنا هنا ، سنستخدم تطبيق "Google Authenticator". يمكنك البدء أولاً بتثبيت تطبيق Google Authenticator على جهازك الذي تريده مثل الهاتف المحمول.

بمجرد الانتهاء من ذلك ، افتح التطبيق واضغط على أيقونة "+" العائمة في المنطقة اليمنى السفلية من التطبيق.

بعد ذلك ، سيُطلب منك مسح رمز الاستجابة السريعة ضوئيًا في لقطة الشاشة الموضحة أعلاه.

عند القيام بذلك ، ستتم إعادة توجيهك إلى شاشة بالحساب المضاف حديثًا ، جنبًا إلى جنب مع كود 2FA.

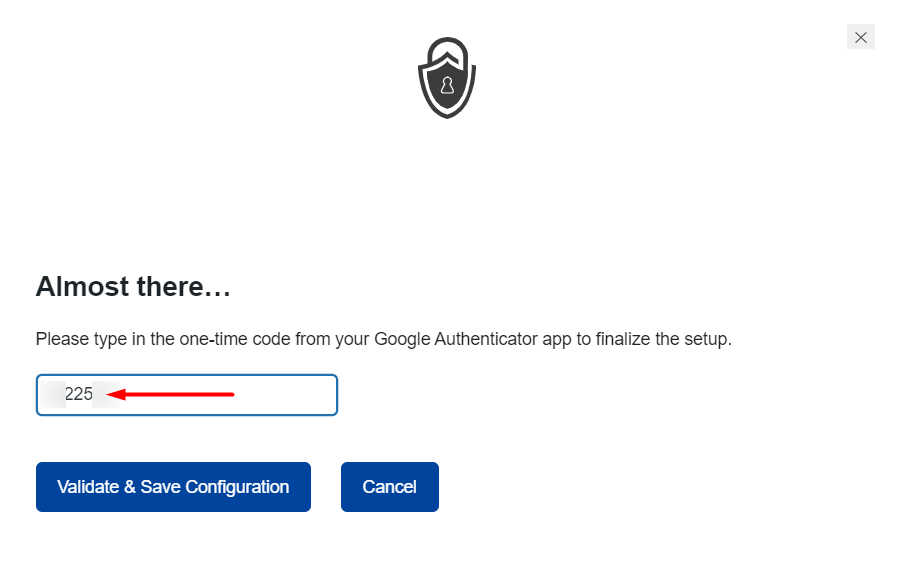

بعد ذلك ، عد إلى موقعك واملأ رمز 2FA الخاص بك ، وتحقق من صحة التكوين واحفظه. يوجد أدناه مثال توضيحي:

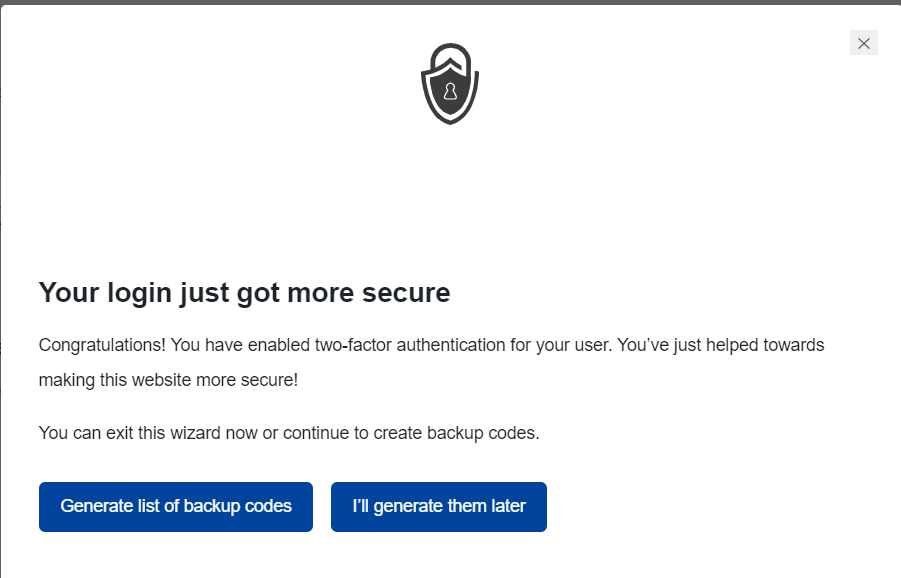

بمجرد الانتهاء من ذلك ، سيكون لديك الآن رسالة نجاح ويمكنك بعد ذلك إجراء نسخة احتياطية من الرموز الخاصة بك.

للحصول على رسوم توضيحية مفصلة حول كيفية القيام بذلك ، يمكنك الاطلاع على الدليل هنا.

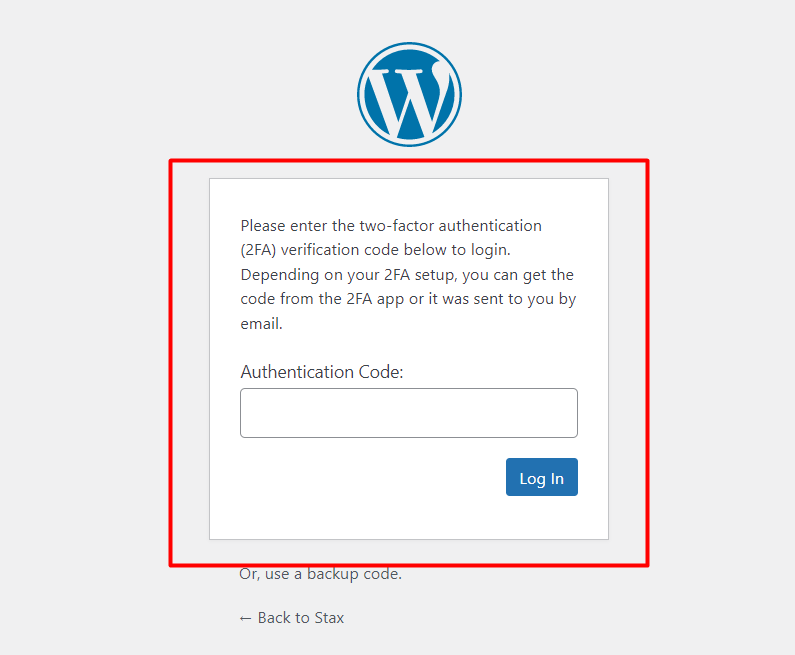

بمجرد أن يحاول المستخدم الآن تسجيل الدخول إلى الموقع ، حتى من خلال تجاوز تسجيل الدخول الأول ، سيتم تقديم طبقة مصادقة إضافية له حيث سيُطلب منه ملء رمز المصادقة.

6. تمكين تسجيل الخروج التلقائي

بعد تسجيل الدخول إلى موقع ويب ولا يغلق المستخدمون نافذة المتصفح ، لا يتم إنهاء الجلسات لبعض الوقت. هذا يجعل موقع الويب هذا عرضة للمتسللين عبر اختطاف ملفات تعريف الارتباط. هذه تقنية يكون المتسلل من خلالها في وضع يمكنه من اختراق جلسة عن طريق سرقة ملفات تعريف الارتباط أو الوصول إليها داخل متصفح المستخدم.

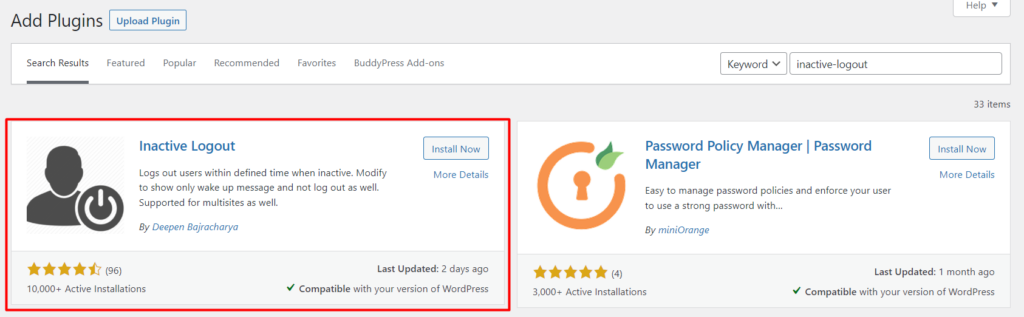

كآلية أمان ، من المهم بالتالي تسجيل خروج المستخدمين الخامل داخل موقع الويب تلقائيًا. لتحقيق ذلك ، يمكنك استخدام مكون إضافي مثل المكون الإضافي Inactive Logout.

يمكن تثبيت المكون الإضافي من المكونات الإضافية> قسم إضافة جديد بالبحث عنه أولاً وتثبيته وتنشيطه.

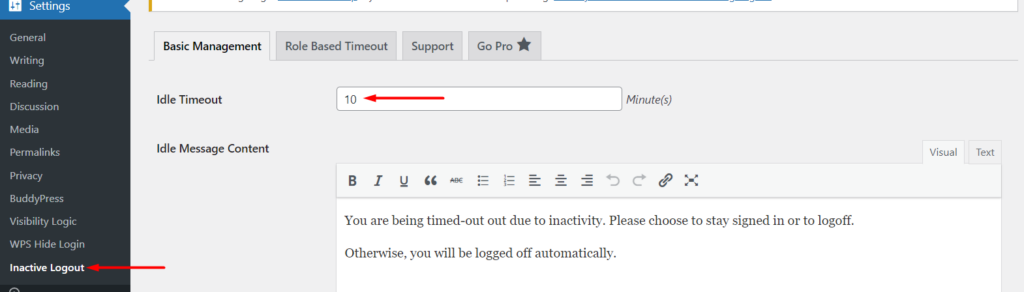

عند تنشيط المكون الإضافي ، انتقل إلى الإعدادات> قسم تسجيل الخروج غير النشط ، واضبط "مهلة الخمول" واحفظ التغييرات.

يمكنك ضبط القيمة على أي من تفضيلاتك ، لكن 5 دقائق ستكون مثالية.

7. الحد من عدد محاولات تسجيل الدخول

بشكل افتراضي ، لا يقدم WordPress حدًا لعدد محاولات تسجيل الدخول داخل موقع الويب. هذا يجعل من الممكن للمتسللين تشغيل البرامج النصية التي تحتوي على تفاصيل تسجيل دخول المستخدم لمحاولة اختراق موقع الويب. إذا كان عدد المحاولات كثيرة جدًا ، فقد يتسبب ذلك في زيادة التحميل على الخادم الخاص بك وفي النهاية من المحتمل أن يكون هناك وقت تعطل على موقع الويب. في حالة استخدامك لبيانات تسجيل دخول مشتركة ، فمن المحتمل أيضًا أن يصل المخترق إلى الموقع بنجاح.

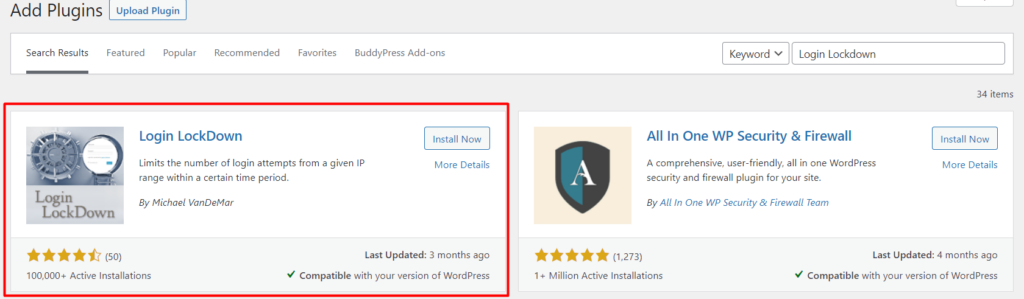

ومن ثم فمن المهم الحد من عدد محاولات تسجيل الدخول داخل موقع الويب. لهذا التنفيذ ، يمكنك استخدام مكون إضافي مثل تسجيل الدخول Lockdown.

على غرار عمليات تثبيت المكونات الإضافية الأخرى في wordpress.org ، يمكنك تثبيت المكون الإضافي Login Lockdown من المكونات الإضافية> قسم إضافة جديد. داخل القسم ، ابحث في البرنامج المساعد وقم بتثبيته وتنشيطه.

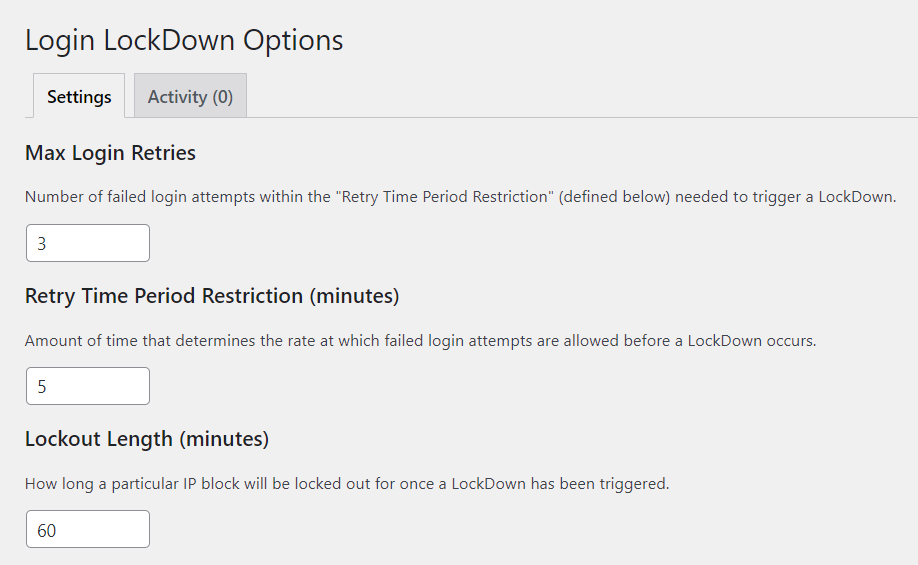

عند التنشيط ، انتقل إلى الإعدادات> تأمين تسجيل الدخول وحدد إعدادات التأمين التي تريدها مثل الحد الأقصى لمحاولات تسجيل الدخول وتقييد فترة وقت إعادة المحاولة وطول التأمين وغير ذلك الكثير بناءً على تفضيلاتك.

8. تطبيق قيود IP

تقييد IP هو نهج يمكنك أيضًا تنفيذه لرفض الوصول إلى Wp-admin. ومع ذلك ، يُوصى بهذه الطريقة إذا كنت تستخدم عنوان IP ثابتًا.

من أجل تنفيذ قيود IP ، ستحتاج إلى إنشاء ملف .htaccess داخل دليل wp-admin إذا لم يكن لديك واحد بالفعل ، وإضافة الكود التالي إلى الملف:

AuthUserFile / dev / null AuthGroupFile / dev / null AuthName "WordPress Admin Access Control" AuthType Basic <LIMIT GET> order deny, allow deny from all # Allow First IP allow from xx.xx.xx.xxx # Allow Second IP allow from xx.xx.xx.xxx # Allow Third IP allow from xx.xx.xx.xxx </LIMIT>بمجرد الانتهاء من ذلك ، ستحتاج إلى استبدال xx.xx.xx.xxx داخل الكود بعناوين IP التي ترغب في منحها حق الوصول.

إذا قمت أيضًا بتغيير شبكتك ، فستحتاج إلى الوصول إلى ملفات موقعك وإضافة عنوان IP الجديد لتكون في وضع يسمح لك بتسجيل الدخول إلى الموقع.

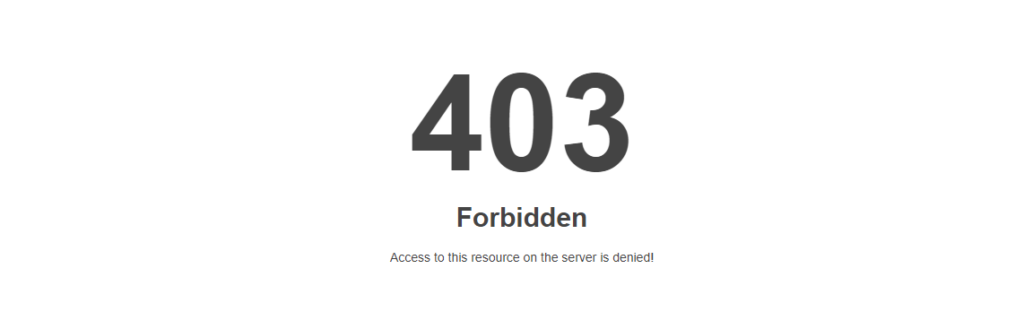

إذا حاول مستخدم لا يُسمح لعنوان IP الخاص به بالوصول إلى wp-admin الوصول إليه ، فسيواجه رسالة خطأ محظورة مشابهة للشكل التوضيحي أدناه.

9. قم بتعطيل الأخطاء في صفحة تسجيل الدخول

سيعرض WordPress بشكل افتراضي أخطاء في صفحة تسجيل الدخول إذا حاول المستخدم تسجيل الدخول إلى الموقع باستخدام بيانات اعتماد غير صحيحة. بعض الأمثلة على رسائل الخطأ هذه هي:

- “ خطأ: اسم المستخدم غير صالح. فقدت كلمة المرور الخاصة بك؟ "

- “ خطأ: كلمة مرور غير صحيحة. فقدت كلمة المرور الخاصة بك؟ "

مع تقديم مثل هذه الرسائل ، فإنهم يقدمون في الواقع تلميحات حول تفاصيل تسجيل الدخول غير الصحيحة وهذا يعني أنه سيتم ترك المتسلل بتفاصيل واحدة فقط لمعرفة التفاصيل. على سبيل المثال ، الرسالة الثانية هي تلميح إلى أن كلمة المرور غير صحيحة. لذلك سيحتاج المخترق فقط إلى معرفة كلمة المرور للوصول إلى الموقع.

لتعطيل رسائل الخطأ هذه ، ستحتاج إلى إضافة الكود التالي داخل ملف jobs.php في السمة:

function disable_error_hints(){ return ' '; } add_filter( 'login_errors', 'disable_error_hints' );إذا حاول المستخدم الآن تسجيل الدخول إلى الموقع باستخدام بيانات اعتماد غير صحيحة ، فلن تظهر رسالة خطأ. يوجد أدناه مثال توضيحي على هذا:

10. استخدام البرنامج المساعد للأمان

تساعد مكونات أمان WordPress الإضافية في تقليل التهديدات الأمنية داخل موقع الويب الخاص بك. تقدم بعض مكونات الأمان الإضافية هذه ميزات مثل إضافة reCaptcha و IP restricton وغيرها الكثير.

ومن ثم فمن المهم أن تفكر في استخدام مكون إضافي للأمان لتقليل احتمالية الهجمات داخل Wp-admin. بعض نماذج المكونات الإضافية للأمان التي يمكنك التفكير في استخدامها هي: WordFence و Malcare.

11. قم بتحديث WordPress إلى أحدث إصدار

WordPress هو برنامج يتم تحديثه بانتظام. تتضمن بعض التحديثات إصلاحات أمنية. على سبيل المثال ، إذا كان هناك إصدار أمني يستهدف Wp-admin ، وفي حالتك فشلت في تحديث إصدار WordPress الخاص بك ، فهذا يعني أن Wp-admin لديك عرضة للهجمات.

ومن ثم فمن المهم تحديث إصدار WordPress الخاص بك بانتظام لتقليل مخاطر عمليات الاستغلال على موقع الويب الخاص بك.

استنتاج

يعد مسؤول WordPress هدفًا رئيسيًا من قِبل المتسللين حتى يتمكنوا من التحكم الكامل في موقع الويب الخاص بك. ومن ثم فمن المهم بالنسبة لك حماية قسم إدارة WordPress في موقع الويب الخاص بك.

في هذه المقالة ، بحثنا في عدد من الطرق التي يمكنك استخدامها لتأمين مسؤول WordPress الخاص بك. نأمل أن تكون المقالة مفيدة ومفيدة. إذا كان لديك أي أسئلة أو اقتراحات ، فلا تتردد في استخدام قسم التعليقات أدناه.