كيف تحصل على البرامج الضارة: 5 طرق تزحف البرامج الضارة إلى جهازك

نشرت: 2023-04-01تمثل البرامج الضارة تهديدًا متزايدًا لأنظمة الكمبيوتر والمعلومات الشخصية لدينا. قد يكون من الصعب معرفة متى تعاقدت مع برامج ضارة ، حيث يمكن أن تظل غير مكتشفة في كثير من الأحيان حتى فوات الأوان. لكن معرفة كيفية تسلل البرامج الضارة إلى جهازك هي الخطوة الأولى في حماية نفسك من التهديدات الإلكترونية. على هذا النحو ، ستلخص هذه المقالة خمسة من أكثر الطرق شيوعًا التي يمكن أن ينتهي بها المطاف بالبرامج الضارة على جهازك ، حتى تكون على دراية بأي مخاطر محتملة ومستعد لها.

جدول المحتويات

ما هي البرامج الضارة؟

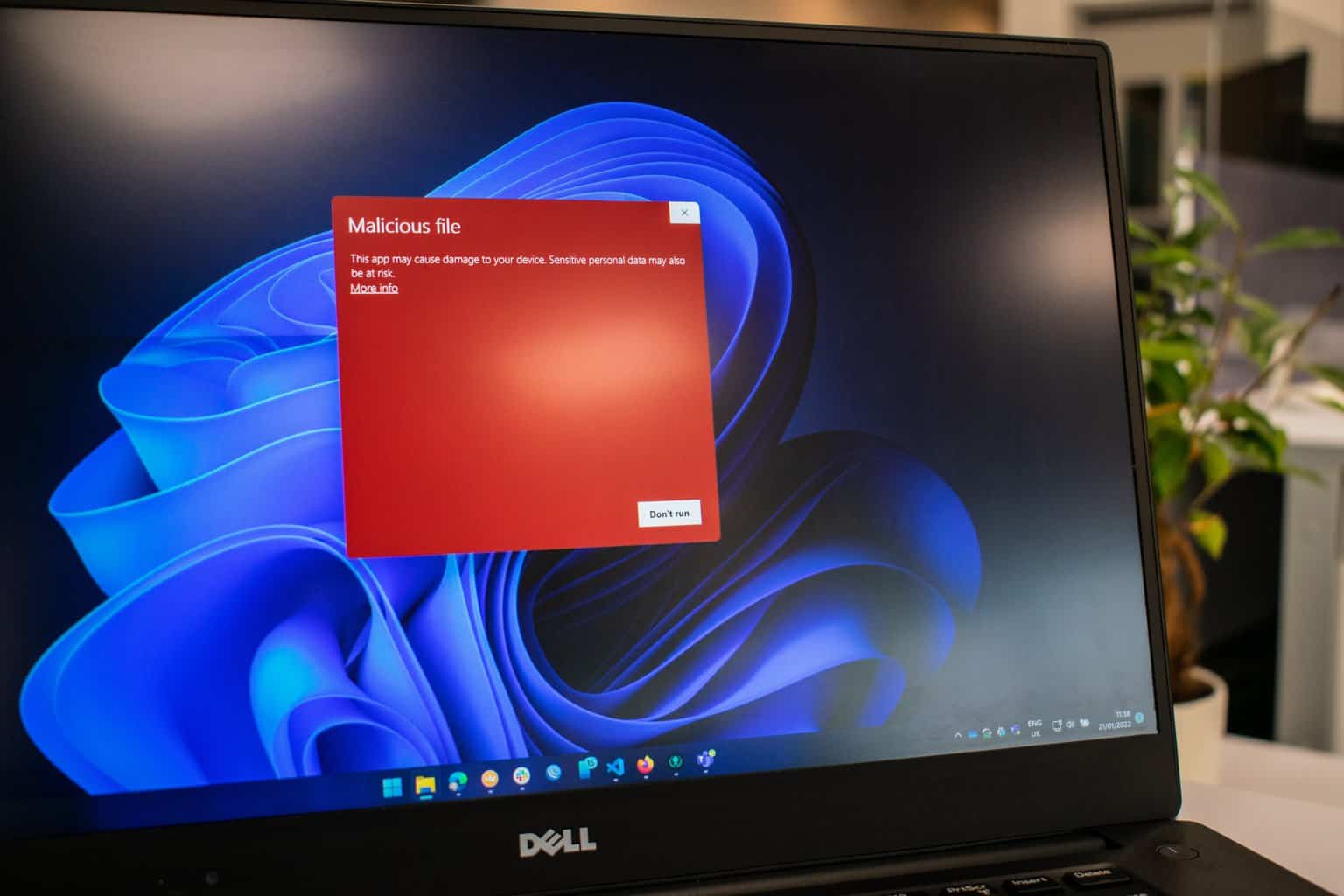

تعد البرامج الضارة أحد أهم التهديدات لأمان جهازك. تشير البرامج الضارة إلى البرامج المصممة لإتلاف أو تعطيل أو الوصول غير المصرح به إلى نظام الكمبيوتر. يمكن أن يأتي بأشكال مختلفة ، مثل الفيروسات والديدان وأحصنة طروادة وبرامج الفدية وبرامج التجسس والبرامج الإعلانية.

هناك عدة طرق يمكن أن تتسلل بها البرامج الضارة إلى جهازك. تتمثل إحدى الطرق في تنزيل المرفقات من رسائل البريد الإلكتروني المشبوهة أو النقر فوق الروابط التي تنقلك إلى مواقع ويب ضارة. أحيانًا يتم تجميع البرامج الضارة مع تنزيلات برامج مشروعة مثل مشغلات الوسائط أو الألعاب المجانية. هناك طريقة أخرى تتمثل في استخدام برامج قديمة قد تحتوي على نقاط ضعف يمكن للقراصنة استغلالها.

تنتشر البرامج الضارة أيضًا من خلال الأجهزة الخارجية المصابة مثل محركات أقراص USB وبطاقات الذاكرة التي تم استخدامها على أجهزة الكمبيوتر المصابة قبل توصيلها بأجهزتك. أخيرًا ، تعد شبكات Wi-Fi العامة غير الآمنة بوابات للمتسللين الذين يستخدمون معدات وتقنيات متخصصة مثل هجمات man-in-the-middle لإصابة جهازك ببرامج ضارة.

لحماية نفسك من الإصابة بالبرامج الضارة ، يوصى بتحديث نظام التشغيل الخاص بك وكافة التطبيقات الأخرى بانتظام ؛ استخدام كلمات مرور قوية ومصادقة ثنائية ؛ تجنب فتح مرفقات البريد الإلكتروني من مصادر غير معروفة ؛ توخى الحذر عند النقر فوق الروابط أو تنزيل التطبيقات المجانية عبر الإنترنت ؛ لا تقم بتوصيل أي أجهزة خارجية من مصادر غير معروفة دون مسحها ضوئيًا أولاً باستخدام برنامج مكافحة فيروسات حسن السمعة ؛ وأخيرًا تجنب استخدام شبكات Wi-Fi العامة ما لم يكن ذلك ضروريًا.

الطريقة 1: استغلال الثغرات الأمنية في البرامج

الطريقة 1: استغلال الثغرات الأمنية في البرامج

استغلال البرمجيات

هي إحدى أكثر الطرق شيوعًا لتسلل البرامج الضارة إلى جهازك. يبحث مطورو البرامج الضارة دائمًا عن الثغرات الجديدة والحالية في البرامج أو أنظمة التشغيل أو التطبيقات التي يمكنهم استغلالها للوصول إلى جهازك. غالبًا ما يتم اكتشاف نقاط الضعف هذه فقط بعد وقوع هجوم ضار بالفعل. على سبيل المثال ، قد يستخدم المهاجم ثغرة أمنية في إصدار قديم من Adobe Flash Player لإصابة جهازك ببرامج ضارة.

في كثير من الحالات ، يمكن تصحيح ثغرات البرامج قبل أن يحصل المهاجمون على فرصة لاستغلالها. ومع ذلك ، فإن المستخدمين الذين يتجاهلون التحديثات يعرضون أجهزتهم للخطر لأن هذه التصحيحات قد لا يتم تثبيتها تلقائيًا. من المهم أن تحافظ على تحديث جميع برامجك وتثبيت أي تصحيحات أمان في أسرع وقت ممكن.

حتى إذا قمت بتثبيت جميع التحديثات المتاحة لجهاز الكمبيوتر أو الجهاز المحمول الخاص بك ، فمن المحتمل أن تظهر ثغرات أمنية جديدة في المستقبل. على هذا النحو ، من الأهمية بمكان أن تظل يقظًا وحذرًا عند تنزيل الملفات من مصادر غير موثوق بها أو النقر فوق الروابط المشبوهة عبر الإنترنت.

الطريقة 2: التصيد / الهندسة الاجتماعية

الطريقة 2: التصيد / الهندسة الاجتماعية

تعد الهندسة الاجتماعية للتصيد الاحتيالي إحدى أكثر الطرق شيوعًا التي يمكن أن تدخل بها البرامج الضارة إلى جهازك. تستخدم هذه التقنية البريد الإلكتروني أو المكالمات الهاتفية أو الرسائل ذات الهوية المزيفة لخداعك للكشف عن معلومات حساسة مثل كلمات المرور أو تفاصيل بطاقة الائتمان أو البيانات الشخصية الأخرى التي يستخدمها مجرمو الإنترنت لتحقيق مكاسبهم. الهدف من هجمات التصيد الاحتيالي هو جعلك تعتقد أن الرسالة شرعية وعاجلة بما يكفي لكي تتصرف على الفور.

عند النقر فوق ارتباط أو تنزيل مرفق من رسالة تصيد احتيالي ، قد تقوم عن غير قصد بتثبيت برامج ضارة على جهازك. يمكن لمجرمي الإنترنت أيضًا استخدام هذه الأساليب للسيطرة على حساباتك وسرقة معلوماتك الشخصية. لتجنب الوقوع ضحية لعمليات التصيد الاحتيالي ، توخ الحذر دائمًا عند تلقي رسائل غير مرغوب فيها ولا تكشف أبدًا عن أي معلومات حساسة دون التحقق من هوية المرسل.

من المهم ألا تكون مدركًا فحسب ، بل أن تكون مستعدًا أيضًا عندما يتعلق الأمر بالتعامل مع أساليب الهندسة الاجتماعية للتصيد الاحتيالي. يمكن أن يساعد النسخ الاحتياطي لجميع البيانات الأساسية بانتظام واستخدام برامج الأمان ذات السمعة الطيبة في حماية نفسك من التهديدات المحتملة عبر الإنترنت. سيساعد تذكر الخطوات التي يجب عدم اتخاذها على ضمان عدم وصول البرامج الضارة إلى جهازك من خلال طريقة الهجوم هذه.

الطريقة 3: التنزيلات بالسيارة

الطريقة 3: التنزيلات بالسيارة

تعد التنزيلات من Drive by طريقة شائعة أخرى يمكن للبرامج الضارة أن تجد طريقها إلى جهازك. يتضمن هذا النوع من الهجوم قيام مستخدم بزيارة موقع ويب تم اختراقه أو يحتوي على تعليمات برمجية ضارة. غالبًا ما تحتوي مواقع الويب هذه على محتوى شرعي ولكنها تحتوي على رمز مخفي مصمم لاستغلال الثغرات الأمنية في متصفح المستخدم أو نظام التشغيل.

بمجرد زيارة المستخدم للموقع ، يتم تنزيل الشفرة الضارة على أجهزته دون علمه أو موافقته. في بعض الحالات ، قد يُطلب من المستخدمين تنزيل ملف يبدو أنه غير ضار ولكنه يحتوي بالفعل على برامج ضارة. يمكن أن تحدث تنزيلات Drive-by أيضًا من خلال مرفقات البريد الإلكتروني أو الروابط في رسائل البريد الإلكتروني المخادعة.

لمنع التنزيلات من محرك الأقراص ، من المهم أن يحافظ المستخدمون على تحديث برامجهم وأنظمة التشغيل بأحدث تصحيحات الأمان والتحديثات. بالإضافة إلى ذلك ، فإن استخدام برامج مكافحة الفيروسات وتوخي الحذر عند النقر فوق الروابط أو تنزيل الملفات يمكن أن يقلل من خطر الوقوع ضحية لهذا النوع من الهجمات.

الطريقة 4: الوسائط القابلة للإزالة المصابة

الطريقة 4: الوسائط القابلة للإزالة المصابة

هناك طريقة أخرى يمكن أن تصيب بها البرامج الضارة جهازك وهي من خلال الوسائط القابلة للإزالة المصابة. يتضمن ذلك محركات أقراص USB ومحركات الأقراص الصلبة الخارجية والأقراص المضغوطة وأقراص DVD. عند توصيل وسائط قابلة للإزالة مصابة بجهاز الكمبيوتر الخاص بك ، يمكن أن تنتشر البرامج الضارة الموجودة عليها إلى جهازك دون علمك.

من الطرق الشائعة التي تنتشر بها البرامج الضارة عبر الوسائط القابلة للإزالة من خلال ملفات autorun.inf. تم تصميم هذه الملفات لتشغيل برنامج أو برنامج نصي تلقائيًا عند إدخال محرك الأقراص في الكمبيوتر. يمكن لمجرمي الإنترنت إنشاء ملفات autorun.inf ضارة تطلق برامج ضارة على نظامك بمجرد توصيل الوسائط المصابة.

لمنع هذا النوع من العدوى ، من المهم دائمًا فحص أي وسائط قابلة للإزالة بحثًا عن الفيروسات قبل استخدامها. يجب عليك أيضًا تعطيل التشغيل التلقائي على جهاز الكمبيوتر الخاص بك وتجنب إدخال أجهزة غير معروفة أو غير موثوق بها في جهاز الكمبيوتر الخاص بك. إذا أمكن ، استخدم محركات أقراص USB المشفرة لنقل المعلومات الحساسة لتجنب انتهاكات البيانات في حالة فقد هذه الأجهزة أو سرقتها.

الطريقة الخامسة: اتصالات الشبكة غير الآمنة

الطريقة الخامسة: اتصالات الشبكة غير الآمنة

في العصر الرقمي اليوم ، نحن متصلون دائمًا بالإنترنت. سواء كان ذلك من خلال منازلنا أو نقاط اتصال Wi-Fi العامة ، فإننا غالبًا ما نستفيد من هذه الشبكات دون مراعاة أمنها. ومع ذلك ، قد يؤدي الاتصال بشبكة غير آمنة إلى تعريض جهازك لخطر الإصابة بالبرامج الضارة.

عندما تتصل بشبكة Wi-Fi عامة ، فإنك تترك نفسك عرضة للهجمات المحتملة من المتسللين الذين ربما قاموا بإعداد نقطة وصول مزيفة لسرقة معلوماتك الشخصية. يُعرف هذا بهجوم "man-in-the-middle" ويمكن أن يعرض بياناتك الحساسة للخطر بسهولة.

لحماية نفسك من مثل هذه الهجمات ، من الضروري أن تقوم فقط بالاتصال بشبكات آمنة باستخدام كلمات مرور وإعدادات تشفير قوية. بدلاً من ذلك ، فكر في استخدام شبكة افتراضية خاصة (VPN) والتي ستقوم بتشفير جميع حركات المرور على الإنترنت بين جهازك وخادم VPN ، مما يضمن عدم تمكن أي شخص من اعتراض نشاطك عبر الإنترنت أو عرضه.

الخلاصة: ابق على علم ومحمي

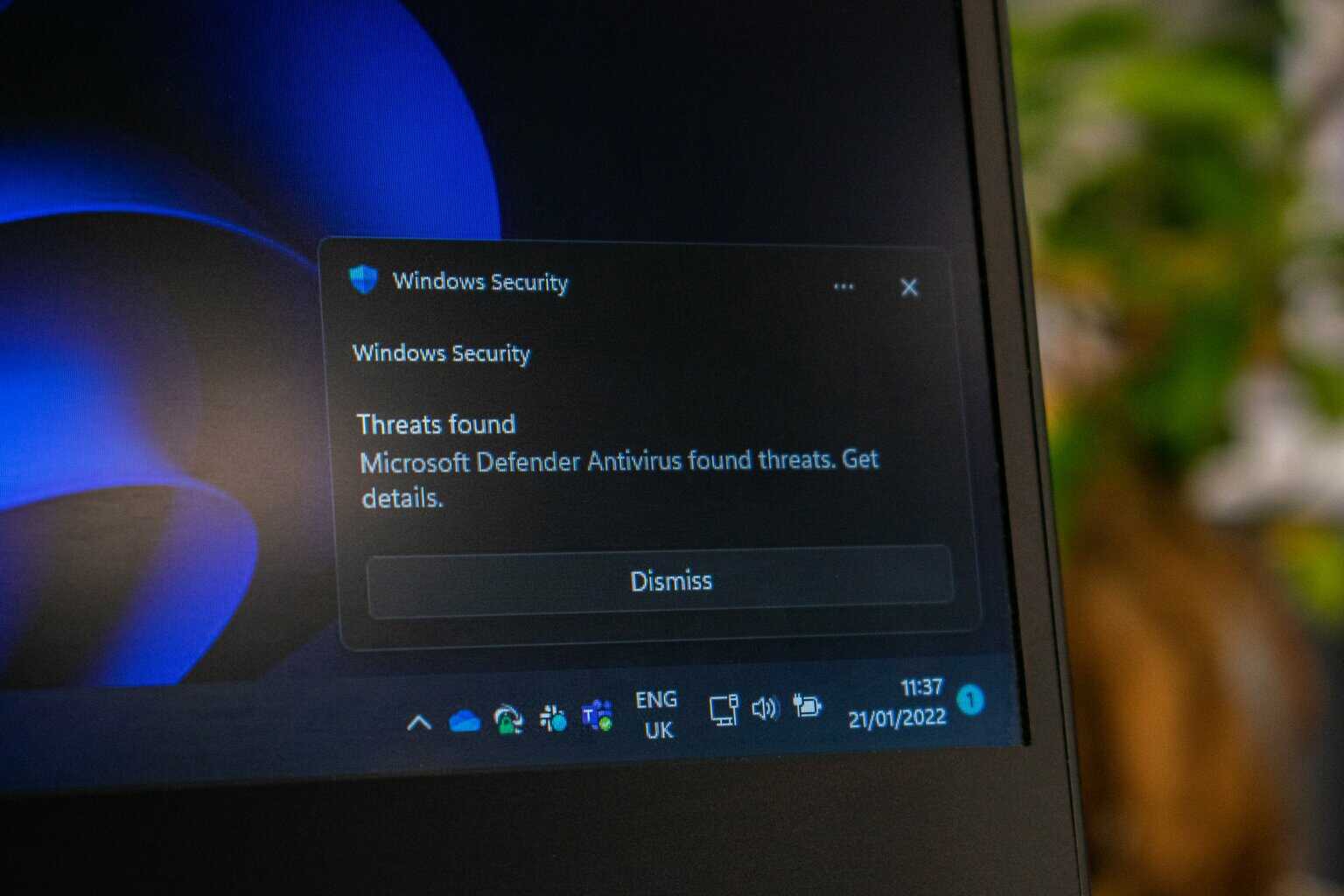

في الختام ، من المهم أن تظل على اطلاع ومحمي ضد البرامج الضارة. يمكن أن تتسبب البرامج الضارة في إلحاق أضرار جسيمة بحياتك الشخصية والمهنية. واحدة من أكثر الطرق فعالية لحماية نفسك هي عن طريق تثبيت برنامج مكافحة فيروسات حسن السمعة على جميع أجهزتك. سيقوم هذا البرنامج باكتشاف ومنع وإزالة أي برامج ضارة تحاول التسلل إلى نظامك.

هناك طريقة أخرى للبقاء محميًا وهي أن تضع في اعتبارك مواقع الويب التي تزورها والروابط التي تنقر عليها. غالبًا ما تختبئ البرامج الضارة في مواقع الويب أو رسائل البريد الإلكتروني أو التنزيلات التي تبدو غير ضارة. لذلك ، من المهم دائمًا التحقق جيدًا من المصادر قبل النقر فوق أي شيء مريب.

أخيرًا ، يمكن أن يساعدك البقاء على اطلاع حول التهديدات والتطورات الحالية في الأمن السيبراني على البقاء متيقظًا ضد الهجمات المحتملة. يمكن أن تكون القراءة المنتظمة لمدونات الأمن السيبراني أو حضور ندوات عبر الإنترنت طريقة رائعة للبقاء على اطلاع على التهديدات الجديدة وأفضل السبل لحماية نفسك منها. باتباع هذه النصائح ، يمكنك تقليل مخاطر الوقوع ضحية لهجمات البرامج الضارة والحفاظ على معلوماتك الحساسة في مأمن من الأذى.