7 نصائح لأمن الشبكات يجب على الشركات الصغيرة تنفيذها الآن!

نشرت: 2021-07-11تتزايد هجمات أمن الشبكات ، والأهداف الأكثر شيوعًا هي الشركات الصغيرة التي لا تنفذ تدابير الأمن السيبراني الصحيحة.

على الرغم من أن الرقمنة قد فتحت العديد من السبل ، إلا أنك تحتاج إلى حماية بيئة عملك بأساسيات الأمان المناسبة.

لسوء الحظ ، لا يدرك أصحاب الأعمال أهمية التهديد للأمن السيبراني إلا بعد فوات الأوان ، وهذا هو السبب وراء ارتكاب نصف جرائم الإنترنت تقريبًا ضد الشركات الصغيرة.

نظرًا لأن معظم هذا يحدث بسبب المشكلات المتعلقة بالشبكة ، فقد قررنا مناقشة كيف يمكن للشركات الصغيرة تعزيز أمان الشبكة ، لذلك فلنبدأ.

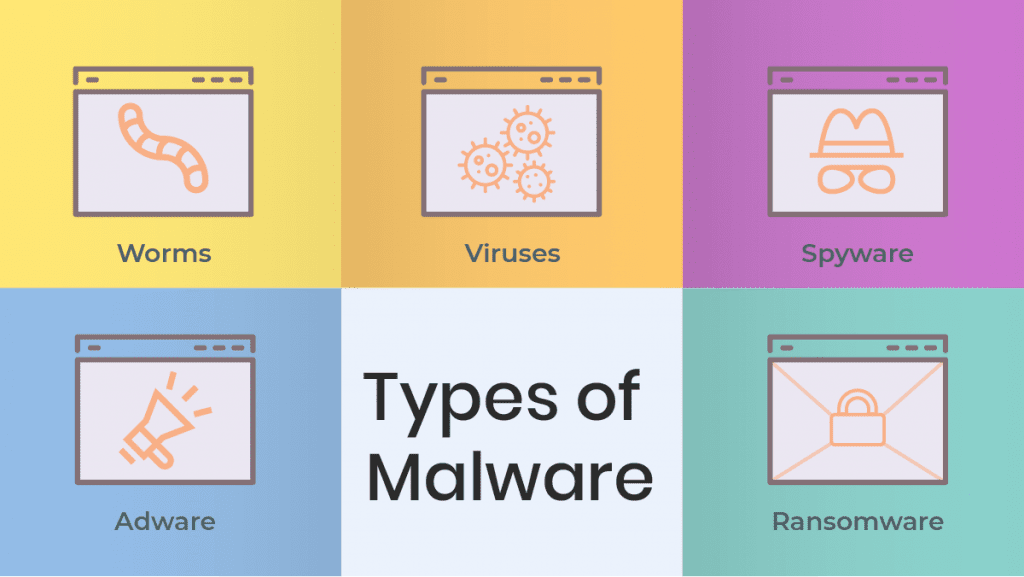

1. جدار الحماية لمنع البرامج الضارة

يفترض العديد من أصحاب الأعمال الصغيرة أن جدران الحماية ضرورية فقط للشركات الكبيرة ، لكن هذا أبعد ما يكون عن الحقيقة.

يحتاج كل عمل إلى أداة الأمان هذه لمراقبة حركة المرور ومنع الإجراءات التي يمكن أن تسبب ضررًا للبنية التحتية لتكنولوجيا المعلومات الخاصة بهم.

تكون جدران الحماية سهلة الاستخدام لأنها تسمح للمسؤول بتنفيذ إجراءات محددة مسبقًا مثل منع تدفق البيانات وتقييد ملفات exe الواردة والإبلاغ عن الحالات الشاذة والعديد من الوظائف الأخرى.

كما أنها تعتبر فعالة في منع هجمات التصيد الاحتيالي المخادعة للغاية والتي يمكن أن تخدع أكثر من 97٪ من المستخدمين.

لذلك ، من الضروري منع مثل هذه الأنشطة من خلال إنشاء خط دفاع أول قوي من التهديدات المتعلقة بالشبكة.

ومع ذلك ، بمجرد تثبيت جدار الحماية ، لا تنس تحديثه بشكل دوري حتى يتمكن من حمايتك من أحدث التهديدات. للحصول على أفضل النتائج ، استخدم كلاً من جدران الحماية الخاصة بالبرامج والأجهزة لحماية البنية التحتية لتكنولوجيا المعلومات لديك.

2. SSL لتحسين أمان الويب

مواقع الويب التي تعمل على بروتوكول HTTP غير آمنة لأن بيانات العميل وبيانات الخادم بتنسيق نص عادي.

لذلك ، عندما يعترض شخص ما هذا ، يمكنه بسهولة فهم البيانات ، والتي قد تكون معلومات مالية وكلمات مرور وما إلى ذلك.

يمكنك منع ذلك عن طريق تثبيت شهادة SSL على خادم الويب. إذا كنت قلقًا بشأن التكلفة ، فجرب شهادات Comodo SSL الملائمة للجيب والتي تأتي من مرجع مصدق معروف.

بمجرد تثبيت SSL ، فإنه يضمن أمان الشبكة عن طريق تنشيط بروتوكول HTTPS ، مما يتيح نقل البيانات في شكل مشفر.

لذلك ، عندما تعترض الأطراف الثالثة البيانات أثناء النقل ، فإنها تظهر كنص مختلط لا معنى له.

يتم تحقيق ذلك باستخدام تشفير المفتاح العام والخاص ، مما يضمن بقاء البيانات في متناول المستلم المقصود فقط.

3. استخدم VPN لإنشاء نفق آمن

الشبكة الافتراضية الخاصة (VPN) هي أداة أمان ميسورة التكلفة يمكن للشركات الصغيرة استخدامها لمنع سرقة البيانات.

يتم تحقيق ذلك من خلال إخفاء عنوان IP الخاص بالمصدر واستبداله بعنوان IP الخاص بـ VPN لضمان تبادل آمن للبيانات.

هذا مفيد بشكل خاص للشركات الصغيرة التي تعتمد على موظفين أو مقاولين عن بعد لإدارة أعمالهم.

نظرًا لأن هؤلاء المحترفين يصلون إلى بيانات الشركة من مواقع لا تخضع للسيطرة المباشرة للشركة ، يصبح وجود VPN ضروريًا.

يسهل التبادل الآمن ويمنع الانتهاكات الناتجة عن إهمال الموظفين.

على سبيل المثال ، يمكن لمحلل التسويق الخاص بك الوصول إلى معلومات العملاء من خلال شبكة WiFi العامة ، مما قد يعرض عملك لتهديدات أمنية.

لذلك ، يجب أن تجعل VPN إلزاميًا لأي شخص يصل إلى بيانات الشركة من موقع بعيد.

4. النسخ الاحتياطي للبيانات

تعتبر بيانات شركتك ثمينة ، ويمكنك التأكد من أن المتسللين على دراية بها. لا عجب أن الشركات الكبيرة تنفق ملايين الدولارات على أمن البيانات.

ومع ذلك ، إذا كنت تعتقد أنك لن تكون ضحية لأن عملك صغير ، فقد حان وقت الاستيقاظ.

يستهدف المتسللون الشركات الصغيرة لأنهم يعرفون أن هذه الشركات لا تملك الموارد اللازمة لتحصين البنية التحتية لتكنولوجيا المعلومات الخاصة بهم مثل نظرائهم الأكبر حجمًا.

لذلك ، فإن النسخ الاحتياطي للبيانات يعمل بشكل عجائب لأنه لا داعي للقلق بشأن هجوم فدية يمنعك من الدخول.

أفضل طريقة للقيام بذلك هي أتمتة عملية النسخ الاحتياطي وتخزين البيانات على نظام ليس جزءًا من البنية التحتية لتكنولوجيا المعلومات لديك.

تأكد أيضًا من عدم وصول أي شخص إلى هذا النظام حتى يحدث خرق أمني.

تمتلك معظم الشركات الكبيرة هذا النوع من الآليات كجزء من برنامج التعافي من الكوارث ، وهذا هو السبب في أنها تعمل بسلاسة على الرغم من المقتضيات.

5. الاستفادة من بوابة الدفع الآمنة

عندما تدير شركة صغيرة ، فمن الأفضل دائمًا دمج بوابة دفع تابعة لجهة خارجية وتجنب طرق الدفع غير الآمنة.

دائمًا ما يبحث مجرمو الإنترنت عن البوابات التي لا تحتوي على خوارزميات تشفير مناسبة. لذلك ، هناك طريقة سهلة للخروج وهي تحمل رسوم المعاملات التي تفرضها بوابات الدفع التابعة لجهات خارجية مثل PayPal.

يمكنك دائمًا تحويل الرسوم الإضافية إلى عملائك من خلال السماح لهم بالاختيار من بين عدة طرق دفع موثوقة.

6. المصادقة متعددة العوامل

تدعي Microsoft أنه يمكن منع 99.9٪ من الهجمات من خلال المصادقة متعددة العوامل ، والتي تتضمن عادةً استخدام كلمة مرور واحدة مستندة إلى الذاكرة وأخرى تعتمد على الوقت.

نظرًا لأنه يتم إرسال OTP المستند إلى الوقت إلى الجهاز المحمول أو البريد الإلكتروني ، فهذا أكثر موثوقية. يمكنك بسهولة تنفيذ هذا الوضع الآمن للمصادقة داخل البنية التحتية لتكنولوجيا المعلومات لديك باستخدام Google Authenticator ، وهي أداة مجانية تقدمها Google.

7. تحديث أنظمة التشغيل والتطبيقات

يمكن أن تكون الثغرات الأمنية التي لم يتم إصلاحها قاتلة للأعمال ويمكن تجنبها بسهولة عن طريق تفويض مسؤولية تحديث نظام التشغيل والتطبيقات إلى مسؤول تكنولوجيا المعلومات.

حتى إذا كان موظفوك يعملون عن بُعد من أجهزة الكمبيوتر المحمولة الخاصة بالشركة ، فسيكون مسؤول تكنولوجيا المعلومات قادرًا على تثبيت تحديثات سريعة وفي الوقت المناسب.

الوجبات الجاهزة النهائية

على مدى العامين الماضيين ، كان هناك تغييران رئيسيان في كيفية عمل الشركات.

أولاً ، تبنت القليل من الشركات ثقافة العمل عن بُعد وتعمل الآن مع موظفين منتشرين في مواقع متعددة.

ثانيًا ، تغير سلوك المستهلك ، ومع زيادة التجارة الإلكترونية ، أصبحت الرقمنة مفتاح البقاء.

ومع ذلك ، يأتي كل من التغييرين بدرجة معينة من المخاطر التي يمكن تجنبها من خلال تدابير أمان الشبكة المذكورة أعلاه.

ما لم تقم بتطبيقه ، فقد تجد نفسك متورطًا في تناقضات تنظيمية ودعاوى قضائية للمستهلكين غالبًا ما تتبع خرقًا أمنيًا.