غير مقنع: ما الذي تكشفه 10 ملايين كلمة مرور عن الأشخاص الذين يختارونها

نشرت: 2022-07-11يعرف الكثير عن كلمات المرور. معظمها قصير وبسيط وسهل الاختراق. ولكن لا يُعرف الكثير عن الأسباب النفسية لاختيار الشخص كلمة مرور معينة. يوصي معظم الخبراء بوضع كلمة مرور قوية لتجنب اختراق البيانات. ولكن لماذا لا يزال الكثير من مستخدمي الإنترنت يفضلون كلمات المرور الضعيفة؟

لقد قمنا بتحليل اختيارات كلمات المرور لعشرة ملايين شخص ، من الرؤساء التنفيذيين إلى العلماء ، لاكتشاف ما يكشفونه عن الأشياء التي نعتبرها سهلة التذكر ويصعب تخمينها.

من هو أول بطل خارق يتبادر إلى الذهن؟ ماذا عن الرقم بين واحد و 10؟ وأخيرًا ، لون نابض بالحياة؟ فكر سريعًا في كل من هذه الأشياء إذا لم تكن قد فعلت ذلك بالفعل ، ثم اجمع كل هذه الأشياء الثلاثة في عبارة واحدة.

الآن ، حان الوقت بالنسبة لنا لتخمين ذلك.

هل هو Superman7red ؟ لا ، لا: Batman3Orange ؟ إذا خمننا أيًا من الإجابات الفردية بشكل صحيح ، فذلك لأن البشر يمكن التنبؤ بهم. وهذه هي مشكلة كلمات المرور. صحيح ، لقد منحنا لأنفسنا ميزة بعض الأسئلة المختارة بشكل خفي ، ولكن هذا لا شيء مقارنة بالتسلل على نطاق صناعي لبرامج كسر كلمة المرور المصممة لهذا الغرض. HashCat ، على سبيل المثال ، يمكن أن يأخذ 300000 تخمين لكلمة المرور الخاصة بك في الثانية (اعتمادًا على كيفية تجزئتها) ، لذلك حتى إذا اخترت Hawkeye6yellow ، فلن تكون عبارتك السرية ، عاجلاً أم آجلاً ، سرية بعد الآن.

غالبًا ما يكون من السهل تخمين كلمات المرور لأن الكثير منا يفكر في كلمات وأرقام واضحة ويجمعها بطرق بسيطة. أردنا استكشاف هذا المفهوم ، وعند القيام بذلك ، نرى ما يمكننا اكتشافه حول كيفية عمل عقل الشخص عندما يقوم بترتيب الكلمات والأرقام والرموز (نأمل) في ترتيب فريد (ربما ليس كثيرًا).

بدأنا باختيار مجموعتين من البيانات لتحليلها.

مجموعتان من البيانات ، والعديد من التحذيرات

أول مجموعة بيانات هي تفريغ 5 ملايين من بيانات الاعتماد التي ظهرت لأول مرة في سبتمبر 2014 في منتدى BitCoin الروسي. 1 يبدو أنها حسابات Gmail (وبعض Yandex.ru) ، لكن المزيد من الفحص أظهر أنه في حين أن معظم رسائل البريد الإلكتروني المضمنة كانت عناوين Gmail صالحة ، فإن معظم كلمات المرور ذات النص العادي كانت إما كلمات مرور Gmail قديمة (أي لم تعد نشطة) أو كلمات المرور التي لم يتم استخدامها مع عناوين Gmail المرتبطة. ومع ذلك ، قام WordPress.com بإعادة تعيين 100،000 حساب وقال إن 600،000 آخرين معرضون للخطر. 2 يبدو أن ملف التفريغ عبارة عن كلمات مرور استمرت عدة سنوات تم جمعها من أماكن مختلفة ، بوسائل مختلفة. ومع ذلك ، لأغراضنا الأكاديمية ، لم يكن هذا مهمًا. لا يزال أصحاب حسابات Gmail يختارون كلمات المرور ، حتى لو لم تكن مخصصة لحسابات Gmail الخاصة بهم ، وبالنظر إلى أن 98 بالمائة لم تعد قيد الاستخدام ، شعرنا أنه يمكننا استكشافها بأمان. 3

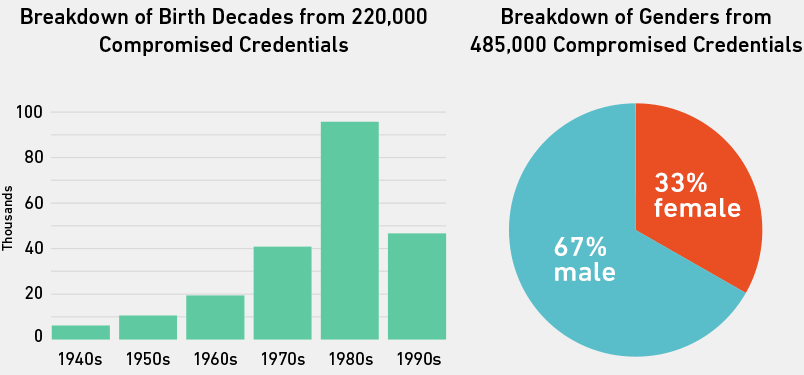

استخدمنا مجموعة البيانات هذه ، والتي سنسميها "تفريغ Gmail" ، للإجابة على الأسئلة الديموغرافية (خاصة تلك المتعلقة بأجناس وأعمار منتقي كلمات المرور). لقد استخرجنا هذه الحقائق من خلال البحث في 5 ملايين عنوان بريد إلكتروني عن أي عنوان يحتوي على الأسماء الأولى وسنوات الميلاد. على سبيل المثال ، إذا كان عنوان ما [البريد الإلكتروني محميًا] ، فسيتم ترميزه كذكر ولد في عام 1984. قد تكون طريقة الاستدلال هذه صعبة. لن نحمل الكثير من التفاصيل الفنية هنا ، ولكن بحلول نهاية عملية الترميز ، كان لدينا 485000 من أصل 5 ملايين عنوان Gmail مشفر للجنس و 220.000 مشفر للعمر. في هذه المرحلة ، يجدر بنا أن نأخذ في الاعتبار السؤال ، "هل يختار المستخدمون الذين يدرجون أسمائهم الأولى وسنوات ميلادهم في عناوين بريدهم الإلكتروني كلمات مرور مختلفة عن أولئك الذين لا يفعلون ذلك؟" - لأنه من الممكن نظريًا فعل ذلك. سنناقش ذلك بعد قليل.

في الوقت الحالي ، على الرغم من ذلك ، إليك كيفية تقسيم المستخدمين الذين قمنا بترميزهم حسب عقد الميلاد والجنس.

تميل ملف تفريغ Gmail ، أو على الأقل الأشخاص الموجودون فيه بأسماءهم الأولى و / أو سنوات ميلادهم في عناوينهم ، نحو الرجال والأشخاص الذين ولدوا في الثمانينيات. ربما يكون هذا بسبب الملامح الديموغرافية للمواقع التي تم اختراق قواعد بياناتها لتشكيل ملف التفريغ. كشف البحث عن العناوين في ملف التفريغ الذي يحتوي على الرمز + (الذي أضافه مستخدمو Gmail لتتبع ما تفعله المواقع بعناوين بريدهم الإلكتروني) أن عددًا كبيرًا من بيانات الاعتماد نشأت من File Dropper و eHarmony وموقع أنبوب للبالغين و Friendster.

تم إصدار مجموعة البيانات الثانية ، والمجموعة التي استخدمناها لجمع معظم نتائجنا ، بسخاء من قبل المستشار الأمني مارك بورنيت ، من خلال موقعه xato.net. 4 يتكون من 10 ملايين كلمة مرور ، تم جمعها من جميع أركان الويب على مدار عدة سنوات. قام مارك بجمع قوائم ملقاة ومُسرَّبة ومنشورة علنًا من آلاف المصادر لبناء واحدة من أكثر القوائم شمولاً لكلمات المرور الحقيقية على الإطلاق. لقراءة المزيد حول مجموعة البيانات هذه ، تحقق من الأسئلة الشائعة على مدونته. 5

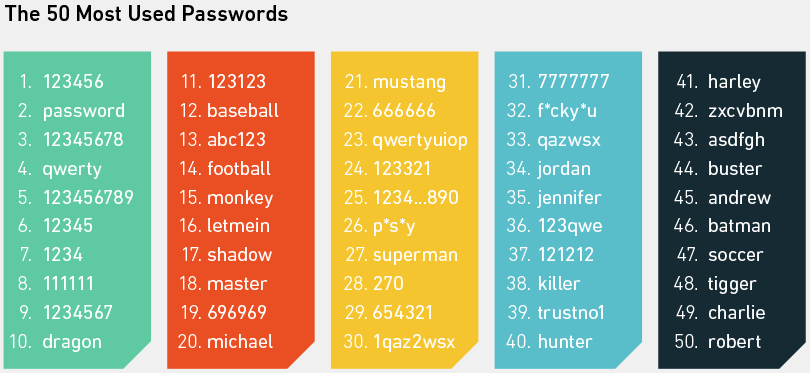

لن نقضي وقتًا طويلاً في إعطائك حقائق أساسية حقًا حول مجموعة البيانات هذه (مثل جميع المتوسطات). لقد تم ذلك عدة مرات من قبل. بدلاً من ذلك ، دعنا نلقي نظرة على أكثر 50 كلمة مرور مستخدمة من بين العشرة ملايين كلمة مرور. ثم سنخطو إلى منطقة يحتمل أن تكون أكثر إثارة للاهتمام.

كما ترى ، وربما تعلم بالفعل ، فإن أكثر كلمات المرور شيوعًا هي جميعًا أمثلة ساطعة لأشياء تظهر مباشرة في ذهن شخص ما عندما يطالبه أحد مواقع الويب بإنشاء كلمة مرور. من السهل للغاية تذكرها ، وبحكم هذه الحقيقة ، يمكن تخمين لعب الأطفال باستخدام هجوم القاموس. عندما حلل مارك بورنيت 3.3 مليون كلمة مرور لتحديد الكلمات الأكثر شيوعًا في عام 2014 (وكلها في قائمته الأكبر التي تضم 10 ملايين كلمة) ، وجد أن 0.6 بالمائة كانت 123456 . وباستخدام أفضل 10 كلمات مرور ، يمكن للمتسلل ، في المتوسط ، تخمين 16 من أصل 1000 كلمة مرور.

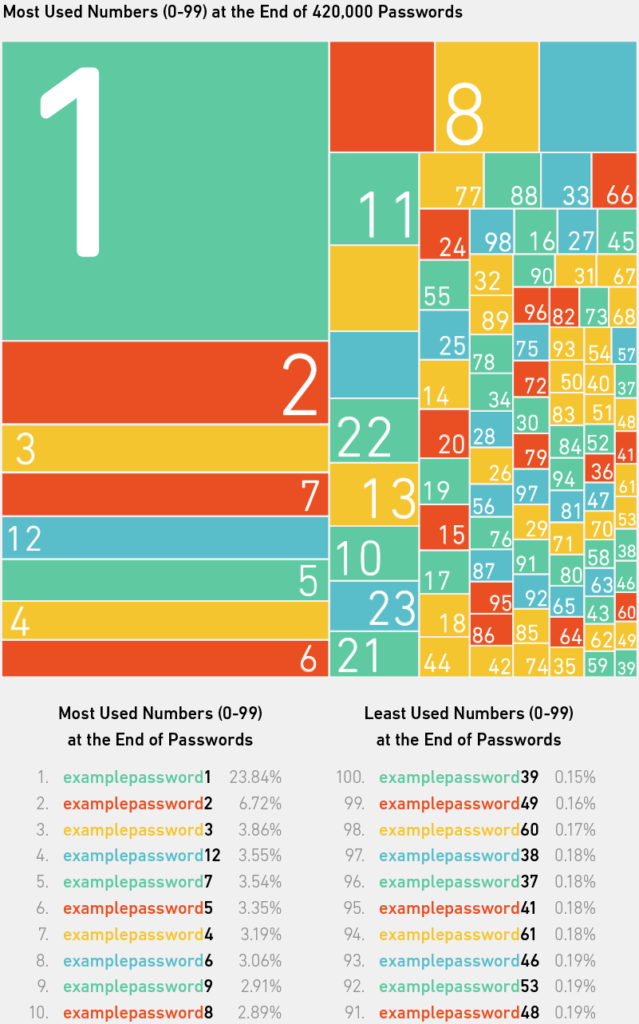

ومع ذلك ، يستخدم عدد أقل من الأشخاص أنواع كلمات المرور المذكورة أعلاه مقارنة بالسنوات السابقة. أصبح المستخدمون أكثر وعياً قليلاً بما يجعل كلمة المرور قوية. على سبيل المثال ، إضافة رقم أو اثنين في نهاية عبارة نصية. هذا يجعلها أفضل ، أليس كذلك؟

"سأضيف رقمًا لجعله أكثر أمانًا."

انتهى ما يقرب من نصف مليون ، أو 420.000 (8.4 بالمائة) ، من أصل 10 ملايين كلمة مرور برقم بين 0 و 99. وأكثر من واحد من كل خمسة أشخاص أضافوا هذه الأرقام اختار ببساطة 1 . ربما شعروا أن هذا كان أسهل ما يمكن تذكره. أو ربما طُلب منهم من قبل الموقع تضمين رقم مع اختيار الكلمات الأساسية. كانت الخيارات الأخرى الأكثر شيوعًا هي 2 و 3 و 12 (يُفترض أنه يُنظر إليها على أنها واحد إلى اثنين بدلاً من 12) و 7 وما إلى ذلك. لقد لوحظ أنه عندما تطلب من شخص أن يفكر في رقم بين واحد و 10 ، يقول معظمهم سبعة أو ثلاثة (ومن هنا تخميناتنا في المقدمة) ، ويبدو أن الناس يميلون إلى التفكير في الأعداد الأولية. 6 ، 7 يمكن أن يكون هذا قيد التشغيل هنا ، ولكن من الممكن أيضًا أن يتم اختيار رقم واحد كبدائل لكلمات المرور التي يستخدمها الأشخاص بالفعل ولكنهم يريدون استخدامها مرة أخرى دون "المساومة" ببيانات اعتمادهم على مواقع أخرى.

إنها نقطة خلافية ، على الرغم من ذلك ، عندما تفكر في أن أداة تكسير كلمات المرور اللائقة يمكن أن تلحق بسهولة رقمًا ، أو عدة آلاف ، بقاموس الكلمات أو نهج القوة الغاشمة. ما هي قوة كلمة المرور حقًا هو الانتروبيا.

تقييم إنتروبيا كلمة المرور

بعبارات بسيطة ، كلما زادت إنتروبيا كلمة المرور ، كلما كانت أقوى. يزيد الانتروبيا مع طول كلمة المرور وتنوع الأحرف التي تتكون منها. ومع ذلك ، في حين أن الاختلاف في الأحرف المستخدمة يؤثر على درجة الانتروبيا (ومدى صعوبة التخمين) ، فإن طول كلمة المرور يكون أكثر أهمية. هذا لأنه مع زيادة طول كلمة المرور ، فإن عدد الطرق التي يمكن بها خلط الأجزاء المكونة لها في مجموعة جديدة يصبح أكبر بشكل كبير ، وبالتالي ، يصعب أخذ التخمينات الجامحة فيها.

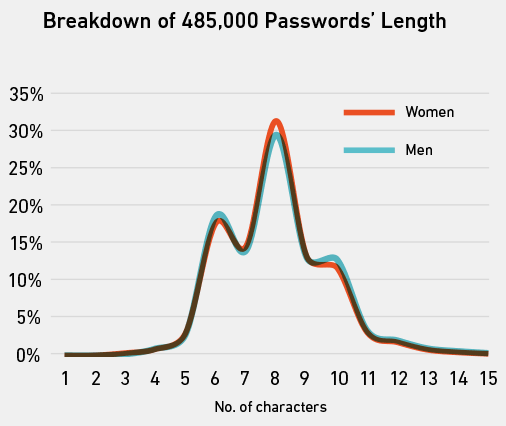

كان متوسط طول كلمة المرور من ملف تفريغ Gmail ثمانية أحرف (مثل كلمة المرور ) ، ولم يكن هناك فرق كبير بين متوسط طول كلمات مرور الرجال مقارنة بالنساء.

ماذا عن الانتروبيا؟ ما هو الانعكاس الأكثر دقة لقوة كلمة المرور من طول الحرف وحده؟

كان متوسط إنتروبيا كلمة المرور من ملف تفريغ Gmail 21.6 ، وهو ليس بالأمر السهل تحديده. يعطي الرسم البياني الموجود على اليسار صورة أوضح. مرة أخرى ، لم يكن هناك سوى اختلاف ضئيل بين الرجال والنساء ، ولكن كان هناك الكثير من كلمات المرور مع ما يقرب من الصفر إنتروبيا من أكثر من 60.

تختلف كلمات المرور النموذجية حسب الحرف أو اثنين مثل نطاقات الكون. بشكل عام ، يقيس الكون مع الطول ، كما أن زيادة نطاق الأحرف من خلال تضمين الأرقام والأحرف الكبيرة والرموز يساعد أيضًا.

إذن كيف قمنا بحساب الإنتروبيا لكل 5 ملايين كلمة مرور من ملف تفريغ Gmail؟

هناك العديد من الطرق لحساب إنتروبيا كلمة المرور ، وبعض الطرق بدائية (وأقل واقعية) من غيرها. يفترض الأساسي أنه لا يمكن تخمين كلمة المرور إلا من خلال تجربة كل مجموعة من أحرفها. ومع ذلك ، فإن النهج الأكثر ذكاءً يدرك أن البشر - كما رأينا - مدمنون على الأنماط ، وبالتالي يمكن وضع افتراضات معينة حول معظم كلمات المرور الخاصة بهم. واستنادًا إلى هذه الافتراضات ، يمكن إنشاء قواعد لمحاولة تخمين كلمات المرور الخاصة بهم واستخدامها لتسريع عملية الاختراق بشكل كبير (عن طريق تقسيم مجموعات الأحرف إلى أنماط شائعة الاستخدام). كل شيء ذكي للغاية ولا يمكننا أن ننسب إليه الفضل. بدلاً من ذلك ، يعود الفضل إلى دان ويلر ، الذي أنشأ مقدر الكون الذي استخدمناه. يطلق عليه Zxcvbn ، ويمكن رؤيته وقراءته بالتفصيل هنا. 8

باختصار ، فإنه يبني "معرفة" بكيفية تضمين الأشخاص عن غير قصد لأنماط في كلمات المرور الخاصة بهم في تقديره لما يجب على أداة تكسير كلمات المرور الجيدة القيام به لتحديد تلك الأنماط. على سبيل المثال ، كلمة المرور ، بتقدير ساذج ، لها إنتروبيا مقدارها 37.6 بت. ومع ذلك ، سجل Zxcvbn صفرًا (أدنى وأسوأ درجة إنتروبيا) لأنه يفسر حقيقة أن كل قائمة كلمات مستخدمة بواسطة برامج تكسير كلمات المرور تحتوي على كلمة مرور . إنها تفعل شيئًا مشابهًا مع الأنماط الأخرى الأكثر شيوعًا ، مثل الكلام البسيط (إضافة عدد من الكلمات إلى [البريد الإلكتروني المحمي] يبدو أقل قابلية للتعبير).

كما أنه يسجل كلمات المرور الأخرى ، والتي تبدو للوهلة الأولى عشوائية للغاية ، على أنها لا تحتوي على أي إنتروبيا. qaz2wsx (كلمة المرور الثلاثين الأكثر شيوعًا) ، على سبيل المثال ، تبدو عشوائية جدًا ، أليس كذلك؟ في الواقع ، إنه أي شيء سوى. إنه في الواقع نمط لوحة مفاتيح ("سير" قابل للتكرار بسهولة من مفتاح على لوحة المفاتيح إلى التالي). تم تسمية Zxcvbn نفسها على اسم أحد هذه الأنماط.

لقد سحبنا أكثر 20 نمطًا من أنماط لوحة المفاتيح استخدامًا من مجموعة البيانات البالغ عددها 10 ملايين كلمة مرور. لقد اخترنا استبعاد أنماط الأرقام ، مثل 123456 ، لأنها نوع من مسارات المشي على لوحة المفاتيح فقط ، وهناك أيضًا الكثير منها في أعلى قائمة كلمات المرور الأكثر استخدامًا بحيث لا توجد مساحة لرؤية بعض منها الأكثر إثارة للاهتمام إذا قمنا بتضمينها.

يبدو أن تسعة عشر نمطًا من أنماط لوحة المفاتيح العشرين المذكورة أعلاه يمكن التنبؤ بها كما قد تتوقع ، باستثناء النمط الأخير: Adgjmptw . هل يمكنك تخمين سبب تصنيف ذلك ضمن أكثر الأنماط استخدامًا؟

ربما لا تحتاج إلى ذلك ، فمن المؤكد أنك قد نظرت بالفعل أدناه.

على الرغم من أننا نشك كثيرًا في أننا أول من اكتشفها ، إلا أننا لم نعثر حتى الآن على أي إشارة أخرى إلى أن نمط لوحة المفاتيح هذا من بين الأكثر استخدامًا في كلمات المرور. ومع ذلك فهي تحتل المرتبة 20 أعلاه.

في حالة عدم إدراكك ، يتم إنشاؤه بالضغط من 2 إلى 9 على لوحة الاتصال بالهاتف الذكي (الحرف الأول من كل حرف يتوافق مع كل حرف من نمط المفتاح في كلمة المرور).

في البداية كنا مرتبكين بشأن هذا النمط لأن معظم الناس لا يكتبون الحروف باستخدام لوحة الاتصال ؛ يستخدمون تخطيط QWERTY. ثم تذكرنا هواتف مثل Blackberries ، التي تحتوي على لوحة مفاتيح فعلية مع عرض الأرقام دائمًا على المفاتيح.

يطرح هذا النمط سؤالًا مثيرًا للاهتمام: كيف سيتغير اختيار كلمة المرور مع قيام المزيد من الأشخاص بإنشائها على أجهزة تعمل باللمس مما يجعل تحديد أحرف معينة (مثل الرموز والأحرف الكبيرة) أصعب مما هو عليه عند استخدام لوحة مفاتيح عادية؟

بالطبع ، لا تمثل أنماط لوحة المفاتيح ، خاصة تلك المذكورة أعلاه ، مشكلة على الإطلاق لأي أداة تكسير كلمات مرور جيدة. يستخدم Passpat العديد من تخطيطات لوحة المفاتيح وخوارزمية ذكية لقياس احتمالية إنشاء كلمة مرور من نمط لوحة المفاتيح. 9 وتوجد أدوات أخرى لإنشاء الملايين من أنماط لوحة المفاتيح ، لتجميعها واستخدامها كقائمة ، بدلاً من إضاعة الوقت في محاولة كسر نفس المجموعات بالقوة الغاشمة. 10

معظم الناس لا يستخدمون أنماط لوحة المفاتيح. إنهم يلتزمون بالطريقة الكلاسيكية وغير الآمنة في كثير من الأحيان لاختيار كلمة عشوائية.

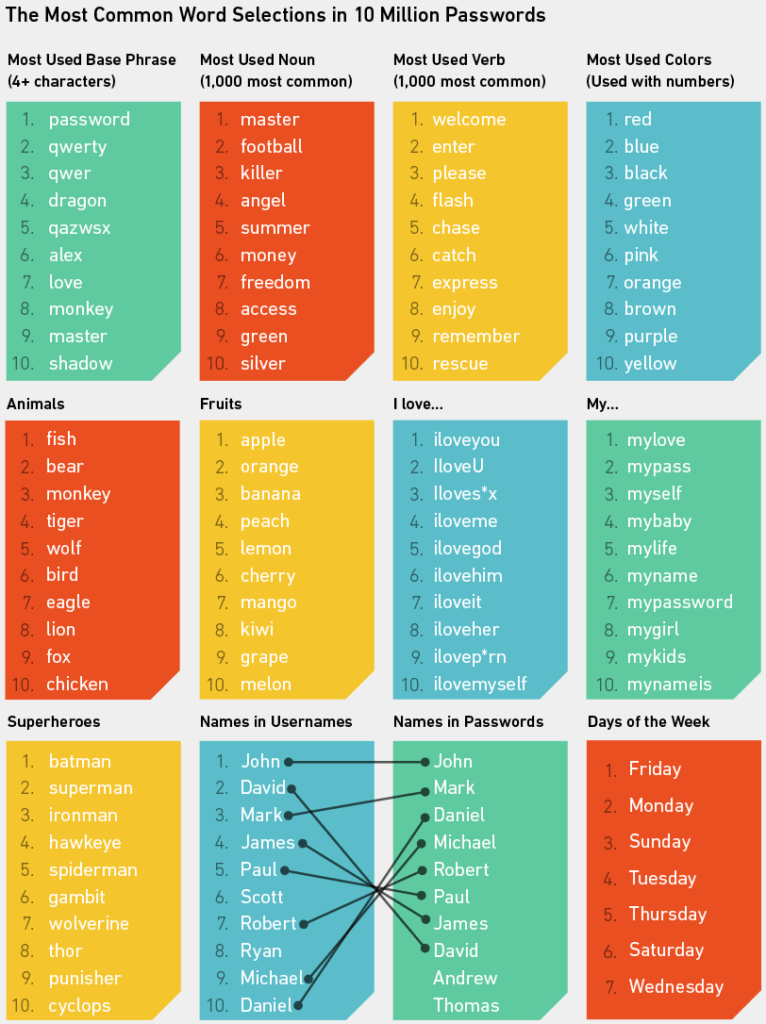

يمكنك الآن معرفة سبب تخميننا لـ Batman و Superman في بداية هذه المقالة: هما أكثر أسماء الأبطال الخارقين استخدامًا في مجموعة بيانات 10 مليون كلمة مرور. من النقاط المهمة حول القوائم أعلاه أنه من الصعب أحيانًا معرفة معنى كلمة ما عند تضمينها في كلمة المرور الخاصة به. على سبيل المثال ، في قائمة الألوان ، قد يشير اللون الأسود أحيانًا إلى الاسم الأخير Black ؛ الشيء نفسه ينطبق على الكلمات الأخرى ذات السياقات المزدوجة. لتقليل هذه المشكلة عند حساب تكرارات الكلمات أعلاه ، تعاملنا مع كل قائمة على حدة. على سبيل المثال ، تم حساب الألوان فقط عندما تبدأ كلمات المرور باسم اللون وتنتهي بأرقام أو رموز. بهذه الطريقة ، تجنبنا عد الأحمر في ألفريد والأزرق في بلوز براذرز . سيؤدي استخدام هذا النهج المحافظ ، بالطبع ، إلى فقدان العديد من الأسماء الشرعية للألوان ، ولكن يبدو من الأفضل معرفة أن القائمة أعلاه تحتوي فقط على "تعريفات".

القوائم الأخرى لديها قواعد مختلفة. لم نقم بتضمين القطط والكلاب في قائمة الحيوانات لأن القطة تظهر بكلمات أخرى كثيرة جدًا. بدلاً من ذلك ، قمنا بعدّ القطط والكلاب بشكل منفصل ووجدنا أنها تستخدم عددًا متطابقًا تقريبًا من المرات. ومع ذلك ، يتم استخدام القطط كثيرًا مع Wild- and Bob- (الفرق الرياضية) أكثر من استخدام الكلاب في عبارات أخرى. لذلك نقول أن الكلاب ربما تفوز.

تم احتساب الأسماء والأفعال الأكثر شيوعًا فقط إذا ظهرت في أفضل 1000 اسم وأعلى 1000 فعل مستخدمة في اللغة الإنجليزية اليومية. وإلا فستكون القوائم مليئة بالأسماء مثل كلمة المرور والأفعال مثل الحب .

ليس هذا الحب ليس كلمة مثيرة للاهتمام. يتم استخدامه بشكل مفاجئ في كثير من الأحيان في كلمات المرور. لقد وجدناها 40000 مرة منفصلة في 10 ملايين كلمة مرور والكثير في 5 ملايين من بيانات اعتماد Gmail أيضًا.

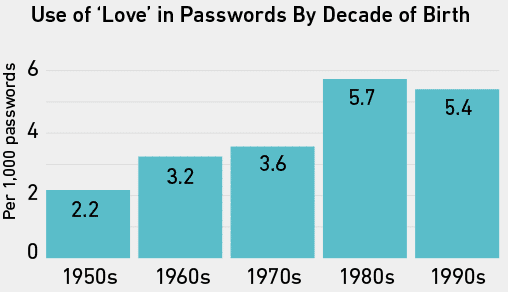

عندما أحسبنا تواتر الحب في كلمات مرور الأشخاص الذين استنتجنا أعمارهم من أسماء المستخدمين الخاصة بهم ، استخدمها أولئك الذين ولدوا في الثمانينيات والتسعينيات أكثر قليلاً من كبار السن.

في بيانات Gmail ، احتوت 1.4 في المائة من كلمات مرور النساء على الحب ، مقارنة بـ 0.7 في المائة من كلمات مرور الرجال. بمعنى آخر ، بناءً على هذه البيانات على الأقل ، يبدو أن النساء يستخدمن كلمة حب في كلمات المرور الخاصة بهن مرتين أكثر من الرجال. يتبع هذا الاكتشاف خطى الأبحاث الحديثة الأخرى حول كلمة الحب في كلمات المرور. أفاد فريق في معهد جامعة أونتاريو للتكنولوجيا أن ilove [اسم الذكر] كان أكثر شيوعًا بأربع مرات من ilove [اسم أنثى] ؛ كان iloveyou أكثر شيوعًا 10 مرات من iloveme ؛ و <3 كانت الطريقة الثانية الأكثر شيوعًا لدمج رمز مع رقم. 11

الآن بعد أن تعلمنا قليلاً عن الكلمات والأرقام الأكثر شيوعًا في كلمات المرور ، وأنماط لوحة المفاتيح الأكثر استخدامًا ، ومفهوم إنتروبيا كلمة المرور ، والعقم النسبي لطرق إخفاء كلمة المرور البسيطة مثل leet talk ، يمكننا الانتقال إلى منفذنا النهائي الاتصال. إنه الأكثر شخصية وربما الأكثر إثارة للاهتمام.

كلمات مرور الأغنياء والأقوياء

يلاحظ مارك بورنيت على موقعه على الإنترنت أن عمليات تفريغ كلمات المرور متكررة بشكل مقلق. 12 عمليات الزحف الجديدة هي الطريقة التي قام بها بتجميع مجموعة بيانات 10 ملايين كلمة مرور ، بعد كل شيء. الأحداث الأخرى التي يبدو أنها تتصدر عناوين الأخبار بشكل متكرر أكثر من أي وقت مضى هي عمليات اختراق رفيعة المستوى للمشاهير والشركات. جينيفر لورانس وآخرون. وسوني تتبادر إلى الذهن على الفور. كنا مهتمين بكيفية استخدام بيانات Gmail لتحديد الأشخاص البارزين الذين تأثروا بهذا التفريغ على وجه الخصوص. بمعنى آخر ، لمن تم نشر كلمات المرور؟ لقد فعلنا ذلك باستخدام واجهة برمجة تطبيقات الشخص Full Contact ، والتي تأخذ قائمة بعناوين البريد الإلكتروني وتديرها من خلال واجهات برمجة التطبيقات للعديد من مواقع الشبكات الاجتماعية الرئيسية مثل Twitter و LinkedIn و Google+. ثم يوفر نقاط بيانات جديدة لأي شيء يعثر عليه ، مثل العمر والجنس والمهنة. 13

لقد علمنا بالفعل أن عددًا قليلاً من الأشخاص البارزين إلى حد ما كانوا في ملف تفريغ Gmail. على سبيل المثال ، لاحظت Mashable بعد شهر من إصدار القائمة أن أحد مراسليها قد تم تضمينه (كانت كلمة المرور المدرجة له كلمة مرور Gmail الخاصة به ، ولكن عمرها عدة سنوات ولم تعد قيد الاستخدام). 14 لكننا لم نعتقد أن الاتصال الكامل سيظهر أكثر من ذلك بكثير.

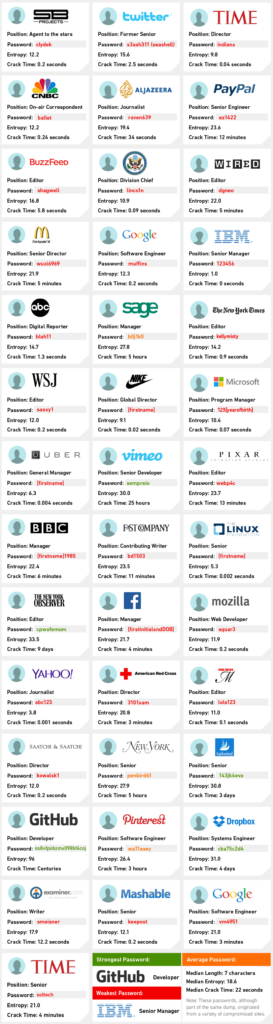

ضمن 78000 مباراة وجدناها ، كان هناك المئات من الشخصيات البارزة. لقد اخترنا حوالي 40 من أبرزها أدناه. بعض النقاط المهمة للغاية:

1. لم نتعرف على أي شخص بالاسم عمدًا.

2. تمثل شعارات الشركة تلك المؤسسات التي يعمل الأفراد في الوقت الحالي وليس بالضرورة عند استخدامهم لكلمة المرور المدرجة لهم.

3. لا توجد طريقة لمعرفة مكان استخدام كلمات المرور في الأصل. ربما كانت كلمات مرور Gmail شخصية ، ولكن من المرجح أنه تم استخدامها على مواقع أخرى مثل File Dropper. لذلك من المحتمل أن العديد من كلمات المرور الضعيفة لا تمثل كلمات المرور التي يستخدمها الأفراد حاليًا في العمل ، أو في أي مكان آخر لهذا الأمر.

4. أكدت Google أنه عندما تم نشر القائمة ، فإن أقل من 2 بالمائة (100،000) من كلمات المرور ربما تعمل مع عناوين Gmail التي تم إقرانها بها. وطُلب من جميع أصحاب الحسابات المتأثرين إعادة تعيين كلمات المرور الخاصة بهم. بمعنى آخر ، كلمات المرور أدناه - بينما لا تزال تعليمية - لم تعد قيد الاستخدام. بدلاً من ذلك ، تم استبدالها بمجموعات أخرى ، نأمل أن تكون أكثر أمانًا.

إذا لم تتم إعادة تعيين كلمات المرور ، فسيكون الموقف مصدر قلق أكبر. أظهرت العديد من الدراسات أن عددًا منا يستخدم نفس كلمات المرور لخدمات متعددة. 15 وبالنظر إلى أن القائمة أدناه تتضمن عددًا قليلاً من الرؤساء التنفيذيين والعديد من الصحفيين وشخص رفيع جدًا في شركة إدارة المواهب لجوستين بيبر وأريانا غراندي ، فقد تسبب هذا التفريغ في حدوث الكثير من الفوضى. لحسن الحظ لم يحدث ذلك ، والآن لا يمكن ذلك.

أكثر ما يلفت الانتباه حول كلمات المرور أعلاه هو عدد كلمات المرور التي سيكون من السهل تخمينها بشكل محزن إذا تم استخدام عملية اختراق غير متصلة بالإنترنت ضدها. كانت أقوى مجموعة في السابق تنتمي إلى مطور GitHub ( ns8vfpobzmx098bf4coj ) ومع إنتروبيا من 96 ، يبدو الأمر عشوائيًا جدًا. ربما تم إنشاؤه بواسطة منشئ كلمات مرور عشوائي أو مدير كلمات مرور. ينتمي الأضعف إلى أحد كبار مديري IBM ( 123456 ) ، والذي - على العكس - يبدو أساسيًا جدًا لدرجة أنه تم استخدامه بالتأكيد للاشتراك في مكان ما. يحقق العديد من الآخرين توازنًا كافيًا بين التعقيد والبساطة للإشارة إلى أن أصحابها يهتمون بجعلهم آمنين ويريدون حماية الحسابات التي تم اختيارهم من أجلها.

زوجان من المميزات الشيقة التي يجب الانتهاء منها: رئيس القسم في وزارة الخارجية الأمريكية الذي كانت كلمة مروره (وليس الاسم) هي linco1n (لينكولن) وكاتب هافينغتون بوست الذي سار على خطى مولدر (من ملفات X) واختار trustno1 . وبشكل عام ، من المثير للاهتمام معرفة عدد الأشخاص البارزين الذين اخترناهم فعلوا بالضبط ما فعله الكثير منا: الجمع بين الأسماء وتواريخ الميلاد والكلمات البسيطة وعدد من الأرقام لجعلها رديئة كلمات السر. نعتقد أنه من المنطقي بالرغم من ذلك. حتى الرئيس أوباما اعترف مؤخرًا أنه استخدم كلمة المرور 1234567 . كانت كلمة المرور ذات درجة الانتروبيا الأعلى هي PoTuS.1776 . على الرغم من أنه بالنسبة إلى جهاز تكسير ذكي ، فقد يكون ذلك واضحًا بعض الشيء.

***

إذن ماذا عن كلمات المرور الخاصة بك؟ أثناء قراءة هذا المنشور ، من المحتمل أنك فكرت في نفسك وتساءلت ، "هل يمكن لأي شخص تخمين كلمة المرور إلى الخدمات المصرفية عبر الإنترنت أو البريد الإلكتروني أو المدونة الخاصة بي؟" إذا كنت تستخدم أحد مزودي خدمة البريد الإلكتروني الكبار ، مثل Gmail ، فلا داعي للقلق كثيرًا بشأن تخمين كلمة المرور الخاصة بك من خلال هجوم القوة الغاشمة. يقطع Gmail المحاولات غير المشروعة على الفور تقريبًا. من المحتمل أن تكون خدماتك المصرفية عبر الإنترنت محمية بالمثل. ومع ذلك ، إذا كان لديك مدونة ، فإن الموقف أكثر تعقيدًا لأنه - بعبارات بسيطة - هناك المزيد من الطرق المحتملة للمهاجم للعثور على طريقة للدخول ، لذلك يجب تأمين كل منها بشكل استباقي لمنعها من الخروج. النقطة المهمة هي عدم اعتبار أمان كلمة المرور أمرًا مفروغًا منه مطلقًا والتوصل إلى طريقة سهلة ولكن لا يزال من الصعب اكتشاف نظام للتوصل إلى كلمة مرور آمنة.

يقضي الفريق في WP Engine الكثير من الوقت والجهد المستمر في الحفاظ على أمان مواقع WordPress الخاصة بعملائنا. تتكامل منصة استضافة WordPress الآمنة الخاصة بنا في WordPress نفسها وتحمي مواقع عملائنا من هجمات القوة الغاشمة على كلمات المرور الخاصة بهم باستخدام برامج ذكية تفاعلية تتعلم وتتكيف باستمرار مع التهديدات وتتخذ الإجراءات. نحن نحمي أيضًا عملائنا من الهجمات التي لا علاقة لها بتخمين كلمة المرور ، مثل استنشاق محاولات تسجيل الدخول وحقن SQL. يوفر WP Engine أفضل منصة استضافة WordPress مُدارة ، مما يدعم العلامات التجارية والمؤسسة للوصول إلى الجماهير العالمية باستخدام تقنية WordPress.

قم بتنزيل المستند التقني لأمان WordPress الخاص بنا وتعرف على أفضل 10 ممارسات لتأمين نشر WordPress ، بما في ذلك كيفية إنشاء كلمات المرور وتخزينها وتغييرها بانتظام.

مراجع

1. http://www.dailydot.com/crime/google-gmail-5-million-passwords-leaked/

2. http://www.eweek.com/blogs/security-watch/wordpress-resets-100000-passwords-after-google-account-leak.html

3. https://xato.net/passwords/ten-million-passwords

4. https://xato.net/passwords/ten-million-passwords-faq/

5. http://groups.csail.mit.edu/uid/deneme/؟p=628

6. http://micro.magnet.fsu.edu/creatures/pages/random.html

7. http://www.dailymail.co.uk/news/article-2601281/Why-lucky-7-really-magic-number.html

8. https://blogs.dropbox.com/tech/2012/04/zxcvbn-realistic-password-st Strength-estimation/

9. http://digi.ninja/projects/passpat.php

10. https://github.com/Rich5/Keyboard-Walk-Generators

11. http://www.thestar.com/news/gta/2015/02/13/is-there-love-in-your-online-passwords.html

12. https://xato.net/passwords/understanding-password-dumps

13. https://www.fullcontact.com/developer/person-api/

14. http://mashable.com/2014/09/10/5-million-gmail-passwords-leak/

15. http://www.jbonneau.com/doc/DBCBW14-NDSS-tangled_web.pdf