كيفية منع اختراق موقع ووردبريس

نشرت: 2024-05-28تمثل مواقع WordPress أكثر من 43 بالمائة من جميع مواقع الويب، وهذه الشعبية تجعل النظام الأساسي هدفًا للهجمات عبر الإنترنت. وهذا يعني أنه على الرغم من أن هناك فوائد غير محدودة لـ WordPress، إلا أن هناك أيضًا نقاط ضعف معروفة يمكن للمتسللين استغلالها.

لهذا السبب، من الجيد اتخاذ إجراءات أمان الويب المناسبة لمنع اختراق موقع WordPress الخاص بك. بهذه الطريقة، يمكنك تأمين جميع بياناتك الحساسة، والحفاظ على سمعة عملك، والحفاظ على ثقة العملاء وولائهم.

في هذه المقالة، سنلقي نظرة فاحصة على الاختراقات ونقاط الضعف الشائعة في WordPress. وبعد ذلك، سنوضح لك كيفية منع محاولات اختراق WordPress.

ما مدى شيوع عمليات اختراق WordPress؟

يعد برنامج WordPress الأساسي آمنًا للغاية ويتم تدقيقه بانتظام من قبل المطورين. ومع ذلك، فإن شعبية نظام إدارة المحتوى (CMS) تجعله هدفًا للمتسللين الذين يريدون إنشاء شبكة واسعة لسرقة المعلومات الحساسة، وتوزيع البرامج الضارة، وتنفيذ إجراءات ضارة أخرى.

قد يتم استهداف WordPress أيضًا لأنه، باعتباره برنامجًا مفتوح المصدر، يجعل WordPress جميع الثغرات الأمنية معروفة للعامة. في الواقع، لدى WPScan حاليًا 49000 نقطة ضعف في WordPress مدرجة في قاعدة بياناته.

وهذا يمكن أن يسهل على الجهات الفاعلة السيئة اختراق البرنامج. بالإضافة إلى ذلك، باعتباره منصة سهلة الاستخدام للمبتدئين، لا يعرف العديد من مستخدمي WordPress كيفية صيانة مواقع الويب الخاصة بهم وتأمينها بشكل صحيح. على سبيل المثال، إحدى أفضل الطرق لتأمين WordPress هي الحفاظ على تحديث البرامج. لكن 80 بالمائة فقط من مستخدمي WordPress قاموا بتثبيت الإصدار السادس من البرنامج.

ومن بين 80%، 75% فقط يستخدمون أحدث إصدار من WordPress. على هذا النحو، قد تجد هذه المواقع صعوبة في منع اختراقات WordPress.

نقاط الضعف الشائعة التي تتسبب في اختراق موقع WordPress

الآن بعد أن عرفت المزيد عن المشكلة، دعنا نلقي نظرة على نقاط الضعف الرئيسية التي يمكن أن تؤدي إلى اختراق WordPress.

1. نواة ومكونات WordPress القديمة

يتم تحديث برنامج WordPress الأساسي بانتظام بميزات جديدة وإصلاحات للأخطاء وتحسينات أمنية أخرى. في الواقع، كان هناك بالفعل عشرة إصدارات من WordPress حتى الآن هذا العام.

جاء الإصدار الأخير مزودًا بإصلاحين للأخطاء في Core، و12 إصلاحًا لمحرر الكتل، وإصلاحًا أمنيًا إضافيًا. يقوم معظم مطوري المكونات الإضافية أيضًا بإصدار إصدارات أحدث من برامجهم الخاصة والتي تأتي مع إصلاحات أمنية.

لذلك، بمجرد وجود جزء من البرنامج لبعض الوقت، فمن المرجح أن يكتشف المتسللون كيفية استغلال نقاط ضعفه. بعد ذلك، يمكنهم استخدامه كباب خلفي للوصول غير المصرح به إلى موقع الويب الخاص بك لتنفيذ أنشطة ضارة.

2. كلمات المرور الضعيفة

السبب الشائع الآخر لاختراقات WordPress هو ضعف اختيارات كلمات المرور، وهي واحدة من أسهل الأسباب التي يمكن حلها. الخبر السيئ هو أن العديد من المستخدمين يعطون الأولوية للراحة على الأمان عندما يتعلق الأمر بتعيين كلمات مرور جديدة.

وفي الواقع، كانت كلمة المرور "123456" هي كلمة المرور الأكثر شيوعًا العام الماضي، وتم استخدامها أكثر من 4.5 مليون مرة. وكانت كلمة المرور الثانية الأكثر استخدامًا هي "admin"، والتي تم استخدامها أربعة ملايين مرة.

حتى لو كان أصحاب مواقع الويب يدركون أهمية كلمات المرور القوية، فلن يتخذ كل مستخدم الاحتياطات اللازمة لتعيينها. ولهذا السبب، يعد تثقيف المستخدمين وفرض كلمات مرور قوية عبر WordPress فكرة جيدة باستخدام أدوات مثل مدير سياسة كلمة المرور.

3. المواضيع غير الآمنة والتي عفا عليها الزمن

كما هو الحال مع WordPress الأساسي والمكونات الإضافية، تعد القوالب غير الآمنة والقديمة مرشحًا رئيسيًا آخر لاختراق WordPress. كما هو الحال مع المكونات الإضافية، غالبًا ما تفتقد السمات القديمة تصحيحات الأمان وإصلاحات الأخطاء.

بالإضافة إلى ذلك، قد تصبح غير متوافقة مع المكونات الإضافية الأخرى والبرامج الأساسية، مما قد يؤدي إلى حدوث أخطاء في WordPress مثل شاشة الموت البيضاء. علاوة على ذلك، نظرًا لأن WordPress مفتوح المصدر، يمكن لأي مطور بيع السمات عبر الإنترنت.

ولهذا السبب من المهم الالتزام بالمصادر والمطورين الموثوقين للتأكد من أن السمات آمنة للاستخدام. علامة إيجابية أخرى هي التحديثات المتكررة، والتي يمكنك التحقق منها على صفحة الموضوع المخصص. من المفيد أيضًا التحقق من التقييمات وقراءة المراجعات. يمكن أيضًا أن تشير الكثير من عمليات التثبيت النشطة إلى أن السمة آمنة للاستخدام.

4. عدم وجود مكون إضافي للأمان

توفر المكونات الإضافية للأمان طريقة استباقية لاكتشاف التهديدات وحماية موقعك من هجمات WordPress. والأفضل من ذلك أن معظم المكونات الإضافية للأمان تعمل تلقائيًا. وهذا يعني أنه بمجرد تكوين أداة الأمان الخاصة بك، فإنها ستعمل في الخلفية دون الحاجة إلى إدارة يدوية تذكر.

بدون المكونات الإضافية للأمان، من السهل تفويت العلامات الشائعة لمحاولة اختراق WordPress. على سبيل المثال، تأتي حلول مثل Jetpack Security مزودة بحماية من القوة الغاشمة وجدار حماية لتطبيقات الويب (WAF) لتصفية حركة المرور المشبوهة على موقعك.

علاوة على ذلك، يوفر Jetpack فحصًا فوريًا للبرامج الضارة، بالإضافة إلى الحماية من التعليقات والبريد العشوائي. يمكنك أيضًا أتمتة عملية النسخ الاحتياطي وتخزين نسخ موقع الويب الخاص بك في مكان آمن وبعيد. بالإضافة إلى ذلك، من السهل استعادة موقع الويب الخاص بك إذا حدث أي خطأ.

كيف يستغل المتسللون نقاط الضعف هذه

الآن بعد أن تعرفت على الثغرات الأمنية الرئيسية التي تؤدي إلى اختراق WordPress، دعنا نلقي نظرة على الطرق الأكثر شيوعًا التي يستغل بها المتسللون هذه الثغرات الأمنية. تتمثل الطريقة الأساسية لاختراق WordPress في استهداف الملفات الأساسية أو المكونات الإضافية أو السمات أو صفحات تسجيل الدخول.

يستخدم العديد من المتسللين الروبوتات التي تقوم بمسح مواقع الويب تلقائيًا لتحديد نقاط الضعف التي يمكن استغلالها لاحقًا. بالإضافة إلى ذلك، يمكن للمتسللين خداع مواقع الويب باستخدام وكلاء مستخدمين مختلفين، وإرسال معلومات مختلفة إلى مواقع الويب حول المتصفح ونظام التشغيل.

تعد صفحة تسجيل الدخول إلى WordPress أيضًا نقطة دخول مشتركة للمتسللين. إذا لم تقم بتغيير عنوان URL الافتراضي لصفحة تسجيل الدخول إلى WordPress، فيمكن لأي شخص العثور عليه عن طريق إضافة لاحقة معينة مثل "/admin" إلى نهاية اسم المجال الخاص بك.

بعد ذلك، يمكن للمهاجمين استخدام هجمات القوة الغاشمة التي تتضمن تجربة مئات من مجموعات اسم المستخدم وكلمة المرور حتى يتمكنوا من الوصول إلى موقعك. وكما ناقشنا، يعتمد العديد من المستخدمين على كلمات مرور ضعيفة يمكن اختراقها بسرعة كبيرة.

العواقب المالية والسمعة المترتبة على الموقع المخترق

أحد الأسباب الرئيسية التي تجعل الناس يريدون معرفة كيفية منع محاولات اختراق WordPress هو تجنب العواقب المالية للموقع المخترق. وبطبيعة الحال، إذا تمكن شخص غير مصرح له من الوصول إلى موقعك، فيمكنه عرض البيانات الخاصة والتلاعب بها وسرقةها.

إذا كانت لديك معلومات شخصية أو تفاصيل الدفع الخاصة بالعملاء مسجلة في الملف، فقد تنتهك قوانين حماية البيانات التي تأتي مع عقوبات باهظة. في الواقع، يمكن أن تصل قيمة الانتهاكات الجسيمة للقانون العام لحماية البيانات إلى 20 مليون يورو. وفي العام الماضي، بلغ متوسط تكلفة اختراق البيانات في الولايات المتحدة ما يقرب من 9.5 مليون دولار.

ليس هذا فحسب، بل إن هذا النوع من الاختراق هو ببساطة انتهاك للخصوصية، مما قد يؤدي إلى فقدان ثقة وولاء العملاء القدامى. ونتيجة لذلك، يمكن أن يسبب ضررًا دائمًا لسمعة شركتك. قد يكون من الصعب التعافي من ذلك، خاصة إذا كانت علامتك التجارية أقل رسوخًا.

عليك أيضًا أن تفكر في تكلفة إصلاح موقع الويب أو استعادته، والتي ستعتمد على نوع اختراق WordPress. للتعامل مع هجمات برامج الفدية، قد تحتاج إلى دفع الكثير من المال لاستعادة الوصول إلى موقعك. وفي الوقت نفسه، قد يكون تنظيف ملفات الموقع المهمة أو استبدالها مكلفًا.

وأخيرًا، يمكن إدراج مواقع الويب التي تم اختراقها والتي تعتبر مشبوهة أو خطيرة في قوائم الحظر الخاصة بجوجل. إذا حدث ذلك، فقد يكون من الصعب إزالة موقعك من قوائم الحظر. وبما أن موقع الويب الخاص بك لن يظهر في نتائج البحث حتى تتم إزالته من هذه القائمة، فمن المحتمل أن تتأثر حركة المرور والأرباح.

إجراءات لمنع اختراق موقع WordPress

الآن بعد أن عرفت الأسباب والعواقب الرئيسية للاختراقات، دعنا نلقي نظرة على كيفية منع محاولات اختراق WordPress.

1. حافظ على تحديث WordPress

إحدى الطرق الرئيسية التي يستخدمها المتسللون للوصول غير المصرح به إلى موقعك هي استغلال نقاط الضعف المعروفة في الإصدارات القديمة من البرامج. ينطبق هذا على برامج WordPress الأساسية والمكونات الإضافية والموضوعات.

بالإضافة إلى ذلك، تأتي معظم التحديثات مزودة بإصلاحات للأخطاء وتحسينات أمنية أخرى تجعل من الصعب على المتسللين تنفيذ الهجمات. وفيما يتعلق بالمكونات الإضافية والموضوعات، يمكن حتى استهداف البرامج المعطلة، لذا فمن الأفضل حذف البرامج التي لم تعد تستخدمها.

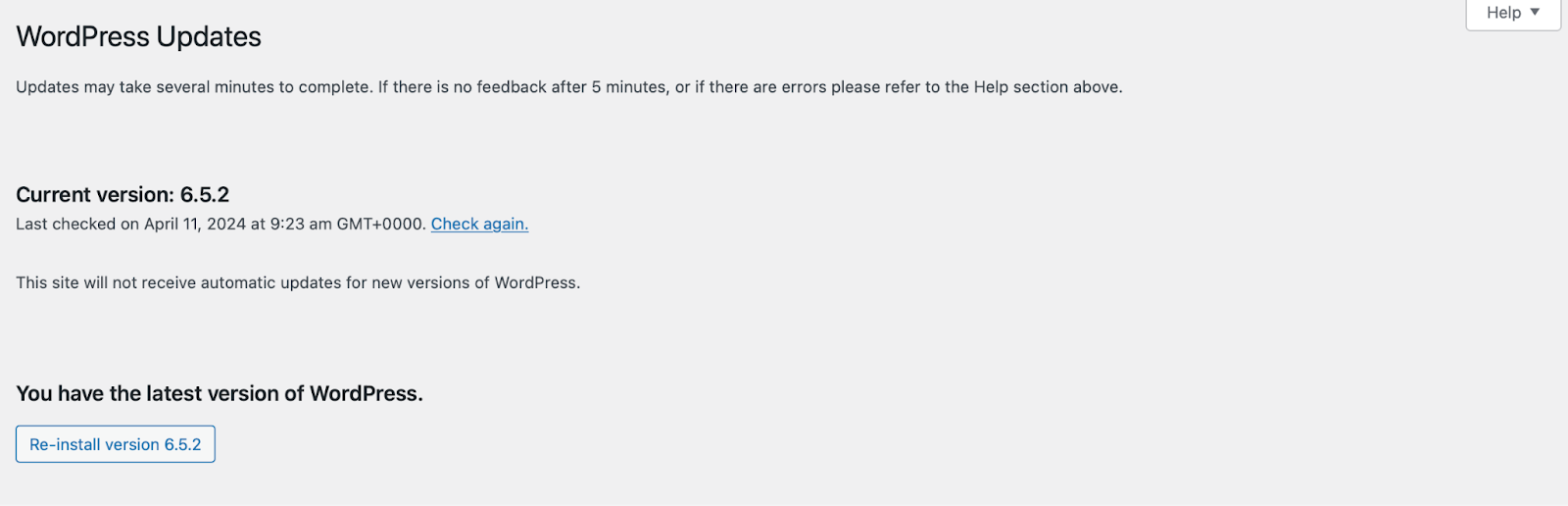

لمنع اختراقات WordPress، من المهم تحديث موقع الويب الخاص بك بمجرد توفر الإصدارات الجديدة. ستشاهد عادةً إشعارًا عندما تكون التحديثات جاهزة. ولكن، يمكنك أيضًا الانتقال إلى Dashboard → Updates في شاشة إدارة WordPress.

هنا، يمكنك معرفة ما إذا كان هناك إصدار جديد من WordPress لتثبيته، أو يمكنك النقر فوق الرابط "التحقق مرة أخرى" للتأكد. إذا كان هناك إصدار جديد متوفر، فمن المستحسن إجراء نسخ احتياطي لموقعك قبل تشغيل التحديث، وإجراء التحديث في بيئة مرحلية أولاً.

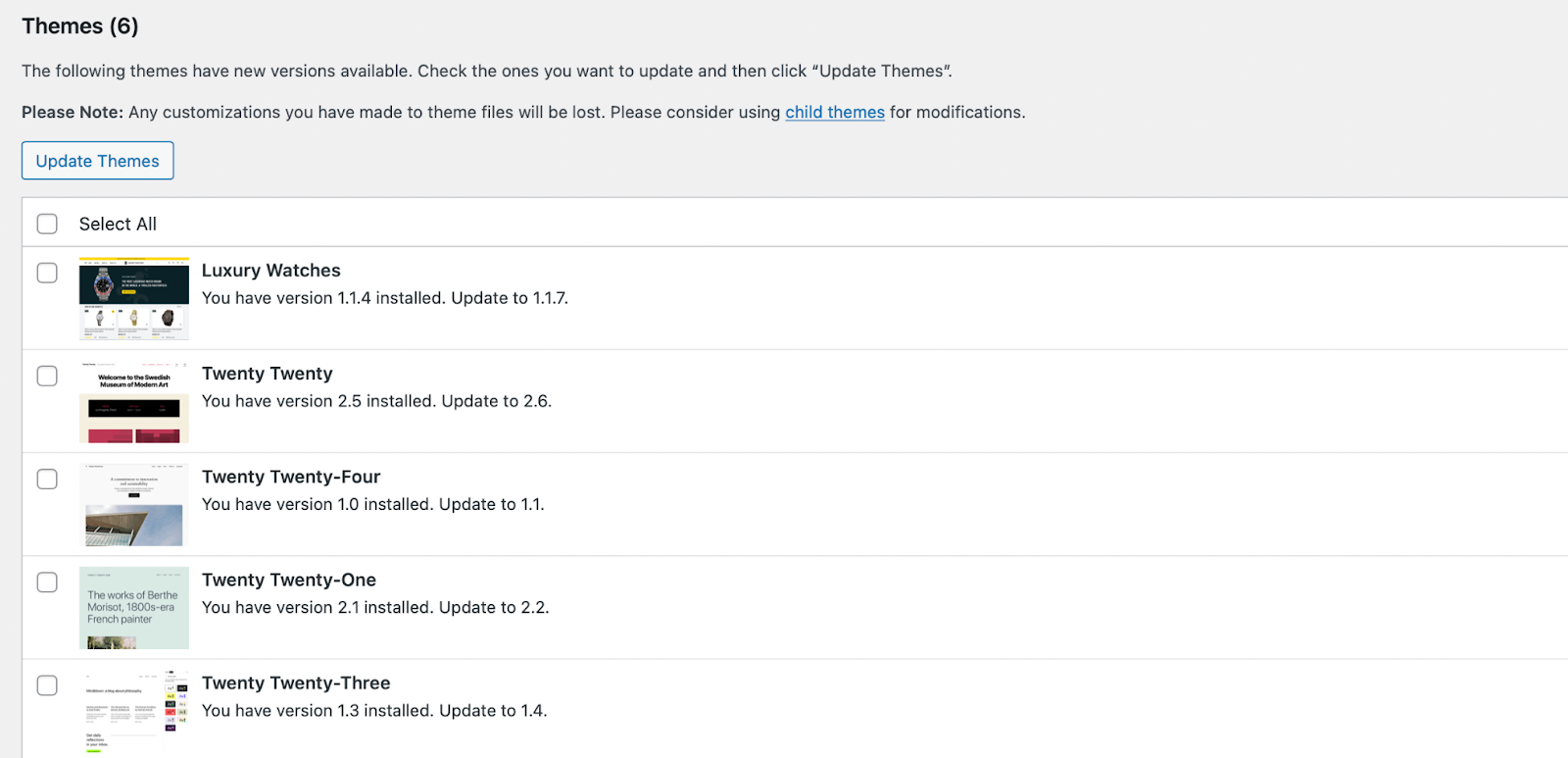

في الأسفل، سترى جميع السمات والمكونات الإضافية المدرجة التي تحتوي على تحديثات متاحة.

لتحديث المكونات الإضافية والسمات، حدد المربع الموجود بجوار كل واحدة منها، ثم انقر فوق تحديث المكونات الإضافية أو تحديث السمات.

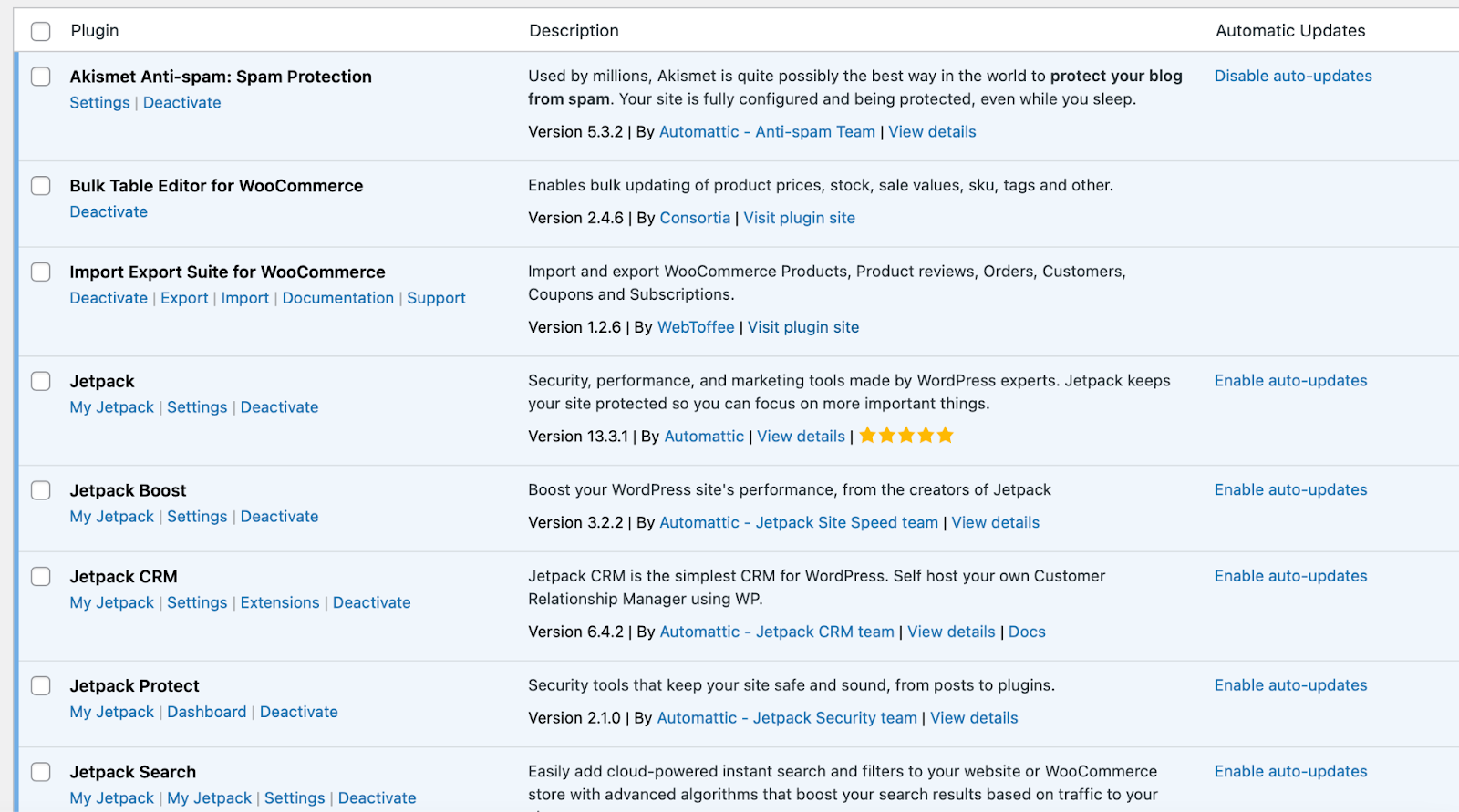

من أجل راحة البال، قد يكون من الأفضل تمكين التحديثات التلقائية للمكونات الإضافية التي تستخدمها بانتظام. بهذه الطريقة، لا داعي للقلق بشأن أن يصبح البرنامج قديمًا وغير آمن. للقيام بذلك، ما عليك سوى الانتقال إلى صفحة المكونات الإضافية المثبتة .

في عمود التحديثات التلقائية ، من المفترض أن ترى رابط تمكين التحديثات التلقائية بجانب كل مكون إضافي مثبت. كل ما عليك فعله هو الضغط على الرابط. وبعد ذلك، إذا غيرت رأيك في أي وقت، فما عليك سوى تعطيل هذه الميزة.

2. اختر مزود استضافة آمن

إذا كنت تتساءل عن كيفية منع محاولات اختراق WordPress، فمن المهم اختيار مزود استضافة آمن. على الرغم من توفر الكثير من مضيفي الويب، إلا أن بعض الحلول تتخذ إجراءات إضافية لحماية الخوادم من التهديدات المعروفة.

يجب أن تتضمن خدمة الاستضافة عالية الجودة أيضًا طريقة لمراقبة حركة المرور المشبوهة (مثل جدار الحماية). علاوة على ذلك، فإن معظم مضيفي الويب الجيدين لديهم أدوات لمنع هجمات رفض الخدمة الموزعة (DDoS)، وتوفير نسخ احتياطية منتظمة لاستعادة موقع الويب الخاص بك بسرعة.

Bluehost هو أحد مزودي الاستضافة المشهورين الذين يقدمون مجموعة من الخطط ذات الأسعار المعقولة.

يقدم Bluehost أيضًا مجموعة شاملة من ميزات الأمان. في الواقع، فهو يوفر تشفير البيانات، والنسخ الاحتياطي التلقائي، وفحص البرامج الضارة، والدعم على مدار الساعة طوال أيام الأسبوع. والأفضل من ذلك، أن الحزم المحددة تأتي مع تخفيف هجمات DDoS، وجدار حماية تطبيقات الويب (WAF)، والمزيد.

من المهم أيضًا مراعاة نوع استضافة موقع الويب الذي ستستخدمه. في حين أن الاستضافة المشتركة هي الخيار الأقل تكلفة، إلا أنها تأتي مع خطر أكبر للتلوث عبر المواقع. وذلك لأنه مع هذا النوع من الخطط، ستشارك الخادم مع مواقع الويب الأخرى التي قد لا تتخذ نفس الاحتياطات الأمنية التي تتخذها.

مع أخذ ذلك في الاعتبار، قد يكون من الأفضل اختيار استضافة خادم خاص أو افتراضي خاص (VPS).

أو، عادةً ما توفر حلول الاستضافة المُدارة بيئة آمنة لموقع الويب الخاص بك حيث يتم الاهتمام بالكثير من مهام الصيانة نيابةً عنك. يتضمن هذا غالبًا النسخ الاحتياطية والتحديثات وتكوينات الأمان الأخرى.

3. قم بتثبيت مكون إضافي للأمان الكل في واحد

كما ذكرنا سابقًا، إحدى الطرق الأكثر ملائمة لمنع اختراقات WordPress هي تثبيت مكون إضافي للأمان الكل في واحد. بهذه الطريقة، يمكنك أتمتة العديد من عمليات الأمان بحيث لا تضطر إلى التحقق باستمرار من التكوينات أو تحديثها يدويًا.

مرة أخرى، هناك عدد من المكونات الإضافية للأمان المتاحة، ولكن Jetpack Security يعد خيارًا ممتازًا لمواقع WordPress.

بفضل لوحة القيادة الأنيقة والواجهة البديهية، فهو مناسب حتى للمبتدئين. ستتمكن من الوصول إلى WAF المميز لتصفية جميع حركة مرور الويب الواردة. ويمكنك أيضًا حظر عناوين IP محددة تعرف أنها مشبوهة.

بفضل سجل الأنشطة لمدة 30 يومًا، يمكنك مراقبة كل إجراء يتم تنفيذه على موقع الويب الخاص بك. وهذا يجعل من السهل تحديد سبب المشكلات والأخطاء الأمنية. بالإضافة إلى ذلك، يوفر Jetpack فحصًا فوريًا للبرامج الضارة مع العديد من الإصلاحات بنقرة واحدة.

علاوة على ذلك، يتم تخزين جميع النسخ الاحتياطية في Jetpack Cloud. لذلك، إذا تعرض الخادم الخاص بك للاختراق، فستظل النسخ الاحتياطية الخاصة بك آمنة ومأمونة. ويمكنك استعادة موقعك إلى نقطة زمنية محددة، مع الاستمرار في الحفاظ على تفاصيل طلب العميل الحالي.

4. فرض سياسات كلمة المرور القوية

إذا كنت تريد معرفة كيفية منع محاولات اختراق WordPress، فهناك استراتيجية أخرى تتمثل في تعزيز إجراء تسجيل الدخول إلى WordPress. يتضمن جزء كبير من هذا استخدام سياسات كلمة المرور القوية وتنفيذها.

تحتوي كلمة المرور القوية على مزيج من الأحرف الكبيرة والصغيرة والأرقام والأحرف الخاصة. ولكن، حتى لو كانت كلمة المرور الخاصة بك تلبي جميع هذه المعلمات، فلا يزال من الممكن اختراقها على الفور إذا كانت أقل من سبعة أحرف. لذلك، من الأفضل اختيار كلمات المرور الطويلة.

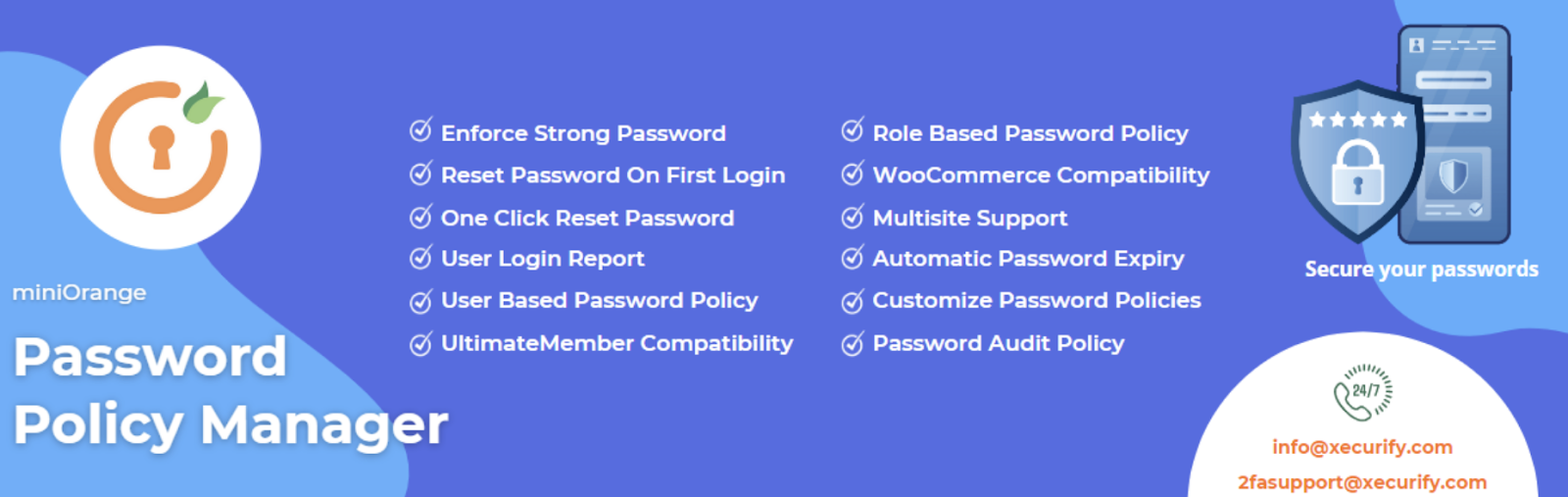

ومع ذلك، حتى لو اتبعت أفضل الممارسات هذه فيما يتعلق بكلمات المرور الخاصة بك، فإن هذا لن يكون له أي جدوى إذا كان المستخدمون الآخرون على موقعك يستخدمون كلمات مرور ضعيفة. على هذا النحو، من الجيد فرض كلمات مرور قوية عبر WordPress باستخدام مكون إضافي مثل مدير سياسة كلمة المرور.

بهذه الطريقة، يمكنك تحديد مدى قوة كلمة المرور، وفرض إعادة تعيين كلمة المرور، وتحديد فترة زمنية تنتهي خلالها صلاحية كلمات المرور تلقائيًا. بالإضافة إلى ذلك، باستخدام الإصدار المميز، يمكنك حظر المستخدمين غير النشطين وإنشاء كلمات مرور عشوائية لمنع هجمات القوة الغاشمة.

5. تنفيذ المصادقة الثنائية (2FA)

تلعب كلمات المرور القوية دورًا حيويًا في تعزيز إجراءات تسجيل الدخول إلى WordPress، ولكن يمكنك إضافة طبقة إضافية من الأمان باستخدام المصادقة الثنائية. باستخدام هذا الإعداد، يحتاج المستخدمون إلى توفير مفتاح ثانٍ (بالإضافة إلى كلمة مرور) من أجل الوصول إلى موقعك.

عادةً ما يكون هذا المفتاح الثاني عبارة عن رمز فريد يتم إرساله إلى عنوان بريد إلكتروني أو جهاز محمول مرتبط بحساب المستخدم. والخبر السار هو أنه يمكنك تأمين تسجيل الدخول - بما في ذلك طلب المصادقة الثنائية - عن طريق فرض تسجيل الدخول إلى الموقع من خلال حساب WordPress.com. يمكن القيام بذلك باستخدام ميزة المصادقة الآمنة على Jetpack.

بهذه الطريقة، حتى لو نجح المتسللون في استرداد كلمات المرور وأسماء المستخدمين، فلن يتمكنوا من إدخال المفتاح الثاني (الذي يتم إنشاؤه عادةً في الوقت الفعلي).

6. تأمين أذونات الملفات والدليل

تتكون مواقع WordPress من ملفات وأدلة مختلفة مع عناصر تحكم تحدد المستخدمين الذين يمكنهم الوصول إليها وتحريرها. بدون هذه الأذونات، يمكن لأي شخص لديه حق الوصول إلى موقعك عرض الملفات وتعديلها.

يمكن أن تكون هذه مشكلة أمنية، خاصة إذا تم الاستيلاء على حسابات المستخدمين من قبل جهات ضارة يمكنها بعد ذلك التسبب في الضرر. إذا كنت تستخدم cPanel، أو تصل إلى موقعك عبر بروتوكول نقل الملفات (FTP)، فمن المحتمل أنك شاهدت ملفات وأدلة WordPress.

بشكل عام، قيم أذونات الملفات الصحيحة لـ WordPress هي 644 للملفات و755 للمجلدات. ولكن، هناك حالات قد تفضل فيها تأمين ملفاتك بشكل أكبر، كما هو الحال غالبًا مع ملف wp-config.php وملف htaccess .

إذا كنت تريد جعل هذه الملفات أقل أذونات، يمكنك تغيير القيم إلى 640 أو 600. في الواقع، لتأمين الملفات بشكل أكبر، قد تفضل قيمة 444، ولكن هذا يمكن أن يقيد المكونات الإضافية التي تحتاج إلى الوصول إلى الملفات (مثل العديد من المكونات الإضافية للتخزين المؤقت).

7. قم بتثبيت شهادة SSL

يوفر بروتوكول طبقة المقابس الآمنة (SSL) طبقة إضافية من الأمان لمواقع الويب التي تتعامل مع نقل المعلومات الحساسة مثل بيانات بطاقة الائتمان. باستخدام شهادة SSL، يتم تشفير البيانات. وهذا يعني أنه حتى لو تم اعتراضه من قبل المتسللين، فإنه يظل غير قابل للقراءة.

بالإضافة إلى ذلك، يتحقق أمان SSL من ملكية موقع الويب الخاص بك، مما يمنع المتسللين من إنشاء إصدارات مزيفة منه. لذلك، يمكن أن يساعد أيضًا في ترسيخ المصداقية وزيادة ثقة العملاء.

والخبر السار هو أن الكثير من موفري استضافة الويب يقدمون شهادات SSL مجانية كجزء من خدمات الاستضافة الخاصة بهم. أو يمكنك شراء شهادة SSL من مرجع مصدق صالح مثل Let's Encrypt.

نحن نحرس موقعك. أنت تدير عملك.

يوفر Jetpack Security أمانًا شاملاً وسهل الاستخدام لموقع WordPress، بما في ذلك النسخ الاحتياطية في الوقت الفعلي وجدار حماية تطبيقات الويب وفحص البرامج الضارة والحماية من البريد العشوائي.

تأمين موقعك8. تثبيت جدار حماية تطبيقات الويب (WAF)

هناك طريقة شائعة أخرى لمنع اختراقات WordPress وهي تثبيت جدار حماية لتطبيق الويب. يمكّنك هذا من تصفية كل حركة المرور الواردة وحظر أي عناوين IP مشبوهة.

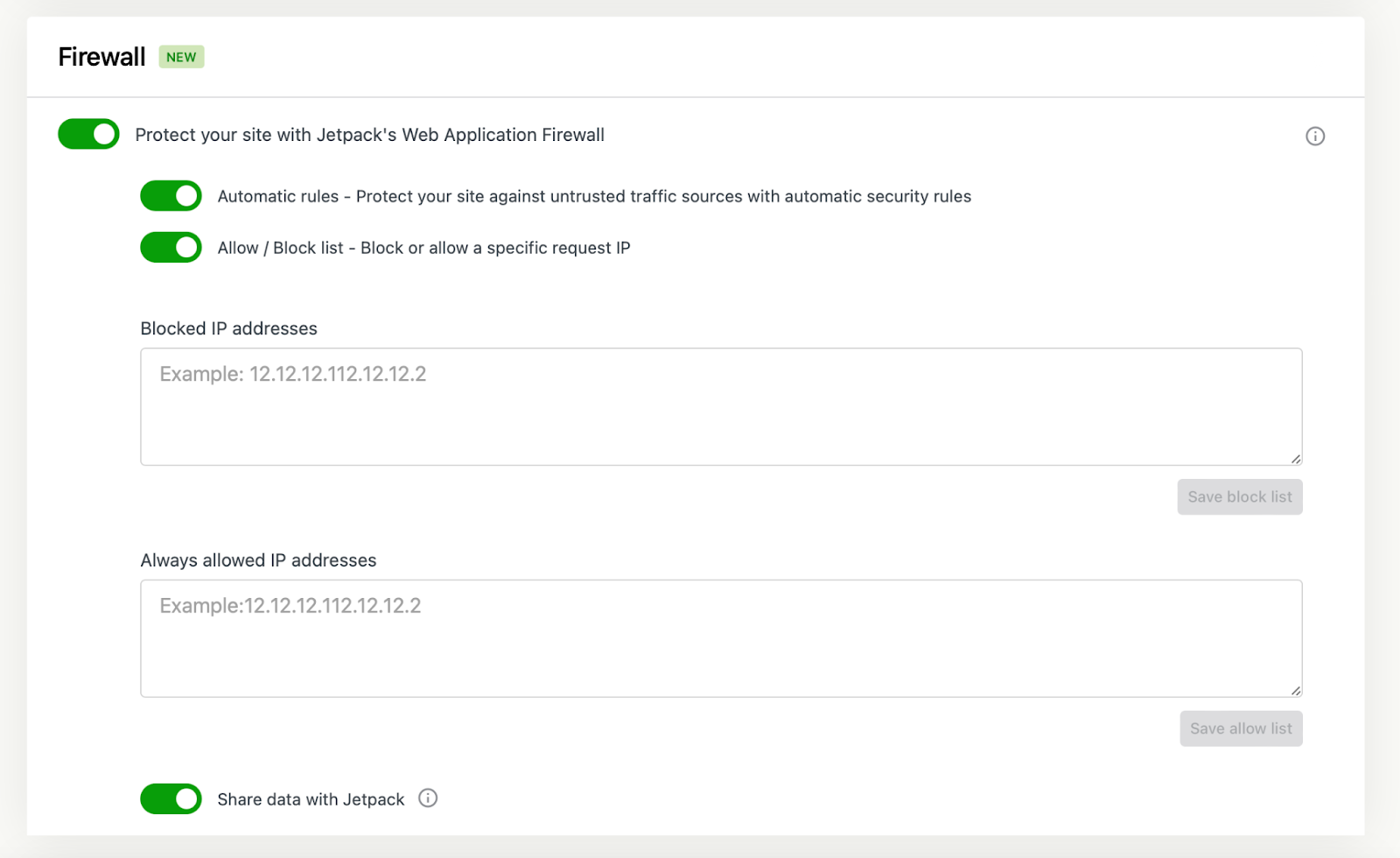

إنه إجراء وقائي يعمل كحاجز، لذلك يمكنك أن تطمئن إلى أن المتسللين لن يتمكنوا حتى من الوصول إلى موقع الويب الخاص بك. وإذا كنت تستخدم Jetpack Security، فيمكنك الوصول إلى طبقة الأمان المضافة هذه وتكوين قواعد محددة لها.

لتمكين جدار الحماية الخاص بـ Jetpack، ستحتاج أولاً إلى خطة تتضمن Jetpack Scan. ثم توجه إلى Jetpack → الإعدادات. بعد ذلك، قم بالتمرير لأسفل إلى قسم جدار الحماية واستخدم أزرار التبديل لتمكين جدار الحماية، وحظر عناوين IP محددة، والسماح بعناوين IP محددة.

لحظر عناوين IP أو السماح بها، ستحتاج إلى إدخال عناوين IP كاملة في المربع (المربعات) ذات الصلة. ثم اضغط على حفظ قائمة الحظر أو حفظ قائمة السماح.

9. قم بفحص موقعك بانتظام بحثًا عن نقاط الضعف

إذا كنت تتساءل عن كيفية منع محاولات اختراق WordPress، فمن الجيد أيضًا إعداد عمليات فحص منتظمة للثغرات الأمنية. بهذه الطريقة، يمكنك الوصول إلى الحماية على مدار الساعة والكشف بسرعة عن أي تهديدات محتملة.

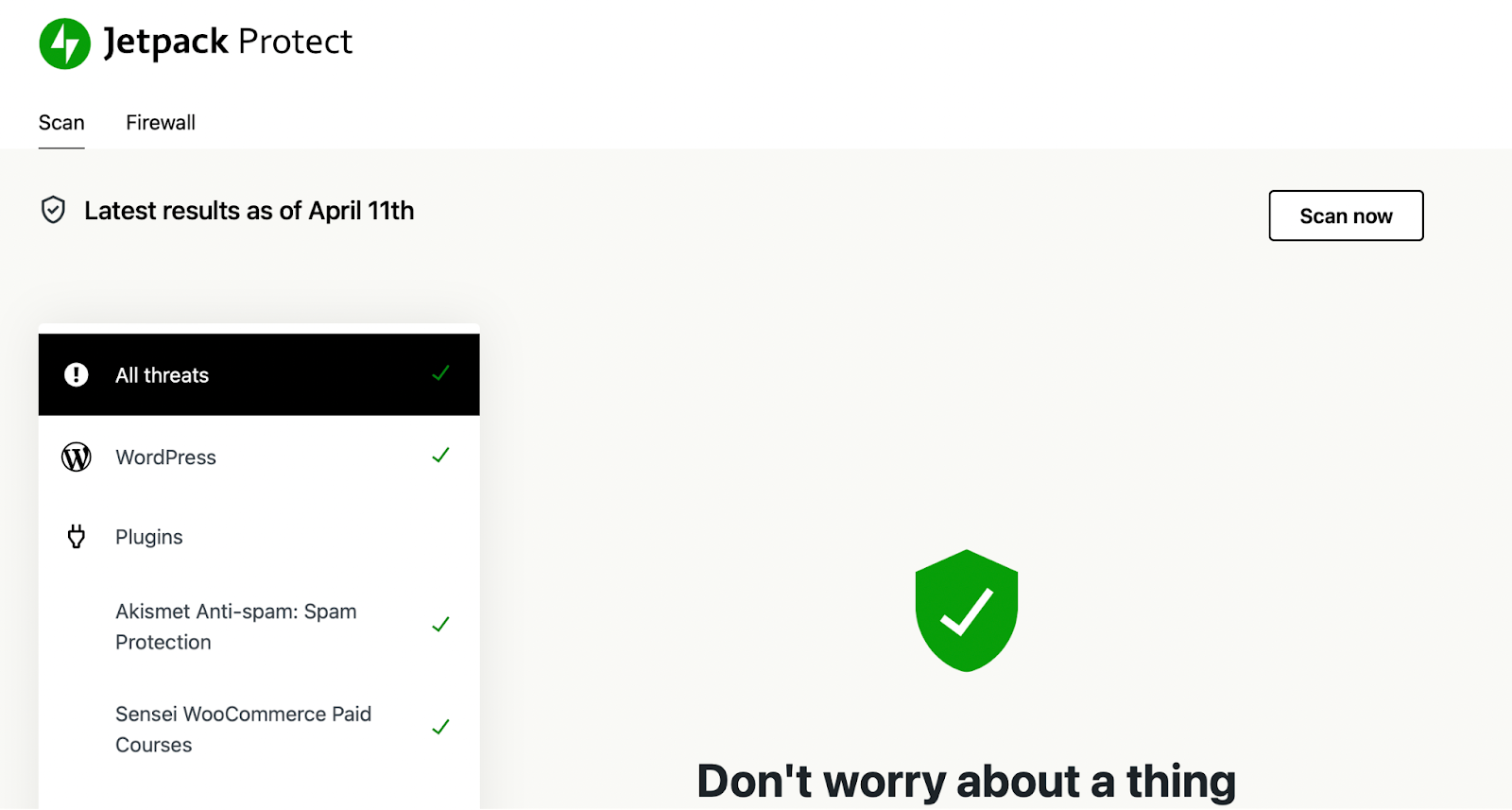

يوفر Jetpack Security حماية على مدار الساعة طوال أيام الأسبوع بفضل WAF وعمليات فحص البرامج الضارة في الوقت الفعلي التي تلتقط أحدث التهديدات. ولكن، إذا كانت ميزانيتك محدودة، فقد تفضل البدء باستخدام Jetpack Scan، الذي يوفر الوصول إلى هذه الميزات فقط (بدون المزايا الإضافية لـ Jetpack Security مثل النسخ الاحتياطية في الوقت الفعلي والحماية من البريد العشوائي).

سيظل بإمكانك استخدام خدمة WAF والبرامج الضارة الخاصة بـ Jetpack. وإذا كان هناك خطأ ما في موقعك، فسيتم إعلامك على الفور عبر البريد الإلكتروني. إحدى أفضل الميزات هي أن جميع عمليات الفحص تتم على خوادم Jetpack الخاصة، لذا لا يزال بإمكانك الوصول إلى موقعك حتى لو تعطل.

سيحدد هذا المكون الإضافي أي ثغرات أمنية في المكونات الإضافية والموضوعات ويحدد الملفات والأدلة. بشكل افتراضي، ستحصل على فحص يومي، ولكن يمكنك أيضًا بدء عمليات الفحص يدويًا. ويمكنك عرض نتائج الفحص مباشرةً من لوحة المعلومات (وتمكين الإصلاحات بنقرة واحدة لمعظم المشكلات).

10. إزالة حسابات المستخدمين غير النشطة

يمكن لحسابات المستخدمين غير النشطة أن تسد موقع الويب الخاص بك وتثير مخاوف أمنية. عادةً، إذا لم يسجل المستخدم الدخول إلى حسابه خلال آخر 90 يومًا، فهذا يمثل علامة واضحة على عدم نشاط المستخدم.

ومن المهم إزالة هذه الحسابات لمنع حدوث مشكلات أمنية. على سبيل المثال، تحتوي الحسابات القديمة على كلمات مرور لم يتم تغييرها منذ فترة طويلة، لذلك هناك احتمال أكبر أن يتم تسريبها على الويب المظلم.

ثم قم بتسجيل الدخول إلى لوحة تحكم WordPress وانتقل إلى المستخدمون → جميع المستخدمين. أسفل ملف تعريف المستخدم، يمكنك إرسال رابط إعادة تعيين كلمة المرور إذا كنت تفضل ذلك. أو، ما عليك سوى النقر على "حذف" وتأكيد الإجراء في الصفحة التالية.

الأمر متروك لك لتحديد الحدود المحددة لكيفية تحديد الحسابات غير المستخدمة. قد يكون لديك مستخدمون قاموا بإنشاء حساب ولكنهم لم يقدموا مساهمة أو اشتروا منتجًا مطلقًا. أو قد يكون هناك مستخدمون لم يستخدموا حساباتهم مطلقًا بشكل مستمر.

إذا كنت تتعامل مع عدد كبير من المستخدمين، ولم تكن متأكدًا من مدى نشاطهم، فيمكنك دائمًا تثبيت مكون إضافي مجاني مثل WP Last Login لتتبع ذلك. تمكنك هذه الأداة من عرض آخر تاريخ تسجيل دخول للمستخدمين مباشرة في لوحة تحكم WordPress.

11. تتبع ومراقبة نشاط المستخدم

هناك طريقة أخرى رائعة لمنع محاولات اختراق WordPress وهي تتبع نشاط المستخدم ومراقبته. بهذه الطريقة، يمكنك الاحتفاظ بسجل كامل لكل إجراء يتم تنفيذه على موقع الويب الخاص بك.

على سبيل المثال، اعتمادًا على الأداة التي تستخدمها، قد تتمكن من معرفة متى يقوم المستخدم بتشغيل تحديث أو تثبيت مكون إضافي أو تحميل صور أو ترك تعليقات والمزيد. وهذا يجعل إدارة الموقع أكثر شفافية، ويمكنه تسريع الإصلاحات وتصحيح الأخطاء.

والخبر السار هو أنه إذا كنت تستخدم Jetpack Security، فستتمكن من الوصول إلى سجل الأنشطة الذي يخزن إجراءات المستخدم. علاوة على ذلك، ستحصل على معلومات مفصلة حول الحدث، بما في ذلك المستخدم الذي قام بالإجراء والوقت المحدد الذي حدث فيه.

والأفضل من ذلك، حتى مع الإصدار المجاني من Jetpack، يمكنك عرض آخر 20 حدثًا تم تنفيذها على موقعك. يمكن أن يساعدك هذا في منع هجمات القوة الغاشمة حيث سيتم إعلامك أيضًا بمحاولات تسجيل الدخول من قبل المستخدمين.

12. أعد تسمية حساب المستخدم الافتراضي "المسؤول".

كما ناقشنا، قد يكون من السهل على المتسللين الوصول إلى موقعك إذا لم تقم بتغيير عنوان URL الافتراضي لصفحة تسجيل الدخول (والذي سنناقشه لاحقًا). ولكن أيضًا، يستمر العديد من الأشخاص في الاحتفاظ بـ "admin" كاسم مستخدم لحساب WordPress الخاص بهم.

وهذا يعني أن المتسللين يحتاجون فقط إلى تخمين كلمة المرور الخاصة بك بشكل صحيح، وسيحصلون على التحكم الكامل في موقع الويب الخاص بك، نظرًا لأن حساب المسؤول ليس له أي قيود. لذلك، من الأفضل تغيير اسم حساب "المسؤول" الافتراضي لمنع اختراق WordPress.

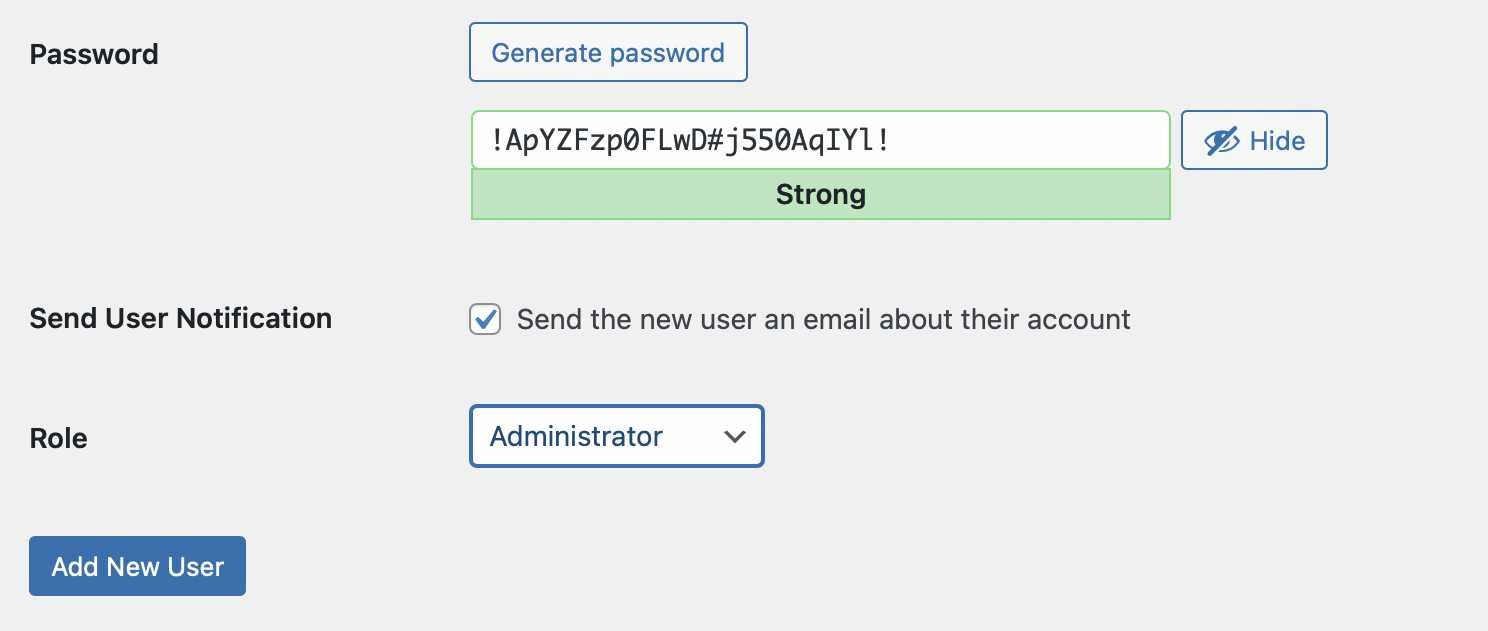

للقيام بذلك، انتقل إلى المستخدمون → إضافة مستخدم جديد ضمن لوحة تحكم WordPress. أكمل جميع الحقول المطلوبة، بما في ذلك اسم المستخدم الفريد الذي ليس "admin". ثم استخدم القائمة المنسدلة "الدور" لتحديد "المسؤول" .

الآن قم بالضغط على إضافة مستخدم جديد في أسفل الصفحة. الآن، على شاشة جميع المستخدمين ، من المفترض أن ترى حساب المسؤول الجديد الذي قمت بإنشائه للتو.

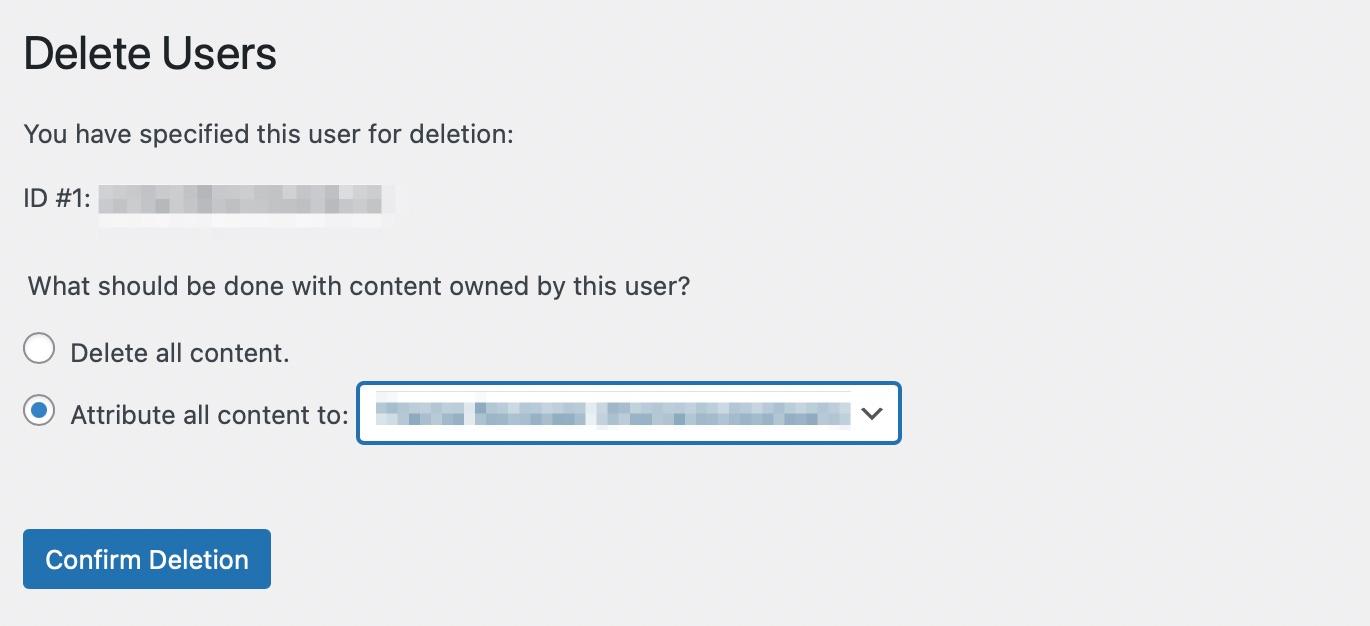

في هذه المرحلة، ستحتاج إلى تسجيل الخروج من حسابك الحالي (حساب المسؤول القديم) وتسجيل الدخول مرة أخرى إلى WordPress باستخدام بيانات اعتماد حساب المسؤول الجديد. ثم ارجع إلى شاشة المستخدمون → جميع المستخدمين وانقر على رابط الحذف الموجود أسفل حساب المسؤول القديم.

لكن من المهم إسناد جميع المنشورات والصفحات إلى حساب المسؤول الجديد. وبخلاف ذلك، سيتم حذف أي محتوى تم إنشاؤه باستخدام حساب المسؤول القديم.

لذلك، ستحتاج إلى تحديد المربع الذي يشير إلى إسناد جميع المنشورات واستخدام مربع القائمة المنسدلة لتحديد المستخدم الإداري الجديد.

ثم اضغط على تأكيد الحذف.

13. إخفاء wp-admin/ وwp-login.php

للمساعدة في منع محاولات اختراق WordPress، يمكنك أيضًا إخفاء صفحات wp-admin وwp-login.php. افتراضيًا، يستخدم WordPress عنوان URL قياسي لتسجيل الدخول يجمع اسم النطاق الخاص بك مع اللاحقة wp-login.php.

تبدو هذه البنية الأساسية كما هي حتى إذا كنت تستخدم النطاقات الفرعية والأدلة الفرعية. لذلك، يمكن للمتسللين إدخال هذا في شريط البحث والوصول مباشرة إلى صفحة تسجيل الدخول إلى WordPress الخاصة بك.

بالإضافة إلى ذلك، إذا قمت بدمج المجال الخاص بك مع لاحقة wp-admin، فيمكن توجيه المتسللين إلى صفحة تسجيل دخول المسؤول. لذا، إذا كنت تريد أن تجعل من الصعب على المهاجمين الوصول إلى موقعك، فمن الأفضل تغيير عناوين URL لصفحة تسجيل الدخول.

أسهل طريقة للقيام بذلك هي استخدام مكون إضافي مثل WPS Hide Login، مما يجعل دليل wp-admin وصفحة / wp-login.php غير قابلين للوصول.

باستخدام هذه الأداة، يمكنك استبدالها بعنوان URL مخصص لتسجيل الدخول والذي ستشاركه فقط مع المستخدمين الذين تثق بهم. كما أنه يعمل على النطاقات الفرعية والمجلدات الفرعية. ولكن إذا كنت لا تريد استخدام مكون إضافي، فيمكنك أيضًا إخفاء عناوين URL لصفحة تسجيل الدخول يدويًا.

14. قم بتأمين ملف /wp-config.php الخاص بك

هناك طريقة أخرى شائعة لمنع محاولات اختراق WordPress وهي تأمين ملف wp-config.php الخاص بك. يعد هذا أحد أهم ملفات WordPress لأنه يحتوي على معلومات حول تثبيت WordPress الخاص بك، مثل تفاصيل اتصال قاعدة البيانات ومفاتيح أمان WordPress.

الخبر السيئ هو أن WordPress لديه موقع افتراضي للملف، مما يسهل على المتسللين العثور عليه. لذلك، يمكنك نقل هذا المجلد خارج الدليل الجذر لموقعك (والذي يسمى عادةً / public_html ) وسوف لا يزال يعمل.

بالإضافة إلى ذلك، قد ترغب أيضًا في تقييد أذونات الملف حتى يتمكن المالكون الحقيقيون فقط من تحرير الملف. للقيام بذلك، ستحتاج إلى تنزيل ملف .htaccess ، والذي ستجده أيضًا في المجلد الجذر.

ثم، في محرر نص عادي، افتح الملف وأضف الكود التالي:

<files wp-config.php> order allow,deny deny from all </files>الآن، يمكنك تحميل ملف htaccess المحدث مرة أخرى إلى المجلد الجذر لمنع الوصول إلى ملف wp-config.php .

15. قم بعمل نسخة احتياطية لموقعك بانتظام

من السهل أن تشعر بالذعر عندما يتم اختراق موقع الويب الخاص بك. ولكن، إذا كان لديك نسخة محدثة من موقع الويب الخاص بك، فيمكنك حل المشكلة على الفور.

على الرغم من أنه يمكنك إنشاء نسخ احتياطية يدوية لقاعدة البيانات الخاصة بك، فإن أبسط طريقة هي تثبيت مكون إضافي للأمان مثل Jetpack Security. بهذه الطريقة، ستتمكن من الوصول إلى Jetpack VaultPress Backup، وهو حل مخصص للنسخ الاحتياطي في WordPress.

يقوم المكون الإضافي بإنشاء النسخة الاحتياطية الأولى لموقعك بمجرد اكتمال عملية الشراء. إنه خيار مثالي لمتاجر التجارة الإلكترونية لأنه يدعم جميع بيانات العملاء والطلبات بالإضافة إلى الصور ومحتوى الصفحة والمزيد.

أفضل ما في الأمر هو أنه على عكس خيارات استضافة الويب المضمنة، يتم تخزين النسخ الاحتياطية في وحدة التخزين السحابية البعيدة الخاصة بـ Jetpack. وهذا يعني أنك قادر على استعادة نسخة نظيفة من موقعك حتى عندما لا تتمكن من تسجيل الدخول. بالإضافة إلى ذلك، يمكنك اختيار النقطة الزمنية المحددة التي تريد استعادة موقعك فيها.

كيف يتعامل Jetpack Security مع أمان WordPress من أجل راحة البال

الآن بعد أن عرفت كيفية منع محاولات اختراق WordPress، إليك كيفية قيام Jetpack Security بحماية موقع الويب الخاص بك حتى تتمكن من التمتع براحة البال التامة.

فحص البرامج الضارة ونقاط الضعف على مدار 24 ساعة طوال أيام الأسبوع

إحدى الطرق الرئيسية التي يساعدك بها Jetpack Security في منع اختراقات WordPress هي فحص البرامج الضارة والثغرات الأمنية في الوقت الفعلي. تشير البرامج الضارة إلى البرامج الضارة التي يمكن استخدامها لسرقة البيانات أو حذفها، والاستيلاء على الوظائف الأساسية، والتجسس على نشاط جهاز الكمبيوتر الخاص بك.

لكن Jetpack Scan لا يقتصر على اكتشاف البرامج الضارة فقط. ويمكنه أيضًا تحديد التغييرات المشبوهة في ملفات WordPress الأساسية، والمكونات الإضافية القديمة أو غير الآمنة، والأصداف المستندة إلى الويب، والتي تمنح المتسللين حق الوصول الكامل إلى الخادم الخاص بك.

بمجرد تثبيت Jetpack Security، سيبدأ الفحص الأول على الفور. بعد ذلك، انتقل إلى Jetpack → حماية → مسح ضوئي لعرض النتائج (على الرغم من أنك قد تحتاج إلى ترخيص حساب WordPress.com الخاص بك أولاً).

هنا، يمكنك أيضًا بدء فحص جديد يدويًا وعرض نتائج الفحص. بالإضافة إلى ذلك، ستتمكن من معرفة ما إذا كانت هناك أية تهديدات نشطة. وإذا تم تحديد أكثر من تهديد واحد، فسيتم تحديد أولوياتها حسب خطورتها.

إذا تم اكتشاف تهديدات، فستتلقى أيضًا إشعارًا فوريًا عبر البريد الإلكتروني وستكون قادرًا على عرض التهديدات داخل لوحة تحكم WordPress. علاوة على ذلك، غالبًا ما يوفر Jetpack حلولاً بنقرة واحدة لحل المشكلات.

النسخ الاحتياطية في الوقت الحقيقي والاستعادة بنقرة واحدة

تمكنك النسخ الاحتياطية من التعافي بسرعة من اختراق WordPress. بدون نسخة احتياطية، قد يظل موقع الويب الخاص بك معطلاً لفترة من الوقت، أثناء محاولتك تحديد التصحيحات لمعالجة المشكلة. من المحتمل أن يكون لهذا تأثير على حركة المرور والإيرادات على موقع الويب الخاص بك.

باستخدام Jetpack Security، يمكنك ببساطة استبدال موقع الويب المتأثر بإصدار نظيف ومحدث. يتم تخزين النسخ الاحتياطية في الوقت الفعلي لـ Jetpack في السحابة، لذا حتى إذا تأثر خادمك بالكامل، فلا يزال بإمكانك الوصول إلى موقع الويب المنسوخ.

علاوة على ذلك، يقوم Jetpack أيضًا بعمل نسخة احتياطية من طلبات WooCommerce والمنتجات وقواعد البيانات - مما يساعدك على البقاء متوافقًا مع قوانين حماية البيانات. ويمكن إجراء عملية الاستعادة بنقرة واحدة فقط.

حماية هجوم القوة الغاشمة

تم إدراج هجمات القوة الغاشمة كأحد الأسباب الرئيسية للهجمات الإلكترونية التي واجهتها الشركات في الولايات المتحدة في عام 2022. كما تم تصنيفها على أنها السبب الرئيسي الخامس لهجمات برامج الفدية في جميع أنحاء العالم اعتبارًا من عام 2023.

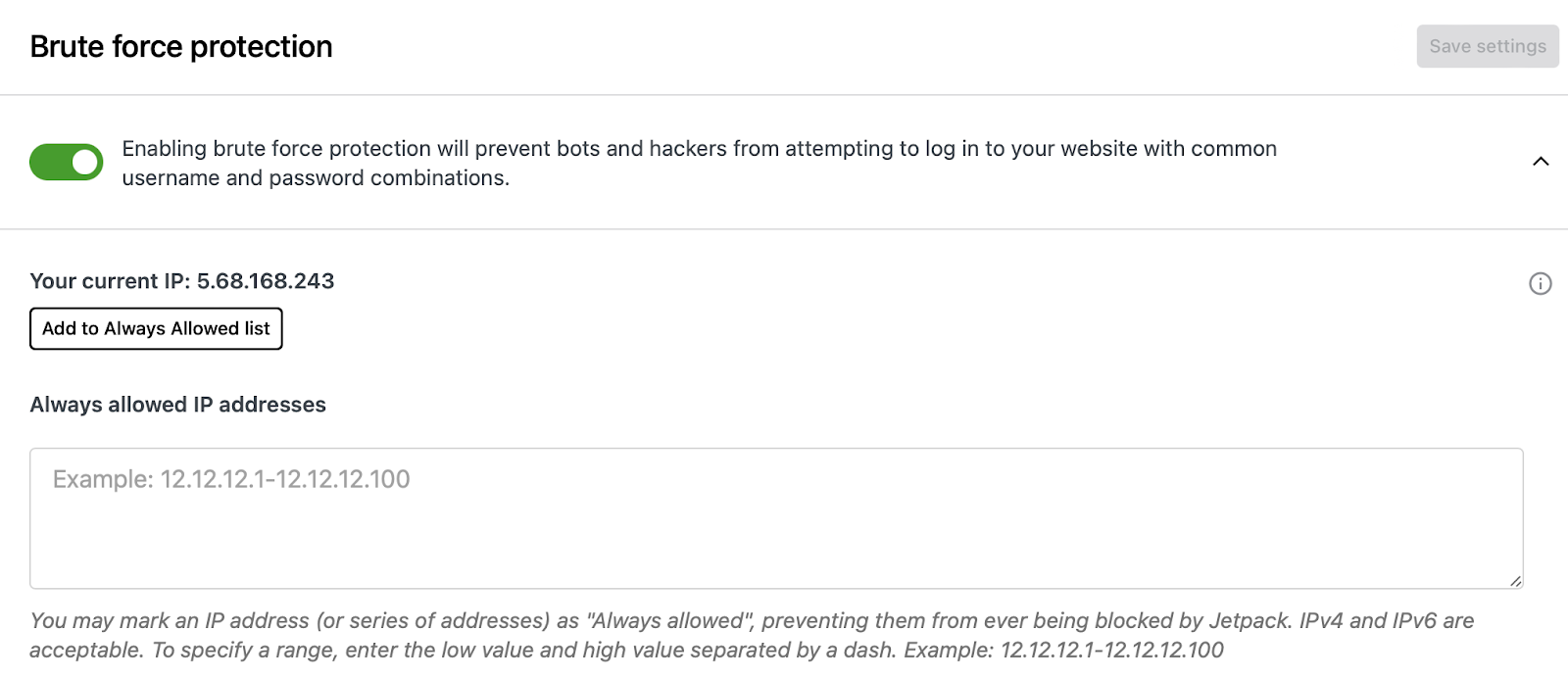

تؤدي هجمات القوة الغاشمة إلى إبطاء موقعك بسبب طلبات الخادم المتكررة، ولكن الهدف الحقيقي هو الوصول إلى ملفات الموقع المهمة حيث يمكن للمتسللين إدخال تعليمات برمجية أو نصوص برمجية ضارة. ولكن مع Jetpack Security، يمكنك منع الهجمات من هذا النوع من خلال لوحة المعلومات الخاصة بك.

كل ما عليك فعله هو الانتقال إلى Jetpack → الإعدادات والتمرير لأسفل إلى القسم ذي الصلة حيث سترى مفتاح تبديل لتمكين الميزة أو تعطيلها.

في الواقع، في المتوسط، يصد Jetpack 5193 هجمة عنيفة على مدار عمر موقع الويب. يقوم تلقائيًا بحظر عناوين IP الضارة حتى قبل أن تصل إلى موقعك. ويمكنك السماح لعناوين IP المعروفة بتقليل النتائج الإيجابية الخاطئة.

سجل نشاط المستخدم لمدة 30 يومًا

إذا كنت تريد معرفة كيفية منع محاولات اختراق WordPress، فإن سجل الأنشطة يعد حلاً ممتازًا. بهذه الطريقة، يمكنك تتبع كل إجراء يتم تنفيذه على موقعك - مثل تحديثات المكونات الإضافية والموضوعات، وتعديلات الإعدادات، وتسجيلات دخول المستخدم.

باستخدام Jetpack Security، يمكنك تخزين إجراءات المستخدم لمدة تصل إلى 30 يومًا، مما يمكن أن يبسط مهام إدارة الموقع، ويحسن فعالية تصحيح الأخطاء والإصلاحات. بالإضافة إلى ذلك، ستحصل على معلومات مفصلة حول كل حدث، بما في ذلك الطابع الزمني والمستخدم والوصف.

إصلاحات سهلة بنقرة واحدة

هناك طريقة أخرى يساعد بها Jetpack Security في منع اختراقات WordPress وهي من خلال إصلاحاته السهلة بنقرة واحدة. وهذا ما يميز Jetpack عن المكونات الإضافية للأمان الأخرى التي قد تكون جيدة في تحديد المشكلات، ولكنها لا توفر طريقة لحلها.

وهذا يعني أن موقع الويب الخاص بك قد يعاني من فترات طويلة من التوقف حيث يتعذر على الزوار الوصول إلى المحتوى الخاص بك، ولا تتمكن من تحقيق الإيرادات. والخبر السار هو أنه إذا كنت تستخدم Jetpack Security، فستتمكن من الوصول إلى عمليات فحص الثغرات الأمنية في الوقت الفعلي.

كما ذكرنا، يمكنك إجراء الفحص بالانتقال إلى Jetpack → حماية → مسح . هنا، يمكنك أيضًا عرض نتائج الفحص. بالإضافة إلى ذلك، يمكنك العثور على مزيد من المعلومات حول التهديدات المكتشفة وحتى النقر على زر إصلاح الكل لحل المشكلات بشكل مجمّع.

الحماية من التعليقات والنماذج غير المرغوب فيها

Akismet هو أحد المكونات الإضافية الأكثر شيوعًا لمكافحة البريد العشوائي، وهو يوفر بعض الإمكانات الرائعة. فهو يحظر ما متوسطه 7.5 مليون إرسال بريد عشوائي في الساعة. ومع JetPack Security (بالإضافة إلى خطط JetPack الأخرى المحددة) ، ستحصل على الوصول إلى المكون الإضافي لمنع التعليق على البريد العشوائي وتشكيل البريد العشوائي.

بطبيعة الحال ، يمكن أن يكون البريد العشوائي محبطًا للغاية للتعامل معه ، ويمكن أن يجعل موقع الويب الخاص بك يبدو أقل جدارة وموثوقة من وجهة نظر العميل. ولكن ، يمكن أن تحتوي أيضًا على برامج ضارة خطيرة يمكن استخدامها لتلف الأجهزة وسرقة البيانات الحساسة.

في الأساس ، يمكّن قسم التعليقات وحقول النماذج أي شخص من التفاعل مع موقع الويب الخاص بك. على هذا النحو ، تميل هذه المجالات إلى أن تكون أهدافًا رئيسية لهجمات البريد العشوائي.

لحسن الحظ ، يمكنك معالجة هذه المشكلة عن طريق الذهاب إلى Jetpack → Akismet Anti SPAM من لوحة القيادة الخاصة بك.

هنا ، يمكنك معرفة عدد محاولات البريد العشوائي التي تم حظرها ، وعرض تصنيف دقة يعتبر الرسائل غير المرغوب فيها المفقودة والإيجابيات الخاطئة.

بالإضافة إلى ذلك ، يمكنك إعداد تصفية البريد العشوائي التلقائي بحيث لا تضطر أبدًا إلى رؤية الأسوأ والأكثر انتشارًا في البريد العشوائي. أو ، يمكنك تكوين الإعدادات بحيث يتم توجيه كل قطعة من البريد العشوائي إلى مجلد البريد العشوائي المخصص حيث يمكنك مراجعته.

5 ملايين موقع+ مواقع تثق Jetpack لأمن موقعه على الويب

على الرغم من أن WordPress تعتبر إلى حد كبير منصة آمنة لمواقع الويب ، إلا أنها أيضًا هدف جذاب للمتسللين لأنه يتمتع بشعبية كبيرة. مع وضع ذلك في الاعتبار ، من المهم اتخاذ تدابير لمنع اختراقات WordPress. بهذه الطريقة ، يمكنك حماية بيانات العميل بشكل أفضل والحفاظ على سمعتك الجيدة.

تعد كلمات المرور القوية ، والمصادقة ثنائية العوامل ، وجدار حماية تطبيق الويب كلها دفاعات رائعة. ولكن ، تحتاج أيضًا إلى اختيار مضيف ويب آمن ، والحفاظ على تحديث البرنامج ، ومسح موقعك بانتظام للحصول على نقاط الضعف.

مع أمان Jetpack ، ستحصل على إمكانية الوصول إلى مكون إضافي للأمان بالكامل يمنع مجموعة من الهجمات عبر الإنترنت. يساعدك على أتمتة النسخ الاحتياطية ، ومراقبة نشاط المستخدم ، وحظر التعليقات والبريد العشوائي ، والوصول إلى إصلاحات نقرة واحدة. ابدأ اليوم!