كيفية حماية موقعك من هجمات تنفيذ التعليمات البرمجية عن بُعد (5 طرق)

نشرت: 2022-05-19إذا كنت تدير موقع WordPress ، فقد تكون على دراية بالعديد من المخاطر الأمنية التي قد تهدد عملك. على سبيل المثال ، يمكن أن تستغل هجمات تنفيذ التعليمات البرمجية عن بُعد (RCE) نقاط ضعف موقع الويب الخاص بك لسرقة البيانات أو تدمير المحتوى الخاص بك أو السيطرة على موقعك تمامًا.

لحسن الحظ ، يمكنك حماية موقع الويب الخاص بك بسهولة من خلال فهم خصوصيات وعموميات هذا النوع من الهجوم. من خلال المعرفة الصحيحة ، يمكنك اتخاذ الخطوات اللازمة نحو تأمين موقع الويب الخاص بك ضد عمليات اختراق RCE.

في هذا المنشور ، سنناقش هجمات RCE وكيف يمكن أن تضر موقع الويب الخاص بك. بعد ذلك ، سنناقش خمس طرق يمكنك من خلالها حماية موقعك ، بما في ذلك استخدام جدار حماية تطبيق الويب (WAF). دعنا نتعمق في!

نظرة عامة على هجمات التنفيذ عن بعد

RCE عبارة عن هجوم إلكتروني حيث يقوم المتسلل بتنفيذ أوامر التعليمات البرمجية على جهاز شخص ما عن بعد. قد تحدث هذه الهجمات إذا قام المضيف بتنزيل برامج ضارة عن غير قصد. بعد ذلك ، يمكن للمتسلل تثبيت برامج ضارة لسرقة البيانات ومنع الوصول إلى ملفات المستخدم حتى يدفع المالك فدية أو يقوم بتعدين العملة المشفرة.

علاوة على ذلك ، بمجرد أن يكشف المهاجم عن ثغرة أمنية ، يمكنه ممارسة سيطرة كاملة على معلوماتك وجهازك. قد يتم اختراق بيانات العميل الخاصة بك ، وقد تفقد ملفات موقع الويب الخاص بك ، ويمكن تدمير سمعتك إلى الأبد.

علاوة على ذلك ، تتزايد هجمات RCE ، حيث ترتفع من 7 إلى 27 بالمائة من نقاط الضعف الحرجة الأكثر شيوعًا بين عامي 2019 و 2020. ومن المحتمل أن تكون هذه الزيادة بسبب جائحة COVID-19 الذي نقل العديد من الشركات إلى بيئة افتراضية أولاً.

كيفية حماية موقع الويب الخاص بك من هجمات تنفيذ التعليمات البرمجية عن بُعد (5 طرق)

لقد غطينا للتو مخاطر هجمات RCE. الآن ، دعونا نناقش خمس طرق لحماية موقع الويب الخاص بك منها!

1. قم بتثبيت جدار حماية تطبيق ويب

يعد جدار حماية تطبيقات الويب (WAF) أداة وقائية ممتازة يمكنها حماية موقعك من مخاطر الأمان المختلفة ، بما في ذلك هجمات RCE. يقوم بمراقبة وتصفية حركة مرور HTTP لمنع الأطراف المشبوهة من اختراق دفاعاتك. بشكل أساسي ، يعمل كمخزن مؤقت بين خادم الويب وحركة المرور الواردة.

على سبيل المثال ، يمكن لأداة مثل Sucuri WAF حماية موقعك من هجمات RCE ، وتسريع أوقات التحميل ، وحتى زيادة توفر موقع الويب الخاص بك:

بالإضافة إلى حماية موقعك من هجمات RCE ، يمكن لـ Sucuri إزالة التعليمات البرمجية الضارة الموجودة على موقعك ومنع هجمات DDoS. اعتمادًا على مضيف الويب الخاص بك ، قد تأتي خدمة الاستضافة الخاصة بك أيضًا مع حماية WAF.

2. تأكد من تحديث برنامجك

يعد الحفاظ على تحديث جميع برامج موقع الويب الخاص بك أمرًا بالغ الأهمية لمنع RCE. لذلك ، من الضروري مراقبة موقعك باستمرار للحصول على تحديثات جديدة للقوالب والمكونات الإضافية وبرنامج WordPress الأساسي.

يقوم مطورو WordPress والإضافات والقوالب بانتظام بإصدار تحديثات تعمل على تحسين الأمان والوظائف. وبالتالي ، فإن تحديث موقعك قدر الإمكان يقلل بشكل فعال من المخاطر الأمنية التي قد يستغلها المتسللون من RCE.

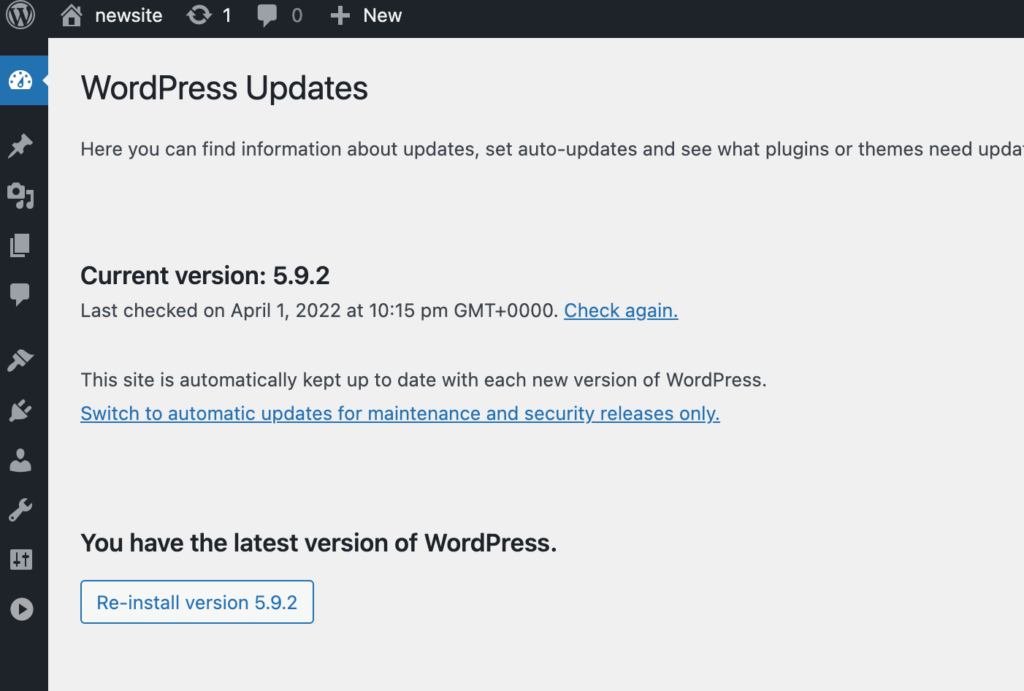

توجه إلى Dashboard> Updates في لوحة معلومات WordPress لتحديث برنامجك يدويًا. هنا ، يمكنك عرض أي تحديثات متوفرة وتمكينها من خلال النقر عليها:

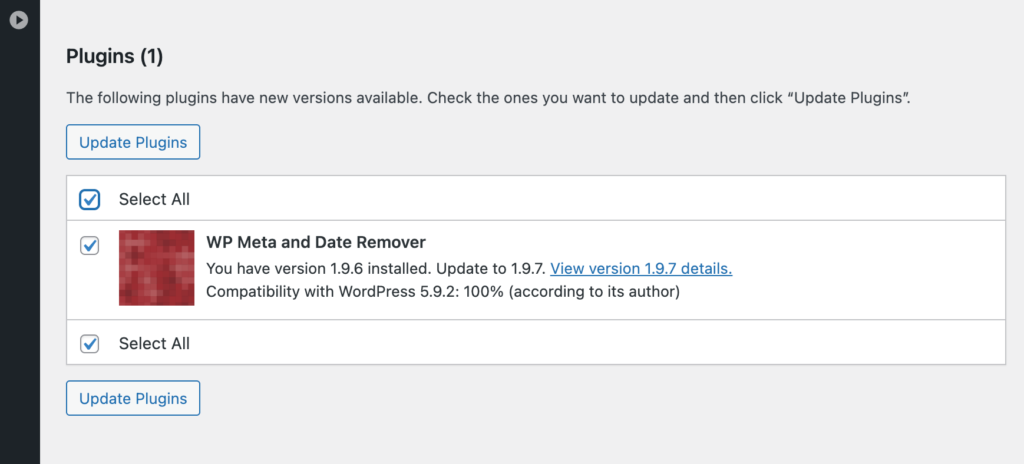

إذا كان لديك أي مكونات إضافية قديمة ، فانقر فوق تحديد الكل وتحديث المكونات الإضافية للوصول إلى أحدث الإصدارات:

بدلاً من ذلك ، يمكنك الشراكة مع مزود استضافة WordPress مُدار. تهتم هذه الشركة بمهام متعددة خلف الكواليس مثل التحديثات التلقائية وأمن مواقع الويب وتعزيز الأداء. يمكن أن يؤدي اختيار مضيف مُدار إلى حماية موقعك تلقائيًا من هجمات RCE وتهديدات الأمان الأخرى.

على سبيل المثال ، WP Engine هو مضيف ويب موثوق به مع WAF متطور ، وتحديثات آلية ، ونسخ احتياطية يومية ، والوصول إلى كل من شبكة توصيل المحتوى (CDN) وشهادة SSL:

تبدأ خطط استضافة WP Engine بسعر 23 دولارًا في الشهر. تدعم هذه الحزمة موقع ويب واحد و 25000 زائر شهريًا.

3. استخدام حماية تجاوز سعة المخزن المؤقت

يحتفظ المخزن المؤقت بالبيانات في منطقة تخزين الذاكرة أثناء نقلها بين مواقع مختلفة. يحدث الفائض عندما تكون كمية البيانات أكبر من سعة المخزن المؤقت. عندما يحدث هذا ، يبدأ برنامج كتابة البيانات في الكتابة فوق مواقع الذاكرة الأخرى.

إذا كان هناك تجاوز في المخزن المؤقت ، فيمكنه تمكين المستغلين من الكتابة فوق ذاكرة البرنامج. يمكنهم إضافة تعليمات برمجية ضارة وتنفيذ هجوم RCE. لذلك ، فإن حماية موقعك من تجاوز سعة المخزن المؤقت أمر بالغ الأهمية لمنع تهديدات RCE.

لحسن الحظ ، يتم عادةً إنشاء حماية تجاوز سعة المخزن المؤقت في معظم مكتبات رموز السمات في WordPress. قد لا تحتوي لغات مثل C / C ++ على حماية تجاوز سعة المخزن المؤقت ، ولكن Javascript و PERL و C # تفعل ذلك.

لذلك ، نوصي أيضًا باتباع أفضل ممارسات الترميز للحماية من تجاوز سعة المخزن المؤقت عند تطوير موقعك.

4. تقييد أذونات وصول المستخدم

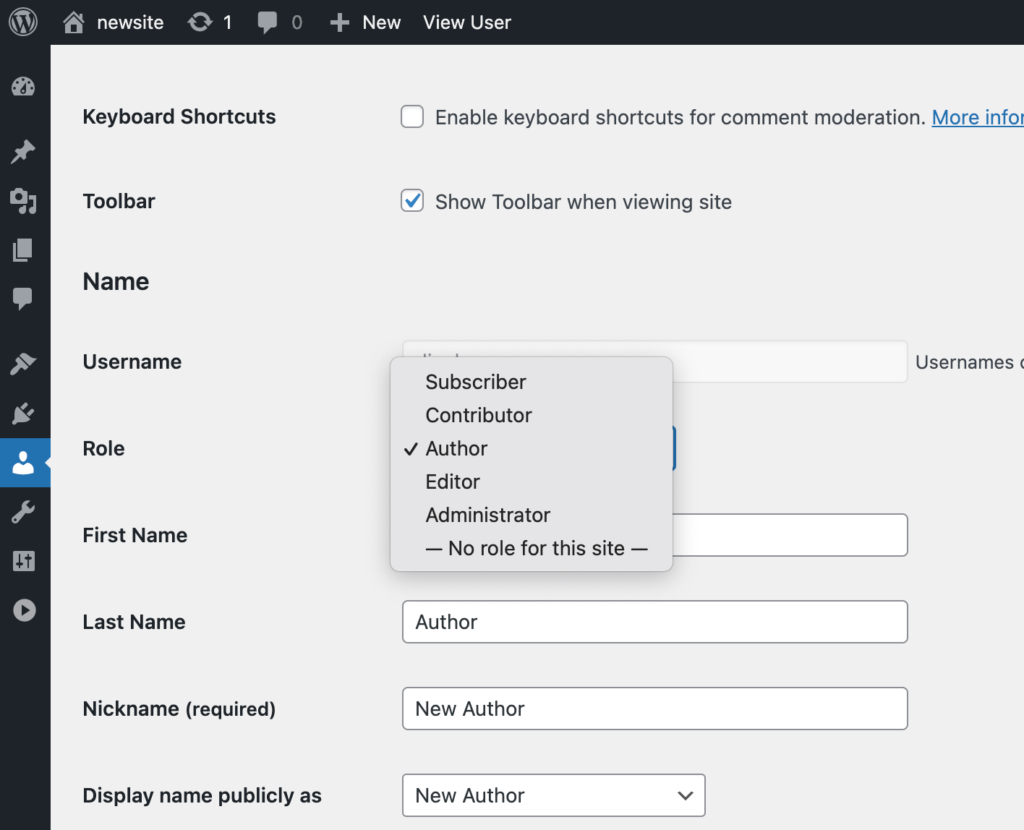

في WordPress ، يمكنك تعيين عدة أذونات مختلفة للمستخدمين. على سبيل المثال ، هناك مسؤولون ومحررين ومؤلفين ومساهمين ومشتركين. لكل نوع مستخدم أذونات مختلفة ، ويمكن للمسؤول فقط تحرير الرمز مباشرةً.

من خلال التأكد من أن كل مستخدم لديه مستوى الوصول الذي يحتاجه فقط للقيام بعمله ، فلن يتم اختراق موقعك بالكامل إذا تسلل أحد المتطفلين إلى أحد أدوار المستخدم.

على سبيل المثال ، إذا كان لديك كتاب مستقلون في مدونتك ، ففكر في تعيينهم كمحررين أو مؤلفين أو مساهمين ، اعتمادًا على أدوارهم.

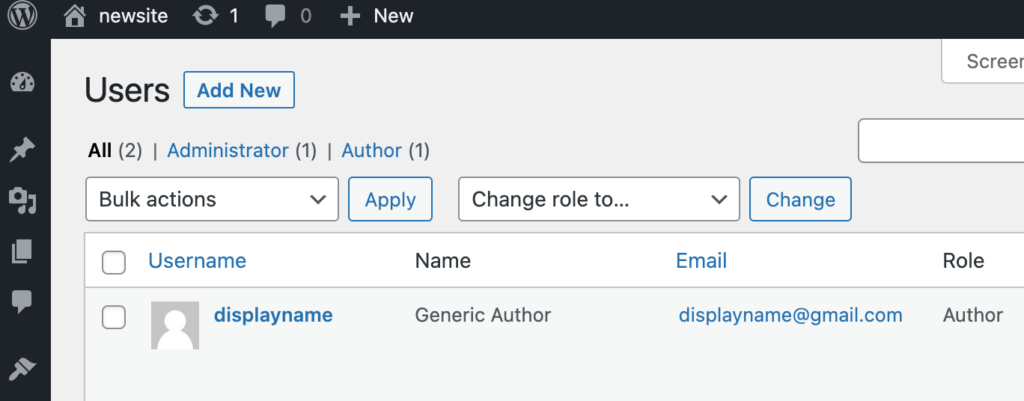

انتقل إلى المستخدمون> كل المستخدمين في لوحة معلومات WordPress لتعديل أدوار المستخدم. بعد ذلك ، انقر فوق " تعديل " أسفل المستخدم الذي تريد تعديله:

بعد ذلك ، قم بالتمرير لأسفل إلى الدور وحدد دورًا مناسبًا للمستخدم من القائمة المنسدلة:

كقاعدة عامة ، لا تمنح أي شخص دور المسؤول إلا إذا كنت تريده أن يكون له حق الوصول الكامل إلى موقعك وكودته.

5. استخدام برامج كشف التسلل

يقوم برنامج كشف التطفل (IDS) بفحص حركة المرور الواردة والصادرة لموقع الويب الخاص بك ويعلمك إذا اكتشف نشاطًا مشبوهًا. باستخدام هذه الإخطارات ، ستعرف متى وما إذا كنت بحاجة إلى اتخاذ إجراءات استباقية ضد هجمات RCE.

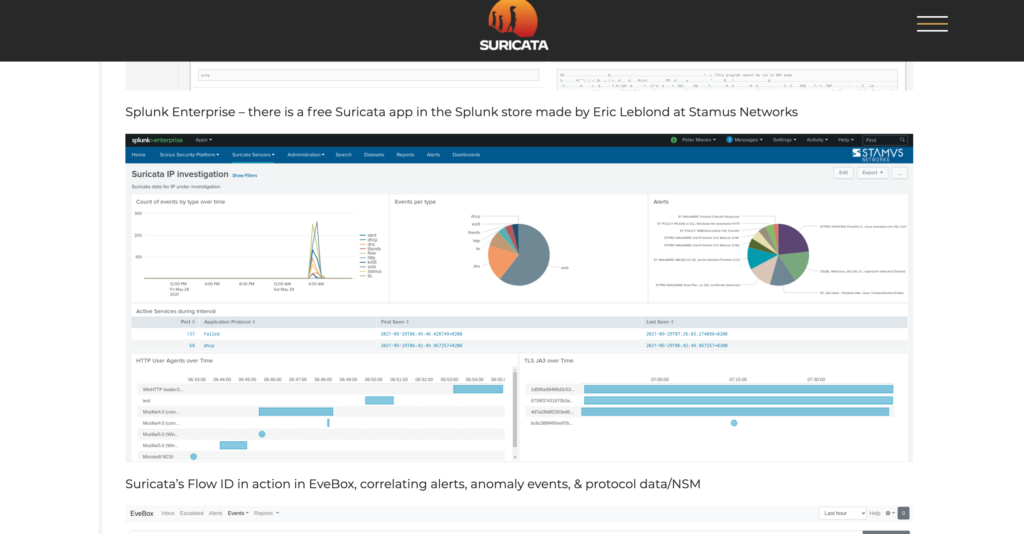

Suricata هو مثال على أداة IDS مجانية ومفتوحة المصدر يمكنها تنبيهك عندما تتلقى شبكتك طلبات مشبوهة:

بالإضافة إلى كشف التسلل ، تقدم Suricata خدمات مثل:

- تسجيل وتحليل TLS / SSL

- تسجيل HTTP

- تسجيل DNS

يوفر Suricata أيضًا للمستخدمين لوحة تحكم كاملة من التحليلات والأحداث لكل نوع والتنبيهات ووكلاء مستخدم HTTP بمرور الوقت.

خاتمة

يعد الحفاظ على تحديث أمانك مهمة أساسية بصفتك مالك موقع WordPress. إذا تمكن المتسللون من الوصول إلى موقعك وسرقة بيانات العملاء ، فمن المحتمل أن تواجه عقوبات قانونية ومالية شديدة. ومع ذلك ، يمكنك إحباط الهجمات الإلكترونية الشائعة مثل تنفيذ التعليمات البرمجية عن بُعد (RCE) من خلال اتخاذ احتياطات بسيطة.

في هذا المنشور ، ناقشنا خمس طرق لحماية موقع الويب الخاص بك من هجمات RCE:

- قم بتثبيت جدار حماية تطبيق الويب (WAF).

- تأكد من تحديث برنامج موقع الويب الخاص بك لتقليل المخاطر الأمنية.

- تأكد من حماية موقع الويب الخاص بك من تجاوز سعة المخزن المؤقت.

- تقييد أذونات وصول المستخدمين.

- استخدم برنامج كشف التسلل (IDS).

هل لديك أي أسئلة أخرى حول هجمات تنفيذ التعليمات البرمجية عن بُعد وكيفية الحماية منها؟ واسمحوا لنا أن نعرف في قسم التعليقات أدناه!