كيفية حماية متجر WooCommerce من الاحتيال

نشرت: 2023-02-17قبل بضعة أسابيع ، أبرزت WPTavern الارتفاع الأخير في عمليات الاحتيال في الدفع عبر Stripe على مواقع WooCommerce. على الرغم من أن هذه المشكلة بحد ذاتها ليست جديدة ، فقد تم تشغيل هذا المنشور من خلال مناقشة في Advanced WordPress Facebook Group ، من قبل العديد من المطورين الذين لاحظوا أن مواقع عملائهم قد تأثرت بحوادث مماثلة.

وهم ليسوا وحيدين.

وفقًا للبيانات التي حللتها Statista ، تضاعفت خسائر التجارة الإلكترونية بسبب الاحتيال في الدفع عبر الإنترنت على مستوى العالم من 20 مليار دولار أمريكي في عام 2021 إلى 41 مليار دولار أمريكي في عام 2022. وبناءً على هذه الاتجاهات ، تقدر التوقعات الحالية الرقم بـ 48 مليار دولار أمريكي. في عام 2023.

فهم الاحتيال في الدفع

ببساطة ، يعني "الاحتيال" سرقة ما لا يخصك ، ومع ذلك ، فإن الاحتيال في الدفع عبر الإنترنت ليس سوى شيء بسيط.

ما هو الاحتيال في الدفع؟

عندما يتم السداد عن طريق معاملة غير مصرح بها ، أي بدون موافقة مالك البطاقة أو الحساب المصرفي ، يُعرف ذلك باسم الاحتيال في الدفع.

الأنواع الشائعة من الاحتيال في الدفع

هناك أنواع مختلفة من عمليات الاحتيال في الدفع التي يتم تنفيذها بسلاسة بحيث يستغرق الأمر بعض الوقت حتى يدرك الضحايا أنهم تعرضوا للخداع.

اختبار البطاقة

يقوم المحتال بسرقة تفاصيل بطاقة الخصم أو الائتمان ببعض عمليات الشراء الصغيرة للتأكيد على صحة تفاصيل البطاقة. يُعرف هذا عادةً باسم اختبار البطاقة أو تكسير البطاقة.

غالبًا ما يبحث المحتالون عن مواقع الويب التي تسمح لك بدفع أي مبلغ (ادفع ما تريد) أو مواقع الويب غير الهادفة للربح التي تقبل مبالغ صغيرة كتبرعات. عدا ذلك ، فإنهم يتعرفون على أي موقع إلكتروني عشوائي للتاجر المطمئن ويشترون سلعًا رخيصة لتأكيد أن البطاقة المسروقة لا تزال نشطة.

للإضافة إلى هذه الفوضى ، إذا كان المحتال ماهرًا تقنيًا بما يكفي لاستخدام البرامج النصية الآلية أو الروبوتات لهذا الغرض ، فقد يؤدي ذلك إلى عدد كبير من هذه المعاملات في فترة قصيرة جدًا. في كثير من الأحيان ، يكون الوقت قد فات بالفعل بحلول الوقت الذي يلاحظ فيه التاجر المتأثر ومالك البطاقة الفعلي هذه المعاملات غير الطبيعية ويحاولان إيقافها.

تزوير التثليث

يمكن أن يكون هذا النوع من الاحتيال كابوسًا كاملاً ، لأنه من الصعب حقًا تتبع هذه السلسلة. هذه هي الطريقة التي تسير بها الأمور عادة:

- يضع المحتال واجهة متجر زائفة في أحد الأسواق (مثل e-Bay أو Amazon) كاملة بالمنتجات.

- يزور عميل حقيقي متجر المحتال ويشتري منتجًا.

- ثم يستخدم المحتال بطاقة ائتمان مسروقة ويضع طلبًا لهذا المنتج مع تاجر شرعي بعنوان الشحن الخاص بالعميل.

- الآن ، لا يلاحظ العميل أي شيء غير طبيعي ، لأنه يتلقى بالضبط ما طلبته ، باستخدام تفاصيل بطاقته الأصلية.

- عندما يرى مالك البطاقة المسروقة الرسوم على فاتورته ويثير نزاعًا بشأن الدفع ، فإن التاجر المطمئن هو الذي يتعين عليه دفع غرامة رد المبالغ المدفوعة. مع تسليم البضاعة بالفعل إلى شخص دفع بالفعل مقابل المنتج (وإن كان ذلك للمحتال) ، فليس لدى التاجر أي طريقة لاسترداد العنصر الذي تم تسليمه أو السداد المستحق له مقابل ذلك. بالإضافة إلى أنه ينتهي به الأمر بدفع رسوم الغرامات مقابل رد المبالغ المدفوعة أيضًا.

- إذا لم يطور التاجر الحقيقي لعبته ومنع مثل هذه المعاملات الاحتيالية ، فيمكن أن تتراكم الخسائر بسرعة كبيرة.

الاحتيال الودي

الاحتيال الودي (المعروف أيضًا باسم رد المبالغ المدفوعة الزائف) هو عندما يشتري العميل شيئًا ما باستخدام بطاقته الصالحة الخاصة به من بائع تجزئة عبر الإنترنت ولكنه يقوم لاحقًا برفع المبالغ المدفوعة من البنك الذي يتعامل معه ، ويطالب باسترداد الأموال. قد يكون هذا إما بسبب ندم المشتري أو التردد في الاتصال بالتاجر وحلها وديًا.

المبالغ المعادة البديلة

يحدث هذا عندما يدفع المحتال مبلغًا كبيرًا لموقع ويب (عادةً ما يكون موقعًا غير ربحي أو موقع ويب يقبل تبرعات ما تريد) باستخدام بطاقة مسروقة. بعد ذلك ، اتصلوا بالموقع وادعوا أنهم نقلوا أكثر مما كانوا يعتزمون القيام به ، وطلبوا استردادًا جزئيًا لبطاقة بديلة (خاصة به) ، وادعوا مرة أخرى بشكل خاطئ أن البطاقة المستخدمة للدفع الأصلي قد انتهت صلاحيتها.

إجراءات بسيطة لمنع القرصنة والاحتيال في الدفع

لكي نكون منصفين ، يبذل معالجات بوابات الدفع قصارى جهدهم لإبعاد الجهات الخبيثة ، لكن هذا ببساطة لا يكفي.

في الواقع ، نشر Stripe ملاحظة توضح بالتفصيل استجابته لهذه الزيادة الأخيرة في هجمات اختبار البطاقة. في حين أن ذلك قد يكون قد ساعد في تقليل الاحتيال ، إلا أنه لا يزال يمثل عائقًا بسيطًا ، عندما تفكر في حجم مثل هذه المحاولات الاحتيالية الناجحة.

لذلك من الأفضل أن تتحمل مسؤولية الحفاظ على أمان موقع WordPress الخاص بك وأن تفعل كل ما تستطيع.

فيما يلي 5 طرق بسيطة للقيام بذلك!

1. فرض عملية تسجيل دخول قوية

يمكن أن يكون موقع الويب آمنًا فقط مثل أضعف كلمة مرور له. إن فرض كلمات مرور قوية هو أقل ما يمكنك فعله لمنع المتسللين من الوصول إلى موقع الويب الخاص بك. ومع ذلك ، إذا كانت كلمة المرور معقدة للغاية بحيث يتعذر على البشر تذكرها ، فقد يتكاسلون ويكتبونها في مكان غير آمن. أو إذا كان من السهل عليهم تذكرها ، فمن المحتمل أيضًا أن يتم اختراقها بسهولة.

بدلاً من الاعتماد فقط على كلمة مرور قوية ، يوصى بشدة باختيار طبقة أمان إضافية ، عن طريق إضافة خطوة أخرى إلى عملية تسجيل الدخول. بعض الطرق للقيام بذلك -

- فرض المصادقة ذات العاملين باستخدام مكون WordPress الإضافي

- قم بتمكين مفاتيح مرور القياسات الحيوية لتجنب كلمات المرور تمامًا

2. مراقبة المدفوعات بانتظام

احترس من أي أنماط غير عادية للعملاء ، ومعرفات البريد الإلكتروني الفردية ، وعنوان إرسال الفواتير ، وعدم تطابق موقع عنوان IP وما إلى ذلك. يمكنك القيام بذلك يدويًا أو استخدام مكون إضافي للدفع WooCommerce مثل تلك المدرجة أدناه.

فيما يلي بعض إضافات WooCommerce WordPress المصممة خصيصًا لمنع الاحتيال

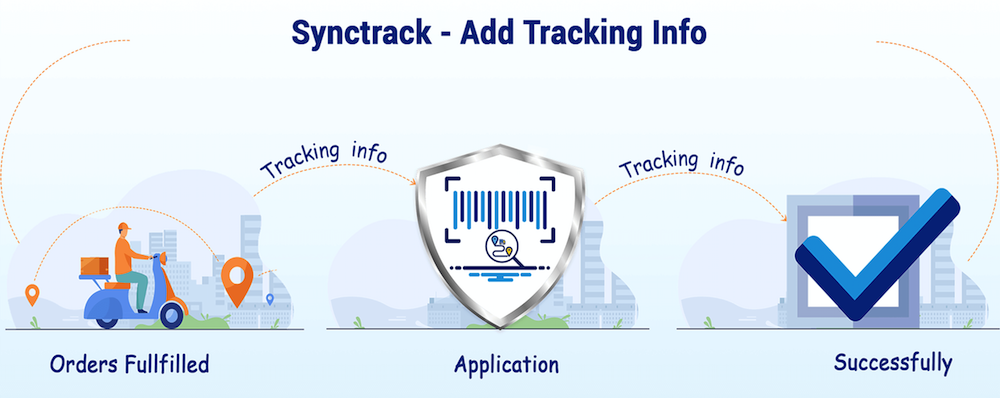

SyncTrack Auto إضافة Paypal

هذا مكون إضافي مجاني أقل شهرة نسبيًا ، والذي تم إصداره في 2022 مايو. ما يهدف إلى القيام به رائع - فهو يتكامل مع Paypal ويمرر معلومات تتبع الدفع ، بحيث تكون محميًا من النزاعات وعمليات رد المبالغ المدفوعة المتعلقة بالطلبات الاحتيالية.

ومع ذلك ، لم يتم تحديث هذا المكون الإضافي منذ إصداره واختباره باستخدام إصدارات WordPress الحديثة على الرغم من ذلك ، لذا يجب استخدامه بحذر.

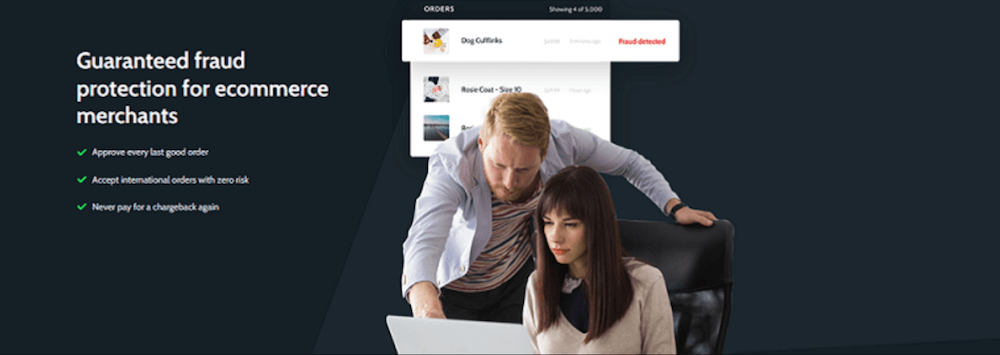

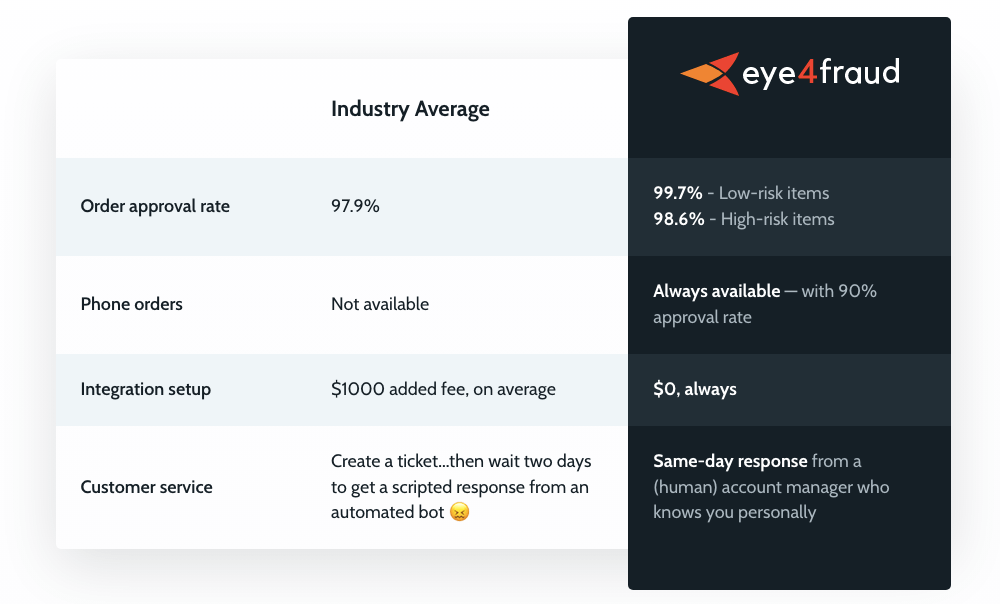

WooCommerce Eye4Fraud

إنه يضمن حرفيًا حماية رد المبالغ المدفوعة من خلال الوعد بتعويضك بالكامل ، إذا قام العميل برفع المبالغ المدفوعة بنجاح على حساب Eye4Fraud المعتمد. لا أحسن من هذا ، على ما أعتقد.

ستحتاج إلى الحصول على حساب Eye4Fraud حتى يعمل هذا على الرغم من أنهم يتقاضون نسبة مئوية من مبلغ طلبك كعمولة. لا توجد معلومات تسعير على موقع الويب الخاص بهم ، يمكنك التواصل معهم للحصول على عرض أسعار مخصص.

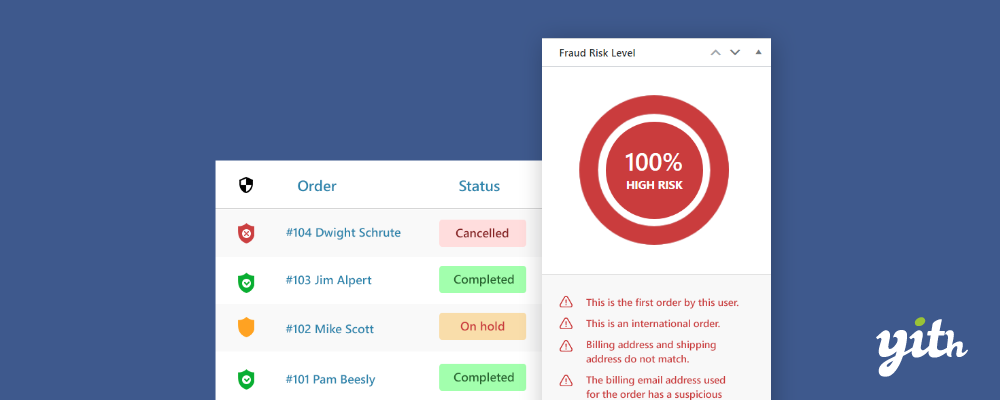

YITH WooCommerce مكافحة الاحتيال

يكتشف هذا المكون الإضافي تلقائيًا السلوك المشبوه أثناء عملية الدفع ويمنع الطلبات. على سبيل المثال ، أي عدم تطابق في المعلمات مثل عنوان IP والموقع الجغرافي وما إلى ذلك.

كما يسمح لك بتكوين قواعد لحظر الطلبات بناءً على شروط مثل حد المخاطرة ورسائل البريد الإلكتروني من المجالات المشبوهة ومبالغ الطلبات المرتفعة بشكل غير عادي (يمكنك تحديد المبلغ) والمزيد.

Woocommerce Anti-Fraud بواسطة OPMC

يسمح لك هذا المكون الإضافي الشهير لمكافحة الاحتيال في WordPress بإعداد العديد من القواعد والتنبيهات بناءً على سلوك العميل المتوقع. يتم تمييز أي أوامر لا تتوافق مع هذا ، بحيث يمكنك بعد ذلك النظر فيها عن كثب.

هذا البرنامج المساعد أيضًا:

- يقيم المخاطر المرتبطة بكل دفعة وينبهك إلى المدفوعات عالية المخاطر

- يوفر الحماية ضد هجمات السرعة باستخدام reCAPTCHA

- يتكامل مع QuickEmailVerification للتحقق من صحة عناوين البريد الإلكتروني

3. تعطيل طلبات الضيف (بدون تسجيلات العميل)

ضع في اعتبارك إجبار المستخدمين على التسجيل على موقع الويب الخاص بك قبل تقديم طلب. يمكنك أيضًا إضافة فحص إضافي عن طريق إجبار المستخدمين الجدد على التحقق من صحة عنوان بريدهم الإلكتروني أو عن طريق إضافة captcha في نموذج التسجيل (أو كليهما).

وإذا لم تكن قد فعلت ذلك ، ففكر في إضافة رمز التحقق إلى صفحة الدفع الخاصة بك أيضًا. على الرغم من أن ذلك قد يزعج عملائك الحقيقيين الذين يريدون تجربة فحص سريعة وسلسة ، فقد يظل الأمر مفيدًا.

ومع ذلك ، يمكن أن يساعد ذلك في تقليل فرص هجمات اختبار البطاقة حيث يتم وضع طلبات متعددة لمبالغ صغيرة باستخدام معرفات بريد عشوائية غير موجودة بواسطة برامج الروبوت.

4. تمكين تحديد السعر

يسمح لك المكون الإضافي WooCommerce Anti-الاحتيال بواسطة YITH بالتحكم في عدد الطلبات لكل مستخدم خلال فترة زمنية محددة. هذا يمنع المحتالين من وضع عدد كبير من الطلبات تلقائيًا باستخدام نفس معرف العميل. لا يعني ذلك أن هذا يمنعه تمامًا بالطبع ، ولكن كل القليل يساعد.

5. الاستفادة مما لديك بالفعل

يجب أن تبذل قصارى جهدك للاستفادة من أي موارد قد تستخدمها بالفعل ، على سبيل المثال الاستضافة أو Cloudflare (أو موفري الأمان المشابهين).

على سبيل المثال:

- يمكنك تمكين وضع Bot Fight في Cloudflare بحيث يتم حظرها بواسطة Cloudflare كلما لوحظت أنماط حركة مرور روبوت نموذجية.

- تحقق مع موفر الاستضافة الخاص بك أيضًا إذا كان يوفر أي أدوات أو جدران حماية قد تساعدك في التعامل مع مثل هذه المحاولات.

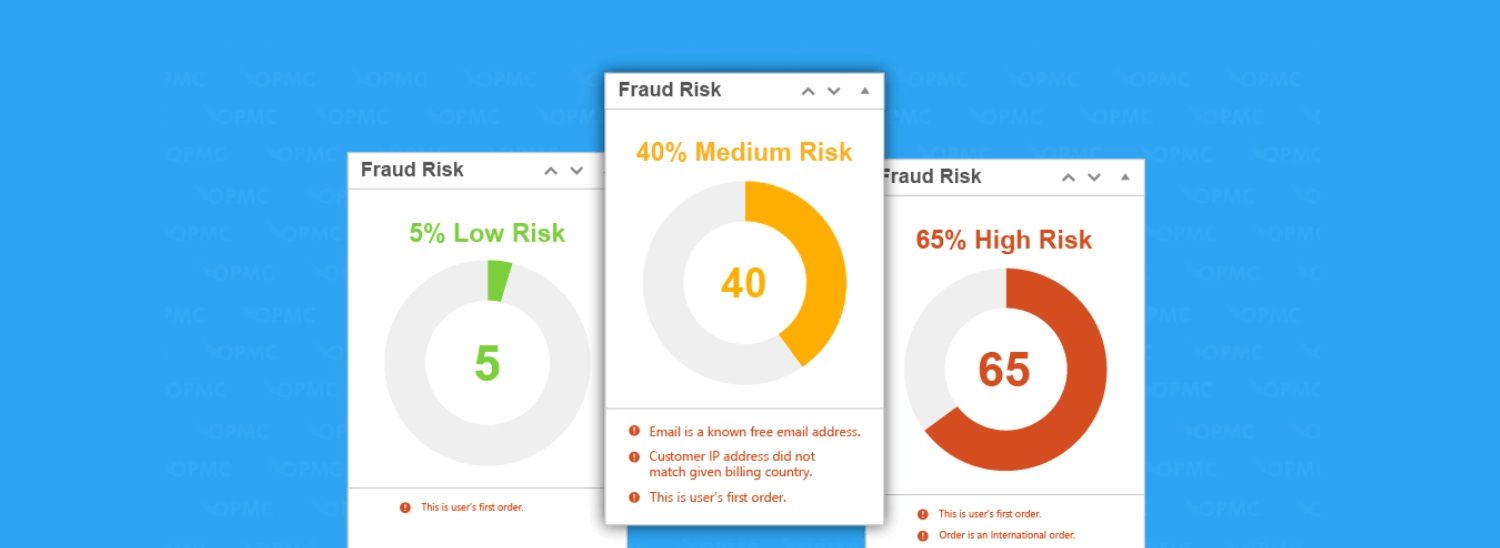

أيضًا ، إذا كنت تستخدم بالفعل المكون الإضافي WooCommerce Payments ، فإنه يسلط الضوء على مستوى المخاطرة الذي تم تقييمه لكل معاملة ، على أنه "عادي" أو "مرتفع" - وهذا يعتمد على تكامله مع أداة منع الاحتيال RADAR من Stripe.

بينما يجب عليك بالتأكيد استخدام أي وسيلة ممكنة لمنع الاحتيال ، فمن المحتمل أنك لا تزال ترى بعض الطلبات الاحتيالية تصل.

أفضل طريقة لتقليل الأضرار إلى الحد الأدنى هي البقاء في حالة تأهب والاستجابة بسرعة لأي أنماط شراء غير طبيعية على موقع الويب الخاص بك.

إذا رأيت معاملات متعددة لمبالغ صغيرة في تتابع سريع ، يجب عليك التحقق من التفاصيل وحظرها على الفور حتى تقوم بالتحقيق في المعاملات.

ابق متيقظًا ، ابق آمنًا!