إصلاح البرامج الضارة Wp-Feed.php و Wp-Tmp.php في WordPress - MalCare

نشرت: 2023-04-19هل ينبهك برنامج فحص البرامج الضارة إلى أن "موقعك الإلكتروني قد تم الاستيلاء عليه" ولكنه يبدو جيدًا بالنسبة لك؟

هل يشكو الزوار من الإعلانات غير المرغوب فيها على موقع WordPress الخاص بك ولكنك لا ترى أيًا منها؟

هناك احتمال كبير أن يكون موقعك قد تعرض للاختراق.

يجد المتسللون طرقًا ذكية لإخفاء الاختراقات الخاصة بهم عن مالكي المواقع حتى لا يتم اكتشافهم ويمكنهم الاستمرار في استغلال موقع الويب لفترة طويلة.

يعد ملف wp-feed.php أحد أكثر الاختراقات المقنعة بذكاء.

مخفي عن أصحاب الموقع ، يعرض إعلانات عن منتجات غير مشروعة وعقاقير ومحتوى للبالغين لزوارك.

حتى لو كنت قادرًا على اكتشافه ، فإن العثور على جميع الأماكن التي انتشرت فيها العدوى ليس صعبًا فحسب ، بل إنه مستحيل في بعض الأحيان. إزالة العدوى معقدة وصعبة. إذا تمكنت من إزالته ، في 8 من كل 10 حالات ، تظهر العدوى مرة أخرى.

الخلاصة: من الصعب إزالة عدوى wp-feed.php من موقع WordPress.

لحسن الحظ ، تعاملنا مع هذه البرامج الضارة مرات لا تحصى من قبل. على مدار العقد الماضي ، لم نقم فقط بإزالة wp-feed من مئات وآلاف مواقع WordPress ، ولكننا منعنا أيضًا إعادة العدوى.

لا تقلق. أنت في أيد أمينة.

ستتعلم في هذه المقالة:

- كيف تعمل البرامج الضارة wp-feed.php وكيف تؤثر على موقع الويب الخاص بك

- كيفية إزالته من موقعك

- كيفية منع الإصابة مرة أخرى في المستقبل

TL ؛ DR : لإزالة عدوى wp-feed.php ، كل ما عليك فعله هو تثبيت برنامج إزالة البرامج الضارة في WordPress وتشغيل وظيفة التنظيف التلقائي. يساعد المكون الإضافي أيضًا في منع الإصابة مرة أخرى عن طريق إزالة الأبواب الخلفية لموقع الويب والتي تمكن من إعادة الإصابة ومنع حركة المرور الضارة من الوصول إلى موقعك باستخدام جدار حماية وحماية تسجيل الدخول.

ما هو wp-feed.php & wp-tmp.php؟ (الأسباب والأعراض والالتهابات)

باختصار: WP-Feed هو نوع من البرامج الضارة التي تعرض إعلانات ضارة على مواقع الويب. الهدف هو دفع الزوار للنقر فوق الإعلانات وإعادة توجيههم إلى موقع ويب ضار.

يجب أن تتساءل -

> كيف أصيب موقع الويب الخاص بي؟

تحدث الإصابة بشكل عام بسبب استخدام المكونات الإضافية أو السمات الفارغة .

البرامج الفارغة مغرية للاستخدام لأنها توفر لك ميزات متميزة مجانية. يعتقد الكثير أن البرامج الملغاة يتم توزيعها كعمل خير.

هذا عادة بعيد عن القضية. يتم توزيع البرامج الفارغة بحيث يمكن للقراصنة الوصول إلى موقعك دون عناء.

الإضافات أو السمات الفارغة تعج بالبرامج الضارة. عندما تقوم بتثبيت سمة أو مكون إضافي فارغ على موقع الويب الخاص بك ، فأنت تفتح الأبواب بشكل أساسي للقراصنة للوصول إلى موقعك.

إلى جانب البرامج الملغاة ، يمكن أيضًا أن تكون المكونات الإضافية والسمات القديمة عرضة للخطر. يستغل المتسللون نقاط الضعف هذه لاقتحام موقعك.

كما أنهم يستغلون أسماء المستخدمين وكلمات المرور الضعيفة مثل "admin" و "p @ ssword". من السهل تخمين أوراق الاعتماد الضعيفة.

يمكن للمتسلل تخمين اسم المستخدم الخاص بك وتسجيل الدخول ، وزرع البرامج الضارة wp-feed.php في موقع الويب الخاص بك مباشرة.

> لماذا يصيب المخترقون المواقع باستخدام wp-feed.php؟

الهدف هو سرقة زوارك وخداعهم لشراء خدمات أو منتجات مزيفة حتى يتمكن المتسللون من تحقيق إيرادات.

المدهش حقًا هو كيف يمكنهم غالبًا تحقيق ذلك دون أن يحصل مالك الموقع على تلميح واحد.

وهو ما يقودنا إلى السؤال -

> لماذا يصعب ملاحظة أعراض هذه العدوى؟

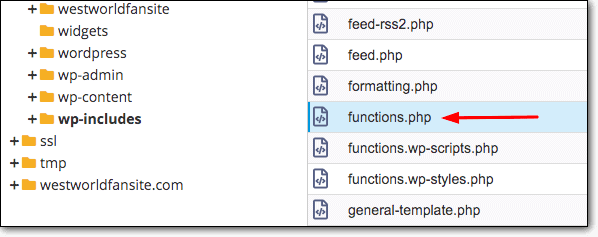

بمجرد وصول المتسللين إلى موقع الويب الخاص بك ، يقومون بزرع ملفين (wp-feed.php & wp-tmp.php) في مجلد wp-include.

يعد مجلد wp-include جزءًا من جوهر WordPress الخاص بك. إنه المكان الذي يوجد فيه موضوع موقع الويب الخاص بك.

يبدأ ملف موجز WP في إصابة ملفات WordPress الأخرى ، وخاصة function.php ، والتي تعد جزءًا من قالبك النشط.

من داخل function.php ، يستطيع المتسللون عرض الإعلانات المنبثقة الضارة على موقع WordPress الخاص بك.

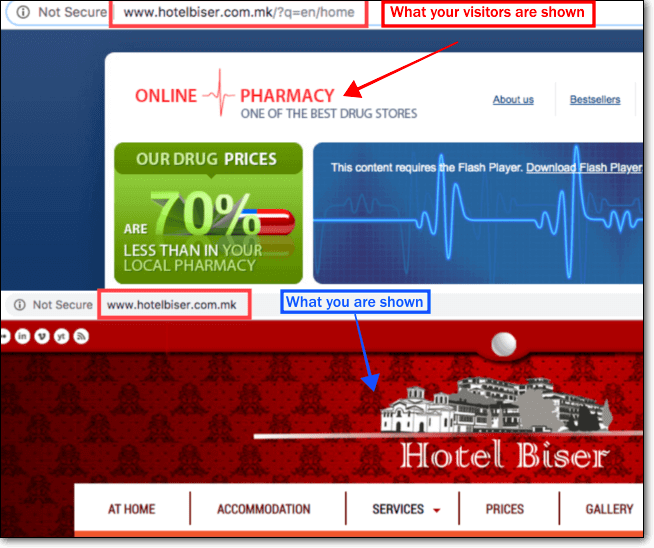

لكن الجزء الشيطاني حقًا هو أن الإعلانات تظهر فقط للزوار الجدد ، وليس الزوار المتكررين. تسجل البرامج الضارة زوار موقعك لضمان عرض الإعلانات للزوار الجدد فقط. هذه طريقة بارعة لمنع الاكتشاف.

ومن ثم فإنك ، بصفتك زائرًا متكررًا لموقعك ، لا تلاحظ أبدًا أي عرض من أعراض الاختراق.

كيفية تنظيف البرامج الضارة wp-feed.php؟

هناك طريقتان لإزالة العدوى. هؤلاء يكونون -

1. استخدام مكون إضافي (سهل)

2. القيام بذلك يدويًا (صعب)

دعونا نتعمق في كل طريقة.

1. إزالة البرامج الضارة WP-Feed.php باستخدام البرنامج المساعد (طريقة سهلة)

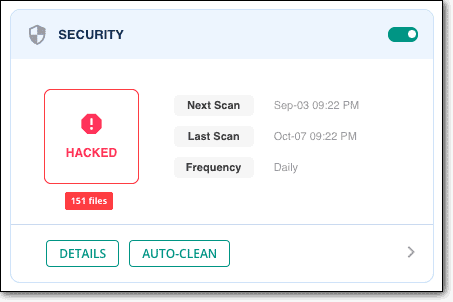

قد يكون لدى بعضكم بالفعل مكون إضافي للأمان مثبت على موقع الويب الخاص بك. ربما كان هذا المكون الإضافي هو الذي نبهك بشأن الملفات الضارة - wp-include / wp-feed.php و wp-include / wp-tmp.php .

تقدم معظم المكونات الإضافية للأمان خدمات إزالة البرامج الضارة ، ولكن القليل منها يمكنه القيام بذلك بسرعة وفعالية مثل MalCare Security.

- سيقوم MalCare بتنظيف موقعك في أقل من 60 ثانية . ليس عليك رفع تذكرة. ليس عليك الانتظار في قائمة انتظار. لا يتعين عليك تسليم بيانات اعتماد موقعك إلى مكون إضافي تابع لجهة خارجية.

- ليس ذلك فحسب ، فإن المكون الإضافي يذهب إلى أبعد الحدود في كل زاوية وركن ، ويبحث عن برامج ضارة مخفية. يعثر على كل نص برمجي ضار موجود على موقعك.

- يستخدم طرقًا غير تقليدية لاكتشاف البرامج الضارة الجديدة والمخفية جيدًا . يقوم بتحليل شامل لسلوك الكود لتحديد النية الخبيثة. يساعد هذا أيضًا في ضمان عدم تمييز الكود الجيد على أنه سيئ .

- يفعل كل ذلك في غضون بضع دقائق .

لنقم بتنظيف عدوى wp-feed.php ببرنامج MalCare.

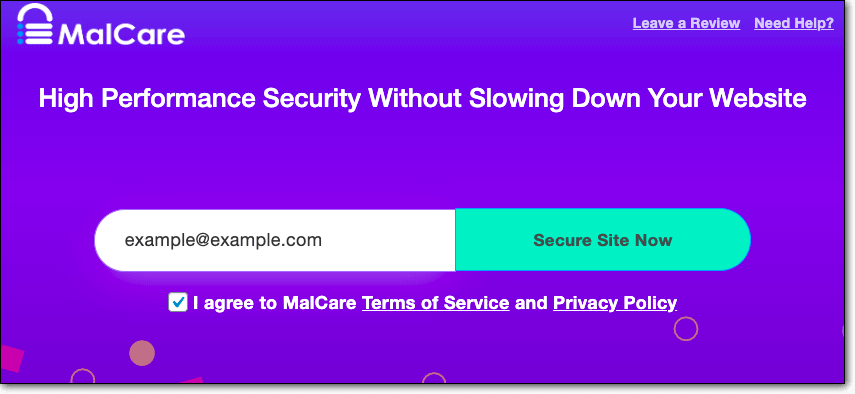

الخطوة 1: قم بتثبيت وتفعيل MalCare Security على موقع WordPress الخاص بك.

الخطوة 2: من قائمة لوحة القيادة الخاصة بك ، حدد MalCare. أدخل عنوان بريدك الإلكتروني وانقر على Secure Site Now .

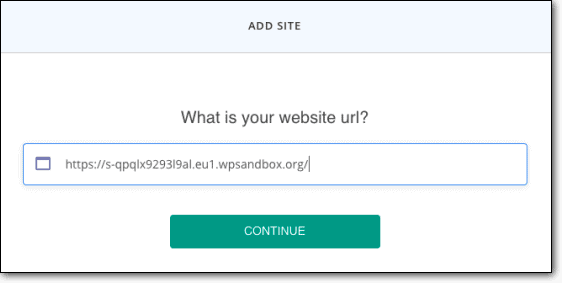

الخطوة 3: في الصفحة التالية ، سيُطلب منك إدخال كلمة مرور ، ثم إدخال عنوان URL الخاص بك .

سيبدأ MalCare في فحص موقع الويب الخاص بك على الفور. الغرض من ذلك هو العثور على كل مثيل واحد من الشفرات الضارة الموجودة على موقع الويب الخاص بك.

هذا يعني أنه لن يكتشف فقط ملفات wp-feed.php و wp-tmp.php ، ولكن كل الشفرات الخبيثة التي تصيب ملفات WordPress الخاصة بك ، بما في ذلك الحالات المختبئة في ملف function.php.

يمكنك أن تطمئن إلى أن المكون الإضافي سيجد أيضًا كل باب خلفي موجود على موقعك ، وذلك لمنع الإصابة مرة أخرى.

عند العثور على البرامج النصية الخبيثة ، سينبهك البرنامج المساعد إليها.

بعد ذلك ، تحتاج إلى تنظيف موقعك.

يرجى ملاحظة أن إزالة البرامج الضارة من MalCare هي ميزة متميزة. إنه المكون الإضافي الوحيد لإزالة البرامج الضارة الفورية . مقابل 99 دولارًا سنويًا ، يمكنك تنظيف موقع واحد عدة مرات كما تريد ، وتأكد من أفضل حماية يمكنك الحصول عليها. تعرف على المزيد حول تسعير MalCare .

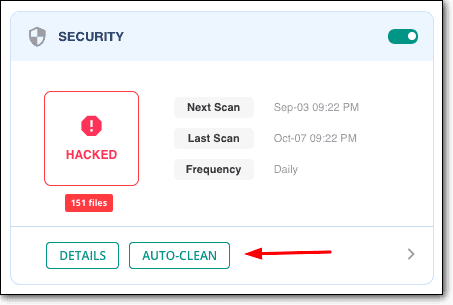

الخطوة 4: لإزالة كل أثر لملف wp-feed.php من موقع الويب الخاص بك ، كل ما عليك فعله هو النقر فوق الزر Auto-Clean .

سيبدأ MalCare في تنظيف موقعك على الفور.

هذا كل شيء يا رفاق. هذه هي الطريقة التي تنظف بها موقع الويب الخاص بك باستخدام مكون إضافي.

2. إزالة البرامج الضارة الخاصة بـ WP-Feed.php يدويًا (طريقة صعبة)

يعد إزالة العدوى يدويًا أمرًا صعبًا إلى حد ما ، لأنه في هذا النوع من العدوى ، هناك الكثير من القطع المتحركة.

- يقوم المخترق بتحميل ملفين ضارين - wp-feed.php & wp-tmp.php. تحتاج إلى إزالتها للبدء. ربما يكون هذا هو الجزء السهل الوحيد.

- تنتشر الإصابة عبر ملفات WordPress الأخرى ، بما في ذلك ملف function.php. هذا صعب ، لأن من سيقول أين انتشرت العدوى.

- سوف يستغرق الأمر ساعات للعثور على جميع الشفرات الضارة.

- يعد التعرف على الشفرة الضارة أمرًا صعبًا لأنها مقنعة جيدًا وتبدو وكأنها أجزاء عادية من التعليمات البرمجية.

- يمكن أن تكون بعض الشفرات الضارة المعروفة ، مثل "EVAL (base64_decode)" ، جزءًا من المكونات الإضافية الشرعية. لا يتم استخدامها بطريقة ضارة. ومن ثم ، فإن حذف الشفرة سيؤثر على المكون الإضافي الخاص بك وقد يؤدي إلى تعطيل موقعك.

- هناك فرصة جيدة إلى حد ما أن تفوتك أجزاء من التعليمات البرمجية التي قد تؤدي إلى الإصابة مرة أخرى.

لذلك ، فإن الإزالة اليدوية ليست فعالة على الإطلاق.

ومع ذلك ، إذا كنت لا تزال ترغب في القيام بذلك ، فيرجى أخذ نسخة احتياطية كاملة من موقع الويب الخاص بك. إذا انتهى بك الأمر إلى حذف شيء ما عن طريق الخطأ وتعطيل موقعك ، فيمكنك استعادته بسرعة إلى الوضع الطبيعي.

فيما يلي قائمة بأفضل خدمات النسخ الاحتياطي التي يمكنك اختيارها.

وإليك مقالة ستساعدك في إزالة البرامج الضارة يدويًا - تم اختراق WordPress. ما عليك سوى الانتقال إلى قسم "كيفية تنظيف موقع WordPress الذي تم اختراقه يدويًا" .

موقع الويب الخاص بك خالٍ من العدوى الآن ، لكنه بعيد عن أن يكون آمنًا. لا يزال بإمكان المتسللين استهداف موقعك ومحاولة إصابته. تحتاج إلى التأكد من أن موقعك محمي من الإصابة في المستقبل. ولكن قبل أن ندخل في ذلك ، دعنا نلقي نظرة على تأثير عدوى wp-feed.php & wp-tmp.php.

تأثير الإصابة بالبرامج الضارة wp-temp.php

وغني عن القول إن وجود البرامج الضارة wp-feed.php & wp-tmp.php يمكن أن يكون له تأثير مدمر على موقع الويب الخاص بك.

غالبًا ما تعاني مواقع الويب المصابة بـ wp-temp.php من العواقب التالية:

- ستلاحظ قفزة في معدل الارتداد وانخفاضًا في الوقت الذي يقضيه الزوار على موقع الويب الخاص بك.

- ستجعل الإعلانات المنبثقة موقع الويب الخاص بك ثقيلًا وبطيئًا حقًا .

- لا أحد يحب موقع الويب البطيء ، لذلك من المرجح أن يضغط الزوار على زر الرجوع قبل تحميل صفحاتك على المتصفح. سيكون لهذا تأثير الدومينو.

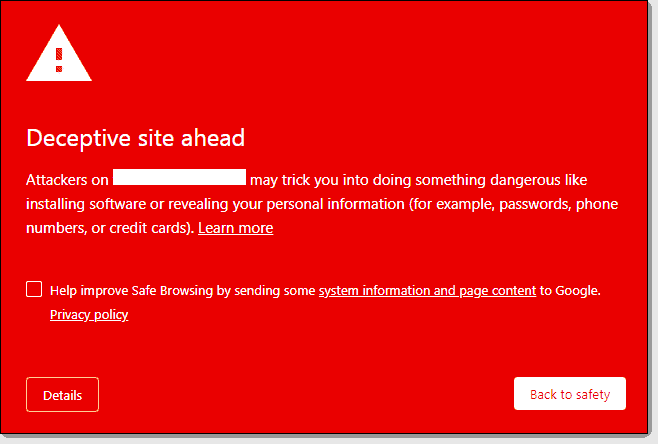

- ستلاحظ محركات البحث مدى سرعة مغادرة الأشخاص لموقعك. سوف يستنتجون أنك لا تقدم ما يبحث عنه المستخدمون. ترتيبك في محرك البحث سينخفض .

- هذا يعني أن كل الجهد والوقت والمال الذي كنت قد أنفقته للحصول على مرتبة أعلى في SERPs يضيع .

- تُدرج Google مواقع الويب التي تم الاستيلاء عليها في القائمة السوداء ويتم تعليقها من قِبل مقدمي خدمات الاستضافة. أيضًا ، إذا كانت المواقع التي تم الاستيلاء عليها تقوم بتشغيل إعلانات google ، فسيتم تعليق حساب adwords. كل هذا سيؤدي إلى مزيد من التراجع في حركة المرور.

- علاوة على ذلك ، يجب تنظيف مواقع الويب التي تم اختراقها والتي يمكن أن تكون مكلفة ، إذا كنت لا تستخدم الأدوات المناسبة.

الخبر السار هو أنك تعلم أن موقعك قد تم اختراقه. لذلك يمكنك تنظيفه ووقف التأثير.

كيف تحمي موقعك من البرامج الضارة wp-feed.php في المستقبل؟

ربما حاول العديد من قرائنا إزالة البرامج الضارة wp-feed.php من مواقعهم ، فقط ليكتشفوا أن البرامج الضارة تستمر في العودة.

يحدث هذا بسبب وجود باب خلفي مثبت على موقعك. يتم إخفاء معظم الأبواب الخلفية بشكل جيد للغاية ، لدرجة أنه يمكن تجاوزها كرمز شرعي من قبل المطورين الهواة.

في قسم سابق ، أوضحنا أن المتسللين يدخلون ملفين ، wp-feed.php & wp-tmp.php ، في رمز موقع الويب الخاص بك. يعمل ملف wp-tmp.php بمثابة باب خلفي. إذا فتحت الملف ، فستجد نصًا يشبه هذا -

$ p = $ REQUEST $ # 91 ؛ ”m” & # 93 ؛؛ EVAL (base64_decode ($ p)) ؛

الخبر السار هو أنه يمكنك حماية موقعك من محاولات الاختراق المستقبلية من خلال اتخاذ الإجراءات التالية -

1. حذف البرامج الملغاة والتوقف عن استخدامها

إذا كنت تستخدم مكونًا إضافيًا أو سمة فارغة على موقع الويب الخاص بك ، فاحذفها على الفور .

حصل المتسللون على حق الوصول إلى موقعك باستخدام برامج ملغاة في المقام الأول. بغض النظر عن مدى جودة تنظيف موقعك ، إذا لم تقم بإزالة البرامج الملغاة ، فسيجد المتسللون طريقهم إلى موقعك ويزرعون برامج ضارة.

إذا كنت قد منحت المستخدمين الإذن بتثبيت المكونات الإضافية والسمات ، فتأكد من أنهم لا يستخدمون البرامج الفارغة مطلقًا.

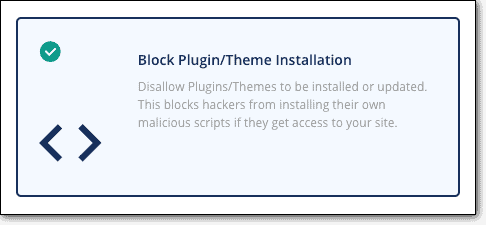

في الواقع ، من الأفضل التدرب على منع تثبيت المكونات الإضافية والسمات تمامًا بمساعدة MalCare.

كل ما عليك فعله هو تسجيل الدخول إلى لوحة معلومات MalCare ، وتحديد موقع الويب الخاص بك ، والنقر فوق تطبيق التقوية ، وتمكين Block Plugin / Theme Installation.

2. تشديد أمن موقعك

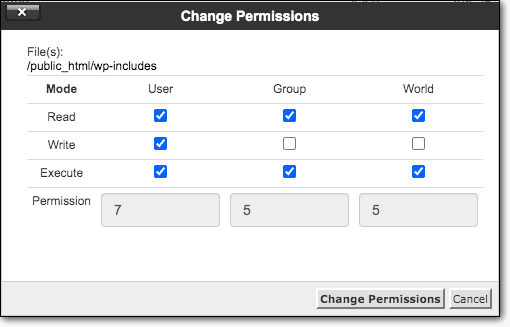

يمكنك منع المتسللين من زرع ملفات ضارة مثل wp-feed.php في مجلدات WordPress الخاصة بك عن طريق تغيير أذونات الملفات .

أذونات الملفات هي مجموعة من القواعد التي تحدد من يمكنه الوصول إلى الملفات. يمكنك منع المستخدمين من إجراء تعديلات على مجلد wp-include. لفهم أذونات الملفات بعمق أكبر ، راجع هذا الدليل: أذونات ملفات WordPress.

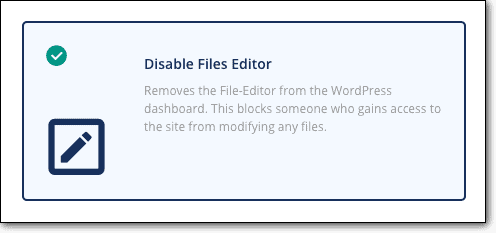

يمكنك أيضًا منع المتسللين من تعديل المظهر الخاص بك عن طريق تعطيل محرر الملف . هذا سيمنعهم من حقن الإعلانات المنبثقة على موقع الويب الخاص بك. يمكنك القيام بذلك يدويًا ولكنه محفوف بالمخاطر ولا يوصى به.

إذا كان برنامج MalCare مثبتًا بالفعل على موقعك ، فكل ما عليك فعله هو النقر فوق زر لتعطيل محرر الملف.

تعرف على المزيد حول تقوية WordPress.

3. تحديث موقع الويب الخاص بك

تمامًا مثل أي برنامج آخر ، تعمل مكونات WordPress الإضافية والسمات على تطوير نقاط ضعف. عندما يتعرف المطورون على هذه الثغرة الأمنية ، فإنهم يقومون بسرعة بإنشاء تصحيح وإصداره في شكل تحديث.

إذا كان هناك أي تأخير في تنفيذ التحديثات ، فإنه يعرض موقعك للخطر.

المتسللون بارعون في استغلال نقاط الضعف . في الواقع ، فهم يبحثون دائمًا عن مواقع الويب التي بها نقاط ضعف حتى يتمكنوا من استخدامها للوصول إلى الموقع وإصابة الموقع ببرامج ضارة.

وبالتالي ، لا تؤخر التحديثات أبدًا.

يمكنك معرفة المزيد حول تحديثات الأمان من هنا - تحديثات أمان WordPress.

إليك دليل يساعدك على تحديث موقعك باستمرار - كيفية تحديث WordPress.

4. فرض استخدام أوراق اعتماد قوية

أسهل طريقة للوصول إلى موقع الويب الخاص بك هي عبر صفحة تسجيل الدخول الخاصة بك.

يحتاج المخترق فقط إلى تخمين بيانات اعتماد المستخدم الخاصة بك بنجاح. في الواقع ، إنهم يصممون روبوتات يمكنها تجربة مئات أسماء المستخدمين ومجموعات كلمات المرور في غضون بضع دقائق. إذا كنت أنت أو أي من زملائك في الفريق تستخدم بيانات اعتماد سهلة التخمين مثل "admin" و "password123" ، فسوف يستغرق الأمر من الروبوتات ثانيتين لاختراق موقعك. هذا يسمى هجوم القوة الغاشمة.

من المهم التأكد من أن كل مستخدم لموقع الويب الخاص بك يستخدم أسماء مستخدمين فريدة وكلمات مرور قوية.

يمكنك حتى تجاوز ذلك وتنفيذ العديد من الإجراءات لحماية صفحة تسجيل الدخول الخاصة بك. لقد قمنا بتجميع قائمة بإجراءات أمان تسجيل الدخول إلى WordPress التي يمكنك اتخاذها.

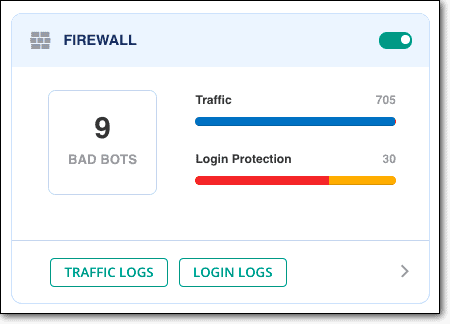

5. استخدم جدار حماية

ألن يكون رائعًا إذا تمكنت من منع المتسللين من الهبوط على موقع الويب الخاص بك في المقام الأول؟

جدار الحماية هو مجرد الأداة التي تحتاجها.

إنه يحقق في حركة المرور التي تريد الوصول إلى موقعك. إذا اكتشف أن حركة المرور تنشأ من عنوان IP ضار ، يقوم جدار الحماية على الفور بحظر حركة المرور.

بهذه الطريقة ، يقوم بتصفية المتسللين والروبوتات.

فيما يلي قائمة بأفضل جدران حماية WordPress التي يمكنك تنشيطها على موقعك.

ومع ذلك ، إذا كنت تستخدم MalCare ، فأنت لديك بالفعل جدار حماية مفعل على موقعك.

ماذا بعد؟

لقد أوضحنا لك كيفية تنظيف موقعك وكيفية ضمان عدم تعرضك للاختراق مرة أخرى.

إحدى النصائح التي نعتقد أنها ستوفر موقع الويب الخاص بك من عدد من الكوارث هي - أخذ نسخ احتياطية منتظمة من موقع الويب الخاص بك.

سواء ألقى موقع الويب الخاص بك خطأً فجأة أو تعطل ، ستساعدك النسخة الاحتياطية في إصلاح موقعك بشكل مؤقت بشكل سريع.

إذا قمت بالاشتراك في MalCare Security ، فيمكنك أيضًا الاستفادة من ملحق النسخ الاحتياطي مقابل رسوم إضافية. تواصل معنا لمعرفة المزيد.

قم بتجربة البرنامج المساعد MalCare Security !