ما المقصود بسجلات SPF و DKIM و DMARC؟ ولماذا تحتاجهم؟

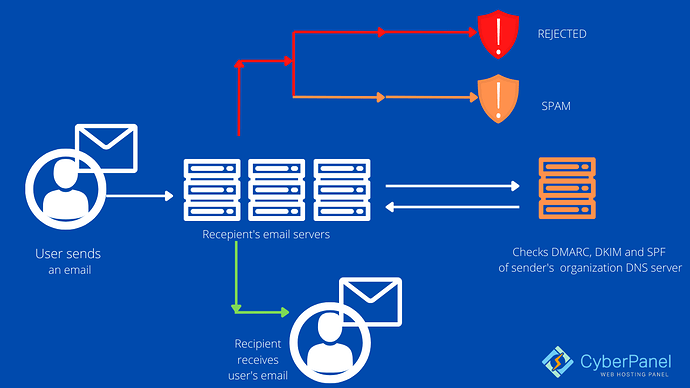

نشرت: 2022-04-06يعد نظام التعرف على هوية المرسل (SPF) و DKIM و DMARC أكثر من مجرد تكوينات تقنية للبريد الإلكتروني. لديهم تأثير ضار على تسليم البريد الإلكتروني. إنهم يعملون معًا لضمان تسليم أفضل للبريد الإلكتروني.

باختصار ، يتم استخدام جميع الطرق الثلاثة من قبل مزودي خدمة الإنترنت (ISPs) للتحقق من صحة البريد الإلكتروني. هل المرسل هو حقًا ما يدعونه؟

يجب أن تثبت أنك مرسل صالح حتى تتمكن من المرور عبر عوامل تصفية مزود خدمة الإنترنت. كيف يمكنك إثبات أنك لا ترسل نيابة عن شخص آخر وأن هويتك لم تُسرق؟ من خلال الاستفادة من SPF DKIM DMARC.

تُعرف السجلات النصية التي تثبت صراحة صحة المرسل وتحميها باسم سجلات SPF DKIM DMARC.

يمكنك إعداد كل هذه السجلات على CyberPanel باستخدام: تحقيق 10/10 نقاط البريد الإلكتروني باستخدام CyberPanel!

جدول المحتويات

SPF

إطار سياسة المرسل ، أو SPF باختصار ، هو بروتوكول للتحقق من البريد الإلكتروني لاكتشاف وحظر تزوير البريد الإلكتروني. إنه يمكّن وسطاء البريد من التحقق من أن البريد الوارد من مجال معين ينشأ من عنوان IP الذي سمحت به إدارة المجال. سجل نظام التعرف على هوية المرسل (SPF) هو سجل TXT في DNS (نظام اسم المجال) يشير إلى عناوين IP و / أو الخوادم المسموح لها بإرسال البريد "من" هذا المجال. إنه مشابه لوجود عنوان إرجاع جدير بالثقة ويمكن التعرف عليه على بطاقة بريدية: من المرجح أن يفتح معظم الأفراد خطابًا إذا كان عنوان المرسل موثوقًا ويمكن التعرف عليه.

يفحص مزودو خدمة الإنترنت مجال مسار العودة للرسالة بعد إرسالها. ثم تتم مقارنة عنوان IP الذي أرسل البريد الإلكتروني بعنوان IP المذكور في سجل نظام التعرف على هوية المرسل (SPF) الخاص بمجال مسار الإرجاع للتحقق مما إذا كانا متطابقين. إذا كان الأمر كذلك ، يتحقق مزودو خدمة الإنترنت من التحقق من نظام التعرف على هوية المرسل (SPF) ويرسلون الرسالة.

مثال على سجل نظام التعرف على هوية المرسل (SPF):

v = spf1 ip4: 168.119.13.219 تشمل: mailgun.org تشمل: zoho.com تشمل: mxlogin.com ~ all

لماذا هو مهم؟

SPF هو "معيار مقترح" يساعد في حماية مستخدمي البريد الإلكتروني من مرسلي البريد العشوائي. كثيرًا ما تُستخدم عناوين ومجالات "من" المزورة في البريد الإلكتروني العشوائي والتصيد الاحتيالي. نتيجة لذلك ، يعتبر معظم الأشخاص أن نشر سجلات نظام التعرف على هوية المرسل (SPF) والتحقق منها هي إحدى أكثر استراتيجيات مكافحة البريد العشوائي فعالية ووضوحًا. إذا كانت لديك صورة إرسال جيدة ، فقد يحاول مرسل البريد العشوائي إرسال بريد إلكتروني من نطاقك للاستفادة من سمعة المرسل الجيدة لمزود خدمة الإنترنت. ومع ذلك ، فإن مصادقة نظام التعرف على هوية المرسل (SPF) التي تم تكوينها بشكل صحيح تُعلم مزود خدمة الإنترنت المستلم أنه ، على الرغم من أن المجال ربما يكون لك ، لا يُسمح لخادم الإرسال بإرسال البريد نيابةً عنك.

حتى إذا كان النطاق الفرعي لا يحتوي على سجل نظام التعرف على هوية المرسل (SPF) الخاص به ، فإن سجل نظام التعرف على هوية المرسل (SPF) في النطاق العلوي سيصادقه تلقائيًا.

مزايا

عندما يتحكم مرسلو البريد العشوائي في مجالك ، سيحاولون إرسال رسائل بريد إلكتروني غير مرغوب فيها. هذا سيضر بمصداقيتك وكذلك قدرتك على الإنجاز. إذا لم تكن قد قمت بمصادقة المجال الخاص بك بعد ، فيجب أن تجعله أولوية. يضمن SPF أن قابلية التسليم لديك عالية بالطرق التالية:

• بإعلام متلقي عروض الطرف الثالث.

إذا استخدم مرسلو البريد العشوائي مرحلًا ، فإن سجل نظام التعرف على هوية المرسل (SPF) يضمن إخطار المستخدم النهائي.

• الوصول السريع إلى البريد الوارد

نظرًا لتطبيق نظام التعرف على هوية المرسل (SPF) ، سيكتسب متلقي البريد الإلكتروني الثقة في علامتك التجارية وستتمتع رسائل البريد الإلكتروني المستقبلية بوصول آمن إلى صناديق البريد الوارد الخاصة بهم.

• مطلوب لبعض المستلمين

يريد بعض مستلمي البريد الإلكتروني فقط سجل نظام التعرف على هوية المرسل (SPF) وسيعينون رسائل البريد الإلكتروني كرسائل غير مرغوب فيها إذا لم يكن لديهم واحد. خلاف ذلك ، من الممكن أن يرتد البريد الإلكتروني الخاص بك.

• يحسن درجة المرسل

يتم حساب نقاط المرسل لكل خادم بريد صادر باستخدام مقاييس البريد الإلكتروني التقليدية مثل ملفات إلغاء الاشتراك والبريد العشوائي. يعمل نظام التعرف على هوية المرسل (SPF) على تحسين نقاط المرسل ، مما يحسن تسليم البريد الإلكتروني.

سلبيات

نظام SPF له بعض القيود. فيما يلي التفاصيل:

• لا يعمل على رسائل البريد الإلكتروني التي تمت إعادة توجيهها

نظرًا لأن رسائل البريد الإلكتروني المُعاد توجيهها لا تحتوي على تعريف المرسل الأصلي ويبدو أنها رسائل بريد عشوائي ، فإنها كثيرًا ما تفشل في اختبار إطار عمل سياسة المرسل.

• لا يتم تحديثها على أساس منتظم

قد لا يتمكن العديد من مديري المجال من تحديث سجلات نظام التعرف على هوية المرسل (SPF) بشكل منتظم.

• على الرغم من حقيقة أن الخادم قد تغير ، يجب عليك التحديث.

عند استخدام موفر بريد إلكتروني تابع لجهة خارجية ، يجب أن يقوم المجال بتحديث سجل نظام التعرف على هوية المرسل (SPF) في كل مرة تتغير فيها خوادم مزود الخدمة ، مما يزيد من عبء العمل.

كيف يعمل؟

تتحقق الخوادم المتلقية من نظام التعرف على هوية المرسل (SPF) من خلال البحث عن قيمة مسار إرجاع المجال في رؤوس البريد الإلكتروني. يستخدم خادم المستلم مسار الإرجاع هذا للبحث عن سجل TXT في خادم DNS الخاص بالمرسل. إذا تم تمكين نظام التعرف على هوية المرسل (SPF) ، فسيعرض قائمة بجميع الخوادم المعتمدة التي يمكن إرسال البريد منها. سيفشل فحص نظام التعرف على هوية المرسل (SPF) إذا لم يكن عنوان IP مدرجًا في القائمة.

تنقسم سجلات SPF إلى قسمين: المؤهلات والآليات.

- من الممكن تحديد من يُسمح له بتسليم البريد نيابة عن مجال باستخدام الآليات. يمكن استخدام أحد المؤهلات الأربعة إذا تم استيفاء هذه الشروط.

- عندما تتم مطابقة آلية ، فإن المؤهلات هي الإجراءات التي يتم اتخاذها. يتم استخدام الافتراضي + إذا لم يتم تحديد مؤهل. الأنواع الأربعة من المؤهلات التي يمكن استخدامها لتكوين سياسات البريد الإلكتروني لنظام التعرف على هوية المرسل (SPF) مذكورة أدناه.

DKIM

يسمح DKIM (البريد المعرف بمفاتيح المجال) للمؤسسة (أو معالج الرسائل) بتحمل المسؤولية عن الرسالة أثناء نقلها. يضيف DKIM معرفًا جديدًا لاسم المجال إلى الرسالة ويستخدم تقنيات التشفير للتحقق من تفويضها. أي معرّف آخر في الرسالة ، مثل الحقل "من:" للمؤلف ، ليس له أي تأثير على التعريف. يساعد DKIM ، وهو توقيع سجل TXT ، أيضًا على بناء الثقة بين المرسل والمستقبل.

لماذا هو مهم؟

على الرغم من أن DKIM ليس ضروريًا ، إلا أنه يجعل رسائل البريد الإلكتروني الخاصة بك تبدو أكثر موثوقية للمستلمين ويقلل من احتمالية أن ينتهي بهم الأمر في مجلدات البريد العشوائي أو البريد العشوائي. يعد انتحال البريد الإلكتروني من المجالات الموثوقة أسلوبًا شائعًا لحملات البريد العشوائي الخطيرة ، كما أن DKIM يجعل من الصعب انتحال البريد الإلكتروني من المجالات التي تدعم DKIM.

يتوافق DKIM مع بنية البريد الإلكتروني الحالية ويعمل جنبًا إلى جنب مع نظام التعرف على هوية المرسل (SPF) و DMARC لتوفير طبقات أمان إضافية لمرسلي البريد الإلكتروني. حتى إذا كانت خوادم البريد الخاصة بهم لا تدعم توقيعات DKIM ، فلا يزال بإمكانهم تلقي الرسائل الموقعة. إنها آلية أمان اختيارية ، و DKIM ليس معيارًا مستخدَمًا على نطاق واسع.

مزايا

يعد التوقيع والتحقق إجراءين مستقلين يوفرهما DKIM. يمكن التعامل مع أي منهما بواسطة وحدة وكيل نقل البريد (MTA). يتم إنشاء مفاتيح DKIM الخاصة والعامة في أزواج.

يستخدم DKIM "التشفير غير المتماثل" ، والذي يُعرف أيضًا باسم "تشفير المفتاح العام". يستخدم DKIM "مفتاحًا خاصًا" لإنشاء توقيع بعد استلام الرسالة وقبل إرسالها إلى المستلم المقصود. الرسالة لديها هذا التوقيع المرفق بها. عندما يتم إرسال الرسالة إلى المستلم المقصود ، يطلب الخادم الوجهة المفتاح العام للمرسل للتحقق من صحة التوقيع. يمكن لخادم الوجهة أن يفترض أن المرسل هو من يدعي أنه هو إذا كان المفتاح العام يسمح له بفك تشفير التوقيع المحدد بنفس القيمة التي يحسبها مثل التوقيع.

سلبيات

- نوع سجل نظام التعرف على هوية المرسل (SPF) - لا يمكن نشر سجل نظام التعرف على هوية المرسل (SPF) إلا بتنسيق TXT. لم يعد سجل نوع "SPF" مدعومًا ويجب تجنبه.

- عدة سجلات - إضافة عدة سجلات SPF إلى مجال. يجب حذف السجلات الإضافية أو دمجها مع السجل الحالي.

- يُشار إلى استخدام أسلوب التضمين للإشارة إلى سجل غير موجود على أنه تضمين سجل غير موجود. يجب حذف العناصر المضمنة غير الصالحة.

- عندما تكون في شك ، استخدم-all. أثناء استخدامه دون تضمين جميع المصادر المحتملة بالكامل يزيد من خطر رفض رسائل البريد الإلكتروني الحقيقية.

- عدد كبير جدًا من السجلات - قد ينتج عن تضمين عدد كبير جدًا من السجلات ، خاصة في مناطق _spf.google.com و spf.protection.outlook.com ، عددًا كبيرًا من عمليات البحث. يجب تحسين هذه السجلات.

كيف يعمل؟

ينشئ DKIM زوجًا من المفاتيح العامة والخاصة عبر التشفير غير المتماثل. في DNS لمجال المرسل ، يتم نشر المفتاح العام كسجل TXT محدد. يتم استخدام المفتاح الخاص لجعل توقيع كل بريد إلكتروني فريدًا.

قامت خوارزمية الخصوصية بتعيين توقيع عشوائي كجزء من رؤوس البريد الإلكتروني باستخدام مفتاحك الخاص ومحتويات البريد الإلكتروني.

عندما يرسل خادم بريد صادر رسالة ، فإنه يقوم بإنشاء وإرفاق رأس توقيع DKIM فريد بالرسالة. تم تضمين اثنين من تجزئات التشفير ، أحدهما من الرؤوس المحددة ، وواحد من جزء على الأقل من جزء من محتوى الرسالة في هذا الرأس. يتضمن رأس DKIM أيضًا تفاصيل حول كيفية إنشاء التوقيع.

عندما يتلقى خادم SMTP بريدًا إلكترونيًا به مثل هذا التوقيع في العنوان ، فإنه يستعلم عن DNS لسجل TXT للمفتاح العام لنطاق الإرسال. سيتمكن خادم الاستلام من التحقق مما إذا كان البريد الإلكتروني قد تم إرساله من هذا المجال ولم يتم العبث به أثناء النقل باستخدام المفتاح العام.

قد يصنف مزود خدمة البريد الإلكتروني للمستلم البريد الإلكتروني على أنه بريد عشوائي أو يحظر عنوان IP الخاص بالمرسل تمامًا إذا فشل التحقق أو لم يكن التوقيع موجودًا. هذا يجعل من الصعب على المحتالين انتحال عنوان نطاقك في رسائل البريد الإلكتروني.

DMARC

لماذا هو مهم؟

أي بريد إلكتروني غير مطابق يعتبر احتياليًا وسيتم تجاهله. التصيد الاحتيالي هو النشاط المخادع المتمثل في إرسال رسائل بريد إلكتروني ضارة تتظاهر بشخص آخر من أجل الحصول على بطاقة ائتمان المستخدم أو معلومات شخصية أخرى. نتيجة لذلك ، باستخدام DMARC ، فأنت تحمي نفسك.

سيؤدي تثبيت DMARC الناجح إلى زيادة تدريجية من مستويات مختلفة من الحجر الصحي إلى الرفض الكامل. تتطلب الممارسة الجيدة أيضًا أن يراقب المرسل تقارير DMARC على أساس منتظم. ستنبهك هذه التقارير إلى أي جهود تصيد تم إجراؤها ضد نطاقك ، وكذلك إذا تم رفض بريدك الإلكتروني بسبب فشل DKIM أو نظام التعرف على هوية المرسل (SPF).

مزايا

إذا كنت تستخدم البريد الإلكتروني ، فإن DMARC فكرة جيدة للتنفيذ.

عندما يتم تنفيذ ضوابط أمان فعالة ضد البريد الإلكتروني الاحتيالي ، يتم تبسيط التسليم ، وتحسين موثوقية العلامة التجارية ، ويكتسب مالكو المجال رؤية حول كيفية استخدام نطاقاتهم على الإنترنت.

- الأمان: لحماية المستهلكين من البريد العشوائي والاحتيال والتصيد الاحتيالي ، لا تسمح بالاستخدام غير القانوني لمجال بريدك الإلكتروني.

- الرؤية: احصل على رؤية حول من وما الذي يرسل البريد الإلكتروني من نطاقك عبر الإنترنت.

- التسليم: استخدم نفس التقنية المتطورة التي تستخدمها الشركات الضخمة لتوزيع البريد الإلكتروني.

- الهوية: اجعل بريدك الإلكتروني قابلاً للتعرّف بسهولة عبر نظام الاستقبال الواسع والمتزايد الذي يدعم DMARC.

سلبيات

DMARC قادر في معظم الحالات. أصبح التصيد الاحتيالي أكثر صعوبة نتيجة للتقدم التكنولوجي. ومع ذلك ، على الرغم من أن هذا النهج يحل مشكلة واحدة ، إلا أنه يخلق مشكلة أخرى: الإيجابيات الخاطئة. في نوعين من المواقف ، يمكن حظر الرسائل المشروعة أو وضع علامة عليها كرسائل غير مرغوب فيها:

- الرسائل التي تمت إعادة توجيهها سواء تم نقل الرسائل من علب بريد متعددة أو تحويلها من خلال عقد بريد وسيطة ، فإن بعض أنظمة البريد تفشل في توقيعات SPF و DKIM في الرسائل المعاد توجيهها (المرحلات).

- الإعداد غير صحيح. عند تهيئة DKIM و SPF ، ليس من غير المعتاد أن يرتكب مشرفو خادم البريد أخطاء.

كيف يعمل؟

نظرًا لأن DMARC يعتمد على نتائج نظام التعرف على هوية المرسل (SPF) و / أو DKIM ، يجب أن يكون واحد منها على الأقل موجودًا لنطاق البريد الإلكتروني. يجب نشر إدخال DMARC في نظام أسماء النطاقات لاستخدام DMARC.

بعد التحقق من حالة نظام التعرف على هوية المرسل (SPF) و DKIM ، يكون سجل DMARC عنصرًا نصيًا في سجل نظام أسماء النطاقات يخبر العالم بسياسة مجال بريدك الإلكتروني. إذا نجح نظام التعرف على هوية المرسل (SPF) أو DKIM أو كلاهما ، فسيتم مصادقة DMARC. يُعرف هذا بمحاذاة المعرف أو محاذاة DMARC. من المحتمل أن يكون نظام التعرف على هوية المرسل (SPF) و DKIM قد اجتاز ، لكن فشل DMARC ، بناءً على محاذاة المعرف.

يوجه سجل DMARC أيضًا خوادم البريد الإلكتروني لإرسال تقارير XML إلى عنوان البريد الإلكتروني للإبلاغ بسجل DMARC. توضح لك هذه التقارير كيف ينتقل بريدك الإلكتروني حول النظام البيئي وتسمح لك بمعرفة من يستخدم مجال بريدك الإلكتروني.

قد يكون من الصعب فهم التقارير المكتوبة بلغة XML ، خاصة عندما يكون هناك الكثير منها. يمكن لمنصة DMARCIAN تلقي هذه البيانات وتصور كيفية استخدام نطاقات البريد الإلكتروني الخاصة بك ، مما يسمح لك باتخاذ إجراء وتغيير سياسة DMARC الخاصة بك إلى p = رفض.

الفرق بين SPF و DKIM

DKIM عبارة عن مجموعة من المفاتيح تخبر عناوين IP أنك المرسل الأصلي وأن بريدك الإلكتروني لم يتم العبث به. نظام التعرف على هوية المرسل (SPF) هو قائمة بيضاء تتضمن كل من حصل على إذن بإرسال رسائل نيابة عنك. إذا كنت حريصًا على معرفة كيفية عمل كل شيء ، فراجع رؤوس البريد الإلكتروني لمعرفة ما إذا تم توقيع بريد إلكتروني بشكل صحيح باستخدام DKIM أو اجتياز نظام التعرف على هوية المرسل (SPF).

لماذا تحتاج إلى SPF DKIM DMARC؟

تمكين التحقق من البريد الإلكتروني ليس فقط فكرة جيدة لتسليم رسائل البريد الإلكتروني الخاصة بك ؛ إنها أيضًا أداة مهمة لحماية سمعة عملك عن طريق تقليل احتمالات أن يتمكن المرسل غير المصرح به من استخدام المجال الخاص بك دون إذنك أو علمك.

استخدام SPF DKIM DMARC معًا؟

بسبب تطور بروتوكولات البريد الإلكتروني على الإنترنت ، سنحتاج إلى ثلاثة.

تم عزل رؤوس الرسائل (مثل "إلى:" و "من:" و "نسخة مخفية الوجهة:" عن قصد من المحتوى الفعلي للرسالة. كانت هذه فائدة ، لكنها أدت إلى عوالم جديدة من المعاناة لمديري تكنولوجيا المعلومات في العصر الحديث.

إذا قمت بتنفيذ جميع البروتوكولات الثلاثة بشكل صحيح في البنية التحتية لبريدك الإلكتروني ، فيمكنك التأكد من أن الرسائل لا يمكن تزويرها بسهولة وأنها لا تصل أبدًا إلى علب الوارد الخاصة بالمستخدمين.

استنتاج

في عالم اليوم ، يعد التحقق من صحة البريد الإلكتروني على رسائل البريد الإلكتروني أمرًا بالغ الأهمية لتسليم البريد الإلكتروني. نظرًا لتعدد محاولات انتحال الهوية والخرق عبر البريد الإلكتروني ، ستصبح اللوائح أكثر صرامة في المستقبل. فقط تأكد من أنك إذا كنت ترسل رسائل بريد إلكتروني من خلال مجال ISP معين ، فإنك تتحقق من سياسات التحقق الخاصة بهم لمعرفة كيف يمكنك تحقيق أقصى استفادة من عمليات تسليم البريد الإلكتروني الخاصة بك.