حالة أمان WordPress: المجتمع والتعاون يساعدنا جميعًا على الفوز

نشرت: 2023-03-09تتحسن البرامج مفتوحة المصدر وتصبح أكثر أمانًا عندما تتغلب الثقة والتعاون على السرية والعمل بمفرده في الظلام. يُظهر تقرير Patchstack حول حالة أمان WordPress في عام 2022 أن هذا ليس مجرد حالة مثالية بل واقع قابل للتحقيق. تلعب الشفافية والتعاون في قضايا الأمن دورًا في نقاط القوة في مجتمعات المصادر المفتوحة. إنها قيم وممارسات أساسية لبناء وصيانة مواقع ومنتجات وخدمات WordPress أفضل - وأكثر أمانًا. نحن فخورون بأن يكون لدينا Patchstack كشريك يقدم أحدث معلومات الثغرات الأمنية لعملاء iThemes Security and Security Pro حتى يتمكنوا من حماية جميع مواقع WordPress التي ينشئونها أو يمتلكونها أو يديرونها بشكل أفضل.

أصدرت شركة Patchstack ، وهي شركة أبحاث أمنية رائدة مفتوحة المصدر وسلطة ترقيم CVE (CNA) ، تقريرها السنوي عن حالة أمان WordPress في عام 2022 . يتضمن هذا التقرير التحليل المعتاد لاتجاهات الأمان ولكنه يذهب أبعد من ذلك. يُظهر التأثير الذي تحدثه Patchstack من خلال برنامج مكافآت الأخطاء الفريد ، Patchstack Alliance. تساعد هذه الشبكة التعاونية والتطوعية والمفتوحة مطوري WordPress على اكتشاف الأخطاء الأمنية وتصحيحها كل يوم. تتحول هذه التصحيحات إلى تنبيهات أمنية وتحديثات يعتمد عليها مجتمع WordPress. يتلقى مستخدمو iThemes Security and Security Pro إشعارًا مسبقًا مدته 48 ساعة عندما تؤثر ثغرة أمنية جديدة على موقعهم ، وذلك بفضل Patchstack. العديد من التحديثات الأمنية التي نطبقها جميعًا بشكل روتيني على مواقع WordPress الخاصة بنا ستكون جزئيًا على الأقل نتيجة لعمل Patchstack الرائد.

الكشف عن نقاط الضعف يجعل مساحة WordPress أكثر أمانًا

أظهرت قاعدة بيانات Patchstack زيادة بنسبة 328٪ في نقاط الضعف المبلغ عنها في عام 2022. وقد أوضحوا هذا الارتفاع نتيجة لأن الباحثين الأمنيين "يبحثون بجدية أكبر وأبعد" في التعليمات البرمجية في جميع أنحاء نظام WordPress البيئي. يعتقد Patchstack أن اكتشاف المزيد من نقاط الضعف يشير إلى أن WordPress أصبح أكثر أمانًا. النتائج الأخرى في حالة أمان WordPress في عام 2022 تدعم هذا الاستنتاج. على سبيل المثال ، لم تكن الثغرات الأمنية المكتشفة (والتي تم تصحيحها بسرعة) في بعض ملحقات WordPress الأكثر استخدامًا (مثل Elementor و Yoast و All-in-One SEO و MonsterInsights و Wordfence) هدفًا لأكثر عمليات الاستغلال نشاطًا.

تحديات نقاط الضعف التي لم يتم إصلاحها وسلاسل التوريد المعطلة

من خلال تحليل Patchstack ، فإن أكبر أهداف عمليات الاستغلال النشطة في نظام WordPress البيئي هي المكونات الإضافية ذات الثغرات الأمنية المعروفة التي لا يتم إصلاحها ، أحيانًا لسنوات. في فحص فوري لجميع المواقع التي تراقبها شبكة Patchstack ، كان 42٪ في المتوسط يشغلون مكونًا معروفًا غير آمن. تمثل المكونات الإضافية غير المصححة 26٪ من أخطر الأخطاء الأمنية التي تم الإبلاغ عنها في عام 2022 - وهو رقم نود جميعًا رؤيته يتجه نحو الأسفل. يعمل Patchstack Alliance على تحقيق هذا الهدف مع المطورين للمساعدة في تصحيح الثغرات المكتشفة حديثًا ، لكن هذا غير ممكن مع البرامج المهجورة.

أحد أهم الاتجاهات التي لوحظت في التقرير السنوي لـ Patchstack يربط بين الزيادة في نقاط الضعف CSRF وانتشارها عبر العديد من المواقع من خلال تبعية واحدة. في حين أن ثغرات البرمجة عبر المواقع (XSS) لا تزال شائعة ، إلا أن أخطاء Cross-Site Request Forgery (CSRF) اتجهت نحو الأعلى في عام 2022. تشير Patchstack إلى أن هذا يرجع جزئيًا إلى أخطاء CSRF التي ظهرت في كل من إطاري YITH و Freemius ، مما يؤكد أهمية الحفاظ على سلاسل التوريد مع جميع مستخدمي المصب لقاعدة كود مشتركة.

في عام 2023 ، بينما نتبع بيانات Patchstack في تقارير الثغرات الأمنية الأسبوعية في iThemes ، نشهد ثلاثة أضعاف عدد نقاط الضعف في XSS مقارنة بتقارير CSRF. هذه علامة جيدة على أن عام 2022 كان بعيدًا. كما أشرنا في تقريرنا الأمني لعام 2022 ، من الجيد أيضًا أن معظم نقاط الضعف في العام الماضي كانت في فئات المخاطر المنخفضة إلى المتوسطة بسبب شدتها. تُظهر بيانات Patchstack أن هذه الثغرات الأقل خطورة شكلت 87٪ من الإجمالي في عام 2022.

يستحق المستخدمون النهائيون بيانات الضعف التي يمكن الوصول إليها والقابلة للتنفيذ

تعد تقييمات الخطورة شيئًا واحدًا ، ولكن فهم ما إذا كانت الثغرة الأمنية تؤثر على موقعك وكيفية تأثيرها هي قصة مختلفة. العديد من CNA وقواعد بيانات الثغرات الأمنية الخاصة بها تقنية للغاية في كيفية توثيق كل ثغرة أمنية. يحتاج مستخدمو WordPress إلى معرفة ، من حيث فهمهم بسهولة ، مدى تعرضهم للخطر عند ظهور نقاط الضعف. تهدف قاعدة بيانات الثغرات الأمنية Patchstack إلى توفير هذه المعلومات لأي مالك موقع حتى يتمكن من فهم التهديدات واتخاذ الإجراء المناسب. وهذه المعلومات تدعم منتج iThemes Security الخاص بنا.

فيما يلي وصف نموذجي للثغرة الأمنية الخاصة بـ Patchstack لـ CVE-2023-0968 (MITER) في قاعدة بيانات Patchstack:

اكتشف ماركو ووتشكا هذه الثغرة الأمنية في البرمجة النصية عبر المواقع (XSS) وأبلغ عنها في البرنامج المساعد WordPress Watu Quiz. قد يسمح هذا لممثل ضار بإدخال نصوص ضارة ، مثل عمليات إعادة التوجيه والإعلانات وحمولات HTML الأخرى إلى موقع الويب الخاص بك والذي سيتم تنفيذه عندما يزور الضيوف موقعك.

سيتلقى مستخدمو WordPress و iThemes Security أو Security Pro مع إصدار غير آمن من هذا المكون الإضافي المثبت على موقعهم تنبيهًا. لديهم أيضًا خيار قراءة المزيد حول المخاطر المحتملة التي قد تشكلها الثغرة عليهم. بشكل ملحوظ ، صنّف Patchstack CVE-2023-0968 على أنه ثغرة عالية الخطورة على عكس CNAs الأخرى. لم يلاحظ آخرون أن المهاجمين يمكنهم استغلال هذه الثغرة الأمنية دون حساب مستخدم أو امتيازات على الموقع المستهدف - وهي تفاصيل مهمة.

قد تختلف CNAs بشكل كبير في كيفية تقييم ووصف التهديدات

كما ترى في المثال أعلاه ، يعطي Patchstack الفضل للباحثين في مجال الأمن الذين يعتبرون مفتاح العثور على الثغرات الأمنية وتصحيحها قبل أن يتم استغلالها. انهم يستحقونه! المستخدم النهائي أو مالك الموقع الذي يتلقى هذه التنبيهات يستحق أيضًا توضيح المخاطر التي يواجهها. يوضح ملخص Patchstack أين يكمن التهديد. يؤكد النقر على التفاصيل الفنية في قاعدة البيانات الخاصة بهم أنه يمكن استغلال هذه الثغرة الأمنية دون تسجيل الدخول إلى الموقع. هذا هو الوضوح في الاتصال وتجربة المستخدم الإيجابية التي يمكنك توقعها إذا كنت من مستخدمي iThemes Security أو Security Pro.

قال Devin Walker ، المدير العام لـ StellarWP ، إنه فخور بأن يكون جزءًا من شبكة Patchstack منذ الشراكة معهم في وقت سابق من هذا العام واعتماد قاعدة بيانات الثغرات الأمنية لمستخدمي iThemes Security. في رأيه ، "يسلط تقرير الأمان الشامل الخاص بشركة Patchstack الضوء على التزامهم بالتعرف على الثغرات الأمنية ومعالجتها بفعالية في نظام WordPress البيئي. من خلال الشفافية بشأن عملهم ، فإنهم يضعون معيارًا لكيفية التعامل مع الأمن في الصناعة ".

Nipping Bugs in the Bud - طريقة WordPress

لا يقوم Patchstack فقط بالإبلاغ عن الأخطاء التي يبرزها الآخرون - بل يكتشفون الأخطاء ويساعدون في إصلاحها. لا أحد يبحث بجدية في مشكلات أمان WordPress أكثر من Patchstack Alliance ، وهو مفتوح لأي شخص يعمل في أمان مفتوح المصدر.

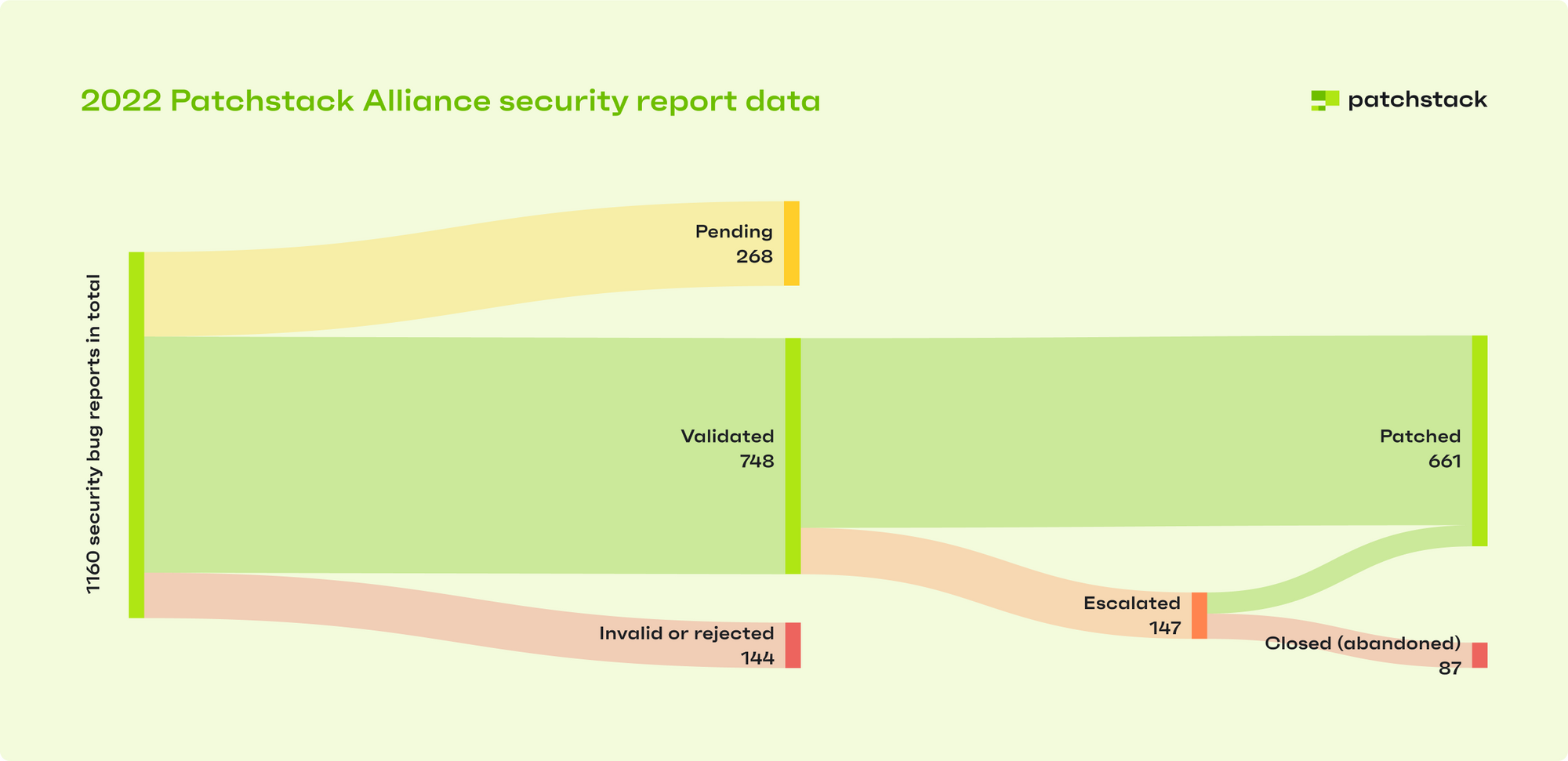

في عام 2022 ، دفعت شركة Patchstack 16.050 دولارًا كمكافآت للقراصنة الأخلاقيين في شبكتهم. اكتشف هؤلاء الباحثون وتحققوا من 748 خطأ أمان فريدًا في نظام WordPress البيئي. هذا هو 21.46 دولارًا فقط للقضاء على خطأ في مهده! إنه أقل بكثير مما سيكلفه التعامل مع نفس الخطأ مثل استغلال يوم الصفر.

من بين 748 تقرير خطأ تم التحقق من صحته ، تمكن Patchstack من رؤية 661 حتى التصحيحات من خلال العمل مع الأشخاص المسؤولين عن الشفرة الضعيفة. فقط 147 أو 20٪ من هذه الحالات كان لابد من تصعيدها إلى فريق البرنامج المساعد WordPress.

شركاء Patchstack مع 17 من مزودي الاستضافة والخدمات (بما في ذلك iThemes) لتحذير وحماية عملائهم بشكل استباقي عند استخدامهم لبرامج غير آمنة. نجح البعض ، مثل One.com ، في تصحيح مواقع عملائهم - وهي ممارسة قد تكون مفيدة للمضيفين الآخرين ليتبناها.

أمن ووردبريس هو جهد مجتمعي

يقول أوليفر سيلد ، الرئيس التنفيذي لشركة Patchstack ، إن ما يجعل شركته فريدة من نوعها هو التركيز الدافع على الشفافية والمجتمع. قال: "نتحدث عن نقاط الضعف كما هي دون استخدامها لإثارة الخوف ، ونتأكد من أن الباحثين الأمنيين الذين يساهمون في إيجاد المشكلات في المصادر المفتوحة سيحظون بالتقدير مثل المطورين الذين يبنون هذه المشاريع".

الاختلاف الرئيسي الآخر في مساحة الأمان هو تركيز Patchstack على التعاون. يقول أوليفر إنهم سيعملون مع أي شخص يمكنه المساعدة في إحداث تأثير إيجابي ، بما في ذلك الآخرين في مجال الأمان. يمكن أن تتعايش المنافسة مع التعاون ، وعندما يتعلق الأمر بنقاط الضعف في المصدر المفتوح ، فمن الأهمية بمكان أن نلتقي معًا من أجل المصالح المشتركة مثل الأمن. يوفر هذا التعاون راحة البال لمستخدمي iThemes Security and Security Pro. يمكن لعملائنا أن يكونوا على ثقة من أنهم يتلقون تنبيهات واضحة وقابلة للتنفيذ وفي الوقت المناسب حول نقاط الضعف الجديدة قبل 48 ساعة من الإعلان عنها علنًا. وذلك بفضل شركائنا في Patchstack ، جنبًا إلى جنب مع أي شخص آخر يدعم مبادراتهم ويعملون معًا لتأمين نظام WordPress البيئي.

احصل على بداية قوية لمدة 48 ساعة ضد المهاجمين المحتملين باستخدام iThemes Security

إذا لم تكن تستخدم بالفعل iThemes Security وميزة Site Scan الخاصة به لمراقبة نقاط الضعف الناشئة قبل يومين من الكشف عنها علنًا ، فدعنا نساعدك في تأمين موقع WordPress الخاص بك اليوم. من خلال المراقبة الاستباقية للثغرات الأمنية و 30 طريقة لتقوية ملف تعريف أمان موقعك - بما في ذلك راحة عمليات تسجيل الدخول بدون كلمة مرور - يعد iThemes Security Pro أفضل طريقة لضمان عدم تعرض موقع WordPress الخاص بك للخطر مطلقًا من خلال الهجمات الإلكترونية.

دان كناوس هو اختصاصي المحتوى الفني في StellarWP. لقد كان كاتبًا ومدرسًا ومستقلًا يعمل في مصدر مفتوح منذ أواخر التسعينيات ومع WordPress منذ عام 2004.