ماذا تفعل إذا تم اختراق موقع WordPress الخاص بك

نشرت: 2021-04-15إنه أكبر مخاوف كل مالك موقع ويب: سماع أن موقعه قد تم اختراقه. على الرغم من أن WordPress عبارة عن نظام أساسي آمن ، إلا أن جميع مواقع الويب معرضة للهجمات ، خاصةً إذا لم تكن تشغل أحدث المكونات الإضافية الأمنية لـ WordPress.

ولكن إذا تم اختراق موقعك وحدث الضرر بالفعل ، فلن يضيع الأمل ؛ هناك عدة طرق يمكنك من خلالها العمل لاستعادة المحتوى وإصلاح الضرر والأهم من ذلك حماية موقع الويب الخاص بك من الهجمات المستقبلية.

في هذه المقالة سوف نجيب على الأسئلة التالية:

- كيف أعرف ما إذا كان موقع WordPress الخاص بي قد تم اختراقه؟

- لماذا تم اختراق حسابي؟

- أهم خمس طرق يتم من خلالها اختراق موقع WordPress.

- كيف يمكنني إصلاح موقع WordPress الخاص بي الذي تم اختراقه؟

- كيف أحمي موقع WordPress الخاص بي من التعرض للاختراق؟

- أسئلة وأجوبة حول الاختراقات ووردبريس

هل تم اختراق موقع WordPress الخاص بي؟ إليك كيفية معرفة ذلك

(إذا كنت تعلم أن موقعك قد تم اختراقه بالفعل ، فتخطى ذلك وتعرف على كيفية إصلاحه.)

إذا كان موقعك يتصرف بشكل غريب ولم تكن متأكدًا من الخطأ ، فهذا لا يعني بالضرورة أنه تم اختراقك. قد تواجه خطأ في البرنامج أو مشكلة في الاستضافة أو مشكلة متعلقة بالتخزين المؤقت أو عددًا من المشكلات الأخرى. قد يكون من الصعب أحيانًا معرفة ، في البداية ، ما إذا كان موقعك قد تعرض للاختراق أو ما إذا كان ما تواجهه يرجع إلى أسباب أخرى.

علامات اختراق موقعك:

1. لن يتم تحميل موقع الويب الخاص بك.

هناك الكثير من الأسباب لعدم تحميل موقع الويب الخاص بك. الهجوم الخبيث هو مجرد واحد من العديد من الاحتمالات. عندما تحاول تحميل موقعك ، تحقق من رسالة الخطأ التي تظهر. بعض الأخطاء عامة بما يكفي بحيث لا تكون مفيدة بشكل خاص في تشخيص المشكلة على الفور ، ولكن معرفة نوع الخطأ الذي تواجهه هو الخطوة الأولى لتشخيص السبب.

فيما يلي بعض أخطاء WordPress الأكثر شيوعًا:

- خطأ خادم داخلي HTTP 500. هذا هو الخطأ الأكثر شيوعًا الذي سيواجهه زوار الموقع. بالنسبة إلى مواقع WordPress ، قد ترى عرض الخطأ مثل "خطأ في إنشاء اتصال قاعدة بيانات" أو "خطأ داخلي في الخادم" أو "انتهت مهلة الاتصال". في سجلات الخادم الخاص بك ، من المحتمل أن يقدم رمز الخطأ ، "HTTP 500". إنه خطأ عام جدًا والشيء الملموس الوحيد الذي يشير إليه هو وجود مشكلة في خادم موقعك. قد يكون ذلك بسبب أحد المتطفلين ، ولكنه قد يكون أيضًا مشكلة في تكوين الخادم مع مضيفك ، أو مشكلة في التخزين المؤقت ، أو مكونات إضافية أو برامج قديمة أو سيئة الترميز ، أو كود معطل.

- HTTP 502 Bad Gateway Error أو 503 Service غير متوفرة. بينما يختلف كل من هذه الأخطاء قليلاً عن بعضها البعض ، فإن كلاهما يشير إلى مشكلة من جانب الخادم. السبب الأكثر شيوعًا لأي من هذه الأخطاء هو الارتفاع المفاجئ في حركة المرور أو طلبات http ، ولكن نفس المشكلات التي قد تتسبب في حدوث 500 خطأ داخلي في الخادم قد تتسبب أيضًا في حدوث خطأ 502 أو 503. إذا كنت لا تتوقع زيادة كبيرة في حركة المرور على الموقع ، فهناك فرصة جيدة إما أن يكون لديك مكون إضافي معيب أو أن موقعك يتعرض للهجوم. الأسباب المحتملة الأخرى لأخطاء 502 و 503 هي التكوين غير الصحيح لجدار الحماية ومشكلات تكوين شبكة توصيل المحتوى (CDN). إذا كنت تستخدم نظامًا أساسيًا للاستضافة المشتركة ، فقد يواجه موقع ويب آخر على خادمك مشكلة تتسبب في تعطل الخادم بأكمله.

- 401 غير مصرح به و 403 محظور والاتصال مرفوض من قبل المضيف. إذا تلقيت إحدى رسائل الخطأ هذه ، فذلك لأنه لم يعد لديك إذن للوصول إلى المحتوى أو الخادم. عادة ما تكون أخطاء 401 و 403 بسبب أذونات الملف أو كلمات المرور التي يتم تغييرها ، في حين أن الاتصال المرفوض من قبل المضيف قد يكون كلمة مرور غير صحيحة أو مشكلة في تكوين منفذ الخادم. إذا لم تقم بتغيير كلمات المرور أو أذونات الملفات الخاصة بك ، فقد يكون الجاني مخترقًا.

ألا ترى خطأك مدرجًا هنا؟ تحقق من هذه القائمة الشاملة للأخطاء التي تمنع تحميل موقعك.

2. لا يمكنك تسجيل الدخول إلى لوحة تحكم WordPress الخاصة بك.

إذا لم تتمكن من تسجيل الدخول إلى لوحة معلومات WordPress الخاصة بك ، فإن أول شيء يجب عليك فعله هو إعادة تعيين كلمة المرور الخاصة بك. إذا كنت تدير الكثير من مواقع الويب ، فمن المحتمل أنك نسيت ببساطة أنك غيرت كلمة مرورك على موقع معين.

إذا كنت لا تتلقى رسائل بريد إلكتروني لإعادة تعيين كلمة المرور ، فقد يرجع ذلك إلى أن موقعك يستخدم وظيفة PHP mail () الأصلية في WordPress. غالبًا ما يحظر موفرو البريد الإلكتروني مثل Gmail و Yahoo و Outlook رسائل البريد الإلكتروني المرسلة باستخدام وظيفة PHP mail (). إذا كنت لا تستخدم بالفعل خادم SMTP لإرسال رسائل بريد إلكتروني من موقع الويب الخاص بك ، فقد يكون هذا هو الجاني. إذا لم تكن قد واجهت أي مشكلات مع إمكانية تسليم البريد الإلكتروني في الماضي أو إذا كنت تستخدم بالفعل خادم SMTP لرسائل البريد الإلكتروني الخاصة بموقعك ، فقد يكون الوقت قد حان للقلق بشأن تعرض حسابك للخطر.

ربما تمكن أحد المتسللين من الوصول إلى حسابك وقام بتغيير كلمة مرورك وعنوان البريد الإلكتروني المرتبط به. إذا تلقيت خطأ يقول ، "خطأ: اسم المستخدم" اسم المستخدم الخاص بك "غير مسجل على هذا الموقع" فمن المحتمل أن المخترق قد حذف حسابك وأنشأ حساب مسؤول جديد لنفسه.

3. تتلقى رسالة تحذير بشأن البرامج الضارة عند البحث عن موقعك على Google أو عند محاولة تحميل موقعك.

يكتشف التصفح الآمن من Google المواقع غير الآمنة ويعرض رسالة تحذير من البرامج الضارة عندما يحاول المستخدم زيارتها. تستخدم جميع المتصفحات الرئيسية بيانات التصفح الآمن من Google لتنبيه الزوار إلى وجود برامج ضارة. إذا رأيت هذا التنبيه على موقعك ، فمن المحتمل أنك تعرضت للاختراق.

4. تظهر التغييرات التي لم تقم بها على موقعك.

يقوم بعض المتسللين بحقن المحتوى في محاولة لخداع المعلومات الشخصية من الزوار أو إعادة توجيههم إلى مواقع ويب أخرى لأغراض شائنة. إذا رأيت أي محتوى على موقعك لم تقم أنت أو أي مستخدم مصرح له بإنشائه ، فمن المحتمل أنه قد تم اختراقه.

قد تكون هذه التغييرات واضحة مثل استبدال صفحتك الرئيسية بالكامل بمحتوى جديد أو نافذة منبثقة غريبة أو مواضع إعلانات على موقع لا ينبغي أن يعرض إعلانات. ولكن قد يكون أيضًا شيئًا غير واضح ، مثل الروابط أو الأزرار الموجودة على موقعك والتي لم تقم بإنشائها. في بعض الأحيان ، يستخدم المتسللون التعليقات غير المرغوب فيها أو يخفون الروابط في أماكن تجعل من الصعب تعقبهم جميعًا. يمكنهم إضافة روابط إلى أماكن بعيدة مثل تذييل الصفحة أو إدراجها بشكل عشوائي في نسخة المقالة. أو قد يقومون بتبديل الروابط على الأزرار الموجودة بالفعل على موقعك.

5. الإعلانات الموجودة على موقعك توجه المستخدمين إلى مواقع ويب مشبوهة.

إذا كنت تقوم عادةً بتشغيل الإعلانات على موقعك ، فقد يستغرق الأمر بعض الوقت لملاحظة ما إذا كان أحدهم يوجهك إلى موقع ويب ضار. يستخدم المتسللون الذين يشاركون في "الإعلانات الضارة" الإعلانات لتوجيه الزوار إلى مواقع التصيد والبرامج الضارة. من السهل أن تمر هذه الأنواع من الاختراقات دون أن يلاحظها أحد ، لا سيما في إعلانات الشبكة الإعلانية حيث لا يتحكم موقع الويب بالضرورة في الإعلانات الدقيقة التي يتم عرضها.

إذا وجدت إعلانات مثل هذه تستضيفها على موقعك ، فيجب عليك على الفور إزالة الإعلان المسيء وحساب المستخدم للمعلن. إذا كان يتم عرض الإعلان من خلال شبكة عرض ، فيمكنك تعطيل الإعلانات مؤقتًا على موقعك وإخطار الشبكة الإعلانية حتى تتمكن من إزالته من نظامها.

6. هناك انخفاض مفاجئ في أداء موقعك - يتم تحميله ببطء شديد أو يُبلغ عن أخطاء انتهاء المهلة.

ربما يتم تحميل موقعك ، ولكن إذا كان بطيئًا بشكل غير عادي أو كنت ترى مهلات الخادم ، فمن المحتمل أن يكون السبب هو زيادة التحميل على الخادم. قد يكون هذا من محاولة اختراق أو مكون إضافي خاطئ أو شيء آخر على موقعك يفرض ضرائب على موارد الخادم الخاص بك.

7. موقعك يعيد التوجيه إلى مكان آخر.

هذه أخبار سيئة. إذا حاولت زيارة موقعك وتم نقلك بدلاً من ذلك إلى موقع ويب مختلف ، فمن المؤكد أنك تعرضت للاختراق. سيحتاج المتسلل إلى الوصول إلى الملفات الموجودة على الخادم الخاص بك أو إلى حساب مسجل المجال الخاص بك.

إذا تمكنوا من الوصول إلى حساب المسجل الخاص بك ، فيمكنهم إضافة إعادة توجيه 301 إلى إدخالات DNS الخاصة بك. إذا تمكنوا من الوصول إلى موقعك عن طريق كسر كلمة مرور مسؤول WordPress أو الحصول على بيانات اعتماد FTP ، فيمكنهم إضافة رمز إعادة التوجيه إلى مجموعة متنوعة من الملفات على موقعك ، بما في ذلك ملفات index.php أو wp-config.php.

8. يتصل بك العملاء بخصوص الرسوم غير المصرح بها.

إذا كنت تستخدم WooCommerce أو أي نظام تجارة إلكترونية آخر وتتلقى شكاوى بشأن الرسوم غير المصرح بها ، فقد يكون لديك خرق للبيانات بين يديك. قد يكون شخص ما قد اخترق موقع الويب الخاص بك أو بوابة الدفع الخاصة بك.

لا تقوم WooCommerce بتخزين أرقام بطاقات الائتمان أو رموز الأمان على موقع الويب الخاص بك ، ولكن يتم حفظ تفاصيل أخرى مثل أسماء العملاء والعناوين ورسائل البريد الإلكتروني في قاعدة البيانات الخاصة بك. يمكن استخدام هذه المعلومات من قبل المتسللين لسرقة هويات العملاء أو بدء فرض رسوم على بطاقات الائتمان المسروقة.

9. لاحظت وجود حسابات مستخدمين جديدة وغير مألوفة أو بيانات اعتماد FTP / SFTP.

لا يجوز لك التحقق بانتظام من قائمة حسابات المستخدمين الخاصة بك. ولكن إذا كنت تدير موقعًا كبيرًا يسمح للأشخاص بالتسجيل للحصول على حساب ، فاحرص على التحقق بانتظام من قائمة المستخدمين في لوحة معلومات WordPress الخاصة بك لحسابات البريد العشوائي. إذا لاحظت أن حسابات المسؤول أو المحرر أو مدير المتجر لم تقم بإنشائها ، فربما تعرضت للاختراق.

غالبًا ما يتم إنشاء حسابات البريد العشوائي بواسطة برامج الروبوت. قد لا يتمكنون دائمًا من الوصول إلى أي ملف أساسي ، ولكن لا يزال بإمكانهم التسبب في أضرار جسيمة من خلال ترك تعليقات البريد العشوائي التي تؤثر سلبًا على سمعتك ، وتؤدي إلى تضخم قاعدة البيانات الخاصة بك ، وتوجيه المستخدمين إلى مواقع الويب الضارة أو البرامج الضارة.

قد ترغب أيضًا في إيلاء اهتمام وثيق لحسابات بروتوكول نقل الملفات (FTP). إذا قمت بتعيين مطور لبناء موقعك وكان العمل الفني الذي تقوم به للحفاظ على موقعك محدودًا إلى حد ما ، فربما لم تنظر أبدًا إلى بيانات اعتماد FTP الخاصة بك. إذا لم يكن لديك نسخة من هذه المعلومات ، فستجدها في حساب استضافة الويب الخاص بك. من الناحية المثالية ، يجب أن تستخدم بروتوكول نقل الملفات الآمن (SFTP) بدلاً من بروتوكول نقل الملفات (FTP).

وصول FTP إلى موقع الويب الخاص بك غير آمن تمامًا ، حيث يقوم بنقل البيانات الحساسة بنص عادي لأي متسلل للوصول إليها بسهولة. يقوم بروتوكول SFTP بتشفير المعلومات بحيث تظل أوامرك وبيانات الاعتماد والبيانات الأخرى بأمان.

عندما تقوم بإعداد حساب الاستضافة الخاص بك ، عادةً ما يتم إنشاء مستخدم SFTP واحد تلقائيًا. إذا وجدت أكثر من مستخدم SFTP واحد أو حساب FTP غير مألوف مرتبط بموقعك ، فهذا مدعاة للقلق. قم بإزالة الحسابات غير المألوفة وتغيير كلمات المرور على حساباتك المعروفة على الفور.

10. لقد تم إخطارك بوجود مشكلة بواسطة المكون الإضافي للأمان.

إذا كنت تستخدم مكونًا إضافيًا للأمان ، فستتلقى بريدًا إلكترونيًا إذا تم اكتشاف أي نشاط مشبوه على موقعك. إذا كان المكون الإضافي للأمان يتضمن مراقبة أوقات التعطل ، فسيتم إخطارك أيضًا في حالة تعطل موقعك لأي سبب. يمكن أن تساعدك هذه التنبيهات في التعرف على أي شيء وتشخيصه والاستجابة له بسرعة بدءًا من نقاط الضعف في المكونات الإضافية والأخطاء الفادحة وانتهاءً بمحاولات القرصنة.

11. قام مضيف الويب بتنبيهك إلى وجود مشكلة على موقعك.

تكره شركات الاستضافة المتسللين والبريد العشوائي والخوادم المعطلة أيضًا ، لذا فهي تراقب أي مشكلات كبيرة تتعلق بمواقع عملائها. إذا كان الخادم الخاص بك محملاً بشكل زائد أو إذا تلقى مضيفك الكثير من ادعاءات إساءة الاستخدام فيما يتعلق بنطاقك ، فيجب عليه الاتصال بك بسرعة بخصوص المشكلة. إذا كنت تتلقى رسائل من مضيفك حول مشكلة في موقعك ، فيجب عليك التحقيق في الأمر في أقرب وقت ممكن.

لماذا تم اختراق حسابي؟

إذا تم اختراقك ، فربما تتساءل عن السبب. يمكن أن تشعر بالشخصية - وأحيانًا تكون كذلك. إذا كنت تدير موقعًا إلكترونيًا يتعامل مع موضوع حساس ، فقد يتم استهدافك من قبل نشطاء القرصنة. أو ربما لديك موظف يستفيد من وصوله لتحقيق مكاسب شخصية أو موظف سابق ساخط يسعى للانتقام.

لكن معظم المتسللين لا يحاولون إنجاز بعض الأجندة الضخمة والمعقدة ولا يستهدفونك شخصيًا. غالبًا ما يقومون بتشغيل مخططات بسيطة على أهداف سهلة لسرقة الأموال أو جمع معلومات حساسة أو التسبب في مشاكل من أجل التسبب في المتاعب. إذا تركت الباب الأمامي لمنزلك مفتوحًا طوال اليوم ، كل يوم ، فلن تتفاجأ إذا دخل شخص ما وسرق بعض الأشياء. موقع الويب الخاص بك لا يختلف. الممارسات الأمنية السيئة هي السبب الرئيسي لاختراق أي موقع.

على الرغم من حقيقة أن العديد من الشركات الصغيرة لا تعتقد أن الأمن السيبراني يمثل أولوية عالية ، فإن الحقيقة هي أن 43٪ من الهجمات الإلكترونية موجهة إلى الشركات الصغيرة.

من غير المرجح أن تمتلك الشركات الصغيرة المعرفة والموارد اللازمة للحفاظ على أمان وحماية مواقعها. حتى أكبر الشركات التي لديها فرق مخصصة للأمن عبر الإنترنت لا تزال تتعرض للاختراق من وقت لآخر. لكن الملايين من الشركات الصغيرة التي تترك مواقعها بدون حماية هي الأسهل في الهجوم - ولهذا السبب يستهدفها المتسللون.

أهم خمس طرق يتم من خلالها اختراق موقع WordPress

ما هي الطرق الأكثر شيوعًا التي يتركها مالكو مواقع WordPress عرضة للمتسللين؟ في حين أن هناك الكثير من الطرق المختلفة التي يمكن للقراصنة استخدامها للوصول إلى موقعك ، فإليك أهم خمس طرق:

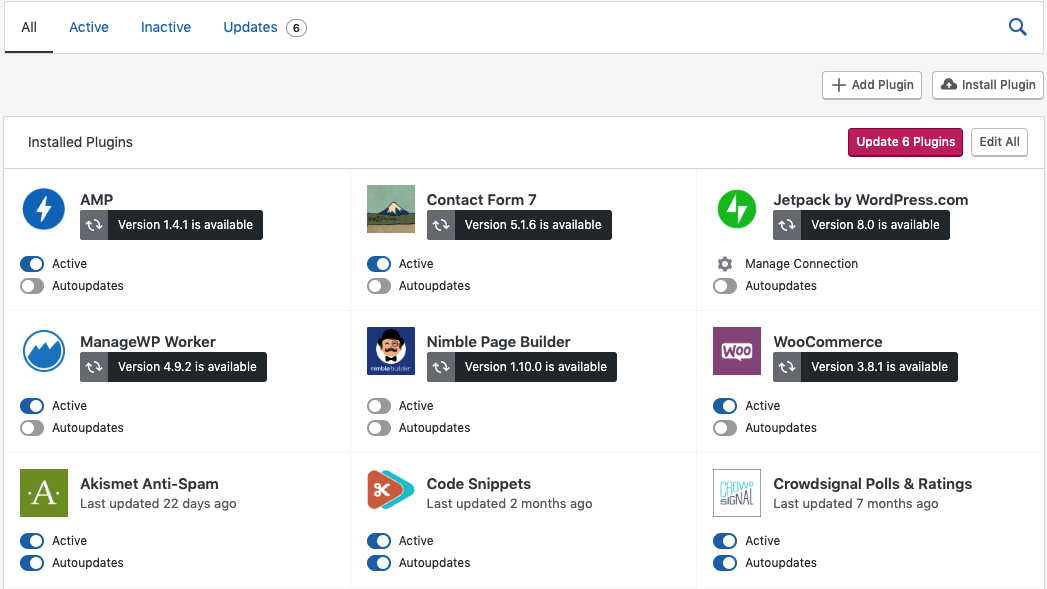

1. الإضافات القديمة ، ونواة ووردبريس ، وملفات السمات

تعد أطر البرامج والمواقع القديمة إحدى أكثر الطرق شيوعًا التي يستخدمها المتسلل للدخول إلى موقعك. نظرًا لأن WordPress يشغل 42 ٪ من جميع مواقع الويب ، فليس من المستغرب أن تكون المواقع التي تستخدم WordPress أهدافًا شائعة للمتسللين. مع وجود 54000 مكون إضافي مجاني في دليل WordPress وحده ، هناك فرصة كبيرة للمتسللين لاستغلال المكونات الإضافية سيئة التشفير أو المهجورة أو القديمة.

عادةً عندما يتم إصدار إصدارات جديدة من المكونات الإضافية لإصلاح ثغرة أمنية ، سيتم الإعلان عن هذه الثغرة الأمنية. عدم نشرها إلا بعد إصدار الإصلاح يمنع المتسللين من الاستفادة القصوى من هذه المعلومات ، ولكن بمجرد إصدارها ، سيسارع المتسللون لاستغلال تلك الأبواب الخلفية لأطول فترة ممكنة.

ما لا يقل عن 33٪ من مواقع WordPress تستخدم برامج قديمة ، مما يتركها عرضة للمتسللين الذين لديهم الآن المعلومات التي يحتاجون إليها للدخول.

2. هجوم القوة الغاشمة نقاط الضعف

تستخدم هجمات القوة الغاشمة برامج تحاول استخدام مجموعات مختلفة من أسماء المستخدمين وكلمات المرور حتى يتم العثور على المجموعة الصحيحة. يمكن أن تزيد حالات عدم الأمان التالية على موقعك من فرص هجوم القوة الغاشمة:

- لا يحد من محاولات تسجيل الدخول. إذا لم تقم بتعيين حد لمحاولات تسجيل الدخول ، فيمكن للمخترق تجربة عدد لا حصر له من أسماء المستخدمين وكلمات المرور. يمكن أن يؤدي ذلك في النهاية إلى وصولهم إلى موقعك (في أسوأ الأحوال) أو وضع عبء كبير على الخادم الخاص بك وإغلاقه (في أحسن الأحوال).

- كلمات مرور قصيرة أو سهلة التخمين. كلما كانت كلمة مرورك أقصر أو قل عدد الأحرف المستخدمة ، كان من الأسهل على المتسلل اختراق هجوم القوة الغاشمة. مع وجود الكثير من الأشخاص الذين يستخدمون كلمات مرور مثل "123456" أو "كلمة المرور" ، يمكنك أن تتخيل سبب شيوع هجمات القوة الغاشمة.

- لا توجد كابتشا في نموذج تسجيل الدخول الخاص بك . تستخدم اختبارات CAPTCHA للتحقق من أن الشخص الذي يحاول تسجيل الدخول أو إرسال نموذج هو إنسان. نظرًا لأن معظم هجمات القوة الغاشمة يتم تنفيذها بواسطة الروبوتات ، فإن الكابتشا فعالة جدًا في منع هذه الأنواع من الهجمات.

- عدم استخدام المصادقة ذات العاملين. تستخدم المصادقة الثنائية (2FA) إجراءات أمان إضافية تتجاوز كلمة المرور لمصادقة المستخدم. قد يكون سؤال أمان مثل ، "ما اسم حيوانك الأليف الأول؟" ، أو رمز تم إرساله إلى عنوان البريد الإلكتروني للمستخدم أو رقم هاتفه ، أو تطبيق جهة خارجية للمصادقة. إذا كنت لا تضيف طبقة الأمان الإضافية هذه إلى موقعك ، فهذا يسهل على المتسلل اختراقه.

- عدم وجود حماية هجوم القوة الغاشمة . تمنع أداة الحماية من هجوم القوة الغاشمة الروبوتات المشبوهة والأشخاص من الوصول إلى موقعك تلقائيًا.

3. استضافة غير آمنة

إذا لم يكن موقعك يحتوي على شهادة SSL أو كان يستخدم FTP بدلاً من SFTP للوصول على مستوى الخادم إلى موقعك ، فإن استضافتك غير آمنة. تستخدم الاستضافة الآمنة تشفير Secure Socket Layer (SSL) للحفاظ على الاتصال بين موقع الويب الخاص بك والمتصفحات آمنًا. يمكن أن تؤدي بيئات الاستضافة المشتركة أيضًا إلى إضعاف أمان موقعك. إذا تعرض موقع ويب آخر على الخادم الخاص بك لخرق ، فقد يتأثر موقعك أيضًا.

4. أذونات الملف

تحتوي ملفات موقعك على أذونات مرتبطة بها تمنح مستويات مختلفة من الوصول. إذا تم تعيين أذونات ملف WordPress الخاصة بك بشكل غير صحيح ، فقد يمنح ذلك المتسللين وصولاً سهلاً إلى الملفات المهمة والبيانات الحساسة.

5. سرقة كلمة المرور

تتم سرقة عشرات الملايين من كلمات المرور كل عام. قد تتلقى إشعارات بخرق البيانات من Google إذا قمت بتخزين كلمات المرور في متصفحك. ستقارن Google كلمات مرورك المخزنة لمواقع معينة بقائمة من خروقات البيانات المعروفة وترسل إليك تنبيهًا إذا عثرت على معلوماتك في قائمة كلمات المرور المسربة. إن عدم تغيير كلمات المرور المخترقة بمجرد علمك بها يمكن أن يؤدي بسهولة إلى الاختراق.

كيف يمكنني إصلاح موقع WordPress الذي تم اختراقه واستعادته؟

لا تُصب بالذعر! خذ نفسًا عميقًا وكن هادئًا وأنت تتبع هذه الخطوات لاستعادة موقعك وحماية نفسك من الاختراقات المستقبلية.

قبل أن نتعمق في هذا الموضوع ، هناك بعض الأشياء البسيطة التي يمكنك القيام بها في محاولة لاستكشاف المشكلات التي تراها على موقعك وإصلاحها قبل القفز إلى استنتاج مفاده أنه تم اختراقك:

- انتظر بضع دقائق وأعد تحميل الصفحة

- امسح ذاكرة التخزين المؤقت وملفات تعريف الارتباط

- مسح ذاكرة التخزين المؤقت DNS الخاصة بك

- أعد تشغيل المتصفح

- أعد تشغيل جهازك

إذا لم تؤد هذه الخطوات السريعة إلى حل مشكلتك ، فقد حان الوقت لإجراء المزيد من التحقيق.

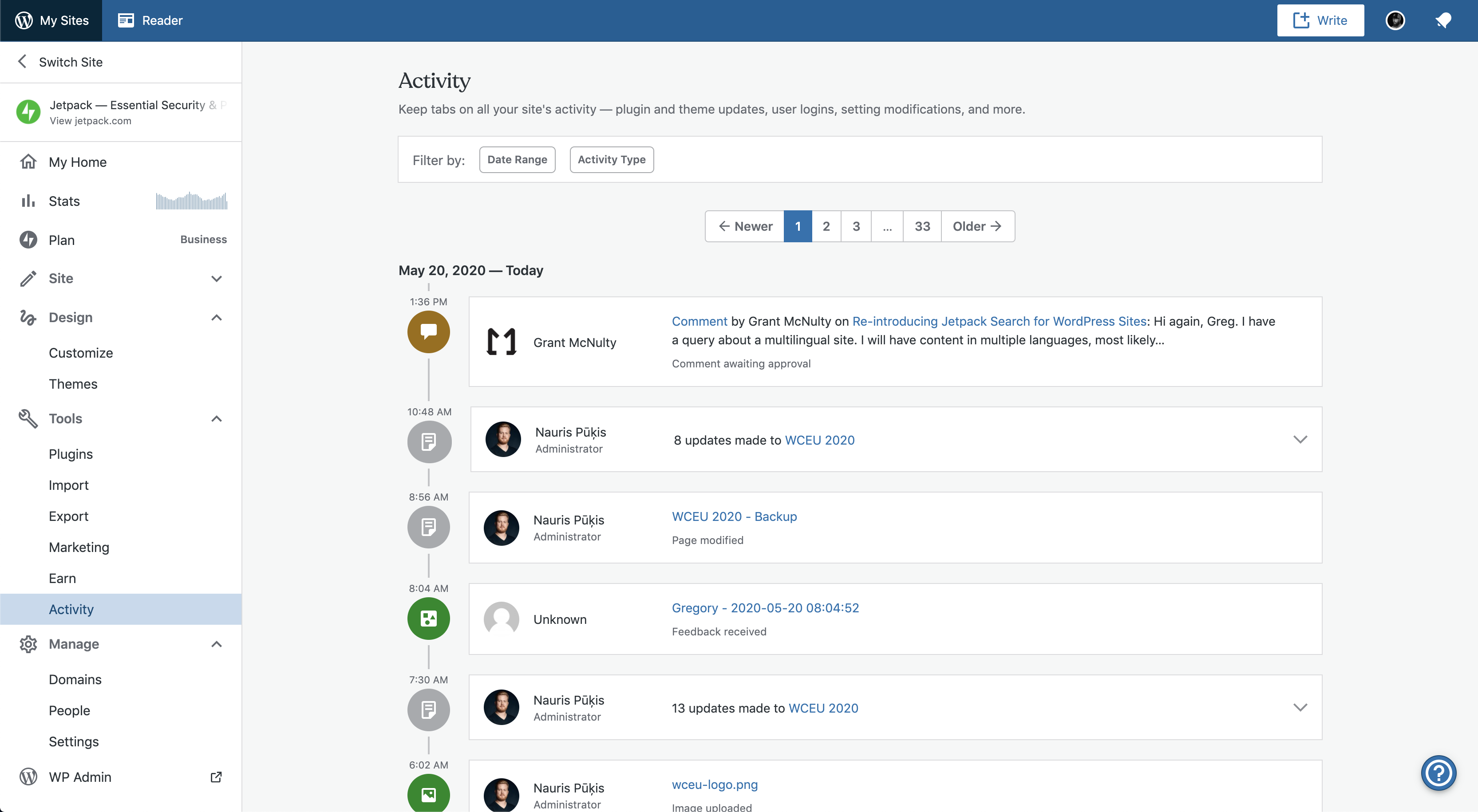

1. تحديد ما حدث

إذا كنت قادرًا على تسجيل الدخول إلى موقعك ولديك مكون إضافي للأمان في WordPress لمراقبة النشاط (مثل سجل نشاط Jetpack) ، فتحقق لمعرفة من قام بتسجيل الدخول ومتى وما تغير.

يمكن أن يساعدك هذا في معرفة الملفات المتأثرة ، بالإضافة إلى حسابات المستخدمين التي يجب إعادة تعيينها. قم بعمل قائمة بأي شيء مريب تجده.

إذا كان المكون الإضافي للأمان لا يحتوي على سجل نشاط ، أو ليس لديك مكون إضافي للأمان ، أو لا يمكنك الوصول إلى موقعك على الإطلاق ، فيجب عليك الاتصال بمضيف الويب الخاص بك واطلب منه التحقق من سجلات أخطاء الخادم الخاص بك. قد لا يكون فريق الدعم الفني لديهم قادرًا على تحديد ما يحدث بالضبط ، ولكن يجب أن يكونوا قادرين على الأقل على قياس ما إذا كانت المشكلة قادمة من الخادم أو المكونات الإضافية أو ملف htaccess أو .wp-config مهيأ بشكل غير صحيح أو ملف. اختراق الموقع.

إذا كان يبدو أن المشكلة هي على الأرجح مشكلة في البرنامج أو الخادم ، فستحتاج إلى معرفة المزيد حول استكشاف مشكلات WordPress وإصلاحها. إذا بدا أنه تم اختراق موقعك ، فقد حان الوقت لتنظيف موقعك واستعادته من خلال الانتقال إلى الخطوة التالية.

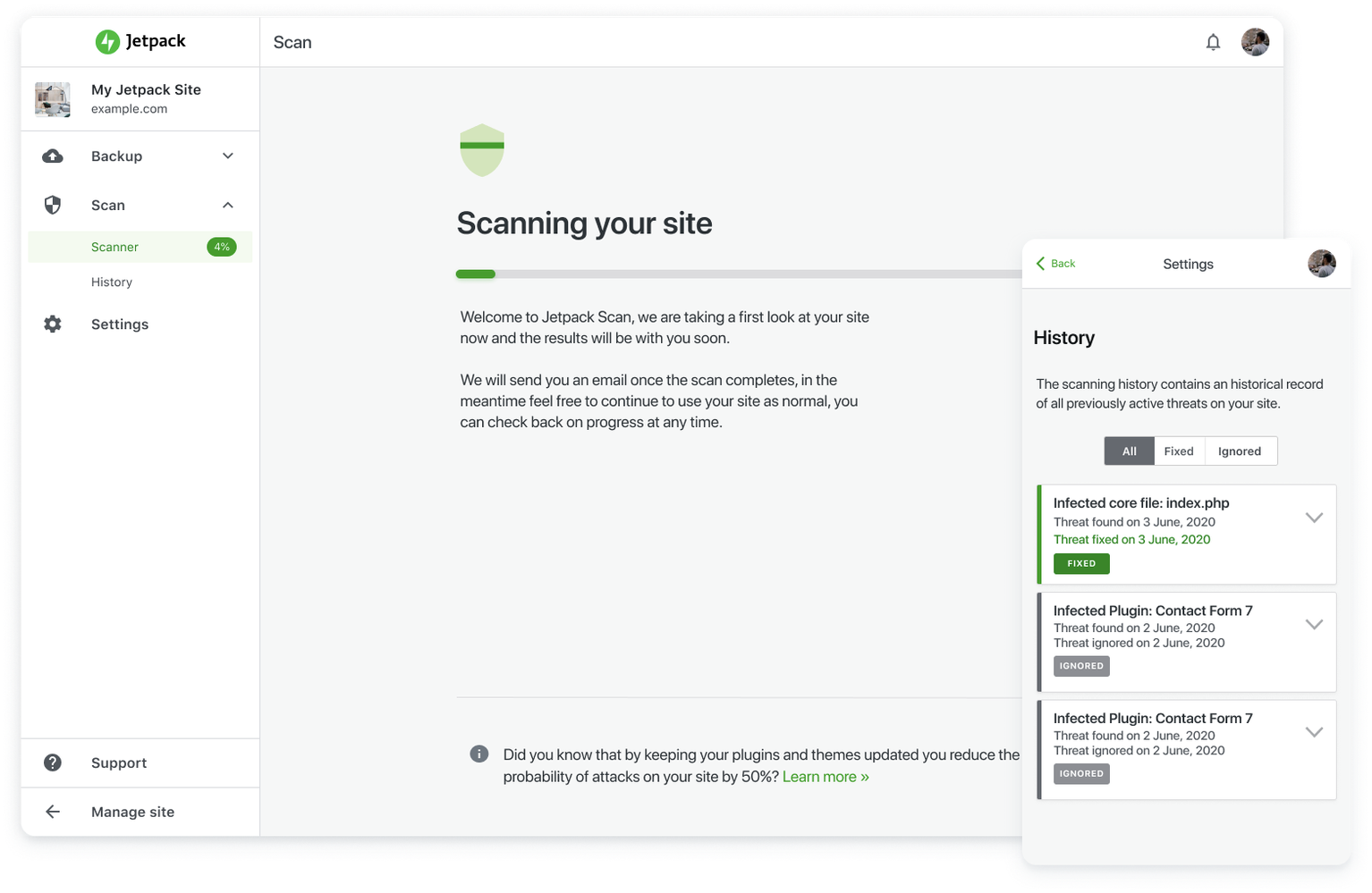

2. استخدم أداة فحص الموقع لاكتشاف البرامج الضارة وإصلاح موقعك

هناك العديد من أدوات فحص المواقع الممتازة التي ستبحث في موقع الويب الخاص بك عن التعليمات البرمجية المحقونة أو الملفات الأساسية المعدلة أو غيرها من العلامات الحمراء التي تشير إلى حدوث اختراق. تأكد من الإشارة المرجعية إلى نشاطك أو سجلات الأخطاء لأي ملفات قمت بوضع علامة عليها.

سيتمكن أيضًا ماسح ضوئي جيد لموقع WordPress من إصلاح أي مشاكل يعثر عليها. تتمثل إحدى مزايا برنامج Jetpack Scan في أنه يحتوي على إصلاحات بنقرة واحدة لمعظم مشكلات البرامج الضارة المعروفة. وكمكافأة إضافية ، ستحمي موقع WordPress الخاص بك من خلال عمليات الفحص المستمرة والمنتظمة للبرامج الضارة.

إذا لم يكن لديك ماسح ضوئي للبرامج الضارة ولا يمكنك الوصول إلى موقعك لتثبيت مكون إضافي لأحدهما ، فيمكنك تجربة استخدام ماسح ضوئي مجاني قائم على الويب مثل PCrisk. لن يكون قادرًا على إزالة البرامج الضارة ، ولكنه سيساعدك على الأقل في تحديد ما إذا كانت هناك برامج ضارة على موقعك بحيث يمكنك محاولة إزالتها يدويًا.

3. الاستعادة من نسخة احتياطية ، إن أمكن

إذا لم تكن قادرًا على إزالة البرامج الضارة أو لم تكن متأكدًا من أن موقع الويب الخاص بك قد تم تطهيره بالكامل ، فقد ترغب في الاستعادة من نسخة احتياطية بدلاً من ذلك. قد يحتفظ مضيفك بنسخ احتياطية من موقعك أو ربما تستخدم مكونًا إضافيًا للنسخ الاحتياطي في WordPress مثل Jetpack Backup بالفعل. يقوم Jetpack بتخزين نسخ متعددة من ملفات النسخ الاحتياطي الخاصة بك على نفس الخوادم الآمنة التي يستخدمها WordPress لمواقعهم الخاصة - ليس فقط لأنها محمية من العدوى ، بل يمكن أيضًا استعادتها إذا كان موقع الويب الخاص بك معطلاً تمامًا.

ومع ذلك ، فإن الاستعادة من النسخ الاحتياطية ليست مضمونة. في حين أن الجزء الأكثر أهمية هو استعادة التحكم في موقع الويب الخاص بك ووظائفه وإزالة جميع آثار المتسلل ، فقد لا تزال تفقد بعض البيانات المهمة. إذا كنت لا تعرف المدة التي تم فيها اختراق موقعك ، فمن المحتمل أيضًا أن يتم اختراق النسخ الاحتياطية الخاصة بك.

إذا قمت بتشغيل موقع تجارة إلكترونية وكان لديك طلبات عملاء مخزنة في قاعدة البيانات الخاصة بك ، فإن الرجوع إلى نسخة احتياطية (ما لم يكن لديك نسخ احتياطية في الوقت الفعلي من Jetpack) يمكن أن يحذف مئات طلبات العملاء التي لم تقم بمعالجتها بعد. قد تفقد أيضًا مراجعات العملاء ومنشورات المدونة وأي تغييرات كبيرة قد تكون أجريتها على موقعك بين وقت الاختراق والنسخة الاحتياطية التي تستعيدها منها.

إذا لم يكن لديك نسخ احتياطية من موقعك أو تم اختراقها جميعًا ، فلن يفقد الأمل تمامًا. حتى إذا كنت بحاجة إلى إعادة بناء موقعك من البداية ، يمكنك التحقق من Wayback Machine للحصول على لقطات سابقة لموقعك على الويب. في حين أنه لن يستعيد الملفات ، إذا كان عليك إعادة البناء ، فقد تتمكن من استرداد الكثير من المحتوى.

4. إعادة تعيين جميع كلمات المرور وحذف حسابات المستخدمين المشبوهة

مجرد إزالة البرامج الضارة أو الرجوع إلى إصدار سابق من موقعك لن يكون كافياً للحفاظ على أمان الأمور. بغض النظر عن أي شيء ، قم دائمًا بإعادة تعيين جميع كلمات المرور وكلمات المرور الخاصة بالمستخدمين رفيعي المستوى الآخرين بعد اختراق موقع الويب الخاص بك. استخدم زر "كلمة المرور المقترحة" في صفحة ملف تعريف WordPress للتأكد من أن كلمات المرور الجديدة طويلة ومعقدة ويصعب تخمينها. قلق بشأن تذكر مجموعتك؟ جرب مدير كلمات المرور مثل LastPass أو 1Password.

إذا أظهر سجل نشاطك أي عمليات تسجيل دخول مريبة ، فقم بإزالة هذه الحسابات. إذا وجدت أي حسابات مستخدمين دخيلة أو غير مرغوب فيها ، بغض النظر عن مستوى وصولهم ، فمن المحتمل أن تحذفهم أيضًا لتكون آمنًا. لا يعني مجرد استخدام أحد المتطفلين لحساب واحد في نشاط ضار أنه لم يقم بإنشاء حسابات متعددة حتى يتمكنوا من العودة مرة أخرى.

5. استدعاء خبير

بعض الاختراقات أكثر تعقيدًا ، ولا يمكن تنظيفها بواسطة ماسح ضوئي للموقع ، وهي تتجاوز قدرة المستخدم العادي على التحديد والإزالة. قد تتضمن هذه الحالات أنظمة معقدة من التعليمات البرمجية المحقونة أو قواعد الوصول التي يمكن أن تختبئ في ملفات متعددة.

إذا كنت تشعر أنك فعلت كل ما في وسعك ولا يزال موقعك يتعرض للاختراق ، أو ستشعر بالأمان أكثر إذا قام شخص ما على دراية بفحص الأشياء من أجلك ، فستحتاج إلى خبير لإلقاء نظرة. إذا كنت لا تعرف أي شخص لديه هذا النوع من الخبرة ، ففكر في الاستعانة بمتخصص استرداد WordPress من Codeable.

6. قم بتحديث برنامجك

نظرًا لأن معظم عمليات اختراق WordPress تستغل نقاط الضعف في البرامج القديمة ، فمن المهم الحصول على أحدث إصدارات المكونات الإضافية والقوالب و WordPress الأساسية على موقعك في أسرع وقت ممكن.

قبل أن تبدأ في التحديث ، خذ نسخة احتياطية كاملة. عند اكتمال النسخ الاحتياطي بنجاح ، ابدأ بتحديث نواة WordPress أولاً ، ثم المكونات الإضافية ، ثم المظهر الخاص بك.

ملاحظة: إذا كنت تستخدم WooCommerce ، فقم دائمًا بتحديث ملحقات WooCommerce أولاً ، ثم قم بتحديث WooCommerce.

7. أعد إرسال موقعك إلى Google

إذا تم حظر موقعك بواسطة Google ، فأعد إرسال موقع الويب النظيف لاستعادة اسمك الجيد. ستعرف أنك قد تم حظرك في حالة ظهور تحذير بجوار موقعك في نتائج البحث أو إذا لم تعد تظهر لعمليات البحث التي قمت بترتيبها مرة واحدة. ومع ذلك ، لاحظ أنه قد تكون هناك أيضًا أسباب أخرى لعدم ظهورك في نتائج البحث.

لإزالة موقعك من هذه القائمة ، استخدم Google Search Console لطلب المراجعة.

كيف أمنع اختراق موقع WordPress الخاص بي؟

دائمًا ما يكون منع الاختراق حلاً أفضل بكثير من محاولة التعافي منه. تأكد من حماية موقع WordPress الخاص بك من خلال تنفيذ ما يلي:

1. استخدم مكونًا إضافيًا للأمان.

تستخدم المكونات الإضافية للأمان مجموعة متنوعة من الإجراءات للمساعدة في حماية موقعك من المتسللين. سيُخطرك البعض أيضًا بالنشاط المشبوه أو التوقف عن العمل. يوفر Jetpack Security ميزات أساسية مثل:

- نسخ احتياطي في الوقت الفعلي

- المسح في الوقت الحقيقي

- منع البريد العشوائي

- سجل النشاط

- مراقبة وقت التوقف عن العمل

- حماية هجوم القوة الغاشمة

يتطلب استخدام مكون إضافي للأمان معظم العمل الشاق والخبرة الفنية من حماية موقع الويب الخاص بك بحيث يمكنك قضاء المزيد من الوقت في التركيز على إنشاء المحتوى أو إجراء المبيعات أو الاسترخاء في النهاية لبضع دقائق.

2. حافظ على WordPress والمكونات الإضافية وموضوعك محدثًا

يعد تحديث برنامجك بعد حادث قرصنة طريقة رائعة للمساعدة في إغلاق تلك الأبواب الخلفية في موقعك ، ولكن القيام بذلك مرة واحدة لا يكفي. سترغب في الاستمرار في تحديث كل شيء قدر الإمكان من الآن فصاعدًا. يمكنك القيام بذلك إما عن طريق مراقبة برامجك وتحديثها يدويًا على أساس منتظم ، أو الاستفادة من ميزة التحديث التلقائي لـ Jetpack ، أو التحقق من مزود الاستضافة لمعرفة ما إذا كانوا يقدمون تحديثات تلقائية.

على الرغم من أن تحديث برنامجك سيؤدي إلى تحسين أمان موقعك ، يجب أن تدرك أيضًا أن التحديثات قد تؤدي في بعض الأحيان إلى تعارض في المكونات الإضافية أو السمات. ستظل ترغب في التحقق من وظائف موقعك بانتظام للتأكد من أن كل شيء يعمل بشكل صحيح.

3. تعزيز تسجيل الدخول الخاص بك وشكل الأمن

تعد حماية نموذج تسجيل الدخول ونموذج الاتصال ونموذج إرسال التعليقات أحد أبسط الأشياء التي يمكنك القيام بها للحماية من أشياء مثل هجمات القوة الغاشمة والتعليقات غير المرغوب فيها. فيما يلي بعض الطرق التي يمكنك من خلالها الحفاظ على نماذجك آمنة ومأمونة:

- الحد من محاولات تسجيل الدخول. إذا جمدت المستخدمين لفترة من الوقت بعد عدة محاولات تسجيل دخول ، فسيؤدي ذلك إلى منع معظم هجمات القوة الغاشمة تمامًا.

- تتطلب كلمات مرور أقوى. مطالبة المستخدمين بإنشاء كلمات مرور أطول لا تقل عن 16 حرفًا ومجموعة من الأحرف الصغيرة والكبيرة والأرقام والأحرف الخاصة. كلما كانت كلمة المرور أطول وأكثر تعقيدًا ، كان من الصعب على المتسلل اختراقها.

- استخدم CAPTCHA في جميع الأشكال. تساعد اختبارات CAPTCHA في التحقق من أن المستخدم إنسان. إنهم لا يقومون بعمل رائع في منع هجمات الروبوت فحسب ، بل يمكنهم أيضًا المساعدة في التخفيف من التعليقات غير المرغوب فيها.

- يتطلب 2FA لجميع المستخدمين. على الأقل ، يجب أن تطلب مصادقة ثنائية لحسابات المسؤول الخاصة بك أو أي حساب قد يكون لديه حق الوصول إلى المعلومات الحساسة ، مثل العملاء.

- استخدم مكونًا إضافيًا لمكافحة البريد العشوائي. تم تصميم Jetpack Anti-spam باستخدام Akismet ، أقوى حلول مكافحة البريد العشوائي لـ WordPress. على الرغم من أن الرسائل غير المرغوب فيها في التعليقات ليست بنفس مستوى المخاطرة تمامًا مثل وصول شخص ما إلى البيانات على مستوى المسؤول ، إلا أنه لا يزال يمثل خطرًا كبيرًا على الأمن والسمعة. يعد القضاء على التعليقات غير المرغوب فيها أو تقليلها بشكل كبير أمرًا سهلاً مثل التثبيت بنقرة واحدة باستخدام Jetpack.

4. تبديل مقدمي الاستضافة أو البيئات.

الاستضافة هي مكان واحد يجب ألا تبخل به أبدًا عندما يتعلق الأمر بموقعك على الويب. ستساعد حزمة الاستضافة عالية الجودة على حماية موقعك بجدار الحماية الخاص به ، وشهادة SSL ، ومراقبة النظام ، والتهيئة المحسّنة لـ WordPress.

إذا كنت تعمل في بيئة استضافة مشتركة كانت سببًا لمشاكلك ، ولكنك تحب مضيفك الحالي بخلاف ذلك ، يمكنك أن تسأل عن خيارات استضافة السحابة أو VPS أو خادم مخصص.

5. قم بعمل نسخ احتياطية مؤتمتة خاصة بك

حتى إذا كانت حزمة الاستضافة الخاصة بك تتضمن نسخًا احتياطية ، فهناك الكثير يمكن اكتسابه من خلال إنشاء نسخ احتياطية خارج الموقع. يقوم معظم المضيفين بعمل نسخ احتياطية يوميًا أو أسبوعيًا فقط وتخزينها لمدة 30 يومًا. وإذا تم حفظها مع مضيفك ، فقد يتم اختراقها في نفس الوقت مع موقعك.

إذا كنت تستخدم مكونًا إضافيًا للنسخ الاحتياطي في WordPress ، مثل Jetpack Backup ، فسيتم تخزين ملفاتك بشكل منفصل عن مضيفك ، ولديك المزيد من التحكم الدقيق في أجزاء موقعك التي يتم استعادتها ، ويتم تخزين النسخ الاحتياطية لمدة تصل إلى عام واحد ، ويمكنك الاهتمام لكل شيء من أي مكان باستخدام تطبيق Jetpack للجوال.

أداة الوقاية والاسترداد الكل في واحد

يمكن أن يمنع المكون الإضافي للأمان الجيد غالبية عمليات الاختراق الشائعة وحتى مساعدتك على التعافي إذا تعرضت للضرب بالفعل. تم تصميم Jetpack لتغطية جميع القواعد الأكثر أهمية وتوفير طريقة بديهية وموثوقة للتعافي في حالات الطوارئ.

لا يحب فريق دعم مهندسي السعادة في Jetpack شيئًا أكثر من مساعدة مالكي المواقع في التغلب على المشكلات والتغلب على مجرمي الإنترنت في لعبتهم الخاصة. إنه نهج الفريق الذي يركز على المجتمع أولاً والذي أدى إلى أن يصبح Jetpack أحد أكثر مكونات WordPress الإضافية شيوعًا في كل العصور.

قم بتأمين موقع WordPress الخاص بك باستخدام Jetpack Security.

أسئلة وأجوبة حول الاختراقات ووردبريس

كم مرة يتم اختراق مواقع WordPress؟

على الرغم من عدم وجود أي إحصائيات محددة حول عدد المرات التي يتم فيها اختراق مواقع WordPress بالضبط ، يوجد على مستوى العالم 30000 موقع ويب عبر جميع الأنظمة الأساسية يتم اختراقها يوميًا. نظرًا لأن WordPress يشغل ما يقرب من 40 ٪ من جميع مواقع الويب ، فمن المعقول أن يتم اختراق 10-12000 موقع WordPress كل يوم.

ما هي أكثر أنواع الاختراق شيوعًا؟

- الطعم والتبديل. يستخدم المتسللون هذا بشكل أساسي على الإعلانات عبر الإنترنت أو الشبكات الإعلانية. سيظهرون كعلامة تجارية حسنة السمعة ، لكن رابط الإعلان سينقل الزائر إلى موقع ضار يحاول تصيد المعلومات أو حملهم على إجراء عمليات شراء احتيالية أو تنزيل برامج ضارة على أجهزتهم.

- حقن SQL. تتضمن هذه التقنية قيام المتسلل بتحميل أوامر SQL إلى موقع ما لسرقة بيانات الخادم أو تغييرها ، عادةً لأغراض سرقة الهوية ، أو إجراء معاملات غير قانونية باستخدام المعلومات المالية ، أو لمجرد متعة تدمير قاعدة بيانات شخص ما بالكامل. يتم إجراء هذه الهجمات عادةً عبر نماذج الويب أو ملفات تعريف الارتباط أو مدخلات المستخدم الأخرى التي لم يتم التحقق من صحتها.

- حشو أوراق الاعتماد. يتم إجراء حشو بيانات الاعتماد عمومًا بواسطة برامج الروبوت ، ويستخدم قائمة بأسماء المستخدمين وكلمات المرور المسروقة لإجراء محاولات تسجيل الدخول إلى موقعك تلقائيًا. الهدف هو الحصول على وصول كافٍ إلى موقعك بحيث يمكنهم بدء معاملات غير مصرح بها ، أو سرقة المعلومات الشخصية ، أو إعادة توجيه الزائرين إلى مواقع ويب ضارة ، أو استخدام موقعك لإرسال رسائل بريد إلكتروني تصيدية مجمعة.

- النقر. باستخدام clickjacking ، سيستخدم المتسلل رمزًا لإنشاء طبقات محتوى متعددة بقصد حمل المستخدم على النقر فوق شيء ما دون قصد. قد يعتقدون أنهم ينقرون على رابط صفحة "حول" الخاصة بك ، لكنهم في الحقيقة يقومون بالنقر فوق ارتباط محجوب ينقلهم إلى موقع ضار. يمكن للقراصنة أيضًا استخدام هذه التقنية لسرقة كلمات المرور عن طريق إنشاء نماذج "غير مرئية" فوق النماذج الشرعية. سيعتقد المستخدمون أنهم يسجلون الدخول إلى أحد حساباتهم الخاصة عندما يرسلون هذه المعلومات في الواقع مباشرة إلى أحد المتسللين.

- البرمجة النصية عبر المواقع (XSS). هذا مشابه لحقن SQL من حيث أنه يستخدم نفس نقاط الإدخال - النماذج غير الآمنة وإدخالات المستخدم الأخرى غير المؤكدة - ولكن الشفرة التي يتم إدخالها هي Javascript أو HTML وأحيانًا VBScript أو Flash.

- هجمات رجل في الوسط. تحدث هذه الهجمات عادةً في الأماكن العامة لأن المتسللين يستخدمون أجهزة توجيه غير آمنة لاعتراض البيانات أثناء نقلها. يمكنهم استخدام هذه التقنية للحصول على أسماء المستخدمين وكلمات المرور والسجلات المالية والمعلومات الشخصية الأخرى لاستهداف مواقع الويب الخاصة بك وأي حساب آخر تمكنوا من الحصول على معلومات عنه.

- هجمات DDoS والقوة الغاشمة. تتضمن هجمات الشبكة الموزعة (DDoS) إرسال عدد كبير من الطلبات إلى موقع ويب في محاولة لتعطل الخادم. تعد هجمات القوة الغاشمة نوعًا من هجمات DDoS التي تحاول استخدام مجموعات مختلفة من أسماء المستخدمين وكلمات المرور في نموذج تسجيل الدخول إلى موقعك في محاولة للوصول. سيؤدي ذلك إلى إنشاء عدد كبير من الطلبات ، وإذا لم يتم اكتشافها وإيقافها ، فقد يتسبب ذلك في زيادة التحميل على الخادم وتوقفه عن الاستجابة.

- اختطاف DNS. غالبًا ما تُستخدم هذه الطريقة بغرض إعادة توجيه موقع الويب الخاص بك إلى موقع ويب مختلف (انتحال DNS). With DNS hijacking, a hacker gains access to your registrar or your active nameserver and points your IP address or uses redirects to send visitors to harmful sites.

What are the consequences of my site being hacked?

If there's nothing of much importance on your site or the hack isn't really affecting performance in any way, why should you worry about your site being hacked?

Even if the hack isn't directly affecting you and your site, it's going to affect other people. You might not notice, but a hacker might be phishing personal information from your visitors so they can steal their identities, redirecting them to sites that download malware onto their devices, or using your servers to send spam or dangerous content to people all over the world.

It might not affect you immediately, but it may cause your site to get blocklisted or your hosting provider to remove your site from the server. If the hacker does end up causing harm to a user of your site, you could be held liable if the claimant files a negligence claim against you.

How do I turn a hacker in to the authorities?

Most hacking crimes are difficult to prosecute. The hacker may be in another country, or the value of the damage is too low for authorities to prioritize. If you're in the US, the FBI recommends reporting the crime to them. The more complaints that are filed, the better chances they'll have of being able to build a case. If you know who the hacker is — like an employee or personal acquaintance — it may be easier for the FBI to respond.