5 نصائح أمان بعد الإطلاق لمتاجر WooCommerce

نشرت: 2016-04-12كما غطينا في هذه المقدمة لأمن WooCommerce ، فإن إنشاء الأساس لمتجر آمن ومحمي جيدًا لا يتطلب سوى بضع خطوات. لكن معظم النصائح التي قدمناها هي أشياء كنت تفعلها قبل إطلاق متجرك ، أو ربما بعد ذلك مباشرة.

الأمان ليس شيئًا يمكنك التفكير فيه مرة واحدة وليس مرة أخرى. إذا لم تحافظ على تحديث متجرك ، أو انتبه لاتجاهات الأمان ، أو تقوي دفاعاتك مع نموك وتوسعك ، فقد تضع نفسك في موقف ضعيف للغاية ... وتعرض عملائك أيضًا للخطر.

دعنا نستكشف بعض الطرق الأخرى التي يمكنك من خلالها تأمين متجرك بعد الإطلاق.

1. إخفاء رقم إصدار WordPress

"حسنًا ،" ربما تقول ، "ماذا؟ كيف يحافظ هذا على أمني؟ "

حسنًا - لا ، ليس بشكل مباشر. ولكن إذا كنت بطيئًا بعض الشيء في تحديث WordPress في بعض الأحيان ، فإن نظرة خاطفة سريعة على شفرة المصدر الخاصة بك يمكن أن تخبر بسهولة المهاجم المحتمل أنك من المحتمل أن تكون أكثر عرضة للهجمات الأخرى .

يمكن العثور على الإصدار الحالي من WordPress في ثلاثة مواضع:

- العلامة الوصفية للمولد في رأسك

- العلامة الوصفية للمولد في موجز RSS الخاص بك

- سلاسل الاستعلام

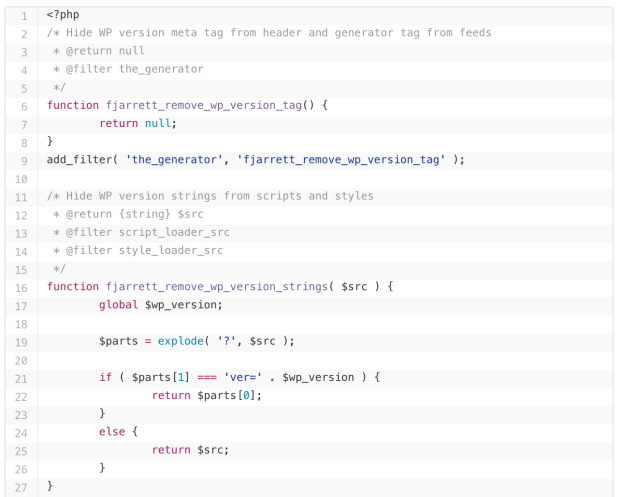

لذلك ، إذا كنت أحد هؤلاء الأشخاص ذوي النوايا الحسنة الذين يرغبون في اختبار تحديثاتك لمدة يوم أو يومين وتحتاج إلى إخفاء رقم الإصدار لسبب وجيه ، فيمكنك استخدام كود فرانكي جاريت لإخفاء رقم الإصدار من الجميع ثلاثة من هذه المواقع. توجه إلى منشوره لاستلامه ، ثم الصقه في ملف function.php الخاص بك .

مرة أخرى ، لن يؤدي إخفاء الإصدار بمفرده إلى حمايتك - يجب عليك تمامًا تحديث WordPress و WooCommerce وجميع الإضافات والإضافات الخاصة بك . لكننا نتفهم أيضًا أنه غالبًا ما تكون هناك فجوة بين الاختبار والتنفيذ ، لذلك يمكن أن يساعدك ذلك في الحفاظ على سلامتك في هذه الأثناء.

2. فرض SSL على صفحات الخروج الخاصة بك

يبدأ الأمان باتصال آمن. باتباع هذه النصيحة ، يمكنك التأكد تمامًا من أنك تحمي عملائك من أعين التجسس أثناء قيامهم بإدخال معلومات حساسة للفوترة والشحن عند الخروج.

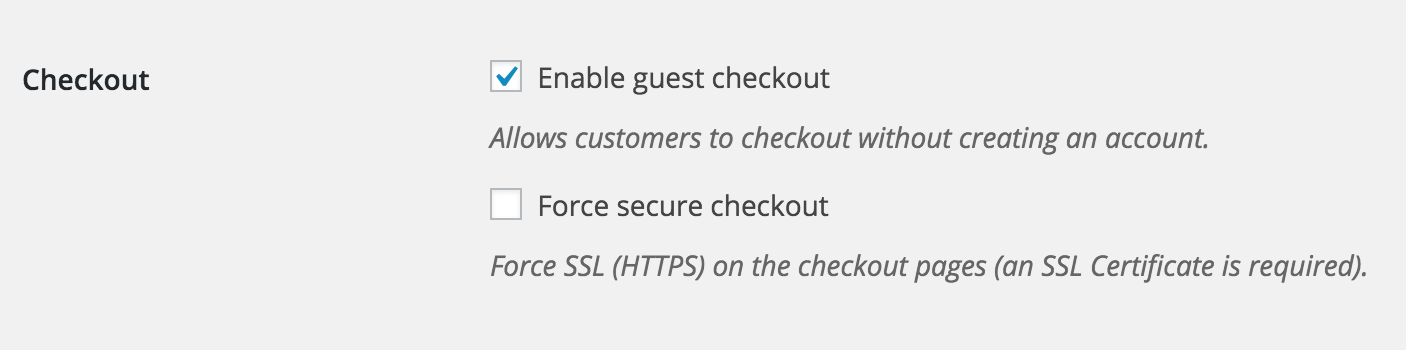

مع تمكين إعداد "فرض الخروج الآمن" في WooCommerce ، سيتم إجبار جميع الصفحات المرتبطة بعملية السحب على استخدام HTTPS (أي اتصال آمن) في كل مرة يتم تحميلها.

نظرًا لأن متصفح العميل ومتجرك فقط هم الذين يمكنهم فك تشفير المعلومات التي يتم إرسالها عبر اتصال HTTPS ، فإن تحديد هذا المربع يضمن أن عملية الدفع الخاصة بك آمنة ، وأنه لا يمكن لأي شخص لديه نية ضارة إلقاء نظرة خاطفة على أرقام بطاقات الائتمان أو غيرها من المعلومات الحساسة المتدفقة وخارج متجرك.

يمكن تشغيل هذا الإعداد وإيقاف تشغيله في WooCommerce بالانتقال إلى WooCommerce> Checkout وتبديل مربع الاختيار الثاني أو إيقاف تشغيله.

لاحظ أن شهادة SSL صالحة مطلوبة لكي يعمل هذا الإعداد بشكل صحيح في متجرك. إذا لم تكن قد حصلت على شهادة SSL بعد ، فاقرأ هذا الدليل لمعرفة المزيد حول سبب أهميتها وكيفية الحصول عليها مقابل تكلفة قليلة أو بدون تكلفة.

يمكنك معرفة المزيد حول هذا الإعداد في WooCommerce من خلال قراءة هذه الصفحة في مستنداتنا.

3. جعل عمليات النسخ الاحتياطي والمسح الأمني حدثًا يوميًا

في أول منشور لنا عن الأمان ، أوصينا باستخدام برامج موثوقة لفحص موقعك بحثًا عن نقاط الضعف المحتملة أو هجمات القوة الغاشمة أو البرامج الضارة. الآن بعد أن بدأت ، حان الوقت لنقل الأشياء إلى المستوى التالي.

مع تشغيل متجرك ، يجب أن تتم عمليات النسخ الاحتياطي والمسح الأمني على أساس يومي . تعتبر النسخ الاحتياطية أمرًا بالغ الأهمية لأنها توفر لك شيئًا يمكنك الرجوع إليه في حالة فقد البيانات ، بينما تمنع عمليات الفحص الأمني حدوث مثل هذه الخسارة (أو الإصابة) في المقام الأول.

يمكنك ضبط وتيرة عمليات المسح والنسخ الاحتياطية والإشعارات كما تريد ، لكننا نوصي بالنسخ الاحتياطي اليومي والمسح اليومي على أقل تقدير . تقدم بعض الحلول نسخًا احتياطيًا في الوقت الفعلي وعمليات مسح أكثر تكرارًا - حماية تسجيل الدخول بالقوة الغاشمة لـ Jetpack في الوقت الفعلي أيضًا - ولكن يمكنك زيادة التردد أو خفضه كما تفضل.

إذا كنت لا تزال في السوق للحصول على حل أمان ونسخ احتياطي موثوق وفعال ، فإن خطط Jetpack Premium تأتي مجمعة مع نسخ احتياطية - ويمكن لعملاء WooCommerce توفير 15٪ على الفور . احصل على Jetpack لراحة البال من اليوم الأول.

4. قم بتغيير البادئة الافتراضية المستخدمة في قواعد بيانات WordPress الخاصة بك

قد يبدو الأمر غريبًا ، فهناك بعض الأشخاص السيئين الذين يشنون هجمات على مواقع الويب للتسلية الخاصة بهم. على الرغم من أنك قد تعتقد أن متجرك آمن بنسبة 100٪ ، إلا أن هناك بعض الثغرات الطفيفة التي سيجدها مرسلو البريد العشوائي والمتسللون ويستغلونها ، إذا أتيحت لهم الفرصة.

تأتي إحدى الثغرات الأمنية المحتملة المعروفة من خلال استخدام إعدادات جدول قاعدة البيانات الافتراضية أثناء إعداد وتثبيت WordPress. قد يساعد تغيير هذه الإعدادات في منع إدخال التعليمات البرمجية الضارة في الخادم الخاص بك.

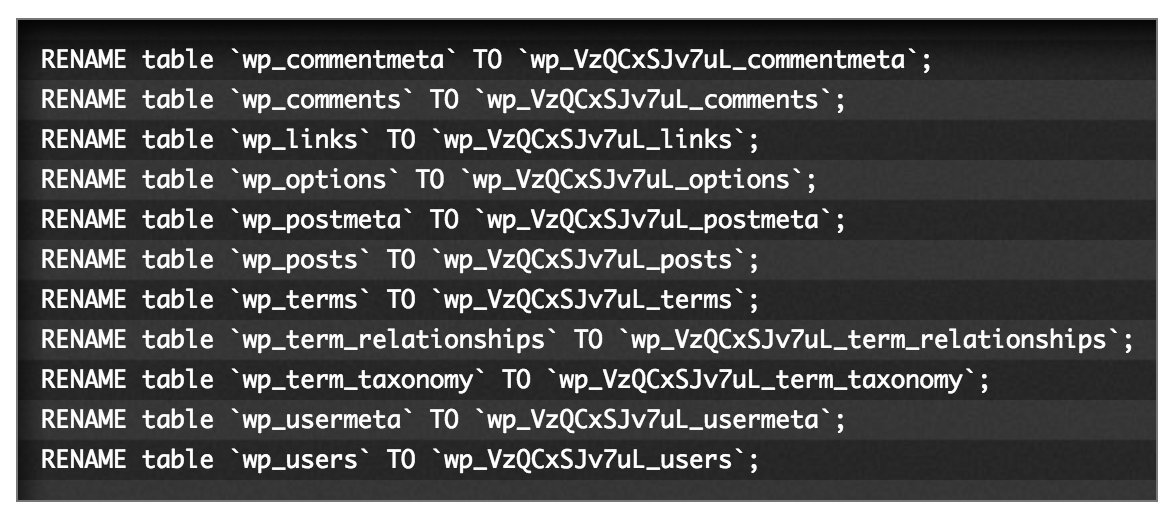

البادئة الافتراضية لجداول قاعدة البيانات المستخدمة لتخزين معلومات WordPress هي wp_. نظرًا لأن معظم مالكي المتاجر لا يغيرون هذه البادئة أثناء الإعداد (أو ليس لديهم حتى خيار القيام بذلك ، اعتمادًا على إجراء المضيف / التثبيت) ، فإن استخدام الافتراضي قد يعرضهم لخطر هجوم حقن SQL (من بين أمور أخرى) ) ، كل ذلك لأن المتسللين يعرفون جيدًا اسم هذه الجداول الافتراضية.

الآن ، بالطبع ، ربما تكون قد قمت بالفعل بإعداد WordPress و WooCommerce. لكن لم يفت الأوان بعد لتغيير هذه الإعدادات. إن استعلام SQL أو استعلامين يتم تشغيلهما في phpMyAdmin سوف يضعك في وضع مستقيم في أي وقت من الأوقات.

ألق نظرة على هذا البرنامج التعليمي المفصل والمفيد بشكل لا يصدق خطوة بخطوة من Digging Into WP لتتعلم كيفية تغيير بادئات جدول قاعدة البيانات إلى شيء أكثر تعقيدًا - وأكثر أمانًا بكثير.

استفسارات SQL ليست الشيء الخاص بك؟ هناك عدد قليل من المكونات الإضافية المجانية التي ستحقق نفس الشيء ، ولكن كن حذرًا - السماح بالوصول غير المقيد إلى قاعدة بيانات SQL الخاصة بك يمكن أن يكون خطيرًا . على الأقل ، قم بإلغاء تثبيت مكون إضافي مثل هذا بمجرد الانتهاء من استخدامه حتى لا يكون هناك احتمال لإعادة تسمية غير مقصودة في المستقبل.

5. تخلص من حساب "المسؤول" الخاص بك

قد تبدو هذه النصيحة الأخيرة مزعجة لبعضكم ، أو ربما مثل المعرفة العامة للآخرين. لكنه أمر بالغ الأهمية ، لذلك أردنا أن نأخذ الوقت الكافي للتأكيد عليه هنا.

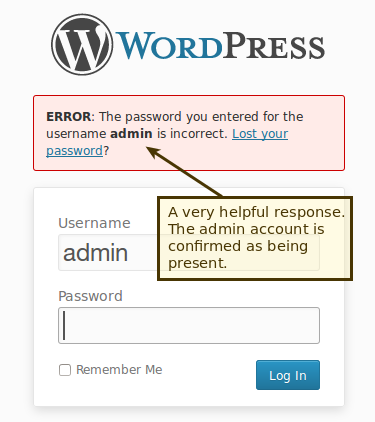

لا يُنصح باستخدام حساب المسؤول الافتراضي المضمن في WordPress عند تشغيل متجر على الإنترنت . مثل الكثير من بادئات جدول قاعدة البيانات ، يعرف المتسللون أن هذا الحساب (من المحتمل جدًا) موجود افتراضيًا ، مما يوفر فرصة أفضل لهم للتدخل بالقوة.

حتى الحسابات المشابهة ، مثل "testadmin" أو "المسؤول" أو "المالك" تعرض متجرك للخطر - يمكن تخمينها بسهولة. كما توضح صفحة Attacking WordPress على HackerTarget.com (لا داعي للقلق ، فهو مورد للمشورة ، وليس طريقة للتسلل) ، بمجرد أن يعرف المتسلل وجود حساب ، يمكنه استخدام أداة بسرعة لتخمين كلمة مرورك :

[…]. تم اختبار 500 كلمة مرور مقابل حساب "testadmin" (الذي تم اكتشافه أثناء تعداد المستخدم). تم اختبار كلمات المرور الـ 500 هذه في دقيقة واحدة و 16 ثانية! أثناء إجراء الاختبار ، كان الموقع لا يزال يستجيب ؛ لن يكون لدى مسؤول خادم الويب أي فكرة عن وقوع الهجوم دون وجود نوع من نظام مراقبة سجل الأمان.

المغزى من القصة: يجب تسمية حساب (حسابات) المسؤول الخاص بك بشيء فريد ومن غير المرجح أن يخمنه شخص لديه نية ضارة . استخدم اسمًا مستعارًا فريدًا ، أو اسمًا كاملاً مع عدة أحرف أولية بينهما ، أو أي شيء آخر لا يمكن تخمينه بسهولة (على سبيل المثال ، اسمك الأول والأخير أو اسم متجرك).

وتذكر استخدام كلمات مرور آمنة ، لذلك حتى إذا قام أحدهم بتخمين اسم حسابك ، فسيظل يجد نفسه غير قادر على تسجيل الدخول. إذا كنت بحاجة إلى تجديد معلومات حول ما هو آمن وما هو غير آمن ، فراجع القسم رقم 2 في هذا المنشور.

تعامل مع الأمان بجدية بمجرد أن يكون متجرك على الإنترنت

على الرغم من وجود الكثير من الأشياء التي يمكنك القيام بها لجعل المتجر آمنًا قبل الإطلاق ، إلا أن الأمان يجب أن يكون مصدر قلق مستمر لأصحاب المتاجر - وليس شيئًا "تم إنجازه" . باتباع هذه النصائح والحفاظ على متجرك و WordPress محدثين ، ستكون في وضع جيد للحفاظ على عملائك - وفريقك - آمنين وسليمين.

هل لديك أي أسئلة حول النصائح الأمنية الموصى بها في هذا المنشور؟ أو الأفضل من ذلك ، أي نصائح متقدمة خاصة بك لمشاركتها؟ نرحب بملاحظاتك وأفكارك في التعليقات أدناه.