البرمجة النصية عبر المواقع ووردبريس (XSS)

نشرت: 2022-11-02تعد هجمات البرمجة النصية عبر المواقع أحد أكثر أنواع هجمات مواقع الويب شيوعًا عبر الإنترنت. يعد فهم ماهيتها وكيفية الحماية منها أمرًا حيويًا من أجل حماية أمان موقع الويب الخاص بك والزائرين والأعمال. تابع القراءة لمعرفة المزيد!

ما هي هجمات البرمجة عبر المواقع؟

يحدث هجوم البرمجة عبر المواقع (يشار إليه بشكل أكثر شيوعًا باسم هجوم XSS) عندما يتم حقن جزء من التعليمات البرمجية الضارة (عادةً JavaScript) في صفحة ويب بهدف إلحاق الضرر بالمستخدم النهائي.

يتم عادةً إدراج هذا الرمز في نهاية URI (معرف الموارد المنتظم) كمعامل أو باستخدام تطبيق ويب على صفحة ويب ، مثل نموذج إدخال المستخدم. عادةً ما يتم تصميم الشفرة الضارة لتجاوز التحكم في الوصول والتلاعب بوظائف موقع الويب.

ثغرة أمنية في البرمجة النصية عبر المواقع

كما رأينا ، فإن هجوم XSS هو هجوم يستند إلى الويب يستخدم تعليمات برمجية ضارة للوصول إلى موقع ويب ضعيف والقيام بأنشطة ضارة. الكلمة الأساسية في هذه الجملة هي "ضعيف". هذا (لسوء الحظ!) يمكن أن يعني أشياء كثيرة. موقع ويب WordPress الذي يستخدم 'admin' و '123456' كاسم مستخدم وكلمة مرور معرضين للخطر ، حتى إذا تم اتخاذ جميع احتياطات الأمان الأخرى. يمكن اعتبار مواقع WordPress التي تشغل مكونات إضافية قديمة معرضة للخطر. أو حتى تطبيق الويب الذي يتضمن إدخال المستخدم في نموذج ولا يقوم بالتحقق من صحة القيم المرسلة أو ترميزها يعتبر عرضة للخطر.

يبحث المتسللون الذين ينشرون هجمات XSS باستمرار عن نقاط الضعف التي يمكنهم استغلالها. يتم تفضيل العناصر الأكثر شيوعًا والتي تفتح المزيد من مواقع الويب للهجوم ، بشكل مفهوم ، ولكن المتسللين سيبحثون عن نقاط ضعف أكثر غموضًا من أجل مهاجمة مواقع الويب التي يعتبرونها ذات قيمة عالية بالنسبة لهم كمخترق.

حقيقة وجود العديد من نقاط الضعف المحتملة وجميع أنواع الهجمات تجعل تحديد نقاط الضعف المحتملة وتخفيف الهجمات مهمة صعبة.

الهدف المواقع

يعد خادم أو عميل البريد الإلكتروني المستند إلى الويب ، ونظام CRM / ERP ، وصفحة الملف الشخصي المتاحة للجمهور (مثل تلك التي يتم عرضها بشكل شائع على مواقع التواصل الاجتماعي ومجموعات العضوية) مجرد بعض أنواع مواقع الويب والتطبيقات التي تشكل أهدافًا ممتازة لهجمات XSS .

المواقع الأخرى المعرضة للهجوم عادةً هي تلك التي يمكن للمستخدمين فيها نشر نص بتنسيق HTML يمكن للآخرين عرضه ، كما هو الحال في المنتديات أو حقول التعليق.

أنواع البرمجة النصية عبر المواقع

يمكن تقسيم الهجمات المعروفة باسم البرمجة النصية عبر المواقع (XSS) إلى ثلاثة أنواع أساسية وفقًا لما إذا كانت الشفرة المحقونة تعمل على الخادم أو في متصفح الشخص الذي يحاول الهجوم فقط. هذه كالتالي:

- XSS المستمر (أو المخزن) ، حيث يتم تخزين التعليمات البرمجية التي تم حقنها بواسطة المهاجم على الخادم بشكل دائم.

- XSS غير المستمر (أو الانعكاسي) ، حيث يتم الهجوم من خلال عنوان URL مُعد يتم خداع المستخدم النهائي لاستخدامه.

- XSS المستند إلى DOM (أو XSS من جانب العميل) والذي ، مثل جميع الأنواع الأخرى ، يتم إجراؤه أيضًا داخل متصفح الزائر ، مع اختلاف أنه يغير DOM للموقع.

تأثير البرمجة النصية عبر المواقع XSS

سيختلف التأثير الذي قد يحدثه هجوم XSS وفقًا لمجموعة من العوامل. ستكون حساسية البيانات المخزنة والتي يتم استهدافها بالهجوم واحدة من أكبر المشكلات. من الواضح أن التعليقات على منتدى حول الطهي أقل حساسية من الأسرار التي يتم الاحتفاظ بها على موقع ويب حكومي وطني!

عادةً ما يكون هدف هجوم XSS هو فرد يستخدم موقعًا إلكترونيًا أو تطبيقًا. اعتمادًا على نوع الهجوم والبرنامج النصي الذي تم حقنه ، قد يسرق المهاجم ملفات تعريف الارتباط الخاصة بجلسة الضحية والبيانات الشخصية مثل بيانات اعتماد الوصول. قد يحاول الهجوم أيضًا رفع معلومات حساسة مثل بيانات بطاقة الائتمان (بافتراض وجود ذلك).

الأمر المروع بشكل خاص في هجمات XSS هو أنها مقنعة بشكل فعال ... لذلك ، يمكن أن يظهر المستخدم المستهدف على أنه الشخص الذي قد يتسبب في أضرار خبيثة عندما ، على الأرجح ، ليس لديهم أي فكرة عن خطأ في أي شيء.

من الواضح أن تأثير ذلك يمكن أن يكون كبيرًا على الأعمال التجارية. أي اختراق يؤدي إلى إتلاف موقع ويب وربما يكشف معلومات حساسة هو خبر سيء. يعتمد مدى سوء الهجوم على شدة الهجوم وتأثيره على عملائك.

حماية موقع WordPress الخاص بك من هجمات XSS

تعاني مواقع WordPress من نصيبها العادل من هجمات XSS. يرجع هذا جزئيًا إلى العدد الهائل من المواقع التي يتم تشغيلها بواسطة WordPress (حاليًا 43.1٪ في جميع أنحاء العالم). إنه أيضًا نتيجة لثغرات XSS العديدة الموجودة في العديد من مكونات WordPress الإضافية. في المقابل ، هذا يعني ، من الناحية الإحصائية ، أنه كلما زاد عدد المكونات الإضافية المستخدمة على موقع WordPress ، زادت فرص التعرض لهجوم XSS.

لهذا السبب ، فإن كل ما تحتاجه عمومًا لتقليل ضعف XSS لموقع الويب الخاص بك على WordPress إلى الحد الأدنى هو التحقق من صحة وتعقيم أي متغير يمكن تضمينه في عنوان URL من المهاجم. فيما يلي بعض النصائح العامة جنبًا إلى جنب مع بعض الحلول الأخرى الأكثر تخصصًا التي يمكنك تطبيقها على موقعك للمساعدة في حمايته.

ابق على اطلاع!

إنه أمر بالغ الأهمية لأمان موقع الويب الخاص بك لضمان تحديث ملفاتك الأساسية ومكوناتك الإضافية والسمات إلى أحدث إصدار لها. عند القيام بذلك ، فإنك تقلل من مخاطر جميع أشكال الهجوم على موقع الويب الخاص بك ، وليس أقلها هجمات XSS.

لمزيد من التفاصيل حول الخطوات العامة التي يمكنك اتخاذها لحماية موقع WordPress الخاص بك ، تأكد من مراجعة مقالتنا ، كيفية تأمين موقع WordPress الخاص بك.

انشر المكون الإضافي "منع ثغرات XSS"

ربما ليس من المستغرب (مثل WordPress) تطوير مكون إضافي يمكن أن يساعد في تقليل مخاطر هجمات XSS. يطلق عليه "منع ثغرة أمنية في XSS"

بمجرد تثبيت البرنامج المساعد وتنشيطه ، انتقل إلى صفحة الإعدادات الخاصة به ، ضمن عنصر القائمة "Reflected Cross-site scripting (XSS)" الذي سيظهر.

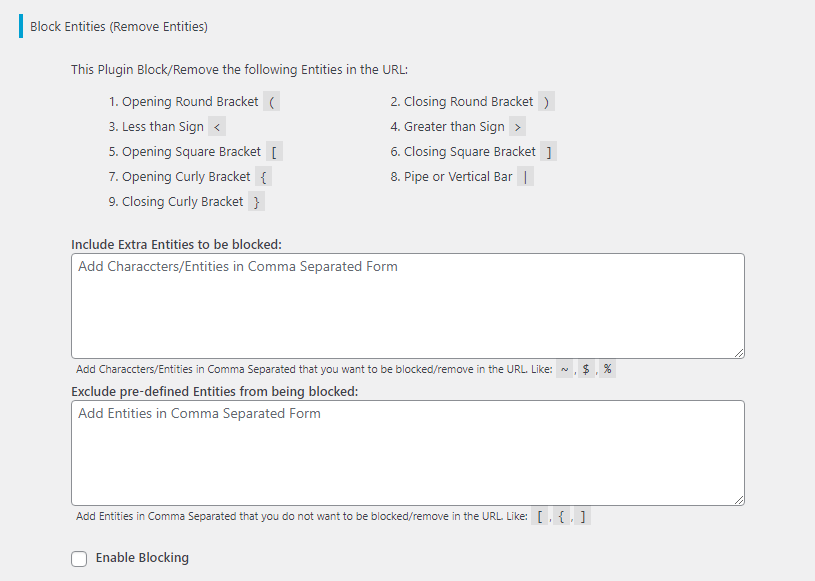

يقوم المكون الإضافي Prevent XSS افتراضيًا بتكوين مجموعة من الكيانات المحظورة من عنوان URL. هذا يساعد على وقف الهجمات في مساراتهم. بالإضافة إلى الإعدادات الافتراضية ، يمكنك تحديد المزيد من الكيانات التي ترغب في منعها من عنوان URL.

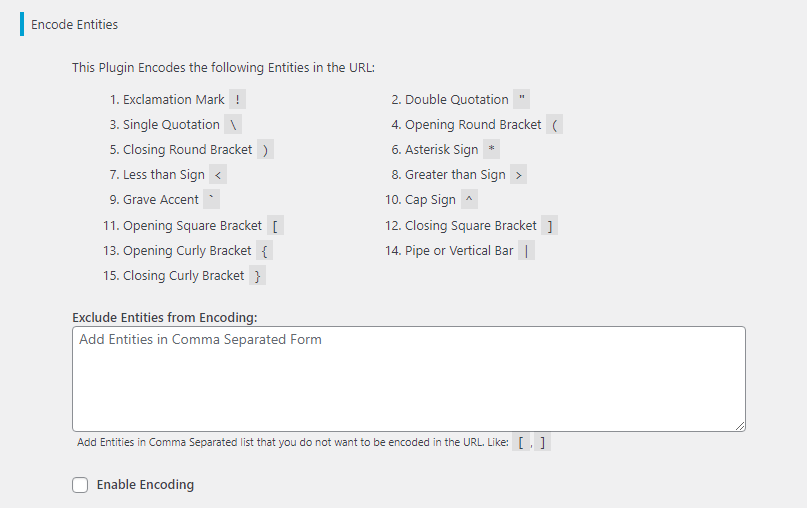

الأمر نفسه ينطبق على الكيانات التي يشفرها البرنامج المساعد في عنوان URL. يمكنك استبعاد الكيانات التي لا ترغب في أن يتم ترميزها في ملف تعريف tex المقدم من خلال فصلها بفاصلة.

كما أنه يؤمن الثغرات الأمنية عن طريق الهروب من HTML في المعلمة $ _GET. لذلك ، إذا حاول أي شخص إدخال HTML في عنوان URL ، فلن يعمل.

من المهم جدًا عند تثبيت المكون الإضافي والانتهاء من ضبط الإعدادات ، أن تتحقق على الأقل من بضع صفحات بشكل عشوائي للتأكد من أن موقع الويب الخاص بك يعمل كما ينبغي. هذا مهم بشكل خاص إذا كنت تستخدم WooCommerce. في هذه الحالة ، تأكد من إجراء عملية الدفع بالكامل (بما في ذلك الدفع) لضمان نجاح ذلك.

حماية بيانات الإخراج

باستثناء التحقق من صحة الإدخال عند استلامه من الزائر ، يجب عليك أيضًا تشفير جميع استجابات HTTP التي تُخرج البيانات. عمليًا ، هذا يعني أنه يجب تحويل كل حرف إلى اسم كيان HTML الخاص به.

إذا كنت أحد مطوري WordPress ، فهناك دليل رائع حول الهروب من بيانات الإخراج التي تستحق القراءة.

حماية هجوم XSS مع Pressidium

إذا كنت تستضيف مع Pressidium ، فستتمتع تلقائيًا بحماية طبقة جدار حماية تطبيق الويب المُدارة التي ستحمي موقع الويب الخاص بك بطرق متعددة ، بما في ذلك هجمات XSS. يتيح لك هذا التركيز فقط على عملك دون القلق بشأن موقع الويب الخاص بك. تعرف على المزيد حول ميزات منصة Pressidium هنا.