5 هجمات WordPress الأكثر شيوعًا وكيفية منعها

نشرت: 2023-04-19هل أنت قلق من قيام المتسللين بمهاجمة موقع WordPress الخاص بك؟ نتمنى لو قلنا لك لا داعي للقلق ولكن الحقيقة هي أن مواقع WordPress مستهدفة باستمرار من قبل المتسللين. ويرجع ذلك أساسًا إلى شعبيته حيث يقوم WordPress بتشغيل ثلث جميع مواقع الويب على الإنترنت.

بينما يعد WordPress نفسه نظامًا أساسيًا آمنًا لبناء مواقع الويب ، إلا أنه لا يعمل بمفرده. تحتاج إلى مكونات إضافية وسمات لتشغيل موقع WordPress. غالبًا ما تطور المكونات الإضافية والسمات ثغرات يستغلها المتسللون لاختراق موقع ويب.

بمجرد وصولهم إلى موقع الويب الخاص بك ، يقومون بتشغيل جميع أنواع الأنشطة الضارة مثل سرقة المعلومات الحساسة والاحتيال على العملاء وعرض محتوى غير قانوني. وفي الوقت نفسه ، يمكن وضع علامة على موقعك من خلال تحذير في نتائج البحث أو يمكن وضعه في القائمة السوداء بواسطة Google ، أو حتى تعليقه من قبل مضيف الويب الخاص بك. كل هذا يؤدي إلى خسارة الزوار والإيرادات.

بينما يحافظ مطورو WordPress على أمان النظام الأساسي قدر الإمكان ، يحتاج مالكو مواقع WordPress أيضًا إلى اتخاذ تدابير بأنفسهم. في هذه المقالة ، نناقش الهجمات الأكثر شيوعًا على مواقع WordPress والإجراءات الوقائية التي يمكنك اتخاذها ضدها.

TL ؛ DR: إذا كنت قلقًا بشأن قيام المتسللين بمهاجمة موقع WordPress الخاص بك ، فيمكنك اتخاذ تدابير حماية موقع الويب على الفور. يمكنك تثبيت MalCare المكون الإضافي للأمان في WordPress. سيقوم بفحص موقعك ومراقبته كل يوم ويمنع المتسللين من محاولة الاختراق.

[lwptoc skipHeadingLevel = "h1، h3، h4، h5، h6 ″ skipHeadingText =" الأفكار النهائية "]

لماذا يعد WordPress هدفًا شائعًا للقراصنة؟

WordPress عبارة عن نظام أساسي لبناء مواقع الويب يمكّن أي شخص من إنشاء مواقع الويب دون معرفة كيفية البرمجة. علاوة على ذلك ، WordPress مجاني.

نتيجة لذلك ، تعمل المنصة على تشغيل أكثر من 1.3 مليار موقع نشط اليوم.

الجانب السلبي من كل هذا هو أن مواقع WordPress تستهدف أكثر من مواقع الويب المبنية على أي نظام أساسي آخر.

يوجد الآن عدة طرق يمكن للمتسللين من خلالها اقتحام موقعك. لقد قمنا بتقليصها إلى الخمسة الأكثر شيوعًا. سنشرح ما يحدث وكيف يمكنك حماية موقع WordPress الخاص بك ضده.

أكثر 5 هجمات شائعة على مواقع ووردبريس

1. المكونات الإضافية والسمات المعرضة للخطر

يتم إنشاء موقع WordPress باستخدام ثلاثة عناصر - التثبيت الأساسي والسمات والإضافات. جميع العناصر الثلاثة لديها القدرة على جعل الموقع عرضة للاختراق.

لسنوات عديدة ، لم يكن هناك أي ثغرة كبيرة في نواة ووردبريس. يتم صيانتها من قبل فريق من المطورين المؤهلين وذوي الخبرة العالية. إنهم يعملون بجد للتأكد من أن النظام الأساسي آمن تمامًا حتى لا تقلق بشأنه هناك.

ومع ذلك ، يتم إنشاء المكونات الإضافية والسمات الخاصة بـ WordPress بواسطة مطوري الطرف الثالث ويميلون إلى تطوير ثغرات WordPress في كثير من الأحيان.

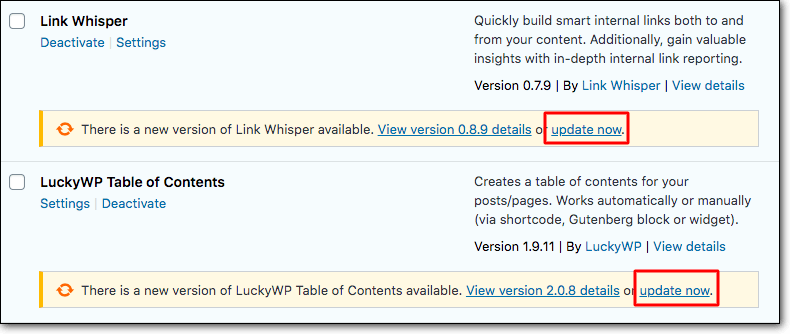

عندما يكتشف المطورون أي ثغرة أمنية ، يقومون بإصلاحها على الفور وإصدار نسخة محدثة.

أنت ، مالك الموقع ، بحاجة إلى التحديث إلى أحدث إصدار وسيكون موقعك آمنًا. من المهم تثبيت هذه التحديثات الأمنية على الفور. هذا لأنه عندما يقوم المطورون بإصدار تحديث ، يقومون أيضًا بإصدار أسباب التحديث. وبالتالي ، يتم الإعلان عن الثغرة الأمنية للجمهور.

هذا يعني أن المتسللين يعرفون الآن أن هناك ثغرة أمنية. وهم يعلمون أيضًا أنه لا يقوم جميع مالكي المواقع بتحديث مواقعهم على الفور. لذلك بمجرد أن يكتشفوا أن المكون الإضافي أو السمة معرضة للخطر ، يقومون ببرمجة الروبوتات والماسحات الضوئية للزحف على الإنترنت والعثور على المواقع التي تستخدمها. إن معرفة الثغرة الأمنية بالضبط يجعل من السهل عليهم استغلال البرامج الضارة واختراقها وإدخالها مثل البرامج الضارة لتغذية wp وما إلى ذلك ؛.

كيفية حماية موقعك من المكونات الإضافية والسمات الضعيفة

- استخدم فقط السمات والإضافات الموثوقة الموجودة في مستودع WordPress أو الأسواق مثل ThemeForest و Code Canyon.

- تحقق من قائمة المكونات الإضافية بانتظام واحتفظ فقط بالمكونات التي تستخدمها. احذف ما لا تحتاجه أو غير نشط.

- افحص المظهر الخاص بك بانتظام وبشكل مثالي ، يجب أن تحتفظ فقط بالموضوع الذي تستخدمه بنشاط.

- لا تستخدم أبدًا السمات والإضافات المقرصنة. عادة ما تحتوي على برامج ضارة تصيب موقع الويب الخاص بك.

- تأكد من التعرف على جميع المكونات الإضافية والسمات على موقعك. يقوم المتسللون أحيانًا بتثبيت المكونات الإضافية والسمات الخاصة بهم والتي تحتوي على أبواب خلفية مثبتة على موقع الويب. هذا يمنحهم وصولاً سريًا إلى موقعك.

2. هجمات القوة الغاشمة

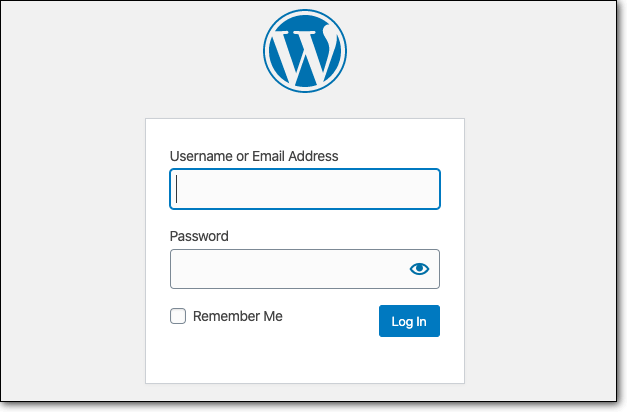

لتسجيل الدخول إلى موقع WordPress الخاص بك ، تحتاج إلى إدخال بيانات اعتماد تسجيل الدخول الخاصة بك ، أي اسم مستخدم وكلمة مرور.

في كثير من الأحيان ، يستخدم مالكو مواقع WordPress أسماء المستخدمين وكلمات المرور التي يسهل تذكرها. يحتفظ العديد من مستخدمي WordPress باسم المستخدم الافتراضي "admin". تتضمن كلمات المرور الشائعة "password123" أو "1234567".

يدرك المتسللون ذلك جيدًا ويهاجمون صفحة تسجيل الدخول لمواقع WordPress.

يقومون بإنشاء قاعدة بيانات لأسماء المستخدمين وكلمات المرور شائعة الاستخدام. بعد ذلك ، يقومون ببرمجة برامج الروبوت لاستهداف مواقع WordPress ومحاولة مجموعات مختلفة موجودة في قاعدة البيانات الخاصة بهم.

إذا كانت بيانات اعتماد تسجيل الدخول الخاصة بك ضعيفة ، فإن الروبوتات لديها فرصة كبيرة لتخمينها واقتحام موقعك. يُعرف هذا باسم "هجمات القوة الغاشمة" ويقدر أن لديهم نسبة نجاح 10٪!

كيف تحمي موقعك من التأثير الغاشم

هناك بضع خطوات يمكنك اتخاذها لتأمين موقعك ضد هجمات القوة الغاشمة:

- بشكل افتراضي ، اسم مستخدم WordPress الخاص بك هو admin. يمكنك تغييره من المسؤول إلى شيء فريد أكثر.

- استخدم كلمة مرور ووردبريس قوية. نقترح استخدام عبارة مرور مع أرقام ورموز مثل Birdsofafeather123 $.

- استخدم بيانات اعتماد فريدة لم تستخدمها على مواقع الويب الأخرى.

- حدد عدد محاولات تسجيل الدخول على موقعك. هذا يعني أن مستخدم WordPress سيكون لديه فرص محدودة فقط لإدخال بيانات الاعتماد الصحيحة مثل 3 محاولات أو 5 محاولات. بعد ذلك ، سيحتاجون إلى استخدام خيار "نسيت كلمة المرور". يمكنك تثبيت المكون الإضافي للأمان MalCare على موقعك وسيقوم تلقائيًا بتنفيذ حماية تسجيل الدخول هذه نيابة عنك.

- استخدم المصادقة ذات العاملين حيث يتعين على مستخدم WordPress إدخال بيانات الاعتماد الخاصة به مع كلمة مرور لمرة واحدة يتم إنشاؤها على هواتفهم الذكية أو إرسالها إلى عنوان بريدهم الإلكتروني المسجل.

3. هجمات الحقن

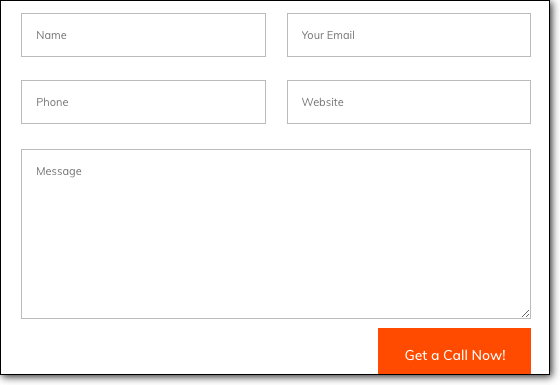

يحتوي كل موقع ويب تقريبًا على حقل إدخال مثل نموذج الاتصال أو شريط بحث الموقع أو قسم التعليقات الذي يتيح للزوار إدخال البيانات. تسمح بعض مواقع الويب أيضًا للزوار بتحميل المستندات وملفات الصور.

عادة يتم قبول هذه البيانات وإرسالها إلى قاعدة البيانات الخاصة بك لمعالجتها وتخزينها. تحتاج هذه الحقول إلى التكوين المناسب للتحقق من صحة البيانات وتعقيمها قبل انتقالها إلى قاعدة البيانات الخاصة بك. سيضمن هذا قبول البيانات الصالحة فقط. في حالة نقص هذه الإجراءات ، يستغلها المتسللون ويدخلون تعليمات برمجية ضارة.

لنأخذ مثالاً على موقع WordPress به نموذج اتصال. من الناحية المثالية ، يجب أن يقبل هذا النموذج الاسم وعنوان البريد الإلكتروني ورقم الهاتف.

- يجب أن يقبل حقل الاسم فقط أحرف الأبجدية.

- يجب أن يقبل حقل عنوان البريد الإلكتروني تنسيق عنوان بريد إلكتروني صالح مثل [email protected].

- يجب أن يحتوي حقل رقم الهاتف على أرقام فقط.

الآن إذا لم تكن هذه التكوينات في مكانها الصحيح ، يمكن للمتسلل إدراج نصوص ضارة مثل:

String userLoginQuery = "SELECT user_id, username, password_hash FROM users WHERE username = '" + request.getParameter("user") + "'";هذا رمز سيأمر قاعدة البيانات بتنفيذ وظائف معينة. بهذه الطريقة ، يستطيع المتسللون تشغيل نصوص ضارة على موقعك يمكنهم استخدامها للسيطرة الكاملة على موقعك.

تتضمن هجمات الحقن الأكثر شيوعًا على مواقع WordPress هجمات حقن SQL و Cross-Site Scripting.

كيفية حماية موقع الويب الخاص بك من هجمات الحقن

- تنبع العديد من هجمات الحقن من السمات والمكونات الإضافية التي تمكّن الزائر من إدخال المدخلات على موقعك. نقترح استخدام السمات والإضافات الموثوقة فقط. بعد ذلك ، حافظ على تحديث الإضافات والقوالب الخاصة بك دائمًا.

- إدخالات مجال التحكم وتقديم البيانات. هذا تقني وسيتطلب مساعدة المطور.

- استخدم جدار حماية WordPress. إذا قمت بتثبيت MalCare على موقعك ، فإنه يضع تلقائيًا جدار حماية قويًا للدفاع عن موقعك ضد المتسللين.

4. التصيد وسرقة البيانات

يتفاعل الزوار مع موقع الويب الخاص بك بطرق مختلفة. بعضهم قرأ للتو منشورات المدونة الخاصة بك ، والبعض الآخر يتصل بك من خلال جهة الاتصال الخاصة بك ، وهكذا. إذا كنت تدير موقعًا للتجارة الإلكترونية ، فإن العديد من الزوار يشترون عناصر من موقع الويب الخاص بك. هذا يعني أنهم بحاجة إلى تسجيل الدخول إلى موقع الويب الخاص بك وإدخال معلومات بطاقة الائتمان.

عندما يقوم شخص ما بإدخال معلومات بطاقة الائتمان إلى موقعك ، فإنه يقوم بنقل المعلومات وتخزينها على خادم موقعك. يمكن اعتراض هذه المعلومات أثناء نقلها. علاوة على ذلك ، يمكن سرقة بيانات بطاقة الائتمان.

قد يقتحمون أيضًا موقع الويب الخاص بك ويتظاهرون بأنك أنت. يرسلون رسائل بريد إلكتروني أو يعيدون توجيه الزوار إلى مواقع ويب أخرى ويخدعونهم للكشف عن البيانات الشخصية ومعلومات الدفع.

كيف تحمي موقعك من التصيد وسرقة البيانات

- استخدم شهادة SSL. سيؤدي هذا إلى تشفير البيانات التي يتم نقلها من وإلى موقعك. حتى إذا اعترضه أحد المتطفلين ، فلن يتمكنوا من استخدامه لأنهم لن يتمكنوا من فك تشفيره. راجع دليلنا حول استخدام SSL و HTTPS. سيؤدي أيضًا إلى إزالة تحذير موقع WordPress غير الآمن على موقعك.

- استخدم برنامج WordPress Security Plugin لتلقي التنبيهات إذا كان هناك أي نشاط مشبوه على موقع الويب الخاص بك. سيقوم البرنامج المساعد أيضًا بمنع محاولات الاختراق.

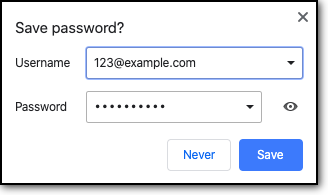

5. سرقة ملفات تعريف الارتباط

هل لاحظت أنه عند تسجيل الدخول إلى أحد المواقع ، يطلب متصفحك "تذكرني" أو "حفظ كلمة المرور"؟ يتم ذلك حتى لا تضطر إلى إدخال بيانات اعتماد تسجيل الدخول الخاصة بك في كل مرة تريد فيها الوصول إلى موقع ويب. يمكنك اختيار السماح للمتصفح بحفظ تفاصيل تسجيل الدخول الخاصة بك.

يمكن للمتصفحات حفظ مثل هذه البيانات بسبب ملفات تعريف الارتباط. ملفات تعريف الارتباط هي أجزاء صغيرة من البيانات تسجل تفاعل الزائر مع موقع ويب. على سبيل المثال ، إذا كنت تدير متجرًا عبر الإنترنت ، فقد يتتبع موقعك رحلة عميل مثل المنتج الذي بحثوا عنه وما اشتروه. تُستخدم هذه البيانات في التحليلات وأيضًا يصمم المعلنون الإعلانات حسب تفضيلات الزائر. الآن ، يمكن لملفات تعريف الارتباط أيضًا تخزين التفاصيل المصرفية والمعلومات الشخصية.

إذا كان المتسلل قادرًا على سرقة ملفات تعريف الارتباط الخاصة بموقعك على الويب ، فيمكنه الوصول إلى البيانات الحساسة لعملك وزوارك. يمكنهم استغلال هذه البيانات لتنفيذ أعمالهم الخبيثة مثل الاحتيال على العملاء باستخدام معلومات بطاقة الائتمان الخاصة بهم.

يمكنك قراءة المزيد عن هذا في دليلنا السهل لسرقة ملفات تعريف الارتباط واختطاف الجلسة.

كيفية حماية موقعك من سرقة ملفات تعريف الارتباط واختطاف الجلسة

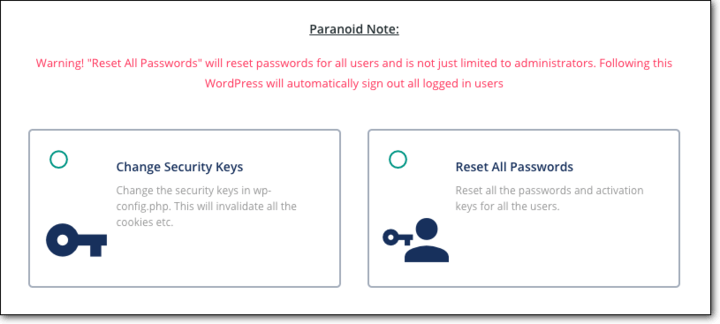

- قم بتغيير مفاتيح WordPress وأملاحك بانتظام. توفر المفاتيح والأملاح تشفيرًا آمنًا للمعلومات المخزنة في ملفات تعريف الارتباط بالمتصفح. هذا المقياس تقني بطبيعته. نوصي باستخدام ميزة تصلب WordPress من MalCare لتغيير المفاتيح والأملاح. من لوحة معلومات MalCare ، قم بالوصول إلى الأمان> تقوية WordPress> تغيير مفاتيح الأمان والأملاح في WordPress.

- هنا أيضًا ، نوصي بتثبيت شهادة SSL لحماية بيانات موقع الويب الخاص بك.

هذا يقودنا إلى إنهاء هجمات WordPress الأكثر شيوعًا. قبل أن نختتم ، نود أن نعرض لك بعض إجراءات تقوية WordPress التي ستجعل موقعك أقوى ضد مثل هذه الهجمات.

كيف تصلب موقع ووردبريس الخاص بك ضد الهجمات ؟

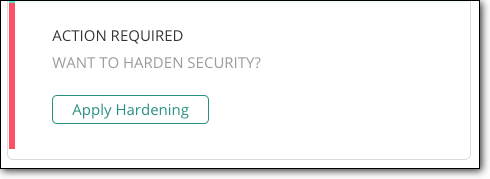

بينما يمكنك اتخاذ تدابير محددة لحماية موقع الويب الخاص بك من هجمات معينة ، هناك بعض الإجراءات الأمنية الشاملة التي يمكنك تنفيذها على موقعك من أجل حماية أفضل. هذه تسمى تدابير تصلب ووردبريس. لقد شرحناها بإيجاز هنا ، ولكن يمكنك قراءة دليلنا التفصيلي حول WordPress Hardening للحصول على تفسيرات أكثر تفصيلاً.

1. تعطيل محرر الملف

يحتوي WordPress على ميزة تمكنك من تحرير ملفات السمات والمكونات الإضافية مباشرة من لوحة القيادة. لا يحتاج العديد من مالكي مواقع الويب إلى هذه الميزة ، فهي تستخدم في الغالب من قبل المطورين. ولكن إذا اخترق أحد المتطفلين لوحة تحكم wp-admin ، فيمكنه إدخال رمز ضار في ملفات القالب والمكونات الإضافية. وبالتالي ، إذا لم تكن بحاجة إلى هذه الميزة ، فيمكن تعطيلها.

2. تعطيل البرنامج المساعد أو تثبيت السمة

عندما يتمكن المتسللون من الوصول إلى موقعك ، فإنهم يقومون بتثبيت المكونات الإضافية أو السمات الخاصة بهم. عادة ما تكون هذه المكونات الإضافية والسمات ضارة وتحتوي على أبواب خلفية. هذا يمنح المتسللين دخولًا سريًا إلى موقعك.

بالإضافة إلى ذلك ، كما ذكرنا ، تعد السمات والمكونات الإضافية الضعيفة سببًا رئيسيًا للمواقع التي تم الاستيلاء عليها. إذا كان لديك عدة مستخدمين على موقع الويب الخاص بك ، فيمكنهم تثبيت مكون إضافي أو سمة غير آمنة. هذا يمكن أن يفتح موقعك على المتسللين. إذا كنت ترغب في تجنب ذلك ، فيمكنك تعطيل تثبيت المكونات الإضافية والقوالب على موقعك.

إذا لم تقم بتثبيت المكونات الإضافية والسمات بانتظام على موقعك ، فيمكنك تعطيل خيار التثبيت.

3. الحد من محاولات تسجيل الدخول

كما ذكرنا من قبل ، يمكنك تحديد عدد الفرص التي يتعين على مستخدم WordPress إدخال بيانات اعتماد تسجيل الدخول الصحيحة لها للدخول إلى الموقع. هذا يزيل خطر هجمات القوة الغاشمة.

4. تغيير مفاتيح الأمان والأملاح

تقوم المفاتيح والأملاح بتشفير المعلومات المخزنة في متصفحك. لذلك حتى إذا تمكن أحد المتطفلين من سرقة ملفات تعريف الارتباط الخاصة بك ، فلن يتمكنوا من فك تشفيرها. ومع ذلك ، إذا تمكن أحد المتطفلين من الوصول إلى هذه المفاتيح والأملاح ، فيمكنه استخدامها لفك تشفير ملفات تعريف الارتباط. يمكن أن يساعد تغيير المفاتيح والأملاح بانتظام في تجنب سرقة ملفات تعريف الارتباط.

5. حظر تنفيذ PHP في مجلدات غير معروفة

لا يوجد سوى ملفات ومجلدات معينة على موقع WordPress الخاص بك تقوم بتنفيذ التعليمات البرمجية. تخزن المجلدات الأخرى فقط معلومات مثل مجلد التحميلات الذي يخزن الصور ومقاطع الفيديو.

ومع ذلك ، عندما يتمكن أحد المتطفلين من الوصول إلى موقع الويب الخاص بك ، يقوم بإدراج كود php في مجلدات عشوائية أو حتى إنشاء مجلدات خاصة بهم.

يمكنك حظر مثل هذا النشاط عن طريق تعطيل عمليات تنفيذ PHP في مجلدات غير معروفة.

يتطلب تنفيذ هذه الإجراءات خبرة فنية. لا نوصي بالقيام بذلك يدويًا. من الأسهل والأكثر أمانًا استخدام مكون إضافي مثل MalCare يتيح لك القيام بذلك ببضع نقرات.

مع ذلك ، نحن على ثقة من أن موقع WordPress الخاص بك مؤمن ومحمي ضد المتسللين.

افكار اخيرة

لدى المتسللين العديد من الطرق لاقتحام موقع WordPress الخاص بك وهم يبتكرون طرقًا جديدة في كثير من الأحيان!

تحتاج إلى اتخاذ تدابير الأمان الخاصة بك لحماية موقع الويب الخاص بك والتأكد من أنه آمن ضد هجمات الاختراق.

نوصي باستخدام البرنامج المساعد MalCare Security الخاص بنا لتأمين موقع WordPress الخاص بك. سيمنع المتسللين والروبوتات الضارة من الوصول إلى موقعك. يمكنك أن تطمئن إلى أن موقعك يخضع للمراقبة والحماية.

منع المأجورون من خلال البرنامج الإضافي MalCare Security الخاص بنا !