كيف تحمي موقع الويب الخاص بك من هجمات القوة الغاشمة لـ WordPress؟

نشرت: 2022-04-22هجمات القوة الغاشمة في WordPress ساحقة ، حتى قبل أن ينجح الهجوم.

يرى العديد من مسؤولي الموقع أن موارد الخادم الخاصة بهم تنفد بسرعة ، وتصبح مواقعهم غير مستجيبة أو حتى تتعطل تمامًا - مما يتسبب في حظر المستخدمين الفعليين. تكمن المشكلة في أنك قد تشعر بالعجز لأن روبوتات القوة الغاشمة تضغط على صفحة تسجيل الدخول ، في محاولة للوصول إلى wp-admin الخاص بك.

لكنك لست عاجزًا. إذا رأيت عدة محاولات تسجيل دخول غير ناجحة لمستخدم واحد ، ربما تأتي من عدة عناوين IP ، فأنت في المكان الصحيح.

في هذه المقالة ، سنقوم بتفصيل شكل هجوم القوة الغاشمة على WordPress ، وكيفية حماية موقعك منها.

TL ؛ DR قم بحماية موقعك من القوة الغاشمة لـ WordPress عن طريق تمكين حماية تسجيل الدخول إلى MalCare. امنع الروبوتات السيئة من مهاجمة موقعك بجدار حماية قوي وحماية متكاملة من الروبوتات أيضًا. حافظ على أمان موقعك وبياناتك ومستخدميك مع MalCare ، أفضل مكون إضافي للأمان ضد القوة الغاشمة في WordPress.

ما هو هجوم القوة الغاشمة ووردبريس؟

هجمات القوة الغاشمة لـ WordPress هي محاولات للوصول غير المصرح به إلى wp-admin الخاص بك عن طريق تجربة مجموعات مختلفة من أسماء المستخدمين وكلمات المرور . طور المتسللون روبوتات لقصف صفحة تسجيل الدخول ببيانات الاعتماد باستمرار على أساس التجربة والخطأ.

في كثير من الأحيان ، تحاول الروبوتات سلسلة من كلمات المرور من القاموس ، وبالتالي تُعرف أيضًا باسم هجمات القاموس أو هجمات تخمين كلمة المرور. يمكن تكوين الهجمات لتأتي من عناوين IP مختلفة ، وبالتالي تتحايل على إجراءات الأمان الأساسية. هناك أنواع أخرى من هجمات القوة الغاشمة ، والتي سنغطيها لاحقًا في المقالة.

الهدف من هجوم القوة الغاشمة هو الوصول إلى wp-admin الخاص بك ، ثم تثبيت البرامج الضارة في الغالب على موقعك.

كيفية حماية موقعك من هجمات القوة الغاشمة على WordPress (9 طرق)

إن تجربة هجوم بالقوة الغاشمة أمر مخيف ، خاصة لأنه يبدو أنه لا يوجد شيء يمكنك القيام به لإيقافه. بالإضافة إلى ذلك ، تظهر آثار الهجوم على الفور. تحتوي معظم المواقع على موارد خادم محدودة ، والتي يتم استخدامها بسرعة ، وغالبًا ما يتعطل الموقع الذي يتعرض للهجوم تمامًا.

لحسن الحظ ، هناك الكثير الذي يمكنك القيام به لمنع هجمات القوة الغاشمة في WordPress. فيما يلي قائمة بخطوات الحماية من القوة الغاشمة في WordPress والتي ستحظر معظم الهجمات وتقلل من أسوأ الآثار من أجل إجراء جيد.

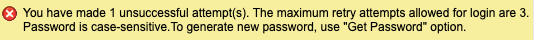

1. الحد من محاولات تسجيل الدخول

أفضل طريقة لوقف هجمات القوة الغاشمة وورد هي الحد من محاولات تسجيل الدخول. إذا تم إدخال كلمة مرور غير صحيحة في صفحة تسجيل الدخول عدة مرات ، فسيتم حظر الحساب مؤقتًا. هذا يحجب فعالية روبوت القوة الغاشمة ، لأنه يعتمد على طريقة التجربة والخطأ لتخمين بيانات الاعتماد. علاوة على ذلك ، نظرًا لأن الروبوت لا يمكنه تجربة عدة آلاف من المجموعات ، لا يتم إرسال الطلبات إلى الخادم ، ولا يتم استخدام الموارد بواسطة نشاط الروبوت.

بشكل افتراضي ، يسمح WordPress بمحاولات تسجيل غير محدودة ، وهذا هو السبب في أنه عرضة لهجمات القوة الغاشمة في المقام الأول. مع MalCare ، يتم تنشيط الحماية المحدودة لتسجيل الدخول تلقائيًا. في الواقع ، في حالة نسيان المستخدم كلمة المرور الخاصة به بشكل شرعي ، يمكنه حل اختبار captcha لتجاوز الحظر بسهولة. لذلك ، يؤدي تقييد محاولات تسجيل الدخول إلى إبعاد روبوتات القوة الغاشمة دون التأثير سلبًا على المستخدمين الحقيقيين.

لمزيد من التفاصيل ، راجع دليلنا حول كيفية تقييد محاولات تسجيل الدخول في WordPress.

2- حظر الروبوتات السيئة

غالبًا ما يتم تنفيذ هجمات القوة الغاشمة بواسطة الروبوتات. الروبوتات هي برامج صغيرة مصممة للقيام بمهمة بسيطة بشكل متكرر ، وبالتالي فهي مثالية لهجمات القوة الغاشمة. سيحاول الروبوت سلسلة من بيانات الاعتماد على صفحة تسجيل الدخول حتى يعثر على تطابق.

علاوة على ذلك ، فإن أكثر من 25٪ من حركة المرور على موقع الويب عبارة عن برامج روبوت ، لذلك هناك الكثير من أنظمة الأمان التي لديها حماية من الروبوتات. ومع ذلك ، هناك فرق مهم يجب القيام به هنا: كل برامج الروبوت ليست سيئة. هناك برامج جيدة مثل برامج الزحف لمحركات البحث الأخرى وروبوتات مراقبة وقت التشغيل. تريد أن يتمكن هؤلاء من الوصول إلى موقعك ، لذلك من المهم الحصول على حماية الروبوتات التي تحجب بذكاء الروبوتات السيئة فقط ، مثل MalCare. هناك أيضًا مكونات إضافية لحماية برامج الروبوت ، مثل All in One ، لكنها تحظر جميع برامج الروبوت افتراضيًا ، بما في ذلك Googlebot.

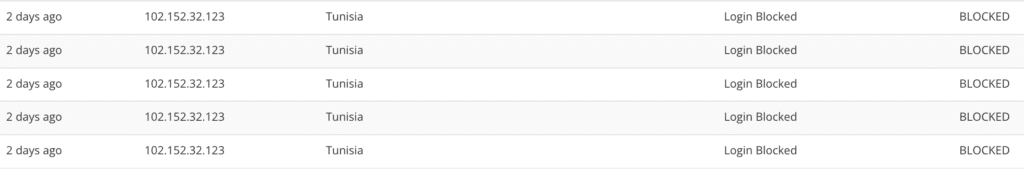

3. تثبيت جدار حماية تطبيق ويب

حماية تسجيل الدخول هي وسيلة دفاع ضد هجمات القوة الغاشمة على وجه التحديد ، في حين أن جدار الحماية هو وسيلة دفاع ضد جميع أنواع الهجمات ؛ بما في ذلك القوة الغاشمة.

تستخدم جدران الحماية القواعد لحظر حركة المرور الضارة ، وتقوم بقدر كبير من حماية موقع الويب الخاص بك. بالإضافة إلى ذلك ، تخفف جدران الحماية واحدة من أكبر المشكلات المتعلقة بهجمات القوة الغاشمة - الحمل المفرط على موارد الخادم - عن طريق حظر الطلبات السيئة المتكررة.

غالبًا ما يتم تكوين هجمات القوة الغاشمة للهجوم من عناوين IP مختلفة ، وبالتالي يمكنها تجاوز معظم جدران الحماية. ومع ذلك ، مع جدار الحماية MalCare ، يصبح موقع الويب الخاص بك جزءًا من حماية IP العالمية. يتعرف جدار الحماية على عناوين IP الخبيثة من السلوك المسجل من أكثر من 100000 موقع ويمنع بشكل استباقي حركة المرور منها. تقلل هذه الإجراءات بشكل كبير من مقدار حركة المرور السيئة إلى موقع الويب الخاص بك في المقام الأول ، قبل أن تتاح للروبوت فرصة لفرض صفحة تسجيل الدخول إلى موقعك.

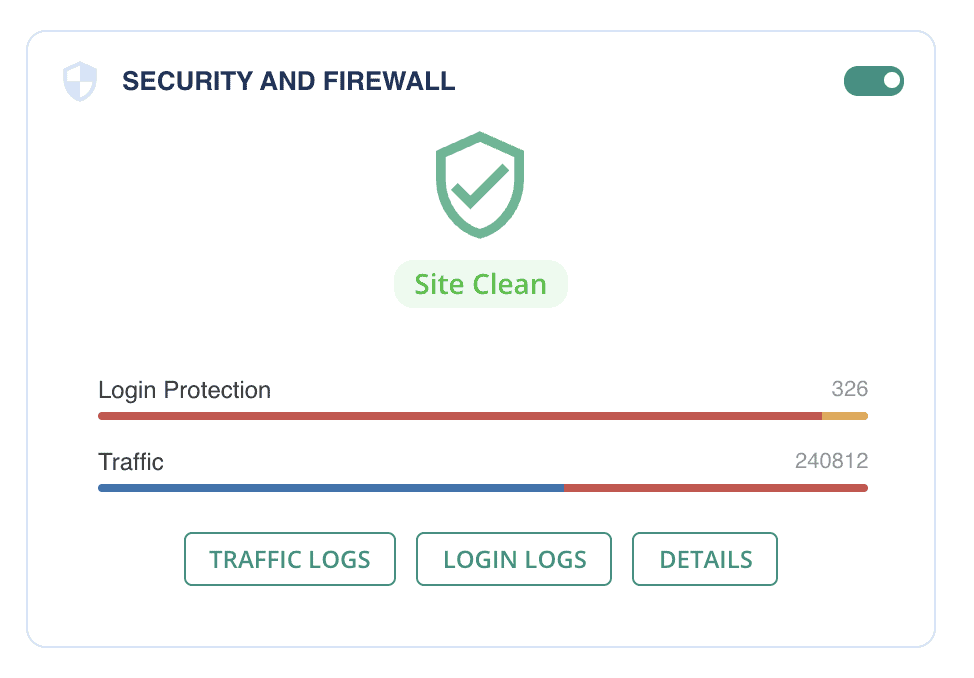

4. إضافة المصادقة الثنائية في WordPress

يمكن تخمين أسماء المستخدمين وكلمات المرور ، لذا ظهرت المصادقة الثنائية - أو بالفعل المصادقة متعددة العوامل - كطريقة للحصول على عناصر ديناميكية لمصادقة المستخدمين. باستخدام المصادقة ذات العاملين ، تتم مشاركة رمز مميز لتسجيل الدخول في الوقت الفعلي مثل رمز OTP أو QR مع جهاز المستخدم. لها صلاحية محدودة ، عادة ما تكون من 10 إلى 15 دقيقة ، ويمكنها فقط مصادقة مستخدم لتلك الجلسة.

من الصعب كسر الرمز المميز الإضافي بالإضافة إلى اسم المستخدم وكلمة المرور. لذلك ، يضيف طبقة أخرى من الأمان إلى صفحة تسجيل الدخول. يمكنك تثبيت مكون إضافي مثل WP 2FA لإضافة مصادقة ثنائية إلى موقعك بسهولة.

لمعرفة المزيد ، راجع دليلنا حول المصادقة الثنائية لـ WordPress.

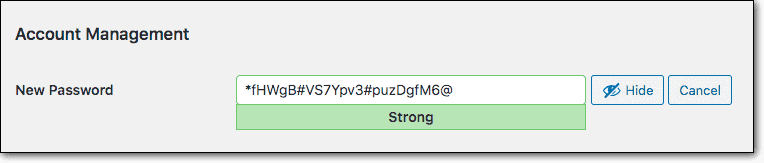

5. استخدم كلمات مرور قوية وفريدة من نوعها

أكبر عيب في الأمان هو المستخدم نفسه ، وبالتالي كلمات المرور التي يحددها. كلمات المرور هي أكبر ثغرة أمنية في أي نظام أمان بسبب الميل البشري (المفهوم) لتعيين كلمات مرور سهلة التذكر وإعادة استخدامها عبر حسابات مختلفة. هذه في الواقع مشكلتان منفصلتان ومتميزتان مع كلمات المرور.

أولاً ، لا تعيد استخدام كلمات المرور أبدًا عبر حسابات مختلفة. تستخدم الكثير من روبوتات القوة الغاشمة كلمات مرور مسروقة من خروقات البيانات لمهاجمة صفحات تسجيل الدخول. ثانيًا ، كما يمكنك أن تتخيل ، من السهل جدًا تخمين كلمة مرور مثل "كلمة المرور". استخدم ما لا يقل عن 12 حرفًا من gibberish ، أو من الأفضل استخدام عبارة مرور ككلمة مرور.

نوصي باستخدام مدير كلمات المرور مثل LastPass أو 1Password لتجنب إعادة استخدام كلمات المرور وإنشاء كلمات مرور قوية حسب الحاجة. في حالة الشك في تعرض حساب ما للاختراق ، يمكنك فرض إعادة تعيين جميع كلمات المرور من قسم التقوية في لوحة معلومات MalCare.

لمزيد من التفاصيل ، راجع مقالتنا حول أمان كلمة مرور WordPress.

6. قم بتعطيل XML-RPC في WordPress

يعد ملف XML-RPC طريقة أخرى لمصادقة المستخدمين. بمعنى آخر ، إنها طريقة بديلة للوصول إلى لوحة تحكم المسؤول ، لذا فهي أيضًا عرضة لهجمات القوة الغاشمة. إنه ملف مهمل إلى حد كبير وليس قيد الاستخدام النشط من قبل العديد من المكونات الإضافية أو السمات. يستمر تضمينها في WordPress من أجل التوافق مع الإصدارات السابقة وبالتالي فهي آمنة نسبيًا لتعطيلها.

فيما يلي دليلنا حول كيفية تعطيل XML-RPC في ووردبريس.

7. مراجعة وإزالة حسابات المستخدمين غير المستخدمة بانتظام

غالبًا ما تكون الحسابات الخاملة أهدافًا للمتسللين لأن الفرص هي أن المستخدمين لن يلاحظوا ما إذا كانت حساباتهم قد تعرضت للاختراق. بالإضافة إلى ذلك ، تحتوي الحسابات الخاملة على نفس كلمات المرور لفترات طويلة من الوقت ، مما يسهل استخدام القوة الغاشمة.

لذلك ، قم بمراجعة حسابات المستخدمين بانتظام ، وقم بإزالة أي حسابات ليست قيد الاستخدام النشط. للحصول على رصيد إضافي ، تأكد من أن كل حساب لديه الحد الأدنى من امتيازات المستخدم اللازمة لإدارة حسابه. على سبيل المثال ، من التهور أن تجعل كل شخص مديرًا.

8. ضع في اعتبارك الحظر الجغرافي في WordPress

إذا رأيت الكثير من زيارات الروبوت من مكان واحد ، فيمكنك التفكير في حظر البلد بأكمله. ومع ذلك ، فإننا ننصح بالتقدير عند استخدام الحظر الجغرافي. إنه مفيد فقط إذا كنت لا تتوقع أي مستخدمين شرعيين من هذا الموقع على الإطلاق.

بالإضافة إلى ذلك ، كن حذرًا من أنه يمكنه استبعاد برامج الروبوت الجيدة من تلك المنطقة. على سبيل المثال ، يمكن لبرنامج Googlebot العمل من أي موقع من مواقع الخوادم الخاصة به في العالم ، وتريد بالتأكيد أن يصل Googlebot إلى موقعك.

فيما يلي دليل تفصيلي خطوة بخطوة لحظر البلدان في WordPress.

9. تعطيل تصفح الدليل

بشكل افتراضي ، يمكن الوصول إلى معظم مجلدات وملفات WordPress الأساسية بشكل مفتوح عبر متصفح. على سبيل المثال ، يمكنك كتابة yourwebsite.com/wp-includes في شريط عنوان URL الخاص بالمستعرض ، وستكون محتويات المجلد بالكامل مرئية على الفور.

على الرغم من أن تصفح الدليل في حد ذاته ليس ثغرة أمنية ، إلا أنه يمكن أن يكشف عن معلومات حول الموقع يمكن استخدامها بدورها لاستغلال الثغرات الأمنية. يحتوي مجلد / wp-content على مكونات إضافية وسمات ، وإذا تمكن المتسلل من معرفة أي منها تم تثبيته وأرقام إصداراتها ، فمن المحتمل أن يجد ويستغل الثغرات الأمنية. هذا نوع أقل شيوعًا من هجوم القوة الغاشمة يسمى الدليل الغاشم القوة.

لذلك ، من المنطقي تعطيل تصفح الدليل تمامًا كإجراء وقائي.

إليك دليلنا الكامل حول تعطيل تصفح الدليل في WordPress.

أشياء سوف تقرأها في مكان آخر ولكن عليك تجنب فعلها

هناك الكثير من النصائح الأمنية حسنة النية ولكن سيئة. لذا ، بالإضافة إلى قائمة الأشياء التي يجب القيام بها ، فإننا ندرج ما لا يجب فعله أيضًا.

- دليل الحماية بكلمة مرور wp-admin : لا تفعل هذا مطلقًا. يظهر عمليا في كل مادة لمنع القوة الغاشمة. ستؤدي كلمة المرور التي تحمي دليل wp-admin إلى تعطيل AJAX للمستخدمين الذين لم يسجلوا الدخول ، عن طريق تقييد الوصول إلى ملف admin-ajax.php.

غالبًا ما يتم استخدام AJAX لدعم الجوانب الديناميكية لمواقع الويب. افترض أن هناك شريط بحث على موقعك. إذا استخدمه الزائر للبحث في المنتجات ، فسيتم إعادة تحميل نتائج البحث فقط ، وليس موقع الويب بالكامل. هذا يوفر موارد ضخمة ، ويجعل تجربة المستخدم للمواقع أسرع وأفضل بشكل ملحوظ.

سترى أيضًا الكثير من الحلول لاستبعاد ملف admin-ajax.php ، لكنها لا تعمل دائمًا بسلاسة. خلاصة القول هي أن الجهد الذي تستلزمه الحلول لا يعكس قدرًا متناسبًا من الأمان. لذلك فهي خطوة كبيرة ذات فائدة إضافية قليلة. - تغيير عنوان URL الخاص بتسجيل الدخول إلى wp: ترى هذه النصيحة غالبًا في مقالات تقوية WordPress. ومع ذلك ، نوصي بشدة بعدم تغيير عنوان URL لتسجيل الدخول لأنه يكاد يكون من المستحيل استعادته في حالة فقده.

- تجنب استخدام admin كاسم مستخدم: نظرًا لأن روبوتات القوة الغاشمة تحاول بشكل فعال تخمين مجموعات اسم المستخدم وكلمة المرور ، فهناك بعض القيمة في تجنب أسماء المستخدمين الواضحة مثل admin. لا يسمح لك WordPress بتغيير أسماء المستخدمين من لوحة القيادة ، لذلك ستحتاج إلى تثبيت مكون إضافي للقيام بذلك.

ومع ذلك ، فإن هذا الإجراء محدود القيمة ، وننصح بعدم إنفاق الكثير من الوقت والجهد هنا. هناك طرق أخرى لاستعادة أسماء المستخدمين من أنواع معينة من المواقع ، مثل العضوية. الجهد المطلوب للحصول على أسماء مستخدمين فريدة للأعضاء ، وفرض السياسة ، ثم التعامل مع التداعيات الحتمية عندما ينسى الأشخاص أسماء المستخدمين الفريدة الخاصة بهم لا يستحق التأثير المفيد المحدود.

تأثير هجوم القوة الغاشمة في WordPress

هناك طريقتان للتفكير في تأثيرات هجوم القوة الغاشمة. أولاً ، ما يحدث أثناء الهجوم ، وثانيًا ماذا يحدث إذا نجح الهجوم.

بشكل عام ، مع الهجمات ، لا يُطرح السؤال الأول في كثير من الأحيان ، لأنه لا يوجد تأثير يذكر على موقع الويب ، لأنه يتعرض لهجوم. العواقب ترفع رؤوسهم بمجرد نجاح الهجوم. ومع ذلك ، ليس هذا هو الحال مع هجوم القوة الغاشمة.

ماذا يحدث عندما يتم فرض موقعك بوحشية؟

سترى تأثيرًا فوريًا على موارد الخادم. نظرًا لأن الهجوم يقصف صفحة تسجيل الدخول الخاصة بك بالطلبات ، يتعين على الخادم الاستجابة لكل منها. لذلك سترى جميع تأثيرات زيادة استخدام الخادم على موقع الويب الخاص بك: موقع ويب أبطأ ، وبعض المستخدمين غير قادرين على تسجيل الدخول ، ووقت التعطل ، وعدم إمكانية الوصول ، وما إلى ذلك. مضيفو الويب سريعون أيضًا في تقييد استخدام الخادم الذي يمر عبر السطح ، لأن هذا سيؤثر على مقاييسهم ، خاصةً إذا كنت تستخدم الاستضافة المشتركة.

ماذا يحدث إذا نجح هجوم القوة الغاشمة؟

إذا نجح الهجوم ، فيمكنك توقع رؤية برامج ضارة أو تشويه من نوع ما. هناك عدة أسباب وراء رغبة المتسللين في الوصول إلى موقع الويب الخاص بك ، ولا يعتبر أي منها جيدًا.

إذا لم يكن ذلك سيئًا بما فيه الكفاية ، يمكن أن يصبح موقع الويب الخاص بك جزءًا من شبكة الروبوتات ، ويمكن استخدامه لمهاجمة مواقع الويب الأخرى دون موافقتك. يمكن أن يكون لهذا تداعيات كبيرة لأن أنظمة الأمان الأخرى ستضع علامة على موقع الويب الخاص بك على أنه ضار إذا كان جزءًا من الروبوتات.

التعامل مع عواقب هجوم القوة الغاشمة على WordPress

إذا نجح هجوم القوة الغاشمة ، فيجب أن تفترض الأسوأ: لقد تم اختراق موقع الويب الخاص بك. لذلك ، فإن أولويتك الأولى هي تأمين موقع الويب الخاص بك. فيما يلي الخطوات الرئيسية التي يجب اتخاذها لاحتواء الضرر:

- إجبار جميع المستخدمين على تسجيل الخروج وتغيير جميع كلمات المرور

- افحص موقع الويب الخاص بك بحثًا عن البرامج الضارة على الفور

بمجرد التأكد من خلو موقعك من البرامج الضارة ، قم بتنفيذ تدابير المنع المذكورة أعلاه. نوصي بشدة بتثبيت MalCare ، التي تهتم بحماية تسجيل الدخول وحماية الروبوت ، بينما تحزم أيضًا ماسحًا للبرامج الضارة ومنظفًا وجدار حماية متقدمًا لإجراء قياس جيد. مع تثبيت MalCare ، يمكنك أن تطمئن إلى أن موقعك آمن من هجمات WordPress.

هل موقعك عرضة لهجمات القوة الغاشمة؟

نعم ، جميع الأنظمة عرضة لهجمات القوة الغاشمة. بسبب طريقة عملها ، يمكن شن هجمات القوة الغاشمة ضد أي نظام باستخدام صفحة تسجيل دخول. مواقع WordPress لا تختلف.

شعبية WordPress تجعله هدفًا للمتسللين. أولاً ، هذا لأن معظم الإنترنت يتم تشغيله بواسطة WordPress ، وثانيًا لأن بعض جوانب WordPress معروفة جيدًا. في مثال ذي صلة بشكل خاص بهجمات القوة الغاشمة ، لا يقيد WordPress محاولات تسجيل الدخول غير الصحيحة. يمكنك تصحيح ذلك باستخدام ميزة تحديد تسجيل الدخول الخاصة بـ MalCare ، كما تحدثنا عنها في قسم الإجراءات.

علاوة على ذلك ، يميل العديد من مالكي المواقع إلى استخدام أسماء المستخدمين وكلمات المرور التي يسهل تذكرها. تتضمن العناصر الشائعة admin كاسم مستخدم وكلمة مرور 1234 أو 12345678 تم تعيينها ككلمة مرور.

هذه العوامل تجعل موقع الويب الخاص بك عرضة لهجمات القوة الغاشمة.

أنواع هجمات القوة الغاشمة

تختلف هجمات القوة الغاشمة عن الأنواع الأخرى من التهديدات والهجمات ، مثل هجمات الهندسة الاجتماعية أو هجمات XSS. تتلاعب هجمات الهندسة الاجتماعية ، مثل التصيد الاحتيالي ، بالأشخاص لمشاركة بيانات اعتمادهم ، من خلال التظاهر ككيان موثوق به ، بينما تستغل هجمات XSS نقاط الضعف على موقع الويب. تعتمد هجمات القوة الغاشمة على أوراق اعتماد ضعيفة أو مسروقة لتحقيق النجاح.

سترى بعض نكهات هجمات القوة الغاشمة في البرية. يتبعون جميعًا نفس نمط التجربة والخطأ ، لكن بيانات الاعتماد التي يحاولونها أو الآلية التي يستخدمونها يمكن أن تختلف. فيما يلي بعض الأنواع الأكثر شيوعًا لهجمات القوة الغاشمة:

- الهجمات البسيطة: تستخدم هجمات القوة الغاشمة البسيطة المنطق لتخمين بيانات الاعتماد بناءً على معرفتهم بالمستخدم ، مثل أسماء الحيوانات الأليفة أو أعياد الميلاد التي تم الحصول عليها من مواقع التواصل الاجتماعي على سبيل المثال.

- حشو بيانات الاعتماد: يستخدم هذا النوع من الهجوم البيانات التي تم الحصول عليها من الخروقات ، وتعمل على افتراض أن المستخدمين يميلون إلى استخدام نفس أسماء المستخدمين وكلمات المرور عبر أنظمة متعددة.

- هجوم القاموس: كما يوحي الاسم ، تستخدم هذه الروبوتات ملفات قاموس لكلمات المرور. يمكن أن يكون هذا قاموسًا فعليًا ، أو قاموسًا تم إنشاؤه خصيصًا لتخمين كلمة المرور.

- هجمات جدول قوس قزح: تشبه من حيث المفهوم هجوم القاموس ، فإن جدول قوس قزح هو نوع خاص من قائمة القاموس. بدلاً من قائمة كلمات المرور ، يحتوي جدول قوس قزح على قائمة بكلمات المرور المجزأة بدلاً من ذلك.

- رش كلمة المرور: هذا النوع من الهجوم هو منطقيًا هجوم القوة الغاشمة العكسي. في هجمات القوة الغاشمة النموذجية ، يكون الهدف هو اسم مستخدم معين ويتم لعب لعبة التخمين بكلمة المرور. على العكس من ذلك ، باستخدام رش كلمة المرور ، تتم تجربة قائمة كلمات المرور مع أسماء مستخدمين متعددة للعثور على تطابق محتمل. إنه هجوم موزع أكثر مقارنة بالهجوم المستهدف.

بصفتك مشرفًا على الموقع ، قد لا تحتاج إلى معرفة الفروق بين الأنواع المختلفة لهجمات القوة الغاشمة. ومع ذلك ، غالبًا ما يتم استخدام هذه المصطلحات بالتبادل ، لذلك فهي تساعد على فهم الآليات الأساسية.

ممارسات أمنية جيدة أخرى

يعد منع هجمات القوة الغاشمة في WordPress هدفًا رائعًا ، لكنه ليس سوى جزء من أمان موقع الويب. فيما يلي بعض أهم توصياتنا للحفاظ على موقعك آمنًا وخاليًا من البرامج الضارة:

- قم بتثبيت مكون إضافي للأمان باستخدام ماسح ضوئي جيد للبرامج الضارة ومنظف

- حافظ على كل شيء محدثًا

- استثمر في النسخ الاحتياطية اليومية

للحصول على قائمة كاملة بالتوصيات ، راجع دليل الأمان النهائي الخاص بنا.

خاتمة

يمكن أن تؤدي هجمات القوة الغاشمة إلى إضعاف موقع الويب ، حتى لو لم تنجح. أفضل طريقة للتعامل مع هذا التهديد المحتمل هي تثبيت جدار حماية يحتوي على حماية متكاملة للروبوتات ، مثل MalCare.

حتى إذا نجح هجوم القوة الغاشمة ، فسوف تساعدك MalCare على اكتشاف البرامج الضارة بسرعة وإزالتها. كما هو الحال مع جميع الإصابات ، فإن الإجراء السريع يحد من الضرر بشكل كبير.

أسئلة وأجوبة

ما هو هجوم القوة الغاشمة في ووردبريس؟

هجوم القوة الغاشمة في WordPress هو عندما يحاول أحد المتطفلين الوصول إلى مسؤول wp-admin الخاص بالموقع من خلال محاولة تخمين بيانات اعتماد تسجيل الدخول لحساب مستخدم شرعي. تستخدم هجمات القوة الغاشمة الروبوتات لتجربة مئات وآلاف وأحيانًا ملايين من كلمات المرور على صفحة تسجيل دخول wp في محاولة لتخمين الكلمة الصحيحة.

لا تعتبر هجمات القوة الغاشمة خطرة على الموقع في حالة نجاحها فحسب ، بل لها أيضًا تأثير كبير على أداء الموقع. يستخدم الهجوم موارد الخادم ويمكن أن يؤدي إلى تعطل الموقع في بعض الأحيان.

كيف تحمي موقع WordPress الخاص بك من هجمات القوة الغاشمة؟

الطريقة الأكثر فعالية لحماية موقعك من هجمات القوة الغاشمة هي الحد من محاولات تسجيل الدخول. بشكل افتراضي ، يسمح WordPress بمحاولات تسجيل غير محدودة ، لذا يمكنك استخدام MalCare لحماية موقعك من هجمات القوة الغاشمة. بالإضافة إلى حماية تسجيل الدخول ، تشتمل MalCare على حماية روبوت وجدار حماية متقدم ، وكلاهما يساعد في حماية موقعك وتخفيف الآثار السيئة لهجوم القوة الغاشمة.