WordPress اخترق؟ مسح وتنظيف موقع WordPress الذي تم اختراقه

نشرت: 2023-04-19تم اختراق WordPress - تثير هاتان الكلمتان الخوف والارتباك في قلوب مدراء الموقع.

يمكن أن يعني موقع WordPress الذي تم اختراقه خسارة:

- مرور؛

- ربح؛

- قيمة الماركة؛

وأيام تستحق النضال في المحاولة والفشل في تنظيفها.

هذا ينطبق بشكل خاص على مواقع WooCommerce حيث يمكنك أن ترى حرفياً أن متجرك يخسر المال في لوحة القيادة الخاصة بك!

الجزء الأكثر إرباكًا هو أنك ربما لا تفهم حتى ما إذا كان موقع WordPress الخاص بك قد تم اختراقه بالفعل أم لا. يمكن أن يتعطل WordPress كثيرًا.

لذلك ، يقوم معظم الأشخاص بالأمر المنطقي ويقومون بتثبيت مكون إضافي لفحص البرامج الضارة. ثم أدركوا أن معظمهم لا يقومون بعمل جيد في تنظيف الموقع.

أسوأ جزء؟

بينما تكافح لإعادة حياتك إلى المسار الصحيح ، يتوقع المخترق منك الفشل في تنظيف موقعك.

حان الوقت لتضغط على زر إعادة الضبط.

في هذه المقالة ، سنساعدك:

- اكتشف على وجه اليقين ما إذا كان موقعك قد تم اختراقه أم لا ؛

- اكتشف نوع البرامج الضارة التي أصابت موقعك الذي تم اختراقه على WordPress ؛

- قم بتنظيف موقع WordPress الذي تم اختراقه في 3 دقائق ؛

- فهم عواقب التعرض للاختراق ؛

- تعرف على كيفية تعرضك للاختراق وكيف يمكنك منعه ؛

سنساعدك على العودة إلى المسار الصحيح بغض النظر عن الوضع.

دعنا نتعمق.

TL ؛ DR: الطريقة الأكثر فاعلية لإصلاح موقع الويب الخاص بك على موقع Hacked WordPress هو استخدام مكون إضافي لإزالة البرامج الضارة W ordPress . هناك طرق أخرى للقيام بذلك ، لكننا لا نوصي باستخدام طرق التنظيف اليدوي لأنها يمكن أن تدمر موقعك تمامًا.

هل لديك حقًا موقع تم اختراق موقع WordPress عليه؟

نحن نعلم أنك مرتبك.

هل لديك حتى موقع WordPress تم اختراقه؟

إن طبيعة WordPress تجعل من الممكن أن تتعطل كثيرًا. في كثير من الحالات ، لا يتم اختراق الموقع. انها مجرد ... في ورطة منتظمة.

إذن ، ما هي الطريقة السهلة للتأكد من تعرض موقعك للاختراق؟

استخدم ماسح البرامج الضارة المجاني من MalCare.

فإنه يأخذ:

- 1 دقيقة للتثبيت ؛

- 1 دقيقة لمسح موقعك ؛

في غضون دقيقتين ، ستعرف على وجه اليقين ما إذا كان لديك موقع تم اختراق WordPress بين يديك أم لا.

يعد ماسح البرامج الضارة من MalCare مكونًا إضافيًا خفيف الوزن للغاية يقوم بإنشاء نسخة من موقع WordPress الذي تم اختراقه على خادم مخصص. بمجرد إنشاء النسخة ، تقوم MalCare بتشغيل خوارزميات مسح معقدة لتحديد البرامج الضارة على موقعك.

بهذه الطريقة ، يكون الفحص أعمق وأكثر دقة من أي مكون إضافي لفحص البرامج الضارة.

أفضل جزء؟

لا يوجد أي تحميل على الإطلاق على الخادم الخاص بك. أيضًا ، إنه مجاني تمامًا.

تستخدم MalCare خوارزمية تعليمية للحفاظ على ذكاءك بمرور الوقت من خلال مواجهة المزيد من البرامج الضارة.

إليك ما عليك القيام به لفحص موقعك بحثًا عن البرامج الضارة:

- الخطوة التالية: قم بمسح موقع WordPress الخاص بك باستخدام MalCare

هذا كل شئ!

تستغرق العملية برمتها دقيقتين في أحسن الأحوال. إذا اقترحت MalCare - ليس لديك موقع WordPress تم اختراقه ، فأنت بحاجة إلى مشورة استكشاف الأخطاء وإصلاحها في WordPress بدلاً من ذلك.

ولكن إذا قالت MalCare أن لديك موقع WordPress تم اختراقه ، فأنت بحاجة إلى متابعة عملية التنظيف لاحقًا.

في كلتا الحالتين ، تحتاج إلى فحص موقعك أولاً باستخدام MalCare.

الأعراض الشائعة لبعض مواقع WordPress التي تم اختراقها

دعنا نشخص موقع WordPress الذي تم اختراقه الآن.

سنقوم بتحديد المشكلة وإيجاد طريقة لإصلاحها بحيث يمكنك العودة إلى جني الأموال مرة أخرى.

من المحتمل جدًا أنك عثرت على هذه المقالة بسبب واحد أو أكثر من هذه الأعراض.

لا تقلق.

لدينا مقالات حول كيفية تنظيف الاختراقات الشائعة وبمجرد تحديد مشكلتك ، يمكننا التحدث عن الحل.

حتى إذا كان موقع WordPress الذي تم اختراقه يحتوي على برامج ضارة غير شائعة ، فهناك بعض الأخبار الجيدة:

"جميع البرامج الضارة تقريبًا هي أنواع مختلفة من بعض البرامج الضارة الأخرى. البرامج الضارة هي مجرد كود في نهاية اليوم. هناك العديد من الطرق لاختراق موقع WordPress والعديد من الطرق لإصابته. لكن الطرق التي يعمل بها الهاكرز دائمًا ما تكون ثابتة. فهم النتيجة هو أفضل طريقة لفهم الاختراق - ثم إزالته "

- أكشات شودري ، الرئيس التنفيذي لشركة MalCare

باختصار: تحتاج إلى إيجاد طريقة لتنظيف موقعك لإيقاف المخترق والسيطرة على حياتك مرة أخرى.

دعنا نلقي نظرة على الأعراض الأكثر شيوعًا لموقع WordPress الذي تم اختراقه:

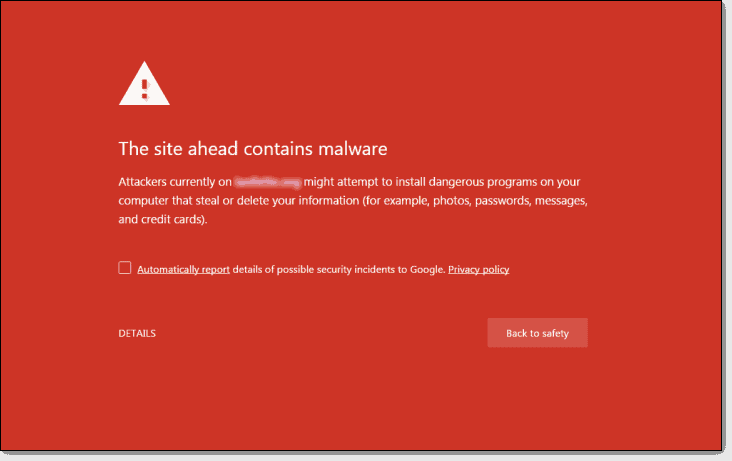

1. يُظهر Google Chrome تحذيرًا عند زيارة موقع الويب الخاص بك

من أكثر العلامات الدالة على اختراق موقعك هو جعل Google Chrome يخبر زوار موقعك أن "الموقع المقصود يحتوي على برامج ضارة".

يأتي إشعار المتصفح لمواقع WordPress التي تم اختراقها من التصفح الآمن من Google.

في الواقع ، تستخدم Opera و Chrome و Firefox و Safari قائمة Google السوداء للتحقق من المواقع المخترقة وإخطار المستخدمين بالبرامج الضارة.

يمكن أن يؤدي إشعار مثل هذا إلى تدمير سمعتك وحركة المرور على الفور. بالنسبة لمواقع WooCommerce ، يمكنها إنهاء عملك تمامًا.

إذا كان هذا هو ما تمر به ، خذ نفسًا عميقًا. نحن نتفهم مدى انزعاجك الآن. هذا أحد أكثر الإخطارات غموضًا على الإطلاق. إنه إشعار عام جدًا أن موقع الويب الخاص بك قد تم اختراقه. في الوقت نفسه ، لا يقول شيئًا عما هو خطأ في الواقع.

ثم انتقل إلى الأمام لقراءة كيفية تنظيف موقع ويب تم اختراق WordPress.

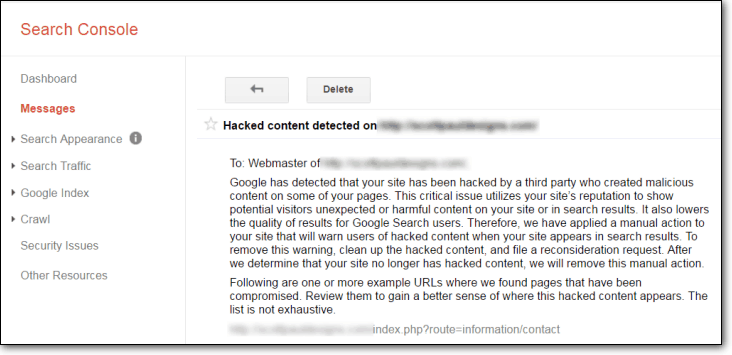

2. يرسل Google Search Console رسالة تفيد بأن موقع الويب الخاص بك قد تم اختراقه أو به برامج ضارة

إذا كان جزء كبير من عملك مدفوعًا بتحسين محركات البحث ، فأنت لست غريباً على Google Search Console. إذا اكتشف Google محتوى ضارًا على موقع WordPress الخاص بك الذي تم الاستيلاء عليه ، فسوف يرسل لك رسالة على Search Console تبدو كالتالي:

ستوصي Google باستخدام "الجلب مثل Google" للعثور على الشفرة الخبيثة. لكن هذه ليست فكرة جيدة. يعد استخدام الماسحات الضوئية من Google أمرًا جيدًا لإجراء فحص على مستوى السطح. ما يفعله هو البحث عن تعليمات برمجية ضارة بشكل واضح في HTML وجافا سكريبت بالموقع.

إذا ما هي المشكلة؟

تكمن المشكلة في أن موقع WordPress الذي تم اختراقه عادةً ما يكون مصابًا ببرامج ضارة مخفية جيدًا. لا يكفي ماسح HTML لتحديد أصل الاختراق.

نوصي باستخدام ماسح ضوئي على مستوى الخادم للكشف عن المشكلة الحقيقية.

اشترك في MalCare لإجراء مسح ضوئي بنقرة واحدة وسيجد أكثر البرامج الضارة تعقيدًا في 60 ثانية.

مورد إضافي: كيفية إزالة تحذير Google "تم اختراق هذا الموقع"

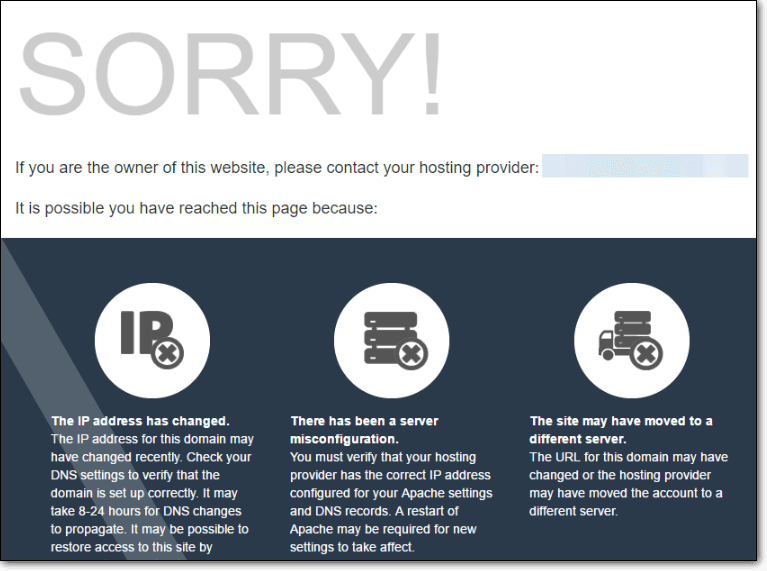

3. قامت شركة الاستضافة بتعطيل موقع الويب الخاص بك

تفحص معظم شركات الاستضافة خوادمها بانتظام بحثًا عن مواقع الويب التي تم اختراقها على WordPress. هناك بعض الدلائل التي تدل على أن شركات الاستضافة تبحث عنها:

- الاستخدام المفرط لموارد وحدة المعالجة المركزية

- تم إرسال رسائل البريد الإلكتروني العشوائية بالجملة

- المجالات المدرجة في القائمة السوداء على Google و Norton Safe Web و Spamhaus وما إلى ذلك.

وعادة ما يرسلون بريدًا إلكترونيًا محيرًا للغاية:

في بعض الحالات ، يكون لشركات الاستضافة شراكات مع شركات الاستضافة لإجراء عمليات مسح منتظمة للبرامج الضارة. تحقق من هذه المقالة حول كيفية قيام MalCare بتزويد Cloudways بحماية الروبوتات.

إذا كان هذا هو الموقف الذي أنت فيه ، فأنت بحاجة إلى التصرف بسرعة قبل فوات الأوان.

ستحاول بعض شركات الاستضافة مثل GoDaddy دفع خدمة الأمان الخاصة بها إليك. بينما تبدو هذه فكرة جيدة ، إلا أنها ليست كذلك في الحقيقة. ستفرض عليك معظم هذه الخدمات مبلغًا كبيرًا من المال في كل مرة تتعرض فيها للاختراق. قد يستغرق الأمر أيضًا أسابيع لتنظيف موقعك بواسطة خدمة.

في غضون ذلك ، سيستمر موقعك في فقدان حركة المرور والإيرادات وقيمة العلامة التجارية.

اقرأ كل شيء عن كيفية مساعدة MalCare في اختراق مواقع WordPress على GoDaddy.

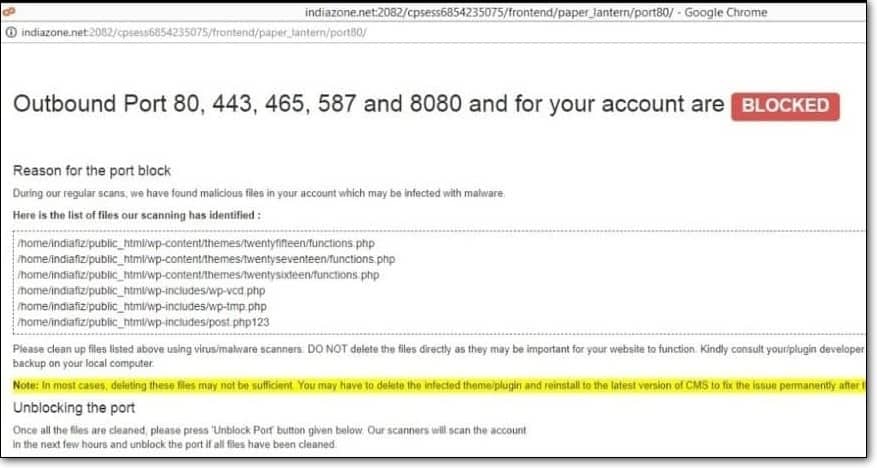

4. يتم حظر المنافذ الصادرة 80 و 443 و 587 و 465 لحسابك

سيصدر مقدمو خدمات الاستضافة مثل BigRock و GoDaddy و HostGator تحذيرًا أولاً قبل حذف موقعك. عندما يرسلون إليك رسالة بريد إلكتروني تحذيرية ، فإنهم سيغلقون أيضًا المنافذ الصادرة 80 و 443 و 587 و 465 حتى لا تنتشر البرامج الضارة على موقعك.

معظم حساباتهم هي حسابات استضافة مشتركة .

لذلك ، فإن أولويتهم الأولى هي احتواء البرامج الضارة ومنع أحد مواقع WordPress التي تم اختراقها من اختراق المواقع الأخرى على نفس الخادم.

مرة أخرى ، إذا لم تكن قد قمت بذلك بالفعل - فقم بفحص موقعك بحثًا عن البرامج الضارة على الفور.

5. يشكو العملاء من تحصيل رسوم على بطاقتهم الائتمانية بشكل غير قانوني

مستخدمو WooCommerce: إذا كان لديك موقع ويب WordPress تم اختراقه بين يديك ، فهذا موقع كبير بالنسبة لك.

أنت تعلم على وجه اليقين أن موقعك قد تم اختراقه إذا كان عملاؤك يشكون من استخدام بطاقات الائتمان الخاصة بهم دون إذن. تخزن قواعد بيانات WooCommerce جميع المعلومات التي قد يحتاجها المتسلل لسرقة معلومات بطاقة الائتمان.

عادةً ما يكون هذا مؤشرًا على وجود باب خلفي في الشفرة - نقطة دخول في موقع ويب تم اختراق WordPress يمكن للقراصنة استخدامها للوصول إلى ملفاتك وقاعدة البيانات الخاصة بك في أي وقت يحلو لهم.

يمكن أن يأتي هذا النوع من الهجوم من أي نوع من البرامج الضارة المكتوبة بشكل جيد بما فيه الكفاية.

انتقل إلى الأمام مباشرة وتعلم كيفية تنظيف موقع WordPress الذي تم اختراقه.

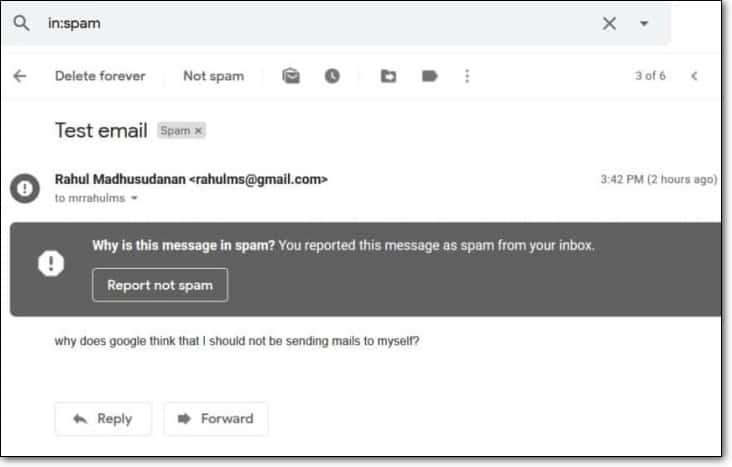

6. يتم إرسال رسائل البريد الإلكتروني الخاصة بك إلى مجلد البريد العشوائي

إذا كان صندوق البريد الإلكتروني الخاص بك يرسل عددًا كبيرًا جدًا من رسائل البريد الإلكتروني غير المرغوب فيها ، فإن معظم صناديق البريد الإلكتروني سترسل رسائل البريد الإلكتروني المستقبلية مباشرة إلى مجلد البريد العشوائي.

يمكن للقراصنة استخدام موقع الويب الخاص بك الذي تم اختراقه على WordPress لإرسال عدد كبير من رسائل البريد الإلكتروني العشوائية إلى المستخدمين في جميع أنحاء العالم.

إذا كان مجلد "المرسل" مليئًا برسائل البريد الإلكتروني التي لم ترسلها بالتأكيد ، فراجع مقالتنا حول ما يجب فعله إذا كان موقع الويب الخاص بك يرسل رسائل بريد إلكتروني غير مرغوب فيها.

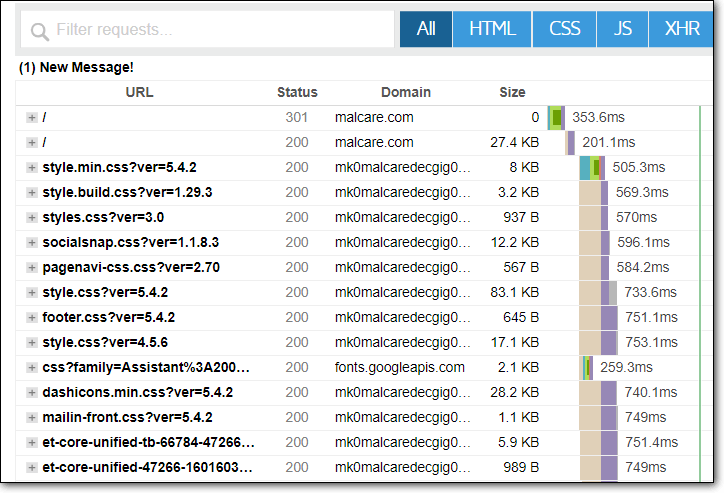

7. موقع الويب الخاص بك يصبح بطيئًا جدًا

لا تعد سرعة الموقع مؤشرًا جيدًا على وجود برامج ضارة. هناك الكثير من الأشياء التي يمكن أن تبطئ موقع WordPress. إن أبسط طريقة لفهم ما يحدث هي التوجه إلى GTMetrix وإنشاء تقرير سرعة الموقع.

نصيحة للمحترفين: استخدم مخطط الشلال لفهم مكونات موقع الويب الخاص بك التي تستغرق وقتًا أطول في التحميل.

إذا رأيت شيئًا غير عادي هنا ، فقد تكون مصابًا ببرامج ضارة.

بعض الهجمات الخبيثة الأكثر شيوعًا التي تبطئ موقعك هي:

- حقن SQL

- هجمات Coinhive

- هجمات القوة الغاشمة من قبل الروبوتات

والخبر السار هو أنه يمكن تنظيف كل هذه الاختراقات.

فقط في حالة شعورك بالضياع قليلاً: لا تقلق. من الطبيعي تمامًا أن تشعر بقليل من الإرهاق. لقد كنا في هذا العمل لأكثر من 8 سنوات حتى الآن. هذا هو السبب في أننا لا نتعامل مع التعليمات البرمجية الخبيثة وأنواع الاختراق المختلفة. بالنسبة لشخص جديد في هذا العالم ، يمكن أن يكون هذا كثيرًا لاستيعابه - خاصةً إذا كنت تتعامل مع موقع ويب تم اختراق WordPress لأول مرة.

لهذا السبب بالضبط أنشأنا MalCare.

قم بتثبيت مجموعة ميزات الأمان الكاملة من MalCare لفحص موقعك وتنظيفه وحمايته على مدار الساعة طوال أيام الأسبوع.

8. يتم فتح الإعلانات والنوافذ المنبثقة عند زيارة موقع الويب الخاص بك

إذا لاحظت بعض الإعلانات والنوافذ المنبثقة التي لم تعرضها بنفسك ، فأنت بحاجة إلى المساعدة الآن. لقد تعاملنا مع مثل هذه البرامج الضارة في كثير من الأحيان. هذا شكل آخر من أشكال تشويه موقع الويب الذي نراه كثيرًا.

أسوأ جزء في برامج الإعلانات المتسللة هو أنه يمكن أن يسحب جزءًا كبيرًا من حركة المرور الخاصة بك. يأتي الضرر طويل المدى من حقيقة أن هذه النوافذ المنبثقة يمكن أن تضر بسمعتك تمامًا. يمكن أن يعرض موقع الويب الذي تم اختراقه على WordPress إعلانات عن المخدرات غير المشروعة والمواد الإباحية والكراهية السياسية.

ليس باردا.

تأتي معظم الإعلانات والنوافذ المنبثقة من هجمات حقن SQL. لذلك ، إذا كنت ترى إعلانات ونوافذ منبثقة غير مصرح بها ، فأنت بحاجة إلى تنظيف قاعدة البيانات الخاصة بك.

هام: لا تحاول تنظيف قاعدة البيانات الخاصة بك إذا كان لديك موقع ويب WordPress تم اختراقه إلا إذا كان لديك الكثير من الخبرة كمسؤول قاعدة بيانات. يمكن أن تدمر موقعك تمامًا للأبد.

9. تتم إعادة توجيه موقع الويب الخاص بك إلى مواقع تم الاستيلاء عليها

لقد ذكرنا هذا بالفعل من قبل ، لكن الأمر لا يوضح أي شيء أكثر من ذلك:

لديك موقع WordPress تم الاستيلاء عليه.

يمكن أن يحدث هذا بعدة طرق مختلفة. في الغالب ، يكون رمز إعادة التوجيه في ملف wp-config.php أو .htaccess.

تشمل بعض الأعراض المحتملة ما يلي:

- يعرض موقعك صفحة فارغة ولا يتم تحميله

- تتم إعادة توجيه موقعك إلى بعض المواقع الضارة

- موقعك على الويب يعيد توجيهك إلى Google

- لا يمكن الوصول إلى موقعك بواسطة Google

- يتم تعديل ملف htaccess الخاص بك باستمرار

تحقق من مقالتنا حول إعادة توجيه موقع WordPress إلى البريد العشوائي للحصول على تفاصيل حول البرامج الضارة وكيفية تنظيفها.

10. تلاحظ ارتفاعًا في عدد الزيارات ، أحيانًا على صفحات غير موجودة

يمكن للقراصنة استخدام موقع ويب WordPress تم اختراقه من أجل "الإعلانات غير المرغوب فيها".

هذا يؤدي إلى ارتفاع مجنون في حركة المرور. يتم إرسال رسائل البريد الإلكتروني العشوائية من الخادم الخاص بك مع روابط لصفحات حالية أو جديدة تم إنشاؤها بواسطة المخترق.

يمكن للإعلانات غير المرغوب فيها تخريب المدونات ومواقع الويب والمنتديات وأقسام التعليقات بالارتباطات التشعبية من أجل الحصول على ترتيب محرك بحث أعلى لموقع الويب الخاص بالمخترق.

بالطبع ، لم يعد هذا يعمل بعد الآن - سيخبرك أي شخص يعمل في مُحسنات محركات البحث بذلك .

إنها تقنية Blackhat قديمة جدًا تتجاهلها Google تمامًا. ولكن في الوقت نفسه ، لا يهتم المخترق الذي يملأ موقع الويب الذي تم اختراقه على WordPress الخاص بك بهذا الأمر. سوف تدمر البرامج الضارة موقعك على الرغم من ذلك.

بعض التشخيصات البسيطة للتشغيل

بصرف النظر عن هذه الأعراض ، هناك 4 تشخيصات بسيطة يمكنك تشغيلها لمعرفة ما إذا كان لديك موقع ويب تم اختراق WordPress أم لا:

1. جافا سكريبت تبدو غريبة في كود موقع الويب الخاص بك

إذا كان هناك جافا سكريبت غريب المظهر في كود موقع الويب الخاص بك ، ويمكنك فهم ذلك ، فأنت شخص تقني إلى حد ما.

إذا لم تكن شخصًا تقنيًا ، فإليك ما يمكنك فعله لموقع WordPress الذي تم اختراقه:

لحسن الحظ ، هذا اختراق واحد يمكن تحديده بشكل أكثر وضوحًا.

لديك أحد هذه البرامج الضارة على موقع WordPress الخاص بك الذي تم الاستيلاء عليه:

- اختراق ووردبريس لإعادة التوجيه

- البرمجة النصية لـ XSS

- حقن SQL

كن حذرا جدا!

تؤدي هذه الاختراقات في النهاية إلى تشويه موقع الويب. إذا لم تتخذ إجراء الآن ، فيمكنك أن تفقد السيطرة على موقع WordPress الذي تم اختراقه بسرعة كبيرة.

أسوأ جزء هو أن Javascript يمكن أن تكون في أي مكان على موقع WordPress الخاص بك الذي تم اختراقه.

2. تجد رسائل خطأ غير متوقعة في سجلات الأخطاء

لا يتحقق كل مستخدم من مستخدمي WordPress من سجلات الأخطاء الخاصة بهم.

إذا كنت أحد الأشخاص الفائق التقنية الذين يمكنهم بالفعل قراءة وفهم سجلات الأخطاء ، فلا يوجد الكثير مما لا تعرفه بالفعل.

كل ما يمكننا إخبارك به هو أنك تفهم جيدًا بالفعل مقدار الضرر الذي يمكن أن يحدثه المخترق إذا حصل على وصول غير مقيد إلى موقعك.

تخطي إلى الجزء الذي تتعلم فيه كيفية إصلاح موقع الويب الخاص بك الذي تم اختراقه على WordPress.

3. يمكنك العثور على مستخدمين إداريين جدد أو حسابات FTP لم تقم بإنشائها

هذا أمر صعب بالنسبة للمواقع الكبيرة. قد يكون من الصعب حقًا مراقبة حسابات المشرف وحسابات FTP المشبوهة.

ولكن إذا لاحظت ذلك ، فقد حان الوقت للتحقق من ملفات WordPress الأساسية. عادةً ما يصاب موقع WordPress الذي تم اختراقه بطريقة يمكن أن تؤثر على الموقع بأكمله. هذا يجعل ملفات WordPress الأساسية الهدف المثالي.

في بعض الحالات ، هناك كود مخفي قابل للتنفيذ في الملفات التي تبدو حميدة. من الغريب أنه يمكن إخفاءه في ملف favicon.ico! ما عليك سوى الاطلاع على مقالتنا حول البرامج الضارة لإعادة التوجيه المخترقة من WordPress. تعد حسابات المشرف المزيفة وحسابات FTP شائعة جدًا لمثل هذه البرامج الضارة.

4. تم تعديل الملفات مؤخرًا

مع معظم البرامج الضارة ، يقوم المتسللون أولاً بإصابة موقع WordPress الذي تم اختراقه بشفرة ضارة مختلطة مع شفرة WordPress العادية.

إن أبسط طريقة للقيام بذلك هي إدخال هذا الرمز في ملفات WordPress مثل wp-config.php و .htaccess وما إلى ذلك.

يعد تحرير الملفات على موقع WordPress الذي تم اختراقه سمة متكررة مع برامج ضارة مثل wp-vcd.php. أحد الاحتياطات البسيطة هو إبطال أذونات التحرير لملفاتك الأساسية. ومع ذلك ، إذا تم اختراق موقع WordPress الخاص بك بالفعل ، فأنت بحاجة إلى تنظيف الموقع على الفور.

نصيحة للمحترفين: لا تحذف أي شيء من الملفات وجداول قواعد البيانات إلا إذا كنت متأكدًا بنسبة 100٪ من أنها ضارة.

كيفية تنظيف موقع ويب تم اختراق WordPress به

هناك طريقتان لتنظيف موقع ويب تم اختراق WordPress عليه:

- يمكنك استخدام ماسح ضوئي للبرامج الضارة ومنظف ؛

- أو يمكنك الغوص يدويًا في كود موقع الويب الخاص بك وتنظيفه.

لجميع الأغراض والأغراض ، لا نوصي أبدًا بإجراء تنظيف يدوي.

أبدًا.

لماذا؟ إنها طريقة خطيرة للغاية.

عادةً ما يحتوي موقع الويب الذي تم اختراقه بواسطة WordPress على تعليمات برمجية ضارة مخفية داخل الشفرة الحميدة والتي لن يعمل الموقع بدونها. يمكن أن يؤدي حذف مقتطفات من التعليمات البرمجية يدويًا إلى كسر الموقع بشكل دائم.

قد تعتقد أنه يمكنك استعادة موقعك من نسخة احتياطية. ولكن كيف تعرف أن النسخة الاحتياطية ليست مصابة أيضًا؟ هل النسخ الاحتياطي يحل محل الملفات المصابة؟

ما نوصي به ، مع ذلك ، هو استخدام ماسح ضوئي للبرامج الضارة في WordPress ومكوِّن إضافي أكثر نظافة.

كيفية تنظيف موقع WordPress تم اختراقه باستخدام MalCare

الغرض من الماسح الضوئي للبرامج الضارة ومنظفها هو تسهيل العثور على موقع ويب مصاب وتحديده وتنظيفه.

الشيء المحزن هو:

- لا تستطيع معظم برامج فحص البرامج الضارة تحديد أصل البرامج الضارة المعقدة ؛

- يلجأون إلى طرق المسح الخام التي تطلق إنذارات كاذبة ؛

- بعد الفحص ، تتطلب معظم المكونات الإضافية للأمان تنظيفًا يدويًا ؛

- عمليات التنظيف اليدوية باهظة الثمن وأنت تدفع من خلال أنفك عندما تكون في مأزق ؛

- ثم يتم تحصيل رسوم إضافية مقابل تكرار الاختراقات.

باختصار: المكوِّن الإضافي للأمان الذي من المفترض أن يحمي موقع الويب الخاص بك يحملك للحصول على فدية ثم يوفر لك حلاً واهياً في أحسن الأحوال.

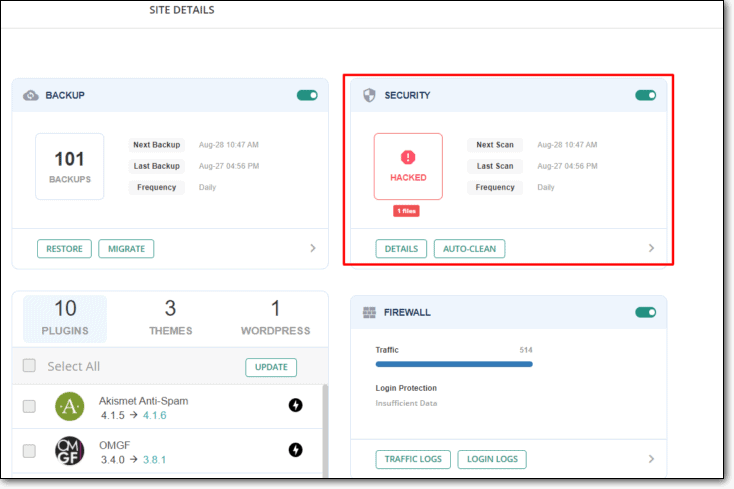

لهذا السبب بالضبط نوصي بمسح موقعك باستخدام MalCare.

تقدم MalCare مجموعة كاملة من ميزات الأمان التي ستقوم بفحص وتنظيف وحماية موقع WordPress الخاص بك من هجمات البرامج الضارة من قبل المتسللين.

مع خوارزميات التعلم الأكثر تقدمًا لدعمها ، تعد MalCare أفضل برنامج إضافي لأمن WordPress والذي يستمر في أن يصبح أكثر ذكاءً بمرور الوقت.

نحن نعلم أن هذا قد يبدو متحيزًا بعض الشيء ، لذلك إليك بعض الإحصائيات المهمة حول MalCare لتتذكرها:

- نقرة واحدة لإزالة البرامج الضارة في غضون 3 دقائق أو أقل ؛

- يتم اكتشاف 99٪ من البرامج الضارة وتنظيفها تلقائيًا دون أي تنظيف يدوي ؛

- تم الإبلاغ عن أقل من 0.1٪ من الإيجابيات الكاذبة عبر شبكة تضم أكثر من 250.000 موقع ويب ؛

- لا توجد رسوم إضافية على الإطلاق ولا BS ؛

- الكل مقابل 99 دولارًا في السنة!

إذا كان هذا يبدو جيدًا بالنسبة لك ، فيمكننا تحسينه بكلمتين فقط:

حقيقي. قصة.

إذا لم تكن قد قمت بذلك بالفعل ، فقم بتثبيت MalCare وتنظيف موقع الويب الذي تم اختراقه على WordPress اليوم.

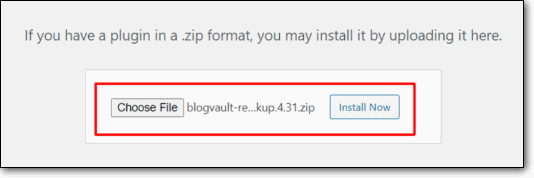

إليك كيف يمكنك القيام بذلك:

الخطوة 1: قم بالتسجيل في MalCare

اشترك في البرنامج المساعد MalCare من موقعنا.

الخطوة 2: افحص موقعك

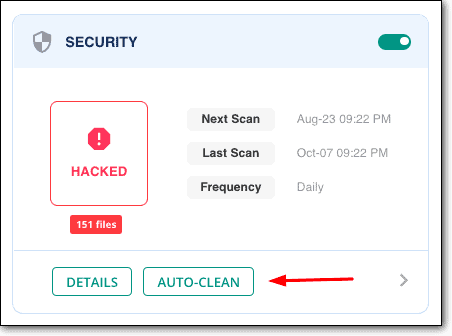

استخدم MalCare لفحص موقعك تلقائيًا:

الخطوة 3: قم بتنظيف موقعك بنقرة واحدة

انقر فوق "التنظيف التلقائي" للتنظيف على الفور:

بمجرد الانتهاء من كل هذا ، يجب عليك بالتأكيد مراجعة دليلنا حول حماية موقعك من الهجمات المستقبلية.

تحصل على كل هذا مقابل 89 دولارًا فقط في السنة!

انضم إلى 250.000 موقع آخر وقم بتثبيت MalCare اليوم.

كيفية تنظيف موقع WordPress الذي تم اختراقه يدويًا (غير مستحسن)

يتكون تنظيف موقع WordPress الذي تم اختراقه يدويًا من ثلاثة أجزاء أساسية:

- فحص الخادم بحثًا عن تعليمات برمجية ضارة في الملفات ؛

- فحص قاعدة البيانات بحثًا عن تعليمات برمجية ضارة ؛

- كشف الحسابات الخلفية والحسابات الإدارية الوهمية ؛

وبعد ذلك ، قم بإزالة البرامج الضارة من موقع WordPress الذي تم اختراقه.

هذا تبسيط مفرط ، رغم ذلك.

في كثير من الحالات ، ربما تم إدراجك في القائمة السوداء بواسطة محركات البحث وحظرك مضيف الويب الخاص بك. في مثل هذه الحالة ، لا يكفي مجرد تنظيف موقعك ، ولكن أيضًا اتخاذ إجراءات لإزالة موقع الويب من القائمة السوداء.

لكن دعنا نبدأ للتو:

# 1 البحث عن التعليمات البرمجية الضارة في ملفات ومجلدات WordPress

الطريقة الأكثر وضوحًا التي يمكن بها حقن البرامج الضارة في موقع ويب تم اختراقه بواسطة أحد المتسللين في WordPress هي تحميل ملف بشكل مباشر. نادرًا ما يكون هذا هو الحال ، ولكنه يستحق المحاولة.

ابحث عن الملفات التي لها اسم مريب. ابدأ بمجلدات WordPress مثل:

- محتوى wp

- يتضمن wp

هذه هي المجلدات التي يجب ألا تحتوي على أي ملفات قابلة للتنفيذ. إذا كان هناك أي ملفات PHP أو javascript هنا ، فهذا شيء سيء.

نصيحة للمحترفين: ابحث بشكل خاص عن ملفات PHP. لا تستطيع PHP بنفسها تنفيذ كود جافا سكريبت بدون عرض HTML. عادةً ما تضخ جافا سكريبت المحتوى في الواجهة الأمامية. أول شيء عليك التخلص منه هو كود PHP.

إذا لم ينجح ذلك ، فاستمر في القراءة.

# 2 البحث عن أنماط السلاسل الخبيثة

تترك معظم البرامج الضارة بعض أجزاء التعليمات البرمجية الشائعة التي تسمى أنماط السلسلة عبر موقع ويب تم اختراقه في WordPress.

لذا ، فإن الخطوة التالية هي التوجه إلى ملفات WordPress والبحث عن أجزاء التعليمات البرمجية هذه. عادة ، ستجدهم في ملفات WordPress الأساسية مثل:

- wp-config.php ؛

- htaccess

- wp-activ.php

- wp-blog-header.php

- wp-comments-post.php

- ملف wp-config-sample.php

- wp-cron.php

- wp-links-opml.php

- ملف wp-load.php

- ملف wp-login.php

- ملف wp-mail.php

- ملف wp-settings.php

- wp-signup.php

- ملف wp-trackback.php

- xmlrpc.php

تنبيه: لا تحاول هذا إلا إذا كنت تفهم PHP بعمق. كما ترى ، فإن جميع ملفات WordPress تقريبًا هي ملفات PHP باستثناء ملفات htaccess. يمكن أن تكون العديد من هذه السلاسل جزءًا من التعليمات البرمجية العادية. قد يؤدي حذف شيء ما بناءً على هذه القائمة فقط إلى تعطيل موقعك.

ابحث عن مقتطفات مثل:

- tmpcontentx

- وظيفة wp_temp_setupx

- wp-tmp.php

- derna.top/code.php

- الشريط ($ tmpcontent ، $ wp_auth_key)

إذا لم تنجح هاتان الفكرتان ، فلدينا بعض الأفكار الأكثر تقدمًا التي يمكنك تجربتها.

# 3 التحقق من ملف functions.php

يعد ملف function.php أحد أكثر الأهداف شيوعًا في أي موقع ويب WordPress تم اختراقه.

لذا ، ألق نظرة سريعة على هذا الملف أيضًا.

من الصعب تحديد ما يجب أن تبحث عنه هنا بالضبط. اعتمادًا على البرامج الضارة ، قد يكون لديك أنواع مختلفة من التعليمات البرمجية الضارة في الملف.

قد ترغب في التحقق مما إذا كان رمز function.php يضيف ميزات غير مصرح بها إلى سمة أو مكون إضافي. من الصعب جدًا العثور على هذا في أفضل الأوقات ومن الصعب للغاية تصحيحه.

بعض الطرق البسيطة للتحقق مما إذا كان قد تم العبث بملف function.php هي:

- إذا كان الاختراق مرئيًا جدًا مثل إعادة التوجيه المخترقة ، فحاول تغيير السمة وتحقق من استمرار المشكلة.

- تحقق ومعرفة ما إذا كان تحديث السمة يحل أي شيء. في الغالب لن يساعد على الإطلاق ، لكنه يستحق المحاولة.

- حاول تسجيل الدخول إلى لوحة تحكم WordPress الخاصة بك. إذا لم تتمكن من ذلك ، فقد يكون ذلك بسبب وجود تعليمات برمجية ضارة في ملف function.php.

إذا أظهرت أي من هذه الأفكار حتى تغييرًا طفيفًا ، فأنت تعلم أن function.php مكان جيد لبدء البحث.

# 4 قم بتشغيل مدقق Diffchecker ضد ملفات WordPress الأساسية

برنامج diffchecker هو برنامج يتحقق من جزأين من الكود ويكتشف الاختلافات بينهما.

إليك ما يمكنك فعله:

- قم بتنزيل ملفات WordPress الأساسية الأصلية من مستودع GitHub.

- قم بتنزيل الملفات من الخادم الخاص بك باستخدام cPanel.

- قم بتشغيل مدقق مختلف بين الملفين.

أسوأ جزء في هذه الفكرة هو أنه سيتعين عليك مراجعة كل ملف على موقع تم اختراق WordPress واحدًا تلو الآخر والتحقق من الاختلافات. بالطبع ، سيتعين عليك بعد ذلك معرفة ما إذا كانت الشفرة المختلفة ضارة أم لا.

إذا كان هذا يبدو تقنيًا للغاية أو يبدو أنه يتطلب الكثير من العمل ، فننصحك بتثبيت MalCare.

إنه حل سريع وسهل وبأسعار معقولة.

لماذا تم اختراق موقعك؟

يقولون أن الوقاية خير من العلاج.

ونحن نتفق. لكن بصراحة ، ليس الأمر بهذه البساطة عندما تتحدث عن مواقع الويب المخترقة لـ WordPress.

ينشئ المتسللون 300000 قطعة جديدة من البرامج الضارة يوميًا. هذا يعني أن جميع برامج الأمان الموجودة تقريبًا تصبح قديمة أو غير ذات صلة في غضون أيام ، إن لم يكن ساعات.

تحتوي معظم مواقع WordPress التي تم اختراقها على واحدة أو أكثر من هذه الثغرات:

- إصدار WordPress القديم: يعتقد الكثير من مشرفي المواقع أن تحديث إصدار WordPress يمكن أن يؤدي إلى تعطيل مواقعهم. هذا صحيح إلى حد ما. لكن عدم تحديث WordPress على موقعك هو فكرة أسوأ بكثير. يعلن WordPress علنًا عن ثغراته واستغلال الإصدارات القديمة بسهولة من قبل المتسللين. نوصي باستخدام موقع مرحلي لاختبار التحديثات ثم طرحها بعد إصلاح جميع الأخطاء.

- السمات والإضافات التي عفا عليها الزمن: عادةً ما تحتوي سمات ومكونات WordPress القديمة على مآثر تكون وثيقة جيدة جدًا ويسهل على المتسللين العثور عليها. إذا كانت هناك إصدارات محدثة ، فما عليك سوى تحديث البرنامج. الأمر يستحق أخذ الوقت للقيام بذلك.

- المكونات الإضافية والسمات المقرصنة: إذا كنت تستخدم مكونات إضافية وسمات خالية أو مقرصنة ، فعندئذٍ 100٪ لديك موقع WordPress تم اختراقه بين يديك. استخدم بديلًا مجانيًا إذا كنت لا تريد الدفع مقابل مكون إضافي أو سمة. بكل بساطة.

- صفحة تسجيل الدخول إلى WordPress غير الآمنة: من السهل العثور على صفحات تسجيل الدخول إلى WordPress وهي عرضة بشدة لهجمات القوة الغاشمة. لا توجد حماية ضد الروبوتات بشكل افتراضي. أفضل ما يمكنك الحصول عليه في تثبيت WordPress خارج الرف هو أداة حظر محاولات تسجيل الدخول المتعددة. بصراحة ، من السهل جدًا تجاوز تلك المكونات الإضافية أيضًا.

- كلمات المرور الضعيفة: ستصدم من عدد المرات التي تم فيها اختراقك. كلمات المرور الأكثر شيوعًا هي كلمات ضعيفة مثل "p @ ssword" أو "Password @ 1234". يستغرق الأمر أقل من ثانية واحدة لخوارزمية القوة الغاشمة لتجاوز شيء من هذا القبيل. لا تثق في القواعد المبسطة مثل تضمين الأرقام والأحرف الخاصة للحكم على قوة كلمة المرور. هذه التدابير غير كافية على الإطلاق.

- أدوار WordPress: لا تترك دور مستخدم WordPress الافتراضي كمسؤول. يحتوي WordPress على عدة أدوار للمستخدم لسبب ما. إذا كان لدى الكثير من الأشخاص حق وصول المسؤول ، فمن المرجح أن تتعرض للاختراق. أسوأ جزء؟ ستتعرض للاختراق مرارًا وتكرارًا دون أن تدرك سبب حدوث ذلك لك.

- القدرة على تنفيذ الأكواد في مجلدات غير معروفة: يجب أن تظل التعليمات البرمجية القابلة للتنفيذ ، وخاصة كود PHP داخل المجلدات الموثوقة فقط. من الناحية المثالية ، فإن المجلدات التي تحتوي على ملفات WordPress الأساسية وملفات السمات والمكونات الإضافية هي المجلدات الوحيدة التي يجب أن تحتوي على كود قابل للتنفيذ.

- تشغيل موقع الويب على HTTP: إذا كان موقع الويب الخاص بك لا يزال يعمل على HTTP وليس على HTTPS ، فأنت ببساطة تدعو المتسللين إلى تقديم موقع تم اختراقه من خلال WordPress إليك. وإذا كنت تقوم بتشغيل موقع WooCommerce بدون شهادة SSL ، فسيساعدك الله. قم بتثبيت شهادة SSL أو المخاطرة بسرقة جميع معلوماتك.

- إعداد أذونات الملفات غير الصحيحة: قد يبدو هذا غير منطقي ، لكن أذونات الملفات غير الصحيحة يمكن أن تمنح المتسللين خيار كتابة التعليمات البرمجية في ملف غير محمي. يجب أن تحتوي جميع ملفات WordPress الخاصة بك على 644 قيمة كإذن للملف. يجب أن تحتوي جميع المجلدات الموجودة على موقع WordPress الخاص بك على 755 كإذن للملف.

- تكوين WordPress غير المحمي ملف wp-config.php: يتم تحميل ملف wp-config.php كلما حاول شخص ما تسجيل الدخول إلى موقعك ويحتوي على جميع بيانات اعتماد قاعدة البيانات الخاصة بك. إذا تركت غير آمنة ، يمكن للمتسلل الوصول إلى قاعدة البيانات الخاصة بك باستخدام الملف. إنه حل بسيط بما فيه الكفاية ، رغم ذلك. ما عليك سوى إضافة مقتطف الشفرة الصغير هذا إلى ملف htaccess الخاص بك:

<files wp-config.php> order allow, deny deny from all </files>- تغيير بادئة قاعدة بيانات WordPress: بادئة قاعدة بيانات WordPress الافتراضية هي "wp_" ويمكنك تغيير ذلك أثناء تثبيت WordPress على موقعك. ترك هذا دون تغيير يجعل من السهل حقًا على المتسللين تخمين أسماء قاعدة البيانات الخاصة بك. لذلك ، نوصي بشدة بتغيير بادئة قاعدة البيانات في ملف wp-config.php.

كما يمكنك أن تفهم على الأرجح ، هناك العديد من الطرق التي يمكنك من خلالها الاختراق.

لكن كقواعد عامة:

- قم بتثبيت جدار حماية قوي وحماية روبوت لموقع الويب الخاص بك

- قم بتثبيت شهادة SSL التي ستحمي موقعك من المزيد من الهجمات

- توقف عن استخدام السمات والإضافات الفارغة

- لا تثق في أي بائع ضمنيًا - تحقق دائمًا من عناوين URL لكل ما تفعله

- إذا اشتبهت في أي وقت مضى في أي عمل شرير على الإطلاق ، فقم بمسح وتنظيف موقع الويب الخاص بك على الفور

بصراحة ، لا تبدأ معظم البرامج الضارة في إتلاف موقع WordPress الذي تم اختراقه على الفور. إذا تمكنت من فحص البرامج الضارة والعثور عليها مبكرًا ، فيمكنك إزالتها بنجاح دون التسبب في أي ضرر على الإطلاق.

لهذا الغرض ، نوصي بشدة بفحص موقعك بحثًا عن البرامج الضارة على الفور.

إجراءات ما بعد الاختراق: كيفية منع اختراق موقعك مرة أخرى

يدور الجزء المتبقي من هذه المقالة حول إجراءات الأمان الأقوى التي يمكنك اتخاذها لحماية موقع الويب الخاص بك من هجمات البرامج الضارة. لقد أوضحنا أيضًا بعض مصطلحات الأمان الأكثر شيوعًا حتى لا تشعر بالضياع مع بعض الموارد الأخرى.

لا تتردد في الاطلاع عليها جميعًا وإذا كان لديك أي أسئلة ، فاتصل بنا على الخط.

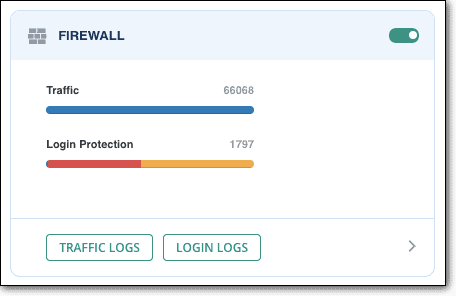

قم بتثبيت جدار حماية لمنع حركة المرور الضارة من موقعك

جدار الحماية هو طبقة حماية تحمي موقع الويب الخاص بك من حركة المرور الواردة. يعمل كحاجز بين شبكة موثوقة وغير موثوق بها. في هذه الحالة: حاجز بين الروبوت وموقعك يمنع مواقع WordPress التي تم اختراقها من الظهور على الإطلاق.

بعبارات بسيطة: إذا كان موقع الويب الخاص بك يتلقى أي حركة مرور ضارة أو محاولة اختراق ، يمنع جدار الحماية موقع الويب من تلقي مثل هذه الزيارات.

تم تصميم جدار حماية WordPress خصيصًا لحماية مواقع WordPress من الاختراق. يتم تشغيله بين موقعك والإنترنت لتحليل جميع طلبات HTTP الواردة. عندما يحتوي طلب HTTP على حمولة ضارة ، يقوم جدار حماية WordPress بإلغاء الاتصال.

مثلما يبحث ماسح البرامج الضارة عن توقيعات البرامج الضارة في مواقع الويب التي تم اختراقها في WordPress ، سيقوم جدار حماية WordPress بفحص طلبات HTTP الضارة.

يمكن لبعض جدران الحماية النادرة مثل تلك التي نستخدمها في MalCare التعلم من الهجمات السابقة وتصبح أكثر ذكاءً بمرور الوقت. يمكن لبرنامج MalCare تحليل حركة المرور الواردة والتعرف على عنوان IP ضار من قاعدة بيانات ضخمة قام بتجميعها من خلال حماية أكثر من 250000 موقع.

بمجرد أن يتم وضع علامة على طلب HTTP بواسطة MalCare على أنه مريب أو ضار ، فلن يقوم موقع الويب الخاص بك بتحميل WordPress. سيكون الأمر كما لو لم تكن هناك حركة مرور ضارة.

نصيحة للمحترفين: تقوم MalCare بتسجيل جميع محاولات الاتصال بموقعك في سجلات حركة المرور. لذا ، إذا كنت تستخدم MalCare ، فحاول مراقبة نوع حركة المرور التي تحصل عليها. كل محاولة تسجيل دخول يتم ترميزها بالألوان بحيث يمكنك تحليلها في لمح البصر.

أكثر الاختراقات شيوعًا التي يمكن أن يحميها تثبيت جدار الحماية هما هجمات القوة الغاشمة وهجمات DDoS. دعنا نراجع كلاهما باختصار حتى تعرف ما يمكن توقعه منهما.

ما هو هجوم القوة الغاشمة؟

هجوم القوة الغاشمة هو طريقة لتخمين بيانات اعتماد الوصول الخاصة بك عن طريق استخدام كل كلمة مرور ممكنة موجودة حرفيًا. إنه اختراق بسيط وغير أنيق. يقوم الكمبيوتر بكل العمل الشاق ويجلس المخترق بانتظار البرنامج للقيام بعمله.

عادة ، يتم استخدام هجوم القوة الغاشمة لغرضين:

- الاستطلاع: يستخدم الروبوت القوة الغاشمة للعثور على نقاط الضعف التي يمكنه استغلالها

- التسلل: يحاول الروبوت تخمين بيانات اعتماد الوصول للسيطرة على موقع WordPress الذي تم اختراقه

أكثر أنواع هجوم القوة الغاشمة بدائية هو هجوم القاموس حيث يستخدم البرنامج قائمة من مجموعات كلمات المرور بناءً على افتراضات معينة حول كلمة المرور.

يتمثل أحد الأشكال الضعيفة من هجمات القاموس في إعادة تدوير بيانات الاعتماد حيث تستخدم أسماء المستخدمين وكلمات المرور من المتسللين الناجحين الآخرين لمحاولة اقتحام موقع الويب الخاص بك.

لكن البديل الأكثر حداثة هو بحث رئيسي شامل. هذه الأنواع من هجمات القوة الغاشمة جرب حرفياً كل مجموعة ممكنة من جميع الأحرف الممكنة في كلمة المرور.

نصيحة احترافية: يمكن لخوارزمية القوة الغاشمة للبحث الرئيسية الشاملة كسر كلمة مرور مكونة من 8 أحرف بأحرف كبيرة وصغيرة وأرقام وأحرف خاصة في غضون ساعتين. قم دائمًا بإنشاء كلمات مرور طويلة وعشوائية بمزيج جيد من الأحرف لجعل الأمر أكثر صعوبة.

يستخدم المهاجمون أيضًا هجمات القوة الغاشمة للبحث عن صفحات الويب المخفية. صفحات الويب المخفية هي صفحات حية غير مرتبطة بصفحات أخرى. يختبر هجوم القوة الغاشمة عناوين مختلفة لمعرفة ما إذا كانت تُعيد صفحة ويب صالحة ، وستبحث عن صفحة يمكنهم استغلالها.

نصيحة احترافية إضافية: إذا رأيت زيادة مفاجئة في حركة المرور دون سبب واضح ، فتحقق من تحليلاتك. إذا رأيت مجموعة من أخطاء 404 من صفحات غير موجودة ، فمن المحتمل أنك تتعرض للهجوم من قبل روبوت القوة الغاشمة.

يمكنك منع هجوم القوة الغاشمة من خلال:

- استخدام كلمات مرور أطول

- استخدام كلمات مرور أكثر تعقيدًا

- الحد من محاولات تسجيل الدخول

- تنفيذ اختبار صفحة تسجيل الدخول

- إعداد المصادقة الثنائية لـ WordPress

هذا غني عن القول ، لكنك تحتاج أيضًا إلى جدار حماية قوي للغاية لموقع WordPress الخاص بك. سيساعدك جدار الحماية فوق كل هذه التدابير الوقائية على حماية عملك من المتسللين الذين يحاولون اقتحام طريقهم.

كبديل لكل هذا ، يمكنك تثبيت MalCare. MalCare comes with a built-in premium firewall that spots suspicious traffic and prevents your website from even loading the WordPress login page.

To learn more about Login Protection checkout our Guide on WordPress Login Security.

What is a DDoS Attack?

A distributed denial-of-service (DDoS) attack is a malware attack that sends too much traffic to your WordPress website for your server to handle.

Hackers don't hack just one website or device. Instead, they establish an entire army of hacked devices and websites to direct focused DDoS attacks.

The collection of compromised devices used for a DDoS attack acts on an internet called a botnet. Once a botnet is established, the hacker remotely sends instructions to it and causes other servers to be overwhelmed by a huge surge of traffic.

Pro-Tip: If your website is loading very slowly or if your web host refuses to serve your website, check your analytics immediately. DDoS attacks work in patterns that can be discerned:

- Traffic originating from a single IP address or IP range;

- Traffic from users who share a single behavioral profile, such as device type, geolocation, or web browser version;

- An unexplained surge in requests to a single page or WooCommerce endpoint;

- Traffic spikes at odd hours of the day or a spike every 10 minutes;

These are all symptoms of a DDoS attack.

One of the major motivations behind a DDoS attack is extortion under the threat of destruction of property. The only way to prevent a DDoS attack is to use an effective firewall that can clamp down on suspicious traffic immediately.

Install an SSL Certificate to Secure Your Traffic

SSL Certificates are now the staple for almost all cPanel hosting providers and resellers. An SSL certificate is a small digital file that encrypts an organization's details. Commonly, SSL certificates, when installed, binds:

- A domain name, server name, or hostname;

- And the organization's identity and location.

This secure connection ensures that the traffic between the server and the browser is encrypted.

Before we get into the kind of security an SSL certificate provides, let's understand how it works.

SSL certificates use a method of encryption called public key cryptography.

Public key cryptography uses two sets of keys for encryption – a public key and a private key. It's in many ways similar in concept to WordPress Salts and Keys.

In this kind of encryption, if:

- Angelina sends Brad a message, then the message is locked using Brad's public key.

- But for Brad to read the message, he must unlock it using his private key.

If a hacker intercepts the message without having Brad's private key, they will only see encrypted code that not even a computer can decrypt.

What is Man-In-the-Middle Attack?

A MITM attack is when a third party intercepts a communication between two people. Here, the hacker is essentially a 'man in the middle'.

This might sound all fun and frivolous, but this is a very dangerous attack. The hacker can effectively see every request coming in and out of your website including all transactions.

If the hacker can't get admin access, they can send your users fake web pages that can grab their access credentials.

Imagine this for an instant:

The credit card, the phone number, the email address – everything your users submit on your WordPress hacked website is openly accessible to a hacker.

The simplest way to protect against attacks like this one is to install an SSL certificate.

Pro-Tip: Check all your web pages for the 'https' in the URL. If there are pages missing out on that, you may have a mixed content issue. Fix that as soon as possible. A brute force attack could find the vulnerable pages and push for a MITM attack.

Implement WordPress Hardening and Basic Hygeine

This segment is all about protecting your WordPress website from getting hacked again.

Now, the simplest thing you can do is to implement WordPress hardening measures. Hardening makes sure that even if your website gets hacked again, the hacker can't really edit any files and databases.

Another major tip we have: stop using nulled themes and plugins. Nulled themes and plugins are essentially cracked versions of the plugin. The only problem is that nulled themes and plugins are usually chock full of malware.

Also, if you are using a lot of plugins, be careful of zero-day vulnerabilities. A zero-day vulnerability is essentially a security flaw that the developers and vendors know about, but haven't really fixed. Many WordPress hacked websites have plugins with zero-day vulnerabilities.

The most troubling part about a zero-day vulnerability is that people assume that updating the plugin or theme can automatically fix the WordPress hacked website. That's not true, though. You will have to clean up the website first and then update the software to prevent future hacks.

What Are The Consequences of Getting Hacked?

One of the major questions that we get all the time is – why does it matter if my website gets hacked? Unless it completely defaces the website, why should I even care?

Short answer: you really should care because a hacked website can severely damage your business even if it isn't visibly defacing your website.

A WordPress hacked website can damage your traffic, revenue, and brand value (more on this soon).

But the biggest reason to care is:

Almost all malware is created with the intent to make money off your hard work.

In essence, you spend a lot of time and money on building traffic and revenue, and then because you have a WordPress hacked website, the hacker makes money instead of you.

ليس باردا.

How Hackers Make Money Off Your WordPress Hacked Site

Hackers make money from your website by using your traffic and here's how it works:

- Illicit ads and pop-ups redirect a huge portion of your traffic to other sites and the hacker gets paid for that traffic.

- URL redirections work in the same way – the hacker can redirect the traffic from your WordPress hacked website to make some quick cash.

- If a hacker gets into a WooCommerce website, they can steal the credit card information of your buyers.

- In some cases, a hacker can redirect to a page that looks like yours. When people buy something from the fake page, the hacker gets paid and you never get to know about it.

- A hacker can easily replace a bank account linked to your WooCommerce store. You'll still make the sales number, but the hacker steals all the money.

Let's put this into perspective:

It's not just you who's getting hacked. And it's definitely not just you who's unprepared for a WordPress hacked website.

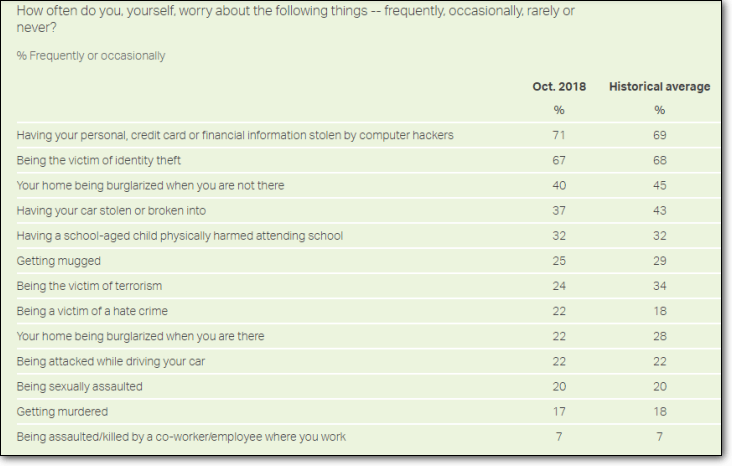

People in America panic a lot more over cybersecurity than personal security:

A study of more than 4,000 organizations across the US, UK, Germany, Spain, and the Netherlands found that 73% of companies are not ready for a cyber attack. (Source: hiscox.co.uk)

We know this sounds bad. But honestly, this is just the tip of the iceberg with WordPress hacked websites.

Believe it or not, it actually gets much worse in the long term.

In the long term, a WordPress hacked website can:

- Completely stop traffic to your business because it got blacklisted

- Destroy your brand's reputation because no one wants to be a victim of cybercrime

- Essentially destroy your revenue channels by destroying trust and stealing traffic

That's not even the worst part.

The worst part is that the hack may not even have visible consequences. You might be getting robbed on a daily basis without ever knowing it.

Now, maybe a security plugin flags a malware along with 10 other false alarms. And maybe you do see it. How often do you take action and check out all the alarms?

And even if you do find the malware and clean it, even if you miss a single backdoor on your WordPress hacked website, you can get infected all over again.

The simplest way to get out of this vicious cycle is to install an automatic malware scanner and removal tool.

تغليف

Now that you know how to scan and clean a WordPress hacked website, just take the time to set up security measures to prevent future hacks. You have successfully defeated the hacker. You can now go back to building your business after you set up the basic security measures.

Bonus Tip: You can set up WordPress hardening manually or install MalCare and do it in 3 minutes or less.

It's time to take a sip of hot, steaming tea and relax – especially if you're a MalCare user. You never have to worry about WordPress security again.

If you have any questions, feel free to drop a comment below. We have a team of WordPress security experts who can help you resolve any issue you might face.

حتى المرة القادمة!