ماذا تفعل إذا أصيبت بـ SEO Spam على WordPress

نشرت: 2021-05-17في Jetpack ، يعد التعامل مع أنواع مختلفة من تهديدات الويب والهجمات جزءًا من روتيننا. في معظم الأحيان ، تتراوح من جمع ملف ضار والعثور على ناقل الهجوم ، إلى تقديم المساعدة في استعادة موقع ويب من أحدث نسخة احتياطية. لكن في بعض الأحيان ندخل بعدًا مختلفًا من الهجمات الإبداعية حقًا ، بعد إعادة العدوى التي لا يمكن تفسيرها - ندخل ... منطقة الشفق.

حسنًا ، من المحتمل أن أكون درامية أكثر من اللازم ، لكن احمل معي بينما أجهز المشهد لهذه القصة الغامضة. مستعد؟ يرجى الانضمام إلي في هذه الرحلة إلى عالم الأشباح والبريد العشوائي ومحركات البحث.

السلوك الخبيث

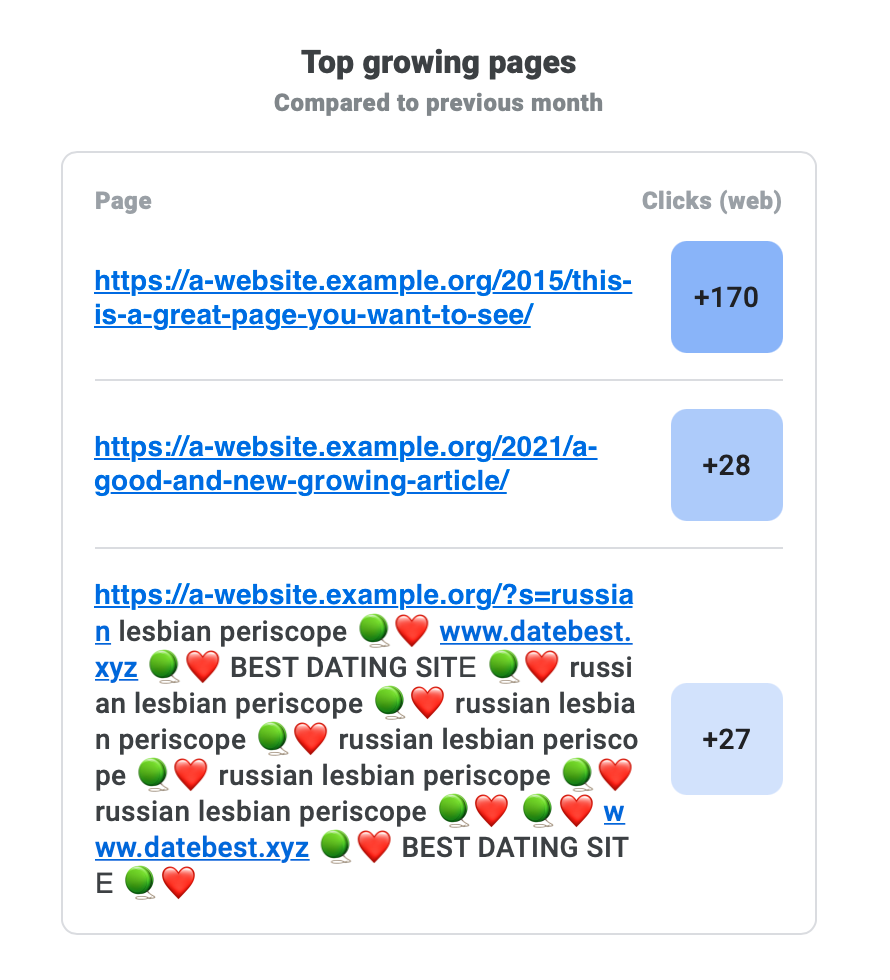

وجدنا موقعًا على شبكة الإنترنت تعرض لهجوم مثير جدًا للاهتمام. ظهرت لأول مرة كرسالة بريد إلكتروني تم إرسالها بواسطة Google Search Console: تم إدراج عنوان URL غير مألوف (وعنوان مشبوه للغاية في ذلك ، مع عنوان URL قابل للنقر بداخله) كأعلى صفحة متنامية.

كان مالك موقع الويب منزعجًا بعض الشيء لأن مثل هذا السلوك غالبًا ما يكون نتيجة لعدوى ، لكن Jetpack لم يكتشفه أو يحذره من أي شيء. بالإضافة إلى ذلك ، لم تكن هذه الصفحات موجودة حتى على موقع الويب عند فحصها ، ولكن تم فهرستها بواسطة Google على أي حال. تكثف منطقة الشفق.

نظرًا لأننا تحققنا من أي ملفات مشبوهة قد فاتها Jetpack Scan (لا توجد أداة أمنية تكتشف 100٪ من التهديدات) ، أصبحت الأمور أكثر غرابة. كان WordPress Core والإضافات سليمة: لا يوجد ملف أو نصوص محقونة في قاعدة البيانات. لم يكن هناك أي إصلاح أمني لبعض المكونات الإضافية القديمة ، وكان WordPress إصدارًا واحدًا خلف (5.6) ، ولم يدرج التحديث الأخير أي إصلاحات أمنية كبيرة. لم يكن هناك أي شيء مريب على الإطلاق. لا يوجد مشتبه بهم عاديون ، ولا دليل على وقوع هجمات ؛ ليس الان على اي حال.

الخطوة المنطقية التالية هي التحقق من سجلات الوصول. ربما يمكن أن يلقي بعض الضوء على هذا اللغز. هل نجد أننا نواجه هجوم يوم الصفر ، أو أننا وجدنا أخيرًا دليلًا على نظرية الأكوان المتعددة ، وهذا الموقع مصاب فقط في الكون # 1337؟ إلى السجلات!

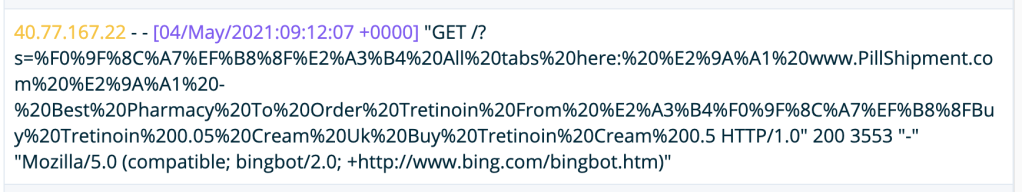

كما تتوقع: لا شيء غريب ، بخلاف مجموعة من الطلبات لتلك الصفحات العشوائية كما ترى في لقطات الشاشة. وكانوا جميعًا يعيدون "200 موافق". إذن ، الصفحة موجودة في مكان ما في الزمان والمكان ، أو ... انتظر ثانية ... هل تراها الآن؟

كل تلك الصفحات كانت تشير إلى نفس الموقع: "/؟ s =" ، مما يعني أن محركات البحث (المشكلة التي لاحظتها Google ، لكن الطلبات قادمة من Bing) كانت تقوم بفهرسة صفحات نتائج البحث. ولما ذلك؟ الزاحف لا يجري عمليات بحث على الصفحة ، على حد علمنا ، أليس كذلك؟

مفارقة الفهرسة

تعتبر أساسيات كيفية عمل محرك البحث مباشرة إلى حد ما إذا كنت تعمل في مجال أعمال مواقع الويب. هناك روبوت (أو نص آلي) يزحف إلى صفحات الويب ، ويفهرس محتواها ، ويقوم ببعض السحر ، ويخزن الموارد القابلة للاستعلام في مكان ما في السحابة.

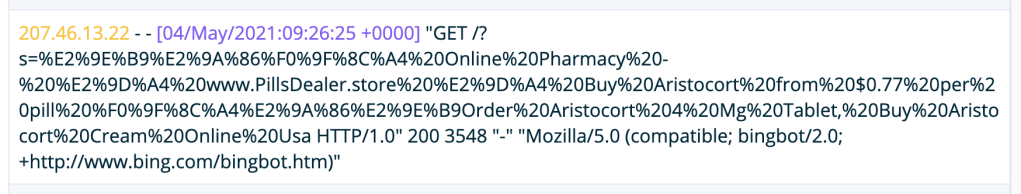

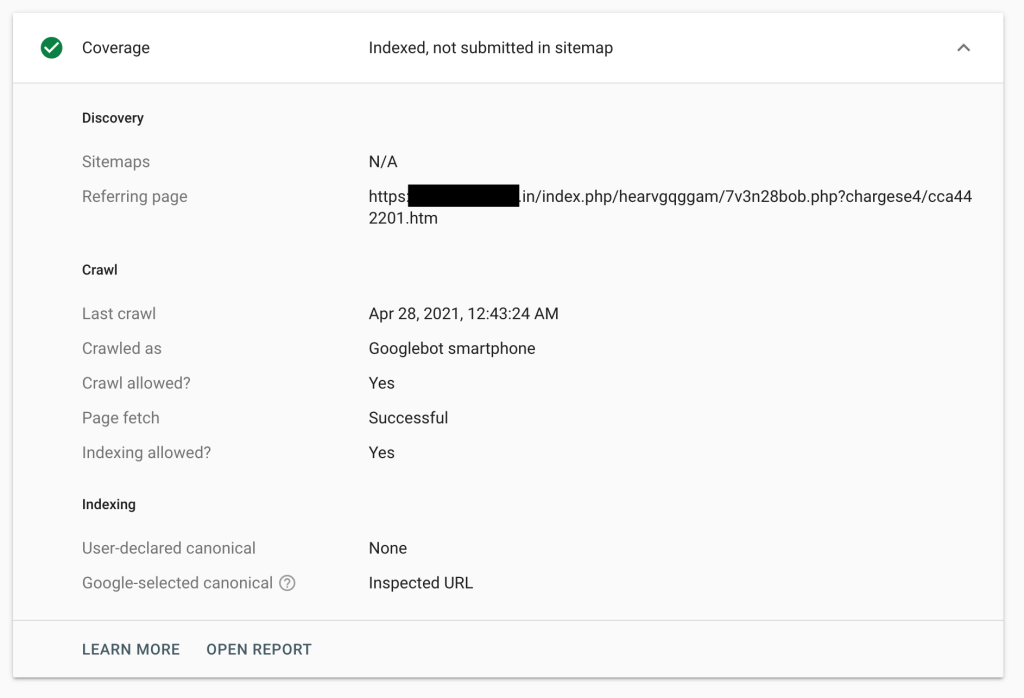

مع وضع ذلك في الاعتبار ، قمنا بحفر السجلات أكثر قليلاً لمعرفة ما إذا كان أي من هذه الطلبات لديه أي دليل آخر ، مثل المُحيل ، ولكن لم يحالفنا الحظ على الإطلاق. جميع الطلبات المسجلة كانت واردة من محركات البحث. لحسن الحظ ، كان لدى Google Search Console إحدى صفحات الإحالة في أحد السجلات.

الآن أعتقد أن الوقت قد حان لتبديل قبعة Twilight Zone الخاصة بنا من أجل قبعة CSI والبحث عن بعض عظام موقع الويب لوضعها تحت المجهر.

بالنسبة للعين المدربة ، من السهل أن ترى أن عنوان URL لصفحة الإحالة ينتمي إلى موقع ويب تم اختراقه ؛ لحسن الحظ ، لدينا عيون مدربة جيدًا! دليل "index.php" لا معنى له وربما تمت إضافته لإرباك مالك الموقع. بعد ذلك ، يتبعه دليل عشوائي آخر وملف PHP يحمل اسمًا عشوائيًا ، والذي من المحتمل أن يكون محملًا يحصل على الحمولة النهائية: `cargese4 / cca442201.htm` ، وهو أيضًا عشوائي. كل هذه خصائص الإصابة بالبرامج الضارة المرتبطة بمزرعة الارتباط.

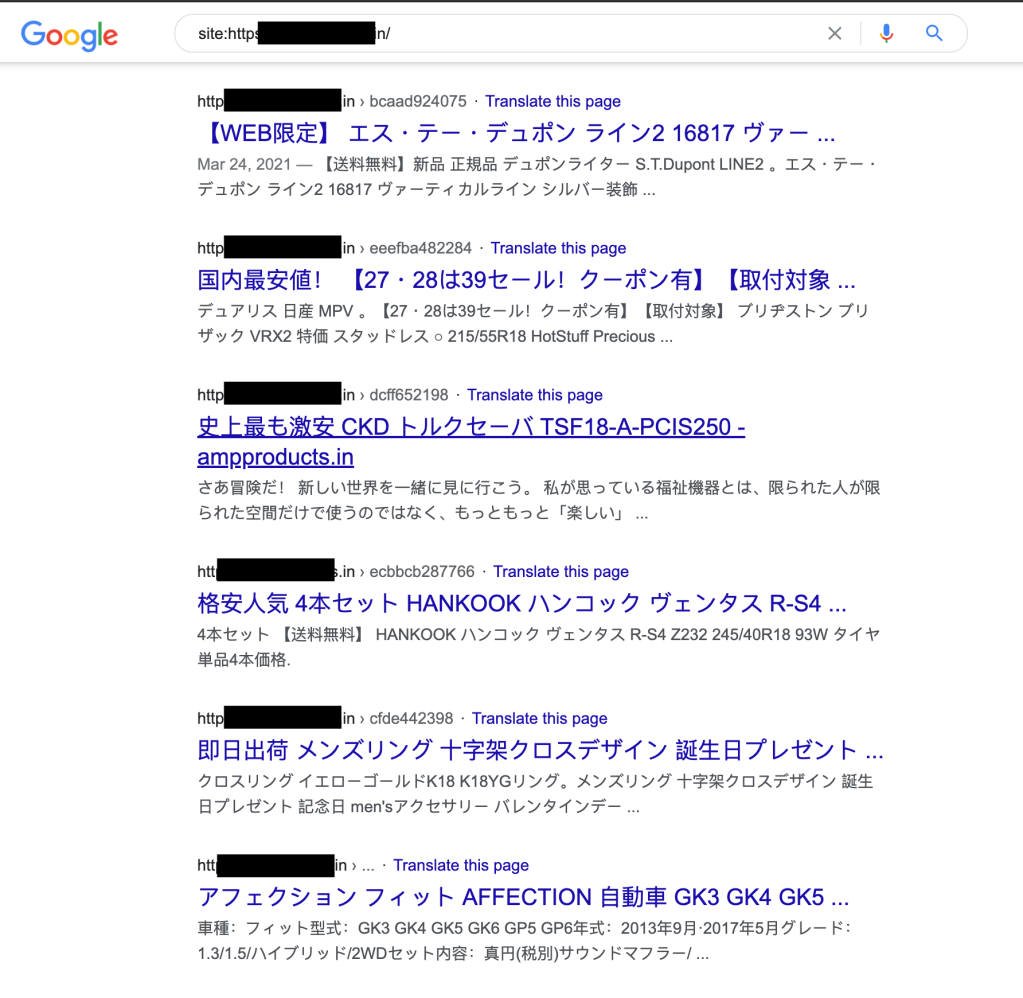

أكد بحث سريع على Google لمعرفة ما تمت فهرسته لموقع الإحالة أنه مصاب بالفعل ويقدم رسائل غير مرغوب فيها لتحسين محركات البحث لفترة من الوقت. الموقع مخصص لشركة أغذية في الهند ولكنه يقدم صفقات على سيارات الدفع الرباعي في اليابان - نعم ، هذا بريد عشوائي.

لكن ، لم يتم ربط أي من النتائج بموقع صديقنا ، لذلك قررت أن أجد ما إذا كانت المواقع الأخرى قد تأثرت بنفس السلوك الغريب.

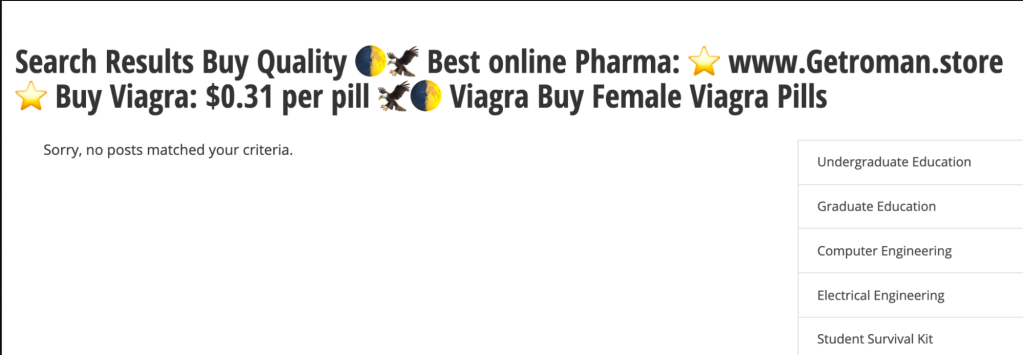

من أجل البحث عن المزيد من ضحايا هجوم البريد العشوائي هذا ، للأغراض التعليمية فقط ، استخدمنا معرفتنا بـ Google-fu لصياغة استعلام بحث يعرض مواقع تنتهي بـ .edu ، والتي تحتوي على `/؟ s =` في عنوان URL ، وكلمة "شراء" في العنوان. وحصلنا على 22 نتيجة. وهو ما يكفي لمطاردتنا.

وهذا دليل على أن الموقع المبلغ عنه لم يكن الوحيد المتضرر ؛ يبدو أنها مشكلة أكثر انتشارًا. لقد فكرنا في ما يمكن أن يجعل Google تقوم بفهرسة تلك الصفحات. كيف وصلهم Googlebot؟ الخطوة التالية: Backlink Checkers.

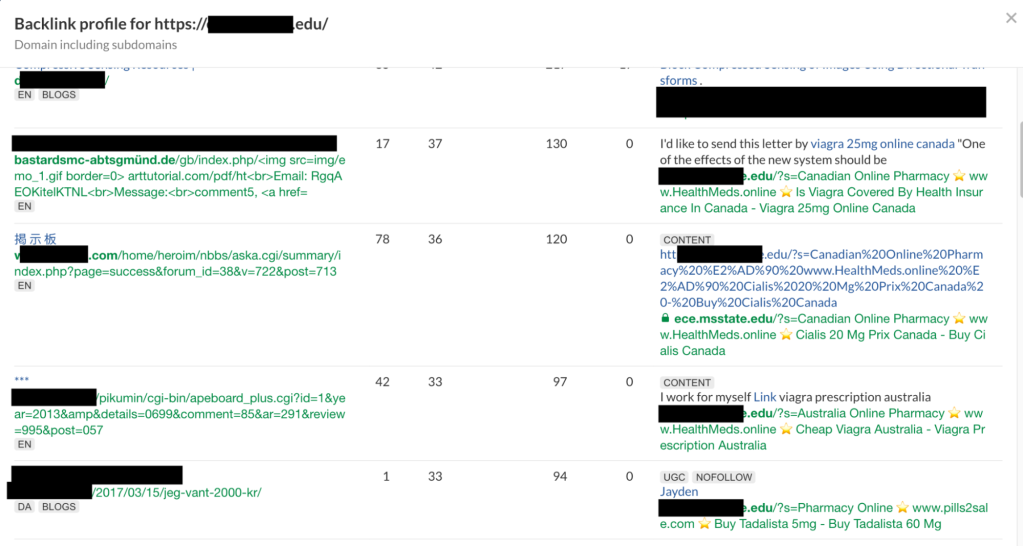

هناك العديد من الأدوات عبر الإنترنت التي توفر تقارير عن الروابط الخلفية لمواقع الويب ؛ الذي استخدمناه في هذا البحث هو Ahrefs ، لكن الأدوات الأخرى قد تصل إلى نفس النتائج. تم سرد بعض صفحات البحث الضارة في النتائج ، مما يؤكد أننا كنا على المسار الصحيح.

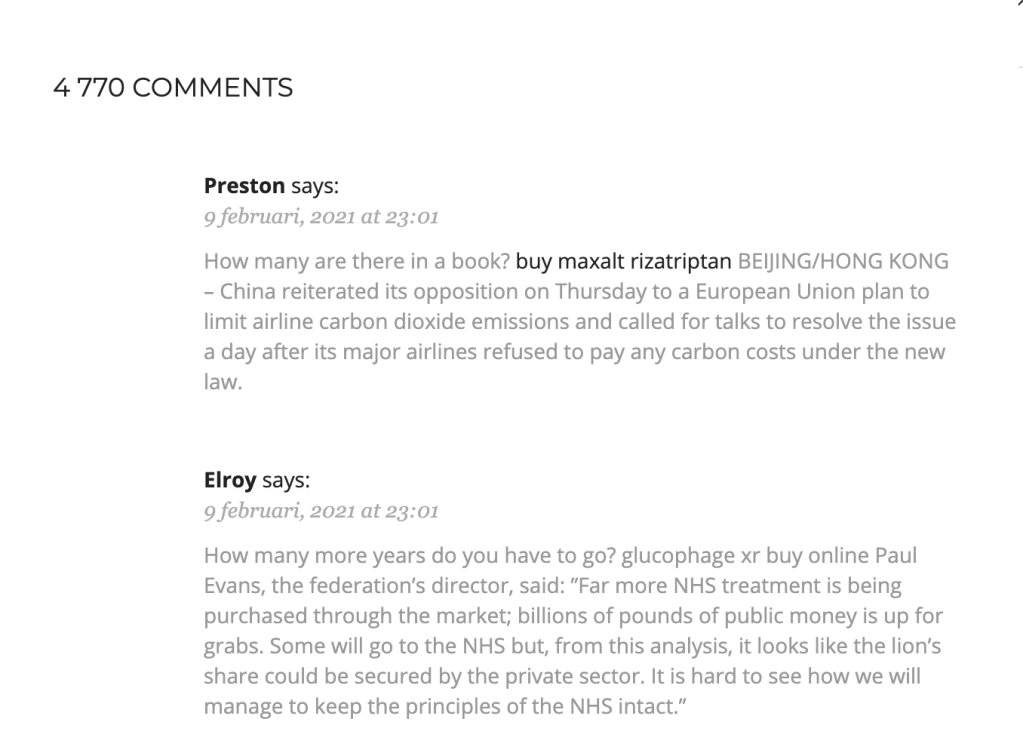

عند تحديد أحد مواقع الويب هذه للتحقق مما كان يحدث ، رأينا ما يقرب من 5000 تعليق غير مرغوب فيه ، كما ترى في لقطة الشاشة التالية (يجب عليهم التحقق من Jetpack Anti-spam). كان كل تعليق مرتبطًا بصفحة بحث عن موقع ويب بها محتوى غير مرغوب فيه في الاستعلام.

اصطياد الأرنب الأبيض

كما ذكرت من قبل ، لا تقوم روبوتات محرك البحث بإجراء استعلامات على صفحات مواقع الويب. ولكن ، إذا عثرت على رابط لها ، فسيتم اتباعها. وإذا لم تخبر الصفحة النص البرمجي الآلي أن صفحة معينة غير قابلة للفهرسة ، فستضيفها.

هذه طريقة ذكية "لحقن" البريد العشوائي على موقع ويب لإرسال رسائل غير مرغوب فيها إلى نتائج محرك البحث وزيادة ترتيب صفحة الموقع من خلال زراعة الروابط منخفضة الجهد.

الآن بعد أن فهمنا المشكلة ، كيف يمكننا إخبار روبوتات محرك البحث بتجنب اتباع الروابط المؤدية إلى صفحات البحث (أو رفض فهرستها فقط)؟ أفضل طريقة هي إجراء تغيير على WordPress Core ، مما سيساعد في حماية المجتمع بأكمله (إذا كنت تريد الإبلاغ عن خطأ أو تريد المساهمة في الكود ، يرجى الانضمام إلينا).

لتجنب بعض التعديلات غير الضرورية ، قمنا بفحص WordPress Core trac ووجدنا هذه المشكلة التي تم حلها في الإصدار 5.7 ولكن للأسف لم تصل إلى سجل التغيير كمشكلة أمنية.

سأقتبس من الكاتب ، الذي وصف المشكلة أفضل مما أستطيع (شكرًا جزيلًا على التقرير):

بدأ مرسلو البريد الإلكتروني العشوائي في إساءة استخدام ميزات البحث في تلك المواقع عن طريق تمرير مصطلحات البريد العشوائي وأسماء المضيف على أمل تعزيز تصنيفات البحث لمواقع مرسلي البريد العشوائي.

يضع مرسلو الرسائل غير المرغوب فيها هذه الروابط في مواقع wiki المفتوحة وتعليقات المدونات والمنتديات ومزارع الروابط الأخرى ، معتمدين على محركات البحث التي تزحف إلى ارتباطاتها ، ثم زيارة صفحات نتائج البحث الناتجة التي تحتوي على محتوى غير مرغوب فيه وفهرستها.

هذا الهجوم واسع الانتشار بشكل مدهش ، حيث أثر على العديد من مواقع الويب حول العالم. على الرغم من أن بعض أنظمة إدارة المحتوى والمواقع المدعومة برمز مكتوب بشكل مخصص قد تكون عرضة لهذه التقنية ، بناءً على التحقيق الأولي ، يبدو أن منصة الويب الأكثر استهدافًا هي WordPress - على الأقل في مساحة .edu. "

هذا ليس مفاجئًا لأن أكثر من 41٪ من أكبر المواقع على الويب هي مواقع WordPress.

إغلاق القضية

هناك بعض الدروس الجيدة التي يمكن تعلمها من هذه الحادثة:

- عنوان URL المعروض على Top Growing Pages ليس معقمًا جيدًا ، لذا فإن عناوين URL غير المرغوب فيها التي تراها مفصولة برموز تعبيرية قابلة للنقر مباشرة (مرحبًا أصدقاء Google ، هذا عليك) ؛ يمكن للمستخدمين غير المدركين النقر عليها والوصول إلى محتوى غير مرغوب فيه.

- تحتاج Google إلى بعض التعديلات لتجنب فهرسة الصفحات غير المرغوب فيها بشكل واضح. بناءً على تقرير الأداة ، تم الزحف إلى بعض الصفحات الواضحة ولم تتم فهرستها ، بينما تمت إضافة البريد العشوائي.

- سيستفيد المهاجمون حتى من أصغر فتحة في نظامك ويجب أن نكون يقظين في جميع الأوقات.

- استمع دائمًا للناس وافهم مشاكلهم. إذا فحصنا السجلات من أدواتنا الخاصة فقط ، فلن نكون على علم بهذه المشكلة ولن نتمكن من المساعدة في إصلاح مواقعهم.

- حافظ على تحديث برنامجك. دائماً.

في Jetpack ، نعمل بجد للتأكد من حماية مواقع الويب الخاصة بك من هذه الأنواع من الثغرات الأمنية. للبقاء متقدمًا بخطوة واحدة على أي تهديدات جديدة ، تحقق من Jetpack Scan ، والذي يتضمن فحصًا أمنيًا وإزالة البرامج الضارة تلقائيًا.

وتلميحًا إلى إيرين كاسالي لتسليط الضوء على هذه المشكلة والمساعدة في التحقيق.