ما هو برنامج فحص البرامج الضارة في WordPress؟ هل تستحق ذلك؟

نشرت: 2024-03-12سواء كان موقع الويب الخاص بك على WordPress عبارة عن متجر للتجارة الإلكترونية بملايين الدولارات أو مدونة شخصية، فإن الآثار السلبية للبرامج الضارة يمكن أن تكون مدمرة. بغض النظر عن عدد الإجراءات الوقائية التي تتخذها، فأنت لا تعرف أبدًا متى قد يعثر شخص ما على ثغرة أمنية جديدة ويستغلها.

لا تتسبب العديد من أنواع البرامج الضارة في تعطيل الأداء اليومي لموقعك على الويب، لذلك قد لا تعرف حتى أنك تعرضت للاختراق. على الرغم من أن البرامج الضارة مخفية، إلا أنها تقوم بسرقة البيانات الحساسة بهدوء، أو إدخال روابط غير مرغوب فيها إلى مواقع الويب الضارة، أو إضافة عمليات إعادة توجيه ضارة، أو إرسال رسائل بريد إلكتروني احتيالية إلى زوار موقعك، أو استخدام الخادم الخاص بك لاستخراج العملات المشفرة. قد يستغرق الأمر أسابيع أو أشهرًا لتكتشف أن هناك شيئًا غريبًا، وبحلول ذلك الوقت، يتم إدراجك في القائمة المحظورة من محركات البحث، وفقدت ثقة المستخدم، وبدأت رحلة شاقة لاستعادة البيانات.

الخطوة الأولى في منع الإصابة بالبرامج الضارة هي تنفيذ تدابير أمنية صارمة. الخطوة التالية هي تثبيت ماسح ضوئي للبرامج الضارة مثل Jetpack Scan لالتقاط بعض الأنواع الأكثر شيوعًا من البرامج الضارة وإزالتها قبل حدوث أي ضرر واسع النطاق.

سنتحدث في هذه المقالة عن كيفية عمل برامج فحص البرامج الضارة وسبب أهميتها لأمن موقع الويب الخاص بك. سنكشف أيضًا عن بعض الخرافات الشائعة حول أدوات فحص البرامج الضارة، ونناقش العوامل التي يجب مراعاتها عند اختيار الحل، ونوضح لك كيفية تثبيت أداة فحص البرامج الضارة على موقع WordPress الخاص بك.

ما هو برنامج فحص البرامج الضارة لموقع الويب؟

تم تصميم ماسح البرامج الضارة لموقع الويب للتعرف على التعليمات البرمجية والبرامج الضارة، والتي يشار إليها عادة باسم البرامج الضارة، على خادم موقع الويب. يقومون بفحص الملفات والأدلة الموجودة على الخادم والبحث عن الخصائص والسلوكيات وأنماط البرامج الضارة المعروفة، والتي يشار إليها عادةً بالتوقيعات، والتي قد تشير إلى وجود برامج ضارة.

عادةً ما يتم إجراء عمليات الفحص هذه على فترات دورية متسقة، لتوفير مراقبة مستمرة للملفات والأنشطة الضارة على الخادم. على أقل تقدير، يمكن لهذا الأسلوب تقليل الضرر الذي تسببه البرامج الضارة، ولكن في كثير من الحالات يمكنه اكتشاف البرامج الضارة وحظرها قبل أن يتم تنفيذها أو التسبب في ضرر.

عندما يتعرف ماسح البرامج الضارة على تعليمات برمجية ضارة، فإنه عادةً ما يقدم خيارات للتعامل مع التهديد. وقد يشمل ذلك عزل الملف المصاب، أو محاولة تنظيفه، أو إخطار مسؤول الويب لإزالته يدويًا.

هل يستحق ماسح البرامج الضارة لمواقع WordPress؟

حتى مع وجود ممارسات أمنية جيدة، قد يظل موقعك عرضة للاختراق. لا يوجد حل مثالي، ويعمل المتسللون دائمًا بجد للتوصل إلى طرق جديدة لاختراق مواقع الويب والتهرب من الاكتشاف.

إذا كان لا يزال يتعين على أكبر اللاعبين العالميين التعامل بشكل دوري مع مواقع الويب المخترقة، فلا يوجد سبب للاعتقاد بأن موقعك غير قابل للاختراق بنسبة 100%. ستؤدي الممارسات الأمنية الجيدة إلى تقليل المخاطر بشكل كبير، مما يمنع الغالبية العظمى من عمليات الاختراق. ومع ذلك، إذا تسلل شيء ما، يمكن أن يساعد برنامج فحص البرامج الضارة من خلال تحديد تلك التهديدات والقضاء عليها بسرعة.

من خلال تحديد البرامج الضارة بسرعة، يمكنك حماية سمعة موقع WordPress الخاص بك والحفاظ على أداء قوي للموقع. إذا تم السماح بتشغيل البرامج الضارة دون تحديد على موقع الويب الخاص بك، فقد يؤدي ذلك إلى فرض عقوبات على محرك البحث أو وضع القائمة في القائمة المحظورة. ويمكنه أيضًا إبطاء سرعة موقعك عن طريق استخدام موارد الخادم الخاص بك لتشغيل برامج ضارة.

دور الماسحات الضوئية للبرامج الضارة

تلعب برامج فحص البرامج الضارة دورًا مهمًا في النظام البيئي الأمني. إذا تمكنت البرامج الضارة من تجاوز خط الدفاع الأول لموقع الويب وتمكنت من اختراق الموقع، فإن أدوات الفحص تعمل على مساعدة الخبراء على تخفيف الأضرار المحتملة من خلال اتخاذ إجراءات فورية. دعونا نلقي نظرة أبعد قليلاً على دور أدوات فحص البرامج الضارة.

الكشف المبكر عن التهديدات

يمكن لبرامج فحص البرامج الضارة البحث بشكل استباقي عن نقاط الضعف المعروفة في الامتدادات، وتنبيه المستخدم لتحديث الإصلاحات المطلوبة أو تطبيقها. قد تنبهك بعض أدوات فحص الثغرات الإضافية لتشمل ما يلي:

- كلمات مرور المستخدم غير آمنة

- الإضافات والموضوعات قديمة

- ملفات WordPress الأساسية القديمة أو التي تم تكوينها بشكل خاطئ

- القائمة المحظورة

- نشاط الموقع المشبوه

عمليات تنظيف مبسطة

ستتضمن بعض برامج فحص البرامج الضارة خيارًا لإزالة البرامج الضارة تلقائيًا أو تزويدك بتقارير عن ملفات أو أدلة WordPress المصابة حتى تتمكن من العثور على أي تعليمات برمجية مخالفة وإزالتها بسهولة.

التكامل مع التدابير الأمنية الأخرى

تعد أدوات فحص البرامج الضارة عنصرًا مهمًا في استراتيجية الأمان متعددة الطبقات - والتي يشار إليها أحيانًا باسم نموذج الجبن السويسري للأمان. لا يوجد إجراء أمني فردي كافٍ للحفاظ على أمان موقع الويب الخاص بك. ستكون هناك دائمًا فجوة يمكن للمهاجم اختراقها. من خلال استخدام استراتيجية الجبن السويسري، يمكنك إنشاء طبقات متعددة من الحماية، والتي عند استخدامها معًا، توفر دفاعًا أكثر اكتمالاً.

إذا كان برنامج فحص البرامج الضارة الخاص بك يأتي كجزء من حزمة برامج أمان أوسع أو متوافق مع أدوات الأمان الأخرى التي تستخدمها، فستكون لديك طبقة إضافية من الحماية من البرامج الضارة لموقعك على الويب.

فضح الخرافات الشائعة حول أدوات فحص البرامج الضارة في WordPress

الخرافة الأولى: توفر الماسحات الضوئية إحساسًا زائفًا بالأمان

لا ينبغي أبدًا اعتبار برامج فحص البرامج الضارة هي الطريقة الوحيدة لأمن موقع الويب. يجب تجنب أي برنامج أمان يعدك بأنك تحتاج فقط إلى ماسح ضوئي للبرامج الضارة للحصول على الأمان الكامل. وينطبق الشيء نفسه على أي شركة برامج أمنية تقول إن فحص البرامج الضارة غير ضروري.

فكر في الأمر بهذه الطريقة - إذا أبقيت أبوابك ونوافذك مغلقة، فلا يزال من الممكن أن يقتحم المتسلل. يمكنك بناء منزلك في كهف تحت الأرض بمدخل ومخرج واحد فقط، محاطًا بصفوف متعددة من السياج، وخندق مليء بالتماسيح. وسلسلة من الأفخاخ المتفجرة المعقدة.

ولكن هذا ليس فقط غير عملي بالنسبة لمعظم أصحاب المنازل (وبالتأكيد يتعارض مع معظم قواعد HOA)، بل سيكون أمرًا مزعجًا جدًا للضيوف المدعوين وقد يظل الدخيل قادرًا على إيجاد طريقة بأي حال.

قد يركز النهج المعقول على أقفال آمنة على جميع النوافذ والأبواب، والحفاظ على الأشياء الثمينة مخبأة في خزانة مقفلة عندما تكون بعيدًا، ثم تركيب كاميرات أمنية في الهواء الطلق للقبض على أي متطفلين يتعدون على ممتلكاتك أو يحاولون الدخول إلى منزلك. .

ينطبق هذا النهج نفسه على أمان موقع الويب. الطريقة الوحيدة لجعل موقع الويب الخاص بك آمنًا بنسبة 100٪ هي منع أي شخص غيرك من الوصول إليه (وهذا النوع من الإحباط يبطل الغرض من وجود موقع ويب). ستحتاج دائمًا إلى الموازنة بين الأمان وسهولة الاستخدام، وسيختلف شكل ذلك وفقًا لاحتياجاتك.

ركز على الإجراءات الوقائية التي لها التأثير الأكبر على الأمان، ثم قم بتثبيت البرنامج الإضافي لفحص البرامج الضارة لاكتشاف التهديدات الأكثر شيوعًا ونقاط الضعف الأمنية التي قد تتسلل.

الخرافة الثانية: جميع الماسحات الضوئية متساوية

لا تعمل جميع أدوات فحص البرامج الضارة في WordPress بنفس الطريقة أو تقدم نفس الميزات. هناك أيضًا اختلافات في التكلفة، وفي عروض كل موفر برامج، قد تكون هناك مستويات مختلفة من الخدمة عند نقاط سعر مختلفة.

فيما يلي بعض الطرق التي قد تختلف بها برامج فحص البرامج الضارة:

- طرق المسح. يمكن لبرامج فحص البرامج الضارة استخدام تقنيات مختلفة لفحص مواقع WordPress. يعتمد البعض على الكشف القائم على التوقيع، أو التحليل الإرشادي، أو التحليل السلوكي، بينما يستخدم البعض الآخر مزيجًا من هذه الأساليب.

- مراقبة في الوقت الحقيقي. توفر بعض برامج فحص البرامج الضارة في WordPress مراقبة في الوقت الفعلي، والتحقق المستمر من البرامج الضارة والأنشطة المشبوهة على موقع الويب الخاص بك. يقدم البعض الآخر عمليات فحص مجدولة أو عند الطلب.

- فحص قاعدة البيانات ونظام الملفات. قد تقوم برامج فحص البرامج الضارة بفحص قاعدة بيانات موقع الويب ونظام الملفات بحثًا عن التعليمات البرمجية والملفات الضارة. يمكن أن يختلف عمق ودقة عمليات الفحص هذه.

- قدرات الإزالة. في حين أن معظم برامج فحص البرامج الضارة يمكنها اكتشاف البرامج الضارة، إلا أنها لا توفر جميعها خيارات الإزالة التلقائية أو اليدوية. قد ينبهك البعض فقط إلى وجود برامج ضارة ويتركون عملية الإزالة لمسؤولي موقع الويب.

- سهولة الاستعمال. يمكن أن تختلف واجهة المستخدم وسهولة الاستخدام بين أدوات فحص البرامج الضارة المختلفة في WordPress. يقدم بعضها لوحات معلومات وتقارير مفصلة سهلة الاستخدام، بينما قد يكون لدى البعض الآخر منحنى تعليمي أكثر حدة.

- اندماج. تم تصميم بعض المكونات الإضافية والماسحات الضوئية لإزالة البرامج الضارة في WordPress للعمل بسلاسة مع خدمات أمان معينة في WordPress، مما يجعل التكامل أسهل لمستخدمي WordPress.

- التوافق. يمكن أن يختلف توافق أداة فحص البرامج الضارة مع إعداد WordPress الخاص بك (بما في ذلك نظام الاستضافة الخاص بك وإصدار WordPress والمكونات الإضافية والموضوعات التي تستخدمها). قد تحتوي بعض الماسحات الضوئية على قيود أو مشكلات في التوافق.

- إستخدام الموارد. يمكن أن يختلف التأثير على أداء موقع الويب الخاص بك وموارد الخادم بين أدوات فحص البرامج الضارة. سوف تستهلك أدوات الفحص المحلية موارد أكثر من أجهزة الفحص عن بعد، مما قد يؤثر على سرعة موقعك واستجابته.

- يكلف. في حين أن بعض برامج فحص البرامج الضارة تقدم إصدارًا مجانيًا، فإن البعض الآخر عبارة عن أدوات أو خدمات متميزة تتطلب اشتراكًا أو دفعة لمرة واحدة. يمكن أن يختلف هيكل التسعير والميزات بشكل كبير.

- الدعم والتحديثات. يمكن أن يختلف مستوى دعم العملاء وتكرار التحديثات التي يقدمها مطورو برنامج فحص البرامج الضارة، وهو ما قد يكون حاسمًا للحفاظ على فعالية الأداة.

- ميزات إضافية. قد تشتمل بعض برامج فحص البرامج الضارة على ميزات أمان إضافية مثل حماية جدار الحماية، وفحص الثغرات الأمنية، وعمليات فحص قوائم الحظر، بينما يركز البعض الآخر فقط على اكتشاف البرامج الضارة.

نظرًا لوجود اختلافات كثيرة بين أدوات الفحص، فمن المهم إجراء بعض الأبحاث الشاملة حتى تتمكن من اختيار أداة فحص البرامج الضارة التي تناسب احتياجاتك المحددة وميزانيتك ومتطلباتك الفنية.

الخرافة الثالثة: تعمل الماسحات الضوئية على إبطاء مواقع الويب

نعم، يمكن أن تكون أدوات الفحص المحلية كثيفة الاستخدام للموارد، ولكن حتى مع ذلك، يمكنك ضبط عمليات الفحص هذه ليتم تشغيلها في الأوقات التي تحصل فيها عادةً على أقل قدر من حركة مرور الويب.

هناك الكثير من الأشياء الأخرى التي من شأنها أن تؤدي إلى إبطاء موقعك بشكل أكثر اتساقًا حتى من عمليات الفحص الدورية التي يقوم بها ماسح ضوئي محلي للبرامج الضارة. بعض الأسباب الأكثر شيوعًا لموقع الويب البطيء هي:

- استضافة منخفضة الجودة. إذا تمت استضافة موقع WordPress الخاص بك على خطة استضافة منخفضة الجودة ذات مساحة تخزين وذاكرة وموارد وحدة المعالجة المركزية محدودة، فسوف تواجه أوقات تحميل بطيئة. إذا كان موجودًا على خادم مشترك، فلن تعرف ما إذا كانت المواقع "الجارية" الخاصة بك قد تم إعدادها بكفاءة، أو مصابة ببرامج ضارة، أو تؤدي مهام تستهلك الكثير من موارد الخادم.

- ملفات الصور والفيديو كبيرة. إذا لم يتم تحسين أحجام ملفات الصور الخاصة بك لتكون صغيرة قدر الإمكان (مع الاحتفاظ بالجودة التي تحتاجها)، فقد يؤدي ذلك إلى إبطاء وقت تحميل موقع الويب الخاص بك. يمكن أن تستهلك ملفات الفيديو أيضًا الكثير من موارد الخادم ومن الأفضل استضافتها خارج الموقع من خلال خدمة مثل Jetpack VideoPress المصممة لتقديم محتوى الفيديو بشكل أكثر كفاءة.

- عدم وجود ذاكرة التخزين المؤقت. يعمل التخزين المؤقت على تحسين أداء موقع الويب عن طريق تخزين المحتوى المعالج مسبقًا وتقديمه مؤقتًا من خادم الويب بحيث يمكن استرجاعه بسرعة وتسليمه للمستخدمين دون الحاجة إلى إعادة إنشاء المحتوى من البداية في كل مرة يتم فيها تقديم طلب. يؤدي هذا إلى تقليل الضغط على الخادم وتقليل الوقت المستغرق لتحميل صفحات الويب.

- رمز غير الأمثل. يمكن أن تساعد تقنيات مثل تصغير التعليمات البرمجية والضغط والتحميل غير المتزامن أو البطيء على تحسين الأداء بشكل كبير.

- البرنامج المساعد والموضوع سخام. إن استخدام السمات والمكونات الإضافية ذات الترميز السيئ، أو وجود عدد كبير جدًا من المكونات الإضافية، أو المكونات الإضافية الزائدة عن الحاجة، يمكن أن تساهم جميعها في إبطاء موقع الويب الخاص بك.

- عدم استخدام شبكة توصيل المحتوى (CDN). شبكة CDN عبارة عن شبكة موزعة من الخوادم الموضوعة بشكل استراتيجي في مواقع جغرافية متعددة بهدف تقديم محتوى الويب للمستخدمين النهائيين بشكل أكثر كفاءة وبأداء محسن. تم تصميم شبكات CDN لتقليل زمن الوصول وتقليل الحمل على الخادم الأصلي وتحسين تجربة المستخدم الشاملة.

إذا كنت قد فعلت كل ما بوسعك لتحسين سرعة موقعك، وتريد التأكد من تحميله بسرعة في جميع الأوقات، فاختر أداة فحص البرامج الضارة في WordPress التي تستخدم الفحص عن بُعد. تستخدم الماسحات الضوئية عن بعد موارد الخادم الخاصة بها لإجراء عمليات الفحص بحيث يكون هناك تأثير ضئيل أو معدوم على الخادم الخاص بك.

بغض النظر عن نوع الماسح الضوئي الذي تفكر في استخدامه، يمكنك التأكد من أن هناك شيئًا واحدًا من شأنه أن يبطئ موقعك أكثر من مجرد ماسح ضوئي للبرامج الضارة، وهو البرامج الضارة الفعلية.

الخرافة الرابعة: إذا كان بإمكان البرامج الضارة تعطيل المكون الإضافي للماسح الضوئي لديك على أي حال، فلا داعي لتثبيته.

المشكلة الرئيسية في كل حلول فحص البرامج الضارة لمواقع WordPress هي أنها تتطلب تثبيت مكون إضافي لاستخدامها. وإذا كان بإمكان بعض البرامج الضارة الإضافية أو أي متسلل يتمتع بإمكانية الوصول إلى مستوى المسؤول الدخول ببساطة وحذف المكون الإضافي لفحص البرامج الضارة، فلماذا تهتم؟ ما هي النقطة؟

والحقيقة هي أن مجرد كون برامج فحص البرامج الضارة ليست مثالية لا يعني أنها ليست مفيدة وعنصرًا أساسيًا في النهج الشامل والمتعدد الطبقات لأمن موقع الويب. إن استخدام خدمة فحص البرامج الضارة عالية الجودة جنبًا إلى جنب مع تدابير الأمان الوقائية الأخرى سيوفر لك أفضل إمكانات الحماية والاستجابة.

كيفية الرد بسرعة على البرامج الضارة المشتبه بها

إذا كنت قلقًا بشأن حذف مكون الأمان الإضافي الخاص بك بواسطة جهة سيئة، فإليك بعض الأشياء التي يمكنك القيام بها والتي تسهل عليك التصرف بسرعة:

- استخدم خدمة فحص البرامج الضارة التي سترسل إليك تنبيهات عند انقطاع اتصالك بالخدمة. على أقل تقدير، يجب أن ترسل لك خدمتك إشعارًا عبر البريد الإلكتروني إذا لم تتمكن من الاتصال بموقعك على الويب.

- قم بإنشاء مرشح لرسائل البريد الإلكتروني من شركة برامج الأمان الخاصة بك. قم بوضع علامة عليها كأولوية عالية أو مهمة للتأكد من أنها لن تنتهي بطريق الخطأ في مجلد الرسائل غير المرغوب فيها (SPAM).

- احصل على إشعارات فورية لهاتفك عند انقطاع الخدمة. تأكد من أن شركة برامج الأمان التي تختارها تقدم إشعارات الدفع أو تنبيهات الرسائل القصيرة حتى تتمكن من الحصول على تحديثات للمشكلات المحتملة في أسرع وقت ممكن.

- استخدم سجل النشاط المستضاف خارج الموقع. تأكد من أن خدمة الأمان الخاصة بك توفر إمكانية تسجيل الأنشطة وأن السجل محفوظ على خوادم منفصلة عن موقع الويب الخاص بك بحيث يمكن الوصول إليه حتى لو تعرض موقع الويب الخاص بك للاختراق. من المفترض أن تكون قادرًا على مراجعة السجل للعثور على نشاط غير عادي قد يشير إلى وقت اختراق موقعك.

إذا قمت بتسجيل الدخول إلى موقعك ووجدت أن الماسح الضوئي الخاص بك قد تم تعطيله أو حذفه، فإليك خياران مختلفان للخطوات التالية:

- استعادة من نسخة احتياطية نظيفة. إذا كنت تعلم أن موقعك لم يتعرض للإصابة في تاريخ معين، فيمكنك استعادة موقع الويب الخاص بك من نسخة احتياطية سابقة تم التقاطها في ذلك التاريخ. إذا كان مضيف الويب الخاص بك يحتفظ بنسخ احتياطية يومية، فيمكنك الاستعادة منها، أو يمكنك استخدام مكون إضافي مثل Jetpack VaultPress Backup الذي يعمل في الوقت الفعلي لتوفير الحماية الأكثر شمولاً ويخزن الملفات خارج الموقع لتعزيز الأمان وتقليل الضغط على مواردك.

ملاحظة: إذا كان لديك موقع للتجارة الإلكترونية يحتوي على طلبات تم تقديمها منذ آخر نسخة احتياطية نظيفة، أو إذا قمت بنشر منشورات أو منتجات جديدة، فقد تفقد تلك البيانات عند استعادة النسخة الاحتياطية. ستحتاج إلى التأكد من تصدير أي ملفات وعملاء ومنشورات ومنتجات وطلبات قبل استعادتها من النسخة الاحتياطية حتى تتمكن من إعادة استيرادها.

هذا هو المكان الذي يتألق فيه برنامج Jetpack Backup. فهو يحتفظ ببيانات طلب WooCommerce، حتى إذا كان عليك استعادة بقية موقعك إلى تاريخ سابق لتقديم الطلبات الأخيرة.

ستحتاج إلى فحص ملفاتك المصدرة للتأكد من عدم وجود أي آثار لبرامج ضارة مخبأة فيها. يمكنك القيام بذلك عن طريق استعادة النسخة الاحتياطية والملفات المصدرة على موقع مرحلي وإجراء فحص قبل النشر في بيئتك المباشرة.

- قم بتثبيت نسخة جديدة من مكون الأمان الإضافي الخاص بك وقم بإجراء الفحص. إذا كنت لا تعرف متى حدث الاختراق، فيجب عليك حذف المكون الإضافي للأمان وإعادة تثبيت نسخة جديدة مباشرة من مكتبة WordPress.org أو موقع المطور. في حالة تعرض مكون الأمان الإضافي نفسه للاختراق، فمن المفترض أن يحل هذا محل أي تغييرات تم إجراؤها على المكون الإضافي.

ثم قم بإجراء فحص لموقعك. إذا اكتشف الفحص وجود برامج ضارة، فيمكنك إما مطالبة الماسح الضوئي بإزالتها أو إصلاحها يدويًا.

إذا قمت بإجراء فحص ولم يتم اكتشاف أي برامج ضارة، ولكنك لا تزال تشعر بالقلق من حدوث شيء مريب، فاتبع الخطوات الواردة في مقالتنا، كيفية اكتشاف البرامج الضارة وإزالتها من موقع WordPress. هناك أيضًا بعض الخطوات الرائعة المضمنة في نهاية هذه المقالة حول ما يجب فعله بعد إزالة البرامج الضارة للحماية من الهجمات المستقبلية.

خمسة عوامل يجب مراعاتها عند اختيار أداة فحص البرامج الضارة

1. هل هو ماسح ضوئي محلي أم ماسح ضوئي بعيد؟

تعمل بعض الماسحات الضوئية محليًا على الخادم الخاص بك والبعض الآخر يعمل على خوادم بعيدة. هناك بعض الاختلافات الرئيسية التي يجب أن تكون على دراية بها بين أدوات الفحص المحلية، وأجهزة الفحص عن بعد تمامًا، وأجهزة الفحص عن بعد التي تتكامل مع موقع WordPress الخاص بك باستخدام مكون إضافي.

الماسحات الضوئية المحلية

يتم تثبيت برامج فحص البرامج الضارة المحلية مباشرة على خادم الويب حيث تتم استضافة موقع WordPress الخاص بك (عبر مكون إضافي) ويتم تشغيلها داخل بيئة الخادم تلك. يركزون على الفحص العميق والمراقبة لملفات وأدلة وقواعد بيانات WordPress. ويمكنها توفير مراقبة في الوقت الفعلي أو يمكن ضبطها للفحص على فترات زمنية محددة لتنبيه مالكي مواقع الويب بالتغييرات أو الأنشطة المشبوهة.

نظرًا لأن أدوات الفحص المحلية يمكنها الوصول إلى ملفاتك وأدلتك، فقد يقدم بعضها أيضًا تنظيفًا آليًا لعدوى البرامج الضارة.

عيب أدوات الفحص المحلية هو أنها يمكن أن تستهلك موارد خادم أكثر من أجهزة الفحص البعيدة، مما قد يؤثر على أداء موقع الويب. يعد هذا أمرًا مهمًا بشكل خاص عندما تأخذ في الاعتبار ما إذا كان موقع الويب الخاص بك موجودًا في بيئة استضافة مشتركة، والتي قد تكون بها موارد محدودة متاحة.

بالإضافة إلى ذلك، نظرًا لأن الماسح الضوئي المحلي والبرامج الضارة يعملان في نفس البيئة، يمكن للبرامج الضارة مهاجمة الماسح الضوئي مباشرةً وإدراج البرامج الضارة في القائمة المسموح بها حتى لا يتم وضع علامة عليها على أنها مشبوهة.

الماسحات الضوئية عن بعد فقط

تتم استضافة برامج فحص البرامج الضارة عن بعد خارجيًا بواسطة موفر خدمة أمان تابع لجهة خارجية. تعمل من خادم منفصل عن مضيفك. نظرًا لأن البيانات التي تتم مقارنتها أثناء فحص موقعك موجودة على خادم خارجي، فلن تتمكن أي برامج ضارة قد تكون مثبتة على موقعك من إجراء تغييرات مثل محاولة إدراج القائمة المسموح بها نفسها.

لا تتمتع أدوات الفحص البعيدة تمامًا (مثل الخدمات المستندة إلى المتصفح حيث تكتب عنوان URL الخاص بموقعك وتجري فحصًا يدويًا) بإمكانية الوصول المباشر إلى نظام ملفات موقع الويب الخاص بك أو قاعدة البيانات مثل الماسح الضوئي المحلي، لذا يمكنهم فقط التحقق من وجود أي شيء نقاط الضعف والأدلة على البرامج الضارة من خلال الأجزاء التي يمكن الوصول إليها بشكل عام من موقع الويب الخاص بك. وهذا يعني أن هناك الكثير من مكونات الموقع التي لا يمكنهم مراجعتها على الإطلاق.

الماسحات الضوئية عن بعد المتكاملة

تعتمد معظم أدوات الفحص عن بعد المصممة خصيصًا لمواقع WordPress على تثبيت مكون إضافي ينشئ اتصالاً آمنًا بموقعك مع أذونات تسمح بالوصول العميق إلى الدليل.

هذا النهج له الفوائد التالية:

- انخفاض التأثير على أداء الموقع أثناء عمليات الفحص. إن إجراء معظم أو كل عمليات المسح عن بعد يسمح بإجراء عمليات الفحص دون إبطاء موقع الويب الخاص بك.

- المسح العميق للملفات والأدلة والتنظيف التلقائي. إن وجود مكون محلي للفحص عن بعد للبرامج الضارة يعني أن الماسح الضوئي الخاص بك سيكون لديه إمكانية الوصول إلى الملفات والدليل الذي يسمح بإجراء فحص عميق والتنظيف التلقائي للبرامج الضارة. يؤدي ذلك إلى تحسين فرصك في اكتشاف البرامج الضارة وإزالتها بسرعة.

- عمليات المسح التي تتم مقارنتها بأحدث قواعد البيانات. عندما تتم استضافة قواعد بيانات البرامج الضارة المعروفة خارج الموقع من قبل مزود الخدمة الخاص بك، تتم دائمًا مقارنة عمليات الفحص الخاصة بك بأحدث المعلومات المتاحة حتى إذا كان المكون الإضافي الخاص بك قديمًا.

- التسجيل خارج الموقع. نظرًا لأن الماسح الضوئي الخاص بك يجمع المعلومات من خادم بعيد، فيمكن أيضًا تخزين هذه المعلومات عن بُعد. بهذه الطريقة، سيظل بإمكانك مراجعة جميع سجلات أنشطتك في حالة فقدان الوصول إلى موقع الويب الخاص بك بسبب الإصابة ببرامج ضارة (أو لأي سبب آخر).

من المحتمل أن يكون الماسح الضوئي الذي يستخدم هذا النهج المختلط هو الخيار الأكثر كفاءة وقوة لديك.

2. هل يحتوي على جدار حماية لتطبيقات الويب (WAF)؟

على الرغم من أن برامج فحص البرامج الضارة وWAFs تخدم أغراضًا أساسية مختلفة، إلا أنها تكمل بعضها البعض بشكل فعال لتوفير حماية شاملة ضد التهديدات المختلفة.

يضمن الجمع بين WAF وماسح البرامج الضارة دفاعًا أكثر شمولاً. تم تصميم WAFs لحظر وتخفيف مجموعة واسعة من التهديدات، بما في ذلك حركة المرور الضارة والطلبات المشبوهة وهجمات تطبيقات الويب الشائعة مثل حقن SQL والبرمجة النصية عبر المواقع (XSS) وتزوير الطلبات عبر المواقع (CSRF). إذا انتهى بك الأمر إلى موقع WordPress مخترق، فيمكن لـ WAF منع البرامج الضارة من الانتشار عن طريق حظر الطلبات الضارة التي تقدمها.

فائدة أخرى لـ WAFs هي أنها توفر المراقبة والحماية في الوقت الفعلي من خلال فحص حركة مرور الويب الواردة وحظر التهديدات عند حدوثها. تم تجهيز WAFs أيضًا للحماية من ثغرات يوم الصفر والتهديدات الناشئة من خلال تحديد الأنماط والسلوكيات المشبوهة. في حالة ظهور سلالة جديدة من البرامج الضارة أو تقنية الهجوم، غالبًا ما يتمكن WAF من اكتشافها وحظرها قبل تحديث برنامج فحص البرامج الضارة للتعرف عليها.

من خلال دمج ماسح البرامج الضارة مع جدار حماية تطبيق الويب، يمكنك إنشاء إستراتيجية دفاع متعددة الطبقات تتناول جوانب مختلفة من أمان الويب، بدءًا من اكتشاف البرامج الضارة وإزالتها وحتى منع التهديدات بشكل استباقي والتخفيف من آثارها.

3. من قام بتطوير وإدارة الماسح الضوئي؟

من الضروري أن تعرف أنه يمكنك الوثوق بمطور برنامج الأمان الذي تستخدمه. تريد أن يكون برنامج الأمان الخاص بك من الطراز الأول، ويتم صيانته جيدًا، ومصممًا خصيصًا للعمل مع WordPress.

عند تقييم شركة برامج فحص البرامج الضارة، فكر في طرح الأسئلة التالية:

- هل هم مطور راسخ وذو سمعة طيبة؟ يحافظ المطورون ذوو السمعة الطيبة على أدواتهم بشكل نشط، ويصدرون تحديثات لمعالجة التهديدات ونقاط الضعف الجديدة. تتيح لك معرفة المطور تقييم التزام الأداة بالدعم والتحسين المستمر.

- هل لديهم فهم عميق لأمان WordPress؟ يمكن أن تساعدك معرفة المطورين وسمعتهم في مجتمع أمان WordPress في تحديد ما إذا كان الماسح الضوئي جديرًا بالثقة ويمكن الاعتماد عليه. المطورون الذين يستهدف منتجهم مواقع WordPress على وجه التحديد، والذين لديهم تاريخ طويل في العمل مع WordPress، هم أكثر عرضة لإنشاء وصيانة أدوات فعالة وآمنة لـ WordPress.

- هل هم ملتزمون بالشفافية والخصوصية في التعامل مع البيانات؟ تتمتع برامج فحص البرامج الضارة بإمكانية الوصول إلى المعلومات الحساسة حول موقع الويب الخاص بك، بما في ذلك الملفات ومحتويات قاعدة البيانات. يمكن أن توفر لك الشفافية فيما يتعلق بممارسات استخدام البيانات وتخزينها المعلومات التي تحتاجها لمعرفة ما إذا كان يتم التعامل مع بياناتك بشكل آمن.

- هل هم محترمون بين المستخدمين؟ غالبًا ما يكون لدى المطورين الذين يتمتعون بحضور قوي عبر الإنترنت مجتمعات مستخدمين نشطة. يمكن أن يوفر التحقق من تعليقات المستخدمين ومراجعاتهم نظرة ثاقبة حول فعالية وموثوقية أداة فحص البرامج الضارة.

- هل لديهم مستوى عال من دعم العملاء؟ عندما يتعلق الأمر بمشكلات أمنية عاجلة، فأنت تريد أن تكون قادرًا على التواصل بسهولة للحصول على الدعم الفني أو الأسئلة أو المساعدة إذا واجهت مشكلة. تأكد من أن مطور برامج فحص البرامج الضارة لديك يقدم الدعم الذي تحتاجه.

يعد فهم المطورين والمسؤولين الذين يقفون وراء برنامج فحص البرامج الضارة في WordPress أمرًا بالغ الأهمية لضمان شرعية الأداة وأمنها وفعاليتها. من المرجح أن يقدم المطورون ذوو السمعة الطيبة الذين يتمتعون بخلفية واسعة في مكونات أمان WordPress الإضافية حلولاً موثوقة وآمنة، ويقدمون الدعم والتحديثات في الوقت المناسب، ويتحلون بالشفافية بشأن ممارسات معالجة البيانات الخاصة بهم. عند اختيار أداة فحص البرامج الضارة لموقع WordPress الخاص بك، فمن الحكمة البحث عن المطورين وسجلهم الحافل لاتخاذ قرار مستنير.

4. ما هي التكلفة مقابل التأثير المالي للهجوم؟

يمكن أن تختلف تكلفة أداة فحص البرامج الضارة في WordPress بشكل كبير بناءً على عدة عوامل، بما في ذلك الميزات والإمكانيات والموفر الذي تختاره. تتضمن بعض مستويات التسعير العامة لبرامج فحص البرامج الضارة في WordPress ما يلي:

- الإضافات المجانية. هناك العديد من المكونات الإضافية المجانية لفحص البرامج الضارة المتوفرة في دليل WordPress Plugin. توفر هذه المكونات الإضافية ميزات أساسية لفحص البرامج الضارة دون أي تكلفة. على الرغم من أنها يمكن أن تكون مفيدة لاحتياجات المسح البسيطة، إلا أنها قد تفتقر إلى الميزات والدعم المتقدم.

- الإضافات المميزة. عادةً ما توفر المكونات الإضافية لفحص البرامج الضارة في WordPress ميزات أكثر تقدمًا، وفحصًا أكثر تكرارًا، وتنظيفًا آليًا، وإجراءات أمان إضافية. يمكن أن تتراوح أسعار المكونات الإضافية المتميزة من حوالي 100 دولار إلى 500 دولار أو أكثر سنويًا، اعتمادًا على الميزات وعدد مواقع الويب التي تريد حمايتها. تقدم بعض المكونات الإضافية المتميزة أيضًا إصدارًا مجانيًا بميزات محدودة إذا كنت تريد تجربة البرنامج لفترة من الوقت قبل أن تقرر الترقية.

- حلول المشاريع. قد تختار مؤسسة كبيرة لديها موقع WordPress معقد ومتطلبات أمان عالية حلول المؤسسات المخصصة. تختلف أسعار هذه الحلول بشكل كبير ويتم التفاوض عليها عادةً مع الموفر بناءً على احتياجات محددة، بما في ذلك عدد مواقع الويب والتخصيصات واتفاقيات مستوى الخدمة (SLAs).

- خدمات المسح لمرة واحدة. تقدم بعض الشركات خدمات المسح والتنظيف لمرة واحدة مقابل رسوم ثابتة. تتراوح أسعار خدمات المسح والإزالة لمرة واحدة عادةً من 50 دولارًا إلى 200 دولار أو أكثر، اعتمادًا على مدى تعقيد عملية التنظيف وحجم موقع الويب.

من المهم أن تأخذ في الاعتبار الاحتياجات المحددة لموقع الويب الخاص بك والميزانية عند اختيار أداة فحص البرامج الضارة في WordPress. في حين أن الإصدار المجاني من مكون الأمان الإضافي قد يكون كافيًا للاحتياجات الأساسية، فإن المكونات الإضافية المتميزة وخدمات الاشتراك توفر ميزات أمان ودعمًا أكثر شمولاً.

5. هل يتكامل بشكل جيد مع الحلول الأمنية الأخرى؟

يتضمن تأمين موقع WordPress الخاص بك عددًا من الخطوات وهي عملية مستمرة. إنه ليس شيئًا يمكنك ضبطه ونسيانه ببساطة. تعتبر التدابير الوقائية مثل النسخ الاحتياطية في الوقت الفعلي، وجدران حماية تطبيقات الويب (WAFs)، والحماية من القوة الغاشمة، وكلمات المرور القوية، والمصادقة الثنائية (2FA)، وإعدادات الأذونات الصارمة للوصول إلى المناطق الحساسة في موقع الويب الخاص بك، والاحتياطات الأخرى كلها أجزاء مهمة من الحفاظ على موقع الويب الخاص بك آمنًا.

تعد أدوات فحص البرامج الضارة مجرد جزء واحد من هذا النظام البيئي الأمني الأكبر.

تقف بعض المكونات الإضافية أو الماسحات الضوئية لإزالة البرامج الضارة في WordPress بمفردها وقد لا تكون متوافقة مع برامج الأمان الأخرى التي تستخدمها. يتم دمج برامج فحص البرامج الضارة الأخرى في المكونات الإضافية للأمان ذات الميزات الأوسع، أو هي وحدة واحدة ضمن مجموعة من المكونات الإضافية من نفس المطور.

على سبيل المثال، يمكن تمكين Jetpack Scan من تلقاء نفسه، ولكنه متاح أيضًا كجزء من خطة أمان WordPress الشهيرة Jetpack Security، والتي تقدم:

- فحص وإزالة البرامج الضارة. سيقوم Jetpack تلقائيًا بفحص موقع WordPress الخاص بك، ويمكنك إزالة معظم البرامج الضارة المكتشفة بنقرة واحدة.

- حماية هجوم القوة الغاشمة. هذه الهجمات عبارة عن محاولات تسجيل دخول ضارة بواسطة برامج الروبوت التي تتنقل بسرعة عبر مجموعات من أسماء المستخدمين وكلمات المرور وترسلها إلى نموذج تسجيل الدخول الخاص بك. إذا تمكنوا من إدخال المجموعة الصحيحة والوصول إلى موقع الويب الخاص بك، فيمكنهم تثبيت برامج ضارة أو سرقة بيانات حساسة أو إغلاق موقعك بالكامل.

حتى لو لم ينجحوا، يمكن أن تؤدي عمليات إرسال النماذج السريعة المتكررة إلى زيادة كبيرة في طلبات HTTP التي يمكن أن تؤدي إما إلى إبطاء موقع الويب الخاص بك بشكل كبير، أو التسبب في نفاد ذاكرة الخادم، مما يجعل موقعك غير مستجيب.

عندما يكتشف Jetpack هذا النوع من نشاط الروبوت، فإنه سيمنع عنوان IP هذا من الوصول إلى نموذج تسجيل الدخول الخاص بك ويمنع طلبات HTTP المفرطة قبل أن تؤثر على وظائف موقعك.

- مراقبة وقت التوقف عن العمل. يقوم Jetpack Security بتتبع وتقييم مدى توفر موقع الويب الخاص بك وأدائه بشكل استباقي ومستمر، وينبهك إلى أي انقطاعات غير متوقعة أو فترات عدم توفر.

- جدار حماية تطبيقات الويب (WAF). تحمي WAFs مواقع الويب من التهديدات والهجمات عبر الإنترنت من خلال العمل كحاجز بين حركة مرور الويب وموقع الويب نفسه. يقوم بتصفية ومراقبة حركة المرور الواردة والصادرة لتحديد الأنشطة الضارة وحظرها.

- النسخ الاحتياطي فولتبريس. هناك جانب آخر مهم للأمان وهو عمل نسخ احتياطية منتظمة لموقعك على الويب والاحتفاظ بها. إذا كنت تحتفظ بنسخ احتياطية منتظمة لموقعك على الويب، فستتمكن من استعادة نسخة سابقة ونظيفة من موقعك في حالة إصابة موقعك بالبرامج الضارة.

يأخذ VaultPress نسخًا احتياطية آلية في الوقت الفعلي لموقعك ويخزنها خارج الموقع على خوادمهم الخاصة حتى تظل آمنة في حالة تعرض الخادم الخاص بك للاختراق. - Akismet الحماية من البريد العشوائي. على الرغم من أن التعليقات غير المرغوب فيها مزعجة، إلا أنه غالبًا ما يتم التغاضي عنها باعتبارها تهديدًا أمنيًا. عادةً ما تضيف التعليقات غير المرغوب فيها روابط تابعة غير مرغوب فيها لأغراض زراعة النقرات أو الروابط الخلفية لتحسين محركات البحث، ولكنها قد تتضمن أيضًا روابط تصيد أو برامج ضارة. قد يضيف مرسل البريد العشوائي موقعك إلى قائمة المواقع غير المرغوب فيها لتستخدمها الروبوتات الأخرى، وستجد نفسك غارقًا في التعليقات غير المرغوب فيها، أو ارتفاعات في طلبات HTTP، أو قد يصبح موقعك مركزًا لهجمات الحفر المائي.

لا يتطلب Akismet كلمة التحقق أو إضافات واجهة المستخدم الأخرى لتحديد البريد العشوائي وإيقافه في مساراته. وهو يعمل بصمت في الخلفية لمنع التعليقات غير المرغوب فيها وإرسال النماذج، حتى يستمتع زوار موقعك بتجربة سلسة.

تعمل Akismet أيضًا في مجال الحماية من البريد العشوائي لفترة أطول من أي شركة أخرى ولديها قاعدة البيانات الأكثر شمولاً في العالم. ونظرًا لأن جميع البيانات المستخدمة مخزنة في السحابة، فإن Akismet ليس له أي تأثير سلبي على سرعة الموقع ومعدلات الارتداد ومعدلات التحويل.

بغض النظر عن برنامج فحص البرامج الضارة الذي تختاره، تأكد من أنه يتضمن خيار ميزات الوقاية الأمنية الإضافية أو يمكنه العمل مع المكونات الإضافية وإجراءات الأمان الأخرى التي تستخدمها.

كيفية تثبيت واستخدام ماسح البرامج الضارة على موقع WordPress الخاص بك

يمكن أن يكون تثبيت أداة فحص البرامج الضارة على موقعك أمرًا بسيطًا مثل الانتقال إلى المكونات الإضافية → إضافة جديد في لوحة تحكم WordPress الخاصة بك، والبحث عن "أداة فحص البرامج الضارة"، والعثور على مكون WordPress الإضافي المناسب لاحتياجاتك، والنقر فوق تثبيت على المكون الذي تريد استخدامه.

قد يكون لديك إعدادات إضافية للماسح الضوئي الخاص بك والتي ستحتاج إلى تهيئتها، ويمكنك عادةً العثور على هذه الإرشادات على موقع مطور البرنامج الإضافي، أو قد تكون مدرجة في علامة تبويب التفاصيل في صفحة البرنامج الإضافي لفحص البرامج الضارة في دليل WordPress Plugin.

إذا كنت تستخدم ماسحًا ضوئيًا متميزًا للبرامج الضارة، فيجب على المطور تقديم الوثائق على موقعه على الويب أو مع عملية الشراء الخاصة بك حول كيفية تثبيت الماسح الضوئي الخاص بك وتكوينه.

في هذا المثال، سنوضح لك كيفية تثبيت Jetpack Scan وتمكينه.

تثبيت Jetpack المسح

يعد Jetpack Scan ميزة متميزة متاحة من خلال البرنامج الإضافي Jetpack Protect.

إذا كنت تريد أداة أكثر شمولاً، فيمكنك الوصول إلى Scan جنبًا إلى جنب مع ميزات أمان WordPress الإضافية من خلال خطة الأمان أو الخطة الكاملة مع البرنامج الإضافي Jetpack الكامل.

أثناء عملية الدفع، سيُطلب منك إنشاء حساب WordPress.com إذا لم يكن لديك حساب بالفعل. بمجرد قيامك بالشراء، سيُطلب منك تحديد موقع لتثبيت Jetpack Scan عليه. إذا لم تجد موقع الويب الخاص بك مدرجًا، فستحتاج إلى تثبيت البرنامج الإضافي الأساسي لـ Jetpack على موقع الويب الخاص بك وتوصيله بحساب WordPress.com الخاص بك. مطلوب البرنامج المساعد Jetpack الرئيسي لاستخدام Jetpack Scan.

1. تثبيت Jetpack

انتقل إلى لوحة تحكم موقع WordPress، وانتقل إلى المكونات الإضافية → إضافة جديد ، وابحث عن "Jetpack"، ثم انقر فوق تثبيت . بعد تثبيت Jetpack، انقر فوق "تنشيط" .

2. قم بتوصيل Jetpack بحساب WordPress.com الخاص بك

انتقل إلى Jetpack → Jetpack في لوحة معلومات WordPress لموقع الويب الخاص بك. تحت الاتصال ، انقر فوق الاتصال . سيُطلب منك بعد ذلك توصيل حساب المستخدم الخاص بك.

أدخل بيانات اعتماد WordPress.com الخاصة بك إذا لم يتم تسجيل الدخول بالفعل وانقر فوق "توصيل حساب المستخدم الخاص بك" .

بعد ذلك ، انقر فوق الموافقة على توصيل موقعك بموقع WordPress.com.

3. تنشيط فحص Jetpack

في لوحة معلومات WordPress لموقعك ، انتقل إلى لوحة القيادة → Jetpack ، ثم انقر فوق علامة التبويب Plan. في الجزء العلوي اليسار من علامة التبويب هذه النص الذي يقول ، "هل حصلت على مفتاح ترخيص؟ قم بتفعيله هنا. " انقر فوق تنشيطه هنا .

من هنا ، يمكنك اختيار مفتاح الترخيص المرتبط بالشراء وانقر فوق تنشيط .

ملاحظة: بمجرد توصيل الموقع بفحص Jetpack ، سيبقى موقعك على حل Jetpack Scan ، حتى إذا قمت بتغيير أو إضافة خطة JetPack أو نقل موقعك إلى مضيف جديد.

إكمال إعداد فحص Jetpack

بمجرد تنشيط فحص Jetpack ، يبدأ الفحص الأول على الفور. ومع ذلك ، هناك بعض الأشياء الإضافية التي تريد القيام بها:

1. تأكد من تعيين أذونات الملف بشكل صحيح

من أجل فحص JetPack Scan لمسح موقع ويب ، يجب أن يكون قادرًا على إنشاء ملفات في /jetpack-temp /directory (الموجود في جذر الموقع إلى جانب /wp-content /و /wp-includes /). يكتب ملف مساعد مؤقت لهذا الدليل أثناء المسح ويزيله بعد اكتمال المسح.

إذا تم استضافة موقعك على خادم يمنع تغيير الملفات ، فستحتاج إلى العمل مع مضيفك للتأكد من أن JetPack يمكنه كتابة الملفات إلى / jetpack-temp / directory.

2. إضافة بيانات اعتماد الخادم

يمكن لـ JetPack فحص موقعك دون أي بيانات اعتماد الخادم ، ولكن يتعين على بيانات اعتماد الخادم استخدام الإصلاحات بنقرة واحدة. يمكن أن تساعد بيانات اعتماد الخادم أيضًا في جعل عمليات المسح أسرع وأكثر موثوقية.

اقرأ المزيد حول كيفية إضافة بيانات اعتماد الوصول/الخادم عن بُعد.

إجراء فحص

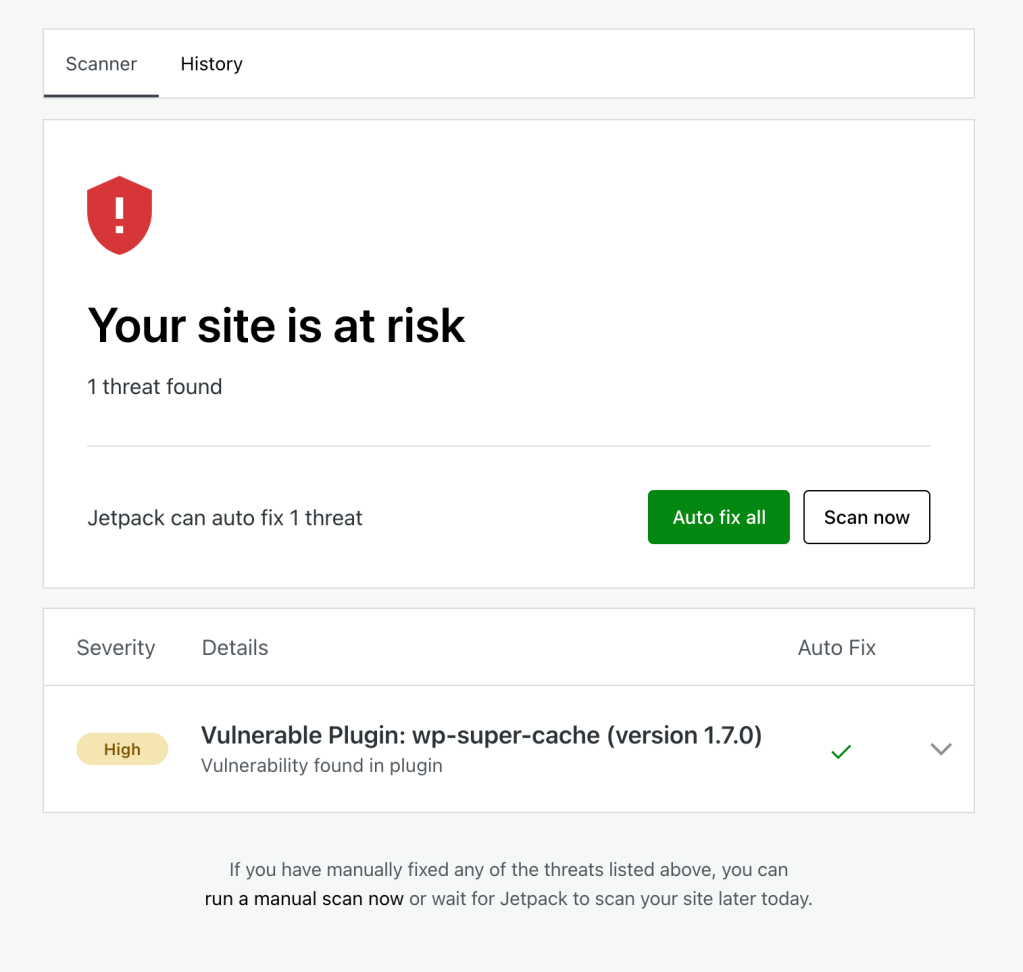

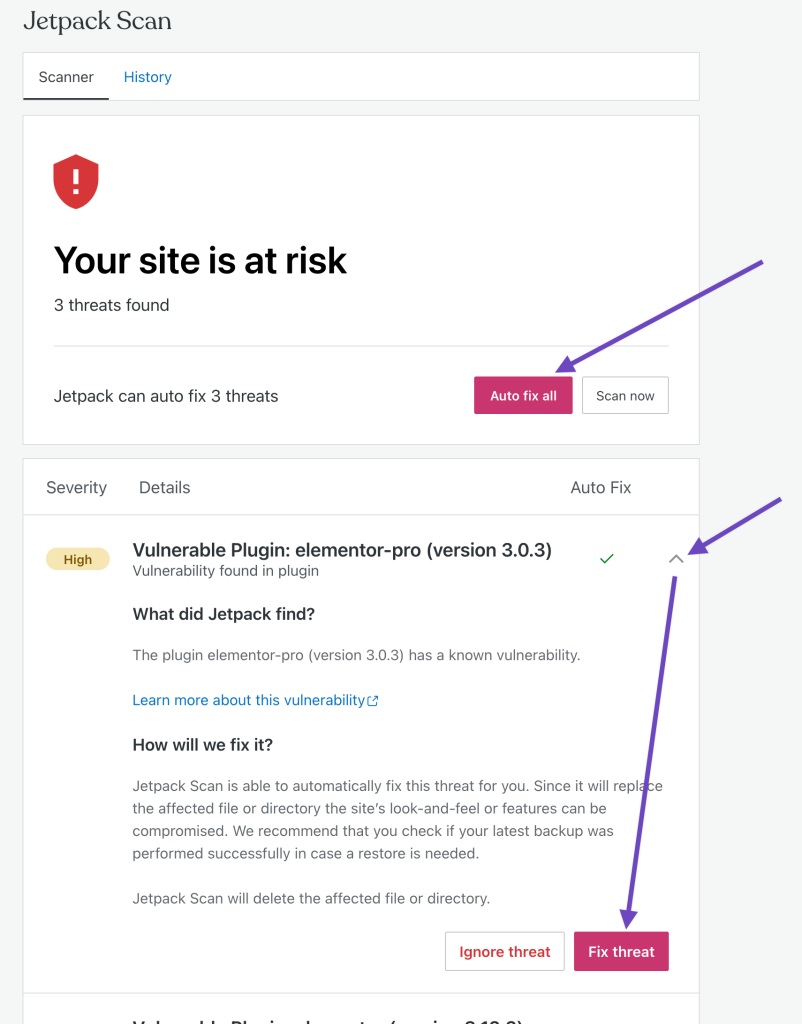

انتقل إلى Jetpack → مسح في لوحة معلومات WordPress لموقعك. بعد فتح صفحة المسح الضوئي ، سترى واجهتان: الماسح الضوئي والتاريخ .

توفر صفحة الماسح الضوئي مرجع AT-A-Glance للحالة الحالية للموقع. سيظهر إما أن الموقع يبدو رائعًا أو يسرد أي تهديدات نشطة حاليًا.

سيبدأ النقر فوق الزر Scan Now على فحص جديد.

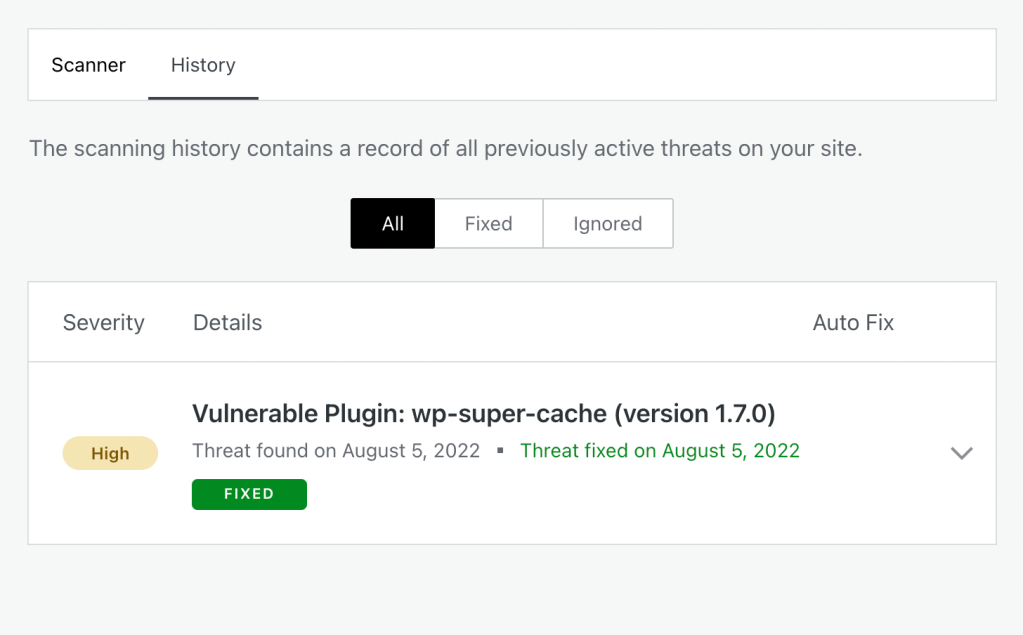

في صفحة التاريخ ، سترى قائمة بجميع التهديدات السابقة التي أثرت على موقعك. يمكنك تصفيةهم عن طريق الإصلاح/تجاهل الحالة ، وما زالت تقرر إصلاح التهديدات التي تم تجاهلها إذا كنت ترغب في ذلك.

بمجرد اكتمال الفحص ، ستتلقى إشعارًا إذا تم العثور على أي تهديدات. ستكون هذه الإشعارات في مسؤول WordPress لموقعك ، ولوحة معلومات WordPress.com الخاصة بك ، وإرسالها إليك عبر البريد الإلكتروني.

ما هي البيانات التي تم مسحها ضوئيًا؟

- جميع الملفات الموجودة في الإضافات ، والمكونات الإضافية والموضوعات وتحميل الدلائل.

- ملفات محددة من دليل جذر WordPress الخاص بك ، مثل /wp-config.php .

- تحديد ملفات أخرى داخل دليل / WP- محتوى .

كم مرة تحدث عمليات الفحص؟

تحدث عمليات المسح يوميًا أو عند تشغيلها يدويًا.

كيف يمكنني إصلاح التهديدات؟

يوفر Jetpack Scan إصلاحات نقرة واحدة لمعظم التهديدات التي تم اكتشافها.

سوف يتعامل الزر Auto-Fix All مع جميع التهديدات في وقت واحد. إذا كنت ترغب في معالجة كل تهديد على حدة ، فيمكنك النقر على التهديد لمعرفة مزيد من المعلومات حول المشكلة. من هنا ، يمكنك النقر فوق تجاهل التهديد أو إصلاح التهديد .

سيتم تسجيل التهديدات وما إذا كانت قد تم تجاهلها أو إصلاحها في علامة التبويب التاريخ.

بالنسبة للمشكلات الأكثر تعقيدًا التي لا يمكن حلها باستخدام الإصلاح بنقرة واحدة ، اتبع هذا الدليل لتنظيف موقع WordPress المخترق. سيقودك ذلك من خلال إزالة البرامج الضارة وتحسين أمان موقعك للحماية من الاختراقات المستقبلية.

أسئلة مكررة

ما هو بالضبط البرامج الضارة ، وكيف تختلف عن التهديدات الإلكترونية الأخرى؟

البرامج الضارة هي فئة واسعة من البرامج التي تستخدم حقن الكود الخبيث بقصد محدد لإيذاء أنظمة الكمبيوتر والشبكات والبيانات. تشمل البرامج الضارة مجموعة واسعة من أنواع البرمجيات مثل الفيروسات والديدان وأحصنة طروادة وبرامج التجسس وبرامج الإعلانات وبرامج الفدية و ROOTKITS.

إحدى الطرق التي تختلف بها البرامج الضارة عن بعض التهديدات الأخرى هي نيتها. يتم إنشاء البرامج الضارة عن قصد لتسوية البيانات أو الضرر أو سرقة أو معالجة البيانات والحصول على وصول غير مصرح به إلى الأنظمة.

تعمل البرامج الضارة أيضًا بشكل مختلف عن التهديدات الأخرى.

تشمل بعض جوانب وظائف البرامج الضارة:

- عملية سرية. تم تصميم البرامج الضارة للتهرب من الكشف حتى يتمكن من تنفيذ الغرض دون انقطاع.

- تقنيات الانتشار. تنتشر البرامج الضارة من خلال مجموعة متنوعة من الوسائل ، بما في ذلك مرفقات البريد الإلكتروني والملفات المصابة والتنزيلات الخبيثة والمواقع المصابة والوسائط القابلة للإزالة وتكتيكات الهندسة الاجتماعية.

يمكن لبعض أنواع البرامج الضارة ، مثل الفيروسات والديدان ، أن تتكرر ذاتيًا وانتشر إلى أنظمة أخرى بشكل مستقل ، مما يخلق مجموعة من الالتهابات.

- الحمولات. يحمل البرامج الضارة حمولة ، وهو الإجراء الخبيث الذي يعتزم تنفيذه. يمكن أن يشمل ذلك سرقة البيانات الحساسة أو الملفات الضارة أو إجراء المراقبة أو شن هجمات على أنظمة أخرى.

- القيادة والسيطرة. تنشئ العديد من المتغيرات الخبيثة اتصالًا مع الخوادم عن بُعد التي تتحكم فيها المجرمون الإلكترونية ، مما يسمح لها بتلقي التعليمات والتحديثات ، أو تحميل البيانات المسروقة ، أو الانتشار إلى أهداف أخرى.

- التطور والتكيف. تتطور البرامج الضارة باستمرار للتهرب من الكشف وتحسين فعاليتها. في كثير من الأحيان تصدر مجرمي الإنترنت إصدارات جديدة ومتغيرات من البرامج الضارة لاستغلال نقاط الضعف الناشئة.

في المقابل ، قد لا يكون للتهديدات الأخرى دائمًا نية خبيثة ، أو لديها آلية تلقائية لنشر أو نشر رمز ضار ، أو يتم تصميمه للعمل سرا. على سبيل المثال:

- نقاط الضعف والاستغلال. نقاط الضعف هي نقاط ضعف في البرامج أو الأنظمة التي يمكن أن يستغلها المهاجمون. مآثر الأدوات أو التقنيات التي تستفيد من نقاط الضعف هذه. في حين أن عمليات الاستغلال يمكن أن تؤدي إلى إجراءات ضارة وتثبيت البرامج الضارة ، فإن مآثر لا تتضمن بالضرورة نشر البرامج الضارة.

- أمنية الأمن. ناتجة عن أخطاء الأمن الناتجة عن أخطاء في تكوين البرامج أو الخوادم أو الشبكات. يمكن أن تعرض هذه الأخطاء أنظمة للهجمات ، لكنها لم يتم إنشاؤها بقصد ضار.

- التصيد والهندسة الاجتماعية . قد تتضمن هجمات التصيد والهندسة الاجتماعية أيضًا مكون البرامج الضارة ، ولكن العديد من هذه الهجمات تعتمد ببساطة على الخداع بدلاً من البرامج الضارة. إنهم يخدعون الأفراد للكشف عن معلومات حساسة أو اتخاذ إجراءات ضارة من خلال التظاهر كمصدر موثوق به مثل صديق أو أحد أفراد الأسرة أو الخدمة التي تستخدمها.

- هجمات إنكار الخدمة (DOS). تهدف هجمات DOS إلى تعطيل الخدمات أو الشبكات من خلال غمرها بحركة مرور أو طلبات مفرطة. في حين أن التأثير يمكن أن يكون ضارًا ، فإن هجمات DOS لا تتضمن برامج ضارة أو وصول غير مصرح بها.

- هجمات القوة الغاشمة. تتضمن هجمات القوة الغاشمة محاولة كل مجموعة ممكنة من كلمات المرور أو مفاتيح التشفير للوصول إلى النظام. على الرغم من أنها يمكن أن تؤدي إلى وصول غير مصرح بها ، إلا أنها لا تشمل بالضرورة البرامج الضارة.

في حين يتم إنشاء البرامج الضارة بشكل صريح لتنفيذ إجراءات ضارة ، قد تتضمن تهديدات أخرى نقاط الضعف أو المآثر أو التكوينات الخاطئة أو تكتيكات الهندسة الاجتماعية التي يمكن أن تضعف أيضًا الأنظمة ولكن دون استخدام أي برنامج ضار محدد. يتطلب كل نوع من التهديدات استراتيجيات محددة للوقاية والتخفيف للحماية من عواقبها المحتملة.

كيف يقدم المتسللون عادة البرامج الضارة إلى موقع ويب WordPress؟

يمكن للمتسللين استخدام نقاط الضعف في الإضافات والموضوعات والملفات الأساسية لـ WordPress لتثبيت البرامج الضارة على مواقع WordPress. يمكنهم أيضًا الاستفادة من عمليات السوء الأمنية ، واستخدام تقنيات التصيد أو الهندسة الاجتماعية ، وهجمات القوة الغاشمة للوصول غير المصرح بها وتثبيت البرامج الضارة على موقعك.

تتمثل إحدى الطرق الشائعة في الوصول إلى المسؤول من خلال تجربة أسماء مستخدمين شائعة مثل "المسؤول" إلى جانب قاعدة بيانات بكلمات كلمات مرور تسرب ، وهذا هو السبب في أن أسماء المستخدمين الفريدة وكلمات المرور أكثر تعقيدًا مهمة للأمان.

يمكن أن تأخذ البرامج الضارة التي يقدمونها مجموعة متنوعة من النماذج بما في ذلك:

- الفيروسات. تم تصميم الفيروسات لتكرار نفسها وانتشر من نظام إلى آخر. إنه يرفق أو يدمج نفسه في برامج أو ملفات شرعية ، وعندما يتم تنفيذ هذه البرامج أو الملفات المصابة ، يتم تنشيط رمز الفيروسات ويمكن أن يصيب الملفات والأنظمة الأخرى.

- الديدان. تشبه الديدان الفيروسات من حيث أنها مصممة لتكاثر الذات. الفرق بين الديدان والفيروسات هو أن الفيروسات تعلق على الملفات الحالية والاعتماد على إجراءات المستخدم للانتشار. الديدان هي برامج قائمة بذاتها ويمكن أن تنتشر تلقائيًا.

- حصان طروادة. غالبًا ما يتنكر البرامج الضارة Trojan ، التي سميت باسم Trojan Horse الشهير في Aeneid في فيرجيل ، كبرامج غير ضارة أو مرغوبة أو أنواع ملفات أخرى ، وخداع المستخدمين لتنزيلها وتنفيذها. تستخدم أحصنة طروادة مجموعة متنوعة من الطرق لسرقة البيانات الحساسة أو ملفات الأضرار أو تنزيل برامج ضارة إضافية أو تجسس على سلوك المستخدم.

- برامج التجسس. تم تصميم برنامج Spyware لجمع المعلومات سرية دون معرفة أو موافقة المستخدم. يمكن أن تكون المعلومات بيانات شخصية أو عادات تصفح أو ضغطات مفاتيح لالتقاط بيانات اعتماد تسجيل الدخول ومعلومات بطاقة الائتمان.

- برامج الفدية. تقوم Ransomware بتشفير ملفات الضحية أو تغلقها من حساباتها أو أجهزتها ، مما يجعلها يمكن الوصول إليها. ثم يطالب المهاجم بفدية ، عادةً في عملة مشفرة مثل البيتكوين ، من الضحية لتوفير مفتاح فك التشفير أو إلغاء قفل النظام المربوطة. هجمات الفدية ذات دوافع مالية وأصبحت منتشرة بشكل متزايد في السنوات الأخيرة.

- Rootkits و Backdoors. تحاول RootKits و Backdoors الحصول على وصول غير مصرح به والتحكم في موقع ويب أو شبكة أو جهاز من خلال إنشاء وصول على مستوى المشرف يتجاوز بروتوكولات المصادقة العادية. إن Rootkits و Backdoors خلسة ومتطورة بشكل خاص ، حيث يتم استخدامها في كثير من الأحيان للحفاظ على الوصول المستمر والمخفي إلى نظام معرض للخطر مع التهرب من الكشف من قبل برامج الأمان والمسؤولين.

إذا كان موقع WordPress الخاص بي صغيرًا ، فهل ما زلت معرضًا لخطر هجمات البرامج الضارة؟

كل موقع ويب ، بغض النظر عن حجمه أو مدى صغره ، معرض لخطر محاولة هجمات البرامج الضارة. في الواقع ، فإن العديد من مواقع الويب الصغيرة إلى المتوسطة الحجم معرضة لخطر الهجوم بشكل أكبر لأن المتسللين يعرفون أن هذه الأنواع من المواقع لديها عمومًا معرفة أقل وموارد أقل لتكريسها للأمان.

هل يوفر Jetpack Scan فحص البرامج الضارة في الوقت الفعلي؟

يعمل WAF الخاص بـ Jetpack في الوقت الفعلي ، ولكن يتم تشغيل المسح الضار على موقعك تلقائيًا كل يوم. يمكنك أيضًا مسح موقعك يدويًا في أي وقت.

هل يمكن أن تبطئ ماسحات البرامج الضارة أداء موقع الويب الخاص بي؟

يمكن أن تؤدي ماسحات البرامج الضارة المحلية ، والتي تستخدم موارد الخادم الخاصة بك لمسح موقعك ، إلى إبطاء أداء موقعك. لا تؤثر الماسحات الضوئية عن بُعد التي تستخدم الخوادم خارج الموقع لإجراء عمليات المسح على أداء موقعك.

هل هناك أنواع مختلفة من ماسحات البرامج الضارة ، وإذا كان الأمر كذلك ، فما هو الأفضل لـ WordPress؟

نعم ، هناك أنواع مختلفة من الماسحات الضوئية للبرامج الضارة - الماسحات الضوئية المحلية والماسحات الضوئية عن بُعد بالكامل وماسحات ضوئية عن بُعد التي لديها وصول إلى الخادم المحلي عبر مكون إضافي.

يمكن للماسحات الضوئية المحلية إجراء عمليات فحص عميقة لملفاتك وأدلتك، ولكن المعلومات التي يتم استخدامها لمقارنة موقع الويب الخاص بك يتم تخزينها على الخادم الخاص بك، مما يجعله عرضة للتلاعب بواسطة البرامج الضارة. نظرًا لأن أدوات الفحص المحلية تستخدم موارد الخادم لإجراء عمليات الفحص الخاصة بها، فإنها يمكن أن تؤثر أيضًا على أداء موقع الويب، لذلك ستحتاج إلى جدولة عمليات الفحص في الأوقات التي تكون فيها حركة المرور أقل على موقع الويب الخاص بك.

لا يمكن لبرامج الفحص البعيدة تمامًا، مثل أدوات الفحص المستندة إلى المتصفح والتي تكتب فيها عنوان URL لموقع الويب الخاص بك ثم تقوم بإجراء فحص يدويًا، سوى فحص الدلائل والصفحات المتاحة للعامة على موقع الويب الخاص بك. وهذا يعني أنهم لا يستطيعون اكتشاف البرامج الضارة المخفية على مستوى أعمق. ومع ذلك، فهي تعمل على خوادمها الخاصة، مما يساعد على زيادة أداء الموقع أثناء عمليات الفحص.

من بين هذه الأنواع من الماسحات الضوئية، ستجد أيضًا بعض الاختلافات في الوظائف. على سبيل المثال، يجب تشغيل بعض الماسحات الضوئية يدويًا بينما يمكن ضبط البعض الآخر لفحص موقع الويب الخاص بك تلقائيًا على فترات دورية (يوميًا، أسبوعيًا، شهريًا، وما إلى ذلك). يمكن أن تختلف الماسحات الضوئية أيضًا في جودة عمليات الفحص التي تقوم بها والطرق التي تستخدمها لفحص موقع WordPress الخاص بك.

أفضل نوع ماسح ضوئي لمواقع WordPress هو نوع مثل Jetpack Scan الذي يستخدم المسح عن بعد ولكن لديه أيضًا إمكانية الوصول إلى جميع ملفاتك وأدلتك حتى يتمكن من إجراء عمليات فحص تلقائية شاملة لا تؤثر على أداء موقع الويب. يجب عليه أيضًا تسجيل سجل المسح وبيانات النشاط وتخزينها على خادم بعيد حتى تتمكن من الوصول إليها حتى إذا تعطل موقع الويب الخاص بك، أو تم حظر دخولك إلى موقع الويب الخاص بك.

كم مرة يجب أن أقوم بإجراء عمليات فحص للبرامج الضارة على موقع WordPress الخاص بي؟

يُنصح بفحص مواقع WordPress وفقًا لجدول زمني منتظم، حتى إذا لم تكن تشك في وجود إصابة. يعتمد التكرار على نشاط موقع الويب الخاص بك، وعدد المرات التي تقوم فيها بتحديث المحتوى أو إضافته، ومستوى المخاطرة الذي يناسبك. بالنسبة لمواقع الويب النشطة، يوصى غالبًا بإجراء عمليات فحص يومية أو أسبوعية.

فيما يلي بعض الأوقات الأخرى التي قد ترغب فيها في إجراء فحص للبرامج الضارة:

- بعد نشاط مشبوه عندما تلاحظ أي شيء غير عادي على موقع الويب الخاص بك - مثل النوافذ المنبثقة غير المتوقعة، أو حالات التباطؤ، أو الوصول غير المصرح به، أو رسائل البريد الإلكتروني العشوائية الصادرة من موقع الويب الخاص بك، أو الملفات المشبوهة - فمن الضروري إجراء فحص للبرامج الضارة على الفور. يمكن أن يؤدي الإجراء السريع إلى منع المزيد من الضرر أو فقدان البيانات.

- بعد تثبيت المكونات الإضافية أو السمات الجديدة. بعد تثبيت أي مكون إضافي أو سمة جديدة، خاصة من مصادر غير موثوقة أو مواقع ويب غير مألوفة، فكر في إجراء فحص للبرامج الضارة على تلك الملفات قبل تنشيطها. تساعد هذه الممارسة على ضمان سلامة المحتوى المكتسب حديثًا.

- بعد تحديثات البرنامج المساعد والموضوع. من الممارسات الجيدة إجراء فحص للبرامج الضارة بعد إجراء أي تحديثات للتأكد من عدم تعرض أي شيء للاختراق.

تذكر أنه على الرغم من أهمية عمليات الفحص المنتظمة، إلا أن الوقاية لها نفس القدر من الأهمية. قم بتنفيذ ممارسات أمنية قوية، وقم بتحديث جميع البرامج، واستخدم أدوات الأمان ذات السمعة الطيبة مع حماية جدار الحماية في الوقت الفعلي، وتوخي الحذر عند تنزيل الملفات أو النقر فوق الروابط. يساعد الجمع بين هذه الممارسات وعمليات الفحص الدورية للبرامج الضارة في الحفاظ على موقع ويب آمن وموثوق.

هل تعمل برامج فحص البرامج الضارة أيضًا على إزالة التهديدات المكتشفة، أم أنها تحددها فقط؟

يمكن لبعض برامج فحص البرامج الضارة إزالة البرامج الضارة نيابةً عنك. على سبيل المثال، يقدم Jetpack Scan إصلاحات بنقرة واحدة لإزالة البرامج الضارة. تحدد أدوات الفحص الأخرى التهديدات الأمنية فقط أو قد تتطلب الترقية إلى مستوى أعلى من الخدمة لتمكين الإزالة التلقائية للبرامج الضارة.

بعض البرامج الضارة معقدة جدًا بحيث لا يمكن إزالتها تلقائيًا. في مثل هذه الحالات، يجب عليك اتباع هذا الدليل لاكتشاف البرامج الضارة وإزالتها من موقع WordPress.

بالإضافة إلى الفحص، ما هي إجراءات الأمان الأخرى التي يجب أن أعتمدها لموقع WordPress الخاص بي؟

يعد فحص البرامج الضارة مجرد عنصر واحد من استراتيجية الأمان الجيدة. هناك أشياء أخرى يجب عليك القيام بها للمساعدة في الحفاظ على أمان موقع WordPress الخاص بك. فيما يلي بعض أفضل الممارسات المتعلقة بأمان موقع الويب والتي يجب عليك التفكير في تنفيذها:

- حافظ على تحديث WordPress الأساسي والموضوعات والمكونات الإضافية. قم بتحديث برامج WordPress الأساسية والموضوعات والمكونات الإضافية بانتظام إلى الإصدار الأحدث. قد تحتوي البرامج القديمة أحيانًا على نقاط ضعف يمكن للمهاجمين استغلالها. يحافظ المطورون ذوو السمعة الطيبة على الثغرات الأمنية في برامجهم ويصدرون التحديثات للقضاء عليها. سيؤدي الحفاظ على تحديث برامج موقع الويب الخاص بك إلى تقليل عدد نقاط الضعف في برامج موقعك وبنيته الأساسية.

- استخدم مصادقة قوية. تجنب استخدام اسم المستخدم الافتراضي "المسؤول" لحساب المسؤول الخاص بك ولا تستخدم نفس اسم المستخدم كاسم العرض الخاص بك. قم بتنفيذ كلمات مرور قوية وفريدة من نوعها لحسابات مستخدمي WordPress الخاصة بك. تمكين المصادقة الثنائية (2FA) للحصول على طبقة إضافية من أمان تسجيل الدخول.

- الحد من محاولات تسجيل الدخول. الحد من عدد محاولات تسجيل الدخول لمنع هجمات القوة الغاشمة. يحد Jetpack Security تلقائيًا من محاولات تسجيل الدخول كجزء من ميزات الحماية من القوة الغاشمة.

- أخذ نسخ احتياطية منتظمة لموقعك. قم بأتمتة النسخ الاحتياطية المنتظمة لموقعك على الويب وقاعدة بياناته، وإذا لم يكن لديك نسخ احتياطية في الوقت الفعلي، فاحصل على نسخة احتياطية يدوية لموقعك على الويب قبل إجراء أي تغييرات كبيرة مثل تحديث المكونات الإضافية أو إضافتها أو إزالتها. تأكد من تخزين النسخ الاحتياطية بشكل آمن وعن بعد حتى تتمكن من الوصول إليها حتى إذا أصبح موقع الويب الخاص بك غير متاح بسبب الإصابة بالبرامج الضارة أو لسبب آخر.

- اختر مضيفًا آمنًا. قم باستضافة موقع الويب الخاص بك مع مزود استضافة حسن السمعة ومتخصص في أمان WordPress. تأكد من تكوين الخادم وبيئة الاستضافة بشكل آمن.

- استخدم حماية جدار الحماية. قم بتنفيذ جدار حماية تطبيق الويب (WAF) لتصفية حركة المرور الضارة ومنع التهديدات الأمنية الشائعة.

- تعيين أذونات الملفات الآمنة. اضبط أذونات الدليل والمجلد في WordPress على 755. يجب عادةً ضبط أذونات الملفات على 644، باستثناء wp-config.php ، الذي يجب ضبطه على 600.

- تعطيل قائمة الدليل. يمكنك منع إدراج دليل موقع الويب الخاص بك بشكل علني عن طريق تكوين خادم الويب الخاص بك لإخفاء محتويات الدليل.

- رؤوس الأمان قم بتنفيذ رؤوس HTTP مثل سياسة أمان المحتوى (CSP) وخيارات نوع المحتوى X وخيارات الإطار X لتعزيز أمان موقعك.

- استخدم تشفير HTTPS. تتطلب معظم المتصفحات أن يكون لدى مواقع الويب اتصال HTTPS آمن وشهادة SSL صالحة حتى يتم عرضها بشكل صحيح. إذا كان موقعك يستخدم http:// أمام عنوان URL الخاص به بدلاً من https://، فقد يتم وضع علامة عليه على أنه غير آمن وقد تعرض المتصفحات تحذيرًا بأن موقعك غير آمن. يقدم العديد من موفري الاستضافة شهادات SSL مجانية لتسهيل هذه العملية.

- تحسين أمان قاعدة البيانات الخاصة بك. قم بتغيير بادئة جدول قاعدة البيانات الافتراضية من "wp_" إلى شيء فريد مثل "xyzzy_" أثناء تثبيت WordPress لإحباط هجمات حقن SQL.

- تقييد أذونات المستخدم. حدد أذونات المستخدم بالحد الأدنى اللازم لكل دور. تجنب تعيين حق الوصول على مستوى المسؤول للمستخدمين الذين لا يحتاجون إليه.

- مراقبة تغييرات الملف. قم بإعداد مراقبة تغيير الملفات لتلقي التنبيهات عند تعديل الملفات الهامة أو إضافتها بشكل غير متوقع.

- حماية DDoS. فكر في خدمة حماية DDoS أو CDN للتخفيف من هجمات رفض الخدمة الموزعة. يوفر Jetpack Complete كلاً من حماية DDoS وCDN، من بين ميزات أخرى.

- تصلب أمني. قم بتنفيذ إجراءات تعزيز الأمان عن طريق تعطيل الميزات والخدمات غير الضرورية، مثل XML-RPC وpingbacks وtrackbacks.

- الاستثمار في تثقيف المستخدمين. قم بتدريب فريقك على أفضل الممارسات الأمنية لمنع هجمات الهندسة الاجتماعية والتصيد الاحتيالي. في نماذج التسجيل ومجالات إدارة الحساب بموقعك على الويب، اشرح بوضوح وإيجاز متطلبات الأمان الخاصة بك وسبب ضرورتها بطريقة لا تربك المستخدمين أو تزعجهم.

- تطوير خطة الاستجابة للطوارئ. وضع خطة للاستجابة للحوادث الأمنية. تعرف على كيفية استعادة موقعك بسرعة من النسخ الاحتياطية إذا لزم الأمر.

تذكر أن الأمان عملية مستمرة، ومن الضروري أن تظل يقظًا وأن تبقي موقع WordPress الخاص بك محدثًا ومحميًا ضد التهديدات الأمنية المتطورة. قم بمراجعة إجراءات الأمان الخاصة بك بانتظام وقم بتعديلها حسب الحاجة للحفاظ على تواجد آمن عبر الإنترنت.

لتبسيط عملية الأمان الخاصة بك، استخدم خطة أمنية، مثل Jetpack Security، التي ستقوم بفحص موقع الويب الخاص بك تلقائيًا وتوفر ميزات واسعة النطاق لمنع التهديدات والكشف عنها.

لمعرفة المزيد حول الخطوات التي يمكنك اتخاذها لتأمين موقع WordPress الخاص بك، فكر في قراءة المقالات التالية: أمان WordPress: كيفية تأمين موقعك من المتسللين وكيفية البحث عن wp-config.php والوصول إليه وتحريره في WordPress.

أمان Jetpack: عمليات فحص تلقائية للبرامج الضارة، وإصلاحات بنقرة واحدة، ونسخ احتياطية لـ WordPress

يعد موقع الويب الخاص بك أحد الأماكن الرئيسية التي يتم فيها بناء الثقة في علامتك التجارية. إنه المكان الذي تتفاعل فيه مع القراء، وتحول المشتركين الجدد، وتخزن بيانات العملاء. إذا لم يكن موقع الويب الخاص بك محميًا بشكل جيد ضد الهجمات، فقد يؤدي ذلك إلى إتلاف عملك بشكل خطير وتعريض معلومات المستخدمين للخطر.

يعد استخدام مكون إضافي للأمان في WordPress هو الأفضل في فئته والذي يوفر نهجًا متعدد الطبقات للأمان أمرًا بالغ الأهمية لحماية المستخدمين، ونفسك، وعلامتك التجارية.

تم تطوير Jetpack Security وصيانته بواسطة الأشخاص الذين يقفون وراء WordPress.com، لذلك تم تصميمه خصيصًا لـ WordPress بواسطة مطورين لديهم معرفة متعمقة بأمان WordPress. تتضمن ميزات Jetpack Security ما يلي:

- الحماية من التعليقات والنماذج غير المرغوب فيها

- النسخ الاحتياطية السحابية في الوقت الحقيقي

- 10 جيجابايت من مساحة التخزين الاحتياطية

- أرشيف وسجل نشاط لمدة 30 يومًا

- استعادة بنقرة واحدة

- جدار الحماية لموقع الويب

- المسح الآلي للبرامج الضارة والثغرات الأمنية يوميًا

- إصلاحات بنقرة واحدة لمعظم مشكلات البرامج الضارة

- إشعارات فورية بالتهديد عبر البريد الإلكتروني

- تسجيل الدخول الموحد (SSO) وتكامل 2FA لأمان تسجيل الدخول

- دعم الأولوية

يستفيد Jetpack Security أيضًا من تقنيات المسح عن بعد، لذلك ليس هناك أي تأثير على سرعة موقع الويب الخاص بك وأدائه. تتم استضافة النسخ الاحتياطية وسجلات الأنشطة خارج الموقع، لذا يمكنك دائمًا الوصول إليها حتى في حالة تعطل موقع الويب الخاص بك.

إذا تعطل موقعك أو انقطع اتصال Jetpack بموقعك، فستتلقى إشعارًا فوريًا عبر البريد الإلكتروني (أو قم بالترقية إلى Jetpack Manage والاشتراك في التنبيهات النصية عبر الرسائل القصيرة) حتى تتمكن من الاستجابة في أسرع وقت ممكن لأية مشكلات أو التهديدات الأمنية.

احصل على Jetpack Security اليوم واستمتع براحة البال وحماية عالية المستوى لموقعك على الويب.