ما هو WordPress Pharma Hack؟

نشرت: 2022-06-24تتضمن إحدى الأساليب الأكثر شيوعًا لاختراق موقع الويب التلاعب بفهارس البحث لتضمين محتوى غير مستحق في مواقع البحث العالية. هذا نوع من اختراق محرك Black Hat SEO ، والمعروف أيضًا باسم قرصنة WordPress pharma ، أو البريد العشوائي لـ SEO.

بالنسبة للملايين من مالكي مواقع الويب في جميع أنحاء العالم ، يعد WordPress الحل الأفضل لإنشاء متاجر التجارة الإلكترونية وكل نوع آخر من مواقع الويب. ونظرًا لشعبية WordPress CMS ، فهو هدف متكرر للهجمات والاختراقات الضارة. ولكن ما هو بالضبط اختراق فارما ووردبريس؟

في هذا الدليل ، سنناقش تفاصيل ما هو اختراق الأدوية في WordPress ، وبعض الأمثلة البارزة لما يبدو عليه هذا النوع من الهجوم ، وكيفية منعه. لنلقي نظرة.

ما هو WordPress Pharma Hack؟

باختصار ، اختراق الأدوية في WordPress عبارة عن تقنية قرصنة تستخدم البرامج الضارة لإصابة موقع WordPress شرعي لإعادة التوجيه إلى صفحات الويب غير المرغوب فيها التي تعرض الإعلانات التي تبيع إصدارات مقلدة من المستحضرات الصيدلانية ذات العلامات التجارية ، مثل Cialis و Viagra.

في بعض الأحيان ، ستوجه هذه الاختراقات إلى أنواع أخرى من المنتجات الصيدلانية. لكن السياليس والفياجرا هما الأكثر شيوعًا.

اختراق المستحضرات الصيدلانية هو نوع من اختراق Black Hat SEO أو البريد العشوائي لتحسين محركات البحث.

لماذا يستغل المتسللون مواقع WordPress باستخدام Pharma Hacks؟

هناك إجابة بسيطة عن سبب استهداف المتسللين لمواقع WordPress باستخدام قرصنة فارما: عمليات البحث عبر الإنترنت هي مصدر ضخم لإحالات المرور. يعد اختراق تحسين محركات البحث (SEO) هو أسهل طريقة لجلب المزيد من زيارات الإحالة دون بذل جهد لتوليد حركة المرور بشكل طبيعي.

تضمن عمليات قرصنة الأدوية في WordPress أن يكون للمتسلل مكانًا بارزًا في SERPs (صفحة نتائج محرك البحث) عن طريق اختراق المواقع التي تتمتع بسلطة بحث عالية ، ثم إصابتها باختراق إعادة توجيه البريد العشوائي.

ما هو شكل ووردبريس فارما هاك؟

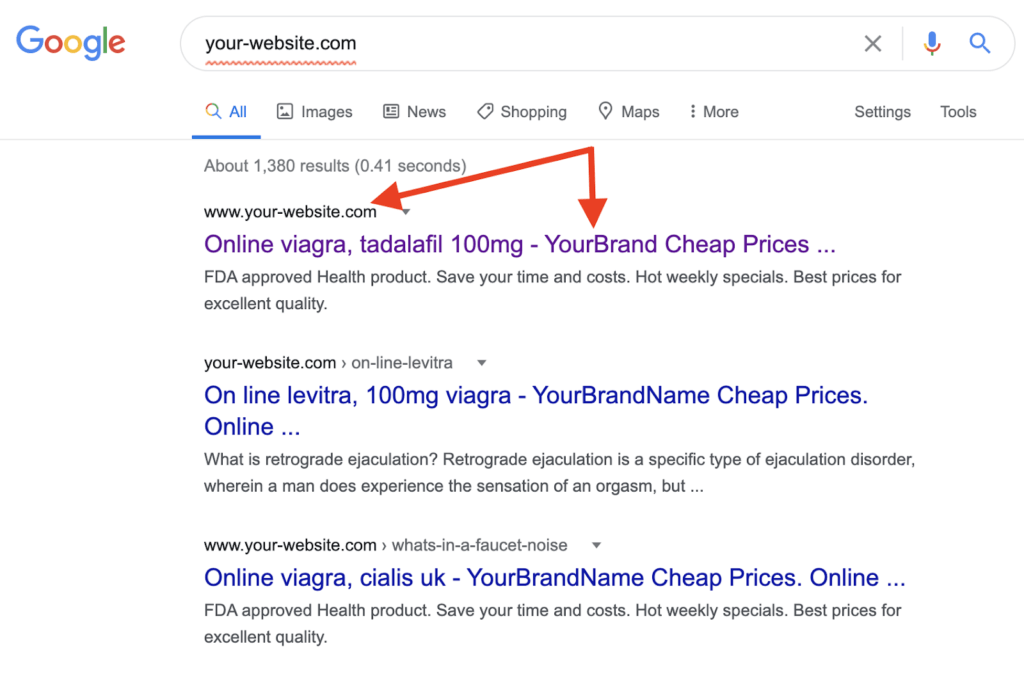

في اختراق حديث لـ WordPress pharma ، شهدنا إصدارًا متطورًا للغاية لما يبدو عليه الاختراق. في هذا الهجوم الدوائي ، صمم المخترق نتائج بحث Google مباشرة مع اسم موقع ويب داخل العنوان.

من خلال القيام بذلك ، يعتقد الأشخاص حقًا أنهم ينقرون على موقع ويب شرعي يبيع المستحضرات الصيدلانية القانونية.

كما ترى ، يظهر الاختراق أنك على وشك النقر فوق إعلان صيدلاني شرعي ، عندما تنقر حقًا على البريد العشوائي.

كيف تعرف ما إذا كان موقع WordPress الخاص بك مصابًا باختراق شركات الأدوية

بدون معرفة ما تبحث عنه ، من الصعب اكتشاف الرسائل غير المرغوب فيها لتحسين محركات البحث لأنها غير مرئية على الفور إذا كنت مسؤول WordPress أو مدير موقع ويب. يعرف المتسللون الجيدون كيفية إخفاء ما يفعلونه باتباع ممارسات مثل إخفاء الهوية.

ومع ذلك ، هناك بعض الحيل والأدوات البسيطة التي يمكنك استخدامها والتي ستكشف ما إذا كان موقعك مصابًا باختراق شركات الأدوية.

1. استخدم برنامج أمان WordPress الإضافي

بصفتك مالك موقع WordPress مسؤول ، من المهم أن تفهم أن أمان موقعك له أهمية قصوى. إذا كنت تدير موقعًا غير مؤمن بالكامل بواسطة مجموعة مكونات إضافية للأمان في WordPress ، فأنت بذلك تعرض موقعك بالكامل ومستخدميك لخطر هجوم محتمل للأمن السيبراني.

يجب أن يكون المكون الإضافي الجيد للأمان في WordPress قويًا ومحدّثًا تمامًا وسهل الاستخدام على مالكي مواقع الويب.

ويعد المكون الإضافي iThemes Security Pro حلاً رائعًا. يحتوي iThemes Security على ميزة فحص الموقع القوية التي تتكامل مع التصفح الآمن من Google لإظهار ما إذا كان موقعك مدرجًا في قائمة حظر Google ، مما يشير عادةً إلى أن لديك نوعًا من البرامج الضارة على موقعك.

يوفر iThemes Security أيضًا ميزة الكشف عن تغيير الملفات ، وهي طريقة فعالة لمراقبة أي تغييرات في الملفات على موقعك. عادةً ما يقوم المتسللون بتعديل أو تغيير الملفات على موقعك ، لذا فإن الاحتفاظ بسجل لهذه التغييرات (والحصول على تنبيهات عند تغيير الملفات) يمكن أن يساعد في الإشارة إلى حدوث شيء مريب ، وما تم تغييره ، ومتى حدث.

2. تحقق من بحث Google

للعثور على مواقع الويب المصابة ، ابحث عن الكلمات الرئيسية مثل viagra wp-page . ضع في اعتبارك أنه بسبب سياسات مشرفي المواقع من Google ، لن يتم عرض المواقع المصابة في صفحة النتائج الأولى. ستحتاج إلى التمرير إلى الصفحتين الثالثة والرابعة على الأقل.

إذا رأيت موقع الويب الخاص بك في عملية البحث ، فهذا يعني أن موقعك ضحية لاختراق الأدوية في WordPress أو غير ذلك من الرسائل غير المرغوب فيها لتحسين محركات البحث ذات القبعات السوداء.

ستلاحظ أن القائمة تتضمن مواقع مصابة بالإضافة إلى صفحات مزيفة. إذا قمت بالنقر فوق هذه الصفحات ، فمن المحتمل أن تتم إعادة توجيهك إلى صفحات أخرى. أو قد يتم تحميل محتوى البريد العشوائي على صفحة موقع الويب الشرعية نتيجة للإصابة.

لمعرفة ما إذا كانت أي من صفحات موقعك مصابة بـ SEO spam for Viagra ، ما عليك سوى إضافة كلمة "viagra" إلى اسم المجال الخاص بك في بحث Google ( موقع viagra: yourdomain.com ).

في كثير من الأحيان ، سيتم إصابة صفحتين فقط من موقعك. وهذه الصفحات غير مرئية لك في لوحة معلومات WordPress الخاصة بك. من خلال إجراء هذا البحث ، ستكتشف ما هي تلك الصفحات / عناوين URL المصابة.

3. تحقق من النتائج مثل Google Bot

كما تمت مناقشته ، فإن صفحات البريد العشوائي هذه غير مرئية على محرك بحث قياسي. لكن وكيل المستخدم ، مثل Googlebot ، يمكنه رؤيتها واكتشافها.

لعرض ما يراه Googlebot ، ما عليك سوى استخدام متصفح User-Agent Switcher الذي يمكن تثبيته على Firefox أو Chrome.

إليك الطريقة:

- قم بتثبيت الوظيفة الإضافية User-Agent Switcher

- انتقل إلى صفحة الويب المصابة

- قم بتحرير سلسلة User-Agent لأي مما ورد أدناه:

- Mozilla / 5.0 (متوافق ؛ Googlebot / 2.1 ؛ + http: //www.google.com/bot.html)

- Googlebot / 2.1 (+ http: //www.google.com/bot.html)

- انقر بزر الماوس الأيمن على الصفحة واعرض مصدر الصفحة. سيمكنك هذا من رؤية إعادة التوجيه

ضع في اعتبارك أنه إذا كان لديك User-Agent Switcher نشطًا لفترة طويلة جدًا ، فقد يتم إدراجك في القائمة السوداء أو حظر من المواقع التي تحتفظ ببروتوكولات أمان جيدة. هذا لأنك ستظهر بالنسبة إليهم كـ Googlebot.

تشريح ووردبريس فارما هاك

الآن ، دعنا نحلل التشريح الفعلي لما يحدث أثناء اختراق صيدلية WordPress.

1. مدى تعرضك لاختراق الأدوية

للتخلص من هذا النوع من الاختراق ، يجب على المخترق أولاً استغلال ثغرة معروفة أو ثغرة يوم الصفر.

تتضمن بعض نقاط الضعف الأكثر شيوعًا ما يلي:

- حقن SQL لـ XSS. يحدث هذا بسبب معايير ترميز البرامج السيئة داخل السمة أو المكونات الإضافية التي تقوم بتشغيلها. في بعض الأحيان ، تحدث هذه المشكلات في برنامج WordPress الأساسي. حافظ دائمًا على تحديث البرنامج الذي تقوم بتشغيله على WordPress تمامًا ، بما في ذلك المكونات الإضافية والسمات الخاصة بك.

- كلمات مرور حساب و FTP ضعيفة. تعد كلمات المرور القوية ضرورية للغاية إذا كنت مالك موقع WordPress. وهذا ينطبق على المواقع الإلكترونية بجميع أحجامها. حتى مستودع GitHub الخاص بـ Linux Gen تم اختراقه مؤخرًا بسبب ضعف بيانات اعتماد تسجيل الدخول.

- تم تمكين عرض الخطأ وقائمة المحتوى. نتيجة لذلك ، يمكن لأي شخص على الإنترنت قراءة الملفات الهامة على الإنترنت.

2. استمرار وجود فارما هاك

ينجح اختراق الأدوية في WordPress عن طريق تغيير محتويات الدليل الجذر. وستحدث معظم هجمات البريد العشوائي من خلال المجلدات / التضمينات أو / المتنوعة .

سيكتسب مرسل البريد العشوائي ثباتًا أو وصولاً طويلاً باستخدام طرق مثل:

- إضافة صفحات جديدة مثل leftpanelsin.php و cache.php وما إلى ذلك.

- تعديل ملفات PHP مثل index.php و wp-page.php و nav.php وما إلى ذلك.

- إخفاء ملفات البريد العشوائي داخل / مجلد الصور . لا تتوقع برامج زحف الويب رؤية الملفات هنا ، مما يمنعها من الكشف عنها.

- تشويش التعليمات البرمجية باستخدام تشفير base64

- تحرير xmlrpc.php لتجنب اكتشافه بواسطة مشرفي المواقع

- استخدام وظائف كرون لإعادة الإصابة

- إخفاء الهوية: التمييز بين برامج زحف الويب بناءً على وكيل المستخدم. والنتيجة هي أن المحتوى الذي يراه Googlebot يختلف عن المحتوى الذي يراه مستخدم Mozilla.

- إلحاق نقطة قبل امتداد الملف. لذلك ، يجب إعادة تسمية الصفحة باسم .otherfile لتكون غير مرئية.

3. نتائج هاك فارما

ماذا يحدث لك ، بصفتك مالك موقع WordPress ، عندما ينجح أحد المخترقين في اختراق صيدلية على موقعك؟

- سيفقد موقعك سمعته الجيدة ، حيث سيعرض الآن إعلانات Cialis و Viagra.

- من المحتمل أن يتم حظرك بواسطة Google ، مما يعني أنه سيكون من الصعب جدًا استعادة سمعة موقعك.

- لن يثق المستخدمون في موقعك ولن يعودوا إليه.

- ستنخفض تصنيفات محرك البحث.

- موقعك سوف يولد نقرات إلى مواقع أخرى. نفس النقرات التي عملت بجد لكسبها ستنتقل إلى مكان آخر.

من الواضح أن كل هذه النتائج تضر بموقعك على الويب وعملك.

إصلاح ووردبريس فارما هاك

اختراقات فارما مخفية. على هذا النحو ، يمكن أن يكون البحث عن قرصنة ووردبريس للأدوية وإزالتها عملية طويلة ومملة.

إليك ما يجب القيام به:

1. النسخ الاحتياطي لموقعك

للتأكد من أنك لا تفقد كل العمل الذي وضعته في موقعك ، قم بتنزيل المكون الإضافي BackupBuddy وقم بعمل نسخة احتياطية كاملة من الملفات الأساسية وقاعدة البيانات وملفات السمات والمكونات الإضافية. نعم ، حتى البرمجيات الخبيثة. ثق بنا ، ستكون سعيدًا بوجود هذا الخطأ الذي حدث أثناء عملية التنظيف.

من الواضح أنه من المفيد أن يكون لديك نسخة احتياطية من الإصدار "النظيف" من موقعك قبل اختراق الأدوية ، لذا تأكد من تنفيذ النسخ الاحتياطية كإجراء أمني وقائي.

2. المسح بحثًا عن نقاط الضعف والبرامج الضارة المعروفة وحالة قائمة الحظر في Google

استخدم المكون الإضافي iThemes Security Pro الذي تمت مناقشته مسبقًا لإجراء فحص كامل لموقعك. تقوم ميزة Site Scan بفحص إصدار WordPress الأساسي والمكونات الإضافية والسمات بحثًا عن أي ثغرات أمنية معروفة قد تكون قد فتحت بابًا خلفيًا للهجوم. بالإضافة إلى ذلك ، يتكامل Site Scan مع التصفح الآمن من Google والذي يشير إلى ما إذا كانت Google قد عثرت على أي برامج ضارة معروفة على موقعك. إذا كان الأمر كذلك ، فسيتم إضافة موقعك إلى قائمة حظر Google. سيعرض iThemes Security حالة قائمة حظر Google الخاصة بك.

3. إزالة الملفات المصابة

استخدم عميل FTP للاتصال بخادم الاستضافة. بدلاً من ذلك ، يمكنك استخدام مدير الملفات.

انتقل إلى / wp-content / folder وابحث عن المكونات الإضافية والملفات المخترقة. ستتضمن الملفات التي تم اختراقها كلمات مثل .cache أو .class أو .old والتي تُستخدم لتمويهها كملفات مكونات إضافية شرعية.

تذكر أن النقطة الموضوعة في بداية اسم الملف تجعلها مخفية. لذا تأكد من تحديد خيار "إظهار الملفات المخفية" عند القيام بذلك.

عند حفظ هذه الملفات ، قم بإزالتها.

تحقق من المنشور الكامل وقائمة التحقق القابلة للتنزيل والفيديو حول كيفية تنظيف موقع WordPress الذي تم اختراقه.

4. تنظيف ملف htaccess الخاص بك

ملف .htaccess هو ملف تكوين عالي المستوى للخادم يحدد كيفية معالجة طلبات الخادم.

يستطيع المتسلل استخدام هذا الملف لإنشاء أبواب خلفية لموقع الويب. في ملف .htaccess ، ابحث عن أي رمز يشبه هذا:

أعد كتابة المحرك

RewriteCond٪ {ENV: REDIRECT_STATUS} 200

أعد كتابة القاعدة ^ - [L]

RewriteCond٪ {HTTP_USER_AGENT} (google | yahoo | msn | aol | bing) [أو] #checks لـ Google و Yahoo و msn و aol و bing crawler

RewriteCond٪ {HTTP_REFERER} (google | yahoo | msn | aol | bing)

RewriteRule ^ (. *) $ somehackfile.php؟ $ 1 [L] # إعادة التوجيه إلى ملف الاختراقإعادة تسمية ملف .htaccess الحالي. بعد ذلك ، لإعادة إنشاء ملف htaccess بالكامل ، ما عليك سوى التوجه إلى لوحة معلومات WordPress الخاصة بك ، والانتقال إلى الإعدادات ، ثم تحديد الرابط الثابت والنقر فوق حفظ.

5. إزالة التعليمات البرمجية الضارة في قاعدة البيانات

هذه خطوة لا يجب أن تخضع لها حتى يكون لديك نسخة احتياطية كاملة للموقع باستخدام البرنامج المساعد BackupBuddy.

بعد الانتهاء من ذلك ، يمكنك تنظيف قاعدة البيانات يدويًا باتباع الخطوات التالية:

- اذهب إلى phpMyAdmin

- حدد قاعدة البيانات

- انقر فوق جدول wp_options

- استخدم علامة التبويب "بحث" للبحث عن إدخالات ضارة

عينة من الإدخالات الخبيثة المحتملة للبحث عنها هي:

- fwp

- wp_check_hash

- class_generic_support

- widget_generic_support

- ftp_credentials

تذكر أن تكون حريصًا للغاية على عدم حذف أي شيء مهم من جدول wp_options . قد يتسبب ذلك في تعطل موقعك بشدة أو تعطله بالكامل.

بالطبع ، إذا لم تكن مرتاحًا للتعمق في هذا الحد في موقعك ، فمن الأفضل طلب مساعدة خبير.

6. البحث عن التعليمات البرمجية المريبة وإزالتها

الشفرة المشبوهة هي سبب رئيسي لاختراق موقع WordPress. ستبدو الشفرة المشبوهة على النحو التالي:

<ul> <li> <a href="hackerdomain.com"> شيء 2 </a> </li>

سيعيد رمز مثل هذا توجيه موقعك إلى مجال يتحكم فيه المهاجم. من المهم التحقق من وجود أي مجالات في كود موقعك لا ينبغي أن تكون موجودة.

في أغلب الأحيان ، يخفي المتسلل كودهم في base64. هذا يساعدهم على تجنب اكتشافهم. ما يعنيه هذا هو أنه بدلاً من رؤية عنوان URL لموقع الويب الخاص بهم (hackerdomain.com) ، سيبدو مثل YXR0YWNrZXJkb21haW4uY29t بدلاً من ذلك.

أو بالطبع ، هذا يجعل اكتشاف الشفرة المشبوهة أكثر صعوبة. للبحث عن ترميزات base64 في ملفاتك ، من المفيد استخدام الأمر grep:

تجد . -name "* .php" -exec grep "base64" '{}' \ ؛ -طباعة &> b64-detections.txtيبحث هذا الرمز في ملفات .php التي تختارها عن ترميزات base64. بعد ذلك ، يتم تخزين النتائج في ملف b64-detections.txt.

بمجرد حصولك على هذا الملف ، ابحث عن مورد عبر الإنترنت سيفك تشفيرها حتى تتمكن من معرفة ما يحدث على موقعك وراء الكواليس.

7. ابحث عن اختلافات المحتوى

يمكن استخدام المكون الإضافي iThemes Security Pro لمراقبة أي تغييرات في الملفات على موقعك ، وسوف يقارن ملفات WordPress الأساسية وملفات الطرف الثالث في مستودع WordPress لإدخالات وأسماء ملفات غير عادية أو مشبوهة.

بعد تحديد الملفات التي تم اختراقها ، يمكنك إما حذف الشفرة المصابة أو استعادة ملفات البرنامج المساعد. من المهم جدًا تنظيف شفرة موقعك تمامًا. قد تتسبب الشفرة الضارة التي تُترك وراءها في إعادة إصابة موقعك بسرعة.

8. استعادة سمعة الموقع الخاص بك

الآن بعد أن قمت بتنظيف موقعك ، ستحتاج إلى إجراء فرز لسمعة موقعك مع Google.

لن يؤدي تنظيف موقع WordPress الذي تم اختراقه واستعادته إلى استعادة سمعة الموقع تلقائيًا. في الواقع ، هناك العديد من الأشياء التي ستحتاج إلى القيام بها للتأكد من أن Google ومحركات البحث الأخرى لا تستمر في معاقبة موقعك بعد اختراقه وتنظيفه.

في كثير من الأحيان ، فإن أول علامة على تعرض موقعك للاختراق هي أن Google تبلغك بالموقف. لمعرفة كيفية عرض Google لموقعك حاليًا ، توجه إلى Google Search Console.

إذا وجدت أي ملفات Sitemap دخيلة في Search Console لا ينبغي أن تكون موجودة ، أو يبدو أنها تقوم بإخراج روابط البريد العشوائي ، فستحتاج إلى حذفها على الفور. بعد ذلك ، ستحتاج إلى إلقاء نظرة على أي مشكلات أمنية موجودة في Search Console. إذا تم عرض الشاشة الحمراء الكبيرة التي تظهر على Google في الوقت الحالي ، فستشاهد بعض العلامات الكبيرة في Search Console ضمن مشكلات الأمان.

هذا هو المكان الذي ستطلب فيه من Google مراجعة موقع الويب الخاص بك الآن بعد تنظيفه.

منع اختراق ووردبريس للأدوية

إذا وجدت في أي وقت مناطق من موقعك متأثرة بهذا النوع من الاختراق ، فاعمل من خلال الخطوات التي قمنا بتفصيلها في هذا الدليل لحل المشكلة في أسرع وقت ممكن. الآن بعد أن أصبحت على دراية بما هو اختراق الأدوية على WordPress وكيفية التأكد من عدم تأثر موقعك ، فقد حان الوقت للعمل على تقوية موقعك ضد أي هجمات مستقبلية.

1. قم بتثبيت وتنشيط المكون الإضافي iThemes Security Pro

ابدأ بتنزيل البرنامج الإضافي iThemes Security Pro وتثبيته لتحديد ما إذا كان موقعك مصابًا. يضيف المكون الإضافي طبقات متعددة من أمان موقع الويب من خلال مراقبة تغييرات الملفات ، وزيادة أمان المستخدم ، وفحص المكونات الإضافية والسمات الخاصة بك بحثًا عن نقاط الضعف (ثم تحديثها تلقائيًا لك) ، وتوفير مقارنات الملفات عبر الإنترنت التي قد تشير إلى حدوث اختراق.

كحد أدنى ، قم بتمكين الإعدادات التالية داخل المكون الإضافي iThemes Security:

- قم بتمكين المصادقة الثنائية لجميع المستخدمين الإداريين.

- قم بتمكين iThemes Site Scan لفحص موقع الويب الخاص بك مرتين يوميًا بحثًا عن المكونات الإضافية والسمات وإصدارات WordPress الأساسية.

- قم بتشغيل إدارة الإصدار باستخدام التصحيح التلقائي للثغرات الأمنية.

- قم بتشغيل الكشف عن تغيير الملف

2. تثبيت وتنشيط البرنامج المساعد BackupBuddy

يعد وجود إستراتيجية نسخ احتياطي لموقع الويب الخاص بك جزءًا مهمًا في منع عمليات الاختراق المستقبلية. تعني النسخة الاحتياطية أن لديك نسخة من موقع الويب الخاص بك في وقت معين ، مثل ما قبل حدوث الاختراق. يعني وجود هذه النسخة الاحتياطية أنه يمكنك بسهولة استعادة موقعك إلى إصدار سابق. (فقط تأكد من دعم أي ثغرات أمنية أو أبواب خلفية لموقع الويب) موجودة في هذا الإصدار من موقعك وإلا فقد يحدث الاختراق مرة أخرى.

3. استخدم أفضل ممارسات أمان مواقع الويب

بصفتك مديرًا أو مشرفًا أو مالكًا لموقع الويب ، سيؤثر أمنك عبر الإنترنت على أمان موقع الويب الخاص بك.

فمثلا:

- لا تقم أبدًا بإعادة استخدام كلمات المرور لحسابات متعددة.

- لا تشارك كلمات مرورك مع الآخرين.

- استخدم المصادقة ذات العاملين لتسجيل دخول مسؤول WordPress الخاص بك.

- لا تقم أبدًا بتثبيت ملحقات WordPress أو السمات الفارغة.

- حافظ على تحديث إصدار WordPress الأساسي والإضافات والقوالب إلى أحدث الإصدارات.

- استخدم مضيف ويب حسن السمعة مع أمان خادم قوي.

- استخدم مكونًا إضافيًا للأمان في WordPress ومكوِّنًا إضافيًا للنسخ الاحتياطي.

4. كن يقظًا بشأن أمان موقع الويب الخاص بك

تظهر الأبحاث أن متوسط الوقت المستغرق للعثور على اختراق أمني هو 200 يوم! غالبًا ما تكون المواقع المهملة هي الأكثر عرضة لهذه الأنواع من الاختراقات ، لذا تأكد من التحقق من أمان موقعك وأدائه حتى إذا كان لديك مواقع لا تقوم بتسجيل الدخول إليها كثيرًا.

ما عليك سوى التحقق من كيفية ظهور موقعك ومراجعة سجلات الأمان والتأكد من تحديث جميع السمات والمكونات الإضافية وإصدارات WordPress الأساسية ، مما سيقطع شوطًا طويلاً في منع اختراق الأدوية في WordPress. مسلحًا بمعرفة كيفية تأمين موقعك وببعض الأدوات للمساعدة في القيام بالعمل ، فمن المرجح أن يظل موقعك آمنًا.

تأمين وحماية موقعك من الاختراقات والانتهاكات الأمنية

يعمل WordPress حاليًا على تشغيل أكثر من 40 ٪ من جميع مواقع الويب ، لذلك أصبح هدفًا سهلاً للمتسللين ذوي النوايا الخبيثة. يزيل المكون الإضافي iThemes Security Pro التخمين من أمان WordPress لتسهيل حماية موقع WordPress الخاص بك وحمايته. يشبه الأمر وجود خبير أمان بدوام كامل بين الموظفين الذين يراقبون ويحمون موقع WordPress الخاص بك باستمرار.

تكتب كريستين دروسًا تعليمية لمساعدة مستخدمي WordPress منذ عام 2011. بصفتها مديرة التسويق هنا في iThemes ، فهي مكرسة لمساعدتك في العثور على أفضل الطرق لإنشاء مواقع WordPress فعالة وإدارتها وصيانتها. تستمتع كريستين أيضًا بكتابة اليوميات (تحقق من مشروعها الجانبي ، The Transformation Year !) ، والمشي لمسافات طويلة والتخييم ، والتمارين الرياضية ، والطهي ، والمغامرات اليومية مع عائلتها ، على أمل أن تعيش حياة أكثر حاضرًا.