قائمة التحقق الأمنية الوحيدة في WordPress التي ستحتاج إليها في عام 2024

نشرت: 2023-12-11يعد WordPress نظامًا آمنًا لإدارة المحتوى (CMS)، ولكن الطريقة التي تقوم بها بإعداد موقع الويب الخاص بك وتكوينه يمكن أن تؤثر على مستوى الأمان الخاص به. إذا لم تتخذ خطوات لحماية موقعك، فقد ينتهي بك الأمر إلى مواجهة انتهاك البيانات أو فقدان المحتوى الخاص بك.

لمساعدتك، قمنا بإنشاء قائمة التحقق النهائية لأمان WordPress. سيرشدك هذا خلال جميع الخطوات التي تحتاجها لحماية موقع الويب الخاص بك من الروبوتات والمهاجمين.

في هذه المقالة، سنلقي نظرة على ميزات الأمان المضمنة في WordPress. وبعد ذلك، سنعرض لك 30 أمرًا يمكنك القيام بها لمزيد من الحماية لموقعك.

هل يوفر WordPress أمانًا مدمجًا؟

نعم، يقدم WordPress بعض الإجراءات الأمنية. لوحة تحكم المشرف الخاصة بك محمية بصفحة تسجيل دخول تتطلب من المستخدمين إدخال اسم مستخدم وكلمة مرور صالحين.

يحصل نظام إدارة المحتوى (CMS) أيضًا على تصحيحات وتحديثات منتظمة للقضاء على الثغرات الأمنية. بشكل عام، إذا حافظت على تحديث WordPress ومكوناته، فسيتم إنقاذك من نقاط الضعف الأكثر شيوعًا.

ومع ذلك، هناك أيضًا العنصر البشري الذي يجب مراعاته. في كثير من الحالات، يتم اختراق مواقع WordPress بسبب خطأ بشري، مثل مشاركة بيانات اعتماد تسجيل الدخول أو إعادة استخدامها. إذا تمكن أحد المهاجمين من الوصول إلى حساب يتمتع بمستوى عالٍ من الامتيازات، فيمكنه أن يلحق الضرر بموقعك على الويب.

نظرًا لأن نظام إدارة المحتوى (CMS) هو نظام أساسي شائع، يقوم المهاجمون بفحص الويب محاولين العثور على مواقع WordPress ذات نقاط الضعف المعروفة. كلما زاد نمو موقعك، أصبح الهدف أكبر.

ما هي أسهل طريقة لتأمين موقع ووردبريس؟

يتطلب تأمين موقع WordPress تغيير تكوين موقعك وإضافة العديد من الميزات التي تجعل من الصعب على المهاجمين اختراقه. إذا لم يكن لديك الوقت الكافي لمتابعة قائمة التحقق من أمان WordPress بالكامل، فإن أفضل شيء يمكنك القيام به هو تثبيت برنامج أمان توصيل في.

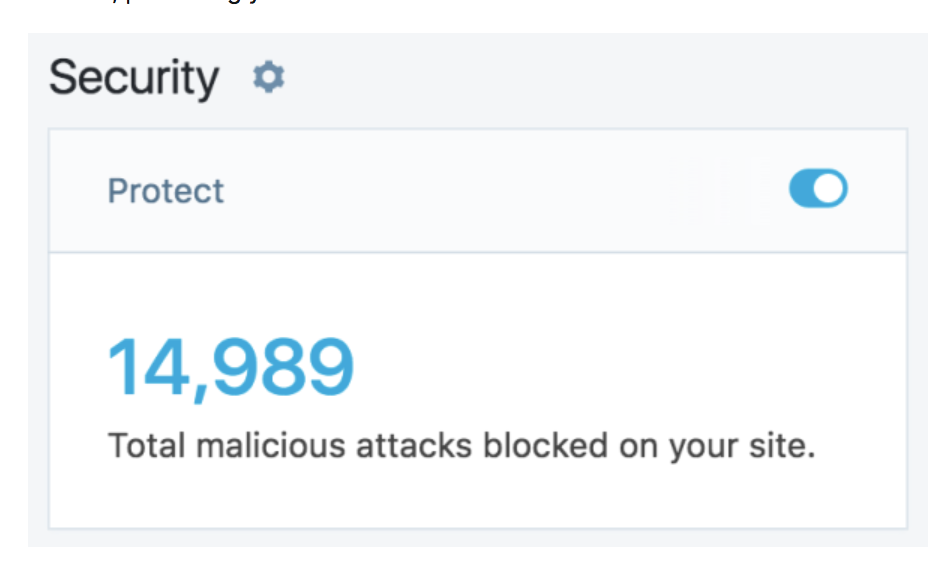

يوفر لك Jetpack Security إمكانية الوصول إلى العديد من ميزات الأمان، مثل المسح التلقائي للبرامج الضارة وإزالتها، والحماية من البريد العشوائي، والنسخ الاحتياطي في الوقت الفعلي.

من المهم ملاحظة أنه لا يوجد مكون إضافي واحد يمكنه حماية موقع الويب الخاص بك من جميع التهديدات المحتملة التي قد يواجهها. ولذلك، ستحتاج إلى تأمين موقعك بشكل أكبر إذا كنت جادًا بشأن حماية بياناتك وعملك الجاد.

على سبيل المثال، ستحتاج إلى فرض كلمات مرور قوية وتمكين المصادقة الثنائية (2FA). سنلقي نظرة فاحصة على هذه الإجراءات الأمنية (وغيرها الكثير) في قائمتنا المرجعية.

قائمة التحقق من أمان WordPress المكونة من 30 خطوة

تذكر أنك لا تحتاج إلى العمل على كل هذه التدابير الأمنية في وقت واحد. قد يستغرق شطب كل عنصر في قائمة التحقق بعض الوقت، ولكن معظمها عبارة عن إصلاحات لا تحتاج إلى تنفيذها إلا مرة واحدة.

لذا، إليك 30 طريقة يمكنك من خلالها تعزيز أمان موقعك.

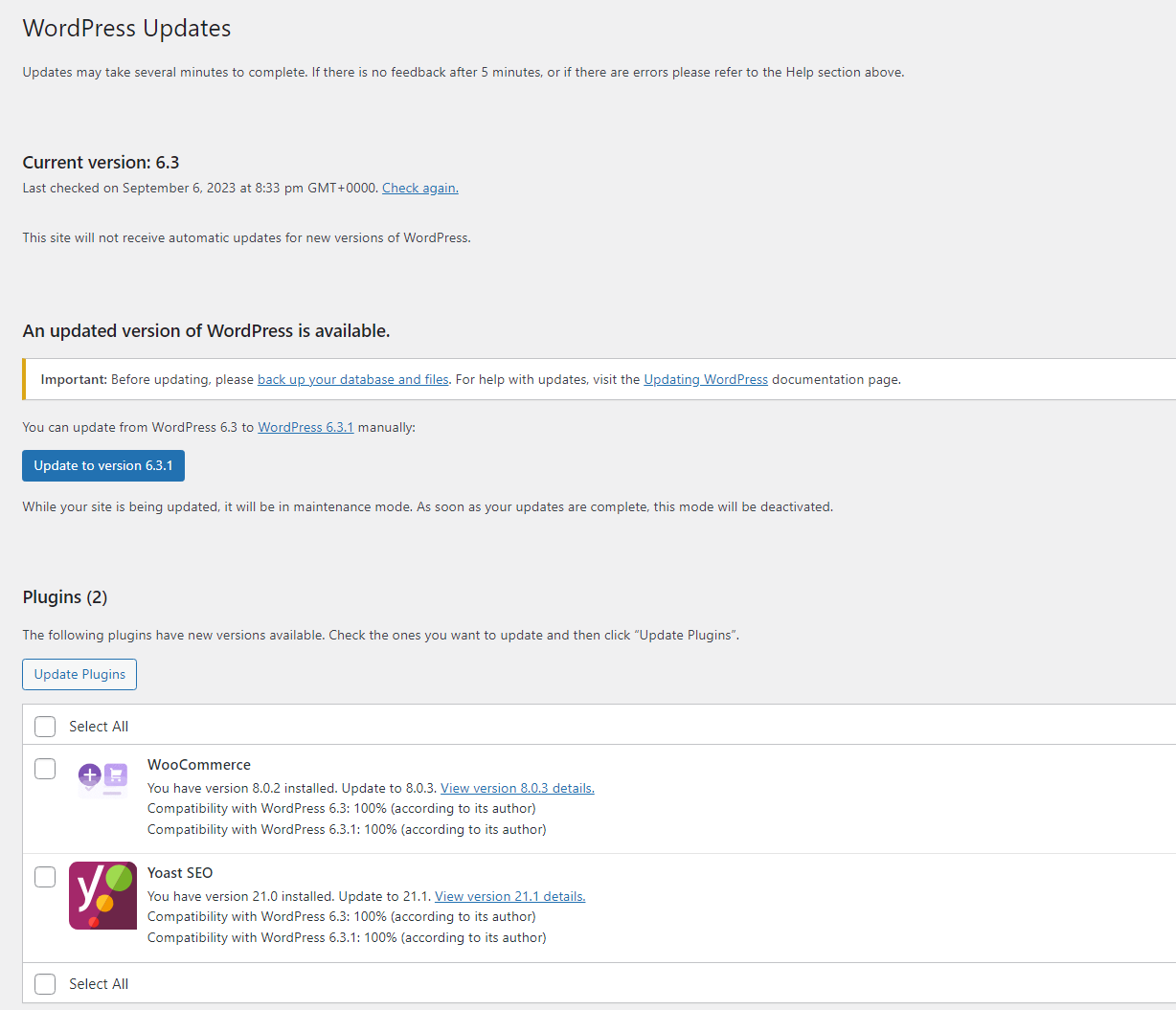

1. حافظ على تحديث WordPress

ربما تكون عمليات تثبيت WordPress القديمة هي السبب الأكبر للانتهاكات الأمنية. ينسى الكثير من المستخدمين تحديث WordPress، بالإضافة إلى المكونات الإضافية والموضوعات الموجودة على مواقعهم. وهذه مشكلة كبيرة، حيث تميل البرامج القديمة إلى أن تكون هدفًا رئيسيًا بين المهاجمين.

كلما كان البرنامج أقدم، كلما زاد الوقت الذي يحتاجه المهاجمون لتحليل التعليمات البرمجية الخاصة به وإيجاد الثغرات الأمنية. يقوم المطورون بمراقبة هذه التهديدات وإصلاحها عند ظهورها. ولذلك، ستحتاج إلى تشغيل التحديثات بمجرد إصدارها.

لحسن الحظ، WordPress يجعل من السهل البقاء على اطلاع بالتحديثات. في لوحة التحكم، انتقل إلى التحديثات علامة التبويب، وسترى نظرة عامة على كل ما هو متاح.

إذا كان لديك الكثير من التحديثات المطلوب تشغيلها، فمن المهم عمل نسخة احتياطية لموقع WordPress الخاص بك قبل المتابعة. يعد هذا مهمًا بشكل خاص عند التحديث إلى إصدار أحدث من WordPress، لأنه قد يتسبب أحيانًا في حدوث مشكلات في التوافق مع المكونات الإضافية والقوالب.

ستحتاج إلى التحقق من صفحة التحديثات الخاصة بك يوميًا. وبدلاً من ذلك، يمكنك تمكين التحديثات التلقائية للمكونات الإضافية والموضوعات الخاصة بك.

بهذه الطريقة، إذا نسيت التحقق من موقعك بحثًا عن التحديثات، فسيتم تشغيلها تلقائيًا.

2. إنشاء أسماء مستخدمين وكلمات مرور قوية

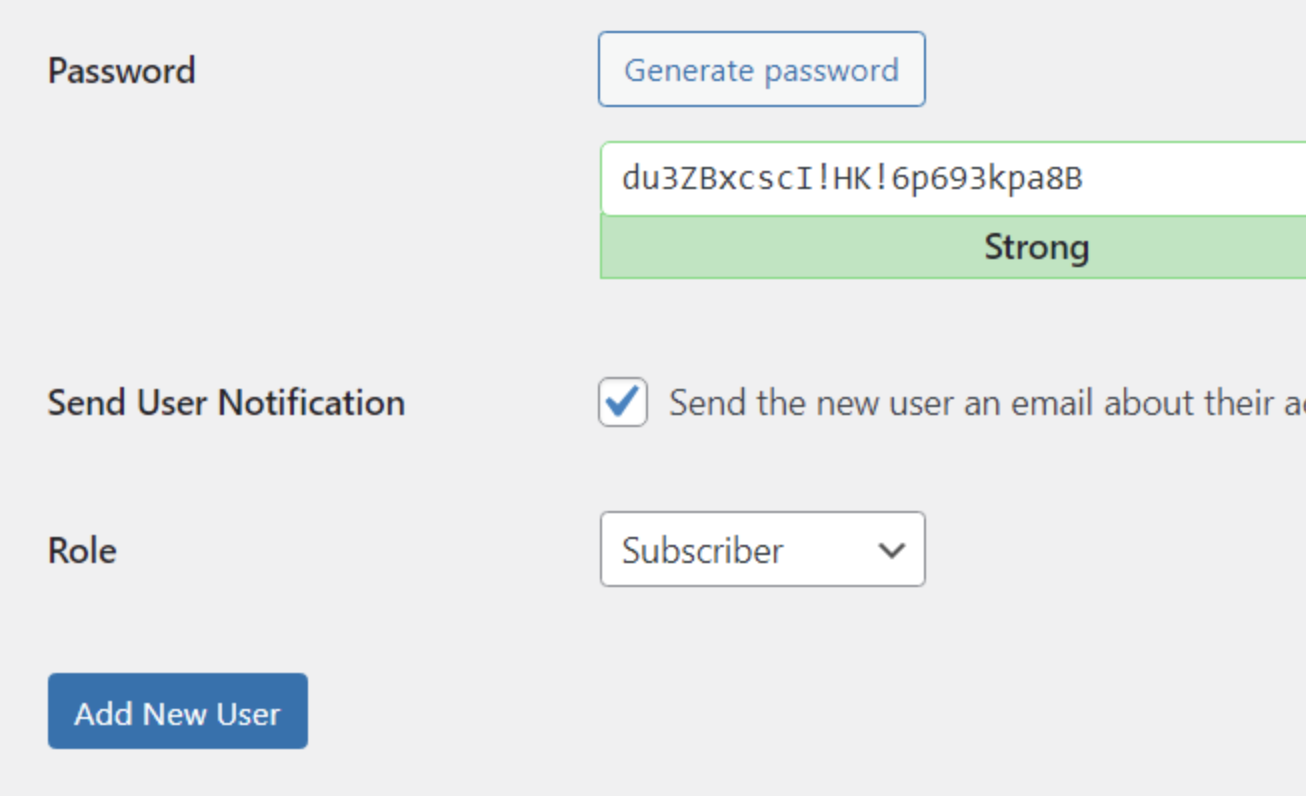

يكون موقع الويب الخاص بك آمنًا بقدر بيانات الاعتماد التي تستخدمها للوصول إليه. سيُعلمك WordPress نفسه إذا كنت تقوم بتعيين كلمة مرور ضعيفة عند إنشاء حساب جديد.

كلمة المرور "الضعيفة" هي أي شيء يسهل تخمينه. إذا كانت بيانات الاعتماد الخاصة بك مثل "المسؤول" و"1234"، فمن المحتمل أن يقع موقعك ضحية لهجمات القوة الغاشمة.

من الناحية المثالية، يجب أن تحتوي كلمة المرور الخاصة بك على ثمانية أحرف على الأقل ومجموعة من الأحرف والأرقام والأحرف الخاصة. إذا كان لديك عدة مستخدمين على موقع WordPress الخاص بك، فقد ترغب في تذكيرهم باستخدام بيانات اعتماد قوية وتغيير كلمات المرور الخاصة بهم كل بضعة أشهر.

3. أضف طبقة إضافية من الحماية باستخدام المصادقة الثنائية (2FA).

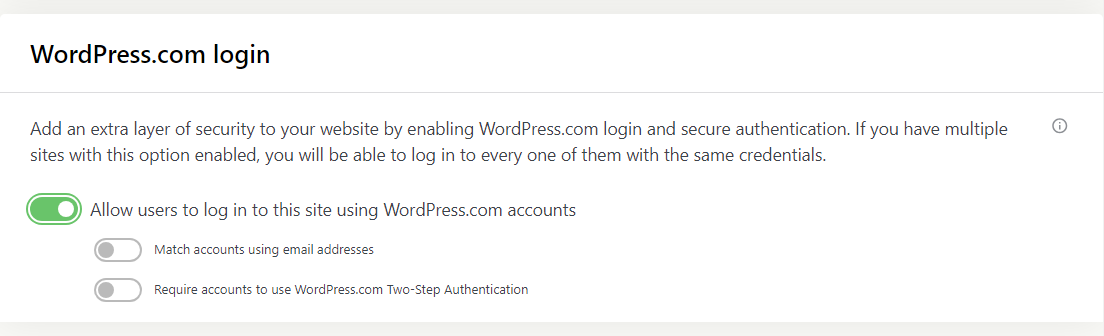

المصادقة الثنائية هي إجراء أمني يتطلب منك استخدام طبقة ثانية من المصادقة عند تسجيل الدخول إلى أحد المواقع. على سبيل المثال، قد تطلب منك بعض مواقع الويب إدخال رمز لمرة واحدة يتم إرساله عبر البريد الإلكتروني أو الرسائل النصية القصيرة.

الهدف من المصادقة الثنائية (2FA) هو جعل من المستحيل تقريبًا على المهاجمين تخمين بيانات الاعتماد الخاصة بك. وبدون الوصول إلى جهاز أو حساب آخر، لن يتمكنوا من تسجيل الدخول إلى WordPress.

افتراضيًا، لا يتضمن WordPress وظيفة المصادقة الثنائية، لذا ستحتاج إلى استخدام مكون إضافي مثل Jetpack لإضافة هذه الميزة إلى موقعك. باستخدام Jetpack، يمكنك إضافة المصادقة الثنائية (وتسمى المصادقة الآمنة) التي تعمل مع حساب WordPress.com الخاص بك.

4. قم بتثبيت مكون إضافي للأمان موثوق به

ستساعدك المكونات الإضافية القوية لأمان WordPress على شطب العديد من العناصر في قائمة التحقق من أمان WordPress هذه. من الناحية المثالية، ستختار أداة واحدة توفر الميزات التالية:

فحص البرامج الضارة

إذا أصيب موقع الويب الخاص بك بالعدوى، فستحتاج إلى معرفة ذلك في أقرب وقت ممكن. ستتيح لك عمليات الفحص المنتظمة للبرامج الضارة معرفة ما إذا كان أي جزء من موقع الويب الخاص بك معرضًا للخطر.

أدوات إزالة البرامج الضارة

إذا اكتشف المكون الإضافي للأمان وجود برامج ضارة، فستحتاج إلى مساعدة لإزالتها. قد يتضمن ذلك حذف الملفات أو استبدالها، اعتمادًا على الجزء المصاب من موقع WordPress الخاص بك.

النسخ الاحتياطية

هناك الكثير من حلول النسخ الاحتياطي المستقلة والمكونات الإضافية لـ WordPress. تتضمن بعض أدوات الأمان الشاملة نسخًا احتياطية تلقائية، لذلك لن تحتاج إلى تثبيت مكون إضافي إضافي.

سجلات الأمن

من الناحية المثالية، سوف ترغب في معرفة كل ما يحدث على موقع الويب الخاص بك. تسجل سجلات الأمان الأحداث في WordPress وتمكنك من البحث فيها للعثور على أي نشاط مشبوه.

تنفيذ 2FA

كما ناقشنا سابقًا، تعد المصادقة الثنائية أداة مهمة يمكن أن تساعدك في تقليل مخاطر الخروقات الأمنية بسبب بيانات الاعتماد المسروقة.

يتضمن Jetpack Security كل هذه الميزات، لذا يمكنك تنفيذ عدة خطوات في قائمة التحقق من الأمان هذه باستخدام أداة واحدة.

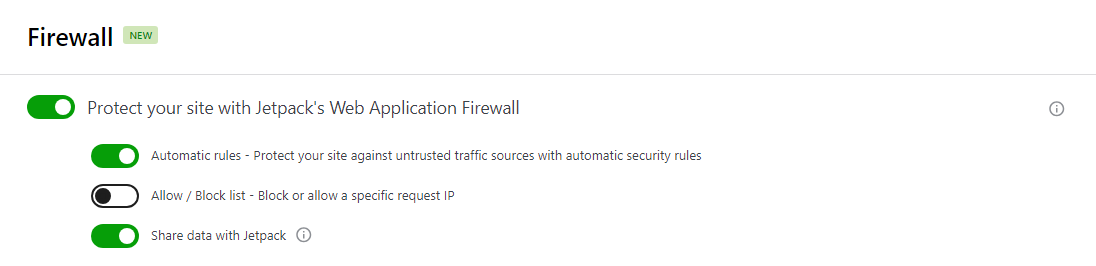

5. استخدم جدار حماية تطبيقات الويب (WAF)

WAF هو حل أمني يساعد على حماية التطبيقات ومواقع الويب - بما في ذلك مواقع WordPress - من الهجمات عن طريق تصفية حركة المرور ومراقبتها. اعتمادًا على البرنامج، يجب أن يكون قادرًا على تحديد حركة المرور الضارة باستخدام قواعد محددة مسبقًا أو قواعد بيانات للمهاجمين المعروفين.

يقوم الكثير من مضيفي الويب تلقائيًا بإعداد جدران الحماية لعملائهم. يمكنك أيضًا استخدام Jetpack Security لإضافة WAF لموقع WordPress الخاص بك.

يمكّنك Jetpack Security من تكوين WAF لاستخدام قواعده المعدة مسبقًا وحظر عناوين IP محددة. يمكنك أيضًا مشاركة بيانات النشاط مع Jetpack، مما يساعد في جعل WAF أكثر فعالية من خلال تنمية قاعدة بيانات التهديدات المعروفة.

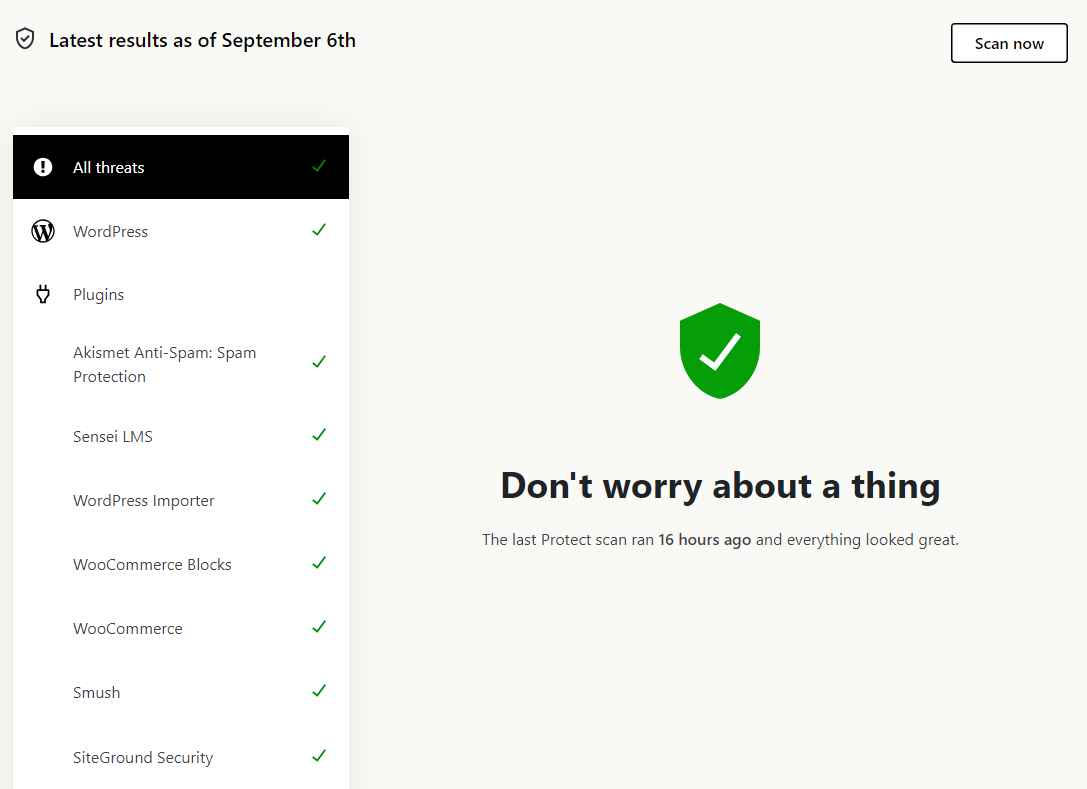

6. قم بفحص WordPress بانتظام بحثًا عن البرامج الضارة ونقاط الضعف

يتضمن فحص موقع الويب الخاص بك بحثًا عن البرامج الضارة ونقاط الضعف مراجعة جميع ملفاته للبحث عن التعديلات غير المصرح بها أو التعليمات البرمجية الضارة. على الرغم من أن هذه العملية قد تبدو شاقة، إلا أن هناك أدوات يمكنها القيام بذلك نيابةً عنك.

يستخدم Jetpack Security WPScan (أكبر قاعدة بيانات لنقاط الضعف المعروفة في WordPress) لفحص موقع الويب الخاص بك.

إذا عثر مكون WordPress الإضافي على برامج ضارة أو ثغرات أمنية، فيمكنه إعلامك على الفور وحتى المساعدة في إزالة الملفات المتأثرة أو إصلاحها. يعد هذا أبسط بكثير من الطريقة اليدوية، والتي تتطلب منك تحديد الملفات التي تريد حذفها ومعرفة كيفية إصلاحها.

7. قم بعمل نسخة احتياطية لموقعك بانتظام أو في الوقت الفعلي

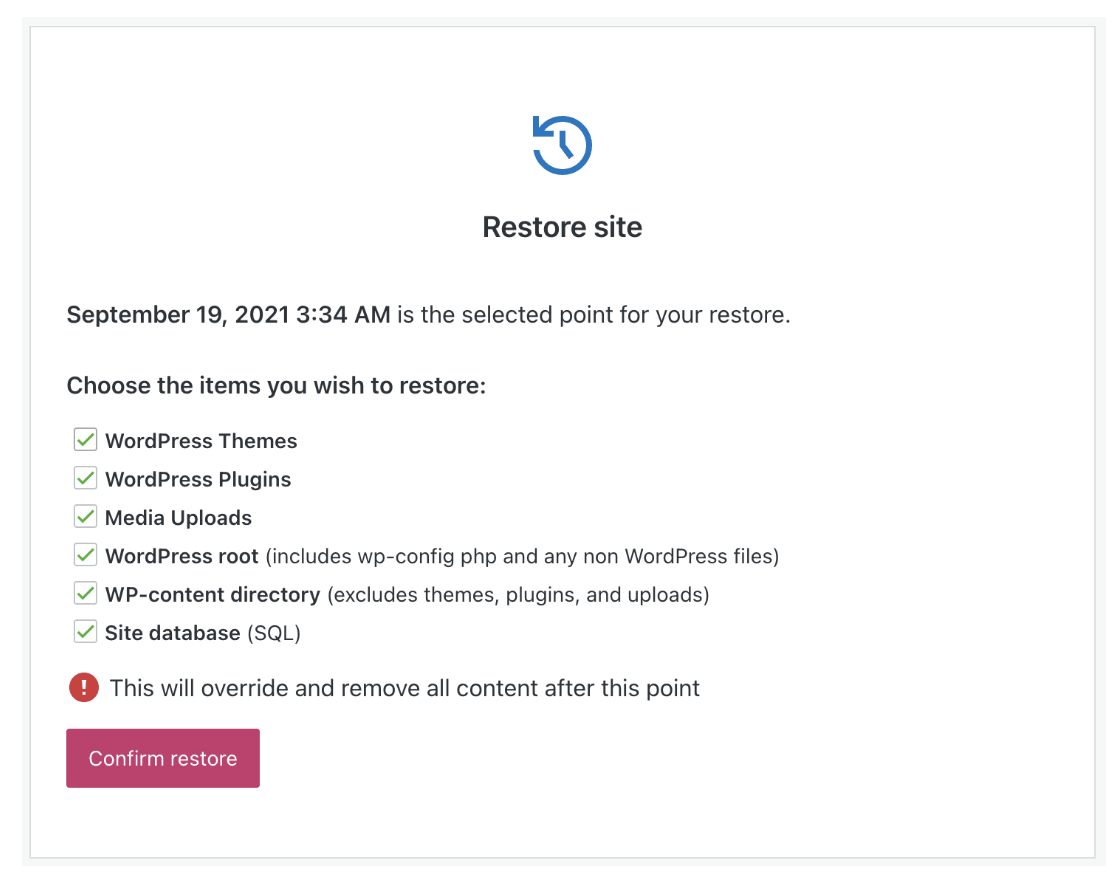

تعد النسخ الاحتياطية عنصرًا حاسمًا في أمان موقع الويب. إذا حدث أي شيء لموقعك، فستمكنك من النهوض والتشغيل مرة أخرى بسرعة.

إن الاعتماد على مزود الاستضافة الخاص بك للنسخ الاحتياطية ليس خيارًا آمنًا، حيث أن اختراق الخادم الخاص بك قد يجعل موقع WordPress الخاص بك والنسخ الاحتياطية الخاصة به عديمة الفائدة.

وبدلاً من ذلك، تحتاج إلى حل نسخ احتياطي في الوقت الفعلي خارج الموقع للتأكد من أنك محمي على مدار الساعة طوال أيام الأسبوع ويمكنك استعادة موقعك في أي لحظة - حتى لو كان معطلاً تمامًا.

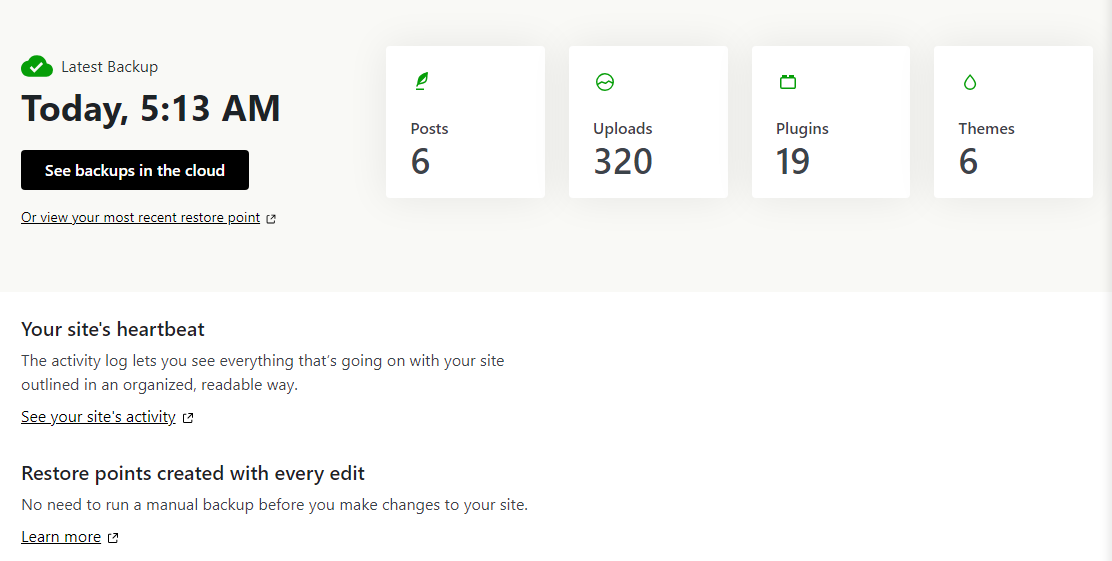

يقوم Jetpack VaultPress Backup بهذا فقط، حيث يقوم بحفظ موقعك في كل مرة تقوم فيها بإجراء تغيير.

يقوم البرنامج المساعد بتخزين هذه النسخ الاحتياطية في السحابة لتجنب اكتظاظ الخادم. فهو يستخدم مجموعة من النسخ الاحتياطية التزايدية والتفاضلية، لذلك لا يحتاج إلى نسخ موقعك وقاعدة بياناتك بالكامل في كل مرة تقوم فيها بإجراء تغيير، مما يجعل العملية أكثر كفاءة.

بالإضافة إلى تغييرات موقع الويب، يقوم Jetpack VaultPress Backup بحفظ التعليقات والأوامر الجديدة وإجراءات المستخدم الأخرى. إنها أداة النسخ الاحتياطي الرئيسية لمتاجر WooCommerce، لأنها ستحفظ الطلبات حتى لو كان عليك إعادة موقع WordPress الخاص بك إلى إصدار سابق.

8. قم بتخزين النسخ الاحتياطية الخاصة بك على خادم منفصل

كما ذكرنا أعلاه، مجرد أخذ النسخ الاحتياطية لا يكفي. تحتاج إلى تخزينها في مواقع متعددة وآمنة خارج الموقع، لذلك إذا حدث اختراق أمني رقمي أو كارثة مادية في مركز بيانات واحد، فلا يزال بإمكانك الوصول إلى ملفات موقعك واستعادتها. وهذا هو نفس السبب وراء عدم قدرتك على الاعتماد على النسخ الاحتياطية من مضيفك وحده - فقد يتم اختراق موقعك والنسخ الاحتياطية في وقت واحد.

إذا كنت تستخدم VaultPress Backup، فسيتم الاهتمام بكل هذا نيابةً عنك. يتم تخزين النسخ الاحتياطية في مواقع متعددة في السحابة ويمكن الوصول إليها دائمًا، حتى لو كان موقعك معطلاً.

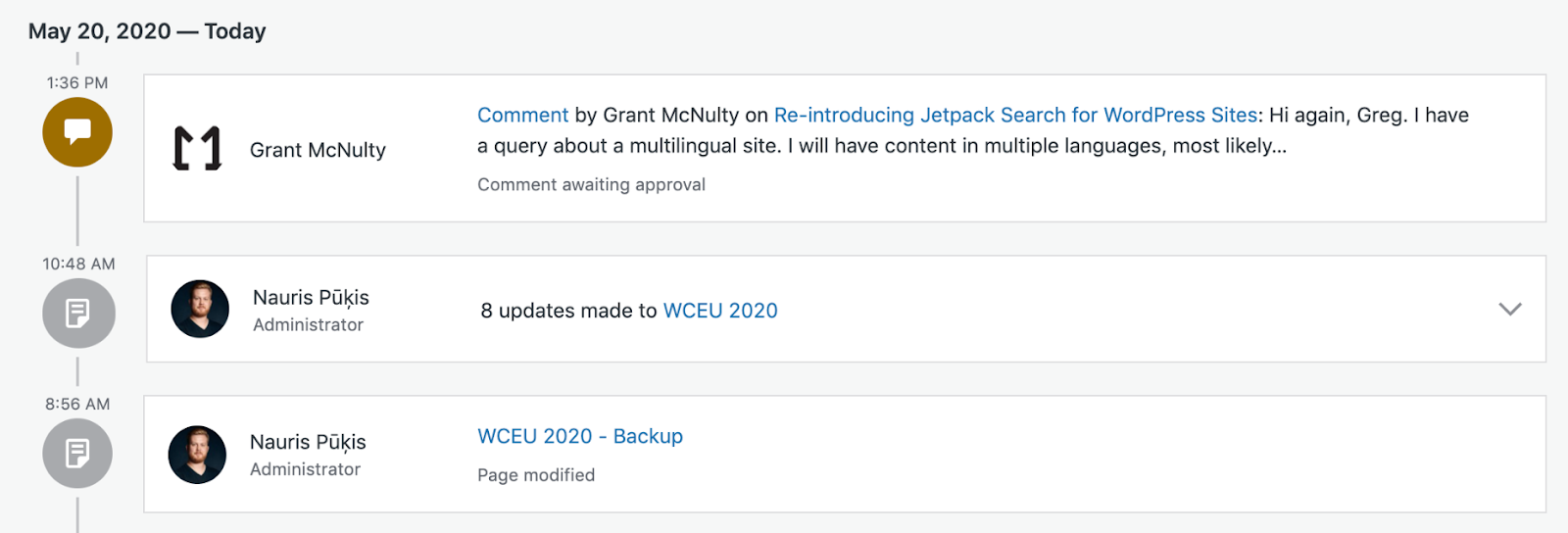

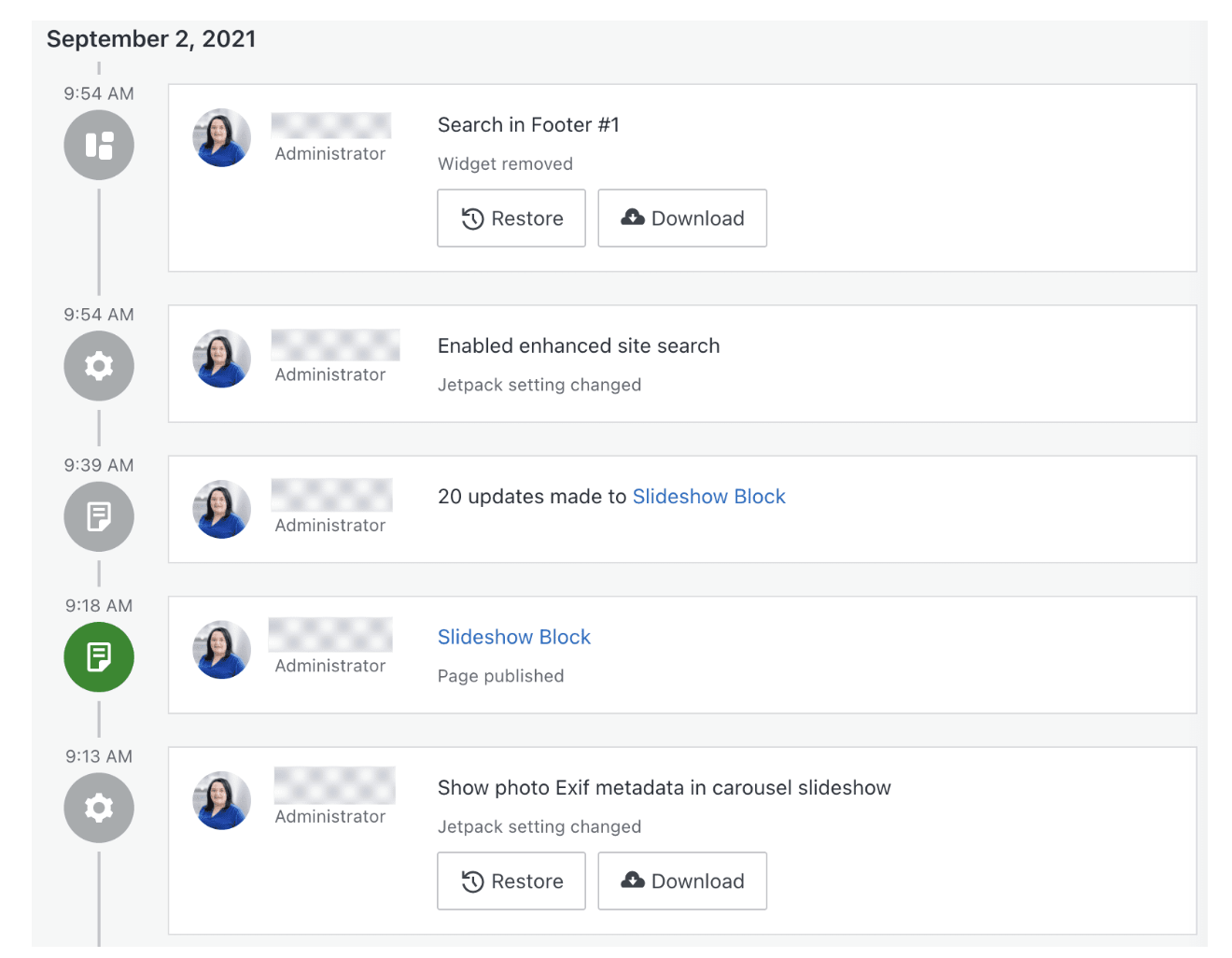

9. تتبع نشاط المستخدم

إذا كان لديك حق الوصول إلى سجلات نشاط موقعك، فستتمكن من معرفة متى يحاول شخص ما تسجيل الدخول عدة مرات ويفشل، وما إذا كان هناك تعديل على ملف WordPress، وما إذا كان شخص ما قد قام بتثبيت مكون إضافي جديد، والمزيد.

فكر في السجلات باعتبارها المعادل التقني للتسجيلات الأمنية. نأمل ألا تضطر أبدًا إلى استخدامها، ولكنها ميزة أمان مستخدمة على نطاق واسع لسبب ما. لا يوفر WordPress هذه الوظيفة بشكل افتراضي، لذا ستحتاج إلى البحث عن مكون إضافي يقوم بذلك.

يمكّنك Jetpack Security من مراقبة كل ما يحدث على موقع الويب الخاص بك. فهو يحتفظ بسجل للأنشطة يسجل من يفعل ماذا، مع التواريخ والأوقات. إذا واجهت مشكلة أمنية، يمكنك التحقق من هذا السجل لمعرفة سببها.

كما أنه يتكامل مع وظيفة النسخ الاحتياطي VaultPress، حتى تتمكن من استعادة موقعك إلى لحظة معينة بناءً على ما تجده في سجل الأنشطة.

10. التحكم في وصول المستخدم وأذوناته

إحدى أبسط الطرق للحفاظ على أمان أي نظام هي تحديد من يمكنه الوصول إليه. إذا كنت الشخص الوحيد الذي يعمل على موقعك، فلا ينبغي لأي شخص آخر أن يعرف معلومات تسجيل الدخول إلى WordPress الخاصة بك.

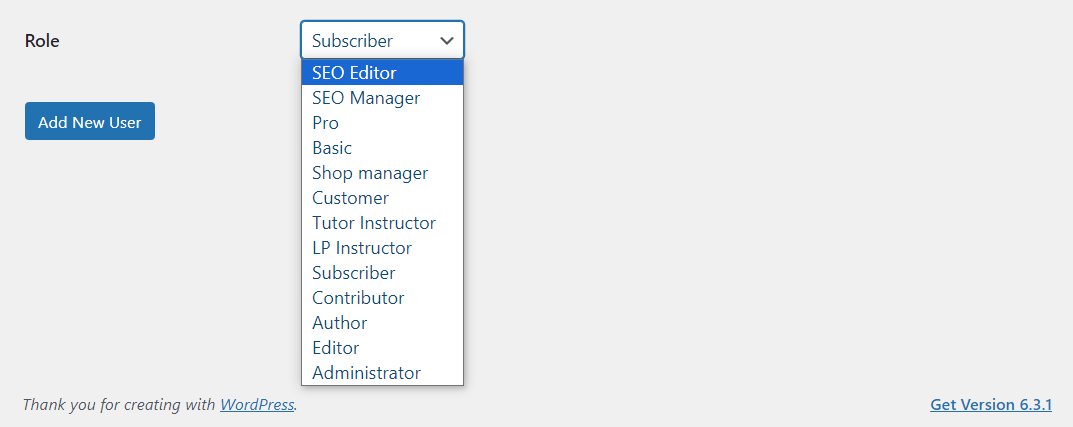

عند العمل مع فريق، من المهم أن تستفيد بشكل كامل من نظام دور المستخدم في WordPress. يوفر نظام إدارة المحتوى (CMS) أدوارًا متعددة يمكنك تعيينها للمستخدمين، اعتمادًا على الأذونات التي تريد أن يحصلوا عليها.

أعلى دور هو دور المسؤول وهو المستخدم الوحيد الذي يتمتع بحق الوصول الكامل إلى جميع ميزات وإعدادات WordPress. يمكن لمستخدمي WordPress الآخرين، مثل المؤلفين، فقط نشر المحتوى الخاص بهم ولن يتمكنوا من تغيير تكوين الموقع أو حتى الوصول إلى إعداداته.

عند التفكير في الدور الذي سيتم تعيينه لكل مستخدم، فكر في الأذونات التي يحتاجونها لتنفيذ مهامهم. لا ينبغي بأي حال من الأحوال أن يحصل أي مستخدم على أذونات أكثر مما يحتاج إليه. ستجعل هذه القيود موقعك أكثر أمانًا.

11. تحديد عدد محاولات تسجيل الدخول المسموح بها

يمكن أن تكون محاولات تسجيل الدخول المتكررة علامة على أن شخصًا ما قد نسي بيانات الاعتماد الخاصة به. ولكن إذا كان عدد المحاولات أكثر من مجرد عدد قليل، فمن المحتمل أنك تتعامل مع شخص يحاول اقتحام موقع الويب الخاص بك.

يجب عليك الحد من محاولات تسجيل الدخول المسموح بها خلال فترة زمنية محددة لإيقاف هجمات القوة الغاشمة الآلية. مرة أخرى، يمكنك استخدام Jetpack لتنفيذ هذا الإجراء الأمني.

يمكن للمكون الإضافي منع المهاجمين الذين يحاولون استخدام بيانات الاعتماد الشائعة للوصول إلى موقع الويب الخاص بك. يمكنك أيضًا تهيئته لإدراج عناوين IP محددة في القائمة المسموح بها، بحيث يتمكن المستخدمون فقط من تسجيل الدخول إلى WordPress.

12. استخدم CDN للمساعدة في الحماية من هجمات DDoS

شبكة توصيل المحتوى (CDN) هي نظام بيانات يقوم بتخزين نسخ من موقع الويب الخاص بك على خوادم في مواقع مختلفة حول العالم - مما يقلل من زمن الوصول الذي يمكن أن يحدث عندما يحاول شخص ما زيارة موقع مستضاف في بلد بعيد. عندما يحاول شخص ما زيارة موقع WordPress الخاص بك، ستستجيب شبكة CDN تلقائيًا للطلب الوارد من خادم قريب.

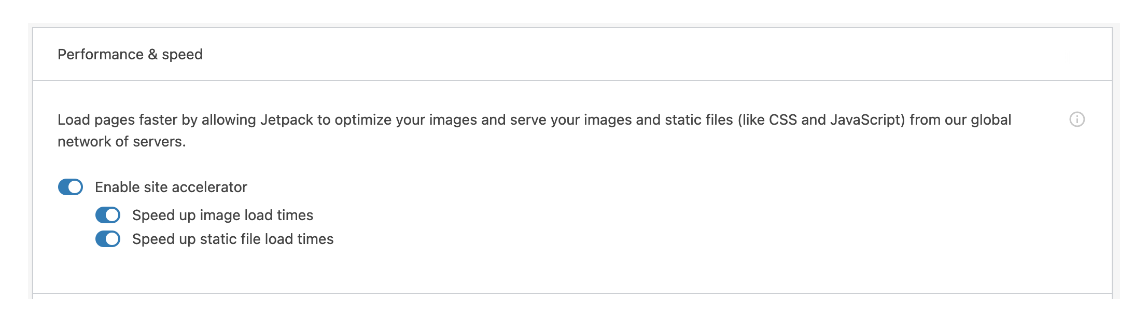

يمكن لشبكة CDN تخفيف العبء على خوادمك، ومساعدتك في التعامل مع المزيد من حركة المرور، وتقليل أوقات التحميل، وحمايتك من هجمات رفض الخدمة الموزعة (DDoS). نظرًا لأن الهجمات لن تصيب خادمك مباشرةً، فلن تتأثر بشدة إذا غمرتها حركة مرور الروبوتات.

إذا كنت تستخدم Jetpack Security، فلديك حق الوصول إلى شبكة CDN للصور التي يمكن أن تساعدك في تخزين ملفات الوسائط مؤقتًا لأوقات تحميل أسرع. بالإضافة إلى ذلك، فإنه يقوم بتغيير حجم الصور تلقائيًا ويقدم الخيار الأفضل بناءً على الجهاز الفردي لكل زائر. يمكنك أيضًا التفكير في دمج شبكات CDN أخرى مع WordPress لتقليل أوقات التحميل بشكل أكبر وحماية موقعك من الزيادات المفاجئة في حركة المرور.

13. قم بتثبيت شهادة SSL

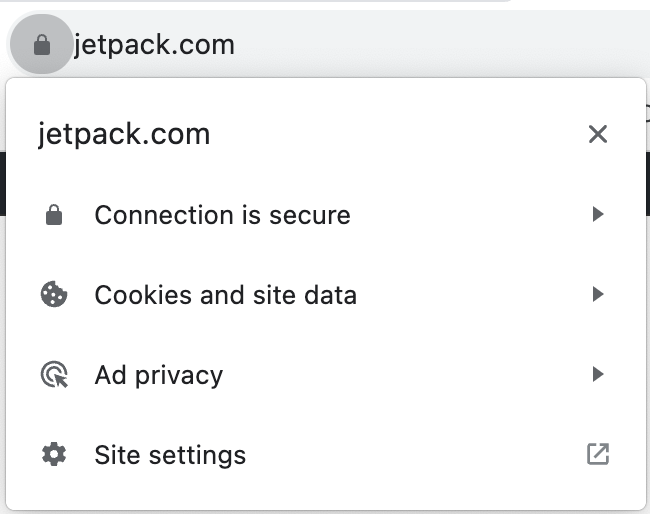

تعد شهادة طبقة المقابس الآمنة (SSL) بمثابة إشارة إلى أنه يمكن الوثوق بموقعك على الويب. كما أنه يمكّنك من تحميل موقعك عبر HTTPS، الذي يقوم بتشفير البيانات التي تتدفق من وإلى موقع الويب الخاص بك.

تشير معظم المتصفحات إلى أن مواقع الويب لديها شهادات SSL مع رمز قفل بسيط في شريط التنقل.

في هذه الأيام، يقدم معظم مضيفي الويب ذوي السمعة الطيبة شهادات SSL مجانية وإعدادًا تلقائيًا للمستخدمين. إذا لم يقم مضيف الويب الخاص بك بذلك، فيمكنك الحصول على شهادة مجانية من مصدر مثل Let's Encrypt.

بمجرد أن تصبح الشهادة جاهزة، ستحتاج إلى تثبيتها ثم تمكين HTTPS. هناك عدة طرق لإجبار WordPress على التحميل عبر HTTPS. تتيح لك تقنية Real Simple SSL القيام بذلك بنقرة بسيطة.

نحن نحرس موقعك. أنت تدير عملك.

يوفر Jetpack Security أمانًا شاملاً وسهل الاستخدام لموقع WordPress، بما في ذلك النسخ الاحتياطية في الوقت الفعلي وجدار حماية تطبيقات الويب وفحص البرامج الضارة والحماية من البريد العشوائي.

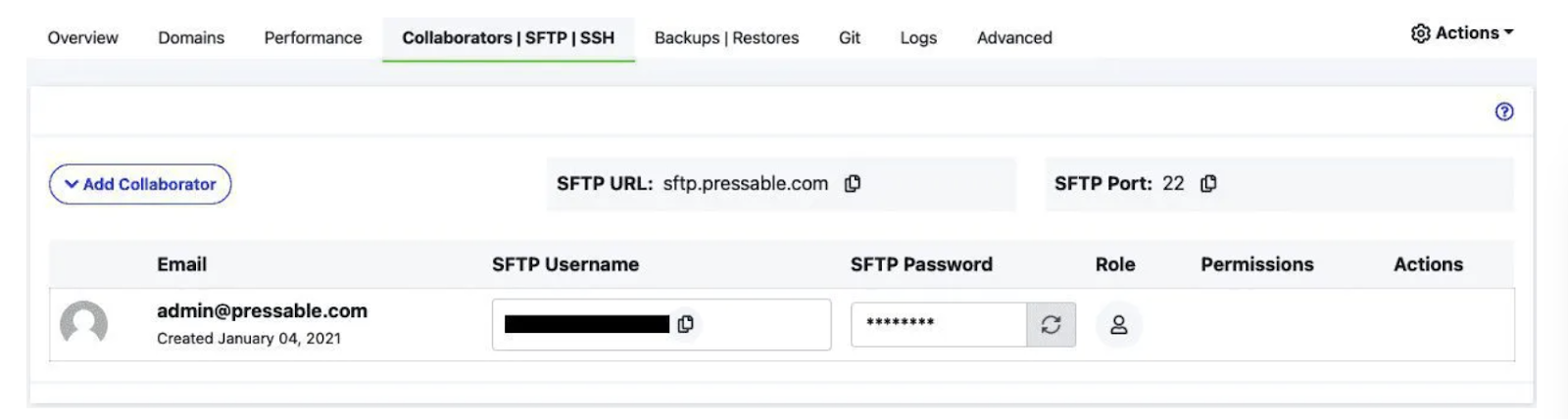

تأمين موقعك14. تفضيل SFTP على FTP عند نقل الملفات

يمكّنك بروتوكول نقل الملفات (FTP) من الاتصال بموقعك على الويب وتحميل الملفات وتنزيلها وتعديلها مباشرةً. يستخدم البروتوكول مجموعة مختلفة من بيانات الاعتماد، والتي يجب أن يوفرها لك مضيف الويب الخاص بك.

يستخدم بعض المضيفين إصدارًا محدثًا وأكثر أمانًا من البروتوكول المسمى SFTP. يدعم عملاء FTP الحديثين كلا البروتوكولين ويعملان بنفس الطريقة. والفرق الرئيسي هو أن SFTP يقوم بتشفير البيانات التي ترسلها وتستقبلها من الخادم (يشبه إلى حد كبير HTTPS).

إذا كان مضيف الويب الخاص بك يمكّنك من استخدام كل من FTP وSFTP، فاضبط الخيار الأخير افتراضيًا. في حالة أن مضيف الويب الخاص بك يدعم FTP فقط، فقد ترغب في التفكير في التبديل إلى موفر يوفر ميزات أمان أفضل.

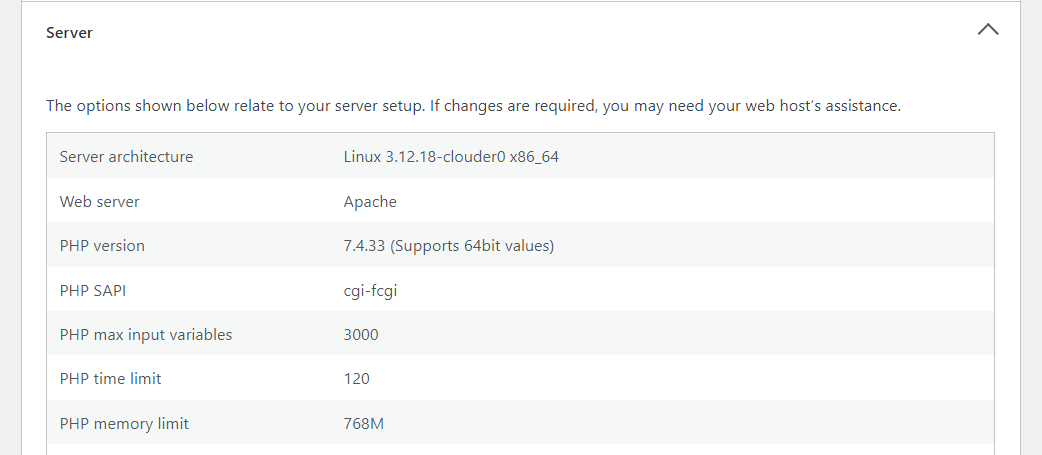

15. حافظ على تحديث إصدار PHP الخاص بك

تم بناء WordPress على لغة PHP، ويلعب الإصدار الذي تستخدمه دورًا مهمًا في سرعة الموقع. تتضمن الإصدارات الأحدث من PHP إصلاحات أمنية يمكن أن تساعد موقع الويب الخاص بك على العمل بشكل أسرع ومنع عمليات الاستغلال.

يمكنك معرفة إصدار PHP الذي يستخدمه خادمك من خلال الانتقال إلى Site Health → Info وفتح السيرفر فاتورة غير مدفوعة.

قارن هذه المعلومات بأحدث إصدار PHP ومعرفة ما إذا كان مضيف الويب الخاص بك يستخدم الإصدار الأحدث. قد يمكّنك بعض مضيفي الويب من التبديل بين إصدارات PHP. إذا لم يكن الأمر كذلك، فقد يكون الوقت قد حان للتفكير في التبديل إلى مضيف WordPress جديد.

16. احذف سمات WordPress والمكونات الإضافية غير النشطة

من القواعد الأساسية الجيدة إلغاء تنشيط وحذف أي مكونات إضافية أو سمات WordPress لم تعد تستخدمها. يمكن أن يقلل هذا من فرص حدوث مشكلات التوافق أو نقاط الضعف.

سيؤدي حذف السمات والمكونات الإضافية غير النشطة إلى إبقاء موقع الويب الخاص بك أكثر أمانًا وتنظيمًا. ستحتاج إلى مراجعة المكونات الإضافية النشطة بشكل دوري وتدوين المكونات الإضافية التي لم تعد تستخدمها.

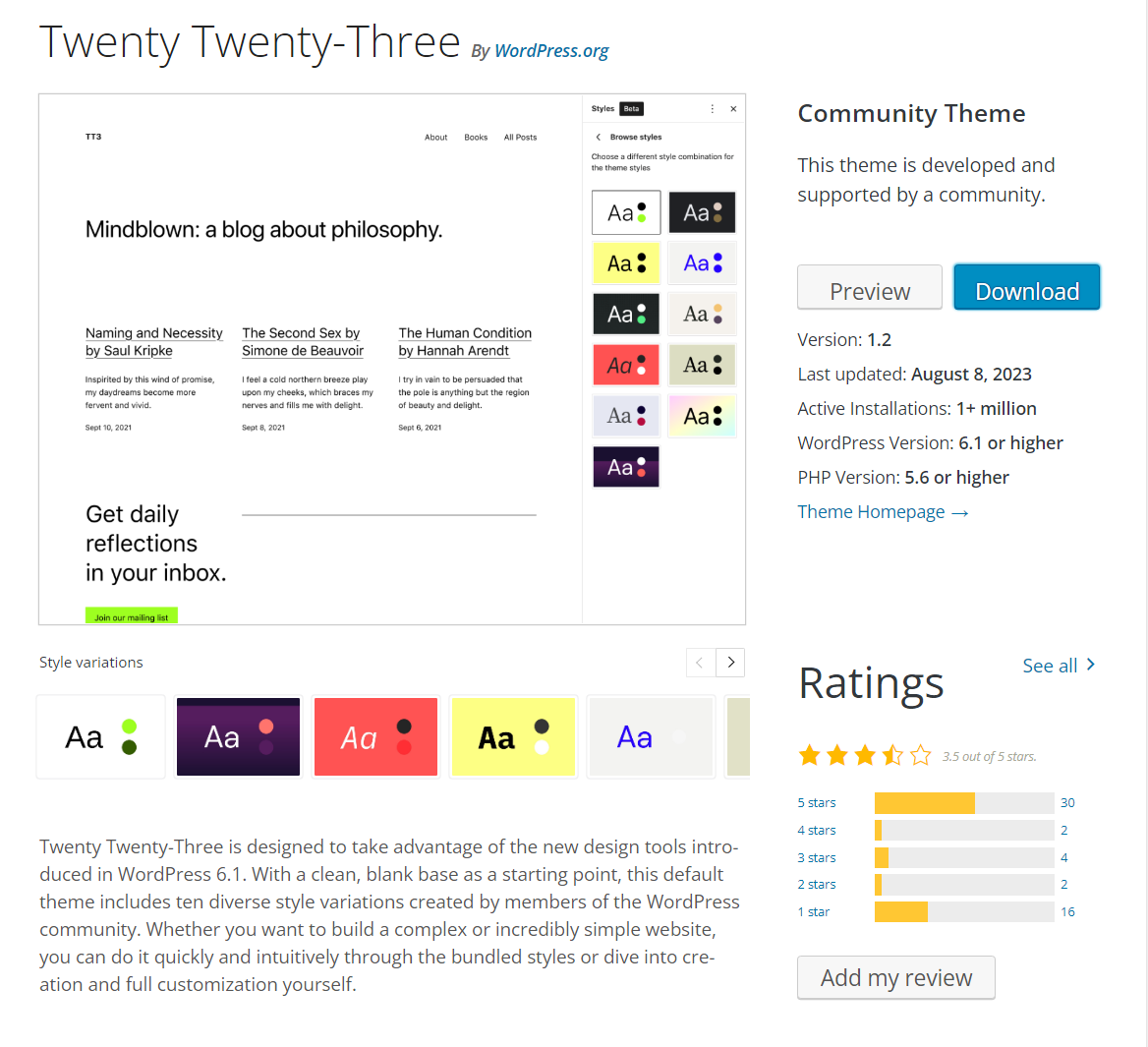

17. قم بتقييم المكونات الإضافية والموضوعات الجديدة بعناية

قبل تثبيت أي مكون إضافي أو سمة على موقع الويب الخاص بك، من المهم التأكد من أنها تأتي من مطورين ذوي سمعة طيبة وأنها تتمتع بسجل جيد. يمكنك القيام بذلك عن طريق التحقق من التقييمات والمراجعات.

الأمر نفسه ينطبق على موضوعات WordPress. ستعرض لك معظم مستودعات المكونات الإضافية والموضوعات سجل التحديث. سيكون للمكون الإضافي أو السمة ذات السمعة الطيبة تحديثات منتظمة، مما يعني أن المطورين يعملون عليها بنشاط.

تريد تجنب المكونات الإضافية والموضوعات الخاصة بـ WordPress التي لم تعد تتلقى التحديثات. بغض النظر عن مدى فائدتها، فإنها يمكن أن تؤدي إلى نقاط ضعف في موقع الويب الخاص بك نظرًا لأن الكود قديم.

18. استثمر في مزود استضافة آمن

لا يقدم جميع موفري الاستضافة نفس المستوى من الخدمة والأداء والميزات. بعضها أفضل من غيرها، وهذا لا يعني بالضرورة أنها أكثر تكلفة.

يعد اختيار موفر استضافة WordPress قويًا وآمنًا قرارًا حاسمًا لأنك ستلتزم به عادةً لفترة طويلة من الزمن. من المهم أن تقرأ أكبر عدد ممكن من المراجعات وأن تقوم بالبحث قبل الالتزام بأي خدمة.

إذا كنت بحاجة إلى مساعدة، يمكنك الاطلاع على هذه القائمة للمضيفين الموصى بهم من Jetpack، والتي يتضمن بعضها ميزات Jetpack الرئيسية كجزء من خدمات استضافة WordPress المُدارة.

19. قم بتغيير المسؤول الافتراضي اسم المستخدم

عند إعداد WordPress، سيقوم بإنشاء اسم مستخدم المشرف افتراضيًا. وهذا يجعل من السهل تذكر بيانات الاعتماد الخاصة بك، ولكنه يسهل أيضًا على المهاجمين تخمين التفاصيل الخاصة بك.

إذا تم إعداد حساب مسؤول WordPress الخاص بك بالفعل، فلديك خياران لتغيير اسم مستخدم المسؤول الافتراضي:

- قم بإنشاء حساب مسؤول جديد. يمكنك إنشاء حساب مسؤول جديد بأي اسم مستخدم تريده ثم التبديل إليه. وبمجرد القيام بذلك، يمكنك حذف الحساب القديم ومتابعة استخدام الحساب الجديد.

- قم بتغيير اسم المستخدم باستخدام phpMyAdmin. إذا كنت تريد الاحتفاظ بالحساب الحالي، فيمكنك تعديل اسم المستخدم من خلال قاعدة البيانات.

لا ينبغي أن يكون من السهل تخمين أي اسم مستخدم، خاصة عندما يتعلق الأمر بحساب المسؤول. إذا تمكن شخص ما من الوصول إليه، فسيكون قادرًا على إجراء أي تغييرات يريدها على موقع الويب الخاص بك.

20. قم بتغيير بادئة قاعدة البيانات الافتراضية

بادئة قاعدة البيانات الافتراضية في WordPress هي wp_ . وهذا يعني أنه إذا كان المهاجم يعرف اسم قاعدة البيانات، فيمكنه أيضًا تخمين البادئة واستخدام تلك المعلومات لمحاولة الاستعلام عنها.

يمكنك تقليل هذا الخطر عن طريق تغيير بادئة قاعدة البيانات الافتراضية إلى أي شيء آخر غير wp_ . هذه عملية من خطوتين. الخطوة الأولى هي تغيير بادئة قاعدة البيانات في ملف wp-config.php ، والتي يجب أن تحتوي على سطر يبدو كالتالي:

$table_prefix = 'wp_';بعد إجراء التغيير في wp-config.php ، ستحتاج إلى تحديث الجداول في قاعدة البيانات بالبادئة الجديدة. يمكنك القيام بذلك باستخدام phpMyAdmin وتشغيل استعلامات متعددة مشابهة لهذا:

RENAME table `wp_options` TO `wp_a1b2c3d4_options`;يمكنك استخدام بنية الاستعلام هذه وتغيير ما يأتي بعد "TO" لمطابقة اسم الجدول مع البادئة المحدثة. ضع في اعتبارك أنك ستحتاج إلى تشغيل هذا الاستعلام لكل جدول في قاعدة البيانات، وحتى تقوم بذلك، لن يعمل موقعك بشكل صحيح.

21. قم بتغيير عناوين URL الافتراضية /wp-admin و /wp-login.php

تمكنك عناوين URL /wp-admin و /wp-login.php من الوصول إلى لوحة المعلومات وصفحة تسجيل الدخول في WordPress. من السهل تذكر عناوين URL هذه، ولكنها تجعل موقعك أكثر عرضة للخطر. إذا أراد شخص ما اقتحام موقع الويب الخاص بك، فغالبًا ما يبدأ باستخدام عنوان URL الافتراضي لتسجيل الدخول إلى WordPress.

يمكنك جعل الحياة أكثر صعوبة بالنسبة للمهاجمين عن طريق تغيير عناوين URL الافتراضية تلك. هناك ملحقات إضافية تمكنك من القيام بذلك، مثل WPS Hide Login. وبدلاً من ذلك، يمكنك تغيير عناوين URL لتسجيل الدخول من خلال ملف htaccess إذا كنت تفضل الطريقة اليدوية.

22. قم بتقييد وصول wp-admin إلى عناوين IP المعتمدة فقط

يفتح عنوان URL /wp-admin لوحة المعلومات في WordPress. من الناحية الفنية، لا ينبغي لأي شخص الوصول إلى لوحة المعلومات دون بيانات الاعتماد الصحيحة. يمكنك الارتقاء بمستوى الأمان إلى مستوى أعلى من خلال قصر الوصول على عناوين IP المدرجة في القائمة المسموح بها فقط.

هذه ليست ميزة يقدمها WordPress. لتنفيذه، ستحتاج إلى إضافة الكود التالي إلى ملف .htaccess :

<Directory /root/wp-admin/> Order Deny,Allow Deny from all Allow from xxx.xxx.xxx.xxx </Directory>يرمز xxx.xxx.xxx.xxx إلى عنوان IP الذي تريد إدراجه في القائمة المسموح بها. لاحظ أنه يمكنك إضافة عناوين IP متعددة عن طريق نسخ هذا السطر وإدخال العناوين المختلفة.

ستحتاج أيضًا إلى تعديل مسار الدليل، بحيث يطابق موقع الدليل الجذر في الخادم. بعد حفظ الملف، سيرى أي عنوان IP غير موجود في القائمة خطأ إذا حاول الوصول إلى لوحة المعلومات.

23. قم بتقييد وصول FTP إلى عناوين IP المصرح بها فقط

يمكنك تقييد وصول FTP/SFTP إلى موقع الويب الخاص بك عن طريق تقييد من يمكنه الوصول إلى بيانات الاعتماد المقابلة. تمكنك بعض لوحات تحكم الاستضافة أيضًا من تقييد الوصول إلى FTP من خلال عنوان IP.

يعد هذا مثاليًا إذا كان لديك عنوان IP ثابت، لأنه سيمنع أي شخص آخر من الاتصال بموقع الويب والوصول إلى ملفاته عبر FTP، حتى باستخدام بيانات الاعتماد الصحيحة. بدون عنوان IP ثابت، قد يحد هذا الإعداد من وصولك إلى الموقع.

ضع في اعتبارك أن عددًا قليلاً فقط من الأشخاص يجب أن يكونوا قادرين على الاتصال بموقع الويب باستخدام FTP. إذا كنت تعمل مع آخرين، وليس لديهم سبب للوصول إلى الملفات الأساسية أو تحريرها مباشرة، فلا ينبغي أن يكون لديهم حق الوصول إلى بيانات اعتماد FTP الخاصة بك.

24. قم بتأمين ملف wp-config.php الخاص بك

يحتوي ملف wp-config.php على معلومات هامة حول موقع الويب الخاص بك، بما في ذلك تفاصيل حول قاعدة البيانات. بشكل افتراضي، يوجد الملف في الدليل الجذر لـ WordPress.

أسهل طريقة لتأمين الملف هي نقله مباشرة خارج الدليل الجذر . إذا لم يتمكن WordPress من العثور على ملف wp-config.php في مكانه المعتاد، فسوف يبحث عنه في دليل واحد فوق موقعه العادي.

هناك خيار آخر وهو تكوين أذونات الملف لتقييد الوصول إلى أي شخص إلى جانب المسؤول (هذا أنت). للقيام بذلك، ستحتاج إلى فهم كيفية عمل أذونات الملفات في الأنظمة المستندة إلى UNIX وتغيير تكوين الملف باستخدام SFTP.

25. قم بتعطيل تحرير الملفات لمنع التغييرات الضارة

يجب أن يكون لدى المسؤول فقط الإذن للوصول إلى ملفات WordPress الأساسية وتعديلها. عادةً، ستتمكن من الوصول إلى وظيفة تحرير الملفات من لوحة المعلومات. هذا يعني أنه يمكنك تحرير الملفات الأساسية والمكونات الإضافية وملفات السمات مباشرة دون مغادرة مسؤول WordPress.

اعتمادًا على مستوى الأذونات التي يمتلكها المستخدمون، قد يتمكنون من الوصول إلى محرر الملفات. أفضل طريقة لمنع ذلك هي تعطيل تحرير الملفات تمامًا.

لتنفيذ إجراء الأمان هذا، افتح ملف wp-config.php وأضف السطر التالي من التعليمات البرمجية قبل النهاية:

define('DISALLOW_FILE_EDIT', true);احفظ التغييرات على الملف وأغلقه. لاحظ أنك ستظل قادرًا على تحرير الملفات، ولكنك ستحتاج إلى استخدام SFTP للقيام بذلك، وهو خيار أفضل (وأكثر أمانًا) من استخدام محرر ملفات WordPress.

26. تعطيل تنفيذ ملف PHP

يعد تعطيل تنفيذ ملف PHP في أدلة محددة بموقع WordPress الخاص بك بمثابة إجراء أمني يساعد على منع تشغيل البرامج النصية الضارة. إذا تمكن أحد المهاجمين من تحميل برنامج PHP النصي إلى موقع الويب الخاص بك، فقد يتمكن من تنفيذه للحصول على وصول غير مصرح به أو معالجة البيانات أو توزيع البرامج الضارة.

يمكنك تعطيل تنفيذ ملف PHP في أدلة محددة عن طريق الاتصال بـ WordPress عبر FTP والانتقال إلى المجلد الجذر . في الداخل، يمكنك تحديد الأدلة التي تريد حمايتها وإنشاء ملفات .htaccess جديدة داخل كل منها.

إليك الكود الذي تحتاج إلى إضافته إلى تلك الملفات:

<Files *.php> Order Allow,Deny Deny from all </Files>لاحظ أن تعطيل تنفيذ PHP على مستوى الدليل الجذر قد يؤثر على وظائف WordPress. بعد كل شيء، تم بناء نظام إدارة المحتوى بأكمله على PHP. وهذا يعني أنه من الأفضل تعطيله للمجلدات الفردية مثل دليل ملفات الوسائط.

27. قم بإيقاف تشغيل الإبلاغ عن أخطاء PHP

يمكن أن يؤدي عرض الأخطاء علنًا إلى كشف نقاط الضعف المحتملة في موقع WordPress الخاص بك للمهاجمين. يمكن أن تتضمن رسائل خطأ PHP معلومات حساسة مثل مسارات الملفات أو تفاصيل بنية قاعدة البيانات أو البيانات الأخرى التي يمكن استخدامها لاستغلال موقع الويب الخاص بك.

يمكّنك WordPress من تعطيل الإبلاغ عن أخطاء PHP عن طريق تغيير ملف wp-config.php . يمكنك إضافة الكود التالي إلى الملف لتعطيل وضع تصحيح WordPress وإخفاء الأخطاء في الواجهة الأمامية:

// Turn off all error reporting error_reporting(0); // Disable display of errors and warnings define('WP_DEBUG', false); define('WP_DEBUG_DISPLAY', false); // Hide errors from being displayed in the browser @ini_set('display_errors', 0);أضف هذا الرمز قبل نهاية ملف wp-config.php وتأكد من أن لديك نسخة احتياطية حديثة لموقع WordPress الخاص بك قبل حفظه. ضع في اعتبارك أن الإبلاغ عن الأخطاء قد يكون مفيدًا في بعض الأحيان لاستكشاف الأخطاء وإصلاحها، لذلك قد تحتاج إلى إعادة تمكين هذه الميزة في مرحلة ما.

28. تعطيل تصفح الدليل على موقع الويب الخاص بك

يعد تصفح الدليل ميزة تمكن الزائرين من الوصول إلى عناوين URL مثل yourwebsite.com/wp-content والاطلاع على محتوى هذا الدليل. إذا تم تمكين تصفح الدليل، فسيتمكن المستخدمون من رؤية قوائم المجلدات والملفات الداخلية وحتى الوصول إليها وفقًا لأذوناتهم.

من الناحية الأمنية، فمن المنطقي تعطيل تصفح الدليل. يقوم الكثير من مضيفي الويب WordPress بذلك بشكل افتراضي. إذا لم يكن الأمر كذلك، فيمكنك تعطيل تصفح الدليل عن طريق إضافة الكود التالي إلى ملف htaccess الخاص بك:

Options -Indexesهذا تغيير بسيط، لذا لن يستغرق تنفيذه وقتًا طويلاً. وبعد ذلك، إذا حاول المستخدمون زيارة أحد الأدلة، فسوف يرون رسالة خطأ بسيطة بدلاً من ذلك.

29. قم بإخفاء إصدار WordPress الخاص بك

بشكل افتراضي، يتم إدراج الإصدار الحالي من WordPress الذي تستخدمه في كود المصدر الخاص بك. إذا كان شخص ما يعرف إصدار WordPress الذي تستخدمه (وهو إصدار قديم)، فيمكنه البحث في نقاط الضعف المحددة لهذا الإصدار، مما يسهل اختراق موقع الويب الخاص بك.

لإخفاء إصدار WordPress الخاص بك، يمكنك إضافة هذا الرمز إلى ملف jobs.php الخاص بك:

function remove_version_info() { return ''; } add_filter('the_generator', 'remove_version_info');30. تجنب اختبار CAPTCHA للحماية من البريد العشوائي

يعد اختبار CAPTCHA حلاً مناسبًا لحماية مواقع الويب والنماذج من البريد العشوائي، ولكنه لا يخلو من المشاكل.

يضيف استخدام اختبار CAPTCHA على موقع الويب الخاص بك طبقة من التعقيد التي يمكن أن تزعج الزائرين الشرعيين وتبعدهم عنها، بل وقد يكون من المستحيل حلها - خاصة بالنسبة لأولئك الذين يعانون من إعاقات.

كما أدت التطورات الأخيرة في نواقل الهجوم إلى جعل اختبارات CAPTCHA أقل فعالية. إذا كنت مهتمًا بمنع البريد العشوائي (الذي قد يؤدي إلى خرق أمني) ولكنك تريد أيضًا زيادة معدلات التحويل إلى أقصى حد من خلال تجربة مستخدم مثالية، فقد حان الوقت للنظر في البدائل.

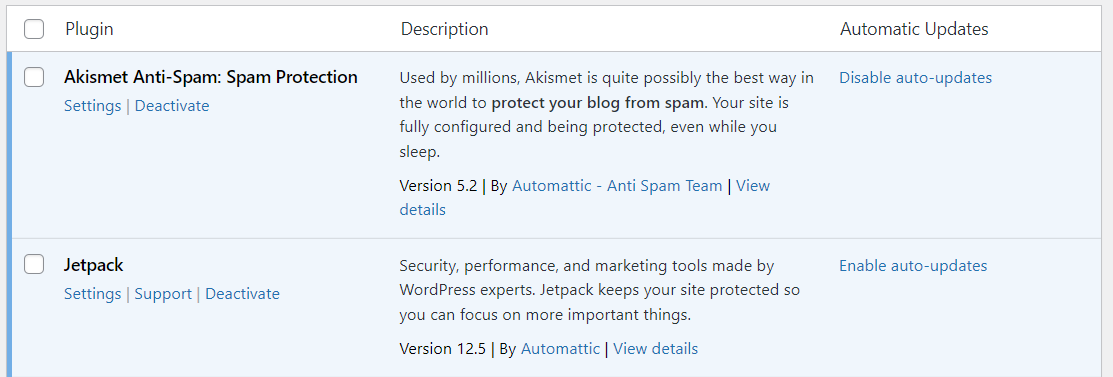

Akismet هو حل شامل للحماية من البريد العشوائي لـ WordPress ويعمل بشكل كامل في الخلفية. يساعدك مكون WordPress الإضافي على حظر البريد العشوائي باستخدام قاعدة بياناته الخاصة بالجهات الضارة المعروفة، وتحديد وحظر كلمات وعناوين URL محددة من التعليقات الموجودة على موقعك. وهو يفعل كل ذلك تلقائيًا، دون أن يضطر الزائرون إلى استخدام اختبارات CAPTCHA للتحقق مما إذا كانوا بشرًا.

الأسئلة المتداولة حول أمان WordPress

إذا كان لا يزال لديك أسئلة حول كيفية حماية موقع WordPress الخاص بك، فسيقوم هذا القسم بالإجابة عليها.

ما هي فوائد وجود قائمة التحقق من أمان WordPress؟

سيساعدك الوصول إلى قائمة التحقق من أمان WordPress على تحديد الإجراءات التي اتخذتها لحماية موقعك وما الذي لا يزال يتعين عليك القيام به. تعد قائمة التحقق موردًا بسيطًا يمكنك الرجوع إليه في أي وقت لمعرفة الإجراءات الأمنية التي يمكنك تنفيذها في WordPress.

ما هي أسرع طريقة لتعزيز أمان WordPress الخاص بي؟

أسرع طريقة لحماية موقع WordPress الخاص بك هي استخدام مكونات أمان WordPress الإضافية. اعتمادًا على المكون الإضافي الذي تستخدمه، ستتمكن من الوصول إلى ميزات مثل المصادقة الثنائية وسجلات الأنشطة وأدوات النسخ الاحتياطي وفحص البرامج الضارة. يتضمن Jetpack Security كل هذه الميزات.

كيف يمكنني فحص موقع WordPress الخاص بي بحثًا عن البرامج الضارة ونقاط الضعف؟

يمكنك استخدام مكون إضافي مثل Jetpack Security لفحص موقع WordPress الخاص بك بحثًا عن البرامج الضارة. ستسلط هذه الأداة أيضًا الضوء على أي نقاط ضعف محتملة في موقع الويب الخاص بك. وبعد ذلك، يمكنك اتخاذ الخطوات اللازمة للتخلص من هذه المشكلات.

إذا لم تكن بحاجة إلى مكون إضافي شامل لأمان WordPress، فيمكنك أيضًا فحص البرامج الضارة من خلال مكون WordPress الإضافي المستقل مثل Jetpack Protect.

ما هي الطريقة الأكثر موثوقية لعمل نسخة احتياطية واستعادة موقع WordPress الخاص بي؟

أفضل خيار لديك هو استخدام حل تلقائي، لذلك لا تحتاج إلى إنشاء نسخ احتياطية يدويًا. يجب أن يقوم المكون الإضافي أيضًا بحفظ النسخ على حل تخزين خارج الموقع لتجنب المشكلات إذا تم اختراق الخادم الخاص بك.

يوفر البرنامج الإضافي Jetpack VaultPress Backup نسخًا احتياطية في الوقت الفعلي. كما أنه يقوم بعمل نسخ آمنة من موقع WordPress الخاص بك على السحابة. يمكنك أيضًا الوصول إلى VaultPress Backup بالإضافة إلى مجموعة من الميزات الأخرى كجزء من Jetpack Security.

Jetpack Security: البرنامج المساعد رقم 1 للأمان في WordPress

يقدم Jetpack Security مجموعة من ميزات الأمان التي ستحمي موقع WordPress الخاص بك. باستخدام هذا البرنامج الإضافي، يمكنك شطب العديد من العناصر من قائمة التحقق من أمان WordPress.

على سبيل المثال، يمكنك الوصول إلى حل النسخ الاحتياطي وفحص البرامج الضارة وإزالتها بنقرة واحدة والحماية من البريد العشوائي وسجلات الأنشطة والمصادقة الثنائية والمزيد. وهذا يجعل Jetpack أحد أدوات الأمان الأكثر شمولاً التي يمكنك استخدامها لـ WordPress.

هل أنت مستعد لتعزيز أمان موقعك؟ ابدأ باستخدام أمان Jetpack اليوم!