30+ من أكثر مشكلات الأمان ونقاط الضعف شيوعًا في WordPress

نشرت: 2023-08-18يعد WordPress أحد أكثر أنظمة إدارة المحتوى أمانًا (CMS) التي يمكنك استخدامها لتشغيل موقع ويب. ومع ذلك ، فإن كل برنامج يأتي به نقاط ضعف ومشكلات أمنية ، يعتمد معظمها على سلوك المستخدم. إذا كنت لا تعرف ما هي هذه المشكلات أو كيفية منعها ، فقد لا تتمكن حتى أكثر البرامج أمانًا من حماية موقع الويب الخاص بك من الهجمات.

الخبر السار هو أن حماية مواقع WordPress أسهل من حماية الأنظمة الأخرى لأنه يمكنك الوصول إلى مكونات أمان إضافية قوية. اجمع ذلك مع بيانات الاعتماد الآمنة ولن تحظى جميع الهجمات باستثناء أكثرها تعقيدًا بفرصة اختراق موقعك.

في هذه المقالة ، سنتحدث عن أهمية الوقاية عندما يتعلق الأمر بالحفاظ على WordPress آمنًا. بعد ذلك ، سنناقش أكثر أنواع المشكلات شيوعًا التي قد يواجهها مالكو مواقع WordPress وأنواع الهجمات التي تقع مواقع الويب فريسة لها في أغلب الأحيان.

من أول تثبيت لبرنامج WordPress الخاص بك إلى إدارة موقع مزدحم وناجح ، قمنا بتغطيتك.

أهمية إغلاق كافة الثغرات الأمنية المحتملة

يمكن أن يكون مفهوم الحفاظ على موقع الويب الخاص بك "آمنًا" غامضًا بعض الشيء. عندما يتحدث الأشخاص عن حماية موقعك ، فإنهم يشيرون عادةً إلى منع مستخدمي WordPress غير المصرح لهم من إجراء تغييرات عليه ، أو منع تحميل الملفات الضارة ، أو تقليل فرص اختراق البيانات.

يمكن أن يؤثر الفشل في حماية موقع الويب الخاص بك من الانتهاكات الأمنية المحتملة عليك بعدة طرق ، حتى إذا كنت لا تتعامل مع كمية كبيرة من معلومات المستخدم الحساسة. على سبيل المثال ، إذا كنت تدير نشاطًا تجاريًا صغيرًا ولكن راسخًا عبر الإنترنت ، فقد تؤثر مشكلات الأمان سلبًا على الطريقة التي ينظر بها العملاء إليك.

لفهم مدى أهمية المنع القضايا الأمنية ، دعنا نوضح لماذا يمكن أن تكون ضارة للغاية:

- دخول غير مرخص. تحتوي العديد من تحديثات مواقع WordPress على تصحيحات للثغرات الأمنية التي تم اكتشافها منذ إصدار الإصدار السابق. إذا لم يتم تحديث موقع الويب الخاص بك ، فإنه معرض لخطر الوصول إليه واستغلاله من قبل المتسللين الذين يدركون هذه الثغرات الأمنية.

- فقدان المعلومات السرية. إذا تم اختراق موقع الويب الخاص بك ، فيمكن للجهات الضارة السيطرة على موقعك وبياناتك الحساسة ، بما في ذلك معلومات المستخدم والمواد السرية الأخرى. إذا كنت تدير متجرًا عبر الإنترنت أو أي نوع آخر من المواقع التي تتعامل مع بيانات المستخدم الخاصة ، فقد يكون لذلك آثار خطيرة ، سواء من الناحية القانونية أو من حيث سمعتك.

- أداء ضعيف للموقع. إذا تمكن شخص ما من الوصول إلى موقع الويب الخاص بك ، فيمكنه تعديل طريقة عمله والتأثير سلبًا على أدائه. في بعض الحالات ، قد لا يحتاج المهاجمون حتى إلى الدخول لإلغاء "تعطيل" أحد مواقع الويب ، كما هو الحال مع هجمات الحرمان المباشر للخدمة (DDoS).

- خرق الامتثال. في بعض الصناعات ، قد يؤدي الفشل في تأمين بيانات المستخدم إلى انتهاكك للامتثال التنظيمي. على سبيل المثال ، في قطاعي الرعاية الصحية والمالية ، يتعين على الشركات استخدام برامج حديثة لضمان أعلى مستوى من أمان البيانات. ويجب أن تلتزم المواقع التي تقبل مدفوعات بطاقات الائتمان بمعايير أمان بيانات صناعة بطاقات الدفع (PCI DSS).

إذا كنت تدير موقع ويب WordPress ، فإن الأمان له أهمية قصوى. سيؤدي دعم موقع الويب الخاص بك من البداية إلى منع أكثر أنواع المشكلات شيوعًا ويساعدك في الحفاظ على أمان بيانات المستخدم.

كيفية الكشف عن الثغرات الأمنية على موقع WordPress الخاص بك

لسوء الحظ ، من الممكن استخدام جهاز كمبيوتر مصاب دون معرفة ذلك. في كثير من الحالات ، ينتهي الأمر بالأجهزة المليئة بالبرامج الضارة ولا يكون المستخدمون أكثر حكمة.

يمكن أن يحدث نفس الشيء مع موقع على شبكة الإنترنت. قد يكون موقع WordPress الخاص بك عرضة للهجمات ، أو قد يكون مصابًا بالفعل ببرامج ضارة. ما لم يوضح المهاجمون ذلك ، أو إذا كان لديك وصول إلى الأدوات المناسبة ، فقد يكون من الصعب تحديد ذلك.

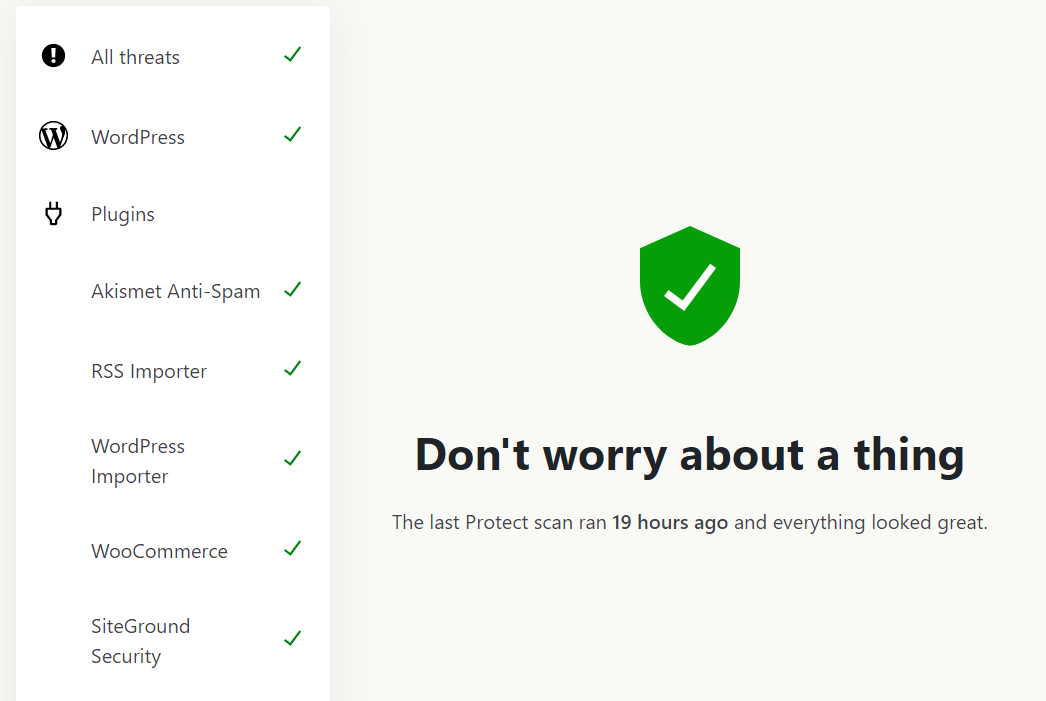

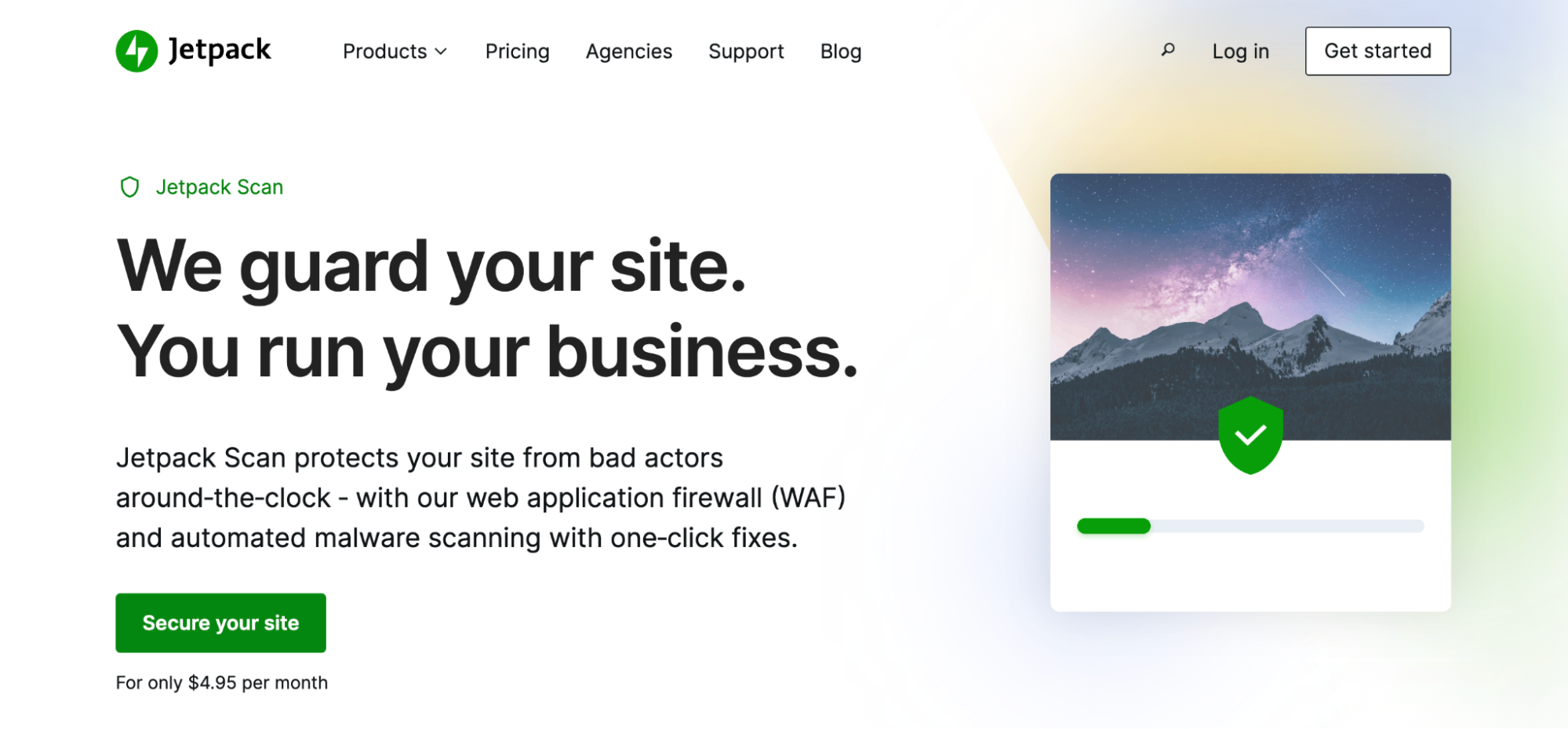

مثلما لديك برنامج مكافحة فيروسات لأجهزة الكمبيوتر ، هناك أيضًا ماسحات ضوئية أمان لـ WordPress. يمكن لأدوات مثل Jetpack Security فحص موقع الويب الخاص بك بحثًا عن ثغرات أمنية في WordPress وإعلامك بما إذا كانت هناك أية مشكلات أو مخالفات تحتاج إلى إصلاحها.

تعتمد أداة المسح الضوئي لـ Jetpack Security على قاعدة بيانات WPScan للثغرات الأمنية ، والتي تستخدمها شركات المؤسسات. وهذا يعني أن قاعدة البيانات شاملة للغاية ولديها القدرة على تحديد نقاط الضعف الأكثر شيوعًا التي قد يواجهها موقعك.

بالإضافة إلى ذلك ، يعد Jetpack Security مكونًا إضافيًا للأمان سهل الاستخدام تم تطويره بواسطة Automattic ، الشركة التي تقف وراء WordPress.com. بالإضافة إلى Jetpack Scan ، فإنه يتضمن VaultPress Backup و Akismet. لذلك ، عندما تختار هذه الأداة ، ستتمكن من حماية موقعك من نقاط الضعف وكذلك البريد العشوائي ، وستحصل أيضًا على ميزات نسخ احتياطي متقدمة.

أكثر 20 مشكلة أمنية ونقاط ضعف في WordPress شيوعًا

في هذا القسم ، سنركز على مشكلات الأمان الأكثر شيوعًا التي تظهر في مواقع WordPress. يمكن أن تؤدي كل واحدة من هذه المشكلات إلى نقاط ضعف يمكن للمهاجمين استغلالها.

يمكن أن يكون هناك الكثير من المعلومات التي يجب استيعابها ، لذلك لا تشغل بالك. سنخبرك بما تحتاج إلى معرفته حول كل مشكلة أمنية ، ونوفر بعض الموارد الإضافية لمعرفة المزيد عنها وكيفية إصلاحها.

1. عدم وجود إضافات أمان ووردبريس

تعد المكونات الإضافية للأمان من بين أكثر أدوات WordPress شيوعًا. اعتمادًا على المكون الإضافي الذي تستخدمه ، قد يكون قادرًا على فحص موقع الويب الخاص بك بحثًا عن البرامج الضارة ، وإعداد جدار حماية ، ومساعدتك في إنشاء نسخ احتياطية ، ومنع البريد العشوائي ، والمزيد.

يمكنك فعل كل ما يفعله المكون الإضافي للأمان يدويًا. ولكن ، عادةً ما يتضمن ذلك تخصيص العديد من جوانب موقعك في النهاية الخلفية. على سبيل المثال ، تحرير الملفات الأساسية لحظر عناوين IP المشبوهة. كما يمكنك أن تتخيل ، قد يستغرق تأمين موقعك يدويًا وقتًا طويلاً.

يكمن جمال المكونات الإضافية للأمان في أنها يمكن أن توفر لك الكثير من الوقت والجهد. علاوة على ذلك ، يمكنهم العمل كحلول شاملة للعديد من نقاط ضعف WordPress الأكثر شيوعًا.

تقدم مكونات WordPress الإضافية وظائف مختلفة ، لذلك نوصي باختيار أداة تغطي أكبر عدد ممكن من نقاط الضعف ، مثل Jetpack Security.

كما ذكرنا ، يمكن أن يساعدك Jetpack Security في أتمتة النسخ الاحتياطية ، والاحتفاظ بسجلات الأمان لموقعك ، وإعداد جدار حماية ، وفحص موقعك بحثًا عن البرامج الضارة ، والمزيد. بالإضافة إلى ذلك ، يتكامل مع Akismet لمساعدتك في منع البريد العشوائي في التعليقات والنماذج على موقعك.

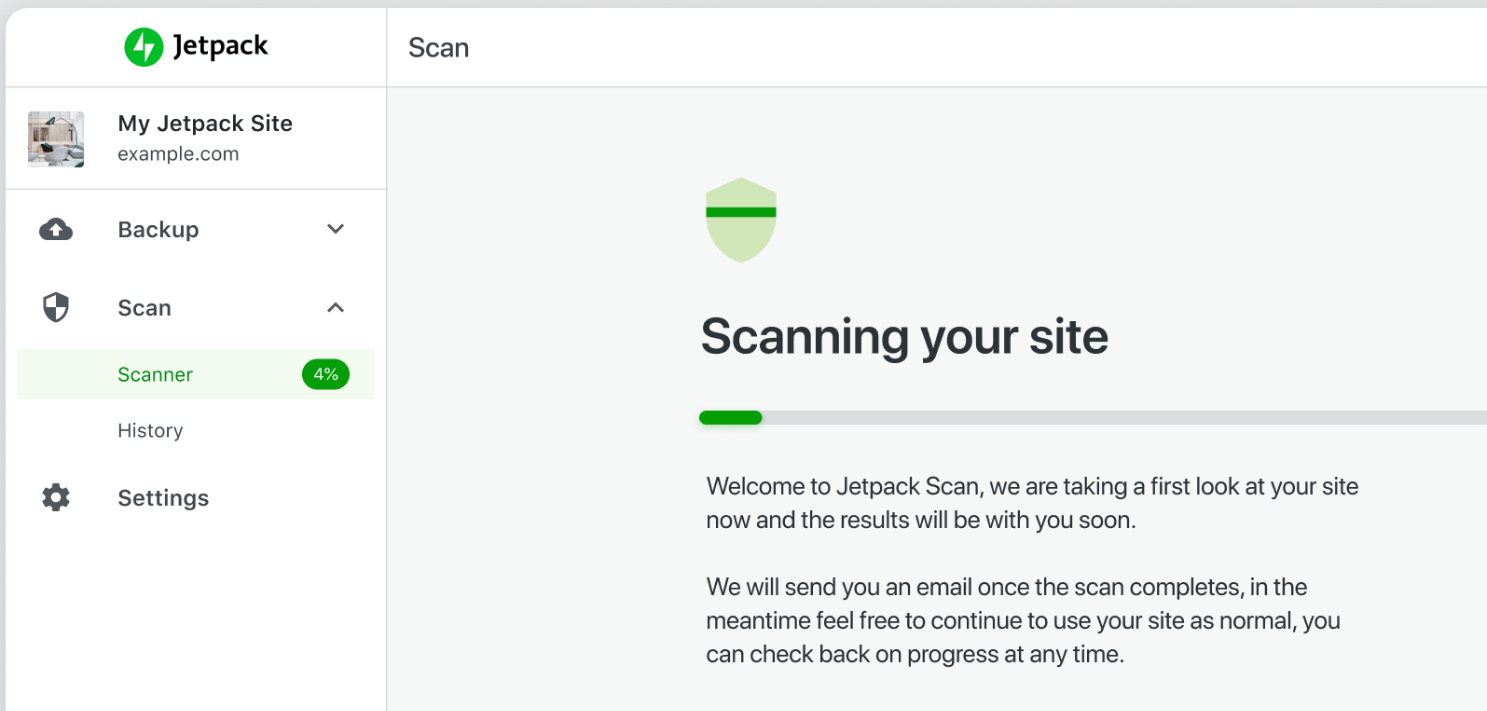

2. قلة عمليات المسح المنتظمة للموقع

عمليات الفحص المنتظمة مثل الفحوصات الصحية لموقعك على الويب. إنها تساعدك على تحديد التهديدات مثل الإصابات بالبرامج الضارة والثغرات الأمنية والنشاط غير المعتاد.

ببساطة ، إذا كنت لا تقوم بإجراء عمليات مسح منتظمة على موقع WordPress الخاص بك ، فإنك تجعله عرضة للتهديدات الأمنية. يمكن أن يؤدي هذا إلى اختراق الموقع وفقدان البيانات الحساسة وتصنيفات محرك البحث التالفة وفقدان الثقة من الزوار.

تعمل أدوات فحص الموقع عادةً في الخلفية دون التأثير على أي وظيفة. لذلك ، إذا كان لديك مكون إضافي للأمان أو أداة فحص ، فعادة ما يتم تشغيله تلقائيًا بين الحين والآخر وينبهك فقط إذا وجد أي خطأ في موقع الويب الخاص بك.

فكر في أدوات فحص المواقع مثل أدوات مكافحة الفيروسات لموقعك على الويب. يأتي كل نظام تشغيل حديث (OS) مزودًا بأدوات مسح ضوئي للبرامج الضارة وأدوات إزالة ، حتى لو لم تكن على علم ، فهي تعمل في الخلفية. تساعد هذه الأدوات في الحفاظ على جهاز الكمبيوتر الخاص بك آمنًا ، وبدونها ، ستكون تجربتك أسوأ بكثير.

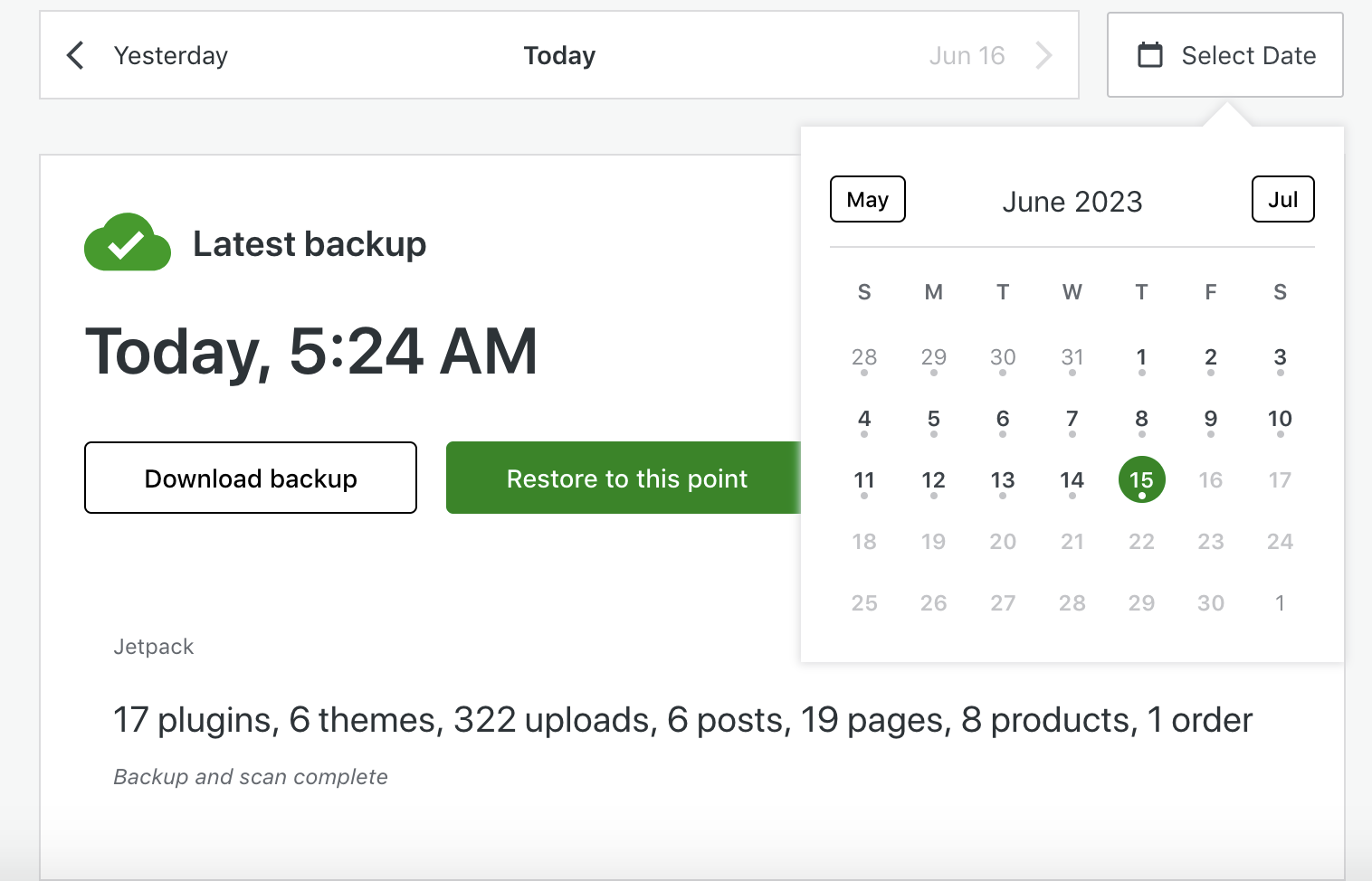

3. عدم وجود نسخ احتياطية منتظمة للموقع

تعمل النسخ الاحتياطية كشبكة أمان ، حيث تحافظ على بيانات موقعك في حالة وقوع حوادث فنية أو انتهاكات أمنية. بدون النسخ الاحتياطية المنتظمة ، قد تفقد كل محتوى موقع الويب وبيانات المستخدم.

ربما تكون الميزة الأكبر للنسخ الاحتياطية المنتظمة للموقع هي أنها توفر لك نقاط استعادة في حالة مواجهة أي مشكلات. بدلاً من قضاء ساعات أو أيام في استكشاف الخروقات الأمنية وإصلاحها ، يمكنك ببساطة إعادة موقعك إلى حالة سابقة دون فقد البيانات الهامة.

من الناحية المثالية ، يجب أن تكون النسخ الاحتياطية تلقائية ، ويجب ألا تضيع وقتًا طويلاً بينها. تتضمن المكونات الإضافية مثل Jetpack Security أدوات النسخ الاحتياطي التي تمكنك من حفظ معلومات موقع الويب الخاص بك على السحابة. باستخدام VaultPress Backup (وهو جزء من Jetpack Security) ، ستتمكن من الوصول إلى النسخ الاحتياطية في الوقت الفعلي في أي وقت تقوم فيه بإجراء تغييرات على موقع الويب الخاص بك.

4. إصدارات ووردبريس القديمة أو الإضافات

يعد الحفاظ على تحديث WordPress الأساسي والإضافات الخاصة بك أمرًا ضروريًا لأمان موقعك ووظائفه. ذلك لأن إصدارات البرامج القديمة تميل إلى امتلاك نقاط ضعف معروفة يمكن للقراصنة استغلالها.

علاوة على ذلك ، قد تتسبب في حدوث مشكلات توافق تؤثر على أداء موقع الويب الخاص بك. قد يؤدي ذلك إلى اختراق البيانات وفقدان وظائف الموقع وتجربة مستخدم سيئة.

إذا كان موقع WordPress الخاص بك يحتوي على مجموعة من التحديثات المعلقة ، فقد حان الوقت للعمل على تحديث جميع مكوناته. يمكنك أيضًا تمكين التحديثات التلقائية لنواة WordPress مباشرةً من Dashboard → Updates شاشة.

5. إصدار PHP الذي عفا عليه الزمن

المعالج الأولي للنص التشعبي ، أو PHP ، هو العمود الفقري لـ WordPress. إنها إحدى لغات البرمجة الرئيسية التي تم بناء نظام إدارة المحتوى عليها. يمكن أن يؤدي استخدام إصدار قديم من PHP إلى مشكلات أمان في WordPress ومشكلات في التوافق.

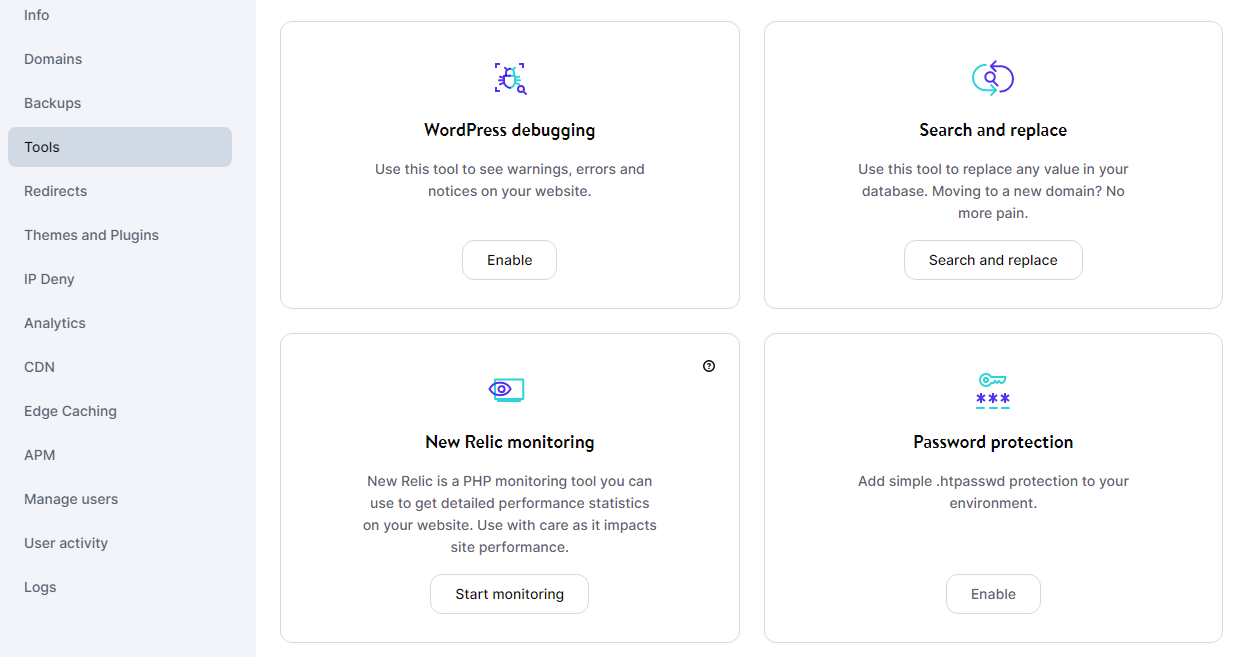

تعمل الإصدارات الأحدث من PHP أيضًا على تحسين الأداء بشكل كبير . عادةً ما يقوم مضيف الويب بتحديث الخادم الخاص بك لاستخدام إصدارات أحدث من PHP فور ظهورها. إذا كنت تريد التحقق مرة أخرى من إصدار PHP الذي تستخدمه ، فيمكنك القيام بذلك مباشرة من WordPress.

6. بيئة استضافة غير آمنة

تتمثل مهمة مزود الاستضافة في مساعدتك في إنشاء موقع ويب من خلال تزويدك بأفضل الموارد الممكنة. وهذا يعني خادمًا مستقرًا به أجهزة مناسبة ، ولوحة تحكم لإدارة الاستضافة سهلة الاستخدام ، وإجراءات أمان قوية.

إذا كان مضيف الويب الخاص بك لا يوفر لك إعدادات الأمان الأساسية ، فسوف يؤثر ذلك على الطريقة التي تدير بها موقع الويب الخاص بك. في الأساس ، سيتعين عليك قضاء المزيد من الوقت في العمل على تغطية نقاط الضعف الأمنية الأساسية في WordPress بدلاً من العمل على موقعك.

سيقدم موفر استضافة WordPress الآمن ميزات مثل النسخ الاحتياطية التلقائية وجدران حماية تطبيقات الويب (WAFs) والحظر التلقائي لعناوين IP الخبيثة المعروفة وتخفيف DDoS والمزيد. إذا كنت تستخدم مضيف ويب لا يوفر إجراءات أمان مناسبة لـ WordPress ، فنحن نوصي بالتبديل إلى مزود استضافة WordPress عالي الجودة.

7. كلمة مرور ضعيفة وبيانات اعتماد تسجيل الدخول

ربما يكون استخدام كلمات مرور ضعيفة وبيانات اعتماد تسجيل الدخول هو أكثر مشكلات الأمان شيوعًا في مواقع WordPress الإلكترونية. في الواقع ، هذه مشكلة كبيرة لأي موقع أو برنامج يتطلب منك تسجيل الدخول.

من المهم ملاحظة أن هذا لا يشمل فقط صفحة تسجيل دخول مسؤول WordPress. كما يمكن أن تؤدي بيانات اعتماد استضافة الويب وبروتوكول نقل الملفات (FTP) الضعيفة إلى حدوث ثغرات أمنية.

ببساطة ، لا يحب معظم المستخدمين متاعب كلمات المرور المعقدة والفريدة لكل تطبيق يعملون معه.

على الرغم من أنه قد يكون من الأسهل تذكر كلمات المرور الضعيفة والمعاد تدويرها ، إلا أنها قد تعرض موقعك للخطر. هذا لأنها تسهل على المهاجمين الدخول بقوة إلى مواقع الويب أو استخدام بيانات الاعتماد المسربة للوصول إلى حسابات على منصات أخرى.

إذا كنت ترغب في الحفاظ على موقعك آمنًا ، فسيحتاج أي شخص لديه إمكانية الوصول إلى الأدوات الهامة إلى تعلم كيفية استخدام بيانات الاعتماد الآمنة ، وإنشاء كلمات مرور وأسماء مستخدمين قوية فقط. بالإضافة إلى ذلك ، فإن إضافة دعم للمصادقة الثنائية (2FA) يمكن أن يساعدك في تأمين موقعك بشكل أكبر.

8. عدم وجود 2FA

تضيف المصادقة الثنائية ، أو 2FA ، طبقة إضافية من الأمان من خلال طلب خطوة تحقق ثانية أثناء عملية تسجيل الدخول. هذا يجعل عمليات تسجيل الدخول غير المصرح بها أكثر صعوبة ، لأن المهاجمين قد يفعلون ذلك أيضًا تحتاج إلى الوصول إلى حساب بريدك الإلكتروني أو هاتفك ، اعتمادًا على نوع المصادقة الثنائية (2FA) التي تقوم بتكوينها لموقعك.

لا يوجد سبب لعدم تقديم المصادقة الثنائية كعامل اختياري على موقع الويب الخاص بك. يعد تنفيذ النظام أمرًا سهلاً بشكل ملحوظ ، وهناك الكثير من مكونات WordPress الإضافية ، بما في ذلك Jetpack ، التي يمكنها إعداد 2FA من أجلك.

9. تخزين بيانات تسجيل الدخول غير الآمن

إن تخزين بيانات تسجيل الدخول بشكل غير آمن ، كما هو الحال في النص العادي (أو باستخدام Post-it) ، يشبه ترك التفاصيل المصرفية الخاصة بك مفتوحة. تسهل ممارسات التخزين السيئة على المهاجمين الحصول على هذه التفاصيل إذا تمكنوا من الوصول إلى الموقع. يمكن أن يؤدي هذا إلى الوصول غير المصرح به ، وانتهاكات البيانات ، واحتمال فقدان التحكم في موقع الويب.

كقاعدة عامة ، لا تقم بتخزين معلومات تسجيل الدخول في أي مكان حيث يمكن للأشخاص الآخرين الوصول إليها ، سواء كان ذلك فعليًا أو رقميًا. إذا كان عليك تخزين بيانات اعتماد تسجيل الدخول ، فاستخدم أداة تخزين كلمات المرور ، مثل 1Password ، والتي يمكنها تشفير تلك البيانات نيابة عنك.

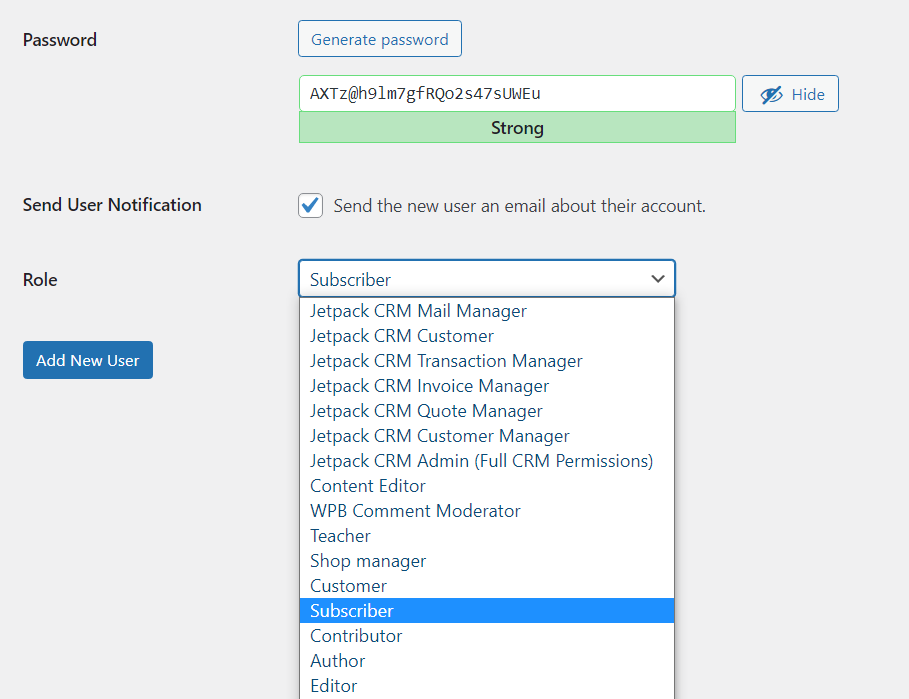

10. أدوار المستخدم التي تمت إدارتها بشكل غير صحيح وغير محددة

يمكن أن تؤدي أدوار المستخدم التي تتم إدارتها بشكل سيئ إلى حصول المستخدمين على أذونات أكثر مما يحتاجون إليه ، مما يؤدي إلى مخاطر أمنية. يمكن أن يؤدي هذا إلى تغييرات غير مصرح بها أو عرضية على الموقع ، أو تسرب البيانات ، أو إساءة استخدام الموارد.

من الناحية المثالية ، يجب أن يكون المسؤول هو الشخص الوحيد الذي يتمتع بحق الوصول الكامل إلى الواجهة الخلفية لـ WordPress. لكل دور مستخدم آخر ، يجب منح الحسابات الحد الأدنى من الأذونات اللازمة لأداء واجباتها.

الخبر السار هو أن WordPress يمنح المسؤول تحكمًا كاملاً في تعيينات أدوار المستخدم. بالإضافة إلى ذلك ، يأتي كل دور مع مجموعة محددة من الأذونات لمطابقة واجباتهم. وإذا كنت ترغب في إنشاء أدوار إضافية أو تعديل أذوناتها ، فيمكنك القيام بذلك باستخدام مكونات WordPress الإضافية.

11. عدم كفاية مراقبة عمليات تسجيل دخول المستخدم وأنشطته

بدون المراقبة الكافية ، قد يفوتك سلوك مشبوه أو أنشطة ضارة على موقعك. يمكن أن يؤدي هذا النقص في الرؤية إلى تغييرات غير مصرح بها ، وانتهاكات للبيانات ، وإساءة استخدام النظام - وكل ذلك يمكن أن يضر بوظائف موقعك.

من خارج الصندوق ، لا يقدم نواة WordPress أي وظائف لسجل الأمان. ولكن ، يمكنك استخدام المكونات الإضافية مثل Jetpack مع ميزة سجل النشاط لتتبع ما يحدث على موقع الويب الخاص بك (ومن يقوم بالوصول إليه).

يمنحك بعض مضيفي الويب في WordPress أيضًا إمكانية الوصول إلى سجلات النشاط على مستوى الخادم ، مما يمكّنك من مراقبة ما إذا كان أي شخص يقوم بإجراء تغييرات على تكوينه.

عند استخدام هذا النوع من الأدوات ، من الأفضل تكوين الإشعارات لأنواع معينة من الأنشطة ، مثل محاولات تسجيل الدخول الفاشلة. بهذه الطريقة ، ستحصل على تنبيه إذا حدث أي شيء سطحي دون الحاجة إلى قراءة عشرات الصفحات من السجلات.

12. السمات والإضافات التي تحتوي على نقاط ضعف

غالبًا ما يتم استهداف سمات WordPress والإضافات التي تحتوي على ثغرات أمنية من قبل المتسللين. إذا تمكنوا من استغلال نقاط الضعف هذه ، فقد يؤدي ذلك إلى الوصول غير المصرح به وانتهاكات البيانات والمزيد.

والخبر السار هو أن هذا يحدث عادةً فقط إذا كنت تستخدم مكونات إضافية وسمات قديمة. وبالمثل ، قد يحدث ذلك على الأرجح عند تنزيل إصدارات "مجانية" من المكونات الإضافية والسمات المتميزة من مواقع الويب سيئة السمعة.

يمكن أن تتضمن هذه الإصدارات المجانية تعليمات برمجية تمكن المهاجمين من الوصول إلى موقعك. لذلك ، ما لم تكن تبحث بانتظام عن نقاط الضعف ، فمن الأفضل تجنب ذلك.

ومع ذلك ، هناك الكثير من المكونات الإضافية والسمات عالية الجودة المجانية أيضًا. لذلك ، إذا كنت بحاجة إلى تثبيت واحد ، فمن الأفضل قراءة تعليقات المستخدم على مواقع مثل WordPress.org قبل تنزيلها. سيشارك الكثير من المستخدمين قصصهم حول المشكلات أو مشكلات أمان WordPress ، والتي يمكن أن تساعدك في اتخاذ قرار مستنير.

13. قاعدة بيانات WordPress غير صحيحة

يمكن لقاعدة البيانات التي تم تكوينها بشكل خاطئ أن تترك بيانات موقعك مكشوفة ، مما يجعلها عرضة لهجمات حقن SQL و / أو خروقات البيانات. أحد أكثر أنواع التهيئة الخاطئة شيوعًا هو استخدام البادئة الافتراضية لقواعد البيانات في WordPress ( wp) .

هذا يجعل من السهل على المهاجمين التعرف على قاعدة البيانات ومحاولة الوصول إليها. وبالمثل ، فإن استخدام بيانات اعتماد ضعيفة على مستوى قاعدة البيانات قد يجعلها عرضة للخطر.

ضع في اعتبارك أن WordPress يخزن كل محتوى موقعك في قاعدة بيانات فريدة. هذا يعني أنه إذا تمكن شخص ما من الوصول إلى قاعدة البيانات ، فيمكنه رؤية كل شيء على موقع الويب الخاص بك وتعديل الإعدادات المهمة.

14. شبكة توصيل محتوى غير صحيحة التكوين (CDN)

إذا كان جمهورك منتشرًا في جميع أنحاء العالم ، فإن تنفيذ شبكة توصيل المحتوى (CDN) يمكن أن يكون طريقة رائعة لتحسين أدائها للزوار البعيدين عن خوادمك. ولكن ، قد يؤدي تكوين CDN السيئ إلى ثغرات أمنية.

يمكن للمهاجمين استغلال هذه الثغرات الأمنية لشن هجمات DDoS أو التلاعب بالمحتوى أو الوصول غير المصرح به إلى البيانات الحساسة. من خلال التهيئة الخاطئة ، فإننا نعني الخطأ البشري من حيث المحتوى الذي يخزنه CDN أو مشكلات تكوينات SSL / TLS أو كشف عنوان IP الأصلي للموقع.

قد يكون تكوين CDN أمرًا صعبًا مع بعض مقدمي الخدمة. إذا كنت تبحث عن خيار مباشر ، فإن Jetpack's CDN سهل الإعداد والاستخدام. ليس هناك أي تكوين مطلوب ، لذلك لا داعي للقلق بشأن خطأ المستخدم!

15. أذونات الملف والدليل غير الآمنة

تحدد أذونات الملفات والدليل من يمكنه قراءة الملفات وكتابتها وتنفيذها على موقع WordPress الخاص بك. هذه الأذونات ضرورية للحفاظ على أمان وسلامة موقعك.

إذا كانوا غير آمنين أو تم تكوينهم بشكل خاطئ ، فيمكنهم ترك موقعك عرضة لتهديدات مختلفة مثل قدرة المهاجمين على تحميل برامج ضارة أو الوصول غير المصرح به إلى الملفات.

تفتحك الملفات غير الآمنة أيضًا أمام انتهاكات البيانات المحتملة. إذا لم يتم تعيين الأذونات بشكل صحيح ، فسيتمكن المهاجمون من قراءة محتويات الملفات أو تعديلها ، مما يعني أنه يمكنهم سرقة أو محو البيانات الهامة.

16. تحميلات الملفات العامة غير المقيدة

تتيح الكثير من مواقع WordPress للمستخدمين تحميل الملفات من خلال النماذج. يمكن أن يكون هذا مفيدًا إذا كنت تريد أن يتمكن الأشخاص من إرسال ملفات لك لمراجعتها وإرفاق الصور بالتعليقات والمزيد.

يحتاج أي نموذج يمكّن المستخدمين من تحميل الملفات وإرسالها إلى موقعك إلى تأمين محكم. وهذا يعني التحكم الكامل في نوع الملفات التي يمكن للأشخاص تحميلها ، حتى لا يتمكنوا من استخدام النماذج للحصول على برامج ضارة على خادمك.

إذا كنت تستخدم مكونًا إضافيًا للأمان في WordPress يوفر فحصًا للبرامج الضارة في الوقت الفعلي ، فيجب أن يكتشف أي ملفات ضارة تتجاوز أمان النموذج الخاص بك. بدون فحص الأمان ، قد ينتهي بك الأمر باستضافة ملفات ضارة يمكن أن تمنح المهاجمين حق الوصول إلى موقعك.

17. خدمات الغير آمنة وعمليات الدمج

كما تعلم بالفعل ، من الشائع استخدام خدمات وتكاملات الجهات الخارجية في WordPress. يمكن أن يساعدك هذا في إضافة وظائف جديدة. ولكن ، إذا قمت بتوصيل موقع الويب الخاص بك بخدمة غير آمنة ، فقد ينتهي بك الأمر مع نقاط ضعف إضافية على موقع الويب الخاص بك.

على سبيل المثال ، إذا كانت خدمة جهة خارجية توفر واجهة برمجة تطبيقات غير آمنة للتكامل ، فيمكن أن تكون بمثابة بوابة للهجمات. يمكن للقراصنة استغلال ضعف أمان واجهة برمجة التطبيقات لتنفيذ إجراءات مثل حقن التعليمات البرمجية الضارة أو سرقة البيانات أو تعطيل وظائف موقعك.

يمكن لخدمات الجهات الخارجية ذات معايير الأمان المنخفضة أن تعرض بيانات الاعتماد الخاصة بك للخطر ، والتي يمكن أن تمنح المهاجمين الوصول إلى موقع الويب الخاص بك إذا كنت لا تستخدم 2FA أو وسائل حماية إضافية. باختصار ، يجب ألا تربط موقع الويب الخاص بك بأي خدمة تابعة لجهة خارجية إلا إذا كنت متأكدًا من أنها تتمتع بسمعة طيبة.

18. إجراءات AJAX غير المصدق عليها

AJAX (Asynchronous JavaScript and XML) هي تقنية تستخدم لإنشاء تطبيقات ويب ديناميكية وسريعة الاستجابة عن طريق إرسال واسترداد البيانات من الخادم بشكل غير متزامن. هذا يعني أن عملية الإرسال والاسترداد لا تتداخل مع تحميل الصفحة.

بقدر ما يذهب WordPress ، من الشائع استخدام AJAX للتعامل مع إرسال البيانات واسترجاعها في الخلفية. على سبيل المثال ، تستخدم الكثير من المكونات الإضافية AJAX لتشغيل التحميل "اللانهائي" للمحتوى. يتم استخدامه أيضًا بشكل متكرر لتمكين وظيفة البحث الفوري على مواقع التجارة الإلكترونية.

يحتاج كل إجراء من إجراءات AJAX إلى اتباع إرشادات الأمان والمصادقة للحفاظ على أمان موقعك. بدون التحقق الصحيح من المستخدم ، يمكن للمهاجمين "خداع" موقع الويب الخاص بك لتنفيذ إجراءات لاسترداد المعلومات الحساسة من قاعدة البيانات.

19. خوادم الويب المهيأة بشكل خاطئ

يمكن أن يكون خادم الويب الذي لم يتم تكوينه بشكل صحيح عرضة للهجوم من وجهة نظر الأمان. نعني بـ "تكوين الخادم" تنفيذ قواعد الأمان والوصول الأساسية لحمايته من المهاجمين.

لإعطائك مثالاً ، لن يسمح الخادم الآمن للزائرين بتنفيذ التعليمات البرمجية لأنهم لا يمتلكون الأذونات الصحيحة. وبالمثل ، سيمنع تكوين الأمان الجيد عناوين IP الضارة المعروفة من التفاعل مع الخادم باستخدام أدوات مثل جدار حماية تطبيق الويب (WAF).

ما لم يكن لديك وصول مباشر إلى الخادم ، فإن هذا الأمان يعتمد على مضيف الويب الخاص بك. يتعامل بعض مضيفي الويب مع مشكلات أمان WordPress بجدية أكبر من الآخرين ، لذلك من الضروري أن تختار المزود المناسب لموقعك على الويب.

20. ثغرات يوم الصفر ونقاط الضعف غير المعروفة

ستكون هناك دائمًا ثغرات ونقاط ضعف جديدة في WordPress سيسعى المهاجمون إلى استخدامها لإتلاف موقع الويب الخاص بك.

تشير ثغرات يوم الصفر ونقاط الضعف غير المعروفة إلى ثغرات أمنية في البرامج غير معروفة للمطورين حتى يتم استغلالها من قبل المهاجمين. الخبر السار هو أنه بمجرد أن يبدأ المهاجمون في استهداف نقاط ضعف جديدة ، يقوم المطورون عادةً بتصحيحها بسرعة كبيرة.

من الناحية النظرية ، من المستحيل منع عمليات استغلال ثغرات يوم الصفر لأننا لا نعرف ما هي. ومع ذلك ، يمكنك التخفيف بشكل كبير من المخاطر التي يمثلونها باستخدام مكون إضافي قوي للأمان في WordPress مثل Jetpack Security. نظرًا لأن Jetpack Scan (المدعوم من WPScan) يستخدم قاعدة بيانات شاملة يتم تحديثها بانتظام ، فسيكون قادرًا على التعرف بسرعة على أحدث مشكلات أمان WordPress عند ظهورها.

الأنواع الرئيسية للتهديدات الأمنية التي تواجهها مواقع WordPress

حتى الآن ، ركزنا على ثغرات أمنية محددة في WordPress وكيف يمكن أن تؤثر على موقع الويب الخاص بك. ولكن من المهم أن تفهم كيف يمكن أن يبدو "الهجوم" أو "الخرق" على موقع الويب الخاص بك في الحياة الواقعية.

على عكس الأفلام ، لا يقوم المهاجمون عادة بالكتابة على شاشة بأحرف نيون لاختراق موقع الويب الخاص بك. في الواقع ، يعد "القرصنة" أكثر إثارة للاهتمام ويمكن أن تأتي الهجمات بأشكال عديدة. لذلك ، دعنا نلقي نظرة على بعض أكثر مشكلات أمان WordPress شيوعًا.

1. الإصابة بالبرامج الضارة والفيروسات

ربما تكون على دراية بمصطلحات البرامج الضارة والفيروسات. في سياق موقع الويب ، تعد البرامج الضارة (اختصارًا للبرامج الضارة) والفيروسات أنواعًا من الشفرات الضارة التي يمكن أن تلحق الضرر بموقعك أو زواره.

يتم عادةً إدراج البرامج الضارة في موقع الويب الخاص بك ، ويمكن أن تتسبب في مجموعة واسعة من المشكلات. على سبيل المثال ، يمكن استخدامه لتشويه موقعك أو سرقة البيانات أو حتى نشر برامج ضارة لزواره.

يمكن أن تشتمل أنواع البرامج الضارة لمواقع الويب على الأبواب الخلفية (السماح بالوصول غير المصرح به) ، والتنزيلات من محرك الأقراص (تنزيل البرامج الضارة تلقائيًا إلى جهاز المستخدم) ، والتشويه (تغيير المظهر المرئي لموقع الويب الخاص بك).

2. هجمات حقن SQL

يعد حقن SQL نوعًا من الهجوم يمكّن شخصًا ما من التدخل في الاستعلامات التي يقوم بها التطبيق على قاعدة البيانات الخاصة به. في هذه الحالة ، الاستعلامات التي يرسلها WordPress إلى قاعدة البيانات. الهدف من هذا النوع من الهجوم هو الوصول غير المصرح به إلى المعلومات أو إلى الموقع نفسه.

وإليك كيفية عملها: عندما يأخذ WordPress مدخلات المستخدم ، فإنه يبنيها في لغة الاستعلام الهيكلية (SQL) لجلب المعلومات المقابلة من قاعدة البيانات. إذا لم يتم "تطهير" الاستعلام أولاً ، يمكن للمهاجم تعديله. يمكن أن تتلاعب هذه العبارات بالهدف الأصلي للاستعلام ، مما يؤدي إلى التعرض غير المصرح به للبيانات أو تعديل البيانات أو حتى حذفها.

3. هجمات البرمجة النصية عبر المواقع (XSS)

تحدث هجمات البرمجة النصية عبر المواقع ، أو هجمات XSS ، عندما يتمكن المهاجم من إدخال نصوص برمجية ضارة في صفحات الويب التي يعرضها المستخدمون الآخرون. عادةً ما تتم كتابة هذه البرامج النصية بلغة JavaScript وتنفيذها في متصفح المستخدم.

بمجرد نجاح هجوم XSS ، يمكن للمهاجم سرقة البيانات الحساسة (مثل ملفات تعريف ارتباط الجلسة) وانتحال شخصية المستخدم. اعتمادًا على مقدار وصول المستخدم إلى الموقع ، يمكنهم إحداث الكثير من الخراب.

4. هجمات التزوير عبر الموقع (CSRF)

تزوير الطلبات عبر المواقع (CSRF) ، المعروف أيضًا باسم XSRF ، هو نوع من الهجمات التي تخدع الضحية لتقديم طلب ضار. إنه يستغل الثقة التي يتمتع بها موقع ما في متصفح المستخدم ، ويستخدم بشكل أساسي هوية وامتيازات الضحية "للتسلل" إليه.

لنفترض أن مستخدمًا قام بتسجيل الدخول إلى تطبيق ويب حيث يمكنه تنفيذ إجراءات معينة ، مثل تغيير عنوان بريده الإلكتروني. قد يتضمن هجوم CSRF قيام المهاجم بإرسال بريد إلكتروني إلى المستخدم به ارتباط أو تضمين ارتباط على موقع ويب آخر.

إذا نقر المستخدم على الرابط ، فإنه يطلق طلبًا إلى تطبيق الويب الذي يستخدم جلسة المستخدم المصادق عليها بالفعل لتنفيذ الإجراء - في هذه الحالة ، تغيير عنوان بريده الإلكتروني إلى عنوان يتحكم فيه المهاجم.

5. هجمات القوة الغاشمة

يتضمن هجوم القوة الغاشمة تجربة مجموعات أوراق اعتماد متعددة حتى يتم العثور على المجموعة الصحيحة. يستخدم المهاجمون عادةً برامج الروبوت أو البرامج للقيام بذلك. بمعنى ، إذا كان موقع الويب الخاص بك لا يحجبهم عن شاشة تسجيل الدخول ، فقد يتمكنون من تجربة الآلاف من المجموعات.

يمكن أن تكون هذه المحاولات عشوائية ، ولكن في أغلب الأحيان ، يستخدم المهاجمون قاموسًا لكلمات المرور شائعة الاستخدام أو يستخدمون طرقًا أكثر تقدمًا مثل استخدام قوائم بيانات الاعتماد المخترقة من مواقع أخرى.

6. هجمات DDoS

تتضمن هجمات رفض الخدمة الموزعة (DDoS) أجهزة كمبيوتر متعددة متصلة بموقع ويب في نفس الوقت لمحاولة تحميله بشكل زائد. هذا ممكن لأن كل خادم يمكنه فقط التعامل مع الكثير من حركة المرور قبل أن يبدأ في إسقاط الطلبات أو ينخفض بشكل مؤقت.

عادةً ما يستخدم المهاجمون شبكة من أجهزة الكمبيوتر المخترقة لتنفيذ هجمات DDoS. اعتمادًا على مدى حماية موقعك ، يمكن أن يؤدي هذا النوع من الهجوم إلى فترة توقف طويلة.

7. عمليات إعادة التوجيه الخبيثة

تتم "إعادة التوجيه" عندما تقوم بزيارة عنوان URL ويرسلك المستعرض إلى عنوان مختلف. يحدث هذا لأن الخادم الذي تحاول الوصول إليه يحتوي على إرشادات لإعادة توجيه كل أو بعض حركة المرور إلى هذا الموقع.

هناك العديد من الأسباب لاستخدام عمليات إعادة التوجيه. على سبيل المثال ، إذا قمت بتغيير أسماء النطاقات أو أردت تجنب زيارة المستخدمين لصفحات لم تعد موجودة. ولكن إذا تمكن المهاجمون من الوصول إلى الخادم ، فيمكنهم إعداد عمليات إعادة توجيه ضارة ترسل المستخدمين إلى مواقع الويب الخطرة بدلاً من ذلك.

8. هجمات إدراج الملف

يحدث هجوم تضمين الملف عندما يتمكن مهاجم من خداع موقع الويب الخاص بك لتضمين ملفات من خادم بعيد يتحكم فيه. يستغل هذا النوع من الهجوم عادةً إدخالات المستخدم التي لم يتم التحقق من صحتها بشكل جيد أو غير المصححة.

يمكن أن يساعدك تعقيم المدخلات بشكل صحيح في منع هجمات تضمين الملفات وكذلك عمليات إدخال SQL وأنواع أخرى من الثغرات الأمنية. هناك طريقة أخرى لمنع ذلك وهي استخدام WAF والحفاظ على موقعك محدثًا لتجنب الثغرات في أمانه.

9. هجمات اجتياز الدليل

تتضمن هجمات اجتياز الدليل أو المسار مهاجمين يتلاعبون بعنوان URL بطريقة ينفذ بها الخادم أو يكشف عن محتويات الملفات الموجودة في أي مكان داخل نظام الملفات الخاص به.

الهدف من هذا النوع من الهجوم هو الوصول إلى الملفات التي ليس لديك إذن برؤيتها أو تعديلها. أفضل طريقة لمنع هذا النوع من الهجوم هي تكوين أذونات الملفات والدليل الآمنة.

10. هجمات تنفيذ التعليمات البرمجية عن بعد

يحدث هجوم تنفيذ التعليمات البرمجية عن بُعد عندما يتمكن شخص ما من تنفيذ تعليمات برمجية ضارة عن بُعد. بالنسبة لمواقع الويب ، يعني هذا أن المهاجمين قادرون على تنفيذ نصوص ضارة على خادم الاستضافة الخاص بك.

يمكن أن يحدث هذا النوع من الهجوم إذا كان خادمك ضعيفًا. اعتمادًا على نوع الوصول الذي يحصل عليه المهاجمون ، من المحتمل أن يقوموا بتشغيل أي أمر يريدونه على الخادم.

11. اختطاف الجلسة وهجمات التثبيت

"قرصنة الجلسة" هي نوع من الهجمات التي تستغل الآليات التي تستخدمها المواقع لمساعدتك على البقاء مسجلاً للدخول عبر زيارات متعددة. عادةً ما تستخدم مواقع الويب ملفات تعريف الارتباط لتخزين معلومات حول كل جلسة. إذا تمكن المهاجم من "سرقة" ملفات تعريف الارتباط هذه ، فيمكنه اختطاف الجلسة.

من الناحية العملية ، هذا يعني أن موقع الويب سيمكن المهاجم من استخدام حسابك دون الحاجة إلى متابعة عملية تسجيل الدخول. اعتمادًا على الأذونات التي يمتلكها الحساب ، يمكن لأي شخص أن يتسبب في الكثير من الضرر بجلسة تم الاستيلاء عليها.

12. SEO البريد العشوائي

فيما يتعلق بتحسين محرك البحث (SEO) ، يمكن أن يشير البريد العشوائي إلى إعادة استخدام الكلمات الرئيسية ، ومشاركة نفس الروابط عدة مرات ، ومحاولة التلاعب بالخوارزميات التي تحدد تصنيفات المواقع في صفحات النتائج.

في كثير من الأحيان ، سيحاول المهاجمون الوصول إلى مواقع الويب واستخدامها لتحسين تصنيفاتهم الخاصة. يمكنهم القيام بذلك عن طريق استخدام موقعك للارتباط بشكل مفرط بمواقعهم الخاصة.

اعتمادًا على مدى عدوانية البريد العشوائي ، يمكن أن يؤثر على تصنيفات محرك البحث الخاص بك ويؤدي إلى معاقبة. يمكن أن يؤدي أيضًا إلى تآكل ثقة المستخدمين لأنهم قد يعتقدون أنك الشخص الذي يرسل بريدًا عشوائيًا إليهم.

13. هجمات التصيد

ربما تكون على دراية بهجمات التصيد الاحتيالي. إنها تنطوي على التظاهر بأنك شخص من مؤسسة أو موقع ويب لمحاولة الحصول على بيانات اعتماد تسجيل الدخول أو معلومات مهمة أخرى من مستخدم معين.

بالنسبة إلى موقع WordPress على الويب ، قد يبدو هذا كرسالة بريد إلكتروني مزيفة تطلب من المستخدمين إعادة تعيين بيانات اعتمادهم وتوجيههم إلى صفحة تحفظ مدخلاتهم. يقع الكثير من المستخدمين غير المتمرسين في مجال التكنولوجيا في مواجهة هجمات التصيد الاحتيالي ، لذلك من المهم أن تحاول تثقيف زوارك بشأن الاتصالات الرسمية من موقعك.

أسئلة مكررة

إذا كان لديك أي أسئلة حول ثغرات WordPress أو أنواع الهجمات التي قد تتعرض لها ، فمن المأمول أن يجيب هذا القسم عليها.

هل WordPress آمن؟

الإجابة القصيرة هي نعم. حسب التصميم ، يعد WordPress نظام إدارة محتوى آمنًا. علاوة على ذلك ، يتم تحديث برامجه الأساسية بانتظام لأغراض الصيانة والأمان.

ولكن ، كما هو الحال مع أي برنامج آخر ، يعتمد أمانه على كيفية استخدامك له.

إذا لم تقم بتحديث WordPress ومكوناته بانتظام واستخدمت بيانات اعتماد تسجيل دخول ضعيفة ، فأنت تعرض موقعك للكثير من المخاطر.

ما هي العلامات التي تشير إلى تعرض موقع WordPress للاختراق؟

في بعض الأحيان ، قد يكون من الصعب تحديد ما إذا تم اختراق موقع WordPress. ومع ذلك ، هناك الكثير من العلامات المنبهة للهجمات التي يمكن أن تنبهك. أولاً ، قد تلاحظ تغييرات في الصفحات الرئيسية أو اختلافات في الروابط.

إذا تم اختراق الموقع ، فستقوم بعض محركات البحث أيضًا بتحذير الزوار عند محاولة الوصول إليه. يعد الدخول في إحدى إشعارات الأمان هذه مؤشرًا قويًا على أنه يجب عليك فحص موقع الويب الخاص بك بحثًا عن البرامج الضارة والبحث في طرق إزالته.

كيف يمكنك إزالة البرامج الضارة من موقع WordPress؟

أسهل طريقة لإزالة البرامج الضارة من WordPress هي الوصول إلى النسخ الاحتياطية. إذا كنت تستخدم ماسحًا ضوئيًا للبرامج الضارة مثل Jetpack Scan ، فيمكنه اكتشاف التغييرات التي تطرأ على ملفات الخادم وكذلك التعليمات البرمجية الضارة.

يمكنك شراء هذه الأداة بمفردها أو الحصول عليها كجزء من حزمة Jetpack Security.

قد يتمكن هذا الماسح الضوئي من تنظيف موقع الويب الخاص بك عن طريق إزالة البرامج الضارة أو استعادة نسخة احتياطية من وقت عدم إصابة الخادم.

كيف يمكنك منع هجمات القوة الغاشمة على WordPress؟

يمكنك منع هجمات القوة الغاشمة على موقع الويب الخاص بك باستخدام جدار حماية لمنع الاتصالات من عناوين IP الضارة المعروفة. تمكّنك المكونات الإضافية مثل Jetpack من القيام بذلك وتساعد في حماية صفحة تسجيل الدخول الخاصة بك من المحاولات المتكررة لخرقها.

ما هو أمن Jetpack؟

Jetpack Security هي خدمة تشمل VaultPress Backup و Jetpack Scan و Akismet في حزمة واحدة. هذا يعني أنه يساعدك على أتمتة النسخ الاحتياطية ، وإعداد عمليات فحص منتظمة للبرامج الضارة ، وحماية موقع الويب الخاص بك من البريد العشوائي ، كل ذلك في خطة واحدة.

ما هي قاعدة بيانات الثغرات الأمنية WPScan؟

WPScan هي قاعدة بيانات لثغرات WordPress التي يحتفظ بها خبراء في CMS والمهن الأمنية. تحصل قاعدة البيانات على تحديثات مستمرة ، ويمكنك الوصول إليها عبر WP-CLI إذا كنت مطورًا. يستخدم Jetpack Protect قاعدة بيانات WPScan لتحديد أي ثغرات أمنية محتملة في WordPress أو برامج ضارة على موقع الويب الخاص بك.

Jetpack Security: درع موقع WordPress الخاص بك ضد نقاط الضعف

بغض النظر عن نوع موقع WordPress الذي تقوم بتشغيله ، فمن الأفضل أن تكون استباقيًا بشأن حمايته من التهديدات الأمنية ونقاط الضعف. خلاف ذلك ، قد يتأثر أداء موقع الويب الخاص بك ، وقد تقع بيانات المستخدم الحساسة في الأيدي الخطأ. نتيجة لذلك ، قد تتأثر سمعتك أو عملك.

أسهل طريقة لمنع ذلك هي تشديد الأمور باستخدام مكون إضافي للأمان في WordPress مثل Jetpack Security. تمكّن هذه الأداة القوية أي شخص من معالجة المهام الأكثر أهمية بسرعة لمواقع WordPress الأكثر أمانًا ، بما في ذلك إنشاء نسخ احتياطية في الوقت الفعلي ، وتشغيل عمليات الفحص التلقائي للثغرات الأمنية والبرامج الضارة ، وتصفية البريد العشوائي.