أهم أخطاء أمان WordPress وكيفية إصلاحها - MalCare

نشرت: 2023-04-13أخطاء أمان WordPress: هل تعلم أنه في كل دقيقة يتم إجراء حوالي 90978 محاولة اختراق على مواقع WordPress؟ بمجرد اختراق موقعك ، يستخدمه المتسللون لتنفيذ جميع أنواع الأنشطة الضارة مثل إرسال رسائل بريد إلكتروني غير مرغوب فيها (قراءة - اختراق التصيد) ، ومهاجمة مواقع الويب الأخرى ، وإدخال روابط البريد العشوائي ، وإعادة توجيه الزوار ، وما إلى ذلك.

لهذا السبب يتعين على مالكي مواقع WordPress مثلك أن يأخذوا مخاوفهم الأمنية على محمل الجد. لا يوجد حل سحري يمكنك استخدامه لحل جميع احتياجاتك الأمنية ، ولكن عليك القيام بالعديد من الأشياء بشكل صحيح. على الإنترنت ، هناك العديد من النصائح حول كيفية الحفاظ على موقعك آمنًا. بعضها متضارب في النصيحة وبعضها عفا عليه الزمن. العديد من الآراء حول ما يجب على مالك الموقع فعله وما لا يجب أن يحدث به الارتباك ، ووسط كل هذا الالتباس ، فإن الأخطاء لا مفر منها.

إن الحفاظ على أمان الموقع ليس بالأمر السهل خاصة لأصحاب المواقع الجدد المعرضين لارتكاب أخطاء قد تجعلهم عرضة لهجمات الاختراق الشائعة. إن معرفة الأخطاء الأمنية الشائعة التي يرتكبها مالكو مواقع الويب سيساعد في تجنبها. ولهذا السبب توصلنا إلى هذه القائمة بحيث يمكنها التوقف عن ارتكاب الأخطاء التي يرتكبها معظم مالكي مواقع WordPress.

أهم أخطاء أمان WordPress التي يرتكبها مالكو المواقع:

نقترح إجراء تدقيق أمان على WordPress قبل اتخاذ أي من الإجراءات أدناه -

1. عدم تحديث WordPress Core و Plugin & Themes

يعد الحفاظ على تحديث WordPress الأساسي والإضافات (مثل السمات والإضافات) إجراءً أمنيًا جيدًا. لا يؤدي تحديثها إلى إضافة المزيد من الميزات إلى الموقع فحسب ، بل يساعد أيضًا في تصحيح الثغرات الأمنية. نظرًا للنظام البيئي الذي يعمل فيه WordPress ، تنتشر الأخبار حول نقاط الضعف بسرعة كبيرة ويحاول المتسلل الاستفادة من الموقف. إذا لم تقم بتحديث موقعك الذي كان من شأنه أن يساعد في تصحيح الثغرة الأمنية ، فسيصبح من السهل اقتحام موقعك.

بينما لا يقوم بعض مالكي المواقع بتحديث مواقعهم لأنهم غير مدركين لكيفية ارتباط التحديثات بالأمان ، يخشى البعض الآخر عدم التوافق. يمكن أن تتعطل مواقع الويب الخاصة بـ WordPress بعد تحديث نواة WordPress وإضافاتها.

تم تصميم ترقيات WordPress لتكون متوافقة مع جميع الإصدارات السابقة. وبالتالي ، إذا كان موقعك يعمل بالإصدار 4.1 ، فلا يزال بإمكانك تحديثه إلى أحدث إصدار ، أي 4.9. ولكن على الرغم من جميع الاحتياطات المتخذة ، فإن كل تحديث يحمل أخبارًا عن تعطل موقع الويب. هذا مثال من أحدث إصدار من WordPress 4.9.6.

قد تواجه مشكلات مماثلة عند تحديث إضافات WordPress ، مثل السمات والإضافات. غالبًا ما تظهر مشكلة عدم التوافق في السمات والمكونات الإضافية لأن المطور قد اندفع لإصدار تحديث جديد أو ربما كان المطور غير كفء. تتمتع المكونات الإضافية والسمات بسوق تنافسي حقًا وفي محاولة للتميز عن البقية ، يتم دفع المطورين لإضافة المزيد والمزيد من الميزات الجديدة في أقصر فترة زمنية. في بعض الأحيان لا يتم منحهم الوقت الكافي لمعرفة ما إذا كان الإصدار متوافقًا مع كل إصدار سابق من WordPress. وبالتالي ، إذا كان شخص ما يستخدم إصدارًا مبكرًا من WordPress ، ويقوم بتحديث مكون إضافي يعمل فقط مع أحدث إصدارات WordPress القليلة ، فإن موقعه سيتعطل.

المخاوف المحيطة بقضايا التوافق بين WordPress Core والوظيفة الإضافية قد تدفع مالكي المواقع إلى تخطي التحديثات الأمنية.

كيفية إصلاح ذلك: يمكن أن تحل الخدمة المرحلية هذه المشكلة. تسمى عملية إنشاء موقع مكرر بغرض اختبار تثبيت نواة WordPress ووظائفه الإضافية Staging. تقدم خدمات النسخ الاحتياطي مثل BlogVault أو حتى موفري مضيف الويب مثل Kinsta بيئات مرحلية. تحقق من مضيف الويب أو خدمات النسخ الاحتياطي (إذا كنت تستخدم واحدًا) لمعرفة ما إذا كان لديهم خيار تنظيم موقع. إذا لم يكن الأمر كذلك ، فقم بالتسجيل باستخدام خدمة تتيح لك تنظيم موقع.

إلى جانب تحديث المكونات الإضافية والسمات والجوهر ، نقترح بشدة أن تحافظ على تحديث أملاح WordPress ومفاتيح الأمان.

2. استخدام إضافات رديئة الجودة

ليست كل الإضافات والسمات في WordPress مصنوعة بشكل جيد. يتجاهل البعض فحوصات ضمان الجودة ، بينما يتم تطوير البعض الآخر بواسطة مبرمجين هواة. من المهم أن ينتبه المستخدمون لما يختار استخدامه أو شرائه. لكن لسوء الحظ ، لا يمتلك العديد من مستخدمي WordPress أي معرفة تقنية تجعلهم غير مجهزين لمعرفة مدى جودة المكون الإضافي أو السمة.

كيفية إصلاح ذلك: لمساعدة هؤلاء المستخدمين ، قمنا بإدراج بعض الخصائص التي ستساعد في اكتشاف سمة أو مكون إضافي جيد:

أنا. تأكد من حصولك على الوظائف الإضافية من مصدر مشهور مثل مستودع WordPress Plugin أو بائع مشهور مثل Elegant Themes و Themeforest وما إلى ذلك.

ثانيا. تأكد من أن الوظائف الإضافية تتمتع بتقييم جيد على مستودع WordPress وأن يراجعها الأشخاص الذين استخدموا السمة / المكون الإضافي على موقعهم . سيساعدك البحث السريع في Google في العثور على التعليقات.

ثالثا. تحقق من أن المكون الإضافي كان موجودًا منذ فترة طويلة وقد صمد أمام اختبار الزمن. ابحث عن تحديثات الأمان وإصلاحات الأخطاء المدرجة في مستودع WordPress أو الموقع الرسمي.

رابعا. وتأكد من أنه يتم تحديثها غالبًا وأن التحديث الأخير قد تم منذ أقل من شهرين.

3. استخدام الإضافات والسمات غير القانونية

تبيع الكثير من مواقع الويب السمات المميزة والمكونات الإضافية مجانًا. يمكن أن يؤدي استخدام هذه المنتجات المجانية إلى حدوث كارثة لأن العديد من إضافات WordPress هذه تحتوي على برامج ضارة يتم حقنها بشكل متعمد. إن تثبيت هذه الوظائف الإضافية غير القانونية في مواقعك يشبه فتح الأبواب ودعوة المتسللين إلى موقعك. بمجرد أن يتمكن المهاجم من اقتحام موقعك باستخدام الشفرة السيئة في السمة / المكون الإضافي الذي قمت بتثبيته للتو ، سيستخدمون موقعك لتنفيذ عدد من الأنشطة الضارة مثل إرسال رسائل بريد إلكتروني غير مرغوب فيها أو مهاجمة مواقع أخرى. علاوة على ذلك ، فإن وجود برامج ضارة على موقعك يعتبر أنه تعرض للخطر مما يتسبب في قيام مقدمي خدمات الاستضافة بتعليق محركات البحث الخاصة بحسابك مثل Google لإدراج موقعك في القائمة السوداء وتعليق حساب AdWords الخاص بك.

كيفية إصلاح هذا: شراء السمات والمكونات الإضافية الأصلية من الأسواق الشعبية مثل ThemeForest ، و Elegant Themes ، وما إلى ذلك. خلال فترة البيع ، يمكن للمرء شراء السمات والمكونات الإضافية بأسعار أقل بكثير. يمكن للمرء أن يبحث عن مواقع الويب الرسمية للموضوع أو المكون الإضافي الذي نختاره.

4. الاحتفاظ بالمكونات الإضافية والسمات غير المستخدمة على موقعك

يوفر الاحتفاظ بالسمات والمكونات الإضافية غير المستخدمة على موقع الويب فرصة للمتسللين للتسلل إلى موقعك. لا يقوم العديد من مالكي المواقع بتحديث الوظائف الإضافية غير النشطة لأنهم غير مدركين لفوائد الأمان. بالنسبة لهم ، تجلب التحديثات ميزات جديدة ، وبما أنهم لا يستخدمون المكون الإضافي ، فإنهم يعتقدون أنهم لا يحتاجون إلى الميزات الجديدة. إذا تم إصدار تحديث لتصحيح ثغرة أمنية ، فسيظل موقعك معرضًا للخطر حتى تقوم بتحديثه.

كيفية إصلاح ذلك: الحل الوحيد هنا هو التخلص من سمات WordPress غير النشطة والمكوِّن الإضافي. إليك الطريقة:

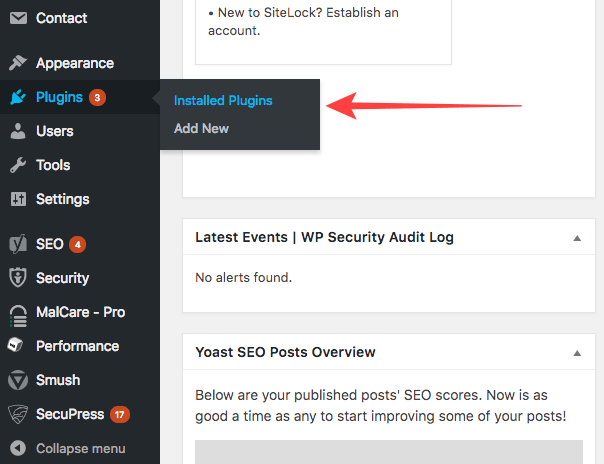

قم بزيارة صفحة "المكونات الإضافية المثبتة" من لوحة تحكم WordPress الخاصة بموقعك.

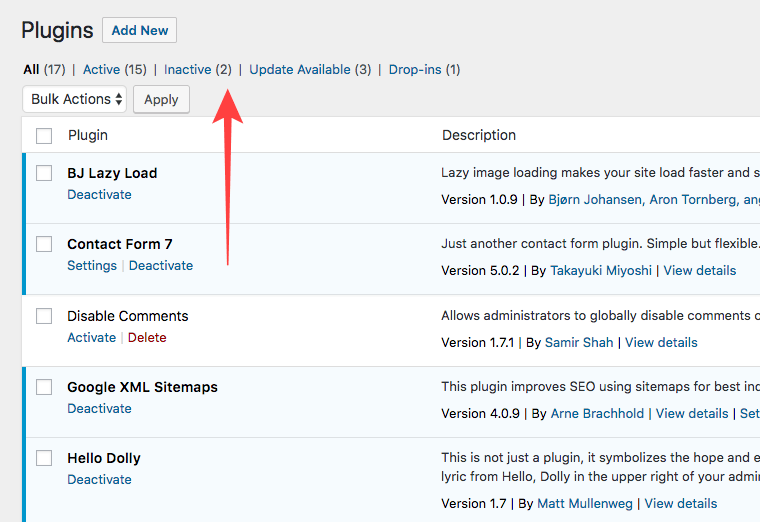

في الصفحة ، يوجد خيار يسمى "غير نشط". حدد ذلك.

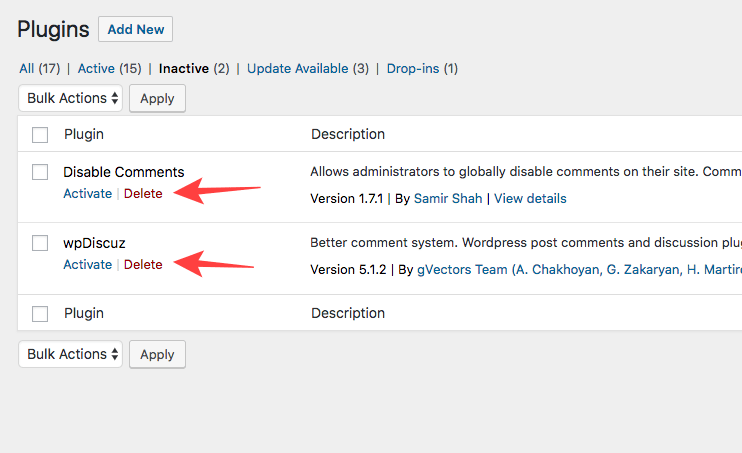

سوف يستغرق الأمر إلى صفحة أخرى حيث يمكنك حذف المكونات الإضافية غير النشطة . ولكن قبل الضغط على الزر "غير نشط" ، نقترح عليك التأكد من أنك لن تحتاج إلى هذا المكون الإضافي المحدد في المستقبل القريب.

5. استخدام ممارسات تسجيل الدخول السيئة إلى موقع الويب

هناك نوعان من ممارسات تسجيل الدخول الشائعة والخطيرة جدًا وهما استخدام بيانات اعتماد تسجيل الدخول سهلة التخمين وعدم تسجيل الخروج عند عدم استخدام الموقع. روبوتات برنامج المهاجمين الذين يحاولون تسجيل الدخول إلى موقعك باستخدام مزيج من اسم المستخدم الذي يسهل تذكره (مثل المسؤول) وكلمة المرور (مثل password123) لاختراق أحد المواقع. هذه الطريقة الغريبة لاختراق الموقع تسمى هجوم القوة الغاشمة.

كيفية إصلاح هذا: يوصى باستخدام اسم مستخدم فريد وكلمة مرور (يوصى بالقراءة - دليل حماية صفحة تسجيل الدخول إلى WordPress). أحد الجوانب السلبية هنا هو أن أوراق الاعتماد الفريدة يصعب تذكرها. لذلك يجب عليك الاحتفاظ بوثيقة تحمل أوراق الاعتماد هذه. وتأكد من أن المستند مشفر لمنع الوصول غير المصرح به.

6. إعطاء حق الوصول الإداري لكل مستخدم

يعد إجراء كل استخدامات للمسؤول فكرة سيئة خاصة بالنسبة لمواقع الويب التي يوجد بها عدد كبير من المستخدمين الذين لا يعرفهم مالك الموقع شخصيًا. يتيح WordPress لمالكي المواقع تعيين الأدوار التالية للمستخدمين - المسؤول والمحرر والمؤلف والمساهم والمشترك ومدير تحسين محركات البحث ومحرر تحسين محركات البحث. من الخطورة أن تجعل كل شخص مسؤولاً لأنه يمنح الوصول إلى جميع مناطق الموقع.

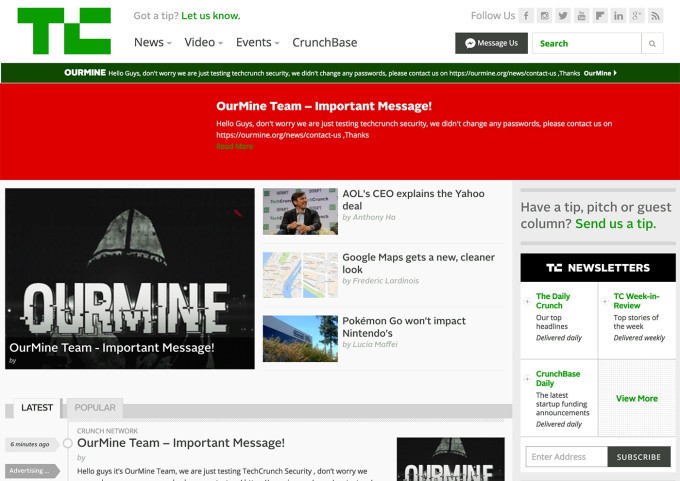

يؤدي منح المستخدمين وصولاً غير مقيد إلى الموقع بأكمله إلى الاستغلال كما رأينا في هذه الحالة مع TechCrunch (موقع تقني شهير) الذي تم اختراقه بواسطة OurMine (مجموعة متسللين). بعد الوصول إلى حساب مستخدم ، تمكنت OurMine من النشر على الموقع. إليك لقطة شاشة للصفحة الرئيسية عندما استيقظ القراء بعد اختراق TechCrunch:

كيفية إصلاح ذلك: يسمح كل دور مستخدم على WordPress بالوصول إلى مناطق محددة فقط من الموقع. بناءً على ما تريد أن يفعله المستخدم على موقعك ، يمكنك تعيين هذه الأدوار. يضمن اتباع هذا المبدأ أن الأشخاص الذين تثق بهم فقط هم من يمكنهم الوصول إلى الموقع بالكامل. وإذا حدث خطأ ما ، فأنت تعلم من المسؤول.

7. عدم أخذ النسخ الاحتياطية

النسخ الاحتياطية هي شبكة الأمان الخاصة بك. قد يؤدي عدم وجود واحد في مكانه إلى وقوعك في مشكلة عند وقوع كارثة. إذا تعرض موقعك للاختراق وحذف المنشورات ، فيمكنك بسهولة استعادة موقعك إلى الوضع الطبيعي باستخدام النسخ الاحتياطية. ولكن لا يُنصح باستخدام أي خدمة نسخ احتياطي لأن العديد من خدمات النسخ الاحتياطي ليست فعالة. على سبيل المثال ، تقوم العديد من المكونات الإضافية الاحتياطية بتخزين النسخ الاحتياطية في خوادم الويب الخاصة بك. بعضهم يقوم بتخزين النسخ الاحتياطية في مكان واحد. خادم موقع الويب الخاص بك ليس مكانًا مثاليًا لتخزين النسخ الاحتياطية لأن الخادم يتحمل عبء النسخ الاحتياطي أعلى أداء العمليات العادية. إنه يعيق سرعة موقعك. يعني تخزين نسخة احتياطية واحدة فقط أنه إذا فقدت ذلك مرة أخرى ، فلن يكون لديك نسخ احتياطية أخرى لتعود إليها.

كيفية إصلاح ذلك: قبل اختيار خدمة النسخ الاحتياطي ، تحقق من الميزات لمعرفة مكان تخزين النسخ الاحتياطية. إذا لم تتمكن من العثور على المعلومات المناسبة ، أرسل لهم بريدًا يطرح عليهم أسئلة مباشرة حول مكان تخزين النسخ الاحتياطية وما إذا كانوا يخزنونها في مواقع متعددة. لمعرفة المزيد حول كيفية اختيار النسخ الاحتياطية الموثوقة ، تحقق من هذا المنشور .

8. عدم استخدام خدمة الأمن

يعتقد العديد من مالكي مواقع الويب ، خاصة أولئك الذين لديهم مواقع ويب صغيرة تجذب حركة مرور أقل ، أن موقعهم غير مهم وبالتالي لن يجذب انتباه المتسلل. لكن المتسللين اليوم لديهم الكثير من الأسباب لمهاجمة موقع ويب صغير . قد يستخدمونه لتخزين الملفات أو إرسال رسائل بريد عشوائي من بين أشياء أخرى. في الواقع ، تفضل العديد من مجموعات القرصنة مهاجمة المواقع الصغيرة لأن مواقع الويب الصغيرة تتراخى بشأن أمانها وبالتالي يسهل اختراقها. إنهم يشنون هجمات هائلة بالقوة الغاشمة حيث تحاول الروبوتات تخمين اسم المستخدم وبيانات الاعتماد الصحيحة لاقتحام الموقع. تتضمن إحدى تقنيات القرصنة الأكثر تفضيلاً الاستفادة من المكونات الإضافية والسمات الضعيفة.

كيفية إصلاح ذلك: تقدم خدمة الأمان القياسية ميزات أمان أساسية مثل WordPress Firewall الذي يساعد على منع المتسللين من التأثير الغاشم على موقعك.

إلى جانب اتخاذ الإجراءات المذكورة أعلاه لإصلاح موقعك ، يمكنك اتخاذ المزيد من الإجراءات الأمنية. نقترح بشدة اتباع هذا الدليل - تأمين موقع WordPress الخاص بك باستخدام wp-config.php.

كلما ظهرت ثغرة أمنية في المكون الإضافي أو السمات أو حتى في الجوهر ، يقوم المطورون بإصدار تصحيح عبر تحديث. لذلك ، يعد الحفاظ على جميع السمات والمكونات الإضافية و WordPress الأساسي محدثًا ممارسة أمنية جيدة. MalCare - أحد أفضل المكونات الإضافية للأمان في WordPress يوفر ميزة إدارة الموقع التي تتيح لك تحديث المكونات الإضافية والسمات ونواة WordPress من لوحة معلومات MalCare. إنه مفيد بشكل خاص للأشخاص الذين لديهم العديد من مواقع الويب التي يتعين عليهم صيانتها. يعد تسجيل الدخول إلى كل موقع ويب وتحديث السمات والمكونات الإضافية والأساسية مهمة تستغرق وقتًا طويلاً. تسهل خدمات مثل MalCare على مالكي المواقع اتباع ممارسات الأمان الجيدة.

إلى جانب جدار الحماية وإدارة الموقع ، يقدم المكون الإضافي للأمان أيضًا خدمات الفحص اليومية. إذا كان موقع الويب الخاص بك مصابًا ببرامج ضارة ، فسيساعدك المكون الإضافي في إصلاح موقع الويب الذي تم اختراقه. إذا كنت تشعر براحة أكبر مع فريق يوفر لك خدمات صيانة موقع WordPress مباشرة لإدارة أمان موقع الويب الخاص بك بالكامل ، فسيكون WP Buffs خيارًا رائعًا. إنهم يهتمون بالتحديثات والأمان وسرعة موقع الويب والتعديلات المستمرة بغض النظر عما إذا كنت تدير موقعًا واحدًا أو 1000 موقع!

ماذا بعد؟

يعد استخدام مكون أمان WordPress جيد هو الخطوة الأولى نحو إنشاء موقع ويب آمن أو الحفاظ على WordPress آمنًا. تتضمن بعض الإجراءات الأمنية الأخرى التي يمكنك اتخاذها حظر IP وحماية صفحة تسجيل الدخول واتباع هذا الدليل الكامل حول أمان WordPress لمعرفة المزيد عن كيفية تأمين موقع WordPress الخاص بك.

إذا كنت قد ارتكبت أيًا من هذه الأخطاء في الماضي ، نأمل أن يكون المنشور قد ساعد في معرفة ما كنت تفعله بشكل خاطئ وكيفية إصلاحه. نرحب بأي أسئلة قد تكون لديك بخصوص أخطاء أمان WordPress هذه وإصلاحاتها. يرجى التواصل معنا من خلال صفحة اتصل بنا .