WordPress SQL Injection: دليل الحماية الكامل

نشرت: 2023-04-19في جميع الاحتمالات ، تفقد حركة المرور والإيرادات وثقة عملائك كل يوم من موقع WordPress الخاص بك بسبب شيء يسمى "حقن SQL".

لماذا؟

بسيط - يعتقد بعض المتسللين أنها فكرة جيدة لامتصاص حركة المرور الخاصة بنشاطك وقيادتهم إلى:

- مواقع الكبار

- مواقع المخدرات غير المشروعة؛

- إعلانات دينية

- أو بعض المواقع الضارة الأخرى

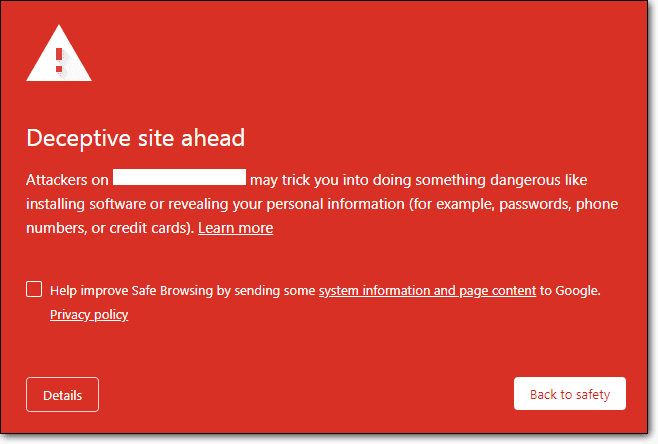

يتم وضع موقعك في القائمة السوداء على Google. أنت تفقد أيضًا احترام عملائك ومجتمعك بسبب تحذيرات مثل ، موقع مخادع في المستقبل ، قد يتم اختراق هذا الموقع في نتائج البحث.

أسوأ جزء؟

لا يعتقد هذا المخترق المجهول الهوية أنه يمكنك فعل أي شيء حيال ذلك.

يعاني موقعك الآن من النوافذ المنبثقة الغريبة وعمليات إعادة التوجيه والكلمات الرئيسية غير المرغوب فيها وأخطاء 403.

لقد عملنا مع أكثر من مليون موقع WordPress لأكثر من عقد من الزمن وواجهنا هذه الاختراقات طوال الوقت.

لقد ساعدنا في إزالة البرامج الضارة لإدخال WordPress SQL من مئات المواقع قبل أن تتسبب في تلف الموقع.

في هذه المقالة ، سوف نوضح لك كيف يمكنك التخلص من هذا الاختراق وإعادة موقعك إلى حالته الأصلية في أقرب وقت ممكن.

TL؛ DR : لإزالة حقن SQL من موقعك ، قم بتثبيت MalCare. سيقوم بتنظيف موقع الويب الخاص بك في أقل من 60 ثانية. ثم عزز أمنك باستخدام ميزات MalCare المتشددة الأمنية. سيؤدي ذلك إلى حماية موقع الويب الخاص بك من هجمات حقن SQL المستقبلية.

تم تصميم روبوتات القرصنة لإجراء مئات من محاولات حقن SQL في غضون بضع دقائق.

محاولة واحدة ناجحة سوف تدمر موقع الويب الخاص بك.

إذا اكتشف جدار الحماية أو المكون الإضافي للأمان العشرات من هجمات حقن SQL ، فهناك فرصة جيدة أن يكون موقع الويب الخاص بك قد تم اختراقه بالفعل.

إذا لم يكن الأمر كذلك فأنت محظوظ.

فكيف تعرف على وجه اليقين ما إذا كان موقعك قد تم اختراقه بالفعل؟

وإذا كان الأمر كذلك ، فكيف تزيل البرامج الضارة؟

لا تقلق ، سنعرض لك الخطوات الدقيقة التي تحتاج إلى اتخاذها لاكتشاف وتنظيف هجمات حقن SQL على موقعك.

ولكن قبل أن ندخل في ذلك ، من الجيد محاولة فهم ماهية هجوم حقن SQL. ومع ذلك ، إذا كنت بحاجة ماسة إلى فحص موقعك بحثًا عن إصابة ، فانتقل إلى هذا القسم.

ما هو هجوم حقن SQL؟

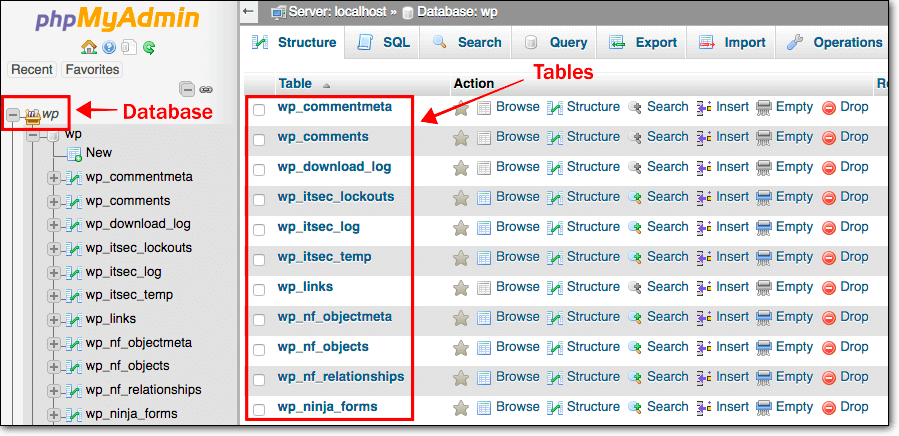

يستخدم موقع WordPress الخاص بك قاعدة بيانات لإدارة البيانات مثل المنشورات والصفحات والتعليقات وما إلى ذلك. يتم تخزين كل هذه البيانات بطريقة منظمة في جداول قاعدة البيانات.

يحصل المتسللون على حق الوصول إلى قاعدة البيانات الخاصة بك عن طريق تنفيذ هجمات حقن SQL.

ولكن لماذا قد يرغب شخص ما في الوصول إلى قاعدة البيانات الخاصة بك؟

سؤال جيد.

عندما يحاول المتسللون اقتحام موقع الويب الخاص بك ، فإنهم إما ينوون سرقة بيانات حساسة (مثل تفاصيل تسجيل الدخول ومعلومات بطاقة الائتمان) أو إتلاف موقعك.

إذا تم إدراج الرموز الخبيثة في قاعدة البيانات الخاصة بك بهدف الحصول على البيانات ، فسيتم تسميتها بحقن SQL داخل النطاق . ولكن إذا كانت النية هي إلحاق الضرر بموقعك عن طريق حذف المحتوى من قاعدة البيانات الخاصة بك ، فهذا يسمى هجوم حقن SQL العمياء .

نحن نعلم ما الذي تتساءل عنه - لماذا يسمى هجوم حقن SQL؟

لكي يقوم موقع الويب الخاص بك بتخزين البيانات في قاعدة البيانات ، يجب أن يكون قادرًا على التفاعل مع قاعدة البيانات. SQL هي لغة يستخدمها موقعك لإضافة وتحديث وحذف والبحث عن البيانات في قاعدة البيانات. يستخدم المتسللون نفس اللغة لمحاولة اختراق قاعدة البيانات.

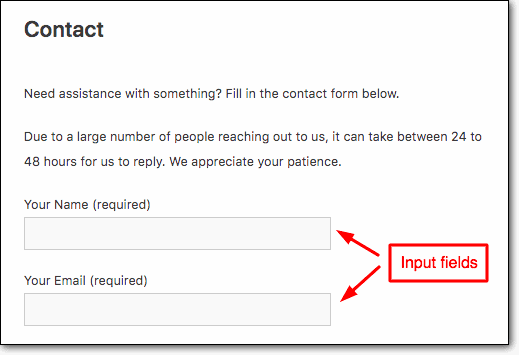

إنهم يستغلون حقول الإدخال على مواقع الويب الخاصة بك مثل نموذج الاتصال أو شريط البحث لإدخال نصوص ضارة في قاعدة البيانات. ومن ثم ، يطلق عليه هجوم حقن SQL.

كيفية إزالة WordPress SQL Injection من موقع WordPress الخاص بك

هل تعاني من أي مما يلي:

- تلقي المئات من رسائل البريد الإلكتروني من نموذج الاتصال الخاص بك في غضون بضع دقائق.

- إعادة توجيه الإعلانات إلى مواقع مشبوهة.

- تظهر النوافذ المنبثقة الغريبة في بعض الصفحات والأخطاء في البعض الآخر.

هذه هي الأعراض الشائعة لاختراق حقن SQL.

ومع ذلك ، قد لا يكون هذا النوع من الاختراق مرئيًا حقًا. ربما اخترق المتسللون موقعك لمجرد سرقة المعلومات. لا يحتاجون إلى إجراء أي تعديلات على موقعك.

لذلك ، بينما يبدو موقعك طبيعيًا تمامًا ، فقد لا يزال يتعرض للاختراق. تحتاج إلى فحص موقعك للتأكد.

هناك الكثير من الماسحات للاختيار من بينها. ومع ذلك ، لا يمكن للعديد من مكونات المسح الضوئي اكتشاف البرامج الضارة الجديدة أو المعقدة أو المخفية جيدًا. نوصي باستخدام MalCare لأنه متقدم على اللعبة بمسافة ميل . إليك الطريقة:

- لا تعتمد MalCare على مطابقة الأنماط للعثور على الرموز الخبيثة. بدلاً من ذلك ، يأتي مزودًا بإشارات ذكية تقيم سلوك الكود. يمكّن هذا المكون الإضافي من اكتشاف الرموز الخبيثة الجديدة والمعقدة.

- لا يقوم فقط بمسح ملفات WordPress ولكن أيضًا في قاعدة البيانات. إنه يبحث في كل زاوية وركن للعثور على أكواد ضارة أو برامج ضارة.

- يقوم بإجراء عمليات المسح على الخادم الخاص به للتأكد من عدم تحميل موقع الويب الخاص بك بشكل زائد.

- سيقوم المكون الإضافي تلقائيًا بفحص موقعك على أساس يومي. وسوف يخطرك فقط عندما يعثر على أي برامج ضارة.

لاكتشاف اختراق مع MalCare ، عليك اتباع الخطوات التالية:

الخطوة 1: قم بالتسجيل في MalCare's WordPress Malware Scanner. قم بتثبيت وتفعيل البرنامج المساعد على موقع الويب الخاص بك. ثم أضف موقعك إلى لوحة معلومات MalCare.

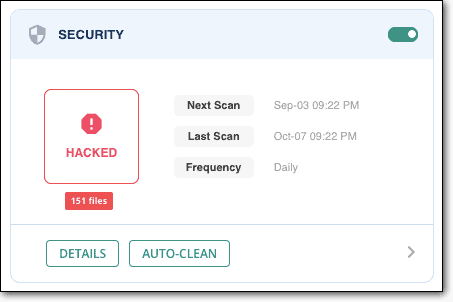

سيقوم على الفور بإجراء فحص على موقعك.

إذا اكتشف أن موقعك قد تم الاستيلاء عليه ، فسيبلغك بذلك.

يمكنك المضي قدمًا وتنظيف موقع الويب الخاص بك باستخدام نفس الأداة.

ربما يفكر الكثير منكم في استعادة نسخة احتياطية لتنظيف العدوى. هذا لن ينجح. ستؤدي استعادة النسخة الاحتياطية إلى استبدال الملفات الموجودة فقط ، ولن تزيل الملفات الضارة التي أضافها المتسللون.

تحذير عادل: على الرغم من أن الماسح الضوئي مجاني ، إلا أن إزالة البرامج الضارة من MalCare هي ميزة متميزة. سوف تحتاج إلى الترقية لتنظيف موقعك.

لتنظيف الاختراق ، ما عليك سوى اتباع الإرشادات أدناه:

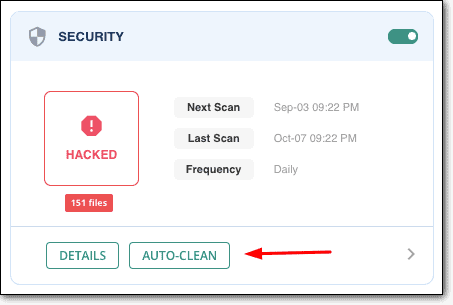

الخطوة 2: بمجرد اكتشاف MalCare أن موقعك قد تم اختراقه ، فسوف يخطرك بذلك على لوحة التحكم الخاصة به.

أسفل الإشعار مباشرةً ، سترى زر التنظيف التلقائي . انقر عليه.

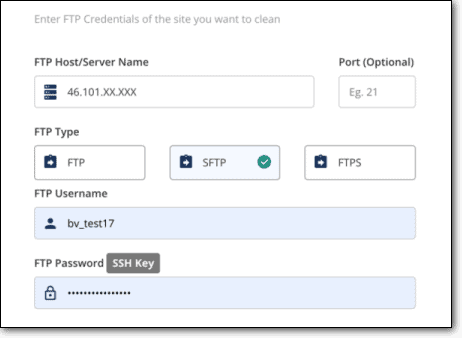

الخطوة 3: بعد ذلك ، ستحتاج إلى إدخال بيانات اعتماد FTP الخاصة بك. إذا كنت لا تعرف ما هي أو كيفية العثور عليها ، فسيساعدك هذا الدليل ومقاطع الفيديو هذه.

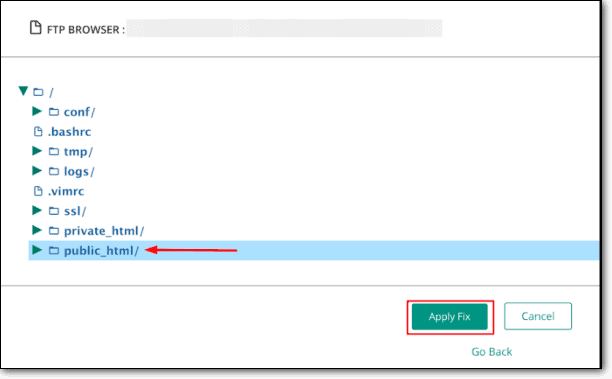

الخطوة 4: بعد ذلك سيُطلب منك تحديد المجلد حيث يتم تخزين موقع WordPress الخاص بك. بشكل عام ، يكون المجلد public_html.

يقوم بعض مالكي مواقع الويب بنقل مواقعهم إلى موقع مختلف لأسباب تتعلق بالسلامة. لذلك إذا كنت تحتفظ بموقع عميل على الويب ، فمن الأفضل التحقق مما إذا كان الموقع موجودًا بالفعل في المجلد public_html.

بمجرد تحديد المجلد ، سيبدأ MalCare في تنظيف موقع الويب الخاص بك.

سيستغرق الأمر بضع دقائق لإزالة البرامج الضارة من موقع الويب الخاص بك.

إلى جانب MalCare ، هناك العديد من المكونات الإضافية الأمنية الأخرى التي ستساعدك على اكتشاف موقعك وتنظيفه. هؤلاء هم Wordfence و WebARXSecurity و Astra Security و Sucuri وما إلى ذلك. يمكنك أن تأخذ أيًا منها في جولة.

كيف يتعامل WordPress مع هجمات SQL؟

على مر السنين ، بذل WordPress قصارى جهده لمحاولة تأمين قاعدة البيانات من هجمات حقن SQL.

لحماية مواقع WordPress من هذا النوع من الهجوم ، يجب أن تتحقق حقول الإدخال أولاً من البيانات التي يوفرها المستخدم قبل إدخالها في قاعدة البيانات.

يحتوي WordPress على قائمة بالوظائف التي تقوم بتعقيم البيانات المدرجة في حقول الإدخال مما يجعل من المستحيل إدراج نصوص ضارة.

ومع ذلك ، فإن مواقع WordPress تعتمد بشكل كبير على السمات والإضافات. يتم تنفيذ عمليات حقن SQL باستخدام السمات والإضافات الضعيفة. المزيد عن هذا في القسم التالي.

كيف يتم تنفيذ هجمات حقن SQL؟

يستطيع المتسللون الوصول إلى موقع الويب الخاص بك عن طريق استغلال ثغرة أمنية موجودة على موقعك.

في حالة هجمات حقن SQL ، يستغل المتسللون نقاط الضعف في حقول الإدخال في موقع الويب الخاص بك مثل نماذج الاتصال أو مربعات تسجيل الدخول أو مربعات التسجيل أو أقسام التعليقات أو حتى شريط البحث لإدراج نصوص PHP ضارة في قاعدة البيانات.

هل هذا يعني أن وجود حقول الإدخال أمر خطير؟

الجواب هو نعم ولا.

يتم تشغيل حقول المدخلات مثل التعليقات ونماذج الاتصال بواسطة المكونات الإضافية أو السمات. مثل أي برنامج آخر ، تعمل المكونات الإضافية والسمات على تطوير نقاط ضعف يتم استغلالها بعد ذلك من قبل المتسللين لتنفيذ هجمات حقن SQL.

من المستحيل التأكد من أن المكونات الإضافية والقوالب تتبع خطوات WordPress في منع هجمات حقن SQL.

لنأخذ نموذج البرنامج المساعد كمثال.

يجب التحقق أولاً من صحة المعلومات المدرجة في ملحق النموذج وتعقيمها قبل تخزينها في قاعدة البيانات.

لكن لماذا التحقق من الصحة والتعقيم؟

التحقق من صحة البيانات: يضمن استلام البيانات بتنسيق معين. يجب أن يضمن المكون الإضافي للنموذج الذي يقبل أرقام الهواتف أن الزوار يقومون بإدخال أحرف رقمية فقط.

تعقيم البيانات: يضمن عدم إدخال أكثر مما هو مطلوب. يجب أن يمنع المكون الإضافي للنموذج الزوار من إدخال أكثر من 10 أحرف.

إذا لم يتحقق المكون الإضافي من مدخلات الزائر ، فسيكون من السهل إدخال سلسلة من الرموز الضارة في النموذج.

سيقوم النموذج بتخزين هذه البيانات في قاعدة البيانات الخاصة بك ، مما يمنح المتسللين الوصول إلى قاعدة البيانات.

بالنسبة لمعظم مستخدمي WordPress ، من المستحيل معرفة ما إذا كان المكون الإضافي أو السمة المثبتة على مواقعهم تقوم بتصفية البيانات التي يوفرها المستخدم بعناية.

ومع ذلك ، هناك طرق يمكنك من خلالها ضمان بقاء موقعك محميًا من هجمات حقن SQL المستقبلية. لمعرفة المزيد حول حماية موقعك من الإصابة مرة أخرى ، انتقل إلى هذا القسم.

تأثير هجمات حقن SQL على موقعك

عواقب هجوم حقن SQL الناجح قبيحة. قد ينتهي بك الأمر إلى مواجهة أي من التداعيات التالية أو جميعها:

1. فقدان البيانات الحساسة

يجب أن تكون قد سمعت عن انتهاكات للبيانات في Yahoo و Twitter و Adobe وما إلى ذلك مما أدى إلى اختراق ملايين الحسابات.

موقعك ليس بحجم Twitter ولكنه يحتوي على معلومات حساسة ستؤدي في حالة سرقتها إلى مشاكل خطيرة مثل خيانة الثقة وإلحاق الضرر بالسمعة وحتى التداعيات القانونية.

يمكن أن تتعرض مواقع التجارة الإلكترونية للسجلات المالية للسرقة ، وستتعرض المواقع الطبية للسجلات الصحية المسروقة ، وهكذا دواليك.

يمكن للقراصنة اختيار بيع هذه السجلات عبر الإنترنت أو طلب فدية.

2. فقدان بيانات الموقع

بمجرد اختراق أحد المواقع ، يتم القبض على الشاغل الأكبر للمتسللين.

لهذا السبب ، يقومون بالمناورة بعناية عبر الموقع ، ويقومون بالأنشطة بهدوء.

لكن في بعض الأحيان ، قد ينتهي بهم الأمر بإجراء تعديلات على قاعدة البيانات. يمكن أن تكون خطأ وينتهي الأمر بحذف جزء من المعلومات. أو يمكن أن يكون عملاً متعمدًا يكون الهدف منه إتلاف موقع الويب الخاص بك.

نتيجة لذلك ، تفقد محتوى موقع الويب الخاص بك.

3. خرق الثقة والإضرار بالسمعة

ستؤثر انتهاكات البيانات على كيفية رؤية عملائك لعملك وما إذا كانوا يريدون الاستمرار في الاعتماد على عملك.

دفعت فضيحة خرق بيانات Cambridge Analytica في عام 2018 الأشخاص إلى حذف حساباتهم على Facebook.

عندما يكتشف العملاء أنك فشلت في حماية صحتهم أو سجلهم المالي ، فمن غير المرجح أن يرغبوا في التعامل معك.

يمكن أن تكون مسؤولاً قانونيًا عن فقدان البيانات الذي سيؤدي بالتأكيد إلى تشويه سمعتك.

4. Google القائمة السوداء وتعليق الاستضافة

يبذل المتسللون قصارى جهدهم حتى لا يتم القبض عليهم. إنهم يقومون بأنشطتهم بعناية وفي الخفاء.

في كثير من الأحيان لا توجد علامات واضحة على الاختراق. لذلك قد يستغرق الأمر بعض الوقت حتى تعرف أن موقعك قد تم اختراقه.

محركات البحث وخوادم الاستضافة سريعة في اختيار الأنشطة الضارة في موقع WordPress. وعندما يفعلون ذلك ، يقومون بإيقاف موقعك بسرعة لحماية مستخدميهم ومنعهم من الوصول إلى موقعك.

5. مصاريف التنظيف

لا يعد تنظيف موقع تم اختراقه عملية سهلة. لا يمكنك القيام بذلك يدويًا.

هناك خدمات مخصصة يمكنك اللجوء إليها ولكنها مكلفة وتستغرق وقتًا طويلاً.

وإذا استمرت الإصابة بالعدوى ، نأمل أن يكون لديك جيوب عميقة لتصفية فواتير الحبوب.

لحسن الحظ ، تقدم لك خدمة الأمان مثل MalCare عمليات تنظيف غير محدودة مقابل 99 دولارًا سنويًا لموقع واحد. تحقق من أسعار MalCare ، إذا لم تكن قد قمت بذلك بالفعل.

كيف يمكنك حماية موقعك من إعادة الإصابة؟

تم اختراق موقع WordPress الخاص بك بسبب ثغرة أمنية في مكون إضافي أو سمة.

بعد تنظيف موقعك ، تحتاج إلى اتخاذ تدابير لإيقاف المتسللين لمنع إعادة العدوى.

1. اختر السمات والإضافات بعناية

قبل تثبيت سمة أو مكون إضافي على موقعك ، اقرأ التعليقات من المستخدمين.

إذا كانت الأداة تعمل على تطوير نقاط ضعف تتسبب في اختراق مواقع الويب ، فلا تستخدمها.

من غير المحتمل أن تؤدي الأداة جيدة التصميم إلى تطوير الثغرات الأمنية في كثير من الأحيان.

حتى عندما يحدث ذلك ، يتم صيانته بواسطة مجموعة من المطورين المسؤولين الذين سيصدرون بسرعة إصدارًا أفضل.

هذا سيبقي موقع الويب الخاص بك آمنًا.

2. حافظ على تحديث موقع الويب الخاص بك

تنجح هجمات حقن SQL بسبب الثغرات الموجودة في السمة أو المكون الإضافي أو النواة.

تمكن الثغرة الأمنية المتسللين من إدخال تعليمات برمجية ضارة إلى موقع ويب والوصول إلى قاعدة البيانات.

يمكن إصلاح هذه الثغرات الأمنية عن طريق تطبيق تحديث.

عندما يتعرف المطورون على ثغرة أمنية في أداتهم ، فإنهم يصدرون تصحيحًا في شكل تحديث.

إذا قمت بتطبيق هذا التحديث ، فسيكون موقع الويب الخاص بك في مأمن من هجمات حقن SQL.

من المهم أن تحافظ على السمات والإضافات وحتى النواة محدثة.

نصيحة للمحترفين: تأكد من تمكين التحديثات التلقائية لـ WordPress . مرة أخرى في عام 2017 ، طرح WordPress تحديثًا قام بتصحيح ثغرات SQL. ولكن مع ذلك ، تم اختراق الكثير من مواقع الويب بسبب تعطيل التحديثات التلقائية.

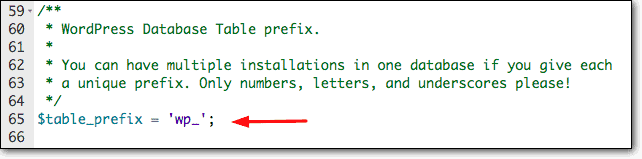

3. تغيير بادئة جدول قاعدة البيانات

هذا سيجعل من الصعب على المتسلل الوصول إلى قاعدة البيانات.

أتساءل كيف؟

قاعدة بياناتك تحتوي على جداول تبدأ بـ "wp_"

سيؤدي تغيير البادئة إلى صعوبة تحديد جداولك.

نصيحة للمحترفين: الخطوة الأولى هي عمل نسخة احتياطية من موقعك. لا تتخط هذه الخطوة. يعد إجراء أي تعديلات في الواجهة الخلفية للموقع أمرًا خطيرًا. إذا حدث خطأ ما ، فلديك نسخة من موقعك لتعود إليها.

> الوصول إلى ملف wp-config من خلال حساب الاستضافة الخاص بك.

> فقط قم بتسجيل الدخول إلى حساب الاستضافة الخاص بك وانتقل إلى cPanel> File Manager .

> ابحث عن ملف wp-config.php وافتحه.

> من الجملة $ table_prefix = 'wp_'؛ استبدل wp_ بشيء آخر. حفظ وخروج.

4. استخدم جدار حماية

يوفر جدار الحماية الحماية لموقع WordPress من المتسللين.

إنه يحقق في كل شخص يزور موقع الويب الخاص بك ويحظر أولئك الذين لديهم سجل للأنشطة الضارة.

سيقوم جدار حماية مثل Astra Security بتحليل مدخلات المستخدم لاكتشاف ومنع هجمات حقن SQL.

إذا استخدمت MalCare لتنظيف موقع الويب الخاص بك ، فلا داعي للقلق بشأن تثبيت مكون إضافي لجدار الحماية. يقوم MalCare Firewall تلقائيًا بحظر حركة المرور الضارة.

ماذا بعد؟

يتكون موقع WordPress من قاعدة بيانات وعدة ملفات.

تمامًا مثل قاعدة البيانات ، تكون ملفات WordPress عرضة للاختراق.

تحتاج إلى اتخاذ خطوات لحمايتهم من المتسللين والروبوتات. إليك دليل سيساعدك على القيام بذلك - كيفية تأمين موقع WordPress.

بينما يمكنك اتخاذ العديد من الإجراءات الأمنية ، فإن الخطوة الوحيدة التي لا يمكنك تفويتها هي استخدام مكون إضافي للأمان.

سيقوم مكون إضافي للأمان مثل MalCare بفحص موقعك على أساس يومي ، وإعلامك على الفور إذا تم اختراقه ، وسيساعدك على تنظيف الموقع في أقل من 60 ثانية ، والتأكد من حماية موقعك من هجمات الاختراق المستقبلية.

احمِ موقعك على مدار الساعة طوال أيام الأسبوع باستخدام MalCare Security Plug in