ما هو جدار حماية تطبيقات الويب (WAF) لـ WordPress؟

نشرت: 2024-05-09تم تصميم WordPress ليكون آمنًا وموثوقًا. ومع ذلك، نظرًا للعدد الهائل لمستخدمي WordPress، يعد نظام إدارة المحتوى (CMS) هدفًا شائعًا للتهديدات السيبرانية. إذا كنت تريد حماية موقعك، فإن جدار الحماية لتطبيق الويب الخاص بـ WordPress هو أداة لا بد منها.

جدار حماية تطبيقات الويب (WAF) هو نوع من البرامج المصممة لإيقاف أنواع متعددة من الهجمات الإلكترونية. يقوم بتصفية حركة المرور من وإلى موقع الويب الخاص بك لحمايته من الضرر. غالبًا ما يكون WAF الذي تم تكوينه بشكل صحيح هو أفضل خط دفاع ضد العناصر الخبيثة.

في هذه المقالة، سنناقش كيفية عمل WAFs وما يجعلها مختلفة عن جدران الحماية التقليدية. سنناقش أيضًا فوائد استخدام WAF لـ WordPress، ونقدم لك حل WAF الخاص بـ Jetpack Security.

ما هو جدار الحماية لتطبيق الويب؟

WAF هو برنامج يقع بين تطبيقات العميل وخوادم الويب. يقوم WAF بتصفية جميع حركة المرور الواردة والصادرة، بحثًا عن الأنشطة المشبوهة والطلبات الضارة. إذا وجدت WAF مثل هذا النشاط، فسوف تقوم بحظره، مما يساعد على حماية موقع الويب الخاص بك.

من المهم ملاحظة أن WAFs تعمل باستخدام مجموعات من القواعد المكونة مسبقًا. وهذا يعني أنك بحاجة إلى إعداد البرنامج لحظر أنواع معينة من حركة المرور والأنشطة. وبدلاً من ذلك، سيقوم مضيف الويب أو مسؤول الشبكة بذلك نيابةً عنك إذا كانت لديك حزمة تتضمن WAF.

إذا كنت تدفع مقابل استضافة WordPress الآمنة أو المُدارة، فمن المحتمل أن تمنحك خطتك WAF. في معظم الحالات، لن تتمكن من الوصول إلى خيارات التكوين أو الإعدادات الخاصة به، لذلك تعتمد على أشخاص آخرين لتحديثه وحماية موقع الويب الخاص بك.

إن ترك السيطرة على WAF في أيدي شخص آخر ليس بالضرورة جانبًا سلبيًا. اعتمادًا على مضيف الويب الخاص بك، قد يوظفون خبراء أمان يتتبعون تهديدات WordPress. تقع على عاتقهم مسؤولية تحديث قواعد WAF، بحيث يكون موقع الويب الخاص بك محميًا من أحدث عمليات الاستغلال.

كيف تختلف WAFs عن جدران الحماية التقليدية

هناك العديد من الاختلافات بين WAFs وجدران الحماية التقليدية. في البداية، تعالج هذه الحلول مشكلات أمنية مختلفة، وتعمل على مستويات مختلفة.

تم تصميم WAF للعمل مع تطبيقات الويب. عادةً، تركز WAFs على الدفاع عن موقع الويب ضد الهجمات الإلكترونية مثل حقن SQL، والبرمجة النصية عبر المواقع (XSS)، والهجمات الأخرى التي تستهدف نقاط الضعف المعروفة.

يمكن أن يساعد جدار الحماية التقليدي أيضًا في حماية تطبيقات الويب. ولكن في كثير من الحالات، تركز جدران الحماية هذه على مراقبة حركة المرور أكثر من التركيز على الأنماط السلوكية، وهي إحدى الطرق التي يمكن لـ WAFs من خلالها اكتشاف أنواع معينة من الهجمات.

وبعبارة أخرى، يمكن أن يكون جدار الحماية التقليدي مفيدًا إذا كنت تريد حظر عناوين IP معينة أو إغلاق منافذ معينة أمام حركة المرور. وفي الوقت نفسه، سيكون أداء WAF أفضل إذا كنت تحاول حماية موقعك من الأنواع الشائعة من الهجمات الإلكترونية، حتى لو كنت لا تعرف عناوين IP التي يجب إدراجها في القائمة المحظورة.

تختلف هذه الحلول أيضًا من حيث مكان ملاءمتها لمكدس الشبكة. تم تصميم WAF للعمل أمام خادم الويب، لمراقبة حركة المرور مباشرة قبل أن تصل إلى موقع الويب الخاص بك. من ناحية أخرى، يمكن أن تعمل جدران الحماية التقليدية على مستويات متعددة من الشبكة. قد يكون لديك بعض جدران الحماية التي تراقب حركة المرور داخل الشبكة، والبعض الآخر الذي يركز على حركة المرور الصادرة.

إذا كنت تقوم بتشغيل موقع WordPress، فيمكنك الاستفادة من إعداد جدار حماية لتطبيق الويب. إذا كانت شركتك تدير شبكة داخلية، فقد ترغب أيضًا في التفكير في إضافة جدران حماية عادية إلى حزمة الأمان الخاصة بك.

فهم كيفية اكتشاف جدران الحماية لتطبيقات الويب للتهديدات ومنعها

الآن بعد أن أصبح لديك فهم أفضل لكيفية عمل WAFs، فقد حان الوقت للتحدث عن التفاصيل. وهذا يعني مناقشة الطرق التي تستطيع بها WAFs اكتشاف التهديدات.

هذه معلومات أساسية لأنه لا توفر جميع شبكات WAF نفس مستوى الأمان أو خيارات التكوين. إذا كنت تستخدم WAF الذي يسمح لك بالوصول إلى إعداداته، فستحتاج إلى معرفة كيفية عمل هذه العمليات قبل إجراء أي تغييرات عليها.

1. الكشف على أساس التوقيع

يمكن لـ WAF اكتشاف أنواع معينة من الهجمات الإلكترونية بعدة طرق. عندما يقوم WAF بتحليل حركة المرور، فإنه يبحث عن الأنماط والسلوكيات التي يمكن أن تساعده في تحديد الأنشطة الضارة. وهذا ما يسمى التحليل القائم على التوقيع، ويعتمد على قواعد البيانات التي تتضمن معلومات حول الهجمات السابقة.

تحتفظ قواعد البيانات هذه بمعلومات مثل التوقيعات والأنماط. وهذا يعني أن WAF يجب أن يكون قادرًا على اكتشاف الهجمات الجديدة إذا كانت لديها طلبات أو رؤوس مشابهة للأحداث الماضية.

أفضل طريقة لفهم توقيعات الهجوم هي اعتبارها بصمات أصابع. سيتضمن كل طلب يتم إرساله إلى موقع الويب الخاص بك معرفات فريدة.

في حالة البرامج الضارة، يمكن أن تكون هذه التوقيعات أجزاء محددة من التعليمات البرمجية. باستخدام هجمات مثل حقن SQL، قد يتمكن WAF من تحديد الأنماط في طلبات HTTP.

يعد الحفاظ على قاعدة بيانات نوع الثغرات الأمنية والهجومية اللازمة لإجراء التحليل المستند إلى التوقيع أمرًا خارج نطاق قدرات معظم المستخدمين، حتى لو كانت لديك خبرة في أمان الشبكة. ولهذا السبب فإن استخدام حل تابع لجهة خارجية يمكن أن يكون أكثر كفاءة، سواء بالنسبة لمواقع الويب الشخصية أو التجارية.

2. الكشف على أساس الشذوذ

بعد ذلك، دعونا نتحدث عن الكشف على أساس الشذوذ. تعتمد هذه الطريقة على تكوين WAF لإنشاء خط أساس لما يشكل "الاستخدام المنتظم" لتطبيق ويب أو موقع ويب. على سبيل المثال، قد يتم تكوين WAF للعمل عندما يكتشف ارتفاعات غير عادية في حركة المرور خلال إطار زمني قصير.

ستُعتبر هذه الارتفاعات في عدد الزيارات أمرًا شاذًا لأنه ليس شيئًا يحدث بشكل شائع على الموقع. اعتمادًا على تكوين WAF، قد يحظر حركة المرور هذه إذا تطابقت مع أنماط هجوم أخرى، مثل أحداث الحرمان المباشر من الخدمة (DDoS).

مدى فعالية WAF في الكشف عن الحالات الشاذة سيعتمد كليًا على تكوينه. ما هو طبيعي بالنسبة لموقع ما، مثل الحصول على آلاف الزيارات في غضون ساعات، قد لا يكون شائعًا بالنسبة لموقع آخر. وهذا شيء يجب مراعاته إذا كنت قادرًا على إعداد قواعد جديدة لجدار الحماية.

3. الكشف على أساس السلوكي

اعتمادًا على الحل الذي تستخدمه، يجب أن يكون البرنامج قادرًا على اكتشاف سلوك العميل الذي لا يتناسب مع المعلمات العادية. في كثير من الحالات، سوف تشير WAFs إلى تقنيات الكشف عن الشذوذ والسلوكية بالتبادل.

على سبيل المثال، إذا كان لديك عدد كبير من محاولات تسجيل الدخول من نفس عنوان IP، فقد يشكل ذلك سلوكًا استثنائيًا. يمكن لبعض المحاولات في إطار زمني قصير أن تشير ببساطة إلى المستخدم الذي نسي كلمة المرور الخاصة به. من ناحية أخرى، إذا كانت هناك العشرات من المحاولات للوصول إلى النهاية الخلفية، فمن المحتمل أنك تتعامل مع روبوت أو حساب مختطف.

عندما يركز الكشف القائم على الشذوذ على الموقع ككل، يبحث التحليل السلوكي أكثر في تصرفات المستخدمين النهائيين. يمكن لـ WAF الاعتماد على بيانات حول كيفية تصرف المستخدمين على مواقع الويب الأخرى للعثور على أنماط النشاط المشبوهة، ومساعدتك في حماية موقع الويب الخاص بك أو التطبيق.

التحدي الرئيسي عندما يتعلق الأمر بالكشف السلوكي هو أنه يمكن أن يؤدي إلى نتائج إيجابية كاذبة. قد يقوم WAF بوضع علامة على نشاط المستخدم العادي باعتباره ضارًا لأنه يتناسب مع الأنماط التي تم تدريبه على اكتشافها.

قد لا يحدث هذا كثيرًا، ولكن إذا حدث ذلك، فمن المفيد مراعاة أن سلوك المستخدم ليس ثابتًا. يمكن للمستخدمين تعديل كيفية تفاعلهم مع موقع الويب الخاص بك لعدة أسباب، بما في ذلك الاستجابة للتحديثات.

خمس فوائد لاستخدام WAF لمواقع WordPress

تعد جدران الحماية لتطبيقات الويب بمثابة حلول برمجية متطورة بشكل لا يصدق، ولا يلزم أن يكون تنفيذها معقدًا. إذا كنت تستخدم WordPress، فهناك الكثير من المكونات الإضافية والخدمات وحتى مضيفي الويب الذين يمكنهم مساعدتك في حماية موقع الويب الخاص بك باستخدام WAF مع الحد الأدنى من الإعداد المطلوب.

علاوة على كونه سهل التنفيذ، هناك العديد من الفوائد لاستخدام WAF لحماية موقع WordPress الخاص بك. فيما يلي خمسة من أهم الأسباب التي تجعلك تفكر في اتخاذ هذه الخطوة.

1. الحماية ضد حقن SQL وXSS والهجمات الأخرى

الميزة الرئيسية لاستخدام جدار حماية تطبيق ويب WordPress هي الحماية ضد بعض الهجمات الأكثر شيوعًا، بما في ذلك هجمات حقن SQL والبرمجة النصية XSS والمزيد.

ويرجع الفضل في ذلك إلى قدرات الكشف المعتمدة على التوقيع الخاصة بـ WAF. تأتي العديد من الهجمات من مصادر مماثلة وتتصرف بنفس الطريقة التي تعمل بها أنواع أخرى من التعليمات.

إذا كان WAF الخاص بك يحتفظ بقاعدة بيانات لنقاط الضعف والهجمات السابقة والجهات الفاعلة الضارة المعروفة، فسيكون بإمكانه الوصول إلى تلك التوقيعات. وهذا يعني أنه يمكنه مقارنة حركة المرور الضارة المحتملة بالأحداث الماضية، لمعرفة ما إذا كان يكتشف أوجه التشابه التي تمثل علامات حمراء.

كلما زادت شهرة الاستغلال، كلما زادت فعالية WAF في تخفيفه أو حظره. ومع ذلك، فإن نجاحه سيعتمد إلى حد كبير على كيفية صيانة جدار الحماية وتكوينه، وعلى ما إذا كان يتم سحبه من قاعدة بيانات محدثة للثغرات الأمنية.

يعتمد Jetpack Security (حل أمان WordPress الذي سنناقشه قريبًا) على قاعدة البيانات الأكثر شمولاً لنقاط ضعف WordPress ومتجهات الهجوم - WPScan. وهذا يحافظ على أمان موقع الويب الخاص بك، حيث يتم تحديث قاعدة البيانات باستمرار بواسطة خبراء الأمان ومطوري WordPress.

2. التخفيف من ثغرات يوم الصفر

بحكم التعريف، يعد استغلال يوم الصفر نوعًا غير معروف من الهجمات. وهذا يعني أن الحلول الأمنية التقليدية قد لا تكون مستعدة لمنعها.

تتمتع جدران الحماية لتطبيقات الويب بميزة عندما يتعلق الأمر بحماية موقع الويب الخاص بك من عمليات استغلال يوم الصفر. أولاً، إذا كانت عمليات الاستغلال تتضمن توقيعات مشابهة لناقلات الهجوم الأخرى، فيمكن أن ينبه ذلك جدار الحماية بأنه يتعامل مع هجوم محتمل.

قد تؤدي عمليات استغلال يوم الصفر أيضًا إلى تفعيل قواعد الكشف عن الحالات الشاذة. إذا تسببت الاستغلال في حدوث أنماط غير طبيعية من النشاط أو حركة المرور على موقع الويب الخاص بك، فيمكن لـ WAF حظر الطلبات المقابلة من أجل الوقاية. قد يؤثر هذا على حركة المرور العادية واستخدام الموقع، ولكن قد يكون الأمر يستحق الجوانب السلبية إذا كان يساعدك على حماية موقعك من هذه الأنواع غير المعروفة من الهجمات.

3. قواعد عنوان IP المخصصة

اعتمادًا على حل WAF الذي تستخدمه، قد يكون لديك التحكم في قواعد عنوان IP محددة. وهذا يعني أنه يمكنك إما إدراج عناوين IP في القائمة المسموح بها أو القائمة المحظورة وفقًا لإعدادات WAF الخاصة بك.

تعني القائمة المسموح بها لعناوين IP أن العناوين الموجودة في تلك القائمة فقط هي التي ستكون قادرة على الوصول إلى موقع الويب ككل أو إلى أجزاء محددة منه. تستخدم بعض مواقع WordPress هذه الوظيفة لإدراج عناوين IP التي يمكنها تسجيل الدخول إلى لوحة المعلومات وإجراء التغييرات في القائمة المسموح بها.

من ناحية أخرى، يعني وضع عناوين IP في القائمة المحظورة أن العناوين الموجودة في تلك القائمة لن تكون قادرة على الاتصال بالموقع. يحظر هذا الأسلوب العناوين المعروفة بتورطها في هجمات إلكترونية أو أنواع أخرى من الخروقات الأمنية.

يوفر Jetpack Security خيارًا لكل من عناوين IP القائمة المسموح بها والقائمة المحظورة. يمنحك هذا درجة أكبر من التحكم في من يمكنه الوصول إلى موقع الويب الخاص بك، دون المساس بقواعد WAF الحالية.

4. منع التوقف

إحدى أهم الطرق التي يمكن أن تؤثر بها الهجمات الإلكترونية على موقع الويب الخاص بك هي التسبب في التوقف عن العمل. يمكن أن تؤدي الهجمات إلى إرباك الخادم أو كسر مكونات الموقع المهمة أو التسبب في أخطاء تمنع الوصول.

يمكن أن يساعدك WAF في منع التوقف عن العمل عن طريق تخفيف الهجمات أو حظرها تمامًا. نظرًا لأن WAF يقوم بتحليل حركة المرور قبل أن تصل إلى موقعك، فيمكن أن يكون فعالاً للغاية في منع السيناريوهات التي تؤدي إلى التوقف عن العمل.

5. الالتزام بلوائح حماية البيانات

اعتمادًا على نطاق اختصاصك، قد تكون ملزمًا بالوفاء بمتطلبات أمنية محددة. أحد الأمثلة على ذلك هو اللائحة العامة لحماية البيانات (GDPR).

يتطلب القانون العام لحماية البيانات (GDPR) منك إبلاغ السلطة التنظيمية المناسبة إذا كان موقع الويب الخاص بك ضحية لخرق البيانات ويحتوي على معلومات حول مستخدمين من الاتحاد الأوروبي. وذلك لحماية معلومات المستخدم الحساسة وتجنب احتمال قيام مواقع الويب والشركات بتغطية الخروقات الأمنية تحت السجادة.

لا يعني استخدام WAF أنه يمكنك تجاهل اللوائح. وهذا يعني أن موقع الويب الخاص بك محمي بشكل أفضل ضد الحوادث الأمنية التي يمكن أن تضعك في انتهاك لهذه القواعد.

يمكن لجدار الحماية الذي تم تكوينه بشكل صحيح أن يمنع الكثير من الهجمات الإلكترونية. وهذا يعني أن المستخدمين لديك أكثر أمانًا، كما أنك تقلل من خطر الاضطرار إلى دفع الغرامات.

Jetpack Security: WordPress WAF وأدوات الأمان الشاملة الأخرى

إذا كنت تتطلع إلى تحسين أمان WordPress، وتريد حلاً سهل الاستخدام ويتضمن وظيفة WAF، فإن Jetpack Security يعد خيارًا رائعًا. دعنا نتعمق أكثر في ما تقدمه لك هذه الخطة الأمنية.

نحن نحرس موقعك. أنت تدير عملك.

يوفر Jetpack Security أمانًا شاملاً وسهل الاستخدام لموقع WordPress، بما في ذلك النسخ الاحتياطية في الوقت الفعلي وجدار حماية تطبيقات الويب وفحص البرامج الضارة والحماية من البريد العشوائي.

تأمين موقعك1. WAF على مستوى المؤسسات للدفاع عن التهديدات في الوقت الفعلي

عندما يتعلق الأمر بجدران الحماية، فإن البيانات هي الملك. ستوفر الخدمة التي تحتوي على المجموعة الأكثر شمولاً من المعلومات حول نقاط الضعف المعروفة والجهات الفاعلة الضارة والتهديدات الأخرى لـ WordPress أفضل حماية.

يستفيد Jetpack Security من قائمة الثغرات الأمنية الأكثر تقدمًا في WordPress — التي توفرها WPScan — للمساعدة في حماية موقع الويب الخاص بك من التهديدات. يمكنك الوصول إلى جدار حماية تطبيقات الويب على مستوى المؤسسات وبأسعار على مستوى المستهلك. علاوة على ذلك، يعد إعداد Jetpack Security أمرًا بسيطًا نسبيًا، ويتم تكوين WAF الخاص به مسبقًا حتى تتمكن من البدء في الاستفادة منه على الفور.

2. المسح الآلي للبرامج الضارة في الوقت الفعلي من خلال إصلاحات بنقرة واحدة

إذا تجاوز الهجوم WAF الخاص بك، فيمكن أن يصيب موقع الويب الخاص بك ببرامج ضارة. تعد البرامج الضارة الخاصة بـ WordPress شائعة أيضًا إذا قمت بتنزيل المكونات الإضافية أو السمات من مصادر غير جديرة بالثقة. يمكن أن يؤدي ذلك إلى إصابة موقعك، بل ويؤثر على زوار موقعك اعتمادًا على نوع البرامج الضارة.

في هذه المواقف، يجب أن يكون هدفك الأساسي هو التعرف على البرامج الضارة وإزالتها في أسرع وقت ممكن. يمكن أن يساعدك Jetpack Security في القيام بذلك، حيث يقوم بفحص موقعك تلقائيًا.

إذا اكتشف Jetpack برامج ضارة، فمن المحتمل أن تتمكن من استخدام وظيفة الإصلاح بنقرة واحدة لإزالتها دون الحاجة إلى البحث في ملفات موقعك. يعد Jetpack Security استثنائيًا في هذا الصدد لأنه يمكنه فحص موقع الويب الخاص بك مقابل قاعدة بيانات ضخمة من ثغرات WordPress (مما يجعل WAF أكثر فعالية أيضًا).

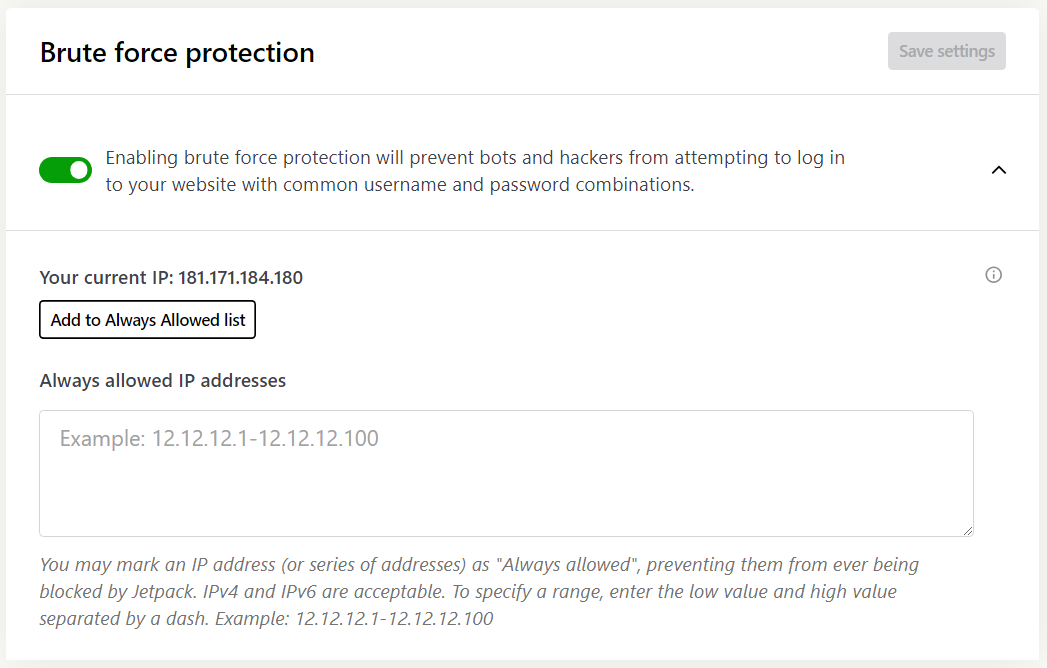

3. الحماية التلقائية من هجوم القوة الغاشمة

تتضمن هجمات القوة الغاشمة تجربة الكثير من بيانات الاعتماد للوصول إلى موقع الويب الخاص بك. هذا النوع من الهجوم ممكن إذا لم يكن لديك إجراءات أمنية لمنع الجهات الفاعلة الضارة من الوصول إلى موقع الويب الخاص بك عبر صفحة تسجيل الدخول إلى WordPress.

افتراضيًا، سيقوم Jetpack Security بحماية موقع الويب الخاص بك من هجمات القوة الغاشمة. ويمكنك أيضًا تهيئته لإدراج عناوين IP محددة في القائمة المسموح بها. يمكن أن يساعد هذا في منع المواقف النادرة التي يقوم فيها Jetpack بحظر المستخدم لمحاولته المتكررة الوصول إلى حسابه لمجرد أنه نسي بيانات الاعتماد الخاصة به.

4. سجل الأنشطة لمراقبة الأنشطة المشبوهة

يعد الوصول إلى سجل الأنشطة أحد أفضل الإجراءات التي يمكنك تنفيذها لأمان WordPress. سجل الأنشطة هو سجل لما يحدث على موقع الويب الخاص بك، ويمكنه تتبع جميع أنواع الأحداث اعتمادًا على الأداة التي تستخدمها.

يمكن أن يساعدك سجل نشاط Jetpack في مراقبة التغييرات التي تطرأ على الصفحات والمنشورات، وتحميل الملفات الجديدة، وعمليات تثبيت المكونات الإضافية والموضوعات، والمزيد. يمكن أن تكون كل هذه المعلومات مفيدة بشكل لا يصدق عند استكشاف المشكلات وإصلاحها على موقع الويب الخاص بك.

إذا واجهت مشاكل فنية، فيجب أن يكون الإجراء الأول دائمًا هو التحقق من سجلات الأمان لمعرفة التغييرات التي تم إجراؤها على موقع الويب. تتضمن سجلات نشاط Jetpack معلومات حول وقت وقوع كل حدث والمستخدمين المشاركين فيه، مما سيمكنك من معرفة السبب (أو من) الذي تسبب في الخطأ الذي تحاول إصلاحه.

5. مراقبة وقت التوقف عن العمل والاستجابة للحوادث

على الرغم من أن فترات التوقف عن العمل يجب أن تكون نادرة، فمن المهم الاستعداد لها. يمكن أن يساعدك Jetpack Security في هذا الأمر، وذلك بفضل نظام إشعارات وقت التوقف عن العمل.

إذا كنت تستخدم Jetpack وتعذر الوصول إلى موقع الويب الخاص بك، فستتلقى إشعارًا عبر البريد الإلكتروني. وهذا يعني أنه يمكنك الانتقال إلى الإجراء لاستكشاف أخطاء موقعك وإصلاحها وحل المشكلة التي تسببت في وقت التوقف عن العمل.

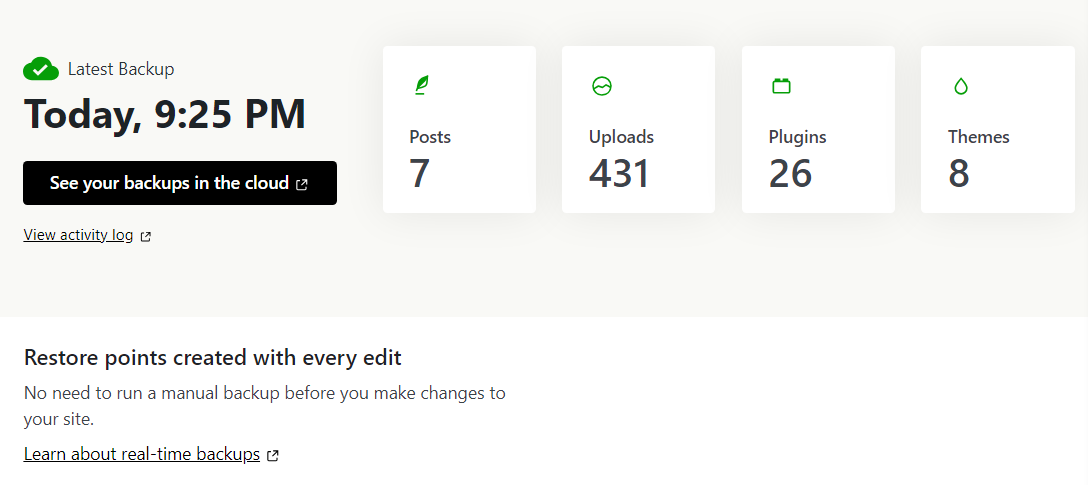

6. النسخ الاحتياطية في الوقت الحقيقي والاستعادة بنقرة واحدة

يعد الحصول على نسخة احتياطية حديثة لموقعك أفضل طريقة لاستكشاف العديد من المشكلات الفنية والأمنية وإصلاحها في WordPress. إذا تعرض موقعك للهجوم، فمن المفترض أن تكون قادرًا على استعادته بسهولة إلى حالته السابقة دون فقدان الكثير (أو أي شيء) من البيانات.

يوفر Jetpack Security نسخًا احتياطية في الوقت الفعلي. وهذا يعني أنه يقوم بإنشاء نسخ من موقعك في أي وقت تقوم فيه بإجراء تغييرات عليه. يمنحك هذا قدرًا كبيرًا من التحكم في نقاط الاستعادة، بدلاً من إنشاء نسخ احتياطية وفقًا لجدول زمني محدد.

يوفر Jetpack Security أيضًا إمكانية استعادة النسخة الاحتياطية بنقرة واحدة. يمكنك إدارة النسخ الاحتياطية مباشرةً من Jetpack دون الحاجة إلى الوصول إلى لوحة المعلومات. قد يكون هذا أمرًا بالغ الأهمية إذا فقدت الوصول إلى منطقة إدارة WordPress بسبب خرق أمني.

كيفية تثبيت وتكوين Jetpack Security WAF

الآن، دعنا نتعرف على كيفية تثبيت وتكوين Jetpack Security وجدار حماية تطبيقات الويب الخاص به. العملية واضحة جدا.

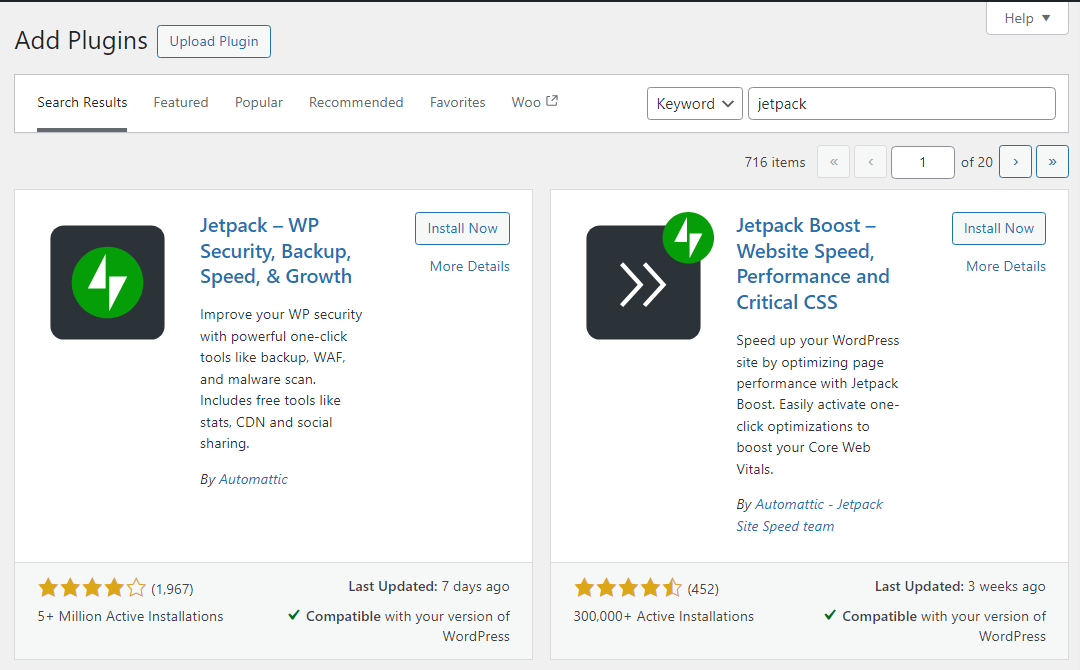

للبدء، قم بتثبيت Jetpack في لوحة تحكم WordPress بالانتقال إلى المكونات الإضافية → إضافة جديد . استخدم ميزة البحث للبحث عن Jetpack، ثم انقر فوق " التثبيت الآن" .

لاحظ أنك سترى العديد من مكونات Jetpack الإضافية المتوفرة في مستودع WordPress. قم بتثبيت خيار Jetpack الرئيسي وقم بتنشيطه. سيؤدي هذا إلى مطالبة المكون الإضافي بالاتصال بموقع WordPress.com، حيث ستحتاج إلى حساب.

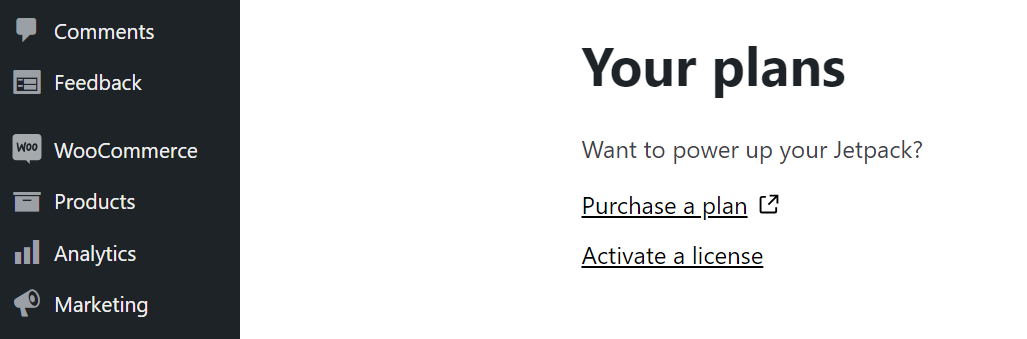

بعد ربط Jetpack بحساب WordPress.com الخاص بك، انتقل إلى Jetpack → My Jetpack وابحث عن خيار تنشيط الترخيص .

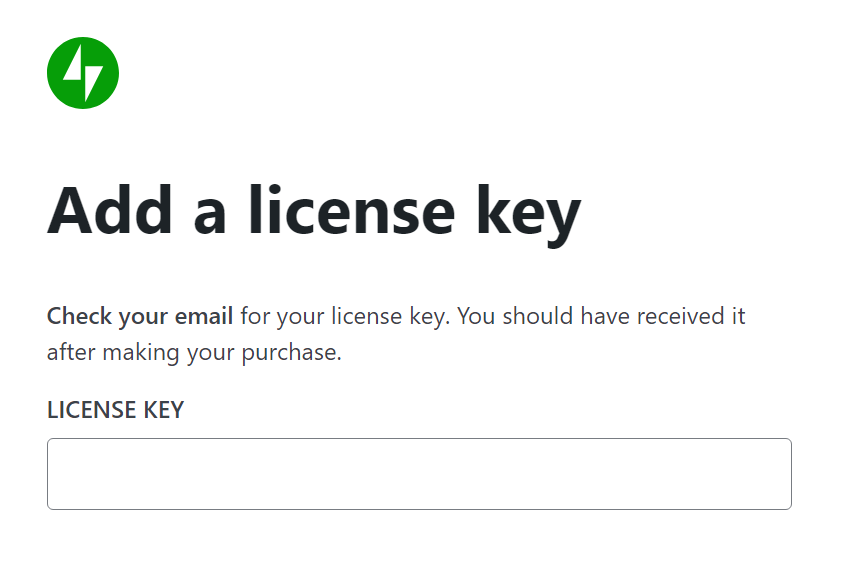

في الشاشة التالية، سترى حقلاً يمكنك من خلاله إدخال ترخيص Jetpack Security الخاص بك. يمكنك الحصول على ترخيص من خلال الاشتراك في خطة Jetpack Security.

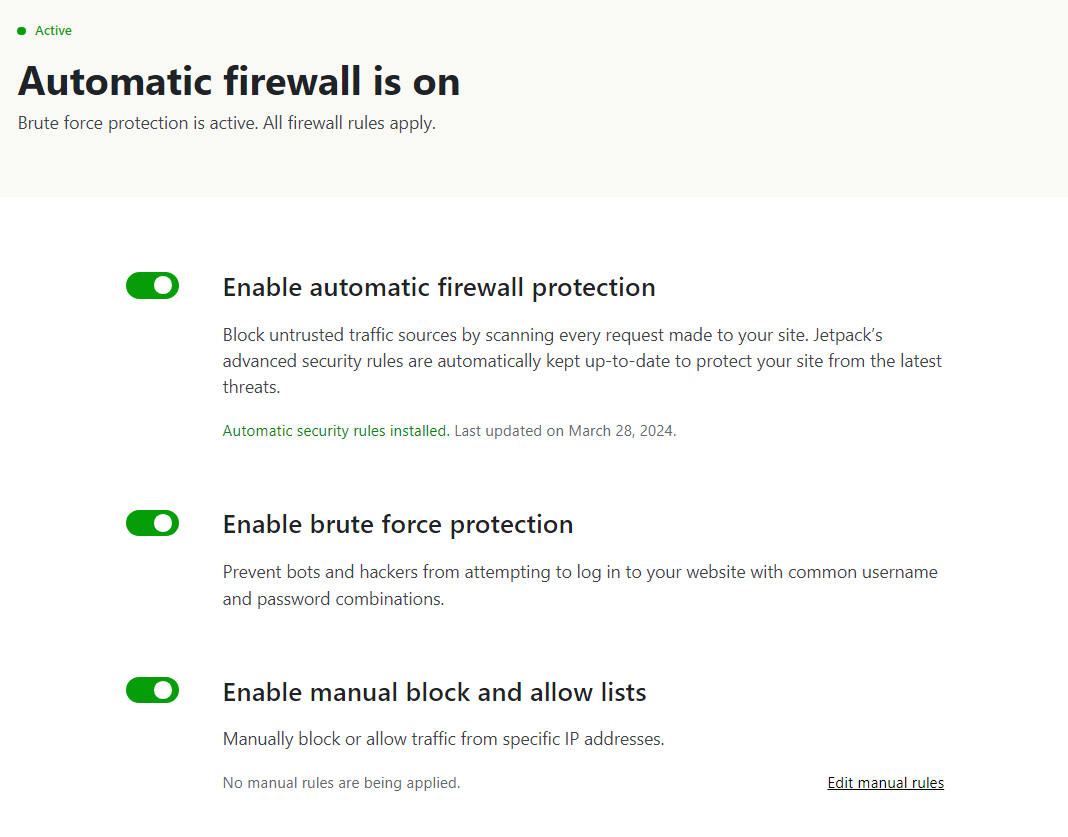

بمجرد إدخال الترخيص والنقر فوق "تنشيط" ، سيؤدي ذلك إلى فتح ميزات Jetpack Security. للوصول إلى إعدادات WAF، انتقل إلى Jetpack → حماية → جدار الحماية .

يتم تمكين جدار الحماية بشكل افتراضي. يمكنك أيضًا تبديل حماية القوة الغاشمة وإعدادات القائمة المسموح بها. إذا نقرت على "تحرير القواعد اليدوية" ضمن "تمكين الحظر اليدوي والسماح بالقوائم" ، فستتمكن من إدخال عناوين IP التي تريد إدراجها في القائمة المحظورة أو القائمة المسموح بها.

كما ترون، تم تصميم Jetpack ليتطلب الحد الأدنى من التكوين. يمكنك ببساطة تمكين Jetpack Security وسيبدأ جدار الحماية في حماية موقعك على الفور. وفي الوقت نفسه، يمكنك تخصيص الإعدادات لتلبية احتياجاتك الخاصة.

أسئلة مكررة

هل لا تزال لديك أسئلة حول كيفية عمل جدران الحماية لتطبيقات الويب وJetpack Security؟ لقد حصلت على تغطيتها.

ماذا يفعل جدار حماية تطبيق الويب (WAF) لموقع WordPress؟

يساعد WAF في تصفية حركة المرور إلى موقع WordPress الخاص بك. يمكن لجدار الحماية التعرف على الهجمات الضارة وتخفيفها أو إيقافها، اعتمادًا على تكوينه.

ما هي الثغرات الأمنية المحددة في WordPress التي يخففها WAF؟

يمكن لـ WAF إيقاف عدة أنواع من الهجمات التي تستهدف موقع WordPress الخاص بك. تتضمن بعض الأمثلة عمليات حقن SQL والبرمجة النصية عبر المواقع وهجمات DDoS. تعتمد أنواع الهجمات التي يمكن لـ WAF التخفيف منها على مجموعة القواعد الخاصة بها.

كيف يختلف Jetpack Security عن خدمات WAF الأخرى؟

يختلف Jetpack Security عن خدمات WAF الأخرى لأنه يوفر لك أكثر من مجرد جدار حماية. إنها مجموعة شاملة من أدوات الأمان لحماية موقع الويب الخاص بك. تتضمن هذه الأدوات الحماية من القوة الغاشمة، والنسخ الاحتياطي في الوقت الفعلي، وفحص البرامج الضارة، وسجل الأنشطة، والحماية من البريد العشوائي.

هل من الصعب تكوين WAF الخاص بـ Jetpack Security لشخص ليس لديه خبرة فنية؟

تم تصميم Jetpack ليكون سهل التكوين. يمكنك تنشيط Jetpack Security، وسيبدأ جدار حماية تطبيق الويب الخاص به في العمل على الفور باستخدام القواعد التي يتم تحديثها بانتظام. الأمر نفسه ينطبق على ميزة الحماية من القوة الغاشمة في Jetpack Security.

أين يمكنني معرفة المزيد حول Jetpack Security؟

يمكنك زيارة صفحة Jetpack Security الرسمية وقراءة المزيد حول ما يقدمه. ستتمكن أيضًا من مقارنة خطط Jetpack وتحديد الخيار الذي يناسب احتياجاتك بشكل أفضل.

قم بحماية موقع WordPress الخاص بك باستخدام WAF

يمكن لإجراءات الأمان المتقدمة حماية موقعك من خروقات البيانات وأحداث القرصنة. يمكنهم أيضًا حماية معلومات المستخدم وإبقاء الزوار سعداء. يمكن لـ WAF المتطور تصفية وحظر عناوين IP المشبوهة والمستخدمين الضارين والمزيد.

باستخدام Jetpack Security، يمكنك استخدام WAF المدعوم بواحدة من قواعد بيانات أمان WordPress الأكثر شمولاً في العالم. يمكن لـ WordPress WAF حماية موقع الويب الخاص بك من تهديدات الأمن السيبراني الشائعة مثل DDoS وهجمات القوة الغاشمة. علاوة على ذلك، تم تصميم Jetpack ليتطلب الحد الأدنى من التكوين، مما يجعل إعداده سهلاً.

إذا كنت مستعدًا لتجربة Jetpack Security، فقم بالتسجيل اليوم للوصول إلى WordPress WAF والنسخ الاحتياطي في الوقت الفعلي وعمليات فحص البرامج الضارة وميزات الأمان المتقدمة الأخرى!