هجمات XSS مقابل CSRF: كيف تختلف وكيفية مواجهتها

نشرت: 2024-10-11تعد هجمات البرمجة النصية عبر المواقع (XSS) وهجمات تزوير الطلبات عبر المواقع (CSRF) من بين المخاطر الأكثر شيوعًا لمواقع الويب الحديثة. يعد فهم كيفية عمل هذه الهجمات وكيفية منعها أمرًا ضروريًا للحفاظ على أمان موقعك. ومن الذكاء أيضًا معرفة الاختلافات بين هجمات XSS وCSRF، وكيفية الحماية من كليهما.

والخبر السار هو أن هناك تداخلًا كبيرًا في الإجراءات الأمنية التي يمكنك اتخاذها للحماية من هجمات XSS وCSRF. على الرغم من الاختلاف الكبير في المصطلحات التقنية ونواقل الهجوم، إلا أن الممارسات الأمنية الجيدة تقطع شوطًا طويلًا نحو منع كليهما.

سنشرح في هذه المقالة كيفية عمل هجمات XSS وCSRF. وسنناقش أيضًا الاختلافات بينهما، ونتحدث عن أفضل الممارسات لمنع هذه الهجمات. دعونا نصل الى ذلك!

الجزء 1: XSS (البرمجة النصية عبر المواقع)

لفهم كيفية الحماية من هجمات XSS، من المهم معرفة كيفية عملها. لنبدأ بالأساسيات.

ما هو هجوم XSS؟

يتضمن هجوم XSS إدخال نصوص برمجية ضارة في مواقع الويب من خلال الاستفادة من نقاط الضعف في التعليمات البرمجية الخاصة بها. تستخدم هجمات XSS عادةً JavaScript، ويمكن استخدامها لسرقة معلومات مثل بيانات اعتماد تسجيل الدخول أو التفاصيل الشخصية. يمكن للمهاجمين أيضًا اختطاف جلسات المستخدم وتنفيذ إجراءات غير مصرح بها على حسابات المستخدمين.

هناك أنواع مختلفة من هجمات XSS. ستختلف الطريقة التي يعملون بها اعتمادًا على المهاجمين ونقاط الضعف التي يمكنهم تحديدها على موقع الويب الخاص بك (إن وجدت).

تؤثر هجمات XSS على جميع أنواع مواقع الويب، بما في ذلك مواقع WordPress. يقوم المهاجمون بتكوين الروبوتات للزحف إلى الويب والبحث عن مواقع الويب التي تحتوي على ثغرات أمنية يمكنهم استغلالها. لذلك، يعد تعزيز أمان موقع الويب أمرًا ضروريًا، حتى بالنسبة لمواقع الويب الجديدة التي لم تحصل على عدد كبير من الزيارات حتى الآن.

أنواع هجمات XSS

هناك أنواع متعددة من هجمات XSS، لكن جميعها تستخدم نصوصًا برمجية ضارة يتم إدخالها في موقع الويب. يصنف مجتمع أمان الويب هجمات XSS من حيث كيفية عمل هذه البرامج النصية الضارة:

- XSS المخزنة. مع هذا النوع من الهجوم، يبقى البرنامج النصي الضار على الخادم. يقوم المهاجمون بذلك حتى يتمكنوا من تسليم البرنامج النصي للزائرين عند وصولهم إلى الموقع. ربما يكون هذا هو أخطر أنواع هجمات XSS لأنه يمكن أن يؤثر على أعداد كبيرة من المستخدمين.

- XSS المنعكس. في هذه الحالة، لا يقوم المهاجم بتخزين البرنامج النصي الضار على خادم موقعك. بدلاً من ذلك، يعتمد على جعل المستخدمين ينقرون على عنوان URL، مما سيقودهم إلى البرنامج النصي.

- XSS القائم على DOM. يحاول هذا الهجوم إدخال تعليمات برمجية ضارة في متصفح الزائر عن طريق تعديل بيئة نموذج كائن المستند (DOM). ويحدث هذا عادةً بعد تفاعل المستخدمين مع الموقع بطريقة ما، مثل إرسال نموذج.

إذا كنت لا تزال مرتبكًا بعض الشيء، فلا تقلق. في الأقسام التالية، سنتوسع في الحديث عن جميع أنواع هجمات XSS، وكيفية عملها، والتأثير الذي يمكن أن تحدثه على موقع الويب الخاص بك وزواره.

كيف تعمل هجمات XSS

تستفيد هجمات XSS من نقاط الضعف الموجودة على موقع الويب لإدخال تعليمات برمجية ضارة. يمكن أن تكون هذه الثغرات الأمنية أي شيء، بدءًا من التعليمات البرمجية المخصصة الخاطئة وحتى مكونات WordPress الإضافية القديمة ذات المشكلات الأمنية المعروفة.

لفهم ما يعنيه ذلك بشكل أفضل، دعنا نحلل كيفية عمل هجمات XSS. المكون الأول في أي هجوم XSS هو تحديد الثغرة الأمنية على موقع الويب الخاص بك.

تتضمن بعض العناصر الأكثر شيوعًا المعرضة لخطر الهجوم ما يلي:

- حقول الإدخال هذه العناصر موجودة في كل مكان على الويب، بدءًا من أقسام التعليقات وحتى نماذج الاتصال. يعد تأمين الحقول التي يرسل فيها المستخدمون البيانات أمرًا بالغ الأهمية لحماية موقع الويب الخاص بك من البرامج النصية الضارة.

- ملفات تعريف الارتباط الخاصة بالمستخدم. تقوم هذه بتخزين البيانات المتعلقة بجلسات المستخدم وحساباته. تميل البرامج النصية إلى استهداف ملفات تعريف الارتباط لاختطاف جلسات المستخدم. ومع ذلك، تستخدم المنصات عالية الجودة مثل WordPress ملفات تعريف الارتباط "HttpOnly"، مما يمنع هجمات XSS من سرقتها.

- المحتوى المنعكس. المحتوى "المنعكس" يعني البيانات التي يعيدها موقع الويب إلى المستخدمين دون تطهير. تقوم هذه العملية بإزالة الأحرف والرموز غير الآمنة من مدخلات المستخدم لمنع الهجمات.

بمجرد أن يحدد المهاجمون ثغرة أمنية على موقع الويب الخاص بك، سيقومون بإنشاء برنامج نصي لمحاولة استغلالها. يمكن أن يكون لهجمات XSS أهداف مختلفة، والتي ستحكم ما يفعله البرنامج النصي.

تتضمن بعض الأسباب الأكثر شيوعًا لهجمات XSS ما يلي:

- عمليات إعادة التوجيه الضارة. باستخدام عمليات إعادة التوجيه، يمكنك إرسال الزوار من الموقع الأصلي إلى أي وجهة أخرى. يمكن للمهاجمين استخدام هذا لتوجيه الزائرين إلى مواقع التصيد أو الصفحات التي تحتوي على برامج ضارة.

- تسجيل ضربات المفاتيح. بعض البرامج النصية الضارة قادرة على تسجيل ضغطات المفاتيح التي يقوم بها المستخدم. إذا حدث هذا لك، فيمكن للمهاجمين رؤية كل ما كتبته أثناء نشاط برنامج Keylogger.

- اختطاف الجلسة. باستخدام هذا النوع من الهجمات، يمكن لشخص آخر تولي جلستك على موقع الويب الذي قمت بتسجيل الدخول إليه. واعتمادًا على الجلسة التي يختطفونها، قد يتمكن المهاجمون من الحصول على معلومات قيمة من المستخدمين بهذه الطريقة.

- سرقة بيانات ملفات تعريف الارتباط. يمكن لملفات تعريف الارتباط تخزين معلومات المستخدم الحساسة. تستخدم بعض هجمات XSS البرامج النصية لسرقة ملفات تعريف الارتباط هذه أو قراءة محتوياتها.

عندما يصبح البرنامج النصي جاهزًا، فقد حان الوقت لإدخاله في موقع الويب من خلال الثغرة الأمنية التي اكتشفها المهاجمون. يعيدنا هذا إلى الأنواع الثلاثة الأكثر شيوعًا لهجمات XSS، والتي تكون مخزنة ومنعكسة ومعتمدة على DOM.

من أمثلة هجمات XSS المخزنة قيام مستخدم بنشر برنامج نصي ضار في قسم التعليقات المفتوح. يمكن أن يبدو الأمر كالتالي:

<script>alert('XSS')</script>في هذا السيناريو، تكمن الثغرة الأمنية في أن موقع الويب لا يقوم بتطهير المدخلات عندما يقوم المستخدمون بإرسال التعليقات. وبما أن التعليقات مخزنة في قاعدة بيانات الموقع، فإن الهجوم مستمر. إذا نجح الأمر، فسيتم تنفيذ البرنامج النصي عندما يزور شخص ما الصفحة التي تحتوي على التعليقات.

بمجرد أن ينفذ موقع الويب البرنامج النصي للمستخدم، يكون الهجوم ناجحًا. عند هذه النقطة، قد تجد أنك ستحتاج إلى مساعدة المستخدمين في حالات سرقة البيانات أو الاستيلاء على الجلسة أو البرامج الضارة الناشئة من موقع الويب الخاص بك.

تأثير هجمات XSS على المستخدمين والشركات

لا يمكن المبالغة في تقدير تأثير هجمات XSS على الأعمال التجارية ومستخدميها. إذا تمكنت الجهات الفاعلة الضارة من تحديد نقاط الضعف التي يمكنها استخدامها لتنفيذ هجمات XSS، فإن المستخدمين لديك في خطر.

يمكن أن يأتي هذا الخطر على شكل بيانات مسروقة، أو جلسات مخترقة، أو برامج ضارة على أجهزتهم. باعتبارك مالك الموقع، تقع على عاتقك مسؤولية الحفاظ على سلامة الزوار. علاوة على ذلك، يمكن أن تؤثر هذه الأنواع من الهجمات على سمعتك بين جمهورك. اعتمادًا على حجم عملك، فإن خروقات البيانات الناتجة عن هجمات XSS قد تتصدر الأخبار.

من المهم أيضًا ملاحظة أنه في بعض الظروف، يمكن أن تكون الشركات مسؤولة عن انتهاكات البيانات. تعد اللائحة العامة لحماية البيانات (GDPR) أحد الأمثلة على التشريعات التي تتطلب من المؤسسات تنفيذ التدابير اللازمة لحماية بيانات المستخدم. قد يؤدي عدم القيام بذلك إلى فرض غرامات و/أو اتخاذ إجراءات قانونية.

سواء كنت مسؤولاً قانونيًا أم لا، فإن حل الثغرات الأمنية التي يمكن أن تؤدي إلى هجمات XSS أمر بالغ الأهمية. وينطبق ذلك حتى إذا كان لديك موقع ويب جديد به حركة مرور قليلة نظرًا لأن محركات البحث قد تحذر المستخدمين من الابتعاد إذا اكتشفوا أنه يشكل خطرًا أمنيًا.

كشف ومنع هجمات XSS

هناك العديد من الإجراءات التي يمكنك اتخاذها لحماية موقع الويب الخاص بك من هجمات XSS. الأكثر فعالية تشمل:

- التحقق من صحة المدخلات والتعقيم. تتضمن هذه العملية التحقق من صحة جميع البيانات التي يدخلها المستخدمون على موقع الويب الخاص بك (من خلال نماذج الاتصال أو تقديم التعليقات). يتحقق موقع الويب من أن مدخلات المستخدم تناسب ما هو متوقع ثم يقوم بتطهيرها لإزالة أي محتوى ضار قبل إرسال البيانات.

- سياسة أمان المحتوى (CSP). باستخدام CSP، يمكنك تحديد المصادر التي يمكن لموقع الويب تحميل البرامج النصية منها. يمكنك تحديد المصادر التي تريد إدراجها في القائمة المسموح بها، حتى لا يتم تحميل أي نصوص برمجية غير مصرح بها على موقعك على الويب.

- استخدام أدوات للكشف عن ثغرات XSS. هناك العديد من الأدوات التي يمكنك استخدامها لاكتشاف ثغرات XSS على موقع الويب الخاص بك. من بينها، لديك خيارات مثل الماسحات الضوئية التلقائية للموقع، وأدوات مراجعة التعليمات البرمجية التي تتحقق من قاعدة التعليمات البرمجية الخاصة بك بحثًا عن مشكلات الأمان، والمزيد.

إذا كان موقعك على WordPress، ففكر في استخدام Jetpack Scan لمساعدتك في اكتشاف هجمات XSS.

تقوم الخدمة تلقائيًا بفحص موقع الويب الخاص بك بحثًا عن مشكلات الأمان ونقاط الضعف، وتقوم بإعلامك بمجرد العثور على أي شيء. بالإضافة إلى ذلك، يوفر Jetpack Scan إصلاحات تلقائية للعديد من المشكلات.

بصرف النظر عن الطرق المذكورة أعلاه، من المهم أيضًا تعزيز ممارسات البرمجة الآمنة بين فريقك. يجب على المطورين اتباع إرشادات الأمان الحديثة واستخدام أطر العمل والمكتبات الآمنة.

الجزء 2: CSRF (تزوير الطلب عبر المواقع)

يتضمن هجوم CSRF خداع المستخدمين لاتخاذ إجراءات محددة على موقع ويب أو تطبيق تمت مصادقتهم عليه (تسجيل الدخول). يمكن للمهاجمين تضمين روابط ضارة تؤدي إلى اتخاذ إجراءات على موقع ما باستخدام ملفات تعريف الارتباط الخاصة بالمصادقة الخاصة بالمستخدمين.

لوضع هذا في الاعتبار، تخيل أنك قمت بتسجيل الدخول إلى PayPal أو حساب خدمة مشابه. تتلقى رسالة بريد إلكتروني تحتوي على رابط مشبوه، وتقوم بالنقر فوقه. يمكن أن يؤدي الرابط إلى برنامج نصي يرسل طلبًا إلى PayPal لإرسال الأموال إلى مستخدم مختلف.

هذا مثال متطرف، ولكنه نوع السيناريو الممكن مع هجوم CSRF ناجح. بالنسبة لموقع ويب عادي، قد يكون الهدف من هذا الهجوم هو سرقة بيانات المستخدم، الأمر الذي قد يكون مدمرًا للشركة.

أشكال هجمات CSRF

تتبع جميع هجمات CSRF بنية مشابهة لما تم توضيحه في القسم الأخير. يحاول المهاجم الاستفادة من بيانات اعتماد المستخدم لاتخاذ إجراء على موقع ويب أو تطبيق دون علمه.

يمكن أن يتخذ هذا الهجوم أشكالًا عديدة:

- هجوم CSRF المنعكس. يعتمد ناقل الهجوم هذا على جعل المستخدمين ينقرون على رابط أو زر. يمكن أن يؤدي الرابط إلى برنامج نصي، أو يمكن أن يحتوي على تعليمات محددة لإرسال طلب إلى الموقع المستهدف.

- تسجيل الدخول هجوم CSRF. باستخدام هذه الطريقة، يحاول المهاجمون إقناع المستخدمين بتسجيل الدخول إلى الحسابات المملوكة لهم (المهاجمين) على نفس موقع الويب. الهدف من هذا النوع من الهجوم هو حث المستخدمين على إرسال معلومات حساسة أو إكمال المعاملات من خلال الحساب.

- هجوم البرمجة النصية للموقع نفسه CSRF. من خلال هذا النوع من الهجمات، يستغل المستخدمون الضارون المواقع أو التطبيقات الموثوق بها من خلال موقع الويب الخاص بك (مثل مزود خدمة العملاء). يستغل الهجوم تلك الثقة لإرسال طلبات ضارة.

- هجوم CSRF عبر المجال. الهدف من الهجمات عبر النطاقات هو حث المستخدمين على زيارة موقع ويب ضار. يرسل موقع الويب هذا طلبات ضارة إلى الموقع الأصلي، مستفيدًا من بيانات اعتماد المستخدمين.

- هجوم API CSRF. في بعض السيناريوهات، يمكن للمهاجمين استغلال الثغرات الأمنية في نقاط نهاية واجهة برمجة التطبيقات. إذا لم تتحقق واجهة برمجة التطبيقات (API) من مصدر الطلب، فقد تنفذ إجراءات نيابةً عنه.

هناك الكثير من نواقل الهجوم عندما يتعلق الأمر بنقاط ضعف CSRF. بعض الإصلاحات الأمنية التي يمكنك تنفيذها لمنعها تعمل أيضًا مع هجمات XSS. من خلال جعل موقعك أكثر أمانًا ضد أحد أنواع الهجمات، يمكنك أيضًا الحماية من النوع الآخر.

كيف تعمل هجمات CSRF

لفهم كيفية عمل هجمات CSRF بشكل أفضل، دعنا نتعرف على الخطوات المتضمنة في تنفيذها.

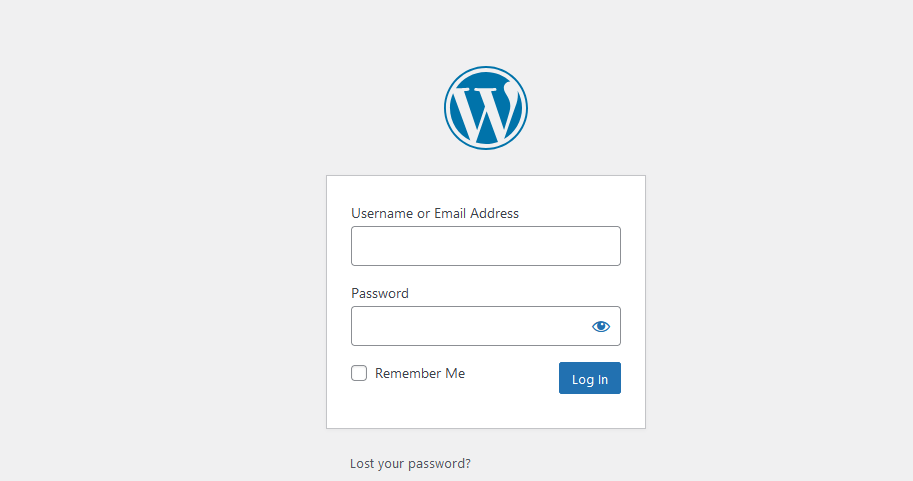

الخطوة الأولى هي مصادقة المستخدم. يحدث هذا من خلال نموذج تسجيل الدخول أو الصفحة:

يحدث هذا عندما يقوم المستخدم بتسجيل الدخول إلى موقع الويب أو التطبيق الذي يستهدفه هجوم CSRF. بمجرد تسجيل الدخول إلى معظم مواقع الويب، سيقوم متصفحك بتخزين معلومات حول الجلسة باستخدام ملفات تعريف الارتباط.

في البداية، يقوم المهاجمون بإنشاء برنامج نصي أو رابط ضار يحتوي على الطلب الذي يريدون إرساله، باستخدام بيانات الاعتماد الخاصة بك. سيقوم هذا الطلب بتنفيذ إجراء محدد، والذي يمكن أن يتراوح من تغيير كلمة المرور الخاصة بك إلى حذف حساب أو حتى إرسال الأموال إلى مستخدم آخر.

ومع جاهزية الحمولة، يحتاج المهاجمون إلى إيجاد طريقة لتسليمها. يتم ذلك عادةً من خلال الهندسة الاجتماعية أو رسائل البريد الإلكتروني العشوائية بما في ذلك الروابط الضارة. إذا قمت بفحص مجلد الرسائل غير المرغوب فيها الآن، فمن المحتمل أن تجد العديد من رسائل البريد الإلكتروني التي تحتوي على روابط مشبوهة، وقد يكون بعضها هجمات CSRF.

تنحرف الهندسة الاجتماعية أكثر نحو إرسال رسائل بريد إلكتروني تتظاهر بأنها صادرة من موقع الويب المستهدف. باستخدام هذه الطريقة، يمكن للمهاجمين خداع الأشخاص ليثقوا بهم باستخدام العلامة التجارية أو تفاصيل أخرى من موقع الويب المستهدف.

عندما ينقر المستخدمون على هذا الرابط أو يتم تشغيل البرنامج النصي على متصفحاتهم، فسوف يرسلون طلبًا إلى موقع الويب المستهدف. يحدث هذا دون علم الفرد، ولن ترى علامة تبويب متصفح مفتوحة أو أي شيء من هذا القبيل. الطلب يحدث في الخلفية.

اعتمادًا على الطلب، قد يتعرض زوار موقعك لانتهاكات البيانات أو حتى خسائر مالية. وهذا يجعل منع هجمات CSRF أولوية قصوى لمواقع الويب التي تخزن معلومات حساسة أو تتعامل مع أعداد كبيرة من الزوار.

تأثير هجمات CSRF على المستخدمين والشركات

يمكن أن يكون لهجمات CSRF تأثير كبير على الشركات ومستخدميها. على غرار هجمات XSS، يمكن أن تؤدي هجمات CSRF إلى اختراق البيانات، والإضرار بالسمعة، وحتى خسائر مالية.

بالنسبة للزائرين، يمكن أن تؤدي هجمات CSRF إلى خسائر مالية مباشرة. بالنسبة لشركتك، يمكن أن تأتي الخسائر المالية من تضاؤل ثقة المستخدم، أو حتى الغرامات الباهظة إذا كنت تنتهك اللوائح التي تحمي خصوصية المستخدم.

تضع بعض لوائح خصوصية البيانات المسؤولية على عاتق مالك الموقع. وهذا يعني أنه يتعين عليك حماية موقع الويب الخاص بك من الحوادث الأمنية مثل هجمات CSRF. ويمكن اعتبار عدم القيام بذلك شكلاً من أشكال الإهمال.

كشف ومنع هجمات CSRF

هناك عدة طرق لحماية موقع الويب الخاص بك من هجمات CSRF. في هذا القسم، سنتناول كل طريقة من طرق الوقاية وسنشرح آلية عملها:

- الرموز المضادة لـ CSRF. هذه هي الرموز المميزة التي ينشئها الخادم عندما يقوم المستخدم بتحميل نموذج أو تنفيذ إجراء مماثل. يتم تخزين الرموز المميزة في جلسة المستخدم وعندما يرسلون طلبًا، يمكن للخادم استخدام الرموز المميزة للتحقق من صحته.

- ملفات تعريف الارتباط SameSite. هذه ميزة أمان متوفرة في ملفات تعريف الارتباط، مما يساعد على التحكم في كيفية عمل ملفات تعريف الارتباط مع الطلبات عبر المواقع. يمكنك تكوين سمة SameSite في ملفات تعريف الارتباط لقصر الطلبات عبر المواقع على تفضيلاتك.

- أفضل ممارسات إدارة الجلسة. يتضمن اتباع أفضل الممارسات في إدارة الجلسة تحديد قيم معقولة لانتهاء صلاحية الجلسة. يمكنك أيضًا استخدام السمات التي تزيد من أمان ملفات تعريف الارتباط، مثل SameSite. تجبر بعض مواقع الويب أيضًا المستخدمين على إعادة تسجيل الدخول لإجراءات حساسة، مثل إكمال عملية الشراء.

- أدوات للكشف عن نقاط الضعف في CSRF. هناك أدوات يمكنك استخدامها لفحص موقع الويب الخاص بك بحثًا عن ثغرات CSRF، بالإضافة إلى مشكلات أمنية أخرى.

كما هو الحال مع هجمات XSS، يعد Jetpack Scan خيارًا قويًا لاكتشاف نقاط الضعف إذا كنت تستخدم WordPress. يقوم Jetpack Scan بشكل دوري بفحص موقع الويب الخاص بك مقابل أكبر قاعدة بيانات لثغرات WordPress المعروفة، والتي تحصل على تحديثات متكررة.

الاختلافات بين XSS وCSRF

لقد تناولنا ماهية هجمات XSS وCSRF، وكيفية عملها، وكيف يمكن أن تؤثر على عملك. قبل مناقشة الممارسات الأمنية الشاملة لتجنبها، دعونا نتوقف دقيقة لمقارنة هذه الهجمات.

نحن نحرس موقعك. أنت تدير عملك.

يوفر Jetpack Security أمانًا شاملاً وسهل الاستخدام لموقع WordPress، بما في ذلك النسخ الاحتياطية في الوقت الفعلي وجدار حماية تطبيقات الويب وفحص البرامج الضارة والحماية من البريد العشوائي.

تأمين موقعكالاختلافات الفنية والتأثير

تختلف هجمات XSS وCSRF اختلافًا كبيرًا بطبيعتها. مع الأول، يقوم المهاجمون بإدخال نصوص برمجية ضارة على موقع الويب الخاص بك باستخدام نقاط الضعف الموجودة عادةً في حقول الإدخال.

يمكن أن تكون هجمات CSRF أكثر مشاركة من حيث الإعداد والتنفيذ. من خلال هجوم CSRF، يمكن لأي شخص إرسال طلبات ضارة إلى موقع الويب الخاص بك عن طريق خداع المستخدمين الحقيقيين لمساعدتهم على القيام بذلك. كل ذلك دون أن يدركه المستخدمون الحقيقيون.

تختلف أساليب الهجوم لاستهداف كلا النوعين من نقاط الضعف اختلافًا كبيرًا. من خلال هجمات XSS، تحدد الجهات الفاعلة الضارة نقاط الضعف في موقعك وتستخدمها لجعل الخادم ينفذ البرامج النصية الضارة أو يوزعها. يمكن لتطهير المدخلات والتحقق من صحتها أن يقطع شوطا طويلا نحو إغلاق ناقل الهجوم هذا.

تعتمد هجمات CSRF على سوء إدارة الجلسة وممارسات ملفات تعريف الارتباط. بدلاً من استهداف موقع الويب مباشرةً، يعتمد المهاجمون على المستخدمين كموجهين للهجوم. يحاولون خداع المستخدمين لإرسال الطلبات نيابة عنهم. قد يكون ذلك أكثر صعوبة للحماية منه من تطهير المدخلات.

من حيث الرؤية، تميل هجمات XSS إلى أن يكون لها تأثير فوري أكثر. يمكن أن تؤدي هذه الهجمات إلى تغييرات مباشرة على موقع الويب أو سرقة البيانات المفتوحة، مما قد يجذب انتباه المستخدمين.

تميل هجمات CSRF إلى أن تكون أقل وضوحًا. وقد يؤدي ذلك إلى زيادة صعوبة اكتشافها بدون أدوات المراقبة والتسجيل المناسبة، بالإضافة إلى القوى العاملة المدربة.

يمكن أن تؤدي هجمات CSRF وXSS إلى نتائج مماثلة للمستخدمين والشركات. وتشمل هذه خروقات البيانات، وخروقات الخصوصية، وحتى الخسائر المالية (لكل من المستخدمين والشركات).

ومن المهم أيضًا ملاحظة أن كلا النوعين من الهجمات يمكن أن يؤديا إلى فقدان ثقة الزائر. يعد هذا أمرًا بالغ الأهمية بالنسبة لمعظم مواقع الويب، وهو عامل يستحق أخذه في الاعتبار عند تحديد الإجراءات الأمنية التي سيتم تنفيذها.

طرق مختلفة لاكتشاف ومنع هجمات XSS مقابل CSRF

هناك بعض التداخل فيما يتعلق بالطرق التي يمكنك استخدامها لاكتشاف هجمات XSS وCSRF ومنعها.

فكر في استخدام أدوات فحص الثغرات الأمنية وأدوات مراجعة التعليمات البرمجية. يمكن أن تساعدك هذه في تحديد نقاط الضعف أو المشكلات الأمنية في موقعك ومن ثم يمكنك تصحيحها.

عندما يتعلق الأمر بالوقاية، فإن أسلحتك الرئيسية في إحباط هجمات XSS ستكون تطهير المدخلات والتحقق من صحتها، بالإضافة إلى سياسة أمان المحتوى (CSP). تتضمن عملية تنقية المدخلات والتحقق من صحتها تكوين حقول الإرسال للتحقق مما إذا كانت الإدخالات تتطابق مع الاستجابة المتوقعة وإزالة أي محتوى قد يكون ضارًا قبل الإرسال.

من ناحية أخرى، يمكّنك CSP من تكوين المصادر التي يمكن لموقع الويب الخاص بك تحميل البرامج النصية منها. نظرًا لأن هجمات XSS تعتمد على جعل مواقع الويب تنفذ نصوصًا برمجية ضارة، يمكن أن يساعدك مزود خدمات السحابة (CSP) في تحديد الخيارات التي سينفذها الموقع من خلال إعداد قائمة مسموح بها.

من خلال هجوم CSRF، فإنك تعتمد على أفضل الممارسات لملفات تعريف الارتباط وإدارة الجلسة للحماية، بالإضافة إلى الرموز المميزة لمكافحة CSRF ورموز WordPress. تقوم الرموز المميزة بإدراج معرفات فريدة في ملفات تعريف الارتباط الخاصة بالمستخدم، بحيث يمكن أن يكون لدى الخادم نقطة بيانات إضافية للتحقق من صحة الطلبات. إذا لم تتضمن الطلبات رموز التعريف هذه، فإنها توقف هجوم CSRF في مساراتها. تفعل Nonces شيئًا مشابهًا لعنوان URL، حيث تضيف قيمًا مجزأة تُستخدم لمرة واحدة فقط إلى نهاية عناوين URL.

عندما يتعلق الأمر بأفضل الممارسات الخاصة بملفات تعريف الارتباط وإدارة الجلسات، فمن المفيد ضبطها بحيث تنتهي صلاحيتها بانتظام. وهذا يمكن أن يجعل من الصعب على المهاجمين استهداف المستخدمين لأنهم سيحتاجون إلى إعادة تسجيل الدخول في كثير من الأحيان.

بالنسبة لملفات تعريف الارتباط على وجه التحديد، يمكنك أيضًا استخدام ميزة SameSite . هذه سمة يمكنك إضافتها إلى ملفات تعريف الارتباط للحد من الطلبات عبر المواقع. يمكن أن يساعدك هذا في التخفيف من هجمات CSRF عبر المواقع التي تستهدف موقع الويب الخاص بك.

أفضل الممارسات لمنع هجمات CSRF وXSS

لقد قمنا بتغطية بعض طرق الكشف والوقاية لهجمات CSRF وXSS بشكل فردي. حان الوقت الآن للاطلاع على ممارسات أمنية أكثر شمولاً يمكنها مساعدتك في إيقاف هذه الأنواع من الهجمات وغيرها.

مسح الثغرات الأمنية في الوقت الحقيقي

ربما يكون تنفيذ فحص الثغرات الأمنية في الوقت الفعلي هو أسلوب الوقاية الأكثر أهمية لهجمات CSRF وXSS. يمكن لأداة فحص الثغرات الأمنية مراجعة موقع الويب الخاص بك بشكل دوري بحثًا عن المشكلات التي يمكن أن تفتح الباب أمام هذه الأنواع من الهجمات.

باستخدام أداة فحص الثغرات الأمنية، يمكنك الاستفادة من المعلومات حول نقاط الضعف المعروفة من ملايين مواقع الويب. لا يتم استغلال معظم الثغرات الأمنية مرة واحدة فقط، لذلك يمكن أن يساعد ذلك في تخفيف معظم الهجمات على موقعك إلا إذا كنت تتعامل مع استغلال لمدة 0 يوم.

على سبيل المثال، يستخدم Jetpack Scan قاعدة بيانات الثغرات الأمنية WPScan ويقوم بفحص موقع الويب الخاص بك مقابلها. إنها قاعدة بيانات WordPress الأكثر شمولاً المتوفرة، ويمكن أن تساعدك في تحديد المشكلات الأمنية في موقعك.

ممارسات الترميز الآمنة

في هذه الحالة، تشمل ممارسات الترميز الآمن تدابير مثل تنفيذ التحقق من صحة المدخلات وتطهيرها، وإعداد الرموز المميزة لمكافحة CSRF، وCSP. يمكن لهذه الإجراءات الأمنية مجتمعة أن تساعد في منع هجمات CSRF وXSS.

من المفيد أيضًا التفكير في فكرة التدريب المنتظم على أفضل ممارسات البرمجة لفريقك. ويساعد ذلك في زيادة الوعي بنواقل الهجوم المكتشفة حديثًا.

تحديثات البرامج المنتظمة وعمليات التدقيق الأمني

يجب عليك تحديث أي برنامج يعمل على تشغيل موقع الويب الخاص بك بانتظام. بالنسبة لموقع ويب WordPress، يتضمن كل شيء بدءًا من PHP وحتى التثبيت الأساسي والمكونات الإضافية والموضوعات.

غالبًا ما يقوم المطورون الذين يتبعون أفضل الممارسات الأمنية بتحديث البرامج لتصحيح الثغرات الأمنية في أسرع وقت ممكن. يعد الحفاظ على تحديث مكونات موقعك أسهل طريقة لمنع الحوادث الأمنية بشكل عام.

ستحتاج أيضًا إلى إجراء عمليات تدقيق أمنية. هذه هي مراجعات دورية لمكدس وممارسات الأمان الخاصة بشركتك. يمكن أن تكون عملية التدقيق عملية تستغرق وقتًا طويلاً للغاية، ولكنها تمكنك من اكتشاف المشكلات قبل أن يتمكن المهاجمون من استغلالها.

استخدام جدار حماية تطبيقات الويب (WAF)

يساعدك WAF على مراقبة وتصفية الطلبات إلى موقع الويب الخاص بك. وهذا يمنع حركة المرور والطلبات الضارة، مثل هجمات XSS.

فكر في WAF كخط دفاع إضافي في حزمة الأمان الخاصة بك. كلما قمت بتحسين قواعدها، تصبح أكثر فعالية.

تسجيل النشاط ومراقبته

يعد تنفيذ تسجيل الأنشطة ومراقبتها إجراءً أمنيًا أساسيًا. تمكنك السجلات من مراجعة النشاط على موقع الويب الخاص بك ويمكن أن تكون بمثابة دليل جنائي عند استكشاف المشكلات وإصلاحها.

يتضمن جزء كبير من تشغيل مواقع الويب واسعة النطاق أو مواقع الويب الخاصة بالأعمال استكشاف الأخطاء وإصلاحها وتصحيح المشكلات الأمنية. توفر أدوات تسجيل الدخول ومراقبة النشاط نظرة عامة تفصيلية عما يحدث على موقعك وأي تغييرات تحدث معه.

يمكن أن يكون من السهل التعرف على هجمات XSS من خلال سجلات الأنشطة. على سبيل المثال، إذا حاول أحد المهاجمين إدراج برنامج نصي في تعليق على موقعك، وتم حظره، فيمكن لسجل النشاط تسجيل هذا الحدث. قد يمكّنك هذا من حظر عنوان IP المخالف ومنع المزيد من الهجمات الناشئة منه.

كيف يساعد Jetpack Security في منع هذه الهجمات والتخفيف منها

يقدم Jetpack Security مجموعة من الأدوات الموجهة نحو جعل موقع WordPress الخاص بك أكثر أمانًا. ستحصل على حل نسخ احتياطي في الوقت الفعلي، وحماية من البريد العشوائي، وسجلات الأنشطة، وWAF، وفحص الثغرات الأمنية، من بين ميزات الأمان الأخرى. دعونا نلقي نظرة على اثنتين من الأدوات بمزيد من التفاصيل:

الكشف والوقاية

ربما يكون فحص الثغرات الأمنية أفضل أداة للوقاية لتجنب هجمات XSS وCSRF. باستخدام Jetpack Security، سيكون لديك إمكانية الوصول إلى أداة Jetpack Scan، والتي ستقوم تلقائيًا بفحص موقعك مقابل أكبر قاعدة بيانات لنقاط الضعف في WordPress. ستتمكن أيضًا من عمل نسخ احتياطية لموقعك في الوقت الفعلي باستخدام Jetpack VaultPress.

استعادة

يعد توفر النسخ الاحتياطية الحديثة أمرًا ضروريًا لأي موقع ويب. إحدى طرق الاهتمام بهذا الأمر هي أتمتة عملية النسخ الاحتياطي. وهذا يعني استخدام حل النسخ الاحتياطي الذي يتم تشغيله بشكل دوري ويخزن النسخ الاحتياطية بأمان.

ستقوم أداة النسخ الاحتياطي في الوقت الفعلي مثل Jetpack VaultPress Backup بإنشاء نسخ من موقع الويب الخاص بك تلقائيًا عند إجراء تغييرات عليه. وهذا يعني أنك تحصل على التغطية الكاملة. بالإضافة إلى ذلك، يمكنك بسهولة استعادة المحتوى الخاص بك بنقرة واحدة.

حماية موقعك اليوم

إذا كنت تبحث عن حل أمني شامل لموقعك على الويب، فجرّب Jetpack Security اليوم! تم تصميمه بواسطة الأشخاص الذين يقفون وراء WordPress.com، وهو الحل الموثوق به المستخدم لتعزيز وتأمين ملايين المواقع حول العالم. إنها الأداة التي تحتاجها عندما لا تتوقع سوى الأفضل.