Verbessern Sie die Hosting-Sicherheit für WordPress-Sites automatisch mit dem neuen Block-XML-RPC-Tool

Veröffentlicht: 2024-02-13Wenn es großartig klingt, Ihren Kunden uneinnehmbare Hosting-Sicherheit für ihre WordPress-Websites anzubieten, ohne einen Finger zu rühren, werden Sie Block XML-RPC lieben … unsere neueste Waffe gegen XML-RPC-Angriffe!

Seit seiner Einführung ermöglicht WordPress Benutzern die Remote-Interaktion mit ihren Websites mithilfe einer integrierten Funktion namens XML-RPC. Das ist nicht nur wunderbar für Smartphone-Nutzer, die unterwegs bloggen wollen … sondern auch für Hacker!

In diesem Artikel behandeln wir alles, was Sie über XML-RPC wissen müssen, und zeigen Ihnen, wie Sie mit WPMU DEV gehostete WordPress-Sites mithilfe unseres neuesten Hosting-Sicherheitstools einfach und automatisch vor Hackern schützen können, die XML-RPC-Schwachstellen ausnutzen.

Wir zeigen Ihnen auch, wie Sie anderswo gehostete WordPress-Sites schützen können.

Lesen Sie weiter oder klicken Sie auf einen Link unten, um die Grundlagen zu überspringen und zu den guten Dingen zu gelangen:

Die Grundlagen:

- Was ist XML-RPC?

- Wofür wird XML-RPC verwendet?

- XML-RPC- und WordPress-Sicherheit

Das gute Zeug:

- Automatisieren Sie Ihre Hosting-Sicherheit mit dem Block XML-RPC-Tool von WPMU DEV

- Nicht mit WPMU DEV gehostet? Wir geben dir Deckung

Lass uns gleich reinspringen …

Was ist XML-RPC?

XML-RPC ist ein RPC-Protokoll (Remote Procedure Call), das XML zur Codierung seiner Aufrufe und HTTP als Transportmechanismus verwendet.

Einfach und praktisch ausgedrückt wird XML-RPC verwendet, um externen Anwendungen die Interaktion mit Ihrer WordPress-Site zu ermöglichen. Dazu gehören Aktionen wie das Posten von Inhalten, das Abrufen von Beiträgen und das Verwalten von Kommentaren aus der Ferne, ohne die WordPress-Weboberfläche zu verwenden.

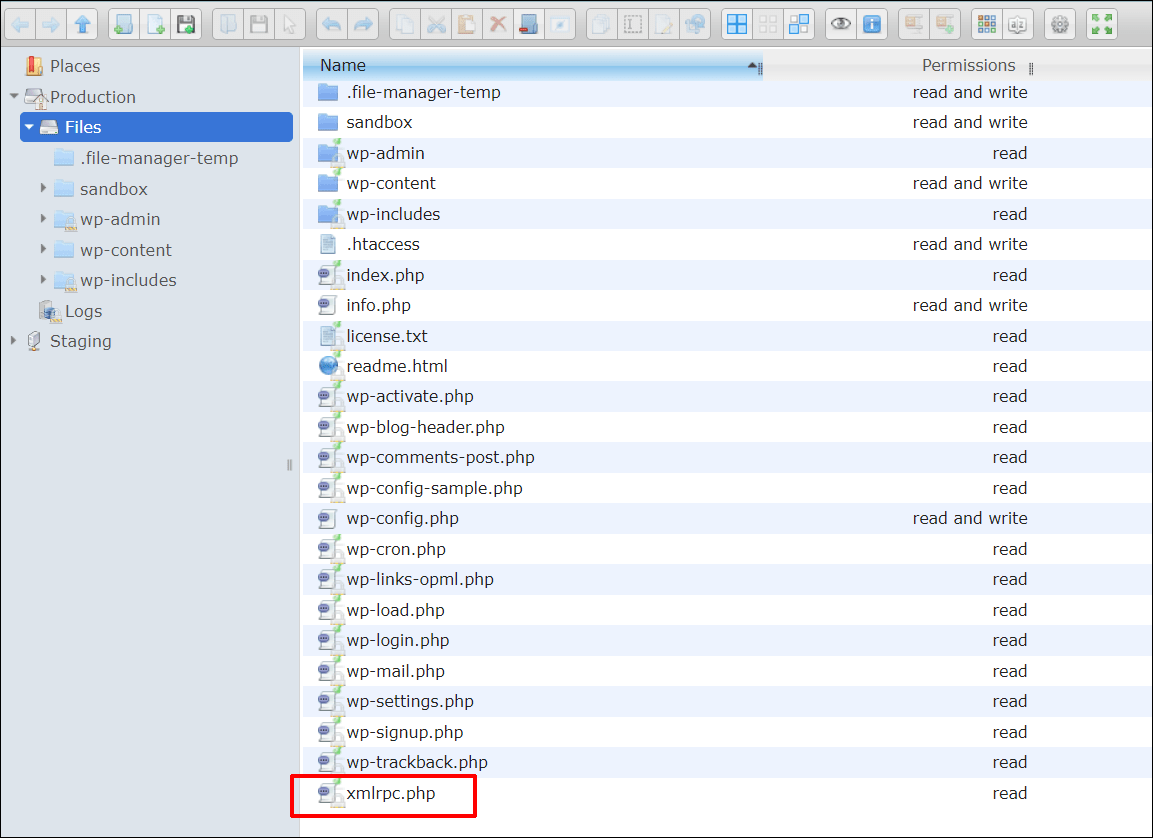

WordPress unterstützt XML-RPC über eine Datei namens xmlrpc.php , die im Stammverzeichnis jeder WordPress-Installation zu finden ist. Tatsächlich war die WordPress-Unterstützung für XML-RPC bereits Teil von WordPress, bevor WordPress offiziell zu WordPress wurde.

Weitere Informationen zu XML-RPC und WordPress finden Sie in diesem Beitrag: XML-RPC und warum es aus Gründen der WordPress-Sicherheit an der Zeit ist, es zu entfernen.

Wofür wird XML-RPC verwendet?

Wenn Sie auf Ihre WordPress-Website zugreifen müssen, sich aber nicht in der Nähe Ihres Computers befinden, erleichtert XML-RPC die Fernverwaltung von Inhalten und die Integration mit Anwendungen von Drittanbietern und optimiert den Prozess der Verwaltung von WordPress-Websites ohne direkten Zugriff auf das Admin-Dashboard.

WordPress-Benutzer können von der Verwendung von XML-RPC in folgenden Bereichen profitieren:

- Mobiles Bloggen : Veröffentlichen Sie Beiträge, bearbeiten Sie Seiten und laden Sie Mediendateien aus der Ferne über die mobile WordPress-App oder andere mobile Apps hoch.

- Integration mit Desktop-Blogging-Clients : Anwendungen wie Windows Live Writer oder MarsEdit ermöglichen es Benutzern, Inhalte von ihren Desktops aus zu schreiben und zu veröffentlichen.

- Integration mit Diensten: Stellen Sie Verbindungen zu Diensten wie IFTTT her

- Remote-Verwaltungstools : Ermöglichen Sie die Verwaltung mehrerer WordPress-Sites über ein einziges Dashboard.

- Trackbacks und Pingbacks , die von anderen Websites verwendet werden, um auf Ihre Website zu verweisen.

Obwohl XML-RPC durch neuere, effizientere und sicherere APIs, die auf Standards wie REST oder GraphQL basieren, an Beliebtheit verloren hat und ab Version 8.0 nicht mehr von PHP unterstützt wird, wird XML-RPC in WordPress immer noch häufig verwendet, da es in viele bestehende Systeme integriert ist .

XML-RPC- und WordPress-Sicherheit

Wenn Sie die mobile WordPress-App verwenden, Verbindungen zu Diensten wie IFTTT herstellen oder remote auf Ihr Blog zugreifen und es veröffentlichen möchten, muss XML-RPC aktiviert sein. Ansonsten ist es nur ein weiteres Portal, das Hacker ins Visier nehmen und ausnutzen können.

Vor- und Nachteile der Verwendung von XML-RPC

Die Vorteile der Verwendung von XML-RPC liegen vor allem in der Bequemlichkeit und Effizienz.

Obwohl die meisten Anwendungen die WordPress-API anstelle von XML-RPC verwenden können, benötigen einige möglicherweise dennoch Zugriff auf xmlrpc.php und verwenden diese, um die Abwärtskompatibilität mit aktiv installierten älteren Versionen sicherzustellen.

Es ist jedoch wichtig, die Nachteile der Verwendung von XML-RPC zu kennen.

Grundsätzlich handelt es sich bei XML-RPC um ein veraltetes Protokoll mit inhärenten Sicherheitslücken.

Diese beinhalten:

- Sicherheitsrisiko : XML-RPC kann für groß angelegte Brute-Force-Angriffe ausgenutzt werden, da es unbegrenzte Anmeldeversuche ermöglicht. Angreifer haben die XML-RPC-Funktionalität genutzt, um weit verbreitete Brute-Force-Angriffe gegen WordPress-Sites durchzuführen. Durch die Nutzung der system.multicall-Methode können Angreifer Tausende von Passwortkombinationen mit einer einzigen Anfrage testen.

- Leistung : XML-RPC kann über die Pingback-Funktion ein Vektor für DDoS-Angriffe sein, indem es ahnungslose WordPress-Seiten in Bots gegen Zieldomänen verwandelt und die Seite möglicherweise verlangsamt oder zum Absturz bringt.

So überprüfen Sie, ob XML-RPC auf WordPress-Sites aktiviert/deaktiviert ist

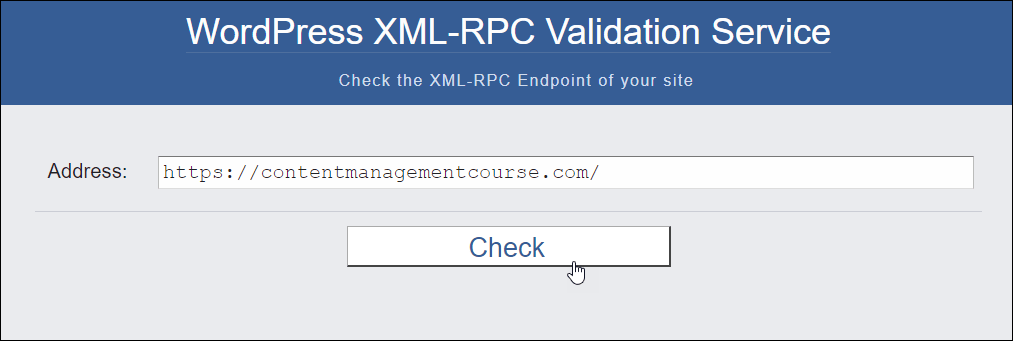

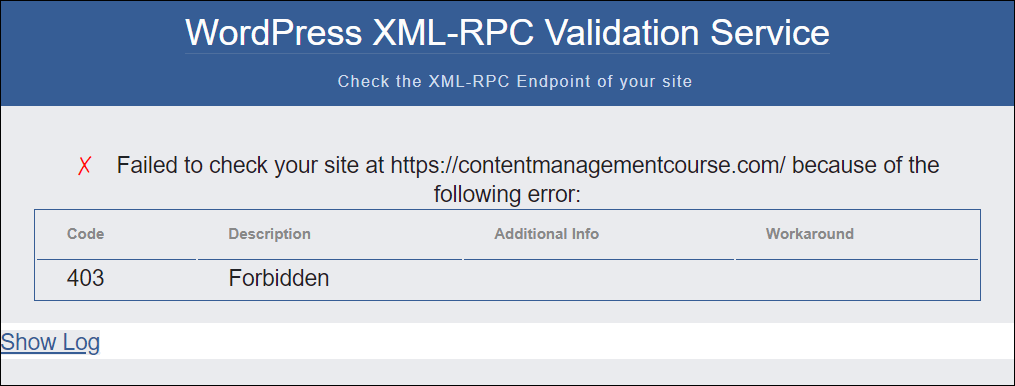

Sie können ein XML-RPC-Validierungstool verwenden, um zu überprüfen, ob auf Ihrer WordPress-Site XML-RPC aktiviert oder deaktiviert ist.

Geben Sie Ihre URL in das Adressfeld ein und klicken Sie auf die Schaltfläche „Prüfen“.

KOSTENLOSES E-Book

Ihre Schritt-für-Schritt-Roadmap zu einem profitablen Webentwicklungsunternehmen. Von der Gewinnung weiterer Kunden bis zur Skalierung wie verrückt.

KOSTENLOSES E-Book

Planen, erstellen und starten Sie Ihre nächste WP-Site problemlos. Unsere Checkliste macht den Prozess einfach und wiederholbar.

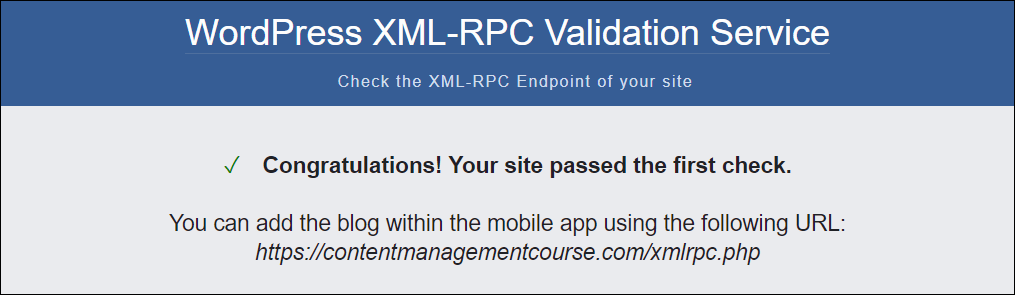

Wenn XML-RPC aktiviert ist, wird eine Meldung wie die unten gezeigte angezeigt.

Wie oben erläutert, kann XML-RPC WordPress-Sites anfällig für Spam und Cyberangriffe machen.

Aus diesem Grund blockieren die besten Hosting-Unternehmen XML-RPC standardmäßig und wir empfehlen Ihnen, XML-RPC auf Ihren WordPress-Sites zu deaktivieren, es sei denn, Sie haben Anwendungen installiert, die eine Aktivierung erfordern.

Schauen wir uns dann einige Optionen an, mit denen Sie XML-RPC auf Ihrer Site automatisch deaktivieren können (eine manuelle Methode, bei der Code zu Ihrer .htaccess-Datei hinzugefügt wird, finden Sie in diesem Beitrag).

Automatisieren Sie Ihre Hosting-Sicherheit mit dem Block XML-RPC-Tool von WPMU DEV

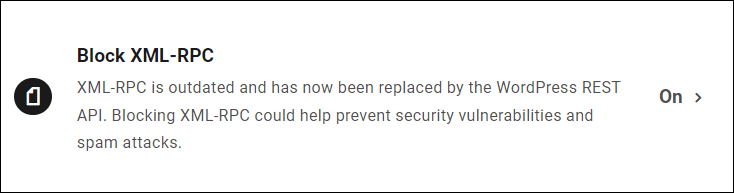

Wir haben kürzlich ein Hosting-Tool namens Block XML-RPC gestartet, das eingehende Anfragen auf /xmlrpc.php automatisch blockiert, wenn es aktiviert ist.

Wenn das Tool deaktiviert ist, ermöglicht Ihre WordPress-Site Anwendungen den Zugriff auf die Datei /xmlrpc.php .

Hinweis: Neue auf WPMU DEV gehostete Websites werden mit standardmäßig aktiviertem Block XML-RPC-Tool erstellt.

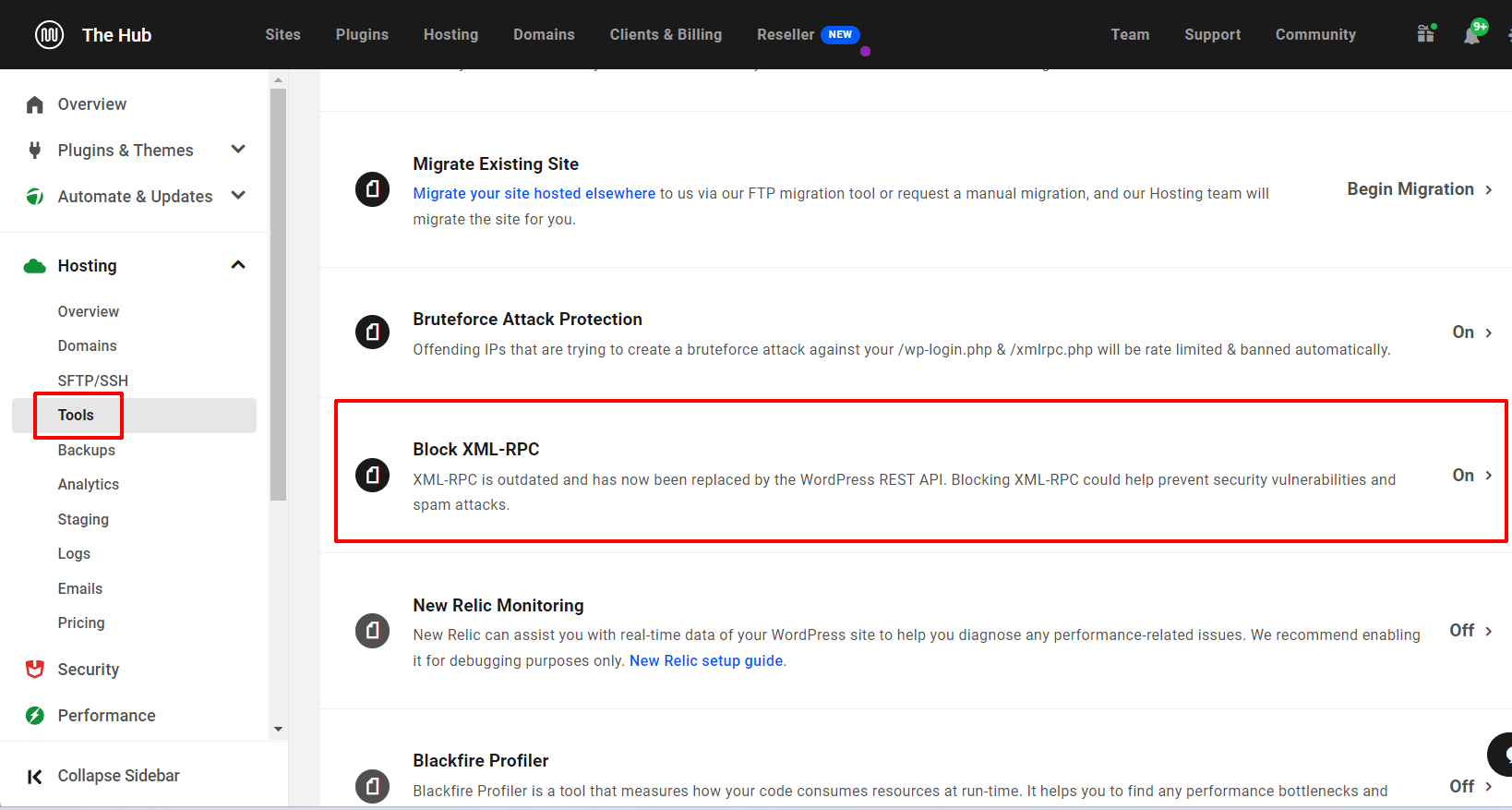

Um auf das Tool zuzugreifen und die XML-RPC-Blockierung auf vorhandenen Websites zu aktivieren, gehen Sie zu The Hub und wählen Sie die Registerkarte Hosting > Tools .

Klicken Sie auf Ein/Aus, um die Funktion umzuschalten und Ihre Einstellungen zu speichern, wenn Sie fertig sind.

Das ist es! Ihre Site ist jetzt auf Serverebene vor XML-RPC-Exploits und -Angriffen geschützt.

Nicht mit WPMU DEV gehostet? Wir geben dir Deckung

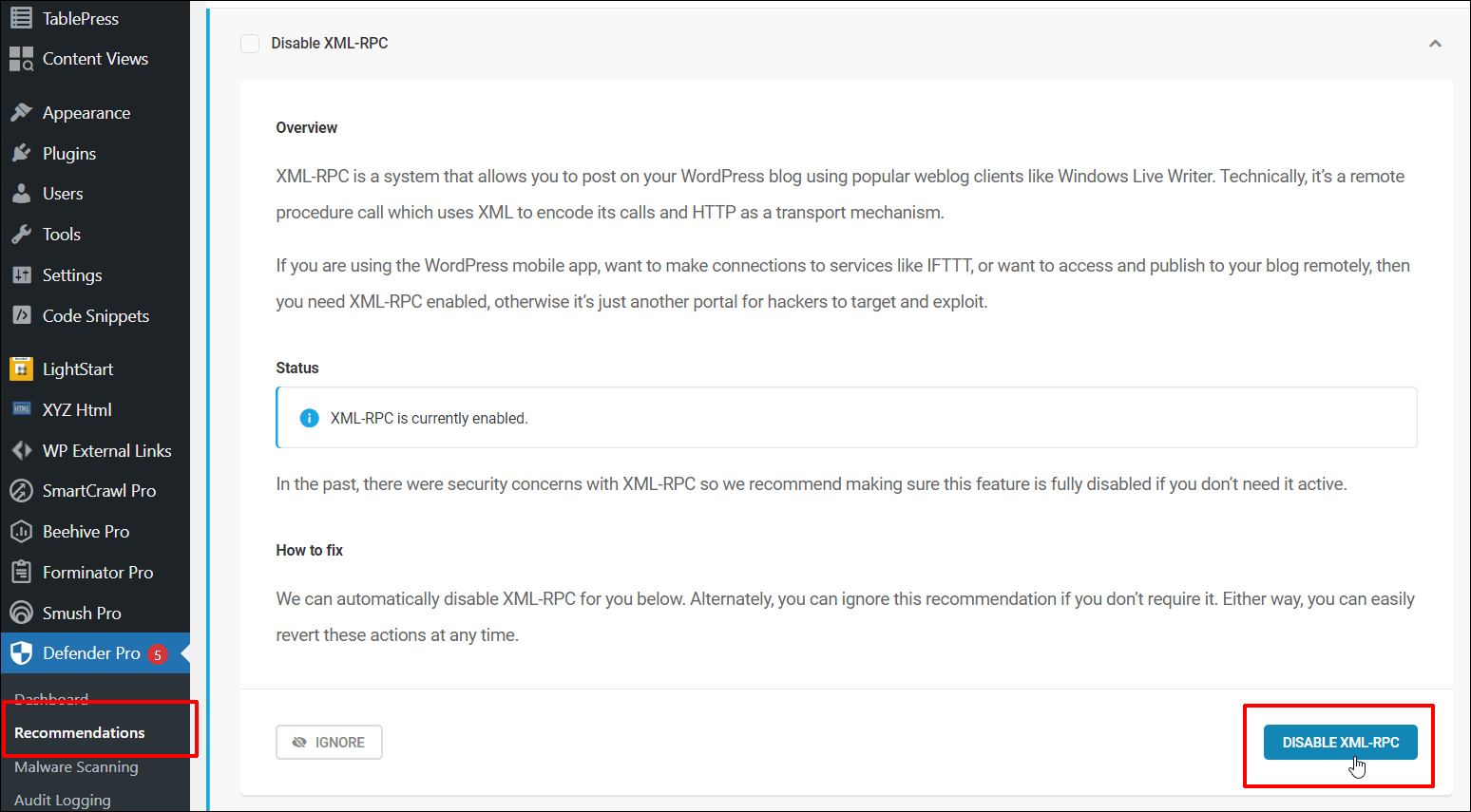

Wenn Ihre Site nicht mit WPMU DEV (tsk, tsk…) gehostet wird, können Sie unser kostenloses Defender-Sicherheits-Plugin verwenden, um XML-RPC zu deaktivieren.

Die Funktion „XML-RPC deaktivieren“ befindet sich im Abschnitt „Empfehlungen“ des Plugins.

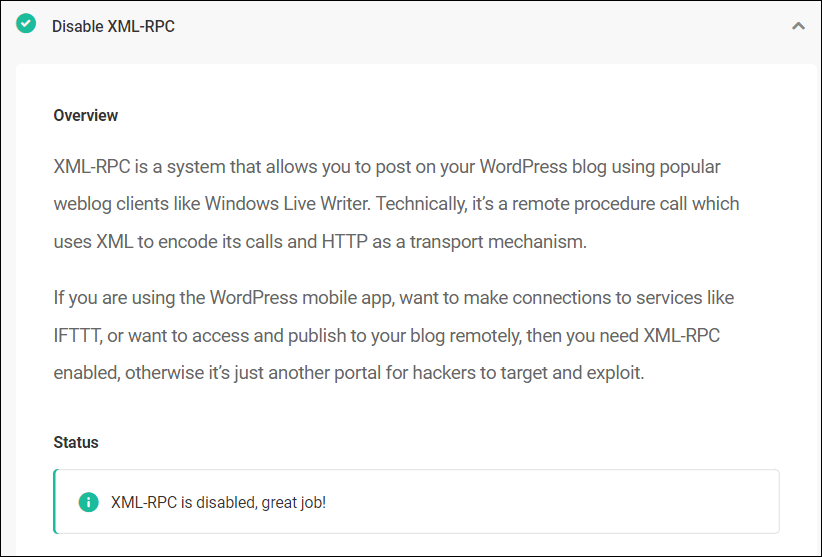

Sie können im Abschnitt „Status“ überprüfen, ob XML-RPC deaktiviert wurde.

Weitere Möglichkeiten zum Schutz Ihrer Website vor DDoS-Angriffen finden Sie in diesem Tutorial: So schützen Sie Ihre Website vor DDoS-Angriffen.

Hinweis: WordPress-Plugins blockieren XML-RPC nur auf WordPress-PHP-Ebene. Wenn also ein Angriff auftritt, erreicht die Anfrage immer noch WordPress-PHP, was die Serverlast erhöht.

Wenn Sie hingegen Block XML-RPC auf Serverebene aktivieren, erreichen die Anfragen nie Ihre Site und geben den Angreifern die Fehlermeldung „403 Forbidden“ zurück.

Weitere Informationen und ausführliche Tutorials zu den oben genannten Themen finden Sie in den folgenden Dokumentationsabschnitten: XML-RPC-Tool blockieren (Hosting) und XML RPC deaktivieren (Defender-Plugin).

RESPEKTIEREN SIE XML-RPC

Angesichts der potenziellen Sicherheitsrisiken sollten WordPress-Site-Besitzer sorgfältig abwägen, ob der Komfort, den XML-RPC bietet, seine Schwachstellen überwiegt.

Für WordPress-Sites, die von XML-RPC profitieren, empfehlen wir die Implementierung sicherer Passwörter, die Begrenzung von Anmeldeversuchen und die Verwendung eines Sicherheits-Plugins wie Defender, um die Risiken zu mindern.

Wenn die Funktionalität jedoch nicht benötigt wird und Ihre Websites auf einem unserer Hosting-Pläne laufen, empfehlen wir dringend, XML-RPC auf Serverebene mithilfe des XML-RPC-Tools zu deaktivieren, um die Möglichkeit von DDoS- und Brute-Force-Angriffen weiter zu reduzieren.