Best Practices für Cloud-Sicherheit: ein vollständiger Leitfaden

Veröffentlicht: 2023-10-24Die Sicherheit von Cloud-Daten ist für Website-Besitzer jeder Größe von größter Bedeutung geworden. Angesichts der zunehmenden Verbreitung von Cloud Computing und der ständig wachsenden Datenmengen, die generiert werden, ist es von entscheidender Bedeutung, sicherzustellen, dass vertrauliche Informationen vor unbefugtem Zugriff, Datenschutzverletzungen und Systemausfällen geschützt bleiben.

Dieser umfassende Leitfaden untersucht den Wert des Cloud-Datenschutzes, erörtert die Herausforderungen, mit denen Websitebesitzer bei der Sicherung ihrer Cloud-Daten konfrontiert sind, und bietet umsetzbare Best Practices zur Verbesserung der Cloud-Sicherheit für WordPress und darüber hinaus.

Cloud-Datenschutz verstehen

Cloud-Datenschutz umfasst die Implementierung (und Einhaltung) einer Reihe von Praktiken zum Schutz von Daten in einer Cloud-Umgebung. Da immer mehr sensible Informationen in die Cloud migrieren, nehmen auch die Bedrohungen der Cybersicherheit zu. Websitebesitzer müssen Cloud-Schutzpraktiken als entscheidenden Aspekt ihrer gesamten Sicherheitsstrategie priorisieren.

Cloud-Datenschutzpläne helfen Menschen, die folgenden Hauptprobleme anzugehen:

- Mögliche Risiken. Untersuchungen zufolge wurden im Jahr 2022 weltweit etwa 15 Millionen Datensätze aufgrund von Datenverstößen offengelegt. Die Implementierung von Cloud-Datenschutzmaßnahmen kann dazu beitragen, das Risiko des Diebstahls von geistigem Eigentum und möglicher Gefährdungen von Geschäftsgeheimnissen zu mindern.

- Umfang der Schwachstellen. Viele Organisationen verlassen sich auf mehrere Cloud-Hosting-Anbieter von Drittanbietern. Jeder Anbieter kann hinsichtlich des Datenzugriffs und der Datenfreigabe einzigartige Herausforderungen mit sich bringen. Durch die Implementierung geeigneter Cloud-Datenschutzpraktiken wird sichergestellt, dass Unternehmen kontrollieren, wo ihre Site-Medien, Anwendungen und Daten gespeichert werden, wodurch die mit dem Hosting durch Drittanbieter verbundenen Risiken verringert werden.

- Geteilte Verantwortung. Cloud-Anbieter, Site-Manager und alle Benutzer haben gemeinsame Sicherheitsverantwortung. Websitebesitzer müssen ihre Rolle und Verantwortung bei der Sicherung ihrer Cloud-Daten sowie die Verantwortung ihres Cloud-Dienstanbieters verstehen. Missverständnisse oder Fehlanwendungen gemeinsamer Sicherheitsverantwortung können zu Sicherheitslücken führen.

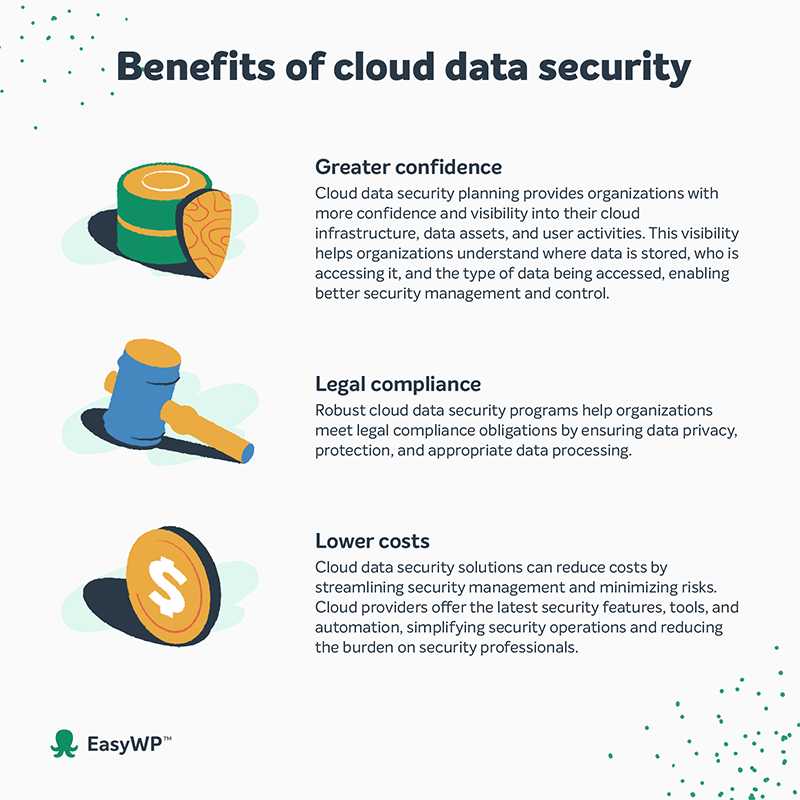

Vorteile der Cloud-Datensicherheit

Die Entwicklung robuster Cloud-Datensicherheitsressourcen bietet Websitebesitzern mehrere Vorteile:

Größeres Selbstvertrauen

Die Planung der Cloud-Datensicherheit bietet Unternehmen mehr Vertrauen und Einblick in ihre Cloud-Infrastruktur, Datenbestände und Benutzeraktivitäten. Diese Transparenz hilft Unternehmen zu verstehen, wo Daten gespeichert sind, wer darauf zugreift und auf welche Art von Daten zugegriffen wird, was eine bessere Sicherheitsverwaltung und -kontrolle ermöglicht.

Einhaltung gesetzlicher Vorschriften

Robuste Cloud-Datensicherheitsprogramme helfen Unternehmen dabei, gesetzliche Compliance-Verpflichtungen zu erfüllen, indem sie Datenschutz, Schutz und angemessene Datenverarbeitung gewährleisten.

Geringere Kosten

Cloud-Datensicherheitslösungen können Kosten senken, indem sie das Sicherheitsmanagement optimieren und Risiken minimieren. Cloud-Anbieter bieten die neuesten Sicherheitsfunktionen, Tools und Automatisierung, wodurch Sicherheitsabläufe vereinfacht und die Belastung für Sicherheitsexperten verringert wird.

Best Practices für die Cloud-Datensicherheit

Um die Sicherheit von Cloud-Daten zu verbessern, sollten Unternehmen die Implementierung der folgenden Best Practices in Betracht ziehen:

Implementieren Sie die Multi-Faktor-Authentifizierung (MFA)

Die Verwendung einer Kombination aus Benutzername und Passwort reicht nicht mehr aus, um Benutzerkonten vor Cyberkriminellen zu schützen. Die Implementierung der Multi-Faktor-Authentifizierung erhöht die Sicherheit, da Benutzer zwei oder mehr Verifizierungsfaktoren einrichten müssen, um auf ihre Online-Konten zuzugreifen. Durch diese Vorkehrung wird das Risiko erfolgreicher Cyberangriffe deutlich reduziert.

Besitzer von WordPress-Websites müssen MFA in allen Aspekten ihrer Online-Präsenz priorisieren. Der Schutz Ihrer Domain und Ihres Hosting-Backends ist von größter Bedeutung. Deshalb bietet EasyWP, unterstützt von Namecheap Cloud, MFA-Schutz für Ihre Domain, Ihren Hosting-Plan und alle anderen von Ihnen abonnierten Namecheap-Dienste.

Darüber hinaus ist die Stärkung Ihres WordPress-Dashboards mit MFA ebenso wichtig. Führende Sicherheits-Plugins wie Sucuri und Wordfence bieten hierfür hervorragende Tools. Durch die umfassende Implementierung von MFA können WordPress-Websitebesitzer ihre Sicherheitslage erheblich verbessern und sicherstellen, dass Online-Assets gut vor potenziellen Bedrohungen geschützt bleiben.

Erzwingen Sie Cloud-Backup-Lösungen

Während die Wahrscheinlichkeit eines Datenverlusts aufgrund des Versagens eines Cloud-Anbieters relativ gering ist, sind menschliche Fehler für 88 % aller Datenschutzverletzungen verantwortlich. Durch die Implementierung von Cloud-Backup-Lösungen wird sichergestellt, dass Unternehmen über zusätzliche Ebenen der externen Datensicherung verfügen.

Für WordPress-Benutzer mit EasyWP-Cloud-Hosting ist das Erstellen von Backups ein unkomplizierter Vorgang:

- Melden Sie sich bei Ihrem EasyWP-Dashboard an: Melden Sie sich zunächst mit Ihren Anmeldeinformationen bei Ihrem EasyWP-Dashboard an.

- Wählen Sie Ihre Website aus: Wählen Sie im Dashboard die WordPress-Website aus, die Sie sichern möchten.

- Navigieren Sie zu „Backups“: Suchen Sie im Menü auf der linken Seite nach der Option „Backups“ und klicken Sie darauf.

- Erstellen Sie ein Backup: Im Abschnitt „Backups“ sehen Sie die Option zum Erstellen eines neuen Backups. Klicken Sie darauf, um den Sicherungsvorgang zu starten. EasyWP erstellt automatisch ein Backup Ihrer WordPress-Site und stellt so sicher, dass Ihre Daten sicher sind und im Falle unerwarteter Probleme leicht wiederhergestellt werden können.

Aber vergessen Sie nicht: Das Erstellen von Backups Ihrer Website ist nur der Anfang. Auch andere Daten, wie etwa in der Cloud gehostete Bildbibliotheken, Kunden-Mailinglisten und Transaktionsbücher, sollten regelmäßig gesichert werden.

Benutzerzugriff verwalten

Nicht alle Mitarbeiter benötigen Zugriff auf alle Daten und Anwendungen in der Cloud-Infrastruktur. Durch die Implementierung geeigneter Zugriffskontrollmaßnahmen wird sichergestellt, dass Benutzer nur Apps und Daten anzeigen oder bearbeiten können, die für ihre Aufgaben erforderlich sind. Dies verhindert eine versehentliche Datenkompromittierung und erschwert es Hackern, mit gestohlenen Zugangsdaten in Systeme einzudringen.

Während Online-Plattformen jeweils eigene Benutzerrollen haben, sind hier die typischen Rollen aufgeführt, die standardmäßig in WordPress verfügbar sind. Die meisten Cloud-Systeme folgen einer vergleichbaren Hierarchie:

- Administrator.

- Administratoren haben die volle Kontrolle über die WordPress-Website. Sie können Inhalte erstellen, bearbeiten und löschen, Plugins und Themes verwalten, Benutzer hinzufügen oder entfernen und alle Einstellungen ändern. Diese Rolle ist normalerweise Websitebesitzern oder -managern vorbehalten.

- Editor:

- Redakteure können eigene und fremde Inhalte erstellen, bearbeiten, veröffentlichen und löschen. Sie sind für die Verwaltung und Kuratierung des Inhalts der Website verantwortlich und stellen sicher, dass dieser den Qualitätsstandards entspricht.

- Autor:

- Autoren können ihre eigenen Beiträge erstellen, bearbeiten, veröffentlichen und löschen. Sie haben weniger Kontrolle als Redakteure und sind in der Regel für die Erstellung ihrer eigenen Inhalte verantwortlich.

- Mitwirkender:

- Mitwirkende können eigene Beiträge verfassen und bearbeiten, diese jedoch nicht veröffentlichen. Stattdessen muss ihr Inhalt von einem Herausgeber oder Administrator genehmigt werden. Diese Rolle eignet sich für Gastblogger oder Content-Mitwirkende.

- Teilnehmer:

- Abonnenten haben die geringste Zugriffsebene. Sie können nur ihre eigenen Benutzerprofile verwalten und sich anmelden, um Updates von der Website zu erhalten. Diese Rolle ist ideal für regelmäßige Besucher, die mit der Website interagieren oder Beiträge kommentieren möchten.

- Höchster Vorgesetzter:

- In einem WordPress-Multisite-Netzwerk hat der Superadministrator die Kontrolle über das gesamte Site-Netzwerk. Sie können netzwerkweite Einstellungen verwalten, Sites hinzufügen oder entfernen und den Benutzerzugriff auf allen Sites steuern.

Es gibt verschiedene Situationen, in denen Benutzerzugangsdaten ausgewertet, geändert oder eingeschränkt werden sollten. Wenn ein Mitarbeiter beispielsweise die Rolle innerhalb der Organisation wechselt, sollten seine Zugriffsrechte überprüft und an die neuen Verantwortlichkeiten angepasst werden. Darüber hinaus sollte beim Ausscheiden eines Mitarbeiters aus dem Unternehmen der Zugriff umgehend widerrufen werden, um unbefugten Zugriff zu verhindern.

Bieten Sie allen Benutzern Anti-Phishing-Schulungen an

Phishing-Angriffe stellen nach wie vor eine erhebliche Bedrohung für Websites und Unternehmen dar. In 86 % der Unternehmen wird mindestens eine Person Opfer eines Phishing-Links. Regelmäßige Anti-Phishing-Schulungen, einschließlich Phishing-Simulationen, können Mitarbeiter über die Anzeichen von Phishing-Angriffen aufklären und verhindern, dass sie Opfer einer Täuschung werden.

Durch die Überwachung des Mitarbeiterverhaltens während Simulationen können Bereiche identifiziert werden, die einer weiteren Schulung bedürfen, und das allgemeine Bewusstsein für Cybersicherheit verbessert werden. Für kostenlose Online-Anti-Phishing-Schulungen sollten Sie die Ressourcen erkunden, die von Cybersicherheitsorganisationen und seriösen Institutionen bereitgestellt werden. Websites wie Cybrary und die Anti-Phishing Working Group (APWG) bieten wertvolle Kurse und Materialien an, um Privatpersonen und Unternehmen dabei zu helfen, Phishing-Angriffe zu erkennen und zu verhindern.

Verfolgen Sie Endbenutzeraktivitäten

Die Implementierung einer Echtzeitüberwachung und -analyse der Endbenutzeraktivitäten kann dabei helfen, unregelmäßige Nutzungsmuster zu erkennen und potenzielle Sicherheitsverstöße zu identifizieren. Durch die Erkennung ungewöhnlicher Aktivitäten können Sie sofort Maßnahmen ergreifen, um Hacker zu stoppen und Sicherheitsprobleme umgehend zu beheben.

Während sich Google Analytics und Bing Webmaster Tools hauptsächlich auf die Website-Leistung und SEO konzentrieren, finden Sie hier fünf Website-Aktivitäten, die Sie auf beiden Plattformen kostenlos verfolgen können, um die Sicherheit zu erhöhen.

- Traffic-Quellen und Referrer. Sowohl Google Analytics als auch die Bing Webmaster Tools liefern Daten darüber, woher Ihr Website-Verkehr kommt, einschließlich Verweisen von anderen Websites. Durch die Überwachung von Empfehlungsquellen können Sie potenzielle Bedrohungen oder verdächtige Verkehrsmuster erkennen und Maßnahmen gegen böswillige Empfehlungen oder Empfehlungs-Spam ergreifen.

- Benutzerverhalten und Engagement. Diese Plattformen bieten Einblicke in das Benutzerverhalten, wie z. B. Seitenaufrufe, Sitzungsdauer und Absprungraten. Ungewöhnliches Verhalten, wie ein plötzlicher Anstieg des Datenverkehrs oder eine ungewöhnlich hohe Absprungrate, kann auf Bot-Aktivität oder Sicherheitsbedrohungen hinweisen.

- Site-Abfragen. Google Analytics liefert Informationen zu internen Site-Suchen, während Bing Webmaster Tools Daten zu Suchbegriffen bereitstellt, die von Besuchern verwendet werden, um Ihre Site zu finden. Durch die Überwachung dieser Abfragen können Sie feststellen, ob Benutzer nach vertraulichen Informationen suchen.

- Benutzerdemografie und Standorte. Beide Plattformen stellen Daten zu Benutzerdemografien und Standorten bereit. Ungewöhnliche Benutzerdemografien oder ein plötzlicher Traffic-Zustrom von unerwarteten Orten können Warnsignale sein.

- 404 Seiten und Crawling-Fehler (Bing Webmaster Tools). Während Google Analytics 404-Fehlerseiten verfolgen kann, bieten die Bing Webmaster Tools umfassendere Crawling-Fehlerberichte. Durch die Überwachung von 404-Fehlern und Crawling-Problemen können Sie potenzielle Hacking-Versuche oder böswillige Aktivitäten erkennen, die zu Datenschutzverletzungen führen könnten.

Auch für Kleinunternehmer kann die Echtzeitüberwachung der Mitarbeiteraktivitäten nützlich sein. Wenn sich beispielsweise ein Mitarbeiter normalerweise von einem bestimmten geografischen Standort aus anmeldet, aber plötzlich von einer völlig anderen Region aus auf Unternehmenssysteme zugreift, könnte dies ein Zeichen für ein kompromittiertes Konto sein. Ebenso kann die Überwachung der Anmeldezeitstempel und deren Vergleich mit den regulären Arbeitszeiten dazu beitragen, unbefugte Zugriffsversuche außerhalb der normalen Zeitpläne zu erkennen.

Wählen Sie einen vertrauenswürdigen Cloud-Anbieter

Die Auswahl eines zuverlässigen Cloud-Datenanbieters ist entscheidend, um die Wirksamkeit aller bisherigen Best Practices sicherzustellen. Ein seriöser Cloud-Anbieter verfügt über starke Sicherheitsmaßnahmen, technische Fähigkeiten und administrative Unterstützung. Sie sollten den Datenschutz priorisieren, Branchenstandards einhalten und sich für die Kundensicherheit engagieren.

EasyWP und Namecheap: Ihre Cloud-Sicherheitspartner

Cloud-Hosting über EasyWP bietet viele Sicherheitsvorteile und ist daher eine ideale Wahl für WordPress-Site-Besitzer. Cloud-Hosting garantiert im Vergleich zu herkömmlichem Hosting eine höhere Verfügbarkeit und Zuverlässigkeit. Die Daten Ihrer Website werden auf miteinander verbundene Server verteilt, sodass eine kontinuierliche Verfügbarkeit gewährleistet ist, selbst wenn bei einem Server Probleme auftreten. Namecheap Cloud bietet eine Verfügbarkeitsgarantie von 99,9 % und Containerserver, wodurch die Möglichkeit ausgeschlossen ist, dass laute Nachbarn die Leistung Ihrer Website beeinträchtigen.

Darüber hinaus sind WordPress-Cloud-Server für die effiziente Ausführung von WordPress optimiert und bieten erstklassige Leistung. Diese Server werden von technischen Experten genau überwacht, die hervorragend darin sind, Probleme mit dem WordPress-Server schnell zu lösen. Diese Optimierung stellt sicher, dass Ihre Website reibungslos und schnell läuft, ein entscheidender Faktor für die Bereitstellung eines außergewöhnlichen Benutzererlebnisses.

Für unsere bestehenden Kunden wissen Sie bereits, welches Maß an Service und Sicherheit wir bieten. Mit EasyWP können Sie weiterhin die Sicherheit genießen, die unser Engagement für erstklassige Leistung und Sicherheit mit sich bringt. Und wenn Sie EasyWP zum ersten Mal in Betracht ziehen, sind Sie bei einem vertrauenswürdigen Partner in guten Händen, der sich für den Schutz Ihrer Online-Präsenz einsetzt.

Sichern Sie Cloud-Daten für ein sicheres Gefühl

In einer Zeit, in der Daten das Lebenselixier des Online-Betriebs sind, ist deren Schutz nicht verhandelbar. Cloud-Datensicherheit ist nicht mehr optional; Dies ist eine Grundvoraussetzung für Websitebesitzer, insbesondere für diejenigen, die Plattformen wie WordPress nutzen. Sie können Ihre Cloud-Sicherheitsbereitschaft erheblich verbessern, indem Sie die hier beschriebenen Maßnahmen ergreifen.

Die Wahl eines vertrauenswürdigen Cloud-Anbieters ist für die Sicherheitsarchitektur von entscheidender Bedeutung. EasyWP, vollständig in der Namecheap Cloud gehostet, bietet WordPress-Websitebesitzern eine sichere und zuverlässige Plattform mit optimierten Servern und außergewöhnlichem Kundensupport. Mit solch umfassenden Sicherheitsmaßnahmen können Sie sicher sein, dass Ihre in der Cloud gehostete Website vor Cyber-Bedrohungen geschützt ist, deren kontinuierlicher Betrieb gewährleistet ist und Ihre wertvollen Daten geschützt sind.