DNS Poisoning alias DNS Spoofing: Bedeutung, Prävention und Behebung

Veröffentlicht: 2022-11-11Hacker entwickeln immer neue Wege oder erfinden neue Methoden, um eine Website zu hacken oder anzugreifen. Vielleicht haben Sie auch schon oft den Begriff DNS-Poisoning oder DNS-Spoofing gehört, der als recht beliebte Cyber-Angriffsstrategie gilt. Schließlich ist es eine der einfachsten und cleversten Cyber-Angriffsstrategien, die nicht leicht zu erkennen ist.

Grundsätzlich ist DNS-Poisoning oder auch bekannt als DNS-Cache-Spoofing oder DNS-Spoofing, wie auch immer Sie es nennen möchten, einer der täuschendsten Cyber-Angriffe, bei denen Hacker den Webverkehr einer Website geschickt auf eine andere bösartige Website oder ein gefälschtes Web umleiten Server. ODER die Hacker können die Besucher einfach darauf beschränken, die gefälschte Website zu laden.

Diese bösartigen oder gefälschten Websites geben sich als die eigentliche Website aus und machen es Hackern leicht, vertrauliche Informationen von Besuchern wie Kreditkarteninformationen, Bankdaten, Passwörter oder persönliche Informationen zu stehlen.

Beim Besuch einer gefälschten oder manipulierten Website bemerkt ein Besucher möglicherweise nichts faul. Die Website sieht möglicherweise genauso normal aus wie das Original und funktioniert sogar normal, das scheint alles sicher zu sein.

Oder in einem anderen Fall könnten die Besucher es schwierig finden, die gefälschte Website neu zu laden, ohne zu wissen, dass die Website gehackt wurde. Sie versuchen immer wieder, die Website eine Zeit lang oder länger neu zu laden, und beschuldigen aus Frustration das Webhosting-Unternehmen.

Der beste Weg, DNS-Poisoning zu bekämpfen, ist Prävention. In diesem Artikel wird versucht, jeden Begriff im Zusammenhang mit DNS-Vergiftung zu untersuchen, der einige der besten Methoden kennen und teilen muss, um dies zu verhindern.

Lesen Sie diesen Artikel also weiter bis zum Ende und erfahren Sie alles über DNS-Poisoning auf sehr umfassende Weise. Lassen Sie uns anfangen!

Was ist DNS-Poisoning, auch bekannt als DNS-Spoofing?

Wie wir bereits im Einführungsabschnitt besprochen haben, ist DNS-Poisoning eine andere Art von Cyberangriff, bei dem sich ein Hacker im Grunde genommen als eine Website genau wie die ursprüngliche Website ausgibt und es ihm erleichtert, die sensiblen Informationen der Besucher zu stehlen.

Diese Nachahmung einer Website erfolgt im Allgemeinen, um Online-Phishing durchzuführen oder den normalen Fluss des Webverkehrs zu unterbrechen.

Die Hacker sind in der Lage, diese Hacking-Technik auszuführen, indem sie die Schlupflöcher in den Domain Name Systems (DNS) ausfindig machen. Wenn sie alle Schlupflöcher oder Schwachstellen erfolgreich ausfindig gemacht haben, leiten sie den Webverkehr von der ursprünglichen Website auf die gefälschte Website um.

Sie kennen sich mit dem Begriff DNS nicht aus oder wissen nicht, wie er funktioniert? Bitte lesen Sie unseren speziellen Artikel über „Was ist DNS? Wie funktioniert ein Domainname? ” Und lernen Sie all die verschiedenen damit verbundenen Begriffe und ihre Funktionalität auf sehr umfassende Weise kennen.

Um dies besser zu verstehen, betrachten wir ein Beispiel. Angenommen, jemand hat nach Ihrer Privatadresse gefragt, aber Sie möchten nicht, dass er zu Ihnen nach Hause kommt, sondern geben ihm eine gefälschte Adresse. Um die Dinge echt aussehen zu lassen, sind Sie zu dieser gefälschten Adresse gegangen und haben überall die Straßen- und Hausnummern geändert. Damit sie ohne Zweifel tatsächlich am falschen Haus oder Ziel landen können.

Wie funktioniert DNS Poisoning und was verursacht es?

Der gesamte Mechanismus der DNS-Vergiftung dreht sich um die Grundlagen, wie das Internet funktioniert und wie es Benutzer zu ihren Ziel-Websites leiten kann.

So wie Ihre Privatadressen oder jeder Ort auf der Erde eindeutige Koordinaten hat, hat jedes Gerät und jeder Server seine eigenen eindeutigen und eindeutigen IP-Adressen, was die gleiche Analogie wie unsere physischen Privatadressen darstellt. Diese IP- oder Internetprotokolladressen sind im Grunde eine Reihe von Zahlen, die mit jedem Gerät im Netzwerk verbunden sind und das Internetprotokoll für die Kommunikation verwenden.

Jede Website, die Sie besuchen, hat einen unverwechselbaren Domainnamen, der Internetbenutzern hilft, sich an sie zu erinnern und sie im Frontend zu identifizieren. Aber im Backend funktionieren die Dinge anders: Wenn ein Benutzer die Website-URL oder -Adresse in die Adressleiste des Browsers eingibt, ordnet der DNS- oder Domain-Name-Server den Domain-Namen sofort den richtigen IP-Adressen zu und leitet den Datenverkehr weiter.

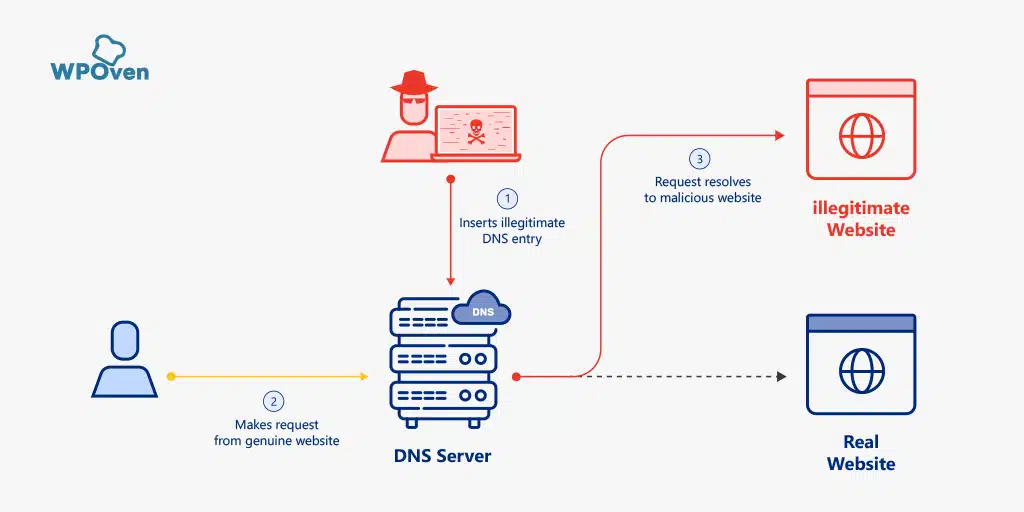

An diesem Punkt nutzten Hacker nun alle Schwachstellen und Schlupflöcher aus, um den gesamten Webverkehr auf eine gefälschte Website umzuleiten. Tatsächlich infiltrieren Hacker einen DNS-Server und nehmen einige Änderungen an seinem Verzeichnis vor, die Benutzer auf eine andere illegitime IP-Adresse verweisen. Dieser Vorgang wird technisch als DNS-Poisoning bezeichnet.

Nachdem Hacker den DNS-Server erfolgreich infiltrieren und Webverkehr auf die illegitime Website lenken konnten, wird dieser Umleitungsteil als DNS-Spoofing bezeichnet. Sind Sie zwischen DNS-Poisoning und DNS-Spoofing verwechselt worden? Keine Sorge, alle Ihre Zweifel werden im nächsten Abschnitt ausgeräumt.

Jetzt ist es nicht das Ende, die DNS-Cache-Vergiftung führt diesen ganzen Prozess noch einen Schritt weiter. Nach Abschluss der DNS-Vergiftung speichern die Browser des Benutzers die IP-Adresse der gefälschten Website in ihrem Cache-Speicher.

Wenn ein Benutzer versucht, die ursprüngliche Website zu besuchen, wird er daher automatisch auf die gefälschte Website umgeleitet, obwohl das Problem behoben wurde. Aber wie ist das möglich? Gibt es keine Sicherheitsprotokolle? Lass es uns herausfinden.

Möglicherweise haben Sie auch von DDoS-Angriffen gehört, die DNS-Poisoning sehr ähnlich sind. Lesen Sie diesen Beitrag zu „Ein vollständiger Leitfaden zu DDoS-Angriffen“ und erfahren Sie mehr darüber.

Warum kommt es zu DNS-Cache-Poisoning?

Einer der Hauptgründe für diese DNS-Cache-Vergiftung ist das gesamte schwache System zur Weiterleitung des Webverkehrs. DNS-Server verwenden UDP oder User Datagram Protocol, bei dem keine Überprüfung von Informationen erforderlich ist, die zwischen dem Absender und den Empfängern während der Kommunikation erforderlich sind.

Während bei TCP oder Transmission Communication Protocol sowohl der Absender als auch die Empfänger einen Handshake durchführen müssen, um die Kommunikation zu starten, und auch die Überprüfung der Geräteidentität durchführen müssen.

Daher bietet dieses UDP Hackern die Möglichkeit, eine Nachricht darüber zu senden und vorzugeben, dass es sich um eine Antwort eines legitimen Servers handelt, indem eine gefälschte Identität verwendet wird. Da keine zusätzliche Überprüfungsfunktion verfügbar ist, akzeptiert der DNS-Resolver, wenn er eine gefälschte Antwort erhält, die Daten ohne Zweifel und speichert sie zwischen.

Trotz der Tatsache, dass der DNS-Caching-Prozess zu viele Fehler, Schlupflöcher oder Schwachstellen aufweist. DNS-Poisoning-Angriffe durchzuführen ist nicht so einfach, wie es scheint. Um dies zu erreichen, muss ein Hacker innerhalb weniger Millisekunden schnell eine gefälschte Antwort senden, kurz bevor die Antwort des legitimen Nameservers einsetzt.

DNS-Vergiftung vs. DNS-Spoofing

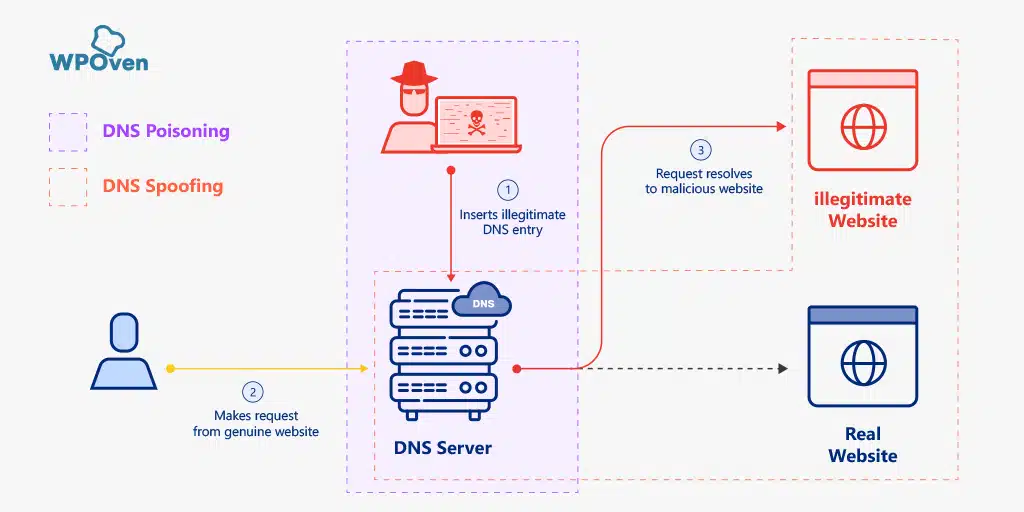

Sie haben vielleicht gesehen; Sowohl die Begriffe DNS-Poisoning als auch DNS-Spoofing werden als identisch angesehen und oft synonym verwendet. Aber es gibt einen kleinen Unterschied zwischen diesen beiden:

- DNS-Vergiftung – Es ist ein Prozess oder eine Methode, mit der Hacker oder Angreifer DNS infiltrieren und bestimmte Änderungen an den Informationen vornehmen, um den Webverkehr auf eine unzulässige Website umzuleiten.

- DNS-Spoofing – Während DNS-Spoofing das Endergebnis einer DNS-Vergiftung ist, bei der der Datenverkehr aufgrund der DNS-Cache-Vergiftung auf die bösartige Website umgeleitet wird.

Mit anderen Worten, wir können sagen, dass DNS-Poisoning der Prozess und DNS-Spoofing das Endergebnis ist.

Was sind die größten Bedrohungen durch DNS Poisoning?

DNS-Poisoning ist einer der berüchtigtsten Angriffe, die potenziell jedem oder jeder Organisation schaden können. Es ist so schwerwiegend, dass es sehr schwierig wird, das Problem zu erkennen und zu beheben, sobald Sie ihm zum Opfer gefallen sind.

Dies liegt daran, dass das Schlimmste, was jedem Gerät nach einer DNS-Vergiftung passiert, eine DNS-Cache-Vergiftung ist, die sehr schwer zu beheben ist, da der Benutzer standardmäßig automatisch immer wieder auf die bösartige Website umgeleitet wird.

Darüber hinaus ist es auch sehr schwierig, eine DNS-Vergiftung zu vermuten oder zu erkennen, insbesondere in dem Fall, in dem Hacker Ihren Website-Verkehr auf eine gefälschte Website umgeleitet haben, die genau gleich aussieht.

Infolgedessen geben die Zuschauer zweifellos ihre kritischen Informationen wie gewohnt ein und setzen sich oder ihre Organisationen einem hohen Risiko aus.

Kritischer Informationsdiebstahl

DNS-Poisoning ermöglicht es Hackern, Ihren Website-Verkehr auf eine gefälschte Website umzuleiten, die sich genau als Ihre ausgibt und vertrauliche Informationen von Besuchern wie Kreditkartendaten, Anmelde- und Passwortdaten, Bankdaten oder Sicherheitsschlüssel usw. stiehlt.

Infizieren von Geräten mit Viren und Malware

Sobald die Hacker in der Lage sind, Ihren Website-Verkehr auf ihre böswillige und illegitime imitierende Website umzuleiten, können sie auch die Geräte der Besucher infizieren, indem sie bösartige Software installieren oder Viren darauf hosten. Dies kann zu zahlreichen anderen Fehlverhalten führen, z. B. zur Infizierung anderer Geräte, mit denen sie Kontakt haben, und zum Diebstahl ihrer vertraulichen Informationen.

Blockieren von Sicherheitsupdates

Hacker können auch DNS-Poisoning verwenden, um Datenverkehr von Sicherheitsanbietern umzuleiten und sie zu blockieren, um regelmäßige Sicherheitsupdates und Patches zu erhalten. Diese Art von Angriff hat langfristige Auswirkungen und kann schwerwiegend sein, was zu einer Schwächung der allgemeinen Website-Sicherheit führt und sie ist anfälliger für andere Arten von Angriffen wie Viren und Malware.

Staatliche Beschränkungen

Abgesehen von einigen ernsthaften Bedrohungen kann die DNS-Vergiftung auch der Regierung zugute kommen, indem sie den Zugriff auf bestimmte kritische Informationen im öffentlichen Bereich einschränkt oder verbietet. Mit Hilfe dieser Technik kann die Regierung ihre Bürger kontrollieren, indem sie ihnen den Besuch bestimmter Websites verbietet, die sie nicht sehen sollen, wie z. B. dunkle Websites, militärische Informationen usw.

Wie kann man eine DNS-Vergiftung verhindern?

Es wird immer gesagt, dass „ Vorbeugen besser ist als heilen “ und es kann Sie viel mehr kosten, ein Problem zu beheben, als es zu verhindern. Sobald Ihr Gerät in eine DNS-Vergiftung gerät und Ihre Website ausfällt, werden die Besucher schließlich nicht Hacker dafür verantwortlich machen, sondern direkt Sie oder Ihr Unternehmen.

Obwohl eine DNS-Vergiftung verhindert werden muss, ist dies nicht so einfach. Sehen wir uns an, was Sie von Ihrer Seite aus tun können.

Verwenden Sie ein renommiertes und sicheres Webhosting

Es wird immer empfohlen, sich von Anfang an für ein renommiertes und sicheres Webhosting zu entscheiden, und man sollte dabei niemals Kompromisse eingehen. Da es viele Webhosting-Dienstleister gibt, sollten Sie den einzigen auswählen, der einen guten Ruf und die besten Sicherheitsfunktionen in der Branche hat.

WPOven ist einer der renommierten und renommierten Webhosting-Dienstleister in den USA, der daran glaubt, ein großartiges Webhosting-Erlebnis zu bieten. Alle auf WPOven gehosteten Websites sind mit Sicherheit auf Unternehmensebene und anderen Funktionen ausgestattet, die niemand zu erschwinglichen Preisen anbieten kann. Einige der erstklassigen Sicherheitsfunktionen von WPOven , die Sie niemals verpassen sollten, sind:

- Lassen Sie uns SSL für alle Ihre Websites verschlüsseln

- Gehärtete Server

- Webanwendungs-Firewall

- Eingebauter Bot-Schutz

- Regelmäßige Anti-Malware-Scans

- 24x7 WordPress-Expertenunterstützung

- Weltweite Cloudflare-Integration

- Unbegrenzte Inszenierung

- Tägliches Offsite-Backup und 1-Klick-Wiederherstellung

- Anti-Hacking-Unterstützung

- Automatische und sichere Updates usw.

Um mehr zu erfahren, können Sie auch unsere spezielle Seite zum Thema „Hochsicheres WordPress-Hosting“ besuchen.

DNS-Sicherheitserweiterungen (DNSSEC) aktivieren

Die Aktivierung von DNSSEC kann einer der wichtigsten Schritte sein, der Ihnen hilft, DNS-Poisoning oder DNS-Spoofing zu verhindern. DNSSEC fügt eine Authentifizierungsebene hinzu, die in Ihren typischen Internetprotokollen zur Überprüfung von DNS-Daten fehlt.

Verwenden Sie die integrierte Schutz-DNS-Software

Einige der DNS-Software verfügen über integrierte Schutzfunktionen. Sie müssen mit den Entwicklern sprechen und dies bestätigen, bevor Sie sie installieren.

Halten Sie Ihr System auf dem neuesten Stand

Es wird immer empfohlen, dass Sie Ihr System mit den neuesten verfügbaren Versionen oder Definitionen auf dem neuesten Stand halten. In ähnlicher Weise muss auch Ihr DNS regelmäßig aktualisiert werden, wodurch häufig neue Sicherheitsprotokolle und Fehlerbehebungen hinzugefügt und frühere Schwachstellen entfernt werden. Darüber hinaus können Sie mit den neuesten Updates auch für zukünftige Änderungen gerüstet sein.

Beschränken Sie DNS-Anfragen

Das Einschränken oder Begrenzen von DNS-Anfragen auf offene Ports hilft Ihnen, eine Flut von Anfragen zu vermeiden, die möglicherweise Ihre Daten infizieren können.

Aktivieren Sie immer die Datenverschlüsselung

Das Aktivieren der Datenverschlüsselung in DNS-Anforderungen sowie Antworten kann ebenfalls vorteilhaft sein, um eine DNS-Vergiftung zu verhindern. Dies fügt eine zusätzliche Schutzebene hinzu, durch die es für Hacker schwierig wird, die Daten abzufangen und Fehlverhalten fortzusetzen.

Wenn beispielsweise ein Hacker in der Lage ist, in Ihr DNS einzudringen und diese Daten abzufangen, kann er trotzdem nichts tun. Da die Daten verschlüsselt sind, sind sie nicht lesbar und Hacker können diese bestimmten Informationen nicht verwenden, um sich als die ursprüngliche Website auszugeben.

Wie erkennt man eine DNS-Vergiftung?

Wenn Sie nun überprüfen möchten, ob Ihre Website Opfer einer DNS-Vergiftung geworden ist oder nicht, müssen Sie Folgendes überprüfen:

- Ein unerwarteter Rückgang Ihres Website-Traffics kann ein Zeichen für eine DNS-Vergiftung sein, da Ihr gesamter Website-Traffic auf eine illegitime Website umgeleitet wird.

- Versuchen Sie, von einem anderen Gerät aus auf Ihre Website zuzugreifen oder verwenden Sie ein VPN und prüfen Sie, ob Ihre Website auf eine unbekannte Website umgeleitet wird oder nicht. Wenn ja, bedeutet dies, dass Ihr DNS-Cache vergiftet wurde.

- Wenn Sie verdächtige DNS-Aktivitäten bemerken, die auf einer Domäne gefunden wurden, unabhängig davon, ob es sich um eine einzelne Quelle für einzelne Domänen oder mehrere Domänen handelt.

Verschiedene Ansätze zur Behebung von DNS-Poisoning

Bisher wissen Sie, wie DNS-Poisoning abläuft, welche möglichen Bedrohungen es gibt, welche vorbeugenden Maßnahmen es gibt und wie Sie es erkennen können. Aber wenn Sie das Pech haben und Ihre Website Opfer einer DNS-Vergiftung wird, dann Wie können Sie das Problem beheben? Lassen Sie uns einige der Methoden überprüfen, die Ihnen helfen können, damit umzugehen.

Führen Sie ein Antimalware-Programm aus

Wenn Sie in der Lage sind, eine DNS-Vergiftung zu erkennen, müssen Sie zunächst sicherstellen, dass keine Malware-Infektion stattgefunden hat. Um dies sicherzustellen, führen Sie ein Antimalware-Programm aus und prüfen Sie, ob es es erkennen und das Problem lösen kann. Einige der Antimalware-Programme können das Problem der DNS-Vergiftung jedoch immer noch nicht erkennen und beheben, daher können Sie sich nicht vollständig darauf verlassen.

Sie müssen auch bedenken, dass jede Malware-Infektion anders funktioniert und daher einen anderen Ansatz erfordert, um sie zu beheben.

DNS-Poisoning manuell beheben

Wenn Antimalware bei Ihnen nicht funktioniert, können Sie es als zweite Methode manuell versuchen. Dazu müssen Sie zunächst Ihr Internetgerät (Wi-Fi) vollständig ausschalten oder das Netzwerkkabel eines beliebigen PCs abziehen. Der PC kann also keinen weiteren bösartigen Code herunterladen, während Sie versuchen, das Problem zu beheben.

Wenn Sie Ihr Gerät erfolgreich von einer beliebigen Netzwerkquelle getrennt haben, ist es an der Zeit, loszulegen. Der gesamte DNS-Poisoning-Mechanismus basiert auf der Umleitung des Windows-Namensauflösungsprozesses.

In Wirklichkeit verwendet das Windows-Betriebssystem selbst mehrere Namensauflösungsmechanismen, von denen die meisten nur Überbleibsel aus den Anfangstagen sind.

So funktioniert die Windows-Namensauflösung. Wenn Windows versucht, einen Namen aufzulösen, prüft es zunächst, ob es sich nicht um seinen eigenen Namen handelt, und überprüft anschließend die Hosts-Datei. Die Überprüfung der Hostdatei ist obligatorisch, da sie eines der beliebtesten Angriffsziele für Hacker ist.

Falls Windows den Hostnamen nicht über die Hostdatei auflösen kann, hat es keine andere Wahl, als DNS zu verwenden. Auch wenn DNS ebenfalls nicht funktioniert, verwendet das Windows-Betriebssystem NetBIOS als letzte Option.

Da der gesamte Namensauflösungsmechanismus von der Windows-Registrierung verwaltet und gesteuert wird. Es wird dringend empfohlen, dass Sie zuerst eine Sicherungskopie Ihres Geräts erstellen und dann mit der Bearbeitung der Registrierung fortfahren. Dies liegt daran, dass möglicherweise Ihr gesamtes Betriebssystem beschädigt werden könnte, wenn etwas schief geht.

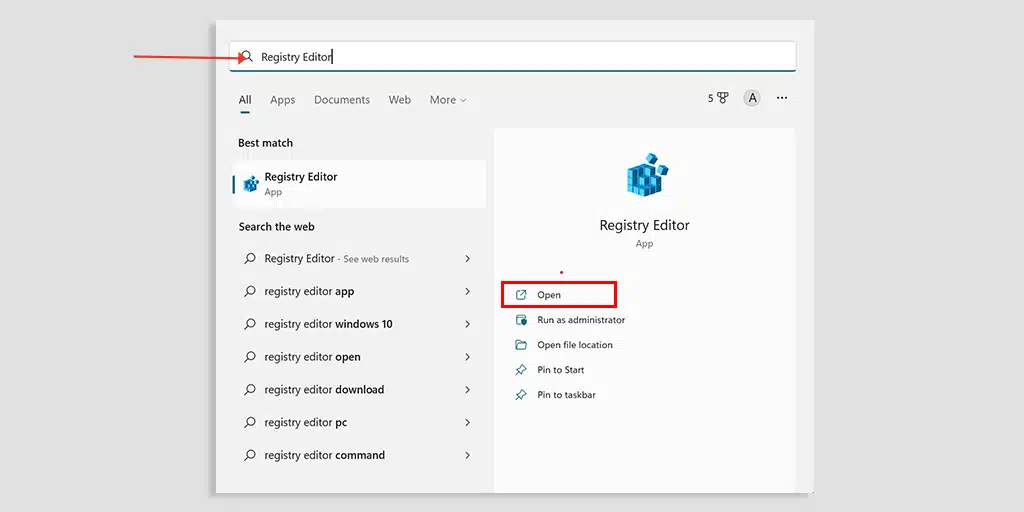

Öffnen Sie nun den Registrierungseditor, Sie finden ihn in Ihrem Windows-Betriebssystem, indem Sie einfach in der Menüleiste suchen, wie im Bild unten gezeigt.

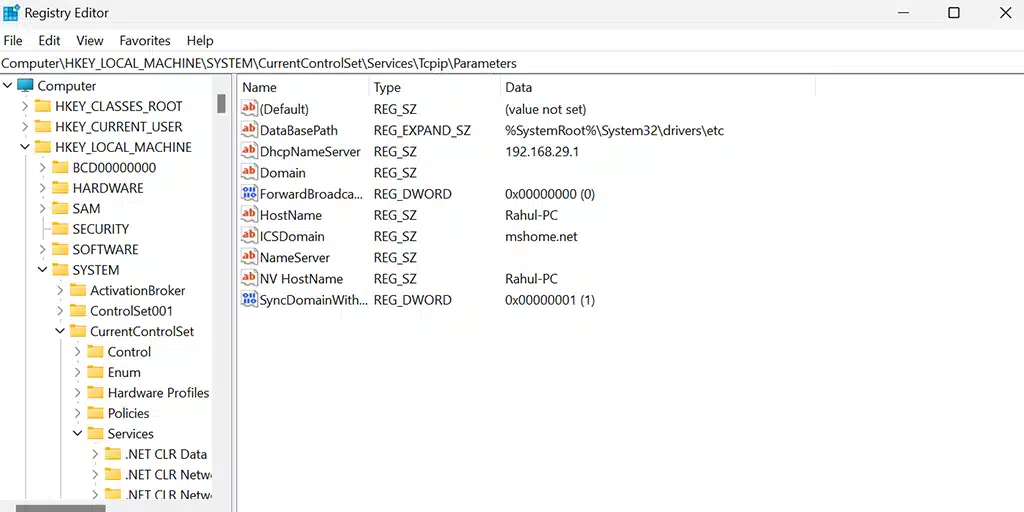

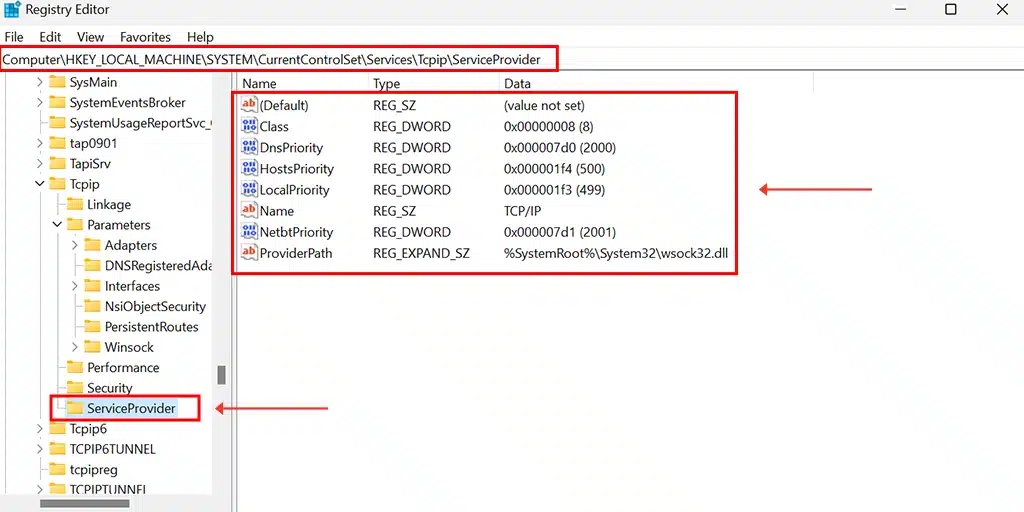

Gehen Sie nun im Registrierungseditor zu HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services > Tcpip > Parameters . Wie wir bereits gesagt haben, initiiert Windows den Namensauflösungsprozess, indem es prüft, ob der Hostname sein eigener ist oder nicht. Im Schlüssel HostName finden Sie also, dass der Hostname des Systems wie unten gezeigt gespeichert wird.

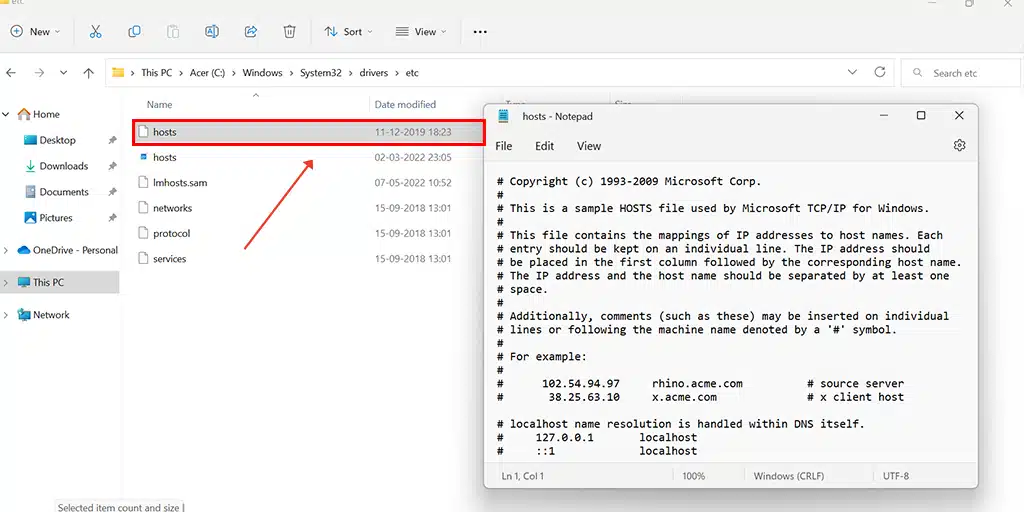

Nachdem Sie nun den HostName überprüft haben, prüft das Betriebssystem im nächsten Schritt die Host-Datei. Sowohl Windows 10- als auch 11-Benutzer können den Speicherort ihrer Hostdatei unter C:\Windows\System32\Drivers\etc finden. Standardmäßig sollte jeder in der Hostdatei erwähnte Kommentar mit einem Nummernzeichen (#) beginnen, es sei denn, Sie haben bestimmte Änderungen daran vorgenommen.

Da wir zuvor den gesamten Namensauflösungsmechanismus besprochen haben und seine Reihenfolge von der Registrierung selbst verwaltet wird, können Sie die Reihenfolge überprüfen und verifizieren, indem Sie zum Speicherort HEKY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ServiceProvider in der Registierungseditor.

Jetzt können Sie sehen, dass verschiedene Einträge verfügbar sind, z. B. DNS-Priorität, HostsPriority, LocalPriority und NEtbtPriority. Jedem von ihnen wurde eine eindeutige Nummer zugewiesen, die ihre Prioritätshierarchie darstellt. Je höher der numerische Wert, desto niedriger die Priorität und umgekehrt. Daher zeigt LocalPriority mit einem zugewiesenen numerischen Wert von (499) eine höhere Priorität als HostPriority mit einem (500) zugewiesenen numerischen Wert.

Wenn Sie nicht viel tiefer darauf eingehen möchten, gibt es zwei wichtige Dinge, die Sie von Ihrer Seite aus tun können. Als Erstes müssen Sie Ihre IP-Adresskonfiguration untersuchen und verifizieren, um sicherzustellen, dass Ihr Gerät keinen unzulässigen DNS-Server verwendet hat.

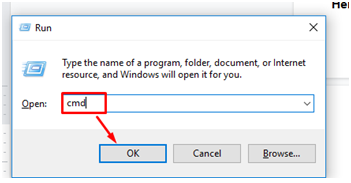

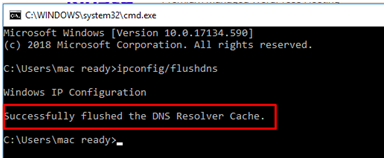

Als zweites können Sie Ihren DNS-Cache vollständig leeren, um sich von potenziell verdächtigen Einträgen zu befreien. Dazu müssen Sie lediglich eine Eingabeaufforderung auf Ihrem Windows-PC öffnen und die folgenden einfachen Schritte ausführen:

Hier sind die Schritte zum Löschen von Fenstern, um DNS zu leeren –

- Wechseln Sie in den Eingabeaufforderungsmodus:

- A. Drücken Sie die Tasten Windows + R auf Ihrer Tastatur

- Dadurch wird ein kleines Feld für Run Commands gestartet.

- Geben Sie CMD in das Feld ein und drücken Sie die Eingabetaste

- Es öffnet den Eingabeaufforderungsbildschirm

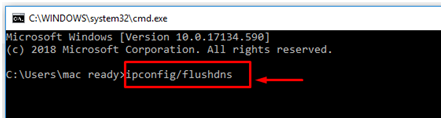

- Geben Sie ipconfig/flushdns ein und drücken Sie die Eingabetaste, wie unten gezeigt

- Die Erfolgsmeldung wird als Bestätigung des DNS-Flush angezeigt

Es gibt keine eindeutige Regel zur Behebung einer DNS-Vergiftungsinfektion. Jede einzelne Infektion ist anders und erfordert unterschiedliche Ansätze, um sie zu bekämpfen. Aber für jede Infektion müssen Sie zuerst versuchen, sie mit einem Anti-Malware-Programm zu beheben, bevor Sie zur manuellen Methode übergehen.

Beispiele für DNS-Poisoning

Es wurden viele Fälle von DNS-Vergiftungen gemeldet, von denen einige der bekanntesten Fälle unten erwähnt werden:

Laut den Berichten der renommierten US-amerikanischen Tech-News-Publikation The Register wurde das Amazon AWS-Netzwerk im Jahr 2018 von einer Gruppe von Dieben gekapert, die einen Teil der Kryptowährung von MYEtherWallet stehlen.

Der Gruppe von Dieben gelang es, das AWS-Netzwerk zu infiltrieren und eine DNS-Vergiftung durchzuführen, wodurch sie den gesamten Datenverkehr von den im Netzwerk gehosteten Domains auf eine gefälschte Website umleiten konnten.

Eines der Hauptopfer dieses Angriffs war die berühmte Kryptowährungs-Website Myetherwallet.com . Die Diebe waren in der Lage, den gesamten Datenverkehr von myetherwallet.com auf eine bösartige Website umzuleiten, die sich als echte Website ausgab, und stahlen alle sensiblen Informationen wie die Anmeldeinformationen der Besucher.

Infolgedessen verwendeten die Diebe diese Informationen, um sich bei ihren eigentlichen myetherwallet-Konten anzumelden und alle Gelder abzuschöpfen.

Es wurde geschätzt, dass es den Banditen im Laufe der Zeit gelungen ist, etwa 17 Millionen Dollar in Ethereum auf ihre eigenen Wallets zu transferieren.

Zusammenfassung

DNS-Angriffe sind nicht mehr neu und schon lange vorherrschend. Der beste Weg, solche Angriffe in Zukunft zu bekämpfen, besteht darin, strenge und starke Präventivmaßnahmen zu ergreifen, anstatt nach einer Lösung zu suchen.

Dies liegt daran, dass diese Arten von Angriffen sehr schwer zu erkennen sind und sich jede Infektion von anderen unterscheiden kann. Daher ist die Lösung nicht festgelegt. Das Beste, was Sie von Ihrer Seite aus tun können, ist, Ihre Website auf einer zuverlässigen, vertrauenswürdigen und renommierten Webhosting-Website zu hosten und sich beruhigt zu fühlen.

Wenn Sie einige Punkte hinzufügen möchten oder Zweifel haben, teilen Sie uns dies bitte im Kommentarbereich unten mit.

Die Wahl des richtigen Webhosts kann Ihr Segen sein, um Sie vor allen Hackerangriffen, Sicherheitsbedrohungen, Problemen bei der Handhabung von Websites und vielem mehr zu bewahren. Sie können Webhosting-Dienste völlig unbesorgt erleben, indem Sie Ihre Website auf den hochsicheren, zuverlässigen und schnellsten dedizierten Servern von WPOven hosten . Sie werden versorgt,

- Lassen Sie uns SSL für alle Ihre Websites verschlüsseln

- Gehärtete Server

- Webanwendungs-Firewall

- Eingebauter Bot-Schutz

- Regelmäßige Anti-Malware-Scans

- 24x7 WordPress-Expertenunterstützung

- Weltweite Cloudflare-Integration

- Tägliches Offsite-Backup und 1-Klick-Wiederherstellung

- Anti-Hacking-Unterstützung

- Automatische und sichere Updates usw.

Sie können all diese Funktionen und vieles mehr in einem einzigen Plan ab 16,61 $ pro Monat mit unbegrenzten kostenlosen Migrationen, unbegrenztem Staging und einer 14-tägigen risikofreien Garantie nutzen. Melden Sie sich jetzt an!

Häufig gestellte Fragen

Woher weiß ich, ob mein DNS vergiftet ist?

Es gibt einige Möglichkeiten, wie Sie erkennen oder überprüfen können, ob Ihr DNS vergiftet ist oder nicht.

1. Überprüfen Sie, ob es einen unerwarteten Rückgang des Website-Traffics gibt

2. Überwachen Sie Ihr DNS auf verdächtige Aktivitäten

3. Versuchen Sie, von einem anderen Gerät aus auf Ihre Website zuzugreifen oder verwenden Sie ein VPN und prüfen Sie, ob Ihre Website auf eine unbekannte Website umgeleitet wird oder nicht.

Was sind die häufigsten DNS-Angriffe?

Die häufigsten DNS-Angriffe sind:

1. DDoS-Angriffe

2. DNS-Spoofing

3. DNS-Flooding

4. NXDOMain-Angriff

5. DNS-Tunneling usw.

Warum verwenden Hacker DNS-Poisoning?

Hacker verwenden DNS-Poisoning, um DNS-Spoofing durchzuführen, wodurch der gesamte Webverkehr auf eine andere sich als betrügerisch ausgebende Website umgeleitet wird. Diese Art von Angriff öffnet Hackern die Tür, um vertrauliche Informationen von Besuchern zu stehlen oder den Internetverkehr zu unterbrechen.