Stärken Sie Ihre WordPress-Site vor SQL-Injection: 9 effektive Möglichkeiten

Veröffentlicht: 2023-09-23Stellen Sie sich Ihre Website als eine hoch aufragende Festung vor, die Ihre wertvollen Daten und Inhalte schützt. Stellen Sie sich nun einen gerissenen Hacker vor, der mit den dunklen Künsten des Cyber-Einbruchs bewaffnet ist und versucht, die Verteidigungsanlagen Ihrer Burg zu durchbrechen. In diesem hochriskanten digitalen Kampf ist SQL-Injection eine der gefährlichsten Waffen im Arsenal des Hackers. Aber wie rüsten Sie sich für den Kampf und bereiten sich darauf vor, Ihre Website vor Schwachstellen zu schützen? Nun, Sie werden es gleich herausfinden. Tragen Sie also Ihre Rüstung und tauchen Sie ein in unsere ausführliche Anleitung unten.

SQL-Injection ist eine bösartige Technik, die Ihre WordPress-Site anfällig für Ausbeutung machen kann. Es ist wie ein Trojanisches Pferd, das sich in das Allerheiligste Ihrer Website einschleicht, Sicherheitsmaßnahmen umgeht und dort Chaos anrichtet. Daher besprechen wir nicht nur die SQL-Schwachstellen, auf die Sie achten müssen, sondern besprechen in diesem Blog auch die Möglichkeiten, wie Sie das Risiko eines Angriffs durch Hacker und Phishing-Sites verringern können.

Was ist SQL-Injection: Die Grundlagen verstehen

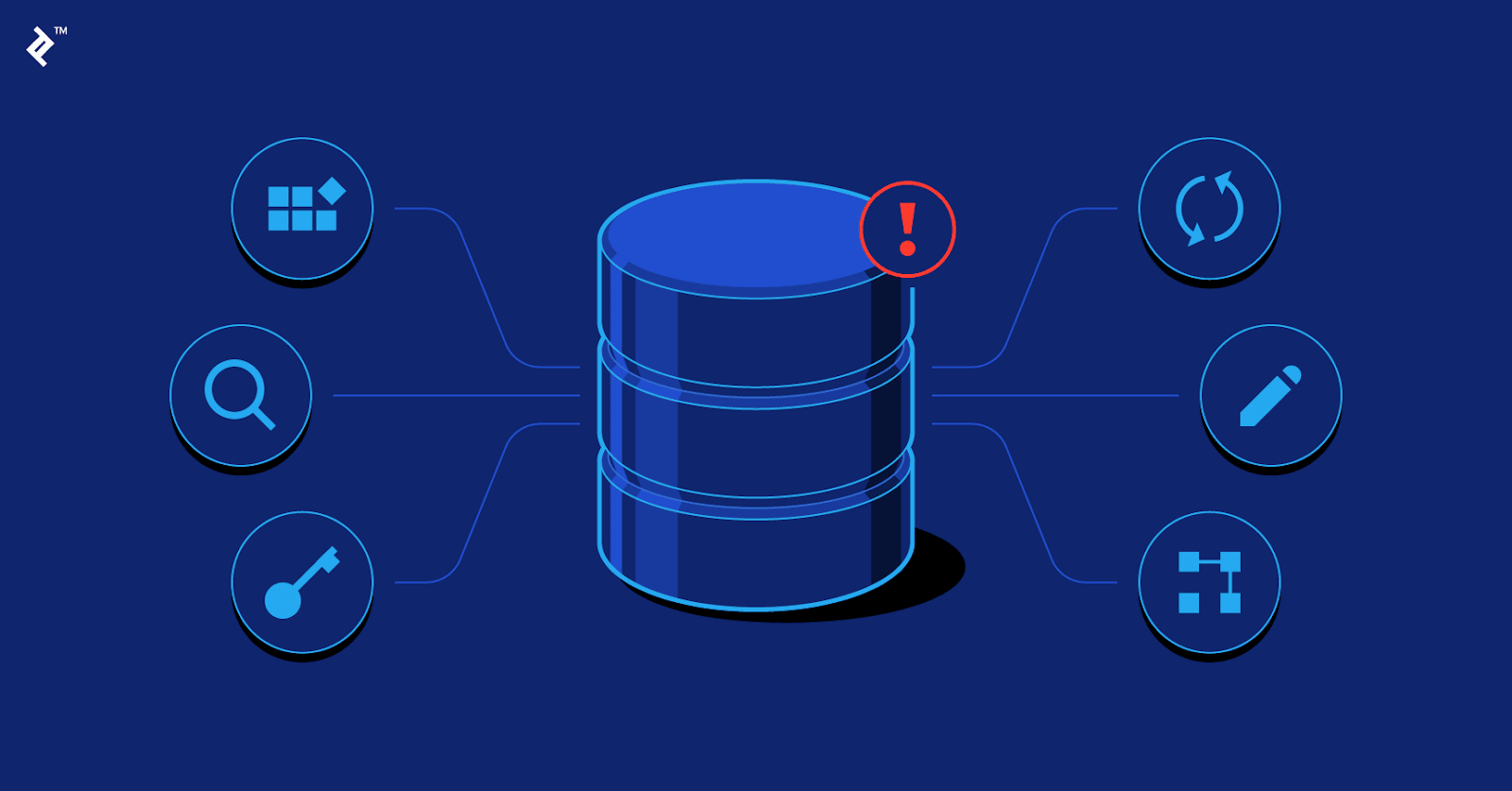

Beginnen wir zunächst mit den Grundlagen. SQL ist eine Sprache zum Verwalten und Abrufen von Daten aus Datenbanken. Wenn eine Website mit einer Datenbank interagiert, verwendet sie häufig SQL-Abfragen, um Informationen abzurufen oder zu ändern. Aber was bedeutet dann eigentlich SQL-Injection und warum wäre es schlecht für Ihre Website?

SQL-Injection, abgekürzt als SQLi, ist eine Art Cyberangriff, der Schwachstellen in der Sicherheit einer Webanwendung ausnutzt, um deren Datenbank mithilfe von SQL-Befehlen (Structured Query Language) zu manipulieren . Bei einem SQL-Injection-Angriff fügt ein Angreifer bösartigen SQL-Code in die Eingabefelder oder URLs der Anwendung ein, die mit der Datenbank interagieren. Die Anwendung führt unwissentlich diesen eingeschleusten SQL-Code zusammen mit ihren legitimen SQL-Befehlen aus, was zu unbefugtem Zugriff, Datenmanipulation oder sogar potenzieller Zerstörung der Datenbank führt.

Wie verletzt SQL-Injection die Sicherheit in WordPress?

SQL-Injection tritt auf, wenn eine Anwendung Benutzereingaben nicht ordnungsgemäß validiert und bereinigt. Angreifer nutzen diese Schwachstelle aus, um SQL-Code einzuschleusen, wodurch die beabsichtigte Funktionalität der Anwendung verändert und auf die zugrunde liegende Datenbank zugegriffen wird. Hier erfahren Sie, wie es typischerweise zu Sicherheitsverletzungen kommt:

Fehlende Eingabevalidierung: Wenn eine Anwendung Benutzereingaben (wie Anmeldeformulare oder Suchfelder) ohne ordnungsgemäße Validierung akzeptiert, kann sie dazu verleitet werden, bösartigen SQL-Code zu akzeptieren.

Unzureichende Bereinigung: Wenn Sonderzeichen in Benutzereingaben nicht ordnungsgemäß bereinigt oder mit Escapezeichen versehen werden, kann bösartiger Code innerhalb der SQL-Abfrage ausgeführt werden, was zu einer Änderung des Verhaltens führt.

Unzureichende Fehlerbehandlung: Von der Anwendung generierte Fehlermeldungen können unbeabsichtigt wertvolle Informationen über die Datenbankstruktur preisgeben, was Angreifern bei der Entwicklung effektiver SQL-Injection-Angriffe hilft.

Verschiedene Arten der SQL-Injection

Diese Arten von Angriffen manifestieren sich in verschiedenen Formen und zielen jeweils darauf ab, Schwachstellen Ihrer WordPress-Website auf unterschiedliche Weise auszunutzen :

Klassische SQL-Injection : Der Angreifer manipuliert Eingabefelder, um Daten zu ändern oder abzurufen, die Datenbankstruktur zu ändern oder sogar Verwaltungsbefehle auszuführen.

Blind Injection : Hier sieht der Angreifer die Ergebnisse seiner böswilligen Aktionen nicht direkt. Sie schließen aus den Antworten der Anwendung auf Erfolg oder Misserfolg und werden häufig zum Extrahieren vertraulicher Informationen verwendet.

Zeitbasierte blinde SQL-Injection : Angreifer führen Verzögerungen in der Antwort der Anwendung ein, um auf den Erfolg injizierter SQL-Anweisungen zu schließen und so die Datenextraktion zu unterstützen.

Fehlerbasierte Injektion : Ausnutzen von Fehlermeldungen, um Informationen über die Datenbank zu sammeln und Angreifern dabei zu helfen, effektive SQL-Injektionen zu entwerfen.

Union-basierte SQL-Injection : Verwendung des SQL UNION-Operators zum Kombinieren von Ergebnissen aus verschiedenen Abfragen, häufig zum Extrahieren von Daten aus der Datenbank.

9 beste Möglichkeiten, WordPress-Site vor SQL-Injection zu schützen

Der Schutz Ihrer WordPress-Site vor solchen Injektionsangriffen ist von größter Bedeutung, um die Sicherheit Ihrer Daten und die Integrität Ihrer Webanwendung zu gewährleisten. Hier sind neun wirksame Strategien zur Verhinderung von SQL-Injection:

Eingabevalidierung und -bereinigung

Implementieren Sie strenge Eingabevalidierungs- und Bereinigungspraktiken für alle Benutzereingaben. Stellen Sie sicher, dass in Formulare eingegebene oder über URLs empfangene Daten auf Richtigkeit überprüft und bereinigt werden, um potenziell schädliche Zeichen zu entfernen. WordPress bietet hierfür Funktionen wie sanitize_text_field() und esc_sql() an.

Vorbereitete Anweisungen (parametrisierte Abfragen)

Nutzen Sie bei der Interaktion mit der Datenbank vorbereitete Anweisungen und parametrisierte Abfragen. Vorbereitete Anweisungen trennen SQL-Code von Benutzereingaben, sodass Angreifer keinen schädlichen SQL-Code in die Abfrage einschleusen können. WordPress stellt hierfür Funktionen wie $wpdb->prepare() zur Verfügung.

Quelle: Toptal

Verwenden Sie Object-Relational Mapping (ORM)

Erwägen Sie die Verwendung einer ORM-Bibliothek (Object-Relational Mapping) oder eines Frameworks wie WP_Query oder Doctrine für Datenbankinteraktionen. ORM-Tools abstrahieren SQL-Abfragen und verringern das Risiko einer Injektion, indem sie die Abfragegenerierung und Eingabebereinigung automatisch durchführen.

Benutzereingaben entkommen

Benutzereingaben beim Einbetten in SQL-Abfragen ordnungsgemäß maskieren. WordPress bietet Funktionen wie $wpdb->prepare() , $wpdb->escape() und esc_sql() , um Daten zu maskieren und zu bereinigen, bevor sie in Abfragen verwendet werden.

Beschränken Sie Datenbankrechte

Befolgen Sie das Prinzip der geringsten Rechte für Datenbankbenutzer. Stellen Sie sicher, dass das von Ihrer WordPress-Anwendung verwendete Datenbankbenutzerkonto nur über die erforderlichen Berechtigungen zur Ausführung der beabsichtigten Vorgänge verfügt, um den potenziellen Schaden zu begrenzen, den ein Angreifer anrichten kann.

Regelmäßige Updates und Patches

Halten Sie Ihren WordPress-Kern, Ihre Plugins und Themes auf dem neuesten Stand. Entwickler veröffentlichen häufig Updates, um Sicherheitslücken zu schließen. Um zu verhindern, dass Angreifer bekannte Schwachstellen ausnutzen, ist es wichtig, auf dem neuesten Stand zu bleiben.

Webanwendungs-Firewall (WAF)

Stellen Sie eine Web Application Firewall (WAF) bereit, um eingehenden Datenverkehr auf mögliche SQL-Verletzungsversuche zu überwachen und zu filtern. Eine WAF kann dazu beitragen, böswillige Anfragen zu blockieren und eine zusätzliche Verteidigungsebene gegen solche Angriffe bereitzustellen.

Sicherheits-Plugins

Erwägen Sie die Verwendung von Sicherheits-Plugins wie Wordfence oder Sucuri Security , die spezielle Funktionen zum Schutz vor SQL-Query-Injection und anderen häufigen Schwachstellen in Webanwendungen bieten. Diese Plugins können Echtzeitüberwachung und Bedrohungserkennung ermöglichen.

Regelmäßige Sicherheitsaudits und Penetrationstests

Führen Sie regelmäßig Sicherheitsüberprüfungen und Penetrationstests Ihrer WordPress-Site durch. Dieser proaktive Ansatz kann dazu beitragen, Schwachstellen zu erkennen und zu beheben, bevor Angreifer sie ausnutzen können.

Schützen Sie Ihre WordPress-Site vor SQL-Verstößen

Durch die Umsetzung dieser neun effektiven Strategien können Sie die WordPress-Website vor SQL-Injection-Angriffen schützen und ihre allgemeine Sicherheitslage verbessern. Denken Sie daran, dass ein proaktiver und mehrschichtiger Sicherheitsansatz der Schlüssel zum Schutz Ihrer wertvollen Daten und Ihrer Online-Präsenz ist.

Teilen Sie Ihre Kommentare gerne im Feedback-Bereich mit, abonnieren Sie unseren Blog und treten Sie unserer Facebook-Community bei für weitere spannende Updates.