So beheben Sie die ERR_SSL_OBSOLETE_VERSION-Warnung in Chrome

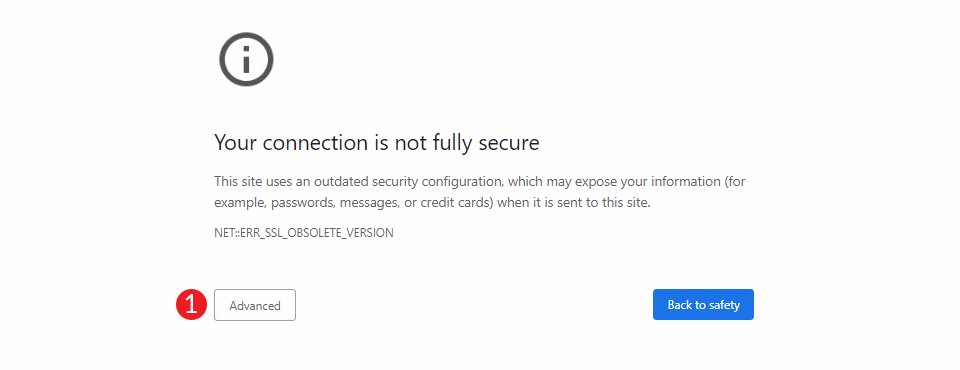

Veröffentlicht: 2022-08-28Einer der besorgniserregendsten Fehler, auf die Ihre Website-Besucher stoßen können, ist eine Sicherheitswarnung. Bei all den Brute-Force-Angriffen, Malware und Denial-of-Service-Angriffen ist es für Internetnutzer von entscheidender Bedeutung, sicher zu surfen und einzukaufen. Wenn auf Ihrer Website die Warnung ERR_SSL_OBSOLETE_VERSION angezeigt wird, können Besucher nicht auf Ihre Website zugreifen, ohne auf einen Link in der Fehlermeldung zu klicken, der ihnen im Grunde sagt, dass sie nicht zurückkehren sollten.

In diesem Beitrag besprechen wir, was die ERR_SSL_OBSOLETE_VERSION-Warnung ist und welche Schritte Sie unternehmen können, um sie zu beheben. Wir zeigen Ihnen auch, wie Sie diese Korrekturen lokal auf den beiden gängigsten Webservern – Apache und NGINX – testen können. Lass uns rocken und rollen.

Was ist die ERR_SSL_OBSOLETE_VERSION-Warnung?

Die Warnung ERR_SSL_OBSOLETE_VERSION ist eine Fehlermeldung, die Ihre Website-Besucher sehen, wenn Ihr Sicherheitszertifikat eine veraltete Version wie TLS 1.0 oder 1.1 verwendet. Ab der Veröffentlichung von Chrome 72 wurden diese Versionen nicht mehr unterstützt.

Was ist TLS vs. SSL?

Transport Layer Security (TLS) ist ein Internet-Sicherheitsprotokoll, das die Authentifizierung und sichere Bereitstellung von Inhalten im Internet ermöglicht. Es macht zum Beispiel Dinge wie die Verwendung einer Kreditkarte für Einkäufe oder das Ausfüllen von Mitarbeiteranträgen mit sensiblen Informationen auf Websites sicher.

Secure Socket Layers (SSL) ist eine veraltete Methode zur Verschlüsselung der Verbindung zwischen einem Client und einem Server, die durch die neue TLS-Methode ersetzt wurde. Der Unterschied zwischen TLS und SSL ist heutzutage wirklich nur eine Frage der Terminologie. Die meisten Menschen verwenden immer noch den Begriff SSL, obwohl TLS das tatsächlich verwendete Protokoll ist.

Warum sollten Sie sich um TLS kümmern, wenn Sie ein SSL haben?

Wie bereits erwähnt, verwendet Ihre Website technisch ohnehin kein SSL mehr. Im Allgemeinen sind heutzutage alle SSL-Zertifikate tatsächlich TLS-Zertifikate. Die meisten Hosting-Anbieter verwenden aufgrund der damit verbundenen Bekanntheit immer noch den Begriff SSL-Zertifikat, verwenden TLS jedoch wegen seiner Sicherheits- und Geschwindigkeitsvorteile.

Wie die Aktualisierung der TLS-Version Ihres Servers ERR_SSL_OBSOLETE_VERSION beheben kann

2019 kündigte Google an, TLS 1.0 und 1.1 auf Chrome wegen ihrer Sicherheitslücken einzustellen. Seit der Veröffentlichung von TLS 1.3 im Jahr 2018 benötigt Chrome mindestens die Version 1.2, um Webseiten ohne Warnung anzuzeigen. Infolgedessen werden alle Websites, die frühere Versionen von TLS verwenden, mit einer unansehnlichen ERR_SSL_OBSOLETE_VERSION-Meldung geschlagen. Die Verwendung nicht unterstützter Versionen von TLS ist gefährlich – nicht nur für Ihre Website, sondern auch für Ihre Besucher.

Die meisten gängigen Browser unterstützen jetzt TLS 1.3 (IE ausgeschlossen) und es ist seit 2020 unter anderem der Standard für die Transportsicherheit für Google, Youtube und Netflix. TLS 1.3 bietet nicht nur ein höheres Sicherheitsniveau, sondern überträgt Daten auch viel schneller. Beispielsweise benötigt TLS 1.3 die Hälfte der Zeit, um Daten vom Browser Ihres Besuchers zu Ihrem Server zu übertragen, als TLS 1.2. Darüber hinaus verwenden andere Internetprotokolle wie HTTPS, SMTP und POP3 (für E-Mails verwendet) bereits neuere Versionen von TLS. Auch wenn Sie auf Ihrer Website keine Warnung erhalten, sollten Sie sicherstellen, dass auf Ihrer Website mindestens die TLS-Version 1.2 ausgeführt wird. Die Sicherheit Ihrer Website hängt davon ab.

So beheben Sie ERR_SSL_OBSOLETE_VERSION in Chrome

Wenn Sie diesen Fehler bereits in Chrome sehen, wenn Sie versuchen, auf Ihre Website zuzugreifen, wird auf Ihrer Website höchstwahrscheinlich eine veraltete TLS-Version ausgeführt. Die Behebung dieses Problems erfordert verschiedene Methoden, die letztendlich von Ihrem spezifischen Hosting-Provider abhängen. Ein guter Ausgangspunkt ist jedoch, zu überprüfen, welche Version von TLS auf Ihrer Website ausgeführt wird.

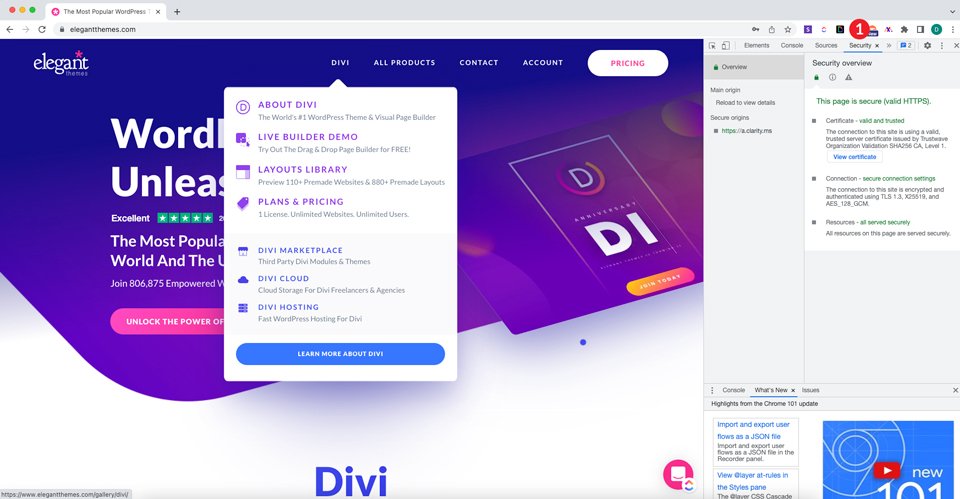

So finden Sie heraus, welche Version von TLS auf Ihrer Website ausgeführt wird

Sie können auf diese Informationen in Chrome zugreifen, indem Sie die Entwicklertools und eine Tastenkombination verwenden. Drücken Sie die Tasten Command+Option+C (auf Mac) oder Control+Shift+C (auf Windows und Linux). Klicken Sie anschließend auf die Registerkarte Sicherheit . Der Bildschirm wird eingeblendet und zeigt die Version von TLS an, die auf Ihrer Website ausgeführt wird.

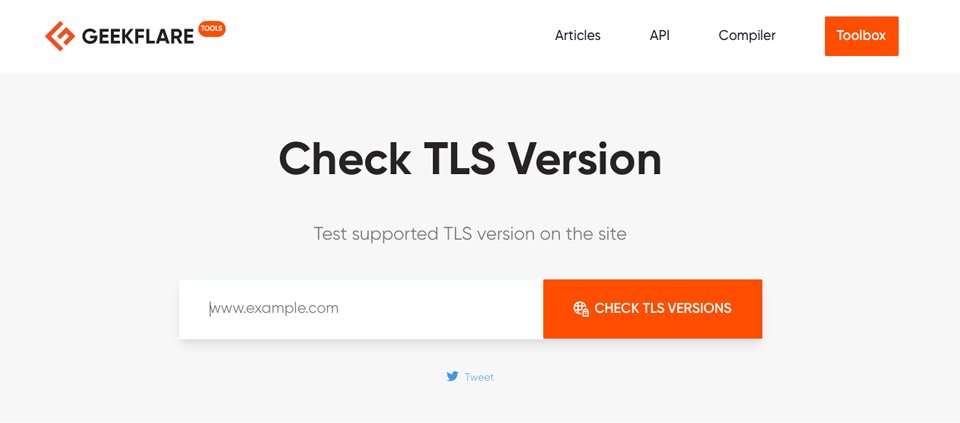

So finden Sie heraus, welche TLS-Version Ihr Website-Host/Server ausführt

Bevor Sie Ihren Host kontaktieren oder Änderungen an den Dateien Ihres Webhosts vornehmen, sollten Sie überprüfen, ob Ihr Hostserver TLS 1.2 oder 1.3 unterstützt. Sie können dies erreichen, indem Sie den TLS-Checker von Geekflare besuchen. Geben Sie die URL Ihres Hosts ein und klicken Sie auf „Senden“. Wenn die Ergebnisse angezeigt werden, scrollen Sie nach unten, bis Sie die installierten Protokolle sehen. Suchen Sie nach TLS 1.2 und 1.3. Wenn sie unterstützt werden, sehen Sie neben jedem Ja.

Kontaktieren oder aktualisieren Sie Ihren Hosting-Provider

Nachdem Sie überprüft haben, dass auf Ihrer Website und/oder Ihrem Server eine veraltete TLS-Version ausgeführt wird, besteht die einfachste Lösung für den Fehler ERR_SSL_OBSOLETE_VERSION darin, sich an Ihren Hosting-Provider zu wenden, um festzustellen, ob Ihre Version von TLS aktualisiert werden kann. Ein Wechsel von TLS 1.0 oder 1.1 zu TLS 1.2+ würde Ihr Problem beheben. Wenn das keine Option ist, ist es an der Zeit, nach einem neuen Host für Ihre Website zu suchen.

Wir haben Tests bei mehreren Top-Hosting-Anbietern durchgeführt, um die Fähigkeit ihrer Server zum Ausführen von TLS 1.3 zu testen. Siteground, WP Engine, Pressable, Flywheel, Bluehost und Cloudways unterstützen es alle. Wenn Sie also bei einem dieser Anbieter hosten, werden Sie wahrscheinlich nicht den Fehler ERR_SSL_OBSOLETE_VERSION sehen. Wir sollten jedoch beachten, dass nur weil ein Hosting-Anbieter die aktuellste TLS-Version unterstützt, dies nicht bedeutet, dass er sie tatsächlich ausführt. Einige Webhoster verwenden standardmäßig immer noch 1.1, was nicht so toll ist. Aus diesem Grund ist es wichtig zu überprüfen, welche Version derzeit auf Ihrer Website installiert ist.

Testen einer Fehlerbehebung für den Fehler ERR_SSL_OBSOLETE_VERSION auf einem lokalen Server

Wenn Sie überprüfen möchten, ob die Aktualisierung der TLS-Version den Fehler ERR_SSL_OBSOLETE_VERSION für Ihre Website behebt, können Sie dies jederzeit mit einem lokalen Server testen.

Wenn Sie WordPress ausführen, verwendet Ihr Hosting-Provider höchstwahrscheinlich Apache- oder NGINX-Webserver. Für dieses Tutorial verwenden wir einen lokalen Server und MAMP Pro, um unsere SSLProtocol-Dateien auf Apache und NGINX zu bearbeiten, um TLS 1.0 und 1.1 zu deaktivieren. Als Nächstes aktivieren wir die Unterstützung für TLS 1.2 und 1.3. Wenn Sie einen Windows-Computer verwenden, können Sie uns mit WAMP folgen, um dieselbe Aufgabe zu erledigen.

Wir möchten noch einmal betonen, dass Sie sich bei Ihrem Host erkundigen, ob er TLS 1.2 oder 1.3 unterstützt. Das Vornehmen von Änderungen an Ihren SSL-Protokollen ohne die richtige Unterstützung führt zum Bruch Ihres SSL-Zertifikats.

So aktualisieren Sie die TSL-Version in Apache mit Mamp Pro

Wenn Sie MAMP Pro für dieses Tutorial verwenden, gehen wir davon aus, dass Sie bereits damit vertraut sind, wie man eine WordPress-Site erstellt und ein SSL installiert. Wenn Sie eine Anleitung dazu benötigen, lesen Sie unseren Ultimativen Leitfaden zu MAMP Pro für WordPress-Benutzer.

Wie TLS 1.0 und 1.1 in Apache deaktivieren

Um TLS 1.0 und 1.1 in Apache zu deaktivieren, müssen Sie die Konfigurationsdatei bearbeiten, die das SSL-Protokoll für Ihren Webserver enthält. Je nach verwendeter Plattform kann sich diese Datei an verschiedenen Orten befinden.

An einem Standard-Apache-Speicherort befindet es sich wahrscheinlich hier:

/usr/local/apache2/conf/extra/httpd-ssl.conf

Wenn Sie einen Ubuntu/Debian-Server betreiben, finden Sie die Datei wahrscheinlich hier:

/etc/apache2/mods-enabled/ssl.conf

Wenn Sie schließlich einen lokalen Server unter macOS über MAMP Pro betreiben (so wie wir), finden Sie die Datei hier:

/mamp/conf/apache/extra/httpd-ssl.conf

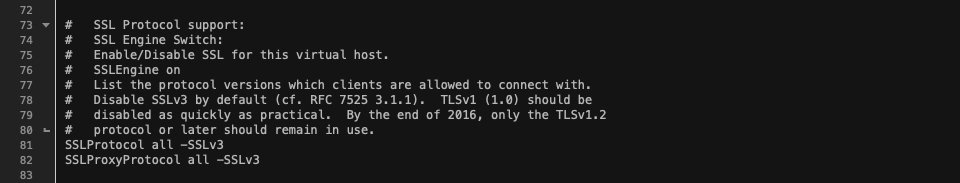

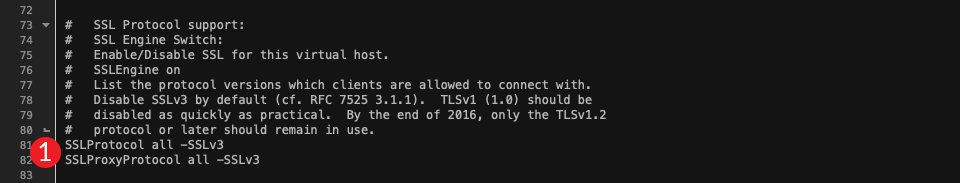

Suchen Sie als Nächstes nach dem Abschnitt SSL-Protokollunterstützung , der aus einigen Codezeilen besteht. Dies ist die Standardeinstellung Ihrer httpd-ssl.conf-Datei:

Um festzustellen, welche Protokolle aktiviert sind, sehen Sie sich die letzten beiden Codezeilen an.

Wir müssen Apache anweisen, nur Versionen von TLS 1.2 oder höher auszuführen. Im Moment sind alle Versionen aktiviert. Um dies zu ändern, ändern Sie SSLProtocol all -SSLv3 SSLProxyProtocol all -SSLv3 wie folgt:

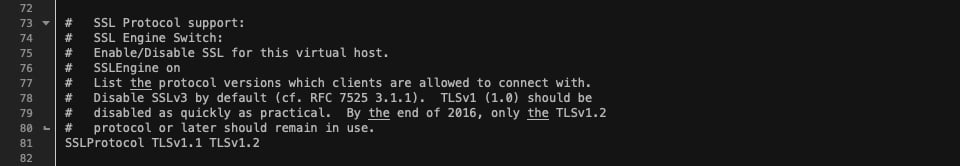

SSLProtocol TLSv1.1 TLSv1.2

Die Datei sollte nun so aussehen:

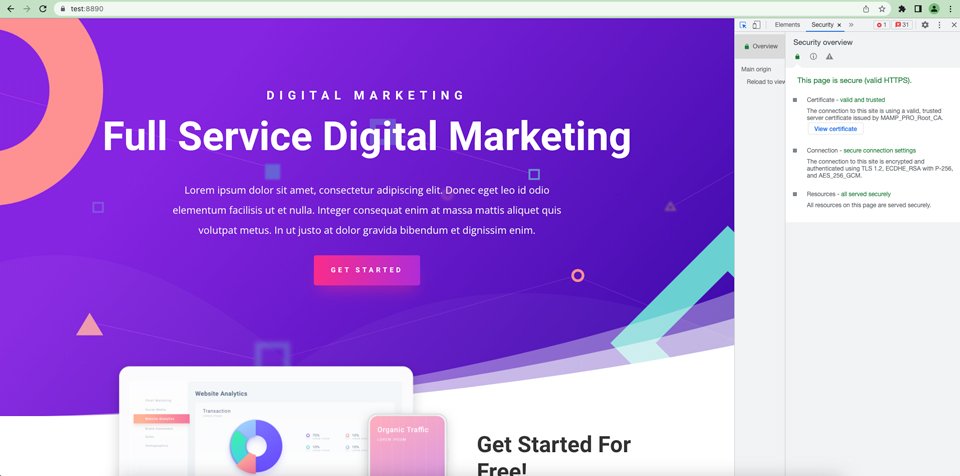

Der letzte Schritt besteht darin, den Server neu zu starten. Öffnen Sie nach dem Neustart des Servers Ihre Website in einem Inkognito-Fenster. Die ERR_SSL_OBSOLETE_VERSION-Warnung sollte verschwunden sein. Öffnen Sie Ihre Website und verwenden Sie die Entwicklertools, um Ihre Sicherheitseinstellungen anzuzeigen.

So aktualisieren Sie die TLS-Version in NGINX mit Mamp Pro

Um das SSL-Protokoll auf einem NGINX-Webserver zu aktualisieren, müssen Sie die Konfigurationsdateien Ihrer Site suchen. Es könnte sich auch in der primären NGINX-Konfigurationsdatei befinden, wie bei MAMP Pro. Um die Datei mit MAMP zu bearbeiten, navigieren Sie zu mamp/conf/nginx/nginx.conf . Öffnen Sie die Datei mit Ihrem HTML-/Texteditor. Für dieses Tutorial verwenden wir BBedit, aber jeder Editor reicht aus. Wenn Sie MAMP Pro nicht verwenden, befindet sich die Datei nginx.conf normalerweise in /etc/nginx/nginx.conf .

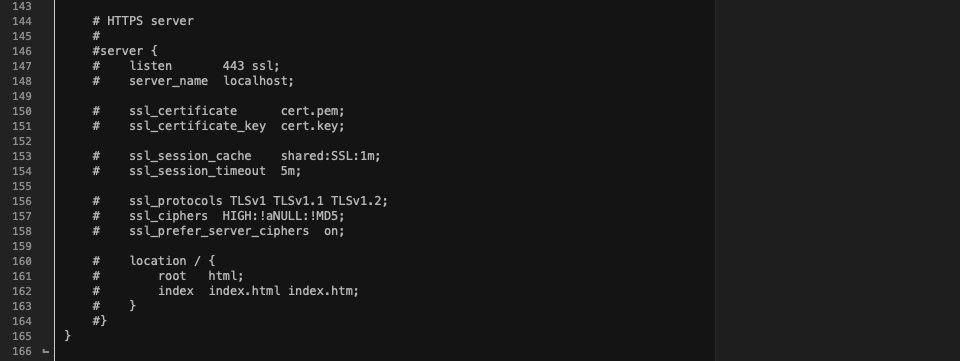

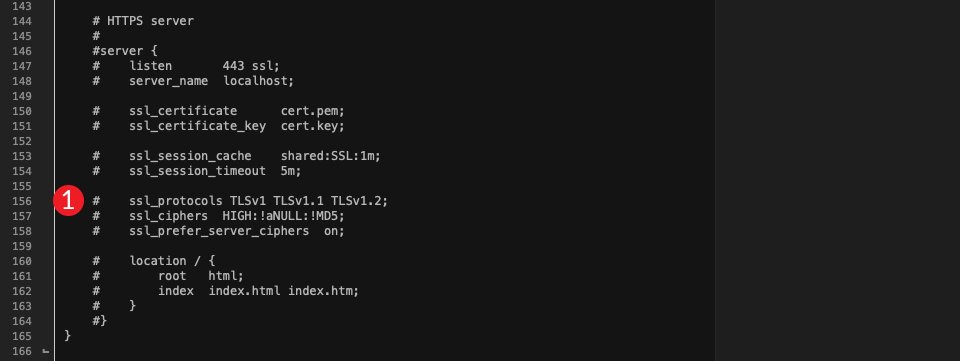

Scrollen Sie nach unten, bis Sie die Zeile sehen, die mit ssl_protocols beginnt . Wenn Sie alle TLS-Versionen aktiviert haben, sieht Ihre Datei so aus:

Wie Sie sehen können, sind TLS 1.0, 1.1 und 1.2 aktiviert, aber es gibt keine Unterstützung für 1.3. Um das zu ändern, sollten Sie ssl_protocols TLSv1 TLSv1.1 TLSv1.2 ändern; Zu dem Folgendem:

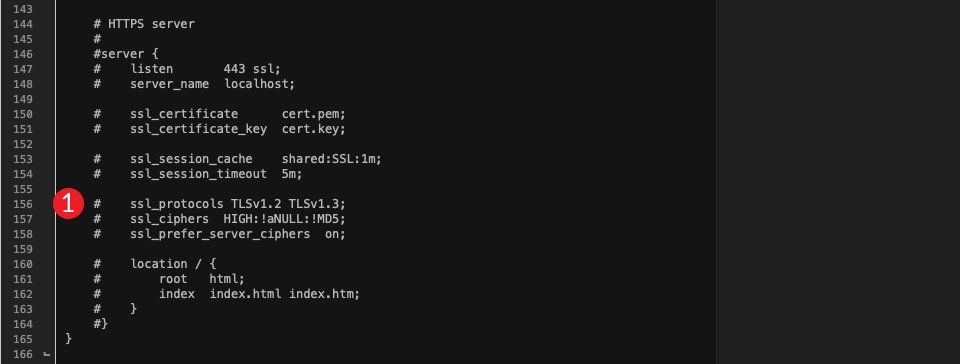

ssl_protocols TLSv1.2 TLSv1.3;

Die Datei sollte nun so aussehen:

Ihr Server sollte jetzt nur die TLS-Versionen 1.2 und 1.3 verwenden. Starten Sie zur Bestätigung Ihren Server neu und rufen Sie Ihre Website in Chrome auf. Überprüfen Sie Ihre Einstellungen mit den Dev-Inspector-Tools. Wie bereits erwähnt, können Sie dies tun, indem Sie die Tasten Command+Option+C (auf Mac) oder Control+Shift+C (auf Windows und Linux) drücken und dann auf die Registerkarte Sicherheit klicken.

Wir möchten darauf hinweisen, dass Einstellungen in Ihrer Standardkonfiguration durch den Serverblock einer einzelnen Domain überschrieben werden können. Wenn Sie unseren Fix implementiert haben und immer noch die ERR_SSL_OBSOLETE_VERSION-Warnung erhalten, könnte dies die Hauptursache sein.

Dinge einpacken

Angesichts der schnell wachsenden Sicherheitsbedenken ist es wichtig, Ihre Website mit den neuesten Versionen von TLS auf dem neuesten Stand zu halten. Wir wissen, dass Browserfehler eine frustrierende Erfahrung sein können, insbesondere wenn Sie nicht wissen, wie Sie sie beheben können. Sie können das Problem mit Tools wie Chrome Dev Tools und dem TLS-Checker von Geekflare bestätigen. Aber leider ist die Lösung des Problems die Aktualisierung der TLS-Version, die nur auf Serverebene durchgeführt werden kann. Wenden Sie sich daher am besten an Ihren Hoster oder führen Sie bei Bedarf ein Upgrade Ihres Hosting-Providers durch, um sicherzustellen, dass er die neuen TLS-Versionen unterstützt. Es kann auch hilfreich sein, neuere Versionen von TLS auf Ihrer Website lokal auf Apache- und NGINX-Webservern zu testen. Dadurch wird sichergestellt, dass Ihre Besucher nicht mit der unansehnlichen ERR_SSL_OBSOLETE_VERSION-Warnung konfrontiert werden, wenn Sie diese Änderungen live schalten.

Sind Sie jemals auf den Warnfehler ERR_SSL_OBSOLETE_VERSION in Chrome gestoßen? Wenn ja, hören Sie im Kommentarbereich unten auf.

Beitragsbild valeriya kozoriz, Funtap / shutterstock.com