Entlarvt: Was 10 Millionen Passwörter über die Menschen verraten, die sie wählen

Veröffentlicht: 2022-07-11Über Passwörter ist viel bekannt. Die meisten sind kurz, einfach und ziemlich leicht zu knacken. Aber viel weniger ist über die psychologischen Gründe bekannt, aus denen eine Person ein bestimmtes Passwort wählt. Die meisten Experten empfehlen, sich ein sicheres Passwort auszudenken, um Datenschutzverletzungen zu vermeiden. Aber warum bevorzugen so viele Internetnutzer immer noch schwache Passwörter?

Wir haben die Passwortauswahl von 10 Millionen Menschen, von CEOs bis hin zu Wissenschaftlern, analysiert, um herauszufinden, was sie über die Dinge verraten, die wir für leicht zu merken und schwer zu erraten halten.

Wer ist der erste Superheld, der Ihnen in den Sinn kommt? Was ist mit einer Zahl zwischen eins und 10? Und schließlich eine leuchtende Farbe? Denken Sie schnell an all diese Dinge, wenn Sie es noch nicht getan haben, und kombinieren Sie dann alle drei zu einem einzigen Satz.

Jetzt ist es Zeit für uns, es zu erraten.

Ist es Superman7red ? Nein, nein: Batman3Orange ? Wenn wir eine der einzelnen Antworten richtig erraten haben, liegt das daran, dass Menschen vorhersehbar sind. Und das ist das Problem mit Passwörtern. Es stimmt, wir haben uns den Vorteil einiger heimlich ausgewählter Fragen verschafft, aber das ist nichts im Vergleich zu der Heimtücke im industriellen Maßstab von speziell entwickelter Software zum Knacken von Passwörtern. HashCat zum Beispiel kann 300.000 Mal Ihr Passwort pro Sekunde erraten (je nachdem, wie es gehasht ist). Selbst wenn Sie sich also für Hawkeye6yellow entscheiden , wäre Ihre geheime Phrase früher oder später nicht mehr geheim.

Passwörter sind so oft leicht zu erraten, weil viele von uns an offensichtliche Wörter und Zahlen denken und diese auf einfache Weise kombinieren. Wir wollten dieses Konzept untersuchen und dabei sehen, was wir darüber herausfinden können, wie der Verstand einer Person funktioniert, wenn sie oder er Wörter, Zahlen und (hoffentlich) Symbole in einer (wahrscheinlich nicht sehr) einzigartigen Reihenfolge anordnet.

Wir begannen damit, zwei Datensätze zur Analyse auszuwählen

Zwei Datensätze, mehrere Vorbehalte

Der erste Datensatz ist ein Dump von 5 Millionen Zugangsdaten, der erstmals im September 2014 in einem russischen BitCoin-Forum aufgetaucht ist. 1 Es schienen Gmail-Konten (und einige Yandex.ru) zu sein, aber eine weitere Untersuchung zeigte, dass die meisten der enthaltenen E-Mails zwar gültige Gmail-Adressen waren, die meisten Klartext-Passwörter jedoch entweder alte Gmail-Konten (d. h. nicht mehr aktiv) oder Passwörter, die nicht mit den zugehörigen Gmail-Adressen verwendet wurden. Dennoch setzte WordPress.com 100.000 Konten zurück und sagte, dass weitere 600.000 potenziell gefährdet seien. 2 Der Dump scheint Passwörter aus mehreren Jahren zu sein, die an verschiedenen Orten auf verschiedene Weise gesammelt wurden. Für unsere akademischen Zwecke spielte dies jedoch keine Rolle. Die Passwörter wurden immer noch von Gmail-Kontoinhabern gewählt, auch wenn sie nicht für ihre eigenen Gmail-Konten waren und da 98 Prozent nicht mehr verwendet wurden, hatten wir das Gefühl, dass wir sie sicher erkunden konnten. 3

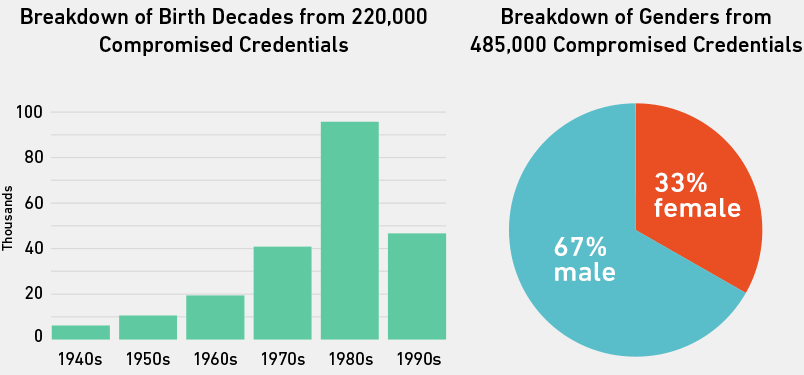

Wir haben diesen Datensatz, den wir „Gmail-Dump“ nennen, verwendet, um demografische Fragen zu beantworten (insbesondere solche in Bezug auf Geschlecht und Alter der Passwortwähler). Wir haben diese Fakten extrahiert, indem wir die 5 Millionen E-Mail-Adressen nach Vornamen und Geburtsjahren durchsucht haben. Wenn beispielsweise eine Adresse [E-Mail-geschützt] war, wurde sie als 1984 geborener Mann codiert. Diese Rückschlussmethode kann schwierig sein. Wir wollen Sie hier nicht mit zu vielen technischen Details langweilen, aber am Ende des Codierungsprozesses hatten wir 485.000 der 5 Millionen Gmail-Adressen, die nach Geschlecht und 220.000 nach Alter codiert waren. An dieser Stelle lohnt es sich, die Frage zu berücksichtigen: „Wählen Benutzer, die ihren Vornamen und ihr Geburtsjahr in ihre E-Mail-Adresse aufnehmen, andere Passwörter als diejenigen, die dies nicht tun?“ – weil es theoretisch möglich ist. Wir werden das etwas später noch besprechen.

Im Moment werden die von uns codierten Benutzer jedoch wie folgt nach Geburtsjahrzehnt und Geschlecht unterteilt.

Der Gmail-Dump, oder zumindest die darin enthaltenen Personen mit Vornamen und/oder Geburtsjahren in ihren Adressen, war auf Männer und Personen ausgerichtet, die in den 80er Jahren geboren wurden. Dies liegt wahrscheinlich an den demografischen Profilen der Sites, deren Datenbanken kompromittiert wurden, um den Speicherauszug zu erstellen. Die Suche nach Adressen im Dump, die das +-Symbol enthielten (von Gmail-Benutzern hinzugefügt, um zu verfolgen, was Websites mit ihren E-Mail-Adressen tun), ergab, dass eine große Anzahl der Anmeldeinformationen von File Dropper, eHarmony, einer Tube-Site für Erwachsene, und Friendster stammten.

Der zweite Datensatz, mit dem wir die meisten unserer Ergebnisse gesammelt haben, wurde großzügigerweise vom Sicherheitsberater Mark Burnett über seine Website xato.net veröffentlicht. 4 Es besteht aus 10 Millionen Passwörtern, die über einen Zeitraum von mehreren Jahren aus allen Ecken des Internets gesammelt wurden. Mark sammelte öffentlich abgelegte, durchgesickerte und veröffentlichte Listen aus Tausenden von Quellen, um möglicherweise eine der umfassendsten Listen mit echten Passwörtern aller Zeiten zu erstellen. Um mehr über diesen Datensatz zu erfahren, lesen Sie die FAQ in seinem Blog. 5

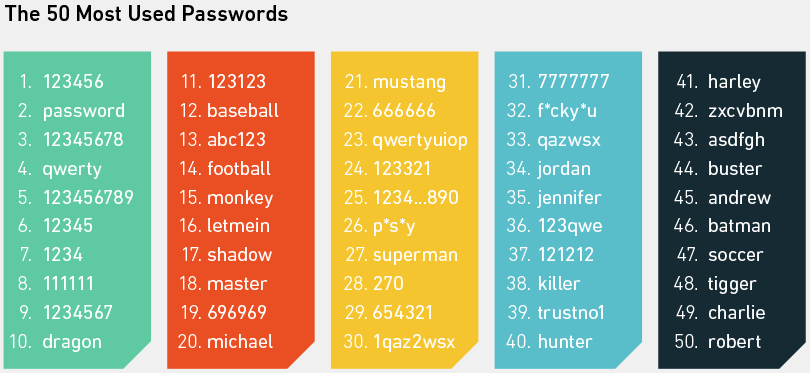

Wir werden nicht zu lange damit verbringen, Ihnen wirklich grundlegende Fakten über diesen Datensatz (wie alle Durchschnittswerte) zu geben. Das wurde schon oft gemacht. Schauen wir uns stattdessen einfach die 50 meistgenutzten Passwörter der 10 Millionen an. Dann betreten wir möglicherweise interessanteres Gebiet.

Wie Sie sehen und wahrscheinlich auch schon wissen, sind die gängigsten Passwörter leuchtende Beispiele für Dinge, die jemandem sofort in den Sinn kommen, wenn er oder sie auf einer Website aufgefordert wird, ein Passwort zu erstellen. Sie sind alle extrem leicht zu merken und damit kinderleicht per Wörterbuchangriff zu erraten. Als Mark Burnett im Jahr 2014 3,3 Millionen Passwörter analysierte, um die häufigsten zu bestimmen (die sich alle in seiner größeren Liste von 10 Millionen befinden), stellte er fest, dass 0,6 Prozent 123456 waren. Und mit den Top-10-Passwörtern könnte ein Hacker im Durchschnitt 16 von 1.000 Passwörtern erraten.

Allerdings verwenden weniger Menschen als in den Vorjahren die oben genannten Arten von Passwörtern. Benutzern wird immer bewusster, was ein starkes Passwort ausmacht. Fügen Sie zum Beispiel eine oder zwei Zahlen am Ende einer Textphrase hinzu. Das macht es besser, oder?

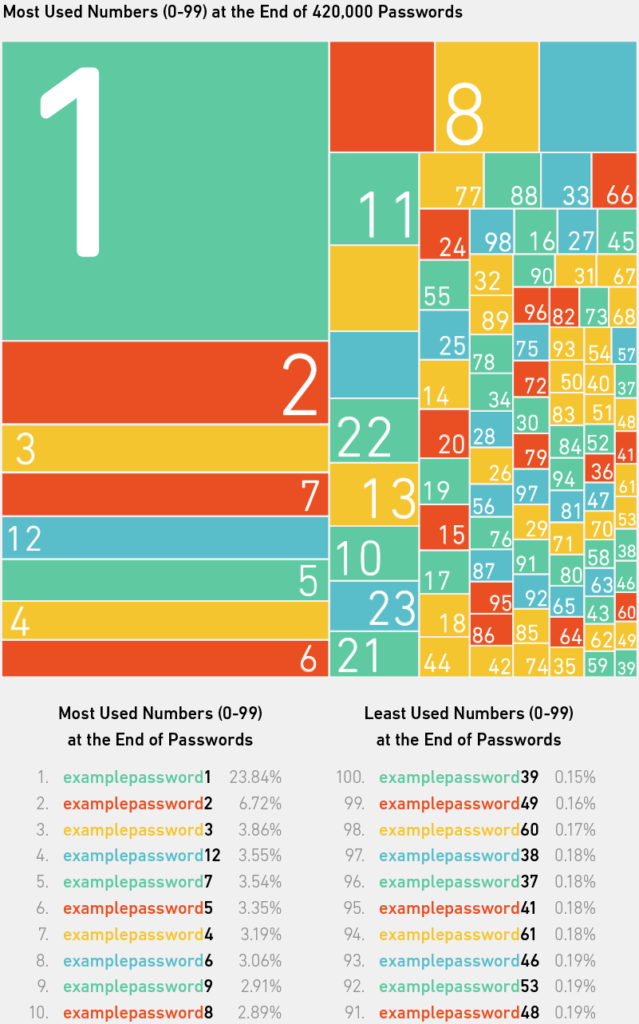

"Ich werde eine Nummer hinzufügen, um es sicherer zu machen."

Fast eine halbe Million oder 420.000 (8,4 Prozent) der 10 Millionen Passwörter endeten mit einer Zahl zwischen 0 und 99. Und mehr als jeder Fünfte, der diese Zahlen hinzufügte, wählte einfach 1 . Vielleicht dachten sie, dies sei am einfachsten zu merken. Oder vielleicht wurden sie von der Website aufgefordert, eine Zahl in ihre Basiswortwahl aufzunehmen. Die anderen häufigsten Entscheidungen waren 2, 3, 12 (vermutlich eher als eins-zwei gedacht als als 12), 7 und so weiter. Es wurde festgestellt, dass, wenn Sie eine Person bitten, an eine Zahl zwischen eins und zehn zu denken, die meisten sieben oder drei sagen (daher unsere Vermutungen in der Einleitung), und die Leute scheinen voreingenommen zu sein, an Primzahlen zu denken. 6, 7 Dies könnte hier eine Rolle spielen, aber es ist auch möglich, dass einzelne Ziffern als Alternative zu Passwörtern gewählt werden, die Personen bereits verwenden, aber erneut verwenden möchten, ohne ihre Anmeldeinformationen auf anderen Websites zu „kompromittieren“.

Es ist jedoch ein strittiger Punkt, wenn man bedenkt, dass ein anständiger Passwort-Cracker sehr leicht eine Zahl oder mehrere Tausend an sein Wörterbuch oder seinen Brute-Force-Ansatz anhängen kann. Worauf die Stärke eines Passworts wirklich hinausläuft, ist die Entropie.

Auswerten der Passwortentropie

Einfach ausgedrückt: Je mehr Entropie ein Passwort hat, desto stärker ist es tendenziell. Die Entropie steigt mit der Länge des Passworts und der Variation der Zeichen, aus denen es besteht. Während die Variation der verwendeten Zeichen den Entropiewert beeinflusst (und wie schwer es zu erraten ist), ist die Länge des Passworts wichtiger. Das liegt daran, dass mit zunehmender Länge des Passworts die Anzahl der Möglichkeiten, wie seine Bestandteile zu einer neuen Kombination gemischt werden können, exponentiell größer wird und es daher viel schwieriger wird, wilde Vermutungen anzustellen.

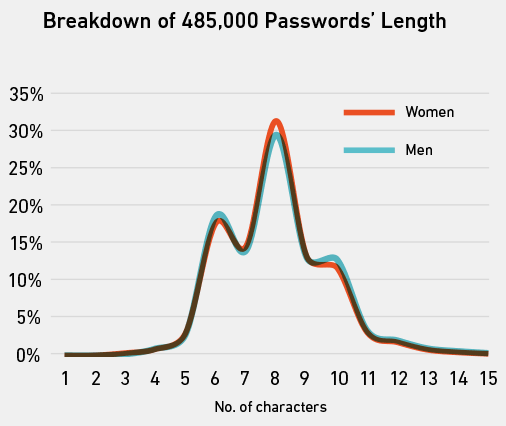

Die durchschnittliche Länge eines Passworts aus dem Gmail-Dump betrug acht Zeichen (z. B. Passwort ), und es gab keinen signifikanten Unterschied zwischen der durchschnittlichen Länge der Passwörter von Männern im Vergleich zu denen von Frauen.

Was ist mit der Entropie? Was spiegelt die Passwortstärke genauer wider als die Zeichenlänge allein?

Die durchschnittliche Entropie eines Passworts aus dem Gmail-Dump betrug 21,6, was nicht besonders einfach zu verstehen ist. Die Grafik links gibt ein klareres Bild. Auch hier gab es nur einen vernachlässigbaren Unterschied zwischen Männern und Frauen, aber es gab viel mehr Passwörter mit einer Entropie nahe Null als über 60.

Die Beispielkennwörter variieren je nach Entropiebereich um ein oder zwei Zeichen. Im Allgemeinen skaliert die Entropie mit der Länge, und die Erweiterung des Zeichenbereichs durch Einbeziehung von Zahlen, Großbuchstaben und Symbolen hilft ebenfalls.

Wie haben wir also die Entropie für alle 5 Millionen Passwörter aus dem Gmail-Dump berechnet?

Es gibt viele Möglichkeiten, die Passwortentropie zu berechnen, und einige Methoden sind rudimentärer (und weniger realistisch) als andere. Die grundlegendsten gehen davon aus, dass ein Passwort nur erraten werden kann, indem jede einzelne Kombination seiner Zeichen ausprobiert wird. Ein intelligenterer Ansatz erkennt jedoch an, dass Menschen – wie wir gesehen haben – süchtig nach Mustern sind und daher bestimmte Annahmen über die meisten ihrer Passwörter getroffen werden können. Und basierend auf diesen Annahmen können Regeln für den Versuch, ihre Passwörter zu erraten, aufgestellt und verwendet werden, um den Cracking-Prozess erheblich zu beschleunigen (durch Aufteilen von Zeichenkombinationen in häufig verwendete Muster). Es ist alles sehr clever und wir können es nicht loben. Stattdessen geht der Dank an Dan Wheeler, der den von uns verwendeten Entropieschätzer erstellt hat. Es heißt Zxcvbn und kann hier im Detail gesehen und gelesen werden. 8

Kurz gesagt, es baut ein „Wissen“ darüber auf, wie Menschen unwissentlich Muster in ihre Passwörter einbeziehen, in seine Einschätzung, was ein guter Passwort-Cracker tun müsste, um diese Muster zu ermitteln. Zum Beispiel hat password nach einer naiven Schätzung eine Entropie von 37,6 Bit. Zxcvbn erzielt jedoch Null (den niedrigsten und schlechtesten Entropiewert), weil es die Tatsache berücksichtigt, dass jede von Passwort-Crackern verwendete Wortliste das Wort password enthält. Ähnlich verhält es sich mit anderen häufigeren Mustern, wie z.

Auch andere Passwörter, die auf den ersten Blick sehr willkürlich aussehen, werden mit null Entropie bewertet. qaz2wsx (das 30. häufigste Passwort) zum Beispiel sieht ziemlich zufällig aus, oder? Tatsächlich ist es alles andere als. Es ist eigentlich ein Tastaturmuster (ein leicht wiederholbarer „Spaziergang“ von einer Taste auf einer Tastatur zur nächsten). Zxcvbn selbst ist nach einem solchen Muster benannt.

Wir haben die 20 am häufigsten verwendeten Tastaturmuster aus dem 10-Millionen-Passwort-Datensatz herausgezogen. Wir haben uns dafür entschieden, Zahlenmuster wie 123456 auszuschließen, da es sich dabei nur um eine Art Tastaturlauf handelt und außerdem so viele von ihnen ganz oben in der Liste der am häufigsten verwendeten Passwörter stehen, dass es keinen Platz gegeben hätte, einige davon zu sehen die interessanteren, wenn wir sie aufgenommen hätten.

Neunzehn der 20 oben genannten Tastaturmuster sehen ungefähr so vorhersehbar aus, wie Sie vielleicht erwarten, mit Ausnahme des letzten: Adgjmptw . Können Sie erraten, warum das zu den am häufigsten verwendeten Mustern gehört?

Das müssen Sie wahrscheinlich nicht, da Sie sich mit ziemlicher Sicherheit bereits unten umgesehen haben.

Obwohl wir sehr bezweifeln, dass wir die ersten sind, die es entdeckt haben, haben wir noch keinen anderen Hinweis darauf gefunden, dass dieses Tastaturmuster zu den am häufigsten verwendeten in Passwörtern gehört. Dennoch rangiert es auf Platz 20 oben.

Falls Sie es nicht bemerkt haben, wird es durch Drücken von 2 bis 9 auf der Wähltastatur eines Smartphones generiert (der erste Buchstabe von jedem entspricht jedem Buchstaben des Schlüsselmusters im Passwort).

Wir waren anfangs verwirrt über dieses Muster, weil die meisten Leute keine Buchstaben mit einer Wähltastatur eingeben; Sie verwenden das QWERTZ-Layout. Dann erinnerten wir uns an Telefone wie Blackberrys, die eine physische Tastatur mit Zahlen haben, die immer auf den Tasten sichtbar sind.

Dieses Muster wirft eine interessante Frage auf: Wie wird sich die Passwortauswahl ändern, wenn mehr Menschen sie auf Touch-Geräten erstellen, die die Auswahl bestimmter Zeichen (wie Symbole und Großbuchstaben) schwieriger machen als bei Verwendung einer normalen Tastatur?

Natürlich sind Tastaturmuster, insbesondere die oben genannten, für jeden guten Passwort-Cracker überhaupt kein Problem. Passpat verwendet mehrere Tastaturlayouts und einen cleveren Algorithmus, um die Wahrscheinlichkeit zu messen, dass ein Passwort aus einem Tastaturmuster besteht. 9 Und es gibt andere Werkzeuge, um Millionen von Tastaturmustern zu generieren, um sie als Liste zusammenzustellen und zu verwenden, anstatt Zeit damit zu verschwenden, dieselben Kombinationen mit roher Gewalt zu knacken. 10

Die meisten Leute verwenden jedoch keine Tastaturmuster. Sie halten an der klassischen und oft unsicheren Methode fest, ein zufälliges Wort auszuwählen.

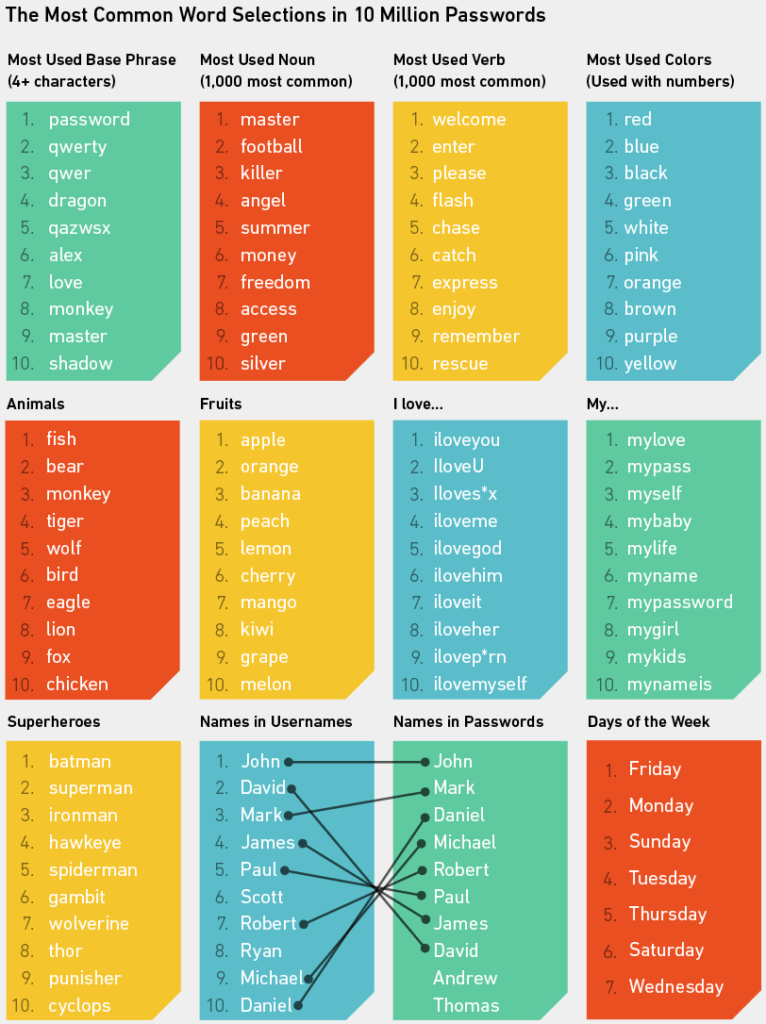

Jetzt können Sie sehen, warum wir zu Beginn dieses Artikels auf Batman und Superman getippt haben: Sie sind die am häufigsten verwendeten Superheldennamen in dem 10-Millionen-Passwort-Datensatz. Ein wichtiger Punkt bei den obigen Listen ist, dass es manchmal schwer zu wissen ist, in welchem Sinne eine Person ein Wort verwendet, wenn sie es in ihr Passwort aufnimmt. Beispielsweise bezieht sich Schwarz in der Farbliste manchmal auf den Nachnamen Black ; dasselbe gilt für andere Wörter mit dualem Kontext. Um dieses Problem beim Zählen der Häufigkeiten der oben genannten Wörter zu minimieren, haben wir jede Liste separat angegangen. Die Farben wurden beispielsweise nur gezählt, wenn Passwörter mit dem Namen der Farbe beginnen und mit Zahlen oder Symbolen enden. Auf diese Weise haben wir es vermieden, Rot in Alfred und Blau in BluesBrothers zu zählen. Die Verwendung dieses konservativen Ansatzes bedeutet natürlich, dass wir viele legitime Namen von Farben übersehen haben, aber es scheint besser zu wissen, dass die obige Liste nur „Definite“ enthält.

Andere Listen hatten andere Regeln. Wir haben Katzen und Hunde nicht in die Tierliste aufgenommen, weil Katze in zu vielen anderen Wörtern vorkommt. Stattdessen haben wir Katzen und Hunde separat gezählt und festgestellt, dass sie fast identisch oft verwendet werden. Katzen werden jedoch viel häufiger in Verbindung mit Wild- und Bob- (Sportmannschaften) verwendet als Hunde in anderen Ausdrücken. Wir würden also sagen, dass Hunde wahrscheinlich gewinnen.

Die häufigsten Substantive und Verben wurden nur gezählt, wenn sie in den Top 1.000 Substantiven und Top 1.000 Verben des alltäglichen Englisch vorkamen. Sonst wären die Listen voll gewesen mit Substantiven wie Passwort und Verben wie Liebe .

Nicht, dass Liebe kein interessantes Wort wäre. Es wird tatsächlich überraschend oft in Passwörtern verwendet. Wir haben es 40.000 Mal in den 10 Millionen Passwörtern und auch viel in den 5 Millionen Gmail-Anmeldeinformationen gefunden.

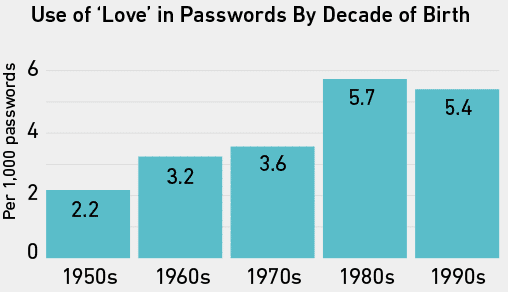

Als wir die Häufigkeit von Liebe in den Passwörtern der Personen zählten, deren Alter wir aus ihren Benutzernamen abgeleitet haben, verwendeten die in den 80er und 90er Jahren Geborenen es etwas häufiger als ältere Menschen.

In den Gmail-Daten enthielten 1,4 Prozent der Passwörter der Frauen love , verglichen mit 0,7 Prozent der Passwörter der Männer. Mit anderen Worten, zumindest basierend auf diesen Daten scheinen Frauen das Wort Liebe doppelt so häufig in ihren Passwörtern zu verwenden wie Männer. Dieses Ergebnis tritt in die Fußstapfen anderer neuerer Forschungen zum Wort Liebe in Passwörtern. Ein Team des University of Ontario Institute of Technology berichtete, dass ilove [männlicher Name] viermal häufiger vorkommt als ilove [weiblicher Name]; iloveyou war 10-mal häufiger als iloveme ; und <3 war die zweithäufigste Methode, ein Symbol mit einer Zahl zu kombinieren. 11

Nachdem wir nun ein wenig über die häufigsten Wörter und Zahlen in Passwörtern, die am häufigsten verwendeten Tastaturmuster, das Konzept der Passwortentropie und die relative Sinnlosigkeit einfacher Passwortverschleierungsmethoden wie Leet Speak gelernt haben, können wir zu unserem letzten Port übergehen Anruf. Es ist das persönlichste und möglicherweise das interessanteste.

Passwörter der Reichen und Mächtigen

Mark Burnett stellt auf seiner Website fest, dass Passwort-Dumps besorgniserregend häufig sind. 12 Immerhin hat er den 10-Millionen-Passwort-Datensatz durch Krabbeln frischer Dumps zusammengestellt. Die anderen Ereignisse, die anscheinend immer häufiger in die Schlagzeilen geraten, sind hochkarätige Hacks von Prominenten und Unternehmen. Jennifer Lawrenceet al. und Sony fallen mir sofort ein. Wir waren neugierig, wie die Google Mail-Daten möglicherweise verwendet werden könnten, um festzustellen, welche hochkarätigen Personen von diesem Dump besonders betroffen waren. Mit anderen Worten, wessen Passwörter wurden veröffentlicht? Wir taten dies, indem wir die Personen-API von Full Contact verwendeten, die eine Liste von E-Mail-Adressen nimmt und sie durch die APIs mehrerer großer Social-Networking-Sites wie Twitter, LinkedIn und Google+ führt. Dann liefert es neue Datenpunkte für alle gefundenen Daten wie Alter, Geschlecht und Beruf. 13

Wir wussten bereits, dass einige ziemlich hochkarätige Leute im Gmail-Dump waren. Zum Beispiel stellte Mashable einen Monat nach Veröffentlichung der Liste fest, dass einer seiner Reporter enthalten war (das für ihn aufgeführte Passwort war sein Gmail-Passwort, aber mehrere Jahre alt und nicht mehr in Gebrauch). 14 Aber wir dachten nicht, dass Full Contact so viele mehr auftauchen würde.

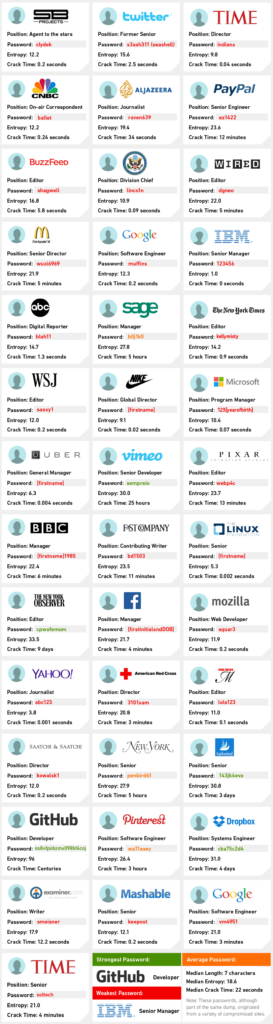

Unter den 78.000 Übereinstimmungen, die wir gefunden haben, gab es Hunderte von sehr hochkarätigen Personen. Wir haben unten etwa 40 der bemerkenswertesten ausgewählt. Ein paar sehr wichtige Punkte:

1. Wir haben absichtlich niemanden namentlich genannt.

2. Die Firmenlogos repräsentieren die Organisationen, für die die Personen jetzt arbeiten und nicht unbedingt, wenn sie das für sie aufgeführte Passwort verwendet haben.

3. Es gibt keine Möglichkeit herauszufinden, wo die Passwörter ursprünglich verwendet wurden. Möglicherweise handelte es sich um persönliche Gmail-Passwörter, aber es ist wahrscheinlicher, dass sie auf anderen Websites wie File Dropper verwendet wurden. Es ist daher möglich, dass viele der schwachen Passwörter nicht repräsentativ für die Passwörter sind, die die Personen derzeit bei der Arbeit oder anderswo verwenden.

4. Google bestätigte, dass zum Zeitpunkt der Veröffentlichung der Liste weniger als 2 Prozent (100.000) der Passwörter mit den Gmail-Adressen funktioniert haben könnten, mit denen sie gekoppelt waren. Und alle betroffenen Kontoinhaber mussten ihre Passwörter zurücksetzen. Mit anderen Worten, die folgenden Passwörter werden – obwohl sie noch lehrreich sind – nicht mehr verwendet. Stattdessen wurden sie durch andere, hoffentlich sicherere Kombinationen ersetzt.

Wenn die Passwörter jedoch nicht zurückgesetzt worden wären, wäre die Situation besorgniserregender. Mehrere Studien haben gezeigt, dass einige von uns dieselben Passwörter für mehrere Dienste verwenden. 15 Und angesichts der Tatsache, dass die folgende Liste einige CEOs, viele Journalisten und jemanden sehr hoch oben bei der Talentmanagement-Firma von Justin Bieber und Ariana Grande enthält, hätte dieser Müll eine Menge Chaos verursachen können. Gott sei Dank nicht, und kann es jetzt nicht.

Das Auffälligste an den oben genannten Passwörtern ist, wie viele von ihnen erbärmlich leicht zu erraten wären, wenn ein Offline-Cracking-Prozess gegen sie eingesetzt würde. Der stärkste im Bunde gehörte einst einem GitHub-Entwickler ( ns8vfpobzmx098bf4coj ) und wirkt mit einer Entropie von 96 fast zu zufällig. Es wurde wahrscheinlich von einem zufälligen Passwortgenerator oder Passwortmanager erstellt. Der schwächste gehörte einem leitenden IBM-Manager ( 123456 ), der – umgekehrt – so einfach erscheint, dass er sicherlich irgendwo für eine wegwerfbare Anmeldung verwendet wurde. Viele der anderen schaffen ein ausreichendes Gleichgewicht zwischen Komplexität und Einfachheit, um den Eindruck zu erwecken, dass ihre Besitzer sich um ihre Sicherheit kümmerten und die Konten schützen wollten, für die sie ausgewählt wurden.

Zum Schluss noch ein paar interessante Herausragende: der Abteilungsleiter des US-Außenministeriums, dessen Passwort (aber nicht Name) linco1n (Lincoln) lautete, und der Autor der Huffington Post, der in Mulders Fußstapfen trat (aus den X-Akten) und sich für trustno1 entschied. Und ganz allgemein ist es interessant zu sehen, wie viele der hochkarätigen Leute, die wir ausgewählt haben, genau das getan haben, was so viele von uns tun: unsere Namen, Geburtsdaten, einfache Wörter und ein paar Zahlen kombinieren, um mies zu werden Passwörter. Wir halten es aber für sinnvoll. Sogar Präsident Obama hat kürzlich zugegeben, dass er einmal das Passwort 1234567 verwendet hat. Ein Passwort mit einem viel höheren Entropiewert wäre PoTuS.1776 gewesen. Obwohl das für einen cleveren Cracker vielleicht etwas offensichtlich gewesen wäre.

***

Was ist also mit Ihren eigenen Passwörtern? Beim Lesen dieses Beitrags haben Sie wahrscheinlich an sich selbst gedacht und sich gefragt: „Könnte jemand das Passwort für mein Online-Banking, meine E-Mail oder meinen Blog erraten?“ Wenn Sie einen der großen E-Mail-Anbieter wie Gmail verwenden, sollten Sie sich keine allzu großen Sorgen machen müssen, dass Ihr Passwort durch einen Brute-Force-Angriff erraten wird. Google Mail unterbricht unzulässige Versuche fast sofort. Ihr Online-Banking ist wahrscheinlich ähnlich geschützt. Wenn Sie jedoch einen Blog haben, ist die Situation komplizierter, da es – einfach ausgedrückt – mehr potenzielle Möglichkeiten für einen Angreifer gibt, einen Weg hinein zu finden, sodass jeder proaktiv gesichert werden muss, um ihn fernzuhalten. Der Punkt ist, Passwortsicherheit niemals als selbstverständlich zu betrachten und ein einfaches, aber immer noch schwer zu verstehendes System zu finden, um ein sicheres Passwort zu finden.

Das Team von WP Engine verbringt viel Zeit und Mühe damit, die WordPress-Sites unserer Kunden sicher zu halten. Unsere sichere WordPress-Hosting-Plattform integriert sich in WordPress selbst und schützt die Websites unserer Kunden vor Brute-Force-Angriffen auf ihre Passwörter mit intelligenter, reaktiver Software, die ständig lernt, sich an Bedrohungen anpasst und Maßnahmen ergreift. Wir schützen die unserer Kunden auch vor Angriffen, die nichts mit dem Erraten von Passwörtern zu tun haben, wie z. B. das Ausspähen von Anmeldeversuchen und SQL-Injections. WP Engine bietet die am besten verwaltete WordPress-Hosting-Plattform, die Marken und Unternehmen dabei unterstützt, ein globales Publikum mit WordPress-Technologie zu erreichen.

Laden Sie unser WordPress-Sicherheits-Whitepaper herunter und erfahren Sie mehr über die 10 Best Practices zur Sicherung einer WordPress-Bereitstellung, einschließlich der sicheren Generierung, Speicherung und regelmäßigen Änderung von Passwörtern.

Verweise

1. http://www.dailydot.com/crime/google-gmail-5-million-passwords-leaked/

2. http://www.eweek.com/blogs/security-watch/wordpress-resets-100000-passwords-after-google-account-leak.html

3. https://xato.net/passwords/ten-million-passwords

4. https://xato.net/passwords/ten-million-passwords-faq/

5. http://groups.csail.mit.edu/uid/deneme/?p=628

6. http://micro.magnet.fsu.edu/creatures/pages/random.html

7. http://www.dailymail.co.uk/news/article-2601281/Why-lucky-7-really-magic-number.html

8. https://blogs.dropbox.com/tech/2012/04/zxcvbn-realistic-password-strength-estimation/

9. http://digi.ninja/projects/passpat.php

10. https://github.com/Rich5/Keyboard-Walk-Generators

11. http://www.thestar.com/news/gta/2015/02/13/is-there-love-in-your-online-passwords.html

12. https://xato.net/passwords/understanding-password-dumps

13. https://www.fullcontact.com/developer/person-api/

14. http://mashable.com/2014/09/10/5-million-gmail-passwords-leak/

15. http://www.jbonneau.com/doc/DBCBW14-NDSS-tangled_web.pdf