So schützen Sie Ihre Website vor Remote-Code-Execution-Angriffen (5 Möglichkeiten)

Veröffentlicht: 2022-05-19Wenn Sie eine WordPress-Site betreiben, sind Sie sich möglicherweise der vielen Sicherheitsrisiken bewusst, die Ihr Unternehmen gefährden könnten. Beispielsweise können Remote Code Execution (RCE)-Angriffe die Schwachstellen Ihrer Website ausnutzen, um Daten zu stehlen, Ihre Inhalte zu zerstören oder Ihre Website vollständig zu übernehmen.

Glücklicherweise können Sie Ihre Website leicht schützen, indem Sie die Vor- und Nachteile dieser Art von Angriff verstehen. Mit dem richtigen Wissen können Sie die notwendigen Schritte unternehmen, um Ihre Website vor RCE-Hacks zu schützen.

In diesem Beitrag besprechen wir RCE-Angriffe und wie sie Ihrer Website schaden können. Dann besprechen wir fünf Möglichkeiten, wie Sie Ihre Website schützen können, einschließlich der Verwendung einer Web Application Firewall (WAF). Lass uns gleich eintauchen!

Ein Überblick über Remote Execution-Angriffe

RCE ist ein Cyberangriff, bei dem ein Hacker Codebefehle auf dem Gerät einer anderen Person aus der Ferne ausführt. Diese Angriffe können auftreten, wenn der Host unwissentlich bösartige Malware herunterlädt. Dann kann der Hacker datenstehlende Malware installieren und den Zugriff auf Benutzerdateien verweigern, bis der Besitzer ein Lösegeld zahlt oder Kryptowährung schürft.

Darüber hinaus kann ein Angreifer, sobald er eine Schwachstelle aufgedeckt hat, die vollständige Kontrolle über Ihre Informationen und Ihr Gerät ausüben. Ihre Kundendaten können kompromittiert werden, Sie könnten Ihre Website-Dateien verlieren und Ihr Ruf kann für immer zerstört werden.

Darüber hinaus nehmen RCE-Angriffe zu und stiegen zwischen 2019 und 2020 von 7 auf 27 Prozent der häufigsten kritischen Schwachstellen. Dieser Anstieg ist wahrscheinlich darauf zurückzuführen, dass die COVID-19-Pandemie viele Unternehmen in eine Virtual-First-Umgebung verlagert.

So schützen Sie Ihre Website vor Remote-Code-Execution-Angriffen (5 Wege)

Wir haben gerade die Gefahren von RCE-Angriffen behandelt. Lassen Sie uns nun fünf Möglichkeiten besprechen, wie Sie Ihre Website vor ihnen schützen können!

1. Installieren Sie eine Web Application Firewall

Eine Web Application Firewall (WAF) ist ein hervorragendes Präventionstool, das Ihre Website vor verschiedenen Sicherheitsrisiken, einschließlich RCE-Angriffen, schützen kann. Es überwacht und filtert den HTTP-Verkehr, um verdächtige Parteien daran zu hindern, Ihre Verteidigung zu durchbrechen. Im Wesentlichen fungiert es als Puffer zwischen Ihrem Webserver und eingehendem Datenverkehr.

Beispielsweise kann ein Tool wie Sucuri WAF Ihre Website vor RCE-Angriffen schützen, Ihre Ladezeiten beschleunigen und sogar die Verfügbarkeit Ihrer Website erhöhen:

Neben dem Schutz Ihrer Website vor RCE-Angriffen kann Sucuri vorhandenen bösartigen Code auf Ihrer Website entfernen und DDoS-Angriffe verhindern. Abhängig von Ihrem Webhost ist Ihr Hosting-Service möglicherweise auch mit WAF-Schutz ausgestattet.

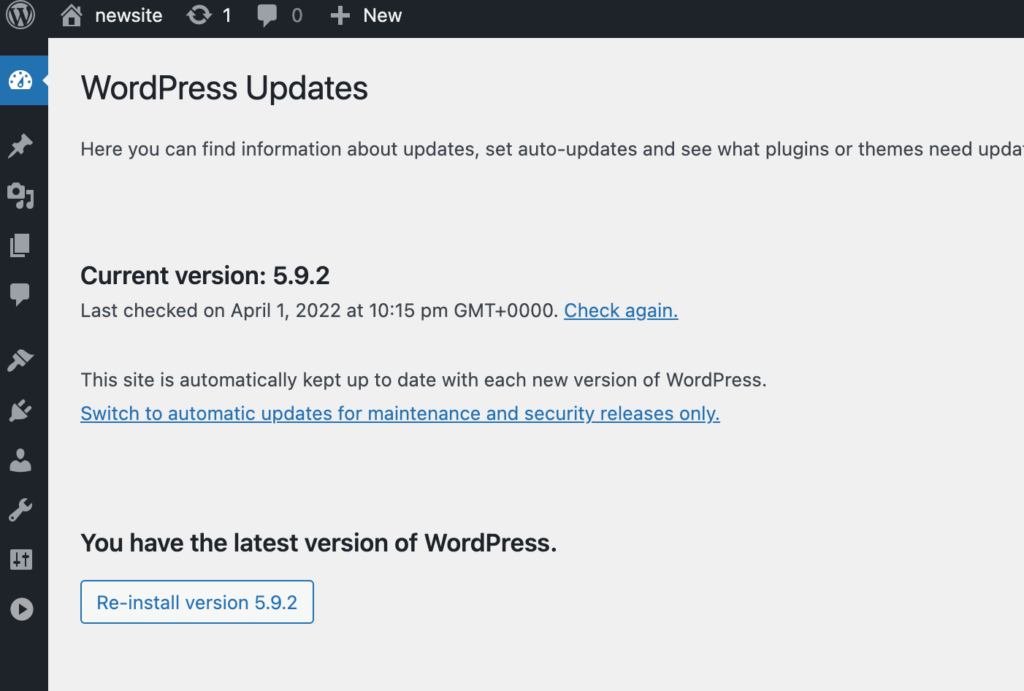

2. Stellen Sie sicher, dass Ihre Software auf dem neuesten Stand ist

Die Aktualisierung Ihrer gesamten Website-Software ist für die RCE-Prävention von entscheidender Bedeutung. Daher ist es wichtig, Ihre Website konsequent auf neue Updates für Themen, Plugins und die WordPress-Kernsoftware zu überwachen.

Die Entwickler hinter WordPress, Plugins und Themes bringen regelmäßig Updates heraus, die die Sicherheit und Funktionalität verbessern. Wenn Sie Ihre Website so oft wie möglich aktualisieren, werden Sicherheitsrisiken, die RCE-Hacker ausnutzen könnten, effektiv minimiert.

Gehen Sie zu Dashboard > Updates in Ihrem WordPress-Dashboard, um Ihre Software manuell zu aktualisieren. Hier können Sie alle verfügbaren Updates anzeigen und durch Anklicken aktivieren:

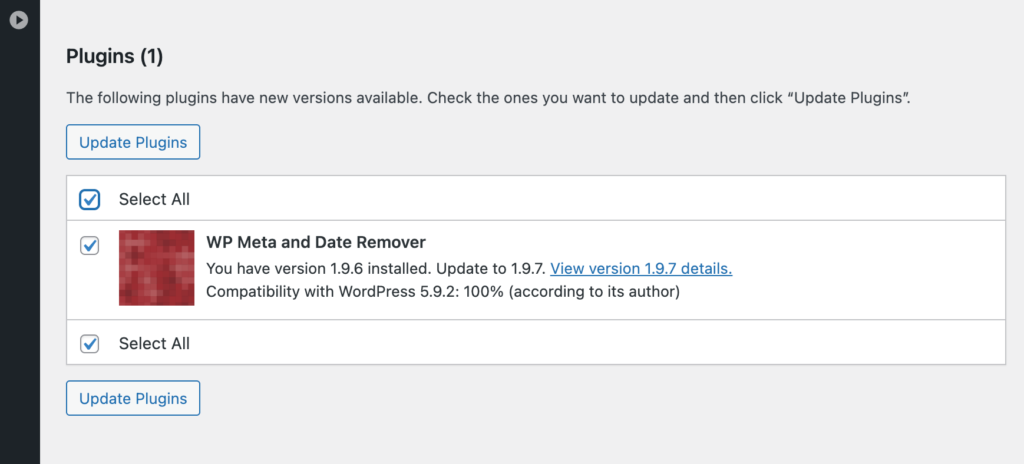

Wenn Sie veraltete Plugins haben, klicken Sie auf Alle auswählen und Plugins aktualisieren , um zu den neuesten Versionen zu gelangen:

Alternativ können Sie mit einem verwalteten WordPress-Hosting-Anbieter zusammenarbeiten. Dieses Unternehmen kümmert sich um mehrere Aufgaben hinter den Kulissen wie automatische Updates, Website-Sicherheit und Leistungssteigerungen. Die Auswahl eines verwalteten Hosts kann Ihre Site automatisch vor RCE-Angriffen und anderen Sicherheitsbedrohungen schützen.

Beispielsweise ist WP Engine ein zuverlässiger Webhost mit einer ausgeklügelten WAF, automatisierten Updates, täglichen Backups und Zugriff sowohl auf ein Content Delivery Network (CDN) als auch auf eine SSL-Zertifizierung:

WP Engine-Hosting-Pläne beginnen bei 23 $ pro Monat. Dieses Paket unterstützt eine Website und 25.000 monatliche Besucher.

3. Verwenden Sie den Pufferüberlaufschutz

Ein Puffer hält Daten in einer Speicherzone, während sie zwischen verschiedenen Orten übertragen werden. Überlauf tritt auf, wenn die Datenmenge die Kapazität des Puffers übersteigt. Wenn dies geschieht, beginnt das Datenschreibprogramm damit, andere Speicherstellen zu überschreiben.

Wenn es zu einem Pufferüberlauf kommt, können Angreifer den Speicher Ihrer Software überschreiben. Sie können schädlichen Code hinzufügen und einen RCE-Angriff ausführen. Daher ist der Schutz Ihrer Website vor Pufferüberläufen entscheidend, um RCE-Bedrohungen vorzubeugen.

Glücklicherweise ist der Pufferüberlaufschutz normalerweise in die meisten Theme-Code-Bibliotheken in WordPress integriert. Sprachen wie C/C++ haben möglicherweise keinen Pufferüberlaufschutz, Javascript, PERL und C# jedoch schon.

Daher empfehlen wir auch, Best Practices für die Codierung zu befolgen, um sich bei der Entwicklung Ihrer Website vor einem Pufferüberlauf zu schützen.

4. Benutzerzugriffsberechtigungen einschränken

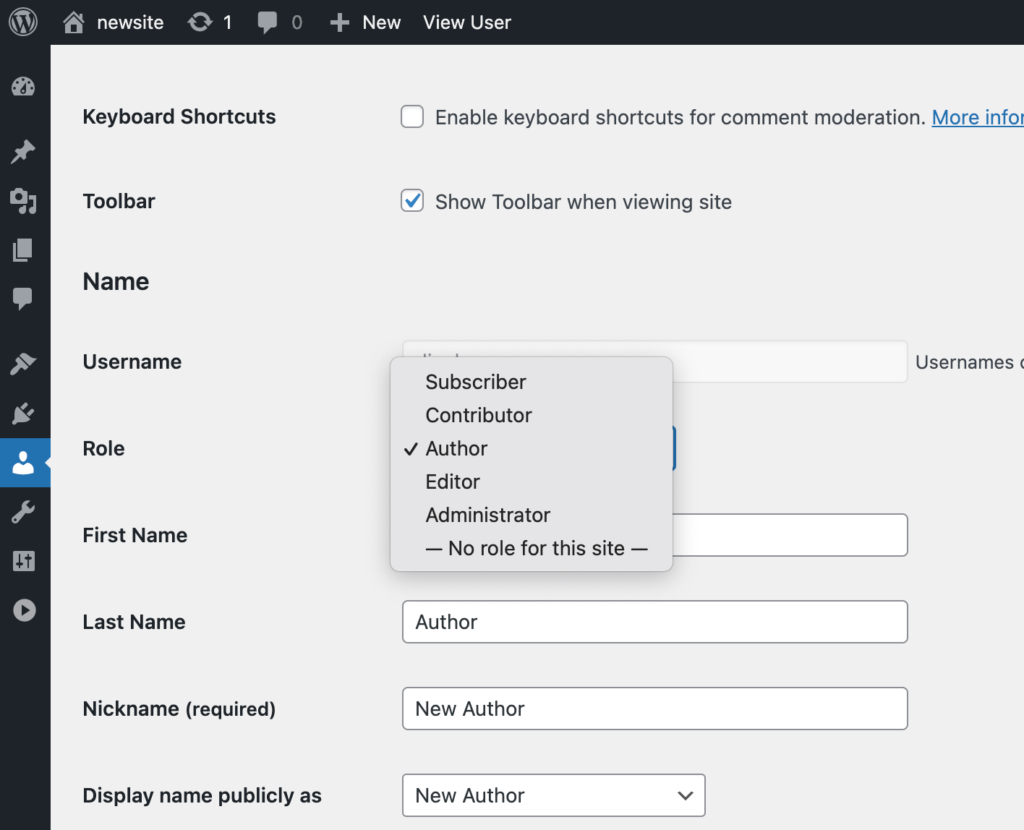

In WordPress können Sie Ihren Benutzern mehrere verschiedene Berechtigungen zuweisen. Beispielsweise gibt es Administratoren, Redakteure, Autoren, Mitwirkende und Abonnenten. Jeder Benutzertyp hat unterschiedliche Berechtigungen und nur der Administrator kann den Code direkt bearbeiten.

Indem sichergestellt wird, dass jeder Benutzer nur die Zugriffsebene hat, die er für seine Arbeit benötigt, wird Ihre Website nicht vollständig kompromittiert, wenn ein Hacker eine der Benutzerrollen infiltriert.

Wenn Sie beispielsweise freiberufliche Autoren in Ihrem Blog haben, sollten Sie sie je nach Rolle als Redakteure, Autoren oder Mitwirkende zuweisen.

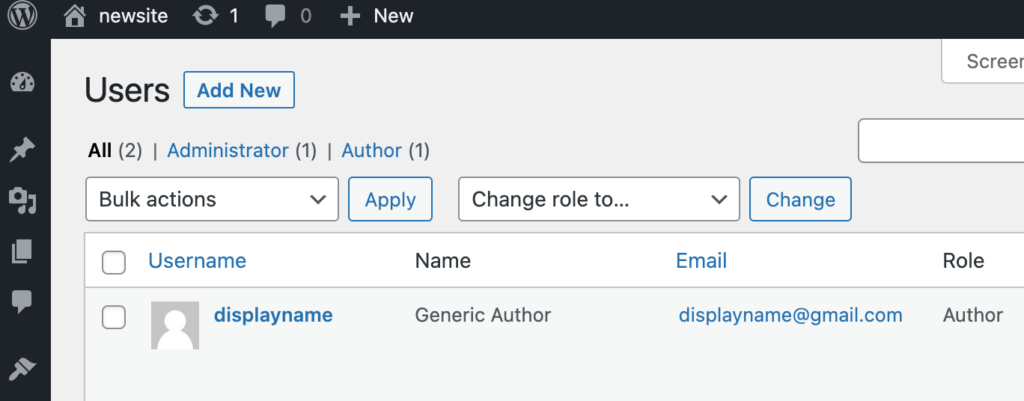

Navigieren Sie in Ihrem WordPress-Dashboard zu Benutzer > Alle Benutzer , um Benutzerrollen zu bearbeiten. Klicken Sie dann unter dem Benutzer, den Sie ändern möchten, auf Bearbeiten :

Scrollen Sie dann nach unten zu Rolle und wählen Sie eine geeignete Rolle für den Benutzer aus dem Dropdown-Menü aus:

Geben Sie als allgemeine Regel niemandem die Administratorrolle , es sei denn, Sie möchten, dass er vollen Zugriff auf Ihre Website und ihren Code hat.

5. Verwenden Sie Intrusion Detection Software

Intrusion Detection Software (IDS) scannt den ein- und ausgehenden Datenverkehr Ihrer Website und benachrichtigt Sie, wenn sie verdächtige Aktivitäten erkennt. Mit diesen Benachrichtigungen wissen Sie, wann und ob Sie proaktive Maßnahmen gegen RCE-Angriffe ergreifen müssen.

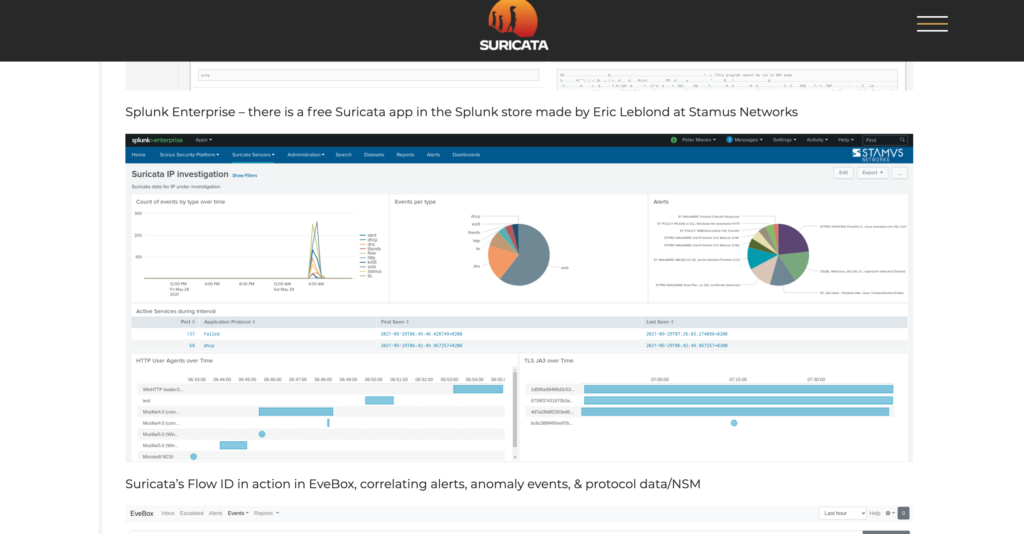

Suricata ist ein Beispiel für ein kostenloses und Open-Source-IDS-Tool, das Sie warnen kann, wenn Ihr Netzwerk verdächtige Anfragen erhält:

Zusätzlich zur Intrusion Detection bietet Suricata Dienste wie:

- TLS/SSL-Protokollierung und -Analyse

- HTTP-Protokollierung

- DNS-Protokollierung

Suricata bietet Benutzern im Laufe der Zeit auch ein vollständiges Bedienfeld mit Analysen, Ereignissen pro Typ, Warnungen und HTTP-Benutzeragenten.

Fazit

Ihre Sicherheit auf dem neuesten Stand zu halten, ist eine wesentliche Aufgabe als Eigentümer einer WordPress-Website. Wenn Hacker auf Ihre Website zugreifen und Kundendaten stehlen können, müssen Sie wahrscheinlich mit schweren rechtlichen und finanziellen Strafen rechnen. Sie können jedoch gängige Cyberangriffe wie Remote Code Execution (RCE) vereiteln, indem Sie einfache Vorsichtsmaßnahmen treffen.

In diesem Beitrag haben wir fünf Methoden zum Schutz Ihrer Website vor RCE-Angriffen besprochen:

- Installieren Sie eine Web Application Firewall (WAF).

- Stellen Sie sicher, dass die Software Ihrer Website aktualisiert ist, um Sicherheitsrisiken zu reduzieren.

- Stellen Sie sicher, dass Ihre Website vor Pufferüberlauf geschützt ist.

- Beschränken Sie die Zugriffsberechtigungen Ihrer Benutzer.

- Verwenden Sie Intrusion Detection Software (IDS).

Haben Sie weitere Fragen zu Remote Code Execution-Angriffen und wie Sie sich davor schützen können? Lassen Sie es uns im Kommentarbereich unten wissen!