Sichern Sie Ihre Website mit Let's Encrypt!

Veröffentlicht: 2016-11-22Let's Encrypt ist eine Initiative, die eine kostenlose und automatisierte Möglichkeit bietet, den HTTP-Verkehr Ihrer Website zu sichern. Das Einrichten von sicherem HTTPS war immer ein komplizierter Prozess, und wir unterstützen gerne alle Bemühungen, die den gesamten Prozess für die Menschen einfacher und unkomplizierter machen.

Um HTTPS auf Ihrer Website zu aktivieren, müssen Sie im Allgemeinen ein Sicherheitszertifikat von einer Zertifizierungsstelle (CA) erwerben. Eine Zertifizierungsstelle wird als vertrauenswürdige Drittpartei betrachtet, die Ihren Besuchern die Identität einer Website verifizieren kann. Das Sicherheitszertifikat (auch SSL-Zertifikat genannt) wird auf dem Webserver installiert und bietet zwei Funktionen: a) Es verschlüsselt den gesamten HTTP-Verkehr zwischen Ihrer Website und Ihren Besuchern. b) Es authentifiziert die Identität Ihrer Website, sodass Ihre Besucher wissen, dass sie es sind nicht einen falschen besuchen.

Die Sicherung der Identität und des Besucherverkehrs Ihrer Website ist hier der offensichtliche Vorteil, aber es gibt noch einige weitere, die einer weiteren Erläuterung bedürfen.

Vor Let's Encrypt mussten Sie den gewünschten Zertifikatstyp auswählen, ein Vorgang, der für Benutzer, die mit öffentlichen Schlüsselsystemen nicht vertraut sind, etwas verwirrend war, dann mussten Sie Ihre Schlüssel generieren, eine Anforderung zur Zertifikatsgenerierung signieren und schließlich eine beträchtliche Summe ausgeben Geld, um einen zu kaufen.

Warten Sie, aber was ist SSL?

Secure Sockets Layer oder SSL ist ein kryptografisches Protokoll, das die Kommunikation eines Netzwerks sichert. Es gewährleistet die Vertraulichkeit der Kommunikation, was bedeutet, dass die zwischen zwei Parteien ausgetauschten Daten verschlüsselt sind und nicht von Dritten abgehört werden können. Es authentifiziert auch die Identität der kommunizierenden Parteien, normalerweise des Servers, indem es das zuvor erwähnte SSL-Zertifikat verwendet.

Woran erkennt man, ob eine Website sicher ist?

Websites, die durch SSL gesichert sind, sind leicht an ein paar Dingen zu erkennen:

- Neben der URL-Adresse befindet sich ein grünes Vorhängeschloss-Symbol (je nachdem, welchen Browser Sie verwenden).

- Die URL beginnt mit https statt http.

SSL-Zertifikate haben jedoch auch ein Ablaufdatum. Nach Ablauf dieses Datums ist die Kommunikation nicht mehr sicher und das Zertifikat muss erneuert werden. Sie können ganz einfach überprüfen, ob das SSL-Zertifikat Ihrer Website abgelaufen ist oder nicht, indem Sie zuerst auf das Vorhängeschloss-Symbol klicken und je nach verwendetem Browser wie folgt vorgehen:

Klicken Sie in Firefox auf die Pfeilschaltfläche rechts und dann auf den Link Weitere Informationen . Klicken Sie abschließend auf die Schaltfläche Zertifikat anzeigen unter der Registerkarte Sicherheit , um die Zertifikatsdetails anzuzeigen.

Wenn Sie Chrome verwenden, klicken Sie auf den Link Details und dann auf die Schaltfläche Zertifikat anzeigen unter der Registerkarte Sicherheitsübersicht .

Unter dem Abschnitt „ Gültigkeitsdauer “ gibt es zwei Daten, die sich auf das Zertifikat beziehen. Ausgestellt am und Läuft ab am . Das erste ist das Aktivierungsdatum des Zertifikats, das zweite das Ablaufdatum. Wenn das Ablaufdatum abgelaufen ist, muss das Zertifikat erneuert werden und die Kommunikation ist nicht mehr sicher!

Warum sollte man sich um SSL kümmern?

Nun, es gibt eine Reihe von Gründen! Sichern Sie die Kommunikation zwischen Ihrer Website und Ihren Besuchern, authentifizieren Sie die Identität Ihrer Website, stellen Sie die Datenintegrität zwischen Browser und Webserver sicher und erzielen Sie sogar einen höheren SEO-Rang.

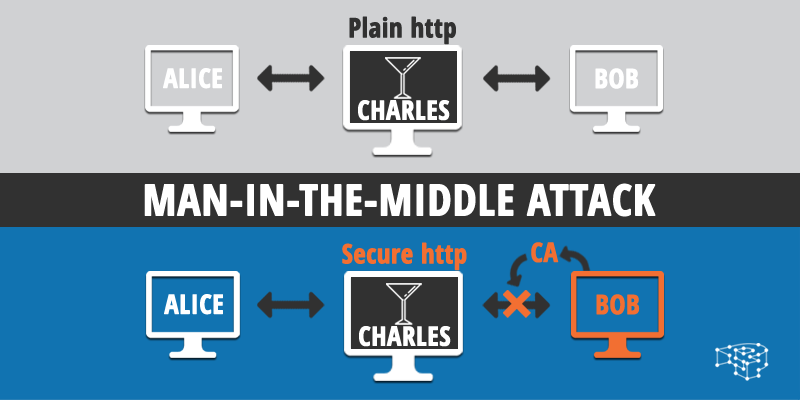

Sichere Kommunikation und authentifizierte Identität klingen nach netten Dingen, aber wovor schützen sie Ihre Website? Das Konzept mag manchen nebulös erscheinen. In Wirklichkeit arbeiten diese beiden zusammen, um vielleicht eine der klassischsten Angriffsmethoden zu bekämpfen, die in der Computersicherheit dokumentiert sind. Der „Man-in-the-Middle“-Angriff (oder abgekürzt MitM).

Nehmen wir an, wir haben eine von Alice betriebene Website, die von Bob besucht wird (der Angriff funktioniert auch auf anderen Diensten, nicht nur auf Websites). So weit, ist es gut. Dann gibt es diesen Bösewicht namens Charles (Bösewichte in der Computersicherheit werden aus irgendeinem Grund normalerweise Charles genannt. Trockene Martinis und geheime Verstecke kommen mir in den Sinn.)

Charles übernimmt die Kontrolle über den Kommunikationskanal zwischen Alice und Bob, indem er eine Reihe unterschiedlicher Techniken anwendet, die zu komplex sind, um in diesem Artikel darauf einzugehen. Er sitzt ruhig und unsichtbar zwischen ihnen.

Wenn Bob die Website von Alice besucht, glaubt er, dass er Daten von Alice sendet und empfängt. In Wirklichkeit gehen die Daten, die er sendet, über Charles, der sie wiederum an Alice weiterleitet (vorher sicherstellt, dass sie sie entweder speichert oder auf bösartige Weise manipuliert). Wenn die Website von Alice antwortet, werden die Daten erneut von Charles an Bob übertragen. Es ist genau wie mit einem mächtigen Abhörgerät. Abgesehen davon, dass er vertrauliche Daten wie E-Mails, Passwörter und Kreditkarten speichern kann, kann Charles sogar Teile von Alices Website oder Bobs Webbrowsing-Sitzung imitieren.

Hier sehen wir also, wo unsere beiden SSL-Verbündeten, authentifizierte Identität und sichere Kommunikation zur Rettung kommen!

Wenn Ihre Website durch SSL geschützt ist, wird es viel schwieriger, Man-in-the-Middle-Angriffe durchzuführen. Wenn Bob eine Verbindung zu Alices Website herstellt, erhält er das Zertifikat des Servers und validiert es mit der Zertifizierungsstelle. Nachdem das Zertifikat validiert wurde, tauschen der Server und der Client einige zusätzliche Informationen aus, und dann beginnt die Datenkommunikation (z. B. welche Art von Verschlüsselung sie verwenden werden, ein Prozess, der als Handshaking bezeichnet wird). Wenn Charles versuchen würde, sich als Alice auszugeben, indem er Bob seinen eigenen öffentlichen Schlüssel schickt, würde er nicht sehr weit gehen. Innerhalb des Zertifikats befindet sich eine Datenkette, die als digitale Signatur bezeichnet wird und die Integrität der Datei gewährleistet. Wenn sich ein Teil des Zertifikats ändert, ändert sich auch die Signatur.

Wenn also Charles versuchte, den öffentlichen Schlüssel zu ändern, würde die CA das Zertifikat ablehnen und Bob benachrichtigen (weil die von der CA berechnete digitale Signatur nicht mit der aktuellen auf dem Zertifikat übereinstimmen würde). Da Charles den privaten Schlüssel von Alice nicht hat, kann er die Kommunikation nicht entschlüsseln. Die einzige Möglichkeit für Charles, irgendetwas zu tun, besteht darin, zu versuchen, auch die Server der Zertifizierungsstelle zu kompromittieren.

Aber es schützt Sie nicht nur vor Martini-trinkenden Bösewichten, sondern verbessert auch Ihr SEO-Ranking! Laut einem Google Webmasters-Blogpost von Zineb Ait Bahajji und Gary Illyes wird HTTPS als Ranking-Signal verwendet:

„ Wir haben positive Ergebnisse gesehen, also fangen wir an, HTTPS als Ranking-Signal zu verwenden. Im Moment ist es nur ein sehr leichtes Signal. Aber im Laufe der Zeit werden wir uns vielleicht entscheiden, es zu verstärken, weil wir alle Websitebesitzer ermutigen möchten, von HTTP zu HTTPS zu wechseln, um alle im Internet sicher zu halten. „

Darüber hinaus kündigte der Google Security Blog ab September an, dass der Chrome-Browser damit beginnen wird, Websites explizit als „nicht sicher“ zu kennzeichnen. Dies geschieht, um „auf ein sichereres Web hinzuarbeiten“ und das Bewusstsein der Benutzer zu schärfen.

Wie funktioniert das alles?

Bisher haben wir über SSL-Zertifikate gesprochen und wie wichtig sie für die Bereitstellung von Sicherheit und Identitätsauthentifizierung sind. In diesem Abschnitt krempeln wir die Ärmel hoch und gehen ans Eingemachte!

SSL funktioniert mit einem System, das als Public Key Infrastructure (oder PKI, für Sort) bezeichnet wird.

PKI ist ein Computersicherheitssystem, das verwendet wird, um das Problem der sicheren Kommunikation über ein unsicheres Netzwerk zu lösen. Einfach ausgedrückt, wenn Alice und Bob sicher über das Internet kommunizieren wollen, müssen sie eine Art Verschlüsselungsschlüssel austauschen. Aber wenn sie das tun und jemand, der zwischen ihnen steht und einen Computer besitzt, bekommt diesen Schlüssel, wird er in der Lage sein, die gesamte zukünftige Kommunikation zu lesen! (es ist vielleicht kein Charles-Typ; Systemadministratoren haben aufgrund der Art ihrer Arbeit auch Zugriff auf alle Klartextdaten, die ihre Server durchlaufen).

Dies mag wie ein paradoxes Problem erscheinen, aber es wird durch die Verwendung nicht nur eines, sondern eines Schlüsselpaares gelöst. Eine öffentliche und eine private:

- Alice und Bob tauschen ihre öffentlichen Schlüssel aus . Da diese öffentlich sind, können sie bedenkenlos über ein unsicheres Netzwerk gesendet werden. In der Tat ist es ihre beabsichtigte Verwendung, sie öffentlich zu veröffentlichen!

- Alice verschlüsselt dann die Nachricht, die sie an Bob senden möchte, indem sie ihren privaten Schlüssel mit Bobs öffentlichem Schlüssel verwendet .

- Bob erhält die Nachricht und entschlüsselt sie mit seinem privaten Schlüssel und dem öffentlichen Schlüssel von Alice .

Private Schlüssel werden normalerweise lokal auf Ihrem Computer (oder USB-Laufwerk oder an einem Ort, an dem Sie wissen, dass sie sicher sind) gespeichert. Egal, wer Ihre E-Mail oder Netzwerkkommunikation liest, sie erhalten nur einen verstümmelten Text ohne Ihren privaten Schlüssel.

Ein weiterer nützlicher Aspekt der Verschlüsselung mit öffentlichem Schlüssel ist der Begriff der digitalen Signatur. Wir haben es bereits erwähnt, als Charles versuchte, das Zertifikat zu manipulieren.

Wenn Alice eine Nachricht an Bob sendet, kann sie diese auch mit ihrem privaten Schlüssel digital signieren. Dadurch wird sichergestellt, dass die Nachricht tatsächlich von Alice gesendet wird und von niemand anderem. Die digitale Signatur ist in Wirklichkeit eine lange Folge von Hexadezimalzahlen, die anhand der Informationen des Zertifikats berechnet wird. Selbst wenn sich ein Byte im Zertifikat ändert, ändert sich auch die digitale Signatur, und die CA wird sie ablehnen.

Ein SSL-Zertifikat ist einfach eine Datendatei, die auf einem System (normalerweise auf einem Webserver) installiert wird und auf die gleiche Weise funktioniert. Es verschlüsselt die Kommunikation und stellt die Identität einer Entität (in unserem Fall einer Website) sicher. Es enthält Informationen wie:

- der Name des Zertifikatinhabers

- E-Mail-Addresse

- Gültigkeitsdauer

- der vollständig qualifizierte Domänenname des Webservers

- den öffentlichen Schlüssel des Eigentümers

- eine digitale Signatur, die garantiert, dass das Zertifikat in keiner Weise verändert wurde.

Es verwendet all diese Informationen, um eine Entität/Organisation effektiv mit diesem System zu verknüpfen.

Es gibt zwei Möglichkeiten, ein Zertifikat auszustellen. Die erste besteht darin, es selbst zu signieren (selbstsigniert), während die zweite darin besteht, es über eine Zertifizierungsstelle (vertrauenswürdig) zu erwerben.

Was ist der Unterschied zwischen einem selbstsignierten und einem vertrauenswürdigen Zertifikat?

Ein selbstsigniertes Zertifikat bietet dieselbe Verschlüsselungsstufe wie ein vertrauenswürdiges Zertifikat, garantiert jedoch nicht die Identität des Eigentümers. Es wird hauptsächlich zum Testen oder in einer lokalen Netzwerkinfrastruktur verwendet, in der es nicht dringend erforderlich ist, einen Eigentümer an ein System zu binden.

Ein vertrauenswürdiges Zertifikat hingegen bietet sowohl Verschlüsselung als auch Identitätsauthentifizierung. Das Zertifikat wird von einem Drittanbieter (CA) ausgestellt, der die Identität des Zertifikatinhabers anhand einer Reihe von Hintergrundprüfungen überprüft.

Das bedeutet also, dass Sie der Zertifizierungsstelle vertrauen müssen. Was ist, wenn es ein Schurken ist und wie kann man das wissen?

Das kann durchaus passieren und ist in der Vergangenheit schon mehrfach passiert. Da dies in der Tat Vertrauenssache ist, besteht die einzige Lösung darin, sicherzustellen, dass die von Ihnen verwendete Zertifizierungsstelle eine bekannte und etablierte, seriöse Organisation ist. Zertifizierungsstellen verlangen Geld für die Ausstellung von Zertifizierungen (normalerweise von nur 10 $ bis zu dreistelligen Beträgen), aber man sollte nicht in die Falle tappen zu glauben, dass eine teure Zertifizierungsstelle mehr Vertrauen und Sicherheit bedeutet!

So sichern Sie Ihre Website mit Let’s Encrypt per SSL

Es gibt viele Möglichkeiten, ein Let's Encrypt-Zertifikat zu generieren und auf Ihrem Webserver zu installieren. Der Prozess hängt davon ab, ob Sie von einer Unix-Shell aus arbeiten oder nicht, welche Art von Webserver Sie verwenden usw. Zeigen Sie mit Ihrem Browser auf die Seite „Erste Schritte“ von Let’s Encrypt, um weitere Informationen zu erhalten.

Wenn Sie bereits Pressidium-Kunde sind, könnten die Dinge nicht einfacher sein!

Melden Sie sich zunächst bei Ihrem Pressidium Portal-Konto an:

- Klicken Sie auf die Registerkarte SSL-Zertifikate .

- Klicken Sie auf die Schaltfläche Generate a free Let’s Encrypt certificate .

- Wählen Sie die Website aus, auf der das Zertifikat installiert werden soll, indem Sie sie aus dem Dropdown-Menü Let's Encrypt installieren auswählen.

- Klicken Sie abschließend auf die Schaltfläche SSL-Zertifikat erstellen und installieren , und Sie sind fertig!

Um zu testen, ob SSL auf Ihrer Website aktiviert ist, öffnen Sie Ihren Browser und besuchen Sie die URL Ihrer Website, indem Sie https in der Adresse verwenden. Wenn Ihr Browser das bekannte grüne Sicherheits-Vorhängeschloss-Zeichen anzeigt, sind Sie im Geschäft!

Ihr neues Let's Encrypt-Zertifikat hat eine Laufzeit von 90 Tagen, verlängert sich jedoch automatisch. Sie können auch Ihre eigenen gekauften Zertifikate über das Portal verwalten und installieren. Lesen Sie diesen Knowledge Base-Beitrag, um alles darüber zu erfahren!

Sicherheit ist ein Prozess, keine schlüsselfertige Lösung

Die harte Wahrheit ist, dass Sie nicht einfach etwas kaufen oder eine Software installieren und es vergessen können und denken, dass Sie alle Sicherheitsprobleme erfolgreich gelöst haben. Computersicherheit ist ein riesiges Puzzle, an dem technische Mechanismen, Richtlinien, Computer und vor allem Menschen und die menschliche Psychologie beteiligt sind! Sie müssen alle Teile des Puzzles richtig zusammensetzen und sich kontinuierlich darum kümmern. Es ist ein Prozess und keine schlüsselfertige Lösung.

Der menschliche Faktor wird immer wieder von böswilligen Benutzern ausgenutzt. Wir unterstützen zu 100 % jede Initiative, die darauf abzielt, zu informieren, Tools bereitzustellen und das Bewusstsein der Öffentlichkeit für Fragen der Internetsicherheit zu schärfen. In zukünftigen Beiträgen werden wir tiefer und gründlicher auf die Sicherheitsaspekte von WordPress eingehen. WordPress wird von Menschen und Unternehmen verwendet, um Wert und Essen für viele auf den Tisch zu bringen. Bei Sicherheitsvorfällen geht es nicht mehr um das Verunstalten von Websites und Cyber-Graffiti, sondern sie wirken sich spürbar auf das Leben anderer aus. Und das nehmen wir sehr ernst.