Sichern von Webanwendungen: Strategien und Best Practices

Veröffentlicht: 2024-06-24- Bedrohungen durch Webanwendungen verstehen

- Best Practices zum Sichern von Webanwendungen

- Abschluss

Die Sicherheit von Website-Anwendungen ist wichtiger, da das Internet im modernen Geschäftsbetrieb eine zentrale Rolle spielt. Cyber-Bedrohungen entwickeln sich ständig weiter, sodass Unternehmen Sicherheitsmaßnahmen priorisieren müssen.

Webanwendungen sind Einfallstore zu sensiblen Daten und damit ein Ziel für böswillige Personen. Der Cybersicherheitssektor verändert sich ständig und es entstehen neue Angriffsvektoren und Schwachstellen. Es ist sehr wichtig, einen proaktiven und umfassenden Sicherheitsansatz zu verfolgen.

Sie können auch mehr lesen: WordPress-Sicherheitsleitfaden für Anfänger 2024

Bedrohungen durch Webanwendungen verstehen

Für die Sicherung von Webanwendungen ist es wichtig, die Art der Bedrohungslandschaft zu kennen. Zu den Bedrohungen gehören verschiedene Arten von Schwachstellen, die die Integrität und Sicherheit dieser Apps gefährden können.

Das Erkennen dieser Bedrohungen ermöglicht es Unternehmen, geeignete Sicherheitsmaßnahmen zu ergreifen und Risiken zu mindern. Im Folgenden sind die häufigsten Bedrohungen für Web-Apps aufgeführt:

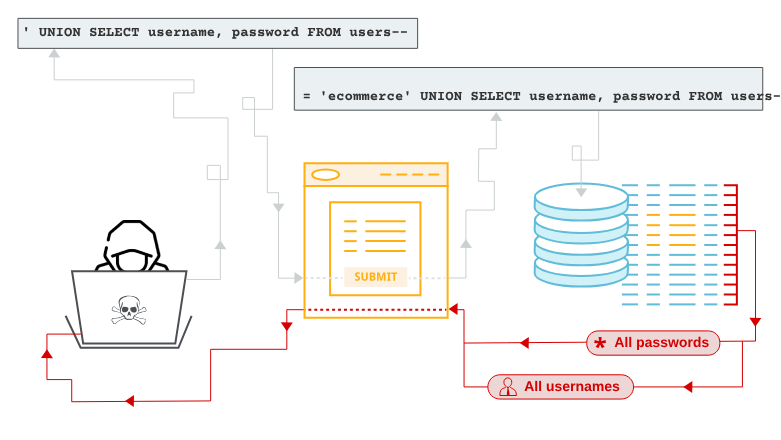

Injektionsangriffe

Sie sind die häufigsten und gefährlichsten Bedrohungen. Sie treten auf, wenn nicht vertrauenswürdige Links oder Daten als Teil einer Abfrage oder eines Befehls gesendet werden. SQL ist der häufigste Injektionsangriff, der auftritt, wenn böswillige SQL-Abfragen zur Manipulation einer Datenbank verwendet werden. Angreifer können auch Cross-Site-Scripting oder Command-Injection nutzen, um anfällige Anwendungen auszunutzen.

Sicherheitslücken bei Authentifizierung und Sitzungsverwaltung

Schwache Authentifizierung und schlechtes Sitzungsmanagement setzen Web-Apps ebenfalls Bedrohungen aus. Die drei wichtigsten Schwachstellen, die hier bestehen, sind:

- Schwache Passwörter: Hacker können einfache oder wiederverwendete Passwörter leicht aufspüren. Dadurch erhalten sie unbegrenzten unbefugten Zugriff.

- Session-Hijacking: Böswillige Personen können sich auch als legitime Benutzer ausgeben, indem sie Session-Cookies stehlen oder fälschen.

- Unsichere Token-Generierung: Angreifer können leicht vorhersehbare Sitzungstoken kompromittieren und so Zugriff auf vertrauliche Informationen erhalten.

Fehlkonfiguration der Sicherheit

Dies tritt vor allem dann auf, wenn die Sicherheitseinstellungen nicht richtig konfiguriert sind oder auf den Standardeinstellungen belassen werden. Die Verwendung von Standardanmeldeinformationen wie Benutzernamen und Passwörtern in Web-Apps macht sie zu leichteren Zielen. Ebenso kann die Aktivierung unnötiger Funktionen die Sicherheit von Webanwendungen gefährden. Hacker können bei Bedarf Funktionen wie Debug-Modelle ausnutzen.

Offenlegung sensibler Daten

Dies geschieht, wenn Webanwendungen versehentlich vertrauliche Informationen wie persönliche Daten, Authentifizierungs- oder Kreditkartendaten preisgeben. Obwohl selten, kann dies aufgrund einer unsicheren Datenübertragung oder einer unsachgemäßen Speicherung passieren. Hacker können Datenübertragungen abfangen, wenn sie über Netzwerke ohne HTTPS-Konfiguration gesendet werden. Ebenso kann die Speicherung dieser Daten im Klartext oder die Verwendung schwacher Verschlüsselungsmethoden zu Sicherheitsverletzungen führen.

Risiken durch Komponenten Dritter

Die meisten Webanwendungen basieren auf Komponenten von Drittanbietern, insbesondere Bibliotheken und Frameworks. Unternehmen ziehen es vor, die Entwicklung zu beschleunigen, die Funktionalität zu verbessern und die Kosten zu senken. Obwohl sie nützlich sind, bergen sie erhebliche Sicherheitsrisiken, wenn sie nicht ordnungsgemäß gehandhabt werden. Einige Komponenten von Drittanbietern enthalten Schwachstellen, die von böswilligen Personen ausgenutzt werden können. Diese Probleme sind häufig auf Codierungsfehler oder veraltete Abhängigkeiten zurückzuführen.

Abgesehen davon werden die meisten Komponenten von Drittanbietern von Open-Source-Communities oder externen Entwicklern verwaltet. Sie werden möglicherweise nicht regelmäßig aktualisiert, wodurch Web-Apps grundlegenden Schwachstellen ausgesetzt sind.

Best Practices zum Sichern von Webanwendungen

1. Einführung starker Authentifizierungsmechanismen

Die Einführung starker Authentifizierungsmechanismen ist der Schlüssel zur Gewährleistung der Sicherheit von Webanwendungen. Die Authentifizierung hilft bei der Überprüfung der Benutzeridentität, bevor auf vertrauliche Funktionen oder Daten in der Anwendung zugegriffen wird. Schwache Mechanismen können zu unbefugtem Zugriff und Datenschutzverletzungen führen.

Unternehmen können ihre Authentifizierungsmechanismen auf viele Arten verbessern. Erstens durch Passwortrichtlinien und Hashing. Durch die Implementierung starker Passwortrichtlinien können Brute-Force-Angriffe und Versuche, Passwörter zu erraten, verhindert werden. Passwörter sollten kompliziert sein und eine Kombination aus Groß- und Kleinbuchstaben, Sonderzeichen und Zahlen enthalten. Sie sollten vor der Speicherung auch gehasht werden.

Der zweite Authentifizierungsmechanismus ist die Sitzungsverwaltung. Dies verhindert die Übernahme und den unbefugten Zugriff auf verifizierte Benutzerkonten. Dabei handelt es sich im Wesentlichen um Sitzungszeitüberschreitungen, bei denen aktive Sitzungen nach einer gewissen Zeit der Inaktivität automatisch ablaufen.

Die Einführung der Multi-Faktor-Authentifizierung ist die dritte und effektivste Authentifizierungsmaßnahme. Diese zusätzliche Sicherheitsebene erfordert, dass Benutzer mehrere Verifizierungsoptionen erfüllen, bevor sie auf ihre Konten zugreifen. Dabei kann es sich um eine Kombination aus Passwörtern und biometrischen Daten handeln. Diese Optionen verringern das Risiko eines unbefugten Zugriffs.

2. Halten Sie Software und Bibliotheken auf dem neuesten Stand

Organisationen sollten außerdem ihre Software und Bibliotheken auf dem neuesten Stand halten, um die Sicherheit und Integrität ihrer Website-Anwendungen zu gewährleisten. Technologische Fortschritte bedeuten, dass Softwareanbieter und Open-Source-Communitys neue Updates und Patches für Schadcode mit bekannten Schwachstellen veröffentlichen. Wenn Sie Ihre Softwarekomponenten nicht rechtzeitig aktualisieren, sind Ihre Webanwendungen anfällig für Angriffe.

Unternehmen sollten mit der Automatisierung von Software-Update-Mechanismen beginnen. Durch die Implementierung automatisierter Updates werden die Prozesse zur Anwendung von Patches und Sicherheitsupdates optimiert. Unternehmen sollten Tools wie Paketmanager verwenden, um die Erkennung, das Herunterladen und die Installation verfügbarer Updates zu automatisieren. Dies reduziert die Belastung der IT-Teams.

Unternehmen sollten über einen robusten Patch-Management-Prozess verfügen, der zeitnahe Updates ihrer Anwendungs-Stacks gewährleistet. Dazu gehören Anwendungsframeworks, Webserver und Bibliotheken von Drittanbietern. Sie sollten außerdem regelmäßig die Herstellerempfehlungen und Schwachstellendatenbanken überwachen, um über die neuesten Patches und Updates informiert zu bleiben, die zu ihrem Tech-Stack passen.

Wichtig ist auch die Durchführung regelmäßiger Schwachstellenscans und -bewertungen. Es hilft Unternehmen, veraltete oder anfällige Komponenten in ihrem Anwendungsstapel zu identifizieren. Glücklicherweise können automatisierte Scan-Tools wie statische Code-Analysetools dabei helfen, in Softwarebibliotheken vorhandene Schwachstellen zu erkennen.

Ebenso sollten sie in einer kontrollierten Umgebung getestet werden, bevor Aktualisierungen in Anwendungen integriert werden. Dadurch können Unternehmen die Auswirkungen dieser Updates auf die Leistung und Funktionalität ihrer Webanwendungen bewerten, bevor sie diese vollständig bereitstellen. Tests tragen dazu bei, das Risiko unbeabsichtigter Folgen von Updates zu mindern.

Schließlich können Softwareaktualisierungen trotz sorgfältiger Tests gelegentlich zu unerwarteten Problemen führen. Organisationen sollten Rollback-Verfahren und Notfallpläne einrichten. Dies hilft ihnen, bei fehlgeschlagenen Updates oder unerwartetem Verhalten in ihren ursprünglichen stabilen Zustand zurückzukehren. Rollback-Verfahren minimieren Ausfallzeiten bei unerwarteten Notfällen.

3. Führen Sie regelmäßige Beurteilungs- und Penetrationstests durch

Regelmäßige Bewertungen sind ein proaktiver Ansatz zur Identifizierung und Behebung von Schwachstellen in Webanwendungen. Diese Bewertungen helfen bei der Bewertung des Sicherheitsstatus von Webanwendungen. Bei Penetrationstests wird ein simulierter realer Angriff auf die App erstellt.

Ethische Hacker verwenden verschiedene Techniken, um mögliche Einstiegspunkte zu identifizieren, die Angreifer nutzen könnten. Die Simulation der verschiedenen Angriffsszenarien hilft Unternehmen, Einblicke in ihre allgemeine Sicherheitslage zu gewinnen und die Behebung identifizierter Schwachstellen zu priorisieren. Die Bedeutung der Durchführung solcher Bewertungen umfasst Folgendes:

- Schwachstellen identifizieren: Diese Bewertungen beginnen in der Regel mit der Identifizierung potenzieller Schwachstellen in der App. Es kann eine Kombination aus automatisierten Scan-Tools und manuellen Codeüberprüfungen verwendet werden. Automatisierte Scanner erkennen häufige Schwachstellen wie Injektionsfehler, während manuelle Codeüberprüfungen von erfahrenen Fachleuten durchgeführt werden.

- Risikopriorisierung: Nicht alle Bedrohungen weisen das gleiche Risikoniveau auf. Sicherheitsbewertungen helfen bei der Priorisierung von Risiken. Unternehmen können Schwachstellen mit der größten Bedrohung für die Systemintegrität identifizieren und sich auf deren Beseitigung konzentrieren.

- Berichterstattung und Abhilfe: Organisationen sollten nach der Sicherheitsbewertung einen detaillierten Bericht erstellen. Der Bericht sollte die identifizierten Schwachstellen (sofern vorhanden), den Schweregrad und wirksame Abhilfemaßnahmen hervorheben.

Denken Sie daran, dass die Sicherheit von Web-Apps ein fortlaufender Prozess sein sollte. Organisationen sollten ihre Systeme regelmäßig bewerten und testen. Dadurch wird sichergestellt, dass sie sich an sich ständig weiterentwickelnde Bedrohungen und Schwachstellen anpassen. Es ist sinnvoll, eine Kultur der kontinuierlichen Verbesserung zu etablieren, zu der auch Sicherheitsbewertungen gehören. Es hilft Unternehmen, ihre Sicherheitslage aufrechtzuerhalten und zu verbessern. Sie können das Risiko von Sicherheitsverletzungen minimieren oder sich besser auf neue Bedrohungen vorbereiten.

4. Implementieren Sie Sicherheitsheader und Inhaltssicherheitsrichtlinien

Sicherheitsheader und Inhaltssicherheitsrichtlinien sind zuverlässige Sicherheitsmaßnahmen für Webanwendungen. Diese Optionen bieten zusätzlichen Schutz vor häufigen Schwachstellen. Zunächst einmal handelt es sich bei Sicherheitsheadern im Wesentlichen um HTTP-Antwortheader, die von Webanwendungen verwendet werden, um Browsern Anweisungen zu geben, wie sie sich in bestimmten Situationen verhalten sollen.

Auf diese Weise setzen sie Regeln für die Datenübertragung und den Umgang mit Inhalten durch und tragen so dazu bei, verschiedene Formen von Angriffen einzudämmen. HTTP stellt beispielsweise sicher, dass Browser nur über HTTPS mit Websites interagieren. Dies verhindert Cookie-Hijacking und Downgrade-Angriffe.

Ebenso ist eine Inhaltssicherheitsrichtlinie eine solide Sicherheitsstrategie, die eine Vielzahl von Angriffen verhindert. Es gibt Inhaltsquellen an, die von Browsern geladen und ausgeführt werden dürfen. Dadurch werden Angriffe wie Cross-Site-Scripting und Dateninjektion abgeschwächt.

5. Bereinigen und validieren Sie Eingabedaten

Die Bereinigung und Validierung von Eingabedaten trägt auch dazu bei, Web-Apps vor Injektionsangriffen und anderen Formen von Bedrohungen zu schützen. Durch die Validierung von Eingaben wird sichergestellt, dass die in das System eingegebenen Daten den erwarteten Formaten entsprechen. Andererseits werden durch die Desinfektion gefährliche Eingaben entfernt, um Bedrohungen zu neutralisieren. Die Beibehaltung dieses dualen Ansatzes trägt zur Wahrung der Datenintegrität bei. Zu den Vorteilen und Best Practices der Bereinigung und Validierung von Eingabedaten gehören:

- Verhindert Injektionsangriffe: Injektionsangriffe wie SQL nutzen Schwachstellen aus, indem sie schädliche Links oder Daten über Eingabefelder senden. Eine ordnungsgemäße Validierung verhindert, dass Angreifer schädliche Codes einschleusen. Dadurch wird sichergestellt, dass Eingabedaten keine verdächtigen Zeichen enthalten.

- Bewahrt die Datenintegrität: Durch die Validierung wird außerdem sichergestellt, dass die Eingabedaten den erwarteten Formaten und Bereichen entsprechen. Dies ist für die Aufrechterhaltung der Datenintegrität von entscheidender Bedeutung und verhindert abnormales Verhalten in Anwendungen.

- Verbessern Sie die Sicherheit und das Benutzererlebnis: Validierung und Bereinigung verbessern die Sicherheit, da sie sicherstellen, dass nur korrekt formatierte Daten von Webanwendungen verarbeitet werden.

Organisationen sollten verschiedene Best Practices für die Eingabevalidierung und -bereinigung beachten. Beispielsweise sollten Organisationen die Einschränkungen für jeden Bereich klar definieren. Dies sind die zulässigen Zeichen, das Format und der Typ. Durch die Durchsetzung dieser Einschränkungen auf Client- und Serverseite wird sichergestellt, dass nur gültige Daten eingegeben werden.

Abschluss

Die Absicherung von Webanwendungen erfordert einen proaktiven Ansatz und ein umfassendes Verständnis der sich ändernden Bedrohungslandschaft. Durch die Implementierung robuster Cybersicherheitsmaßnahmen wie Eingabevalidierung und zuverlässige Authentifizierungsmechanismen können diese Risiken erheblich gemindert werden. Darüber hinaus ist es wichtig, über neue Bedrohungen informiert und auf dem Laufenden zu bleiben, um die Integrität von Web-Apps im aktuellen vernetzten digitalen Ökosystem aufrechtzuerhalten.

Als einer der Mitbegründer von Codeless bringe ich Fachwissen in der Entwicklung von WordPress und Webanwendungen sowie eine Erfolgsbilanz in der effektiven Verwaltung von Hosting und Servern mit. Meine Leidenschaft für den Wissenserwerb und meine Begeisterung für die Konstruktion und Erprobung neuartiger Technologien treiben mich zu ständiger Innovation und Verbesserung.

Sachverstand:

Web Entwicklung,

Web-Design,

Linux-Systemadministration,

SEO

Erfahrung:

15 Jahre Erfahrung in der Webentwicklung durch die Entwicklung und Gestaltung einiger der beliebtesten WordPress-Themes wie Specular, Tower und Folie.

Ausbildung:

Ich habe einen Abschluss in technischer Physik und einen MSC in Materialwissenschaften und Optoelektronik.

Twitter, LinkedIn