Was ist eine Befehlsinjektion?

Veröffentlicht: 2023-05-17Die allgegenwärtige Client-Server-Architektur des Webs bietet Hackern eine riesige Angriffsfläche und macht sowohl die Website als auch den Server anfällig für böswillige Ausnutzung. Die Sicherheitsrisiken erhöhen sich erheblich, wenn eine Website so konfiguriert ist, dass sie mit der Umgebung des Hosts kommuniziert, indem sie Befehle direkt an das Betriebssystem übermittelt.

Um bestimmte Funktionen zu ermöglichen, müssen Websites möglicherweise mit der Shell-Umgebung des Servers interagieren und Shell-Befehle oder externe Skripte aufrufen. Wenn dies nicht sicher implementiert ist, kann es einem Angreifer ermöglichen, die Kommunikationsvariablen zu manipulieren und Chaos auf dem Server anzurichten, indem er eine gut gestaltete Anfrage an das Betriebssystem sendet. Diese Art von Injektionsangriff wird allgemein als Befehlsinjektion bezeichnet.

Command-Injections gehören zu den verheerendsten Arten von Cyber-Angriffen, die Hacker im Repertoire haben. Die Möglichkeit, mit dem Betriebssystem des Hosts zu interagieren, bietet ein großes Ausnutzungspotenzial, das weit über den Umfang der Zielwebsite hinausgeht. Befehlsinjektionen können so mächtig sein, dass ein Hacker sogar den gesamten Server auslöschen kann, sodass das Opfer die gesamte Infrastruktur von Grund auf neu aufbauen muss.

In diesem umfassenden Leitfaden zum Thema Befehlsinjektionen erfahren Sie, wie Angreifer die Abwehrmechanismen umgehen können, die die Website- und Serverumgebung trennen, und wie Sie das Risiko minimieren, Opfer dieser Art von Cyberangriff zu werden.

Bevor wir in die heimtückische Welt der Befehlsinjektionen eintauchen, werfen wir einen Blick auf die Funktionsweise von Betriebssystem-Shells und schauen uns an, wie Webanwendungen mit ihnen interagieren können. Dies wird Ihnen helfen zu verstehen, welches Vehikel verwendet wird, um böswillige Anfragen an die Serverumgebung zu übermitteln.

Was ist eine Betriebssystem-Shell?

Eine Betriebssystem-Shell ist ein spezieller Programmtyp, der Benutzern eine Schnittstelle zur Interaktion mit dem Betriebssystem bietet. Als Vermittler zwischen dem Endbenutzer und dem Betriebssystem des Servers interpretiert eine Shell die über die Befehlszeilenschnittstelle bereitgestellten Befehle und stellt deren Ausführung im Kontext der Benutzerumgebung sicher.

Mit Shells können Benutzer und Anwendungen mithilfe einer Reihe vordefinierter Befehle Anweisungen an das Betriebssystem senden. Dazu gehören interne Shell-Befehle, die Teil der Shell selbst sind, externe Befehle, die als ausführbare Dateien auf dem Server installiert werden, und bestimmte vom Systemadministrator eingerichtete Aliase.

Betriebssystem-Shells werden üblicherweise zur Ausführung einer Vielzahl von Aufgaben verwendet, beispielsweise zum Verwalten von Dateien und Verzeichnissen, zum Installieren und Konfigurieren von Softwarediensten sowie zum Einrichten von Websites und Webanwendungen. Häufig müssen Websites auch Shell-Befehle aufrufen, um Dateien zu manipulieren und andere Aufgaben auszuführen.

Wie interagieren Websites mit dem Betriebssystem des Servers?

Websites und Webanwendungen oder genauer gesagt die von ihnen bereitgestellten Funktionen werden in ihrer eigenen geschlossenen Umgebung ausgeführt. Diese Umgebung ist vollständig von den kritischen Bereichen des Server-Betriebssystems getrennt. Und während bestimmte bösartige Techniken, wie z. B. Directory Traversal, es Angreifern ermöglichen, über den Browser auf ansonsten gesperrte Bereiche des Servers des Opfers zuzugreifen, gibt es mehrere Verteidigungsebenen, die ein solches Verhalten verhindern.

Der gesamte Code ist normalerweise auf das Dokumentstammverzeichnis der Website beschränkt – ein spezielles Verzeichnis auf dem Server, das den Website-Dateien gewidmet ist. In Kombination mit dem Schutzmechanismus der Dateiberechtigungen stellt dies sicher, dass Website-Vorgänge auf das Stammverzeichnis der Website beschränkt sind und keine Auswirkungen auf andere Bereiche des Systems haben können.

Website-Funktionen sind außerdem auf die Funktionalität beschränkt, die von der verwendeten Programmiersprache bereitgestellt wird, im Gegensatz zu den Funktionen, die durch die Befehle des Betriebssystems des Servers bereitgestellt werden. Um mit der Serverumgebung zu interagieren, muss eine Website bestimmte Funktionen verwenden, die als Brücke zwischen ihrer enthaltenen Umgebung und dem Betriebssystem fungieren. Zu diesem Zweck werden üblicherweise die Funktionen system() und exec() verwendet.

Mithilfe von Fiktionen wie system() oder exec() kann eine Website mit der Shell des Servers kommunizieren, indem sie Shell-Befehle oder externe Skripte ausführt. Wenn diese Funktionen jedoch nicht ordnungsgemäß gesichert sind, können sie ernsthafte Sicherheitsrisiken mit sich bringen und die Website und das zugrunde liegende System anfällig für Befehlsinjektionen machen.

Was ist eine Befehlsinjektion?

Eine Befehlsinjektion ermöglicht es Angreifern, beliebigen Code auf dem Betriebssystem des Servers auszuführen, indem sie Shell-Befehle über eine HTTP-Anfrage an die anfällige Website einschleusen. Der Angriff ist möglich, wenn eine Website auf Shell-Befehle angewiesen ist, um bestimmte Funktionen zu aktivieren, und vom Benutzer bereitgestellte Daten als Teil der Anweisungen ohne Eingabevalidierung und -bereinigung an das Betriebssystem weiterleitet.

Command-Injection-Angriffe treten auf, wenn ein böswilliger Akteur in der Lage ist, zusätzliche Befehle in die Shell einzuschleusen und so bösartigen Code als Teil einer legitimen Anfrage zu tarnen. Dies ermöglicht es dem Angreifer, auf vertrauliche Informationen zuzugreifen und diese zu ändern, Malware zu installieren oder andere schädliche Aktionen gegen den Server durchzuführen.

Wie funktionieren Befehlsinjektionen?

Um eine Befehlsinjektion durchzuführen, verwendet ein Angreifer Sonderzeichen wie „ ; “, „ | “ und „ && “, um bösartige Befehle an die Parameter der Anfrage anzuhängen. Sobald die Zeichenfolge an den Server übergeben wird, werden diese Sonderzeichen von der System-Shell interpretiert und gezwungen, die bereitgestellten Anweisungen in eine Reihe separater Anforderungen umzuwandeln. Auf diese Weise wird die böswillige Anfrage des Hackers als isolierte Anweisung ausgeführt, die scheinbar keinen Bezug zur Hauptaufgabe hat, die von der anfälligen Website zur Ausführung übergeben wird.

Darüber hinaus können Hacker einen legitimen Shell-Befehl, der von einem Skript verwendet wird, durch Schadcode ersetzen, der auf dem Server in einer Datei gespeichert wurde, die denselben Namen wie der ursprüngliche Befehl hat. Normalerweise definiert eine Shell-Umgebung die Variable $PATH , die verwendet wird, um eine Liste von Quellen für externe Befehle anzugeben, in denen die Shell suchen soll. Durch Ändern dieser Variablen können Angreifer die Ausführung bösartiger Programme auf dem Server erzwingen.

Ein Beispiel für die Befehlsinjektion

Um einen Command-Injection-Angriff durchzuführen, zielen Hacker auf Sicherheitslücken in der Implementierung von Funktionen ab, die zur Weitergabe von Anweisungen an die Server-Shell verwendet werden. Diese Funktionalität kann unter anderem zum Erstellen und Entfernen von Dateien erforderlich sein.

Stellen wir uns zum Beispiel vor, dass eine Website es Benutzern ermöglicht, Bilder hochzuladen und sie in ein anderes Format zu konvertieren. Das Programm speichert das hochgeladene Bild, konvertiert es und entfernt dann das Originalbild.

Es treten Probleme auf, wenn das Programm sich auf nicht bereinigte Benutzereingaben verlässt, um den Namen des Bildes zu ermitteln, das anschließend entfernt werden soll. Ein Hacker kann problemlos einen weiteren Shell-Befehl an die Textzeichenfolge mit dem Dateinamen anhängen, der vom Betriebssystem ausgeführt wird, was zu einem erfolgreichen Command-Injection-Angriff führt.

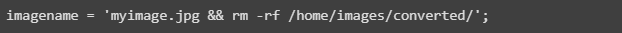

Im folgenden Beispiel ist imagename der Name des zu entfernenden Bildes. Ein Hacker kann mit „ && “ zusätzliche Befehle anhängen, wodurch die Zeichenfolge in zwei Teile geteilt wird. Der erste Teil stellt einen echten Dateinamen dar, der keinen Verdacht erregt, sodass die Shell auch den zweiten Teil der Anweisungen ausführt.

Die Anweisung „ rm -rf /home/images/converted “ kann alle konvertierten Bilder entfernen, die zuvor vom Programm gespeichert wurden, wenn der Systembenutzer, von dem die Shell die Anfrage angenommen hat, über ausreichende Berechtigungen für diesen Vorgang verfügt. Aus diesem Grund sind Dateiberechtigungen einer der wichtigsten serverseitigen Sicherheitsmechanismen, der bei richtiger Konfiguration eine Schutzschicht gegen Befehlsinjektionen und andere Arten von Cyberangriffen bieten kann.

Dies ist natürlich ein zu vereinfachtes Beispiel, und es ist unwahrscheinlich, dass ein derart anfälliges Programm auf irgendeiner Website existiert. Die Logik dahinter gilt jedoch auch für moderne Command-Injection-Angriffe. Es reicht aus, eine schwache Implementierung einer Funktion zu finden, die auf der Weitergabe von Befehlen an die System-Shell basiert.

Befehlsinjektion und Codeinjektion: Was ist der Unterschied?

Befehlsinjektionen werden oft mit Codeinjektionen verwechselt, was eine weitere gefährliche Art von Angriffen auf Anwendungsebene darstellt. Obwohl beide zur gleichen Angriffsgruppe gehören, gibt es einige signifikante Unterschiede zwischen den beiden.

Code-Injection ist ein allgemeiner Begriff, der sich auf jede Art von Angriff auf Anwendungsebene bezieht, bei dem ein Hacker in der Lage ist, bösartigen Code in eine Website oder Webanwendung einzuschleusen, in der Regel durch Ausnutzung einer unzureichenden Eingabevalidierung oder anderer Arten von Schwachstellen. Code-Injection ist eine ganze Gruppe von Injektionsangriffen, zu denen unter anderem Cross-Site-Scripting (XSS), File-Inclusion-Angriffe und SQL-Injections gehören.

Die Befehlsinjektion ist eine erweiterte Form der Codeinjektion. Anstatt schädliche Aktionen gegen den Code-Interpreter durchzuführen und die Funktionalität der Website des Opfers auszunutzen, zielt ein Angreifer auf das Betriebssystem des Servers und führt unbeabsichtigte Aktionen gegen die Systemhülle aus. Command-Injection-Angriffe ermöglichen es Hackern, aus der geschlossenen Umgebung der Website des Opfers auszubrechen, was das Ausmaß des Schadens, den sie anrichten können, erheblich erhöht.

Das zerstörerische Potenzial von Befehlsinjektionen macht sie zur gefährlichsten Art von Injektionsangriffen. Aus diesem Grund ist es wichtig zu wissen, wie Sie Schwachstellen durch Befehlsinjektion auf Ihrer Website erkennen und beheben können, bevor Hacker die Möglichkeit haben, sie zu ihrem Vorteil auszunutzen und verheerende Schäden an kritischen Unternehmensressourcen anzurichten.

Wie erkennt man Command-Injection-Schwachstellen?

Der WordPress-Kern unterhält ein robustes Sicherheits-Framework, das Websites wirksam vor Befehlsinjektionen und anderen Arten von Injektionsangriffen schützt. Die umfangreichen Anpassungsmöglichkeiten, die die Website-Building-Plattform bietet, lassen jedoch Raum für solche Schwachstellen auf WordPress-Websites. Selbst seriöse WordPress-Plugins und -Themes können Sicherheitslücken aufweisen, die Websites einer Vielzahl böswilliger Angriffe aussetzen können.

iThemes bietet wöchentliche WordPress-Schwachstellenberichte, mit denen Sie neu aufgedeckte Sicherheitslücken in WordPress-Plugins und -Themes, einschließlich Code- und Befehlsinjektionsschwachstellen, umgehend identifizieren und beheben können. Sehen Sie sich einfach den neuesten Schwachstellenbericht an, um festzustellen, ob kürzlich Sicherheitslücken in den Plugins und Themes entdeckt wurden, die Sie auf Ihrer WordPress-Website verwenden, und prüfen Sie, ob ein Sicherheitspatch veröffentlicht wurde.

iThemes Security Pro optimiert und automatisiert das Schwachstellenmanagement, sodass kein manueller Aufwand erforderlich ist. Mit seinen umfassenden Schwachstellen-Scanfunktionen identifiziert iThemes Security Pro proaktiv alle auf Ihrer WordPress-Website entdeckten Sicherheitslücken, warnt Sie davor und installiert automatisch Sicherheitsupdates, sobald ein Patch verfügbar ist.

Wie schützt man seine WordPress-Seite vor Command-Injection?

Anfällige Plugins und Themes stellen einen der Hauptangriffsvektoren dar, die Hacker nutzen, um sich unbefugten Zugriff auf WordPress-Websites zu verschaffen, vertrauliche Informationen zu stehlen, Malware zu installieren und Netzwerkangriffe zu starten. Während die Einhaltung sicherer Codierungspraktiken in der Verantwortung der Plugin- und Theme-Entwickler liegt, müssen WordPress-Websitebesitzer Sicherheitsmaßnahmen implementieren, um das Risiko zu verringern, Opfer von Code- und Command-Injection-Angriffen zu werden. Um alle Sicherheitsrisiken effektiv zu bewältigen, ist ein vielschichtiger Ansatz zur WordPress-Sicherheit erforderlich.

Führen Sie regelmäßige Software-Updates durch

Um potenzielle Cyberangriffe zu verhindern, ist es wichtig, sicherzustellen, dass Ihre WordPress-Website regelmäßig aktualisiert wird. Rechtzeitige Software-Updates stellen sicher, dass neue Sicherheitspatches sofort nach der Veröffentlichung auf Ihrer Website installiert werden. Das schnelle Patchen von Schwachstellen lässt Angreifern keinen Spielraum, Sicherheitslücken auf Ihrer WordPress-Website zu identifizieren und auszunutzen.

Mit iThemes Security Pro werden neue Softwareversionen, einschließlich WordPress-Kern, Plugins und Themes, automatisch installiert, sobald sie der WordPress-Community zur Verfügung gestellt werden. Die Versionsverwaltungsfunktion und das erweiterte Schwachstellen-Scanning behalten für Sie den Überblick über alle Updates und stellen sicher, dass Ihre Website mit den neuesten Sicherheitsfixes auf dem neuesten Stand bleibt, um das Risiko erfolgreicher Command-Injection-Angriffe zu eliminieren.

Wenn Sie mehrere WordPress-Sites verwalten, bietet iThemes Sync Pro eine umfassende Lösung für One-Click-Updates, erweiterte Verfügbarkeitsüberwachung und Remote-Website-Backups für alle Websites – alles über ein einziges Dashboard.

Konfigurieren Sie sichere Dateiberechtigungen

Sichere Dateiberechtigungen sind ein wesentlicher Bestandteil, um Ihre WordPress-Website vor einer Vielzahl von Injektionsangriffen zu schützen. Bei Command-Injection- und Code-Injection-Angriffen nutzt ein Hacker eine Schwachstelle im Code einer Website aus, um bösartigen Code auszuführen. Sie sind oft aufgrund unsicherer Dateiberechtigungen möglich.

Wenn das Prinzip der geringsten Rechte nicht durchgesetzt wird, können Angreifer auf Daten zugreifen, auf die sie keinen Zugriff haben sollten, beispielsweise auf ein Skript, das mit erhöhten Rechten ausgeführt wird. Sichere Dateiberechtigungen dienen als zusätzliche Verteidigungsebene gegen Command-Injection-Angriffe und machen die Bemühungen von Angreifern, entdeckte Schwachstellen auszunutzen, zunichte.

Es ist jedoch nicht immer klar, wie Dateiberechtigungen sicher konfiguriert werden, da dies weitgehend von der Hosting-Umgebung abhängt, in der die Website ausgeführt wird. Aus diesem Grund bietet iThemes Security Pro erweiterte Dateiberechtigungsprüfungen, um sicherzustellen, dass die richtigen Berechtigungen vorhanden sind.

Installieren Sie eine Web Application Firewall

Firewalls dienen als erste Verteidigungslinie gegen eine Vielzahl von Injektionsangriffen, einschließlich Code- und Befehlsinjektionen. Eine Web Application Firewall (WAF) fungiert als Wächter für Ihre Website, scannt alle eingehenden HTTP-Anfragen und filtert diejenigen heraus, die bekannten bösartigen Mustern entsprechen, und verhindert so, dass sie den Webserver erreichen und ihm Schaden zufügen.

Die robusten Brute-Force-Schutz- und Bot-Management-Lösungen von iThemes Security Pro können verhindern, dass bösartige Bots und schädlicher Webverkehr jemals Ihre WordPress-Website erreichen. Unterstützt durch die Hinzufügung einer passschlüsselbasierten Multi-Faktor-Authentifizierung mit biometrischen Anmeldungen bietet diese umfassende Sicherheitssuite einen vielfältigen Ansatz für die Sicherheit von WordPress-Websites.

Schützen Sie Ihre Website mit iThemes Security Pro vor Befehlsinjektionen

Command Injection ist eine der mächtigsten und zerstörerischsten Arten von Cyberangriffen. Befehlsinjektionen stehen ganz oben auf der Risikobewertungsskala für Injektionsschwachstellen und zielen weiterhin auf Websites und Webanwendungen ab, auch wenn moderne Webserver eine Vielzahl von Abhilfemaßnahmen ergreifen.

Durch die Ausnutzung von Sicherheitslücken in einer Website durch Befehlsinjektion erhalten Angreifer die Möglichkeit, beliebige Befehle gegen das Betriebssystem des Hosts auszuführen. Diese Zugriffsebene geht weit über die Gefährdung der Zielwebsite hinaus und eröffnet eine Vielzahl von Möglichkeiten zur Ausnutzung und Kontrolle des gesamten Systems.

Der Schutz einer Website gegen Command-Injections und andere Cyber-Angriffe ist eine anspruchsvolle Aufgabe. Angesichts der heutigen Bedrohungslandschaft reicht es nicht mehr aus, sich auf eine einzige Verteidigungsebene zu verlassen, um die Sicherheit Ihrer Online-Präsenz zu gewährleisten. Aus diesem Grund haben sich iThemes Security Pro und BackupBuddy zum Ziel gesetzt, allen Besitzern von WordPress-Websites eine robuste Website-Sicherheit leicht zugänglich zu machen und Ihnen die notwendigen Tools zum Schutz Ihres Unternehmens online zur Verfügung zu stellen.

Das beste WordPress-Sicherheits-Plugin zum Sichern und Schützen von WordPress

WordPress betreibt derzeit über 40 % aller Websites und ist daher ein leichtes Ziel für Hacker mit böswilligen Absichten. Das iThemes Security Pro-Plugin macht das Rätselraten bei der WordPress-Sicherheit überflüssig und macht es einfach, Ihre WordPress-Website zu sichern und zu schützen. Es ist, als hätten Sie einen Vollzeit-Sicherheitsexperten an Ihrer Seite, der Ihre WordPress-Site ständig für Sie überwacht und schützt.

Kiki hat einen Bachelor-Abschluss in Informationssystemmanagement und mehr als zwei Jahre Erfahrung in Linux und WordPress. Derzeit arbeitet sie als Sicherheitsspezialistin für Liquid Web und Nexcess. Zuvor war Kiki Teil des Liquid Web Managed Hosting-Supportteams, wo sie Hunderten von WordPress-Websitebesitzern half und lernte, auf welche technischen Probleme sie häufig stoßen. Ihre Leidenschaft für das Schreiben ermöglicht es ihr, ihr Wissen und ihre Erfahrung zu teilen, um Menschen zu helfen. Abgesehen von der Technik lernt Kiki gerne etwas über den Weltraum und hört sich Podcasts über wahre Kriminalität an.