Was ist SQL-Injection in der Cybersicherheit? So verhindern Sie SQLi-Angriffe

Veröffentlicht: 2024-06-20Bei einer SQL-Injection (SQLi) fügen Hacker schädlichen Code in eine Datenbank ein, um auf vertrauliche Informationen wie persönliche Daten oder Kreditkartendaten zuzugreifen. Leider ist dies eine der häufigsten Bedrohungen im Internet. Wenn Sie also eine Website besitzen, sollten Sie sich mit der Verhinderung von SQL-Injections vertraut machen.

Sobald Sie die verschiedenen Arten von SQLi-Angriffen und ihre gemeinsamen Ziele kennengelernt haben, sind Sie besser dafür gerüstet, Ihre Website davor zu schützen. Sie können sich entscheiden, eine Eingabevalidierung zu implementieren, eine Webanwendungs-Firewall bereitzustellen oder einen Schwachstellenscanner auszuführen.

In diesem Beitrag besprechen wir alles, was Sie über SQL-Injection in der Cybersicherheit wissen müssen. Wir beginnen mit der Beantwortung von „Was ist SQL-Injection?“ und anderen Fragen zu den häufigsten Angriffsarten und -zielen. Anschließend betrachten wir einige der potenziellen Risiken und Auswirkungen von SQLi-Angriffen. Abschließend zeigen wir Ihnen, wie Sie SQL-Injection verhindern können.

Was ist eine SQL-Injection?

Um die Grundlagen dieses häufigen Cyberangriffs zu verstehen, müssen Sie zunächst über einige Kenntnisse der Structured Query Language (SQL) verfügen. Dies ist eine Programmiersprache, die in Webanwendungen und Datenbanken verwendet wird. Es ermöglicht Ihnen den Zugriff auf, die Verwaltung und Bearbeitung strukturierter oder relationaler Daten. SQL-Datentabellen bestehen aus einfachen Spalten und Zeilen.

Sie können SQL-Abfragen oder „Befehle“ verwenden, um Informationen zu ändern, hinzuzufügen oder zu löschen. Alternativ können Sie einfach Datensätze zur Analyse extrahieren.

Nehmen wir an, Sie verfügen über eine SQL-Datenbank mit Lehrergehältern und möchten einen umfassenden Überblick über den Vergleich dieser Gehälter erhalten. In diesem Fall könnten Sie diese SQL-Abfrage verwenden:

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;Dadurch wird Ihre Datenbank aufgefordert, den Namen jedes Dozenten, sein Gehalt und einen Zahlenwert zurückzugeben, der angibt, wie viele Personen mehr verdienen als der angegebene Professor.

Eine SQL-Injection liegt vor, wenn ein Hacker bösartigen Code in Ihre Anwendung oder Datenbank einfügt, um diese zu stören. In vielen Fällen geht es darum, an versteckte Informationen zu gelangen oder Authentifizierungsmechanismen zu umgehen.

Hacker können dann möglicherweise die Informationen in Ihren Datentabellen ändern oder löschen. Schwerwiegendere SQL-Injection-Angriffe können den zugrunde liegenden Server oder die Infrastruktur Ihrer Website beschädigen. Wenn ein Angreifer Ihre Datenbank mit übermäßig vielen SQL-Abfragen überlastet, handelt es sich um eine Variante eines DDoS-Angriffs (Distributed Denial of Service).

Die verschiedenen Arten von SQL-Injection-Angriffen

Es gibt drei verschiedene Arten von SQL-Injection-Angriffen. Schauen wir sie uns genauer an.

In-Band-SQLi

In-Band-SQLi-Angriffe (auch als „klassisches“ SQLi bezeichnet) sind in der Regel am einfachsten zu erkennen und auszunutzen. In diesem Szenario nutzt der Hacker nur einen Kommunikationskanal, um eine direkte Antwort zu erhalten.

Mit anderen Worten: Sie verwenden dasselbe Medium, um den Angriff zu starten und die Ergebnisse abzurufen. Ein häufiges Beispiel hierfür wäre ein Angriff auf eine Webseite.

Die beiden Hauptvarianten von In-Band-SQLi sind:

- Fehlerbasierte SQL-Injection-Angriffe . Hierbei fügen Hacker böswillige Abfragen in eine Datenbank ein, um absichtlich eine Fehlermeldung auszulösen. In diesem Fall werden in der resultierenden Fehlermeldung vertrauliche Informationen angezeigt, die es ihnen ermöglichen können, weitere Angriffe durchzuführen und die Datenbank aufzulisten.

- Union-basierte SQL-Injection-Angriffe . In diesem Fall verwendet der Angreifer den UNION-Operator, um Daten aus mehr als einer Tabelle abzurufen. Die Ergebnisse zeigen mindestens einen legitimen Datensatz und offenbaren gleichzeitig eine Datentabelle, die ausgeblendet werden sollte.

Wie bereits erwähnt, gehören dies zu den häufigsten Arten von SQLi-Angriffen.

Blindes SQLi

Eine andere, ausgefeiltere und verdeckte Form der SQL-Injection ist der blinde SQLi-Angriff. Es wird auch als „inferenzielles SQLi“ bezeichnet.

Bei dieser Art von Cyberangriff fügt der Hacker Schadcode in die Webanwendung ein, kann die Ergebnisse jedoch nicht direkt sehen (wie beim klassischen SQLi). Das heißt, sie arbeiten „blind“, daher der Name.

Um die gewünschten Daten offenzulegen, können Hacker dann SQL-Abfragen senden, die auf der Grundlage von Zeitverzögerungen oder booleschem Verhalten vertrauliche Informationen preisgeben.

Bei zeitbasiertem Blind-SQLi zwingt die böswillige Abfrage die Datenbank dazu, eine bestimmte Zeitspanne zu warten, bevor sie antworten kann. Hacker können dann anhand der Zeitverzögerung ableiten, ob die Antwort WAHR oder FALSCH ist.

Bei booleschen oder inhaltsbasierten SQLi-Angriffen hingegen zwingt die Abfrage die Datenbank dazu, unterschiedliche Ergebnisse zurückzugeben. Anhand dieser Ergebnisse kann der Hacker ableiten, ob der Inhalt wahr oder falsch ist.

Blinde SQLi-Angriffe erfordern normalerweise viele Iterationen, um genügend Informationen zum Aufzählen der Datenbank abzurufen. Aus diesem Grund sind sie typischerweise langsamer und schwieriger auszuführen.

Der Vorteil (für Hacker) besteht jedoch darin, dass blinde SQLi-Angriffe aufgrund ihrer Subtilität längere Zeit unentdeckt bleiben können. Dadurch sind die Cyber-Täter möglicherweise in der Lage, wertvollere Daten zu extrahieren (und mehr Schaden anzurichten), als dies bei einem klassischen SQLi-Angriff der Fall wäre.

Es ist auch erwähnenswert, dass Bot-gesteuerte SQLi-Angriffe besonders gefährlich sein können, da sie es Hackern ermöglichen, viel schneller zu arbeiten.

Out-of-Band-SQLi

Die letzte Art von SQL-Injection-Angriff ist Out-of-Band-SQLi. Im Gegensatz zu einer Inbound-SQL-Injection erfordert diese Variante mehrere Kommunikationskanäle, um den Angriff durchzuführen.

Normalerweise funktioniert Out-of-Band-SQLi nur für Server, die HTTPS- oder DNS-Antworten auslösen können (was bei den meisten SQL-Datenbanken der Fall ist). Ein häufiges Beispiel für Out-of-Band-SQLi ist das Einfügen von Code durch Hacker, der den Server dazu veranlasst, die Anmeldeinformationen der Benutzer abzufangen und sie an einen Remote-Endpunkt zu senden.

Gängige SQL-Injection-Ziele

Nachdem wir nun die wichtigsten Formen der SQL-Injection besprochen haben, gehen wir nun auf die häufigsten Ziele dieser Art von Angriffen ein.

1. Content-Management-Systeme (CMS)

Mit einem Content-Management-System (CMS) können Benutzer Webinhalte erstellen, ändern und verwalten. Einige Beispiele sind Wix, Joomla und WordPress.

Diese Lösungen sind ausgefeilter und anpassbarer als Website-Builder wie Squarespace. Mit einem CMS wie WordPress können Sie fast jede Art von Website erstellen, von einem einfachen Portfolio bis hin zu einem florierenden Online-Shop.

Allerdings nutzen viele CMS das MySQL-Datenbanksystem zur Verwaltung von Inhalten. Dies macht sie konstruktionsbedingt zu einem Ziel für SQL-Injection-Angriffe.

Darüber hinaus sind einige CMS wie WordPress Open Source. Das bedeutet, dass die Software kostenlos heruntergeladen werden kann und jeder sie ändern kann. Im Fall von WordPress erhält das CMS außerdem regelmäßige Wartungs- und Sicherheitsupdates, die wichtige Schwachstellen-Patches enthalten.

Da der Inhalt dieser Updates online veröffentlicht wird, können Hacker sie studieren, um herauszufinden, wie sie sie ausnutzen können. Dann können sie Websites ins Visier nehmen, die auf älteren, weniger sicheren Versionen von WordPress laufen.

Darüber hinaus enthalten Websites, die mit CMS erstellt wurden, in der Regel Interaktionsfunktionen wie Kontaktformulare, Suchleisten und Kommentarbereiche, die anfällig für SQL-Injection-Angriffe sein können.

2. Plugins und Integrationen von Drittanbietern

Viele CMS und andere Tools zum Erstellen von Websites verlassen sich auf Plugins von Drittanbietern, um ihre Funktionalität zu erweitern. WordPress verfügt beispielsweise über ein riesiges Plugin-Verzeichnis mit fast 60.000 Tools.

Mit diesen Plugins können Sie alles hinzufügen, von Sicherheitslösungen wie Akismet bis hin zu Leistungsoptimierungstools wie Jetpack Boost.

Integrationen funktionieren ähnlich wie Plugins und Erweiterungen. Beispielsweise bieten viele beliebte Marketinglösungen wie Mailchimp Integrationen an (die oft durch Plugins oder Erweiterungen erleichtert werden).

Grundsätzlich ermöglichen Plugins und Integrationen Benutzern die Erstellung einer hochgradig individuellen Website. Aber die Entwickler der Kernsoftware WordPress kontrollieren nicht alle kostenlosen und Premium-Plugins auf dem Markt. Daher ist die Integrität und Sicherheit jedes einzelnen Tools nicht reguliert. Es liegt an den Websitebesitzern, sicherzustellen, dass sie hochwertige Plugins installieren. Eine Möglichkeit hierfür ist die Auswahl von Plugins aus der WordPress.org-Bibliothek.

Es liegt auch an den Websitebesitzern, sicherzustellen, dass alle Plugins auf dem neuesten Stand sind. Ist dies nicht der Fall, können Hacker Schwachstellendatenbanken nutzen, um veraltete Software auszunutzen (mehr dazu später).

3. Datenintensive Anwendungen

Wie wir bereits besprochen haben, handelt es sich bei SQL um eine Programmiersprache, die in Datenbankverwaltungssystemen verwendet wird, und SQL-Injections zielen auf diese Datenbanken ab, um mit schändlicher Absicht Daten zu extrahieren, zu ändern, hinzuzufügen oder zu löschen.

Natürlich sind datenintensive Anwendungen die besten Ziele für diese Art von Cyberangriffen. Hacker haben den größten Gewinn, wenn es darum geht, große Datenmengen zu extrahieren.

Daher besteht bei Online-Shops und großen Websites wahrscheinlich ein höheres Risiko für SQLi-Angriffe.

4. Legacy-Code und veraltete Systeme

Wie bereits erwähnt, können veraltete Software und Systeme das Risiko einer Website erhöhen, durch SQL-Injections gehackt zu werden. Dies gilt insbesondere dann, wenn eine Website auf Open-Source-Software wie WordPress, Drupal oder Joomla basiert.

Denn Cyberangreifer können Datenbanken oder öffentliche Aufzeichnungen von Sicherheitspatches nutzen, um diese Schwachstellen zu finden und auszunutzen. Auch bei älteren Websites kann Legacy-Code ein großes Problem darstellen.

5. Daten-APIs und Webdienste

Wie bereits erwähnt, verwenden viele auf CMS basierende Websites eine Vielzahl von Plugin-Integrationen, um den Website-Verwaltungsprozess zu optimieren. Die meisten dieser Integrationen funktionieren dank Datenanwendungsprogrammschnittstellen (APIs), die SQL verwenden.

Beispielsweise ermöglicht die WordPress REST API dem CMS die Kommunikation mit allen notwendigen Anwendungen.

Ebenso verfügen Drupal und Joomla über eigene proprietäre APIs. Diese APIs können die Verwendung kostenloser oder Premium-Erweiterungen sowie anderer Webdienste wie Analyse- oder Sicherheitssoftware ermöglichen.

Da APIs ständig Anfragen verarbeiten, gibt es viele Möglichkeiten, SQLi-Schwachstellen auszunutzen.

Beweggründe hinter SQL-Injection-Angriffen

Bisher haben wir ausführlich erklärt, was SQL-Injection bedeutet, aber Sie fragen sich vielleicht immer noch, welche Beweggründe hinter diesen Angriffen stecken.

Hier sind einige der häufigsten Absichten:

- Datendiebstahl und -manipulation . Viele SQLi-Angriffe zielen darauf ab, Daten zu stehlen oder die Datenbank so zu manipulieren, dass sie zu ihrem Nachteil Anfragen ausführt. Gestohlene Daten können dann für andere Cyberkriminalität wie E-Commerce-Betrug oder Identitätsdiebstahl verwendet werden.

- Verbreitung von Malware und Ransomware . Bei einigen SQL-Injection-Angriffen wird versucht, die Datenbank, Infrastruktur oder den Server einer Website mithilfe von Malware zu gefährden. Sie möchten möglicherweise eine Website schließen oder Zugriff auf den Root-Server (und damit auf den Datenbankinhalt) erhalten.

- Auswirkungen auf die Integrität und den Ruf der Website . Eine eher versteckte Motivation für SQLi-Angriffe besteht darin, den Ruf eines Unternehmens zu schädigen. Beispielsweise können Hacker, denen Ihr Unternehmen nicht gefällt, Kundendaten stehlen und preisgeben, um eine Nachricht zu senden.

Natürlich ist es wichtig, die Beweggründe hinter diesen Cyberangriffen zu verstehen, aber es ist auch wichtig, sich der Auswirkungen bösartiger SQL-Injektionen bewusst zu sein. Darauf gehen wir im nächsten Abschnitt näher ein.

Die Auswirkungen von SQL-Injection-Angriffen

Wir beginnen mit den weniger schwerwiegenden Folgen für Ihre Website-Besucher. Dabei handelt es sich meist um Unannehmlichkeiten, die zu einer schlechten Benutzererfahrung führen können.

Wenn SQLi-Angreifer Ihre Datentabellen ändern, kann dies im Wesentlichen zu anhaltenden Problemen führen, die den Betrieb Ihrer Webseiten, Online-Formulare usw. beeinträchtigen. Dieses negative Ergebnis sollte nicht heruntergespielt werden, da Ihre Besucher erwarten, dass sie Ihre Website ohne Probleme nutzen. Wenn Sie auf Schwierigkeiten stoßen, kann dies dazu führen, dass sie Ihre Website verlassen.

Bei Unternehmen und Organisationen können die Auswirkungen schwerwiegender sein. Insbesondere Online-Shops speichern in der Regel viele vertrauliche Kundeninformationen, wie z. B. physische Adressen für den Versand und Kreditkartennummern für Zahlungen.

Wenn ein SQLi-Angriff zu einer Datenschutzverletzung führt, können die persönlichen Daten Ihrer Kunden an Betrüger verkauft werden. Dies könnte sie dem Risiko von Phishing-Angriffen, Identitätsdiebstahl, Kreditkartenbetrug und vielem mehr aussetzen. Es kann auch dem Ruf Ihres Unternehmens schaden oder zu finanziellen Verlusten führen.

Darüber hinaus kann das Versäumnis, sensible Benutzerinformationen zu schützen, zur Nichteinhaltung bestimmter Online-Sicherheitsstandards oder Datenschutzgesetze wie PCI-DSS und DSGVO führen.

Dies kann dazu führen, dass Unternehmen im Falle einer Datenschutzverletzung einem höheren Rechtsstreitrisiko ausgesetzt sind. Natürlich sind die Risiken höher, wenn Ihr Online-Geschäft in einer regulierten Branche wie dem Gesundheitswesen oder dem Finanzwesen angesiedelt ist, da diese Unternehmen höheren Datenschutz- und Datenschutzstandards unterliegen. Beispielsweise müssen Arztpraxen HIPAA-konform bleiben.

So verhindern Sie SQL-Injection-Angriffe

Nachdem Sie nun über die möglichen Auswirkungen der SQL-Injection Bescheid wissen, zeigen wir Ihnen, wie Sie SQL-Injection verhindern können. Wir gehen sieben verschiedene Strategien durch, die Sie umsetzen können.

1. Implementieren Sie die Eingabevalidierung

Eine der besten Strategien zur Verhinderung von SQL-Injection ist die Implementierung einer Eingabevalidierung. Dadurch kann sichergestellt werden, dass nur legitime Benutzer mit Ihrer Datenbank interagieren – und zwar auf angemessene Weise.

Es gibt viele leistungsstarke Datenvalidierungstechniken, die Sie mit SQL verwenden können. Für den Anfang könnten Sie integrierte SQL-Einschränkungen wie UNIQUE oder NOT NULL ausprobieren.

Darüber hinaus möchten Sie möglicherweise Daten- und Anzeigetypen verwenden, um zu definieren, wie Informationen gespeichert und dargestellt werden. Sie können auch reguläre Ausdrücke (RegEx) verwenden, um zu definieren, welche Datenmuster akzeptabel sind.

Mit jeder dieser Strategien werden SQLi-Angreifer gestoppt, da ihre böswilligen Eingaben als ungültig gekennzeichnet werden.

2. Aktualisieren Sie regelmäßig Ihre Software und Datenbank

Wie bereits erwähnt, können verschiedene Arten veralteter Software zum Ziel von SQLi-Angreifern werden, insbesondere wenn Sie Open-Source-Software verwenden. Daher besteht eine der einfachsten Möglichkeiten, SQL-Injection-Angriffe zu verhindern, darin, Ihre Software und Datenbank regelmäßig zu aktualisieren. Dieser Vorgang hängt davon ab, welches CMS oder Website-Builder Sie verwenden.

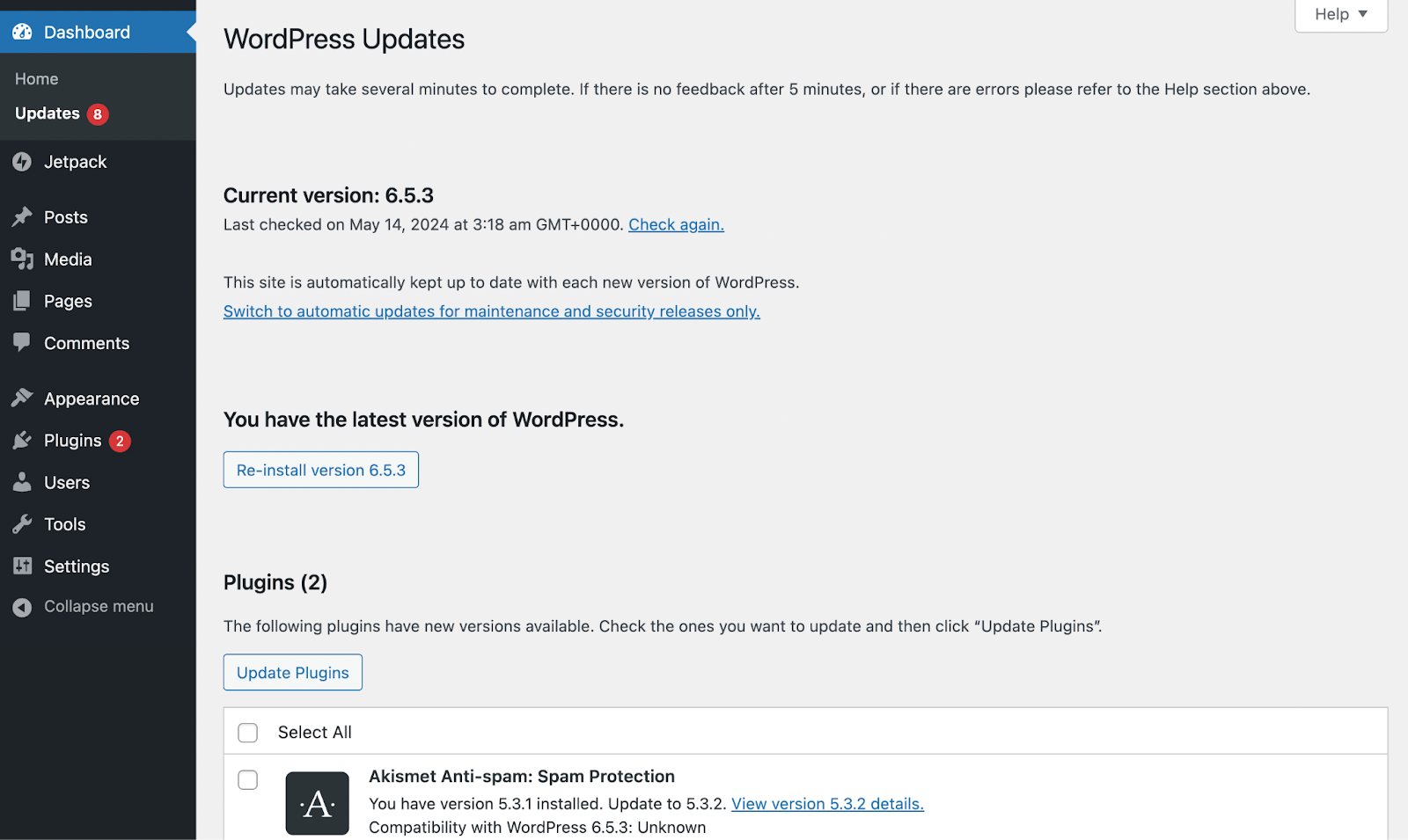

Mit WordPress ist die Aktualisierung der Kernsoftware einfach. Gehen Sie zu Dashboard → Updates .

Sie sehen eine rote Benachrichtigung, wenn Updates verfügbar sind. Sie können diese jedoch jederzeit überprüfen. Oben können Sie WordPress aktualisieren. Scrollen Sie nach unten, um Plugins oder Themes zu aktualisieren.

Bevor Sie eine Software aktualisieren, ist es wichtig, ein Backup Ihrer Website zu erstellen. Updates können zu unvorhergesehenen Problemen auf Ihrer Website führen, insbesondere wenn Sie viele Plugins installiert haben.

Sie können nicht vorhersehen, wie aktualisierte Software mit anderen Tools auf Ihrer Website interagieren wird. Daher sollten Sie grundsätzlich vermeiden, zu viele WordPress-Plugins zu installieren.

Idealerweise erstellen Sie automatische Backups, damit Ihnen keine wichtigen Daten verloren gehen. Alternativ können Sie eine Staging-Site verwenden, um Updates zu testen, bevor Sie sie live schalten.

Das Aktualisieren Ihrer Datenbank kann aufwändiger sein. Auch dies hängt von der Plattform ab, die Sie verwenden.

Mit WordPress gibt es mehrere Möglichkeiten, Ihre Datenbank zu bereinigen und zu optimieren. Wenn Sie ein erfahrenerer Benutzer sind, möchten Sie möglicherweise Ihre Datenbank mit phpMyAdmin aktualisieren.

Die Installation eines Plugins wie Jetpack Akismet Anti-Spam kann auch dazu beitragen, Ihre Datenbank in einem optimalen Zustand zu halten.

Dies liegt daran, dass die Anzahl der Spam-Kommentare und Formulareinsendungen, die Sie erhalten, minimiert wird. Dadurch können sogar SQLi-Angriffe aufgrund verdächtigen Verhaltens blockiert werden.

Wir bewachen Ihre Website. Sie leiten Ihr Unternehmen.

Jetpack Security bietet benutzerfreundliche, umfassende WordPress-Site-Sicherheit, einschließlich Echtzeit-Backups, einer Webanwendungs-Firewall, Malware-Scans und Spam-Schutz.

Sichern Sie Ihre Website3. Rollenbasierte Zugriffskontrolle (RBAC) implementieren

Bei größeren Websites arbeiten in der Regel viele Leute im Backend zusammen. Beispielsweise könnte eine E-Commerce-Website mit einem Blog über einen Entwickler, einen Webdesigner, einen Shop-Manager, einen Marketingspezialisten und verschiedene Blog-Autoren verfügen.

Wenn diesen Benutzern zu viele Berechtigungen erteilt werden, können sie versehentlich Sicherheitslücken auf Ihrer Website schaffen – einschließlich solcher, die zu SQLi-Angriffen führen.

Daher sollten Sie eine rollenbasierte Zugriffskontrolle (RBAC) implementieren. Berücksichtigen Sie dabei das Prinzip der geringsten Privilegien, das in der Cybersicherheit eine bewährte Vorgehensweise darstellt.

Mit diesem Ansatz erteilen Sie jedem Benutzer die Mindestberechtigungen, die zum Ausführen seiner Aufgaben erforderlich sind. Beispielsweise sollte ein Blog-Autor für eine Bekleidungs-Website nur Beiträge erstellen und keinen Zugriff auf andere heiklere Teile der Website, wie den Produktkatalog, haben.

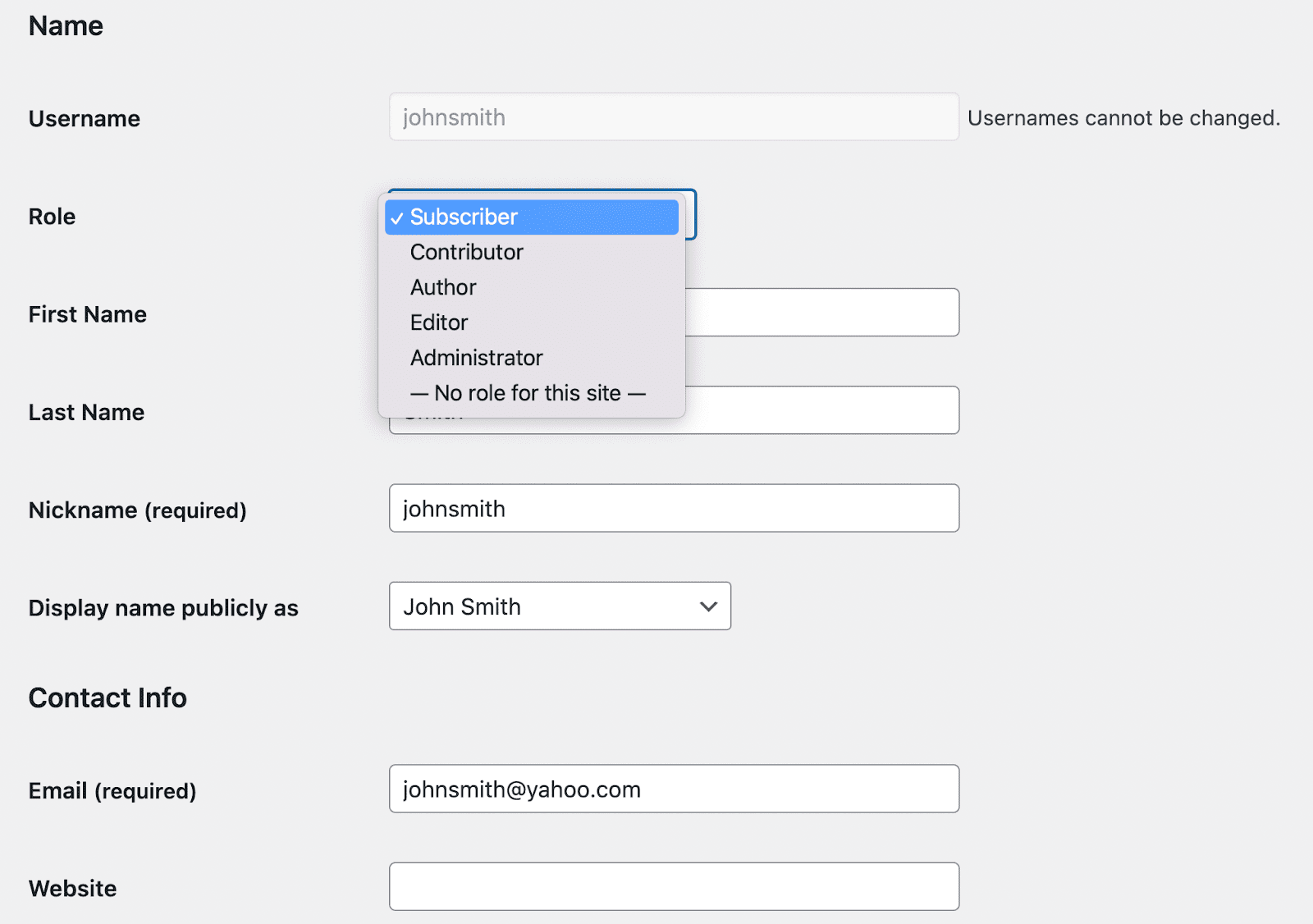

Mit WordPress können Sie ganz einfach allen Benutzern eine Rolle zuweisen. Gehen Sie dazu zu Benutzer → Alle Benutzer . Suchen Sie dann den betreffenden Benutzer und klicken Sie auf Bearbeiten .

Im Dropdown-Menü „Rolle“ können Sie die für diese Person am besten geeignete Rolle auswählen. Standardmäßig gibt es fünf WordPress-Benutzerrollen, aber Sie erhalten mehr, wenn Sie bestimmte Plugins wie WooCommerce installieren.

4. Stellen Sie eine Web Application Firewall (WAF) bereit.

Eine Web Application Firewall (WAF) ist ein weiterer hervorragender Schutz gegen SQL-Injection-Angriffe. Hierbei handelt es sich um Software, die zwischen Clientanwendungen und Webservern sitzt und den gesamten Datenverkehr (sowohl ein- als auch ausgehend) filtert.

Eine WAF sucht nach verdächtigen Aktivitäten und Anfragen und blockiert diese bei Bedarf. Diese Sicherheitslösung eignet sich ideal zur Verhinderung von SQL-Injections, da einige Angriffe für eine WAF leicht zu erkennen sind.

Darüber hinaus können Sie bei einigen WAFs Regeln für IP-Adressen festlegen. Sie können Zulassungs- und Sperrlisten erstellen, um zu steuern, wer auf Ihre Website zugreifen kann.

Einige Managed-Hosting-Anbieter installieren und verwalten eine WAF für Sie. Andernfalls müssen Sie möglicherweise eine eigene Firewall erwerben. Jetpack Scan ist eine leistungsstarke Lösung für WordPress-Websites und bietet außerdem automatisiertes Malware-Scannen.

5. Führen Sie einen Schwachstellenscanner aus

Ein Schwachstellenscanner kann dazu beitragen, Ihre Website vor vielen gängigen Bedrohungen, einschließlich SQLi-Angriffen, zu schützen. Es überprüft Ihre Website einfach regelmäßig und vergleicht die Ergebnisse mit einer Datenbank bekannter Schwachstellen.

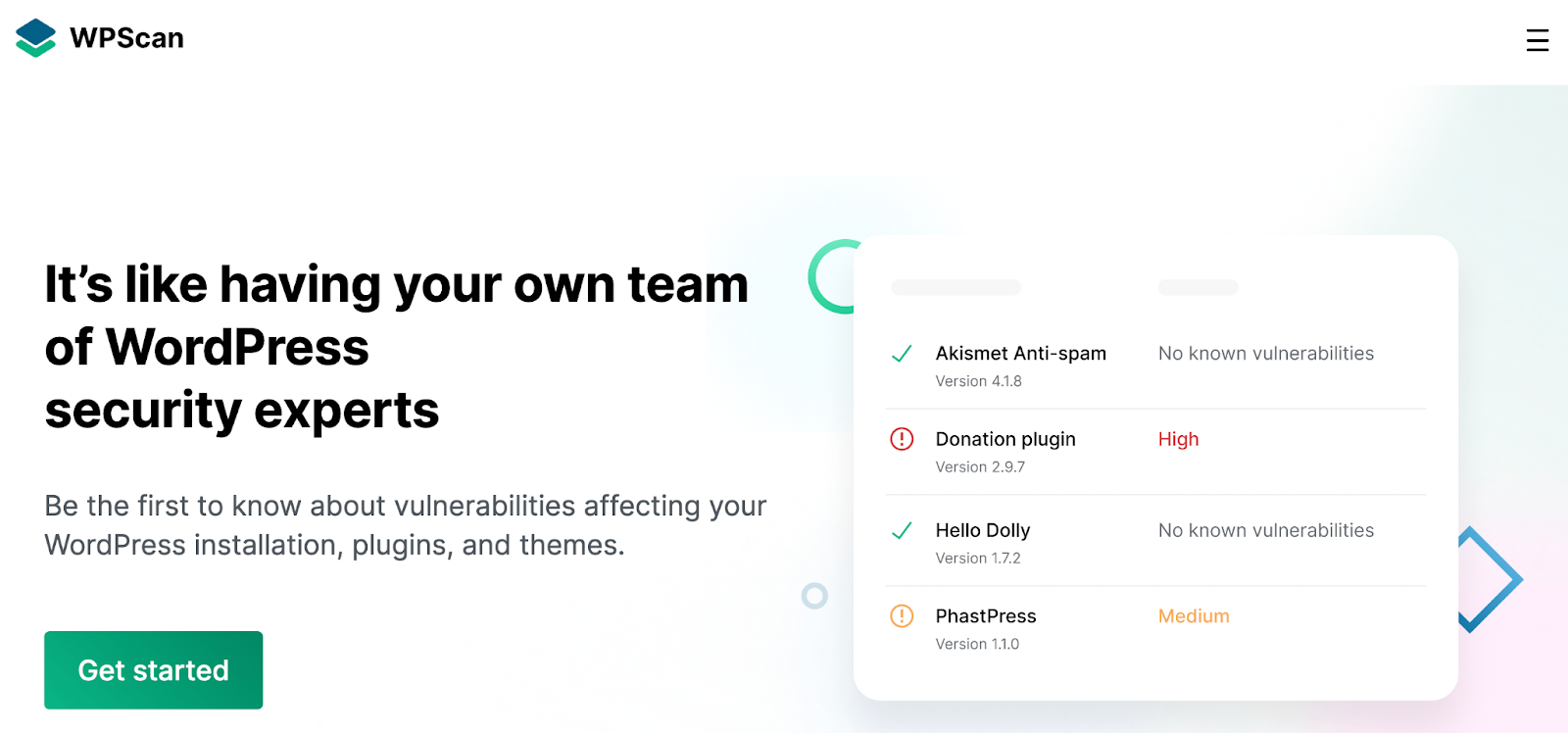

Für WordPress-Websites ist die vorletzte Datenbank WPScan.

Mit über 50.000 dokumentierten Schwachstellen handelt es sich um eine der größten Schwachstellendatenbanken. Sie können auf diese wichtigen Informationen zugreifen, wenn Sie Jetpack Protect installieren.

6. Führen Sie Penetrationstests durch

In der Cybersicherheit bezeichnet Penetrationstest (oder einfach „Pentesting“) einen simulierten Cyberangriff, der Schwachstellen aufdecken soll. Dies wird auch als „ethisches Hacken“ bezeichnet und kann eine weitere hervorragende Möglichkeit sein, SQL-Injection-Angriffe zu verhindern.

Mit umfassenden Penetrationstests analysieren Web-Sicherheitsexperten so viel wie möglich von Ihrer Website. Dies kann seine Systeme, Netzwerke, Kernsoftware, Plugins usw. umfassen.

Sobald ein Pentester Schwachstellen identifiziert hat, versucht er, diese auszunutzen (normalerweise auf einer Staging-Site). Auf diese Weise können sie Risiken effektiver einschätzen und Ratschläge zur Beseitigung dieser Schwachstellen geben.

Diese Strategie erfordert die Einstellung von Web-Sicherheitsexperten und kann daher kostspielig sein. Wenn Sie jedoch eine große Website oder einen Online-Shop besitzen, kann Pentesting zum Schutz Ihrer Daten beitragen.

7. Installieren Sie ein All-in-One-Sicherheits-Plugin

Wenn Sie Ihre Website hocheffizient vor SQLi-Angriffen schützen möchten, sollten Sie die Verwendung eines All-in-One-Sicherheits-Plugins in Betracht ziehen. Dazu gehören in der Regel zahlreiche Sicherheitsfunktionen, darunter viele der Tools, die wir bisher besprochen haben.

Beispielsweise könnte es eine WAF, einen Schwachstellenscanner, Anti-Spam-Software und automatische Backups bieten.

Jetpack Security enthält alles, was Sie zum Schutz vor SQL-Injection in WordPress benötigen. Wir werden im nächsten Abschnitt näher auf diese Sicherheitsfunktionen eingehen.

Wie Jetpack Security dabei hilft, SQL-Injections in WordPress zu verhindern

Wenn Sie Besitzer einer WordPress-Website sind, ist Jetpack Security eine der besten Lösungen zur Verhinderung von SQL-Injection-Angriffen. Es enthält mehrere WordPress-Sicherheits-Plugins: Jetpack VaultPress Backup, Jetpack Scan und Akismet Anti-Spam.

Das bedeutet, dass Jetpack Security nahezu alle in diesem Artikel besprochenen Funktionen zur Verhinderung von SQL-Injections bietet. Diese beinhalten:

- Eine Webanwendungs-Firewall

- Ein robuster Schwachstellenscanner

- Automatisierte Malware-Überprüfung

- Anti-Spam-Software (zum Blockieren von Kommentar-Spam und bösartigem Formular-Spam)

Darüber hinaus erhalten Sie eine komplette Backup-Lösung, die Ihnen automatische Backups in Echtzeit ermöglicht.

Mit VaultPress Backup müssen Sie sich bei routinemäßigen Aktualisierungen und Wartungsarbeiten keine Gedanken über die Erstellung einer Kopie Ihrer Website machen, da Sie bei Bedarf immer über eine Kopie Ihrer Website verfügen.

So installieren Sie Jetpack Security

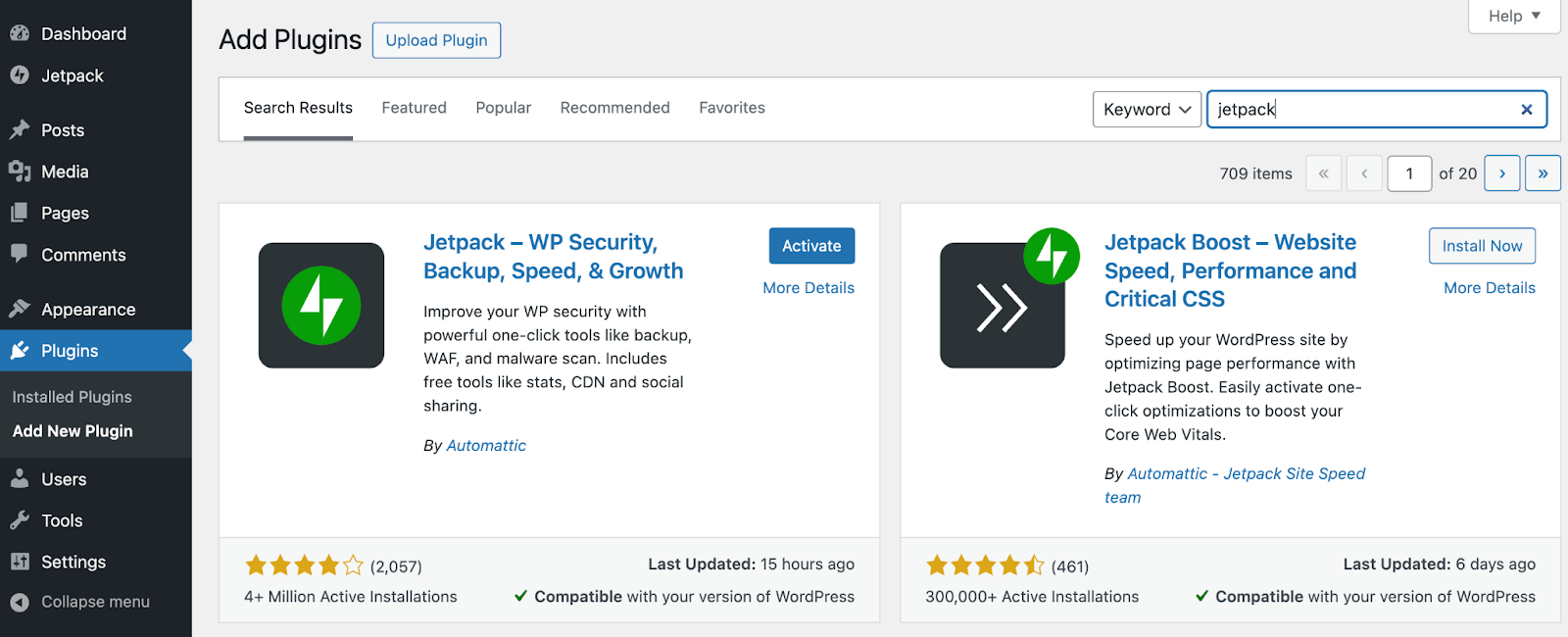

So installieren Sie Jetpack Security in WordPress. Navigieren Sie zunächst zu Ihrem WordPress-Dashboard. Gehen Sie zu Plugins → Neues Plugin hinzufügen und suchen Sie nach „Jetpack“.

Klicken Sie auf „Jetzt installieren“ und anschließend auf „Aktivieren“ . Anschließend werden Sie aufgefordert, Jetpack einzurichten. Wenn Sie noch kein WordPress.com-Konto haben, müssen Sie eines erstellen und es mit Ihrer Website verbinden.

Danach müssen Sie den Jetpack Security-Plan auswählen und Ihren Kauf abschließen. So einfach ist das!

Anschließend können Sie Ihre WAF konfigurieren, Ihren ersten Schwachstellenscan durchführen und vieles mehr. Weitere Informationen zum Einrichten von Jetpack finden Sie in unserer Anleitung zum Einstieg.

Häufig gestellte Fragen

Mittlerweile haben wir viel über SQL-Injection in der Cybersicherheit berichtet. Zum Abschluss gehen wir noch einige der am häufigsten gestellten Fragen zu diesem Thema durch.

Was ist SQL?

SQL ist eine Programmiersprache, die in Webanwendungen und Datenbanken beliebt ist. Es ermöglicht Ihnen den Zugriff auf, die Verwaltung und Bearbeitung strukturierter oder relationaler Daten. SQL-Datentabellen bestehen aus einfachen Spalten und Zeilen.

Was sind SQL-Abfragen?

SQL-Abfragen, auch „Anweisungen“ oder „Befehle“ genannt, ermöglichen Ihnen die Verwaltung von Daten. Sie können sie zum Hinzufügen, Löschen oder Ändern von Informationen verwenden. Oder Sie können sie zum Extrahieren von Datensätzen verwenden. Einige der häufigsten SQL-Abfragen sind SELECT, DELETE, UPDATE, DROP TABLE und INSERT INTO.

Was ist SQL-Injection und wie funktioniert es?

Eine SQL-Injection geschieht, wenn ein Hacker bösartigen Code in eine Webanwendung oder Datenbank einfügt. Das Ziel eines SQLi-Angriffs besteht häufig darin, auf vertrauliche Informationen zuzugreifen oder Authentifizierungsmaßnahmen zu umgehen.

SQLi-Hacker versuchen möglicherweise auch, die Informationen in Datentabellen zu ändern oder zu löschen und den Betrieb Ihrer Website zu beeinträchtigen. Schwerwiegendere SQL-Injection-Angriffe können Ihren Webserver oder Ihre Infrastruktur beschädigen. Ein Angreifer kann Ihre Datenbank auch mit SQL-Abfragen überlasten, um einen DDoS-Angriff durchzuführen.

Was sind die häufigsten Anzeichen eines SQL-Injection-Angriffs?

Da bei SQL-Injection-Angriffen böswillige Abfragen zum Hacken Ihrer Website verwendet werden, ist der größte Indikator eine große Menge ungewöhnlicher Abfragen an Ihre Datenbank.

Wenn Sie bemerken, dass sich Ihre Webanwendung ungewöhnlich verhält, kann dies ebenfalls ein Zeichen dafür sein, dass SQLi-Angreifer sie manipuliert haben. Möglicherweise erhalten Sie auch Anfragen zum Datenbankzugriff, bemerken unerwartete Änderungen an Ihren Daten oder stellen fest, dass bestimmten Benutzern mehr Berechtigungen gewährt wurden, als ihnen zustehen.

Wie kann ich feststellen, ob meine Website anfällig für SQL-Injections ist?

Jede Website, die SQL verwendet, ist anfällig für einen SQL-Injection-Angriff. Das Risiko steigt, wenn Sie ein CMS, Tools und Plugins von Drittanbietern, Legacy-Code und veraltete Systeme, datenintensive Apps oder Daten-APIs verwenden.

Welche Rolle spielen Web Application Firewalls (WAFs) bei der Abwehr von SQLi-Angriffen?

WAFs filtern den gesamten ein- und ausgehenden Datenverkehr. So können sie in vielen Fällen verdächtige Anfragen schnell identifizieren und blockieren und so SQLi-Angriffe im Keim ersticken.

Wenn Sie eine Premium-WAF verwenden, wie sie beispielsweise mit Jetpack Security geliefert wird, können Sie auch eine Zulassungsliste erstellen. Auf diese Weise können Sie entscheiden, welche IP-Adressen mit Ihrer Website interagieren dürfen.

Alternativ können Sie Blocklisten erstellen, die bekannte Hacker daran hindern, Ihre Website anzugreifen.

Wie kann ich sicherstellen, dass meine Plugins keine SQL-Injection-Schwachstellen verursachen?

Der beste Weg, um sicherzustellen, dass Ihre installierten Plugins Ihre Website nicht für potenzielle SQLi-Angriffe öffnen, ist die Verwendung eines Schwachstellenscanners, wie er in Jetpack Security angeboten wird.

Jetpack-Sicherheit: Schützen Sie Ihre WordPress-Site vor SQL-Injections

SQL-Injection-Angriffe treten auf, wenn Hacker Ihre Datenbank durch böswillige Abfragen gefährden. Sie können zu Datenschutzverletzungen führen und Ihre persönlichen Daten gefährden. Für Online-Unternehmen kann dies zu einem Rufschaden und Umsatzverlusten führen. Gleichzeitig kann es das Benutzererlebnis beeinträchtigen und Ihre Kunden Online-Betrügereien wie Phishing aussetzen.

Die gute Nachricht ist, dass es viele Möglichkeiten gibt, SQL-Injection-Angriffe zu verhindern. Sie können mit der Implementierung von Eingabevalidierung und rollenbasierten Zugriffskontrollen beginnen. Wenn Sie Ihre Sicherheit wirklich erhöhen möchten, können Sie sich eine Webanwendungs-Firewall und einen Schwachstellenscanner zulegen.

Alternativ können Sie ein All-in-One-Sicherheits-Plugin wie Jetpack Security installieren, um mehrere Sicherheitsfunktionen zu bündeln. Dazu gehören Echtzeit-Backups, ein Malware-Scanner und Anti-Spam-Software. Melden Sie sich noch heute für Jetpack Security an!