Wie schützt man seine Website vor WordPress-Brute-Force-Angriffen?

Veröffentlicht: 2022-04-22WordPress-Brute-Force- Angriffe sind überwältigend, noch bevor ein Angriff erfolgreich ist.

Viele Site-Administratoren sehen, dass ihre Serverressourcen schnell erschöpft sind, ihre Sites nicht mehr reagieren oder sogar völlig abstürzen – was dazu führt, dass tatsächliche Benutzer gesperrt werden. Das Problem ist, dass Sie sich hilflos fühlen können, wenn Brute-Force-Bots auf die Anmeldeseite hämmern und versuchen, zu Ihrem wp-Admin durchzudringen.

Aber du bist nicht hilflos. Wenn Sie mehrere erfolglose Anmeldeversuche für einen einzelnen Benutzer sehen, die möglicherweise von mehreren IPs kommen, sind Sie hier richtig.

In diesem Artikel werden wir aufschlüsseln, wie ein WordPress-Brute-Force-Angriff aussieht und wie Sie Ihre Website davor schützen können.

TL;DR Schützen Sie Ihre Website vor WordPress Brute Force, indem Sie den Login-Schutz von MalCare aktivieren. Verhindern Sie mit einer leistungsstarken Firewall und integriertem Bot-Schutz auch, dass bösartige Bots Ihre Website angreifen. Schützen Sie Ihre Website, Daten und Benutzer mit MalCare, dem besten Sicherheits-Plugin gegen Brute Force in WordPress.

Was ist ein WordPress-Brute-Force-Angriff?

WordPress-Brute-Force-Angriffe sind Versuche, sich unbefugten Zugriff auf Ihren wp-Admin zu verschaffen, indem verschiedene Kombinationen von Benutzernamen und Passwörtern ausprobiert werden . Hacker haben Bots entwickelt, um eine Anmeldeseite kontinuierlich auf Trial-and-Error-Basis mit Zugangsdaten zu bombardieren.

Oft probieren die Bots eine Reihe von Passwörtern aus einem Wörterbuch aus und werden daher auch als Wörterbuchangriffe oder Passwort-Erraten-Angriffe bezeichnet. Die Angriffe können so konfiguriert werden, dass sie von verschiedenen IP-Adressen kommen und somit grundlegende Sicherheitsmaßnahmen umgehen. Es gibt andere Arten von Brute-Force-Angriffen, die wir später in diesem Artikel behandeln werden.

Das Ziel eines Brute-Force-Angriffs ist es, Zugriff auf Ihren wp-admin zu erhalten und dann meistens Malware auf Ihrer Website zu installieren.

So schützen Sie Ihre Website vor WordPress-Brute-Force-Angriffen (9 Wege)

Es ist beängstigend, einen Brute-Force-Angriff zu erleben, vor allem, weil es sich anfühlt, als gäbe es nichts, was Sie tun könnten, um ihn zu stoppen. Außerdem sind die Auswirkungen eines Angriffs sofort sichtbar. Die meisten Websites verfügen über begrenzte Serverressourcen, die schnell aufgebraucht sind, und häufig stürzt eine angegriffene Website vollständig ab.

Glücklicherweise gibt es eine Menge, was Sie tun können, um Brute-Force-Angriffe in WordPress zu verhindern. Hier ist eine Liste von WordPress-Brute-Force-Schutzmaßnahmen, die die meisten Angriffe blockieren und die schlimmsten Auswirkungen abmildern.

1. Anmeldeversuche einschränken

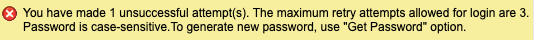

Der beste Weg, WordPress-Brute-Force-Angriffe zu stoppen, besteht darin, die Anmeldeversuche zu begrenzen. Wenn auf der Anmeldeseite zu oft ein falsches Passwort eingegeben wird, wird das Konto vorübergehend gesperrt. Dies blockiert die Wirksamkeit des Brute-Force-Bots, da er sich auf die Trial-and-Error-Methode stützt, um Anmeldeinformationen zu erraten. Da der Bot zudem nicht mehrere tausend Kombinationen ausprobieren kann, werden die Anfragen nicht an den Server gesendet und Ressourcen werden nicht durch die Aktivität des Bots verbraucht.

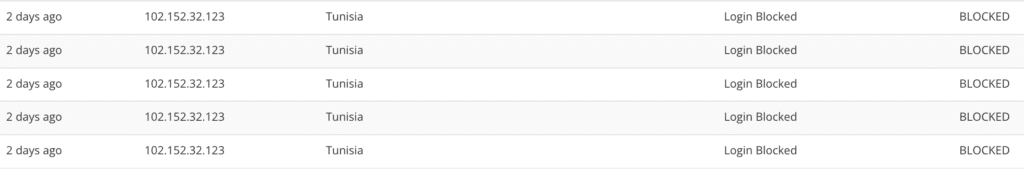

Standardmäßig erlaubt WordPress unbegrenzte Anmeldeversuche, weshalb es überhaupt anfällig für Brute-Force-Angriffe ist. Bei MalCare wird automatisch ein eingeschränkter Anmeldeschutz aktiviert. Für den Fall, dass ein Benutzer sein Passwort zu Recht vergessen hat, kann er ein Captcha lösen, um die Sperre leicht zu überwinden. Daher hält die Begrenzung der Anmeldeversuche Brute-Force-Bots fern, ohne echte Benutzer zu beeinträchtigen.

Weitere Einzelheiten finden Sie in unserer Anleitung zum Begrenzen von Anmeldeversuchen in WordPress.

2.Bösartige Bots blockieren

Brute-Force-Angriffe werden fast immer von Bots ausgeführt. Bots sind kleine Programme, die darauf ausgelegt sind, eine einfache Aufgabe wiederholt auszuführen, und eignen sich daher ideal für Brute-Force-Angriffe. Der Bot probiert eine Reihe von Anmeldeinformationen auf einer Anmeldeseite aus, bis er eine Übereinstimmung findet.

Darüber hinaus sind über 25 % des gesamten Website-Traffics Bots, sodass viele Sicherheitssysteme über einen Bot-Schutz verfügen. Hier muss jedoch eine wichtige Unterscheidung getroffen werden: Alle Bots sind nicht schlecht. Es gibt gute wie andere Suchmaschinen-Crawler und Bots zur Überwachung der Betriebszeit. Sie möchten, dass diese Zugriff auf Ihre Website haben, daher ist es wichtig, einen Bot-Schutz zu erhalten, der auf intelligente Weise nur bösartige Bots wie MalCare blockiert. Es gibt auch andere Bot-Schutz-Plugins wie All in One, aber es blockiert standardmäßig alle Bots, einschließlich Googlebot.

3. Installieren Sie eine Web Application Firewall

Der Anmeldeschutz ist insbesondere eine Verteidigung gegen Brute-Force-Angriffe, während eine Firewall eine Verteidigung gegen alle Arten von Angriffen ist. einschließlich Brute-Force-Einsätzen.

Firewalls verwenden Regeln, um schädlichen Datenverkehr zu blockieren, und tun viel, um Ihre Website zu schützen. Außerdem mindern Firewalls eines der größten Probleme bei Brute-Force-Angriffen – die übermäßige Belastung der Serverressourcen –, indem sie wiederholte fehlerhafte Anfragen blockieren.

Brute-Force-Angriffe sind oft so konfiguriert, dass sie von verschiedenen IPs aus angreifen und können daher die meisten Firewalls umgehen. Mit der Firewall von MalCare wird Ihre Website jedoch Teil des globalen IP-Schutzes. Die Firewall lernt anhand des Verhaltens, das von über 100.000 Websites aufgezeichnet wurde, welche IPs bösartig sind, und blockiert proaktiv den Datenverkehr von ihnen. Diese Maßnahmen reduzieren die Menge an schlechtem Traffic auf Ihre Website von vornherein erheblich, bevor der Bot überhaupt die Chance hat, die Anmeldeseite Ihrer Website brutal zu erzwingen.

4. Fügen Sie die Zwei-Faktor-Authentifizierung in WordPress hinzu

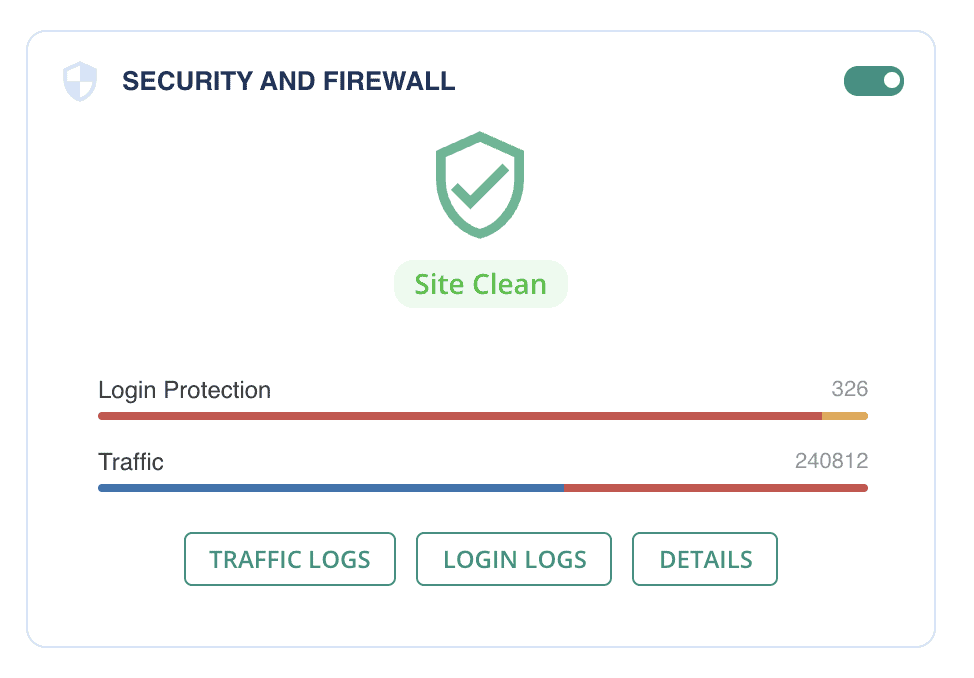

Benutzernamen und Passwörter können erraten werden, daher hat sich die Zwei-Faktor-Authentifizierung – oder tatsächlich die Multi-Faktor-Authentifizierung – als eine Möglichkeit herauskristallisiert, dynamische Elemente zur Authentifizierung von Benutzern zu haben. Bei der Zwei-Faktor-Authentifizierung wird ein Echtzeit-Anmeldetoken wie ein OTP- oder QR-Code mit dem Gerät des Benutzers geteilt. Es hat eine begrenzte Gültigkeit, normalerweise etwa 10-15 Minuten, und kann einen Benutzer nur für diese Sitzung authentifizieren.

Der zusätzliche Token neben Benutzername und Passwort ist schwer zu knacken. Daher wird der Anmeldeseite eine weitere Sicherheitsebene hinzugefügt. Sie können ein Plugin wie WP 2FA installieren, um Ihrer Website einfach eine Zwei-Faktor-Authentifizierung hinzuzufügen.

Weitere Informationen finden Sie in unserem Leitfaden zur WordPress-Zwei-Faktor-Authentifizierung.

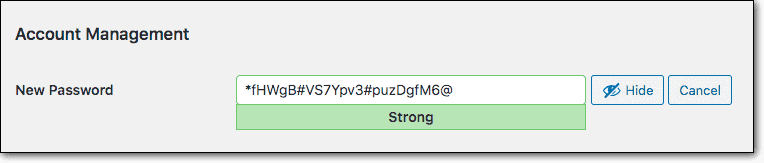

5. Verwenden Sie starke und eindeutige Passwörter

Der größte Sicherheitsmangel ist der Benutzer selbst und damit die von ihm festgelegten Passwörter. Kennwörter sind die größte Schwachstelle in jedem Sicherheitssystem, da der Mensch (verständlicherweise) dazu neigt, leicht zu merkende Kennwörter festzulegen und sie für verschiedene Konten wiederzuverwenden. Dies sind eigentlich zwei getrennte und unterschiedliche Probleme mit Passwörtern.

Zunächst einmal sollten Sie Passwörter niemals für verschiedene Konten wiederverwenden. Viele Brute-Force-Bots verwenden gestohlene Passwörter aus Datenschutzverletzungen, um Anmeldeseiten anzugreifen. Zweitens, wie Sie sich vorstellen können, ist ein Passwort wie „Passwort“ furchtbar leicht zu erraten. Verwenden Sie mindestens 12 Kauderwelschzeichen oder noch besser eine Passphrase als Passwort.

Wir empfehlen die Verwendung eines Passwort-Managers wie LastPass oder 1Password, um die Wiederverwendung von Passwörtern zu vermeiden und bei Bedarf starke Passwörter zu generieren. Falls Sie den Verdacht haben, dass ein Konto kompromittiert wurde, können Sie das Zurücksetzen aller Passwörter im Härtungsabschnitt des MalCare-Dashboards erzwingen.

Weitere Informationen finden Sie in unserem Artikel über die Sicherheit von WordPress-Passwörtern.

6. Deaktivieren Sie XML-RPC in WordPress

Die XML-RPC-Datei ist eine weitere Möglichkeit, Benutzer zu authentifizieren. Mit anderen Worten, es ist eine alternative Möglichkeit, Zugriff auf Ihr Admin-Dashboard zu erhalten, und ist daher auch anfällig für Brute-Force-Angriffe. Es ist eine weitgehend veraltete Datei und wird von vielen Plugins oder Themes nicht aktiv verwendet. Es ist weiterhin aus Gründen der Abwärtskompatibilität in WordPress enthalten und kann daher relativ sicher deaktiviert werden.

Hier ist unsere Anleitung zum Deaktivieren von XML-RPC in WordPress.

7. Überprüfen und entfernen Sie regelmäßig ungenutzte Benutzerkonten

Inaktive Konten sind oft Ziele für Hacker, da die Wahrscheinlichkeit groß ist, dass die Benutzer nicht bemerken, wenn ihre Konten gekapert werden. Darüber hinaus haben inaktive Konten über lange Zeiträume dieselben Passwörter, wodurch sie leichter durch Brute Force angegriffen werden können.

Überprüfen Sie daher Benutzerkonten regelmäßig und entfernen Sie alle, die nicht aktiv verwendet werden. Stellen Sie für zusätzliches Guthaben sicher, dass jedes Konto über die absoluten Benutzerrechte verfügt, die zum Verwalten des Kontos erforderlich sind. Es ist zum Beispiel tollkühn, jeden zum Administrator zu machen.

8. Betrachten Sie Geoblocking in WordPress

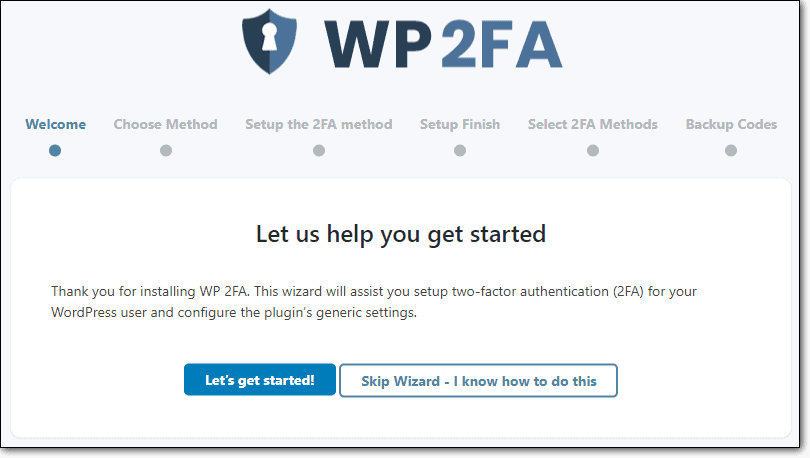

Wenn Sie von einem Standort aus viel Bot-Traffic sehen, können Sie erwägen, das gesamte Land zu blockieren. Wir raten jedoch zu Diskretion beim Einsatz von Geoblocking. Es ist nur nützlich, wenn Sie überhaupt keine legitimen Benutzer von diesem Standort aus erwarten.

Seien Sie außerdem gewarnt, dass es gute Bots aus dieser Region fernhalten kann. Der Googlebot kann beispielsweise von jedem seiner Serverstandorte auf der Welt aus operieren, und Sie möchten auf jeden Fall, dass der Googlebot auf Ihre Website zugreift.

Hier ist eine Schritt-für-Schritt-Anleitung zum Blockieren von Ländern in WordPress.

9. Deaktivieren Sie das Durchsuchen von Verzeichnissen

Standardmäßig sind die meisten WordPress-Core-Ordner und -Dateien über einen Browser offen zugänglich. Sie können beispielsweise yourwebsite.com/wp-includes in die URL-Leiste Ihres Browsers eingeben, und der gesamte Inhalt des Ordners wird sofort sichtbar.

Obwohl das Durchsuchen von Verzeichnissen selbst keine Schwachstelle darstellt, kann es Informationen über die Website preisgeben, die wiederum zum Ausnutzen von Schwachstellen verwendet werden können. Der Ordner /wp-content enthält Plugins und Designs, und wenn ein Hacker sehen kann, welche davon installiert sind und welche Versionsnummern sie haben, können sie möglicherweise Schwachstellen finden und ausnutzen. Dies ist eine weniger beliebte Art von Brute-Force-Angriff, die Verzeichnis-Brute-Force genannt wird.

Daher ist es sinnvoll, das Durchsuchen von Verzeichnissen als Sicherheitsmaßnahme vollständig zu deaktivieren.

Hier ist unsere vollständige Anleitung zum Deaktivieren der Verzeichnissuche in WordPress.

Dinge, die Sie woanders lesen werden, aber vermeiden sollten

Es gibt eine Menge gut gemeinter, aber schlechter Sicherheitsratschläge da draußen. Also, zusätzlich zu unserer Liste der Dinge, die zu tun sind, listen wir auch auf, was man nicht tun sollte.

- Passwort schützen wp-admin Verzeichnis : Tun Sie dies überhaupt nicht. Es taucht in praktisch jedem Artikel zur Brute-Force-Prävention auf. Ein Passwort, das das wp-admin-Verzeichnis schützt, wird AJAX für nicht angemeldete Benutzer brechen, indem der Zugriff auf die Datei admin-ajax.php eingeschränkt wird.

AJAX wird häufig verwendet, um die dynamischen Aspekte von Websites zu unterstützen. Angenommen, es gibt eine Suchleiste auf Ihrer Website. Wenn ein Besucher damit nach Produkten sucht, werden nur die Suchergebnisse neu geladen, nicht die gesamte Website. Dies ist eine enorme Ressourcenschonung und macht die Benutzererfahrung von Websites erheblich schneller und besser.

Sie werden auch viele Problemumgehungen zum Ausschließen der Datei admin-ajax.php sehen, aber sie funktionieren nicht immer reibungslos. Unter dem Strich spiegelt der Aufwand, den die Workarounds mit sich bringen, kein angemessenes Maß an Sicherheit wider. Daher ist es ein großer Schritt für wenig zusätzlichen Nutzen. - Ändern Ihrer wp-Anmelde-URL: Sie sehen diesen Rat oft in WordPress-Härtungsartikeln. Wir raten jedoch dringend davon ab, die Anmelde-URL zu ändern, da es nahezu unmöglich ist, sie wiederherzustellen, wenn sie verloren geht.

- Vermeiden Sie die Verwendung von admin als Benutzernamen: Da Brute-Force-Bots effektiv versuchen, Kombinationen aus Benutzername und Passwort zu erraten, ist es sinnvoll, offensichtliche Benutzernamen wie admin zu vermeiden. WordPress erlaubt es Ihnen nicht, Benutzernamen über das Dashboard zu ändern, daher müssen Sie dazu ein Plugin installieren.

Diese Maßnahme ist jedoch von begrenztem Wert, und wir raten davon ab, hier zu viel Zeit und Mühe zu investieren. Es gibt andere Möglichkeiten, Benutzernamen von bestimmten Arten von Websites wiederherzustellen, z. B. von Mitgliedschaftsseiten. Der Aufwand, der erforderlich ist, um eindeutige Benutzernamen für Mitglieder zu haben, die Richtlinie durchzusetzen und dann mit den unvermeidlichen Folgen fertig zu werden, wenn Benutzer ihre eindeutigen Benutzernamen vergessen, ist den begrenzten positiven Effekt nicht wert.

Auswirkung eines Brute-Force-Angriffs in WordPress

Es gibt zwei Möglichkeiten, über die Auswirkungen eines Brute-Force-Angriffs nachzudenken. Erstens, was bei einem Angriff passiert, und zweitens, was passiert, wenn ein Angriff erfolgreich ist.

Im Allgemeinen stellt sich bei Angriffen die erste Frage nicht oft, da die Website durch einen Angriff kaum oder gar nicht beeinträchtigt wird. Die Konsequenzen zeigen sich, sobald ein Angriff erfolgreich ist. Bei einem Brute-Force-Angriff ist dies jedoch nicht der Fall.

Was passiert, wenn Ihre Website brutal erzwungen wird?

Sie werden eine sofortige Auswirkung auf die Serverressourcen feststellen. Da der Angriff Ihre Anmeldeseite mit Anfragen bombardiert, muss der Server auf jede einzelne antworten. Daher werden Sie alle Auswirkungen einer erhöhten Serverauslastung auf Ihrer Website sehen: eine langsamere Website, einige Benutzer können sich nicht anmelden, Ausfallzeiten, Unzugänglichkeit und so weiter. Webhoster schränken auch schnell die Servernutzung ein, die durch die Decke geht, da sich dies auf ihre Metriken auswirkt, insbesondere wenn Sie Shared Hosting verwenden.

Was passiert, wenn der Brute-Force-Angriff erfolgreich ist?

Wenn der Angriff erfolgreich ist, können Sie vernünftigerweise damit rechnen, Malware oder irgendeine Art von Defacement zu sehen. Es gibt mehrere Gründe, warum Hacker auf Ihre Website zugreifen möchten, und keiner davon ist gut.

Als ob das nicht schlimm genug wäre, kann Ihre Website Teil eines Botnetzes werden und ohne Ihre Zustimmung zum Angriff auf andere Websites verwendet werden. Dies kann schwerwiegende Folgen haben, da andere Sicherheitssysteme Ihre Website als bösartig kennzeichnen, wenn sie Teil eines Botnets ist.

Umgang mit den Folgen von WordPress-Brute-Force-Angriffen

Wenn ein Brute-Force-Angriff erfolgreich war, sollten Sie vom Schlimmsten ausgehen: Ihre Website wurde kompromittiert. Daher ist es Ihre erste Priorität, Ihre Website zu sichern. Hier sind die wichtigsten Schritte, die Sie unternehmen sollten, um den Schaden einzudämmen:

- Erzwingen Sie das Abmelden aller Benutzer und ändern Sie alle Passwörter

- Scannen Sie Ihre Website sofort auf Malware

Sobald Sie sicher sind, dass Ihre Website frei von Malware ist, implementieren Sie die oben aufgeführten Präventionsmaßnahmen. Wir empfehlen dringend, MalCare zu installieren, das sich um Anmeldeschutz und Bot-Schutz kümmert, und zusätzlich noch einen Malware-Scanner, Cleaner und eine fortschrittliche Firewall als zusätzliche Maßnahme einzupacken. Wenn MalCare installiert ist, können Sie sicher sein, dass Ihre Website vor WordPress-Angriffen sicher ist.

Ist Ihre Website anfällig für Brute-Force-Angriffe?

Ja, alle Systeme sind anfällig für Brute-Force-Angriffe. Aufgrund ihrer Funktionsweise können Brute-Force-Angriffe gegen jedes System mit einer Anmeldeseite gestartet werden. WordPress-Websites sind nicht anders.

Die Popularität von WordPress macht es zu einem Ziel für Hacker. Dies liegt erstens daran, dass ein Großteil des Internets von WordPress betrieben wird, und zweitens daran, dass bestimmte Aspekte von WordPress bekannt sind. In einem Beispiel, das besonders relevant für Brute-Force-Angriffe ist, schränkt WordPress falsche Anmeldeversuche nicht ein. Sie können dies mit der Limit-Login-Funktion von MalCare korrigieren, wie wir im Abschnitt „Maßnahmen“ besprochen haben.

Darüber hinaus neigen viele Websitebesitzer dazu, Benutzernamen und Passwörter zu verwenden, die leicht zu merken sind. Übliche sind admin als Benutzername und Passwort1234 oder 12345678 als Passwort.

Diese Faktoren machen Ihre Website anfällig für Brute-Force-Angriffe.

Arten von Brute-Force-Angriffen

Brute-Force-Angriffe unterscheiden sich von anderen Arten von Bedrohungen und Angriffen wie Social-Engineering-Angriffen oder XSS-Angriffen. Social-Engineering-Angriffe wie Phishing manipulieren Personen dazu, ihre Zugangsdaten weiterzugeben, indem sie sich als vertrauenswürdige Entität ausgeben, während XSS-Angriffe Schwachstellen auf der Website ausnutzen. Brute-Force-Angriffe sind auf schwache oder gestohlene Anmeldeinformationen angewiesen, um erfolgreich zu sein.

Sie werden einige Arten von Brute-Force-Angriffen in freier Wildbahn sehen. Sie alle folgen demselben Trial-and-Error-Muster, aber die Anmeldeinformationen, die sie versuchen, oder der Mechanismus, den sie verwenden, können variieren. Hier sind einige der häufigsten Arten von Brute-Force-Angriffen:

- Einfache Angriffe: Einfache Brute-Force-Angriffe verwenden Logik, um Zugangsdaten basierend auf ihrem Wissen über den Benutzer zu erraten, wie z. B. Kosenamen oder Geburtstage, die von Social-Media-Websites stammen.

- Credential Stuffing: Diese Art von Angriff verwendet Daten, die aus Sicherheitsverletzungen stammen, und geht davon aus, dass Benutzer dazu neigen, dieselben Benutzernamen und Kennwörter auf mehreren Systemen zu verwenden.

- Wörterbuchangriff: Wie der Name schon sagt, verwenden diese Bots Wörterbuchdateien für Passwörter. Dies kann ein echtes Wörterbuch sein oder eines, das speziell zum Erraten von Passwörtern erstellt wurde.

- Rainbow-Table-Angriffe: Ähnlich wie ein Dictionary-Angriff ist eine Rainbow-Table eine spezielle Art von Dictionary-Liste. Anstelle einer Liste mit Passwörtern enthält eine Regenbogentabelle stattdessen eine Liste mit gehashten Passwörtern.

- Password Spraying: Diese Art von Angriff ist logischerweise ein Reverse-Brute-Force-Angriff. Bei typischen Brute-Force-Angriffen ist ein bestimmter Benutzername das Ziel und das Ratespiel wird mit dem Passwort gespielt. Umgekehrt wird beim Password Spraying eine Liste von Passwörtern mit mehreren Benutzernamen verglichen, um eine potenzielle Übereinstimmung zu finden. Es handelt sich im Vergleich zu einem gezielten Angriff um einen stärker verteilten Angriff.

Als Site-Administrator müssen Sie möglicherweise nicht die Unterscheidungsmerkmale zwischen verschiedenen Arten von Brute-Force-Angriffen kennen. Diese Begriffe werden jedoch oft synonym verwendet, daher ist es hilfreich, die zugrunde liegenden Mechanismen zu verstehen.

Andere gute Sicherheitspraktiken

Das Verhindern von Brute-Force-Angriffen in WordPress ist ein bewundernswertes Ziel, aber es ist nur ein Teil der Website-Sicherheit. Hier sind einige unserer wichtigsten Empfehlungen, um Ihre Website sicher und frei von Malware zu halten:

- Installieren Sie ein Sicherheits-Plugin mit einem guten Malware-Scanner und Cleaner

- Halten Sie alles auf dem Laufenden

- Investieren Sie in tägliche Backups

Eine vollständige Liste der Empfehlungen finden Sie in unserem ultimativen Sicherheitsleitfaden.

Fazit

Brute-Force-Angriffe können eine Website schwächen, auch wenn sie nicht erfolgreich sind. Der beste Weg, mit dieser potenziellen Bedrohung umzugehen, ist die Installation einer Firewall mit integriertem Bot-Schutz, wie MalCare.

Auch wenn ein Brute-Force-Angriff erfolgreich war, hilft Ihnen MalCare, Malware schnell zu erkennen und zu entfernen. Wie bei allen Infektionen begrenzt schnelles Handeln den Schaden erheblich.

Häufig gestellte Fragen

Was ist ein Brute-Force-Angriff in WordPress?

Ein Brute-Force-Angriff in WordPress liegt vor, wenn ein Hacker versucht, Zugriff auf den wp-admin der Website zu erlangen, indem er versucht, die Anmeldeinformationen eines legitimen Benutzerkontos zu erraten. Brute-Force-Angriffe nutzen Bots, um Hunderte, Tausende und manchmal sogar Millionen von Passwörtern auf einer WP-Anmeldeseite auszuprobieren, um das richtige zu erraten.

Brute-Force-Angriffe sind nicht nur für eine Website gefährlich, wenn sie erfolgreich sind, sondern haben auch einen enormen Einfluss auf die Website-Performance. Der Angriff verbraucht Serverressourcen und kann die Website gelegentlich sogar zum Absturz bringen.

Wie schützt man seine WordPress-Seite vor Brute-Force-Angriffen?

Der effektivste Weg, Ihre Website vor Brute-Force-Angriffen zu schützen, besteht darin, die Anmeldeversuche zu begrenzen. Standardmäßig erlaubt WordPress unbegrenzte Anmeldeversuche, sodass Sie MalCare verwenden können, um Ihre Website vor Brute-Force-Angriffen zu schützen. Neben dem Anmeldeschutz umfasst MalCare Bot-Schutz und eine fortschrittliche Firewall, die beide zum Schutz Ihrer Website beitragen und die negativen Auswirkungen eines Brute-Force-Angriffs mindern.