Was tun, wenn Sie mit SEO-Spam auf WordPress infiziert sind?

Veröffentlicht: 2021-05-17Bei Jetpack gehört der Umgang mit verschiedenen Arten von Internet-Bedrohungen und -Angriffen zur Routine. Meistens reicht es vom Sammeln einer schädlichen Datei und dem Auffinden des Angriffsvektors bis hin zur Unterstützung bei der Wiederherstellung einer Website aus dem letzten Backup. Aber manchmal betreten wir eine andere Dimension wirklich kreativer Angriffe, eine Dimension unerklärlicher Reinfektionen – wir betreten … die Twilight Zone.

Okay, ich bin wahrscheinlich zu dramatisch, aber ertrage es mit mir, wenn ich die Kulisse für diese mysteriöse Geschichte gestalte. Bereit? Bitte begleiten Sie mich auf dieser Reise in das Reich der Geister, Spam und Suchmaschinen.

Das böswillige Verhalten

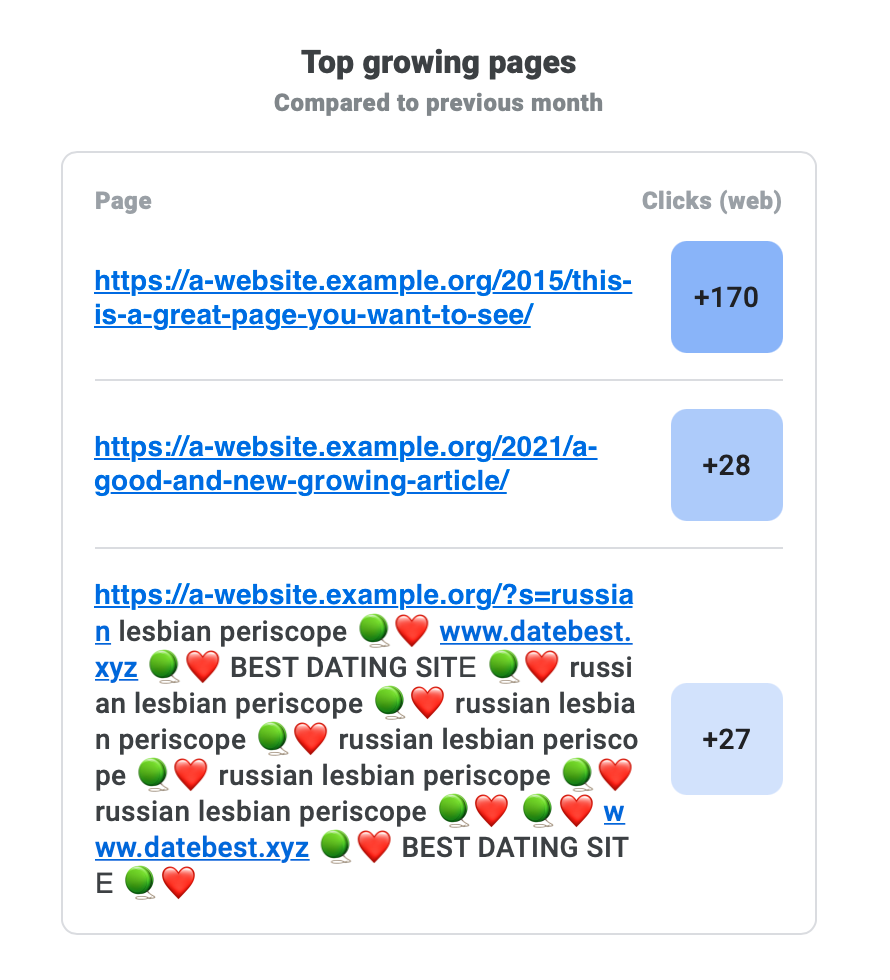

Wir haben eine Website gefunden, die einer sehr interessanten Art von Angriffen ausgesetzt war. Es tauchte zuerst als E-Mail auf, die von der Google Search Console gesendet wurde: Eine ungewöhnliche URL (und eine sehr verdächtig aussehende noch dazu, mit einer anklickbaren URL darin) wurde als am stärksten wachsende Seite aufgeführt.

Der Besitzer der Website war etwas verärgert, da ein solches Verhalten oft das Ergebnis einer Infektion ist, aber Jetpack hatte nichts entdeckt oder ihn davor gewarnt. Außerdem waren diese Seiten zum Zeitpunkt der Überprüfung nicht einmal auf der Website vorhanden, wurden aber trotzdem von Google indiziert. Twilight Zone intensiviert sich .

Als wir nach verdächtigen Dateien gesucht haben, die Jetpack Scan möglicherweise übersehen hat (kein Sicherheitstool erkennt 100 % der Bedrohungen), wurde es noch seltsamer. WordPress Core und Plugins waren intakt: keine injizierte Datei oder Skripte in der Datenbank. Ein paar veraltete Plugins hatten keine Sicherheitsfixes, WordPress war eine Version hinterher (5.6) und das neueste Update listete keine großen Sicherheitsfixes auf. Es gab überhaupt nichts Verdächtiges. Keine üblichen Verdächtigen, keine Hinweise auf Angriffe; jedenfalls noch nicht.

Der nächste logische Schritt ist die Überprüfung der Zugriffsprotokolle. Vielleicht könnte es etwas Licht in dieses Mysterium bringen. Würden wir feststellen, dass wir einem Zero-Day-Angriff gegenüberstehen, oder dass wir endlich einen Beweis für die Multiversum-Theorie gefunden haben und diese Website nur im Universum Nr. 1337 infiziert ist? Zu den Protokollen!

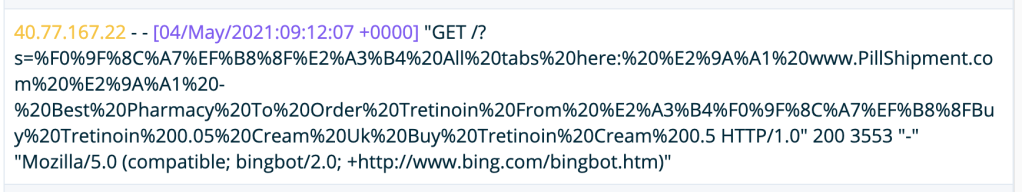

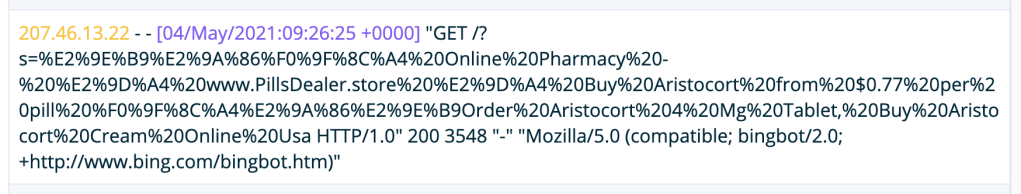

Wie zu erwarten: nichts Ungewöhnliches, außer einer Reihe von Anfragen an diese Spam-Seiten, wie Sie auf den Screenshots sehen können. Und sie alle gaben ein „200 OK“ zurück. Die Seite existierte also irgendwo im Raum-Zeit-Kontinuum, oder … Moment mal … siehst du sie jetzt?

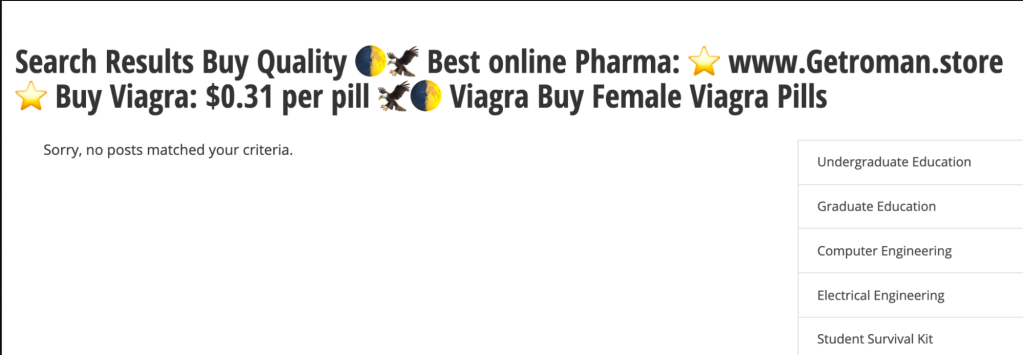

Alle diese Seiten verweisen auf denselben Ort: `/?s=`, was bedeutet, dass Suchmaschinen (das Problem wurde von Google bemerkt, aber die Anfragen kommen von Bing) Suchergebnisseiten indiziert haben. Und warum ist das? Soweit wir wissen, führt der Crawler keine Suchen auf der Seite durch, richtig?

Das Indizierungsparadoxon

Die Grundlagen der Funktionsweise einer Suchmaschine sind ziemlich einfach, wenn Sie im Website-Geschäft tätig sind. Es gibt einen Roboter (oder ein automatisiertes Skript), der Webseiten durchsucht, ihren Inhalt indiziert, etwas zaubert und die abfragbaren Ressourcen irgendwo in der Cloud speichert.

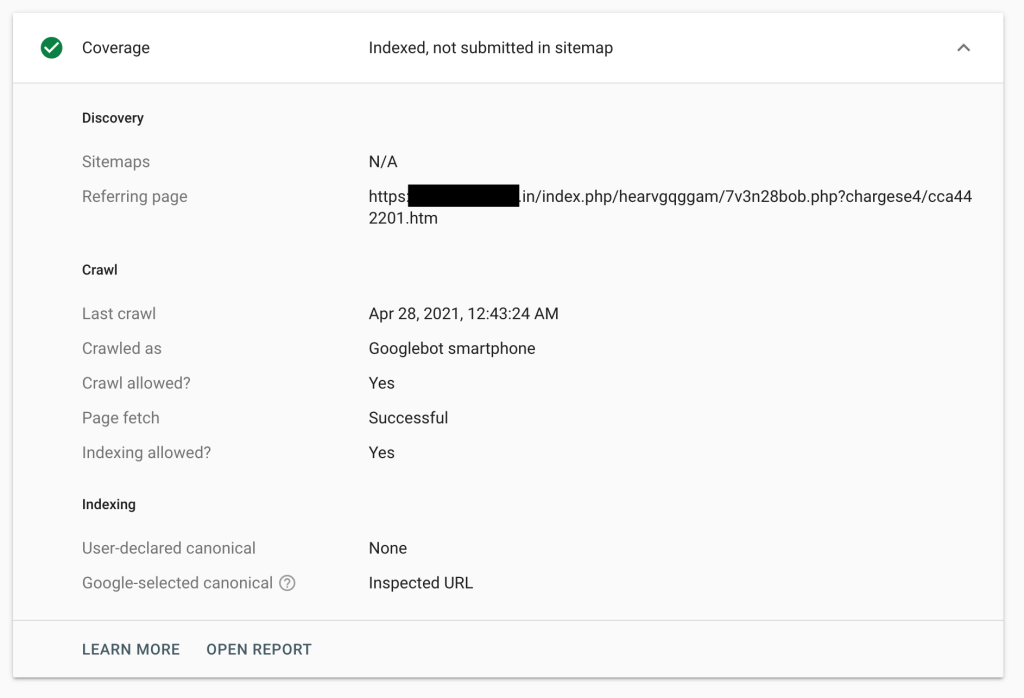

Vor diesem Hintergrund haben wir die Protokolle ein wenig weiter durchsucht, um zu sehen, ob eine dieser Anfragen einen anderen Hinweis hatte, wie z. B. einen Referrer, aber überhaupt kein Glück. Alle protokollierten Anfragen kamen von Suchmaschinen. Glücklicherweise hatte die Google Search Console eine der verweisenden Seiten in einem der Protokolle.

Jetzt denke ich, ist es an der Zeit, unseren Twilight Zone-Hut gegen einen CSI-Hut auszutauschen und ein paar Website-Knochen auszugraben, um sie unter die Lupe zu nehmen.

Für das geschulte Auge ist leicht zu erkennen, dass die URL der verweisenden Seite zu einer kompromittierten Website gehörte. Zum Glück haben wir gut trainierte Augen! Das Verzeichnis „index.php“ ergibt keinen Sinn und wurde wahrscheinlich hinzugefügt, um den Website-Eigentümer zu verwirren. Als nächstes folgt ein weiteres zufälliges Verzeichnis und eine PHP-Datei mit einem zufälligen Namen, bei der es sich wahrscheinlich um einen Loader handelt, der die endgültige Nutzlast erhält: die `cargese4/cca442201.htm`, die ebenfalls zufällig ist. All dies sind Merkmale einer Link-Farm-Malware-Infektion.

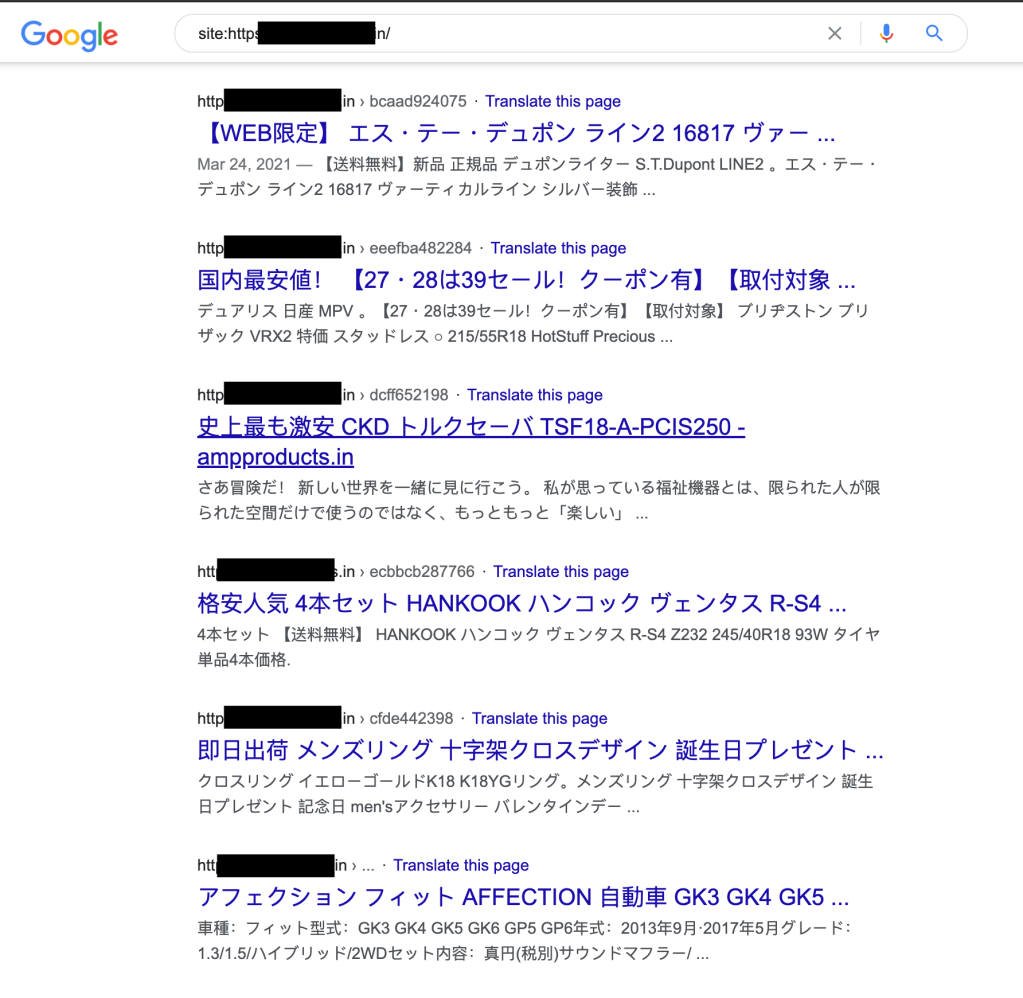

Eine schnelle Suche bei Google, um zu sehen, was für die verweisende Website indiziert wurde, bestätigte, dass sie tatsächlich infiziert war und eine Zeit lang SEO-Spam lieferte. Die Website ist für ein Lebensmittelunternehmen in Indien, bietet aber Angebote für SUVs in Japan an – ja, das ist Spam.

Aber keines der Ergebnisse war mit der Website unseres Freundes verknüpft, also beschloss ich herauszufinden, ob andere Websites von diesem seltsamen Verhalten betroffen waren.

Um nach weiteren Opfern dieses Spam-Angriffs zu suchen, haben wir ausschließlich zu Bildungszwecken unser Google-fu-Wissen verwendet, um eine Suchanfrage zu erstellen, die Websites mit der Endung .edu zurückgibt, deren URL „/?s=“ enthält. und das Wort „kaufen“ im Titel. Und wir haben 22 Ergebnisse. Das reicht für unsere Jagd.

Dies ist ein Beweis dafür, dass die gemeldete Website nicht die einzige betroffene war; scheint ein weiter verbreitetes Problem zu sein. Wir haben darüber nachgedacht, was Google dazu veranlasst haben könnte, diese Seiten zu indizieren. Wie hat der Googlebot sie erreicht? Nächster Schritt: Backlink-Checker.

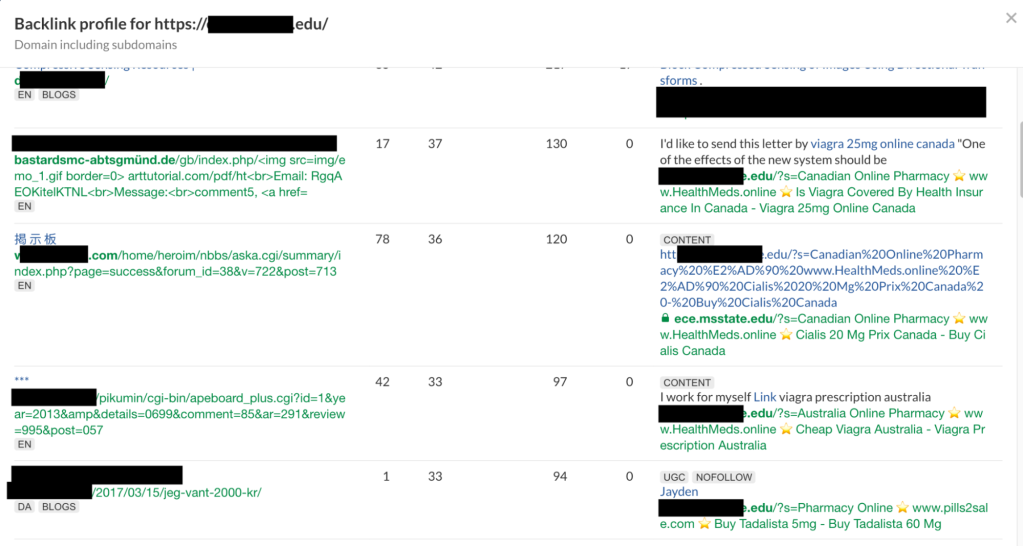

Es gibt mehrere Online-Tools, die Berichte über Backlinks zu Websites bereitstellen; Das Tool, das wir in dieser Recherche verwendet haben, war Ahrefs, aber andere Tools können die gleichen Ergebnisse erzielen. Einige der schädlichen Suchseiten werden in den Ergebnissen aufgelistet, was bestätigt, dass wir auf dem richtigen Weg waren.

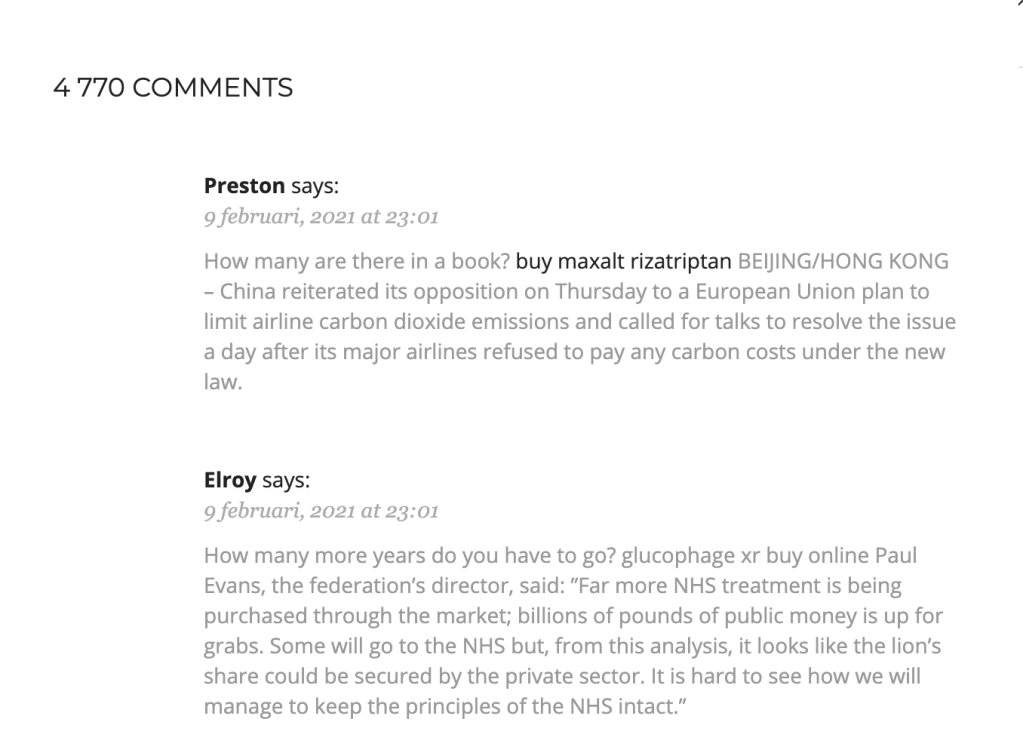

Als wir eine dieser Websites auswählten, um zu überprüfen, was los war, sahen wir fast 5.000 Spam-Kommentare, wie Sie im nächsten Screenshot sehen können (sie sollten sich Jetpack Anti-Spam ansehen). Jeder Kommentar war auf eine Website-Suchseite mit Spam in der Abfrage verlinkt.

Das weiße Kaninchen fangen

Wie ich bereits erwähnt habe, führen Suchmaschinen-Robots keine Abfragen auf den Seiten von Websites durch. Aber wenn es einen Link dazu findet, wird ihm gefolgt. Und wenn die Seite dem automatisierten Skript nicht mitteilt, dass eine bestimmte Seite nicht indexierbar ist, wird sie hinzugefügt.

Dies ist eine clevere Methode, um Spam auf eine Website zu „injizieren“, um Suchmaschinenergebnisse zu spammen und den Seitenrang der Website durch Link-Farming mit geringem Aufwand zu erhöhen.

Nun, da wir das Problem verstehen, wie sagen wir Suchmaschinen-Bots, dass sie es vermeiden sollen, Links zu Suchseiten zu folgen (oder sich einfach weigern, sie zu indizieren)? Der beste Weg wäre, eine Änderung am WordPress Core vorzunehmen, was dazu beitragen würde, die gesamte Community zu schützen (wenn Sie einen Fehler melden oder mit dem Code beitragen möchten, treten Sie uns bitte bei).

Um unnötige Nacharbeiten zu vermeiden, haben wir den WordPress Core-Trac überprüft und dieses Problem gefunden, das in Version 5.7 behoben wurde, es aber leider nicht als Sicherheitsproblem in das Änderungsprotokoll geschafft hat.

Ich zitiere den Autor, der das Problem besser beschrieben hat, als ich es könnte (danke abagtcs für den Bericht):

Web-Spammer haben damit begonnen, die Suchfunktionen dieser Websites zu missbrauchen, indem sie Spam-Begriffe und Hostnamen weitergeben, in der Hoffnung, die Suchrangfolge der Websites der Spammer zu verbessern.

Die Spammer platzieren diese Links in offenen Wikis, Blog-Kommentaren, Foren und anderen Link-Farmen, verlassen sich darauf, dass Suchmaschinen ihre Links crawlen, und besuchen und indizieren dann die resultierenden Suchergebnisseiten mit Spam-Inhalten.

Dieser Angriff ist überraschend weit verbreitet und betrifft viele Websites auf der ganzen Welt. Obwohl einige CMS und Websites, die von benutzerdefiniertem Code betrieben werden, für diese Technik anfällig sein können, scheint es nach vorläufigen Untersuchungen, dass – zumindest im .edu-Bereich – die mit Abstand am meisten angegriffene Webplattform WordPress ist.“

Dies ist nicht überraschend, wenn mehr als 41 % der größten Websites im Web WordPress-Websites sind.

Schließen des Falles

Aus diesem Vorfall können einige gute Lehren gezogen werden:

- Die auf den Top-Wachstumsseiten angezeigte URL ist nicht gut bereinigt, sodass die Spam-URLs, die Sie durch Emojis getrennt sehen, tatsächlich direkt anklickbar sind (Hallo Google-Freunde, das liegt an Ihnen). Unbewusste Benutzer könnten darauf klicken und auf unerwünschte Inhalte zugreifen.

- Einige Optimierungen werden von Google benötigt, um zu vermeiden, dass eindeutig Spam-Seiten indexiert werden. Basierend auf dem Tool-Bericht wurden einige klare Seiten gecrawlt und nicht indexiert, während Spam hinzugefügt wurde.

- Angreifer nutzen selbst die kleinste Öffnung in Ihrem System aus, und wir müssen jederzeit wachsam sein.

- Hören Sie den Menschen immer zu und verstehen Sie ihre Probleme. Wenn wir nur die Protokolle unserer eigenen Tools überprüfen würden, wäre uns dieses Problem nicht bekannt oder wir könnten Ihnen nicht helfen, die Website zu reparieren.

- Halten Sie Ihre Software auf dem neuesten Stand. Stets.

Bei Jetpack arbeiten wir hart daran sicherzustellen, dass Ihre Websites vor dieser Art von Schwachstellen geschützt sind. Um neuen Bedrohungen immer einen Schritt voraus zu sein, sehen Sie sich Jetpack Scan an, der Sicherheitsscans und automatische Malware-Entfernung umfasst.

Und ein Huttipp an Erin Casali für die Hervorhebung dieses Problems und ihre Hilfe bei der Untersuchung.