16 WordPress-Sicherheitsprobleme (Schwachstellen) und Tipps zu deren Behebung

Veröffentlicht: 2022-04-22WordPress macht es jedem leicht, schnell eine Website zu haben, aber es gibt viel Lärm online, der darüber spricht, wie viele Sicherheitsprobleme es hat.

Hat WordPress Sicherheitsprobleme? Ja

Sind sie unüberwindbar? Nein

Sollte es Sie davon abhalten, Ihre Website mit WordPress zu erstellen? Ganz sicher nicht

Eine vorsichtige Schätzung beziffert die Anzahl der Websites auf etwa 2 Milliarden, und WordPress betreibt fast 45 % von ihnen. Das liegt daran, dass WordPress so produktiv ist, dass es so vielen Hacks ausgesetzt ist. Als direkte Folge davon hat sich WordPress zu einem sehr sicheren System entwickelt. Tatsächlich bestehen viele der Sicherheitsprobleme, die WordPress im Laufe der Jahre gelöst hat, immer noch auf anderen CMS.

In diesem Artikel erklären wir, auf welche WordPress-Sicherheitsprobleme Sie achten sollten und vor allem, wie Sie Ihre Website davor schützen können.

TL;DR: Schützen Sie Ihre Website mit MalCare vor WordPress-Sicherheitsbedenken. MalCare ist ein All-in-One-Sicherheits-Plugin, das einen Malware-Scanner, eine automatische Bereinigung und eine Firewall an einem Ort kombiniert. Abgesehen davon können Sie Ihre Website sicher aktualisieren und verhindern, dass Hacker Sicherheitslücken ausnutzen. Wenn Sie nach einer Expertenlösung für WordPress-Sicherheitsprobleme suchen, haben Sie sie bei MalCare gefunden.

Hat WordPress Sicherheitsprobleme?

Ja, es gibt Sicherheitsprobleme mit WordPress, aber diese sind nicht mehr schwer zu bewältigen. Sie müssen keine Entwicklungserfahrung haben oder daran gewöhnt sein, an WordPress-Code zu basteln, um Bedrohungen entgegenwirken zu können. Befolgen Sie die einfachen Korrekturen in diesem Artikel, und Sie werden eine starke, sichere WordPress-Website haben.

16 Häufige WordPress-Sicherheitsprobleme, die sich auf Ihre Website auswirken können

WordPress hat viele Sicherheitsprobleme, aber das Gute ist, dass sie alle leicht gelöst werden können. Niemand möchte Zeit damit verbringen, die Sicherheit seiner Website zu verwalten, anstatt sie zu erweitern oder seinen Umsatz zu steigern.

Neben WordPress-Sicherheitslücken und kompromittierten Passwörtern sind auch Malware und Angriffe Sicherheitsprobleme. Obwohl Malware- und WordPress-Angriffe manchmal synonym verwendet werden, sind sie unterschiedlich. Malware ist bösartiger Code, den Hacker in Ihre Website einschleusen; während Angriffe die Mechanismen sind, die sie verwenden, um Malware einzuschleusen. In der folgenden Liste haben wir alle 4 Arten von WordPress-Sicherheitsproblemen behandelt.

Hier ist die Liste der häufigsten WordPress-Sicherheitsprobleme, die Sie kennen müssen:

- Veraltete Plugins und Themes

- Schwache Passwörter

- Malware auf Ihrer WordPress-Website

- SEO-Spam-Malware

- Phishing-Betrug

- Schädliche Weiterleitungen

- Wiederverwendete Passwörter

- Gelöschte Software

- Backdoors auf Ihrer WordPress-Seite

- wp-vcd.php-Malware

- Brute-Force-Angriffe

- SQL-Injektion

- Cross-Site-Scripting-Angriffe

- Die Website ist auf HTTP, nicht auf HTTPS

- Spam-E-Mails, die von WordPress gesendet werden

- Ruhende Benutzerkonten

1. Veraltete Plugins und Themes

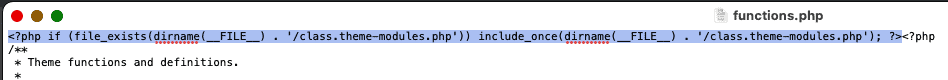

WordPress-Plugins und -Designs werden alle mit Code erstellt, und wie wir bereits erklärt haben, machen Entwickler gelegentlich Fehler im Code. Die Fehler können Sicherheitslücken verursachen, die als Schwachstellen bezeichnet werden.

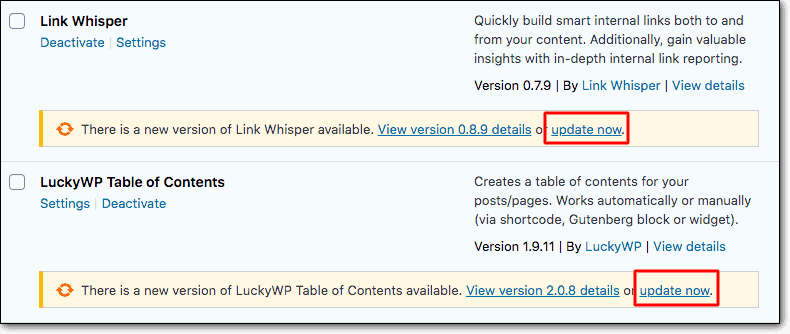

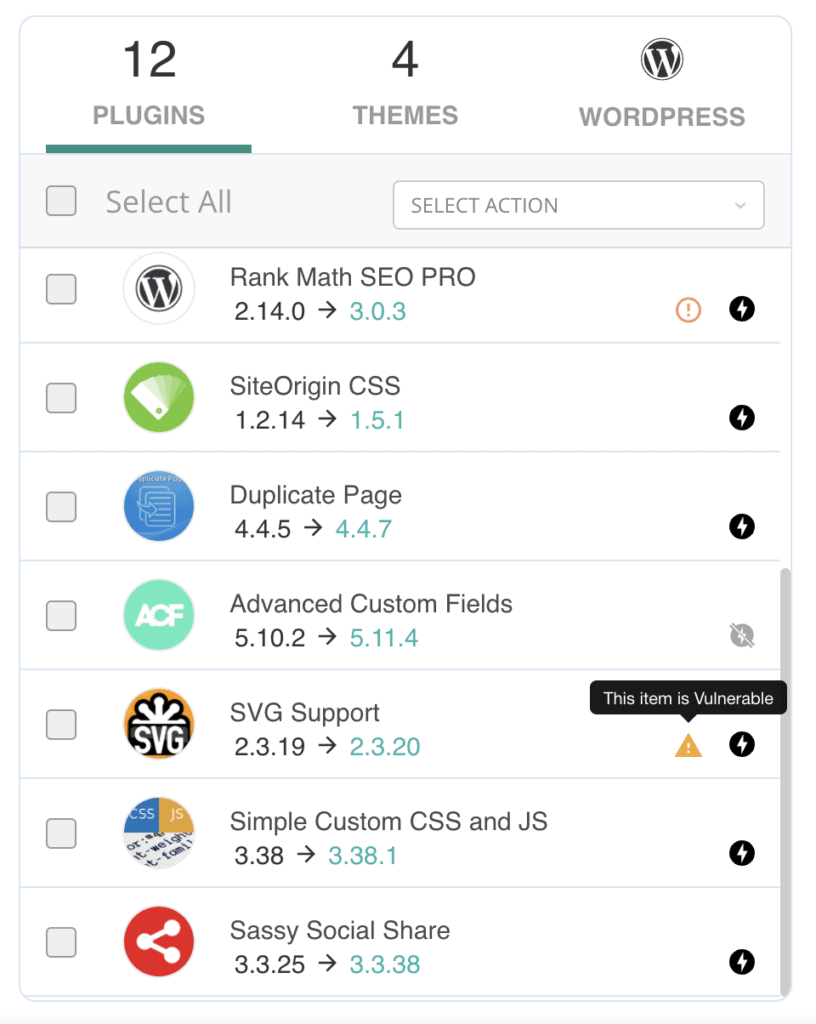

Sicherheitsforscher suchen in populärer Software nach WordPress-Sicherheitslücken, um das Internet sicherer zu machen. Wenn sie Schwachstellen entdecken, geben sie diese an die Entwickler weiter, um sie zu beheben. Verantwortliche Entwickler veröffentlichen dann einen Sicherheitspatch in Form eines Updates, der die Schwachstelle behebt. Sobald genügend Zeit verstrichen ist, werden die Sicherheitsforscher ihre Ergebnisse bekannt geben.

Idealerweise sollten zu diesem Zeitpunkt die Plugins und Themes aktualisiert worden sein. Das ist aber sehr oft nicht der Fall. Und Hacker kennen und verlassen sich auf diese Tendenz, Websites anzugreifen und die Schwachstelle auszunutzen.

Updates können manchmal die Website beschädigen, es sei denn, Sie führen sie sorgfältig durch. Verwenden Sie BlogVault, um Updates zu verwalten, damit die Website vor den Updates gesichert wird, und Sie können sicherstellen, dass beim Staging alles perfekt funktioniert, bevor Sie zur Live-Website wechseln.

Fix: Updates zeitnah auf Ihrer Website verwalten.

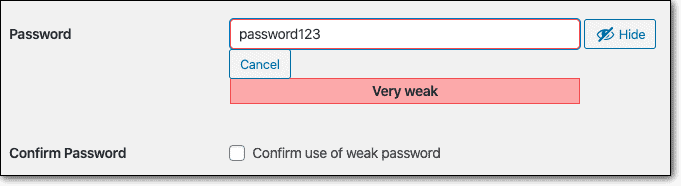

2. Schwache Passwörter

Hacker verwenden sogenannte Bots, um Anmeldeseiten anzugreifen, und probieren viele Kombinationen von Benutzernamen und Passwörtern aus, um in eine Website einzudringen. Oft können Bots bis zu Hunderte von Kombinationen pro Minute ausprobieren, indem sie Wörter aus dem Wörterbuch und häufig verwendete Passwörter verwenden, um einen Durchbruch zu erreichen. Sobald sie erfolgreich sind, hat der Hacker offenen Zugang zu Ihrer Website.

Auf der anderen Seite sind sichere Passwörter schwer zu merken, daher wählt der Administrator leicht zu merkende, wie Haustiernamen, Geburtstage oder sogar Permutationen des Wortes „Passwort“.

Dies macht die Site-Sicherheit jedoch anfällig für Angriffe. Diese Informationen sind rechtmäßig online über soziale Medien und andere Websites und unrechtmäßig über Datenschutzverletzungen oder das Dark Web verfügbar. Das Beste, was Sie tun können, ist ein starkes, einzigartiges Passwort, um Ihr Konto und damit Ihre Website sicher zu halten.

Hinweis: Sie müssen für alle Ihre Site-Konten, einschließlich Ihres Benutzerkontos und Ihres Hosting-Kontos, starke Passwörter festlegen. Der Administrator ändert nicht oft die SFTP- und Datenbank-Anmeldeinformationen, aber wenn Sie dies getan haben, stellen Sie sicher, dass Sie auch dafür starke Passwörter festlegen.

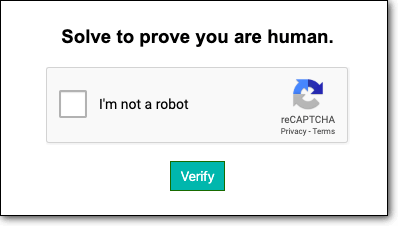

Darüber hinaus können Sie Anmeldeversuche in WordPress einschränken. Wenn ein Benutzer zu viele falsche Anmeldungen hat, wird er vorübergehend gesperrt oder er muss ein CAPTCHA ausfüllen, um zu beweisen, dass er kein Bot ist. Diese Maßnahme hält Bots fern und berücksichtigt menschliches Versagen.

Fix: Erzwingen Sie starke Passwörter und begrenzen Sie Anmeldeversuche, um Bots zu blockieren.

3. Malware auf Ihrer WordPress-Website

Malware ist ein Sammelbegriff, der verwendet wird, um jeden Code zu beschreiben, der unbefugte Aktivitäten auf Ihrer Website ermöglicht. In den folgenden Punkten werden wir uns auch mit spezifischen Fällen wie Backdoors und Phishing-Betrug befassen.

Wenn wir über die Behebung von WordPress-Sicherheitsproblemen sprechen, ist das Ziel, Malware fernzuhalten. Wie wir jedoch bereits gesagt haben, ist kein System zu 100 % kugelsicher. Sie können alles richtig machen, und ein cleverer Hacker findet einen neuen Weg, um die Verteidigung zu durchdringen. Es ist selten, aber es passiert. Wie gehen Sie also mit Malware um, wenn sie sich bereits auf Ihrer Website befindet?

Zunächst müssen Sie bestätigen, dass sich die Malware tatsächlich auf Ihrer Website befindet. Malware kann sich in Dateien, Ordnern und in der Datenbank verstecken. Wir haben Malware-Dateien gesehen, die sich als WordPress-Kerndateien, als Bilddateien und sogar als Plugins tarnen. Der einzige Weg, um sicher zu sein, ob Ihre Website infiziert ist oder nicht, besteht darin, sie täglich gründlich zu scannen. Dazu müssen Sie MalCare installieren.

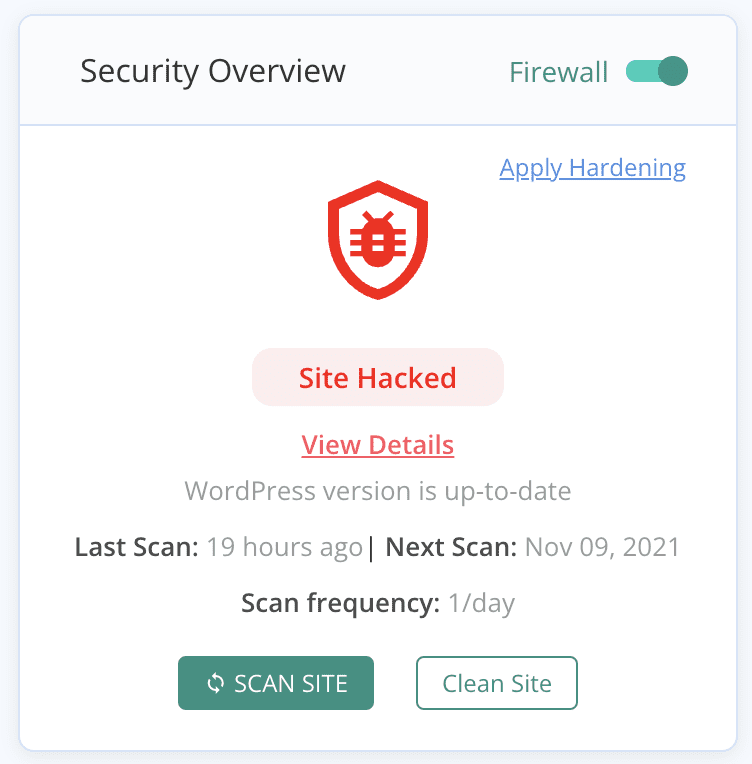

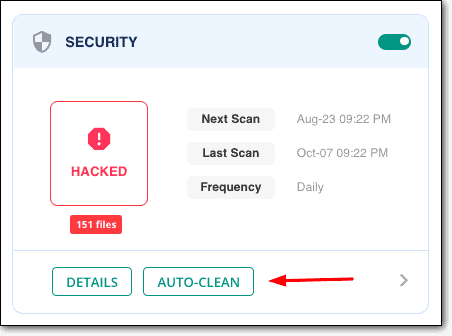

MalCare verwendet einen ausgeklügelten Algorithmus, um Malware auf Ihrer Website zu erkennen. Andere Scanner verwenden teilweise effektive Techniken wie Dateivergleich und Signaturabgleich, um Malware zu kennzeichnen. MalCare verwendet mehr als 100 Signale, um das Verhalten von Code zu überprüfen, und kennzeichnet ihn dann als Malware, wenn die Absicht böswillig ist. Dies hat zwei große Vorteile: Erstens gibt es keine Fehlalarme, bei denen benutzerdefinierter Code als Malware gekennzeichnet wird; und zweitens werden selbst die neuesten Malware-Varianten korrekt erkannt.

MalCare ist beim Scannen auf Malware zu über 95 % genau und völlig kostenlos. Wenn die Scan-Ergebnisse zeigen, dass Ihre Website gehackt wurde, müssen Sie nur dann ein Upgrade durchführen, um sie zu bereinigen. Mit MalCare entfernt die Auto-Clean-Funktion Malware chirurgisch von Ihrer WordPress-Website und hinterlässt Ihre Website wieder makellos.

Behebung: Scannen und bereinigen Sie Ihre Website mit MalCare.

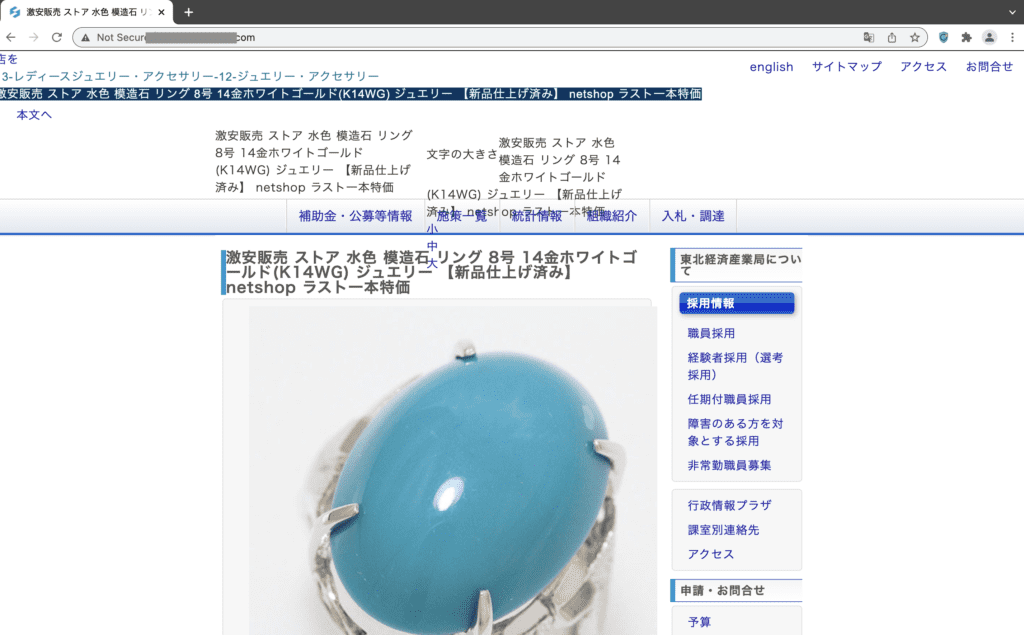

4. SEO-Spam-Malware

SEO-Spam ist eine besonders ungeheuerliche Malware, die von Hackern verwendet wird, um Ihren Website-Verkehr von Ihrer Website auf ihre zwielichtigen und spammigen Websites umzuleiten. Sie tun dies, indem sie Ihre Suchergebnisse bei Google entführen, Code in Ihre bestehenden Seiten einfügen oder den Datenverkehr auf ihre eigenen Websites umleiten. Manchmal tun sie all diese Dinge. Jedenfalls sind es immer schlechte Nachrichten.

Es gibt einige gängige Varianten der SEO-Spam-Malware, wie den japanischen Keyword-Hack und den Pharma-Hack. Beide Varianten sind für sich bekannt geworden, weil ihre Symptome spezifisch japanische Schriftzeichen oder pharmazeutische Schlüsselwörter in den Suchergebnissen sind.

Alle Arten von SEO-Spam-Malware sind unglaublich schwer manuell zu entfernen, da sie Hunderttausende neuer Spam-Seiten erstellen können, die nicht einfach zu entfernen sind. Außerdem fügen sie Malware in wichtige WordPress-Kerndateien und -ordner ein, wie die .htaccess-Datei, die die Website beschädigen kann, wenn sie nicht ordnungsgemäß bereinigt wird.

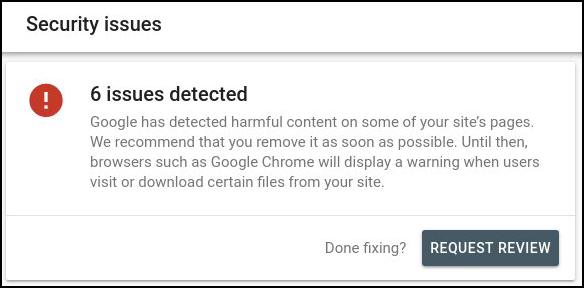

Websites mit diesen Malware-Stämmen werden ausnahmslos in der Google Search Console gemeldet, landen auf der schwarzen Liste von Google und veranlassen den Webhost, Ihr Hosting-Konto zu sperren. Daher ist der Schlüssel zum Umgang mit diesem Hack, ihn den Experten zu überlassen, die in diesem Fall ein WordPress-Sicherheits-Plugin namens MalCare sind.

MalCare entfernt nicht nur die Malware, sondern stellt auch sicher, dass Ihre Website mit einer fortschrittlichen Firewall geschützt ist.

Fix: Entfernen Sie SEO-Spam-Malware mit MalCare.

5. Phishing-Betrug

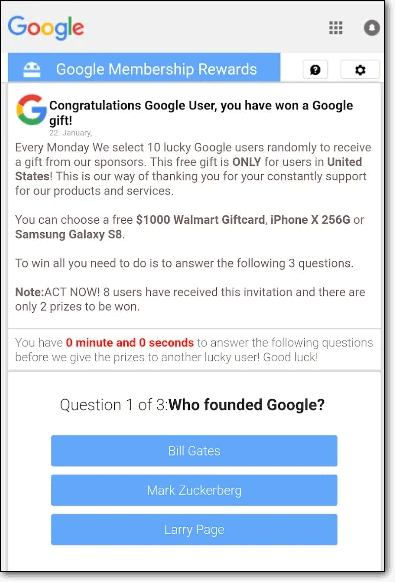

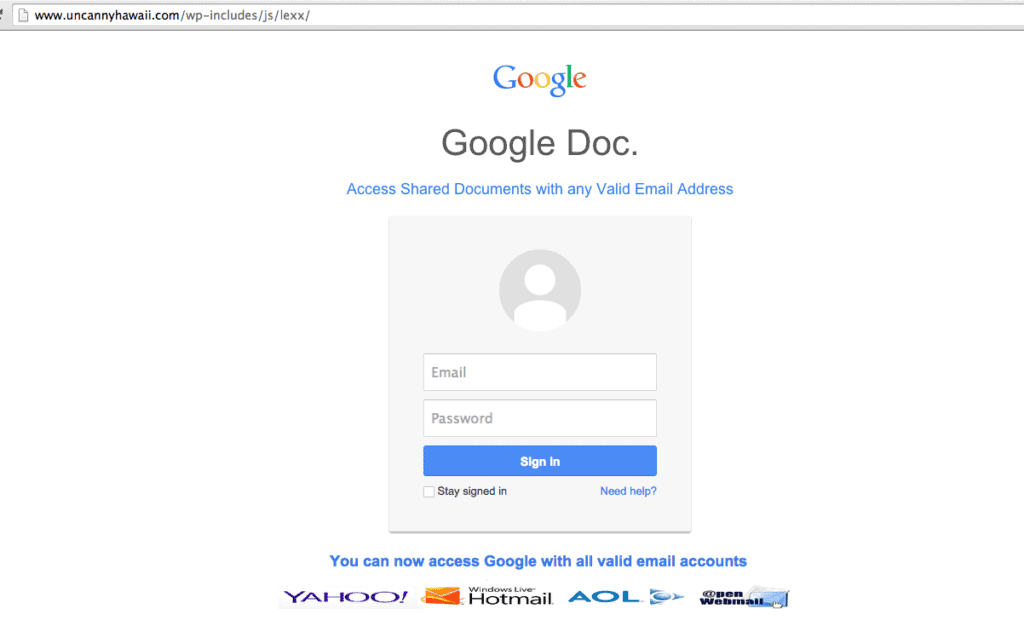

Phishing-Malware ist ein zweiteiliger Betrug, der Benutzer dazu verleitet, ihre vertraulichen Daten preiszugeben, indem sie sich als vertrauenswürdige Marken ausgibt.

Der erste Teil besteht darin, eine offiziell aussehende E-Mail an einen ahnungslosen Benutzer zu senden, normalerweise mit einer düsteren Warnung, dass etwas Schreckliches passieren wird, wenn sie ihre Passwörter oder etwas anderes nicht sofort aktualisieren. Wenn beispielsweise eine Phishing-E-Mail einen Webhost-Kunden vortäuscht, könnte dieser sagen, dass die Website in Gefahr ist, vom Netz genommen zu werden.

Die zweite Hälfte des Betrugs findet auf einer Website statt. Die Phishing-E-Mail enthält normalerweise einen Link, der den Benutzer zu einer scheinbar offiziellen Website führt, auf der er seine Anmeldeinformationen eingeben muss. Die Website ist offensichtlich gefälscht, und so kompromittieren viele Leute ihre Konten.

Auf WordPress-Websites gibt es Phishing in zwei Varianten, je nachdem, welcher Teil des Betrugs passiert. Im ersten Fall erhalten WordPress-Administratoren Phishing-E-Mails darüber, dass ein Datenbank-Update für ihre Website erforderlich ist, und sie werden dazu verleitet, ihre Anmeldedaten einzugeben.

Andererseits können Hacker Ihre Website für gefälschte Seiten verwenden. Oft sind Website-Administratoren auf ihrer Website auf Logos von Banken oder E-Commerce-Websites gestoßen, obwohl sie keinen Grund haben, dort zu sein. Diese werden verwendet, um Menschen zu täuschen.

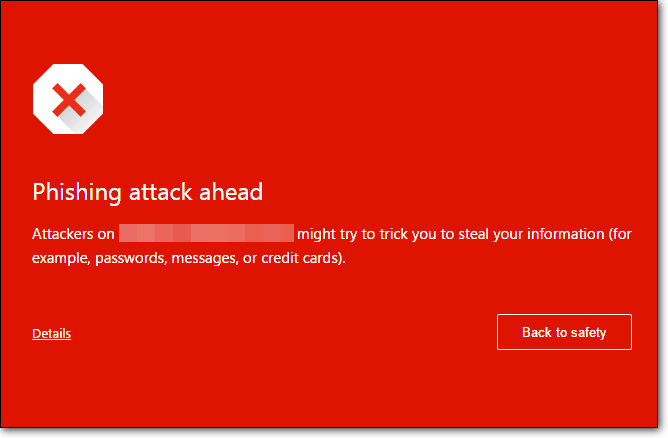

Google geht sehr schnell gegen Phishing-Betrug vor, insbesondere auf Websites, die diese Seiten hosten. Ihre Website wird auf die schwarze Liste gesetzt und mit dem Hinweis „Phishing-Website erkannt“ versehen, und das ist schrecklich für das Vertrauen und das Branding der Besucher. Obwohl Sie unschuldig sind, wurde Ihre Website zum Host für einen Betrug. Es ist zwingend erforderlich, dass Sie diese Malware so schnell wie möglich loswerden und Maßnahmen zur Schadensbegrenzung ergreifen.

Behebung: Entfernen Sie mit MalCare die Phishing-Malware von Ihrer Website und raten Sie Ihren Benutzern, keine Links in E-Mails anzuklicken.

6. Schädliche Weiterleitungen

Einer der schlimmsten WordPress-Hacks ist der schädliche Weiterleitungs-Hack. Es ist unglaublich frustrierend, Ihre Website zu besuchen, nur um auf eine andere Spam- oder betrügerische Website zu gelangen, die fragwürdige Produkte und Dienstleistungen verkauft. Oft können sich WordPress-Administratoren wegen der gehackten Weiterleitungs-Malware nicht einmal bei ihren Websites anmelden.

Es gibt viele Varianten dieser Malware, und sie infiziert die Dateien und die Datenbank der Website vollständig. Wir haben Fälle der gehackten Weiterleitungs-Malware in jedem Beitrag einer Website mit über 500 Beiträgen gesehen. Es war ein Albtraum und der Administrator war verständlicherweise frustriert.

Die einzige Möglichkeit, die bösartige Weiterleitungs-Malware loszuwerden, ist die Verwendung eines Sicherheits-Plugins. Tatsächlich werden Sie wahrscheinlich Hilfe benötigen, um das Plugin überhaupt zu installieren, da Sie sich nicht auf Ihrer Website anmelden können. Hier kann das Support-Team von MalCare helfen. Sie werden Sie durch den Installationsprozess führen und bei Bedarf die Website für Sie reinigen.

Behebung: Entfernen Sie die gehackte Weiterleitungs-Malware mit MalCare.

7. Wiederverwendete Passwörter

Wiederverwendete Passwörter können sichere Passwörter sein, wie wir im vorherigen Abschnitt besprochen haben, aber sie sind nicht unbedingt einzigartig.

Beispielsweise haben Ihr Social-Media-Konto und Ihr Website-Konto dieselbe Zeichenfolge aus Buchstaben, Zeichen und Zahlen für ein Passwort. Sie haben sich daran gewöhnt, es einzutippen, und denken, dass es nicht erraten werden kann, also ist es ein gutes Passwort.

Nun, du hast halb recht. Es ist ein gutes Passwort, aber nur für ein Konto. Als Faustregel gilt, Passwörter niemals kontoübergreifend wiederzuverwenden. Und der Grund ist die potenzielle Gefahr von Datenschutzverletzungen.

GoDaddy hatte im September 2021 eine Sicherheitslücke, die sie erst im November 2021 entdeckten. Bis dahin waren die Datenbanken und SFTP-Anmeldeinformationen von 1,2 Millionen Benutzern kompromittiert worden. Wenn einer dieser Benutzer diese Passwörter woanders verwendet hatte, beispielsweise für ein Bankkonto, befanden sich diese Informationen jetzt direkt in den Händen des Hackers. Es wird so viel einfacher, in andere Konten einzudringen.

Wir vertrauen verschiedenen Diensten und Websites, um unsere Daten zu sichern, aber kein System ist absolut kugelsicher. Dinge können und werden gelegentlich kaputt gehen. Ziel ist es, den Schaden so gering wie möglich zu halten. Das Erstellen eindeutiger und sicherer Passwörter für jedes Konto hilft Ihnen dabei.

Behebung: Legen Sie eindeutige Passwörter fest und verwenden Sie einen Passwort-Manager, um sich diese zu merken.

8. Gelöschte Software

Nulled-Plugins und -Themes sind Premium-Versionen mit gecrackten Lizenzen, die kostenlos online verfügbar sind. Abgesehen von der moralischen Dimension des Diebstahls von Entwicklern ist genullte Software ein enormes WordPress-Sicherheitsrisiko.

Die meisten nulled Themes und Plugins sind voller Malware. Hacker verlassen sich darauf, dass die Leute ein gutes Geschäft für ein Premium-Produkt machen wollen, und warten darauf, dass sie es installieren. Die Website erhält eine Dosis Malware, die ihr per Hand zugestellt wird, und die Website ist jetzt gehackt. Dies ist der einzige Grund, warum sich überhaupt jemand die Mühe macht, Premium-Software zu knacken. Robin Hood ist nicht am WordPress-Ökosystem beteiligt.

Selbst wenn die auf Null gesetzten Themes und Plugins keine Malware enthielten – was sehr selten vorkommt – können Sie sie nicht aktualisieren. Da es sich nicht um offizielle Versionen handelt, erhalten sie offensichtlich keinen Support von den Entwicklern. Wenn also eine Schwachstelle entdeckt wird und die Entwickler einen Sicherheitspatch veröffentlichen, ist die genullte Software auch mit einer Schwachstelle veraltet, zusätzlich zur installierten Malware.

Fix: Vermeiden Sie nulled Plugins und Themes wie die Pest.

9. Backdoors auf Ihrer WordPress-Seite

Backdoors sind, wie der Name schon sagt, alternative und illegale Wege, um auf den Code Ihrer Website zuzugreifen. Zusammen mit Malware injizieren Hacker Backdoor-Code in Ihre Website. Wenn die Malware also entdeckt und entfernt wird, können sie über die Hintertür wieder darauf zugreifen.

Backdoors sind einer der Hauptgründe, warum wir davon abraten, Malware jemals manuell von Ihrer Website zu entfernen. Möglicherweise können Sie Malware-Skripte finden und entfernen, aber Hintertüren können sehr geschickt verborgen und fast unsichtbar werden.

Die einzige Möglichkeit, Backdoors von Ihrer Website zu entfernen, ist die Verwendung eines WordPress-Sicherheits-Plugins wie MalCare. MalCare beseitigt Backdoors sowie Malware schnell und einfach mit der Auto-Clean-Funktion.

Behebung: Verwenden Sie ein Sicherheits-Plugin, um Backdoors zu entfernen.

10. wp-vcd.php-Malware

Die Malware wp-vcd.php verursacht Spam-Popups auf Ihrer WordPress-Website, die Benutzer auf andere Websites weiterleiten. Es hat den gleichen Zweck wie der SEO-Spam-Hack und böswillige Weiterleitungen, funktioniert aber anders. Es hat einige Varianten wie wp-tmp.php und wp-feed.php.

Die Malware wp-vcd.php infiziert Websites mit Code, der jedes Mal ausgeführt wird, wenn die Website geladen wird. Es ist einer der frustrierendsten Hacks, die WordPress-Sites infizieren, denn sobald Sie es entfernen, scheint es gleich wieder zu kommen; in einigen Fällen sofort. Wenn es jemals Malware gab, die mit einem wiederkehrenden Virus verglichen werden könnte, der einfach nicht gekickt werden kann, ist wp-vcd.php diejenige.

Die Malware wp-vcd.php infiziert Websites hauptsächlich über nulled Plugins und Themes. Wordfence geht so weit, es zu nennen: „die Malware, die Sie auf Ihrer eigenen Website installiert haben“; was unserer Meinung nach ein bisschen hart ist, aber es unterstreicht die Gefahr von Null-Software.

Behebung: Entfernen Sie die Malware wp-vcd.php sofort von Ihrer Website mit MalCare.

11. Brute-Force-Angriffe

Hacker verwenden Bots, um Ihre Anmeldeseite mit Kombinationen aus Benutzername und Passwort zu bombardieren, um sich Zugang zu verschaffen. Diese Methode wird als Brute-Force-Angriff bezeichnet und kann erfolgreich sein, wenn die Passwörter entweder schwach sind oder mit denen übereinstimmen, die bei einer Datenpanne gefunden wurden.

Brute-Force-Angriffe sind nicht nur für die Sicherheit schrecklich, sondern verbrauchen auch die Serverressourcen Ihrer Website. Jedes Mal, wenn die Anmeldeseite geladen wird, werden einige Ressourcen benötigt. Normalerweise ist die Festplattennutzung vernachlässigbar, sodass die Leistung nicht merklich beeinträchtigt wird. Aber Brute-Force-Bots hämmern die Anmeldeseite mehrere hundert – wenn nicht tausend – Male pro Minute an. Wenn sich Ihre Website auf Shared Hosting befindet, hat dies spürbare Konsequenzen.

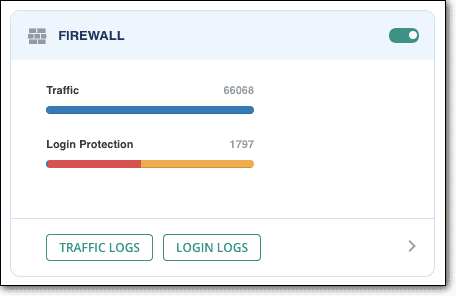

Der Weg, um Brute-Force-Angriffen entgegenzuwirken, besteht darin, einen Bot-Schutz für Ihre Website zu haben und falsche Anmeldeversuche einzuschränken. MalCare verfügt über einen Bot-Schutz, der in das Sicherheits-Plugin integriert ist.

Sie können CAPTCHA auch auf Ihrer Anmeldeseite aktivieren. Möglicherweise wird Ihnen empfohlen, Ihre Anmeldeseite auszublenden, indem Sie die Standard-URL ändern, aber tun Sie dies nicht. Es ist unglaublich schwierig, diese URL abzurufen, wenn diese URL verloren geht, und Sie werden zusammen mit den Hackern von Ihrer Website ausgeschlossen.

Behebung: Anmeldeversuche einschränken und Bot-Schutz für Ihre Website erhalten.

12. SQL-Injection

Alle WordPress-Websites verfügen über Datenbanken, die wichtige Informationen über die Website speichern. Dinge wie Benutzer, ihre gehashten Passwörter, Beiträge, Seiten, Kommentare werden in Tabellen gespeichert und regelmäßig von den Website-Dateien bearbeitet und abgerufen. Die Datenbank ist selten direkt zugänglich und wird aus Sicherheitsgründen von den Website-Dateien kontrolliert.

SQL-Injections sind besonders gefährliche Angriffe, da Hacker direkt mit der Datenbank interagieren können. Sie verwenden Formulare auf Ihrer Website, um SQL-Abfragen einzufügen, die es ihnen ermöglichen, die Datenbank zu manipulieren oder daraus zu lesen. SQL ist die Programmiersprache, die verwendet wird, um Änderungen an der Datenbank vorzunehmen, wie z. B. das Hinzufügen, Löschen, Ändern oder Abrufen von Daten. Aus diesem Grund sind SQL-Injection-Angriffe so gefährlich.

Die Lösung besteht darin, Ihre Plugins und Themes auf dem neuesten Stand zu halten, da WordPress-Sicherheitslücken wie unsaubere Eingaben zu erfolgreichen SQL-Injection-Angriffen führen. Darüber hinaus hält eine gute Firewall böswillige Akteure von Ihrer Website fern.

Behebung: Halten Sie alles auf dem neuesten Stand und installieren Sie eine Firewall.

13. Cross-Site-Scripting-Angriffe

Cross-Site-Scripting- oder XSS-Angriffe auf Websites ähneln den SQL-Injections, da der Hacker Code in die Website einfügt. Der Unterschied besteht darin, dass der Code auf den nächsten Besucher Ihrer Website und nicht auf Ihre Website-Datenbank abzielt.

Bei einem XSS-Angriff wird die Malware zu Ihrer Website hinzugefügt. Ein Besucher kommt vorbei und sein Browser denkt, dass die Malware Teil Ihrer Website ist, und daher wird der Besucher angegriffen. Im Allgemeinen werden Cross-Site-Scripting-Angriffe verwendet, um Daten von ahnungslosen Besuchern zu stehlen.

Sie können Ihre Website-Besucher schützen, indem Sie sicherstellen, dass auf Ihrer Website keine XSS-Schwachstellen vorhanden sind. Der einfachste Weg, dies zu tun, besteht darin, sicherzustellen, dass Ihre Website vollständig aktualisiert ist. Sie können die Sicherheit auf die nächste Stufe heben, indem Sie auch ein WordPress-Firewall-Plugin installieren.

Behebung: Installieren Sie eine WordPress-Firewall und halten Sie alles auf der Website auf dem neuesten Stand.

14. Die Website ist auf HTTP und nicht auf HTTPS

Sie haben vielleicht bemerkt, dass viele Websites jetzt ein grünes Schloss in der Nähe der URL-Leiste haben. Dies ist ein Vertrauensabzeichen für den Besucher, um zu sagen, dass die Website SSL verwendet. SSL ist ein Sicherheitsprotokoll, das den Hin- und Rückverkehr von einer Website verschlüsselt.

Eine gute Analogie dafür ist, an einen Telefonanruf zu denken. Die Daten, die zwischen zwei Personen auf der Leitung ausgetauscht werden, sollen als private Konversation zwischen ihnen bleiben. Wenn jedoch eine dritte Person diese Leitung anzapfen könnte, würde sie die Daten verstehen und sie sind daher nicht mehr privat. Wenn jedoch zwei Originalpersonen einen Code verwenden, den nur sie entziffern können, bleibt ihnen die wahre Bedeutung der Information verborgen, unabhängig davon, wie viel die dritte Person mithört.

So funktioniert SSL für Websites. Es verschlüsselt die Daten, die an und von der Website gesendet werden, sodass sensible Informationen nicht von Dritten gelesen und unrechtmäßig verwendet werden können.

Das Internet als Ganzes hat sich in den letzten zehn Jahren in Richtung Datensicherheit und Datenschutz bewegt, und SSL hat sich als eine der grundlegenden Möglichkeiten herausgestellt, um diesen Zweck zu erreichen. Sogar Google befürwortet nachdrücklich SSL-fähige Websites und geht sogar so weit, Nicht-SSL-Websites in ihren Suchergebnissen zu bestrafen.

Behebung: Installieren Sie ein SSL-Zertifikat auf Ihrer Website.

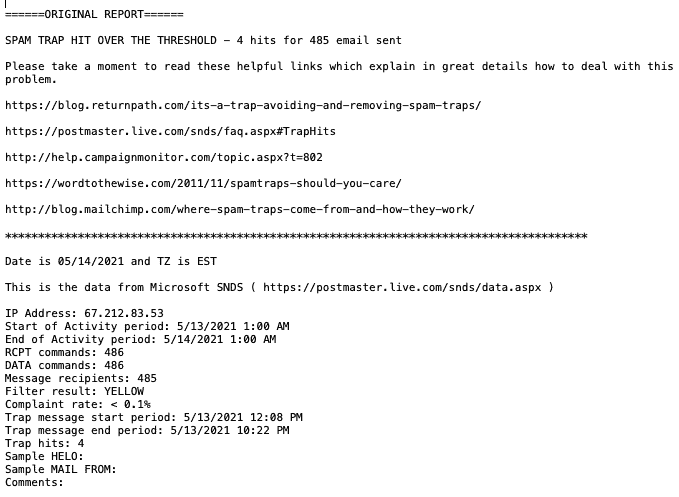

15. Spam-E-Mails, die von WordPress gesendet werden

E-Mails sind ein Eckpfeiler des digitalen Marketings und eine Möglichkeit, Website-Besucher anzusprechen und mit ihnen zu interagieren. Die Menschen werden auch immer vorsichtiger in Bezug auf die E-Mails, die sie erhalten möchten, sodass ein grundlegendes Vertrauen besteht.

Angesichts der heiklen Natur des Vertrauens ist es schrecklich zu glauben, dass ein Hacker Malware in Ihre Website einfügen und Ihren Besuchern Spam per E-Mail senden kann. Und doch tut manche Malware genau das. Es entführt die WordPress-Kernfunktion wp_mail(), um Spam-E-Mails zu versenden.

Malware verursacht normalerweise Google-Blacklists und Webhost-Sperren, aber im Falle von Spam-E-Mails wird Ihr Webhost auch Ihren E-Mail-Dienst auf die Blacklist setzen und Sie werden eine Reihe anderer Fehler sehen. Wenn der Spammer auch E-Mail-Adressen zu Ihrer Website hinzufügt, besteht die Gefahr, dass Ihre E-Mail-Adresse insgesamt auf die schwarze Liste gesetzt wird.

Behebung: Entfernen Sie die Spam-E-Mail-Malware von Ihrer Website und verwenden Sie stattdessen ein E-Mail-Marketing-Tool.

16. Ruhende Benutzerkonten

Die Benutzer einer Website wechseln ständig. Wenn Sie beispielsweise einen Blog mit mehreren Autoren und Redakteuren betreiben, besteht die Möglichkeit, dass häufig neue Autoren zur Website hinzugefügt werden, während ältere Autoren die Website verlassen.

Die Krux hier sind die alten Benutzerkonten, die nicht sofort entfernt werden und mit der Zeit zu einem WordPress-Sicherheitsproblem werden. Da die Konten vorhanden sind, aber die Kennwörter nicht regelmäßig aktualisiert werden, sind sie anfällig für Angriffe. Inaktive Benutzerkonten leiden unter den gleichen Gefahren von kompromittierten Passwörtern, daher ist das Entfernen von Konten, die nicht aktiv verwendet werden, eine notwendige Haushaltsführung.

Außerdem ist es wichtig zu wissen, wer was auf Ihrer Website macht. Ungewöhnliche oder unerwartete Benutzeraktionen sind ein frühes Signal für gehackte Konten.

Behebung: Entfernen Sie inaktive Benutzerkonten und verwenden Sie ein Aktivitätsprotokoll.

Best Practices zur Vermeidung von WordPress-Sicherheitsbedenken

WordPress-Sicherheitsprobleme entwickeln sich ständig weiter, und es ist schwierig, neben all der anderen Arbeit, die zum Betreiben einer Website erforderlich ist, den Überblick zu behalten. Daher sind hier ein paar gute Sicherheitspraktiken, die Ihnen helfen können, Ihre Website ohne zusätzlichen Aufwand Ihrerseits vor Malware und Hackern zu schützen.

- Installieren Sie ein Sicherheits-Plugin: Die beste Verteidigung Ihres WordPress gegen Hacker ist ein gutes Sicherheits-Plugin wie MalCare. Ein WordPress-Sicherheits-Plugin sollte einen Malware-Scanner und -Reiniger haben. Idealerweise sollte es auch eine Firewall, einen Brute-Force-Schutz, einen Bot-Schutz und ein Aktivitätsprotokoll enthalten. MalCare bietet all dies und Sicherheitsexperten, die für jede Hilfe bereitstehen. Es handelt sich um eine praktische Lösung, die Sie nur benachrichtigt, wenn Maßnahmen erforderlich sind, und obendrein keine Serverressourcen belegt. Installieren Sie jetzt MalCare und atmen Sie erleichtert auf.

- Verwenden Sie eine Firewall: Eine Webanwendungs-Firewall schützt Ihre Website vor allen Arten von Angreifern. Hacker wollen zusätzlich zu anderen WordPress-Sicherheitsproblemen Schwachstellen auf Ihrer Website ausnutzen. Eine Firewall verhindert das, indem sie nur legitime Besucher hereinlässt. Es ist ein Muss für Ihre Website, und es ist noch besser, wenn es mit Ihrem Sicherheits-Plugin geliefert wird.

- Halten Sie alles auf dem neuesten Stand : Stellen Sie sicher, dass der WordPress-Kern, die Plugins und die Themen immer auf dem neuesten Stand sind. Updates enthalten oft Sicherheitspatches für Schwachstellen, und daher ist es wichtig, so schnell wie möglich zu aktualisieren. Wir wissen jedoch, dass das Anwenden von Updates nicht immer einfach ist. Um das Risiko zu minimieren, aktualisieren Sie Ihre Website sicher mit BlogVault. Ihre Website wird kurz vor dem Update gesichert, und Sie können sehen, wie das Update zuerst beim Staging abschneidet, bevor Sie Ihre Live-Website aktualisieren.

- Verwenden Sie eine Zwei-Faktor-Authentifizierung: Passwörter können geknackt werden, insbesondere wenn sie nicht besonders stark sind oder wiederverwendet wurden. Die Zwei-Faktor-Authentifizierung generiert zusätzlich zu Passwörtern ein Echtzeit-Anmeldetoken, das viel schwerer zu knacken ist. Sie können die Zwei-Faktor-Authentifizierung mit einem Plugin wie WP 2FA oder einem anderen aus dieser Liste aktivieren.

- Setzen Sie Richtlinien für starke Passwörter durch: Wir können die Bedeutung starker und eindeutiger Passwörter nicht genug betonen. Wir empfehlen die Verwendung eines Passwort-Managers. Um Ihre Website vor Sicherheitsproblemen wie Brute-Force-Angriffen zu schützen, sollte Ihr Sicherheits-Plugin auch Anmeldeversuche einschränken.

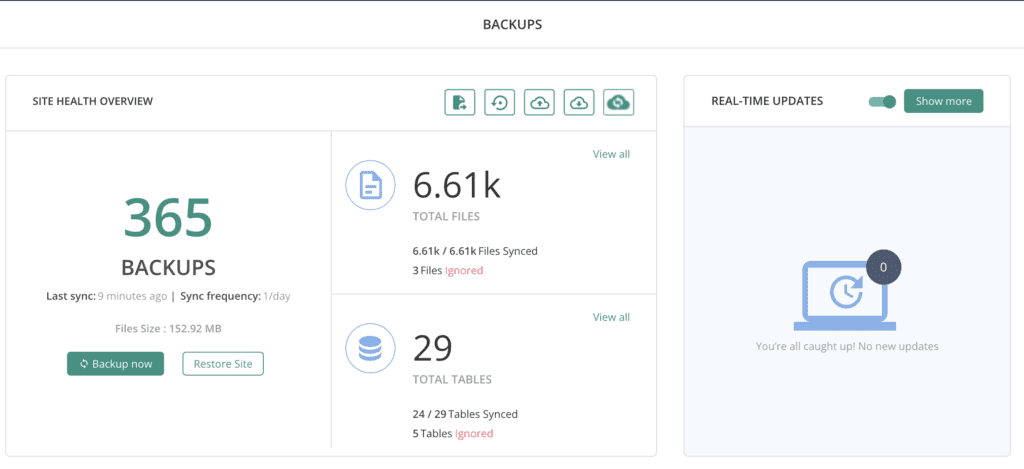

- Regelmäßige Backups: Manchmal sind Backups der letzte Ausweg bei einem Hack, und Ihre Website sollte immer ein Backup haben, das nicht auf Ihrem Website-Server gespeichert ist. Erfahre mehr darüber, wie du deine WordPress-Seite sichern kannst.

- Verwenden Sie SSL: Installieren Sie ein SSL-Zertifikat auf Ihrer Website, um die Kommunikation hin und her zu verschlüsseln. SSL ist zu einem De-facto-Standard geworden, und Google fördert aktiv seine Verwendung für ein sichereres Surferlebnis.

- Führen Sie alle paar Monate ein Sicherheitsaudit durch: Überprüfen Sie die Benutzer und ihre Aktionen auf der Website mit einem Aktivitätsprotokoll. Ungewöhnliche Aktivitäten können ein Frühwarnsignal für Malware sein. Es ist auch ratsam, die Richtlinie für die geringsten Rechte für Administrator- und Benutzerkonten zu implementieren. Löschen Sie schließlich alle nicht verwendeten Plugins oder Designs auf Ihrer Website. Deaktivierte Themes und Plugins werden bei Updates übersehen, und WordPess-Sicherheitslücken werden nicht überprüft, was dazu führt, dass Websites gehackt werden.

- Wählen Sie seriöse Plugins und Themes: Dies ist als Sicherheitsmaßnahme etwas subjektiv, aber es lohnt sich, die besten Plugins und Themes auf Ihrer Website zu verwenden. Überprüfen Sie beispielsweise, ob der Entwickler sein Produkt regelmäßig aktualisiert. Neben Online-Bewertungen und Support-Erfahrungen anderer Nutzer ist dies eine wichtige Kennzahl. Darüber hinaus ist Premium-Software im Allgemeinen insgesamt die bessere Wahl. Aber am wichtigsten ist, niemals nulled Software zu verwenden. Es enthält oft Malware im Code, die genau aus diesem Grund geknackt wurde. Es ist einfach kein lohnendes Risiko.

Sie können auch Ihre WordPress-Website härten und sich darüber informieren, wie die WordPress-Sicherheit funktioniert.

Die häufigsten Ursachen für Hacks auf WordPress-Sites

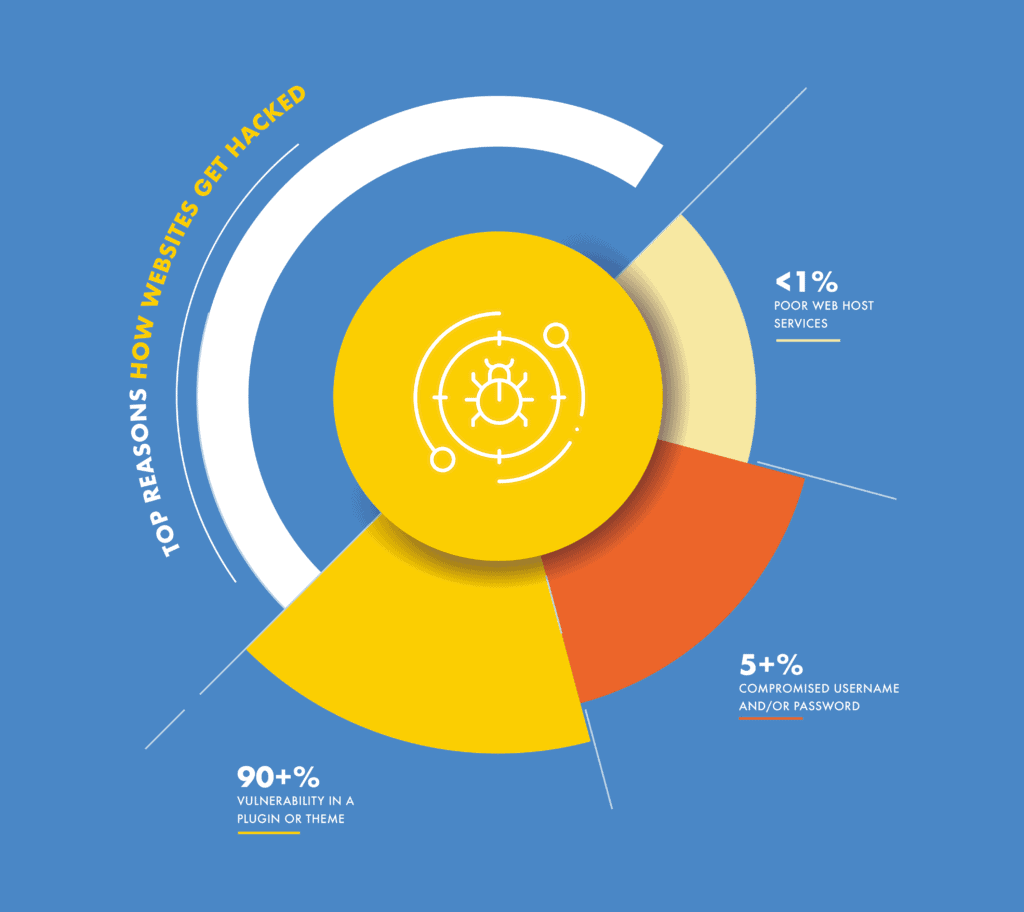

Es gibt zwei Schwachstellen in der Sicherheit Ihrer WordPress-Site: Schwachstellen und Passwörter . Mehr als 90 % der Malware wird über Schwachstellen eingeschleust, mehr als 5 % aufgrund von kompromittierten oder schwachen Passwörtern und < 1 % sind auf andere Ursachen zurückzuführen, z. B. schlechte Webhost-Dienste.

Schwachstellen

Während WordPress selbst sicher ist, werden Websites mit mehr als nur dem Kern von WordPress erstellt. Wir verwenden Plugins und Themes, um die Funktionalität unserer Websites zu erweitern, Funktionen hinzuzufügen, ein schönes Design zu haben und mit Website-Besuchern zu interagieren. All dies wird mit Plugins und Themes erreicht.

Plugins und Themes, wie WordPress, werden mit Code erstellt. Wenn Entwickler Code schreiben, können sie Fehler machen, die zu Schlupflöchern führen. Lücken im Code können von Hackern ausgenutzt werden, um Aktionen auszuführen, die nicht vom Entwickler beabsichtigt waren.

Wenn Ihre Website beispielsweise Benutzern erlaubt, Bilder hochzuladen, z. B. für ein Profilbild, sollte der Upload nur eine Bilddatei sein. Wenn der Entwickler diese Einschränkungen jedoch nicht eingeführt hat, kann ein Hacker stattdessen eine PHP-Datei voller Malware hochladen. Sobald sie auf die Website hochgeladen wurde, kann der Hacker die Datei ausführen und die Malware breitet sich auf den Rest der Website aus. Diese Schlupflöcher sind Schwachstellen. Es gibt natürlich auch andere Arten, aber dies sind die wichtigsten, die WordPress-Sites befallen.

Kompromittierte Passwörter

Wenn ein Hacker Ihre Kontoanmeldeinformationen hat, muss er sich nicht in Ihre Website hacken. Deshalb sind starke Passwörter so wichtig.

Es gibt zwei Hauptwege, auf denen Passwörter zum schwächsten Glied in der WordPress-Sicherheitskette werden. Eine davon ist die Verwendung leicht zu merkender Passwörter, die Hacker und ihre Bots folglich leicht erraten können. Und die zweite Möglichkeit besteht darin, dass Benutzer Passwörter über Websites und Dienste hinweg wiederverwenden.

Datenschutzverletzungen sind allzu häufig. Beispielsweise hat ein Benutzer dasselbe Passwort für zwei verschiedene Konten: eine E-Commerce-Website und sein Twitter-Konto. Wenn die E-Commerce-Website eine Datenpanne hat, bei der Benutzerdaten gestohlen werden, ist ihr Twitter-Konto jetzt kompromittiert. Der Hacker kann sich in das Konto einloggen und alle Arten von Chaos anrichten.

Sowohl Schwachstellen als auch kompromittierte Passwörter sind WordPress-Sicherheitsrisiken, mit denen Sie leicht umgehen können, mit den richtigen Tools und der richtigen Beratung. Glücklicherweise sind beide Dinge hier.

Fazit

WordPress-Sicherheitsprobleme können für einen unerfahrenen Administrator entmutigend sein, aber das bedeutet nicht, dass es keine Lösung dafür gibt. Sicherheitsprobleme können leicht gelöst werden, indem man sich Expertenrat anhört. Wir bei MalCare sind der festen Überzeugung, dass WordPress-Sicherheit eine praktische Angelegenheit sein sollte, sodass Sie sich beruhigt anderen Dingen widmen können.

Wir hoffen, dass der Artikel dazu beigetragen hat, alle Ängste zu zerstreuen. Wenn wir etwas nicht angesprochen haben, lassen Sie es uns bitte wissen. Wir würden uns freuen, von Ihnen zu hören.

Häufig gestellte Fragen

Hat WordPress Sicherheitsprobleme?

WordPress ist ein sicheres System, aber wie jedes andere System ist es nicht perfekt. Plugins und Themes erhöhen die Funktionalität und Komplexität einer Website, bringen aber auch Sicherheitsrisiken mit sich. Es gibt jedoch Möglichkeiten, diese erfolgreich zu entschärfen, sodass WordPress-Websites vor Hackern geschützt sind.

Ist WordPress leicht zu hacken?

WordPress ist nicht leicht zu hacken, einige seiner Plugins und Themes sind jedoch möglicherweise nicht so sicher. Die Installation eines Sicherheits-Plugins mit integrierter Firewall wie MalCare macht eine WordPress-Website viel sicherer.

Ist WordPress sicher für den Handel?

WordPress ist sicher für den Handel, wenn auf der Website ein Sicherheits-Plugin mit einer Firewall installiert ist. Das Sicherheits-Plugin führt tägliche Scans durch, um Benutzer vor Malware zu warnen. MalCare ist ein großartiges Sicherheits-Plugin, das nicht nur die Website scannt, sondern auch eine 1-Klick-Auto-Clean-Option bietet. MalCare verfügt außerdem über eine Firewall, um schlechten Datenverkehr von der Commerce-Website fernzuhalten und die Website vor Bots zu schützen, die Daten kratzen.

Was sind Ihre Must-Have-WordPress-Sicherheitsanforderungen?

The must-have WordPress security requirements are:

- Malware scanner

- Malware cleaner

- WordPress firewall

- Brute force protection

- Bot protection

- Aktivitätsprotokoll

- Zwei-Faktor-Authentifizierung

These features go a long way toward protecting websites from WordPress security issues.

Are outdated WordPress plugins a security risk for a site?

Yes, outdated WordPress plugins are a security risk for a website. Plugin updates usually contain security patches that address errors in the plugin code. These errors are known as vulnerabilities and can be exploited by hackers to gain unauthorised access to a website. Therefore it is critically important to update WordPress plugins as soon as possible. Same goes for WordPress themes.