「Deceptive Site Ahead」警告を削除する方法は? - マルケア

公開: 2023-04-19大きな赤い画面が Google Chrome ブラウザに表示されます。 サイトのアドレス バーの近くにある警告には、「危険です」と表示されています。 これらは、あなたのサイトがハッキングされており、欺瞞的であるため、あなたのウェブサイトが Google のブラックリストに載っている兆候です。

最初に行うことは、ウェブサイトをスキャンして、ハッキングを 100% 確実にすることです。

欺瞞的なウェブサイトの警告は、WordPress ウェブサイトに関する訪問者に対する Google の警告です。マルウェアによってウェブサイトを訪問するのが危険になっているためです。 マルウェアは Web サイトに多大な損害を与える可能性があるため、深刻な状況です。

WordPress ウェブサイトにDeceptive Site Ahead警告が表示されるのは良くないことです。 しかし、それは修正することができます。 この記事の前半で、Google Chrome 詐欺サイトを修正する方法を紹介します。

TL;DR Deceptive Site Ahead 警告を削除するには、まず Web サイトからマルウェアを削除する必要があります。 MalCare を使用して Web サイトを即座にクリーニングし、Google Search Console からレビュー リクエストを送信します。 1~3 日で Google がステータスを更新し、ウェブサイトから警告を削除します。

Deceptive Site Ahead 警告とは何ですか?

Deceptive Site Ahead の警告は、Google が訪問者に、訪問しようとしている Web サイトが安全ではないことを伝えることです。 これは通常、Web サイトにマルウェアまたは不正なコンテンツがあり、フィッシング攻撃に使用されていることを意味します。 これにより、訪問者がスパム ページ、不適切または安全でないコンテンツにさらされる可能性があり、さらには訪問者からクレジット カード情報を収集するための隠れ家になる可能性もあります。

これは、訪問者が Google クロムの検索結果からハッキングされた WordPress Web サイトをクリックしたときに表示される Google セーフ ブラウジングの警告です。 誰かがクリックして Web サイトにアクセスする前に大きな赤い画面 (死の赤い画面として知られることもあります) として表示されるか、アドレス バーに「危険」という警告として表示されます。

不正なサイト アヘッドの警告は Google や Chrome に限定されません。他のすべてのブラウザーも同じブラックリストを使用してユーザーを保護しているためです。 これは、ユーザーが Internet Explorer、Safari、Firefox、Opera のいずれを使用しているかに関係なく、この警告の変形が表示されることを意味します。

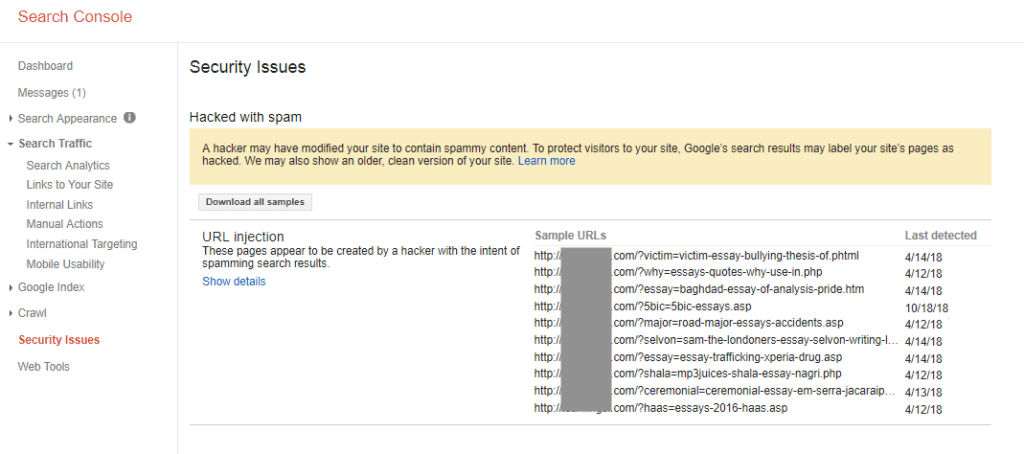

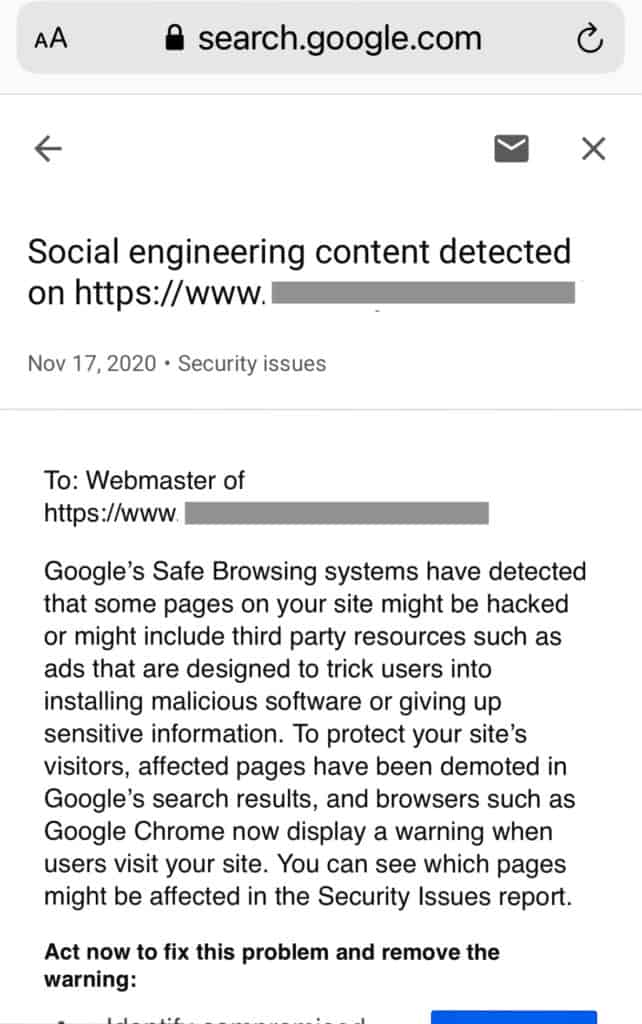

Web サイトに Google Search Console を使用している場合は、[セキュリティの問題] タブにもフラグが立てられた警告が表示されます。 これらの問題に優先的に対処するために、Search Console からもその旨のメールが送信されます。

ウェブサイトがブラックリストに載っているかどうかを確認するには、透明性レポートをご覧ください。

Web サイトに偽の Web サイトの警告が表示されるのはなぜですか?

Deceptive Site Ahead 警告は、WordPress Web サイトがハッキングされたことを示す確実な兆候です。 実際、ほとんどの場合、Google によってフラグが付けられた Web サイトは、少なくとも数日間はハッキングされています。

さらに、chrome の欺瞞的な Site Ahead 警告は、Google の警告の 1 つにすぎません。 Web サイトにプラグインの脆弱性が含まれているか、HTTPS の代わりに HTTP を使用するなど、WordPress の適切なセキュリティ プラクティスに従っていない可能性があります。 このような場合、Google はサイトに「安全ではありません」または「このサイトはコンピュータに損害を与える可能性があります。

これらはすべて、Web サイトとその SEO ランキングに悪影響を及ぼします。 ただし、ハッキングが検出されない場合は、さらに悪いことになります。 ハッキングの影響については、記事の後半で詳しく説明します。 ここでは、目前のマルウェアの問題に焦点を当てたいと思います。

Web サイトからマルウェア感染を除去する方法は?

Deceptive Site Ahead 警告を取り除くには、最初に警告の原因となっているマルウェア感染を除去する必要があります。 以下にマルウェアを削除する手順を詳しく説明しますが、最初に簡単な概要を見てみましょう。 これは 3 ステップのプロセスです。

- Web サイトをスキャンしてマルウェアを検出する

- Web サイトからマルウェアを駆除する

- Google にレビュー リクエストを送信して、不正なサイト アヘッド メッセージを削除する

覚えておくべき重要事項

始める前に、覚えておくべきことがいくつかあります。

- 迅速に行動する: Web サイトに大混乱をもたらすマルウェアとは別に、Google は、ユーザーが Web サイトのセキュリティ問題に対処するのにかかる時間を追跡します。 今は遅らせる時ではありません。

- マルウェアの除去は困難です:いずれにせよ、ほとんどの人にとって. WordPress のエキスパートである場合は、この注意事項を無視してかまいません。 しかし、マルウェアの削除の試みが失敗したために、あまりにも多くの壊れた Web サイトを目にしており、Web サイト管理者に悪いニュースを伝えなければならないのは非常に残念です。

- 根本的な問題も修正する必要があります。脆弱性またはバックドアが原因で、ハッカーがサイトに感染する可能性があります。 サイトにアクセスする方法は他にもありますが、ハッキングの 90% 以上は脆弱性が原因で発生しています。 脆弱性を除去せずにマルウェアを除去すると、感染が再発します。

- そこには悪いアドバイスがあります:オンラインで読んだ修正のために、多くの人が壊れたウェブサイトで私たちに来ます. 悪いアドバイスは故意に悪意を持っているわけではありませんが、害を及ぼす可能性があります。

それでは早速、あなたの Web サイトをハッカーから守りましょう。

1. Web サイトのマルウェアをスキャンする

最初に行う必要があるのは、Web サイトでマルウェアをスキャンすることです。 はい、あなたのウェブサイトはすでにハッキングされていますが、ディープ スキャンではすべてのファイル、フォルダー、およびデータベースをチェックして、マルウェア、不正なコンテンツ、および脆弱性を検出します。 前述したように、マルウェアを一掃するだけでは不十分です。 そもそもそれを可能にした根本的な問題を取り除く必要があります。

Web サイトをスキャンするにはいくつかの方法があります。それぞれの方法について少し説明します。

- ウェブサイトのディープ スキャン [推奨]: WordPress ウェブサイトのデータベース内のすべてのファイル、フォルダー、エントリをチェックするには、WordPress セキュリティ プラグインをインストールしてスキャンを実行する必要があります。 ディープ スキャンは、マルウェアのすべての行と、疑わしい変更されたすべての変数を探し出します。 MalCare をインストールして、5 分以内にスキャン結果を取得します。

- オンライン スキャナーを使用する:セキュリティ プラグインをインストールせずに Web サイトをスキャンする場合は、Sucuri Sitecheck などのオンライン スキャナーを使用できます。 このタイプのスキャナーは、Web サイトの一般に公開されているすべてのコードをスキャンします。 フロントエンド スキャナーが投稿やページ内のマルウェアにフラグを立てるため、これは診断の最初のステップとして適しています。

ただし、たとえば wp-config ファイルなどの WordPress コア ファイルをスキャンする場合は不十分です。 マルウェアは、一般に公開されているコードの領域に都合よく固執するとは限らないため、これはせいぜい半分の尺度です。 - 手動でスキャンする:ヒューマン エラーの明らかな理由とは別に、Web サイトを手動でスキャンする (またはクリーンアップする) ことをお勧めしない理由はたくさんあります。 大規模な Web サイトでは、これは困難な作業であり、多くのマルウェアが見過ごされがちです。

Web サイトでマルウェアを見つける最善の方法は、MalCare などのセキュリティ プラグインを使用してスキャンすることです。 感染の最終的な評価を行い、マルウェアの駆除を進めることができます。

マルウェアをチェックするその他の診断

MalCare 以外のセキュリティ プラグインを使用して Web サイトをスキャンすると、誤検知が発生する可能性があります。 WordFence や iThemes などの他のプラグインは、スキャン メカニズムにより、無害なカスタム コードをマルウェアとしてフラグ付けすることが知られています。

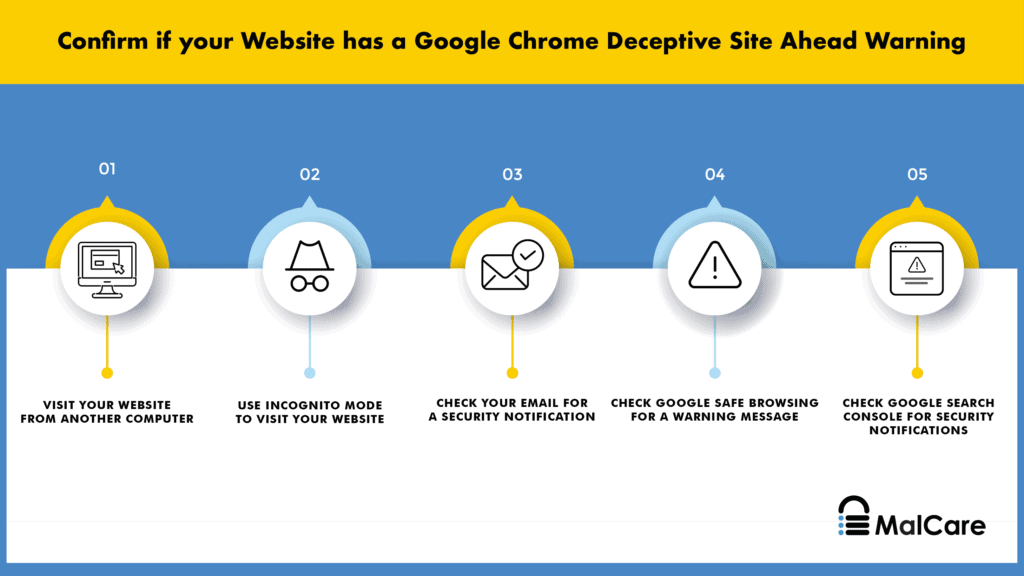

Deceptive Site Ahead エラー メッセージはマルウェアの十分な兆候ですが、次の方法を使用して、マルウェア感染を自分でテストすることができます。

- ハッカーは管理者からマルウェアを隠すことができるため、シークレット ブラウザーまたは別のコンピューターから Web サイトにアクセスします。

- Google にインデックスされたページ数を確認します。 Web サイトにスパムのページが挿入されている場合、検索結果の数値が一致しません。 たとえば、Web サイトに約 10 ページある場合、表示されるページ数は多かれ少なかれ予想されます。 数が 100 から 1000 という非常に大きい場合は、スパム ページの良い指標です。

- 異常なユーザー アクティビティ ログ を探します。これは、ハッカーがユーザー アカウントを使用して Web サイトに不正アクセスしたことを示している可能性があります。 侵害されたユーザーか、そのアカウントの異常なアクティビティを示すゴースト ユーザーのいずれかです。 ユーザー権限の変更、投稿やページの一連の変更、または新しいページの作成はすべて、ここでの良い指標です.

- トラフィックの急増など、分析データの奇妙な傾向を確認します。 マーケティング イベントや広告を実行している場合、これらのスパイクは正当なものである可能性があります。そうでない場合は、マルウェアの兆候である可能性があります。

さらに、Deceptive Site Ahead 警告により、Web サイトのトラフィック数が減少します。 ウェブサイトにアクセスする人が少ないほど、数字は低くなり、それに応じてエンゲージメント指標も低下します. - Google Search Console の警告を探します。 Google は、安全なブラウジング エクスペリエンスを促進するために、ユーザーに警告を発しています。 サーチ コンソール アカウントを持っていない場合でも、Google が Web サイトに対して「安全ではありません」という警告を表示するかどうかを確認できます。

- インストールされているプラグインとテーマの脆弱性チェック(更新していない場合)。 古いバージョンのプラグインとテーマを使用している場合、マルウェアのエントリ ポイントが存在する可能性があります。 ダッシュボードに、インストールされているプラグインまたはテーマの横に「今すぐ更新」フラグが表示されている場合、Google はそれらの特定のプラグインまたはテーマで最近発見された脆弱性を探します。

- 無効化されたプラグインとテーマを削除します。 プレミアム プラグインやテーマを無料で手に入れたいという気持ちはありますが、常に隠された課題があります。 無料のランチなどありません。 プレミアム プラグインとテーマのライセンスはクラックされています。つまり、元の開発者はアップデートでサポートできなくなります。 そして、それが無効化されたソフトウェアの無害な側面です。 このソフトウェアには多くの場合、バックドアとマルウェアが組み込まれているため、ハッカーがインストールされたときに Web サイトにアクセスできます。

2. Web サイトからマルウェアを駆除する

よし、バトルモードに突入だ。 これは、Web サイトからマルウェアを削除するためのルートによっては、事態が厄介になる可能性がある場所です。 WordPress ウェブサイトから不正なサイトの原因となっているマルウェアを取り除く方法は 3 つあります。最も効果的なものから順に、それぞれについて説明します。

- セキュリティ プラグインを使用してマルウェアを削除する

- セキュリティの専門家を雇って Web サイトをクリーンアップする

- Web サイトを手動でクリーンアップする

最も重要なことは、Web サイトをすばやくクリーンアップすることです。 Web サイトにマルウェアを残すたびに、損失は悪化しています。 場合によっては、指数関数的に悪化しています。

オプション 1: セキュリティ プラグインを使用して Web サイトからマルウェアを削除する

MalCare を使用して Web サイトからマルウェアを削除することをお勧めします。 これは、WordPress Web サイトのクラス最高のセキュリティ プラグインであり、Web サイトのファイルとそのデータベースからハッキングを外科的に削除します。 MalCare のクリーンアップが完了すると、Web サイトとデータが完全に元の状態に戻ります。

MalCare を使用するには、次のことを行う必要があります。

- Web サイトに MalCare をインストールする

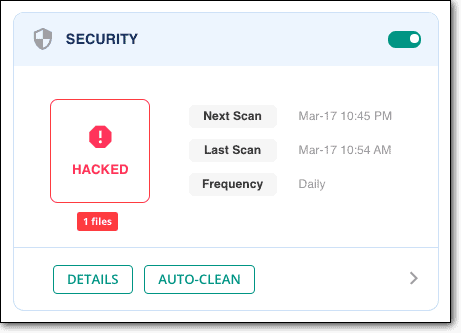

- ダッシュボードからウェブサイトをスキャンする

- マルウェアを削除するように求められた場合の自動クリーニング

以上です。 クリーンアップは数分で完了し、ウェブサイトは再び新品同様になります。 MalCare を使用して Web サイトをスキャンした場合は、すぐにクリーンにアップグレードするだけです。

MalCare をインストールすると、Web サイトの脅威を毎日スキャンし、Web サイトをボットやハッカーから保護します。 MalCare を使用すると、国やデバイスからの悪意のあるトラフィックを除外するのに役立つ強力な Web アプリケーション ファイアウォールと、Web サイトを簡単に管理できるダッシュボードも得られます。

Web サイトにアクセスできない場合、MalCare を使用するにはどうすればよいですか?

ウェブサイトがハッキングされると、すべてのドアがバタンと閉まっているように感じることがよくあります。 Google はあなたのウェブサイトに不正なサイトがあることを警告しました。現在、あなたのウェブサイトにまったくアクセスできない可能性があります。 このような状況は、ハッカーが Web サイトをリダイレクト ハックに感染させた場合、または Web ホストがアカウントを停止した場合に発生する可能性があります。 いずれにせよ、wp-admin にアクセスしてセキュリティ プラグインをインストールすることはできません。

しかし、すべてが失われるわけではありません。 お問い合わせいただくか、support [at] malcare [dot] com までメールをお送りください。次の手順をご案内します。 ウェブサイトの停止を解除するプロセスについても説明します。

オプション 2: WordPress セキュリティの専門家を雇う

セキュリティ プラグインをインストールしないことを選択した場合は、WordPress のセキュリティ エキスパート ルートを使用して、Web サイトからマルウェアや不正なコンテンツを駆除してください。 他のセキュリティ専門家の有効性について話すことはできませんが、WordPress Web サイトのセキュリティ ドメインにプラグインされ、実行可能なソリューションを提供できると期待しています。

私たちの経験では、本当に有能なセキュリティ エキスパートは法外な費用がかかります。 彼らがしていることは信じられないほど技術的で困難であるため、当然のことです。 MalCareには彼らのチームがあるので、知っておくべきです. 唯一の違いは、セキュリティ プラグインを使用して専門家のサービスを無料で利用できることです。

オプション 3: Web サイトを手動でクリーニングする

私たちはお客様のために何千もの Web サイトをクリーニングしてきましたが、手動でクリーニングすることはお勧めしません。 WordPress の真のセキュリティ専門家でない限り、これは多大なリスクを伴う困難なプロセスであり、成功する可能性はほとんどありません。 (その場合、この記事を読む必要はありません。)

ご自身でマルウェアに取り組む場合は、できる限りのお手伝いをさせていただきます。 各ハックは非常に異なる可能性があり、万能のアプローチはないため、成功することを保証することはできません.

このプロセスを開始するには、次のことを知っておく必要があります。

- WordPress のファイル構造とその動作:重要なファイル、相互の動作、テーマとプラグインのインストール方法、動作方法。

- プログラミング:スクリプトは何をしますか? 彼らはどのように相互作用しますか? 彼らは実際に何をしているのですか? 表示される余分なコードはカスタム コードですか、それともマルウェアですか?

- バックエンド ツール: cPanel、SFTP、ファイル マネージャー、phpMyAdmin、および Web ホスト アカウントの他のすべてのツールに精通していること。

上記のいずれかに慣れていない場合は、ここでやめて、MalCare を使用してクリーニングすることをお勧めします。 ハッキングに対処するためにこれらのツールに習熟するのは今ではありません。

を。 Web サイトにアクセスする

ウェブホストがアカウントを停止している場合、これが最初のステップです。 それ以外の場合は、次のものにスキップします。

ウェブホストのサポートに連絡して、クリーニングのために IP をホワイトリストに登録してもらいます。 スキャンを実行した後、彼らはあなたのウェブサイトをブロックしたので、それらの結果も尋ねてください. この結果は、マルウェアをクリーンアップするための出発点となります。

b. ウェブサイトのバックアップを取る

これは、クリーンアップの重要なステップです。Web サイトのバックアップを取ってください。 手動によるクリーンアップはすぐに横道にそれてしまう可能性があり、バックアップだけが 1 日を節約できます。 マルウェアが含まれている Web サイトでさえ、まったくサイトがないよりはましです。

Web ホストが Web サイトでマルウェアを検出した場合、警告なしに削除することもできます。 もちろん、これは問題の Web ホストによって異なりますが、注意を怠ったほうがよいでしょう。

バックアップを取るには、BlogVault を使用します。 開始するための7日間の無料トライアルがあり、セットアップが完了すると、Webサイトの定期的な自動バックアップが行われます. BlogVault のバックアップは外部サーバーに保存されるため、Web ホストが Web サイトを停止した場合でも、Web サイトのバックアップは保持されます。 さらに、バックアップ プラグインは、手動のバックアップと復元に頼るよりも常に優れた方法です。

c. リポジトリから WordPress コア、プラグイン、およびテーマを再度ダウンロードします

マルウェアがどこに隠れているかはわかりませんが、幸いなことに、問題なく完全に置き換えることができるものがあります。 Web サイトにインストールされているバージョンを書き留めて、それらをダウンロードします。 古いバージョンと新しいバージョンではコードが異なる場合があり、後で Web サイトで互換性の問題が発生する可能性があります。

ダウンロードして解凍したら、新規インストールのファイルとフォルダーを Web サイトのものと比較します。 これは手動で行うには面倒なプロセスであるため、オンラインの diffchecker を使用して相違点を強調表示できます。 それでも面倒ですが、いくらか速くなります。

ここで注意が必要です。Web サイトのカスタム コードはマルウェアではありません。 Web デザイナーは、Web サイトに適したエクスペリエンスを作成するために公式コードを変更する必要がある場合があります。 違いはこの理由によるものかもしれません。

余談ですが、このファイル マッチング技術は、MalCare を除くほとんどのセキュリティ プラグインがマルウェアの検出に使用するものです。 特にカスタム コードの場合は、効果がないことがわかります。

いずれにせよ、すべての違いを書き留めて、ファイルを脇に置いておいてください。 この時点では、何も削除しないでください。

d. 偽のプラグインをチェックする

プラグインとテーマのリストは簡単に手元にあるので、それらのいずれかが偽のプラグインであるかどうかを確認できます。 ダウンロードする WordPress リポジトリには偽のプラグインはありません。また、プラグイン フォルダーには通常、ファイルが 1 つだけ含まれている場合があります。 偽のプラグインは、WordPress プラグインの一般的な命名規則にも従っていません。

ゼロ化されたソフトウェアを使用している場合、これがおそらく最初に Web サイトがハッキングされた理由であると確信できます。 無効化されたプラグインとテーマは低価格で魅力的ですが、コストが高くなります。 ハッカーは少なくともマルウェアやバックドアをコードに注入し、人々がそれらをインストールするのを待ちます。

e. WordPress コアを再インストールする

新規インストールが完了したので、ファイルとフォルダーの置き換えを開始します。 この方法を推奨する理由は、Web サイトのファイル ディレクトリにロードされたマルウェアが新規インストールによって処理されるためです。

ただし、この方法にもリスクがないわけではありません。 インストールまたは復元も同様に失敗する可能性があるため、Web サイトをまだバックアップしていない場合はバックアップしてください。

Web ホスティング アカウントの cPanel にログインし、File Manager ツールを使用して Web サイト ファイルにアクセスします。 次のフォルダーを完全に置き換えます。

/wp-admin

/wp-includes

幸いなことに、これら 2 つのフォルダーには WordPress のコア ファイルのみが含まれており、バージョン間でもほとんど変更されません。 コンテンツと構成は別の場所に保存されるため、影響を受けません。 実際、これらのフォルダーは、クリーン インストールの対応するフォルダーと変わらないはずです。

次に、これらの重要なファイルで奇妙なコードを探します。

index.php

wp-config.php

wp-settings.php

wp-load.php

.htaccess

「奇妙なコード」に従うのは簡単なことではありませんが、マルウェアはさまざまな形をとります。 クリーン インストールに存在しないスクリプトを探し、それらを注意深く精査することをお勧めします。 それらがクリーン インストールに含まれていないからといって、それらがマルウェアであるとは限りませんが、開始するのに適した場所です。

これらのファイルをいじる場合は、細心の注意を払ってください。 1 つの小さな変更で、Web サイトが完全にダウンする可能性があります。 その後の回収は至難の業です。

次に、/wp-uploads には PHP ファイル (wp-tmp.php などのファイル) がまったく含まれないようにします。 そのフォルダで見つかったものをすべて削除します。

残念ながら、現時点でより具体的なアドバイスを提供することはできません。 前に述べたように、マルウェアは何にでも似ている可能性があります。 ハッキングされた画像ファイルとアイコン ファイルを見てきましたが、これらはすべて一見無害に見えます。

ファイル全体がマルウェアであると思われる場合は、ファイルを削除する代わりに隔離してください。 つまり、ファイル拡張子を実行可能ではないものに変更します。たとえば、php を pho に変更します。

悪意のあるコードが疑われる場合は、そのコードを削除して何が起こるかを確認してください。 Web サイトが破損した場合は、ファイルをバックアップから同じファイルに置き換えることができます。

f. プラグインとテーマのフォルダをきれいにする

次にクリーニングするのは、すべてのプラグインとテーマ ファイルを含む /wp-content フォルダーです。 コア WordPress ファイルで行ったのと同じプロセスを繰り返し、コードを注意深く比較して変更や追加を見つけます。

繰り返しますが、すぐに異なるものを削除しないように注意してください。 設定と構成を変更した場合は、コードにいくつかの変更が見られるはずです。 ただし、カスタマイズを完全に削除しても問題ない場合は、これらのファイルに隠れているマルウェアをクリーンアップする最速の方法は、プラグインとテーマ ファイルを完全に置き換えることです。

私たちの経験では、管理者はカスタマイズを失うことを望んでおらず、関連する作業を考えると、それは公正なスタンスです。

マルウェアを一掃する際に、コードが Web サイトでどのように機能するかを知っておくと役に立ちます。 マルウェア スクリプトは、別のファイルが実行するまではまったく無害です。 2 番目のファイルも完全に無害に見えます。 一部のマルウェアのこのロック アンド キー メカニズムは、検出を困難にします。

あなたのウェブサイトに多くのプラグインやテーマがあり、アクティブであろうとなかろうと、このステップは検索者のチームが通過するのに数日かかることがあります. 時間の都合上、アクティブなテーマの次のファイルでマルウェアを確認してください。

header.php

フッター.php

関数.php

前のセクションで、インストール済みプラグインの脆弱性を探すことについて説明しました。 これらのプラグインから始めて、リストを確認してください。 リストの途中でマルウェアを見つけたと思っても、探すのをやめないでください。 マルウェアはすべてのファイルに同時に存在する可能性があるため、すべてをチェックする必要があります。

g. データベースからマルウェアを駆除する

phpMyAdmin または作成したバックアップから、Web サイト データベースをダウンロードします。 予期しないスクリプトがないか、各テーブルを確認してください。 投稿とページから始めます。これらは最も一般的にターゲティングされ、そこから機能するためです。

リダイレクト ハッキングの場合、マルウェアはすべての投稿とページに感染します。 そのため、1 つのマルウェア スクリプトを見つけた場合は、SQL クエリを使用して、他の投稿やページで同じスクリプトを見つけて削除することができます。 ただし、以前の警告は引き続き適用されます。途中で見るのをやめないでください。

あなたのサイトが e コマース Web サイトである場合は、特に注意する必要があります。 データベースには重要なユーザー情報と注文情報が含まれているため、マルウェアのみを削除していることを 100% 確認してください。

h. すべてのバックドアを削除

感染を解消したら、侵入口を閉じます。 これらはプラグインやテーマの脆弱性である可能性があり、後で更新して対処する必要があります。 ただし、その前に、バックドアをチェックする必要があります。

バックドアは Web サイトへの秘密のトンネルであり、そのままにしておくと、Web サイトは確実に再び感染します。 残念ながら、マルウェアと同様に、バックドアはどこにでも存在する可能性があります。

次のような関数を探してみてください。

評価

base64_decode

gzinflate

preg_replace

str_rot13

このコードには正当な用途があるため、このコードがバックドアであることを意味するものではありません。 しかし、そうかもしれないので、チェックする価値があります。 ただし、それらを削除する前に、徹底的に分析して、その機能を確認してください。

私。 クリーンアップしたファイルを再アップロードする

きれいなウェブサイトを手に入れたら、それを復元する必要があります。 まず、既存のファイルとデータベースを削除し、代わりにクリーンアップしたものをアップロードする必要があります。 これを行うには、cPanel にログインし、ファイル マネージャーと phpMyAdmin を使用します。 または、SFTP を使用して復元プロセスを管理することもできます。

j. キャッシュをクリアする

WordPress キャッシュを空にして、訪問者のブラウザが古いハッキングされたバージョンではなく、クリーンなバージョンの Web サイトをロードするようにします。

k. セキュリティ スキャナを使用して、マルウェアが完全になくなったことを確認します

これは基本的に、すべてが計画どおりに進み、マルウェアを完全に駆除したことを確認するためのチェックです。 スキャンセクションと同じスキャナーを使用して確認します。

ハッキングされた WordPress サイトを手動でクリーンアップしないようにする必要があるのはなぜですか?

ハッキングは感染のようなものであり、この記事全体でマルウェアをこの用語で言及しているのを見たことがあるでしょう。 感染症にかかっている場合は、除去のために専門家に行く必要があります。 システム内の感染の各インスタンスを見つけて、1 つずつ削除しようとはしません。

これは劇的に聞こえるかもしれませんが、ウェブサイトはそれを運営する人にとって非常に重要です。 それらはビジネスの基礎となる可能性があり、軽視すべきではありません。 個人のブログでさえ、費やされた時間を占めています。

手動でのクリーンアップは失敗することが多く、Web サイト全体が失われます。 そもそもバックアップがない限り、後でそれらを元に戻すことは困難です。 そのため、当初はバックアップを非常に重視していました。

WordPress のセキュリティ専門家でさえツールを使用してマルウェアを検出します。 セキュリティ プラグインは、ウェブサイトをマルウェアの手から解放するために専門家なしで使用できるツールです。

Google にレビュー リクエストを送信して、不正なサイト アヘッドを削除する

この時点で、マルウェアが削除されても、Deceptive Site Ahead の警告は表示されたままになります。 これは、Google が新しくクリーンアップされた Web サイトをまだスキャンしていないためです。 最終的にはそうなりますが、それがどれくらいかかるかはわかりません。そのため、詐欺サイトを先に通過するための措置を講じる必要があります.

警告: Google に再審査リクエストを送信する前に、ウェブサイトにマルウェアの痕跡がないことを 100% 確認する必要があります。 あなたのウェブサイトがまだ感染している場合、Google はあなたの WordPress サイトからの偽のサイト アヘッドの警告メッセージを修正するリクエストを拒否します。 Google に何度も拒否されると、Google はあなたを「常習違反者」としてフラグを立て、30 日間審査をリクエストできなくなります。

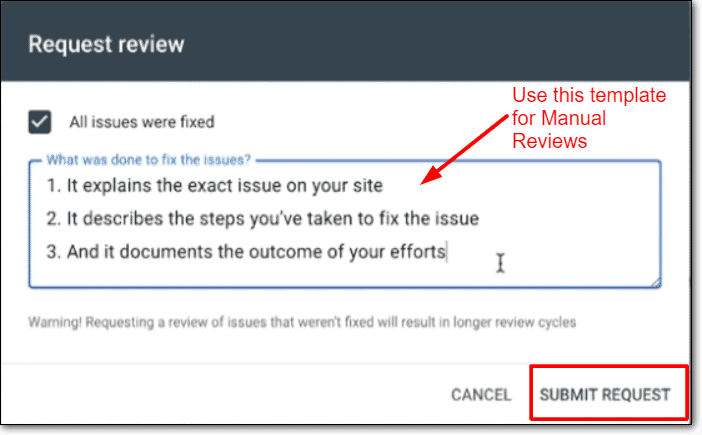

審査のリクエストは簡単なプロセスであり、各リクエストはチームによって手動で審査されます。

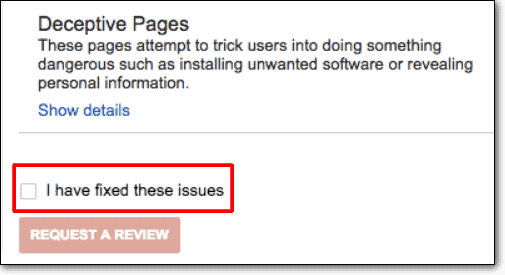

- Googleサーチコンソールにログイン

- [セキュリティの問題] タブを見つけて、一番下までスクロールします。

- 「レビューをリクエストする」ボタンをクリックします

- セキュリティ問題を解決するために実行した手順のすべての関連情報をフォームに入力します

- リクエストを送信

レビュー リクエストが解決されるまでには数日かかります。残念ながら、その間、Chrome の不正なサイト アヘッドの警告は表示されたままになります。 これでは仕方がありませんし、スピードアップもできません。 あまりにも多くのレビュー リクエストを Google に送信することも悪い習慣であり、再犯者としてブロックされた場合、その戦略は裏目に出ます。

ここで重要なのは、忍耐強く、リクエストの結果を待つことです。

サイトに問題がなく、審査リクエストがまだ失敗する場合はどうすればよいですか?

クリーンなウェブサイトが不正なコンテンツであるとフラグが立てられているというメールで、この問題を報告していただくことがよくあります。 これは通常、次の 2 つの状況によって発生します。

- 管理者が別のプラグインを使用して Web サイトをクリーンアップした場合、または手動でクリーンアップしようとした場合、一部のマルウェアが取り残されました。 したがって、クリーンアップは失敗であり、Google はそれをそのように検出しました。

- クリーンアップが成功した場合、アラートの原因となっている不良リンクなどの小さな痕跡が残っている可能性があります。

Google セーフ ブラウジングで誤検知が表示されることはめったにありませんが、誤検知が表示されるのは、ツールが Web サイトのキャッシュ バージョンをスキャンしているためです。 Web サイトのキャッシュをクリアし、もう一度スキャンして、マルウェアが確実になくなったことを確認します。 その後、別の審査をリクエストできます。

Deceptive Site Ahead エラー メッセージが再表示されないようにするにはどうすればよいですか?

あなたのウェブサイトをマルウェアから保護してください. 簡単に聞こえるかもしれませんが、絶え間なく進化する脅威の状況の中で Web サイトを保護することは冗談ではありません。

再感染を防ぎ、Web サイト、データ、訪問者を被害から守るために実行できる手順は次のとおりです。

- Web サイトをスキャン、クリーニング、保護するオールインワン ソリューションである MalCare などのセキュリティ プラグインをインストールします。

- 定期的な変更を要求するなど、強力なパスワード ポリシーを実装する

- ユーザー アカウントを定期的に確認し、必要最小限の権限のみを付与する

- 評判の良い開発者から優れたプラグインとテーマを選択してください。 ゼロ化されたソフトウェアは絶対にありません

- SSL をインストールして、Web サイトからの通信を暗号化します

- すべてを定期的に更新します。特に、セキュリティの脆弱性にパッチを適用する更新

- 保険のバックアップに投資する

- 数回クリックするだけで機能する WordPress 強化対策を実装します。

マルウェアは変化し続けるため、Web サイトのセキュリティは継続的なプロセスです。 優れたセキュリティ プラグインは、優れたセキュリティ戦略の不可欠な部分であり、長期的には有利な立場に立つことができます。

Google が危険なサイトにフラグを立てるのはなぜですか?

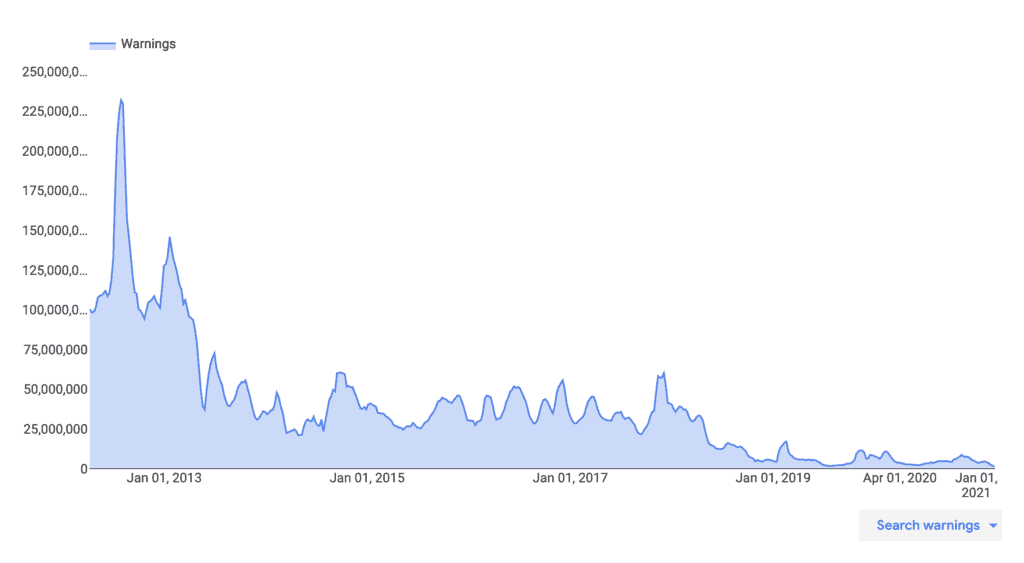

Google セーフ ブラウジングは、Google が検索ユーザーに提供する機能で、安全なブラウジング エクスペリエンスを提供します (名前が示すように)。 そのため、Google はユーザーを欺瞞的なコンテンツ、スパム コンテンツ、悪意のあるコード、危険なサイトから遠ざけたいと考えています。

危険なブラウジング エクスペリエンスの例として、ハッカーが Web サイトに欺瞞的なコンテンツを挿入して、訪問者をだましてパスワードやクレジット カードの詳細などの機密情報を共有させる場合があります。 これはフィッシングと呼ばれ、ソーシャル エンジニアリング攻撃の一種です。

また、Google セーフ ブラウジングは、ユーザーが有害なダウンロードを含むサイトにアクセスするのを防ぎます。 ハッカーは、コンテンツをダウンロードした場合、Web サイトを使用して多くのユーザー デバイスを感染させることもできます。

ハッカーとマルウェアは危険な脅威であり、多くの人や企業がその悪質な活動によって損失を被っています。 Google をはじめとする多くの責任ある企業は、インターネット上のユーザーを保護したいと考えており、セーフ ブラウジングはそのための手段です。

Google Chrome Deceptive Site Ahead が Web サイトに表示される原因は何ですか?

マルウェアに感染した Web サイトは、ウイルス、キーロガー、およびトロイの木馬を他のデバイスに拡散するために使用されます。 また、他のハッキングや悪意のある攻撃を助長するためにも使用できます。 最終的には、ログイン資格情報や財務情報などの重要なデータを盗むために使用されます。

これらは、不正なサイト アヘッドの警告をトリガーする、私たちが確認した典型的な感染の一部です。

- フィッシングはソーシャル エンジニアリング攻撃です。つまり、ハッカーが一見公式の Web ページを設定して、ユーザーをだまし、クレジット カード番号、電話番号、電子メールなどの情報を喜んで提供させようとしています。 これは、Google セーフ ブラウジングがフィッシング Web サイトのフラグ付けに特化した警告を表示しているにもかかわらず、Web サイトが詐欺的であるとフラグ付けされる最大の理由です。

- 埋め込まれたソーシャル エンジニアリング コンテンツは、悪意のあるリンクや違法なビジネスを助長する可能性があります。 また、Web ユーザーを悪意のある Web サイトにリダイレクトする可能性もあります。 多くの場合、この埋め込みコンテンツは管理者には表示されないため、訪問者だけが見ることができます。

- WordPress XSS 攻撃は、Web サイト、プラグイン、およびテーマの脆弱性を悪用して、悪意のある JavaScript をフロントエンドまたはバックエンド コードに挿入する可能性があります。

- SQL インジェクション攻撃は、 Web サイトのデータベースへの侵入、変更、および破壊に使用できます。 また、データベース全体のコピーをハッカーに送信するためにも使用できます。

- SSL 証明書が正しくインストールされていないと、警告が表示されることがあります。これは、Web サイトに、HTTPS と HTTP の 2 つの別個の Web サイトからのコンテンツが効果的に表示されるようになったためです。 これは、Google が HTTP と HTTPS の Web サイトを別々のエンティティとして扱うため、混合コンテンツの警告として一般的に知られています。

マルウェア感染に加えて、「サードパーティ サービスのラベル付けが不十分」である場合、Google は Web サイトにもフラグを立てます。 これが意味することは、他のエンティティに代わって Web サイトを運営しているが、Web サイトでそのことを明確に示さなかった場合、そのコンテンツは欺瞞的であると見なされる可能性があるということです。

不正なサイト アヘッドの警告が Web サイトに与える影響は?

要するに、詐欺的なウェブサイトの警告の影響は悪いです。 Even if you don't see the effects immediately, hacks worsen over time. Hackers are out to use your website for their financial gain, and thus can fill your website with deceptive content, links to spammy websites or even use your website to infect devices and other websites.

Typically, the impact of a hack will manifest in the following ways. This list is not exhaustive, but indicative of the kind of damage that a malware can wreak:

- SEO rankings will plummet

- Loss of brand trust and reputation

- Loss of revenue for businesses

- Loss of work and effort put into building the website

- Clean up costs

- Legal issues because of compromised user data

Malware is bad for every stakeholder in your business, right from your business and visitors, to your web host and Google. The only person who benefits is the hacker; someone who has put in zero effort to get your website to where it is, and yet is able to unfairly profit off the backs of your effort.

結論

If you have reached this point of the article, thank you for reading! We have put together this resource in order to help you navigate this scary time, and hope you found the information helpful.

If you have a single takeaway from this article, please let it be that a security plugin with an integrated firewall has to be on all your WordPress websites. Trust us, it will save you a great deal of grief and frustration.

Have thoughts you would like to share? Drop us an email! あなたからの御一報をお待ちしています!

よくある質問

Why is my website showing 'Dangerous' in the address bar?

Your WordPress website has been hacked, and therefore Google Safe Browsing has flagged your website as dangerous. In order to get rid of deceptive site ahead warning, you need to remove the malware, and request a review from Google. This article has the steps to help you do just that.

How to fix the Google chrome deceptive site ahead?

There are 3 steps to fix the Google chrome deceptive site ahead:

- Scan your website for malware

- Remove the malware using a security plugin

- Request a review from Google

How does Google know that your website has been hacked?

Google crawls your website regularly to index your website and its pages. As a part of that exercise, it scans your pages for malware. If malware or suspicious activity is found on your website, it gets listed on the blacklist.

Google uses scanners and other tools to check for malware on your website. For instance, if your website contains links to spam websites or the site is deceptive, Google will recognize this is deceptive content and flag it accordingly.

What to do when your website has been flagged with the google deceptive site ahead?

Remove the malware as fast as possible. We know it is hard to hear that your website has been hacked, and often admins panic. But we assure you that your site is recoverable.