WordPressマルウェアを簡単に削除

公開: 2022-04-04目次

序章

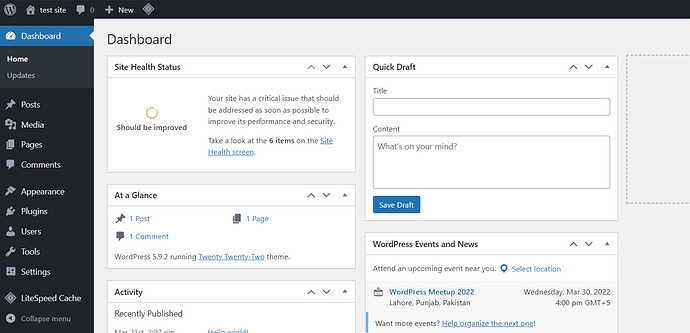

WordPress Webサイトを所有している場合は、そのWebサイトが十分に保護されていることを確認し、WordPressマルウェアを削除する必要があります。 サイバー犯罪者は、脆弱なサイトを簡単に標的にすることができます。 彼らは、マルウェアに感染するなど、さまざまな方法でWebサイトに害を及ぼす可能性があります。

マルウェアは毎年進化し、成長するため、軽視してはなりません。 たとえば、Webサイトを頻繁にアップグレードすることで、この問題を防ぐことができます。

それとは別に、あなたはあなたがあなたのウェブサイトに最適なものを理解するのを助けるためにあなた自身にワードプレスとウェブ関連の知識を身につけるべきです。

マルウェアとは何ですか?

不要な操作を実行するためにWebサイトのセキュリティ上の欠陥を悪用するソフトウェアは、一般にマルウェアと呼ばれます。 WordPressサイトのコンテキストでは、マルウェアは、Webサーバー、ユーザーエクスペリエンス、さらにはSEOを含む、あらゆるレベルでサイトのパフォーマンスに悪影響を与える可能性があります。 言い換えれば、あなたのウェブサイトで今起こっていることを無視すると、あなたはそれを保存するには遅すぎることに気付くかもしれません。

安全なWordPressサイトを作成するには、サイトのパフォーマンスを監視し、変更が発生したときにそれを検出する必要があります。

マルウェアの種類は何ですか?

さまざまな形状とサイズがあり、それぞれが独自の問題を引き起こす可能性があります。 知っておくべき最も頻繁なタイプのマルウェアのいくつかを次に示します。

- アドウェア-不要な広告アイテムをWebサイトに自動的に表示します。

- スパイウェア-機密情報を盗むために目に見えない形でデータを収集します。

- トロイの木馬—人々をだまして致命的なプログラムを実行させるために合法的なソフトウェアになりすました悪意のあるソフトウェア。 状況によっては、サイトの外観やコンテンツが自然に変わる場合があります。

- ウイルス-ファイルを破壊し、Webサイト全体に広がる悪意のあるコードが含まれています。 通常、サーバーの使用量が急増します。

- ランサムウェア-一定の金額が支払われるまでWebサイトを暗号化します。

Webサイトで上記の症状のいずれかに気付いた場合は、マルウェアに感染している可能性があります。

さらに、それはあなたのウェブサイトの検索エンジン最適化(SEO)ランキングに影響を与える可能性があります。 Googleがマルウェアに感染している、または危険と見なされるサイトを検出すると、警告が表示されます。

これが、WordPressサイトをマルウェアから保護することが最優先事項である理由です。

マルウェアはあなたのサイトに何をすることができますか?

WordPressは適切に管理され、安全であるという事実にもかかわらず、サイトとその訪問者をマルウェアの脅威にさらす可能性のある多くの欠陥が含まれています。 結果として、あなたのウェブサイトのセキュリティに細心の注意を払うことは重要です。

以下は、マルウェアによってもたらされる危険の一部です。

- 同意なしにアイテムが追加または削除されるなど、コンテンツまたはWebサイトへの不要な変更。

- ユーザーの個人情報などの機密データが危険にさらされています。

- スパムは、Webサイトを介して伝播される電子メールまたは疑わしいリンクの形をとることがあります。

- あなたのURLは、詐欺、不適切なコンテンツ、または危険な広告を宣伝する怪しげなWebサイトに転送されています。

- サーバーリソースの使用量の突然の増加。

- あなたのサイトは、ブラウザと検索結果の両方でGoogleによって危険であるとフラグが立てられています。

- SEOの悪影響。

WordPressサイトでマルウェアを検出する方法は?

WordPress Webサイトがハッキングされたか、危険なコードやマルウェアに感染したかどうかを判断するには、さまざまな方法があります。

危険から保護するための最も重要な側面は防止です。つまり、WordPressサイトからマルウェアを削除し、保護するための特定の手順を実行する必要があります。

WordPressユーザーにとって最も重要なことは、サイトを利用可能な最新の安定したバージョンに更新し続けることです。 新しいバージョンは通常、以前のバージョンで発見された一般的なWordPressの脆弱性を修正します。 さらに、使用するプラグインでも同じことを行い、使用しないプラグインを削除することが重要です。

アンチウイルススキャンを実行する

ほとんどの新しいWordPressWebサイトの所有者は、セキュリティスキャナーをすぐにインストールしないため、マルウェアや悪意のあるコードの挿入が長期間検出されない可能性があります。

その結果、悪意のあるコードやマルウェアをWebサイトで検索するのに最適な時期は今です。 多くのユーザーは、手遅れになるまで自分のWebサイトが誤動作していることに気付かないでしょう。

サイトがハッキングされていない、または感染していない場合でも、有害なコードがないかスキャンする方法を学ぶ必要があります。 それはあなたのウェブサイトへの将来の攻撃の防止に役立ちます。

さらに、利用する正しいツールと方法を知ることは、WordPressのセキュリティを強化し、プロのようにサイトをロックダウンするのに役立ちます。

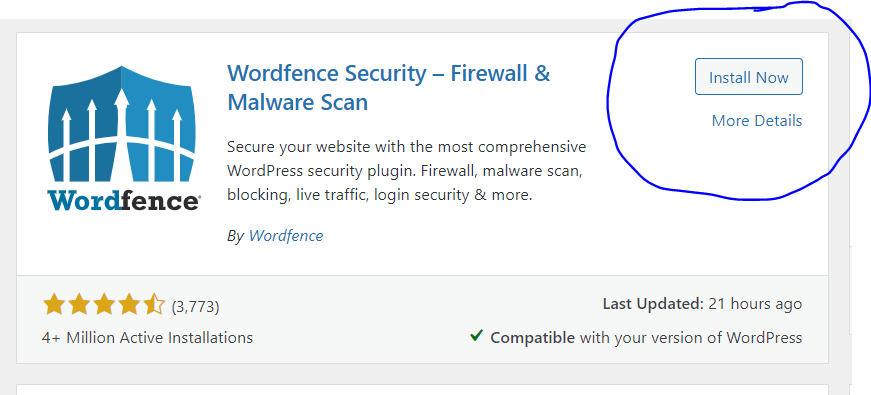

Wordfenceは人気のあるWordPressセキュリティプラグインで、WordPressサイトをすばやくスキャンして、疑わしいコード、バックドア、悪意のあるコードとURL、および既知の感染パターンを見つけることができます。

一般的なオンラインの脅威についてWebサイトを自動的にスキャンしますが、いつでも独自の詳細なWebサイトスキャンを開始することもできます。

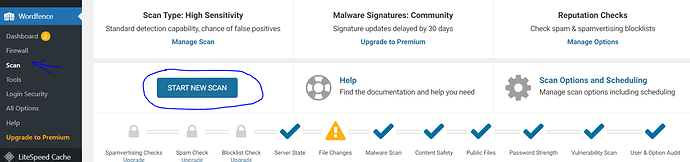

Wordfenceでスキャン(WordPress管理者アクセス権がある場合)

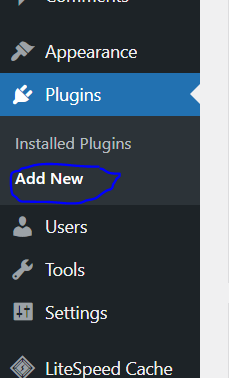

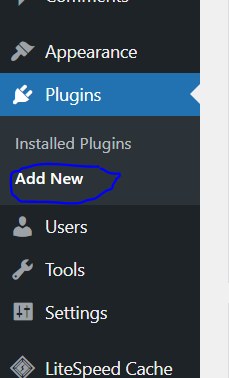

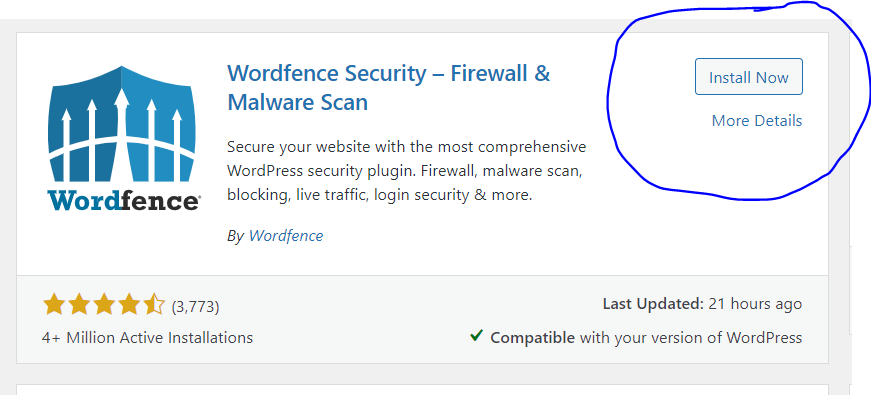

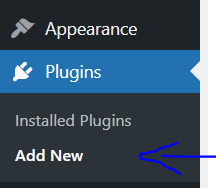

左側のメニューから[プラグイン]→[新規追加]をクリックします

Wordfenceを検索し、インストールしてアクティブ化します。

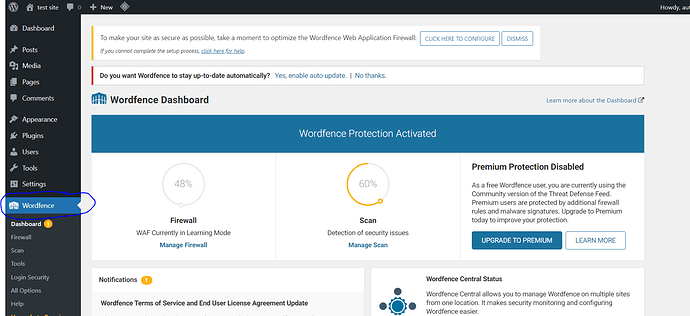

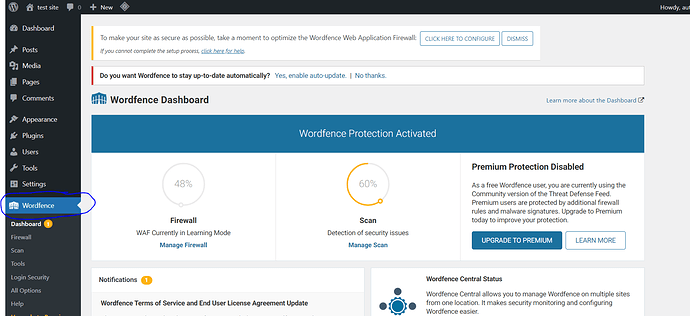

これで、左側のメニューから[ダッシュボード]→[Wordfence]に簡単に移動して、WordPressサイトをスキャンできます。

変更日ごとにファイルを一覧表示

FTP経由でファイルにアクセスし、変更日で並べ替えることは、有害な可能性のあるファイルを見つける最も簡単な方法の1つです。 その結果、最近何らかの変化を経験した人が最初に表示されます。

それらに変更を加えていない場合は、問題を引き起こしている何らかのコードが内部にあることを示している可能性があります。

この手法の欠点は、サイトのすべてのフォルダを調べて、感染した各ファイルを見つける必要があることです。これは、コードが多数のファイルに挿入されている場合、時間のかかる作業になる可能性があります。

以下のコマンドを使用して、最近変更されたファイルを見つけることができます

find /home/domain.com/public_html -mtime -2 -ls

/home/domain.com/public_htmlをサイトの実際のパスに置き換える必要があります。

また、過去5日間に変更されたファイルを使用して見つけることができます

find /home/domain.com/public_html -mtime -5 -ls

grepコマンドを使用して、ハッカーが最も一般的に使用するbase64エンコーディングの参照を検索することもできます。

grep --include=*.php -rn . -e "base64_decode"

次のコマンドでは、すべてのディレクトリとサブディレクトリで.phpで終わるファイルが検索され、テキスト文字列「base64_decode」を含むファイルが行番号とともに出力されるため、各ファイルのどこに表示されるかを確認できます。

WordPressサイトを最初にバックアップする

先に進む前に最初に行うことは、WordPressサイトをバックアップすることです。

WordPressWebサイトのファイルをバックアップできることが重要です。 Webサイトがハッキングされた場合、またはWebサイトを定期的にバックアップしてサイトを以前のバージョンに復元する必要がある場合は、フェイルセーフが設定されています。

バックアップメカニズムが整っていないと、すべてのハードワークを失う危険があります。 これはあなたが最悪の敵に起こりたくないことです。

サイトを回復する前に、ファイルとデータベースをバックアップして、状況が悪化したときにポイントAに戻ることができるようにします。 次のアイテムを保存する必要があります。

- MySQLデータベース

- あなたのウェブサイトのデータ

これを行うには、以下の手順に従います

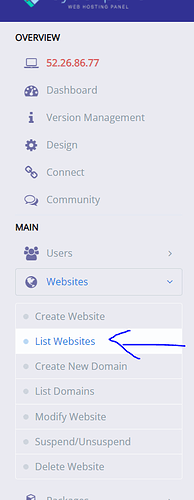

- CyberPanelダッシュボードアカウントに移動し、リストWebサイトをクリックします

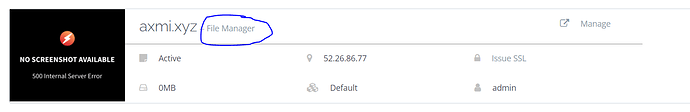

- サイトのファイルマネージャーをクリックします

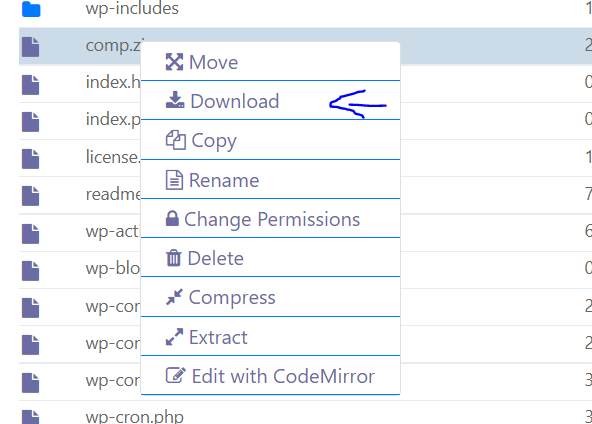

-

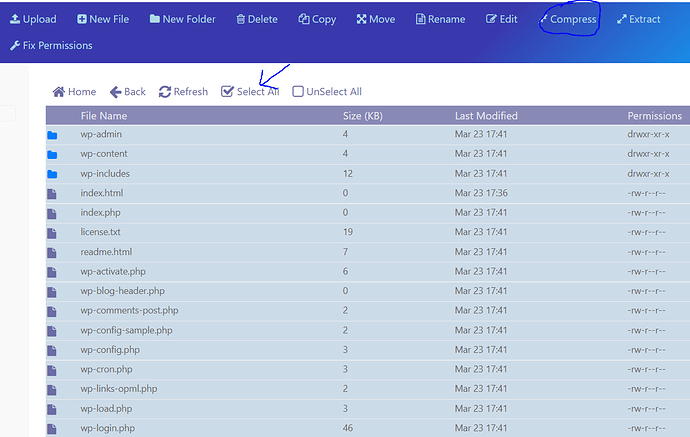

public_htmlを開き、すべてのファイルを選択して、[圧縮]をクリックします

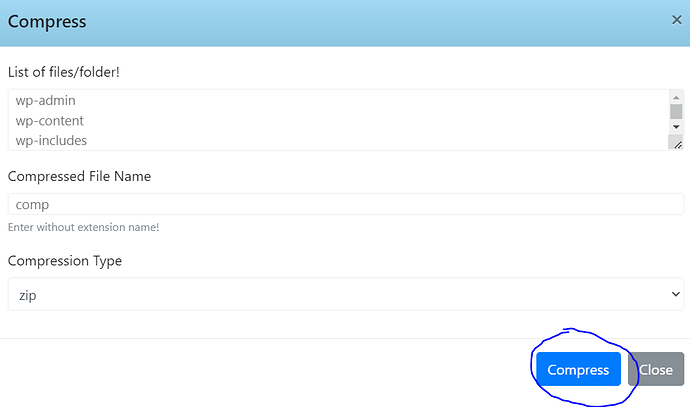

- ファイルに名前を付けて[圧縮タイプ]を選択し、[圧縮]をクリックします

- zipファイルを右クリックして[ダウンロード]をクリックします

-

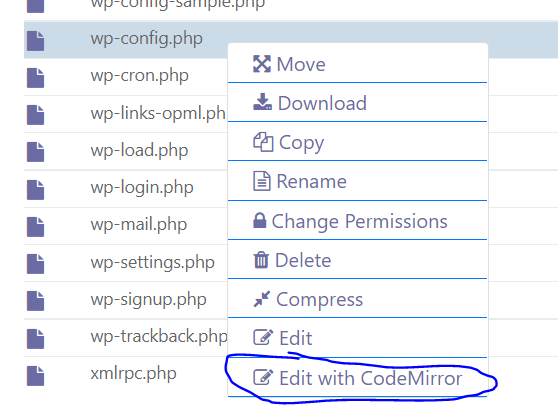

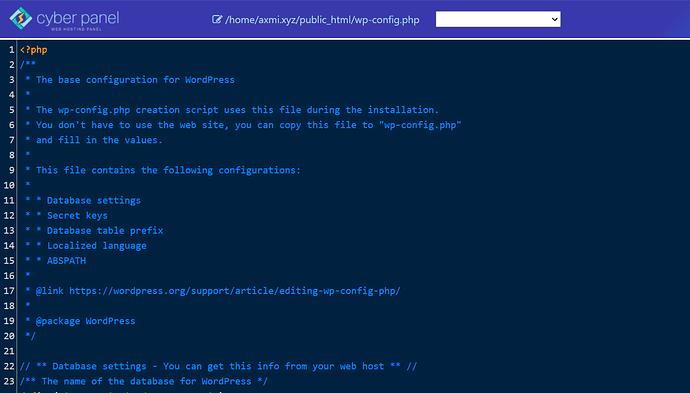

wp-config.phpを右クリックし、[コードミラーで編集]をクリックします

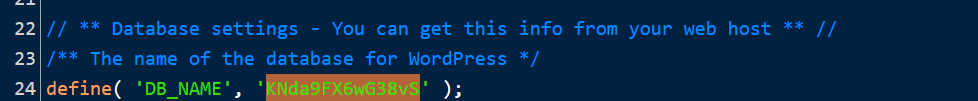

- データベースの名前をメモしてください

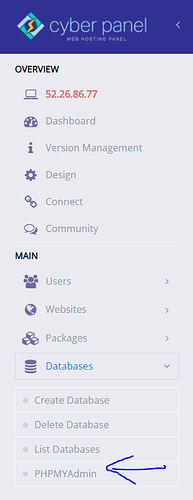

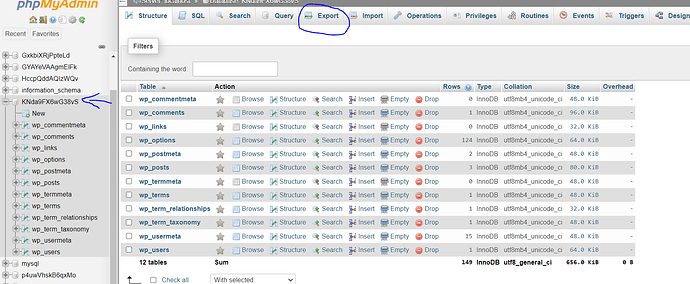

8.左側のメニューから[ダッシュボード]→[データベース]→[PHPMyAdmin]に移動します

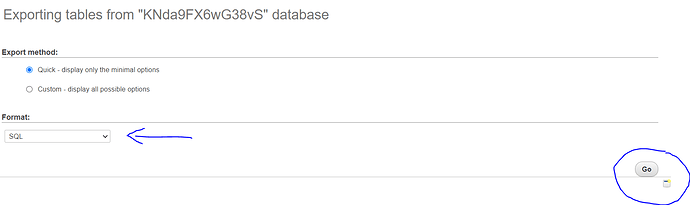

- 左側のメニューからデータベースを見つけて、[エクスポート]をクリックします

- フォーマットを修正して、[実行]をクリックします

方法1:元のWordPressファイルからファイルを置き換えることでWordPressマルウェアを削除する

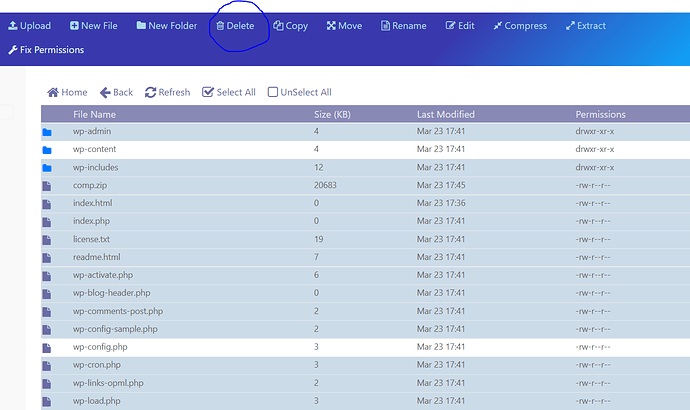

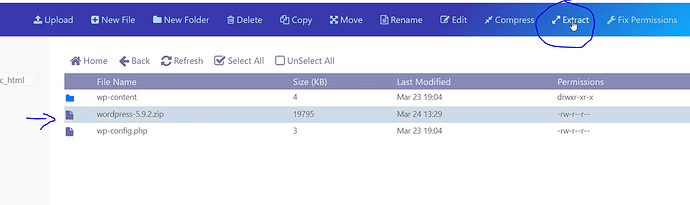

ファイルマネージャを開きます→ public_html 。 wp-contentとwp-config.phpを除くすべてのファイルを選択し、[削除]をクリックします

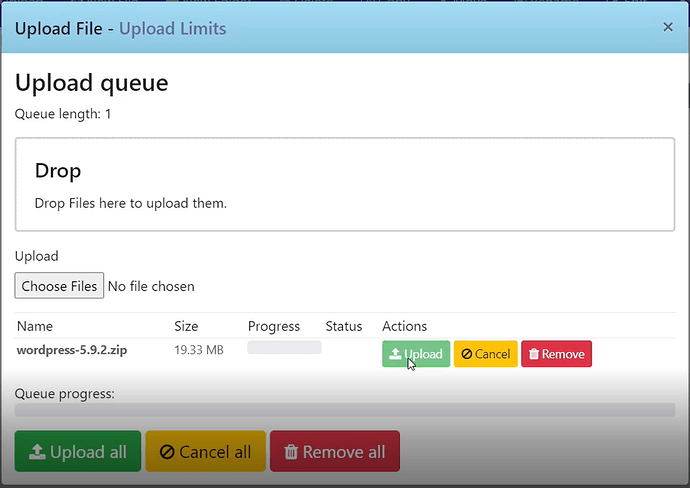

- [アップロード]をクリックして、デフォルトのワードプレスzipフォルダーをアップロードします。ここからダウンロードできます。

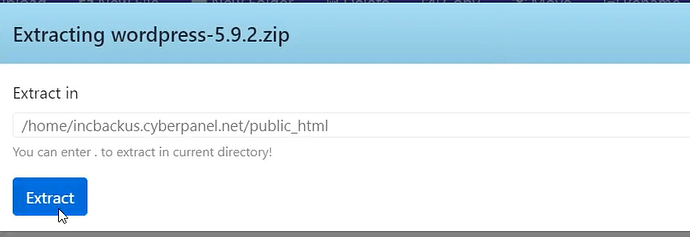

- ファイルを選択して[抽出]をクリックして、zipファイルを開きます

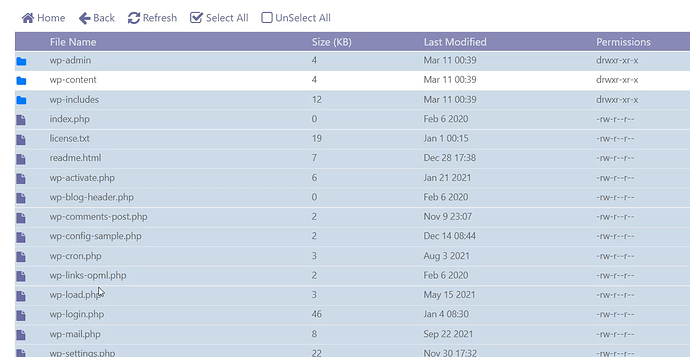

- 解凍したフォルダを開き、「 wp-content 」以外のすべてのファイルを選択して、[コピー]をクリックします

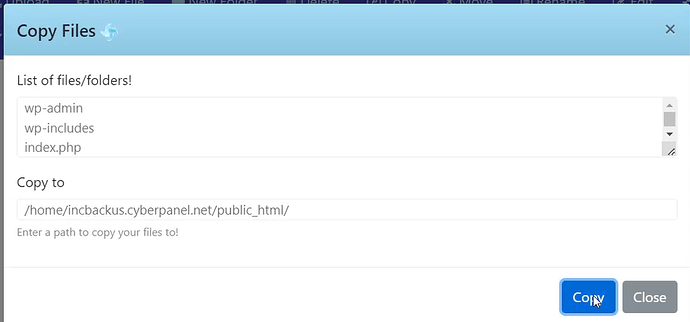

- 正しいパスを設定し、[コピー]をクリックします

-

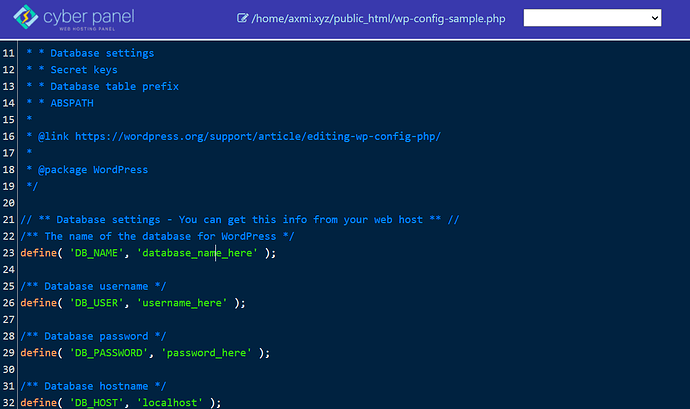

wp-config-sample.phpとwp-config.phpを開き、2つのファイルで悪意のあるコードを比較し、見つかった場合は削除します。

方法2:WordPress Accessを使用している場合、WordPressサイトからマルウェアを削除する方法は?

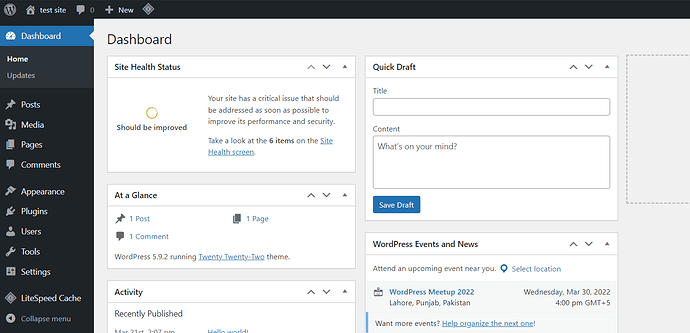

WordPressダッシュボードに移動します

左側のメニューから[プラグイン]→[新規追加]をクリックします

Wordfenceを検索し、インストールしてアクティブ化します。

これで、左側のメニューから[ダッシュボード]→ [Wordfence ]に簡単に移動して、WordPressサイトをスキャンできます。

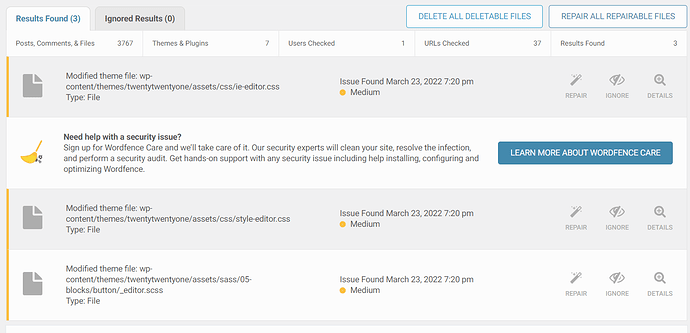

並べ替える必要のある多くの結果が得られる可能性があります。 それぞれの結果は、Wordfenceが発見したことを説明し、それを修正するプロセスを順を追って説明します。

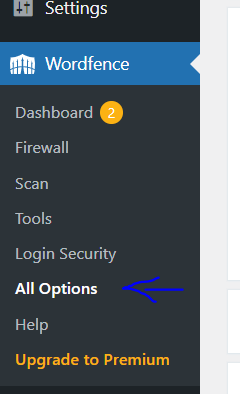

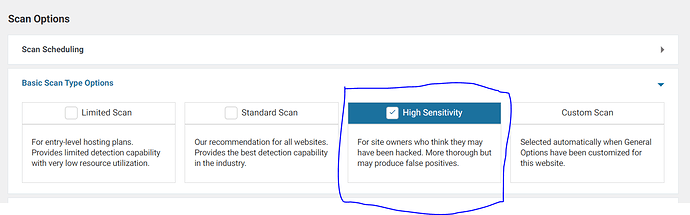

調査をさらに進めることができます。 左側の「すべてのオプション」メニューに移動します。

「BasicScanTypeOptions」ヘッダーまでスクロールダウンし、「HighSensitivity」のオプションをクリックします。

左側で、スキャンをクリックして別のスキャンを開始します。 これにより、はるかに徹底的なスキャンが実行され、少し時間がかかりますが、検出と削除が困難な非常に頑固なマルウェアが明らかになります。

さらにスキャンを実行する場合は、[すべてのオプション]ページに移動し、特定のニーズに合わせてWordfenceスキャンを調整します。 必要な数のスキャンを実行します。

調査結果が表示されると、感染したファイルの長いリストに気付く場合があります。 時間をかけて、リストを1つずつ確認してください。

疑わしいファイルを調べて、手作業でクリーンアップするか、完全に削除します。 削除は元に戻せないことを忘れないでください。 上記のバックアップを取った場合、間違ったものを削除した場合でも、いつでもファイルを復元できます。 変更されたコア、テーマ、またはプラグインファイルを調べます。 元のファイルとファイルの間で何が変更されたかを表示するには、 Wordfenceオプションを使用します。 変更が悪意のあるものと思われる場合は、 Wordfenceでファイルを修正してください。 リストが完全に空になるまで、リストを下に移動します。 別のスキャンを実行して、サイトがクリーンであることを確認します。

プラグインの非アクティブ化/WPテーマのクリーンアップ

WordPressがハッキングされた可能性が最も高いのは、プラグインまたはテーマの脆弱性によるものです。 または、信頼できないソースからソフトウェアを無料で入手した可能性があります。

- すべてのプラグインを非アクティブ化し、サイトでWordFenceスキャンを実行します。

- 次に、プラグインを1つずつアクティブにし、サイトをスキャンして、問題を引き起こしているプラグインを確認します。

- 必要なプラグインを調整するか、プラグインを削除して再インストールします。

- WordPressテーマのマルウェアをスキャンして検出し、元のソースからテーマをダウンロードし、フォルダー内のファイルを

/wp-content/themes/内のテンプレートの名前で新たにダウンロードしたものに置き換えます。 - 子テーマを使用しなかった場合、子テーマを使用せずにこれらのファイルに加えた変更はすべて失われます。

- 次のステップは前のステップを複製することですが、今回はプラグインフォルダーを使用します。 クリーンなプラグインをそれぞれのリポジトリからダウンロードして置き換える必要があります。

- つまり、プラグインのフォルダを

/wp-content/plugins/から削除し、それらを新しいファイルに置き換えます。

パスワードの変更

あなたがしなければならない重要なステップの1つは、Webサイトに関連付けられているすべてのパスワードを更新することです。

- 管理者権限を持つすべてのユーザーは、パスワードを変更する必要があります。

- パスワードをホスティングパネルのアクセスに変更します。

- FTPをあまり使用しない場合でも、パスワードを変更してください。

- 最後に、データベースユーザーのパスワードを変更する必要があります。

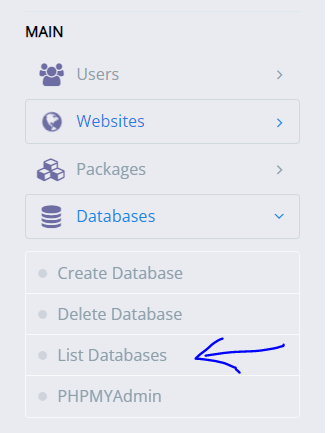

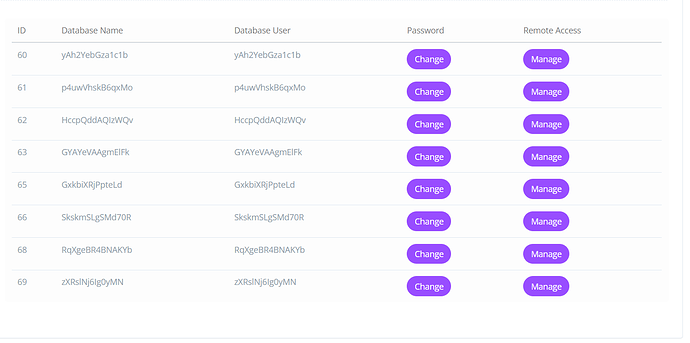

データベースのパスワードを変更するには、左側のメニューから[ダッシュボード]→[データベース]→[データベースの一覧表示]に移動します。

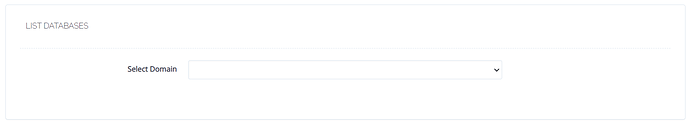

あなたのサイトを選択してください

ここでパスワードを変更します

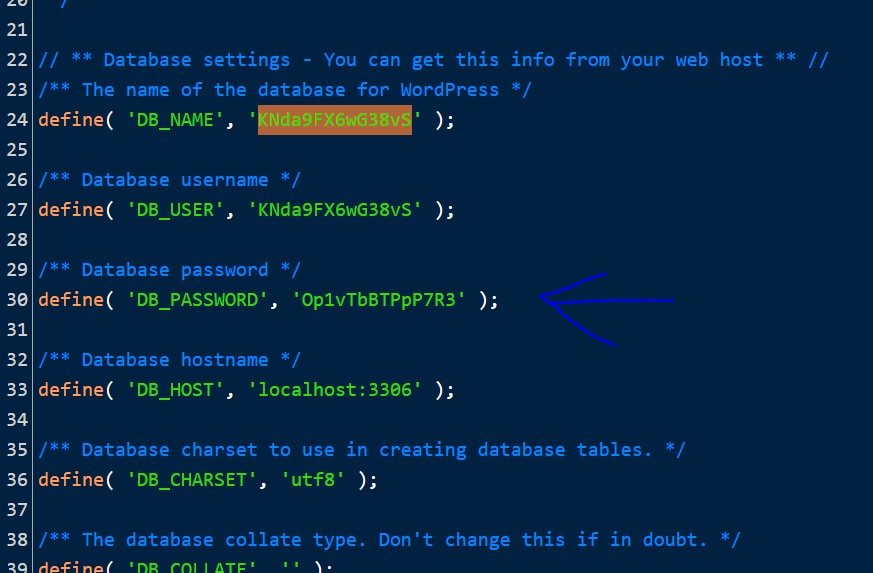

wp-config.phpで更新してください。更新しないと、Webが正しく機能せず、データベースに接続できません。

デフォルトの「admin」アカウントを削除する

一部のハッカーはWordPressサイトに登録し、テーマやプラグインの欠陥を利用する悪意のあるスクリプトを使用します。

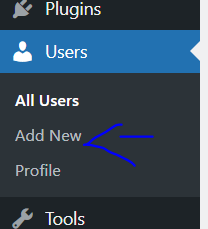

[ダッシュボード]→[ユーザー]→[新規追加]に移動します

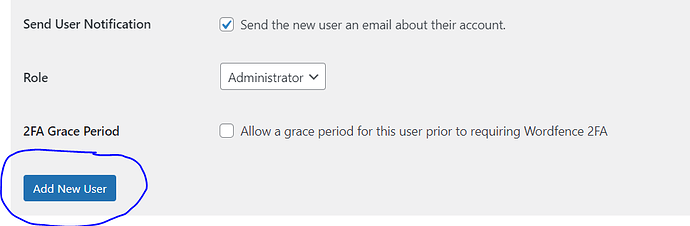

情報を入力し、役割「管理者」を選択して、「新規追加」をクリックします

新しい情報を使用してログインし、前のユーザーを削除します。

WPログインをロックする

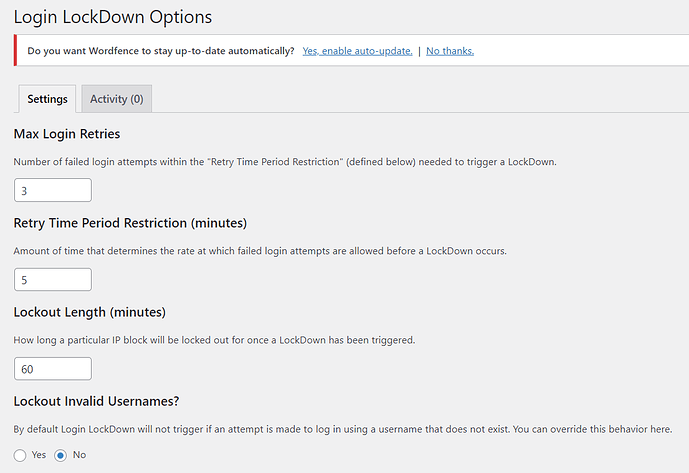

デフォルトでは、必要な数のログイン/パスワードのペアを使用してWordPress管理にアクセスできます。 失敗したWordPressのログイン試行はすべて、IPアドレスとタイムスタンプを保存するLoginLockDownによって記録されます。 同じIP範囲からの特定のログイン試行回数が短時間で検出されると、ログイン機能が無効になります。 これにより、ブルートフォースパスワードの検出を防ぐことで、WordPressサイトをブルートフォース攻撃から保護します。

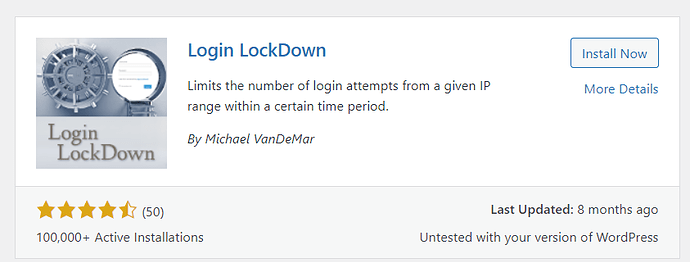

左側のメニューから[ダッシュボード]→[プラグイン]→[新規追加]に移動します

「ログインロックダウン」を検索します。 インストールしてアクティブ化する

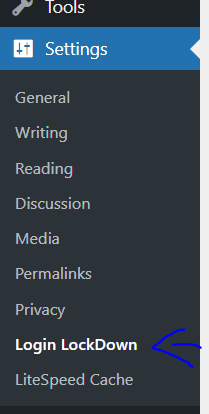

[設定]→[ログインロックダウン]をクリックします

これは、WPログインをロックするためのプラグイン設定を構成するためのページです

セキュリティプラグインをインストールする

WordPressのセキュリティは、かなり優れているにもかかわらず、自分の肉体で発見したように、完璧ではありません。 そのため、時間をかけて複数のセキュリティ強化ポイントをインストールすることが重要です。

ホスティングプロバイダーの変更

おそらく、このWordPressのクリーニングがすべて終わったら、ホスティングプロバイダーの切り替えを検討するときが来たのでしょう。 最初にホスティングプロバイダーに連絡してください。 彼らがあなたをさらに支援することができない場合は、優れたカスタマーケアを備えた新しい、より信頼できるホスティング会社を入手してください。

確かに、あなたのウェブサイトの感染は、それから遠く離れたあなたのホスティングのセキュリティによって引き起こされたのではありません。 しかし、それはすべて合算され、十分に確立されたセキュリティ手順を備えた堅固なサーバーを持つことが重要です。

Googleセキュリティレビューをリクエストする

ウェブサイトに危険なソフトウェアが含まれているという警告の横にある同じ前のメニューの[レビューをリクエスト]ツールを使用して、マルウェアの痕跡をすべてクリアしたら、Googleにウェブサイトの再考を求めることができます。

実行した手順と、ハッキングを解決して送信する方法の概要を示す簡単なレポートを作成する必要があります。 あなたがあなたのウェブサイトをチェックしたら、結果があなたに電子メールで送られるのを待ってください。

すべてが正しく行われていれば、「Googleブラックリストの警告」を簡単に削除できます。

結論

あなたのウェブサイトが再びきれいで機能するまで、概説されたすべてのワードプレスウイルス除去技術に従う間、あなたは忍耐強くそして用心深くある必要があるでしょう。

確かに、感染はさらに一歩進んでコードデータベースに侵入した可能性があります。 この状況では、有害なコードとして使用されている特定のパターンをすべてのテーブルで検索する必要があるため、回復はより困難です。

また、これらの技術が必ずしも包括的な洗浄をもたらすとは限らず、問題の原因を突き止めるために、より多くの大砲と虫眼鏡を使用する必要があることも事実です。

ただし、次のクリーニング手順は、最も一般的なWordPressハックを頻繁に解決します。