WordPress サイトからマルウェアを削除する方法 (Web サイトの検出、削除、保護)

公開: 2023-03-28Web サイトへのアクセスを失うことほどつらいことはありません。 また、WordPress は最大の CMS プラットフォームの 1 つであり、ハッカーの最大の攻撃対象となっています。

調査によると、WordPress Web サイトは1 日あたり少なくとも 13,000 件ハッキングされています。 これは、1 分あたり約 9 回、1 か月あたり 390,000 回、1 年あたり 470 万回です。

そのため、WordPress Web サイトを持っていて何か異常を感じた場合は、サイトがマルウェアに感染していることが原因である可能性があります。 サイトが攻撃されているかどうかを確認するには、30 日ごとにサイトの状態を確認する必要があります。

残念ながら、サイトがマルウェアに感染している場合は、ハッカーからサイトを保護するための対策をすぐに講じる必要があります。

今日、このブログ投稿では、WordPress サイトでマルウェアを検出する方法と、それらを完全に削除するための 7 つの手順について説明します。 そのため、サイトをマルウェアから保護するために、引き続きご注目ください。

マルウェアとは: マルウェアの種類

マルウェアは、悪意のあるソフトウェアを表すために使用される包括的な用語です。 つまり、このソフトウェアが Web サイトにアクセスすると、Web サイトを拒否したり悪用したりする可能性があります。 場合によっては、取り返しのつかないダメージになることもあります。

マルウェアにはいくつかの種類があります。 一般的なマルウェアの種類には次のようなものがあります。

- トロイの木馬:トロイの木馬 (またはトロイの木馬) は、コンピュータ上で悪意のあるソフトウェアを実行するようにだますことを目的として、正規のソフトウェアに偽装します。

- スパイウェア:スパイウェアはコンピュータに侵入し、クレジット カードや銀行の情報、Web 閲覧データ、さまざまなアカウントのパスワードなどの個人情報を盗もうとします。

- アドウェア:アドウェアは、画面に広告を表示する望ましくないソフトウェアです。 アドウェアは、よりパーソナライズされた広告を提供するために、あなたから個人情報を収集します。

- ルートキット:ルートキットにより、許可されていないユーザーが検出されずにコンピュータにアクセスできるようになります。

- ランサムウェア:ランサムウェアは、ファイルを暗号化し、身代金が支払われるまでファイルへのアクセスをブロックするように設計されています。

- ワーム:ワームは、同じネットワーク上にある他のコンピューターに感染することによって自身を複製します。 それらは帯域幅を消費し、ネットワークを中断するように設計されています。

- キーロガー:キーロガーは、キーボードのキーストロークを追跡し、ログに記録します。 この情報は、アカウントへの不正アクセスを取得するために使用されます。

WordPress ウェブサイトでマルウェアを検出する方法

WordPress サイトからマルウェアを削除するには、まず、マルウェアを検出する方法を知る必要があります。 サイトがマルウェアの影響を受けていることがわかったら、それらを削除するための措置を講じることができます。 それでは、WordPress サイトからマルウェアを検出する方法を見てみましょう。

- セキュリティ プラグインでサイトをスキャンする:サイトのマルウェアをスキャンできる WordPress セキュリティ プラグインがいくつかあります。 例としては、Wordfence Security、Sucuri Security、MalCare などがあります。 これらのプラグインは、サイトをスキャンして、既知のマルウェア シグネチャと疑わしいファイルを探します。

- サイトの変更を確認する:追加していない新しいファイルやコードなど、WordPress のファイルやデータベースへの変更を探します。 Web ホストまたは FTP クライアントを使用して、ファイルを確認できます。 また、ユーザー アカウントを確認し、見慣れないアカウントがないことを確認します。

- 不審なアクティビティを探す:サイトのアクセス ログをチェックして、ログイン試行の複数回の失敗や異常なリクエストなど、通常とは異なるアクティビティがないか確認します。 プラグインを使用するか、Web ホストまたは Web サーバーを介してログを表示できます。

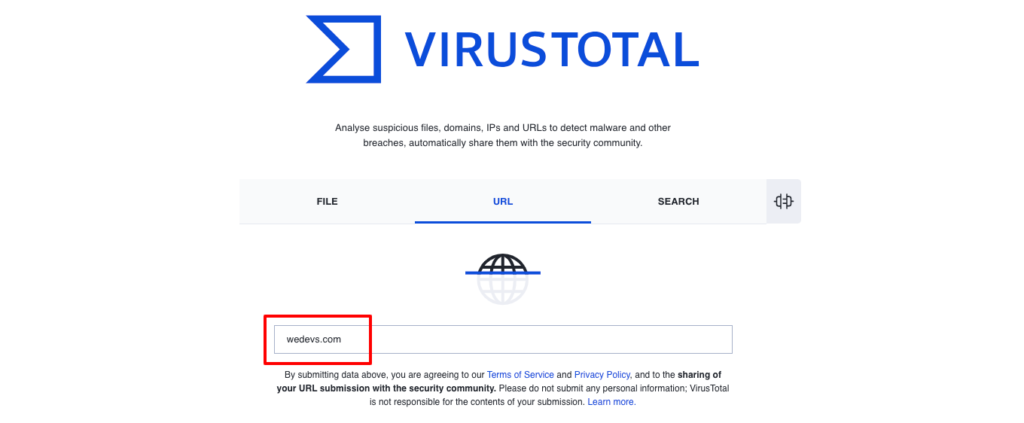

- オンライン スキャナーを使用する:サイトのマルウェアをスキャンできるオンライン スキャナーがいくつかあります。 例としては、VirusTotal や Quttera などがあります。 これらのスキャナーは、既知のマルウェアのデータベースに対してサイトをチェックし、疑わしいコードを特定できます。

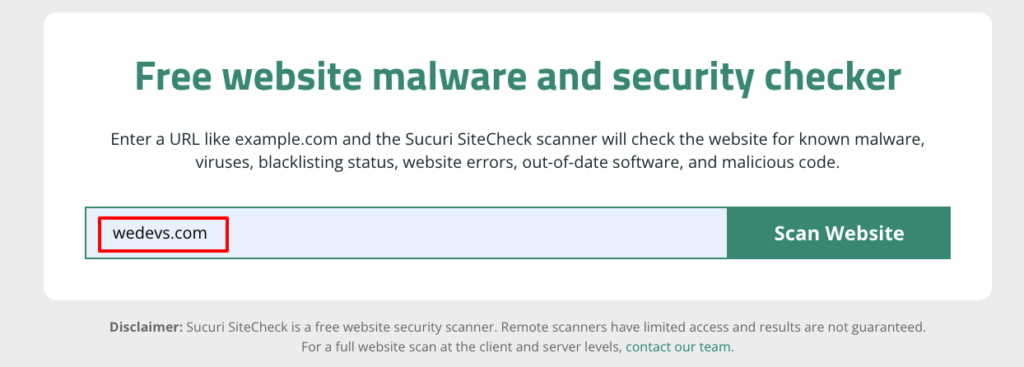

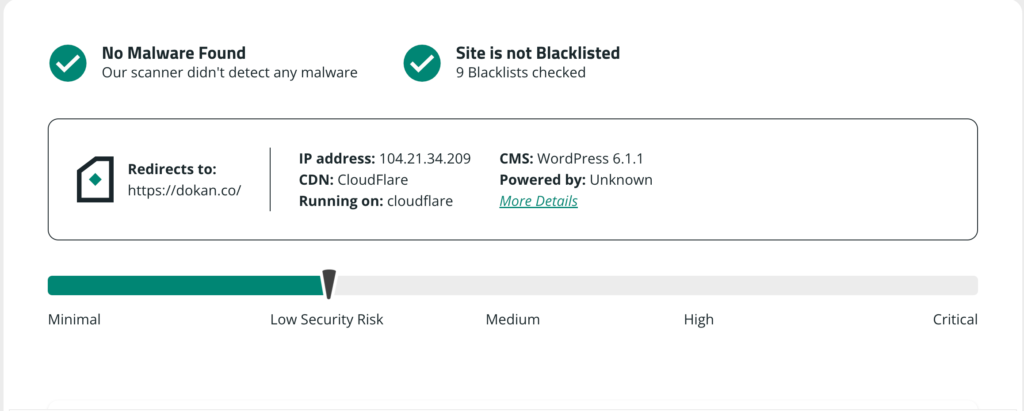

- Sucuri SiteCheck: Sucuri によって提供された SiteCheck は、もう 1 つの人気のあるマルウェア スキャナーです。 ウェブサイトで悪意のあるコードを検索するだけでなく、ウェブサイトのブラックリストのステータスをチェックし、古いソフトウェアとプラグインを見つけ、セキュリティの問題と異常を検出します.

[Web サイトをスキャン] ボタンをクリックしてサイトの URL を挿入すると、数分で結果が得られます。

WordPress サイトからマルウェアを削除する方法 - 7 つの簡単な手順

これで、マルウェアとは何か、WordPress サイトからマルウェアを検出する方法がわかりました。 サイトをスキャンした後、サイトがマルウェアの影響を受けていることがわかった場合は、できるだけ早くマルウェアを削除する必要があります.

Web サイトからマルウェアを削除するには、次の手順に従います。

- メンテナンスモードをオンにする

- WordPress ウェブサイトの完全なバックアップを取る

- cPanel に WordPress を再インストールする

- wpconfig.php ファイルから悪意のあるコードを削除する

- 新しいテーマと必要なプラグインを再インストールする

- 隠されたバックドアを削除

- WordPress ウェブサイトの再インデックスを Google に依頼する

これ以上遅れることなく、最初のポイントから始めましょう-

ステップ 01: メンテナンス モードをオンにする

サイトがマルウェアに攻撃されていることが確実な場合は、そのマルウェアを削除するために必要な手順を実行する必要があります。 そのためには、まずサイトをメンテナンス モードにしていることを確認する必要があります。

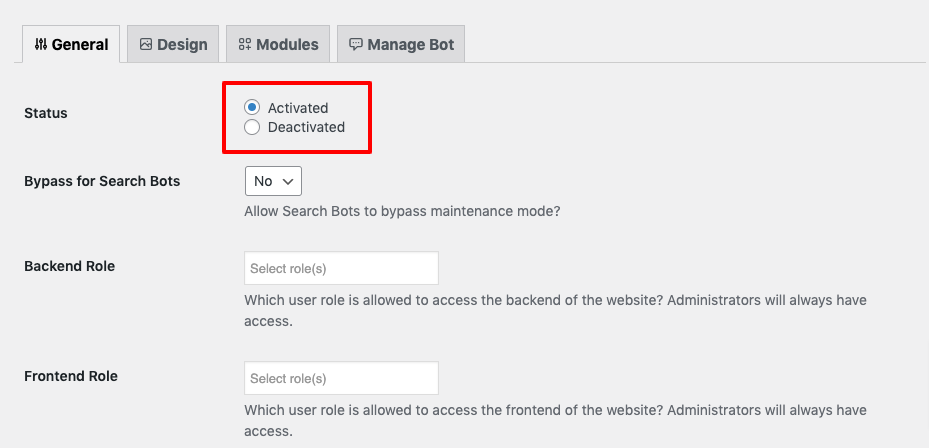

このプロセスにより、Web サイトのコンテンツが訪問者に表示されなくなり、サイトが間もなく再開されることを知らせるメッセージが表示されます。 サイトのメンテナンス モードをオンにする無料のプラグインがあります。 LightStart や Site Offline などのプラグインを使用して、作業を完了できます。

これらの無料ツールを使用すると、数回クリックするだけでサイトのメンテナンス モードを簡単に有効にできます。 LightStart プラグインをインストールしてアクティブ化し、 [設定] -> [LightStart]に移動してメンテナンス モードにアクセスするとします。

次に、 [ステータス]として[アクティブ化済み]を選択します。 設定が完了したら、画面の下部にある[設定を保存]ボタンをクリックします。 サイトがメンテナンス モードになります。

ステップ 02: WordPress ウェブサイトの完全なバックアップを取る

Web サイトに変更を加える前に、Web サイトの完全なバックアップを作成することをお勧めします。

データベースとファイルの 2 つの側面をバックアップする必要があります。 データベースは、コンテンツ、設定、およびユーザー情報が保存される場所です。 ファイルは、テーマ、プラグイン、画像など、その他すべてです。

サイトのバックアップを取る最も簡単な方法は、WordPress プラグインを使用することです。 仕事を終わらせるために、UpdraftPlus、BlogVault、Jetpack などの無料の WordPress プラグインがあります。

WordPress Web サイトのバックアップを取る方法がわからない場合は、このブログを確認してください。

読む: WordPress サイトをバックアップする方法

ステップ 03: cPanel に WordPress を再インストールする

WordPress Web サイトのバックアップを取った後、コントロール パネルに WordPress を再インストールします。

WordPress 公式 Web サイトにアクセスして、最新の WordPress バージョンをダウンロードします。 cPanel に WordPress をインストールするための専用ブログがあります。 WordPress のインストール中にヘルプが必要な場合は、ステップバイステップのチュートリアルをご覧ください。

読む: 最も簡単な方法で cPanel に WordPress をインストールする方法 (2023)

ステップ 04: wpconfig.php ファイルから悪意のあるコードを削除する

また、wp-config.phpファイルを WordPress Codex が提供する元のファイルと比較することも賢明です。 この手順により、悪意のあるコードのように追加されたものを簡単に特定して見つけることができます。

WordPress Codex から、 wp-config.phpファイルの新しいコピーをダウンロードします。 ファイルと既存のwp-config.phpファイルをテキスト エディターで開き、それらを比較します。

特にデータベースに関する情報に関しては、ファイルが元のファイルと異なる場合がある正当な理由がいくつかあります。 ただし、時間をかけて疑わしいものを探し、必要に応じて削除してください。 完了したら、クリーンアップされたファイルを保存してから、サーバーにアップロードします。

ステップ 05: 新しいテーマと必要なプラグインを再インストールする

テーマまたはプラグインに悪意のあるコードが含まれている可能性があります。 このリスクを回避するには、テーマと必要なすべてのプラグインを再インストールする必要があります。

テーマを再インストールするには、WordPress ダッシュボードに移動し、 [外観] -> [テーマ]に移動します。 選択したテーマをインストールしてアクティブ化します。

コンテンツを失うことなくテーマを変更する方法がわからない場合は、このステップバイステップのチュートリアルを確認して、作業を完了してください。

読む:コンテンツを失うことなくWordPressテーマを変更する方法 - ステップバイステップガイド

テーマを再インストールしたら、サイトで使用しているすべてのプラグインを再インストールします。 WordPress ダッシュボードの左側のサイドバーから [プラグイン] オプションをクリックし、[新規追加] オプションをクリックして、サイトにプラグインをインストールして有効にします。

ステップ 06: 隠れたバックドアを削除する

ハッカーはバックドアをファイルに埋め込んで、WordPress サイト内にセキュリティの脆弱性を作成する可能性があるため、バックドアを含むハッキングされたファイルを削除することが重要です。 バックドアは多くの場合、WordPress のコア ファイルに似ています。 wp-config.phpおよびplugins 、 themes 、およびuploadsフォルダー内のファイルは、バックドア インジェクションの最も一般的なターゲットです。

潜在的なバックドアを特定するには、ファイルで次の PHP 関数を確認します。

- base64

- エグゼクティブ

- move_uploaded_file

- str_rot13

- gzuncompress

- 評価

- ストリップスラッシュ

- システム

- 主張する

- preg_replace (/e/ を使用)

次の SSH コマンドを使用して、ディレクトリ内にあるハッキングされたファイルを検出します。

find . -type f -name '*.php' | xargs egrep -i "(mail|fsockopen|pfsockopen|stream\_socket\_client|exec|system|passthru|eval|base64_decode) *("次のコマンドは、バックドア機能を含む画像ファイルを見つけます。

find wp-content/uploads -type f -iname '*.jpg' | xargs grep -i php最後に、以下のコマンドを使用して、感染した iframe を特定します。

find . -type f -name '*.php'| grep -i '<iframe'ステップ 07: Google に WordPress ウェブサイトの再インデックスを依頼する

これは、WordPress Web サイトからマルウェアを削除する方法の追加の手順です。 上記の 6 つの手順に従えば、この時点で、マルウェアは Web サイトから削除されるはずです。 あとは、WordPress ウェブサイトの再インデックスを Google に依頼するだけです。

Google Search Console を使用してそれを行うことができます。 Google Search Console の管理ダッシュボードに移動し、 [セキュリティと手動による対策] -> [セキュリティの問題]タブを開きます。 [これらの問題を修正しました] -> [レビューをリクエスト] を選択して、 Google に WordPress サイトのレビューと再インデックスを依頼します。

Google がブロックリストの削除リクエストを処理するのに数日かかる場合があることに注意してください。

おまけ: WordPress サイトからマルウェアを削除するトップ 2 プラグイン

WordPress マルウェアを駆除するには 2 つの方法があります。 1 つは手動で行うもので (既に説明したように)、もう 1 つはプラグインを使用して WordPress マルウェアを削除するものです。 WordPress Web サイトからマルウェアを削除するためにどのプラグインを使用するか迷っている場合は、盲目的に信頼できる上位 2 つのプラグインを提案します。

それらをチェックしてみましょう:

ワードフェンス

Wordfence は、Web アプリケーション ファイアウォール、マルウェア スキャナー、およびログイン セキュリティ機能を含む包括的なセキュリティ プラグインで、WordPress Web サイトをさまざまな脅威から保護します。

主な機能

- 悪意のあるトラフィックを識別してブロックする Web アプリケーション ファイアウォール (WAF) が含まれています。

- WordPress サイトをスキャンして、マルウェア、ウイルス、およびその他の脅威を検出します。

- 2 要素認証、パスワード ポリシー、ログイン ページの CAPTCHA など、さまざまなログイン セキュリティ機能を提供します。

これは、 400 万以上のアクティブなインストールがある無料のプラグインです。

スクリ

Sucuri は、クラウドベースのファイアウォール、マルウェア スキャナー、アクティビティ監査を提供する Web サイト セキュリティ プラグインで、Web サイトへの攻撃を検出して防止します。 インシデント対応、DDoS 保護、Web サイトの監視など、さまざまなセキュリティ サービスを提供します。

主な機能

- DDoS、XSS、およびその他の攻撃から保護するクラウドベースのファイアウォールを提供します。

- ファイルの変更、ログイン試行など、すべてのセキュリティ関連のイベントを追跡します。

- Web サイトをスキャンして、マルウェアやその他の悪意のあるコードを探します。

これは、 800,000以上のアクティブ インストールを持つ無料のプラグインです。

WordPress サイトからマルウェアを削除する方法に関するよくある質問

WordPress Web サイトでのマルウェア感染の一般的な兆候には、予期しないリダイレクト、ページの読み込み時間の遅さ、Web サイト コンテンツの不正な変更、見慣れないファイルやコードの存在などがあります。

はい、WordPress Web サイトから自分でマルウェアを削除することは可能です。 次の手順に従って、WordPress ウェブサイトからマルウェアを完全に削除してください。

1.メンテナンスモードをオンにする

2. WordPress ウェブサイトの完全なバックアップを取る

3. cPanel に WordPress を再インストールする

4. wpconfig.php ファイルから悪意のあるコードを削除する

5.新しいテーマと必要なプラグインを再インストールする

6.隠れたバックドアを削除する

7. WordPress ウェブサイトの再インデックスを Google に依頼する

Sucuri、Wordfence、MalCare など、WordPress Web サイトからマルウェアを削除するのに役立つプラグインとツールがいくつかあります。 これらのプラグインは、Web サイトをスキャンしてマルウェアを検出し、削除するのに役立ちます。

WordPress コア、プラグイン、テーマを定期的に更新し、強力なパスワードを使用し、2 要素認証を実装し、評判の良い Web ホストを使用することで、WordPress Web サイトでのマルウェア感染を防ぐことができます。

WordPress Web サイトからマルウェアを削除するための技術的な専門知識や時間がない場合は、専門家を雇うことをお勧めします。 ただし、技術的な知識が少しある場合は、ステップバイステップのチュートリアルに従うか、YouTube ビデオを見て、自分で行うことができます.

WordPress サイトからマルウェアを削除する方法 - 重要ポイント

WordPress Web サイトに対するマルウェア攻撃は、新しいものではありません。 毎日、多くの WordPress Web サイトがさまざまな種類のマルウェア攻撃に直面しています。 したがって、30 日ごとにウェブサイトのマルウェアをチェックするのは賢明な判断です。

SiteCheck、VirusTotal、Quttera などのオンライン サービスを使用して、サイトにマルウェア攻撃があるかどうかを確認できます。 そして、攻撃があったとしても、それを恐れる必要はありません。 WordPress サイトからマルウェアを削除する方法をすでに知っているからです。 落ち着いて、次の 7 つの手順に従ってサイトを保護してください。

- メンテナンスモードをオンにする

- WordPress ウェブサイトの完全なバックアップを取る

- cPanel に WordPress を再インストールする

- wpconfig.php ファイルから悪意のあるコードを削除する

- 新しいテーマと必要なプラグインを再インストールする

- 隠されたバックドアを削除

- WordPress ウェブサイトの再インデックスを Google に依頼する

それで全部です!

また、将来の攻撃からサイトを保護するために、いくつかの必要な手順を実行できます。 そのための専用ブログがあります。 ここでチェックしてください:

読む: 2023 年の WordPress サイトの究極のセキュリティ ガイド